Introdução

Este documento descreve o método de propagação de marcação em linha de tags de grupos de segurança (SGT) em redes de longa distância definidas por software (SD-WAN).

Pré-requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Rede de longa distância definida pelo software Cisco Catalyst (SD-WAN)

- Malha de acesso definido por software (SD-Access)

- Cisco Identify Service Engine (ISE)

Componentes Utilizados

As informações neste documento são baseadas em:

- Cisco IOS® XE Catalyst SD-WAN Edges versão 17.9.5a

- Cisco Catalyst SD-WAN Manager versão 20.12.4.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

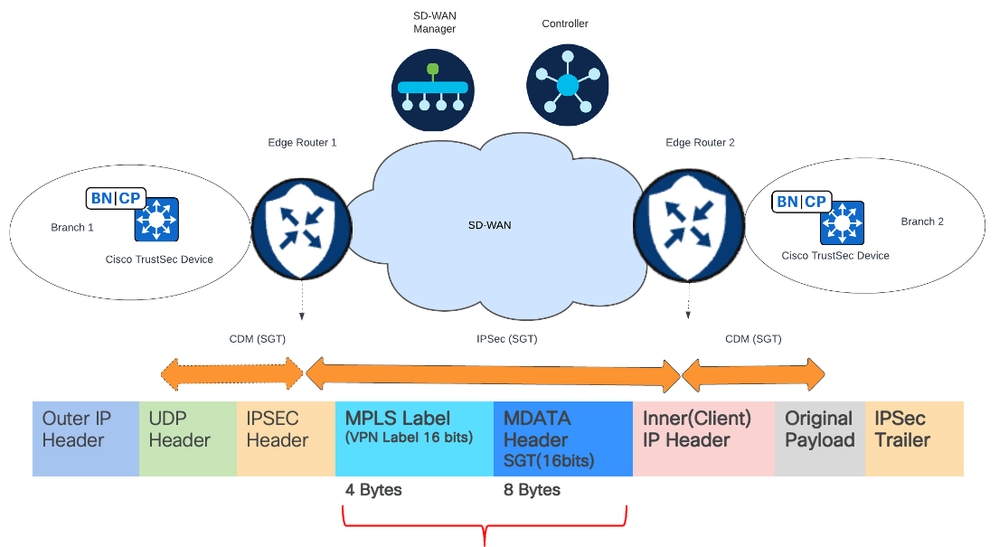

Integração do Cisco TrustSec

A propagação de SGT com integração do Cisco TrustSec é suportada pelo Cisco IOS® XE Catalyst SD-WAN versão 17.3.1a. Esse recurso permite que os dispositivos de borda Cisco IOS® XE Catalyst SD-WAN propaguem tags em linha Security Group Tag (SGT) que são geradas pelos switches habilitados para Cisco TrustSec nas filiais para outros dispositivos de borda na rede Cisco Catalyst SD-WAN. Enquanto os switches habilitados para Cisco TrustSec fazem classificação e aplicação nas filiais, os dispositivos Cisco IOS® XE Catalyst SD-WAN transportam as tags em linha pelos dispositivos de borda.

Conceitos básicos do Cisco Trustsec:

- Associações SGT: Associação entre IP e SGT, todas as vinculações são configuradas e aprendidas diretamente do Cisco ISE.

- Propagação SGT: Os métodos de propagação são usados para propagar esses SGTs entre saltos de rede

- Políticas de SGTACLs: Conjunto de regras que especificam os privilégios de uma fonte de tráfego dentro de uma rede confiável.

- Aplicação de SGT: Onde as políticas são aplicadas com base na política de SGT.

Métodos de Propagação SGT

Os métodos de propagação de SGT são:

- SGT Propagation Inline Tagging (Marcação Inline de Propagação SGT).

- Protocolo SXP (SGT - Propagation Security Group Tag Exchange Protocol)

Propagação SGT com marcação em linha

Com a marcação em linha, um quadro Ethernet especial é usado para propagar esses SGTs entre saltos de rede. Para a propagação de marcação em linha, as filiais precisam ser equipadas com switches habilitados para Cisco TrustSec que sejam capazes de lidar com marcação em linha SGT (dispositivos Cisco TrustSec).

Exemplo:

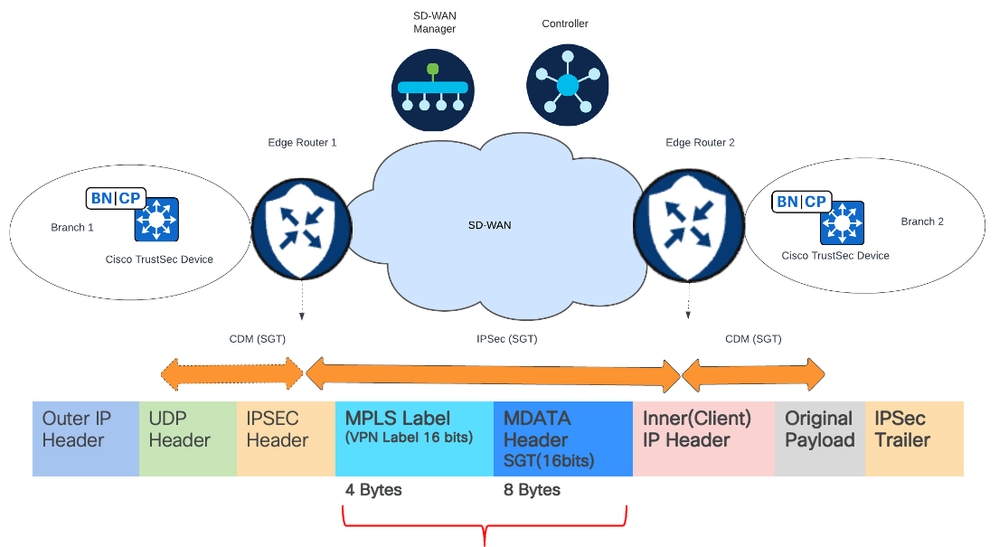

- As filiais 1 e 2 são equipadas com switches habilitados para Cisco TrustSec e estão conectadas aos dispositivos Cisco IOS XE Catalyst SD-WAN.

- O switch Cisco TrustSec nas filiais é o desempenho das vinculações, propagação e aplicação.

- O switch Cisco TrustSec na filial 1 executa a marcação em linha SGT no quadro CMD Ethernet em direção ao roteador de borda 1.

- Em seguida, o Roteador de Borda 1 desencapsula o quadro CMD, extrai o SGT e o propaga pelos túneis Cisco Catalyst SD-WAN IPSec ou GRE.

- O Roteador de Borda 2 no Cisco Catalyst SD-WAN extrai o SGT do Cisco Catalyst SD-WAN, gera o quadro CMD Ethernet e copia o SGT recebido.

- O switch Cisco TrustSec na filial 2 inspeciona o SGT e o consulta ao SGT de destino para determinar se o tráfego deve ser permitido ou negado (conformidade).

Campo SGT transportado dentro do pacote que passa pelo pacote Cisco Catalyst SD-WAN e oito bytes adicionais de dados são adicionados a ele.

Campo SGT transportado dentro do pacote que passa pelo pacote Cisco Catalyst SD-WAN e oito bytes adicionais de dados são adicionados a ele.

Ativar a propagação de marcação em linha SGT em túneis SD-WAN IPSEC

Diagrama de Rede para Propagação de Marcação em Linha SGT em túneis SD-WAN IPSEC

Diagrama de Rede para Propagação de Marcação em Linha SGT em túneis SD-WAN IPSEC

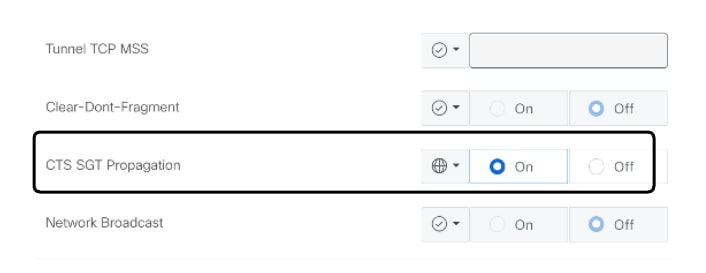

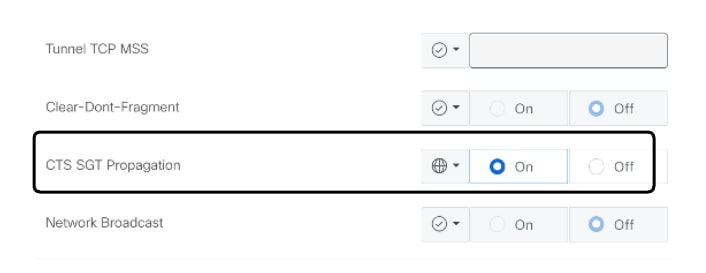

Etapa 1. Ativar a propagação de marcação em linha SGT na interface do túnel de transporte (WAN)

- Para habilitar a Propagação de marcação em linha SGT através de túneis IPSec SD-WAN, a Propagação deve ser habilitada apenas no túnel SD-WAN.

- Faça login na GUI do Cisco Catalyst SD-WAN Manager.

- Navegue até Configuration > Templates > Feature Template > Cisco VPN Interface Ethernet (VPN0) > Click on Tunnel.

Seção de túnel

Seção de túnel

- Identifique a propagação de SGT CTS > Selecionar LIGADO

Configuração de túnel

Configuração de túnel

Equivalente ao comando CLI:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Note: A partir da versão 20.6 / 17.6.1, a Propagação SGT (Inline Tagging) é desabilitada por padrão em túneis SD-WAN.

Note: Quando a Propagação SGT CTS está habilitada, ela causa momentaneamente a oscilação da interface.

Note: Quando a Propagação SGT CTS é habilitada, ela na interface WAN física pode causar problemas de conectividade, como quedas de pacotes, se o próximo salto não puder desencapsular o quadro CMD que inclui o SGT.

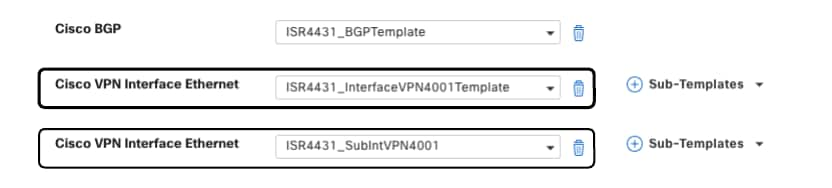

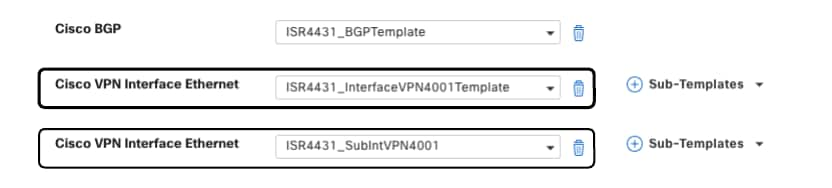

Etapa 2. Ativar a propagação de marcação em linha SGT na interface de serviços (LAN)

- Navegue até Configuração > Modelos > Modelo de dispositivo > VPN de serviço

- Identificar os modelos de recursos das interfaces LAN para interface física e subinterfaces > Cisco VPN Interface Ethernet (Service VPN)

Modelo de recursos de interface (LAN) VPN Cisco

Modelo de recursos de interface (LAN) VPN Cisco

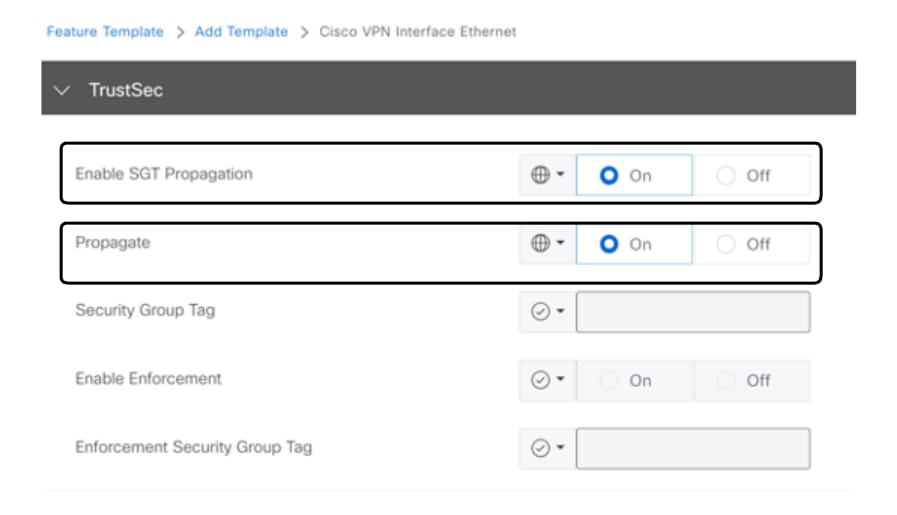

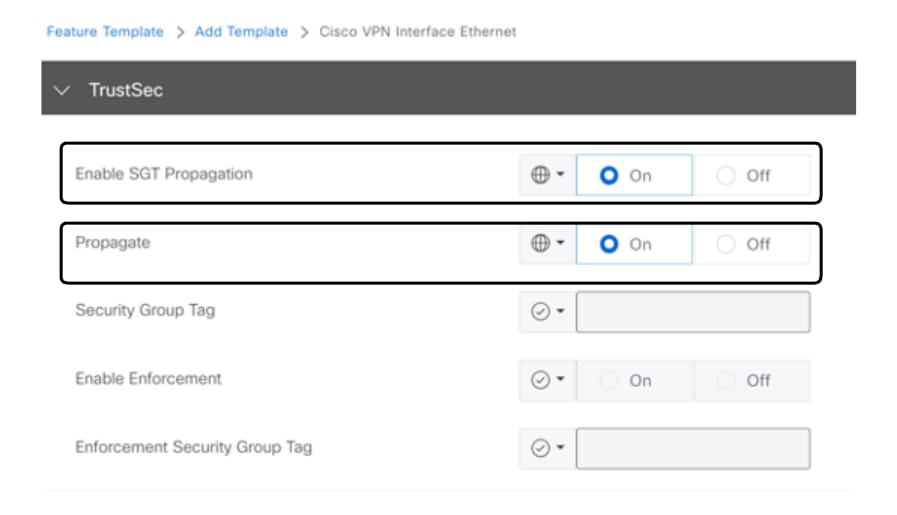

- Navegue até o modelo de recurso Cisco VPN Interface Ethernet (Service VPN), clique em TrustSec

seção TrustSec

seção TrustSec

- Identifique Enable SGT Propagation > Select ON

- Identificar Propagar > Selecionar ATIVADO

Configuração do TrustSec

Configuração do TrustSec

Equivalente ao comando CLI:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Note: Em um dispositivo Cisco IOS® XE Catalyst SD-WAN, o Cisco TrustSec deve ser ativado na interface física e em todas as subinterfaces.

Note: Este laboratório é focado apenas na Propagação SGT, as Vinculações SGT e a Aplicação SGT são feitas na rede de estrutura SD-Access.

Verificar

Execute o comandoshow cts interface

para exibir as informações do Cisco TrustSec para interfaces.

SD-WAN Tunnel Interface (Interface de túnel SD-WAN).

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Interface de LAN de serviço SD-WAN.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Configurar um rastreamento FIA na subinterface de LAN de serviço

Para identificar o SGT dos pacotes, ele pode ser validado por meio do rastreamento FIA.

Configure a condição de rastreamento FIA na interface LAN (GigabitEthernet0/0/3) onde a Propagação de marcação em linha SGT está ativada.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Execute o comando debug platform condition start para iniciar o rastreamento FIA.

Execute o comando debug platform condition stop para parar o rastreamento FIA.

Execute o comandoshow platform packet-trace summarypara exibir os pacotes de rastreamento FIA.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Execute o comando show platform packet-trace packet

decode

para decodificar um pacote.

No pacote, identifique o recurso: Encaminhamento SDWAN

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Informações Relacionadas

Feedback

Feedback