Introdução

Este documento descreve como configurar o Cisco Unified Contact Center Express (UCCX) para o uso de certificados autoassinados e assinados.

Pré-requisitos

Requisitos

Antes de prosseguir com as etapas de configuração descritas neste documento, certifique-se de que você tenha acesso à página de Administração do Sistema Operacional (SO) para estes aplicativos:

Um administrador também pode ter acesso ao armazenamento de certificados nos computadores cliente do agente e do supervisor.

FQDN, DNS e domínios

É necessário que todos os servidores na configuração do UCCX sejam instalados com servidores e nomes de domínio do Sistema de Nome de Domínio (DNS). Também é necessário que agentes, supervisores e administradores acessem os aplicativos de configuração do UCCX por meio do FQDN (Fully Qualified Domain Name, Nome de domínio totalmente qualificado).

Se o domínio for alterado ou preenchido pela primeira vez, os certificados poderão ser regenerados. Depois de adicionar o nome de domínio à configuração do servidor, gere novamente todos os certificados Tomcat antes de instalá-los em outros aplicativos, nos navegadores clientes ou na geração da CSR (Certificate Signing Request, Solicitação de assinatura de certificado) para assinatura.

Componentes Utilizados

As informações descritas neste documento são baseadas nestes componentes de hardware e software:

- Serviços da Web do UCCX

- Serviço de notificação do UCCX

- Tomcat da plataforma UCCX

- Cisco Finesse Tomcat

- Tomcat do Cisco Unified Intelligence Center (CUIC)

- Tomcat do SocialMiner/CCP

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

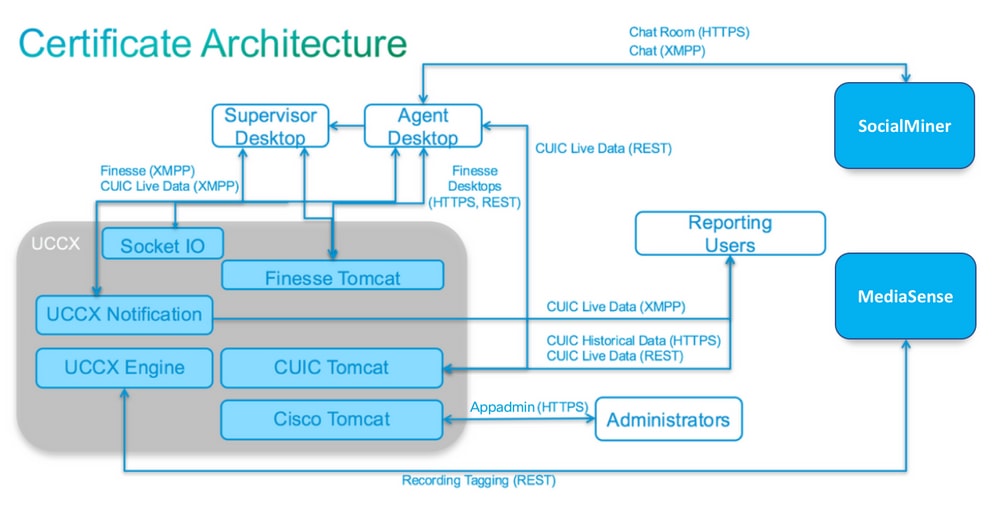

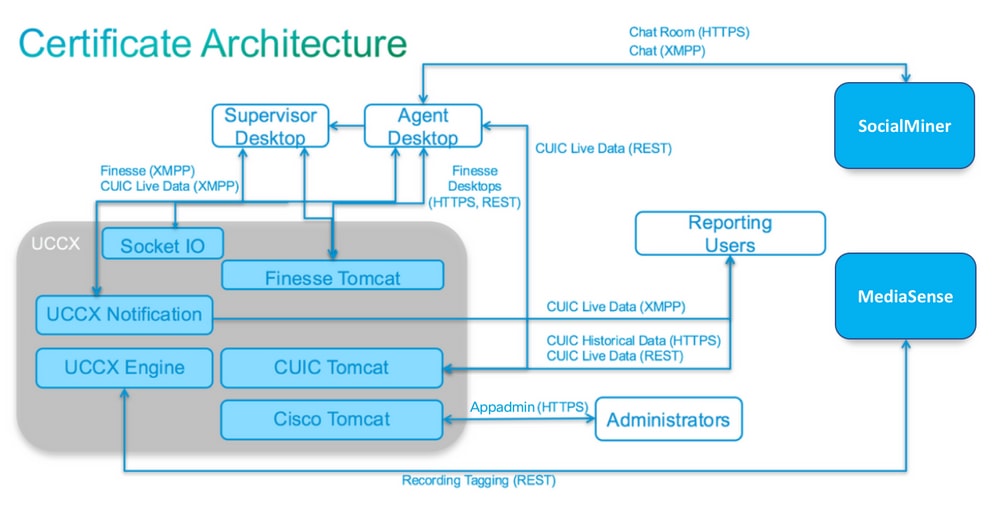

Com a introdução do co-residente Finesse e CUIC, a integração entre o UCCX e o SocialMiner para e-mail e bate-papo, e o uso do MediaSense para gravar, entender e instalar certificados via Finesse, a capacidade de solucionar problemas de certificado agora é extremamente importante.

Este documento descreve o uso de certificados autoassinados e assinados no ambiente de configuração do UCCX que abrange:

- Serviços de notificação do UCCX

- Serviços da Web do UCCX

- Scripts UCCX

- Coresidente Finesse

- CUIC co-residente (dados dinâmicos e relatórios históricos)

- SocialMiner (chat)

Os certificados, assinados ou autoassinados, devem ser instalados nos aplicativos (servidores) na configuração do UCCX, bem como nos desktops cliente do agente e do supervisor.

O suporte a várias SANs foi adicionado no UCCX a partir da versão 11.6.2.

Os certificados CA assinados publicamente no SomicalMiner/CCP são necessários para que o bate-papo externo funcione pela Internet.

Configurar

Esta seção descreve como configurar o UCCX para o uso de certificados autoassinados e assinados.

Diagrama de configuração

Certificados assinados

O método recomendado de gerenciamento de certificados para a configuração do UCCX é aproveitar certificados assinados. Esses certificados podem ser assinados por uma CA (Certificate Authority, autoridade de certificação) interna ou por uma CA de terceiros conhecida.

Nos principais navegadores, como o Mozilla Firefox e o Microsoft Edge, os certificados raiz para CAs de terceiros bem conhecidas são instalados por padrão. Os certificados para aplicativos de configuração do UCCX assinados por essas autoridades de certificação são confiáveis por padrão, pois sua cadeia de certificados termina em um certificado raiz que já está instalado no navegador.

O certificado raiz de uma CA interna também pode ser pré-instalado no navegador do cliente por meio de uma Diretiva de Grupo ou outra configuração atual.

Você pode escolher se deseja que os certificados do aplicativo de configuração do UCCX sejam assinados por uma CA de terceiros bem conhecida ou por uma CA interna com base na disponibilidade e pré-instalação do certificado raiz para as CAs no navegador do cliente.

Instalar certificados de aplicativo Tomcat assinados

Conclua estas etapas para cada nó dos aplicativos UCCX Publisher and Subscriber, SocialMiner e MediaSense Publisher and Subscriber Administration:

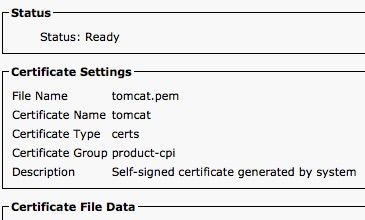

- Navegue até a página OS Administration e escolha Security > Certificate Management.

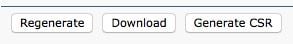

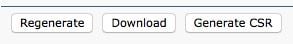

- Clique em Gerar CSR.

- Na lista suspensa Lista de certificados, escolha tomcat como o nome do certificado e clique em Gerar CSR.

- Navegue até Security > Certificate Management e escolha Download CSR.

- Na janela pop-up, escolha tomcat na lista suspensa e clique em Download CSR.

Envie o novo CSR à CA de terceiros ou assine-o com uma CA interna, conforme descrito anteriormente. Este processo pode produzir estes certificados assinados:

- Certificado raiz para a autoridade de certificação

- Certificado de Aplicativo de Editor do UCCX

- Certificado de Aplicativo de Assinante do UCCX

- Certificado de aplicativo do SocialMiner/CCP

Note: Deixe o campo Distribution (Distribuição) no CSR como o FQDN do servidor.

Note: O certificado de vários servidores (SAN) é compatível com o UCCX a partir da versão 11.6. No entanto, a SAN pode incluir apenas UCCX Node-1 e Node-2. Outros servidores, como o SocialMiner, não podem ser incluídos na SAN do UCCX. Consulte a parte inferior da página para obter um exemplo de SAN CUCM que também é válido para UCCX.

Note: O UCCX suporta apenas tamanhos de chave de certificado de 1024 e 2048 bits.

Conclua estas etapas em cada servidor de aplicativos para carregar o certificado raiz e o certificado de aplicativo nos nós:

Note: Se você carregar os certificados raiz e intermediários em um editor (UCCX ou MediaSense), eles poderão ser automaticamente replicados para o assinante. Não há necessidade de carregar certificados raiz ou intermediários em outros servidores não editores na configuração se todos os certificados de aplicativos forem assinados pela mesma cadeia de certificados.

- Navegue até a página OS Administration e escolha Security > Certificate Management.

- Clique em Carregar certificado.

- Carregue o certificado raiz e escolha tomcat-trust como o tipo de certificado.

- Clique em Upload File.

- Clique em Carregar certificado.

- Carregue o certificado do aplicativo e escolha tomcat como o tipo de certificado.

- Clique em Upload File.

Note: Se uma CA subordinada assinar o certificado, carregue o certificado raiz da CA subordinada como o certificado tomcat-trust em vez do certificado raiz. Se um certificado intermediário for emitido, carregue esse certificado no armazenamento tomcat-trust, além do certificado do aplicativo.

- Após a conclusão, reinicie estes aplicativos:

- Editor e assinante do Cisco MediaSense

- Cisco SocialMiner

- Editor e assinante do Cisco UCCX

Note: Quando você usa o UCCX e o SocialMiner 11.5, há um novo certificado chamado tomcat-ECDSA. Quando você carregar um certificado tomcat-ECDSA assinado no servidor, carregue o certificado do aplicativo como um certificado tomcat-ECDSA - não um certificado tomcat. Para obter mais informações sobre o ECDSA, consulte a seção Informações Relacionadas para obter o link para entender e configurar os certificados ECDSA. A partir da versão 11.6, o uso de certificados ECDSA foi completamente removido da solução UCCX. Isso inclui UCCX, SM/CCP, CUIC e Finesse.

Certificados Autoassinados

Instalando Em Servidores Periféricos

Todos os certificados usados na configuração do UCCX vêm pré-instalados nos aplicativos de configuração e são autoassinados. Esses certificados autoassinados não são implicitamente confiáveis quando apresentados a um navegador cliente ou a outro aplicativo de configuração. Embora seja recomendável assinar todos os certificados na configuração do UCCX, você pode usar os certificados autoassinados pré-instalados.

Para cada relacionamento de aplicativo, você deve baixar o certificado apropriado e carregá-lo no aplicativo. Conclua estas etapas para obter e carregar os certificados:

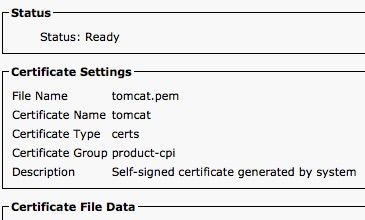

- Acesse a página Administração do SO do aplicativo e escolha Segurança > Gerenciamento de Certificado.

- Clique no arquivo de certificado .pem apropriado e escolha Download:

- Para carregar um certificado no aplicativo apropriado, navegue até a página OS Administration e escolha Security > Certificate Management.

- Clique em Carregar certificado / Cadeia de certificados:

- Após a conclusão, reinicie estes servidores:

- Cisco SocialMiner

- Editor e assinante do Cisco UCCX

Para instalar certificados autoassinados no computador cliente, use uma diretiva de grupo ou um gerenciador de pacotes, ou instale-os individualmente no navegador de cada PC do agente.

Para o Microsoft Edge, instale os certificados autoassinados do lado do cliente no repositório Autoridades de Certificação Raiz Confiáveis.

Para o Mozilla Firefox, siga estes passos:

- Navegue até Ferramentas > Opções.

- Clique na guia Advanced.

- Clique em Exibir certificados.

- Navegue até a guia Servers.

- Clique em Add Exception.

Regenerando Certificados Autoassinados

Caso os certificados autoassinados expirem, eles precisam ser regenerados, e as etapas de configuração de Instalando em servidores periféricos precisam ser executadas novamente.

- Acesse a página Administração do SO do aplicativo e escolha Segurança > Gerenciamento de Certificado.

- Clique no certificado apropriado e escolha Regenerar.

- O servidor cujo certificado foi gerado novamente deve ser reiniciado.

- Para cada relacionamento de aplicativo, você deve baixar o certificado apropriado e carregá-lo no aplicativo a partir das etapas de configuração de Instalando em Servidores Periféricos.

Integração e configuração do cliente

UCCX para SocialMiner

O UCCX consome as APIs REST e Notification do SocialMiner para gerenciar contatos e configurações de email. Os dois nós do UCCX devem consumir a API REST do SocialMiner e ser notificados pelo serviço de notificação do SocialMiner. Portanto, instale o certificado Tomcat do SocialMiner nos dois nós do UCCX.

Carregue a cadeia de certificados assinados ou autoassinados do servidor do SocialMiner no armazenamento de chaves tomcat-trust do UCCX.

Carregue o certificado tomcat UCCX dos nós do editor e do assinante para o servidor do SocialMiner como armazenamento de chaves tomcat-trust.

Certificado de cliente AppAdmin do UCCX

O certificado de cliente UCCX AppAdmin é usado para administração do sistema UCCX. Para instalar o certificado UCCX AppAdmin para administradores do UCCX, no PC cliente, navegue para https://<UCCX FQDN>/appadmin/main para cada um dos nós do UCCX e instale o certificado por meio do navegador.

Certificado de cliente da plataforma UCCX

Os serviços da Web do UCCX são usados para a entrega de contatos de bate-papo para navegadores clientes. Para instalar o certificado da plataforma UCCX para agentes e supervisores do UCCX, no PC cliente, navegue para https://<UCCX FQDN>/appadmin/main para cada um dos nós do UCCX e instale o certificado por meio do navegador.

Certificado do cliente do Notification Service

O serviço de notificação do CCX é usado pelo Finesse, UCCX e CUIC para enviar informações em tempo real para o desktop do cliente através do Extensible Messaging and Presence Protocol (XMPP). Isso é usado para a comunicação Finesse em tempo real, bem como o CUIC Live Data.

Para instalar o certificado de cliente do Notification Service no PC dos agentes e supervisores ou usuários de relatórios que usam Live Data, navegue até https://<UCCX FQDN>:7443/ para cada um dos nós do UCCX e instale o certificado por meio do navegador.

Certificado do cliente Finesse

O certificado de cliente Finesse é usado pelos desktops Finesse para se conectar à instância Finesse Tomcat para fins de comunicação da API REST entre o desktop e o servidor Finesse co-residente.

Para instalar o certificado Finesse para:

- Os agentes e supervisores, no PC cliente, navegam até https://<UCCX FQDN>:8445/ para cada um dos nós do UCCX e instalam o certificado através dos prompts do navegador.

- Os administradores do Finesse, no PC cliente, navegam para https://<UCCX FQDN>:8445/cfadmin para cada um dos nós do UCCX e instalam o certificado através dos prompts do navegador.

Certificado de cliente do SocialMiner/CCP

O certificado Tomcat do SocialMiner deve estar instalado no computador cliente. Quando um agente aceita uma solicitação de bate-papo, o gadget de bate-papo é redirecionado para uma URL que representa a sala de chat. Esta sala de chat é hospedada pelo servidor do SocialMiner e contém o usuário ou o contato de chat.

Para instalar o certificado do SocialMiner no navegador, no PC cliente, navegue até https://<SocialMiner FQDN>/ e instale o certificado através dos prompts do navegador.

Certificado de cliente CUIC

O certificado Tomcat CUIC pode ser instalado na máquina cliente para agentes, supervisores e usuários de relatórios que usam a interface da Web do CUIC para relatórios de histórico ou relatórios de Dados dinâmicos na página da Web do CUIC ou nos gadgets na área de trabalho.

Para instalar o certificado Tomcat CUIC no navegador, no PC cliente, navegue para https://<UCCX FQDN>:8444/ e instale o certificado através dos prompts do navegador.

Certificado do CUIC Live Data (desde 11.x)

O CUIC usa o Serviço de E/S de soquete para o back-end Live data. Esse certificado pode ser instalado na máquina do cliente para agentes, supervisores e usuários de relatórios que usam a interface da Web do CUIC para Live Data ou que usam os gadgets Live Data no Finesse.

Para instalar o certificado de Soquete E/S no navegador, no PC cliente, navegue para https://<UCCX FQDN>:12015/ e instale o certificado através dos prompts do navegador.

Aplicativos de terceiros acessíveis a partir de scripts

Se um script do UCCX for projetado para acessar um local seguro em um servidor de terceiros (por exemplo, a etapa Obter Documento de URL para um URL HTTPS ou Fazer Chamada Rest para um URL REST HTTPS), carregue a cadeia de certificados assinada ou autoassinada do serviço de terceiros no armazenamento de chaves tomcat-trust do UCCX. Para obter esse certificado, acesse a página Administração do SO do UCCX e escolha Carregar certificado.

O Mecanismo UCCX é configurado para pesquisar o armazenamento de chaves Tomcat da plataforma para cadeias de certificados de terceiros quando apresentado a esses certificados por aplicativos de terceiros quando acessam locais seguros através de etapas de script.

Toda a cadeia de certificados deve ser carregada no armazenamento de chaves Tomcat da plataforma, acessível por meio da página OS Administration, já que o armazenamento de chaves Tomcat não contém certificados raiz por padrão.

Após concluir essas ações, reinicie o Cisco UCCX Engine.

Verificar

Para verificar se todos os certificados estão instalados corretamente, você pode testar os recursos descritos nesta seção. Se nenhum erro de certificado for exibido e todos os recursos funcionarem corretamente, os certificados serão instalados corretamente.

- Configure o Web Chat do agente por meio do SocialMiner/CCP. Injete um contato de bate-papo pelo formulário da Web. verifique se o agente recebe o banner para aceitar o contato de chat e também verifique se, depois que o contato de chat for aceito, o formulário de chat será carregado corretamente e se o agente pode receber e enviar mensagens de chat.

- Tente fazer logon em um agente via Finesse. Verifique se nenhum aviso de certificado é exibido e se a página da Web não solicita a instalação de certificados no navegador. Verifique se o agente pode alterar os estados corretamente e se uma nova chamada para o UCCX foi apresentada corretamente ao agente.

- Depois de configurar os gadgets de Dados dinâmicos no layout de área de trabalho do agente e supervisor Finesse, faça logon em um agente, um supervisor e um usuário de relatórios. Verifique se os gadgets de Dados dinâmicos são carregados corretamente, se os dados iniciais são preenchidos no gadget e se os dados são atualizados quando os dados subjacentes são alterados.

- Tente se conectar de um navegador à URL do AppAdmin em ambos os nós do UCCX. Verifique se nenhum aviso de certificado é exibido quando solicitado com a página de login.

Troubleshooting

Problema - ID de usuário/senha inválida

Os agentes do UCCX Finesse não podem fazer logon com o erro "ID de usuário/senha inválida".

Causas

O Unified CCX lança uma exceção "SSLHandshakeException" e não estabelece uma conexão com o Unified CM.

Solução

- Verifique se o certificado Tomcat do Unified CM não expirou.

- Certifique-se de que qualquer certificado carregado no Unified CM tenha qualquer uma destas extensões marcada como crítica:

Uso da chave X509v3 (OID - 2.5.29.15)

Restrições básicas do X509v3 (OID - 2.5.29.19)

Se você marcar outras extensões como críticas, a comunicação falhará entre o Unified CCX e o Unified CM devido à falha na verificação do certificado do Unified CM.

Problema - SAN CSR e SAN Certificada Não Correspondem

O carregamento de um certificado assinado por uma autoridade de certificação exibe o erro "CSR SAN e SAN de certificado não corresponde".

Causas

A CA pode ter adicionado outro domínio pai no campo Nomes alternativos do assunto (SAN) do certificado. Por padrão, o CSR pode ter estas SANs:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

]

As autoridades de certificação podem retornar um certificado com outra SAN adicionada ao certificado: Exemplo de Nome de Host. O certificado pode ter uma SAN extra neste caso:

SubjectAltName [

example.com (dNSName)

hostname.example.com (dNSName)

www.hostname.example.com (dNSName)

]

Isso causa o erro de incompatibilidade de SAN.

Solução

Na seção Nome alternativo do assunto (SANs) da página Gerar solicitação de assinatura de certificado do UCCX, gere o CSR com um campo Domínio pai vazio. Dessa forma, o CSR não é gerado com um atributo SAN, a CA pode formatar as SANs e não pode haver uma incompatibilidade de atributos SAN quando você carrega o certificado no UCCX. Observe que o campo Domínio pai é padronizado para o domínio do servidor UCCX, portanto, o valor deve ser explicitamente removido enquanto as configurações para o CSR são configuradas.

Problema - NET::ERR_CERT_COMMON_NAME_INVALID

Ao acessar qualquer página da Web do UCCX, MediaSense ou SocialMiner, você recebe uma mensagem de erro.

"Sua conexão não é privada. Os invasores podem estar tentando roubar suas informações do <Server_FQDN> (por exemplo, senhas, mensagens ou cartões de crédito). NET::ERR_CERT_COMMON_NAME_INVALID. Este servidor não pôde provar que é <Server_FQDN>; seu certificado de segurança é de [missing_subjectAltName]. Isso pode ser causado por um erro de configuração ou um invasor que intercepta sua conexão."

Causas

O Chrome versão 58 introduziu um novo recurso de segurança em que relata que um certificado de site não é seguro se o seu nome comum (CN) não estiver incluído como uma SAN.

Solução

- Você pode navegar para Avançado > Prosseguir para <Server_FQDN> (não seguro) para continuar até o site e aceitar o erro do certificado.

- Você pode evitar o erro completamente com os certificados assinados pela CA. Quando você gera um CSR, o FQDN do servidor é incluído como uma SAN. A CA pode assinar o CSR e, depois que você carregar o certificado assinado de volta no servidor, o certificado do servidor terá o FQDN no campo SAN para que o erro não possa ser apresentado.

Mais informações

Consulte a seção Remover suporte para correspondência de commonName em certificados em Substituições e Remoções no Chrome 58.

Defeitos do certificado

- ID de bug Cisco CSCvb46250 - UCCX: Impacto do certificado Tomcat ECDSA no Finesse Live Data

- ID de bug Cisco CSCvb58580 - Não é possível fazer logon no SocialMiner com tomcat e tomcat-ECDSA assinados pela RSA CA

- ID de bug da Cisco CSCvd56174 - UCCX: Falha de logon do agente Finesse devido a SSLHandshakeException

- ID de bug da Cisco CSCuv89545 - Vulnerabilidade ao Logjam Finesse

Informações Relacionadas

Feedback

Feedback