Introdução

Este documento tem como objetivo explicar em detalhes as etapas envolvidas para obter e instalar um certificado de Autoridade de Certificação (CA), gerado de um fornecedor terceirizado para estabelecer uma conexão HTTPS entre servidores Finesse, Cisco Unified Intelligence Center (CUIC) e Live Data (LD).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Unified Contact Center Enterprise (UCCE)

- Dados dinâmicos da Cisco (LD)

- Cisco Unified Intelligence Center (CUIC)

- Cisco Finesse

- Certificado CA

Componentes Utilizados

As informações usadas no documento são baseadas na solução UCCE 11.0(1) versão.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que você compreende o impacto potencial de qualquer etapa.

Informações de Apoio

Para usar o HTTPS para comunicação segura entre servidores Finesse, CUIC e Live Data, é necessário configurar certificados de segurança. Por padrão, esses servidores fornecem certificados autoassinados que são usados ou os clientes podem adquirir e instalar certificados assinados pela Autoridade de Certificação (CA). Esses certificados CA podem ser obtidos de um fornecedor terceirizado, como VeriSign, Thawte, GeoTrust, ou podem ser produzidos internamente.

Configurar

A configuração de certificado para comunicação HTTPS nos servidores Finesse, CUIC e Live Data requer estas etapas:

- Gerar e fazer download de CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

- Obtenha o certificado de raiz, intermediário (se aplicável) e de aplicativo da autoridade de certificação usando o CSR.

- Carregue certificados para os servidores.

Etapa 1. Gerar e fazer o download da CSR (Certificate Signing Request, Solicitação de assinatura de certificado).

- As etapas descritas aqui para gerar e baixar o CSR são as mesmas para servidores Finesse, CUIC e Live data.

- Abra a página Cisco Unified Communications Operating System Administration usando a URL especificada e entre com a conta de administrador do sistema operacional criada durante o processo de instalação

https://FQDN:8443/cmplatform

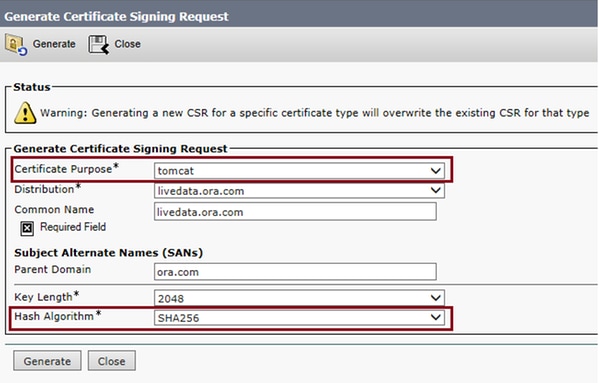

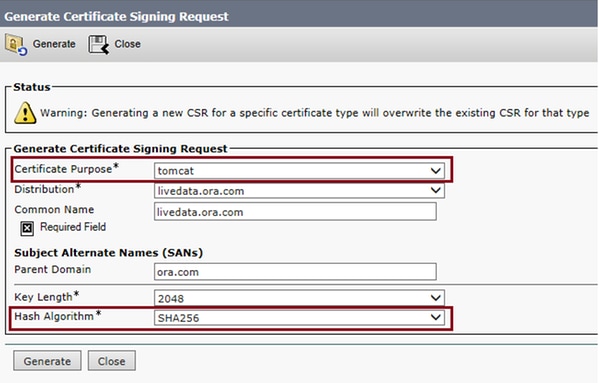

- Gere a CSR (Certificate Signing Request, Solicitação de assinatura de certificado) conforme mostrado na imagem:

Etapa 1. Navegue até Security > Certificate Management > Generate CSR.

Etapa 2. Na lista suspensa Certificate Purpose Name, selecione tomcat.

Etapa 3. Selecione Algoritmo de Hash e tamanho da chave, dependendo das necessidades comerciais.

- Comprimento da chave: 2048 \ Algoritmo de hash: SHA256 é recomendado

Etapa 4. Clique em Gerar CSR.

Observação: se a empresa exigir que o campo de domínio pai de SANs (Subject Alternate Names, nomes alternativos do assunto) seja preenchido com o nome de domínio, esteja ciente dos endereços de problema no documento "SANs issue with a Third Party Signed Certificate in Finesse" (Problema de SANs com um certificado assinado de terceiros no Finesse).

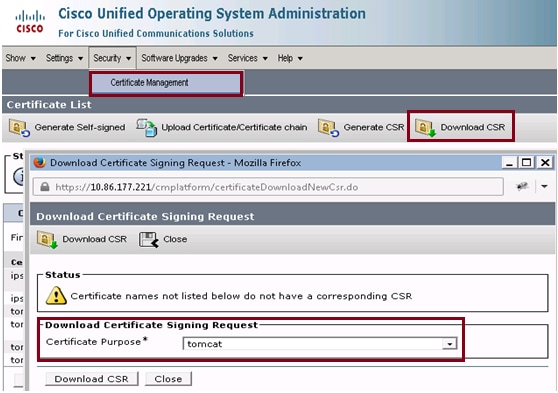

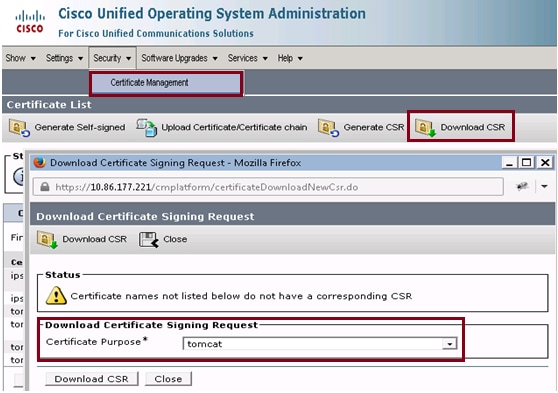

- Faça o download da CSR (Certificate Signing Request, Solicitação de assinatura de certificado) como mostrado na imagem:

Etapa 1. Navegue até Security > Certificate Management > Download CSR.

Etapa 2. Na lista suspensa Nome do certificado, selecione tomcat.

Etapa 3. Clique em Download CSR.

Note:

Note: Execute as etapas mencionadas acima no servidor secundário usando a url https://FQDN:8443/cmplatform para obter CSRs para a autoridade de certificação

Etapa 2. Obter o certificado Raiz, Intermediário (se aplicávelEtapa 5. e Aplicativo da Autoridade de Certificação.

- Forneça as informações de CSR (Certificate Signing Request, Solicitação de assinatura de certificado) dos servidores primário e secundário para a autoridade de certificação de terceiros, como VeriSign, Thawte, GeoTrust etc.

- Da autoridade de certificação, deve-se receber a seguinte cadeia de certificados para os servidores primário e secundário.

- Servidores Finesse: Raiz, Intermediário (opcional) e Certificado de Aplicativo

- Servidores CUIC: Raiz, Intermediário (opcional) e Certificado de Aplicativo

- Servidores de dados dinâmicos: Raiz, Intermediário (opcional) e Certificado de Aplicativo

Etapa 3. Carregar certificados para os servidores.

Esta seção descreve como carregar corretamente a cadeia de certificados nos servidores Finesse, CUIC e Live data.

Servidores Finesse

- Carregue o certificado raiz no servidor primário Finesse com a ajuda destas etapas:

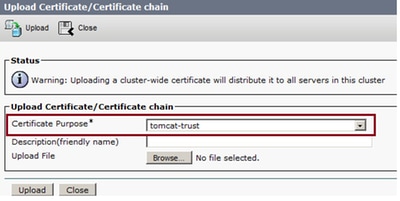

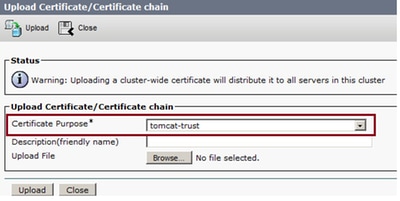

Etapa 1. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue até Segurança > Gerenciamento de Certificado > Carregar Certificado.

Etapa 2. Na lista suspensa Nome do certificado, selecione tomcat-trust.

Etapa 3. No campo Upload File, clique em browse e navegue até o arquivo do certificado raiz.

Etapa 4. Clique em Carregar arquivo.

- Carregue o certificado intermediário no servidor principal Finese com a ajuda destas etapas:

Etapa 1. As etapas de upload do certificado intermediário são as mesmas do certificado raiz, conforme mostrado na etapa 1.

Etapa 2. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Segurança > Gerenciamento de Certificado > Carregar Certificado.

Etapa 3. Na lista suspensa Nome do certificado, selecione tomcat-trust.

Etapa 4. No campo Upload File, clique em browse e navegue até o arquivo de certificado intermediário.

Etapa 5. Clique em Carregar.

Note: Como o armazenamento Tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz ou intermediário para o servidor finesse secundário.

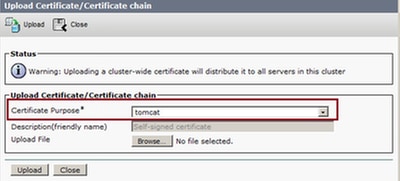

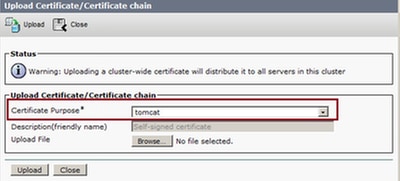

- Carregue o certificado de aplicativo do servidor Primary Finesse como mostrado na imagem:

Etapa 1. Na lista suspensa Nome do certificado, selecione tomcat.

Etapa 2. No campo Upload File, clique em Browse e navegue até o arquivo de certificado do aplicativo.

Etapa 3. Clique em Carregar para carregar o arquivo.

- Carregue o certificado de aplicativo do servidor Finese secundário.

Nesta etapa fSiga o mesmo processo mencionado na Etapa 3 no servidor secundário para seu próprio certificado de aplicativo.

- Agora você pode reiniciar os servidores.

Acesse a CLI nos servidores Finesse primário e secundário e insira o comando utils system restart para reiniciar os servidores.

Servidores CUIC (supondo que não haja certificados intermediários presentes na cadeia de certificados)

- Carregue o certificado raiz no servidor CUIC primário.

Etapa 1. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Security > Certificate Management > Upload Certificate/Certificate chain .

Etapa 2. Na lista suspensa Nome do certificado, selecione tomcat-trust.

Etapa 3. No campo Upload File, clique em browse e navegue até o arquivo do certificado raiz.

Etapa 4. Clique em Carregar arquivo.

Note: Como o armazenamento tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz para o servidor CUIC secundário.

- Carregue o certificado de aplicativo do servidor CUIC primário.

Etapa 1. Na lista suspensa Nome do certificado, selecione tomcat.

Etapa 2. No campo Upload File, clique em Browse e navegue até o arquivo de certificado do aplicativo.

Etapa 3. Clique em Carregar arquivo.

- Carregue o certificado do aplicativo de servidor CUIC secundário.

Siga o mesmo processo indicado na etapa (2) no servidor secundário para seu próprio certificado de aplicativo

- Reiniciar servidores

Acesse a CLI nos servidores CUIC primário e secundário e insira o comando "utils system restart" para reiniciar os servidores.

Note: Se a autoridade de certificação fornecer a cadeia de certificados que inclui certificados intermediários, as etapas mencionadas na seção Finesse Servers também serão aplicáveis aos servidores CUIC.

Servidores de dados ao vivo

- As etapas envolvidas nos servidores Live-Data para carregar os certificados são idênticas aos servidores Finesse ou CUIC, dependendo da cadeia de certificados.

- Carregar certificado raiz no servidor Live-Data primário.

Etapa 1. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Security > Certificate Management > Upload Certificate.

Etapa 2. Na lista suspensa Nome do certificado, selecione tomcat-trust.

Etapa 3. No campo Upload File, clique em browse e navegue até o arquivo do certificado raiz.

Etapa 4. Clique em Carregar.

- Carregue o certificado intermediário no servidor Live-Data primário.

Etapa 1. As etapas de upload do certificado intermediário são as mesmas do certificado raiz, conforme mostrado na etapa 1.

Etapa 2. Na página Cisco Unified Communications Operating System Administration do servidor primário, navegue para Segurança > Gerenciamento de Certificado > Carregar Certificado.

Etapa 3. Na lista suspensa Nome do certificado, selecione tomcat-trust.

Etapa 4. No campo Upload File, clique em browse e navegue até o arquivo de certificado intermediário.

Etapa 5. Clique em Carregar.

Note: Como o armazenamento Tomcat-trust é replicado entre os servidores primário e secundário, não é necessário carregar o certificado raiz ou intermediário para o servidor Live-Data secundário.

- Carregar certificado primário de aplicativo de servidor Live-Data.

Etapa 1. Na lista suspensa Nome do certificado, selecione tomcat.

Etapa 2. No campo Upload File, clique em Browse e navegue até o arquivo de certificado do aplicativo.

Etapa 3. Clique em Carregar.

- Carregue o certificado secundário do aplicativo de servidor Live-Data.

Siga as mesmas etapas mencionadas no (4) no servidor secundário para seu próprio certificado de aplicativo.

- Reiniciar servidores

Acesse a CLI nos servidores Finesse primário e secundário e insira o comando "utils system restart" para reiniciar os servidores.

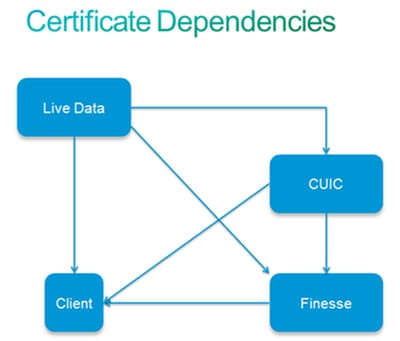

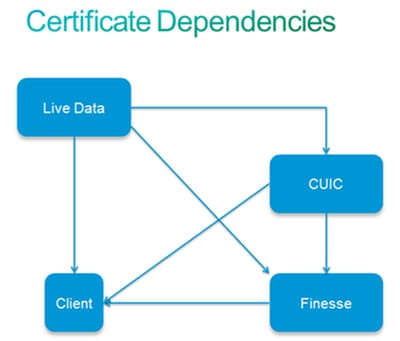

Dependências de Certificado de Servidores de Dados ao Vivo

Como os servidores de dados dinâmicos interagem com os servidores CUIC e Finesse, há dependências de certificado entre esses servidores, como mostrado na imagem:

Com relação à cadeia de certificados da CA de terceiros, os certificados Raiz e Intermediário são os mesmos para todos os servidores na organização. Como resultado, para que o servidor de dados Live funcione corretamente, você deve garantir que os servidores Finesse e CUIC tenham os certificados raiz e intermediários adequadamente carregados nos contêineres Tomcat-Trust.

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Feedback

Feedback