Introdução

Este documento descreve o processo para configurar a autenticação LDAP em um Intersight Private Virtual Appliance (PVA).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Lightweight Diretory Access Protocol (LDAP)

- Dispositivo virtual privado da Intersight.

- Servidor DNS (Domain Name Server).

Componentes Utilizados

- Dispositivo virtual privado da Intersight.

- Microsoft Ative Diretory.

- Servidor DNS.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O LDAP é um protocolo usado para acessar recursos de um diretório na rede. Esses diretórios armazenam informações sobre usuários, organizações e recursos. O LDAP fornece uma maneira padrão de acessar e gerenciar essas informações que podem ser usadas para processos de autenticação e autorização.

Este documento mostra o processo de configuração para adicionar a autenticação remota através do LDAP a um PVA da Intersight.

Configurar

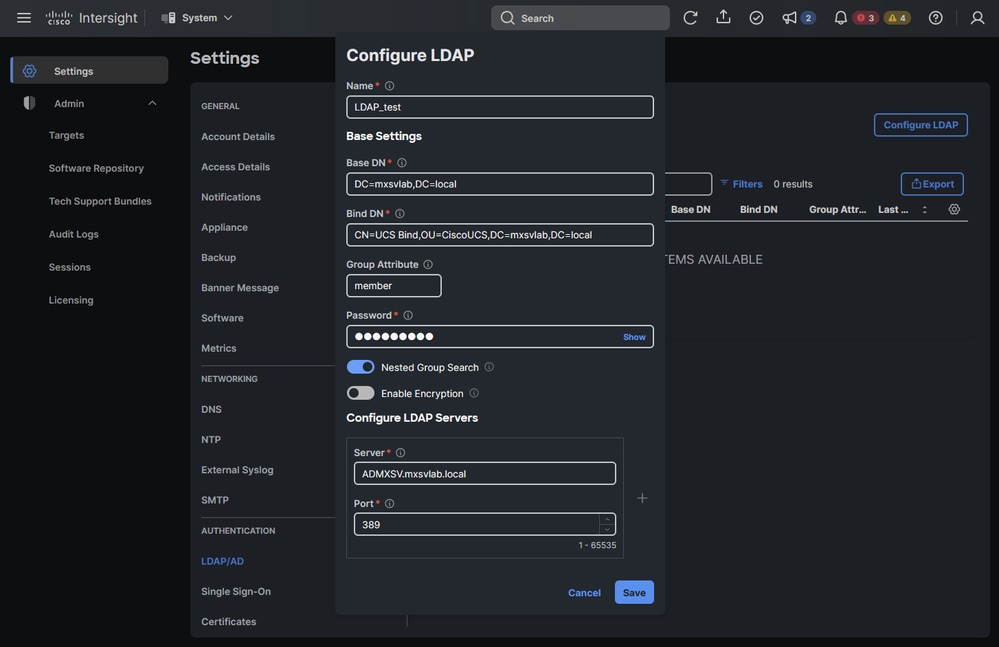

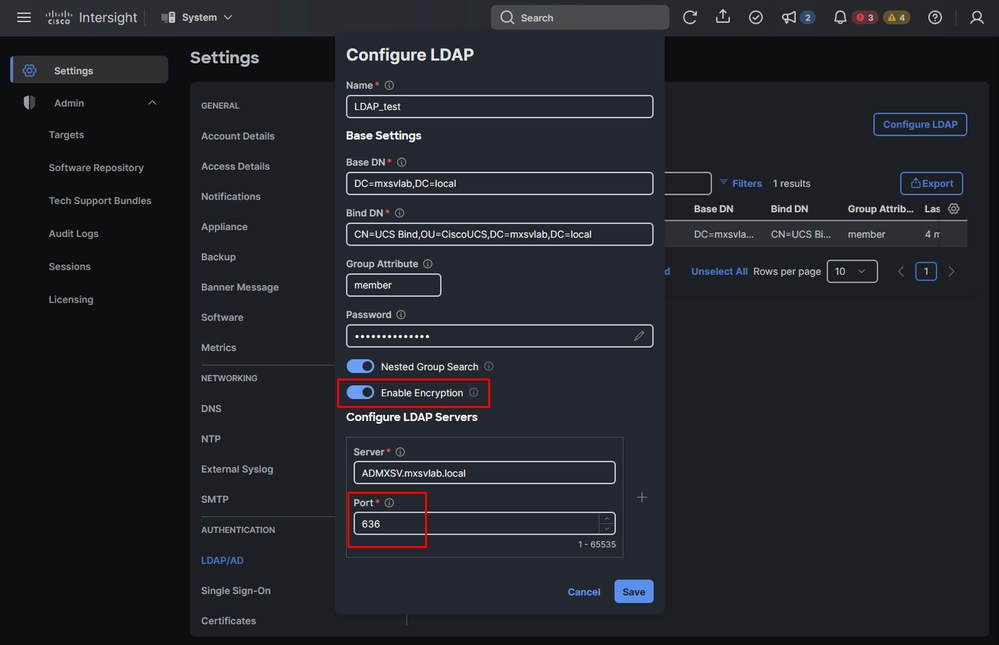

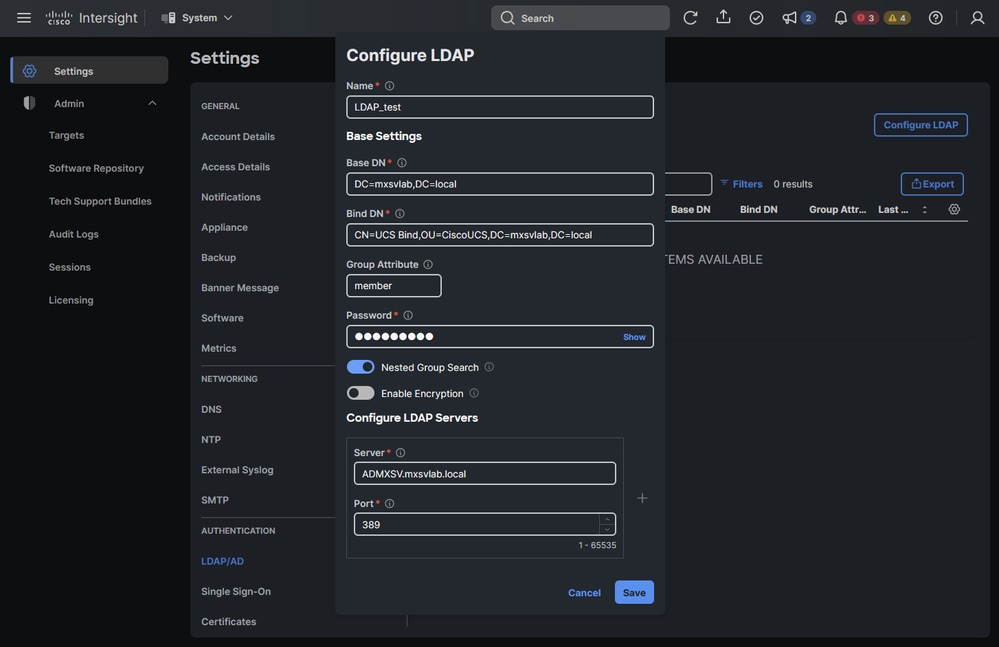

Configuração das configurações básicas de LDAP

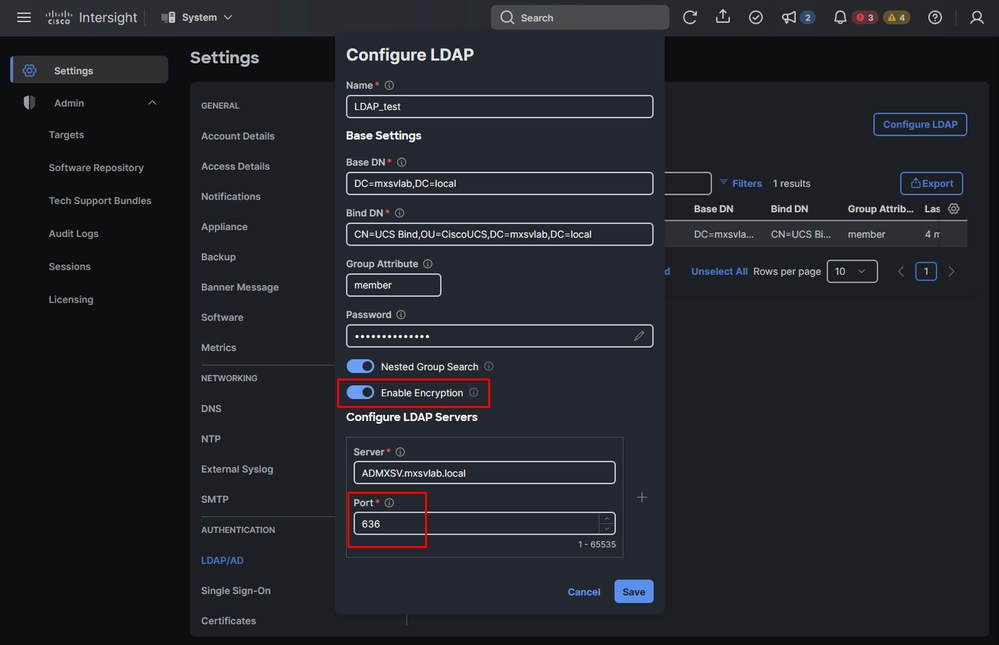

- Navegue até System > Settings > AUTHENTICATION > LDAP/AD.

- Clique em Configure LDAP.

- Insira as informações necessárias. Considere as próximas recomendações:

- O Nome é definido arbitrariamente e não afeta a configuração.

- Para BaseDN e BindDN, copie e cole os valores correspondentes da sua configuração do Ative Diretory (AD).

- O valor padrão para Atributo do Grupo é membro.

Note: Em outras ferramentas de gerenciamento do UCS, como UCSM ou CIMC, o atributo Grupo é definido como memberOf. Na Intersight, é recomendável deixá-lo como membro.

- Digite a senha para este provedor LDAP.

- Ative a opção Pesquisa de grupo aninhado se quiser permitir uma pesquisa recursiva em seu AD para todos os grupos da raiz e seus grupos contidos.

- Deixe Enable Encryption desabilitado para uma configuração LDAP regular. Se o LDAP seguro for necessário, habilite-o e certifique-se de revisar a seção Configuração de LDAP (LDAP seguro) para as etapas complementares que você precisa configurar.

- Adicione a configuração para um servidor LDAP:

- Em Servidor, introduza o IP ou o nome de host do servidor LDAP.

Caution: Se o nome de host for usado, verifique se o DNS consegue mapear esse nome de host corretamente.

- A porta padrão e recomendada para LDAP é 389 .

- Click Save.

Exemplo de configuração para configurações LDAP básicas

Exemplo de configuração para configurações LDAP básicas

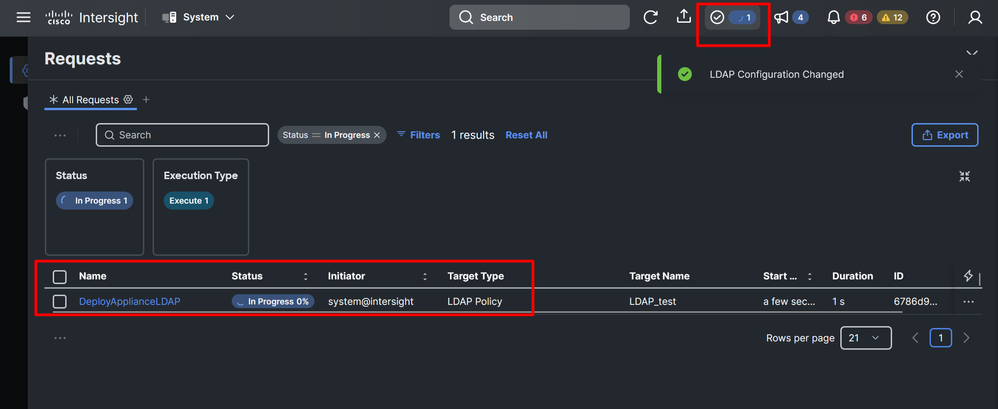

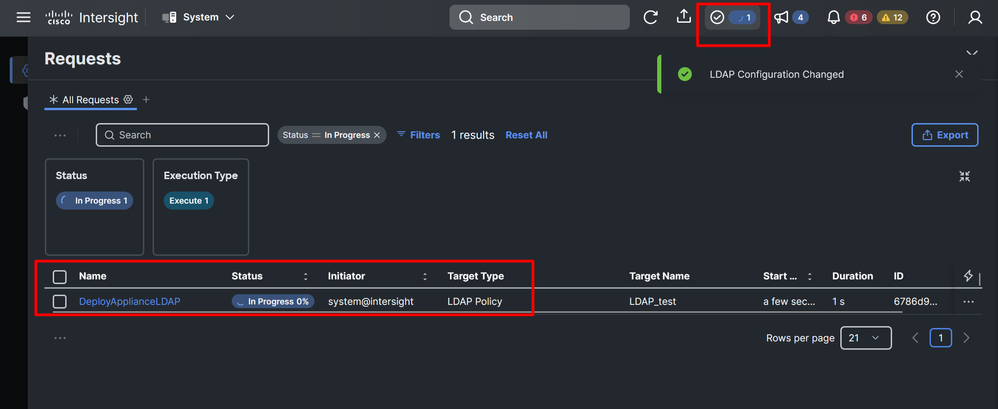

- Monitore o fluxo de trabalho DeployApplianceLDAP a partir de Requests na barra superior.

Solicitação de Implantação

Solicitação de Implantação

Configurar usuários e grupos

Quando o fluxo de trabalho DeployApplianceLDAP estiver concluído, você poderá configurar Grupos ou Usuários individuais.

Se você decidir usar Grupos, a autorização será fornecida a todos os usuários que pertencem a esse Grupo. Se você usar Usuários individuais, será necessário adicionar cada usuário com sua própria função de autorização.

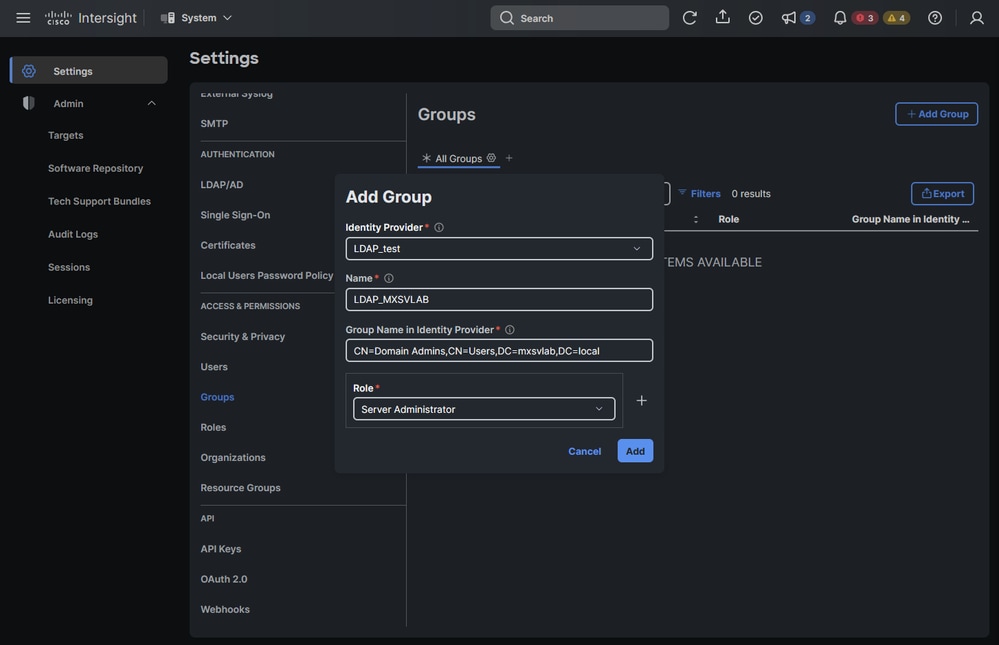

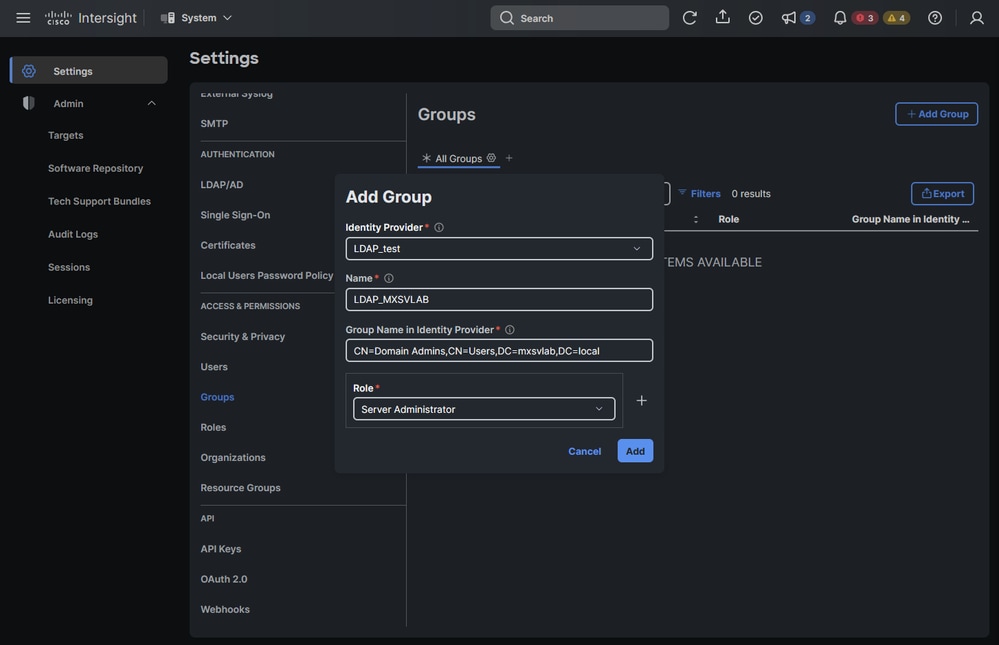

Configurar grupos

- Navegue até Sistema > Configurações > ACESSO e PERMISSÃO > Grupos.

- Clique em Add Group.

- Selecione o Provedor de identidade. É o nome que você define na seção Configurar configurações básicas de LDAP.

- Defina um nome para o grupo.

- Insira o valor para Nome do grupo no Provedor de identidade. Ele precisa corresponder às configurações do grupo no servidor LDAP.

- Selecione a Função, dependendo do nível de acesso que você deseja fornecer aos usuários neste grupo. Consulte Funções e Privilégios na Intersight.

Exemplo de configuração para um grupo

Exemplo de configuração para um grupo

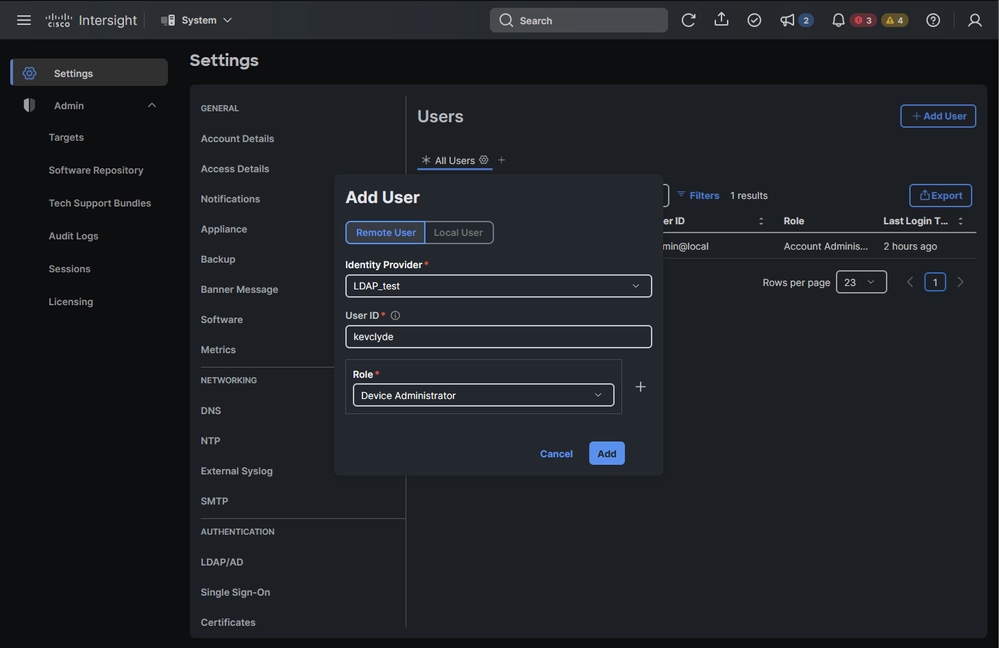

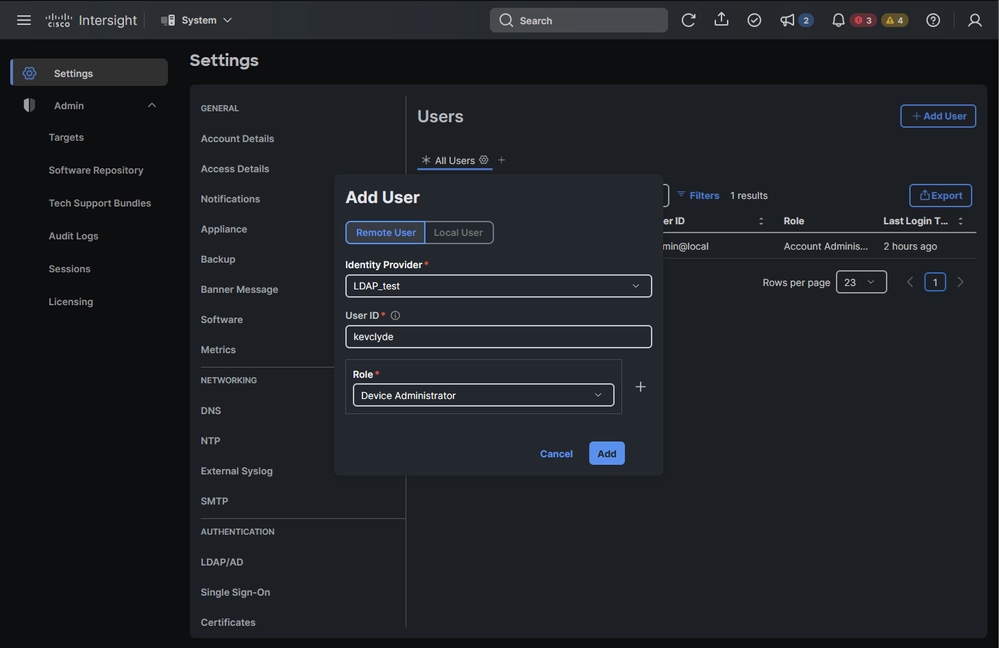

Configurar usuários

Se preferir configurar usuários individuais em vez de Grupos, siga estas instruções:

- Navegue até Sistema > Configurações > ACESSO e PERMISSÃO > Usuários.

- Clique em Add User.

- Selecione Remote User.

- Selecione o Provedor de identidade. É o nome que você define na seção Configurar configurações básicas de LDAP.

- Defina uma ID de usuário.

Tip: Para usar o nome de usuário como método de login, copie no campo ID de usuário o valor configurado como sAMAccountName em seu servidor LDAP.

Se quiser usar o e-mail, certifique-se de definir o e-mail do usuário no atributo mail no servidor LDAP.

- Selecione a Função dependendo do nível de acesso que você deseja fornecer ao usuário. Consulte Funções e Privilégios na Intersight.

Exemplo de configuração para um usuário

Exemplo de configuração para um usuário

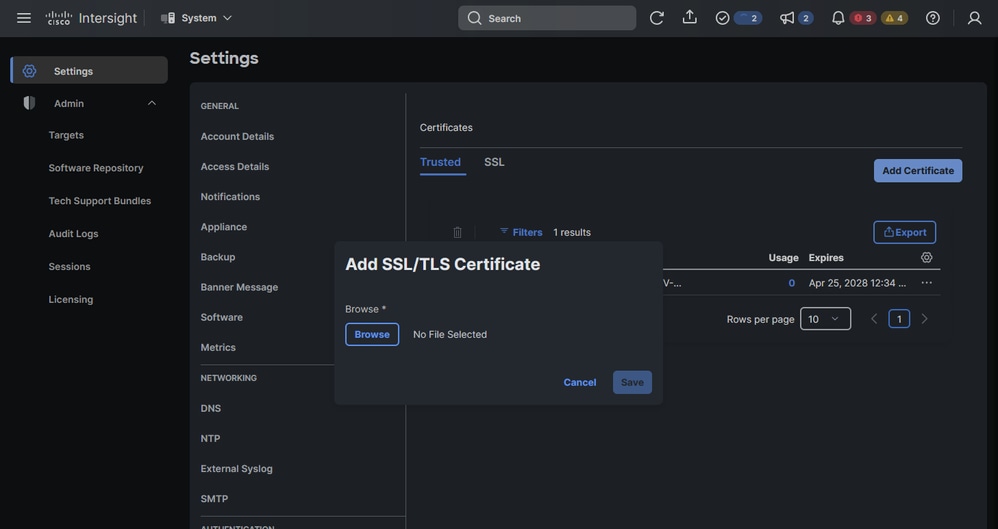

Configuração de LDAPS (LDAP seguro)

Se desejar que sua comunicação LDAP seja protegida com criptografia, você precisa ter um certificado assinado por sua CA. Certifique-se de aplicar essas alterações à configuração:

- Conclua as etapas de Configuration of LDAP Basic Settings, mas certifique-se de mover o controle deslizante Enable Encryption para a direita (Etapa 3.g).

- Certifique-se de que a porta usada seja 636 ou 3269 que são as portas que suportam LDAPS (seguro). Todas as outras portas suportam LDAP sobre TLS.

Alterações de configuração para LDAP seguro

Alterações de configuração para LDAP seguro

- Salve a configuração e aguarde a conclusão do fluxo de trabalho DeployApplianceLDAP.

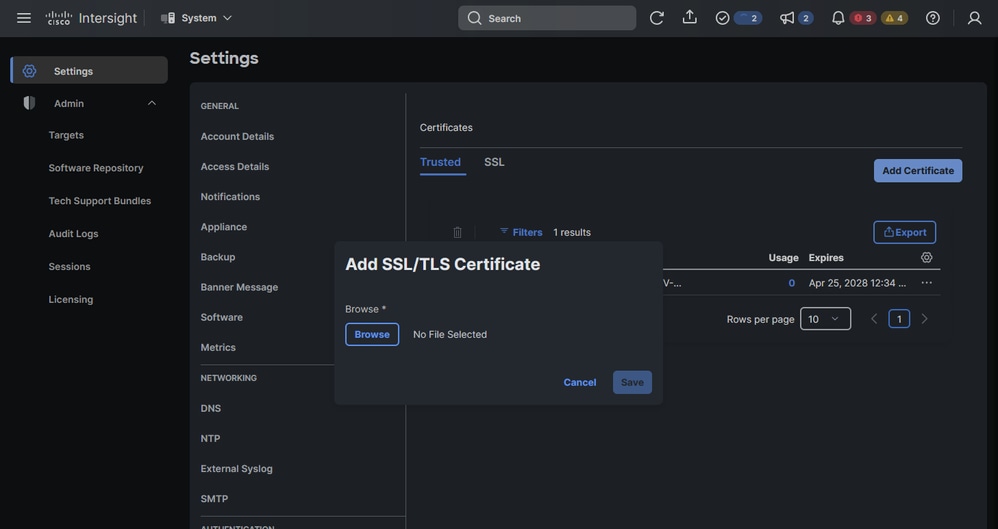

- Adicione um certificado com as próximas etapas:

- Navegue até Sistema > Configurações > AUTENTICAÇÃO > Certificados > Confiáveis.

- Clique em Add Certificate (Adicionar certificado).

- Clique em Browse e selecione um arquivo .pem que contenha o certificado emitido por sua CA.

Configuração para adicionar um certificado

Configuração para adicionar um certificado

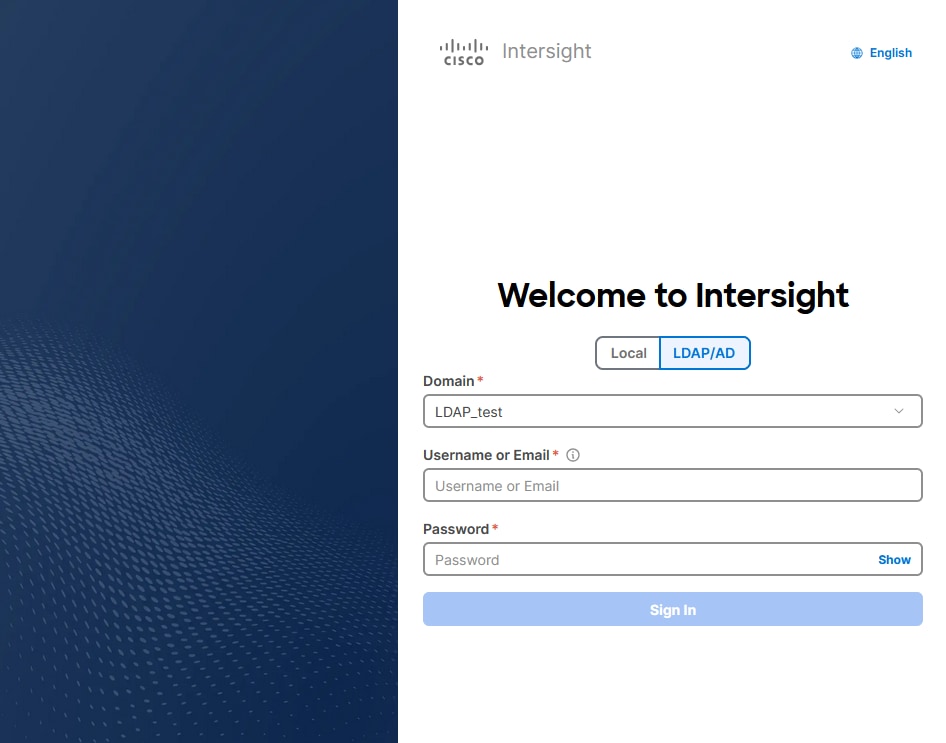

Verificar

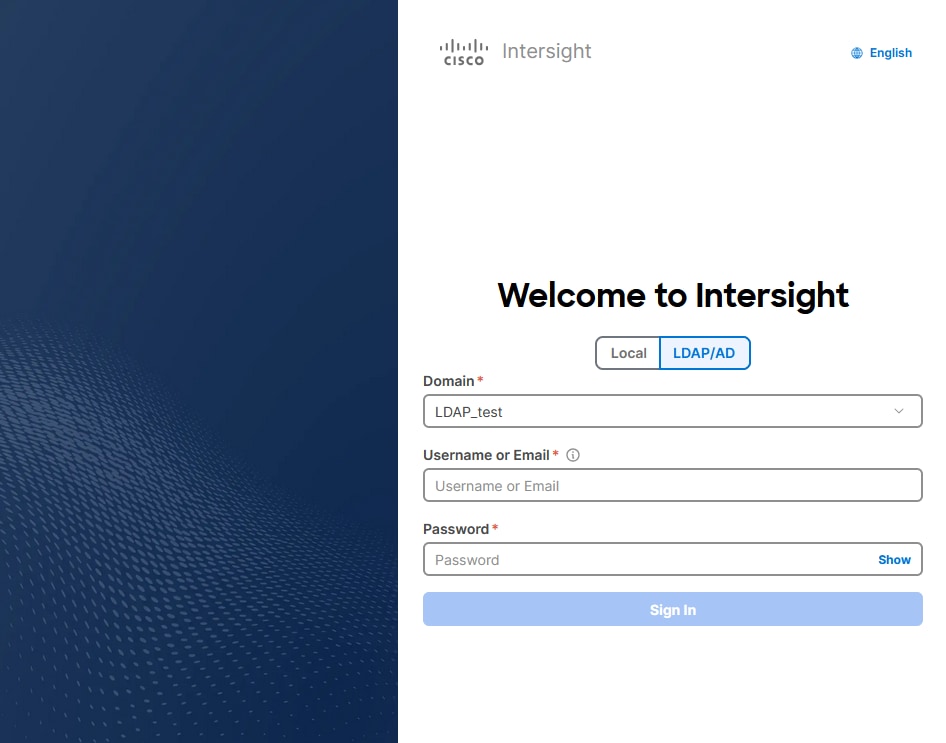

No navegador, navegue até o URL do Dispositivo virtual Intersight. A tela agora exibe uma opção para efetuar login com credenciais LDAP:

Configuração LDAP ativada na tela de login

Configuração LDAP ativada na tela de login

Troubleshooting

Se o login falhar, as mensagens de erro fornecerão dicas sobre o que pode estar errado.

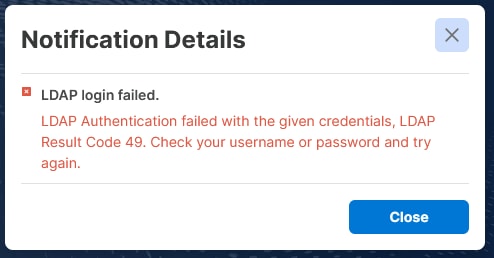

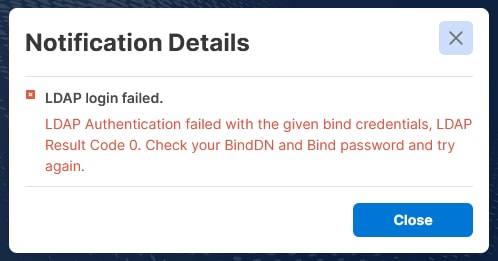

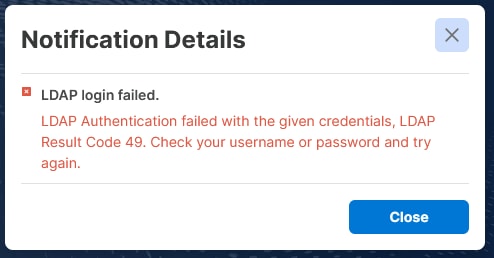

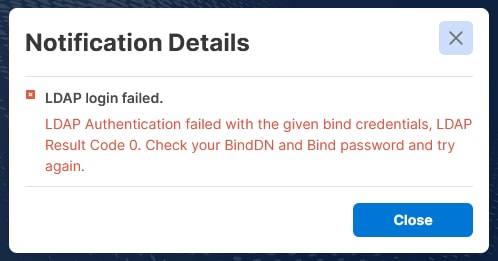

Erro 1. Detalhes de Acesso Incorretos

Mensagem de erro para erro de senha incorreta

Mensagem de erro para erro de senha incorreta

Este erro significa que os dados de acesso estão incorretos.

- Verifique se o nome de usuário e a senha estão corretos.

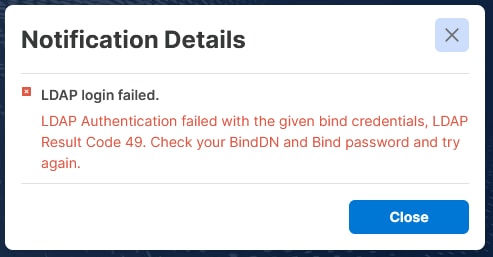

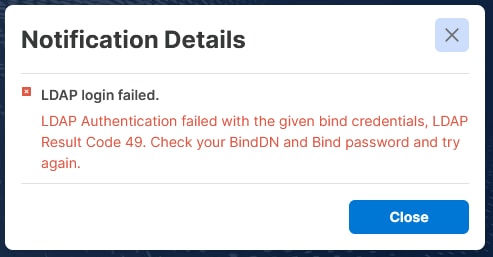

Erro 2. Dados de Ligação Incorretos

Mensagem de erro para dados de ligação incorretos

Mensagem de erro para dados de ligação incorretos

Este erro significa que os dados de ligação estão incorretos.

- Verifique o BindDN.

- Verifique a senha de vinculação configurada nas configurações LDAP.

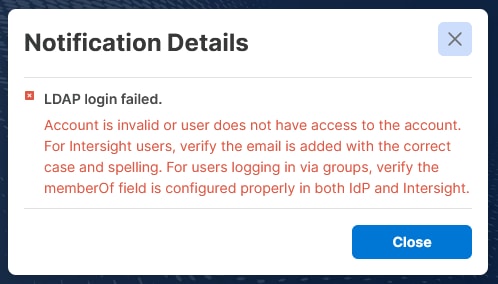

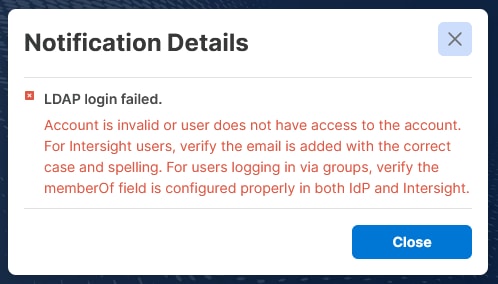

Erro 3. Não é possível localizar o usuário

Mensagem de erro para usuário não encontrada

Mensagem de erro para usuário não encontrada

Isso é disparado quando a pesquisa no servidor LDAP não retorna nenhum usuário autorizado. Verifique se as próximas configurações estão corretas:

- Verifique BaseDN. Os parâmetros usados para procurar o usuário estão incorretos.

- Certifique-se de que o Atributo do Grupo esteja definido como membro em vez de membro de.

- Verifique se o nome do grupo no provedor de identidade na configuração Groups está correto. Isso se aplica somente quando a autorização é fornecida via Grupos.

- Verifique se o e-mail do usuário está definido corretamente no campo mail na configuração do AD para o usuário. Isso se aplica somente quando a autorização é fornecida a Usuários individuais.

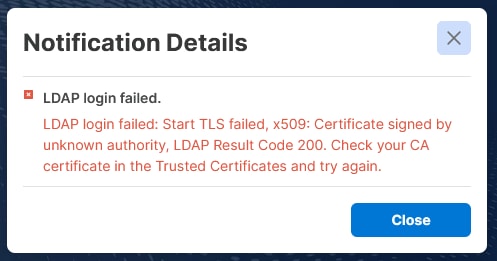

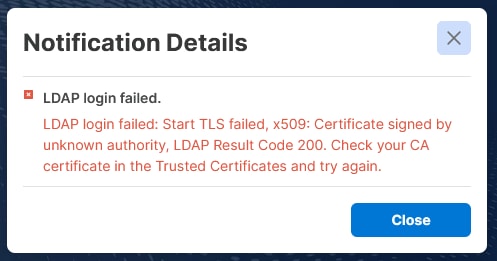

Erro 4. Certificado incorreto

Mensagem de erro para certificado incorreto

Mensagem de erro para certificado incorreto

Se o LDAP criptografado estiver habilitado:

- Verifique se o certificado está configurado e se ele inclui o certificado completo correto.

Erro 5. Habilitar criptografia é usada com uma porta segura

A mensagem de erro para Habilitar criptografia está desabilitada

A mensagem de erro para Habilitar criptografia está desabilitada

Este erro aparece quando Enable Encryption não está habilitado, mas uma porta para LDAP seguro está configurada.

- Certifique-se de usar a porta 389 se a criptografia não estiver habilitada.

Erro 6. Parâmetros De Conexão Incorretos

Mensagem de erro para porta incorreta

Mensagem de erro para porta incorreta

Esse erro significa que não foi possível estabelecer uma conexão bem-sucedida com o servidor LDAP. Verifique:

- O servidor DNS deve resolver o nome de host do servidor LDAP para o IP correto.

- O aplicativo Intersight consegue acessar o servidor LDAP.

- Verifique se a porta 389 é usada para LDAP não criptografado, 636 ou 3269 para LDAP seguro (LDAPS) e qualquer outra para TLS (habilite a criptografia e configure um certificado).

Informações Relacionadas

Feedback

Feedback