Wi-Fi 6E WLAN Layer 2-beveiliging configureren en verifiëren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Wi-Fi 6E WLAN Layer 2-beveiliging configureert en wat u kunt verwachten op verschillende clients.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

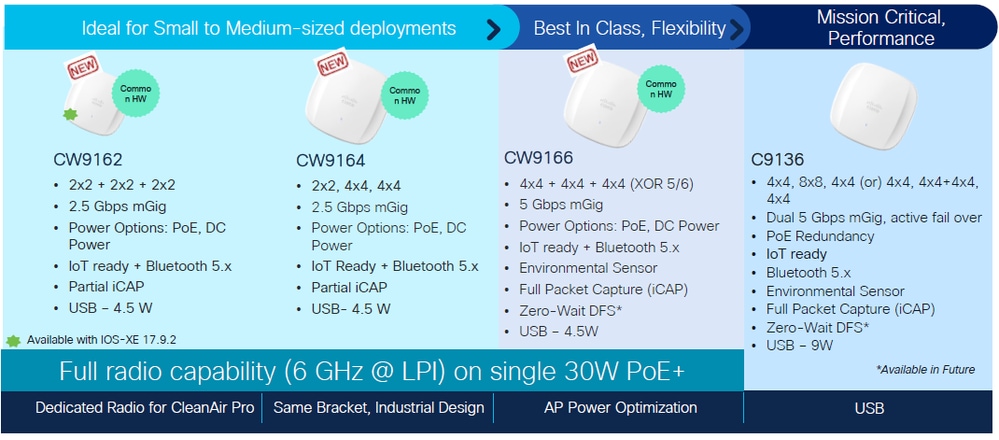

- Cisco Wireless LAN-controllers (WLC) 9800

- Cisco-toegangspunten (AP's) die Wi-Fi 6E ondersteunen.

- IEEE-standaard 802.11ax.

- Tools: Wireshark v4.0.6

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- WLC 9800-CL met IOS® XE 17.9.3.

- TP's C9136, CW9162, CW9164 en CW9166.

- Wi-Fi 6E-clients:

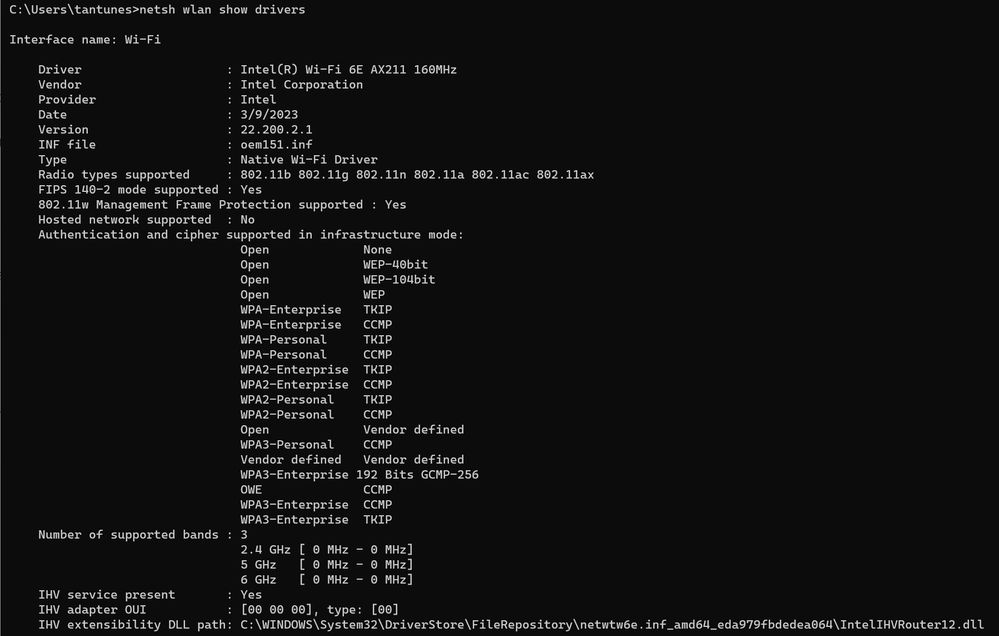

- Lenovo X1 Carbon Gen11 met Intel AX211 Wi-Fi 6 en 6E adapter met driverversie 22.200.2(1).

- Netgear A8000 Wi-Fi 6 en 6E Adapter met driver v1(0.0.108);

- Mobiele telefoon Pixel 6a met Android 13;

- Samsung S23 met Android 13.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Het belangrijkste om te weten is dat Wi-Fi 6E geen geheel nieuwe standaard is, maar een uitbreiding. Aan de basis is Wi-Fi 6E een uitbreiding van de Wi-Fi 6 (802.11ax) draadloze standaard in de 6-GHz radiofrequentieband.

Wi-Fi 6E bouwt voort op Wi-Fi 6, de nieuwste generatie van de Wi-Fi-standaard, maar alleen Wi-Fi 6E-apparaten en -toepassingen kunnen werken in de 6-GHz-band.

Wi-Fi 6E-beveiliging

Wi-Fi 6E verbetert de beveiliging met Wi-Fi Protected Access 3 (WPA3) en Opportunistic Wireless Encryption (OWE) en er is geen achterwaartse compatibiliteit met Open en WPA2 beveiliging.

WPA3 en Enhanced Open Security zijn nu verplicht voor Wi-Fi 6E-certificering en Wi-Fi 6E vereist ook een Protected Management Frame (PMF) in zowel AP als clients.

Bij het configureren van een 6GHz SSID moet aan bepaalde beveiligingseisen worden voldaan:

- WPA3 L2-beveiliging met OWE, SAE of 802.1x-SHA256

- Beveiligd beheerframe ingeschakeld;

- Elke andere L2-beveiligingsmethode is niet toegestaan, dat wil zeggen, geen gemengde modus mogelijk.

WPA3

WPA3 is ontworpen om de Wi-Fi-beveiliging te verbeteren door een betere verificatie via WPA2 mogelijk te maken, uitgebreide cryptografische kracht te bieden en de veerkracht van kritieke netwerken te vergroten.

Belangrijkste kenmerken van WPA3 zijn:

- Protected Management Frame (PMF) beschermt unicast- en broadcast-beheerframes en versleutelt unicast-beheerframes. Dit betekent dat draadloze inbraakdetectie en draadloze inbraakpreventiesystemen nu minder brute-force manieren hebben om het clientbeleid af te dwingen.

- Simultane verificatie van gelijken (SAE) maakt op wachtwoord gebaseerde authenticatie en een belangrijk overeenkomstmechanisme mogelijk. Dit beschermt tegen brute-force aanvallen.

- De overgangsmodus is een gemengde modus die het gebruik van WPA2 mogelijk maakt om clients te verbinden die WPA3 niet ondersteunen.

WPA3 gaat over continue ontwikkeling en conformiteit van beveiliging en interoperabiliteit.

Er is geen informatie-element dat WPA3 aanduidt (hetzelfde als WPA2). WPA3 wordt gedefinieerd door AKM/Cipher Suite/PMF-combinaties.

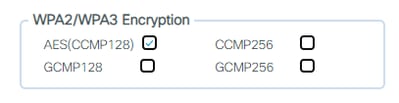

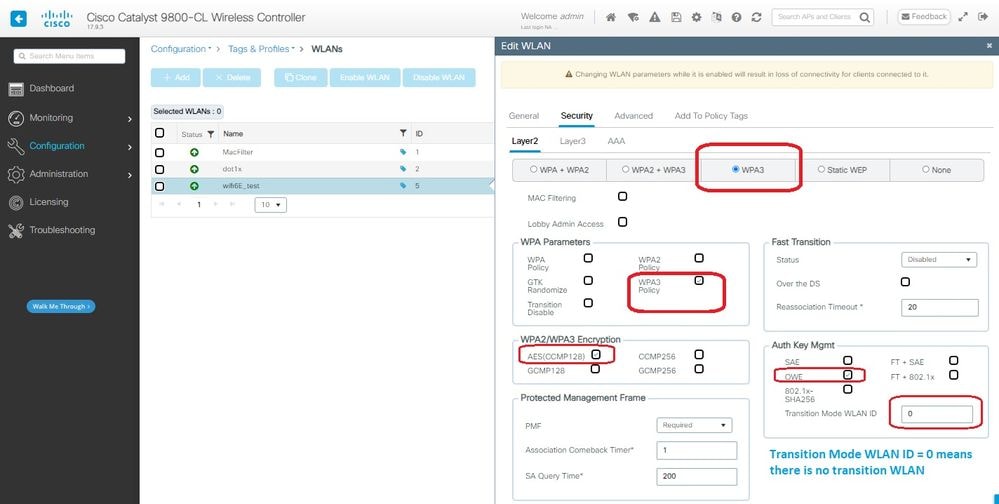

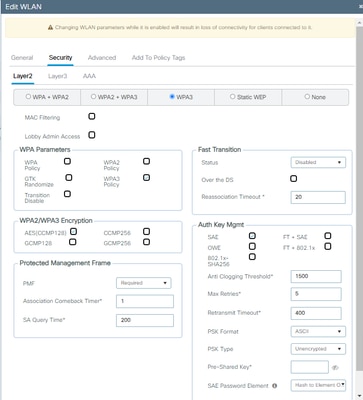

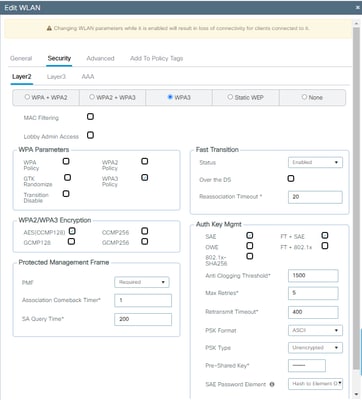

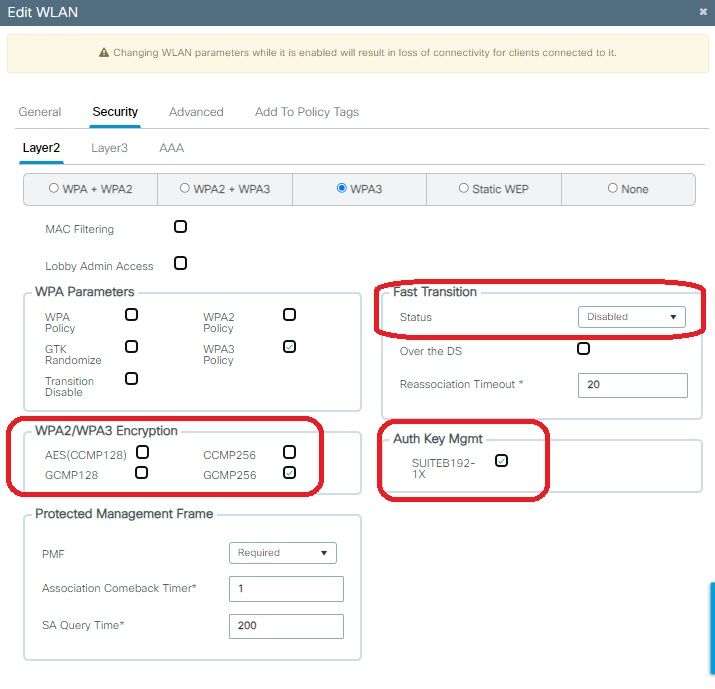

Op de 9800 WLAN-configuratie hebt u 4 verschillende WPA3-coderingsalgoritmen die u kunt gebruiken.

Ze zijn gebaseerd op Galois/Counter Mode Protocol (GCMP) en Counter Mode met Cypher Block Chaining Message Authentication Code Protocol (CCMP): AES (CCMP128), CCMP256, GCMP128 en GCMP256:

Opties voor WPA2/3-codering

Opties voor WPA2/3-codering

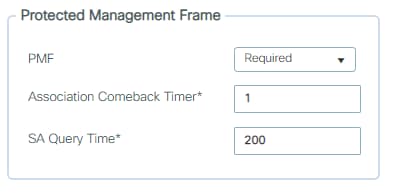

PMF

PMF wordt geactiveerd op een WLAN wanneer u PMF inschakelt.

Standaard zijn 802.11-beheerframes niet-geverifieerd en dus niet beschermd tegen spoofing. Infrastructure Management Protection Frame (MFP) en 802.11w Protected Management Frames (PMF) bieden bescherming tegen dergelijke aanvallen.

PMF-opties

PMF-opties

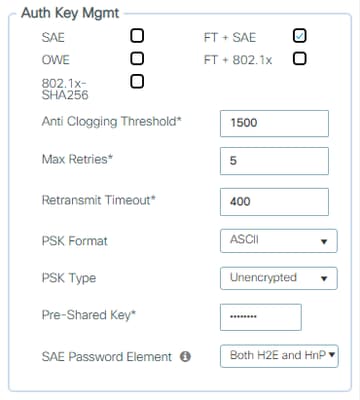

Beheer van verificatiesleutels

Dit zijn de AKM-opties die beschikbaar zijn in de 17.9.x-versie:

AKM-opties

AKM-opties

Merk op dat er geen "FT + 802.1x-SHA256" in de GUI. Dit is omdat:

- 802.1X verwijst naar AKM 1 en is standaard 802.1X - SHA1. De GUI stelt deze alleen voor voor het beleid "WPA2" of "WPA2+3".

- FT + 802.1x is AKM 3 en is eigenlijk FT over 802.1X-SHA256. Dit was al bruikbaar in WPA2, maar omdat het al SHA256 gebruikt, kwalificeert het zich als WPA3-compatibel.

- 802.1X - SHA256 is AKM 5 en voldoet aan WPA3.

Opmerking: Volgens de vroege specificaties maakte 802.1X deel uit van WPA3-naleving. Momenteel worden alleen 802.1X-FT en 802.1X-SHA256 beschouwd als WPA3-compatibel. Ook geven clients geen WPA-versie op in hun frames, maar onderhandelen ze over een AKM (bijvoorbeeld 802.1X, 802.1X-FT of 802.1X-SHA256)Het resultaat hiervan is dat u een client kunt zien die wordt weergegeven als WPA2 wanneer deze in werkelijkheid is geconfigureerd voor WPA3 (of vice versa) als ze 802.1X hebben onderhandeld als AKM. 802.1X kan ofwel WPA 2 of WPA3 zijn, daarom is het voor de WLC of de AP onmogelijk om te bepalen welke WPA-versie de client denkt te gebruiken bij het gebruik van deze AKM's. Sterkere AKM's zijn duidelijk alleen geassocieerd met WPA3.

Als u alleen FT-client wilt ondersteunen, kunt u een WPA3-SSID hebben met alleen "FT+802.1x". Als u zowel FT- als niet-FT-clients wilt ondersteunen, kunt u een WPA3-SSID hebben met FT+802.1x en 802.1x-SHA256.

Samenvattend is er geen andere AKM voor FT op 802.1x voor WPA3 omdat de bestaande al WPA3-compatibel was.

Deze tabel toont de verschillende AKM-waarden die zijn gedefinieerd in IEEE Std 802.11™-2020-document.

AKM 8 en 9 worden gebruikt met SAE, AKM 1,3,5,11 worden alleen gebruikt voor WPA3-Enterprise of WPA3-Enterprise-overgang, AKM 12,13 voor WPA3-Enterprise met 192-bits en AKM 18 voor Enhanced Open (OWE).

|

OUI |

Type Suite |

Verificatietype |

Beschrijving |

|

00-0F-AC |

0 |

Gereserveerd |

Gereserveerd |

|

00-0F-AC |

1 |

Std 802.1x – SHA1 |

Verificatie via onderhandelde IEEE Standard 802.1X met ondersteuning voor SHA1 |

|

00-0F-AC |

2 |

PSK – SHA-1 |

Vooraf gedeelde sleutel ter ondersteuning van SHA1 |

|

00-0F-AC |

3 |

FT over 802.1x – SHA256 |

Fast Transition-verificatie via onderhandelde IEEE Std 802.1X met ondersteuning van SHA256 |

|

00-0F-AC |

4 |

FT over PSK – SHA256 |

Fast Transition-verificatie met PSK-ondersteuning voor SHA-256 |

|

00-0F-AC |

5 |

Std 802.1x – SHA256 |

Verificatie via onderhandeling via IEEE Std 802.1X |

|

00-0F-AC |

6 |

PSK – SHA256 |

Vooraf gedeelde sleutel die SHA256 ondersteunt |

|

00-0F-AC |

7 |

TDLS |

TPK Handshake ondersteunende SHA256 |

|

00-0F-AC |

8 |

SAE – SHA256 |

Gelijktijdige authenticatie van gelijken met behulp van SHA256 |

|

00-0F-AC |

9 |

FT over SAE – SHA256 |

Snelle overgang over gelijktijdige verificatie van gelijken met behulp van SHA256 |

|

00-0F-AC |

10 |

APPeerKey-verificatie - SHA256 |

APPeerKey-verificatie met SHA-256 |

|

00-0F-AC |

11 |

Std 802.1x SuiteB – SHA256 |

Verificatie via onderhandeling via IEEE Std 802.1X met een Suite B-compatibele EAP-methode die SHA-256 ondersteunt |

|

00-0F-AC |

12 |

Std 802.1x SuiteB – SHA384 |

Verificatie via onderhandeling via IEEE Std 802.1X met behulp van een CNSA Suite-compatibele EAP-methode die SHA384 ondersteunt |

|

00-0F-AC |

13 |

FT over 802.1x – SHA384 |

Fast Transition-verificatie via onderhandelde IEEE Std 802.1X met ondersteuning van SHA384 |

|

00-0F-AC |

14 |

FILS met SHA256 & AES-SIV-256 |

Sleutelbeheer via FILS met SHA-256 en AES-SIV-256, of verificatie via IEEE Std 802.1X |

|

00-0F-AC |

15 |

FILS met SHA384 & AES-SIV-512 |

Sleutelbeheer via FILS met SHA-384 en AES-SIV-512, of verificatie via IEEE Std 802.1X |

|

00-0F-AC |

16 |

FT over FILS (SHA256) |

Fast Transition-verificatie via FILS met SHA-256 en AES-SIV-256 of verificatie via IEEE Std 802.1X |

|

00-0F-AC |

17 |

FT over FILS (SHA384) |

Fast Transition-verificatie via FILS met SHA-384 en AES-SIV-512, of verificatie via IEEE Std 802.1X |

|

00-0F-AC |

18 |

Gereserveerd |

Gebruikt voor OWE door WiFi Alliance |

|

00-0F-AC |

19 |

FT over PSK – SHA384 |

Verificatie voor snelle overgang met PSK met SHA384 |

|

00-0F-AC |

20 |

PSK SHA384 |

Vooraf gedeelde sleutel die SHA384 ondersteunt |

|

00-0F-AC |

21-255 |

Gereserveerd |

Gereserveerd |

|

00-0F-AC |

Alle |

Leveranciersspecifiek |

Leveranciersspecifiek |

Om op te merken dat sommige AKM verwijzen naar "SuiteB", dat is een set van cryptografische algoritmen (om 128-bits en 192-bits beveiligingssterkte te bieden) gedefinieerd door NSA (National Security Agency) in 2005. NSA verving Suite B met CNSA (Commercial National Security Algorithm Suite), om in 2018 een minimale 192-bits beveiliging te bieden. In de 192-bits modus van WPA3-Enterprise wordt gebruikgemaakt van AES-256-GCMP-codering en worden de volgende door CNSA goedgekeurde coderingssuites gebruikt:

- AES-256-GCMP: Geverifieerde codering.

- HMAC-SHA-384 voor sleutelafleiding en sleutelbevestiging.

- ECDH en ECDSAgebruikmakend van 384-bits elliptische kromme voor de vaststelling en verificatie van sleutels.

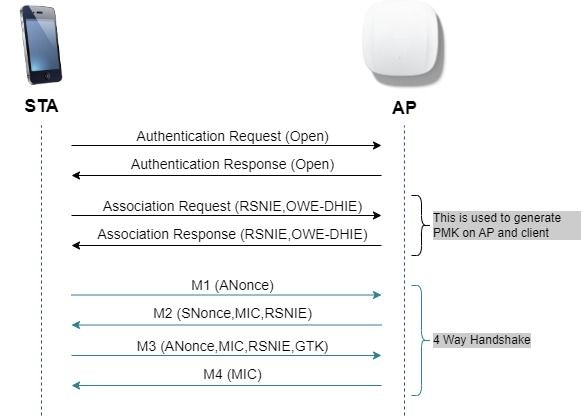

VERSCHULDIGD

Opportunistic Wireless Encryption (OWE) is een extensie voor IEEE 802.11 die codering van het draadloze medium biedt (IETF RFC 8110). Het doel van op OWE gebaseerde authenticatie is het vermijden van open onbeveiligde draadloze connectiviteit tussen de AP's en clients. De OWE maakt gebruik van de Diffie-Hellman algoritmes gebaseerd op Cryptography om de draadloze encryptie in te stellen. Met OWE voeren de client en AP een Diffie-Hellman-sleuteluitwisseling uit tijdens de toegangsprocedure en gebruiken ze het resulterende paarsgewijze hoofdsleutel (PMK) geheim met de 4-weg handshake. Het gebruik van OWE verbetert de draadloze netwerkbeveiliging voor implementaties waarbij open of gedeelde PSK-gebaseerde netwerken worden geïmplementeerd.

OWE-frameuitwisseling

OWE-frameuitwisseling

SAE

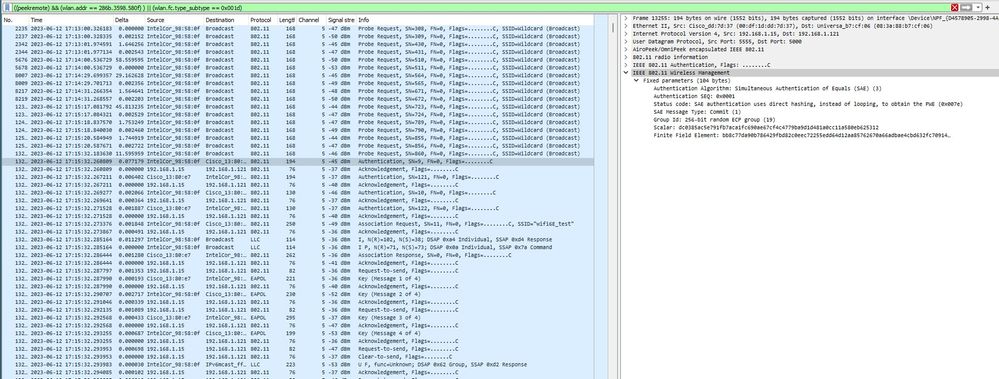

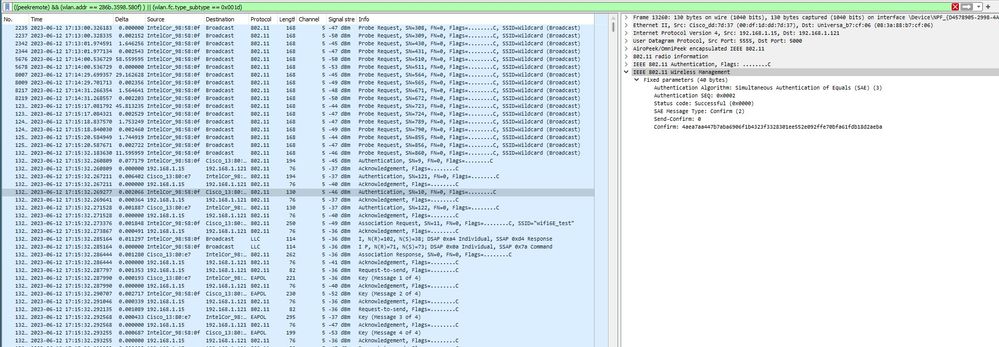

WPA3 maakt gebruik van een nieuw authenticatie- en sleutelbeheermechanisme genaamd Simultaneous Authentication of Equals. Dit mechanisme wordt verder versterkt door het gebruik van SAE Hash-to-Element (H2E).

SAE met H2E is verplicht voor WPA3 en Wi-Fi 6E.

SAE maakt gebruik van een discrete logaritme cryptografie om een efficiënte uitwisseling uit te voeren op een manier die wederzijdse authenticatie uitvoert met behulp van een wachtwoord dat waarschijnlijk bestand is tegen een offline woordenboekaanval.

Een offline woordenboekaanval is waar een tegenstander probeert een netwerkwachtwoord te bepalen door mogelijke wachtwoorden te proberen zonder verdere netwerkinteractie.

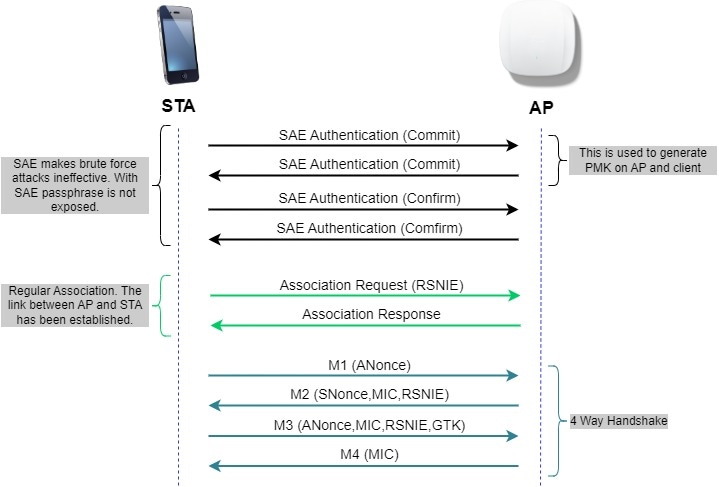

Wanneer de client verbinding maakt met het toegangspunt, voert deze een SAE-uitwisseling uit. Als dit lukt, maken ze elk een cryptografisch sterke sleutel, waaruit de sessiesleutel is afgeleid. In principe gaat een client en access point in fasen van commit en vervolgens bevestigen.

Zodra er een commitment is, kunnen de client en het toegangspunt vervolgens elke keer dat er een sessiesleutel moet worden gegenereerd, naar de bevestigingsstatus gaan. De methode maakt gebruik van voorwaartse geheimhouding, waarbij een indringer een enkele sleutel kan kraken, maar niet alle andere sleutels.

SAE-frameuitwisseling

SAE-frameuitwisseling

Hash-to-Element (H2E)

Hash-to-Element (H2E) is een nieuwe SAE Password Element (PWE) methode. Bij deze methode wordt de geheime PWE die in het SAE-protocol wordt gebruikt, gegenereerd op basis van een wachtwoord.

Wanneer een station (STA) dat H2E ondersteunt SAE initieert met een AP, controleert het of AP H2E ondersteunt. Zo ja, dan gebruikt het toegangspunt de H2E om de PWE af te leiden met behulp van een nieuw gedefinieerde waarde voor de statuscode in het bericht SAE Commit.

Als STA gebruik maakt van Hunting-and-Pecking (HnP), blijft de volledige SAE-uitwisseling ongewijzigd.

Bij het gebruik van de H2E wordt de PWE-afleiding onderverdeeld in deze componenten:

-

Afleiding van een geheim tussenliggend element (PT) van het wachtwoord. Dit kan offline worden uitgevoerd wanneer het wachtwoord voor elke ondersteunde groep in eerste instantie op het apparaat is geconfigureerd.

-

Afleiding van de PWE van de opgeslagen PT. Dit is afhankelijk van de onderhandelde groep en MAC-adressen van peers. Dit wordt in real-time uitgevoerd tijdens de SAE-uitwisseling.

Opmerking: 6-GHz ondersteunt alleen Hash-to-Element SAE PWE-methode.

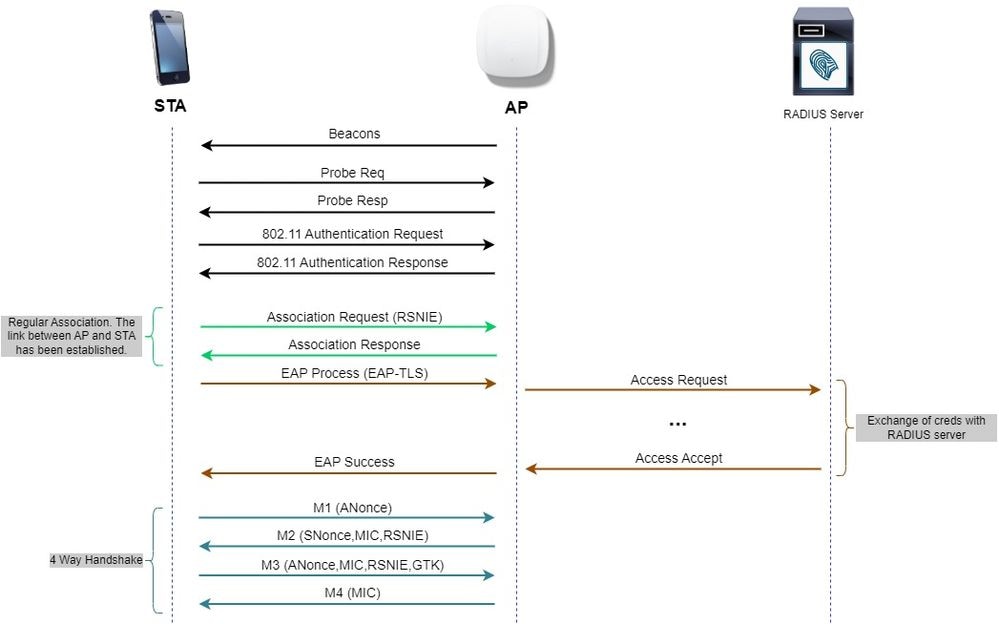

WPA-Enterprise, ook bekend als 802.1x

WPA3-Enterprise is de veiligste versie van WPA3 en gebruikt een combinatie van gebruikersnaam en wachtwoord met 802.1X voor gebruikersverificatie met een RADIUS-server. Standaard maakt WPA3 gebruik van 128-bits codering, maar het introduceert ook een optioneel configureerbare 192-bits codering voor cryptografische sterkte, die extra bescherming biedt aan elk netwerk dat gevoelige gegevens verzendt.

WPA3 Enterprise-diagramstroom

WPA3 Enterprise-diagramstroom

Niveauset: WPA3-modi

- WPA3-Persoonlijk

- Alleen WPA3-modus Persoonlijk

- PMF vereist

- WPA3-Persoonlijke overgangsmodus

- Configuratieregels: Wanneer WPA2-Personal op een toegangspunt is ingeschakeld, moet de overschakelingsmodus WPA3-Personal ook standaard zijn ingeschakeld, tenzij de beheerder expliciet heeft overschreven om alleen in WPA2-Personal te werken

- Alleen WPA3-modus Persoonlijk

- WPA3-Enterprise

- Alleen WPA3-Enterprise-modus

- PMF wordt overeengekomen voor alle WPA3-verbindingen

- WPA3-Transition-modus voor bedrijven

- Er wordt onderhandeld over PMF voor een WPA3-verbinding

- PMF optioneel voor een WPA2-verbinding

- WPA3-Enterprise suite-B "192-bits" modus afgestemd op Commercial National Security Algorithm (CNSA)

- Meer dan alleen voor de federale overheid

- Consistente cryptografische coderingssuites om misconfiguratie te voorkomen

- Toevoeging van GCMP & ECCP voor crypto en betere hashfuncties (SHA384)

- PMF vereist

-

WPA3 192-bits beveiliging is exclusief voor EAP-TLS, waarvoor certificaten op zowel de aanvrager als de RADIUS-server vereist zijn.

-

Als u WPA3 192-bits bedrijfssoftware wilt gebruiken, moeten de RADIUS-servers gebruikmaken van een van de toegestane EAP-coderingen:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- Alleen WPA3-Enterprise-modus

Als u meer wilt weten over gedetailleerde informatie over WPA3-implementatie in Cisco WLAN's, inclusief de matrix voor compatibiliteit met clientbeveiliging, kunt u de WPA3-implementatiegids raadplegen.

Cisco Catalyst Wi-Fi 6E-toegangspunten

Wi-Fi 6E-toegangspunten

Wi-Fi 6E-toegangspunten

Beveiligingsinstellingen voor ondersteunde clients

U kunt vinden welke productondersteuning WPA3-Enterprise gebruikt met behulp van de productzoeker van de WiFi Alliance-webpagina.

Op Windows-apparaten kunt u controleren wat de beveiligingsinstellingen zijn die door de adapter worden ondersteund met de opdracht "netsh wlan show drivers".

Hier ziet u de uitvoer van de Intel AX211:

Windows-uitvoer van _netsh wlan show driver_ voor client AX211

Windows-uitvoer van _netsh wlan show driver_ voor client AX211

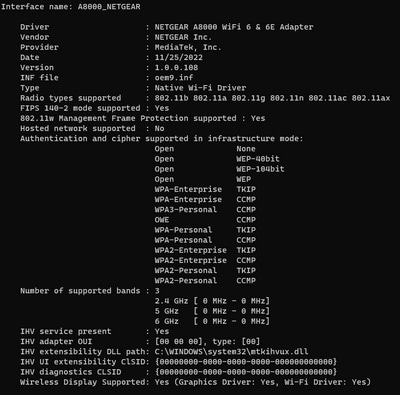

Netgear A8000:

Windows-uitvoer van _netsh wlan show driver_ voor client Netgear A8000s

Windows-uitvoer van _netsh wlan show driver_ voor client Netgear A8000s

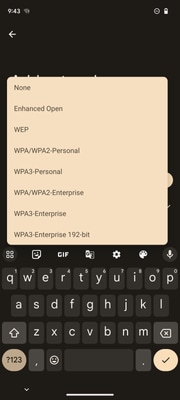

Android Pixel 6a:

Ondersteunde beveiligingsinstellingen op Android Pixel6a

Ondersteunde beveiligingsinstellingen op Android Pixel6a

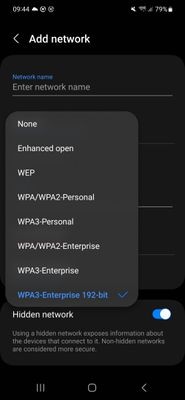

Samsung S23:

Ondersteunde beveiligingsinstellingen op Android S23

Ondersteunde beveiligingsinstellingen op Android S23

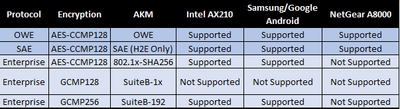

Op basis van de vorige outputs kunnen we deze tabel afsluiten:

Beveiligingsprotocollen die door elke client worden ondersteund

Beveiligingsprotocollen die door elke client worden ondersteund

Configureren

In dit gedeelte wordt de basisconfiguratie van het WLAN weergegeven. Het gebruikte beleidsprofiel is altijd hetzelfde met Central Association/Authentication/DHCP/Switching.

Later in het document wordt getoond hoe u elke Wi-Fi 6E Layer 2 Security-combinatie kunt configureren en hoe u de configuratie en het verwachte gedrag kunt controleren.

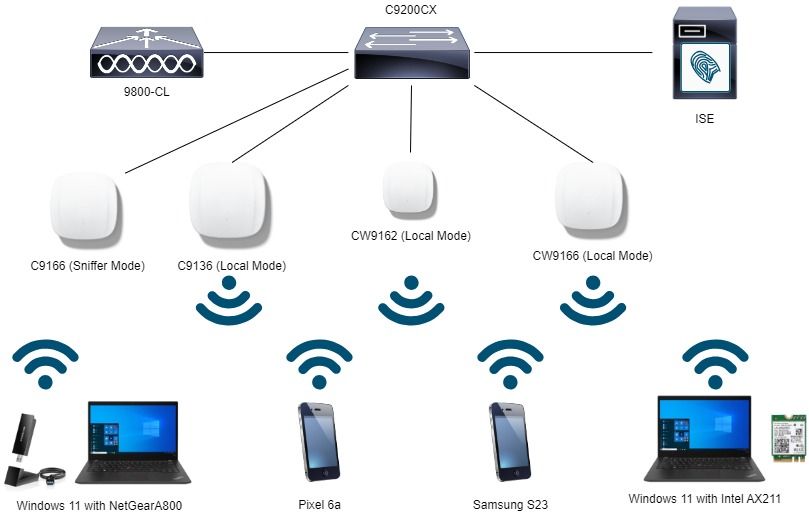

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Configuraties

Vergeet niet dat Wi-Fi 6E WPA3 vereist en dit zijn de beperkingen voor het WLAN-radiobeleid:

-

WLAN wordt alleen naar alle radio's gepusht als een van de configuratiecombinaties wordt gebruikt:

-

WPA3 + AES-codering + 802.1x-SHA256 (FT) AKM

-

WPA3 + AES-codering + OWE AKM

-

WPA3 + AES-codering + SAE (FT) AKM

-

WPA3 + CCMP256-codering + SUITEB192-1X AKM

-

WPA3 + GCMP128-codering + SUITEB-1X AKM

-

WPA3 + GCMP256-codering + SUITEB192-1X AKM

-

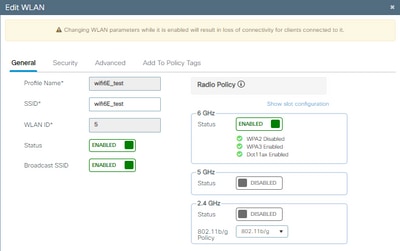

Basisconfiguratie

Het WLAN is geconfigureerd met alleen 6 GHz radiobeleid en de detectiemethode UPR (Broadcast Probe Response):

WLAN-basisconfiguratie

WLAN-basisconfiguratie

6 GHz RF-profielconfiguratie

6 GHz RF-profielconfiguratie

Verifiëren

Beveiligingsverificatie

In deze sectie worden de beveiligingsconfiguratie en de clientassociatiefase weergegeven met behulp van deze WPA3-protocolcombinaties:

- WPA3- AES(CCMP128) + OWE

- OWE-overgangsmodus

- WPA3-Persoonlijk

- AES(CCMP128) + SAE

- WPA3-Enterprise

- AES(CCMP128) + 802,1x-SHA256

- AES(CCMP128) + 802,1x-SHA256 + FT

- GCMP128-codering + SUITEB-1X

- GCMP256-codering + SUITEB192-1X

Opmerking: Hoewel er geen clients zijn die GCMP128-codering + SUITEB-1X ondersteunen vanaf het schrijven van dit document, is het getest om te observeren dat het wordt uitgezonden en de RSN-informatie in de bakens te controleren.

WPA3 - AES(CCPM128) + OWE

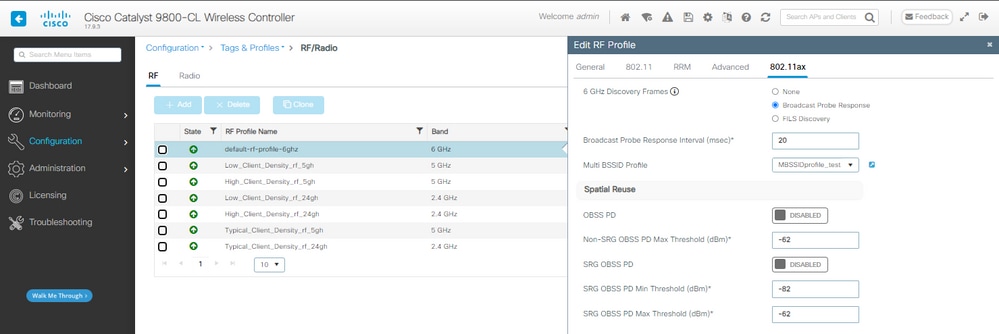

Dit is de configuratie van de WLAN-beveiliging:

OWE-beveiligingsinstellingen

OWE-beveiligingsinstellingen

Bekijk de WLC GUI van de WLAN-beveiligingsinstellingen:

WLAN-beveiligingsinstellingen op WLC GUI

WLAN-beveiligingsinstellingen op WLC GUI

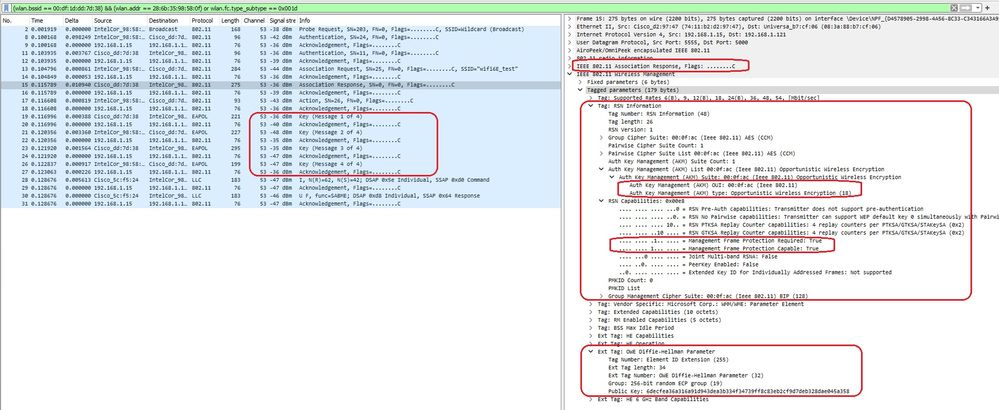

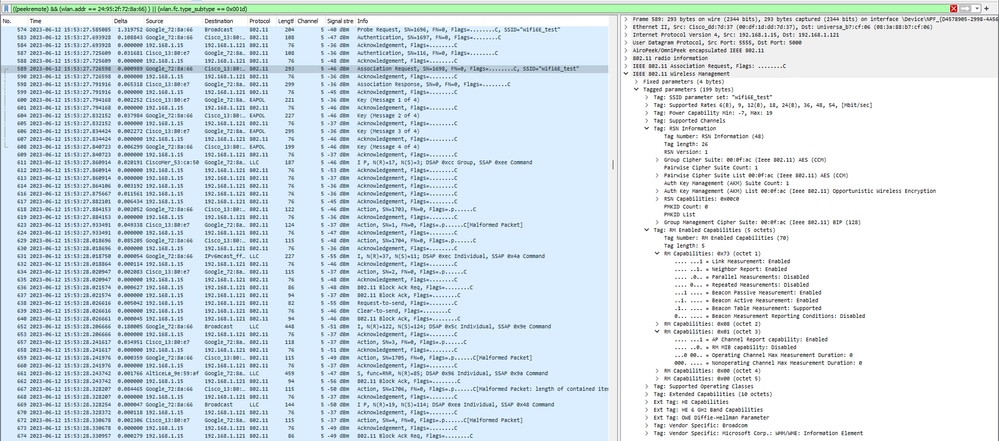

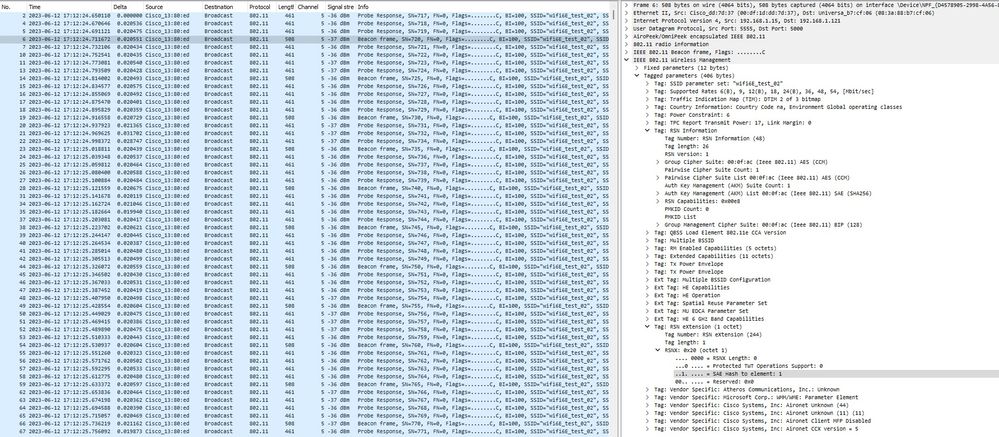

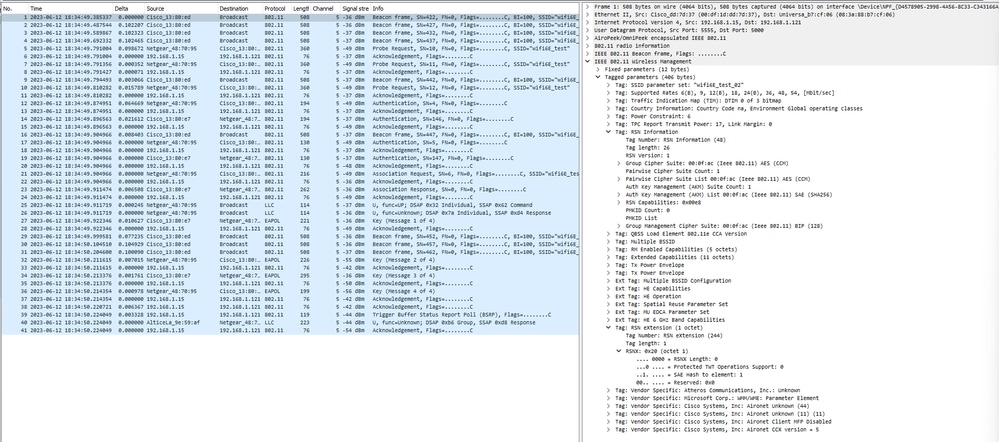

Hier kunnen we het verbindingsproces van Wi-Fi 6E-clients observeren:

Intel AX211

Hier tonen we het volledige verbindingsproces van client Intel AX211.

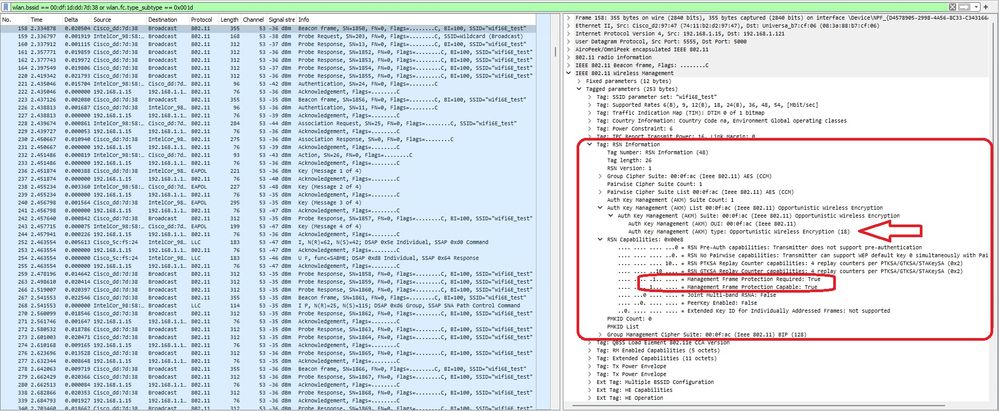

OWE Discovery

Hier zie je de OTA beacons. De AP adverteert ondersteuning voor OWE met behulp van AKM suite selector voor OWE onder RSN informatie-element.

U kunt de waarde 18 (00-0F-AC:18) van het AKM-suite-type zien die OWE-ondersteuning aangeeft.

OWE-bakenframe

OWE-bakenframe

Als u kijkt naar het veld RSN-mogelijkheden, kunt u zien dat AP zowel Management Frame Protection (MFP)-mogelijkheden als MFP-vereiste bit op 1 adverteert.

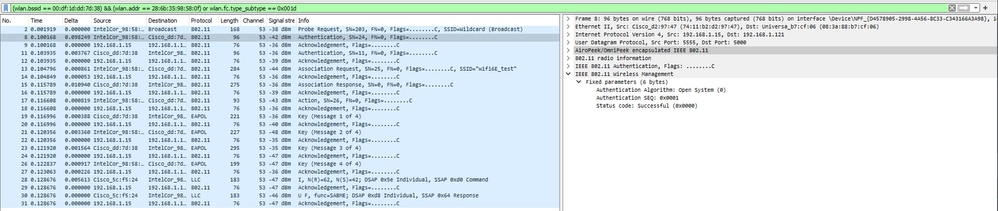

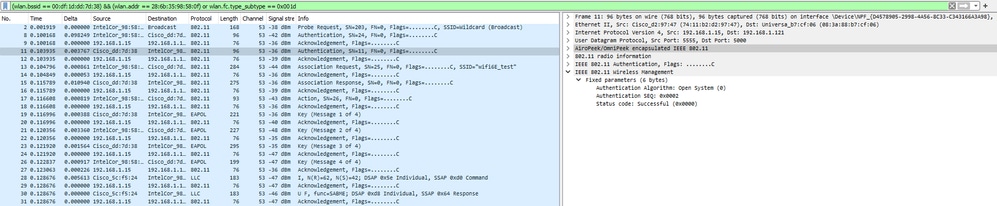

OWE Association

U ziet de UPR verzonden in de uitzendmodus en vervolgens de associatie zelf.

De OWE begint met het OPEN authenticatieverzoek en antwoord:

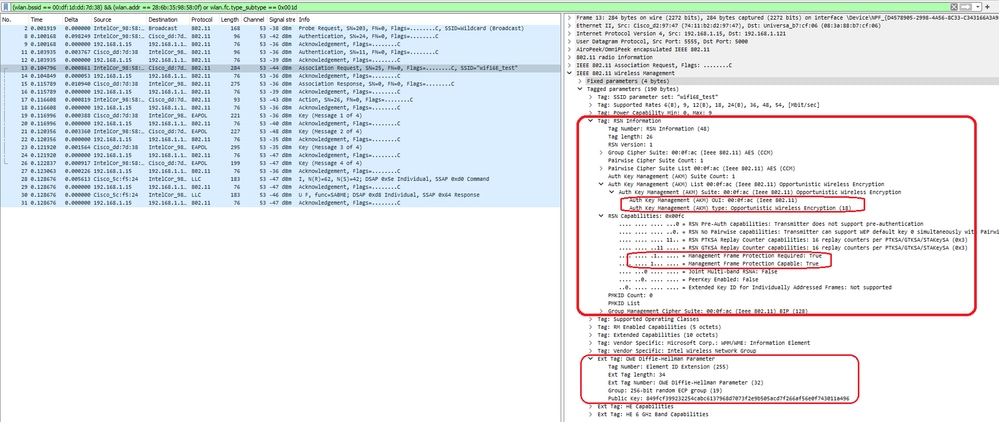

Vervolgens moet een klant die OWE wil doen OWE AKM aangeven in het RSN IE of Association Request-frame en Diffie Helman (DH) parameterelement opnemen:

OWE Association-respons

OWE Association-respons

Na de associatierespons kunnen we de 4-weg handshake zien en de client gaat naar de verbonden status.

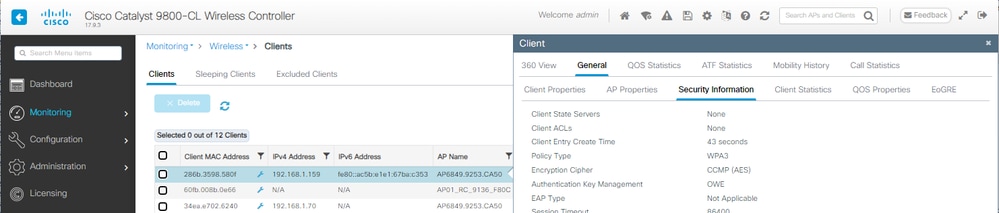

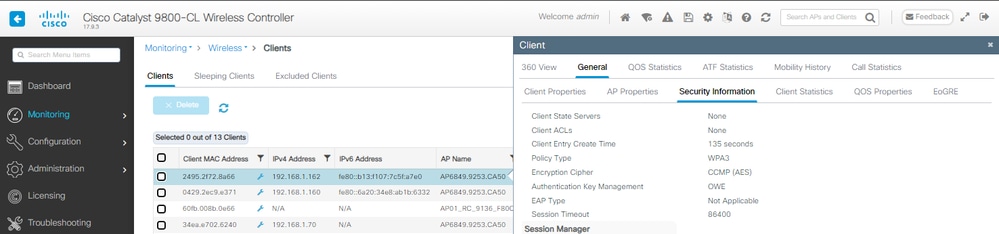

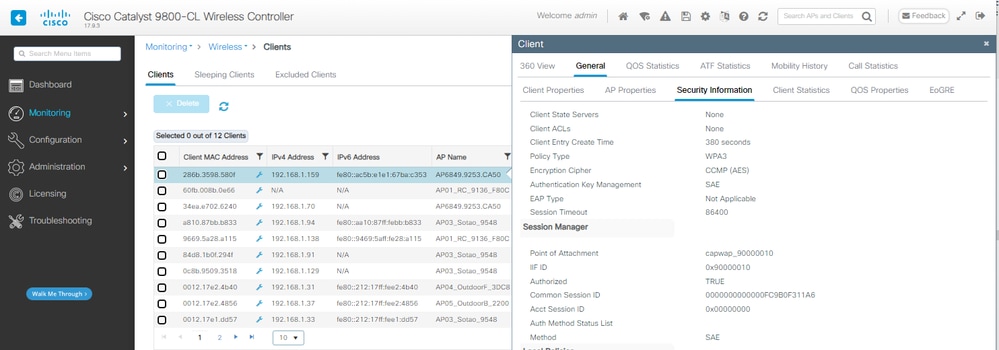

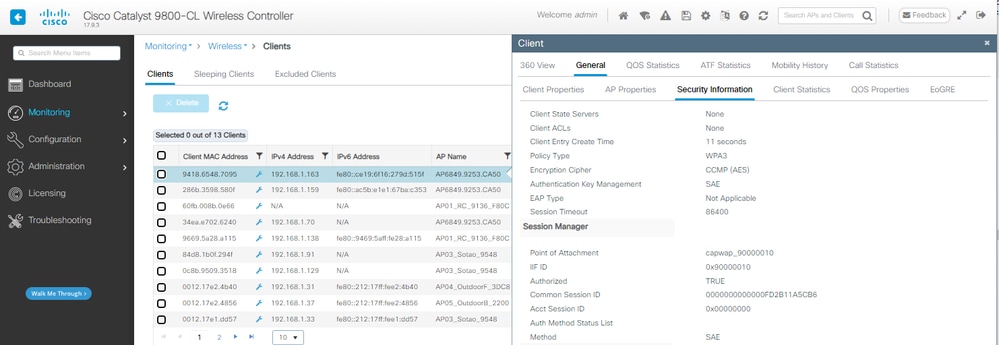

Hier ziet u de klantgegevens op de WLC GUI:

NetGear A8000

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

Pixel 6a

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

Samsung S23

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

WPA3 - AES(CCPM128) + OWE met overgangsmodus

Gedetailleerde configuratie en probleemoplossing van de OWE-overgangsmodus beschikbaar in dit document: Enhanced Open SSID configureren met overgangsmodus - OWE.

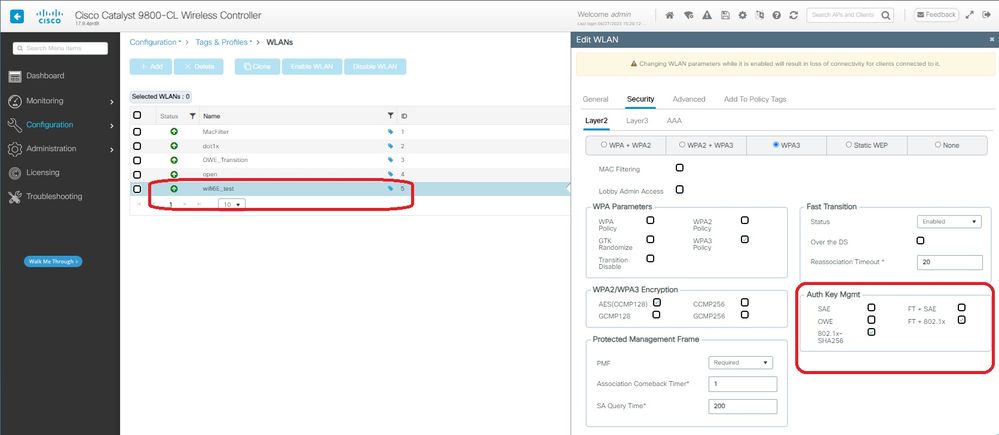

WPA3-Personal - AES(CCMP128) + SAE

Configuratie WLAN-beveiliging:

Configuratie WPA3 SAE

Configuratie WPA3 SAE

Opmerking: Houd er rekening mee dat jagen en pikken niet is toegestaan met het 6 GHz-radiobeleid. Wanneer u alleen een 6GHz WLAN configureert, moet u H2E SAE Password Element selecteren.

Bekijk de WLC GUI van de WLAN-beveiligingsinstellingen:

Verificatie van bakens OTA:

WPA3 SAE-bakens

WPA3 SAE-bakens

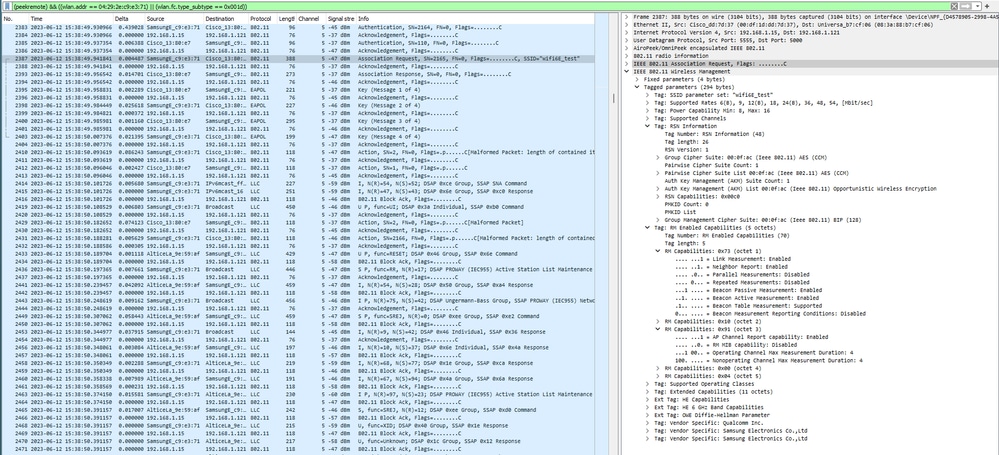

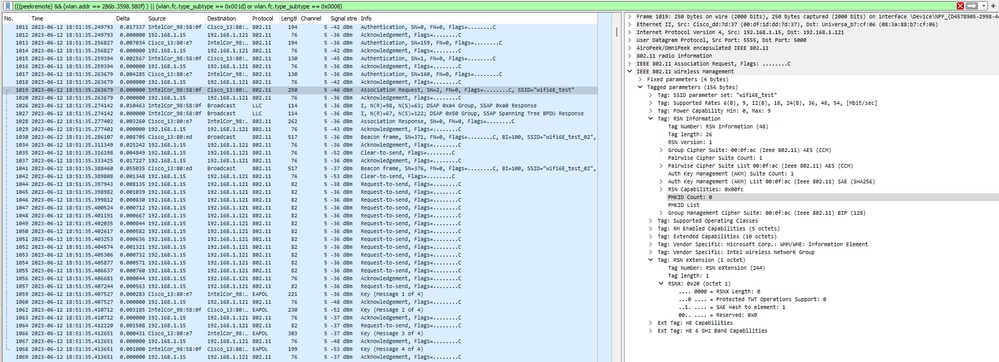

Hier kunnen we zien dat Wi-Fi 6E-clients associëren:

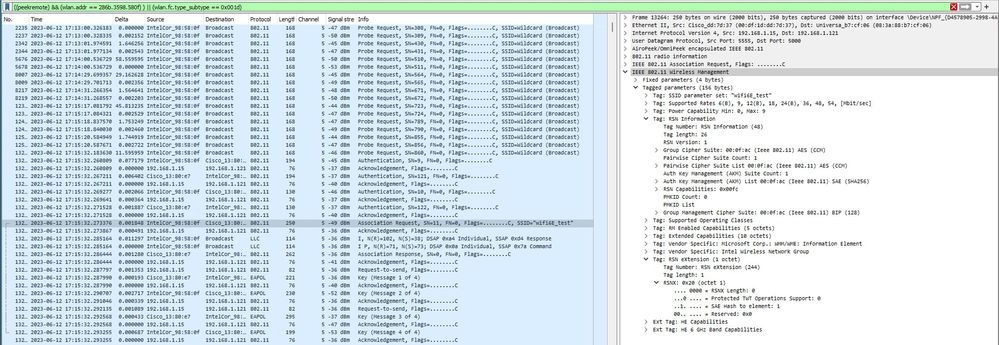

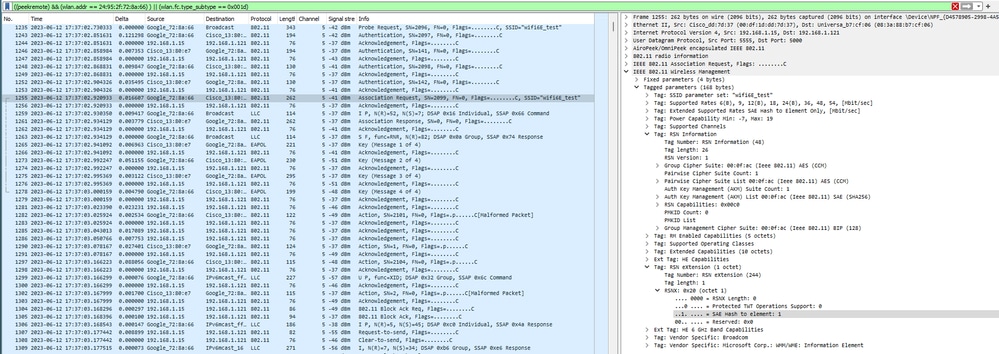

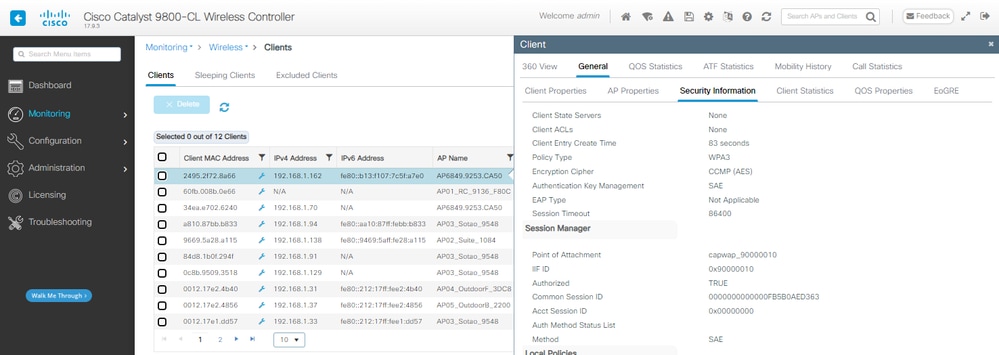

Intel AX211

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

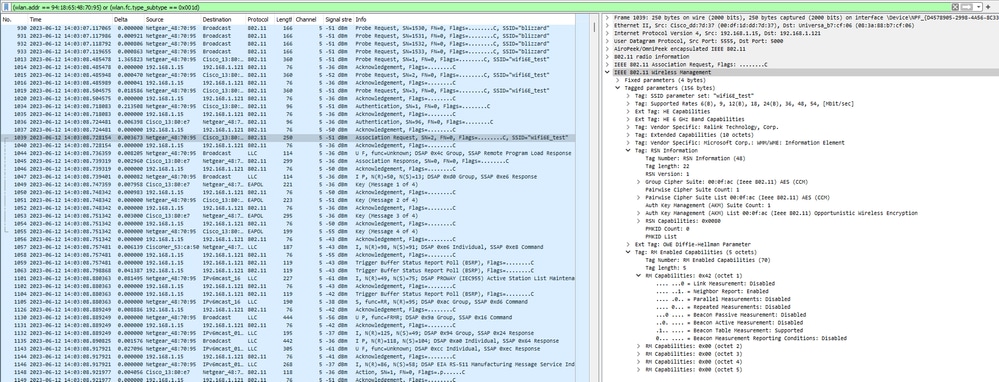

NetGear A8000

Verbinding OTA met focus op de RSN-informatie van client:

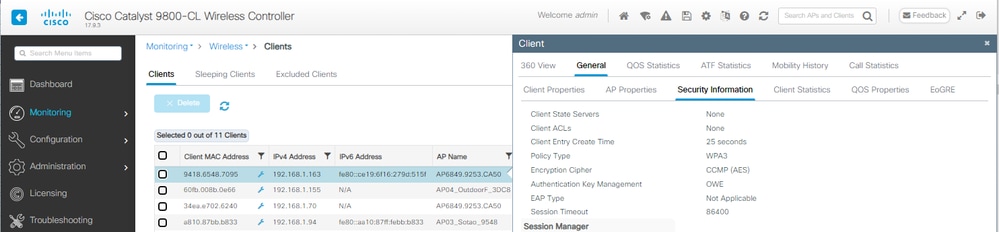

Klantgegevens in WLC:

Pixel 6a

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

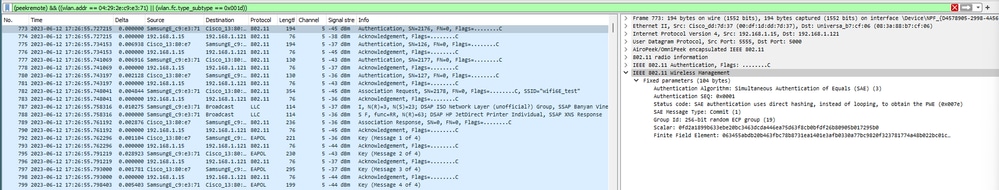

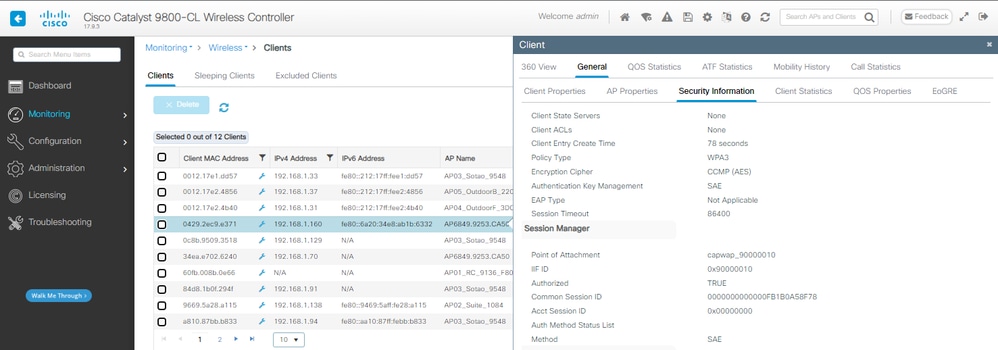

Samsung S23

Verbinding OTA met focus op de RSN-informatie van client:

Klantgegevens in WLC:

WPA3-Personal - AES(CCMP128) + SAE + FT

Configuratie WLAN-beveiliging:

Waarschuwing: In het beheer van verificatiesleutels kunt u met de WLC FT+SAE selecteren zonder SAE ingeschakeld te hebben, maar er is geconstateerd dat de clients geen verbinding konden maken. Schakel altijd beide selectievakjes SAE en FT+SAE in als u SAE met Fast Transition wilt gebruiken.

Bekijk de WLC GUI van de WLAN-beveiligingsinstellingen:

Verificatie van bakens OTA:

WPA3 SAE + FT-bakens

WPA3 SAE + FT-bakens

Hier kunnen we zien dat Wi-Fi 6E-clients associëren:

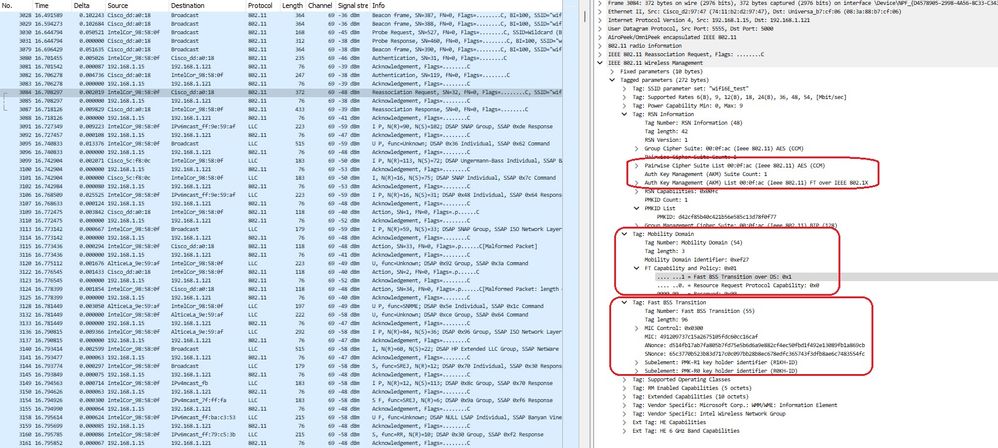

Intel AX211

Verbinding OTA met focus op de RSN-informatie van client:

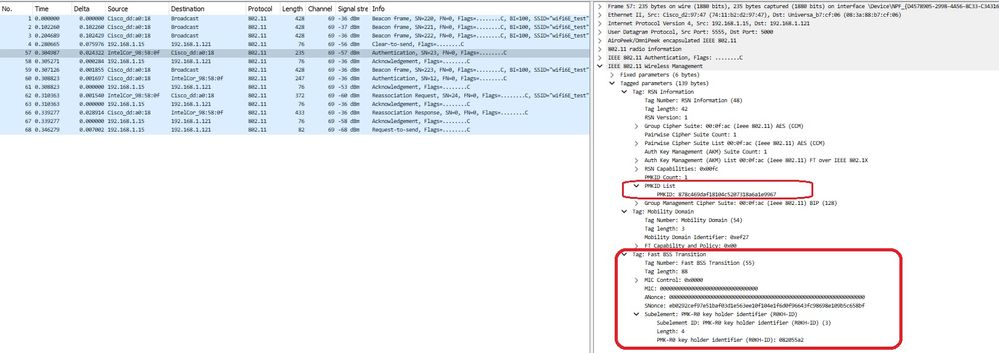

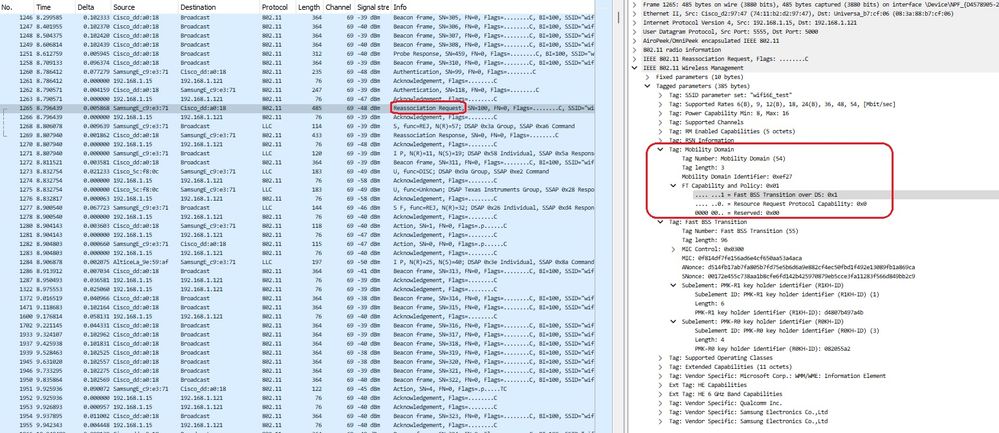

Zwervend evenement waar u de PMKID kunt zien:

WPA3 SAE + FT-reassociatieverzoek

WPA3 SAE + FT-reassociatieverzoek

Klantgegevens in WLC:

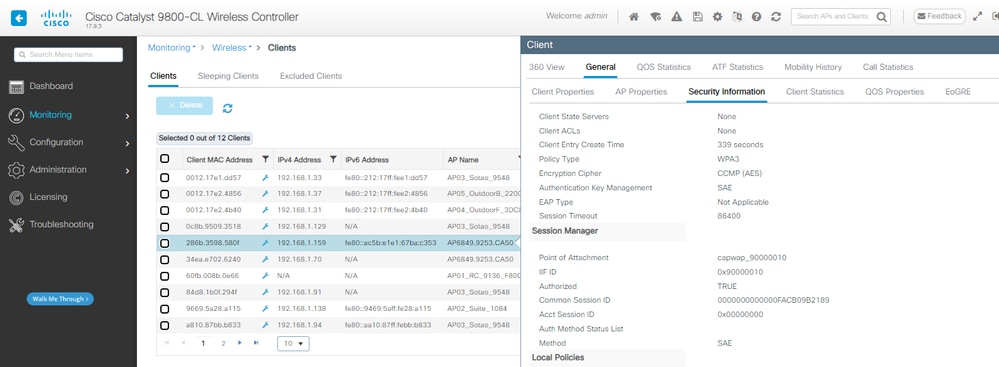

NetGear A8000

OTA-verbinding met focus op de RSN-informatie van de client. Eerste verbinding:

ssss

ssss

Klantgegevens in WLC:

Pixel 6a

Apparaat kon niet zwerven wanneer FT is ingeschakeld.

Samsung S23

Apparaat kon niet zwerven wanneer FT is ingeschakeld.

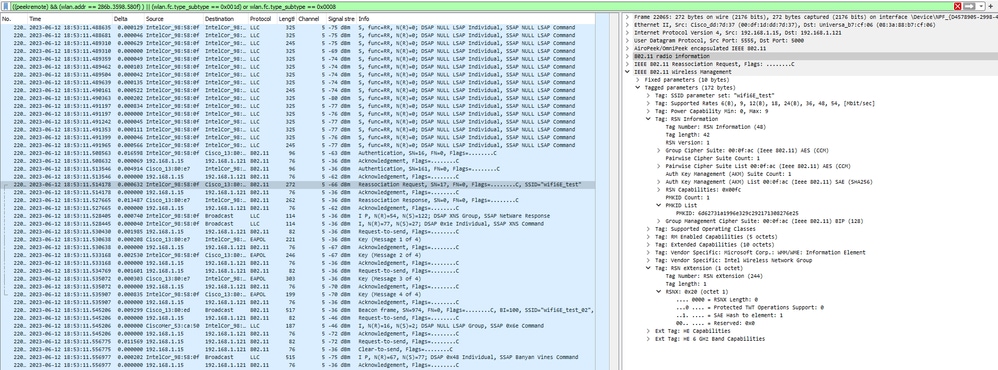

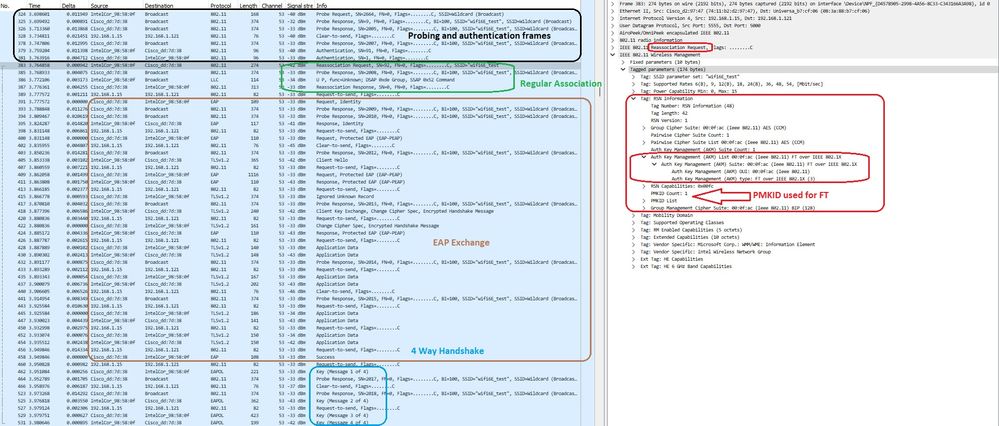

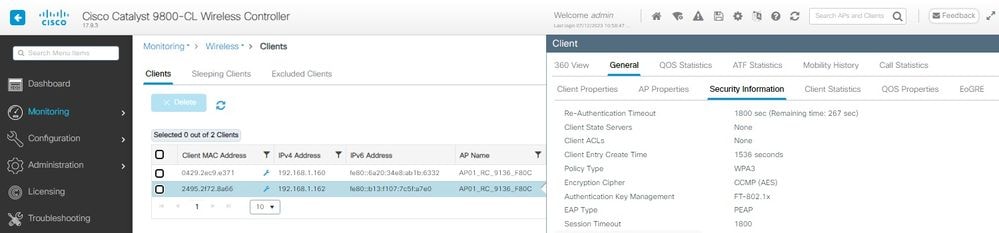

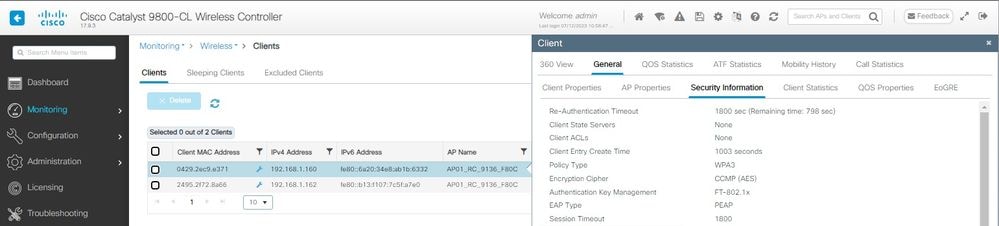

WPA3-Enterprise + AES(CCMP128) + 802.1x-SHA256 + FT

Configuratie WLAN-beveiliging:

WPA3 Enterprise 802.1x-SHA256 + FTWLAN-beveiligingsconfiguratie

WPA3 Enterprise 802.1x-SHA256 + FTWLAN-beveiligingsconfiguratie

Bekijk de WLC GUI van de WLAN-beveiligingsinstellingen:

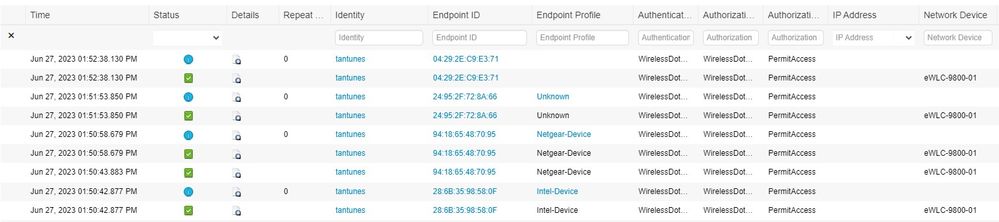

Hier kunnen we de ISE Live-logs zien die de authenticaties tonen die van elk apparaat komen:

ISE Live Logs

ISE Live Logs

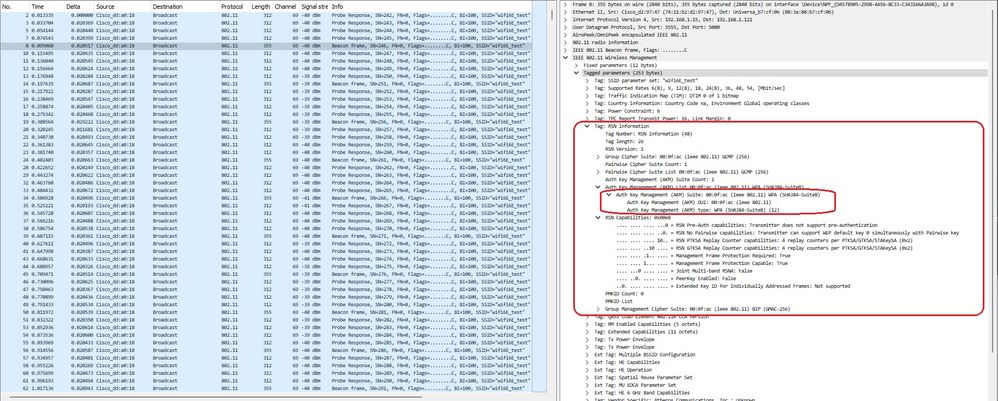

Beacons OTA ziet er zo uit:

WPA3 Enterprise 802.1x +FT Beacon

WPA3 Enterprise 802.1x +FT Beacon

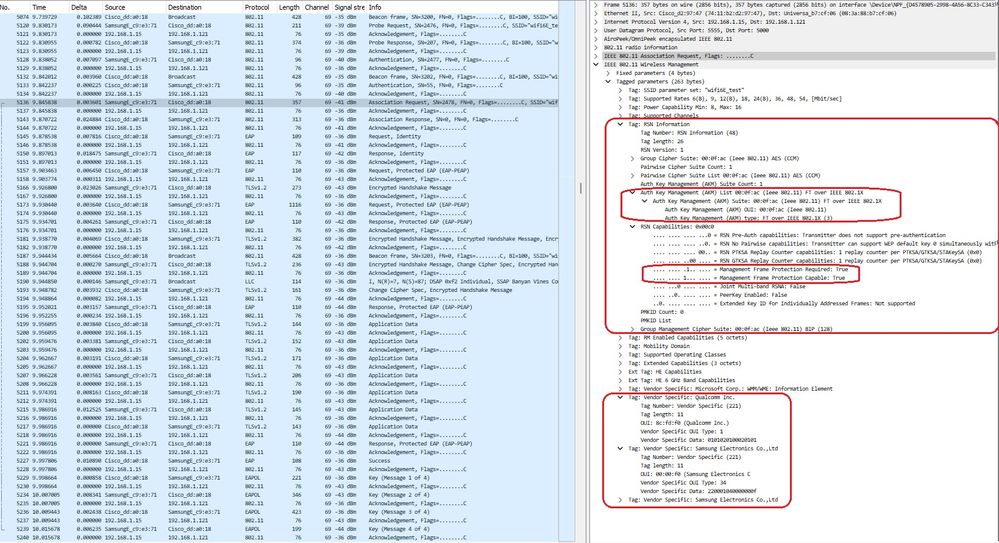

Hier kunnen we zien dat Wi-Fi 6E-clients associëren:

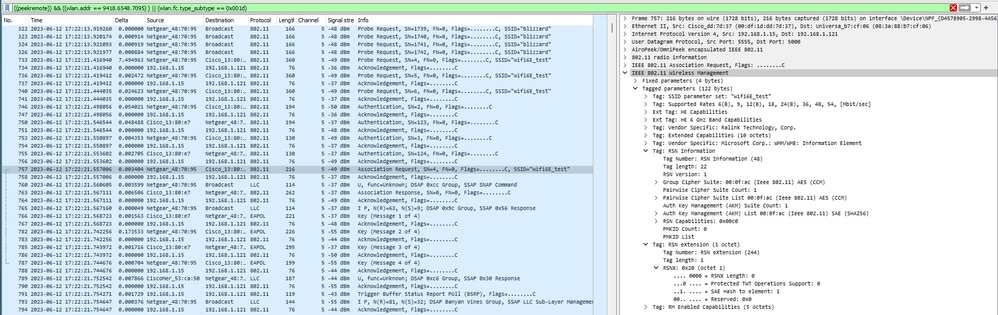

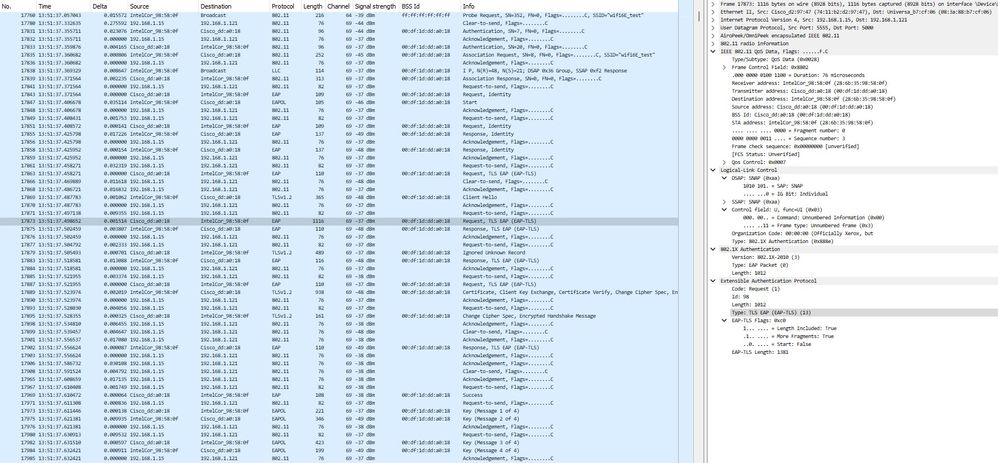

Intel AX211

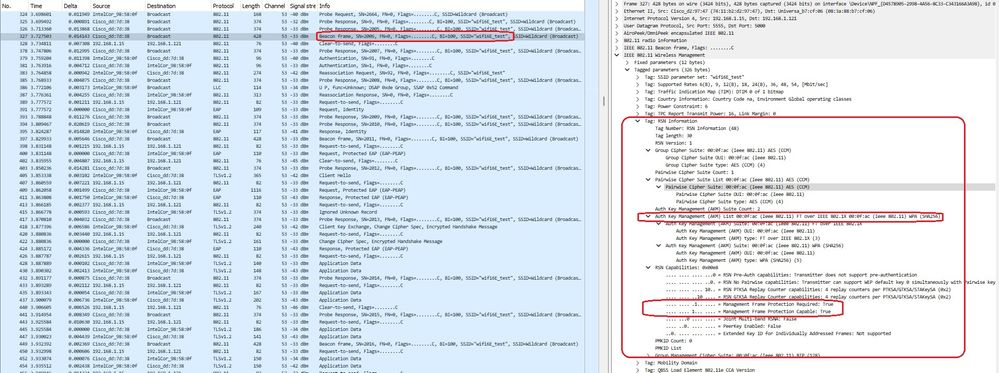

Verbinding OTA met focus op de RSN-informatie van de client op een roaming-evenement:

WPA3 Enterprise 802.1x + FT Roaming-evenement

WPA3 Enterprise 802.1x + FT Roaming-evenement

Een interessant gedrag treedt op als u de client handmatig verwijdert uit het WLAN (bijvoorbeeld uit de WLC GUI). De client ontvangt een ontkoppelingsframe, maar probeert opnieuw verbinding te maken met hetzelfde toegangspunt en gebruikt een herassociatieframe gevolgd door een volledige EAP-uitwisseling omdat de clientgegevens uit het toegangspunt/WLC zijn verwijderd.

Dit is in principe dezelfde frame-uitwisseling als in een nieuw associatieproces. Hier ziet u de frame-uitwisseling:

WPA3 Enterprise 802.1x + FT Ax211-verbindingsstroom

WPA3 Enterprise 802.1x + FT Ax211-verbindingsstroom

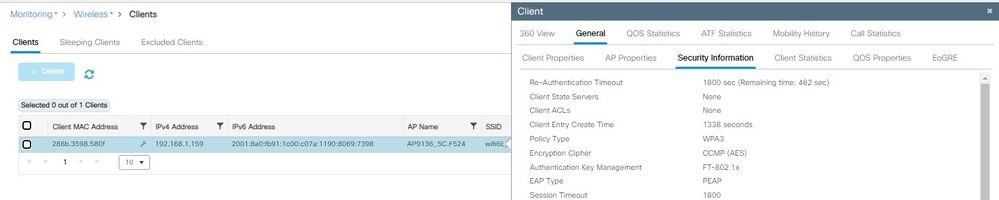

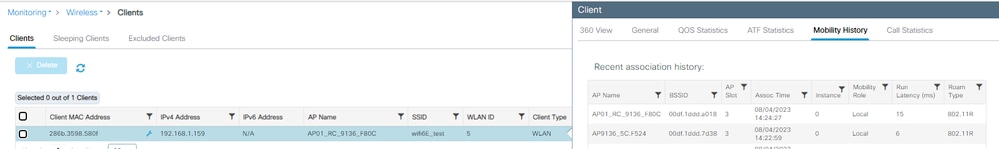

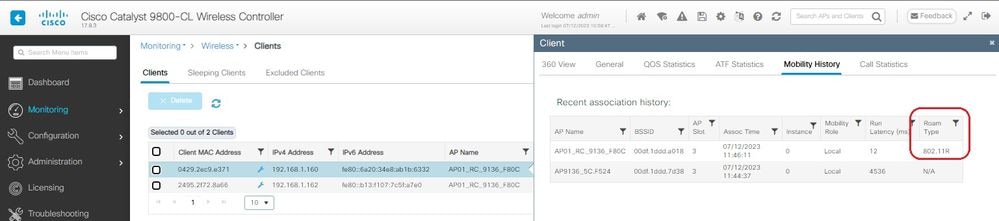

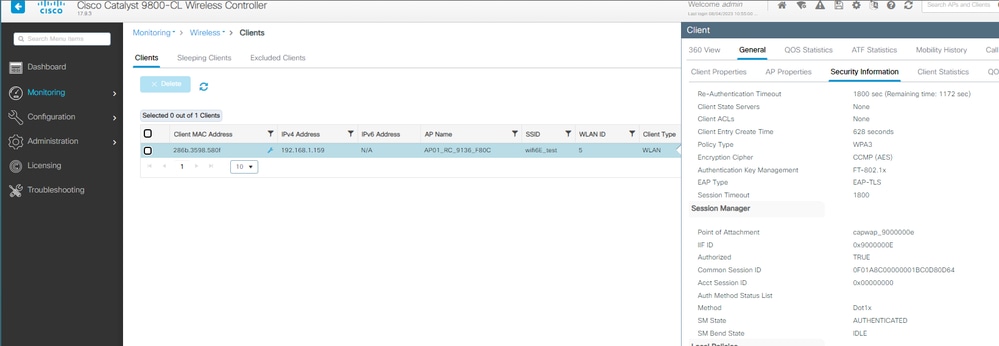

Klantgegevens in WLC:

WPA3 Enterprise 802.1x + FT-clientgegevens

WPA3 Enterprise 802.1x + FT-clientgegevens

Deze client is ook getest met behulp van FT over de DS en was in staat om te zwerven met behulp van 802.11r:

AX211 roaming met FT over DS

AX211 roaming met FT over DS

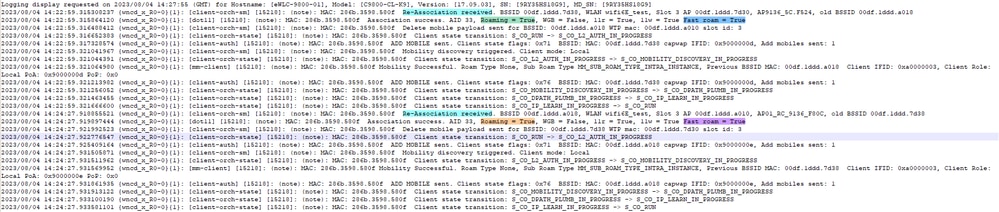

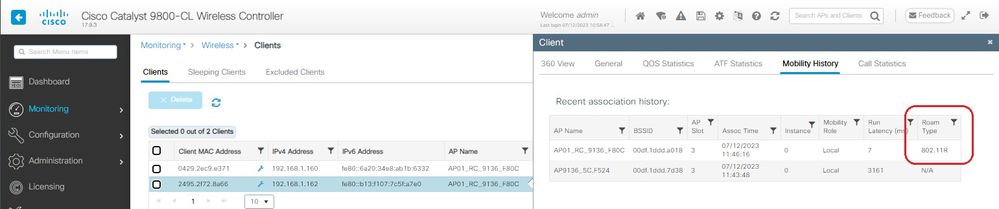

We kunnen ook de FT-roamingevenementen bekijken:

WPA3 Enterprise met FT

WPA3 Enterprise met FT

En clienttracering van wlc:

NetGear A8000

WPA3-Enterprise wordt niet ondersteund op deze client.

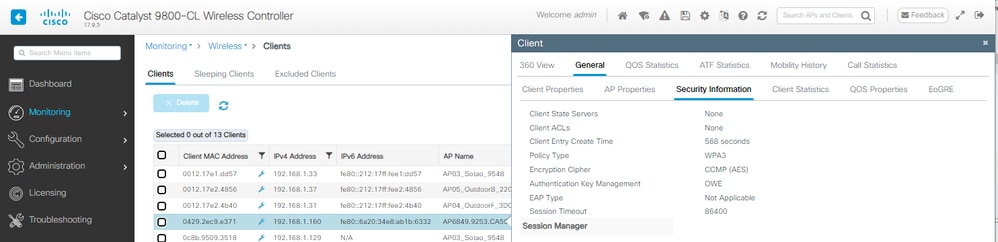

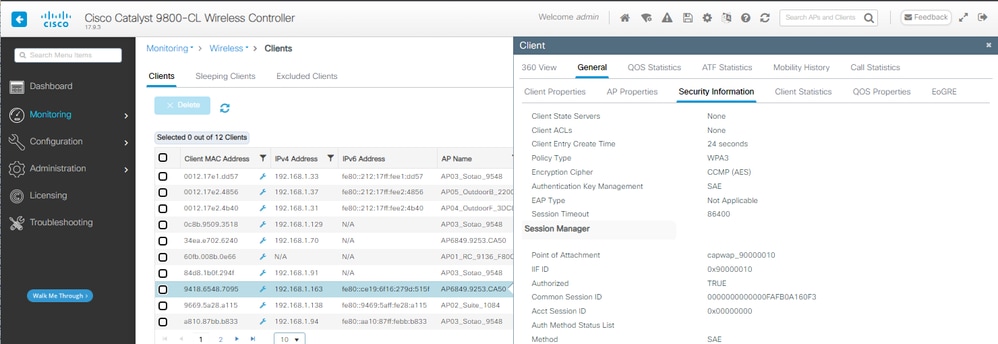

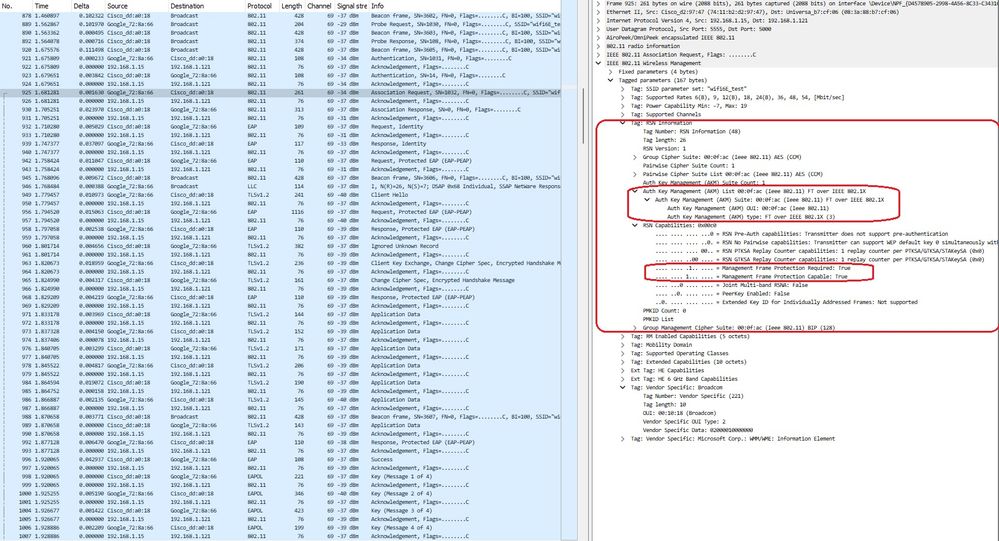

Pixel 6a

Verbinding OTA met focus op de RSN-informatie van client:

WPA3 Enterprise 802.1x + FT Pixel6a Association

WPA3 Enterprise 802.1x + FT Pixel6a Association

Klantgegevens in WLC:

Gegevens over WPA3 Enterprise 802.1x + FT Pixel6a-client

Gegevens over WPA3 Enterprise 802.1x + FT Pixel6a-client

Focus op het zwerftype Over the Air waar we het zwerftype 802.11R kunnen zien:

Samsung S23

Verbinding OTA met focus op de RSN-informatie van client:

S23 FToTA Roaming-evenement

S23 FToTA Roaming-evenement

Klantgegevens in WLC:

Eigenschappen S23-client

Eigenschappen S23-client

Focus op het zwerftype Over the Air waar we het zwerftype 802.11R kunnen zien:

S23 Roamingtype 802.11R

S23 Roamingtype 802.11R

Deze client is ook getest met behulp van FT over de DS en was in staat om te zwerven met behulp van 802.11r:

S23 Roaming FToDS-pakketten

S23 Roaming FToDS-pakketten

WPA3-Enterprise + GCMP128-codering + SUITEB-1X

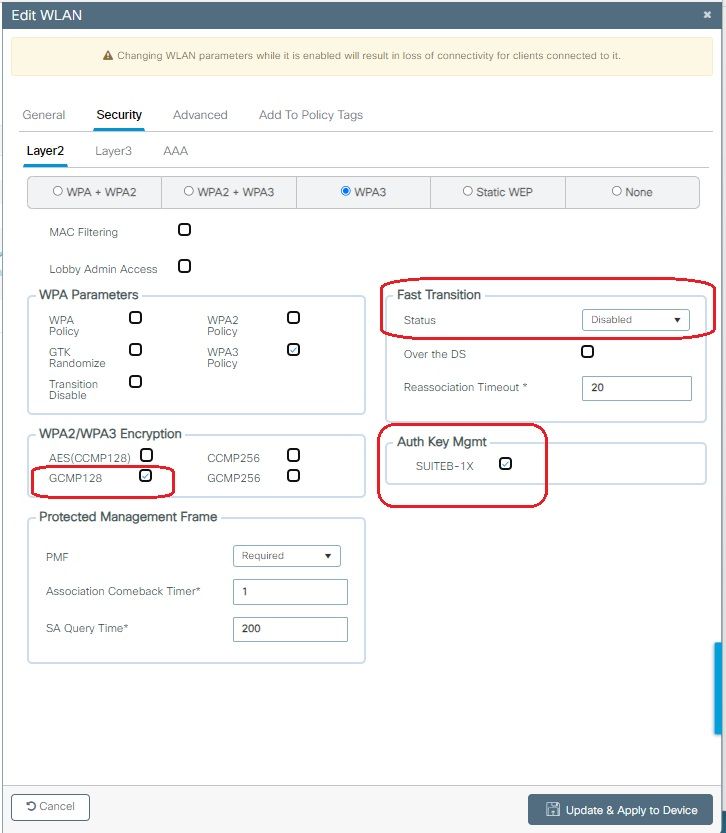

Configuratie WLAN-beveiliging:

Configuratie van WPA3 Enterprise SuiteB-1X-beveiliging

Configuratie van WPA3 Enterprise SuiteB-1X-beveiliging

Opmerking: FT wordt niet ondersteund in SUITEB-1X

Bekijk de WLC GUI van de WLAN-beveiligingsinstellingen:

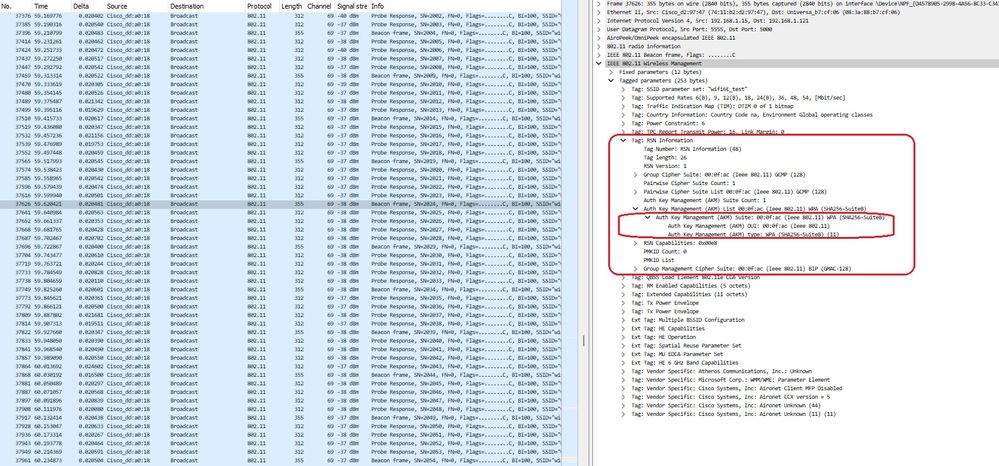

Verificatie van bakens OTA:

WPA3 Enterprise SuiteB-1X Beacon

WPA3 Enterprise SuiteB-1X Beacon

Geen van de geteste clients kon verbinding maken met het WLAN met SuiteB-1X, wat bevestigt dat geen van de clients deze beveiligingsmethode ondersteunt.

WPA3-Enterprise + GCMP256-codering + SUITEB192-1X

Configuratie WLAN-beveiliging:

WPA3 Enterprise SUITEB192-1x-beveiligingsinstellingen

WPA3 Enterprise SUITEB192-1x-beveiligingsinstellingen

Opmerking: FT wordt niet ondersteund met GCMP256+SUITEB192-1X.

WLAN op WLC GUI WLAN's:

WLAN gebruikt voor tests

WLAN gebruikt voor tests

Verificatie van bakens OTA:

WPA3 Enterprise SUITEB192-1x-bakens

WPA3 Enterprise SUITEB192-1x-bakens

Hier kunnen we zien dat Wi-Fi 6E-clients associëren:

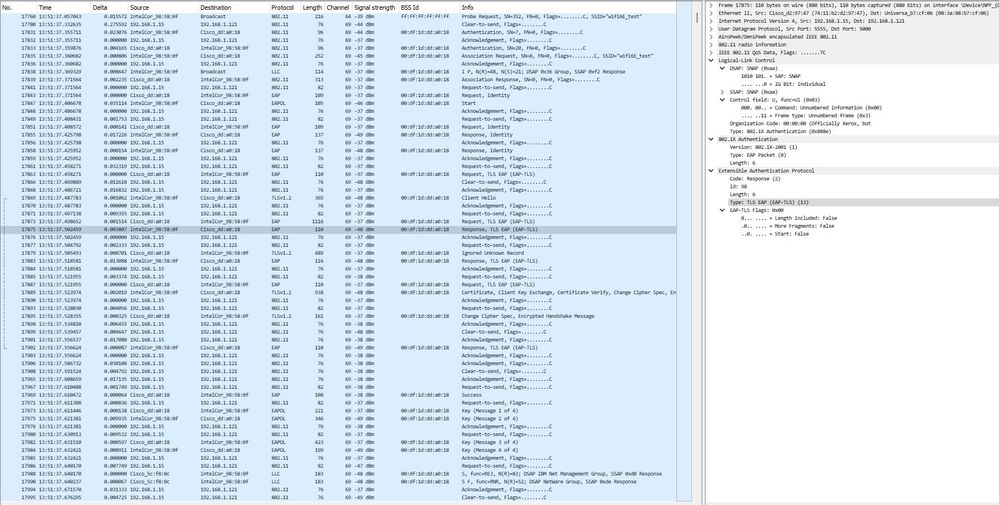

Intel AX211

Verbinding OTA met focus op de RSN-informatie van client:

WPA3 Enterprise met EAP-TLS-koppeling met Intel AX211-client en RSN-gegevens

WPA3 Enterprise met EAP-TLS-koppeling met Intel AX211-client en RSN-gegevens

En de EAP-TLS-uitwisseling:

WPA3 Enterprise met EAP-TLS-koppeling met Intel AX211-client en EAP-TLS Focus

WPA3 Enterprise met EAP-TLS-koppeling met Intel AX211-client en EAP-TLS Focus

Klantgegevens in WLC:

WPA3 Enterprise met EAP-TLS-clientgegevens

WPA3 Enterprise met EAP-TLS-clientgegevens

NetGear A8000

WPA3-Enterprise wordt niet ondersteund op deze client.

Pixel 6a

Op de datum van schrijven van dit document kon deze client geen verbinding maken met WPA3 Enterprise met behulp van EAP-TLS.

Dit was een probleem aan de kant van de klant waaraan wordt gewerkt en zodra het is opgelost, wordt dit document bijgewerkt.

Samsung S23

Op de datum van schrijven van dit document kon deze client geen verbinding maken met WPA3 Enterprise met behulp van EAP-TLS.

Dit was een probleem aan de kant van de klant waaraan wordt gewerkt en zodra het is opgelost, wordt dit document bijgewerkt.

conclusies over de veiligheid

Na alle voorgaande testen zijn dit de conclusies:

|

Protocol |

encryptie |

AKM |

AKM-codering |

EAP-methode |

FT-OverTA |

FT-OverDS |

Intel AX211 |

Samsung/Google Android |

NetGear A8000 |

|

VERSCHULDIGD |

AES CCMP128 |

VERSCHULDIGD |

NA. |

NA. |

NA |

NA |

ondersteund |

ondersteund |

ondersteund |

|

SAE |

AES CCMP128 |

SAE (alleen H2E) |

SHA256 |

NA. |

ondersteund |

ondersteund |

Ondersteund: alleen H2E en FT-oTA |

Ondersteund: alleen H2E. |

Ondersteund: |

|

onderneming |

AES CCMP128 |

802.1x-SHA256 |

SHA256 |

PEAP/FAST/TLS |

ondersteund |

ondersteund |

Ondersteund: SHA256 en FT-oTA/oDS |

Ondersteund: SHA256 en FT-oTA, FT-oDS (S23) |

Ondersteund: SHA256 en FT-oTA |

|

onderneming |

GCMP128 |

SuiteB-1x |

SHA256-SuiteB |

PEAP/FAST/TLS |

Niet ondersteund |

Niet ondersteund |

Niet ondersteund |

Niet ondersteund |

Niet ondersteund |

|

onderneming |

GCMP256 |

Suite B-192 |

SHA384-SuiteB |

TLS |

Niet ondersteund |

Niet ondersteund |

NA/NOG TE BESTELLEN |

NA/NOG TE BESTELLEN |

Niet ondersteund |

Problemen oplossen

De probleemoplossing die in dit document wordt gebruikt, is gebaseerd op het online document:

Problemen met COS AP's oplossen

De algemene richtlijn voor het oplossen van problemen is om RA-sporen in de foutopsporingsmodus van de WLC te verzamelen met behulp van het mac-adres van de client en ervoor te zorgen dat de client verbinding maakt met het mac-apparaat en niet met een gerandomiseerd mac-adres.

Voor probleemoplossing via de lucht is de aanbeveling om AP te gebruiken in de snuffelmodus om het verkeer op het kanaal van de client die AP bedient, vast te leggen.

Opmerking: Raadpleeg Belangrijke informatie over foutopsporingsopdrachten voordat u foutopsporingsopdrachten gebruikt.

Gerelateerde informatie

Wat is Wi-Fi 6 versus Wi-Fi 6E?

Wi-Fi 6E: het volgende grote hoofdstuk in Wi-Fi White Paper

Cisco Catalyst 9800-reeks Draadloze controller Softwareconfiguratiehandleiding 17.9.x

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

24-Sep-2025

|

Een opmerking toegevoegd over het feit dat het mogelijk onmogelijk is om onderscheid te maken tussen WPA2 en WPA3 met sommige AKM's. |

1.0 |

08-Aug-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tiago AntunesCisco Technical Leader

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback