Inleiding

In dit document wordt beschreven hoe u een Cisco Access Point (AP) configureert als een 802.1x-aanvrager die moet worden geautoriseerd op een switchport ten opzichte van een RADIUS-server.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Wireless LAN Controller (WLC) en LAP (lichtgewicht toegangspunt).

- 802.1x op Cisco-switches en ISE

- Extensible Authentication Protocol (EAP)

- Remote Authentication Dial-In User Service (RADIUS)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- WS-C3560CX, Cisco IOS® XE, 15.2(3r)E2

- C9800-CL-K9, Cisco IOS® XE, 17.6.5

- ISE 3,0

- CAP3702

- AP3802

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In deze configuratie fungeert het toegangspunt (AP) als de 802.1x-aanvrager en wordt het geverifieerd door de switch tegen de ISE met de EAP-methode EAP-FAST.

Nadat de poort is geconfigureerd voor 802.1X-verificatie, staat de switch niet toe dat ander verkeer dan 802.1X-verkeer door de poort gaat totdat het apparaat dat is verbonden met de poort, is geverifieerd.

Een toegangspunt kan worden geverifieerd voordat het lid wordt van een WLC of nadat het lid is geworden van een WLC. In dat geval configureert u 802.1X op de switch nadat de LAP zich heeft aangesloten bij de WLC.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

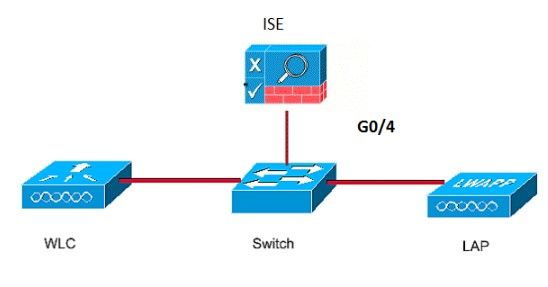

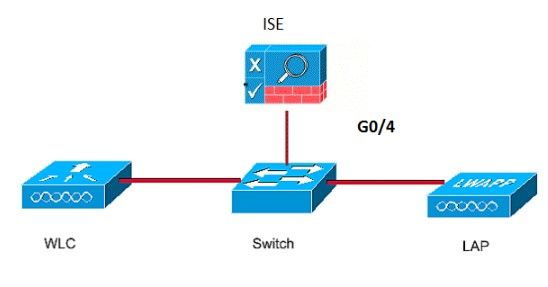

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

De LAP configureren als een 802.1x-suplicant

Als het toegangspunt al is aangesloten op de WLC:

802.1x-verificatietype en type LSC-toegangspunt (Local Significant Certificate) configureren:

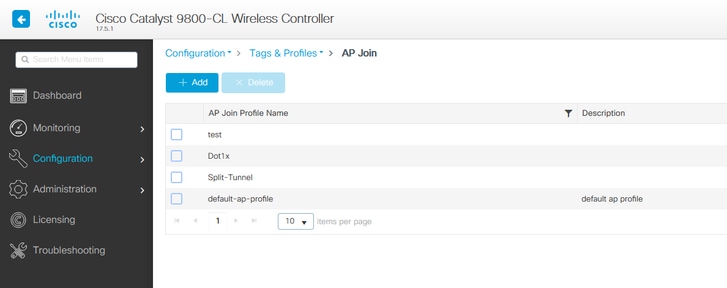

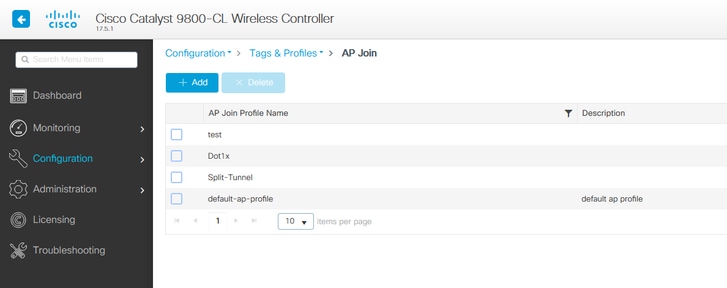

Stap 1. Navigeer naar Configuratie > Tags en profielen > AP Join > Klik op de pagina AP Join Profile op Add om een nieuw join-profiel toe te voegen of een AP join-profiel te bewerken wanneer u op de naam ervan klikt.

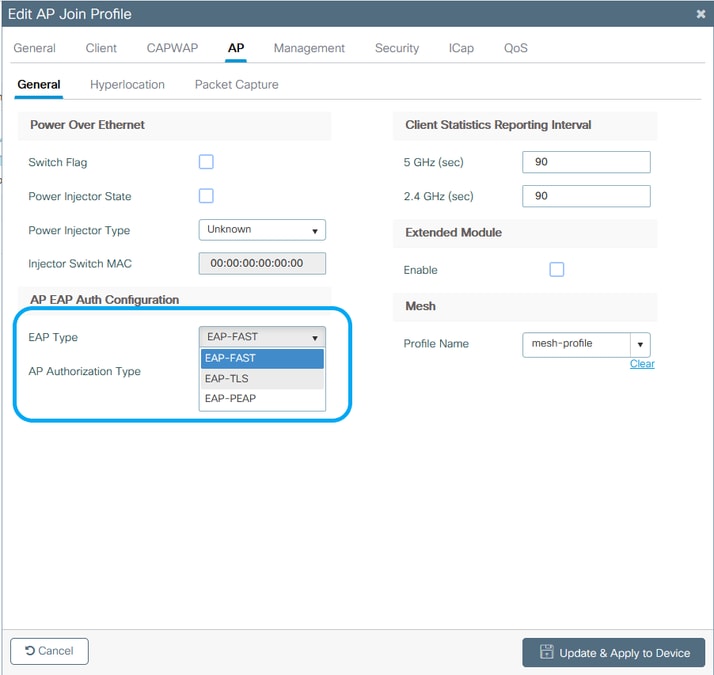

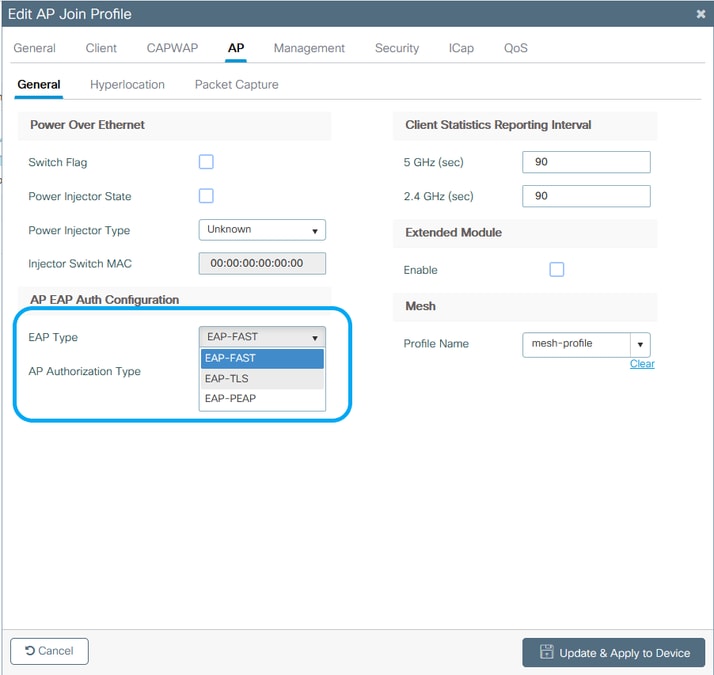

Stap 2. Ga op de pagina AP Join Profile (Profiel voor deelname aan toegangspunt) vanuit AP > General (Algemeen) naar de sectie AP EAP Auth Configuration. Kies in de vervolgkeuzelijst EAP-type het EAP-type als EAP-FAST, EAP-TLS of EAP-PEAP om het verificatietype dot1x te configureren. EAP-FAST is het enige verificatietype dat alleen gebruikmaakt van gebruikersnaam en wachtwoorden en is het eenvoudigst in te stellen. PEAP en EAP-TLS vereisen dat u certificaten op de toegangspunten levert via de LSC-workflow (zie het gedeelte Referenties).

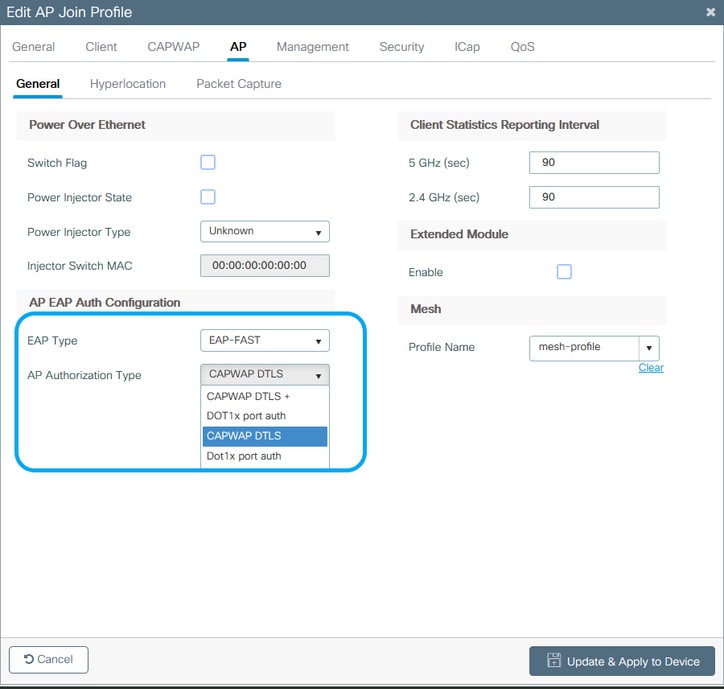

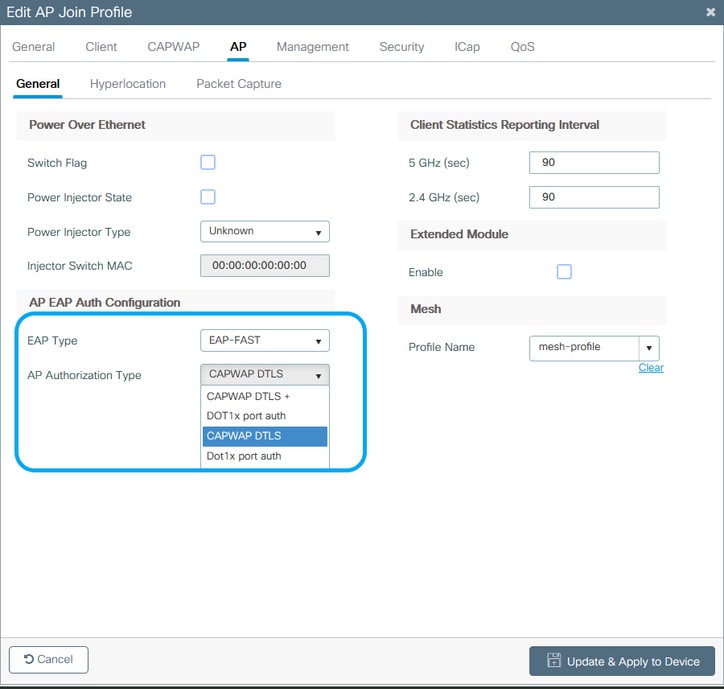

Stap 3. Kies in de vervolgkeuzelijst Type AP-autorisatie het type als CAPWAP DTLS + of CAPWAP DTLS > Klik op Bijwerken en toepassen op apparaat.

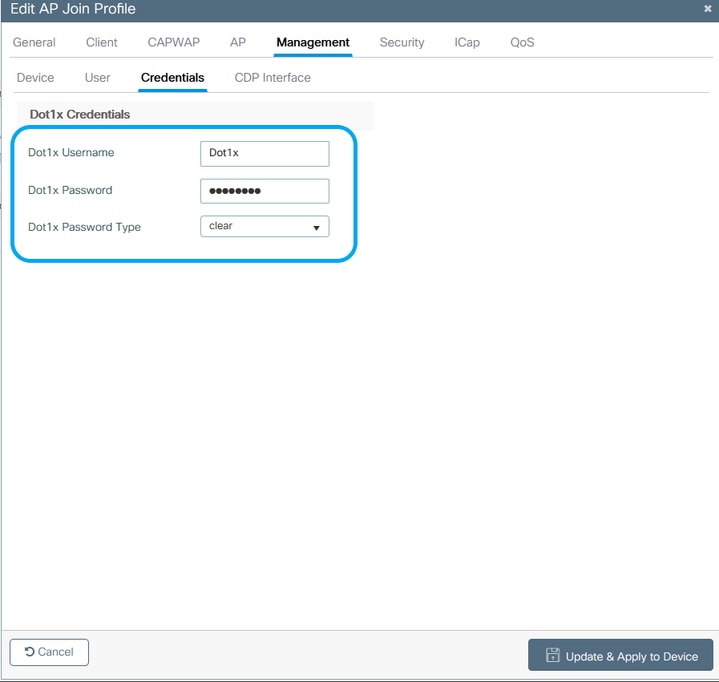

Configureer de 802.1x-gebruikersnaam en het wachtwoord:

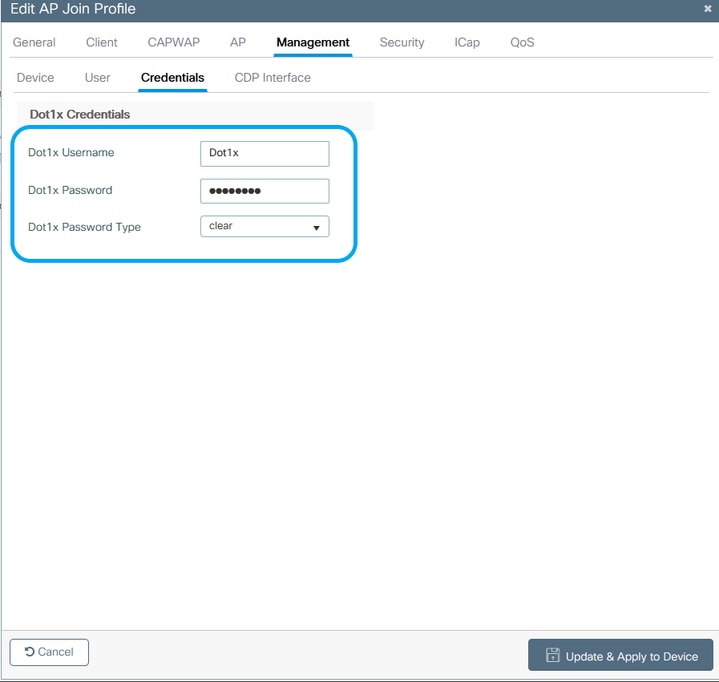

Stap 1. Vanuit Beheer > Inloggegevens > Voer Dot1x-gebruikersnaam en wachtwoordgegevens in > Kies het juiste 802.1x-wachtwoord > Klik op Bijwerken en toepassen op apparaat

Als de AP zich nog niet heeft aangesloten bij een WLC:

Console in de LAP om de referenties in te stellen en deze CLI-opdrachten te gebruiken: (voor Cheetah OS en Cisco IOS® AP's)

CLI:

LAP# debug capwap console cli

LAP# capwap ap dot1x username password

De DOT1x-referenties op het toegangspunt wissen (indien nodig)

Voor Cisco IOS®-toegangspunten wordt het toegangspunt vervolgens opnieuw geladen:

CLI:

LAP# clear capwap ap dot1x

Voor Cisco COS AP's, daarna het AP opnieuw laden:

CLI:

LAP# capwap ap dot1x disable

De Switch configureren

Schakel dot1x op de switch wereldwijd in en voeg de ISE-server toe aan de switch.

CLI:

Enable

Configure terminal

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

dot1x system-auth-control

Radius-server host auth-port acct-port

key 7

Configureer de AP switch-poort.

CLI:

configure terminal

interface GigabitEthernet

switchport access vlan <>

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

end

Als het toegangspunt zich in de Flex Connect-modus bevindt, lokale switching, moet er een extra configuratie worden gemaakt op de poortinterface om meerdere MAC-adressen op de switch toe te staan, omdat het clientverkeer wordt vrijgegeven op het niveau van het toegangspunt:

authentication host-mode multi-host

Opmerking: in de modus Multi-host wordt het eerste MAC-adres geverifieerd en wordt een onbeperkt aantal andere MAC-adressen toegestaan. Schakel de hostmodus in op de switch-poorten als het aangesloten toegangspunt is geconfigureerd met de lokale switchmodus. Hiermee kan het verkeer van de klant de poort van de switch passeren. Als u een beveiligd verkeerspad wilt, schakelt u dot1x in op het WLAN om de clientgegevens te beschermen

De ISE-server configureren

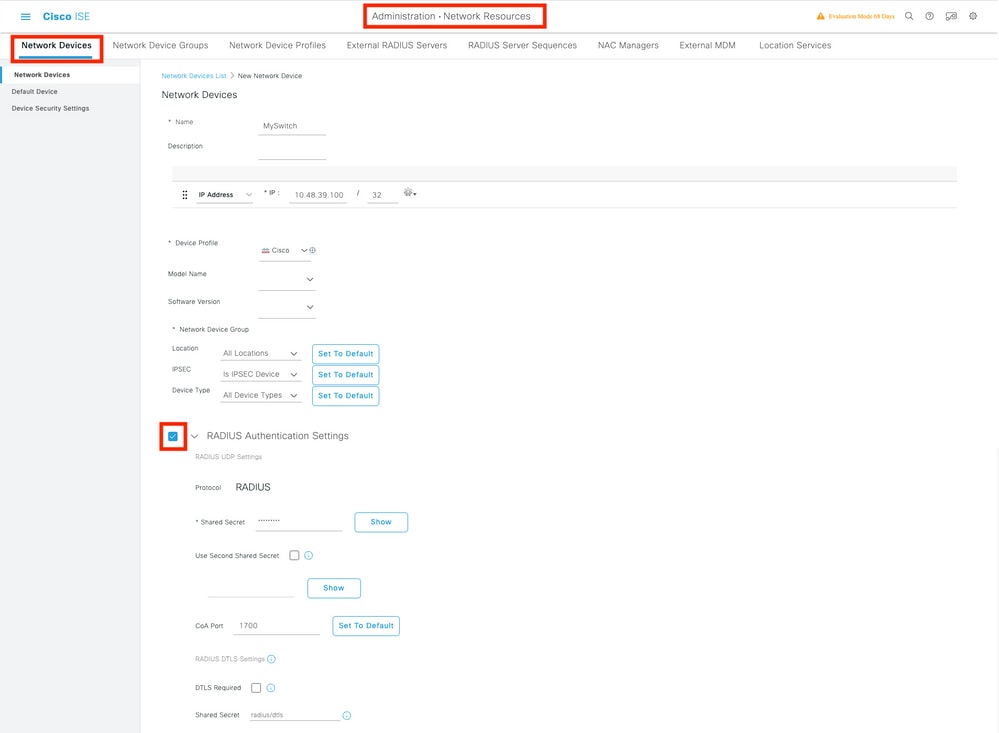

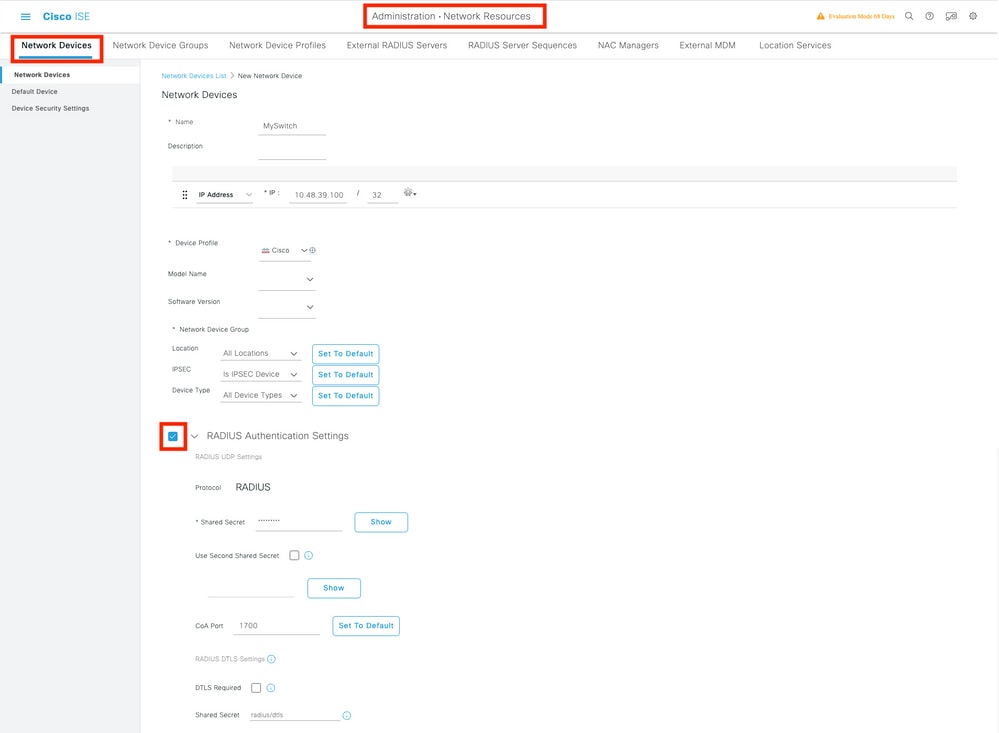

Stap 1. Voeg de switch toe als netwerkapparaat op de ISE-server. Navigeer naar Beheer > Netwerkbronnen > Netwerkapparaten > Klik op Toevoegen > Apparaatnaam, IP-adres invoeren, RADIUS-verificatie-instellingen inschakelen, Gedeelde geheime waarde opgeven, COA-poort (of deze standaard laten) > Indienen.

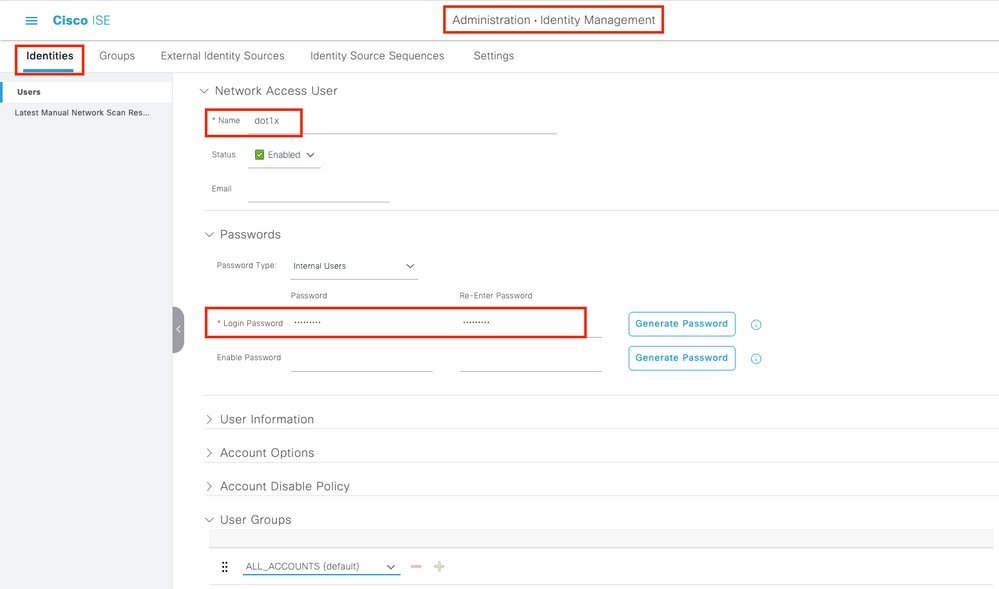

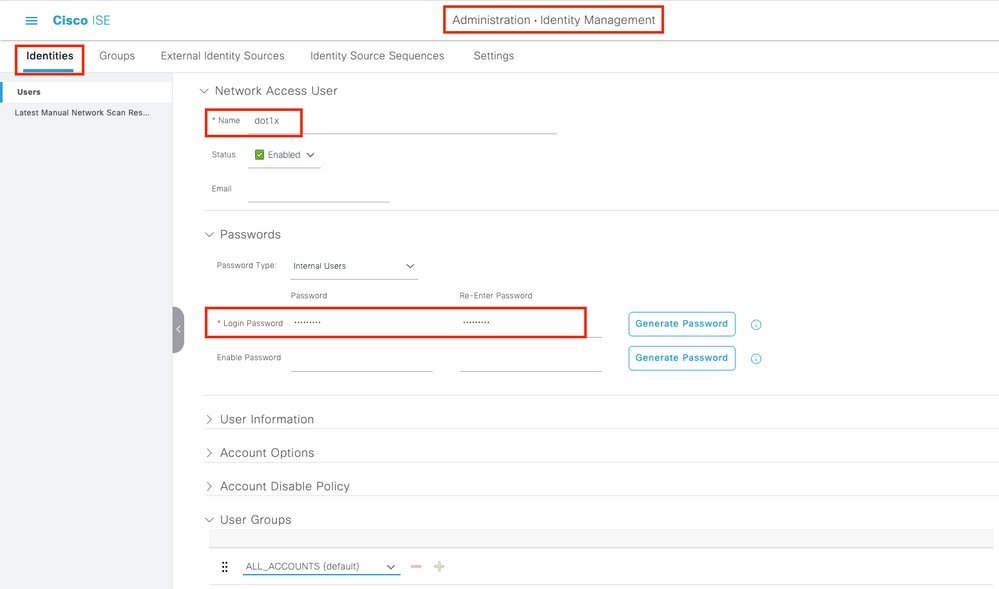

Stap 2. Voeg de AP-referenties toe aan ISE. Ga naar Beheer > Identiteitsbeheer > Identiteiten > Gebruikers en klik op de knop Toevoegen om een gebruiker toe te voegen. Voer de referenties in die u hebt geconfigureerd in uw AP Join Profile op uw WLC. Merk op dat de gebruiker hier in de standaardgroep wordt geplaatst, maar dit kan worden aangepast volgens uw vereisten.

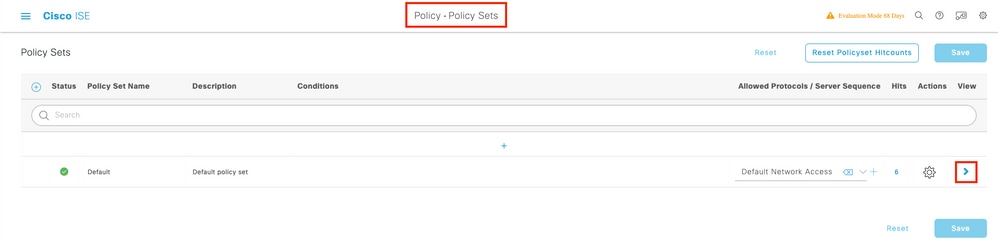

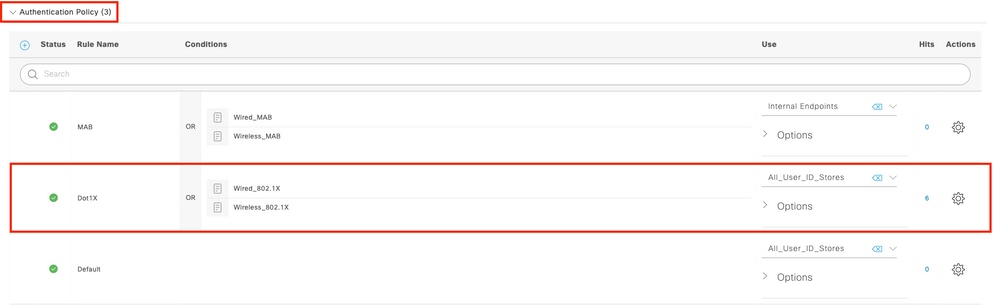

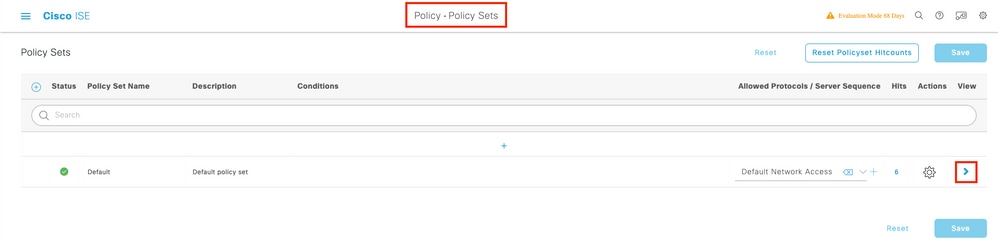

Stap 3. Configureer bij ISE het verificatiebeleid en het autorisatiebeleid. Ga naar Beleid > Beleidsreeksen en selecteer de te configureren beleidsset en de blauwe pijl aan de rechterkant. In dit geval wordt de standaardbeleidsset gebruikt, maar kan deze worden aangepast volgens de vereiste.

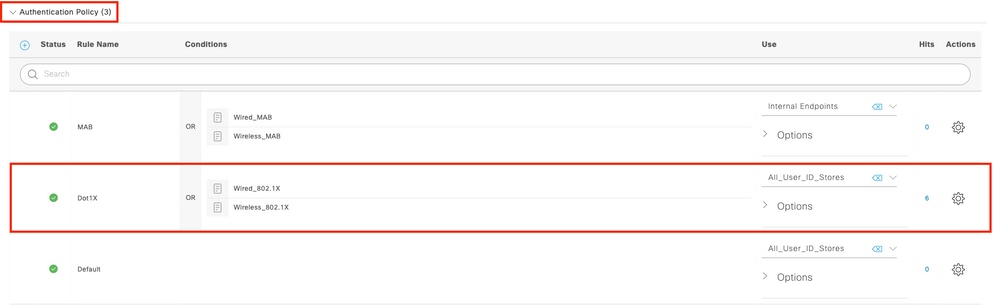

Configureer vervolgens het verificatiebeleid en het autorisatiebeleid. De hier weergegeven beleidsregels zijn de standaardbeleidsregels die op de ISE-server zijn gemaakt, maar kunnen worden aangepast en aangepast volgens uw vereisten.

In dit voorbeeld kan de configuratie worden vertaald in: "Als bekabeld 802.1X wordt gebruikt en de gebruiker bekend is op de ISE-server, dan staan we toegang toe aan de gebruikers waarvoor de verificatie succesvol was". Het toegangspunt wordt vervolgens geautoriseerd voor de ISE-server.

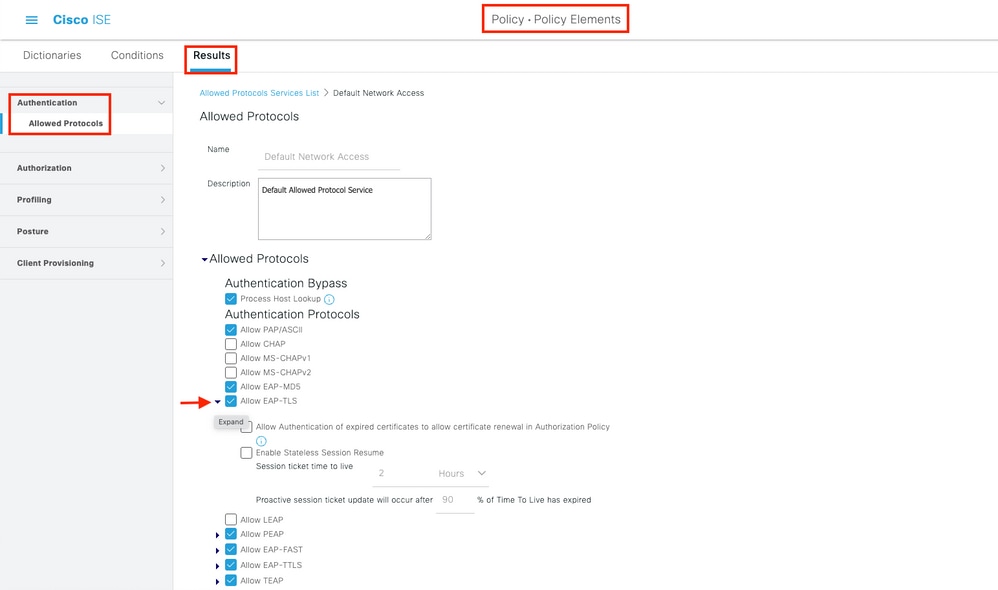

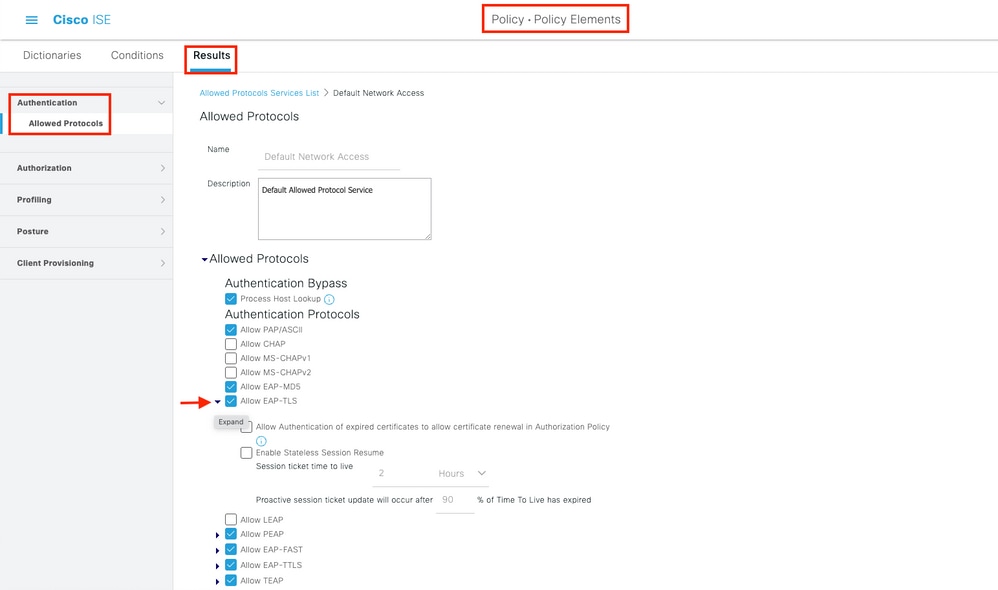

Stap 4. Zorg ervoor dat in de toegestane protocollen voor standaardnetwerktoegang EAP-FAST is toegestaan. Navigeer naar Beleid > Beleidselementen > Authenticatie > Resultaten > Toegestane protocollen > Standaardnetwerktoegang > EAP-TLS toestaan > Opslaan.

Waarschuwing: u moet anonieme in-band PAC-provisioning inschakelen op ISE. Het is niet mogelijk om handmatig een PAC op het toegangspunt te importeren/exporteren.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Verifieer het verificatietype

Met de opdracht show worden de verificatiegegevens van een AP-profiel weergegeven:

CLI:

9800WLC#show ap profile name <profile-name> detailed

Voorbeeld:

9800WLC#show ap profile name default-ap-profile detailed

AP Profile Name : Dot1x

…

Dot1x EAP Method : [EAP-FAST/EAP-TLS/EAP-PEAP/Not-Configured]

LSC AP AUTH STATE : [CAPWAP DTLS / DOT1x port auth / CAPWAP DTLS + DOT1x port auth]

802.1x controleren op de Switch-poort

Met de opdracht show wordt de verificatiestatus van 802.1x weergegeven op de poort van de switch:

CLI:

Switch# show dot1x all

Voorbeeld uitvoer:

Sysauthcontrol Enabled

Dot1x Protocol Version 3

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Controleer of de poort is geverifieerd of niet

CLI:

Switch#show dot1x interface <AP switch port number> details

Voorbeeld uitvoer:

Dot1x Info for GigabitEthernet0/8

-----------------------------------

PAE = AUTHENTICATOR

QuietPeriod = 60

ServerTimeout = 0

SuppTimeout = 30

ReAuthMax = 2

MaxReq = 2

TxPeriod = 30

Dot1x Authenticator Client List

-------------------------------

EAP Method = FAST

Supplicant = f4db.e67e.dd16

Session ID = 0A30279E00000BB7411A6BC4

Auth SM State = AUTHENTICATED

Auth BEND SM State = IDLE

ED

Auth BEND SM State = IDLE

Van CLI:

Switch#show authentication sessions

Voorbeeld uitvoer:

Interface MAC Address Method Domain Status Fg Session ID

Gi0/8 f4db.e67e.dd16 dot1x DATA Auth 0A30279E00000BB7411A6BC4

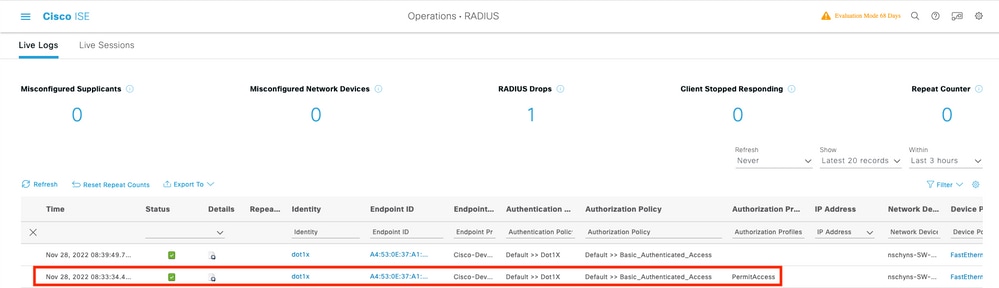

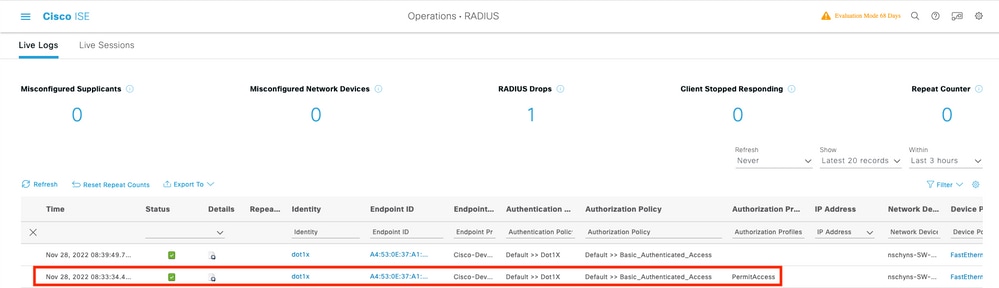

Kies in ISE Bewerkingen > Radius Livelogs en bevestig dat de verificatie succesvol is en dat het juiste autorisatieprofiel is gepusht.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

- Voer de ping-opdracht in om te controleren of de ISE-server bereikbaar is vanaf de switch.

- Zorg ervoor dat de switch is geconfigureerd als een AAA-client op de ISE-server.

- Zorg ervoor dat het gedeelde geheim hetzelfde is tussen de switch en de ISE-server.

- Controleer of EAP-FAST is ingeschakeld op de ISE-server.

- Controleer of de 802.1x-referenties zijn geconfigureerd voor de LAP en hetzelfde zijn op de ISE-server.

Opmerking: de gebruikersnaam en het wachtwoord zijn hoofdlettergevoelig.

- Als de verificatie mislukt, voert u deze opdrachten in op de switch: foutopsporingspunt1x en foutopsporingsverificatie.

Cisco IOS-gebaseerde toegangspunten (802.11ac wave 1) ondersteunen TLS versie 1.1 en 1.2 niet. Dit kan problemen veroorzaken als uw ISE- of RADIUS-server is geconfigureerd om alleen TLS 1.2 binnen 802.1X-verificatie toe te staan.

Referenties

802.1X configureren op toegangspunten met PEAP en EAP-TLS

Feedback

Feedback