Configureer centrale webverificatie met anker op Catalyst 9800

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

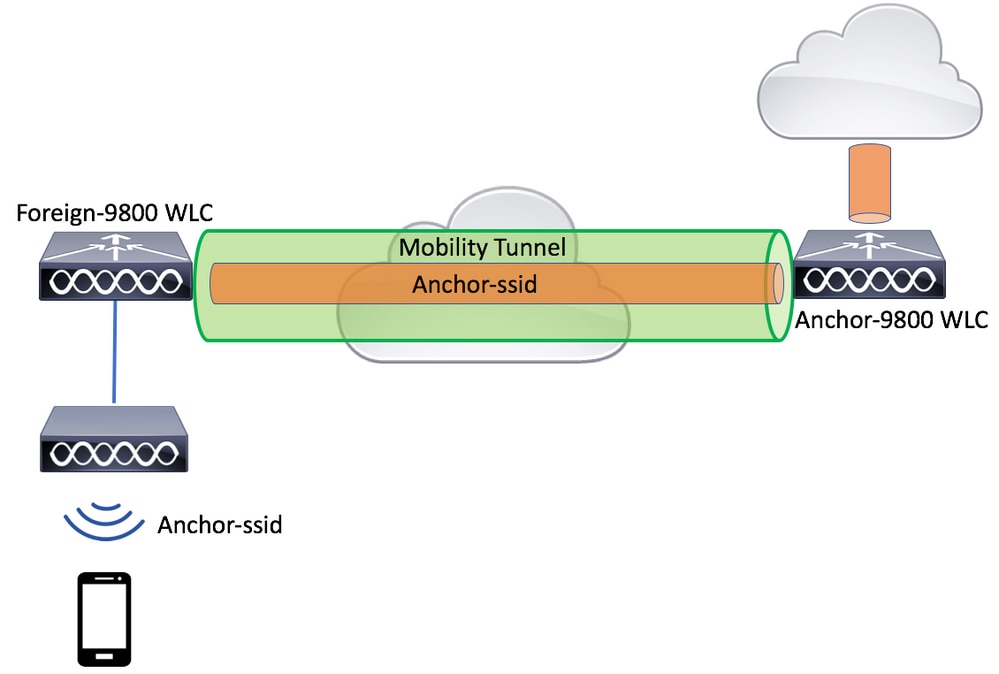

Dit document beschrijft hoe u een CWA kunt configureren en oplossen op de Catalyst 9800 door naar een andere WLC te wijzen als een mobiliteitsanker.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Centrale webverificatie (CWA)

- Draadloze LAN-controller (WLC)

- 9800 WLC

- AireOS WLC

- Cisco ISE-software

Er wordt aangenomen dat voordat u de CWA-ankerconfiguratie start, u de mobiliteitstunnel tussen de twee WLC's al hebt geopend. Dit valt buiten het bereik van dit configuratievoorbeeld. Als u hierbij hulp nodig hebt, raadpleegt u het document Configuration Mobility Topologies on 9800

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 9800 17,2,1

- 5520 8.5.164 IRCM-afbeelding

- ISE-lijnkaart 2.4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Een Catalyst 9800 configureren die verankerd is aan een andere Catalyst 9800

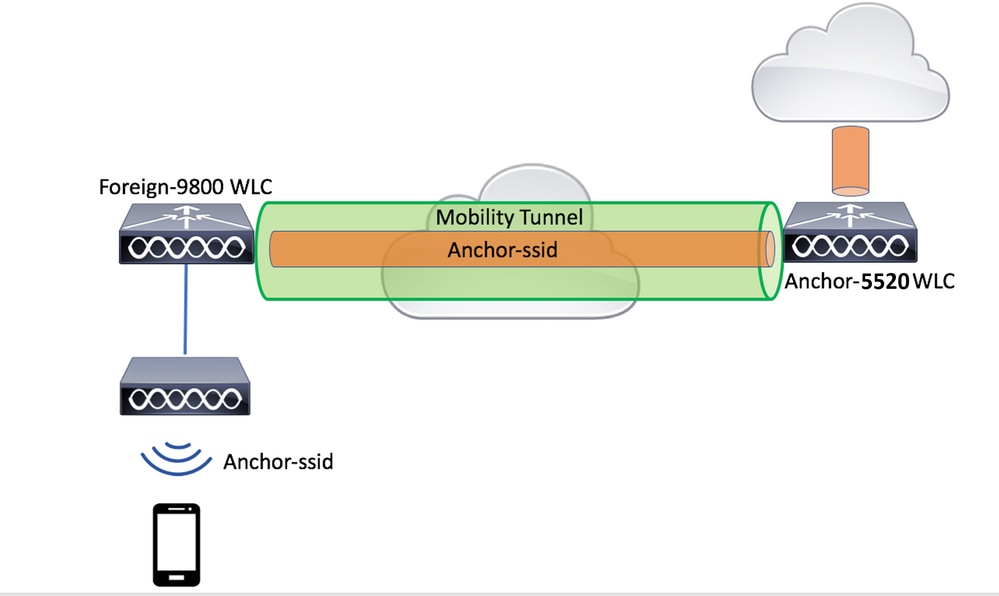

Netwerkdiagram

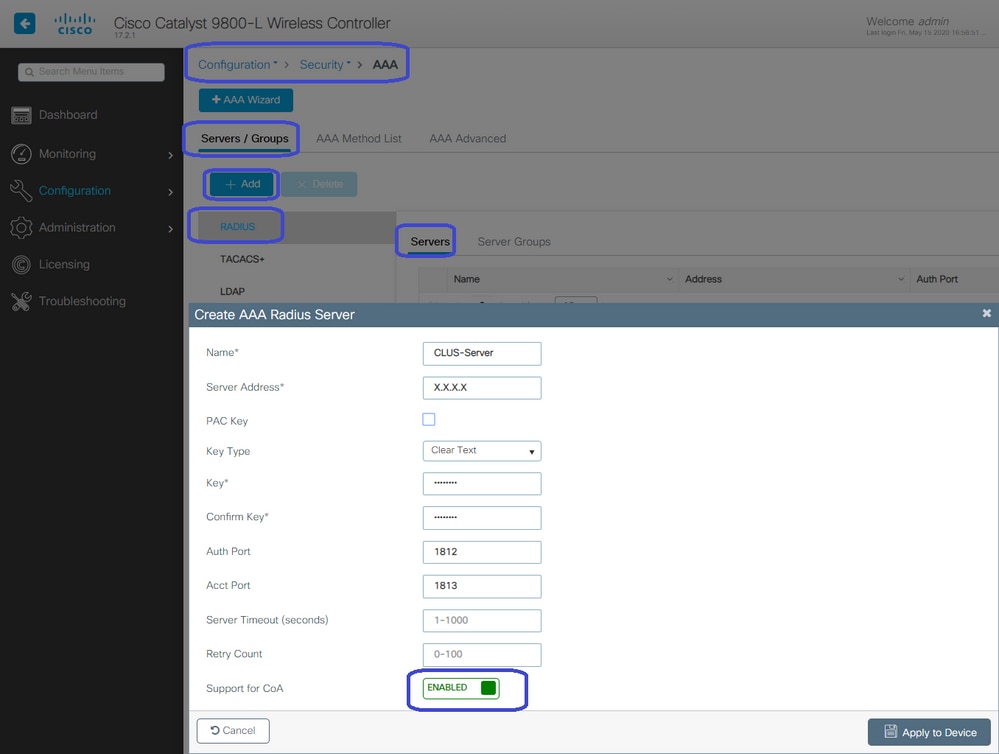

AAA op beide 9800s configureren

Op zowel het anker als het buitenland moet u eerst de RADIUS-server toevoegen en ervoor zorgen dat CoA is ingeschakeld. Navigeer hiervoor naar het menu Configuratie > Beveiliging > AAA > Servers/Groepen > Servers. Klik vervolgens op de knop Toevoegen.

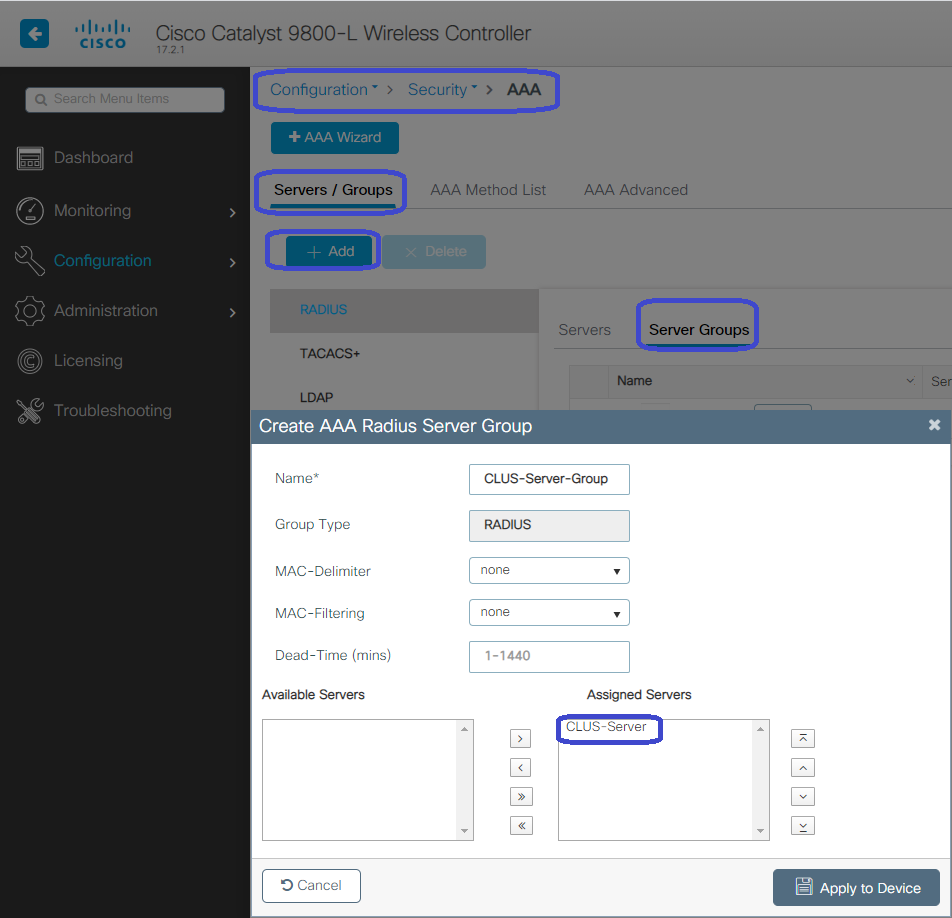

U moet nu een servergroep maken en de server die u zojuist hebt geconfigureerd, in die groep plaatsen. Ga hiervoor naar Configuratie > Beveiliging > AAA > Servers/Groepen > Servergroepen > +Add.

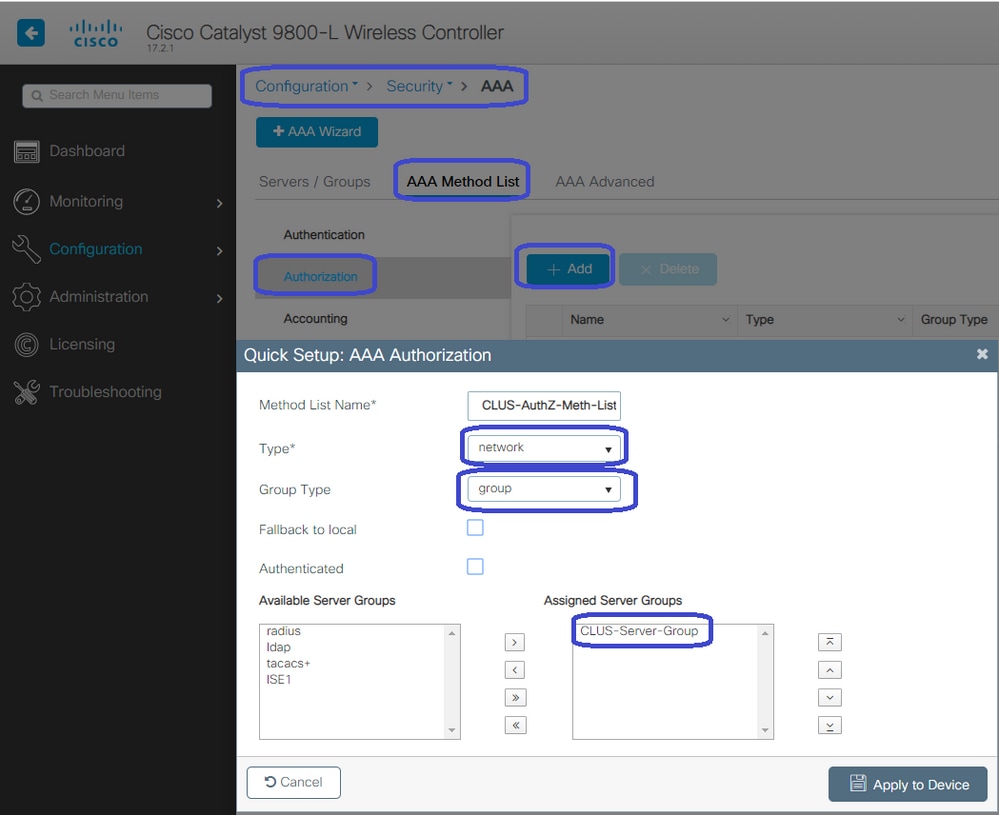

Maak nu een lijst met autorisatiemethoden (een lijst met verificatiemethoden is niet vereist voor CWA) waarbij het type netwerk is en het groepstype groep is. Voeg de servergroep toe uit de vorige actie aan deze methodelijst.

Hiervoor navigeer je naar Configuration > Security > AAA > Servers/AAA Method List > Authorisation > +Add.

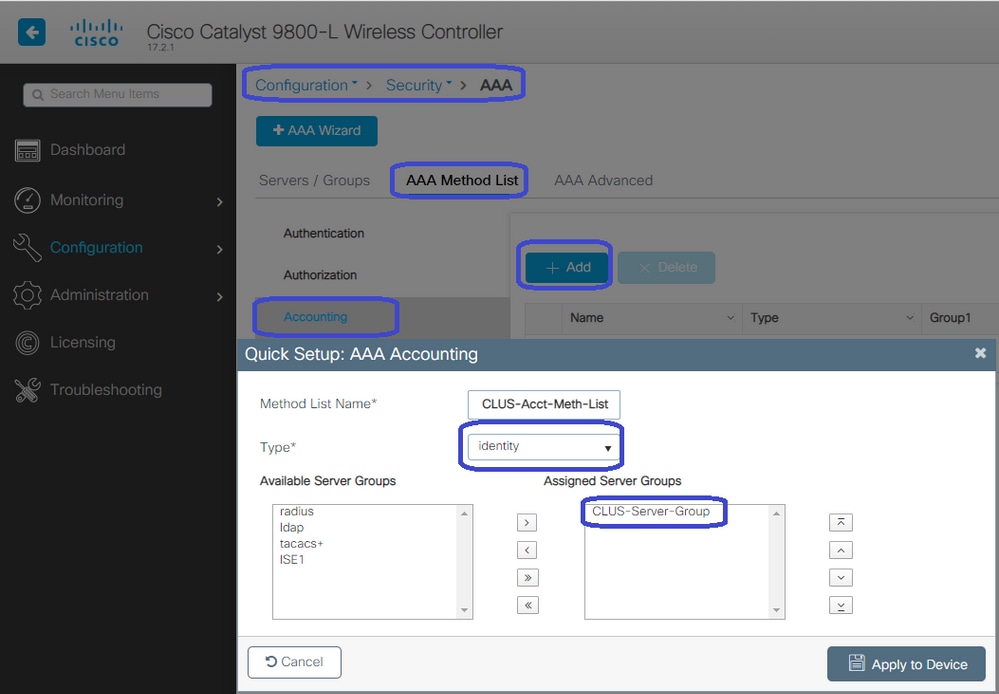

(Optioneel) Maak een lijst met accounting methoden met dezelfde servergroep als de lijst met autorisatiemethoden. Als u de boekhoudingslijst wilt maken, navigeert u naar Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add.

Configureer de WLAN’s op de WLC’s

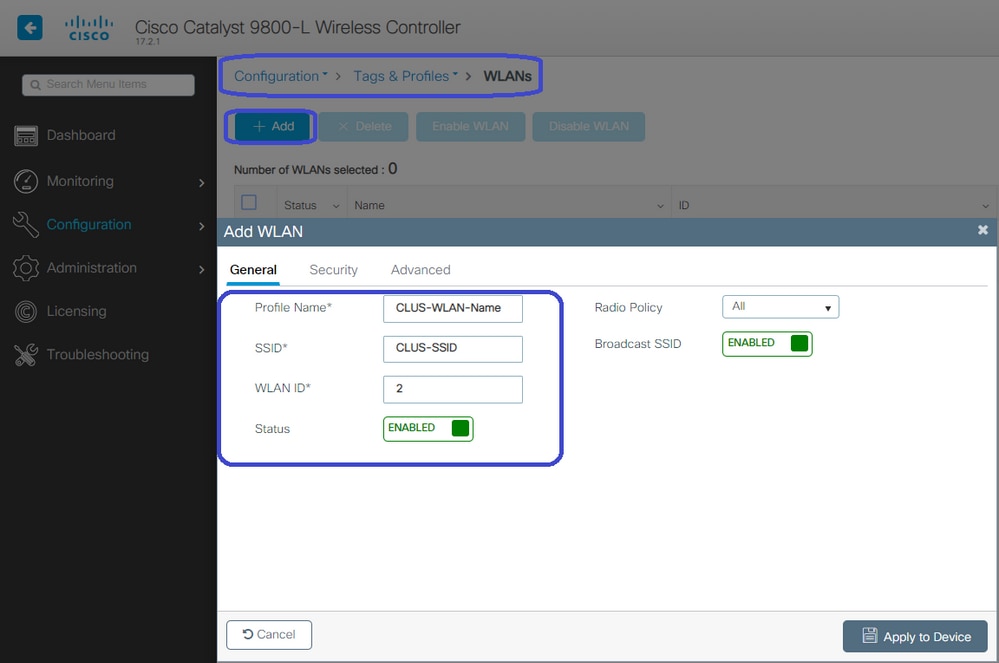

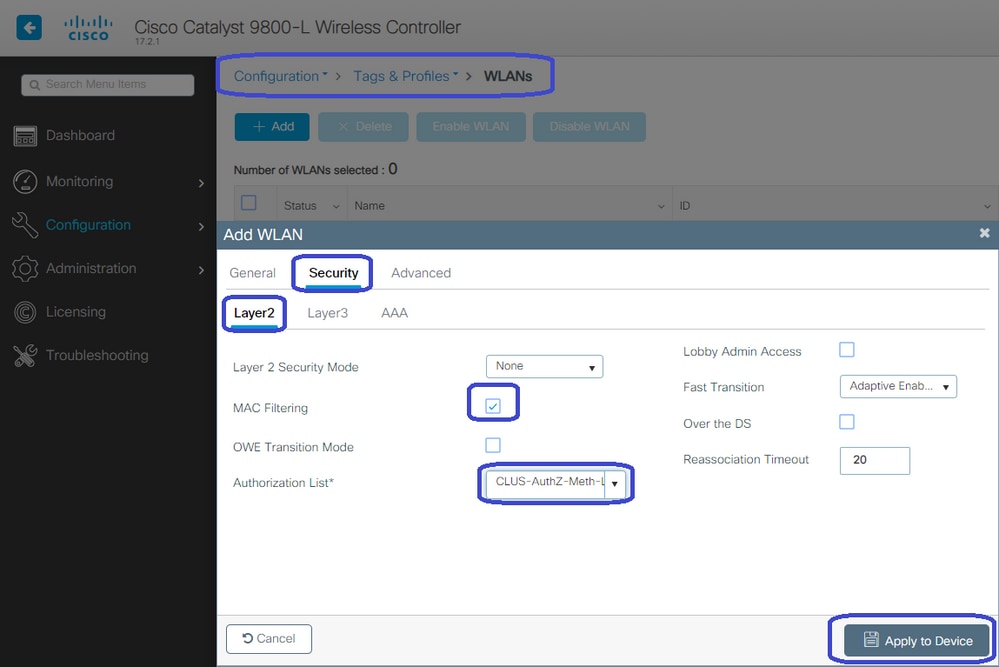

Maak en vorm de WLAN’s op beide WLC’s. WLAN’s moeten op beide overeenkomen. Het beveiligingstype moet mac-filtering zijn en de lijst met autorisatiemethoden uit de vorige stap moet worden toegepast. Om dit te configureren navigeer je naar Configuration > Tags & profielen > WLAN’s > +Add.

Maak het beleidsprofiel en de beleidstag op de Foreign WLC

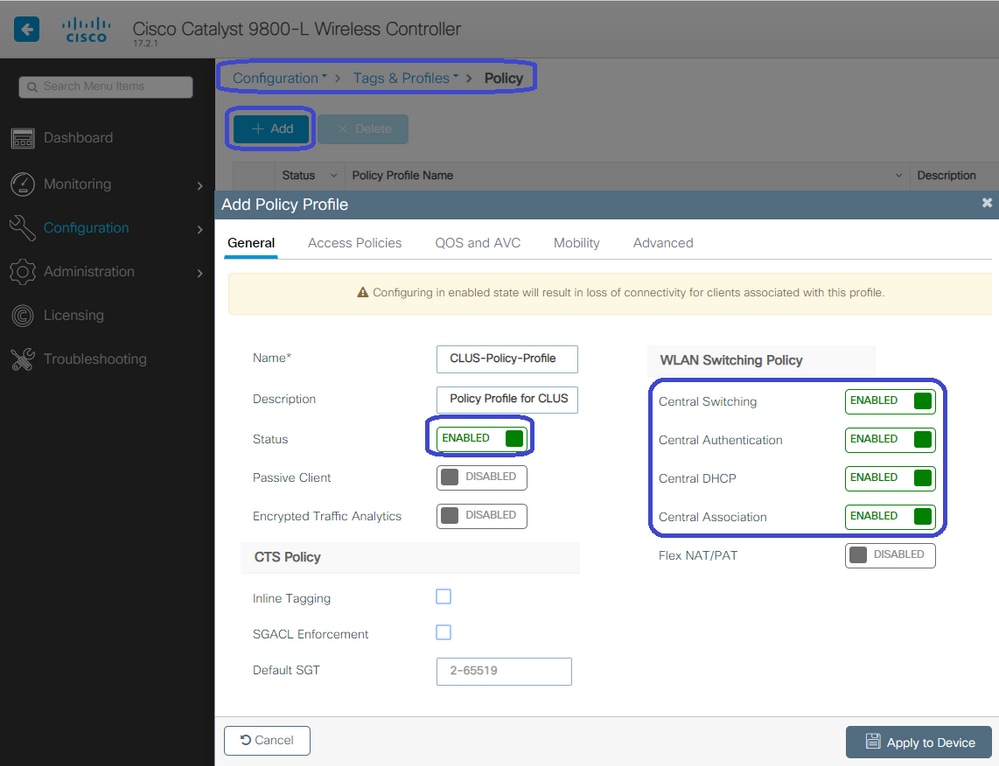

Ga naar de externe WLC web UI. Om het beleidsprofiel te maken navigeer je naar Configuration > Tags & profielen > Policy > +Add. Bij het verankeren moet u centrale omschakeling gebruiken.

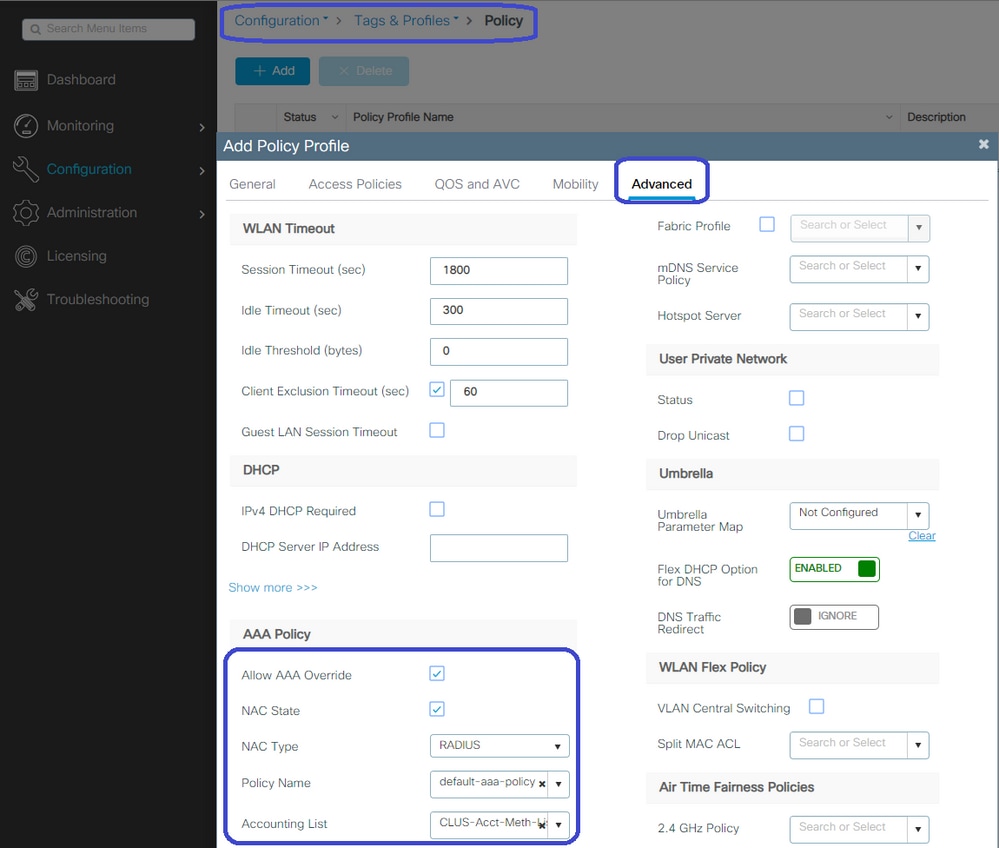

In het tabblad Advanced zijn de AAA-opheffing en RADIUS NAC verplicht voor CWA. Hier kunt u ook de lijst met boekhoudmethoden toepassen als u ervoor hebt gekozen om er een te maken.

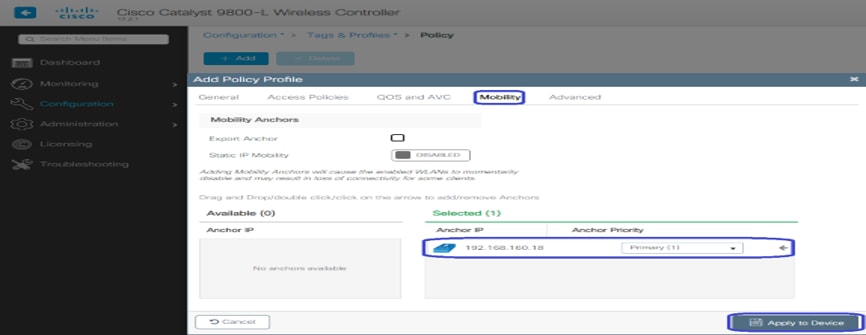

Op het tabblad Mobiliteit controleer NIET het selectievakje Exporteren Anker maar voeg het anker WLC toe aan de ankerlijst. Zorg ervoor dat u invoert op Apparaat toepassen. Hierbij wordt ervan uitgegaan dat er al een mobiliteitstunnel tussen de twee controllers is ingesteld

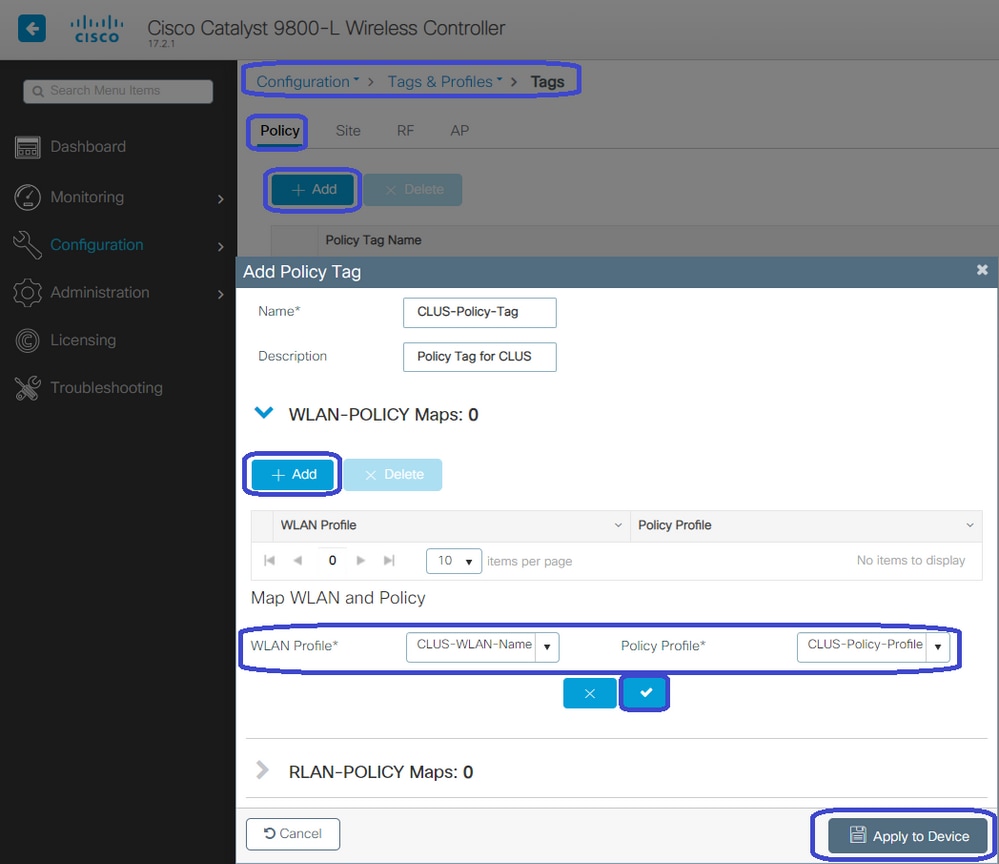

Om ervoor te zorgen dat de AP's dit beleidsprofiel gebruiken, moet u een beleidstag maken en deze toepassen op de AP's die u wilt gebruiken.

Als u de beleidstag wilt maken, gaat u naar Configuration > Tags & profielen > Tags?Policy > +Add.

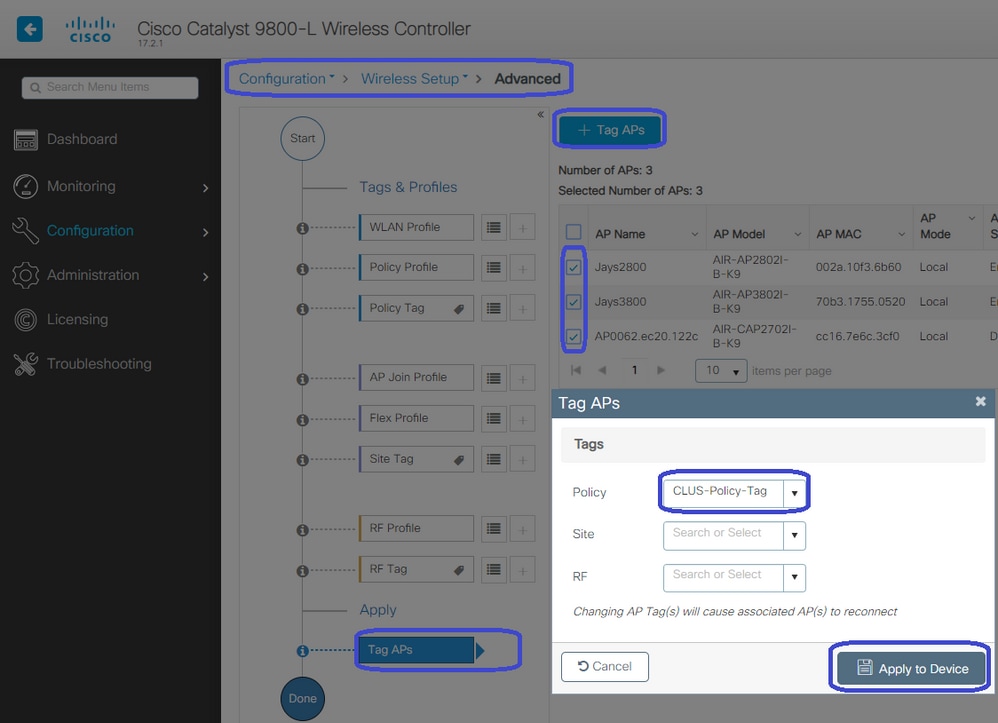

Als u dit aan meerdere AP's tegelijkertijd wilt toevoegen, navigeer dan naar Configuration > Wireless Setup > Advanced > Start Now. Klik op de opsommingstekens naast Tag AP's en voeg de tag toe aan de AP's die u kiest.

Maak het beleidsprofiel op het anker WLC

Navigeer naar de anker WLC web UI. Voeg het beleidsprofiel toe op anker 9800 onder Configuratie > Tags & profielen > Tags > Beleid > +Add. Zorg ervoor dat dit overeenkomt met het beleidsprofiel op het buitenlandse, behalve voor het mobiliteittabblad en de boekhoudlijst.

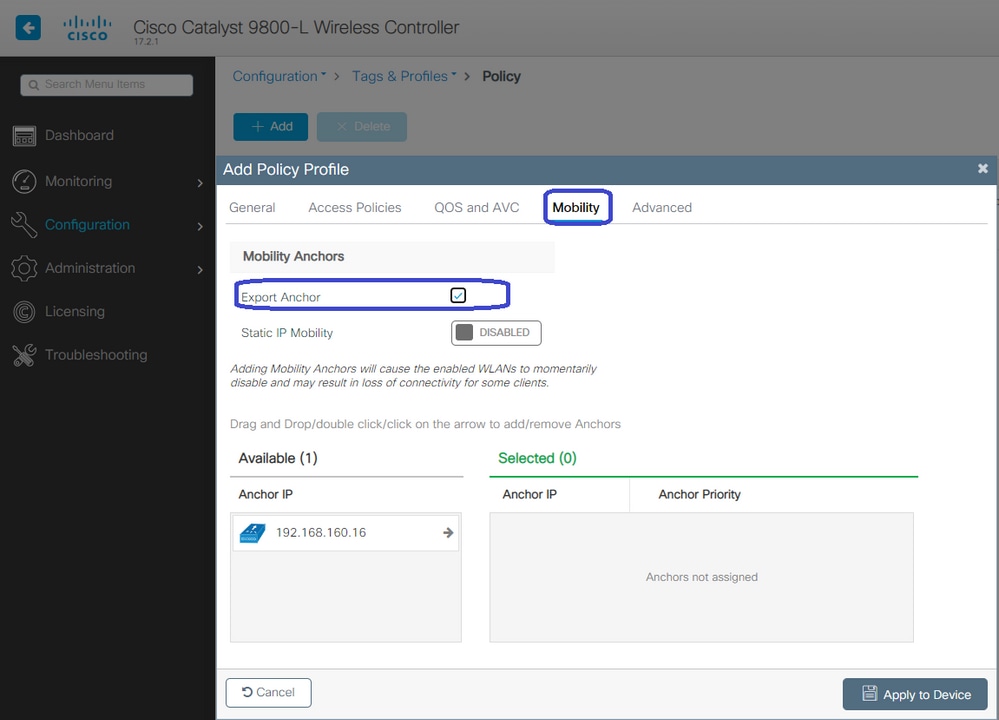

Hier voegt u geen anker toe maar schakelt u het selectievakje Exporteren Anker in. Voeg hier de boekhoudlijst niet toe. Dit veronderstelt dat u al een mobiliteitstunnel tussen de twee controllers hebt ingesteld.

Opmerking: er is geen reden om dit profiel aan een WLAN te koppelen in een beleidstag. Dit leidt tot problemen als u. Als u hetzelfde WLAN wilt gebruiken voor AP's op deze WLC, maakt u er een ander beleidsprofiel voor.

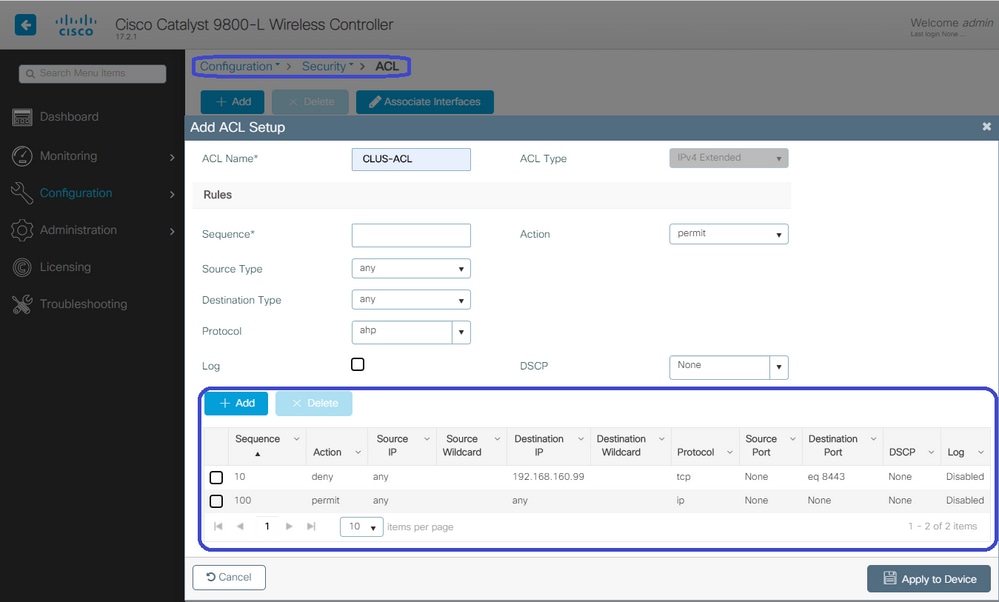

Omleiden ACL-configuratie op beide 9800’s

Vervolgens moet u de omleiding van de ACL op beide 9800s maken. De ingangen op het buitenlandse is niet van belang omdat het het anker WLC is dat de ACL op het verkeer toepast. De enige vereiste is dat het er is en heeft een ingang. De ingangen op het anker moeten de toegang tot ISE op haven 8443 ontzeggen en al het andere toestaan. Deze ACL wordt alleen toegepast op verkeer dat van de client binnenkomt, zodat er geen regels voor het retourverkeer nodig zijn. DHCP en DNS gaan door zonder ingangen in ACL.

ISE configureren

De laatste stap is de configuratie van ISE voor CWA. Er zijn een heleboel opties voor dit maar dit voorbeeld houdt vast aan de basis en gebruik het standaard zelf geregistreerde gast portal.

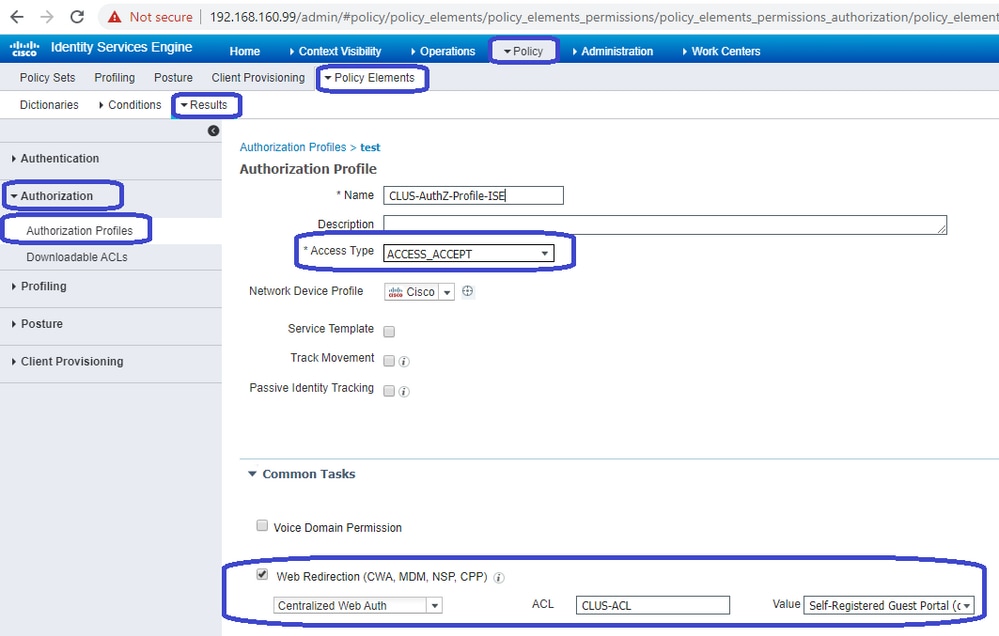

Op ISE moet u een autorisatieprofiel maken, een beleidsset met een verificatiebeleid en een autorisatiebeleid dat het autorisatieprofiel gebruikt, de 9800(foreign) toevoegen aan ISE als netwerkapparaat en een gebruikersnaam en wachtwoord aanmaken om in het netwerk te registreren.

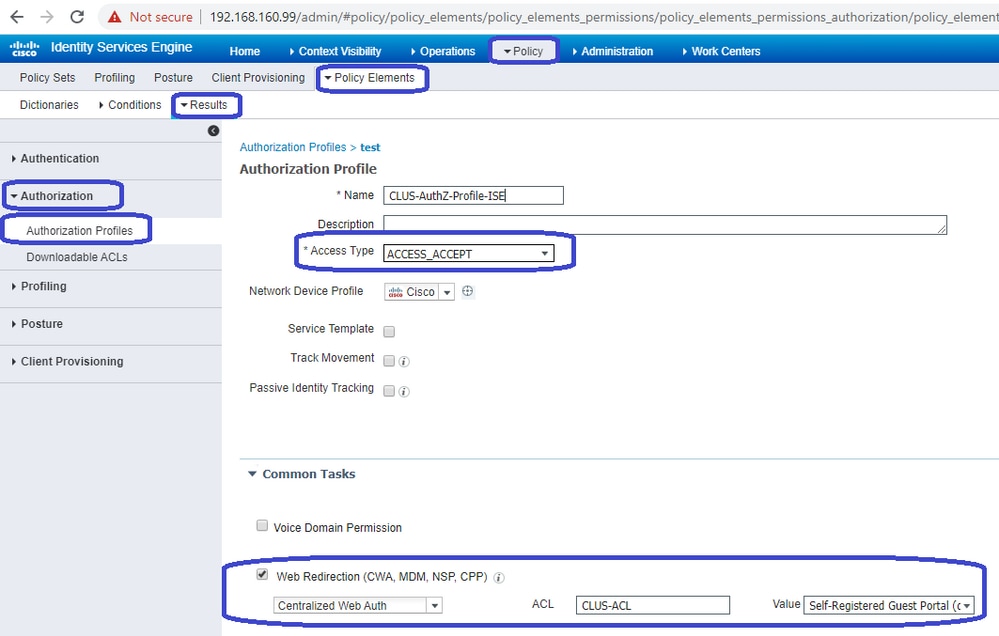

Als u het autorisatieprofiel wilt maken, navigeert u naar Policy > Policy Elements > Authorisation > Results > Authorisation Profiles, en klikt u vervolgens op Add. Verzeker het teruggekeerde toegangstype is ACCESS_ACCEPTED, en plaats dan de attribuut-waarde paren (AVPs) die u wilt terugsturen. Voor CWA zijn de omleiden ACL en omleiden URL verplicht, maar u kunt ook dingen zoals VLAN-id en sessie-time-out terugsturen. Het is belangrijk dat de ACL-naam overeenkomt met de naam van de omgeleide ACL op zowel het buitenlandse als het anker 9800.

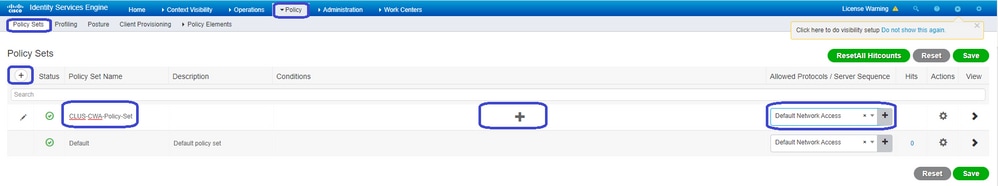

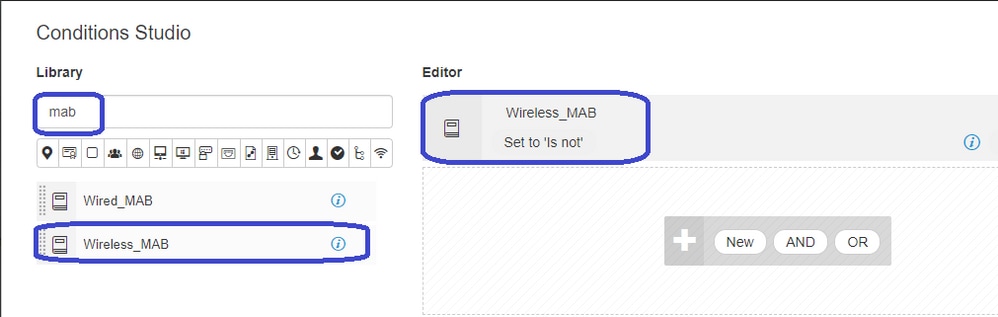

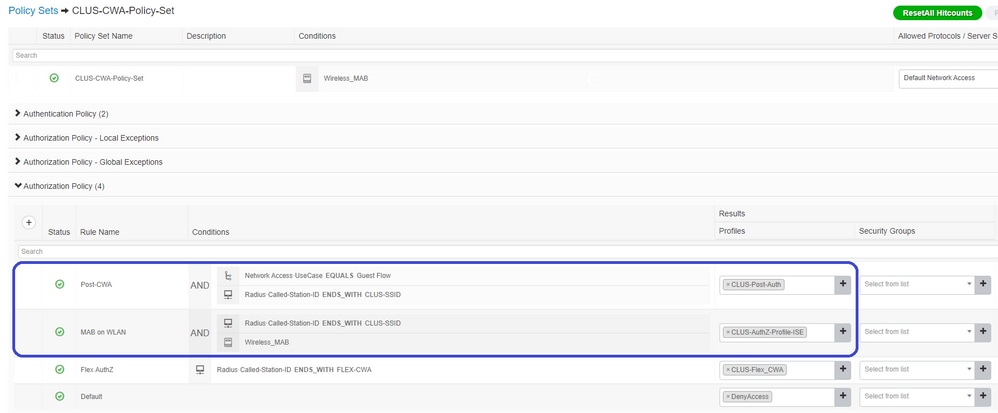

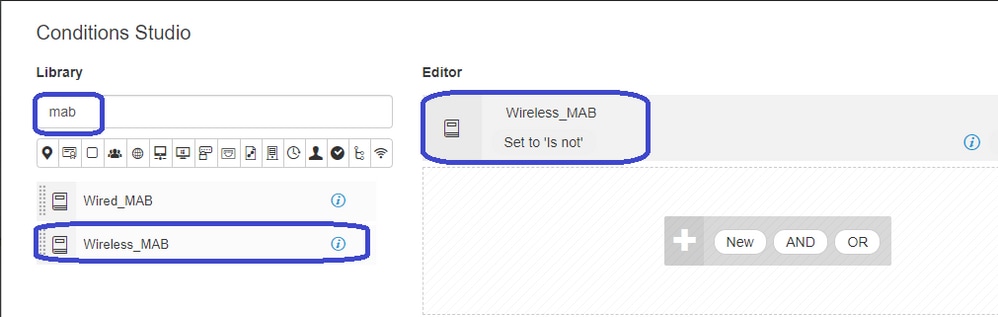

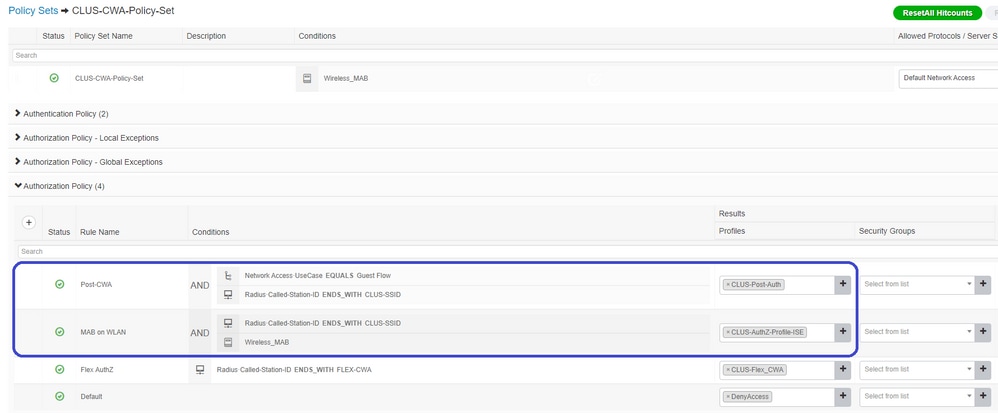

U moet dan een manier vormen om het vergunningsprofiel toe te passen u enkel aan de cliënten creeerde die door CWA gaan. Om dit te bereiken, is een manier om een beleidsset te maken die de verificatie omzeilt bij het gebruik van MAB en het autorisatieprofiel toepast bij het gebruik van de SSID die in het opgeroepen station-ID wordt verzonden. Nogmaals, er zijn een heleboel manieren om dit te bereiken, dus als je iets specifieker of veiliger nodig hebt, dat prima, dit is gewoon de meest eenvoudige manier om het te doen.

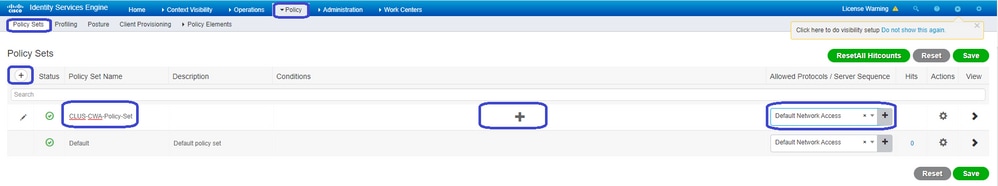

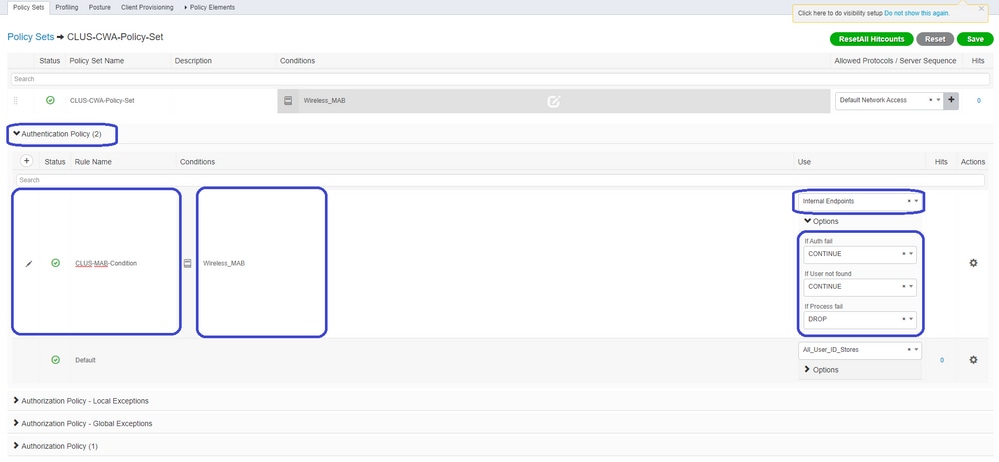

U kunt de beleidsset maken door te gaan naar Policy > Policy Sets en op de +toets links op het scherm te klikken. Geef de nieuwe beleidsset een naam en zorg ervoor dat deze is ingesteld op Default Network Access of elke toegestane protocollijst waarmee Process Host Lookup voor MAB is ingeschakeld (om de toegestane protocollijst te controleren gaat u naar Policy > Policy Elements > Results > Verificatie > Toegestane protocollen). Klik nu op het +-teken in het midden van de nieuwe beleidsset die u hebt gemaakt.

Voor deze beleidsreeks telkens wanneer MAB wordt gebruikt in ISE gaat het door deze beleidsreeks. Later kunt u autorisatiebeleid maken dat overeenkomt met de opgeroepen station-id zodat verschillende resultaten kunnen worden toegepast afhankelijk van het WLAN dat wordt gebruikt. Dit proces is zeer aanpasbaar met een heleboel dingen die u kunt afstemmen op.

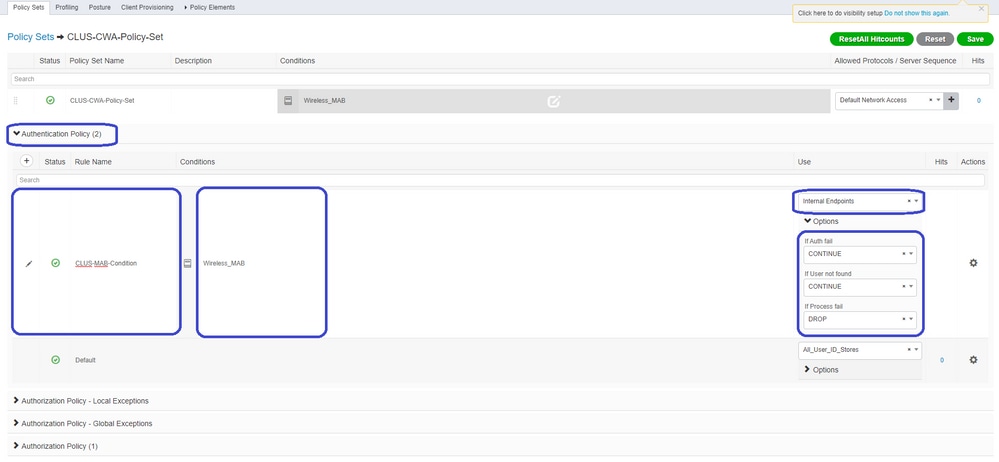

Binnen de beleidsreeks, creeer het beleid. Het verificatiebeleid kan opnieuw worden afgestemd op MAB, maar u moet de ID-winkel wijzigen om interne endpoints te gebruiken en de opties wijzigen om door te gaan voor Auth Fail en Gebruiker niet gevonden.

Zodra het verificatiebeleid is ingesteld, moet u twee regels maken in het autorisatiebeleid. Dit beleid leest als een ACL, zodat de orde de Post-Auth regel bovenop en de Pre-Auth regel onderaan moet hebben. De regel Post-Auth komt overeen met gebruikers die al door guest-flow zijn gegaan. Dat wil zeggen, als ze al meedoen, kunnen ze de regel bereiken en moeten ze daar stoppen. Als ze niet hebben ingelogd, gaan ze verder naar beneden in de lijst en bereiken ze de Pre-Auth regel en worden dan omgeleid. Het is een goed idee om de regels van het vergunningsbeleid met het geroepen station ID dat met SSID beëindigt aan te passen zodat het slechts WLANs bereikt die worden gevormd om dit te doen.

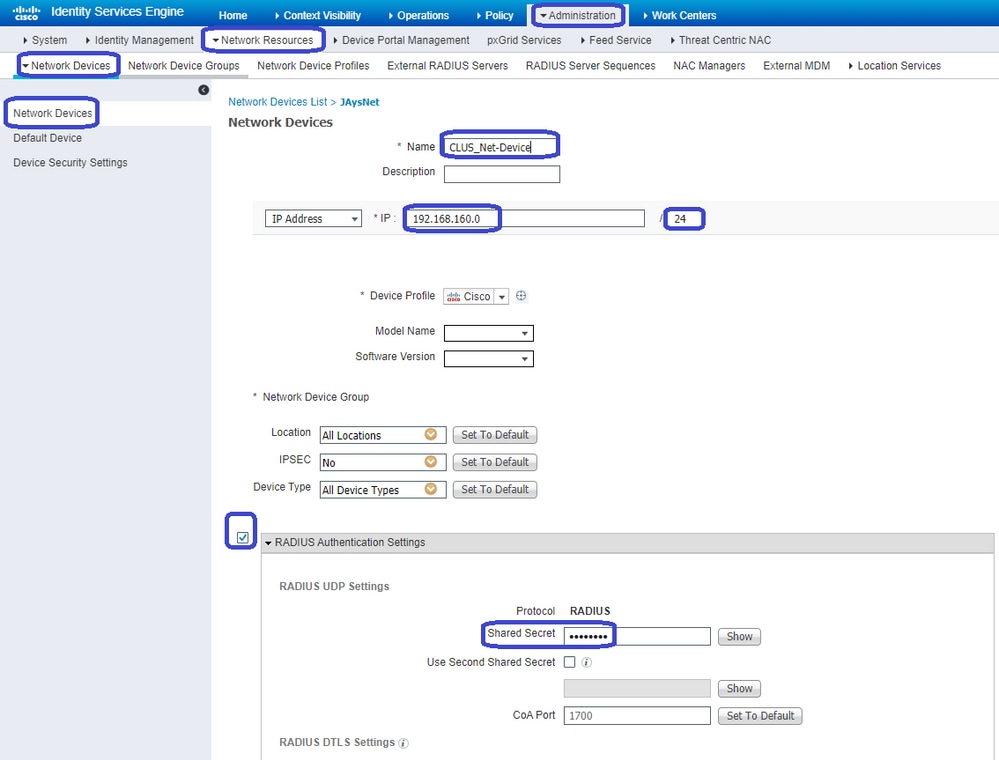

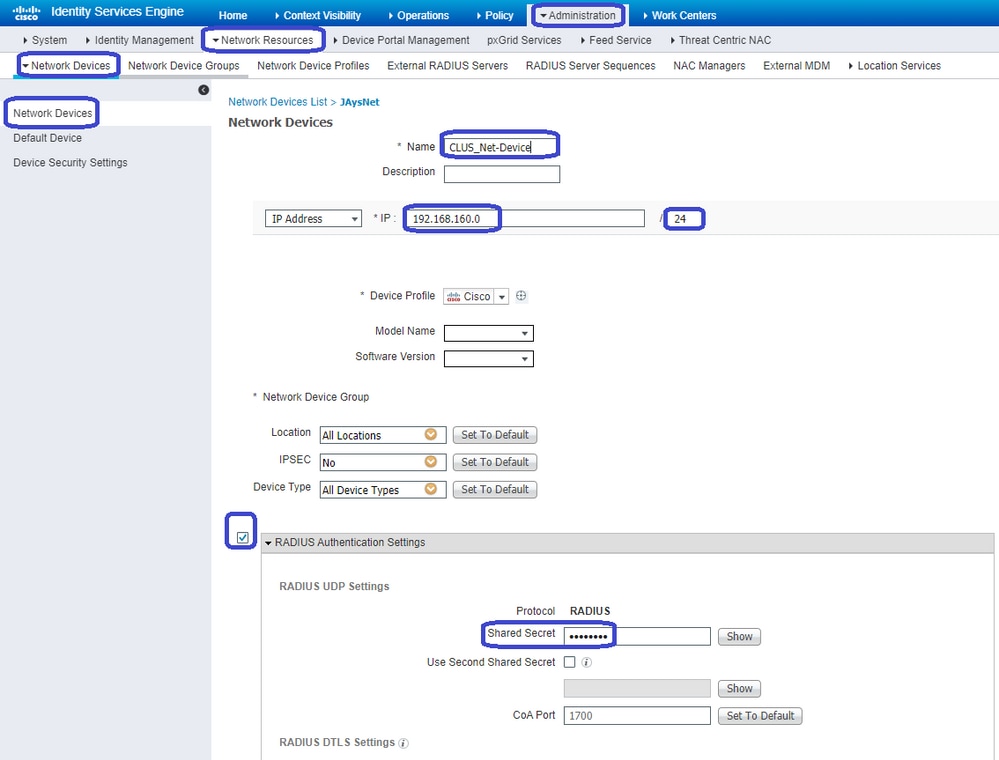

Nu de beleidsset is geconfigureerd, moet u ISE informeren over de 9800 (buitenlands) zodat ISE het als een authenticator kan vertrouwen. Dit kan worden gedaan door te navigeren naar Beheerder > Netwerkbronnen > Netwerkapparaat > +. U moet het benoemen, het IP-adres instellen (of in dit geval het gehele beheerprogramma), RADIUS inschakelen en het gedeelde geheim instellen. Het gedeelde geheim van ISE moet overeenkomen met het gedeelde geheim op de 9800 of dit proces mislukt. Nadat het configuratiebestand is toegevoegd, klikt u op de knop Verzenden om het op te slaan.

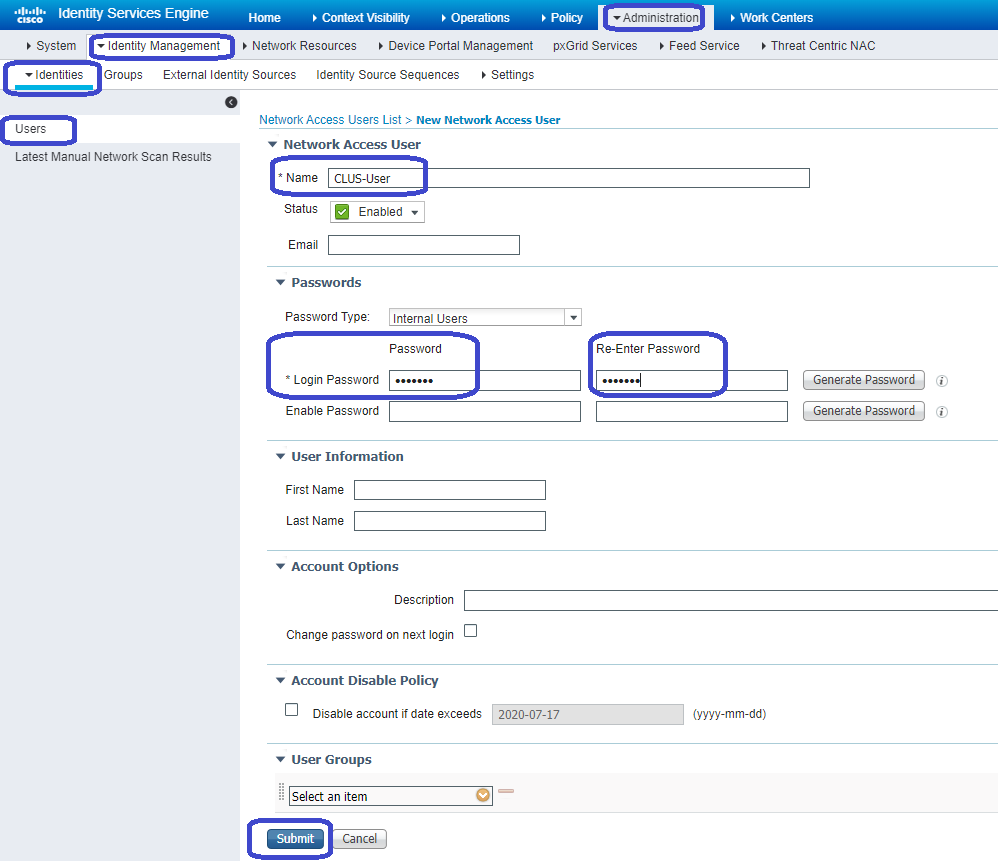

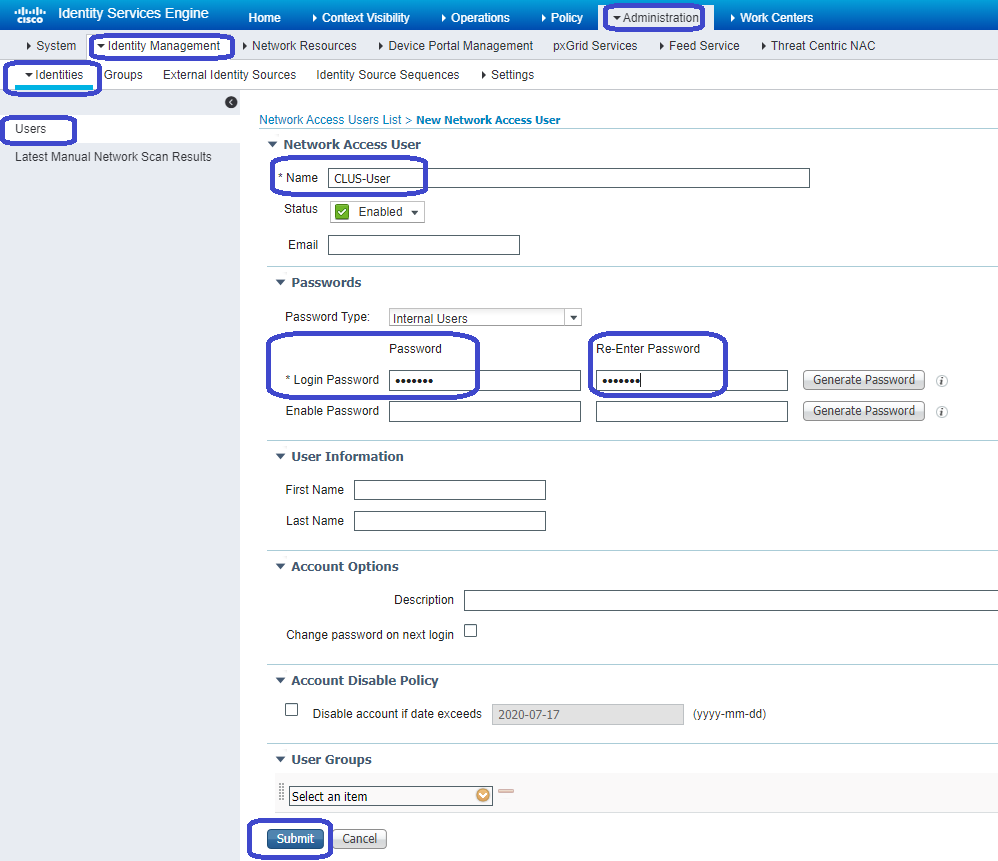

Tot slot moet u de gebruikersnaam en het wachtwoord toevoegen dat de client in de inlogpagina gaat invoeren om te kunnen bevestigen dat ze toegang tot het netwerk moeten hebben. Om dit te doen, navigeer je naar Admin > Identity Management > Identity > Gebruikers > +Add en klik je op Submit nadat je het hebt toegevoegd. Net als de rest met ISE, is dit aanpasbaar en hoeft niet een gebruiker te zijn die lokaal opgeslagen is, maar ook hier is het de eenvoudigste configuratie.

Een Catalyst 9800 met analoge codering voor Aire OS WLC configureren

Catalyst 9800 configuratie voor buitenlands gebruik

Doe hetzelfde, vorige stappen, overslaan van het Maken van het beleidsprofiel op de anker WLC sectie.

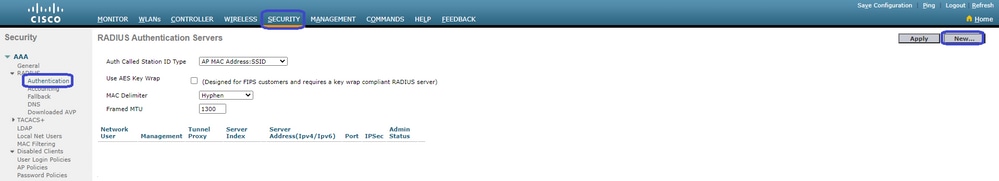

AAA-configuraties op de Anker AireOS WLC

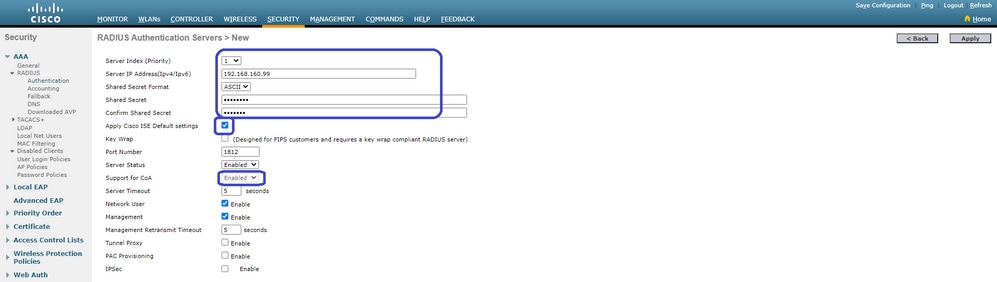

Voeg de server toe aan de WLC door te gaan naar Security > AAA > RADIUS > Verificatie > New. Voeg het server IP adres, gedeeld geheim, en ondersteuning voor CoA toe.

WLAN-configuratie op AireOS WLC

Om WLAN te maken navigeer je naar WLAN’s > Nieuw maken > Ga.

Configureer de profielnaam, WLAN-id en SSID en klik vervolgens op Toepassen.

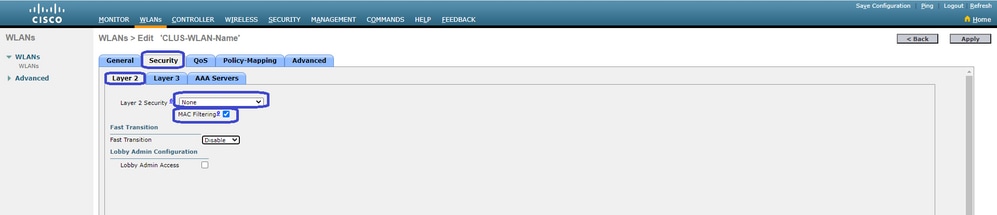

Dit moet u naar de WLAN-configuratie leiden. Op het tabblad Algemeen kunt u de interface toevoegen die de clients willen gebruiken als u geen ISE wilt configureren om deze in de AVP's te verzenden. Navigeer vervolgens naar het tabblad Security > Layer 2 en stem in met de Layer 2 Security-configuratie die u op de 9800 hebt gebruikt en laat MAC-filtering toe.

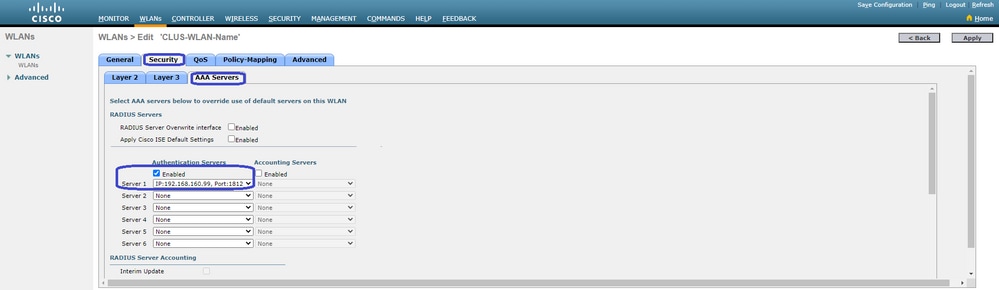

Ga nu naar het tabblad Security > AAA-servers en stel de ISE-server in als de verificatieservers. Stel geen instellingen in voor de accountantsservers. Schakel het vakje Inschakelen voor accounting uit.

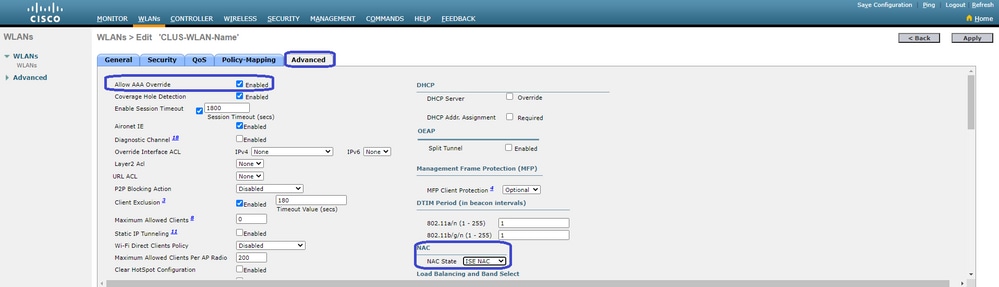

Terwijl u nog steeds in de WLAN-configuraties zit, gaat u naar het tabblad Advanced en schakelt u AAA-opheffing toe en wijzigt u de NAC-status in ISE NAC.

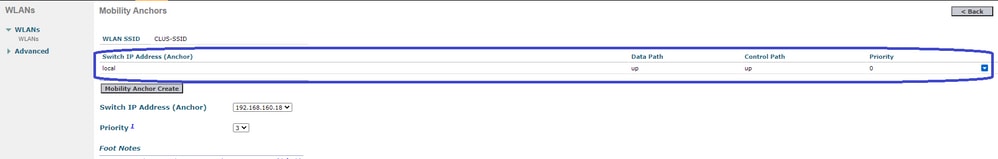

Het laatste is om het aan zichzelf te verankeren. Hiervoor navigeer je terug naar WLAN’s pagina en zweef over het blauwe vak rechts van WLAN > Mobility Ankers. Stel IP-adres Switch (anker) in op lokaal en klik op de knop Mobiliteitsanker maken. Het moet dan verschijnen met prioriteit 0 verankerd lokaal.

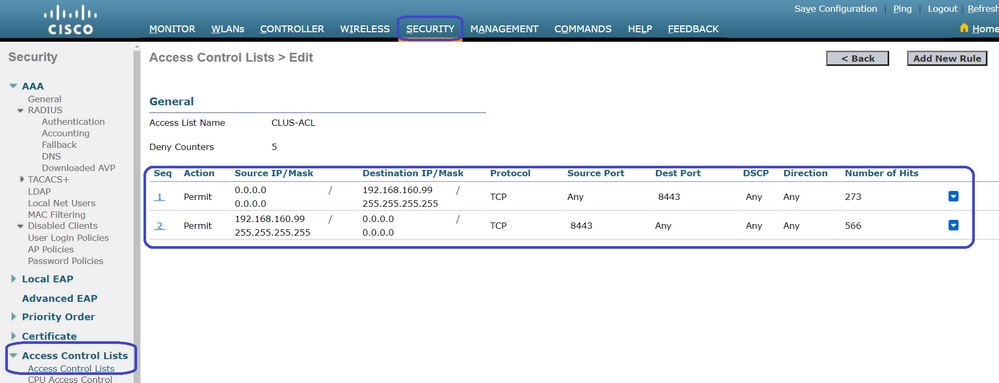

Redirect ACL op AireOS WLC

Dit is de laatste configuratie nodig op de AireOS WLC. Om de omleiding ACL te maken, navigeert u naar Security > Access Control Lists > Access Control Lists > New. Voer de ACL-naam in (dit moet overeenkomen met wat in de AVP's wordt verzonden) en klik op Toepassen.

Klik nu op de naam van de ACL die u zojuist hebt gemaakt. Klik op de knop Nieuwe regel toevoegen. In tegenstelling tot de 9800 controller, op de AireOS WLC, vormt u een vergunningsverklaring voor verkeer dat ISE mag bereiken zonder dat het wordt omgeleid. DHCP en DNS zijn standaard toegestaan.

ISE configureren

De laatste stap is de configuratie van ISE voor CWA. Er zijn verschillende opties voor dit maar dit voorbeeld gebruikt de basisprincipes en de standaard zelf geregistreerde gast portal.

Voor ISE moet u een autorisatieprofiel maken, een beleidsset met een verificatiebeleid en een autorisatiebeleid dat het autorisatieprofiel gebruikt. Voeg de 9800(foreign) toe aan ISE als netwerkapparaat en voer een gebruikersnaam en wachtwoord in om in het netwerk te loggen.

Ga voor het maken van het autorisatieprofiel naar Policy > Policy Elements > Authorisation > Results > Authorisation Profiles > +Add. Zorg ervoor dat het toegangstype dat wordt teruggegeven ACCESS_ACCEPTEERT is, en stel vervolgens de AVP's in die u wilt terugsturen. Voor CWA zijn de omleiden ACL en omleiden URL verplicht, maar u kunt ook terugsturen zoals VLAN-id, bijvoorbeeld, en sessie-time-out. Het is belangrijk dat de ACL-naam overeenkomt met de naam van de omgeleide ACL op zowel het buitenlandse als het anker WLC.

U moet dan een manier vormen om het vergunningsprofiel toe te passen u enkel aan de cliënten creeerde die door CWA gaan. Om dit te bereiken, is een manier om een beleidsset te maken die de verificatie omzeilt bij het gebruik van MAB en het autorisatieprofiel toepast bij het gebruik van de SSID die in het opgeroepen station-ID wordt verzonden. Nogmaals, er zijn een heleboel manieren om dit te bereiken, dus als je iets specifieker of veiliger nodig hebt, dat prima, dit is gewoon de meest eenvoudige manier om het te doen.

Ga voor het maken van de beleidsset naar Policy > Policy Settings en klik op de +-toets aan de linkerkant van het scherm. Geef de nieuwe beleidsset een naam en zorg ervoor dat deze is ingesteld op Default Network Access of elke toegestane protocollijst waarmee Process Host Lookup voor MAB is ingeschakeld (om de toegestane protocollijst te controleren gaat u naar Policy > Policy Elements > Results > Verificatie > Toegestane protocollen). Klik nu op het +-teken in het midden van de nieuwe beleidsset die u hebt gemaakt.

Voor deze beleidsset kan elke keer dat MAB wordt gebruikt in ISE deze beleidsset doorlopen. Later kunt u autorisatiebeleid maken dat overeenkomt met de opgeroepen station-id zodat verschillende resultaten kunnen worden toegepast afhankelijk van het WLAN dat wordt gebruikt. Dit proces is zeer aanpasbaar met een heleboel dingen die u kunt matchen op

Binnen de beleidsreeks, creeer het beleid. Het verificatiebeleid kan opnieuw worden afgestemd op MAB, maar u moet de ID-winkel wijzigen om interne endpoints te gebruiken en u moet de opties wijzigen om door te gaan voor Auth Fail en Gebruiker niet gevonden.

Zodra het verificatiebeleid is ingesteld, moet u twee regels maken in het autorisatiebeleid. Dit beleid leest als een ACL, zodat de orde de Post-Auth regel bovenop en de Pre-Auth regel onderaan moet hebben. De regel Post-Auth komt overeen met gebruikers die al gast-flow hebben doorlopen. Dat wil zeggen dat als ze al hebben ondertekend, ze op die regel reageren en daar stoppen. Als ze niet hebben ingelogd gaan ze verder door de lijst en raken de pre-autorisatie regel om de doorverwijzing te krijgen. Het is een goed idee om de regels van het vergunningsbeleid met het geroepen station ID dat met SSID beëindigt aan te passen zodat het slechts voor WLANs raakt die worden gevormd om dit te doen.

Nu de beleidsset is geconfigureerd, moet u ISE informeren over de 9800 (buitenlands) zodat ISE het als een authenticator kan vertrouwen. Dit kan worden gedaan bij Beheer > Netwerkbronnen > Netwerkapparaat > +. U moet het benoemen, het IP-adres instellen (of in dit geval het gehele beheerprogramma), RADIUS inschakelen en het gedeelde geheim instellen. Het gedeelde geheim van ISE moet overeenkomen met het gedeelde geheim op de 9800 of dit proces mislukt. Nadat het configuratiebestand is toegevoegd, drukt u op de knop Verzenden om het op te slaan.

Tot slot moet u de gebruikersnaam en het wachtwoord toevoegen dat de client in de inlogpagina gaat invoeren om te kunnen bevestigen dat ze toegang tot het netwerk moeten hebben. Dit gebeurt onder Beheerder > Identiteitsbeheer > Identiteit > Gebruikers > +Toevoegen en ervoor zorgen dat u op Indienen klikt nadat u het hebt toegevoegd. Net als de rest met ISE, is dit aanpasbaar en hoeft niet lokaal opgeslagen te worden, maar opnieuw is het de eenvoudigste configuratie.

Verschillen in Config wanneer de AireOS WLC het Vreemd land is en Catalyst 9800 het anker is

Als u wilt dat de AireOs WLC de buitenlandse controller is de configuratie hetzelfde als eerder beschreven met een paar verschillen.

- AAA-accounting wordt nooit op het anker gedaan, dus de 9800 zou geen lijst met boekhoudmethoden hebben en de AireOS WLC zou de accounting ingeschakeld hebben en naar ISE wijzen.

- De AireOS zou moeten verankeren aan de 9800 in plaats van zichzelf. In het beleidsprofiel zou bij de 9800 geen anker zijn geselecteerd, maar zou het vakje Exportanker zijn ingeschakeld.

- Het is belangrijk om op te merken dat wanneer AireOS WLCs de client naar de 9800 exporteren er geen concept van beleidsprofielen is. Het verzendt alleen de naam van het WLAN-profiel. Daarom past de 9800 de naam van het WLAN-profiel die vanuit AireOS wordt verzonden toe op zowel de naam van het WLAN-profiel als de naam van het beleidsprofiel. Bij het verankeren van een AireOS WLC naar een 9800 WLC moet de WLAN Profile Name op zowel WLCs als Policy Profile Name op de 9800 overeenkomen.

Verifiëren

Om de configuraties op de 9800 WLC te verifiëren voert u deze opdrachten uit:

- AAA:

Show Run | section aaa|radius

- WLAN:

Show wlan id <wlan id>

- Beleidsprofiel:

Show wireless profile policy detailed <profile name>

- Beleidskabel:

Show wireless tag policy detailed <policy tag name>

- ACL:

Show IP access-list <ACL name>

- Controleer of de mobiliteit toeneemt met het anker:

Show wireless mobility summary

Om de configuraties op de AireOS WLC te controleren, voert u de opdrachten uit.

- AAA:

Show radius summary

Opmerking: RFC3576 is de CoA-configuratie.

- WLAN:

Show WLAN <wlan id>

- ACL:

Show acl detailed <acl name>

- Controleer of de mobiliteit gelijk is aan die van een buitenlander:

Show mobility summary

Problemen oplossen

Problemen oplossen ziet er anders uit, afhankelijk van het punt in het proces dat de client stopt. Bijvoorbeeld, als de WLC nooit een reactie van ISE krijgt op MAB, zou de client vastzitten in de Policy Manager State: Associating en zou niet geëxporteerd worden naar het anker. In deze situatie, zou u alleen problemen oplossen op het buitenland en zou u een RA-spoor en een pakketopname voor verkeer tussen WLC en ISE moeten verzamelen. Een ander voorbeeld zou zijn dat MAB succesvol is doorgegeven maar de klant ontvangt de redirect niet. In dit geval, moet u ervoor zorgen dat de buitenlander de redirect in de AVP's ontvangen en het op de klant toegepast. U moet ook het anker controleren om ervoor te zorgen dat de client er is met de juiste ACL. Dit bereik van probleemoplossing valt buiten het ontwerp van dit artikel (controleer de Verwante informatie voor een generieke klant probleemoplossing richtlijnen).

Raadpleeg voor meer hulp bij het oplossen van problemen CWA op de 9800 WLC de Cisco Live! presentatie DG-TSCENT-404.

Opmerking: alleen geregistreerde Cisco-gebruikers hebben toegang tot interne Cisco-tools en -informatie.

Catalyst 9800 informatie over probleemoplossing

Clientgegevens

show wireless client mac-address <client mac> detail

Hier moet u kijken naar de Policy Manager State, Session Manager > Autonomy Method, Mobility Role.

U kunt deze informatie ook vinden in de GUI onder Monitoring > Clients.

Ingesloten pakketvastlegging

Vanaf de CLI begint de opdracht #monitor vangt <naam van opname> waarna de opties komen.

Ga van de GUI naar Probleemoplossing > Packet Capture > +Add.

RadioActive Traces

Van de CLI:

debug wireless mac|ip <client mac|ip>

Gebruik de nrvorm van het bevel om het tegen te houden. Dit wordt ingelogd op een bestand in bootflash met de naam ra_trace dan het client-MAC of IP-adres en de datum en tijd.

Ga vanuit de GUI naar Probleemoplossing > Radioactief spoor > +Add. Voeg de client mac of ip adres toe, klik op Toepassen en druk vervolgens op Start. Nadat u het proces een paar keer hebt doorlopen stop het spoor, genereren het logboek, en download het naar uw apparaat.

Informatie over AireOS-probleemoplossing

Clientgegevens

Toon vanaf de CLI clientgegevens <client-MAC>.

Vanuit de GUI, Monitor > Clients.

Debugs vanuit de CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

28-Mar-2024

|

Hercertificering |

2.0 |

20-Sep-2021

|

kleinere opmaakwijzigingen |

1.0 |

17-Sep-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jay VivasCisco TAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback