RADIUS® TACACS+ configureren voor GUI® CLI Auth op 9800 WLC's

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een Catalyst 9800 configureert voor externe verificatie via RADIUS of TACACS+.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratiemodel Catalyst Wireless 9800

- AAA-, RADIUS- en TACACS+-concepten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- C9800-CL v17.9.2

- ISE 3.2.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Wanneer een gebruiker probeert toegang te krijgen tot de CLI of de GUI van de WLC, wordt hem gevraagd een gebruikersnaam en wachtwoord in te voeren. Standaard worden deze referenties vergeleken met de lokale database van gebruikers, die aanwezig is op het apparaat zelf. Als alternatief kan de WLC worden geïnstrueerd om de invoerreferenties te vergelijken met een externe AAA-server: de WLC kan met de server praten met behulp van RADIUS of TACACS+. Dat zijn de enige twee externe authenticatiemethoden voor admin-gebruikers (geen LDAP bijvoorbeeld).

Configureren

In dit voorbeeld zijn twee typen gebruikers op de AAA-server (ISE), respectievelijk deadminuseren dehelpdeskusergeconfigureerd. Deze gebruikers maken respectievelijk deel uit van deadmin-groupgroephelpdesk-groupen de groep. De gebruikeradminuser, onderdeel van deadmin-groupwebsite, wordt geacht volledige toegang te hebben tot de WLC. Aan de andere kant is hethelpdeskuser, onderdeel van dehelpdesk-groupWLC, bedoeld om alleen monitorbevoegdheden aan de WLC te verlenen. Er is dus geen configuratietoegang.

Dit artikel configureert eerst de WLC en ISE voor RADIUS-verificatie en voert later hetzelfde uit voor TACACS+.

Alleen-lezen gebruikersbeperkingen

Wanneer TACACS+ of RADIUS wordt gebruikt voor 9800 WebUI-verificatie, gelden de volgende beperkingen:

- Gebruikers met privilege level 0 bestaan, maar hebben geen toegang tot de GUI

-

Gebruikers met privilege levels 1-14 kunnen alleen het tabblad Monitor bekijken (dit is gelijk aan het privilege level van een alleen-lezen lokaal geverifieerde gebruiker)

-

Gebruikers met privilege level 15 hebben volledige toegang

-

Gebruikers met privilege level 15 en een opdrachtset die alleen specifieke opdrachten toestaat, worden niet ondersteund. De gebruiker kan nog steeds configuratiewijzigingen uitvoeren via de WebUI

Deze overwegingen kunnen niet worden gewijzigd of gewijzigd.

RADIUS-verificatie configureren voor de WLC

Stap 1. De RADIUS-server declareren.

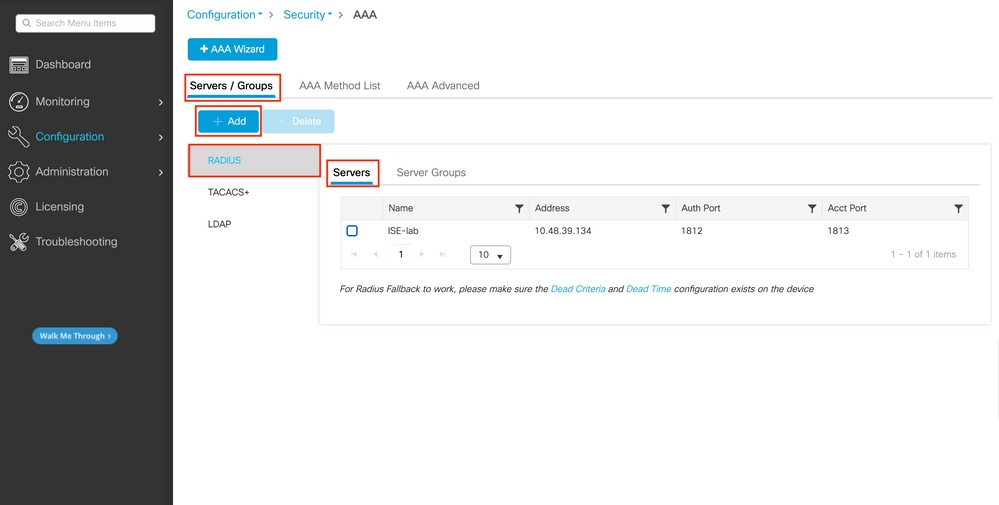

Van GUI:

Maak eerst de ISE RADIUS-server op de WLC. Dit kan worden gedaan vanaf het tabblad Servers/Groups > RADIUS > Serversvan de GUI WLC-pagina die toegankelijk is in https://, of als u navigeert naarConfiguration > Security > AAA, zoals weergegeven in deze afbeelding.

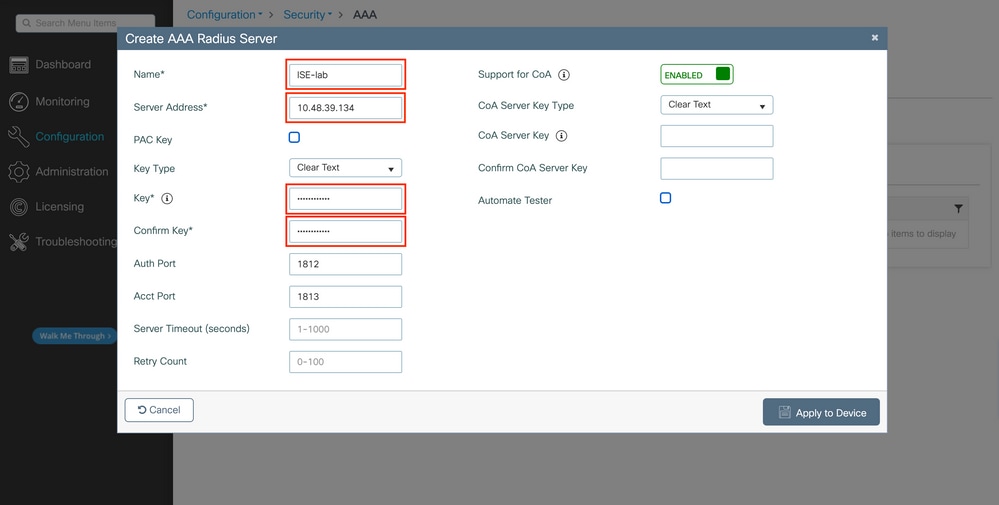

Als u een RADIUS-server aan de WLC wilt toevoegen, klikt u op de knop Toevoegen die in de afbeelding in rood is omlijst. Dit opent het pop-upvenster dat in de schermafbeelding wordt afgebeeld.

In dit pop-upvenster moet u het volgende opgeven:

- De servernaam (houd er rekening mee dat deze niet hoeft overeen te komen met de ISE-systeemnaam)

- Het IP-adres van de server

- Het gedeelde geheim tussen de WLC en de RADIUS-server

Andere parameters kunnen worden geconfigureerd, zoals de poorten die worden gebruikt voor verificatie en boekhouding, maar deze zijn niet verplicht en worden standaard voor deze documentatie gelaten.

Van CLI:

WLC-9800(config)#radius server ISE-lab WLC-9800(config-radius-server)#address ipv4 10.48.39.134 auth-port 1812 acct-port 1813

WLC-9800(config-radius-server)#key Cisco123

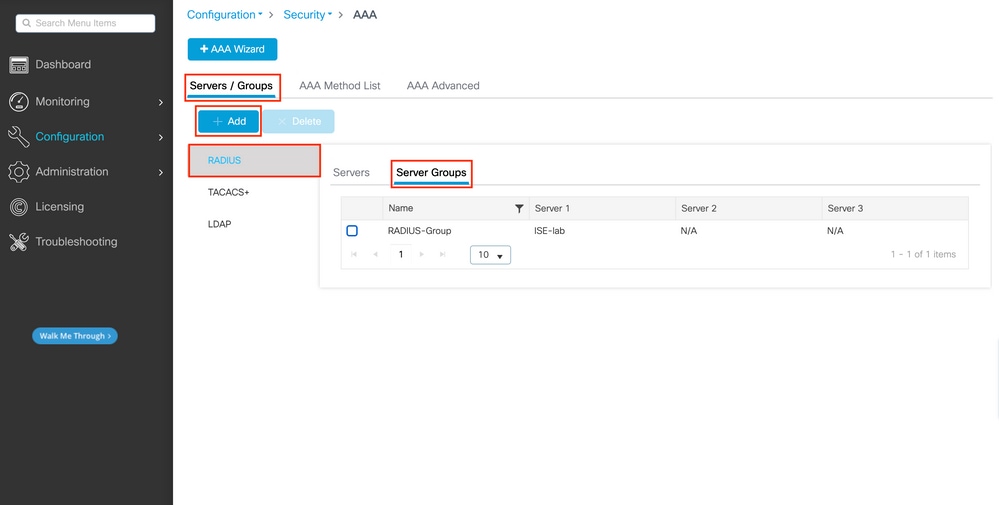

Stap 2. De RADIUS-server toewijzen aan een servergroep.

Van GUI:

Als u meerdere RADIUS-servers hebt die voor verificatie kunnen worden gebruikt, wordt aanbevolen om al deze servers aan dezelfde servergroep toe te wijzen. De WLC zorgt voor de taakverdeling tussen verschillende authenticaties tussen de servers in de servergroep. RADIUS-servergroepen worden geconfigureerd vanaf het tabbladServers/Groups > RADIUS > Server Groupsop dezelfde GUI-pagina als die in stap 1., zoals weergegeven in de afbeelding.

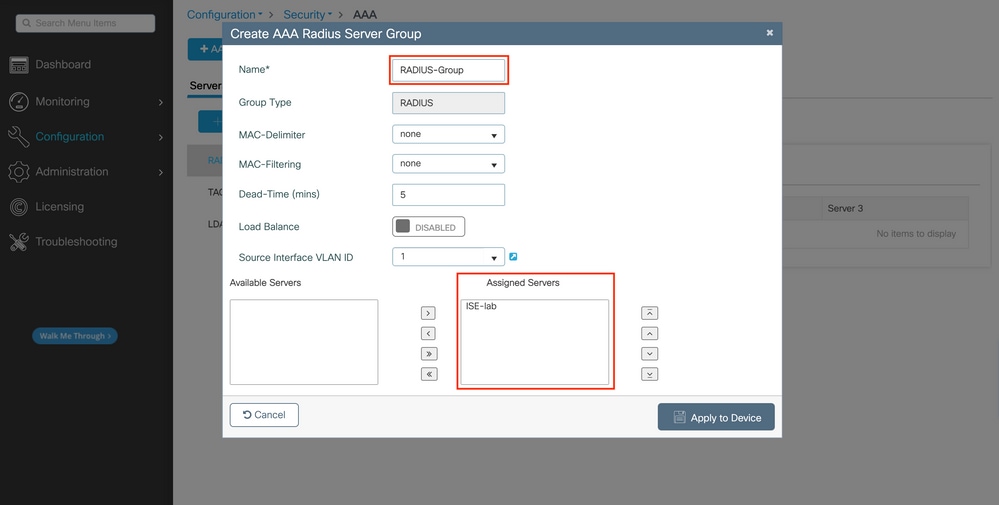

Wat betreft het maken van de server, verschijnt er een pop-upvenster wanneer u op de knop Toevoegen klikt (ingelijst in de vorige afbeelding), die hier wordt weergegeven.

Geef in het pop-upvenster een naam op voor de groep en verplaats de gewenste servers naar de lijst Toegewezen servers.

Van CLI:

WLC-9800(config)# aaa group server radius RADIUS-Group WLC-9800(config-sg-radius)# server name ISE-lab

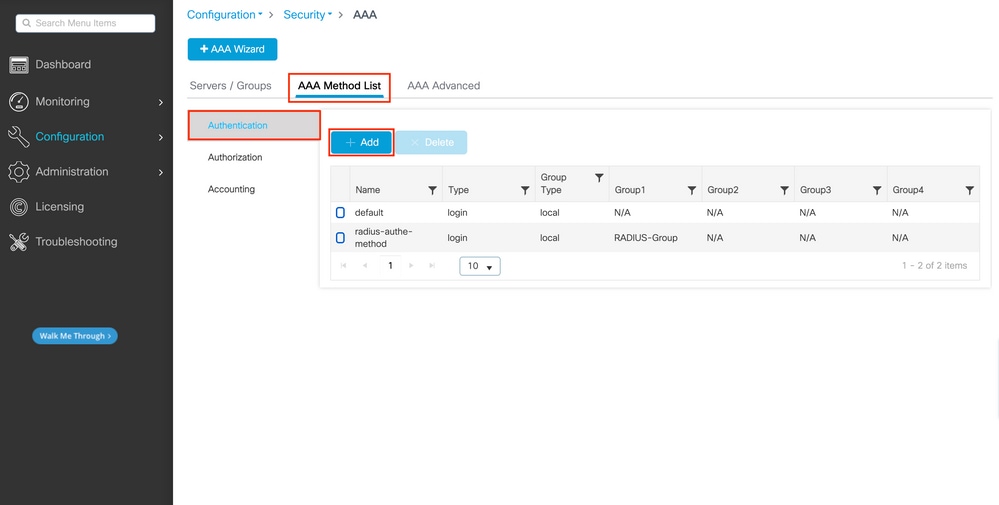

Stap 3. Maak een aanmeldingsmethode voor AAA-verificatie die verwijst naar de RADIUS-servergroep.

Van GUI:

Nog steeds vanaf de GUI-paginahttps://, navigeert u naar het tabbladAAA Method List > Authenticationen maakt u een verificatiemethode zoals weergegeven in deze afbeelding.

Als u de knop Toevoegen gebruikt om een verificatiemethode te maken, wordt er zoals gewoonlijk een pop-upvenster voor de configuratie weergegeven, vergelijkbaar met het venster dat in deze afbeelding wordt afgebeeld.

Geef in dit pop-upvenster een naam op voor de methode. KiesTypeals log-in en voeg de in de vorige stap gemaakte groepsserver toe aan deAssigned Server Groupslijst. Met betrekking tot het veld Groepstype zijn verschillende configuraties mogelijk.

- Als u Groepstype als lokaal kiest, controleert de WLC eerst of de gebruikersreferenties lokaal bestaan en valt deze vervolgens terug naar de servergroep.

- Als u Groepstype als groep kiest en de optie Terugvallen naar lokaal niet controleert, controleert de WLC alleen de gebruikersreferenties met de servergroep.

- Als u Groepstype als groep kiest en de optie Terugvallen naar lokaal selecteert, controleert de WLC de gebruikersreferenties ten opzichte van de servergroep en zoekt de lokale database alleen als de server niet reageert. Als de server een weigering verzendt, moet de gebruiker worden geverifieerd, ook al kan deze bestaan in de lokale database.

Van CLI:

Als u wilt dat gebruikersreferenties alleen bij een servergroep worden gecontroleerd als ze niet eerst lokaal zijn gevonden, gebruikt u:

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

Als u wilt dat de gebruikersreferenties alleen met een servergroep worden gecontroleerd, gebruikt u:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

Als u wilt dat gebruikersreferenties worden gecontroleerd bij een servergroep en als deze laatste niet reageert met lokale vermelding, gebruikt u:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

In deze voorbeeldconfiguratie zijn er enkele gebruikers die alleen lokaal zijn gemaakt en sommige gebruikers alleen op de ISE-server maken daarom gebruik van de eerste optie.

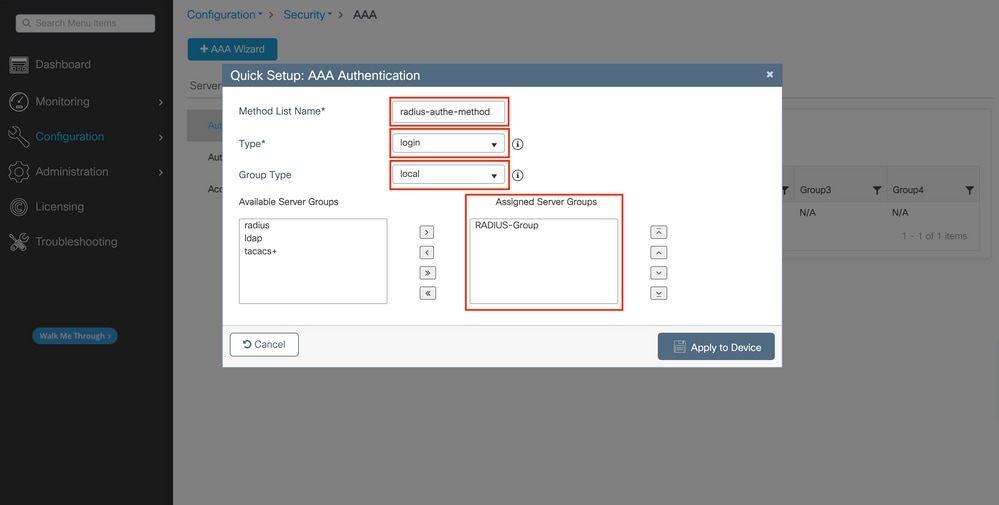

Stap 4. Maak een AAA-autorisatie-exec-methode die verwijst naar de RADIUS-servergroep.

Van GUI:

De gebruiker moet ook geautoriseerd zijn om toegang te krijgen. Nog steeds vanuit deGUI Page Configuration > Security > AAA, navigeer naar het tabbladAAA Method List > Authorizationen maak een autorisatiemethode zoals weergegeven in deze afbeelding.

Machtigingsmethode maken

Machtigingsmethode maken

Er verschijnt een pop-upvenster met een configuratiemethode voor autorisatie die vergelijkbaar is met de weergegeven pop-up wanneer u een nieuwe toevoegt met de knop Toevoegen.

Geef in deze configuratie-pop-up een naam op voor de autorisatiemethode, kies het type alsexecen gebruik dezelfde volgorde van groepstype als die voor de verificatiemethode in stap 3.

Van CLI:

Wat de verificatiemethode betreft, wordt eerst autorisatie toegewezen om gebruikers te controleren aan de hand van lokale vermeldingen en vervolgens aan de hand van vermeldingen in een servergroep.

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

Stap 5. Wijs de methoden toe aan de HTTP-configuraties en aan de VTY-lijnen die voor Telnet/SSH worden gebruikt.

Van GUI:

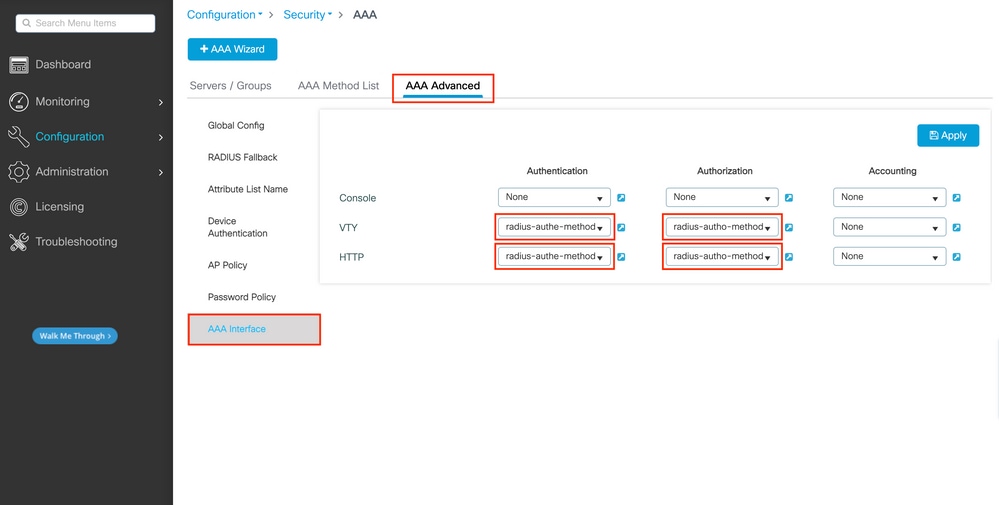

De gemaakte authenticatie- en autorisatiemethoden kunnen worden gebruikt voor HTTP- en/of Telnet/SSH-gebruikersverbinding, die configureerbaar is vanaf hetAAA Advanced > AAA Interfacetabblad nog steeds vanaf de GUI WLC-pagina die toegankelijk ishttps://, zoals weergegeven in deze afbeelding:

CLI Voor GUI-verificatie:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

CLI voor Telnet/SSH-verificatie:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

Merk op dat wanneer wijzigingen worden uitgevoerd in de HTTP-configuraties, het het beste is om de HTTP- en HTTPS-services opnieuw op te starten. Dit kan worden bereikt met deze commando's:

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

ISE configureren voor RADIUS

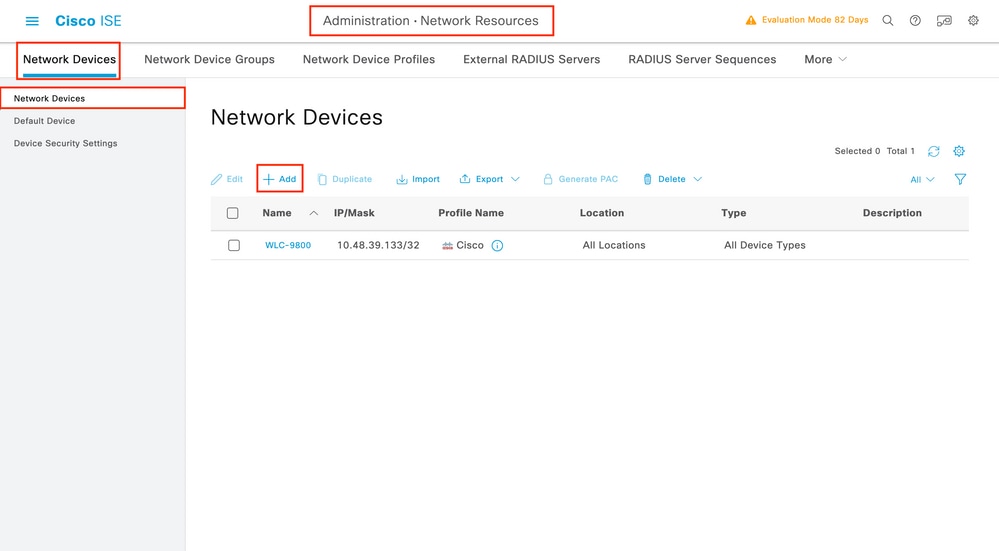

Stap 1. Configureer de WLC als een netwerkapparaat voor RADIUS.

Van GUI:

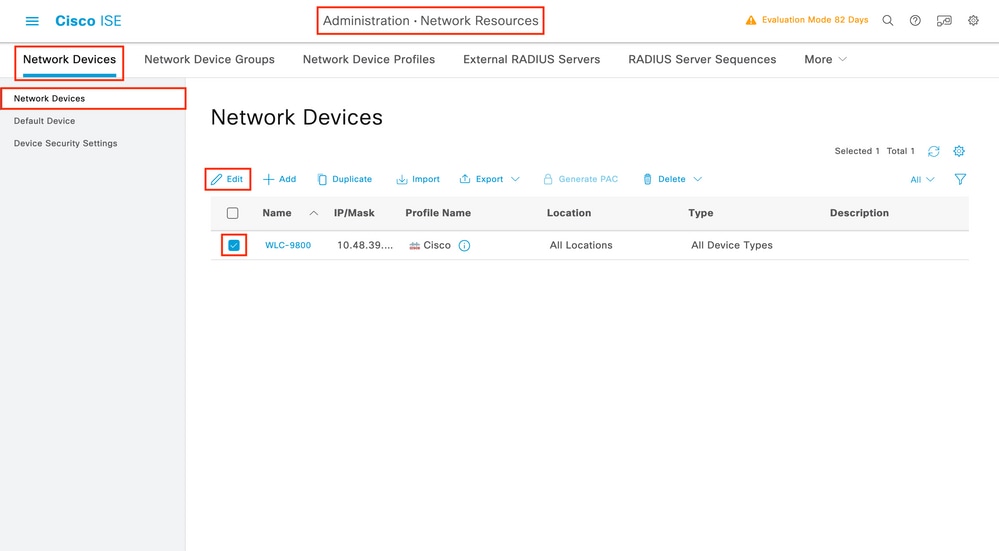

Om de WLC te declareren die in de vorige sectie is gebruikt als netwerkapparaat voor RADIUS in ISE, navigeert u naarAdministration > Network Ressources > Network Deviceshet tabblad Netwerkapparaten en opent u het tabblad Netwerkapparaten, zoals wordt weergegeven in de volgende afbeelding.

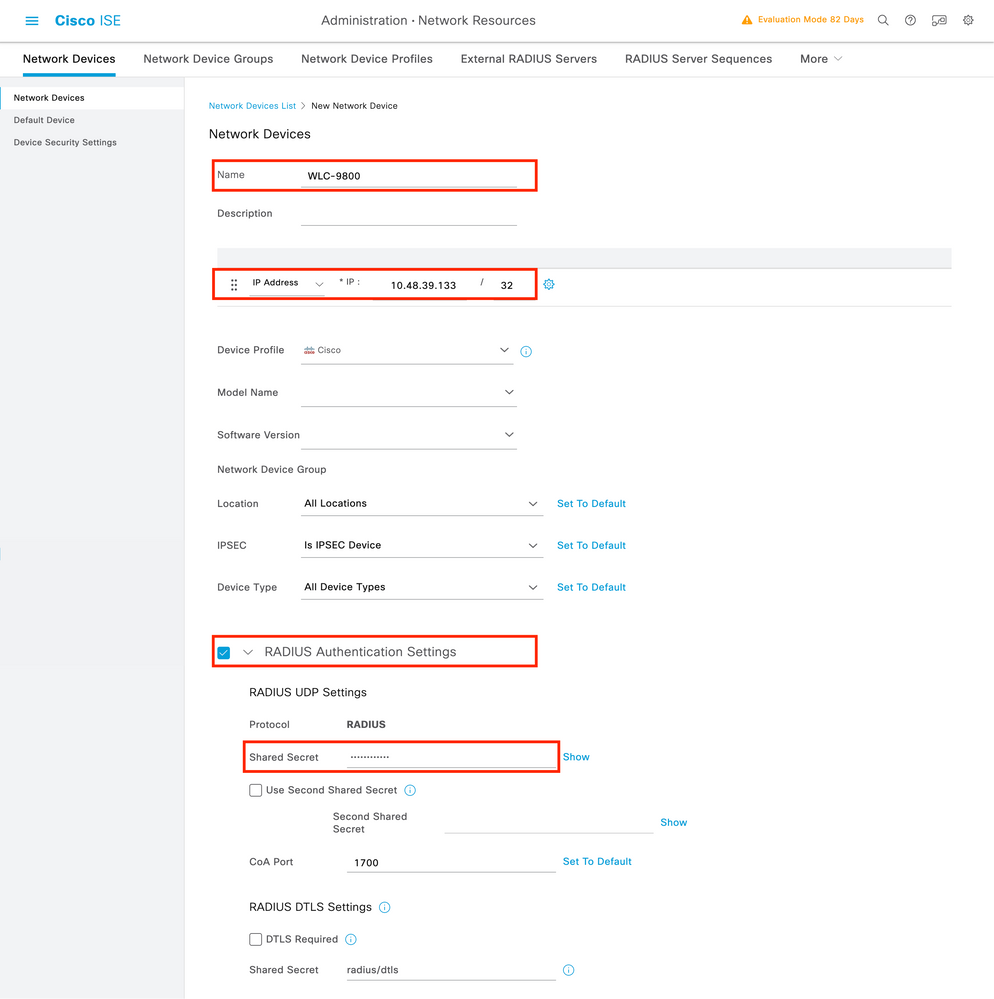

Als u een netwerkapparaat wilt toevoegen, gebruikt u de knop Toevoegen, waarmee het configuratieformulier voor het nieuwe netwerkapparaat wordt geopend.

Geef in het nieuwe venster een naam op voor het netwerkapparaat en voeg het IP-adres toe. Kies de RADIUS-verificatie-instellingen en configureer hetzelfde RADIUS Shared Secret als die op de WLC wordt gebruikt.

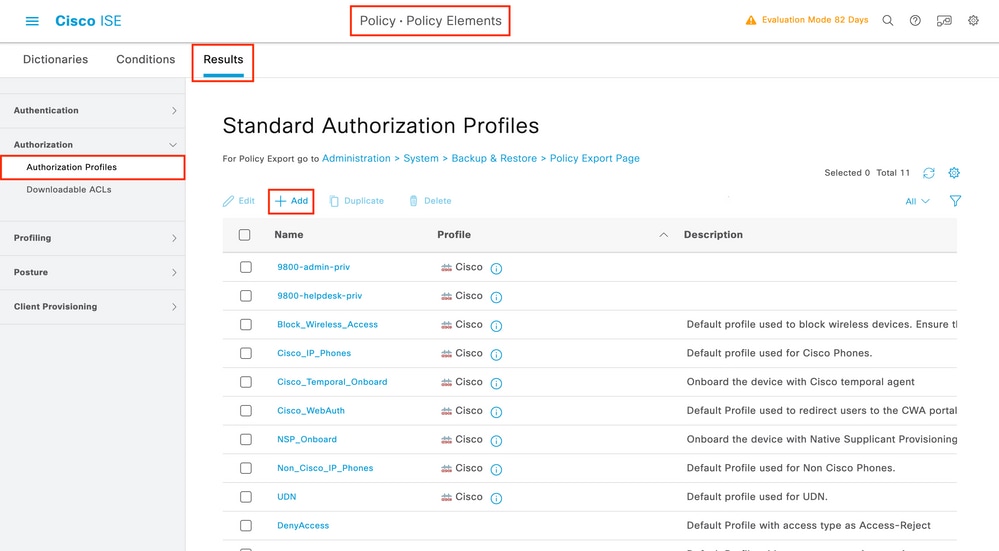

Stap 2. Maak een autorisatieresultaat aan om het privilege terug te geven.

Van GUI:

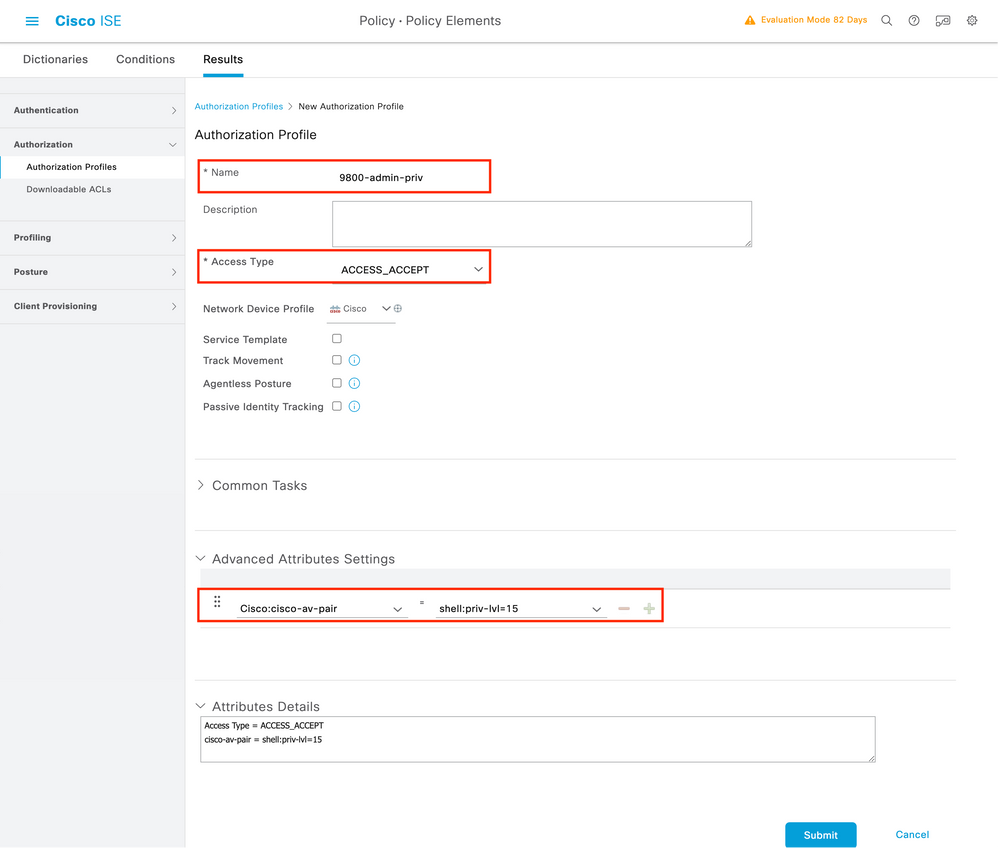

Om beheerdersrechten te hebben, moet deadminuserbeheerder een voorkeursniveau van 15 hebben, waarmee toegang kan worden verkregen tot de exec prompt shell. Aan de andere kant heeft dehelpdeskuserexec prompt shell-toegang niet nodig en kan daarom worden toegewezen met een privilege-niveau lager dan 15. Om het juiste voorkeursniveau aan gebruikers toe te wijzen, kunnen autorisatieprofielen worden gebruikt. Deze kunnen worden geconfigureerd vanuit deISE GUI Page Policy > Policy Elements > Results, onder het tabbladAuthorization > Authorization Profilesdat wordt weergegeven in de volgende afbeelding.

Als u een nieuw machtigingsprofiel wilt configureren, gebruikt u de knop Toevoegen, waarmee het nieuwe configuratieformulier voor het machtigingsprofiel wordt geopend. Dit formulier moet er vooral zo uitzien om het profiel te configureren dat aan deadminusergebruiker is toegewezen.

De configuratie toonde subsidies privilege level 15 aan elke gebruiker waaraan het is gekoppeld. Zoals eerder vermeld, is dit het verwachte gedrag voor hetadminuserobject dat tijdens de volgende stap wordt gemaakt. Dehelpdeskuserrechten moeten echter een lager niveau hebben en daarom moet er een tweede beleidselement worden gecreëerd.

Het beleidselement voor dehelpdeskuseris vergelijkbaar met het element dat net boven is gemaakt, behalve dat de tekenreeksshell:priv-lvl=15moet worden gewijzigd inshell:priv-lvl=Xen X moet worden vervangen door het gewenste voorkeursniveau. In dit voorbeeld wordt 1 gebruikt.

Stap 3. Maak gebruikersgroepen op ISE.

Via de GUI:

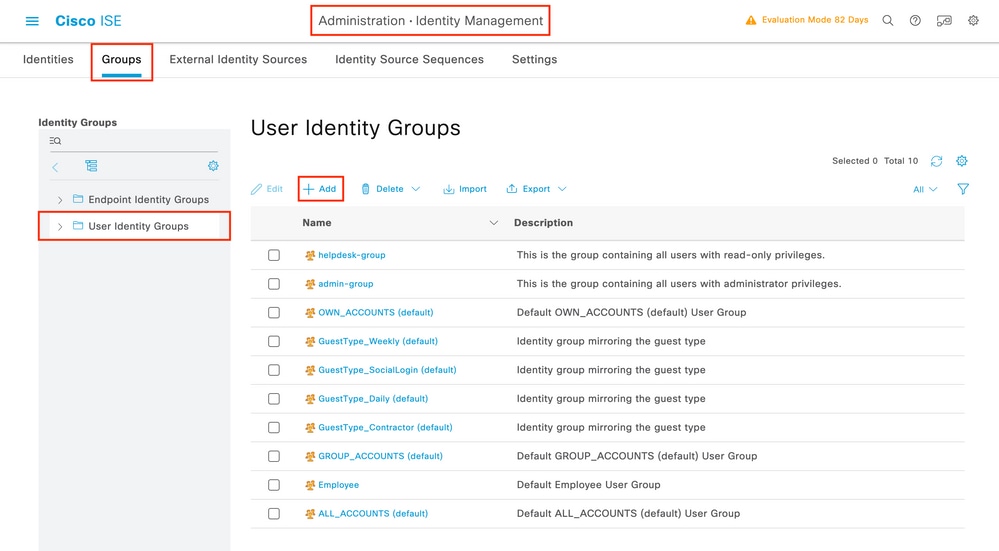

ISE-gebruikersgroepen worden gemaakt op het tabblad Gebruikersidentiteitsgroepen van deAdministration > Identity Management > Groups GUI Page, dat wordt weergegeven in de schermafbeelding.

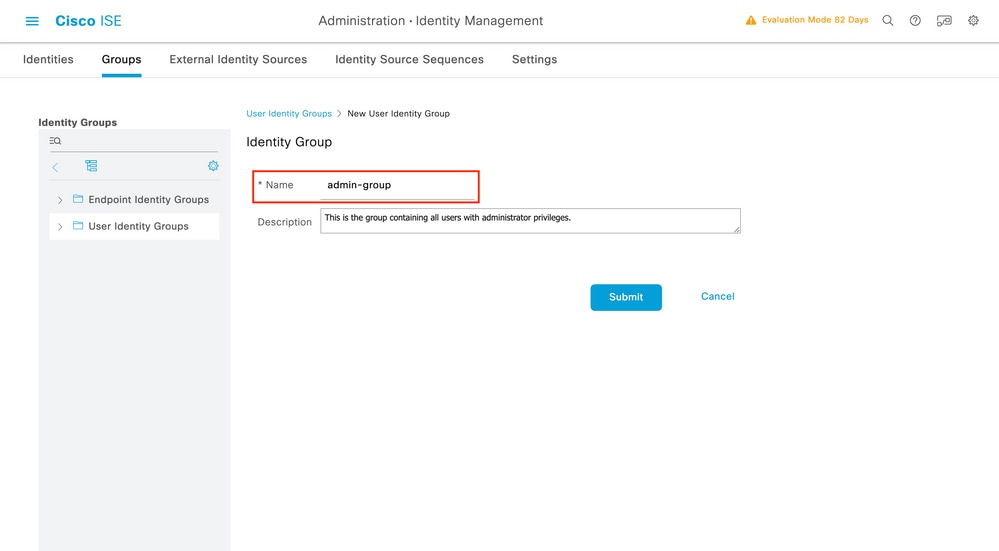

Als u een nieuwe gebruiker wilt maken, gebruikt u de knop Toevoegen, waarmee het configuratieformulier voor de nieuwe gebruikersidentiteitsgroep wordt geopend, zoals wordt weergegeven.

Geef de naam op van de groep die is gemaakt. Maak de twee hierboven besproken gebruikersgroepen, namelijk deadmin-group enhelpdesk-groupgebruikersgroepen.

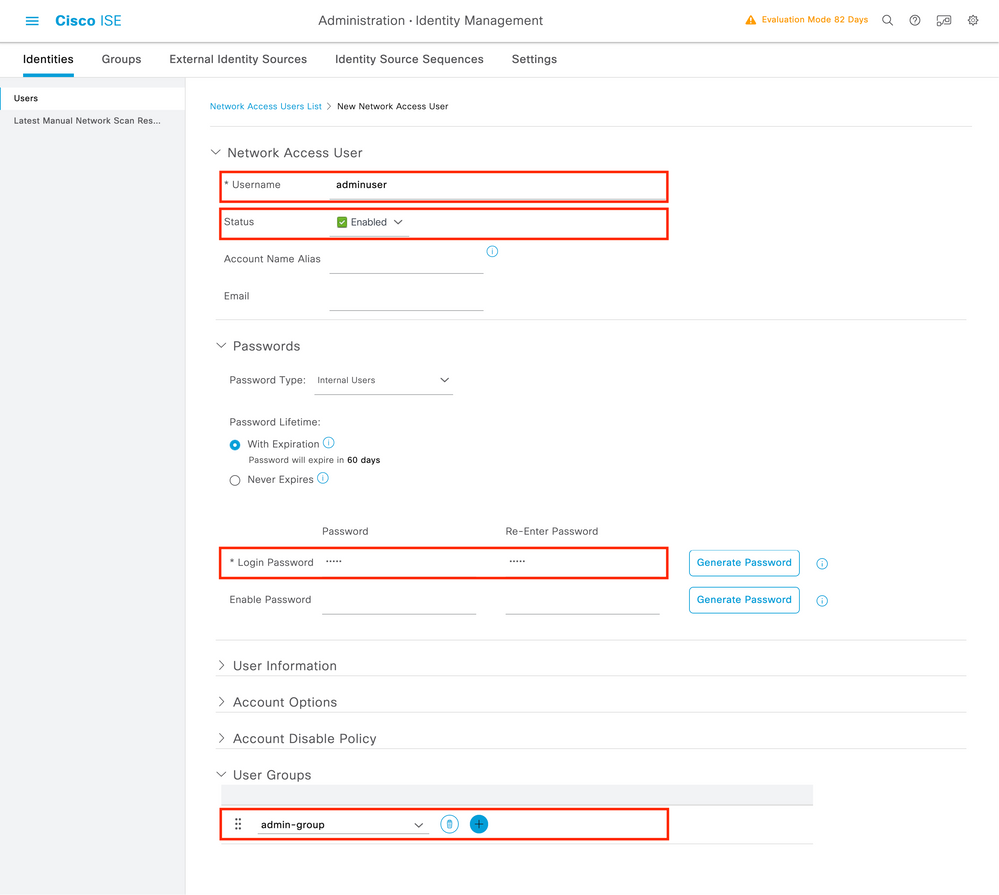

Stap 4. Gebruikers aanmaken op ISE.

Via de GUI:

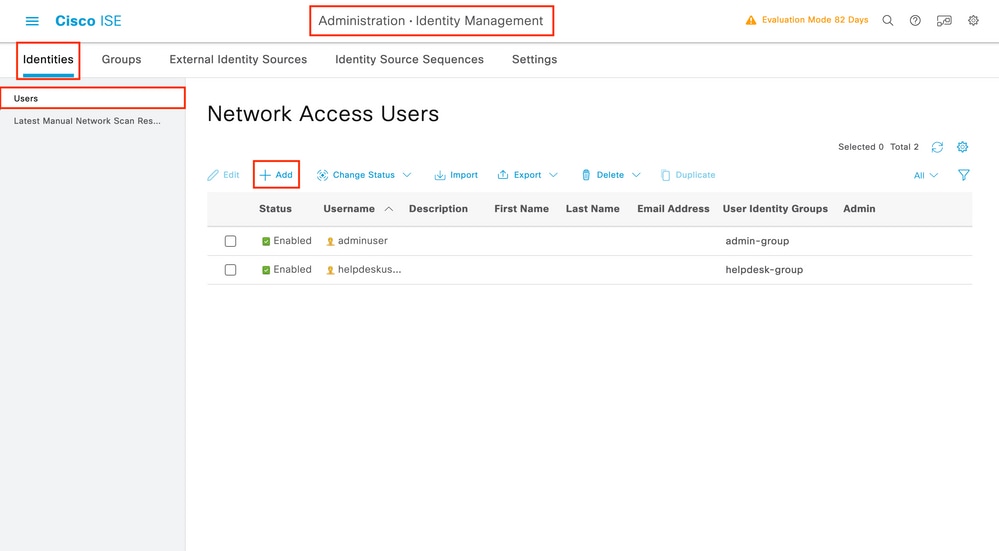

ISE-gebruikers worden gemaakt op het tabblad Gebruikers van hetAdministration > Identity Management > Identities GUI Pagescherm, dat wordt weergegeven in de schermopname.

Als u een nieuwe gebruiker wilt maken, gebruikt u de knop Toevoegen om het nieuwe configuratieformulier voor de netwerktoegang te openen, zoals wordt weergegeven.

Geef de referenties aan de gebruikers, namelijk zijn / haar gebruikersnaam en wachtwoord, die worden gebruikt om te authenticeren op de WLC. Zorg er ook voor dat de status van de gebruiker isEnabled. Voeg ten slotte de gebruiker toe aan de bijbehorende groep, die is gemaakt in stap 4., met het vervolgkeuzemenu Gebruikersgroepen aan het einde van het formulier.

Maak de twee hierboven besproken gebruikers, namelijk deadminuserenhelpdeskuser.

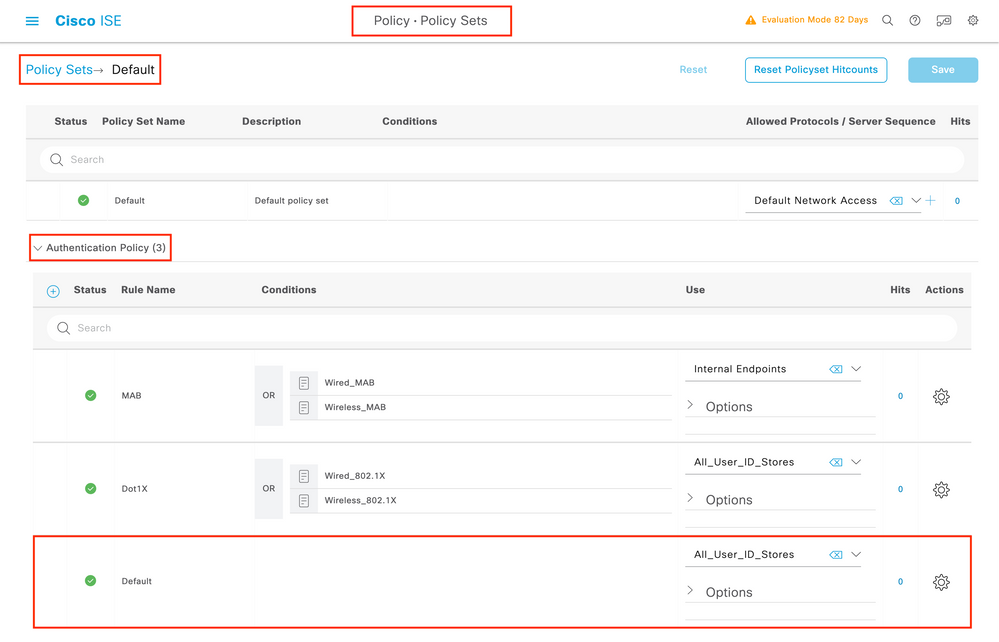

Stap 5. Authenticatie van de gebruikers.

Van GUI:

In dit scenario maakt het verificatiebeleid van de standaardbeleidssets van ISE, dat al vooraf is geconfigureerd, standaard netwerktoegang mogelijk. Deze beleidsset is te zien op de paginaPolicy > Policy Setsvan de ISE GUI, zoals weergegeven in deze afbeelding. Daarom is het niet nodig om het te veranderen.

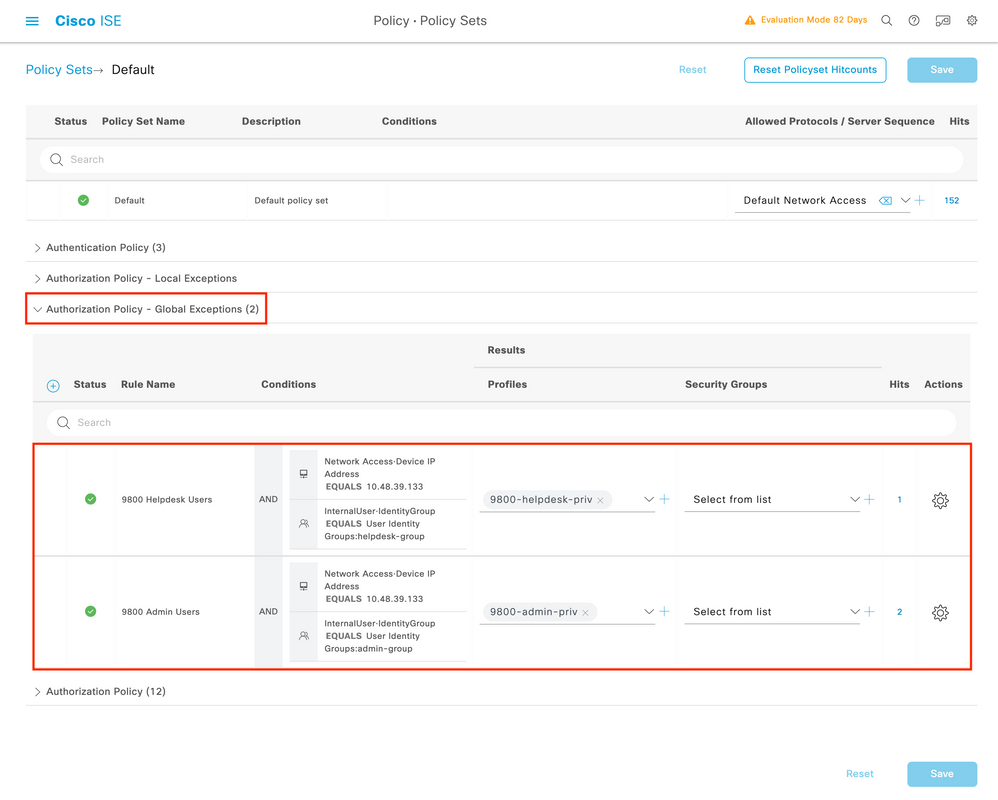

Stap 6. Autoriseren van de gebruikers.

Van GUI:

Nadat de inlogpoging het verificatiebeleid heeft doorlopen, moet deze worden geautoriseerd en moet ISE het eerder gemaakte autorisatieprofiel retourneren (toestemmingsacceptatie, samen met het voorkeursniveau).

In dit voorbeeld worden inlogpogingen gefilterd op basis van het IP-adres van het apparaat (het WLC IP-adres) en wordt het toe te kennen voorkeursniveau onderscheiden op basis van de groep waartoe een gebruiker behoort. Een andere geldige aanpak is om gebruikers te filteren op basis van hun gebruikersnamen, omdat elke groep in dit voorbeeld slechts één gebruiker bevat.

Nadat deze stap is voltooid, kunnen de referenties die zijn geconfigureerd vooradminuser en de gebruiker worden gebruikt om te authenticeren in de WLC via de GUI of via Telnet/SSHhelpdesk.

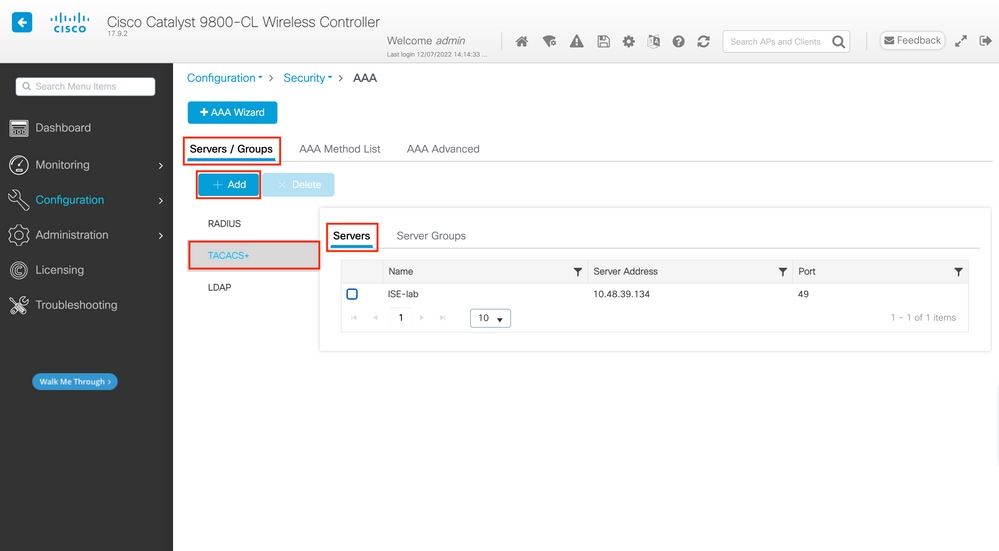

TACACS+ WLC configureren

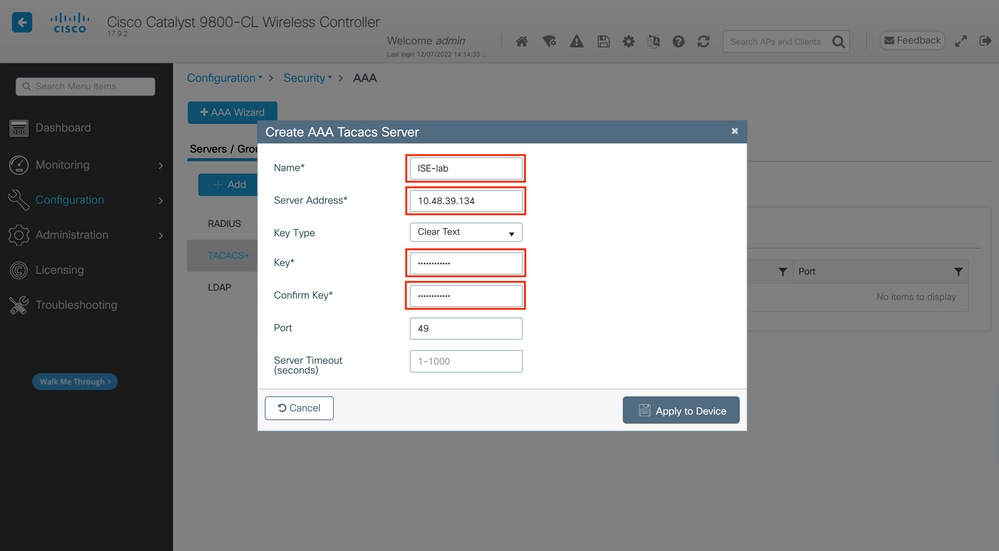

Stap 1. Geef de TACACS+-server op.

Van GUI:

Maak eerst de Tacacs+-server ISE op de WLC. Dit kan worden gedaan vanaf het tabblad Servers/Groups > TACACS+ > Serversvan de GUI WLC-pagina die toegankelijk is in de https://, of als u navigeert naarConfiguration > Security > AAA, zoals weergegeven in deze afbeelding.

Als u een TACACS-server aan de WLC wilt toevoegen, klikt u op de knop Toevoegen die in de afbeelding hierboven in rood is ingelijst. Dit opent het weergegeven pop-upvenster.

Wanneer het pop-upvenster wordt geopend, geeft u de servernaam op (deze hoeft niet overeen te komen met de ISE-systeemnaam), het IP-adres, de gedeelde sleutel, de gebruikte poort en de time-out.

In dit pop-upvenster moet u het volgende opgeven:

- De servernaam (houd er rekening mee dat deze niet hoeft overeen te komen met de ISE-systeemnaam)

- Het IP-adres van de server

- Het gedeelde geheim tussen de WLC en de TACACS+-server

Andere parameters kunnen worden geconfigureerd, zoals de poorten die worden gebruikt voor verificatie en boekhouding, maar deze zijn niet verplicht en worden standaard voor deze documentatie gelaten.

Van CLI:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

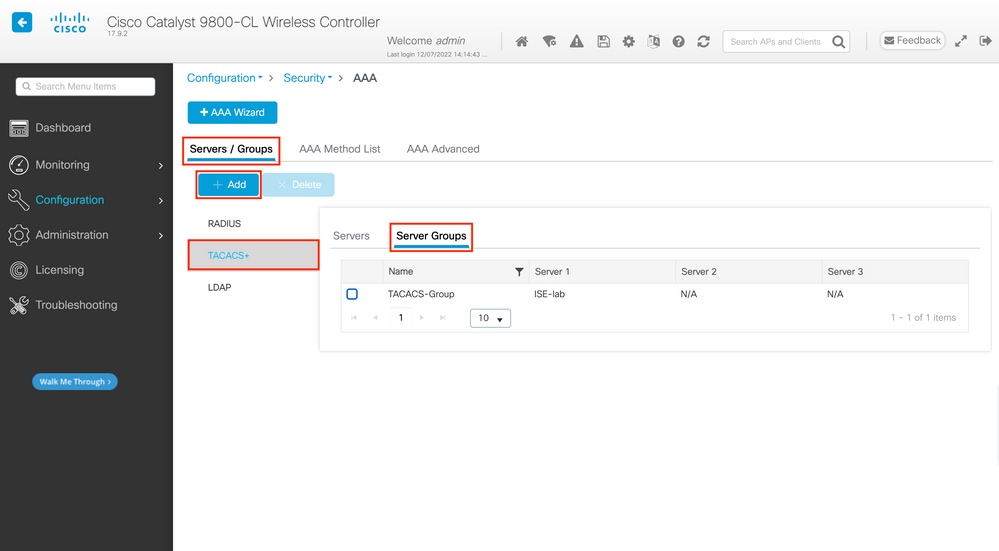

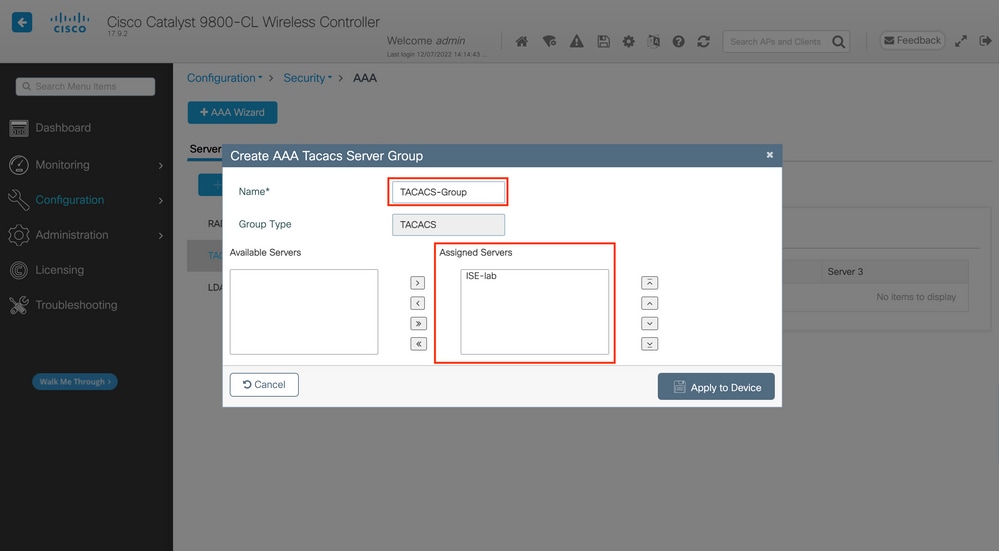

Stap 2. De TACACS+-server toewijzen aan een servergroep.

Van GUI:

Als u meerdere TACACS+-servers hebt die voor verificatie kunnen worden gebruikt, wordt aanbevolen om al deze servers aan dezelfde servergroep toe te wijzen. De WLC zorgt vervolgens voor load balancing van verschillende authenticaties tussen de servers in de servergroep. TACACS+-servergroepen worden geconfigureerd vanaf het tabbladServers/Groups > TACACS > Server Groupsvan dezelfde GUI-pagina als die in stap 1., die in de afbeelding wordt weergegeven.

Wat betreft het maken van de server, verschijnt er een pop-upvenster wanneer u op de knop Toevoegen klikt die is ingelijst in de eerdere afbeelding, die wordt weergegeven in de afbeelding.

Geef in het pop-upvenster een naam aan de groep en verplaats de gewenste servers naar de lijst Toegewezen servers.

Van CLI:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

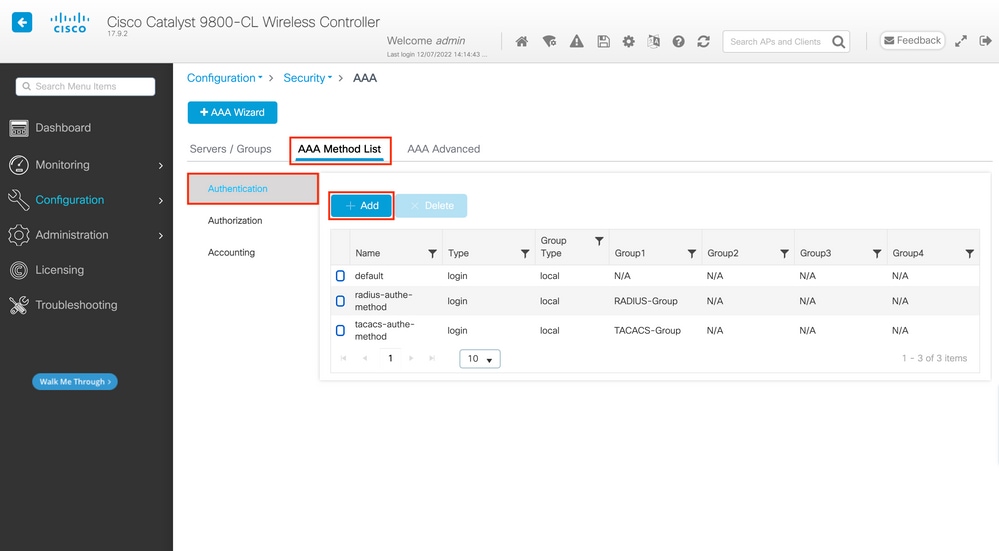

Stap 3. Maak een aanmeldingsmethode voor AAA-verificatie die verwijst naar de TACACS+-servergroep.

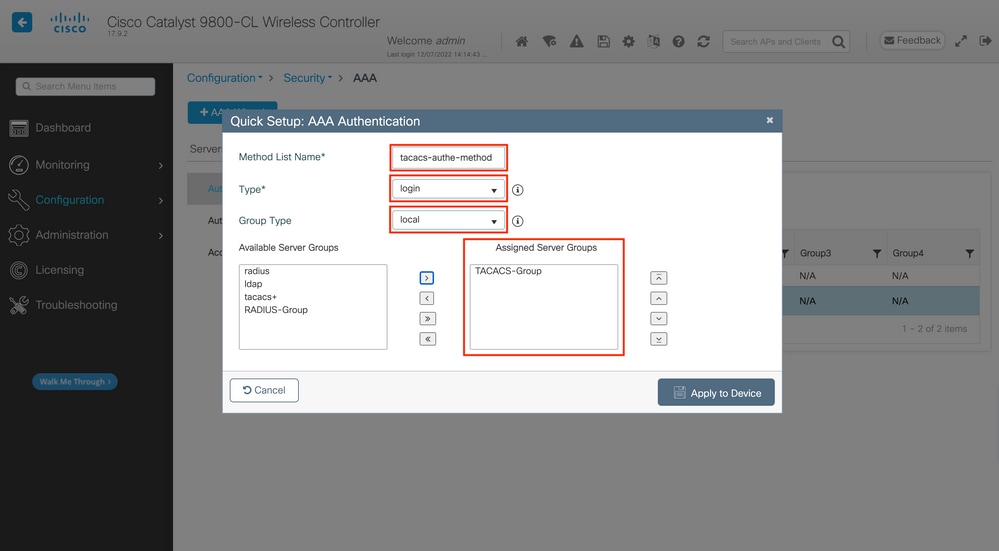

Van GUI:

Nog steeds vanaf de GUI-paginahttps://, navigeert u naar het tabbladAAA Method List > Authenticationen maakt u een verificatiemethode zoals weergegeven in de afbeelding.

Als u de knop Toevoegen gebruikt om een verificatiemethode te maken, wordt er zoals gewoonlijk een pop-upvenster voor de configuratie weergegeven, vergelijkbaar met het venster dat in deze afbeelding wordt afgebeeld.

Geef in dit pop-upvenster een naam op voor de methode, kies Tekst alsloginen voeg de in de vorige stap gemaakte groepsserver toe aan de lijst Toegewezen servergroepen. Met betrekking tot het veld Groepstype zijn verschillende configuraties mogelijk.

- Als u Groepstype als lokaal kiest, controleert de WLC eerst of de gebruikersreferenties lokaal bestaan en valt deze vervolgens terug naar de servergroep.

- Als u Groepstype als groep kiest en de optie Terugvallen naar lokaal niet controleert, controleert de WLC alleen de gebruikersreferenties met de servergroep.

- Als u Groepstype als groep kiest en de optie Terugvallen naar lokaal selecteert, controleert de WLC de gebruikersreferenties ten opzichte van de servergroep en zoekt de lokale database alleen als de server niet reageert. Als de server een weigering verzendt, moet de gebruiker worden geverifieerd, ook al kan deze bestaan in de lokale database.

Van CLI:

Als u wilt dat gebruikersreferenties alleen bij een servergroep worden gecontroleerd als ze niet eerst lokaal zijn gevonden, gebruikt u:

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

Als u wilt dat gebruikersreferenties alleen met een servergroep worden gecontroleerd, gebruikt u:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

Als u wilt dat gebruikersreferenties worden gecontroleerd met een servergroep en als deze laatste niet reageert met een lokale vermelding, gebruikt u:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

In deze voorbeeldconfiguratie zijn er enkele gebruikers die alleen lokaal zijn gemaakt en sommige gebruikers alleen op de ISE-server, dus gebruik maken van de eerste optie.

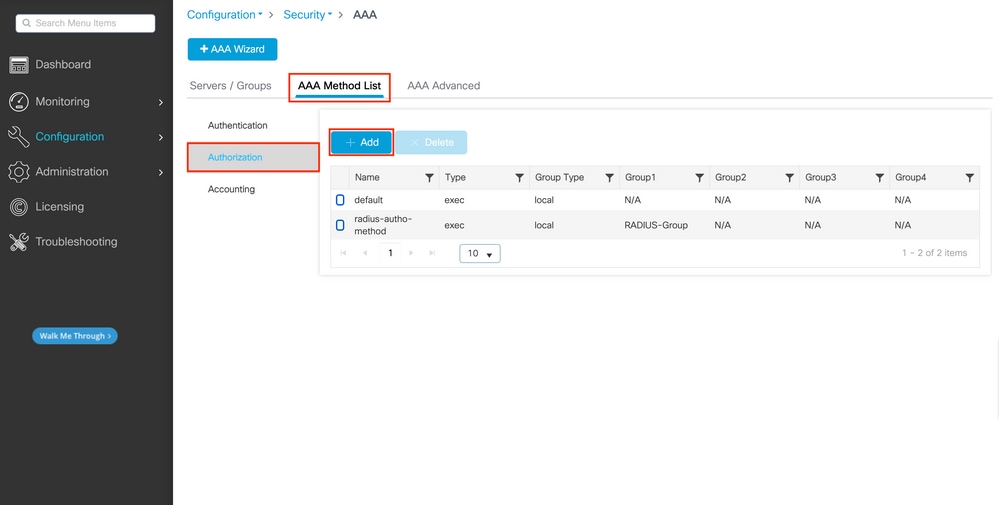

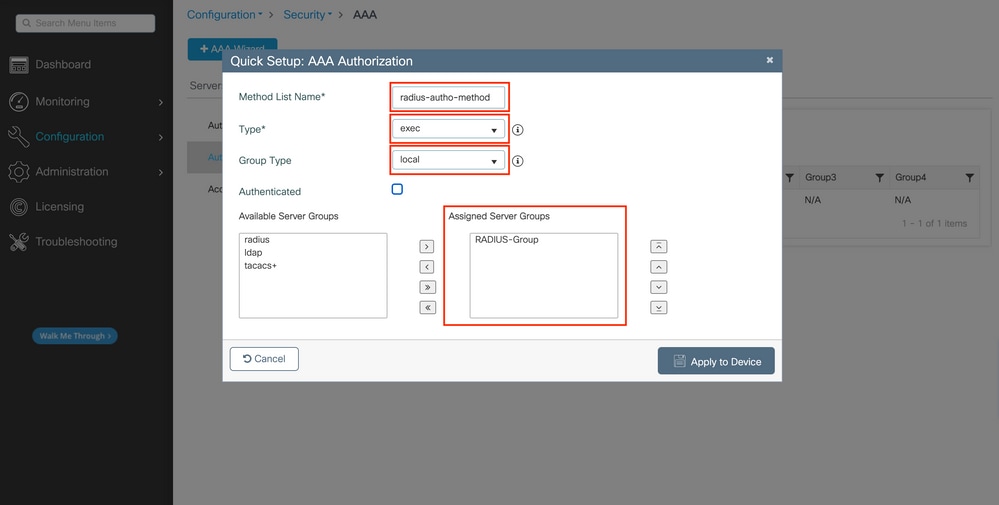

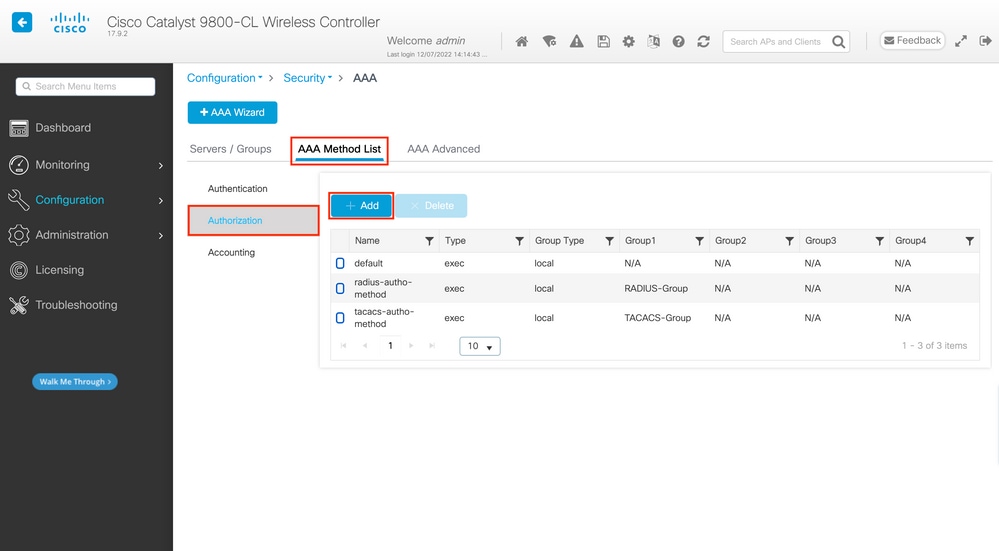

Stap 4. Maak een AAA-autorisatie-exec-methode die verwijst naar de TACACS+-servergroep.

Van GUI:

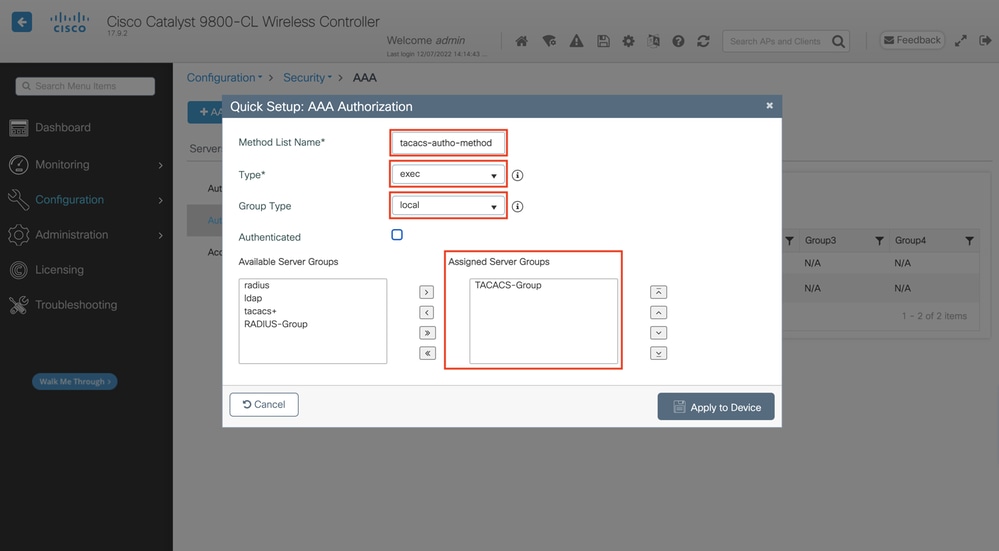

De gebruiker moet ook geautoriseerd zijn om toegang te krijgen. Nog steeds vanaf de GUI-paginaConfiguration > Security > AAA, navigeert u naar het tabbladAAA Method List > Authorizationen maakt u een autorisatiemethode zoals weergegeven in de afbeelding.

Er verschijnt een pop-upvenster met een configuratiemethode voor autorisatie die vergelijkbaar is met de weergegeven pop-up wanneer u een nieuwe toevoegt met de knop Toevoegen.

Geef in deze configuratie-pop-up een naam op voor de autorisatiemethode, kies Type alsexecen gebruik dezelfde volgorde van groepstype als die welke in de vorige stap voor de verificatiemethode is gebruikt.

Van CLI:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

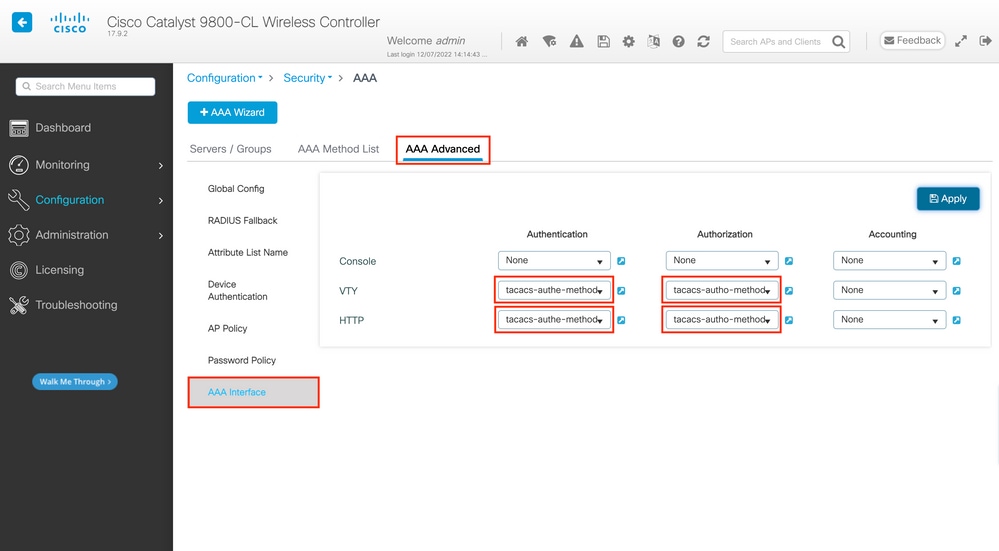

Stap 5. Wijs de methoden toe aan de HTTP-configuraties en aan de VTY-lijnen die voor Telnet/SSH worden gebruikt.

Van GUI:

De gemaakte authenticatie- en autorisatiemethoden kunnen worden gebruikt voor HTTP- en/of Telnet/SSH-gebruikersverbinding, die configureerbaar is vanaf hetAAA Advanced > AAA Interfacetabblad nog steeds vanaf de GUI WLC-pagina die toegankelijk is inhttps://, zoals weergegeven in de afbeelding.

Van CLI:

Voor de GUI-verificatie:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

Voor Telnet/SSH-verificatie:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

Merk op dat wanneer wijzigingen worden uitgevoerd in de HTTP-configuraties, het het beste is om de HTTP- en HTTPS-services opnieuw op te starten. Dit kan met deze commando’s worden bereikt.

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

TACACS+ ISE-configuratie

Stap 1. Configureer de WLC als een netwerkapparaat voor TACACS+.

Van GUI:

Om de WLC te declareren die in de vorige sectie is gebruikt als netwerkapparaat voor RADIUS in ISE, navigeert u naarAdministration > Network Resources > Network Deviceshet tabblad Netwerkapparaten en opent u het tabblad Netwerkapparaten, zoals in deze afbeelding wordt weergegeven.

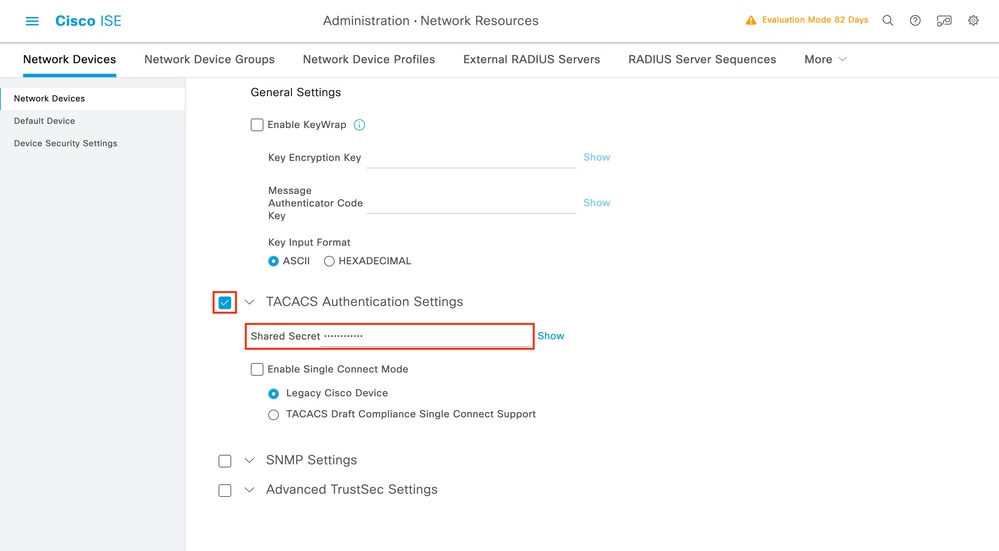

In dit voorbeeld is de WLC al toegevoegd voor RADIUS-verificatie (raadpleeg stap 1 van de sectie RADIUS configureren ISE). Daarom moet de configuratie eenvoudig worden gewijzigd om TACACS-verificatie te configureren, wat kan worden gedaan wanneer u de WLC in de lijst met netwerkapparaten kiest en op de knop Bewerken klikt. Hiermee wordt het configuratieformulier voor netwerkapparaten geopend, zoals in deze afbeelding wordt weergegeven.

Zodra het nieuwe venster is geopend, scrolt u omlaag naar de sectie TACACS-verificatie-instellingen, schakelt u deze instellingen in en voegt u het gedeelde geheim toe dat is ingevoerd tijdens stap 1 van de sectie TACACS+ WLC configureren.

Stap 2. Schakel de functie Apparaatbeheer in voor de node.

Opmerking: Als u ISE als TACACS+-server wilt gebruiken, moet u beschikken over een licentiepakket voor Apparaatbeheer en een Base- of een mobiliteitslicentie.

Van GUI:

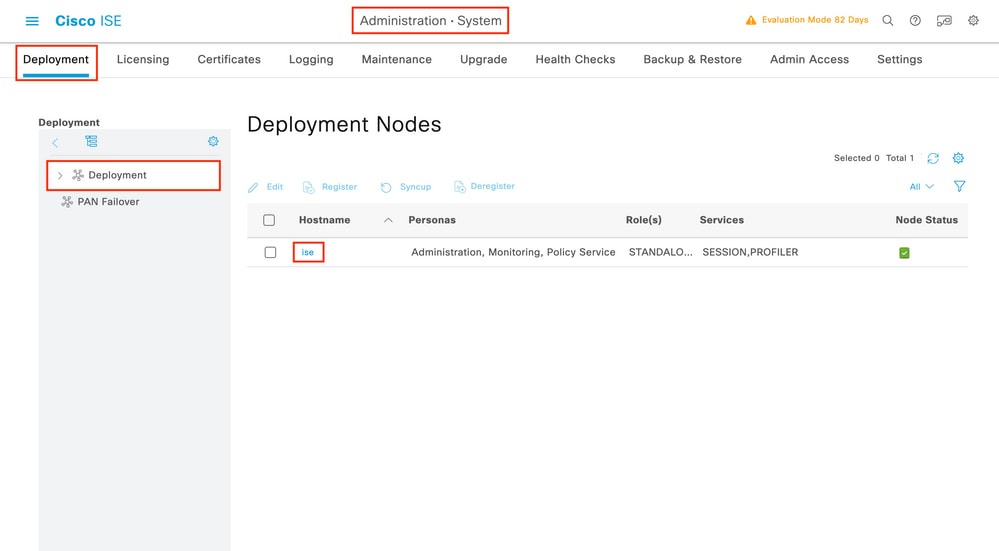

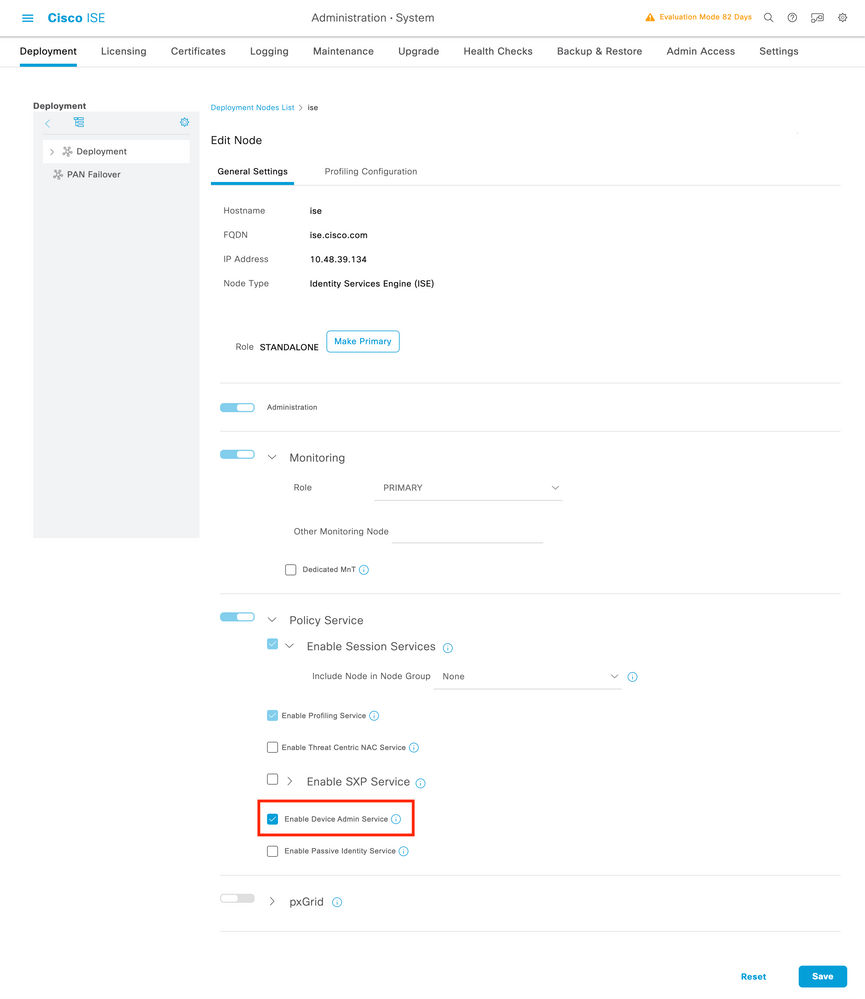

Zodra de licenties voor Apparaatbeheer zijn geïnstalleerd, moet u de functie Apparaatbeheer voor de node inschakelen om ISE als de TACACS+-server te kunnen gebruiken. Bewerk hiervoor de configuratie van het gebruikte ISE-implementatieknooppunt, dat u onder kunt vindenAdministrator > Deployment, en klik op de naam of doe dit met behulp van deEditknop.

Als het venster voor nodeconfiguratie is geopend, schakelt u de optie Apparaatbeheerservice inschakelen in het gedeelte Beleidsservice in, zoals in dit beeld wordt weergegeven.

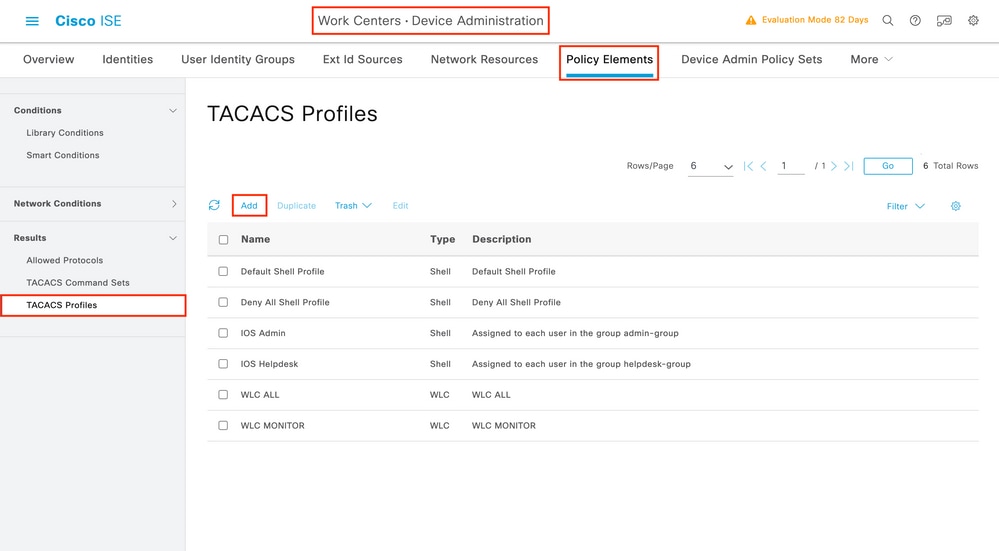

Stap 3. Maak TACACS-profielen om het privilege terug te geven.

Van GUI:

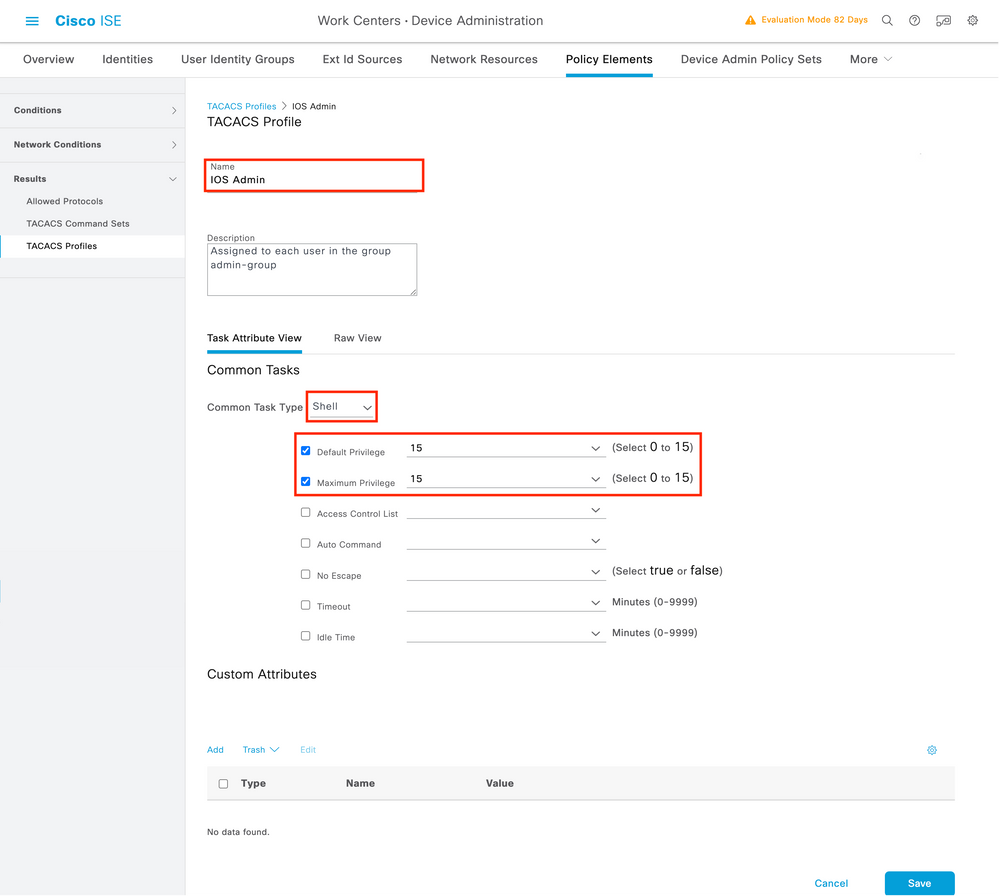

Om beheerdersrechten te hebben, moet deadminuserbeheerder een voorkeursniveau van 15 hebben, waarmee toegang kan worden verkregen tot de exec prompt shell. Aan de andere kant heeft dehelpdeskuserexec prompt shell-toegang niet nodig en kan daarom worden toegewezen met een privilege-niveau lager dan 15. Om het juiste voorkeursniveau aan gebruikers toe te wijzen, kunnen autorisatieprofielen worden gebruikt. Deze kunnen worden geconfigureerd vanaf de ISE GUI-paginaWork Centers > Device Administration > Policy Elements, onder het tabbladResults > TACACS Profileszoals weergegeven in de volgende afbeelding.

Als u een nieuw TACACS-profiel wilt configureren, gebruikt u de knop Toevoegen, waarmee het nieuwe profielconfiguratieformulier wordt geopend dat lijkt op het formulier in de afbeelding. Dit formulier moet er vooral zo uitzien om het profiel te configureren dat is toegewezen aan deadminuser(dat wil zeggen, met shell-bevoegdheden niveau 15).

Herhaal de bewerking voor hethelpdeskprofiel. Voor dit laatste zijn zowel het standaardprivilege als het maximale privilege ingesteld op 1.

Stap 4. Maak gebruikersgroepen op ISE.

Dit is hetzelfde als in stap 3 van de sectie RADIUS ISE configureren van dit document.

Stap 5. Maak de gebruikers op ISE.

Dit is hetzelfde als in stap 4 van de sectie RADIUS ISE configureren van dit document.

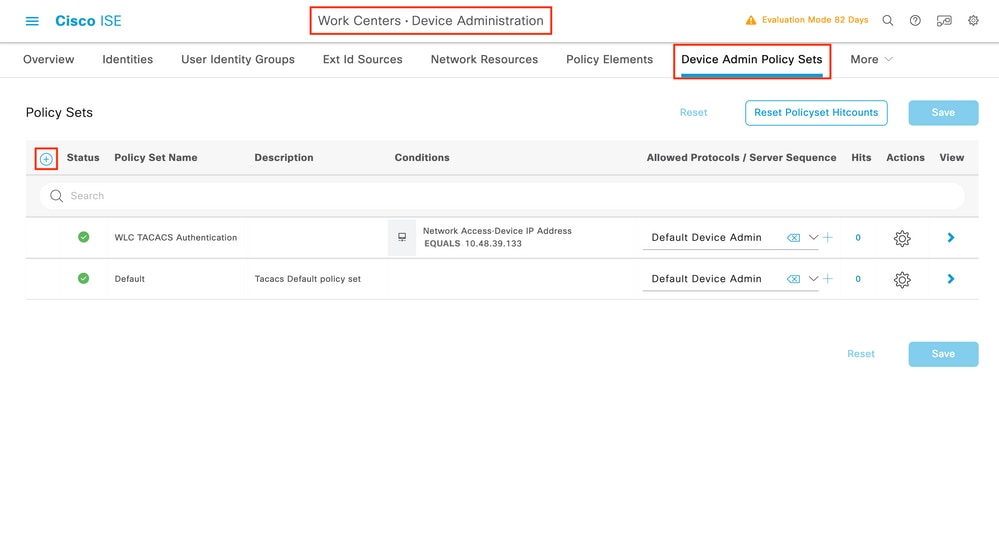

Stap 6. Een beleidsset voor apparaatbeheer maken.

Van GUI:

Wat RADIUS-toegang betreft, moeten, zodra gebruikers zijn aangemaakt, hun authenticatie- en autorisatiebeleid nog steeds worden gedefinieerd op ISE om hen de juiste toegangsrechten te verlenen. De TACACS-verificatie maakt gebruik van Device Admin Policy Sets voor dat doel, die kunnen worden geconfigureerd vanuit deWork Centers > Device Administration > Device Admin Policy Sets GUI Pagezoals weergegeven.

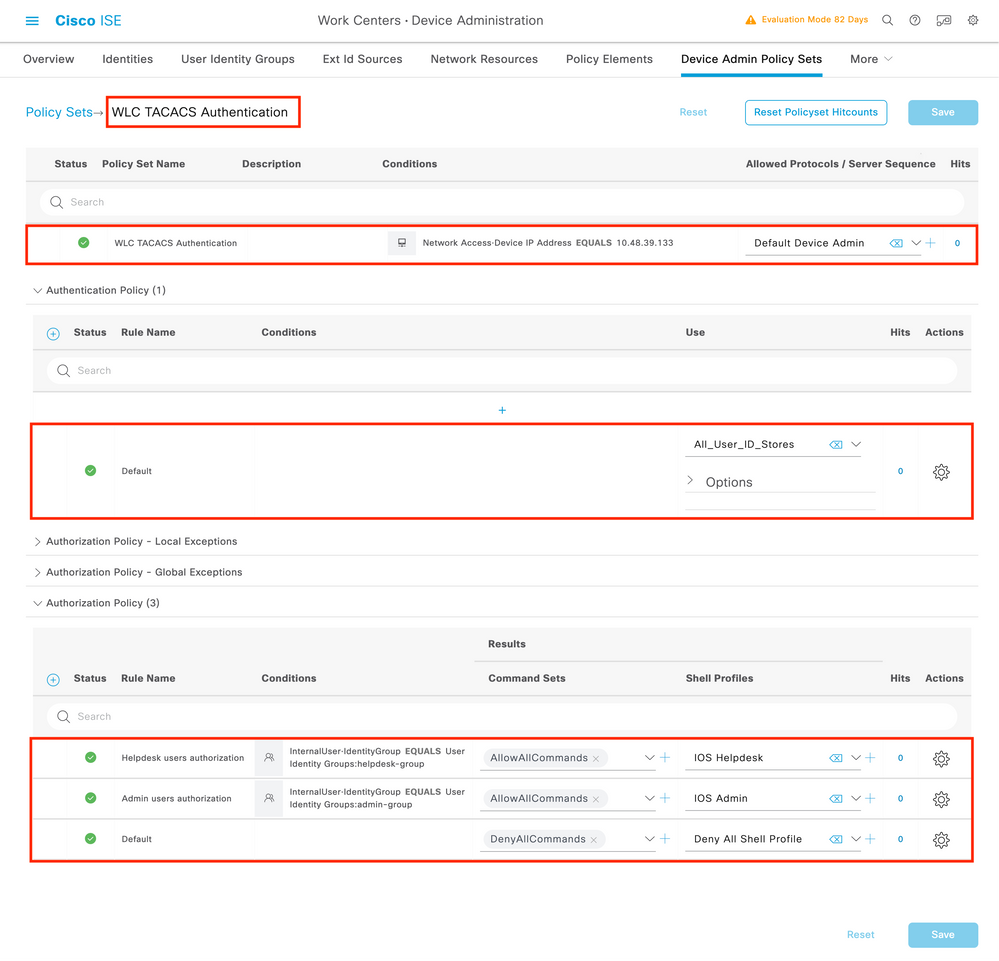

Als u een apparaatbeheerbeleidsset wilt maken, gebruikt u de knop Toevoegen die in de vorige afbeelding in rood is omlijst. Hierdoor wordt een item toegevoegd aan de lijst met beleidssets. Geef een naam op voor de nieuw gemaakte set, een voorwaarde waaronder deze moet worden toegepast en de toegestane protocollen/serverreeks (hierDefault Device Adminvolstaat het). Gebruik de knopSaveom de toevoeging van de beleidsset af te ronden en gebruik de pijlpunt aan de rechterkant om toegang te krijgen tot de configuratiepagina, zoals deze eruit ziet op de afgebeelde pagina.

De specifieke beleidsset 'WLC TACACS-verificatie' in dit voorbeeld filtert verzoeken met het IP-adres dat gelijk is aan het voorbeeld C9800 WLC IP-adres.

Als authenticatiebeleid is de standaardregel achtergelaten omdat deze voldoet aan de behoefte van de usecase. Er zijn twee vergunningsregels opgesteld:

- De eerste wordt geactiveerd wanneer de gebruiker tot de gedefinieerde groep

admin-groupbehoort. Het staat alle opdrachten toe (via de standaard regelPermit_all) en kent privilege 15 toe (via het gedefinieerdeIOS_AdminTACACS-profiel). - De tweede wordt geactiveerd wanneer de gebruiker tot de gedefinieerde groep

helpdesk-groupbehoort. Het staat alle opdrachten toe (via de standaardPermit_allregel) en het wijst privilege 1 toe (via het gedefinieerdeIOS_HelpdeskTACACS-profiel).

Nadat deze stap is voltooid, kunnen de referenties die zijn geconfigureerd vooradminuseren gebruikers worden gebruikt om te authenticeren in de WLC via de GUI of met Telnet/SSHenhelpdeskgebruikers.

Problemen oplossen

Als uw RADIUS-server verwacht dat het RADIUS-attribuut voor het servicetype wordt verzonden, kunt u toevoegen aan de WLC:

radius-server attribute 6 on-for-login-authProblemen oplossen met WLC GUI of CLI RADIUS/TACACS+ Toegang via de WLC CLI

Als u problemen wilt oplossen met de TACACS+-toegang tot de WLC GUI of CLI, geeft u hetdebug tacacscommando uit, samen met terminal monitor één en ziet u de live uitvoer wanneer een aanmeldingspoging wordt gedaan.

Als voorbeeld, een succesvolle login gevolgd door een logout van deadminusergebruiker genereert deze output.

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

Uit deze logs kan worden opgemaakt dat de TACACS+-server het juiste privilege retourneert (dat isAV priv-lvl=15).

Wanneer u RADIUS-verificatie uitvoert, wordt een vergelijkbare debug-uitvoer weergegeven, die betrekking heeft op het RADIUS-verkeer.

Met de opdrachtendebug aaa authenticationen in plaats daarvandebug aaa authorizationwordt weergegeven welke methodenlijst door de WLC wordt gekozen wanneer de gebruiker probeert in te loggen.

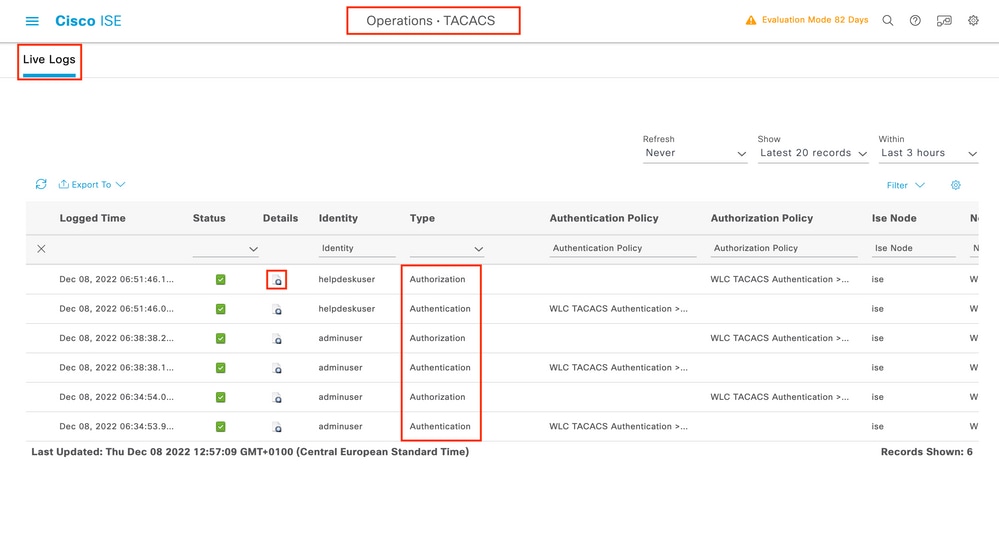

Problemen oplossen met WLC GUI of CLI TACACS+ Toegang via de ISE GUI

Vanaf de paginaOperations > TACACS > Live Logskan elke gebruikersverificatie die tot de laatste 24 uur met de TACACS+ is gemaakt, worden bekeken. Als u de details van een TACACS+-autorisatie of -verificatie wilt uitbreiden, gebruikt u de knop Details met betrekking tot deze gebeurtenis.

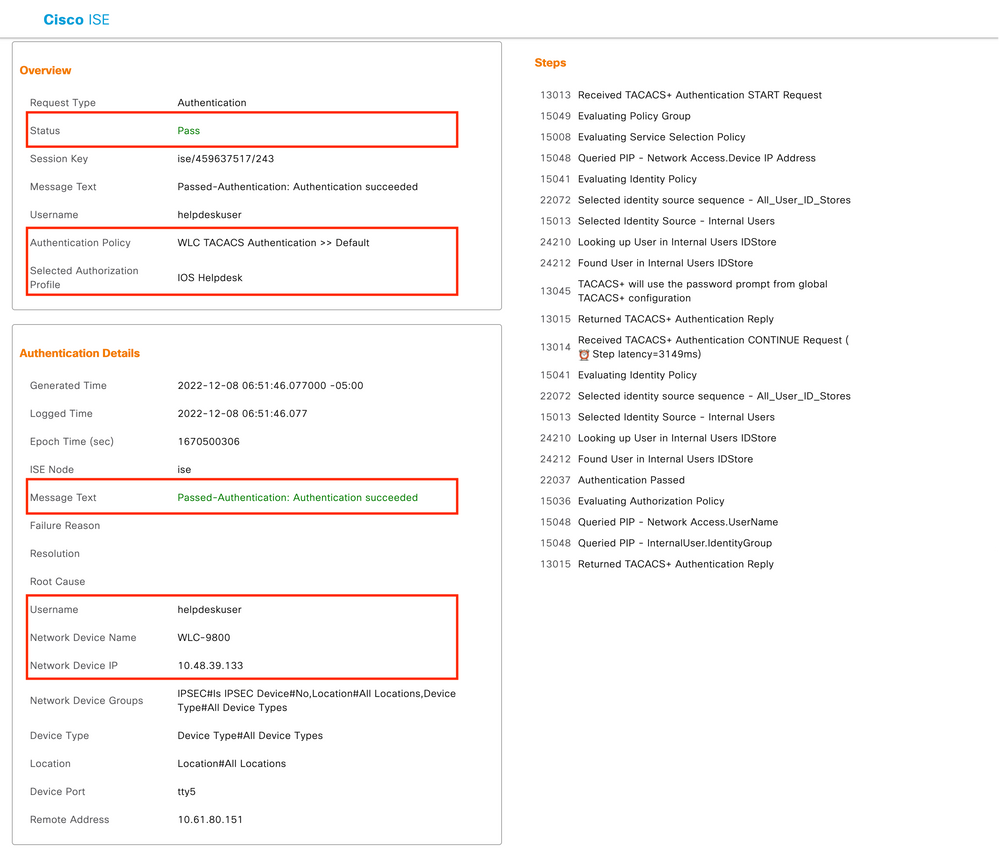

Als deze optie is uitgebreid, ziet een succesvolle verificatiepoging voor dehelpdeskuseroptie er als volgt uit:

Hieruit kunt u zien dat de gebruikerhelpdeskusermet succes is geverifieerd op het netwerkapparaatWLC-9800met behulp van het verificatiebeleidWLC TACACS Authentication > Default. Bovendien is het autorisatieprofielIOS Helpdeskaan deze gebruiker toegewezen en is het machtigingsniveau 1 toegekend.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

28-Mar-2024

|

hercertificering |

3.0 |

24-Feb-2023

|

Belangrijke update met betrekking tot RADIUS- en TACACS-verificatie, inclusief CLI. |

2.0 |

15-Nov-2021

|

Een opmerking toegevoegd over privilege levels en web UI |

1.0 |

04-Jun-2019

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Paolo FusconiCisco TAC Engineer

- Guilian DeflandreCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback