Dynamische VLAN-toewijzing configureren met WLC's op basis van ISE naar Active Directory Group Map

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt het concept van dynamische VLAN-toewijzing beschreven.

Voorwaarden

In het document wordt beschreven hoe u de WLC-server (Wireless LAN Controller) en de ISE-server (Identity Services Engine) configureert om WLAN-clients (Wireless LAN) dynamisch aan een specifiek VLAN toe te wijzen.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

Basiskennis van draadloze LAN-controllers (WLC's) en lichtgewicht toegangspunten (LAP's)

-

Functionele kennis van een verificatie-, autorisatie- en boekhoudserver (AAA) zoals een ISE

- Grondige kennis van draadloze netwerken en draadloze beveiligingsproblemen

- Functionele en configureerbare kennis van dynamische VLAN-toewijzing

- Basiskennis van Microsoft Windows AD-services, evenals een domeincontroller en DNS-concepten

- Basiskennis van het Control and Provisioning of Access Point Protocol (CAPWAP)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 5520 Series WLC met firmwarerelease 8.8.111.0

-

Cisco 4800-reeks AP

-

Native Windows-aanvrager en Anyconnect NAM

-

Cisco Secure ISE versie 2.3.0.298

-

Microsoft Windows 2016 Server geconfigureerd als domeincontroller

-

Cisco 3560-CX Series-Switch waarop versie 15.2(4)E1 wordt uitgevoerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Dynamische VLAN-toewijzing met RADIUS-server

In de meeste WLAN-systemen heeft elk WLAN een statisch beleid dat van toepassing is op alle clients die zijn gekoppeld aan een Service Set Identifier (SSID) of WLAN in de controllerterminologie. Hoewel krachtig, heeft deze methode beperkingen omdat het vereist dat klanten zich associëren met verschillende SSID's om verschillende QoS- en beveiligingsbeleid te erven.

De Cisco WLAN-oplossing pakt die beperking aan door identiteitsnetwerken te ondersteunen. Hierdoor kan het netwerk adverteren voor één SSID, maar kunnen specifieke gebruikers verschillende QoS-, VLAN-kenmerken en/of beveiligingsbeleid erven op basis van de gebruikersreferenties.

Dynamische VLAN-toewijzing is zo'n functie die een draadloze gebruiker in een specifiek VLAN plaatst op basis van de referenties die door de gebruiker zijn opgegeven. Deze taak om gebruikers toe te wijzen aan een specifiek VLAN wordt afgehandeld door een RADIUS-verificatieserver, zoals Cisco ISE. Dit kan bijvoorbeeld worden gebruikt om de draadloze host in staat te stellen op hetzelfde VLAN te blijven wanneer deze zich binnen een campusnetwerk verplaatst.

De Cisco ISE-server verifieert draadloze gebruikers aan de hand van een van de verschillende mogelijke databases, waaronder de interne database. Voorbeeld:

- Interne database

-

Active Directory

-

Generic Lightweight Directory Access Protocol (LDAP)

-

Open Database Connectivity (ODBC)-compatibele relationele databases

-

Rivest-, Shamir- en Adelman (RSA) SecureID-tokenservers

-

RADIUS-conforme tokenservers

Cisco ISE-verificatieprotocollen en ondersteunde externe identiteitsbronnen vermelden de verschillende verificatieprotocollen die worden ondersteund door interne en externe ISE-databases.

Dit document is gericht op de verificatie van draadloze gebruikers die gebruikmaken van de externe database van Windows Active Directory.

Na succesvolle verificatie haalt ISE de groepsinformatie van die gebruiker op uit de Windows-database en koppelt deze aan het bijbehorende autorisatieprofiel.

Wanneer een client probeert te koppelen aan een LAP die is geregistreerd bij een controller, geeft de LAP de referenties van de gebruiker door aan de WLC met behulp van de respectievelijke EAP-methode.

WLC verzendt deze referenties naar ISE met behulp van het RADIUS-protocol (dat het EAP inkapselt) en ISE geeft de referenties van gebruikers door aan AD voor validatie met behulp van het KERBEROS-protocol.

AD valideert de gebruikersreferenties en informeert de ISE na succesvolle verificatie.

Zodra de verificatie succesvol is, geeft de ISE-server bepaalde Internet Engineering Task Force (IETF) -attributen door aan WLC. Deze RADIUS-kenmerken bepalen de VLAN-ID die moet worden toegewezen aan de draadloze client. De SSID (WLAN, in termen van WLC) van de client is niet van belang omdat de gebruiker altijd wordt toegewezen aan deze vooraf bepaalde VLAN-ID.

De RADIUS-gebruikerskenmerken die worden gebruikt voor de toewijzing van de VLAN-ID zijn:

-

IETF 64 (Tunnel Type)—Stel dit in op VLAN

-

IETF 65 (Tunnel Medium Type)—Stel dit in op 802

-

IETF 81 (Tunnel Private Group ID)—Stel dit in op VLAN-ID

De VLAN-ID is 12 bits en heeft een waarde tussen 1 en 4094, inclusief. Omdat de Tunnel-Private-Group-ID van het type string is, zoals gedefinieerd in RFC2868 voor gebruik met IEEE 802.1X, wordt de VLAN ID-integerwaarde gecodeerd als een string. Wanneer deze tunnelattributen worden verzonden, is het noodzakelijk om het veld Tag in te vullen.

Zoals opgemerkt in RFC 2868, sectie 3.1: het veld Tag is één octet lang en is bedoeld om een middel te bieden om attributen in hetzelfde pakket te groeperen die naar dezelfde tunnel verwijzen. Geldige waarden voor dit veld zijn 0x01 tot en met 0x1F, inclusief. Als het veld Tag niet wordt gebruikt, moet het nul zijn (0x00). Raadpleeg RFC 2868 voor meer informatie over alle RADIUS-kenmerken.

Configureren

Deze sectie bevat de informatie die nodig is om de beschreven functies in het document te configureren.

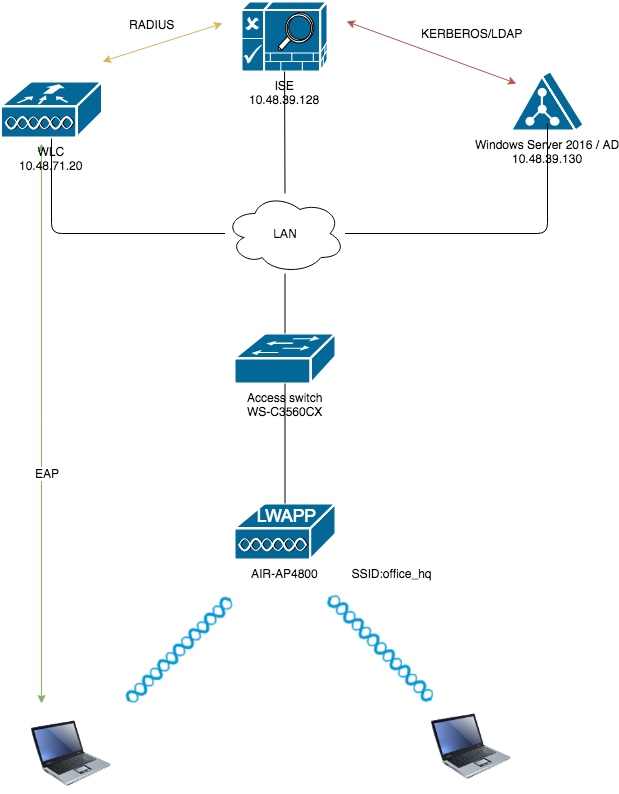

Netwerkdiagram

Configuraties

Dit zijn de configuratiedetails van de componenten die in dit diagram worden gebruikt:

-

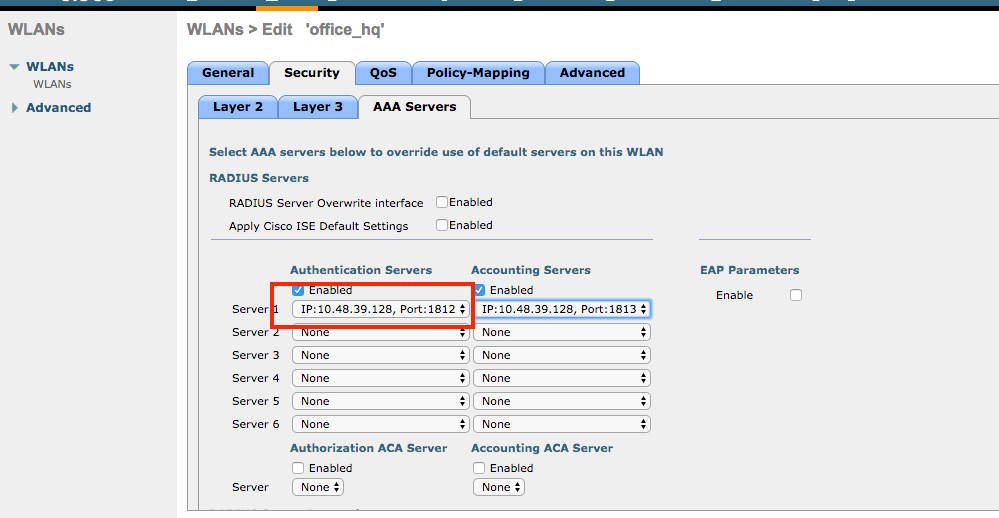

Het IP-adres van de ISE-server (RADIUS) is 10.48.39.128.

-

Het adres van de Management en AP-manager Interface van de WLC is 10.48.71.20.

-

De DHCP-server bevindt zich in het LAN-netwerk en is geconfigureerd voor de respectievelijke clientgroepen. Deze server wordt niet weergegeven in het diagram.

-

VLAN1477 en VLAN1478 worden in deze configuratie gebruikt. Gebruikers van de afdeling Marketing worden geconfigureerd om in de VLAN1477 te worden geplaatst en gebruikers van de HR-afdeling worden geconfigureerd om door de RADIUS-server in VLAN1478 te worden geplaatst wanneer beide gebruikers verbinding maken met dezelfde SSID ― office_hq.

VLAN1477: 192.168.77.0/24. Toegangspoort: 192 168 77 1 VLAN1478 192 168.78.0/24. Toegangspoort: 192.168.78.1

-

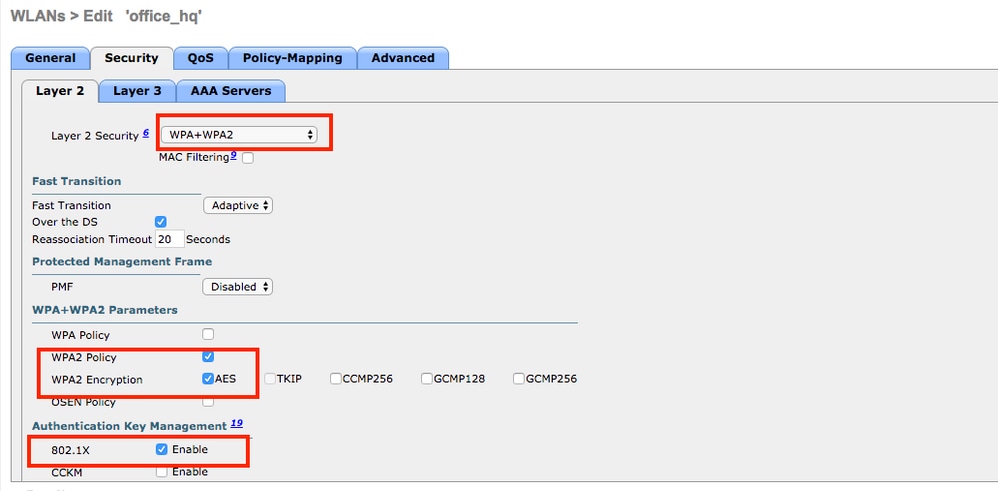

In dit document wordt 802.1x als beveiligingsmechanisme

PEAP-mschapv2gebruikt.

Opmerking: Cisco raadt u aan geavanceerde verificatiemethoden te gebruiken, zoals EAP-FAST- en EAP-TLS-verificatie, om het WLAN te beveiligen.

Deze aannames worden gemaakt voordat u deze configuratie uitvoert:

-

De LAP is al geregistreerd bij de WLC

-

De DHCP-server krijgt een DHCP-bereik toegewezen

- Layer 3-connectiviteit bestaat tussen alle apparaten in het netwerk

-

In het document wordt de vereiste configuratie aan de draadloze zijde besproken en wordt ervan uitgegaan dat het bekabelde netwerk aanwezig is

- Respectieve gebruikers en groepen worden geconfigureerd op AD

Om dynamische VLAN-toewijzing met WLC's op basis van ISE-naar-AD-groepstoewijzing uit te voeren, moeten de volgende stappen worden uitgevoerd:

- ISE naar AD-integratie en configuratie van authenticatie- en autorisatiebeleid voor gebruikers op ISE.

- WLC-configuratie ter ondersteuning van dot1x-verificatie en AAA-override voor SSID 'office_hq'.

- Configuratie van eindklant-aanvrager.

ISE naar AD-integratie en configuratie van verificatie- en autorisatiebeleid voor gebruikers op ISE

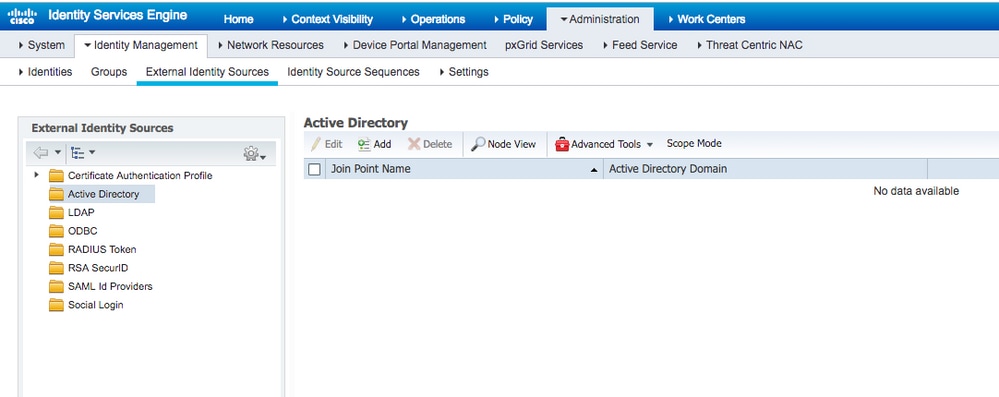

- Meld u aan bij de ISE Web UI-interface met behulp van een admin-account.

- Navigeer naar

Administration > Identity management > External Identity Sources > Active directoryEuropa.

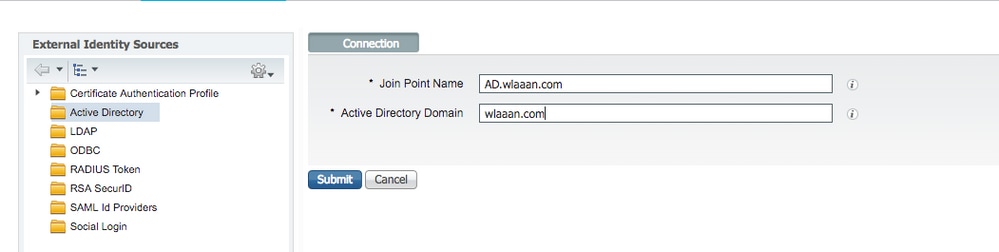

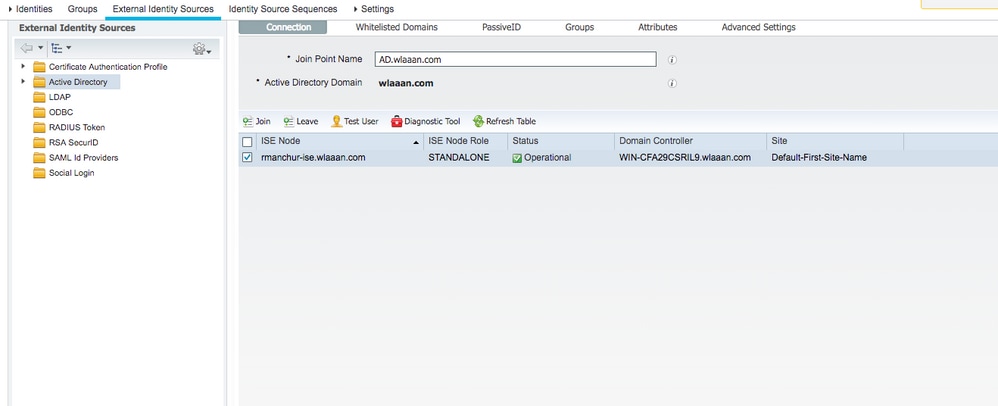

- Klik op Toevoegen en voer de domeinnaam en de naam van de identiteitsopslag in vanuit de instellingen van Active Directory Join Point Name. In het voorbeeld wordt ISE geregistreerd in het domein

wlaaan.comen wordt joinpoint opgegeven alsAD.wlaaan.com- lokaal significante naam voor ISE.

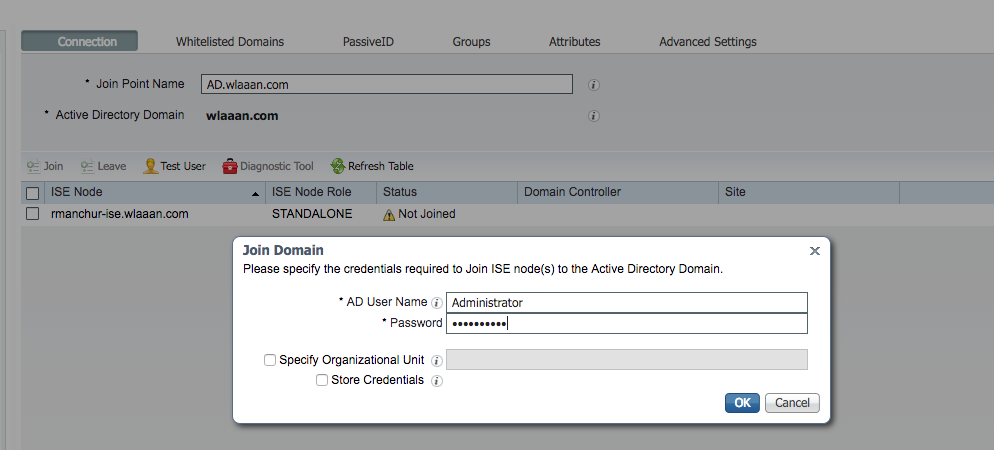

- Er wordt een pop-upvenster geopend nadat

Submitop de knop is gedrukt waarin u wordt gevraagd of u ISE onmiddellijk wilt toevoegen aan AD. Druk op en geefYesActive Directory-gebruikersreferenties beheerdersrechten om een nieuwe host aan het domein toe te voegen.

- Na dit punt moet u ISE succesvol hebben geregistreerd bij AD.

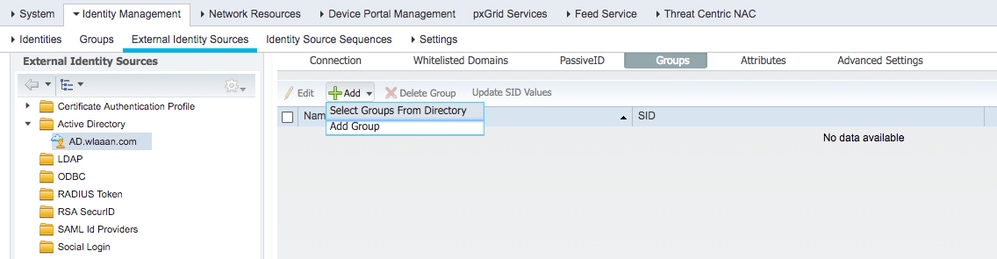

Als u problemen ondervindt met het registratieproces, kunt u deDiagnostic Tooltest gebruiken om de vereiste tests voor AD-connectiviteit uit te voeren. - U moet groepen ophalen voor de actieve directory's die worden gebruikt om de respectievelijke autorisatieprofielen toe te wijzen. Navigeer naar

Administration > Identity management > External Identity Sources > Active directory >, klik> Groups Adden kiesSelect Groups from Active Directory.

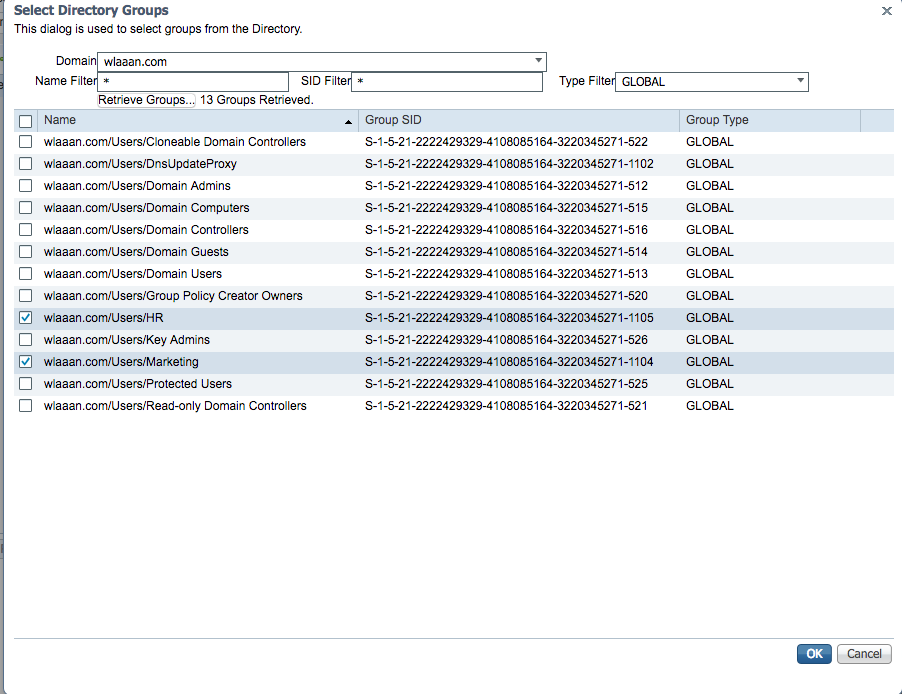

- Er wordt een nieuw pop-upvenster geopend waarin u een filter kunt opgeven om specifieke groepen op te halen of alle groepen uit AD op te halen.

Kies de respectievelijke groepen in de lijst met advertentiegroepen en druk opOK.

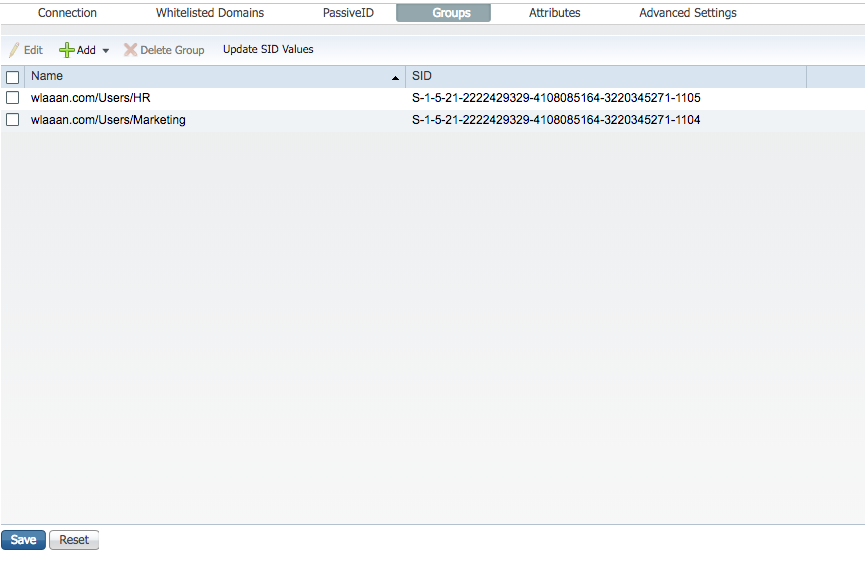

- Respectieve groepen worden toegevoegd aan ISE en kunnen worden opgeslagen. Druk

Saveop.

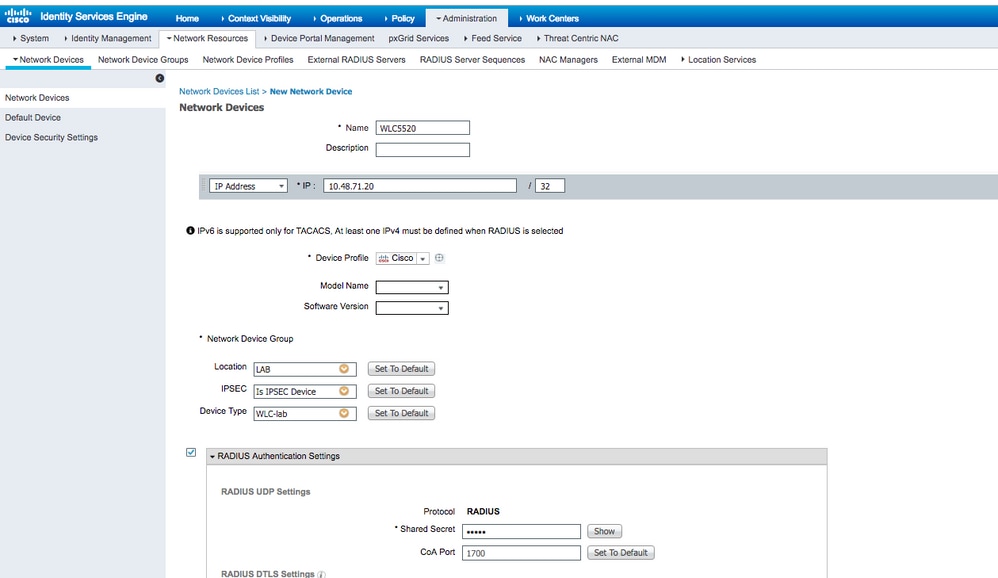

- Voeg WLC toe aan de lijst met ISE-netwerkapparaten - navigeer naar

Administration > Network Resources > Network Devicesen druk opAdd.

Volledige configuratie, door het IP-adres voor WLC-beheer en het gedeelde RADIUS-geheim tussen WLC en ISE te verstrekken.

- Nadat u ISE hebt toegevoegd aan AD en de WLC hebt toegevoegd aan de lijst met apparaten, kunt u beginnen met de configuratie van het verificatie- en autorisatiebeleid voor gebruikers.

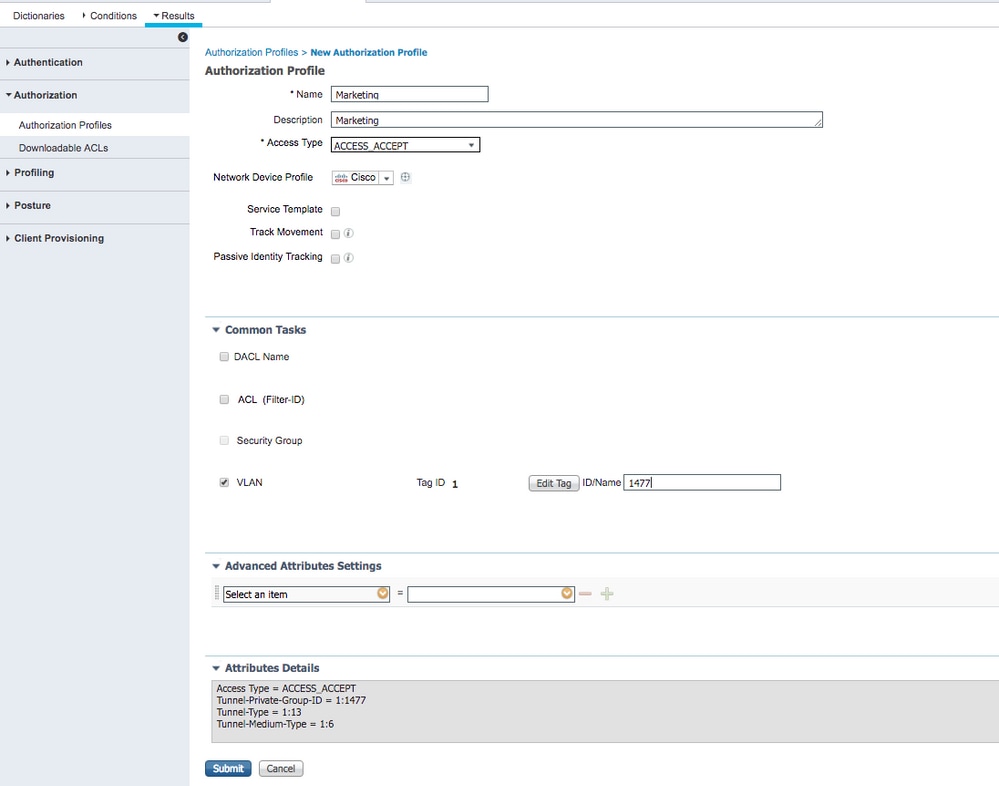

- Maak een autorisatieprofiel aan om gebruikers van Marketing toe te wijzen aan VLAN1477 en van de HR-groep aan VLAN1478.

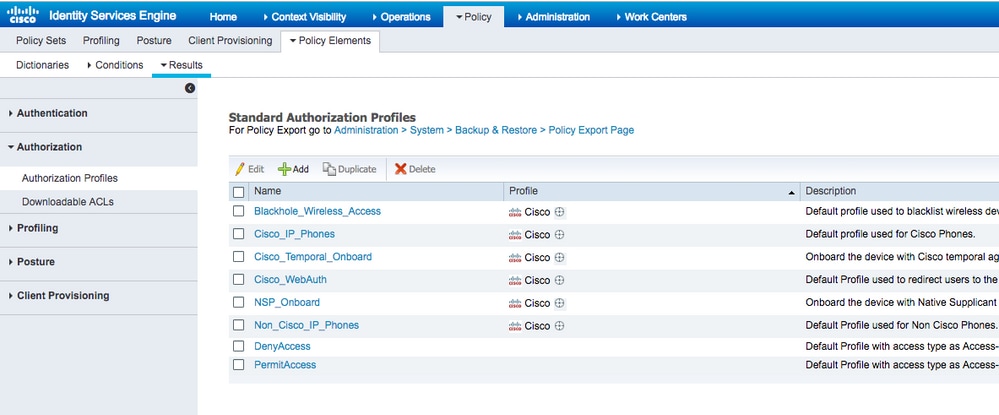

Navigeer naarPolicy > Policy Elements > Results > Authorization > Authorization profilesen klik op de knopAddom een nieuw profiel te maken.

- Vul de configuratie van het autorisatieprofiel met VLAN-informatie voor de betreffende groep in. In het voorbeeld worden de instellingen voor de groepsconfiguratie

Marketingweergegeven.

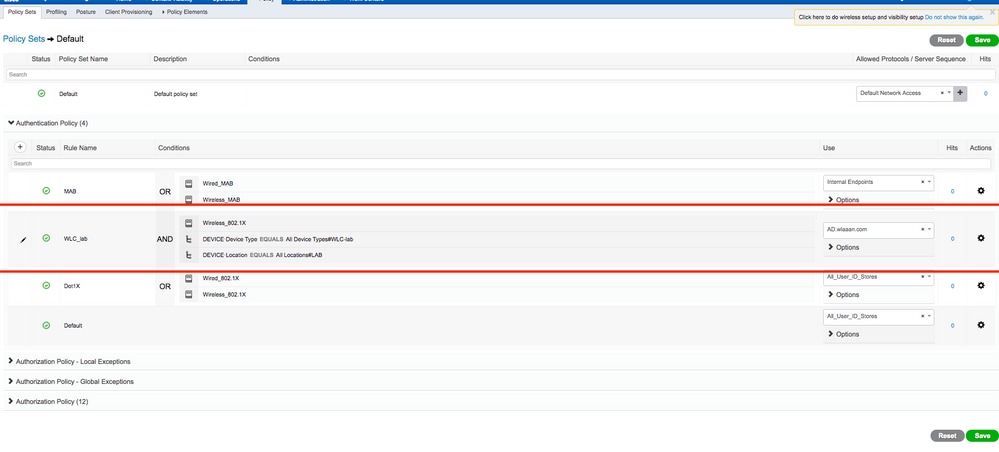

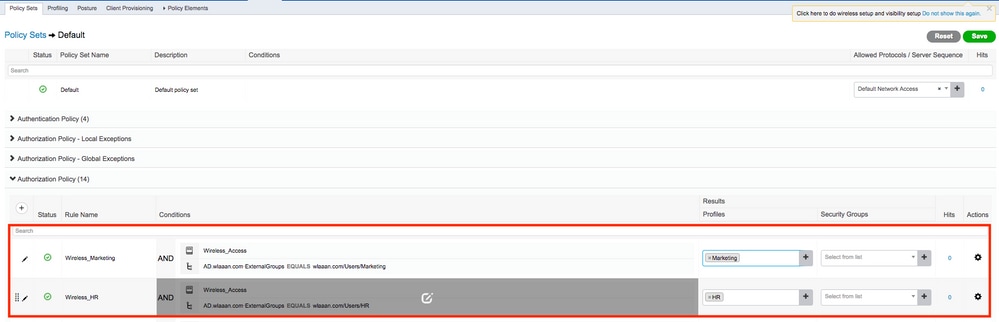

Voor andere groepen moet een vergelijkbare configuratie worden uitgevoerd en de bijbehorende VLAN-tagkenmerken moeten worden geconfigureerd. - Nadat de autorisatieprofielen zijn geconfigureerd, kunt u het verificatiebeleid voor draadloze gebruikers definiëren. Dit kan worden gedaan door de beleidsset te configureren

CustomofDefaultte wijzigen. In dit voorbeeld wordt de standaardbeleidsset gewijzigd. Navigeer naarPolicy > Policy Sets > DefaultEuropa. Standaard voordot1xhet verificatietype zal ISE gebruikenAll_User_ID_Stores, hoewel het zelfs werkt met de huidige standaardinstellingen omdat AD deel uitmaakt van de lijst met identiteitsbronnen vanAll_User_ID_Stores, gebruikt dit voorbeeld een meer specifieke regelWLC_labvoor die respectievelijke LAB-controller en gebruikt AD als de enige bron voor verificatie.

- Nu moet u een machtigingsbeleid maken voor gebruikers die hun respectieve machtigingsprofielen toewijzen op basis van groepslidmaatschap. Navigeer naar

Authorization policysectie en maak beleid om aan die vereiste te voldoen.

- Maak een autorisatieprofiel aan om gebruikers van Marketing toe te wijzen aan VLAN1477 en van de HR-groep aan VLAN1478.

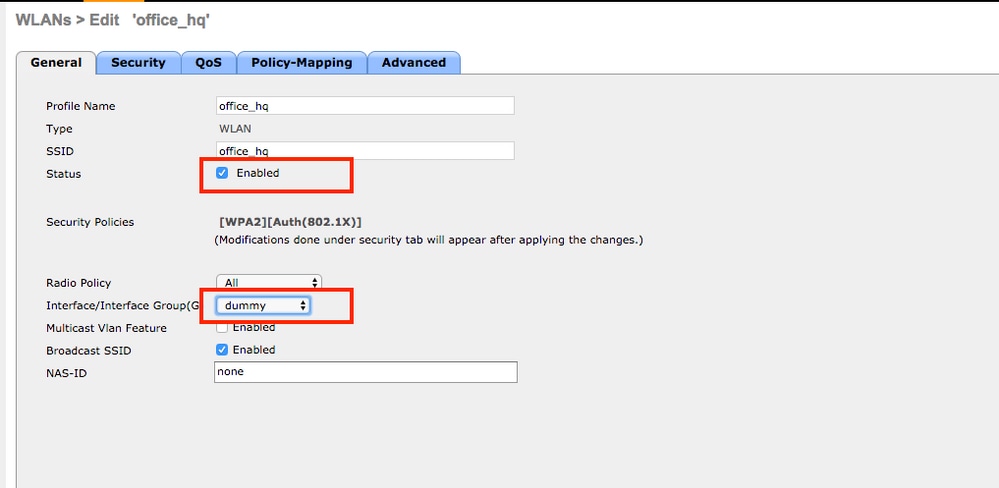

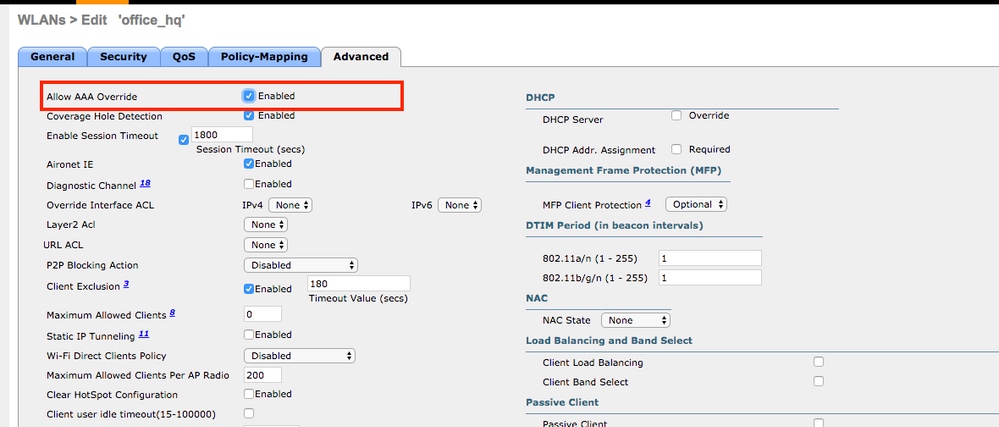

WLC-configuratie voor ondersteuning van dot1x-verificatie en AAA-overschrijving voor SSID 'office_hq'

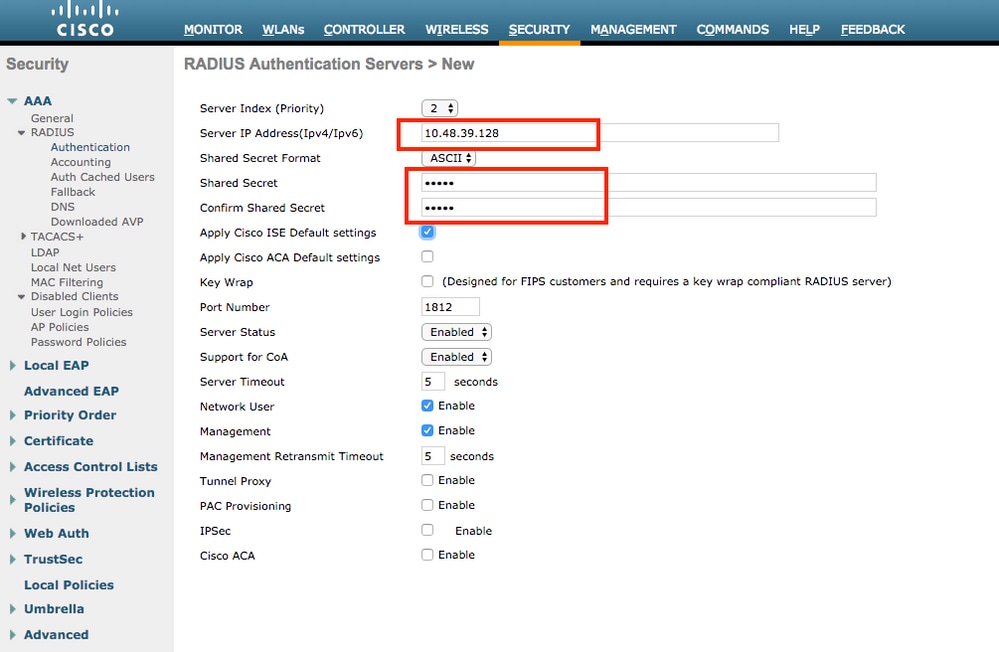

- ISE configureren als RADIUS-verificatieserver op WLC. Navigeer naar de

Security > AAA > RADIUS > Authenticationsectie in de web-gebruikersinterface en geef het ISE IP-adres en gedeelde geheime informatie op.

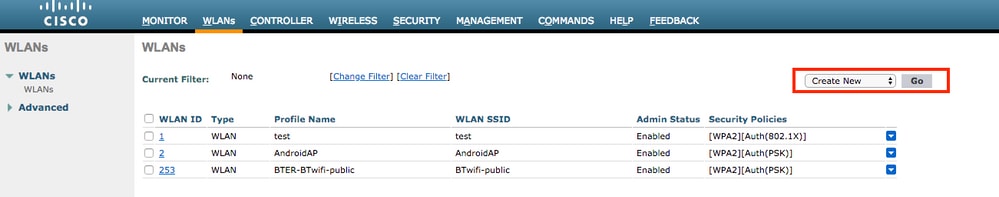

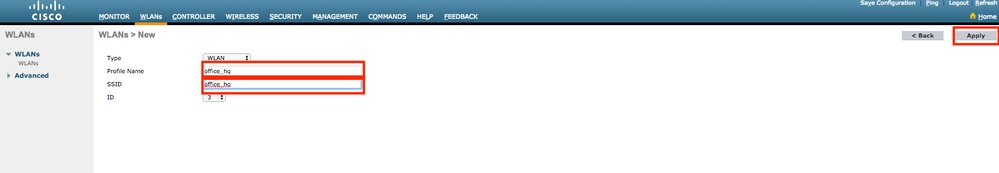

- SSID configureren onder

office_hqde sectieWLANsover de WLC; in dit voorbeeld wordt SSID geconfigureerd metWPA2/AES+dot1xen AAA-override. De interfaceDummywordt gekozen voor het WLAN omdat het juiste VLAN toch via RADIUS wordt toegewezen. Deze dummy-interface moet op de WLC worden gemaakt en een IP-adres krijgen, maar het IP-adres hoeft niet te worden gebruikt en het VLAN waarin het wordt geplaatst, kan niet worden gemaakt in de uplink-switch, zodat als er geen VLAN wordt toegewezen, de client nergens heen kan.

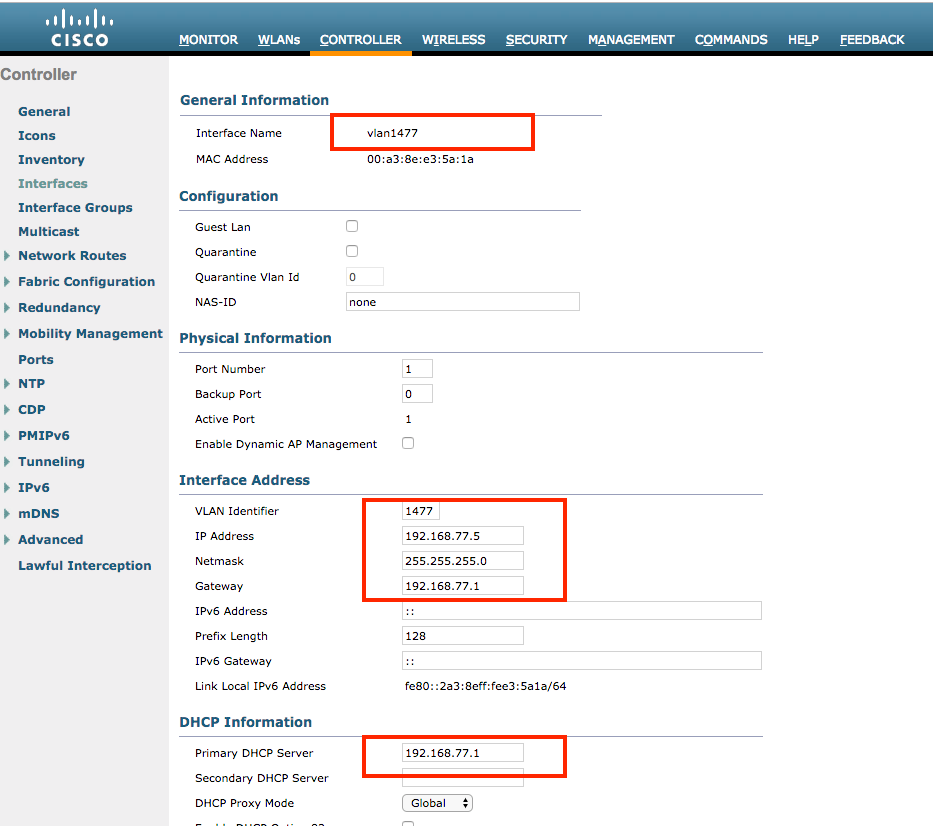

- U moet ook dynamische interfaces maken op de WLC voor gebruikers-VLAN's. Navigeer naar het

Controller > InterfacesUI-menu. De WLC kan de via AAA ontvangen VLAN-toewijzing alleen honoreren als deze een dynamische interface in dat VLAN heeft.

Verifiëren

Gebruik de Windows 10 native supplicant en Anyconnect NAM om verbindingen te testen.

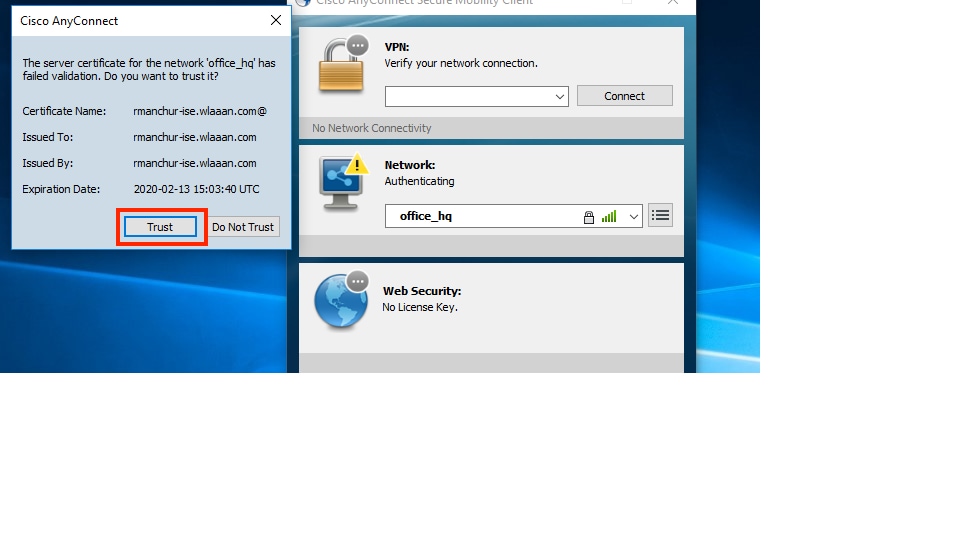

Aangezien u EAP-PEAP-verificatie gebruikt en ISE een zelfondertekend certificaat (SSC) gebruikt, moet u instemmen met een certificaatwaarschuwing of certificaatvalidatie uitschakelen. In een bedrijfsomgeving moet u een ondertekend en vertrouwd certificaat op ISE gebruiken en ervoor zorgen dat op de eindgebruikersapparaten het juiste rootcertificaat is geïnstalleerd onder de lijst met vertrouwde CA's.

Verbinding met Windows 10 en native aanvrager testen:

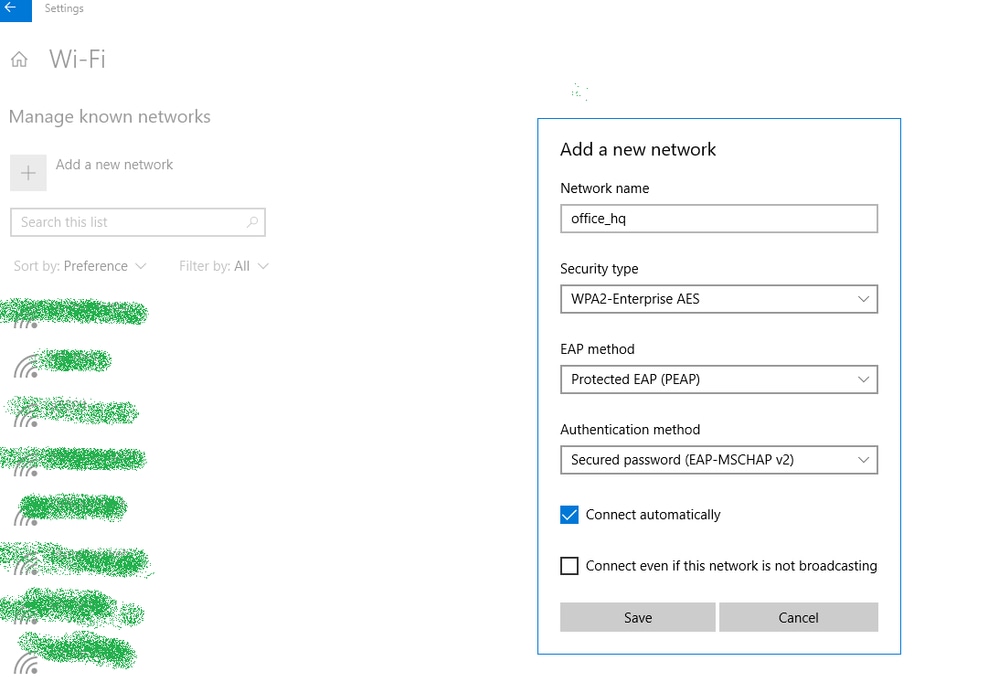

- Open

Network & Internet settings > Wi-Fi > Manage known networksen maak een nieuw netwerkprofiel door op deAdd new networkknop te drukken; vul de vereiste informatie in.

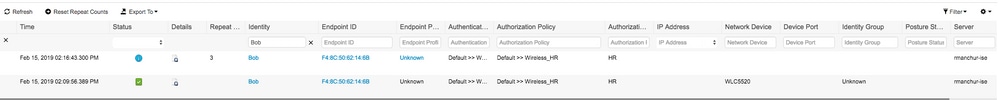

- Controleer het verificatielog op ISE en controleer of het juiste profiel voor de gebruiker is geselecteerd.

- Controleer de clientinvoer op WLC en zorg ervoor dat deze is toegewezen aan het juiste VLAN en zich in de status RUN bevindt.

- Vanuit de WLC CLI kan de status van de client worden gecontroleerd met de

show client dertailsvolgende gegevens:

show client detail f4:8c:50:62:14:6b Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Bob Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Bob Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 242 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.78.36 Gateway Address.................................. 192.168.78.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... EAP Type......................................... PEAP Interface........................................ vlan1478 VLAN............................................. 1478 Quarantine VLAN.................................. 0 Access VLAN...................................... 1478

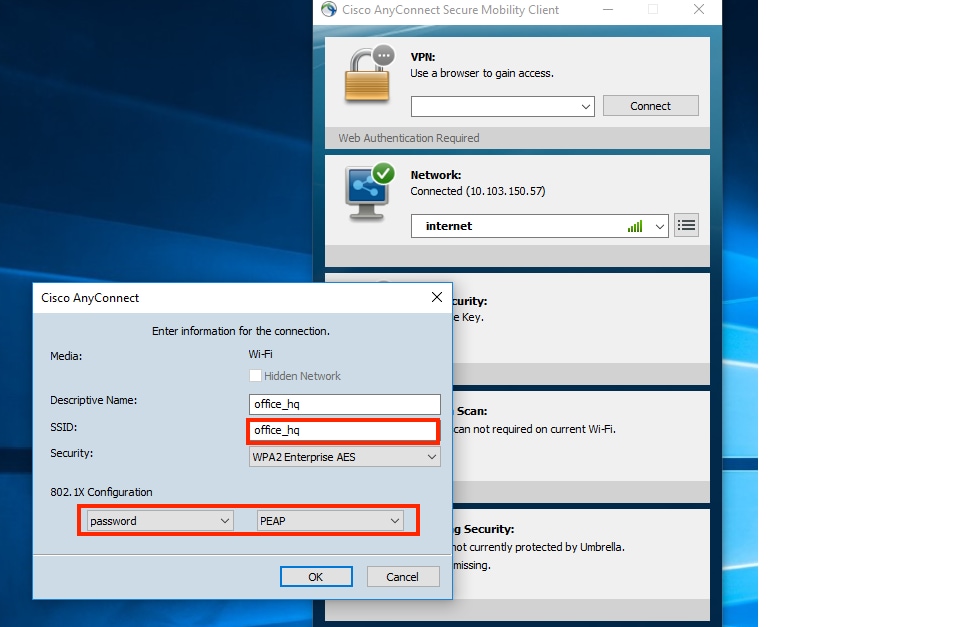

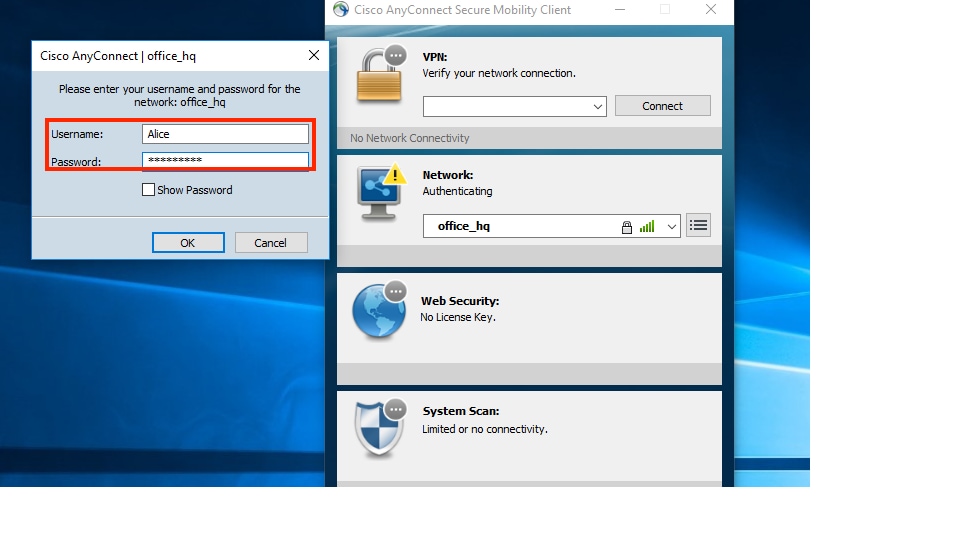

Verbinding met Windows 10 en Anyconnect NAM testen:

- Kies de SSID in de lijst met beschikbare SSID's en kies het betreffende EAP-verificatietype (in dit voorbeeld PEAP) en het interne verificatieformulier.

- Geef gebruikersnaam en wachtwoord op voor gebruikersverificatie.

- Aangezien ISE een SSC naar de klant verzendt, moet u handmatig kiezen om het certificaat te vertrouwen (in de productieomgeving wordt het ten zeerste aanbevolen om het vertrouwde certificaat op ISE te installeren).

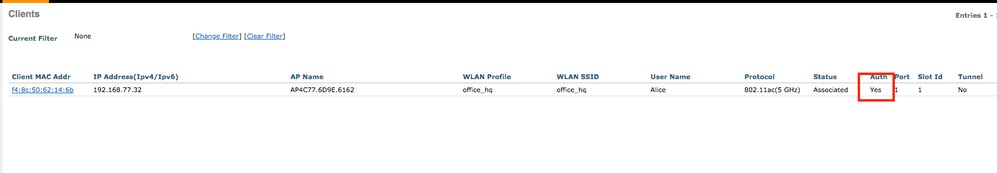

- Controleer de verificatielogs op ISE en zorg ervoor dat het juiste autorisatieprofiel voor de gebruiker is geselecteerd.

- Controleer de clientinvoer op de WLC en zorg ervoor dat deze is toegewezen aan het juiste VLAN en zich in de status RUN bevindt.

- Vanuit de WLC CLI kan de status van de client worden gecontroleerd met de

show client dertailsvolgende gegevens:

Client MAC Address............................... f4:8c:50:62:14:6b Client Username ................................. Alice Client Webauth Username ......................... N/A Hostname: ....................................... Device Type: .................................... Intel-Device AP MAC Address................................... 70:69:5a:51:4e:c0 AP Name.......................................... AP4C77.6D9E.6162 AP radio slot Id................................. 1 Client State..................................... Associated User Authenticated by ........................... RADIUS Server Client User Group................................ Alice Client NAC OOB State............................. Access Wireless LAN Id.................................. 3 Wireless LAN Network Name (SSID)................. office_hq Wireless LAN Profile Name........................ office_hq Hotspot (802.11u)................................ Not Supported Connected For ................................... 765 secs BSSID............................................ 70:69:5a:51:4e:cd Channel.......................................... 36 IP Address....................................... 192.168.77.32 Gateway Address.................................. 192.168.77.1 Netmask.......................................... 255.255.255.0 ... Policy Manager State............................. RUN ... Policy Type...................................... WPA2 Authentication Key Management.................... 802.1x Encryption Cipher................................ CCMP-128 (AES) Protected Management Frame ...................... No Management Frame Protection...................... No EAP Type......................................... PEAP Interface........................................ vlan1477 VLAN............................................. 1477

Problemen oplossen

- Gebruik de

test aaa radius usernametest om de RADIUS-verbinding tussen WLC en ISE en depassword wlan-id test aaa show radiustest te testen om de resultaten weer te geven.

test aaa radius username Alice password <removed> wlan-id 2 Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Attributes Values ---------- ------ User-Name Alice Called-Station-Id 00-00-00-00-00-00:AndroidAP Calling-Station-Id 00-11-22-33-44-55 Nas-Port 0x00000001 (1) Nas-Ip-Address 10.48.71.20 NAS-Identifier 0x6e6f (28271) Airespace / WLAN-Identifier 0x00000002 (2) User-Password cisco!123 Service-Type 0x00000008 (8) Framed-MTU 0x00000514 (1300) Nas-Port-Type 0x00000013 (19) Cisco / Audit-Session-Id 1447300a0000003041d5665c Acct-Session-Id 5c66d541/00:11:22:33:44:55/743 test radius auth request successfully sent. Execute 'test aaa show radius' for response (Cisco Controller) >test aaa show radius Radius Test Request Wlan-id........................................ 2 ApGroup Name................................... none Radius Test Response Radius Server Retry Status ------------- ----- ------ 10.48.39.128 1 Success Authentication Response: Result Code: Success Attributes Values ---------- ------ User-Name Alice State ReauthSession:1447300a0000003041d5665c Class CACS:1447300a0000003041d5665c:rmanchur-ise/339603379/59 Tunnel-Type 0x0000000d (13) Tunnel-Medium-Type 0x00000006 (6) Tunnel-Group-Id 0x000005c5 (1477) (Cisco Controller) >

- Gebruik het

debug clientprogramma om problemen met de draadloze clientconnectiviteit op te lossen. - Gebruik de

debug aaa all enableom problemen met de verificatie en autorisatie op de WLC op te lossen.

Opmerking: gebruik deze opdracht alleen met de

debug mac addrcomputer om de uitvoer te beperken op basis van het MAC-adres waarvoor foutopsporing wordt uitgevoerd. - Raadpleeg de ISE-logboeken en sessielogboeken om problemen met de verificatie en problemen met AD-communicatie te identificeren.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Sep-2007

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Roman ManchurCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback