Inleiding

In dit document wordt beschreven hoe u een Wireless Local Area Network (WLAN) met 802.1X en EAP-TLS (Extensible Authentication Protocol) kunt instellen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- 802.1X-verificatieproces

- certificaten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- WLC 3504 versie 8.10

- Identity Services Engine (ISE) versie 2.7

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

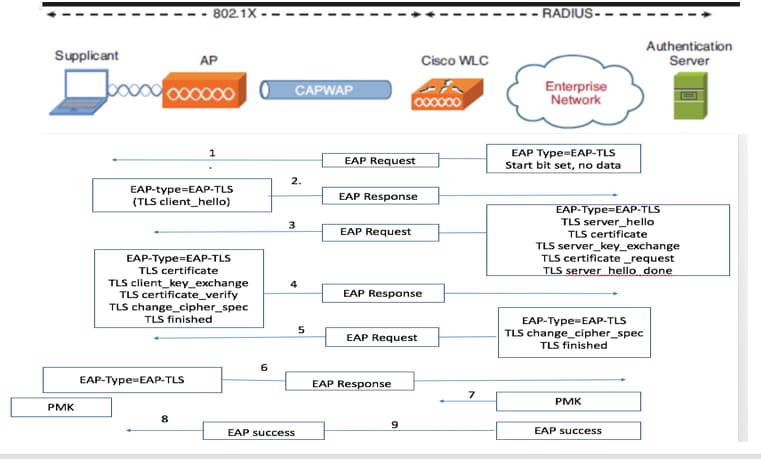

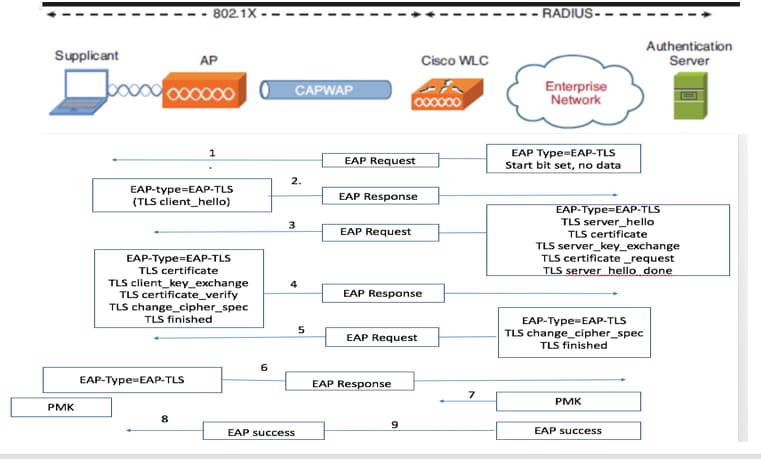

EAP-TLS-stroom

Stappen in de EAP-TLS-stroom

- Draadloze client wordt gekoppeld aan het toegangspunt (AP). AP staat op dit moment niet toe dat de klant gegevens verzendt en stuurt een authenticatieverzoek. De aanvrager reageert vervolgens met een EAP-Response Identity. De WLC geeft vervolgens de gebruikers-id informatie door aan de verificatieserver. De RADIUS-server reageert op de client met een EAP-TLS-startpakket. De EAP-TLS-conversatie begint op dit punt.

- De peer stuurt een EAP-Response terug naar de verificatieserver die een client_hello-handshake-bericht bevat, een cijfer dat is ingesteld voor NULL.

- De verificatieserver reageert met een Access-challenge-pakket dat het volgende bevat:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. De client reageert met een EAP-Response-bericht dat het volgende bevat:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Nadat de client zich succesvol heeft geverifieerd, reageert de RADIUS-server met een Access-challenge, die het bericht change_cipher_spec en handshake finished bevat.

6. Wanneer de client dit ontvangt, verifieert de client de hash om de radiusserver te verifiëren.

7. Een nieuwe coderingssleutel wordt dynamisch afgeleid van het geheim tijdens de TLS-handshake.

8. EAP-Success wordt uiteindelijk van server naar verificator verzonden en vervolgens aan de aanvrager doorgegeven.

Op dit punt heeft de draadloze client met EAP-TLS-functionaliteit toegang tot het draadloze netwerk.

Configureren

Cisco Wireless LAN-controller

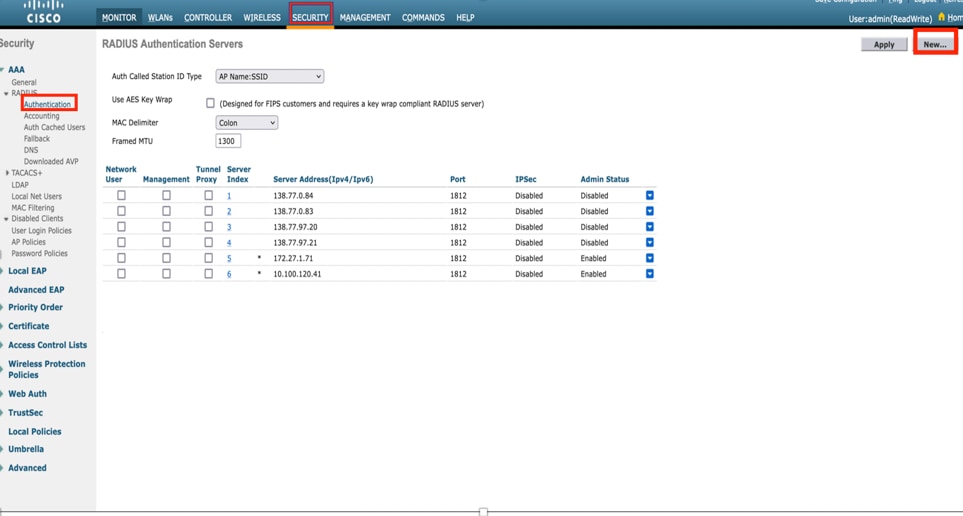

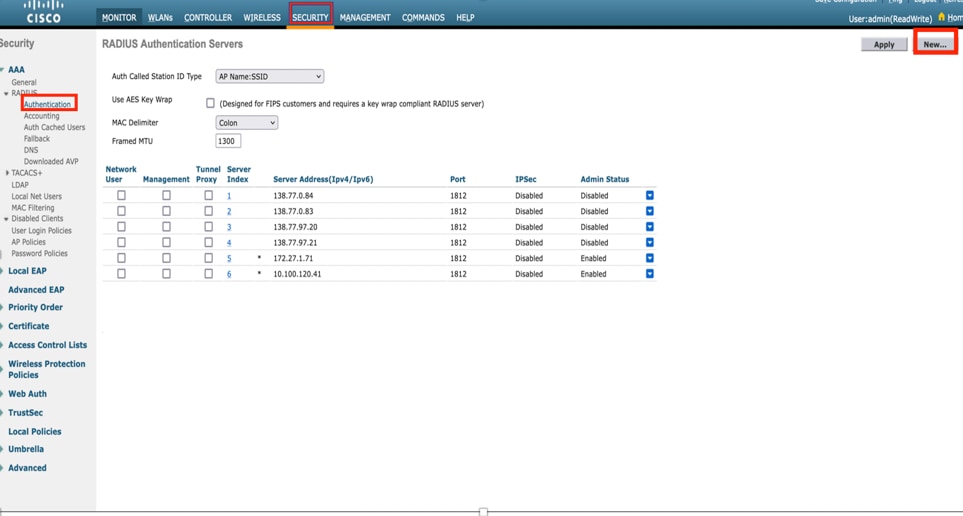

Stap 1. De eerste stap is het configureren van de RADIUS-server op de Cisco WLC. Als u een RADIUS-server wilt toevoegen, gaat u naar Beveiliging > RADIUS > Verificatie. Klik op Nieuw zoals weergegeven in de afbeelding.

Radius-servers

Radius-servers

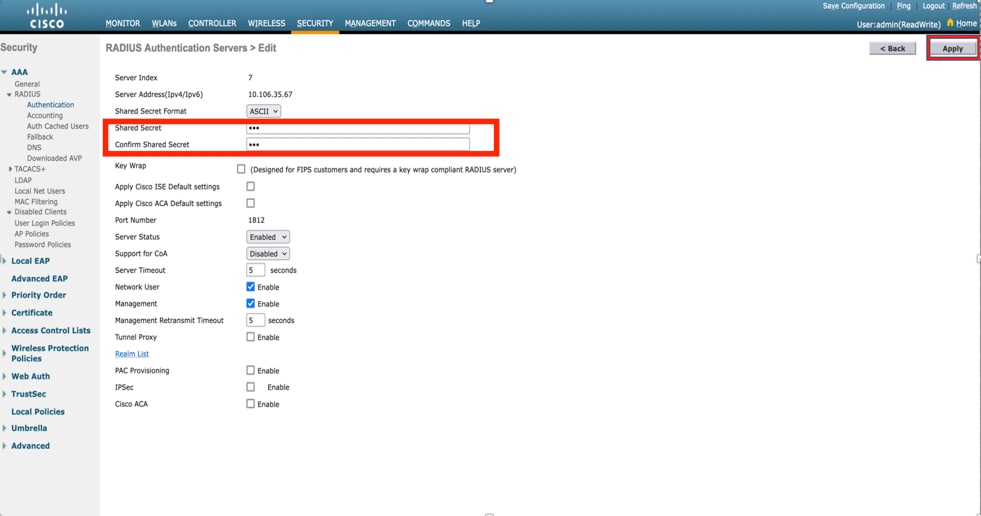

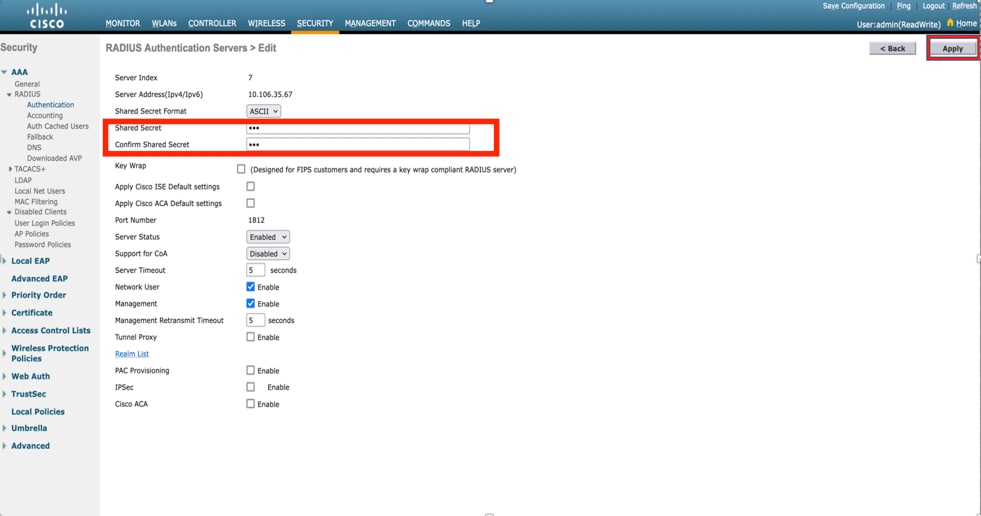

Stap 2. Hier moet u het IP-adres en het gedeelde geheime <wachtwoord> invoeren dat wordt gebruikt om de WLC op de ISE te valideren. Klik op Toepassen om door te gaan zoals in de afbeelding wordt weergegeven.

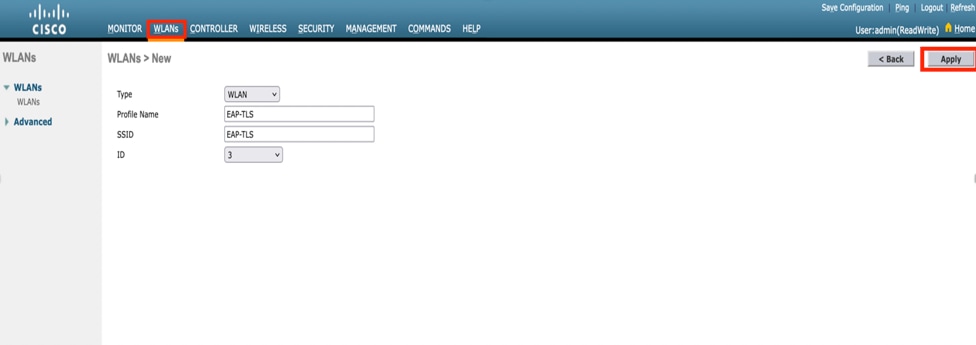

Stap 3. Maak WLAN voor RADIUS-verificatie.

Nu kunt u een nieuw WLAN maken en configureren om de WPA-bedrijfsmodus te gebruiken, zodat RADIUS voor verificatie kan worden gebruikt.

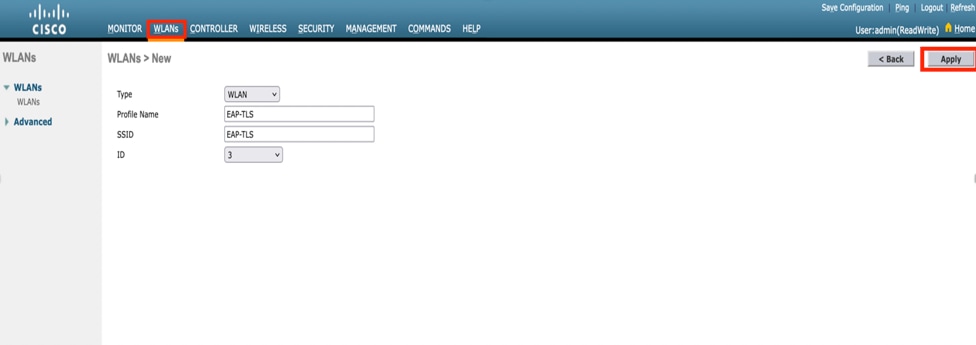

Stap 4. Selecteer WLAN's in het hoofdmenu, kies Nieuwe maken en klik op Ga zoals weergegeven in de afbeelding.

Stap 5. Noem het nieuwe WLAN EAP-TLS. Klik op Toepassen om door te gaan zoals in de afbeelding wordt weergegeven.

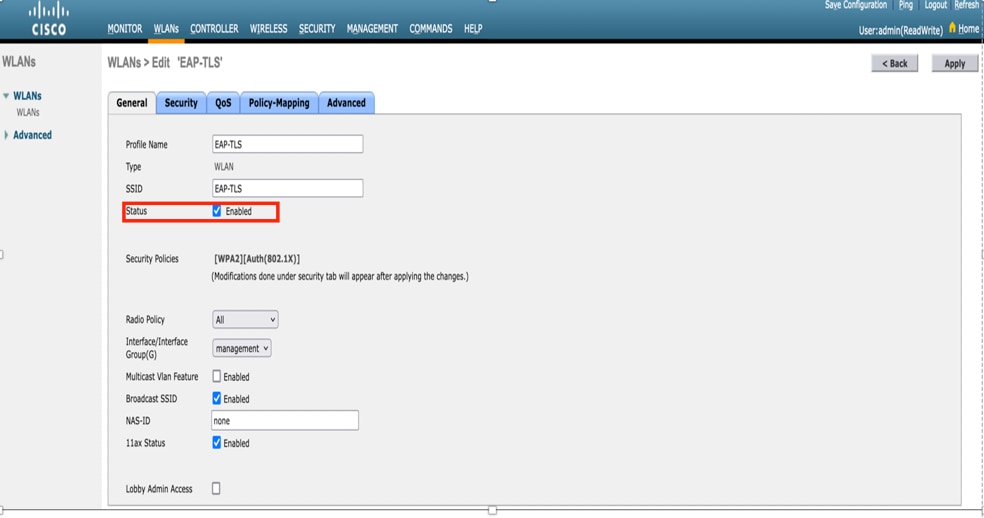

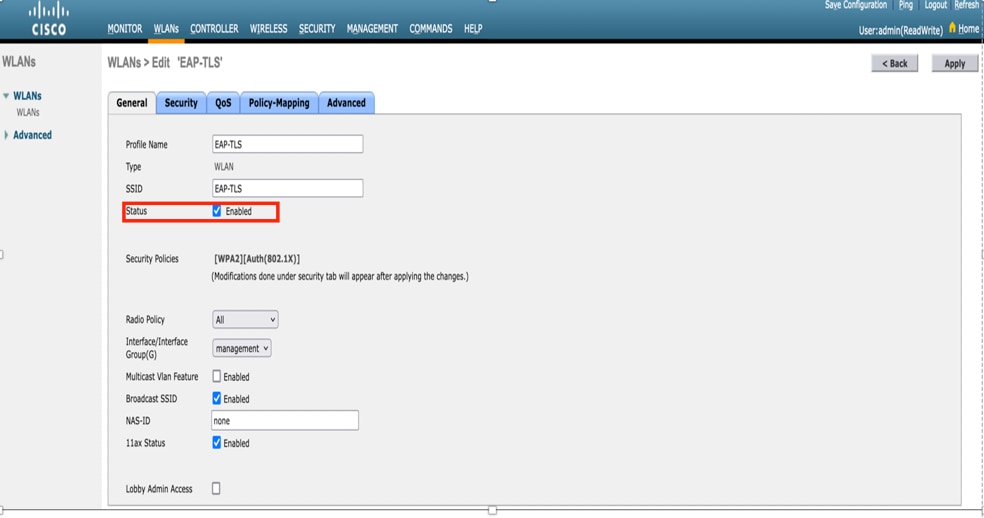

Stap 6. Klik op Algemeen en controleer of de status is ingeschakeld. Het standaardbeveiligingsbeleid is 802.1X-verificatie en WPA2, zoals weergegeven in de afbeelding.

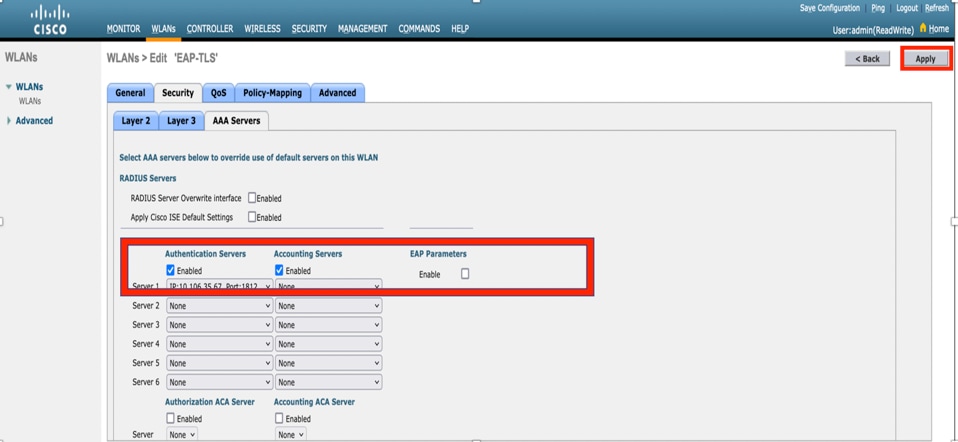

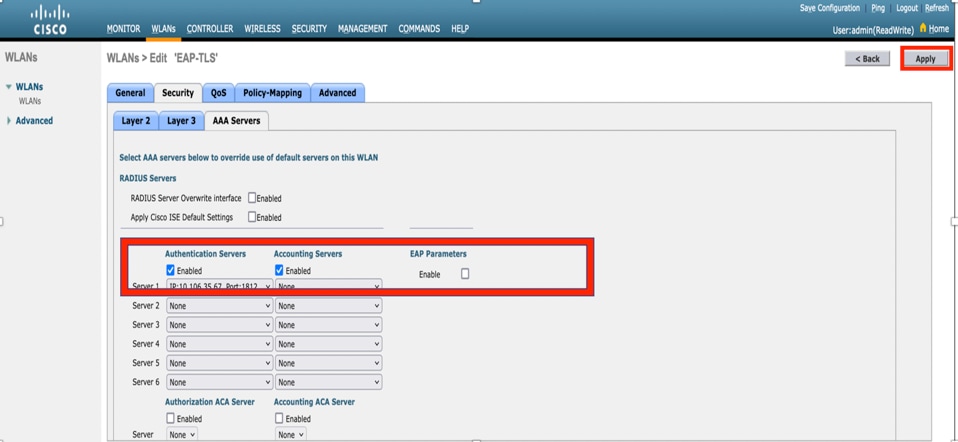

Stap 7. Navigeer nu naar Beveiliging> AAA-servers tabblad, selecteer de RADIUS-server die u zojuist hebt geconfigureerd zoals weergegeven in de afbeelding.

Opmerking: het is een goed idee om te controleren of u de RADIUS-server kunt bereiken vanaf de WLC voordat u doorgaat. RADIUS gebruikt UDP-poort 1812 (voor verificatie), dus u moet ervoor zorgen dat dit verkeer nergens in het netwerk wordt geblokkeerd.

ISE met Cisco WLC

EAP-TLS-instellingen

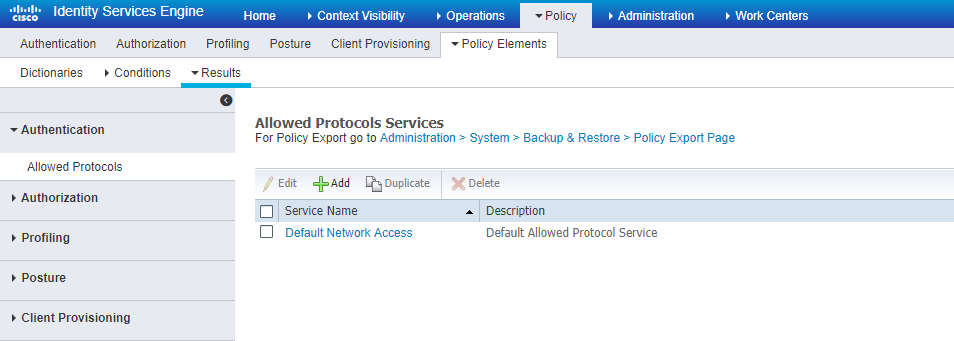

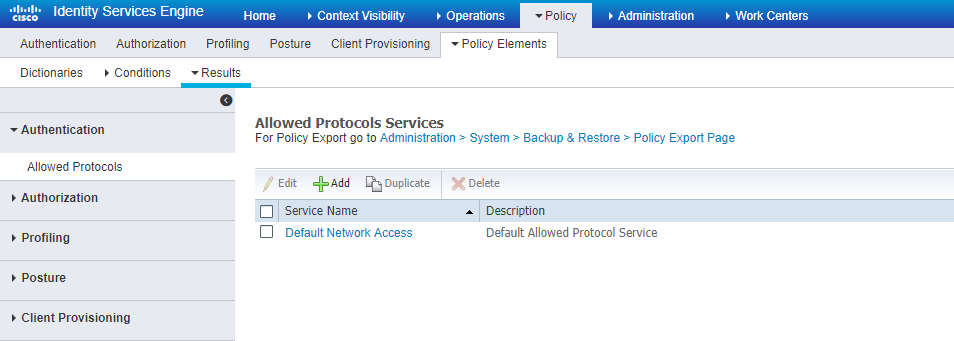

Om het beleid op te bouwen, moet u de lijst met toegestane protocollen maken die u in ons beleid kunt gebruiken. Aangezien een dot1x-beleid is geschreven, geeft u het toegestane EAP-type op op basis van de configuratie van het beleid.

Als u de standaardinstelling gebruikt, staat u de meeste EAP-typen voor verificatie toe, die niet de voorkeur hebben als u de toegang tot een specifiek EAP-type wilt vergrendelen.

Stap 1. Navigeer naar Beleid > Beleidselementen > Resultaten > Authenticatie > Toegestane protocollen en klik op Toevoegen zoals weergegeven in de afbeelding.

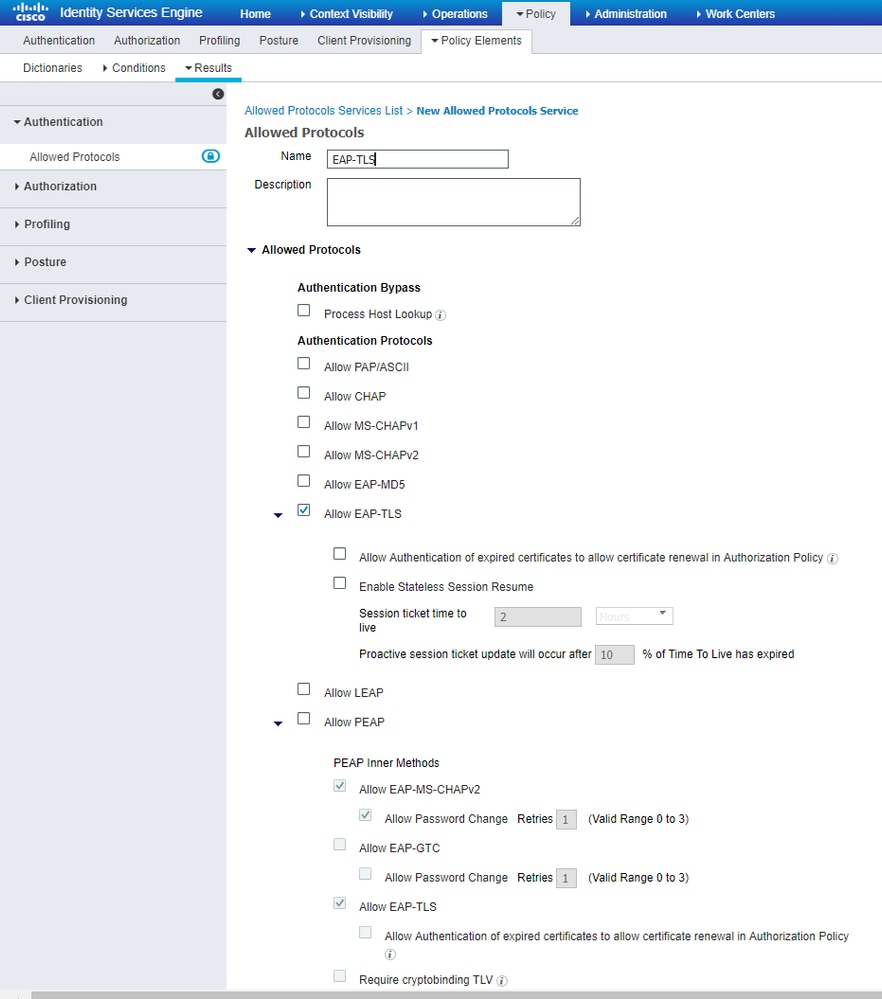

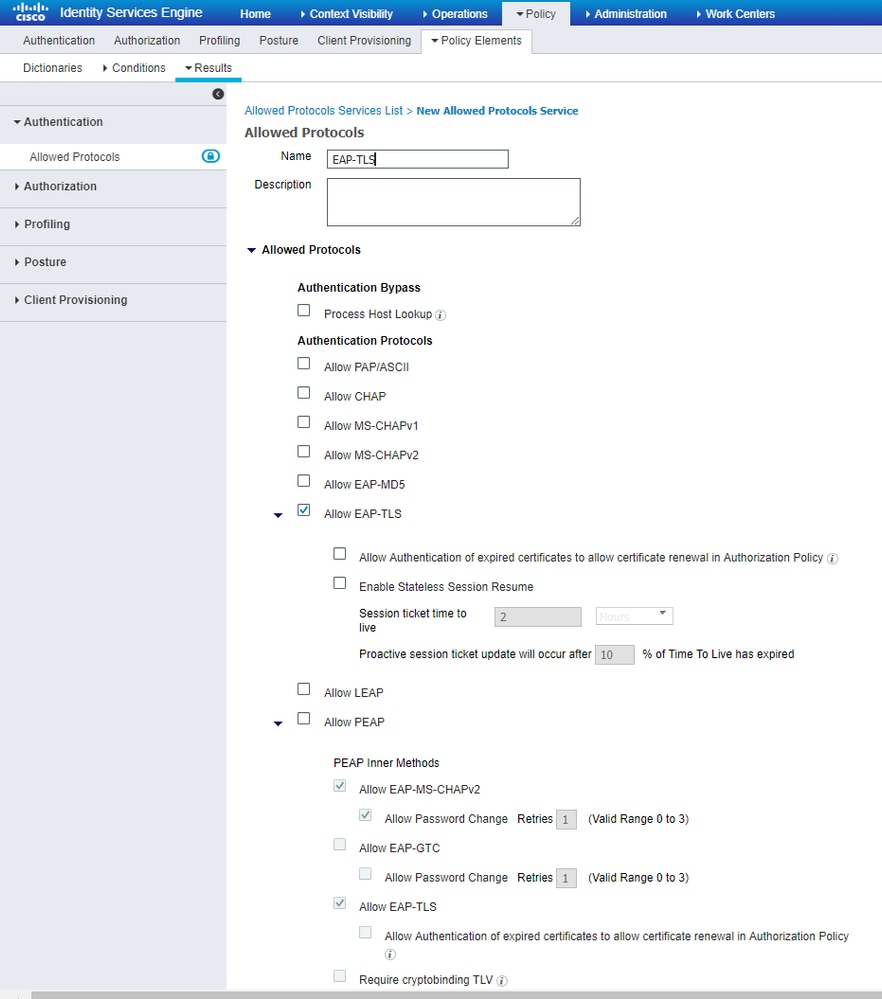

Stap 2. In deze lijst met toegestane protocollen kunt u de naam voor de lijst invoeren. In dat geval is het selectievakje EAP-TLS toestaan ingeschakeld en zijn andere vakjes uitgeschakeld, zoals in de afbeelding wordt weergegeven.

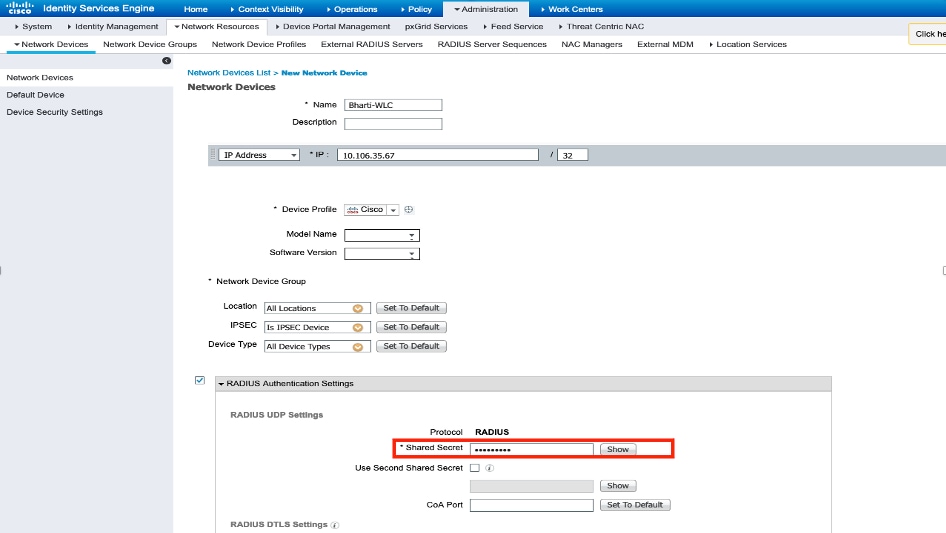

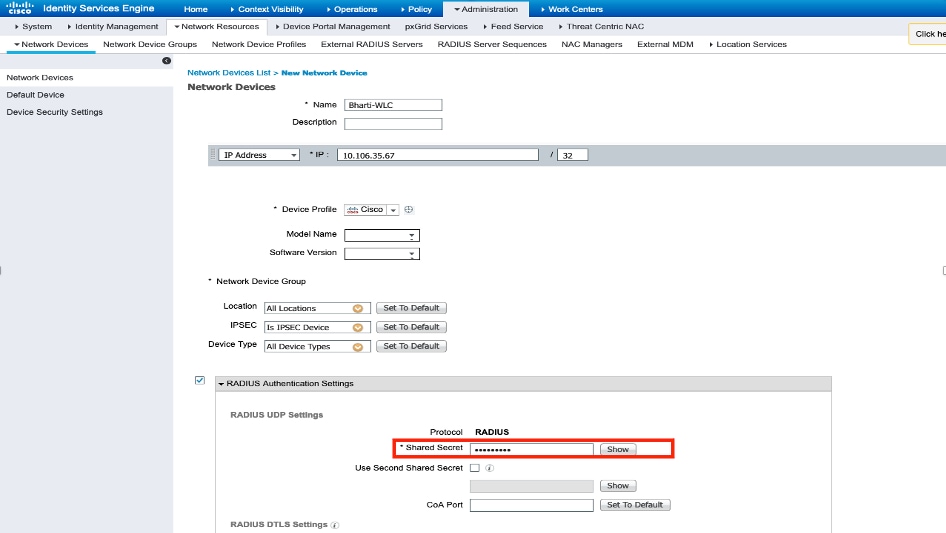

WLC-instellingen op ISE

Stap 1. Open de ISE-console en navigeer naar Beheer > Netwerkbronnen > Netwerkapparaten > Toevoegen zoals weergegeven in de afbeelding.

Stap 2. Voer de waarden in zoals weergegeven in de afbeelding.

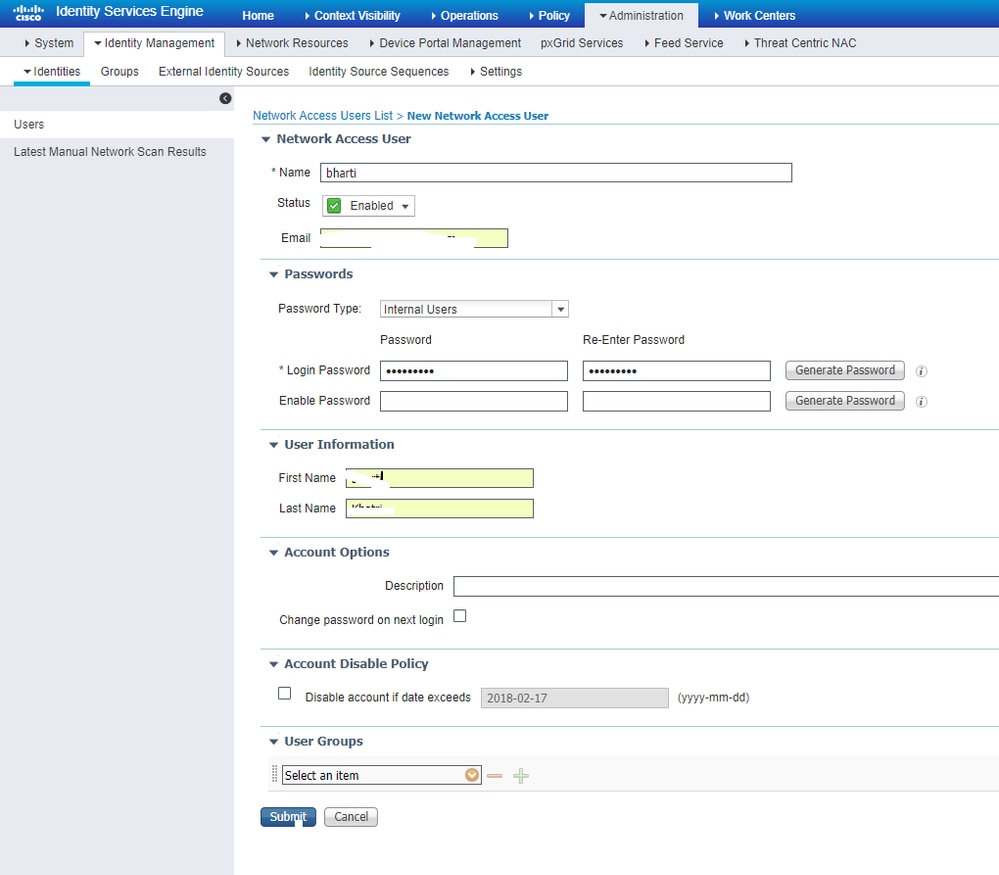

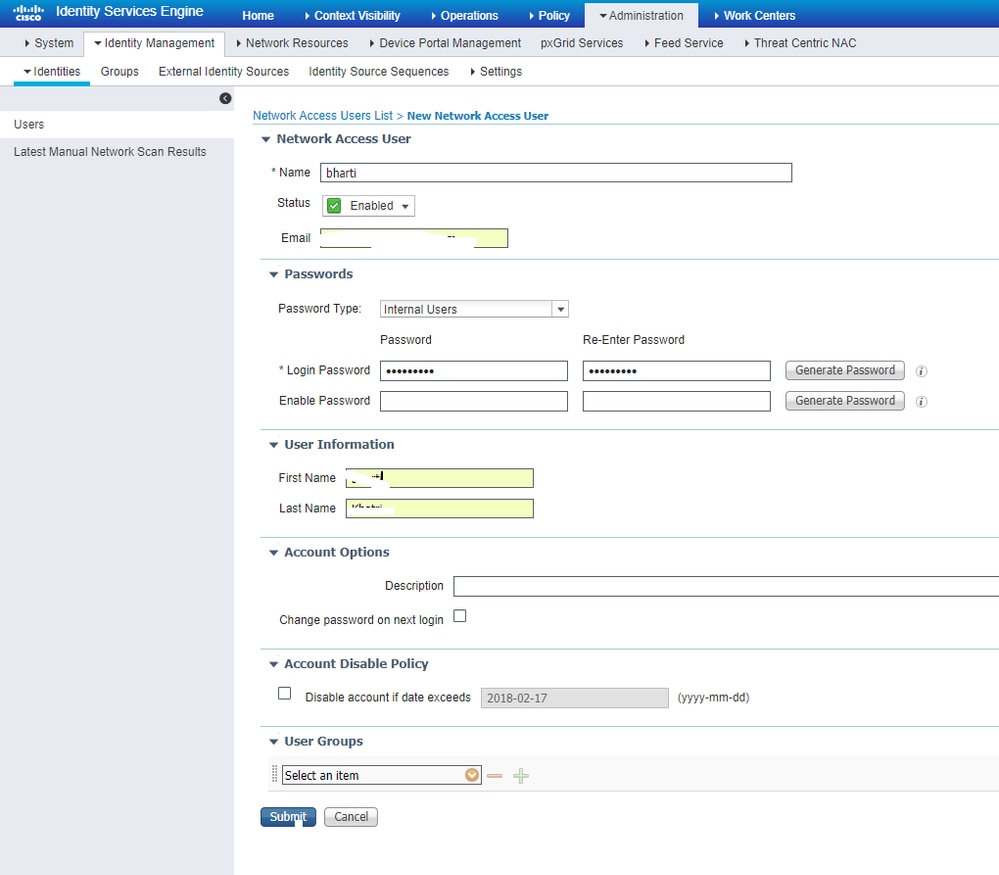

Nieuwe gebruiker maken op ISE

Stap 1. Navigeer naar Beheer > Identiteitsbeheer > Identiteiten > Gebruikers > Toevoegen zoals weergegeven in de afbeelding.

Stap 2. Voer de informatie in zoals weergegeven in de afbeelding.

Vertrouwenscertificaat op ISE

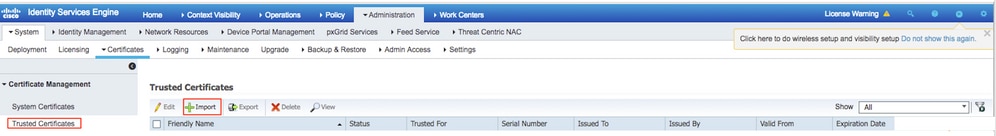

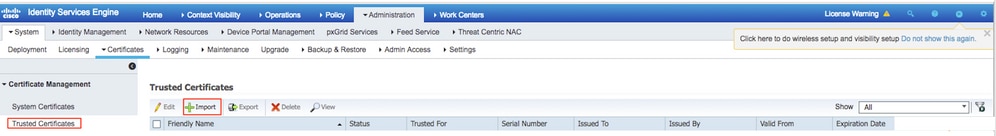

Stap 1. Ga naar Beheer > Systeem > Certificaten > Certificaatbeheer > Vertrouwde certificaten.

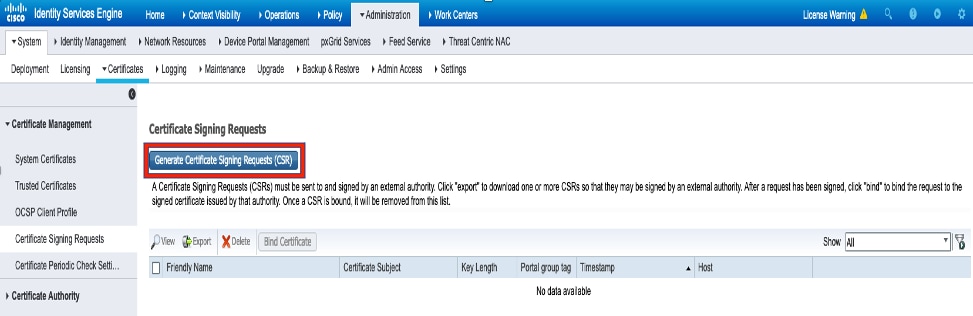

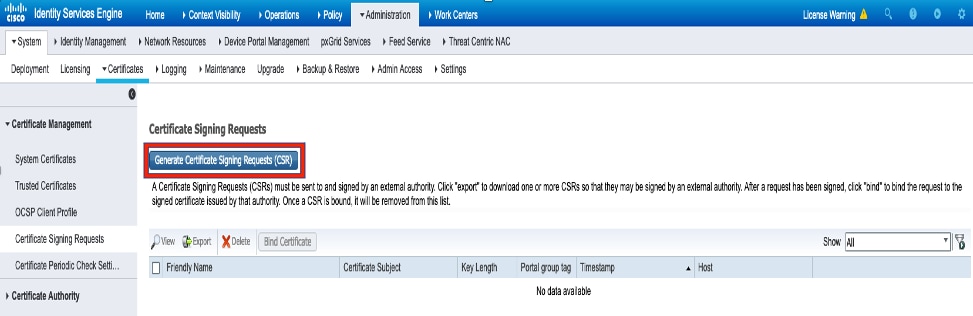

Klik op Importeren om een certificaat te importeren in ISE. Zodra u een WLC toevoegt en een gebruiker maakt op ISE, moet u het belangrijkste deel van EAP-TLS doen dat is om het certificaat op ISE te vertrouwen. Hiervoor moet je een CSR genereren.

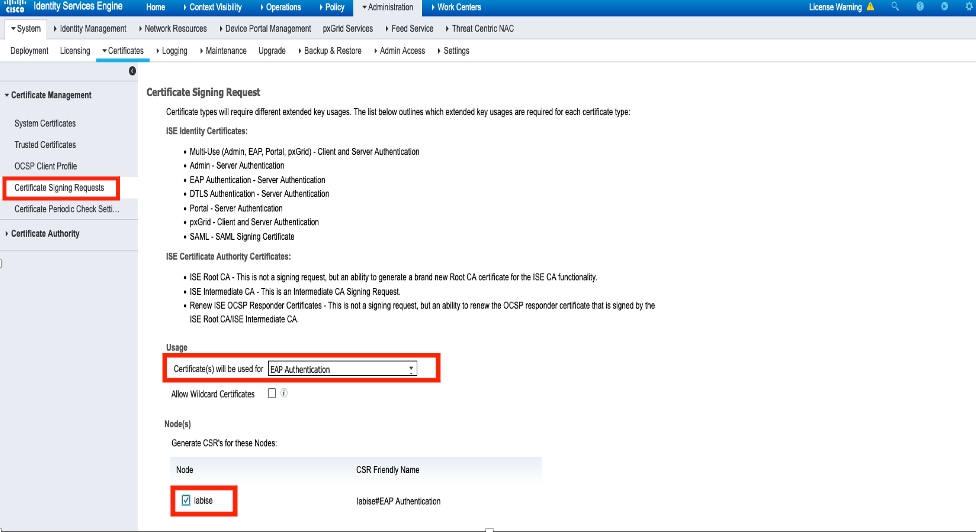

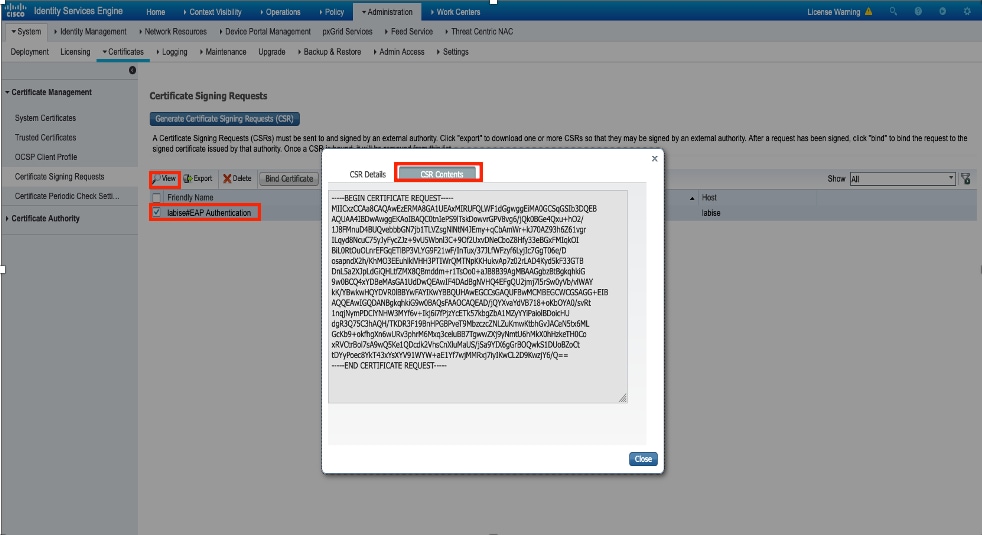

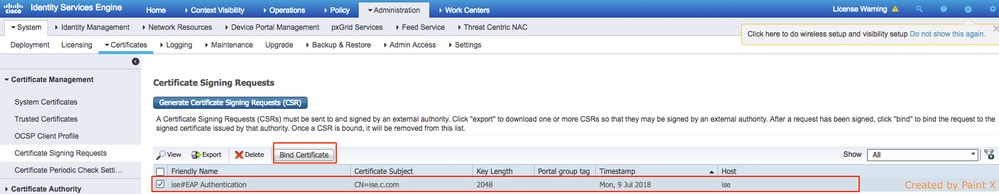

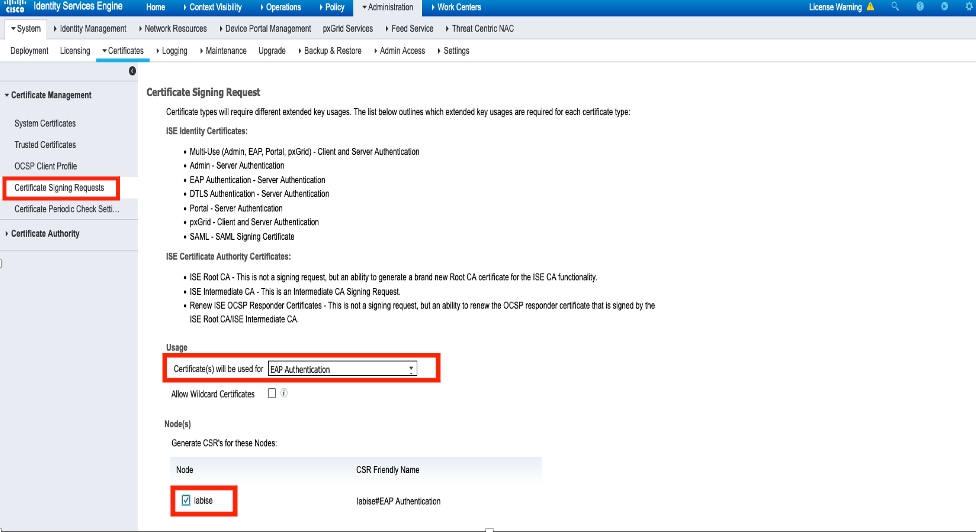

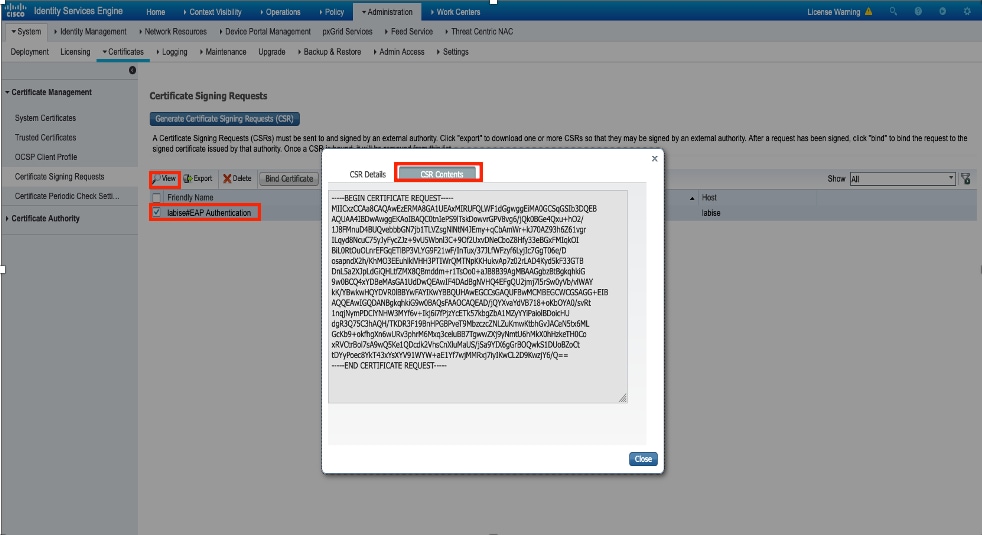

Stap 2. Navigeer naar Beheer > Certificaten > Certificaatondertekeningsverzoeken > Certificaatondertekeningsverzoeken genereren (CSR) zoals weergegeven in de afbeelding.

Stap 3. Als u de CSR wilt genereren, navigeert u naar Gebruik en gebruikt u de vervolgkeuzemogelijkheden van Certificaat(en), selecteert u EAP-verificatie zoals in de afbeelding wordt weergegeven.

Stap 4. De CSR die op ISE is gegenereerd, kan worden bekeken. Klik op Weergeven zoals weergegeven in de afbeelding.

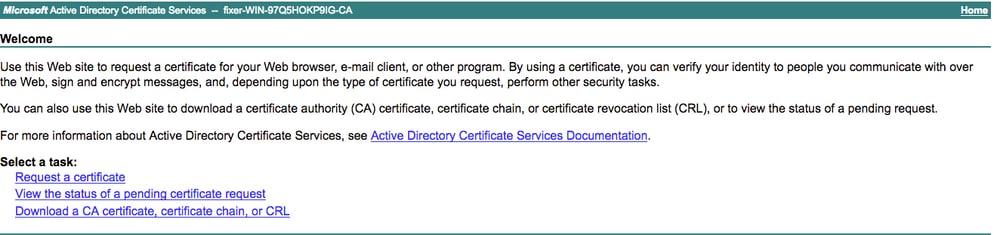

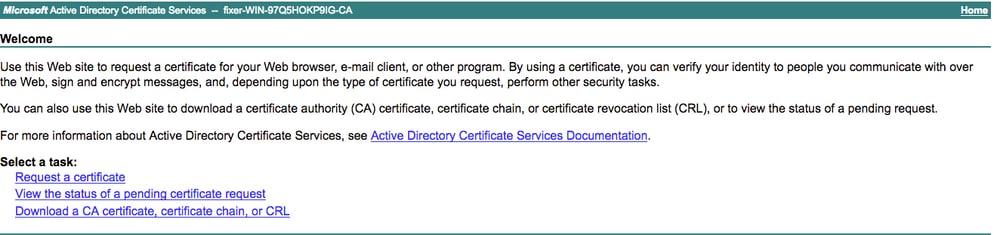

Stap 5. Zodra CSR is gegenereerd, bladert u naar CA-server en klikt u op Certificaat aanvragen zoals in de afbeelding wordt weergegeven:

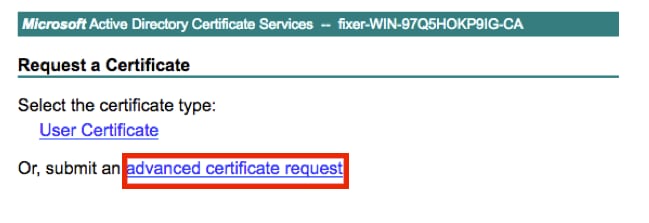

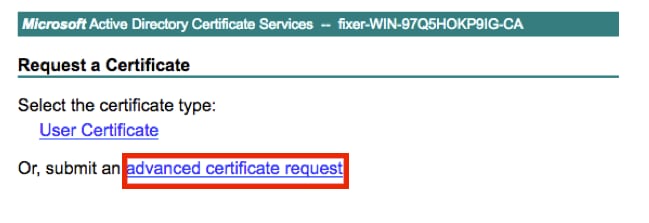

Stap 6. Zodra u een certificaat aanvraagt, krijgt u opties voor Gebruikerscertificaat en geavanceerde certificaataanvraag. Klik op geavanceerde certificaataanvraag zoals weergegeven in de afbeelding.

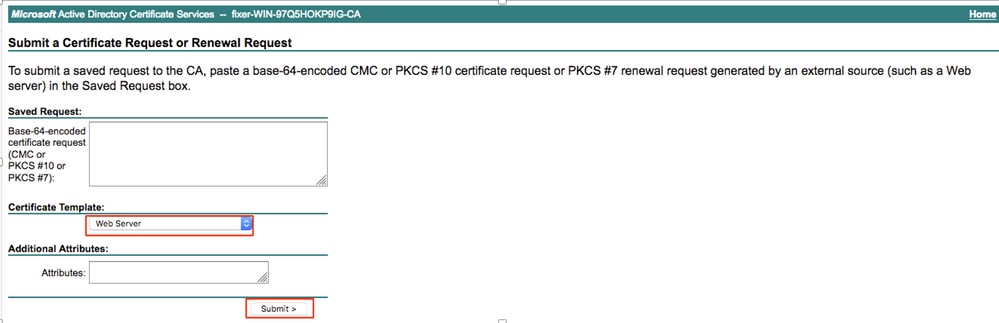

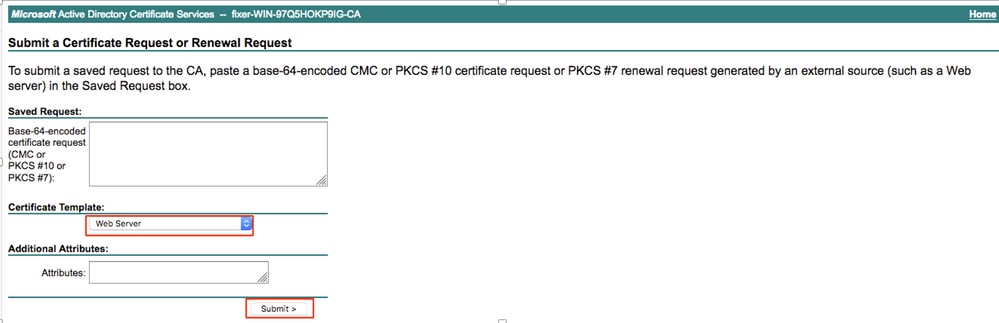

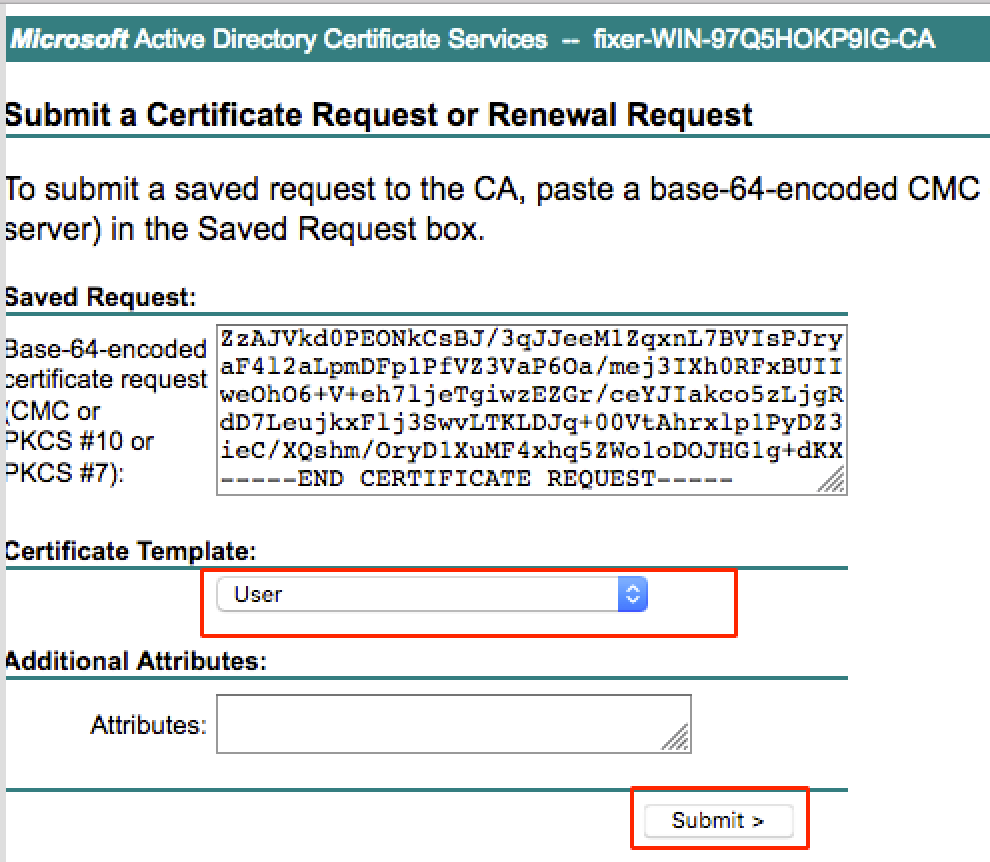

Stap 7. Plak de CSR die is gegenereerd in Base-64-gecodeerde certificaataanvraag. Kies in de vervolgkeuzelijst Certificaatsjabloon de optie Webserver en klik op Indienen zoals in de afbeelding wordt weergegeven.

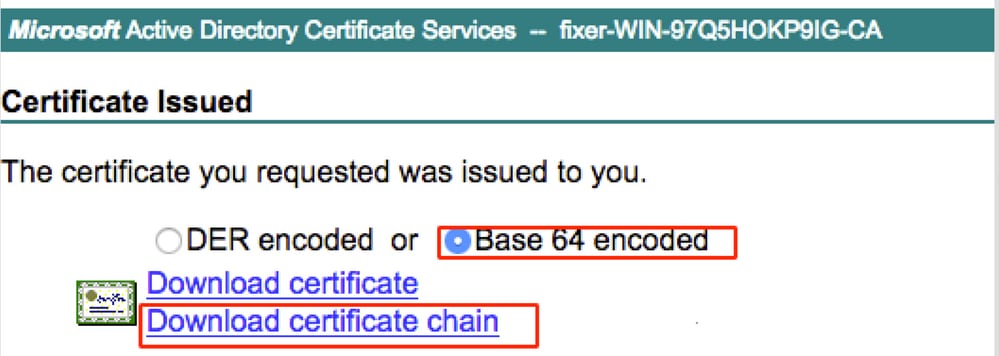

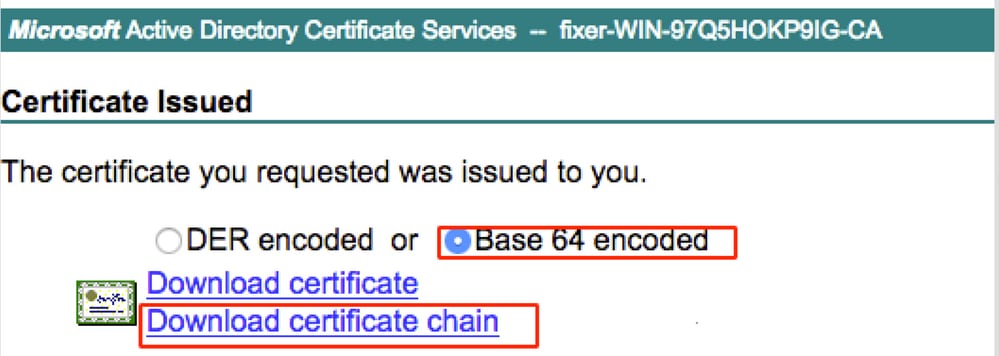

Stap 8. Zodra u op Indienen klikt, krijgt u de optie om het type certificaat te selecteren. Selecteer Base-64 gecodeerd en klik op Certificaatketen downloaden zoals weergegeven in de afbeelding.

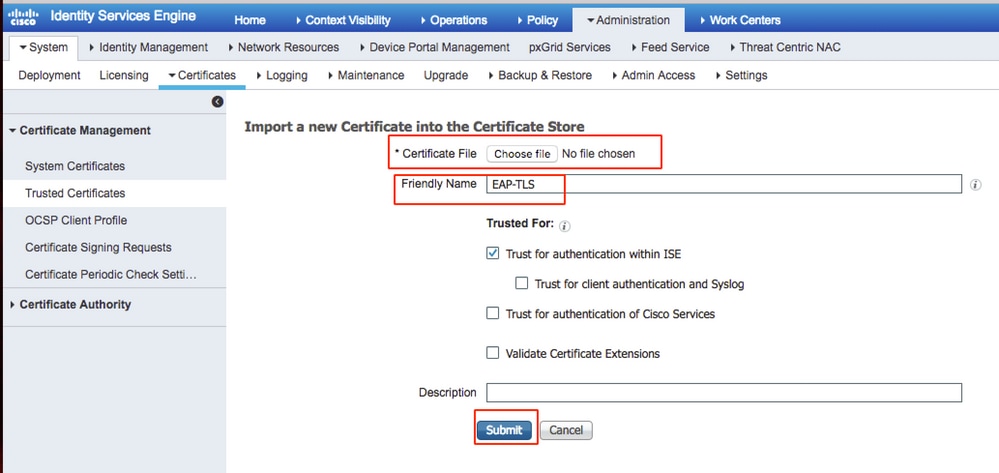

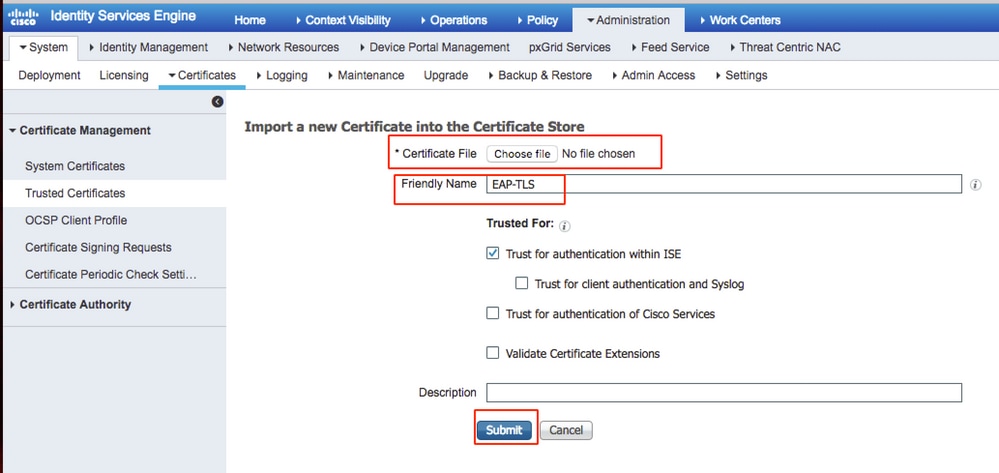

Stap 9. Het downloaden van het certificaat is voltooid voor de ISE-server. U kunt het certificaat uitpakken. Het certificaat bevat twee certificaten, een root-certificaat en een ander tussenproduct. Het rootcertificaat kan worden geïmporteerd onder Beheer > Certificaten > Vertrouwde certificaten > Importeren zoals in de afbeeldingen wordt weergegeven.

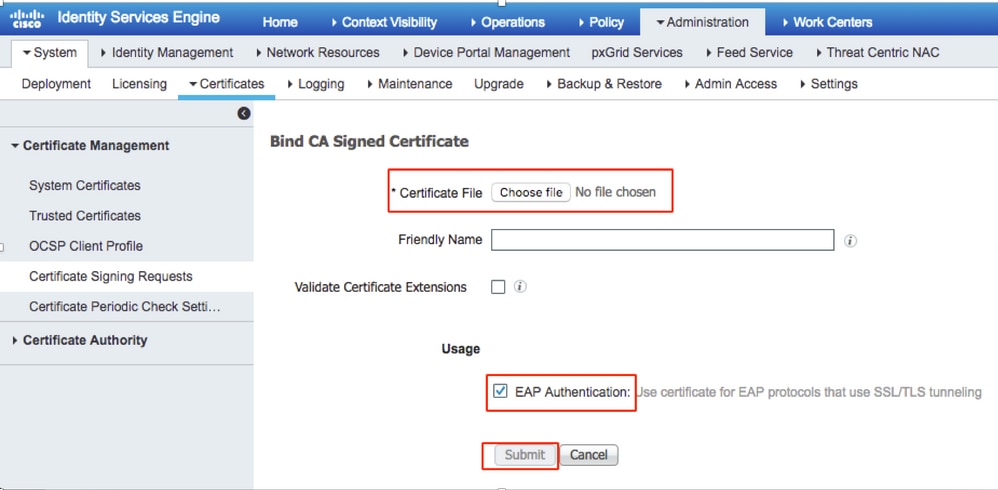

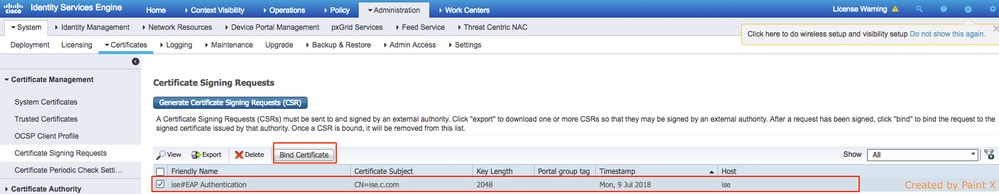

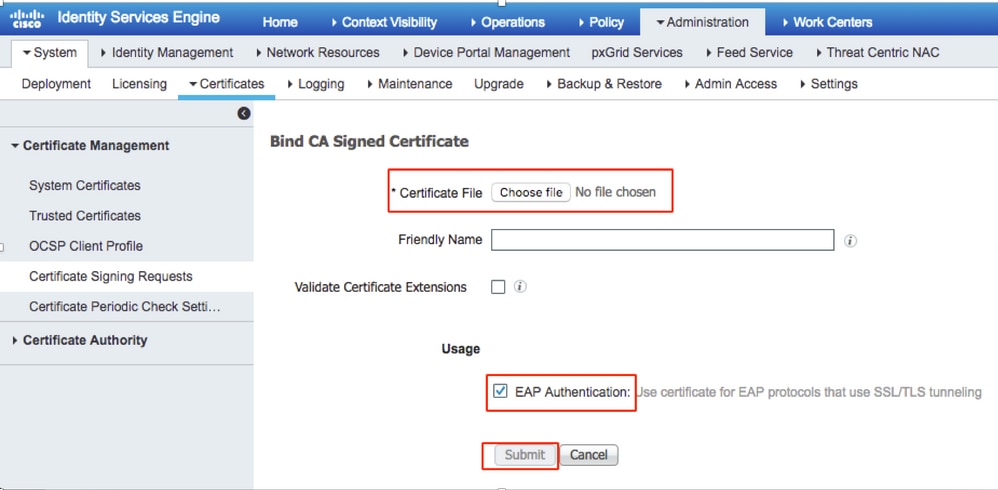

Stap 10. Zodra u op Indienen klikt, wordt het certificaat toegevoegd aan de lijst met vertrouwde certificaten. Ook is het tussencertificaat nodig om te binden aan CSR zoals weergegeven in de afbeelding.

Stap 11. Zodra u op Certificaat binden klikt, is er een optie om het certificaatbestand te kiezen dat op uw bureaublad is opgeslagen. Blader naar het tussenliggende certificaat en klik op Indienen zoals weergegeven in de afbeelding.

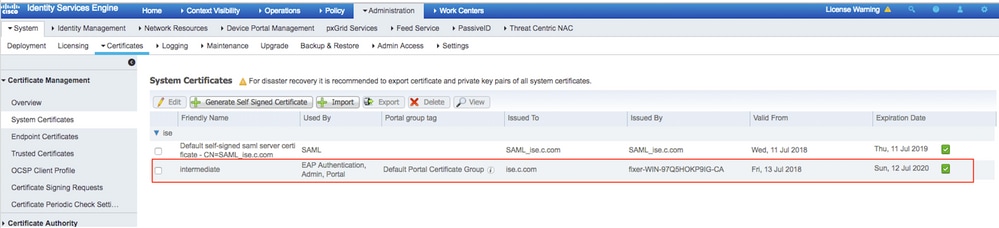

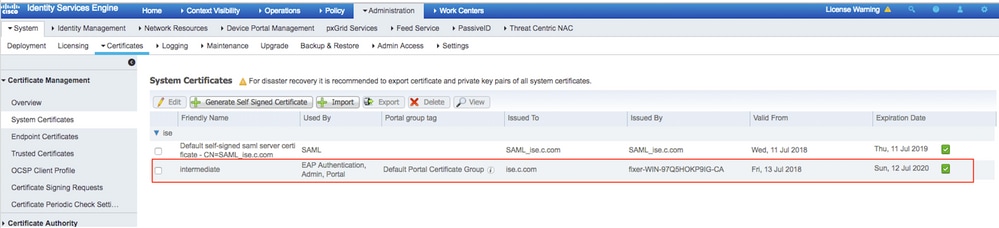

Stap 12. Om het certificaat te bekijken, gaat u naar Beheer > Certificaten > Systeemcertificaten zoals weergegeven in de afbeelding.

Client voor EAP-TLS

Gebruikerscertificaat downloaden op clientsysteem (Windows-bureaublad)

Stap 1. Als u een draadloze gebruiker wilt verifiëren via EAP-TLS, moet u een clientcertificaat genereren. Sluit uw Windows-computer aan op het netwerk zodat u toegang hebt tot de server. Open een webbrowser en voer dit adres in: https://<server-ip addr>/certsrv

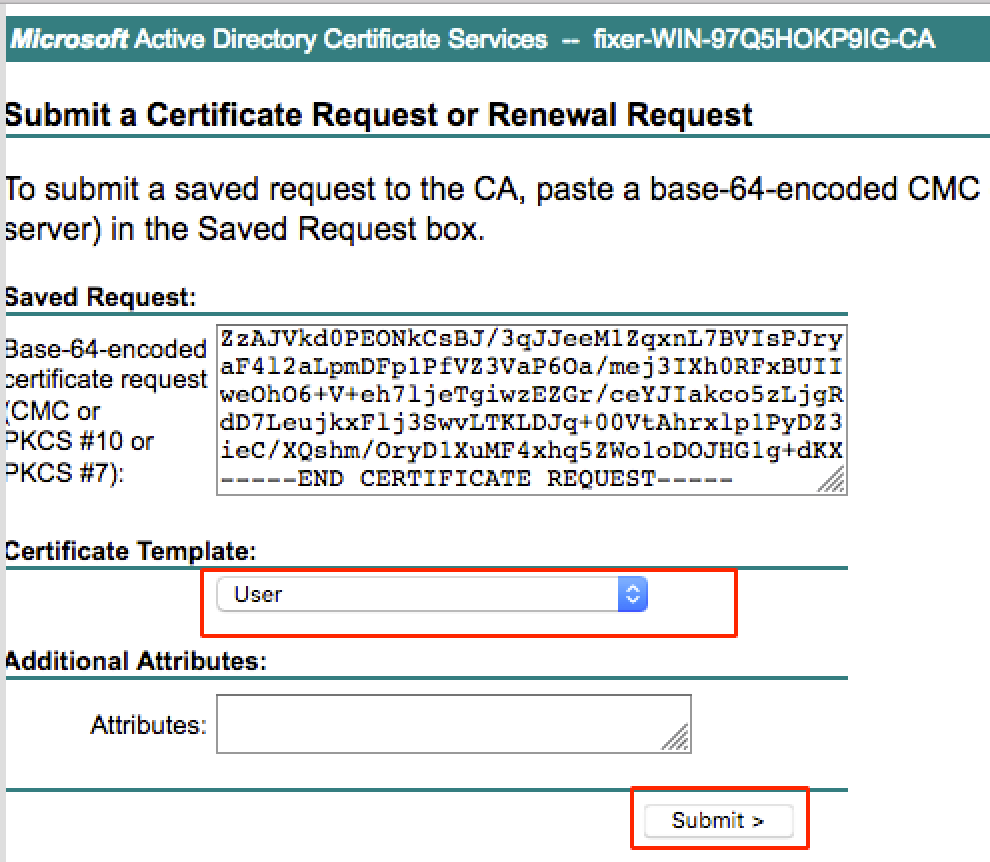

Stap 2. Merk op dat de CA hetzelfde moet zijn als het certificaat dat voor ISE is gedownload.

Hiervoor moet u bladeren naar dezelfde CA-server die u hebt gebruikt om het certificaat voor de server te downloaden. Klik op dezelfde certificeringsinstantie op Certificaat aanvragen zoals eerder is gedaan, maar deze keer moet u Gebruiker selecteren als de certificaatsjabloon die in de afbeelding wordt weergegeven.

Stap 3. Klik vervolgens op Certificaatketen downloaden zoals eerder is gedaan voor de server.

Zodra u de certificaten hebt ontvangen, gebruikt u deze stappen om het certificaat op de Windows-laptop te importeren.

Stap 4. Als u het certificaat wilt importeren, moet u het openen vanuit de Microsoft Management Console (MMC).

- Om de MMC te openen, gaat u naar Start > Uitvoeren > MMC.

- Navigeer naar Bestand > Toevoegen / Verwijderen Magnetisch.

- Dubbelklik op Certificaten.

- Selecteer Computeraccount.

- Selecteer Lokale computer > Voltooien

- Klik op OK om het venster Module te sluiten.

- Klik op [+] naast Certificaten > Persoonlijk > Certificaten.

- Klik met de rechtermuisknop op Certificaten en selecteer Alle taken> Importeren.

- Klik op Next (Volgende).

- Klik op Bladeren.

- Selecteer de .cer, .crt, of .pfx die u wilt importeren.

- Klik op Openen.

- Klik op Next (Volgende).

- Selecteer Automatisch het certificaatarchief selecteren op basis van het type certificaat.

- Klik op Voltooien en OK.

Nadat het importeren van het certificaat is voltooid, moet u de draadloze client (Windows-bureaublad, in dit voorbeeld) configureren voor EAP-TLS.

Draadloos profiel voor EAP-TLS

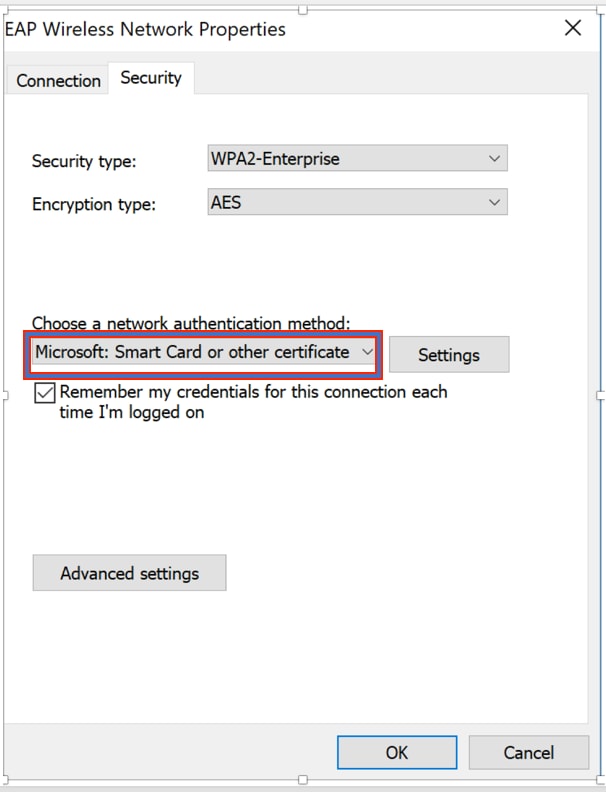

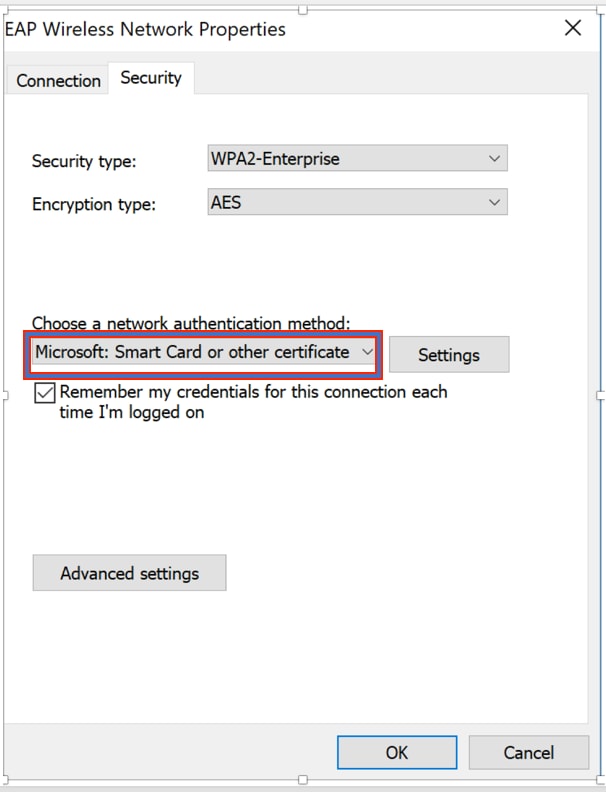

Stap 1. Wijzig het draadloze profiel dat eerder is gemaakt voor Protected Extensible Authentication Protocol (PEAP) om in plaats daarvan EAP-TLS te gebruiken. Klik op EAP-profiel voor draadloze verbindingen.

Stap 2. Selecteer Microsoft: Smart Card of ander certificaat en klik op OK in de afbeelding.

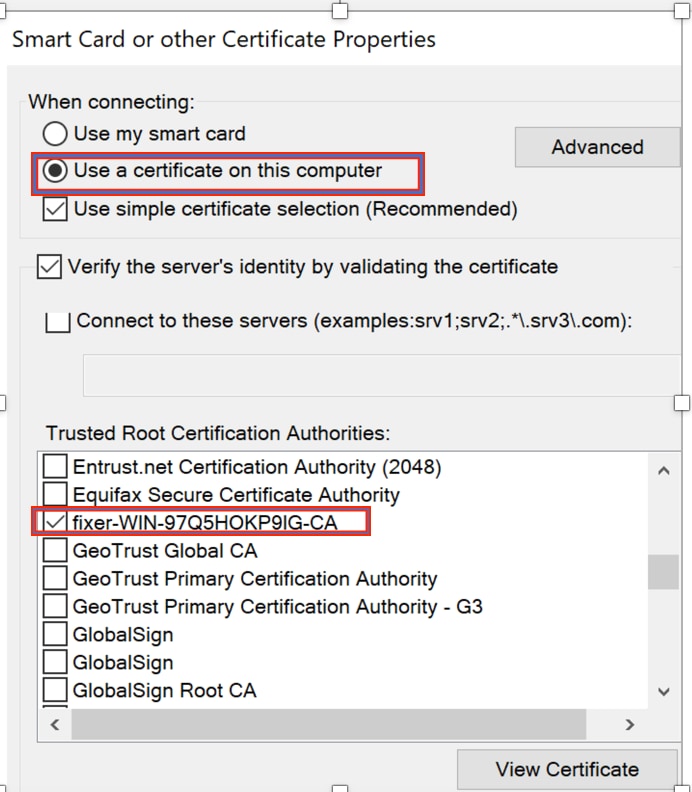

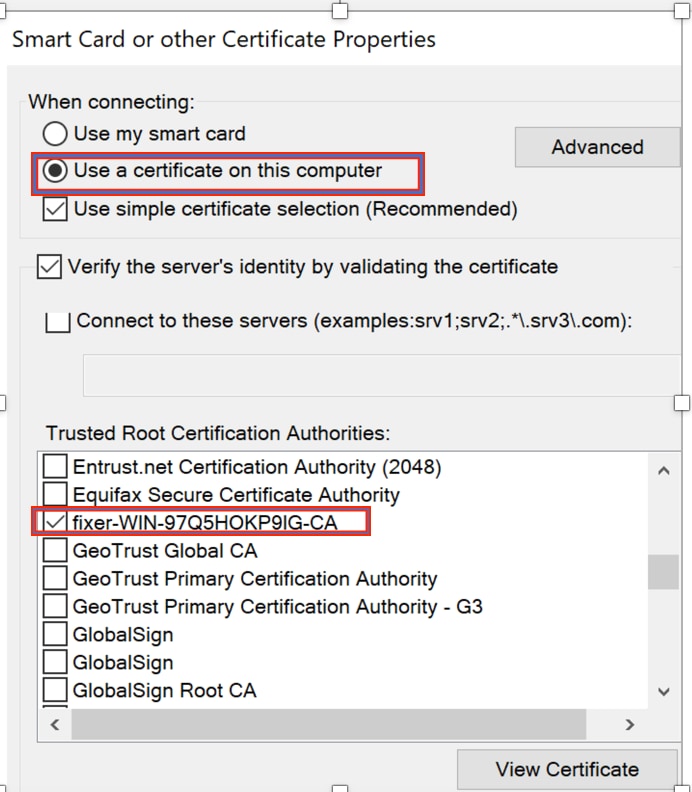

Stap 3. Klik op Instellingen en selecteer het basiscertificaat dat is afgegeven vanaf de CA-server, zoals weergegeven in de afbeelding.

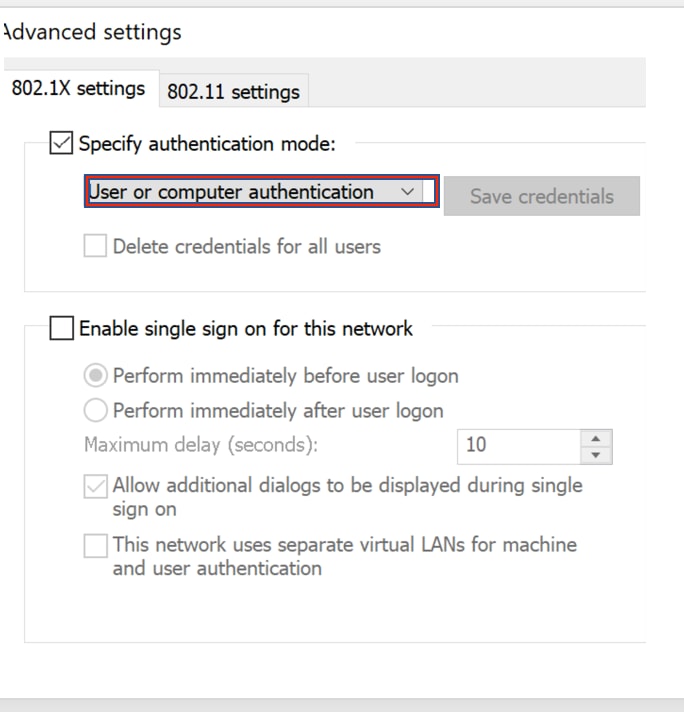

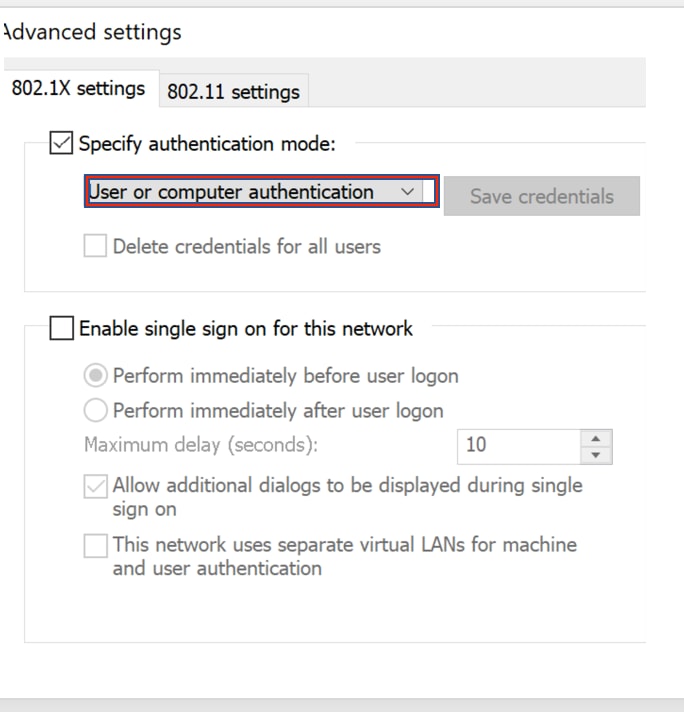

Stap 4. Klik op Geavanceerde instellingen en selecteer Gebruiker- of computerverificatie op het tabblad 802.1x-instellingen, zoals weergegeven in de afbeelding.

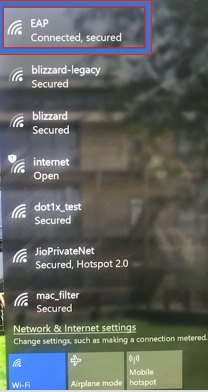

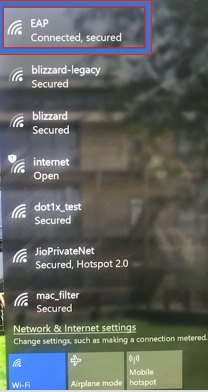

Stap 5. Probeer nu opnieuw verbinding te maken met het draadloze netwerk, selecteer het juiste profiel (EAP, in dit voorbeeld) en maak verbinding. U bent verbonden met het draadloze netwerk, zoals wordt weergegeven in de afbeelding.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

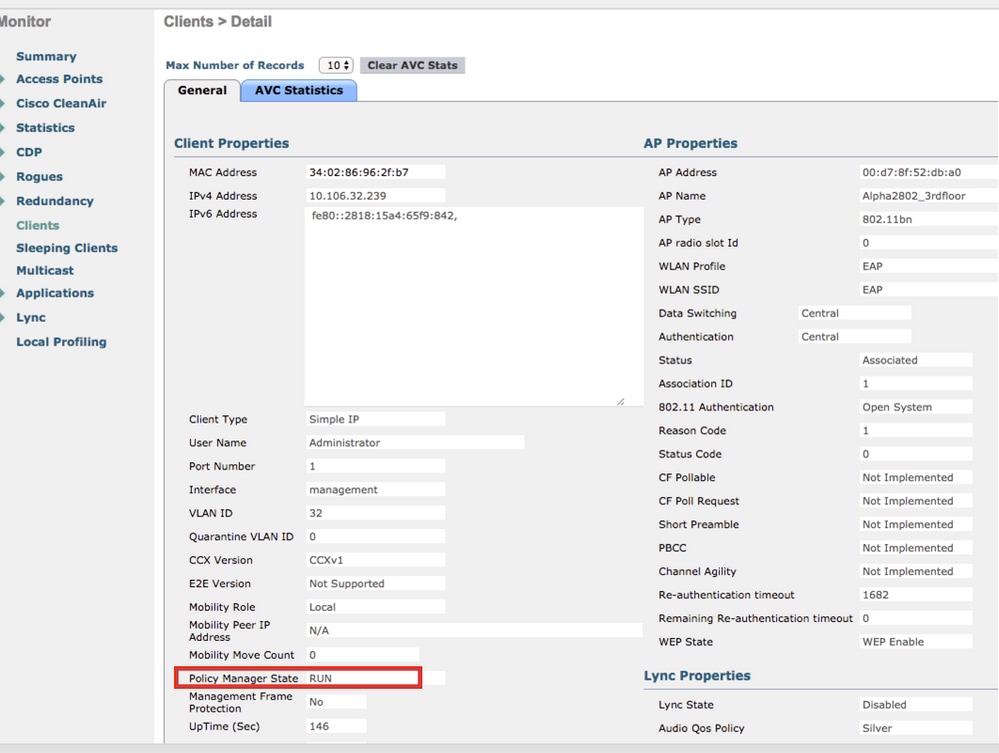

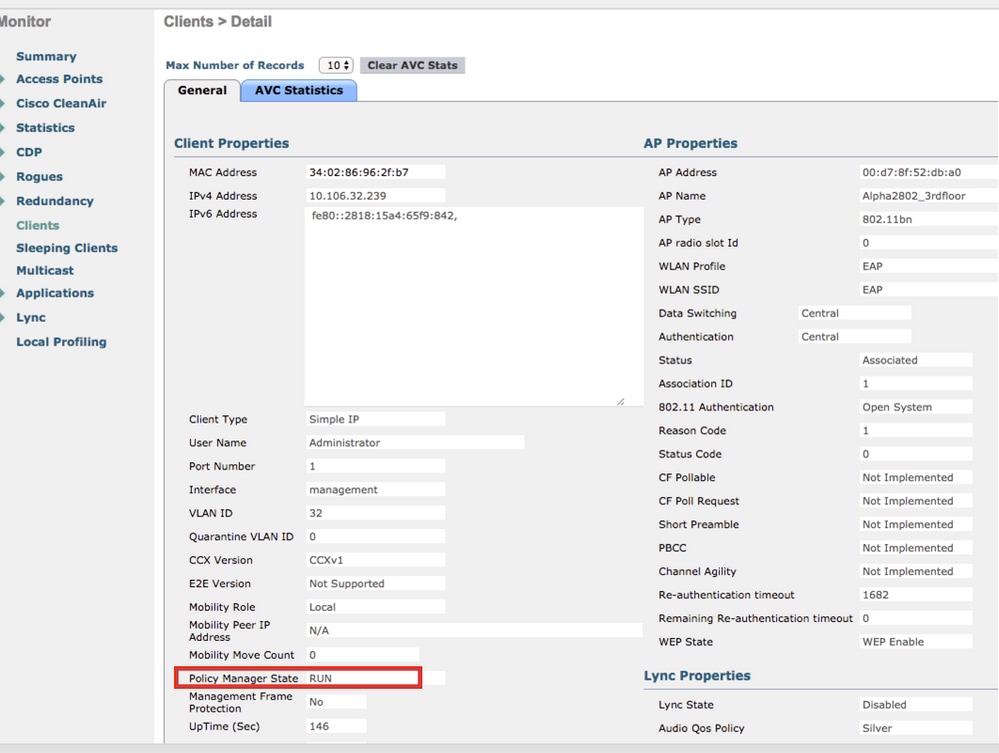

Stap 1. De status Client Policy Manager moet worden weergegeven als RUN. Dit betekent dat de client de verificatie heeft voltooid, het IP-adres heeft verkregen en klaar is om het verkeer dat in de afbeelding wordt weergegeven, door te geven.

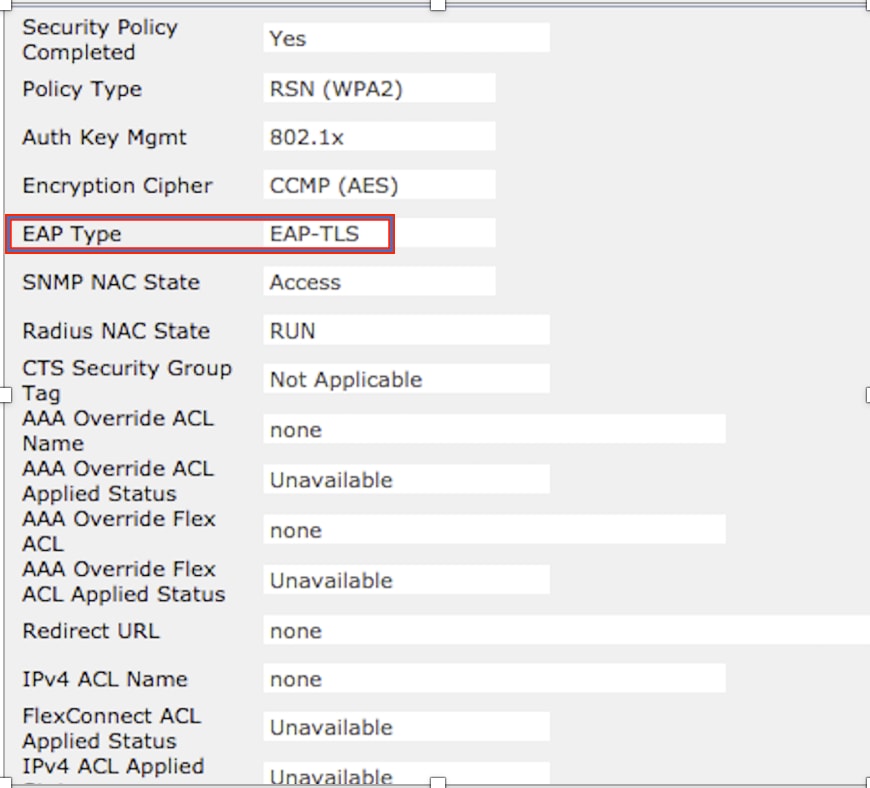

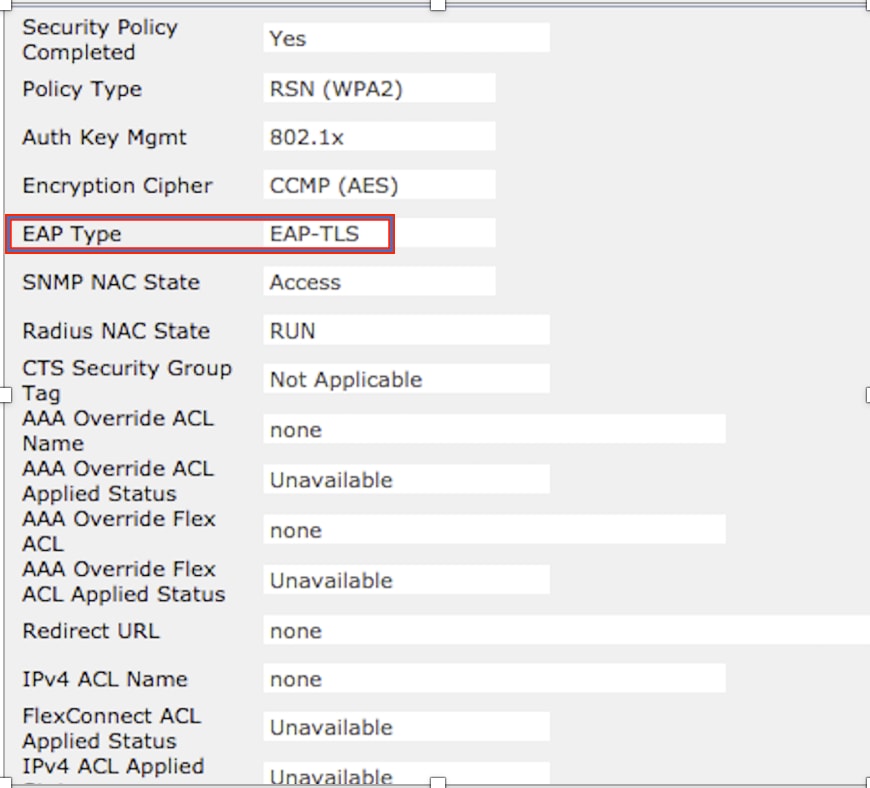

Stap 2. Controleer ook de juiste EAP-methode op WLC op de pagina met clientgegevens, zoals weergegeven in de afbeelding.

Stap 3. Hier zijn de clientgegevens van de CLI van de controller (uitvoer geknipt):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

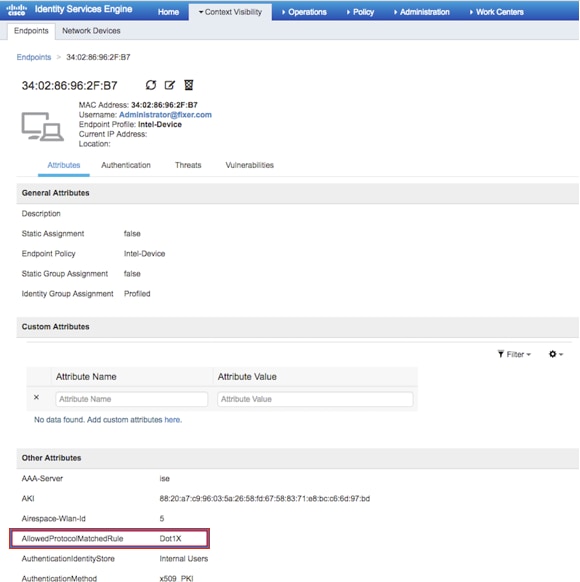

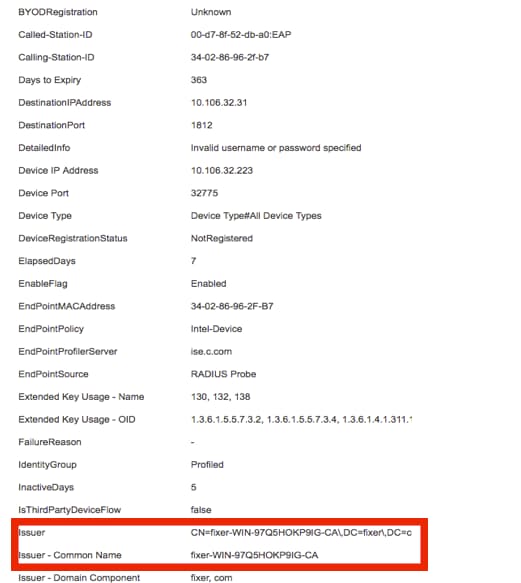

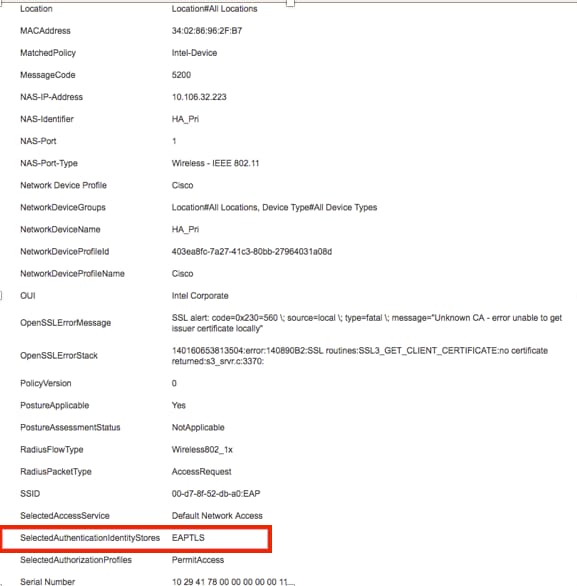

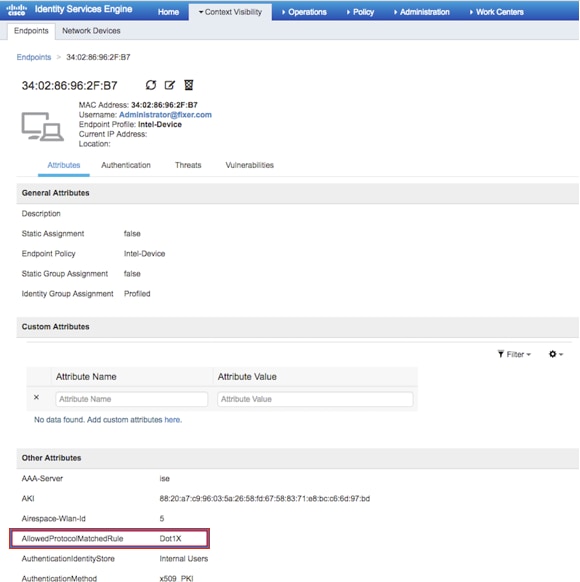

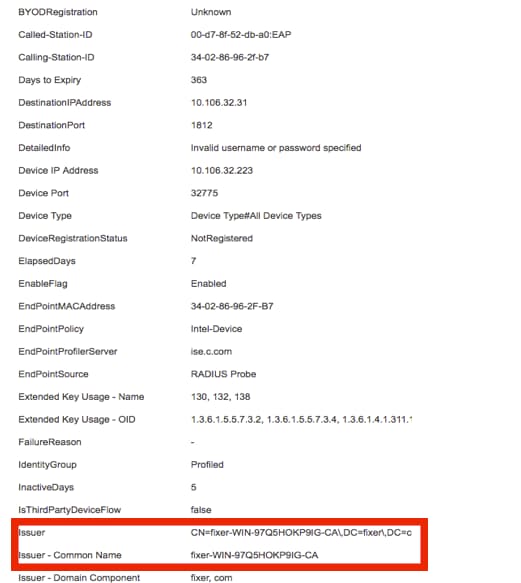

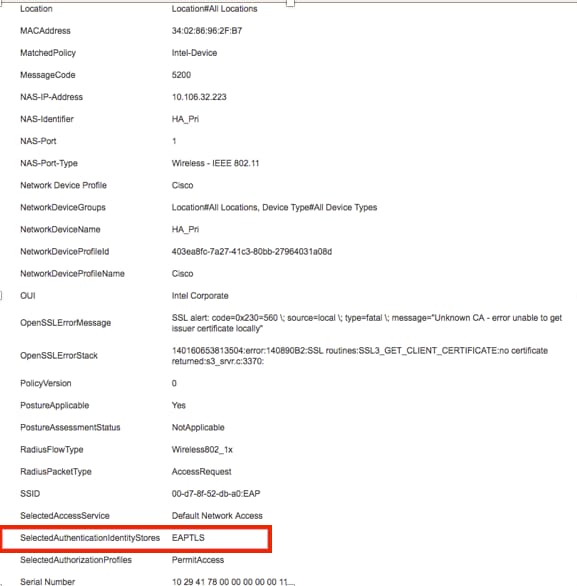

Stap 4. Navigeer op ISE naar Contextzichtbaarheid > Eindpunten > Kenmerken zoals weergegeven in de afbeeldingen.

Problemen oplossen

Er is momenteel geen specifieke informatie beschikbaar om problemen met deze configuratie op te lossen.

Feedback

Feedback