Nieuwe certificaten maken op basis van ondertekende CA-certificaten

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u de certificaten kunt regenereren die zijn ondertekend door een certificeringsinstantie (CA) in Cisco Unified Communications Manager (CUCM).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Real-time Monitoring Tool (RTMT)

- CUCM-certificaten

Gebruikte componenten

- CUCM release 14.x en 15.x

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

gevolgen voor het bedrijfsleven

Deze tabel geeft de zakelijke impact van elke certificaatvernieuwing in uw bedrijf weer. Bekijk de informatie zorgvuldig. Vereiste certificaten verlengen na uren of tijdens stille perioden, op basis van het risiconiveau van elk certificaat.

Informatie vóór controle

Opmerking: raadpleeg de gids voor certificaatregeneratie voor zelf ondertekende certificaatregeneratie. Raadpleeg de handleiding voor regeneratie van multi-SAN-certificaten voor CA-ondertekende regeneratie

Elk type certificaatondertekeningsverzoek (CSR) heeft verschillende sleuteltoepassingen en die zijn vereist in het ondertekende certificaat. De Beveiligingsgids bevat een tabel met de vereiste sleuteltoepassingen voor elk type certificaat.

Voer deze opdracht uit om de onderwerpinstellingen (Localiteit, Staat, Organisatie-eenheid, enzovoort) te wijzigen:

- Stel webbeveiliging of eenheid in of naam localiteitsstatus [land] [alternatieve hostnaam]

Het Tomcat-certificaat wordt automatisch opnieuw gegenereerd nadat u de webbeveiligingsopdracht hebt ingesteld. Het nieuwe Self-Signed certificaat wordt niet toegepast, tenzij de Tomcat-service opnieuw wordt gestart. Raadpleeg deze handleidingen voor meer informatie over deze opdracht:

Certificaten configureren en regenereren

De stappen voor het regenereren van Single-Node-certificaten in een CUCM-cluster die is ondertekend door een CA, worden voor elk type certificaat vermeld. Het is niet nodig om alle certificaten in het cluster opnieuw te genereren als ze niet zijn verlopen.

Tomcat-certificaat

Waarschuwing: het verlopen van het Tomcat-certificaat of een slecht proces in de vernieuwing kan leiden tot: SSO-aanmeldingsfout, telefoons kunnen geen toegang krijgen tot HTTP-services die op de CUCM-node worden gehost, zoals Corporate Directory. CUCM kan verschillende webproblemen hebben, zoals het niet kunnen openen van servicepagina's van andere knooppunten in het cluster. Problemen met Extended Mobility (EM) of Extension Mobility Cross Cluster. Expressway Traversal Zone down (TLS Verify is ingeschakeld). Als Unified Contact Center Express (UCCX) is geïntegreerd, is het vanwege de beveiligingswijziging van CCX vereist om het CUCM Tomcat-certificaat (zelf ondertekend) of het Tomcat root- en intermediair certificaat (voor CA ondertekend) in de UCCX tomcat-trust-winkel te hebben geüpload, omdat dit Finesse-aanmeldingen op het bureaublad beïnvloedt.

Let op: Controleer of SSO is uitgeschakeld in het cluster (CM-beheer > Systeem > SAML-aanmelding). Als SSO is ingeschakeld, moet deze worden uitgeschakeld en vervolgens worden ingeschakeld zodra het regeneratieproces van het Tomcat-certificaat is voltooid.

Op alle nodes (CallManager en IM&P) van het cluster:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > Zoek en verifieer de vervaldatum van het Tomcat-certificaat.

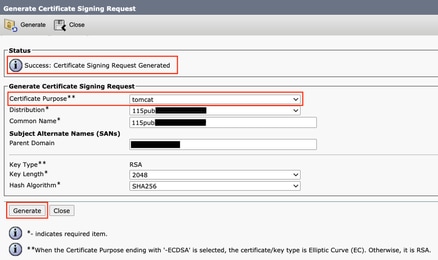

Stap 2. Klik op CSR genereren > Certificaatdoel: tomcat. Selecteer de gewenste instellingen voor het certificaat en klik op Genereren. Wacht tot het succesbericht wordt weergegeven en klik op Sluiten.

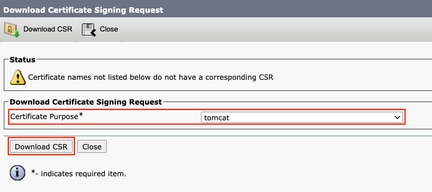

Stap 3. Download de CSR. Klik op CSR downloaden, selecteer Certificate Purpose: tomcat en klik op Downloaden.

Stap 4. Stuur de CSR naar de certificeringsinstantie.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA certificaat als tomcat-trust. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: tomcat-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Intermediair certificaat als tomcat-trust (optioneel). Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: tomcat-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: Sommige CA's bieden geen tussentijds certificaat. Als alleen het basiscertificaat is verstrekt, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als tomcat. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: tomcat. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor de huidige CUCM-node.

Opmerking: Op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de CSR en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Algemene foutberichten voor het uploaden van het certificaat.

Stap 6. Om het nieuwe certificaat op de server te laten toepassen, moet de Cisco Tomcat-service opnieuw worden gestart via CLI (start met Publisher en vervolgens abonnees, één voor één), gebruik de opdrachtregelservice om Cisco Tomcat opnieuw op te starten.

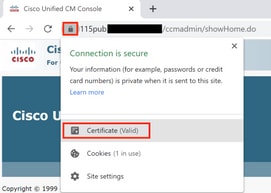

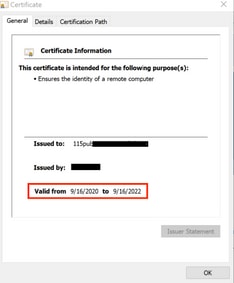

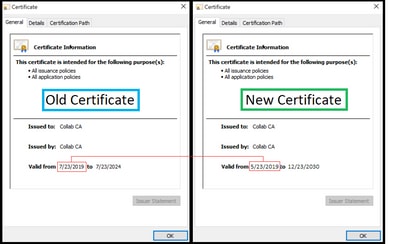

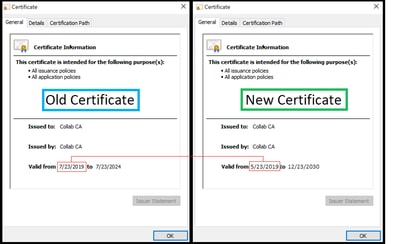

Om te bevestigen dat het Tomcat-certificaat nu wordt gebruikt door CUCM, navigeert u naar de webpagina van de node en selecteert u Sitegegevens (vergrendelingspictogram) in de browser. Klik op de optie Certificaat en controleer de datum van het nieuwe certificaat.

IPSec-certificaat

Waarschuwing: het verlopen van het IPsec-certificaat of een slecht proces tijdens de verlenging kan leiden tot: Disaster Recovery System (DRS)/Disaster Recovery Framework (DRF) kan niet goed functioneren. IPsec-tunnels naar Gateway (GW) of naar andere CUCM-clusters werken niet.

Let op: een back-up- of terugzettaak mag niet actief zijn wanneer het IPSec-certificaat opnieuw wordt gegenereerd.

Voor alle nodes (CallManager en IM&P) van het cluster:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > Zoek en verifieer de vervaldatum van het ipsec-certificaat.

Stap 2. Klik op CSR genereren > Certificaatdoel: ipsec. Selecteer de gewenste instellingen voor het certificaat en klik op Genereren. Wacht tot het succesbericht wordt weergegeven en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer Certificate Purpose ipsec en klik op Download.

Stap 4. Stuur de CSR naar de certificeringsinstantie.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als ipsec-trust. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: ipsec-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Intermediair certificaat als ipsec-trust (optioneel). Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: tomcat-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: Sommige CA's bieden geen tussentijds certificaat. Als alleen het basiscertificaat is verstrekt, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als ipsec. Ga naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: ipsec. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor de huidige CUCM-node.

Opmerking: Op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de CSR en wordt het nieuwe certificaat met CA-handtekening geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Algemene foutberichten voor het uploaden van het certificaat</strong>.

Stap 6. Als u het nieuwe certificaat op de server wilt toepassen, moeten de vereiste services opnieuw worden gestart (alleen als de service wordt uitgevoerd en actief is). Navigeer naar:

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco DRF Master (uitgever)

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco DRF Local (uitgever en abonnees)

CAPF-certificaat

Waarschuwing: het verlopen van het CAPF-certificaat of een slecht proces tijdens de verlenging kan leiden tot: problemen met de verificatie- en coderingsinstellingen voor eindpunten (behalve de online en offline CAPF-modus), Phone VPN, 802.1x en Phone Proxy. CTI, JTAPI en TAPI.

Opmerking: om te bepalen of het cluster zich in de gemengde modus bevindt, gaat u naar Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Niet-beveiligd; 1 == Gemengde modus).

Opmerking: de CAPF-service wordt alleen uitgevoerd in de uitgever en dat is het enige certificaat dat wordt gebruikt. Het is niet nodig om abonneeknooppunten te laten ondertekenen door een CA omdat ze niet worden gebruikt. Als het certificaat is verlopen in de abonnees en u wilt de waarschuwingen van verlopen certificaten vermijden, kunt u abonnee-CAPF-certificaten opnieuw genereren als zelfondertekend. Zie voor meer informatie CAPF-certificaat als zelfondertekend.

In de uitgever:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > Zoek en verifieer de vervaldatum van het CAPF-certificaat.

Stap 2. Klik op CSR genereren > Certificaatdoel: CAPF. Selecteer de gewenste instellingen voor het certificaat en klik op Genereren. Wacht tot het succesbericht wordt weergegeven en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer Certificate Purpose CAPF en klik op Downloaden.

Stap 4. Stuur de CSR naar de certificeringsinstantie.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als CAPF-trust. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CAPF-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Intermediair certificaat als CAPF-trust (optioneel). Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CAPF-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: Sommige CA's bieden geen tussentijds certificaat. Als alleen het basiscertificaat is verstrekt, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als CAPF. Ga naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CAPF. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor de huidige CUCM-node.

Opmerking: Op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de CSR en wordt het nieuwe certificaat met CA-handtekening geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Algemene foutberichten voor het uploaden van het certificaat.

Stap 6. Als het cluster zich in de gemengde modus bevindt, werkt u de CTL bij voordat de services opnieuw worden gestart: Token of Tokenless. Als het cluster zich in de niet-beveiligde modus bevindt, slaat u deze stap over en gaat u verder met het opnieuw opstarten van de service.

Stap 7. Als u het nieuwe certificaat op de server wilt toepassen, moeten de vereiste services opnieuw worden gestart (alleen als de service wordt uitgevoerd en actief is). Navigeer naar:

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service (Alle knooppunten waarop de service wordt uitgevoerd).

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP (Alle knooppunten waarop de service wordt uitgevoerd.)

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco Certificate Authority-proxyfunctie (uitgever)

Stap 8. Reset alle telefoons:

- Navigeer naar Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de instructie U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? selecteert u OK en klikt u vervolgens op Opnieuw instellen.

Opmerking: Apparaatregistratie controleren via RTMT. Zodra alle telefoons zijn geregistreerd, kunt u doorgaan met het volgende certificaattype.

CallManager-certificaat

Waarschuwing: verlopen van het Call Manager-certificaat of een slecht proces in de verlenging kan leiden tot: problemen met de telefoonregistratie. Gecodeerde/geverifieerde telefoons registreren niet. Trivial File Transfer Protocol (TFTP) wordt niet vertrouwd (telefoons accepteren geen ondertekende configuratiebestanden en/of ITL-bestanden). Secure Session Initiation Protocol (SIP) trunks of mediabronnen (conferentiebruggen, MTP-mediaterminatiepunt, Xcoders, enzovoort) registreren of werken niet. Het AXL-verzoek mislukt.

Let op: regenereer CallManager- en TVS-certificaten niet tegelijkertijd. Dit veroorzaakt een niet-herstelbare mismatch met de geïnstalleerde ITL op eindpunten die de verwijdering van de ITL van ALLE eindpunten in het cluster vereist. Voltooi het hele proces voor CallManager en zodra de telefoons zijn geregistreerd, start u het proces voor de tv.

Opmerking: om te bepalen of het cluster zich in de gemengde modus bevindt, gaat u naar Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Niet-beveiligd; 1 == Gemengde modus).

Voor alle CallManager-knooppunten van het cluster:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > Zoek en verifieer de vervaldatum van het CallManager-certificaat.

Stap 2. Klik op CSR genereren > Certificaatdoel: CallManager. Selecteer de gewenste instellingen voor het certificaat en klik op Genereren. Wacht tot het succesbericht wordt weergegeven en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer Certificate Purpose: CallManager en klik op Download.

Stap 4. Stuur de CSR naar de certificeringsinstantie.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als CallManager-trust. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CallManager-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Intermediair certificaat als CallManager-trust (optioneel). Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CallManager-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: Sommige CA's bieden geen tussentijds certificaat. Als alleen het basiscertificaat is verstrekt, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als CallManager. Ga naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: CallManager. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor de huidige CUCM-node.

Opmerking: Op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de CSR en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Algemene foutberichten voor het uploaden van het certificaat.

Stap 6. Als het cluster zich in de gemengde modus bevindt, werkt u de CTL bij voordat de services opnieuw worden gestart: Token of Tokenless. Als het cluster zich in de niet-beveiligde modus bevindt, slaat u deze stap over en gaat u verder met het opnieuw opstarten van de services.

Stap 7. Als u het nieuwe certificaat op de server wilt toepassen, moeten de vereiste services opnieuw worden gestart (alleen als de service wordt uitgevoerd en actief is). Navigeer naar:

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco Call Manager

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

Stap 8. Reset alle telefoons:

- Navigeer naar Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de instructie U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? selecteer OK en klik op Reset.

Opmerking: Apparaatregistratie controleren via RTMT. Zodra alle telefoons zijn geregistreerd, kunt u doorgaan met het volgende certificaattype.

TVS-certificaat

Waarschuwing: een verlopen TVS-certificaat of een defect proces veroorzaakt problemen met de telefoonregistratie; nieuwe telefoons kunnen zich niet registreren bij Cisco UCM. Apparaten die zijn geregistreerd bij CUCM hebben geen toegang tot toepassingen zoals EM-services, directory en MIDlet wanneer HTTPS wordt gebruikt. Ook de verificatie van TL's en configuratiebestanden (cfg) mislukt.

Let op: regenereer CallManager- en TVS-certificaten niet tegelijkertijd. Dit veroorzaakt een niet-herstelbare mismatch met de geïnstalleerde ITL op eindpunten die de verwijdering van de ITL van ALLE eindpunten in het cluster vereist. Voltooi het hele proces voor CallManager en zodra de telefoons zijn geregistreerd, start u het proces voor de tv.

Voor alle TVS-knooppunten van het cluster:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > De vervaldatum van het TVS-certificaat zoeken en controleren.

Stap 2. Klik op CSR genereren > Certificaatdoel: TVS. Selecteer de gewenste instellingen voor het certificaat en klik op Genereren. Wacht tot het succesbericht wordt weergegeven en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer Certificate Purpose TVS en klik op Download.

Stap 4. Stuur de CSR naar de certificeringsinstantie.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als TVS-trust. Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: TVS-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Intermediair certificaat als TVS-trust (optioneel). Navigeer naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: TVS-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: Sommige CA's bieden geen tussentijds certificaat. Als alleen het basiscertificaat is verstrekt, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als TVS. Ga naar Certificaatbeheer > Certificaat uploaden > Certificaatdoel: TVS. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor de huidige CUCM-node.

Opmerking: Op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de CSR en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Algemene foutberichten voor het uploaden van het certificaat.

Stap 6. Als u het nieuwe certificaat op de server wilt toepassen, moeten de vereiste services opnieuw worden gestart (alleen als de service wordt uitgevoerd en actief is). Navigeer naar:

- Cisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTP (Alle knooppunten waarop de service wordt uitgevoerd.)

- Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification Service (Alle knooppunten waarop de service wordt uitgevoerd).

Stap 7. Reset alle telefoons:

- Navigeer naar Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de instructie U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? selecteert u OK en klikt u vervolgens op Opnieuw instellen.

Opmerking: Apparaatregistratie controleren via RTMT. Zodra alle telefoons zijn geregistreerd, kunt u doorgaan met het volgende certificaattype.

Problemen oplossen Veelvoorkomende geüploade certificaatfoutberichten

In deze sectie worden enkele van de meest voorkomende foutmeldingen weergegeven wanneer een certificaat met CA-handtekening wordt geüpload.

CA-certificaat is niet beschikbaar in de Trust-Store

Deze fout betekent dat het root- of tussencertificaat niet naar de CUCM is geüpload. Controleer of deze twee certificaten als vertrouwensarchief zijn geüpload voordat het servicecertificaat wordt geüpload.

Bestand /usr/local/platform/.security/tomcat/keys/tomcat.csr bestaat niet

Deze fout wordt weergegeven wanneer er geen CSR bestaat voor het certificaat (tomcat, callmanager, ipsec, capf, tvs). Controleer of de CSR al eerder is gemaakt en of het certificaat op basis van die CSR is gemaakt. Belangrijke punten om in gedachten te houden:

- Er kan slechts 1 CSR per server en certificaattype bestaan. Dat betekent dat als er een nieuwe CSR wordt gemaakt, de oude wordt vervangen.

- Wildcard-certificaten worden niet ondersteund door CUCM.

- Het is niet mogelijk om een servicecertificaat dat momenteel van kracht is te vervangen zonder een nieuwe MVO.

- Een andere mogelijke fout voor hetzelfde probleem is "Het bestand /usr/local/platform/upload/certs//tomcat.der kon niet worden geüpload." Dit is afhankelijk van de CUCM-versie.

Openbare CSR-sleutel en certificaat Openbare sleutel komen niet overeen

Deze fout wordt weergegeven wanneer het certificaat dat door de certificeringsinstantie wordt geleverd, een andere openbare sleutel heeft dan de sleutel die in het CSR-bestand is verzonden. Mogelijke redenen zijn:

- Het onjuiste certificaat (misschien van een andere node) wordt geüpload.

- Het CA-certificaat is gegenereerd met een andere CSR.

- De CSR werd geregenereerd en verving de oude CSR die werd gebruikt om het ondertekende certificaat te krijgen.

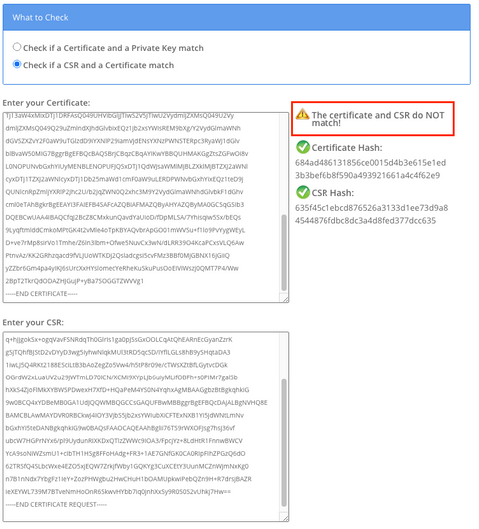

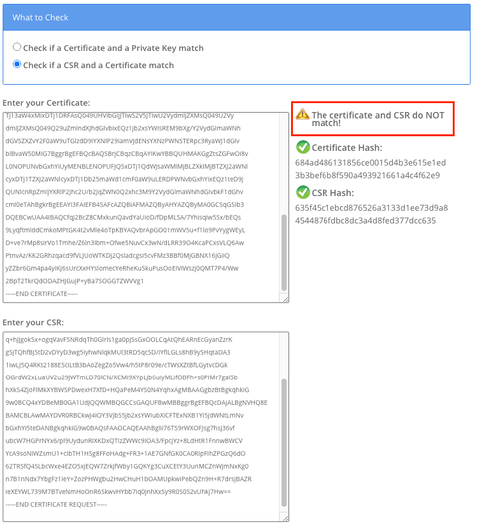

Om te controleren of de CSR en het certificaat public key overeenkomen, zijn er meerdere online tools zoals SSL.

Een andere mogelijke fout voor hetzelfde probleem is "Het bestand /usr/local/platform/upload/certs//tomcat.der kon niet worden geüpload." Dit is afhankelijk van de CUCM-versie.

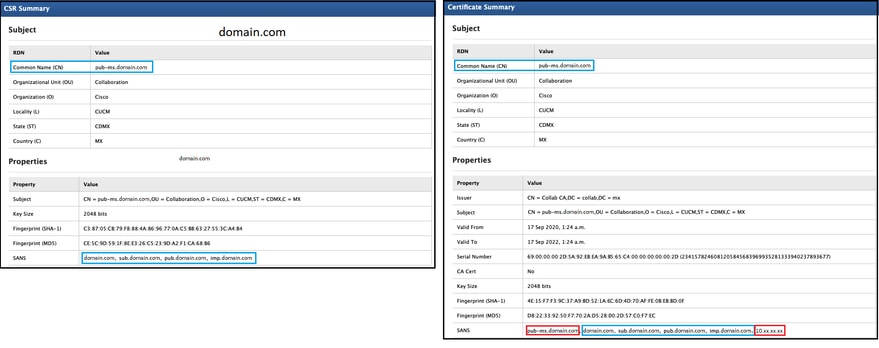

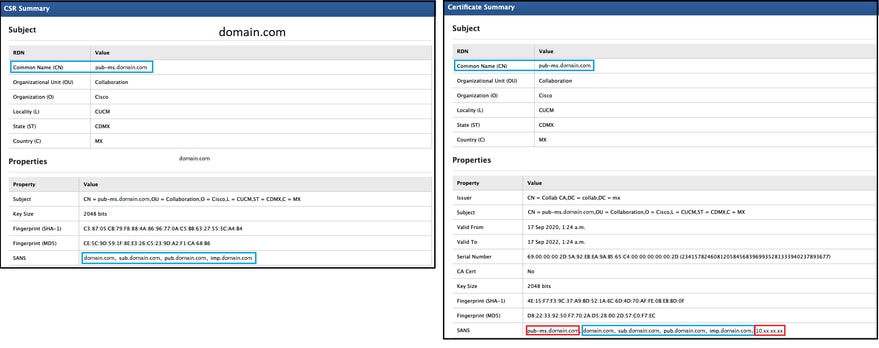

Alternatieve naam (SAN) van CSR-onderwerp en SAN-certificaat komen niet overeen

De SAN's tussen de CSR en het certificaat moeten hetzelfde zijn. Dit voorkomt certificering voor domeinen die niet zijn toegestaan. De volgende stappen om te controleren of de SAN niet overeenkomt:

1. Decodeer de CSR en het certificaat (basis 64). Er zijn verschillende decoders online beschikbaar, zoals de decoder.

2. Vergelijk de SAN-items en controleer of ze allemaal overeenkomen. De bestelling is niet belangrijk, maar alle vermeldingen in de CSR moeten hetzelfde zijn in het certificaat.

Het CA-ondertekende certificaat heeft bijvoorbeeld twee extra SAN-vermeldingen toegevoegd, de algemene naam van het certificaat en een extra IP-adres.

3. Zodra u hebt vastgesteld dat het SAN niet overeenkomt, zijn er twee opties om dit op te lossen:

- Vraag uw CA-beheerder om een certificaat uit te geven met exact dezelfde SAN-vermeldingen die in de CSR worden verzonden.

- Maak een CSR in CUCM die overeenkomt met de vereisten van de CA.

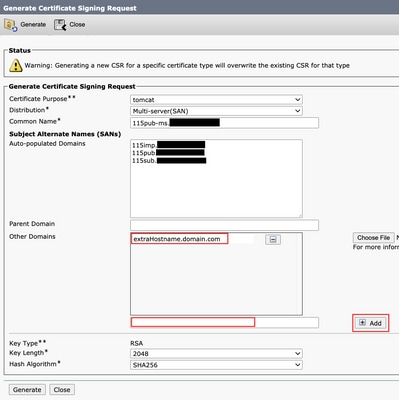

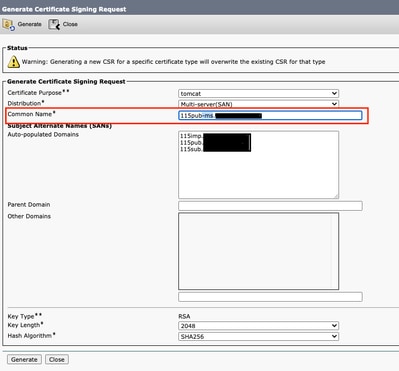

De CSR wijzigen die door CUCM is gemaakt:

- Als de CA het domein verwijdert, kan een CSR in CUCM worden gemaakt zonder het domein. Verwijder tijdens het maken van de CSR het domein dat standaard is ingevuld.

- Als een Multi-SAN-certificaat is gemaakt, zijn er CA's die de -ms in de algemene naam niet accepteren. De -ms kan uit de CSR worden verwijderd wanneer deze wordt gemaakt.

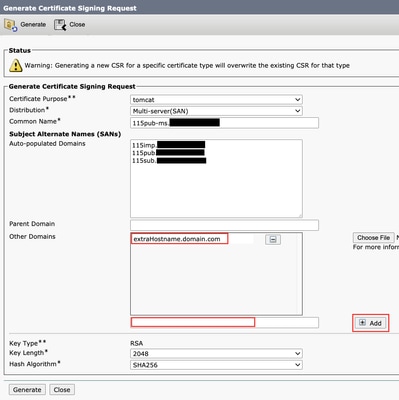

3. Om een alternatieve naam toe te voegen, behalve de namen die automatisch worden ingevuld door CUCM:

- Als Multi-SAN-certificaat wordt gebruikt, kan meer FQDN worden toegevoegd. (IP-adressen worden niet geaccepteerd.)

b. Als het certificaat Single Node is, gebruikt u de opdracht webbeveiliging instellen. Deze opdracht is zelfs van toepassing op Multi-SAN-certificaten. (Elke vorm van domein kan worden toegevoegd, ook IP-adressen zijn toegestaan.)

Zie de Naslaghandleiding van de opdrachtregel voor meer informatie.

Vertrouwenscertificaten met dezelfde GN worden niet vervangen

CUCM is ontworpen om slechts één certificaat met dezelfde gemeenschappelijke naam en hetzelfde certificaattype op te slaan. Dit betekent dat als een certificaat dat tomcat-trust is al bestaat in de database en het moet worden vervangen door een recent certificaat met dezelfde GN, CUCM het oude certificaat verwijdert en vervangt door het nieuwe.

Er zijn enkele gevallen waarin CUCM het oude certificaat niet vervangt:

- Het geüploade certificaat is verlopen: CUCM staat niet toe dat u een verlopen certificaat uploadt.

- Het oude certificaat heeft een recentere DATUM dan het nieuwe certificaat. CUCM behoudt het meest recente certificaat en de oudere DATUM VAN wordt gecatalogiseerd als ouder. Voor dit scenario is het noodzakelijk om het ongewenste certificaat te verwijderen en vervolgens het nieuwe te uploaden.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

5.0 |

12-Nov-2025

|

Bijgewerkt Alt tekst, machinevertaling en opmaak.

Toegevoegde tabel met impact en belangrijkste aanbevelingen voor elke regeneratie van het certificaat. |

4.0 |

27-Aug-2024

|

Bijgewerkt Alt tekst, machinevertaling en opmaak. |

3.0 |

14-Sep-2022

|

hercertificering |

1.0 |

17-May-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Danny DuranCisco TAC Project Manager

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback