Inleiding

In dit document wordt de automatische registratie en verlenging van certificaten beschreven via de CAPF Online-functie voor Cisco Unified Communications Manager (CUCM).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Communications Manager

- X.509-certificaten

- Windows Server

- Windows Active Directory (AD)

- Windows Internet Information Services (IIS)

- NT (New Technology) LAN Manager (NTLM)-verificatie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- CUCM-versie 12.5.1.10000-22

- Windows Server 2012 R2

- IP Phone CP-8865 / Firmware: SIP 12-1-1SR1-4 en 12-5-1SR2.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document behandelt de configuratie van de functie en de bijbehorende bronnen voor aanvullend onderzoek.

De tijd en datum van de server valideren

Zorg ervoor dat de Windows-server de juiste datum, tijd en tijdzone heeft geconfigureerd omdat dit van invloed is op de geldigheidstijden voor het CA-certificaat (Certificate Authority) van de hoofdmap van de server en de certificaten die door de server zijn uitgegeven.

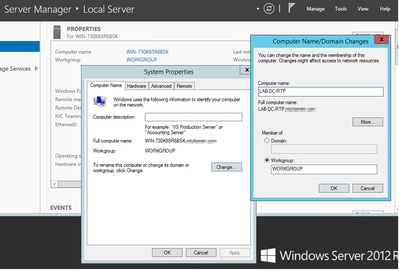

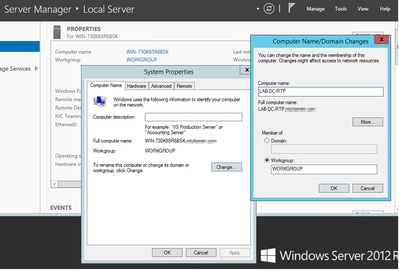

Computernaam van server bijwerken

Standaard heeft de naam van de servercomputer een willekeurige naam, zoals WIN-730K65R6BSK. Het eerste wat u moet doen voordat u AD Domain Services inschakelt, is ervoor zorgen dat de naam van de servercomputer wordt bijgewerkt naar wat u wilt dat de hostnaam van de server en de naam van de CA-hoofduitgever aan het einde van de installatie zijn; anders zijn er veel extra stappen nodig om dit te wijzigen nadat AD-services zijn geïnstalleerd.

- Navigeer naar de lokale server en selecteer de naam van de computer om de systeemeigenschappen te openen

- Selecteer de knop Wijzigen en typ de nieuwe naam van de computer:

- Start de server opnieuw op om de wijzigingen toe te passen

Configureren

AD-services, gebruikers- en certificaatsjabloon

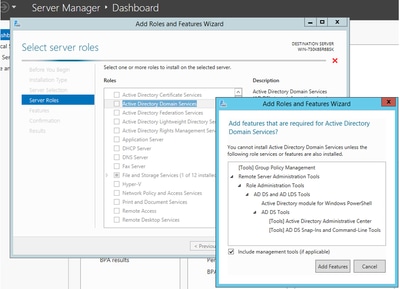

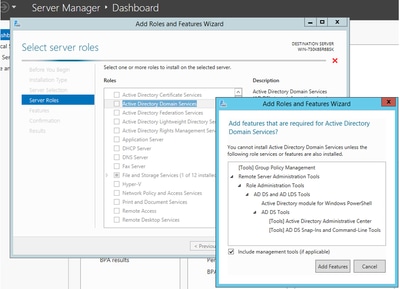

Active Directory-services inschakelen en configureren

- Selecteer in Serverbeheer de optie Rollen en functies toevoegen, selecteer Rolgebaseerde of op functies gebaseerde installatie en kies de server uit de pool (er moet er maar één in de pool zijn) en vervolgens Active Directory Domain Services:

- Ga door met het selecteren van de knop Volgende en vervolgens Installeren

- Selecteer de knop Sluiten nadat de installatie is voltooid

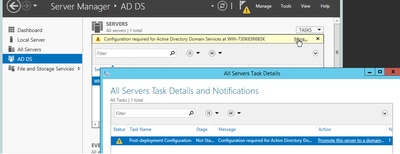

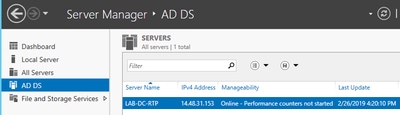

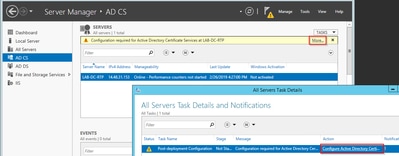

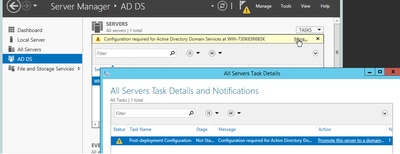

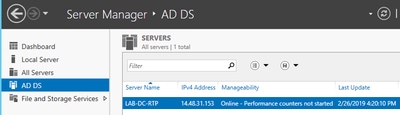

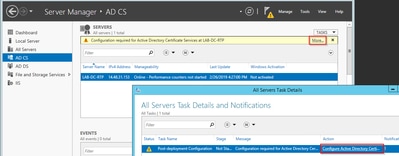

- Onder Serverbeheer > AD DS verschijnt een waarschuwingstabblad met de titel Configuratie vereist voor Active Directory Domain Services. Selecteer meer koppeling en vervolgens beschikbare actie om de installatiewizard te starten:

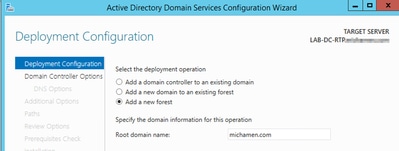

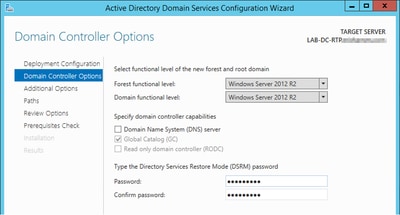

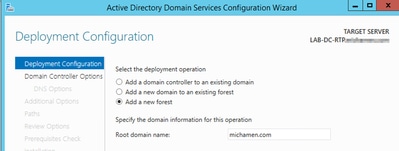

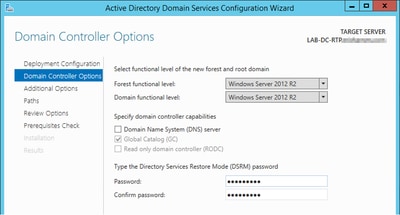

- Voltooi de aanwijzingen in de wizard Domeininstellingen, voeg een nieuw forest toe met de gewenste hoofddomeinnaam en schakel het selectievakje DNS uit wanneer dit beschikbaar is. Definieer het DSRM-wachtwoord.

- Noodzaak om een NetBIOS-domeinnaam op te geven (gebruikt in MICHAMEN1 in dit lab).

- Voltooi de wizard. De server wordt vervolgens opnieuw opgestart om de installatie te voltooien.

- Vervolgens moet u de nieuwe domeinnaam opgeven wanneer u zich de volgende keer aanmeldt. Bijvoorbeeld MICHAMEN1\Administrator.

Certificaatservices inschakelen en configureren

- Selecteer in Serverbeheer Rollen en functies toevoegen

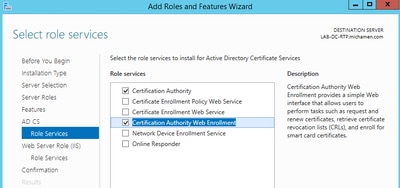

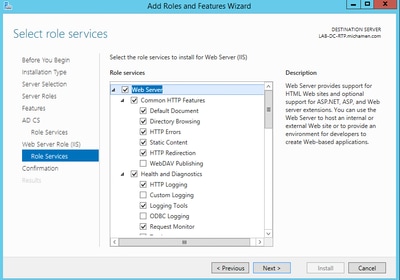

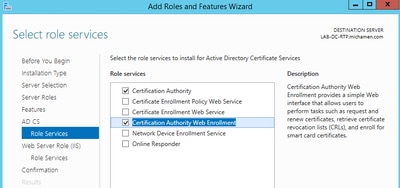

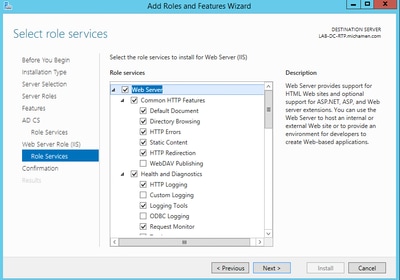

- Selecteer Active Directory Certificate Services en voeg de vereiste functies toe (alle beschikbare functies zijn geselecteerd uit de rolservices die voor dit lab zijn ingeschakeld)

- Controleer voor rolservices de webinschrijving van de certificeringsinstantie

- Er moet een waarschuwingstabblad verschijnen onder Serverbeheer >AD DS met de titel Configuratie vereist voor Active Directory Certificate Services. Selecteer de link Meer en vervolgens de beschikbare actie:

- Navigeer in de wizard AD-CS Post Install Configuration door de volgende stappen:

- Selecteer de webinschrijvingsrollen van de certificeringsinstantie en certificeringsinstantie

- Kies Enterprise CA met opties:

- Root CA

- Een nieuwe privésleutel maken

- Private Key gebruiken – SHA1 met standaardinstellingen

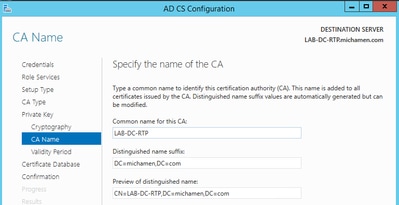

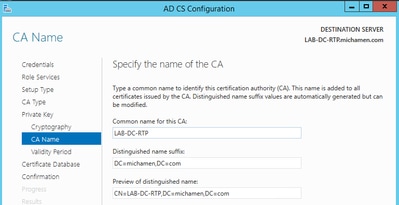

- Stel een gemeenschappelijke naam in voor de CA (moet overeenkomen met de hostnaam van de server):

- Geldigheid instellen voor 5 jaar (of meer indien gewenst)

- Selecteer de knop Volgende in de rest van de wizard

Creatie van certificaatsjabloon voor CiscoRA

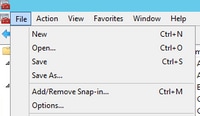

- Open MMC. Selecteer het startlogo van Windows en typ mmc in Uitvoeren

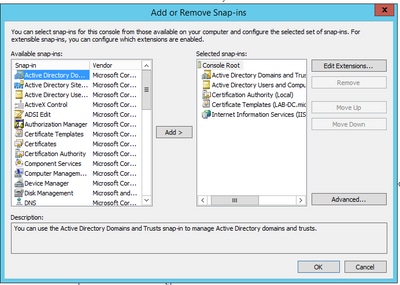

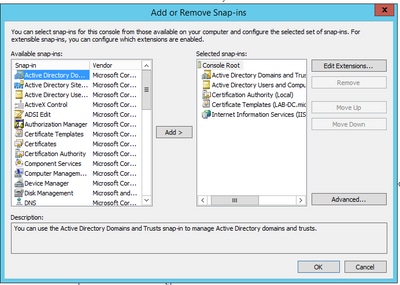

- Open een MMC-venster en voeg de snap-ins toe (Gebruikt op verschillende punten van de configuratie) en selecteer vervolgens OK:

- Selecteer Bestand > Deze consolesessie opslaan op het bureaublad voor snelle toegang

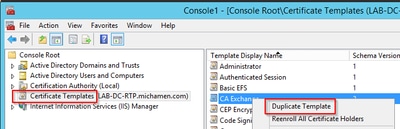

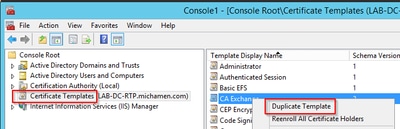

- Selecteer Certificaatsjablonen in de module

- Maak of kloon een sjabloon (bij voorkeur de sjabloon "Root Certification Authority" indien beschikbaar) en noem deze CiscoRA

- Wijzig de template. Klik er met de rechtermuisknop op en selecteer Eigenschappen

- Selecteer het tabblad Algemeen en stel de geldigheidsperiode in op 20 jaar (of een andere waarde indien gewenst). Zorg ervoor dat op dit tabblad de waarden "weergavenaam" en "naam" overeenkomen

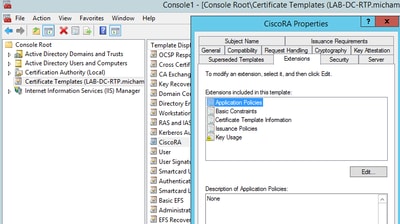

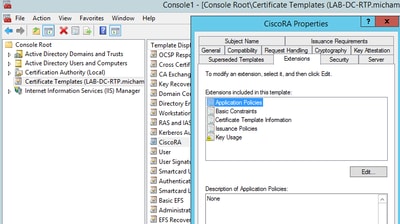

- Selecteer het tabblad Extensies, selecteer Toepassingsbeleid en selecteer vervolgens Bewerken

- Verwijder alle beleidsregels die worden weergegeven in het venster dat wordt weergegeven

- Selecteer het tabblad Onderwerpnaam en selecteer het keuzerondje Levering in aanvraag

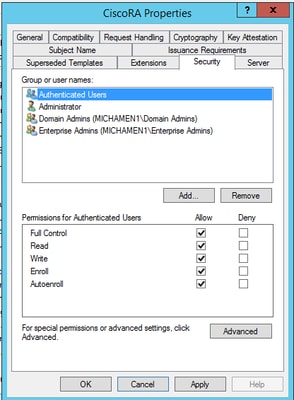

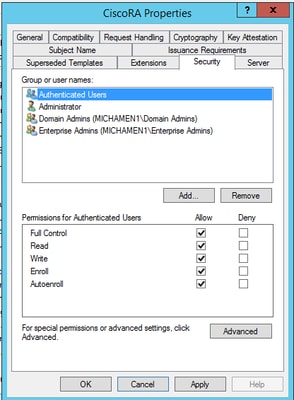

- Selecteer het tabblad Beveiliging en geef rechten op basis van uw behoeften voor groepen/gebruikersnamen.

Opmerking: in dit voorbeeld werden volledige machtigingen over de hele linie verleend voor eenvoud, maar dit heeft implicaties voor de beveiliging. In een productieomgeving mogen schrijf- en inschrijvingsmachtigingen alleen worden verleend aan die gebruikers en groepen die dit nodig hebben. Raadpleeg de documentatie van Microsoft voor meer informatie.

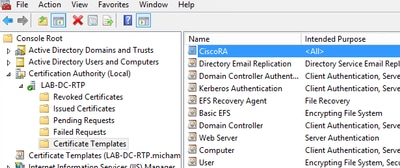

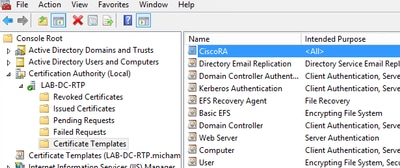

Maak de certificaatsjabloon beschikbaar voor uitgifte

- Selecteer in de MMC-module Certificeringsinstantie en vouw de mappenstructuur uit om de map Certificaatsjablonen te vinden

- Klik met de rechtermuisknop in de witte ruimte in het kader dat Naam en Doel bevat

- Selecteer Nieuw en uit te geven certificaatsjabloon

- Selecteer de nieuw gemaakte en bewerkte CiscoRA-sjabloon

Active Directory CiscoRA-account maken

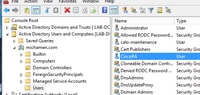

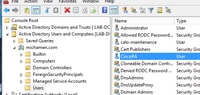

- Navigeer naar MMC-invoegtoepassingen en selecteer Active Directory-gebruikers en -computers

- Selecteer de map Gebruikers in de structuur in het meest linkse deelvenster

- Klik met de rechtermuisknop in de witte ruimte in het kader dat Naam, Type en Beschrijving bevat

- Selecteer Nieuw en gebruiker

- Maak de CiscoRA-account aan met gebruikersnaam/wachtwoord (ciscora/Cisco123 is gebruikt voor dit lab) en selecteer het selectievakje Wachtwoord vervalt nooit wanneer het wordt weergegeven

IIS-verificatie en SSL-bindingsconfiguratie

NTLM-verificatie inschakelen

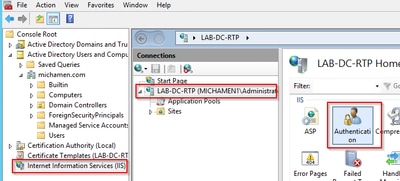

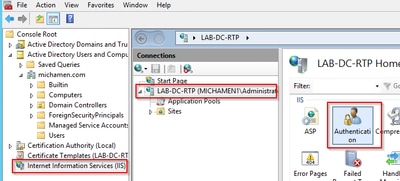

- Navigeer naar MMC-invoegtoepassingen en selecteer de naam van uw server onder de module Internet Information Services (IIS) Manager

- De lijst met functies wordt in het volgende frame weergegeven. Dubbelklik op het pictogram van de verificatiefunctie

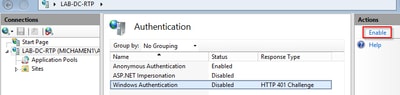

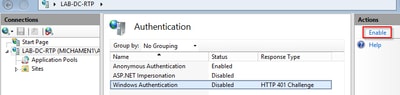

- Markeer Windows-verificatie en selecteer de optie Inschakelen in het kader Handelingen (rechterdeelvenster)

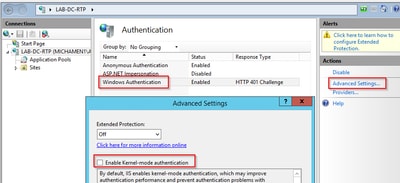

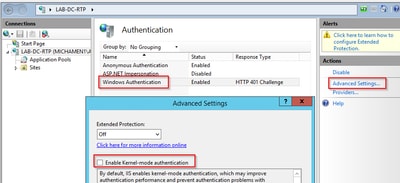

- Het deelvenster Handelingen geeft de optie Geavanceerde instellingen weer. Selecteer deze optie en schakel de optie Verificatie kernelmodus inschakelen uit

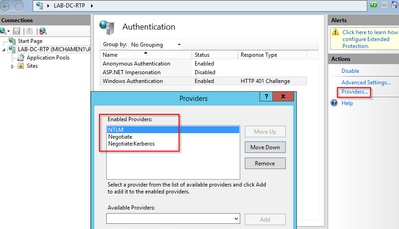

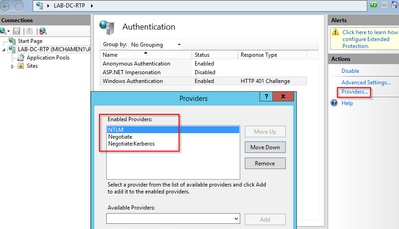

- Selecteer Providers en zet NTML op volgorde en onderhandel vervolgens.

Het identiteitscertificaat voor de webserver genereren

Als dit nog niet het geval is, moet u een certificaat en een identiteitscertificaat voor uw webservice genereren dat is ondertekend door de CA, omdat CiscoRA er geen verbinding mee kan maken als het webservercertificaat zelfondertekend is:

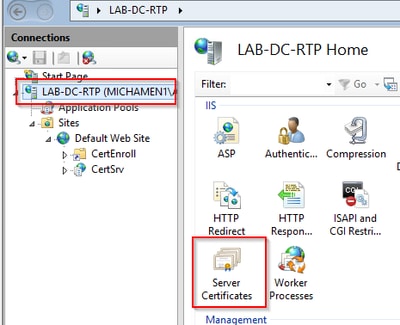

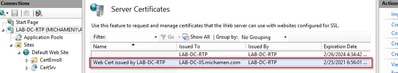

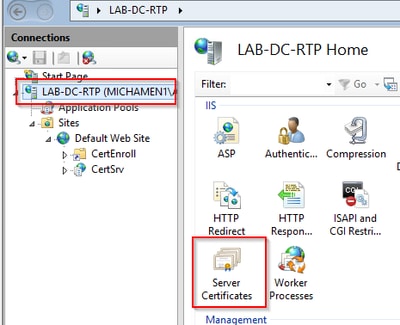

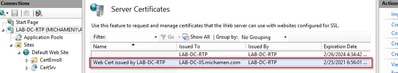

- Selecteer uw webserver in de module IIS en dubbelklik op het pictogram Servercertificaten:

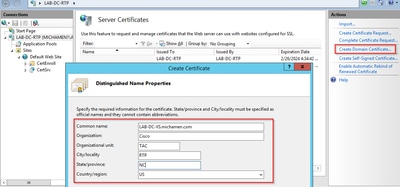

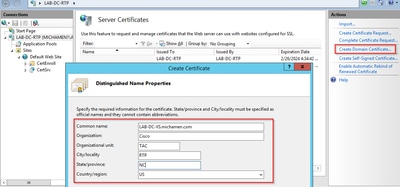

- Standaard kunt u één certificaat zien dat daar wordt vermeld; dat is het zelf ondertekende root-CA-certificaat; Selecteer in het menu Acties de optie Domeincertificaat maken. Voer de waarden in de configuratiewizard in om uw nieuwe certificaat te maken. Zorg ervoor dat de algemene naam een oplosbare FQDN (Fully Qualified Domain Name) is en selecteer vervolgens Volgende:

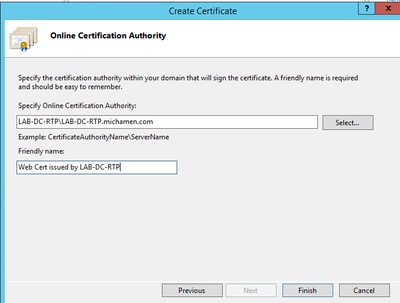

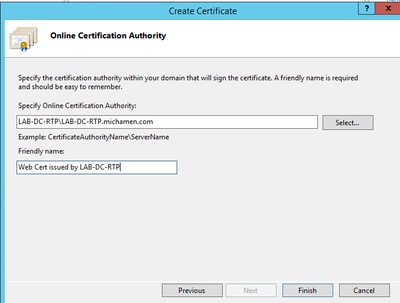

- Selecteer het certificaat van uw root-CA als uitgevende instelling en selecteer Voltooien:

- U kunt beide zien, het CA-certificaat en uw webserveridentiteitscertificaat:

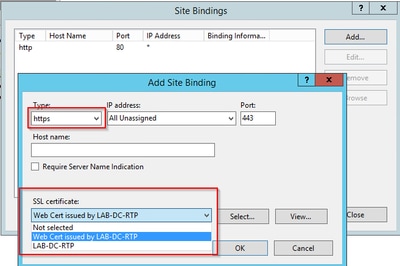

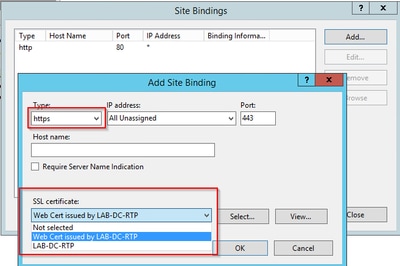

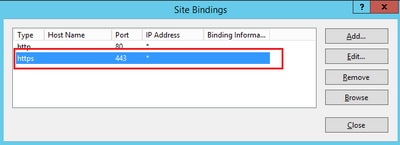

Webserver SSL-binding

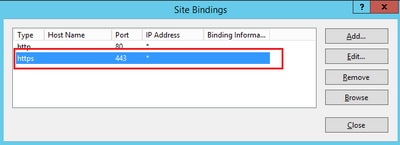

- Selecteer een site in de structuurweergave (u kunt de standaardwebsite gebruiken of deze gedetailleerder maken voor specifieke sites) en selecteer Bindingen in het deelvenster Handelingen. Dit brengt de bindingen-editor naar voren waarmee u bindingen voor uw website kunt maken, bewerken en verwijderen. Selecteer Toevoegen om uw nieuwe SSL-binding aan de site toe te voegen.

- De standaardinstellingen voor een nieuwe binding zijn ingesteld op HTTP op poort 80. Selecteer https in de vervolgkeuzelijst Type. Selecteer het zelfondertekende certificaat dat u in de vorige sectie hebt gemaakt in de vervolgkeuzelijst SSL-certificaat en selecteer vervolgens OK.

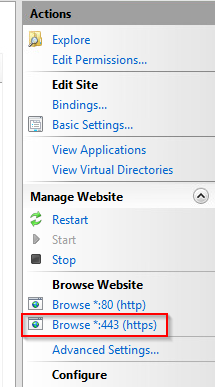

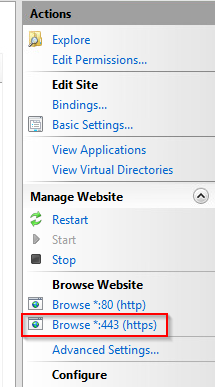

- Nu hebt u een nieuwe SSL-binding op uw site en alles wat overblijft is om te controleren of het werkt door de optie Bladeren *:443 (https) in het menu te selecteren en ervoor te zorgen dat de standaard IIS-webpagina HTTPS gebruikt:

- Vergeet niet om de IIS-service opnieuw te starten na configuratiewijzigingen. Gebruik de optie Opnieuw starten in het deelvenster Handelingen.

CUCM-configuratie

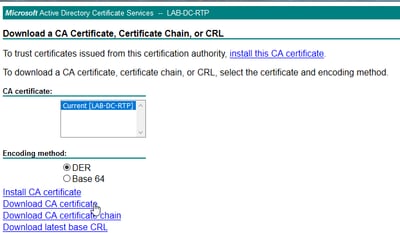

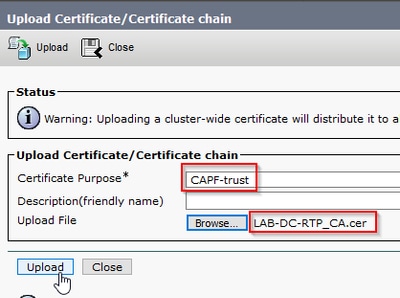

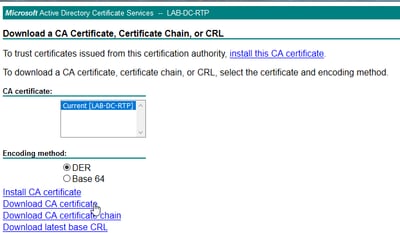

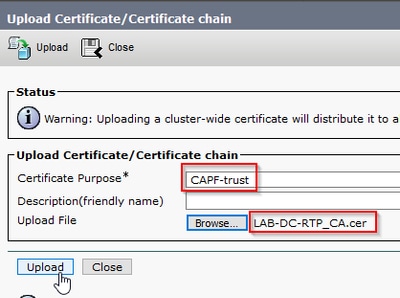

- Navigeer naar Beveiliging > Certificaatbeheer op de pagina Besturingssysteembeheer en selecteer de knop Certificaat/certificaatketen uploaden om het CA-certificaat te uploaden met het doel dat is ingesteld op CAPF-trust.

... Op dit punt is het ook een goed idee om hetzelfde CA-certificaat te uploaden als CallManager-trust, omdat dit nodig is als beveiligde signaalcodering is ingeschakeld voor de eindpunten; wat waarschijnlijk is als het cluster zich in de gemengde modus bevindt.

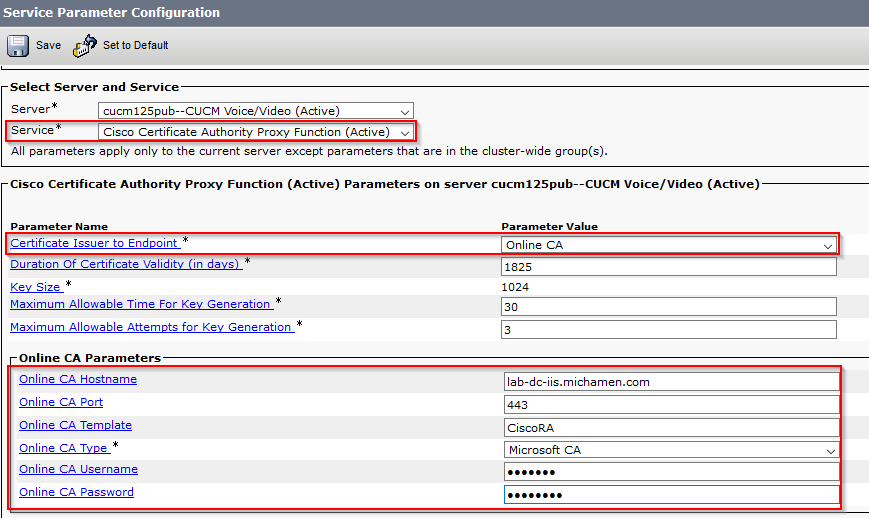

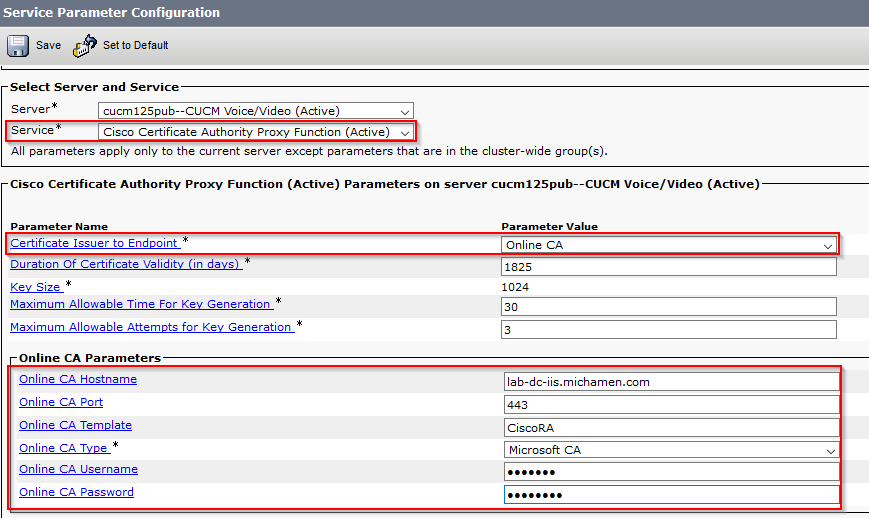

- Navigeer naar Systeem > Serviceparameters. Selecteer de Unified CM Publisher-server in het serverveld en de Cisco Certificate Authority-proxyfunctie in het veld Service

- Stel de waarde van Certificaatverlener in op Eindpunt voor Online CA en voer de waarden in voor de velden Online CA-parameters. Zorg ervoor dat u de webserver FQDN, de naam van de eerder gemaakte certificaatsjabloon (CiscoRA), het CA-type als Microsoft CA gebruikt en gebruik de referenties van de eerder gemaakte CiscoRA-gebruikersaccount

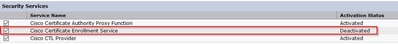

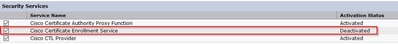

- Een pop-upvenster geeft aan dat de CAPF-service opnieuw moet worden gestart. Maar activeer eerst de Cisco Certificate Enrollment Service via Cisco Unified Serviceability > Tools > Service Activation, selecteer de uitgever in het serverveld en vink het selectievakje Cisco Certificate Enrollment Service aan en selecteer vervolgens de knop Opslaan:

Verifiëren

IIS-certificaten verifiëren

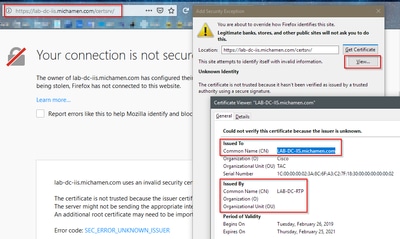

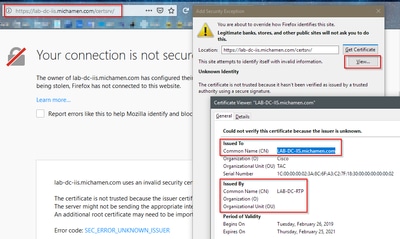

- Navigeer vanuit een webbrowser op een pc met connectiviteit met de server (bij voorkeur in hetzelfde netwerk als de CUCM Publisher) naar URL:

https://YOUR_SERVER_FQDN/certsrv/

- Waarschuwing voor certificaat niet-vertrouwd wordt weergegeven. Voeg de uitzondering toe en controleer het certificaat. Zorg ervoor dat het overeenkomt met de verwachte FQDN:

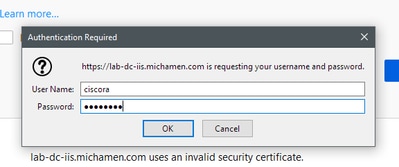

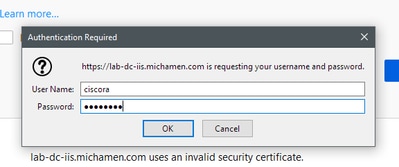

- Nadat u de uitzondering hebt geaccepteerd, moet u zich authenticeren; op dit punt moet u de referenties gebruiken die eerder voor de CiscoRA-account zijn geconfigureerd:

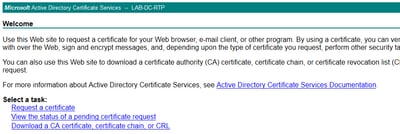

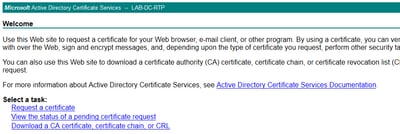

- Na verificatie moet u de welkomstpagina van AD CS (Active Directory Certificate Services) kunnen zien:

CUCM-configuratie controleren

Voer de stappen uit die u uitvoert om een LSC-certificaat op een van de telefoons te installeren.

Stap 1. Open de beheerpagina van CallManager, Apparaat en vervolgens Telefoon

Stap 2. Selecteer de knop Zoeken om de telefoons weer te geven

Stap 3. Selecteer de telefoon waarop u de LSC wilt installeren

Stap 4. Scroll omlaag naar de informatie over de proxy-functie van de certificeringsinstantie (CAPF)

Stap 5. Selecteer de optie Installeren/upgraden in de certificaatbewerking.

Stap 6. Selecteer de verificatiemodus. (Met Null String is prima voor testdoeleinden)

Stap 7. Blader naar de bovenkant van de pagina en selecteer Opslaan en Config toepassen voor de telefoon.

Stap 8. Nadat de telefoon opnieuw is opgestart en opnieuw is geregistreerd, gebruikt u het LSC-statusfilter om te bevestigen dat de LSC met succes is geïnstalleerd.

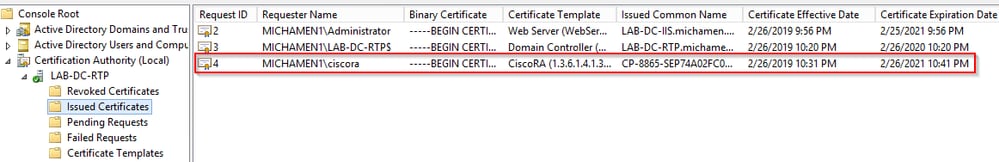

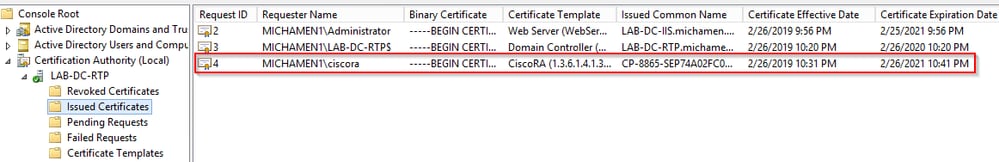

- Open MMC aan de kant van de AD-server en vouw de module Certificeringsinstantie uit om de map Certificaten uitgegeven te selecteren

- Het item voor de telefoon wordt weergegeven in de overzichtsweergave, dit zijn enkele van de weergegeven details:

- Aanvraag-ID: uniek volgnummer

- Naam aanvrager: de gebruikersnaam van de geconfigureerde CiscoRA-account moet worden weergegeven

- Certificaatsjabloon: de naam van de CiscoRA-sjabloon die is gemaakt, moet worden weergegeven

- Uitgegeven algemene naam: het model van de telefoon dat is toegevoegd met de apparaatnaam moet worden weergegeven

- Effectieve datum van het certificaat en vervaldatum van het certificaat

Verwante links

Feedback

Feedback