Multicast-filtering configureren op Nexus 7K/N9K

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de verschillende manieren om de mogelijke manieren te configureren om bepaald multicast-verkeer op Nexus 7000/9000-switches te blokkeren of te filteren. Het kan ook worden gebruikt om multicast-bronnen te behouden. Een van de meest voorkomende voorbeelden is Microsoft's implementatie van Universal plug-and-play-operatie die SSDP gebruikt om tussen de servers te communiceren.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van hoe Any-Source Multicast (ASM) met het gebruik van de PIM Sparse-modus werkt op het Nexus-platform.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Nexus 7K met F3/M3 LC met NXOS 7.3(4)D1(1)

- Nexus N9K-C93180YC-EX/FX met 7.0(3)I7(9) of 9.3(5)

Opmerking: de resultaten kunnen verschillen als SW/HW anders is.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Hier is de lijst met gebruikte acroniemen:

RP – rendez-vous point

FHR – Eerste Hop Router

LHR – Last Hop Router

SRC – Multicast Source

REC – Multicast-ontvanger

PACL – Port Access-List

RACL – Routed Access-List

SVI – geschakelde virtuele interface

ACL – Toegangscontrolelijst

Configureren

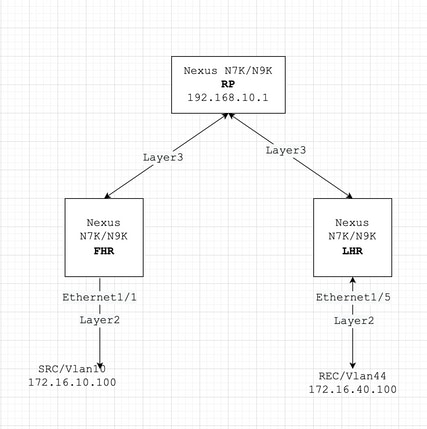

algemene topologie

Configuratievoorbeelden

Laten we aannemen dat dit:

Het IP-adres van RP is 192.168.10.1

Het IP-adres van SRC is 172.16.10.100/32

SSDP-groep: 239.255.255.250/239.255.255.253

Laten we nu de configuratie bespreken op basis van de rol van het apparaat. Bijvoorbeeld FHR, LHR, RP en meer.

FHR – Typisch Multicast SRC is hier direct aangesloten

1. Filterregistratie naar de bestaande RP.

|

2. Filtreer registratie naar het RP door een nep-RP te definiëren (dat niet bestaat (bijvoorbeeld 1.1.1.1) voor SSDP-groepen; FHR neemt in dit geval de rol van RP op zich.

|

Verifiëren:

|

Deze output bevestigt dat FHR de stroom naar RP niet registreert.

LHR – Typisch Multicast REC is hier direct aangesloten

3. Toepassing van het IGMP-beleid inzake toegang tot SVI (waar de retrofitvoorziening verblijft). Het idee hier is om de IGMP-lidmaatschapsrapporten voor SSDP-groepen uit REC te filteren.

|

Verifiëren:

|

Deze uitvoer bevestigt dat het IGMP-lidmaatschapsrapport is gefilterd en dat (*,G) join niet naar RP is verzonden.

PIM – Ingeschakelde router die fungeert als FHR/LHR

U kunt een combinatie van opties 1, 2 en 3 gebruiken, afhankelijk van uw behoeften.

Voorbeeld:

4. Filterregistratie naar de bestaande RP (FHR-rol):

|

5. IGMP-beleid om IGMP-lidmaatschapsrapporten te filteren van REC (LHR-rol).

|

Verifiëren:

Vrijwel hetzelfde als verificatie gedaan in de eerder genoemde punten C en D.

|

RP: Dit is het rendez-vous punt

6. Registratiebeleid om de registratie van SSDP-groepen tegen FHR te blokkeren.

|

Verifiëren:

|

Deze output bevestigt dat RP de registratie blokkeert voor groep 239.255.255.250.

7. Toepassing van het "join-prune"-beleid op het RP - zowel pim (*,G) als join (S,G) alleen voor de SSDP-groep.

|

Verifiëren:

|

Deze uitvoer bevestigt dat (*,G) PIM-join is geblokkeerd door RP.

HW-items voor Multicast configureren

Hoewel alle opties besproken in de secties A, B of C; voorkomen dat ofwel FHR, LHR of FHR / LHR van het registreren van de stroom bij RP of voorkomen dat het verzenden van PIM Join (*, G) naar de RP respectievelijk; een mroute of snuffelen binnenkomst kan nog steeds worden gemaakt en het verbruikt multicast HW vermeldingen.

Opmerking: u kunt RACL of PACL gebruiken op ingress SVI- of Layer2-interfaces/poortkanalen/VPC-poortkanalen in het geval dat VPC is geconfigureerd. Als SRC/REC in verschillende VLAN- of L2-interfaces worden uitgespoten, betekent dit ook dat RACL of PACL op al deze interfaces moet worden toegepast. Maar afhankelijk van de hardware/software (meestal vanwege de hardwarebeperking) kunnen de resultaten variëren.

PACL

PACL configureren op de ingangsLayer2-poort of het poortkanaal of VPC-poortkanaal om SSDP-verkeer of het maken van (S, G)-invoer op FHR te blokkeren.

Opmerking: Afhankelijk van de gebruikte hardware (bijvoorbeeld de Nexus N9000) moet TCAM vooraf worden gesneden (waarvoor opnieuw moet worden geladen) om de PACL toe te passen.

Voorbeeld:

|

Verifiëren:

|

Aangezien beide multicast-verkeer/IGMP-lidmaatschapsporten worden geblokkeerd via PACL, ziet u geen snuffelende, onderweg ingevoerde gegevens. In wezen laat PACL ze allebei vallen.

RACL

U kunt RACL configureren op SVI-ingangen waar SRC bestaat, maar afhankelijk van het gebruikte SW/HW; (S, G)-invoer kan nog steeds worden gemaakt of verkeer kan worden doorgestuurd naar andere lokale VLAN's.

|

Verifiëren:

Het is vrijwel hetzelfde als PACL, maar de RACL-optie kan niet dezelfde resultaten bieden als PACL; meestal wordt de HW-beperking ook eerder genoemd.

COPP

Je kunt SSDP ook blokkeren bij COPP. Hierna volgt een configuratievoorbeeld:

|

Globale multicastgrens

Vanaf Cisco NX-OS versie 10.2(1) wordt de Global Boundary Multicast-configuratie ondersteund.

U moet de opdracht {ip | ipv6} multicast group-range prefix-list <prefix-list-name> configureren in de VRF-configuratiemodus om een globaal bereik van IP multicast-groepen en -kanalen te definiëren dat moet worden toegestaan of geweigerd voor de globale multicast-grens. Deze opdracht wordt gebruikt om multicast-protocolacties en het doorsturen van verkeer voor ongeautoriseerde groepen of kanalen voor alle interfaces op een router uit te schakelen. De lijst met voorvoegsels configureert de grens. Hieronder vindt u een voorbeeldconfiguratie:

|

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

15-Sep-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Atul PatilCisco TAC Engineer

- Rurick KellermanCisco TAC Engineer

- Varun JoseCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback