MAC-gebaseerde verificatie op een switch via de opdrachtregel configureren

Doel

802.1X is een beheergereedschap om lijstapparaten toe te staan, zodat u geen onbevoegde toegang tot uw netwerk hebt. Dit document toont u hoe u op MAC gebaseerde verificatie op een schakelaar kunt configureren met behulp van de Opdracht Line Interface (CLI).

Zie de woordenlijst voor aanvullende informatie.

Hoe werkt Radius?

Er zijn drie hoofdcomponenten voor 802.1X-verificatie, een smeekbede (client), een authenticator (netwerkapparaat zoals een switch) en een authenticatieserver (RADIUS). De afstandsverificatie Dial-In User Service (RADIUS) is een toegangsserver die gebruik maakt van verificatie, autorisatie en accounting (AAA)-protocol dat helpt beheren, heeft een statisch IP-adres van 192.168.1.100 en de authenticator heeft een statisch IP-adres van 192.168.1.101.

Toepasselijke apparaten

・ SX350X Series-switches

・ SG350XG Series

・ Sx550X Series

・ SG550XG Series

Softwareversie

・ 2.4.0.94

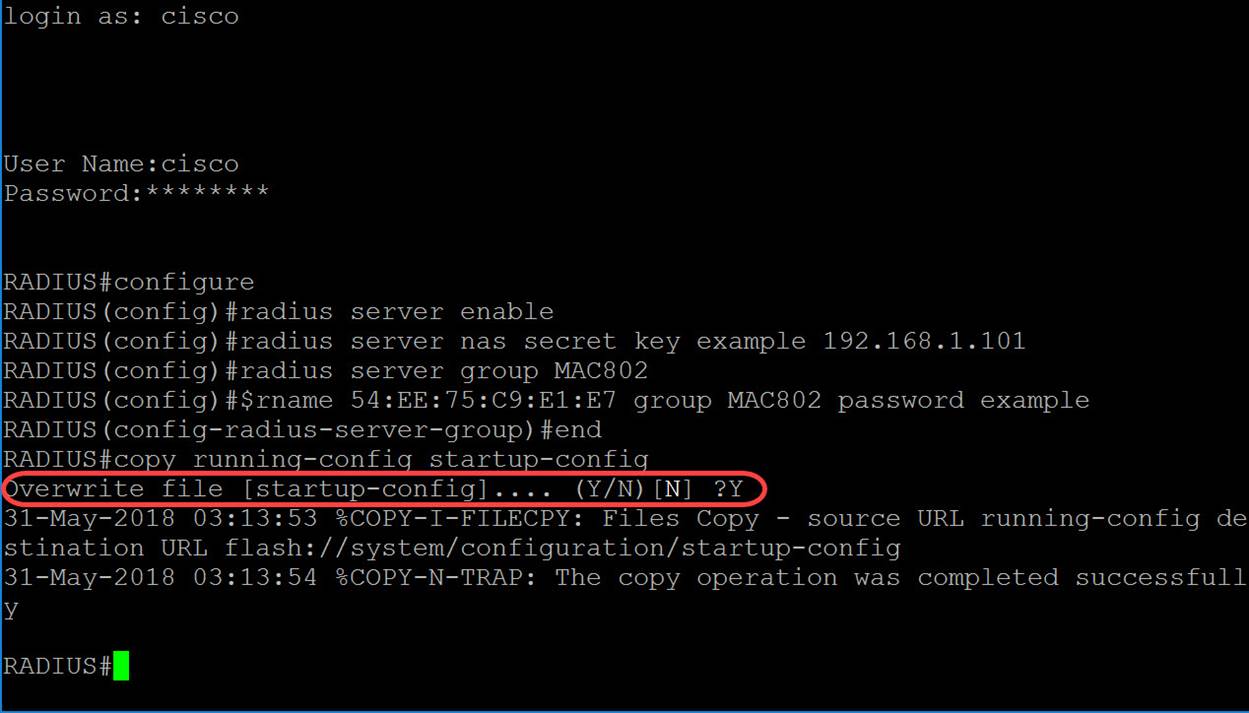

RADIUS-server op een switch configureren

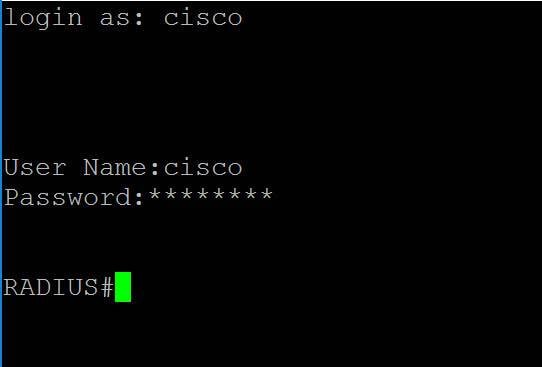

Stap 1. SSH aan uw schakelaar die de RADIUS-server zal zijn. De standaardwaarden voor gebruikersnaam en wachtwoord zijn cisco/cisco. Als u een nieuwe gebruikersnaam of wachtwoord heeft geconfigureerd, moet u deze inloggegevens gebruiken.

Opmerking: Om te leren hoe u toegang hebt tot een MKB-schakelaar door SSH of telnet, klikt u op hier.

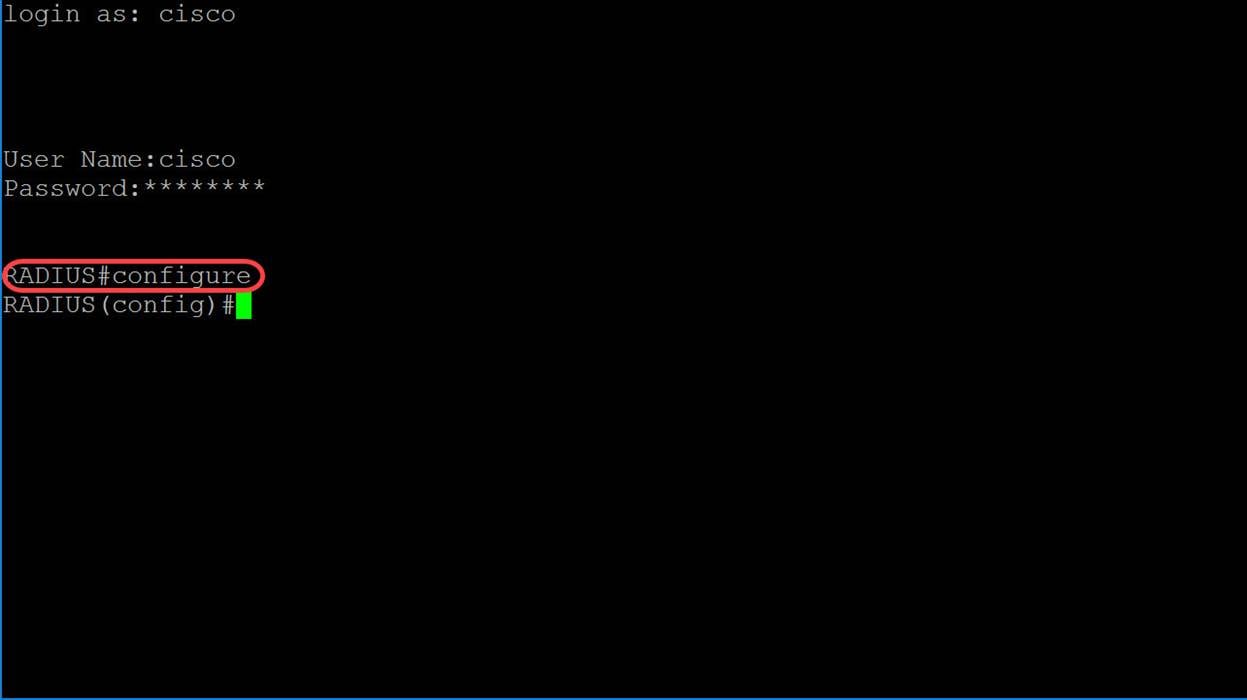

Stap 2. Voer in de bevoorrechte EXEC-modus van de switch de modus Global Configuration in door het volgende in te voeren:

RADIUS#configureer

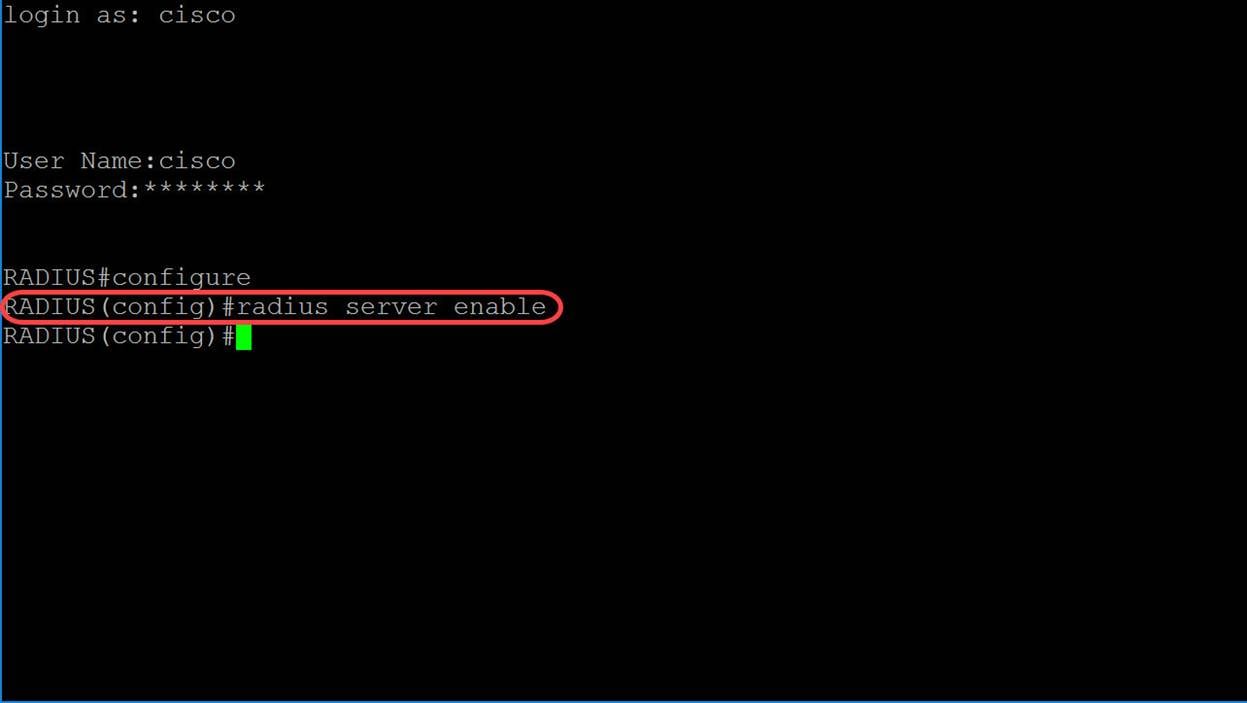

Stap 3. Gebruik de Straalserver om de opdracht RADIUS-server in te schakelen.

RADIUS- (configuratie)#Straal-server

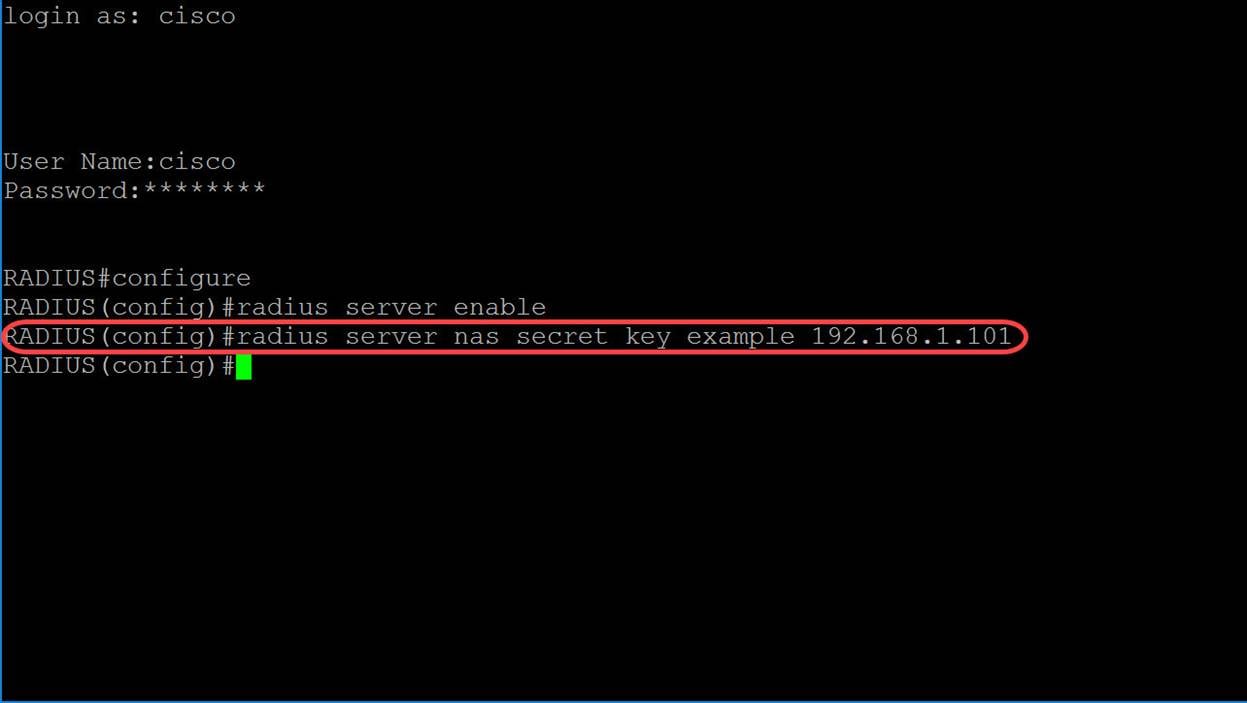

Stap 4. Om een geheime sleutel te maken, gebruikt u de opdracht Straalserver en geheime sleutel in de modus Global Configuration. De parameters zijn gedefinieerd als:

・ key — Specificeert de authenticatie- en encryptiesleutel voor communicatie tussen het apparaat en gebruikers van de gegeven groep. Dit bereik varieert van 0 tot 128 tekens.

・ Standaard — Specificeert de standaard geheime toets die wordt toegepast op communicatie met NAS zonder privésleutel.

・ ip-adres — Specificeert het IP-adres van de RADIUS-clienthost. Het IP-adres kan een IPv4-, IPv6- of IPv6-adres zijn.

Straalserver nas geheime sleutel sleutel {standaard|ip-adres}In dit voorbeeld gebruiken we het voorbeeld als onze sleutel en 192.168.1.101 als het IP adres van onze authenticator.

RADIUS (configuratie)#Straal server als geheim belangrijk voorbeeld 192.168.1.101

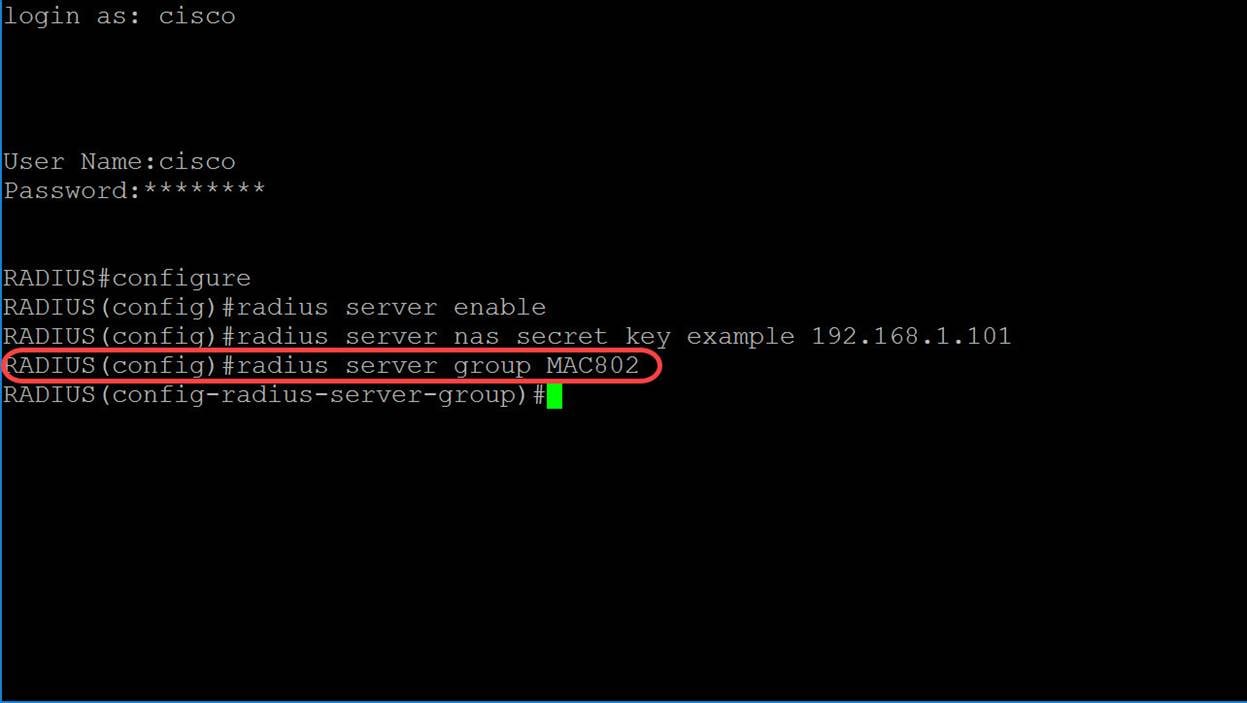

Stap 5. Om in de modus Configuration van de RADIUS-servergroep in te voeren en een groep te maken als deze niet bestaat, gebruikt u de opdracht van de servergroep in de modus Global Configuration.

Straalservergroep groepsnaamIn dit artikel zullen we MAC802 gebruiken als onze groepsnaam.

RADIUS ( met één straal/server-groep)#Straal server-groep MAC802

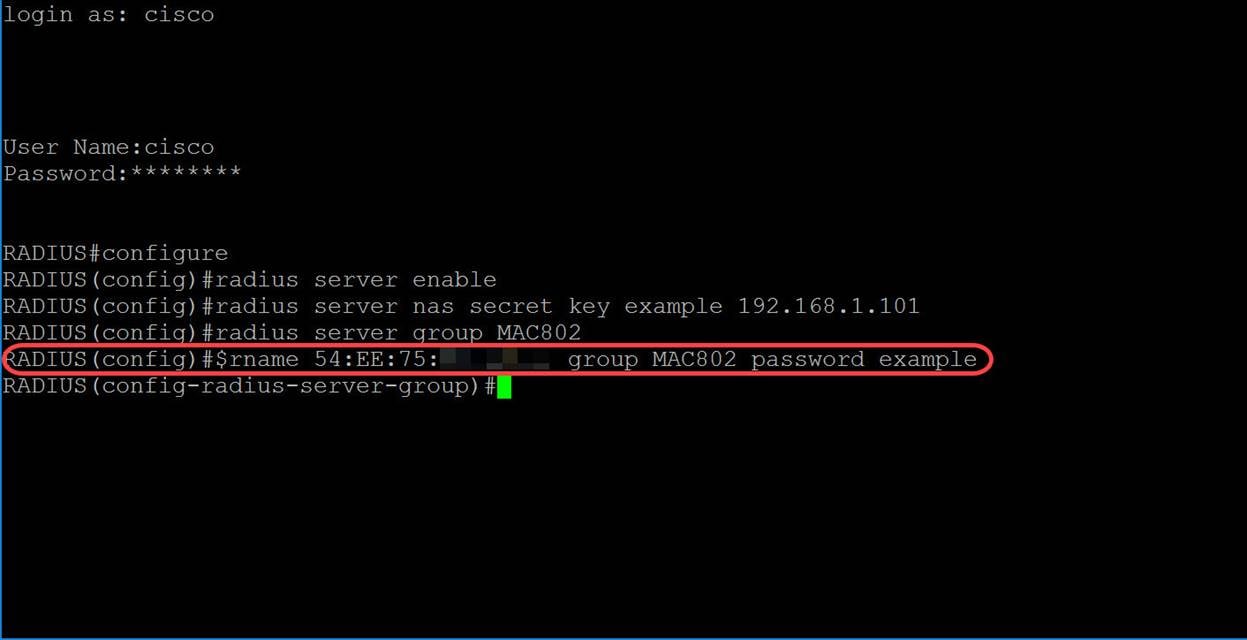

Stap 6. Om een gebruiker te maken, gebruikt u de opdracht van de servergebruiker van de straal in de modus Global Configuration. De parameters zijn gedefinieerd als:

・ gebruikersnaam - Specificeert de gebruikersnaam. De lengte is 1-32 tekens.

・ groepsnaam —Specificeert de naam van de gebruikersgroep. De lengte van de groepsnaam bestaat uit 1-32 tekens.

・ niet gecodeerd wachtwoord — Specificeert het gebruikerswachtwoord. De lengte kan uit 1-64 tekens zijn.

gebruikersnaam voor straal-server naam van de gebruiker wachtwoord voor groepsnaam met onversleuteld wachtwoordBijvoorbeeld, zullen we het MAC-adres van onze Ethernet-poort gebruiken als onze gebruikersnaam, MAC802 als onze groepsnaam, en het niet-gecodeerde wachtwoord als voorbeeld.

Gebruikersnaam voor RADIUS-server (configuratie-straal-server-groep)#Straal voor server 54:E:75:XX:XX voorbeeld met het wachtwoord voor MAC802-groepOpmerking: Sommige octetten in het MAC-adres zijn vervaagd. Het voorbeeld met een wachtwoord is geen sterk wachtwoord. Gebruik een sterker wachtwoord omdat dit alleen als voorbeeld werd gebruikt. Let er ook op dat de opdracht te lang was in het beeld dat de opdracht door de auto was gewikkeld.

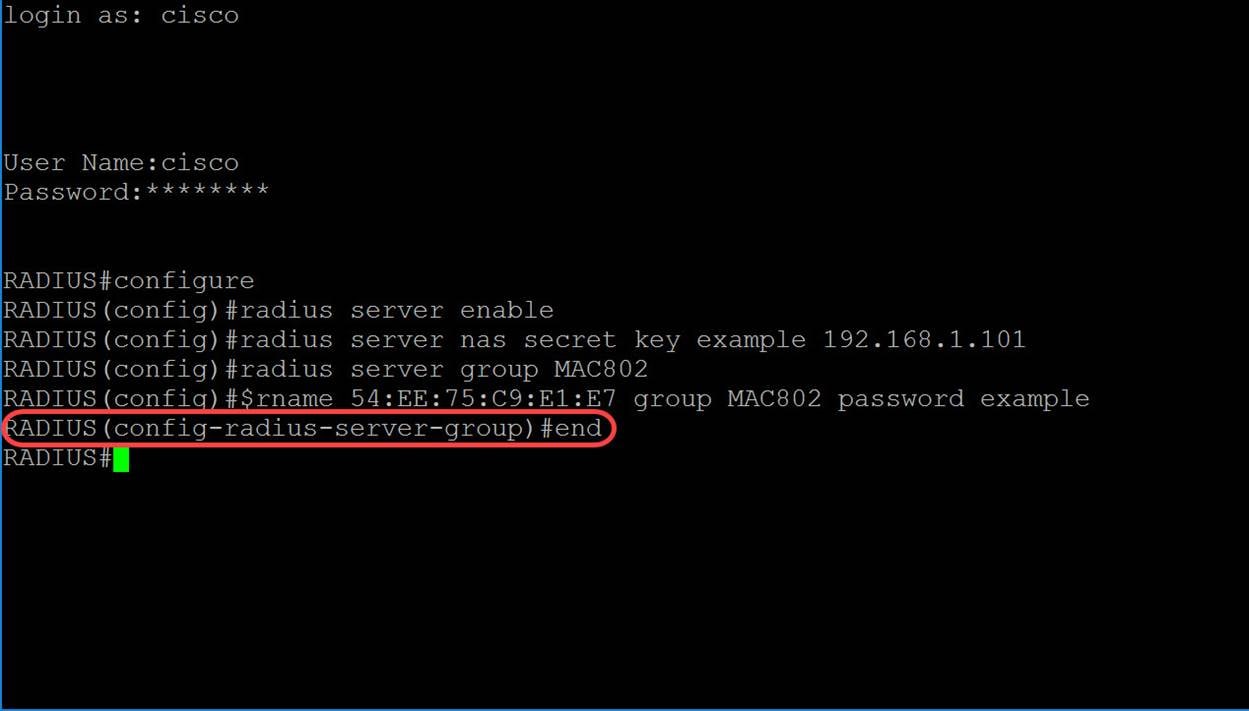

Stap 7. (optioneel) Gebruik de opdracht om de huidige configuratiesessie te beëindigen en naar de bevoorrechte EXEC-modus terug te keren.

RADIUS (configuratie-straal-server-groep)#end

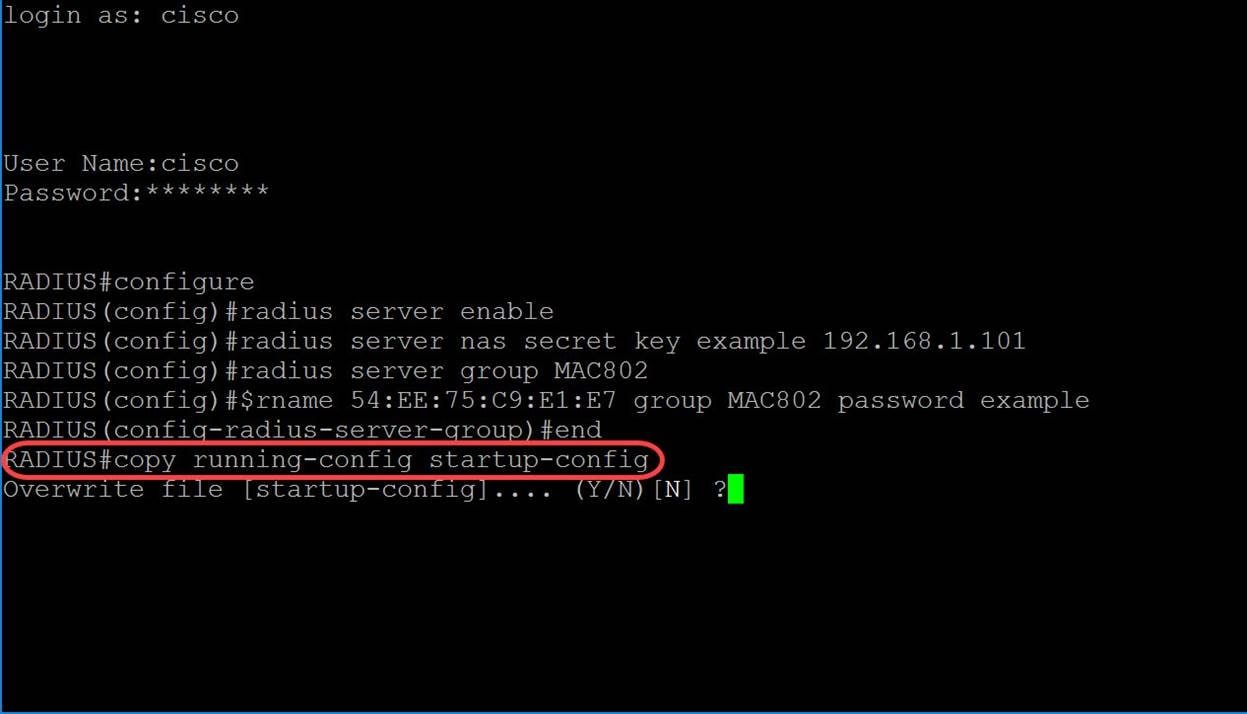

Stap 8. (Optioneel) Als u een bestand van een bron naar een bestemming wilt kopiëren, gebruikt u de opdracht kopie in Geprigeerde EXEC-modus. In dit voorbeeld, zullen we onze actieve configuratie aan het opstartende-klaar maken.

RADIUS#kopie-run-Configuration

Stap 9. (Optioneel) Er verschijnt een bericht met de vraag of u het opstartbeeld-configuratiebestand wilt overschrijven. Type Y voor ja of N voor nee. We typen Y om ons opstartconfiguratie bestand te overschrijven.

Verificator configureren

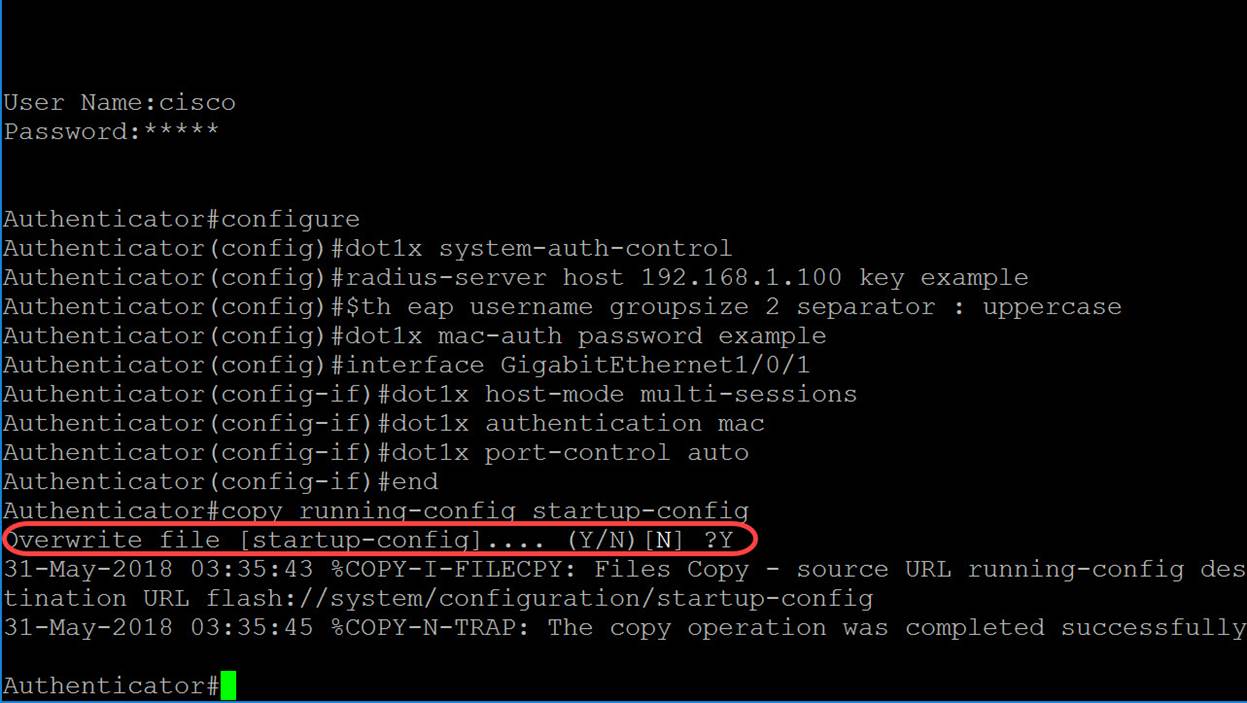

Stap 1. SSH aan de schakelaar die de authenticator zal zijn. De standaardwaarden voor gebruikersnaam en wachtwoord zijn cisco/cisco. Als u een nieuwe gebruikersnaam of wachtwoord hebt ingesteld, voert u die aanmeldingsgegevens in.

Opmerking: Om te leren hoe u toegang hebt tot een MKB-schakelaar door SSH of telnet, klikt u op hier.

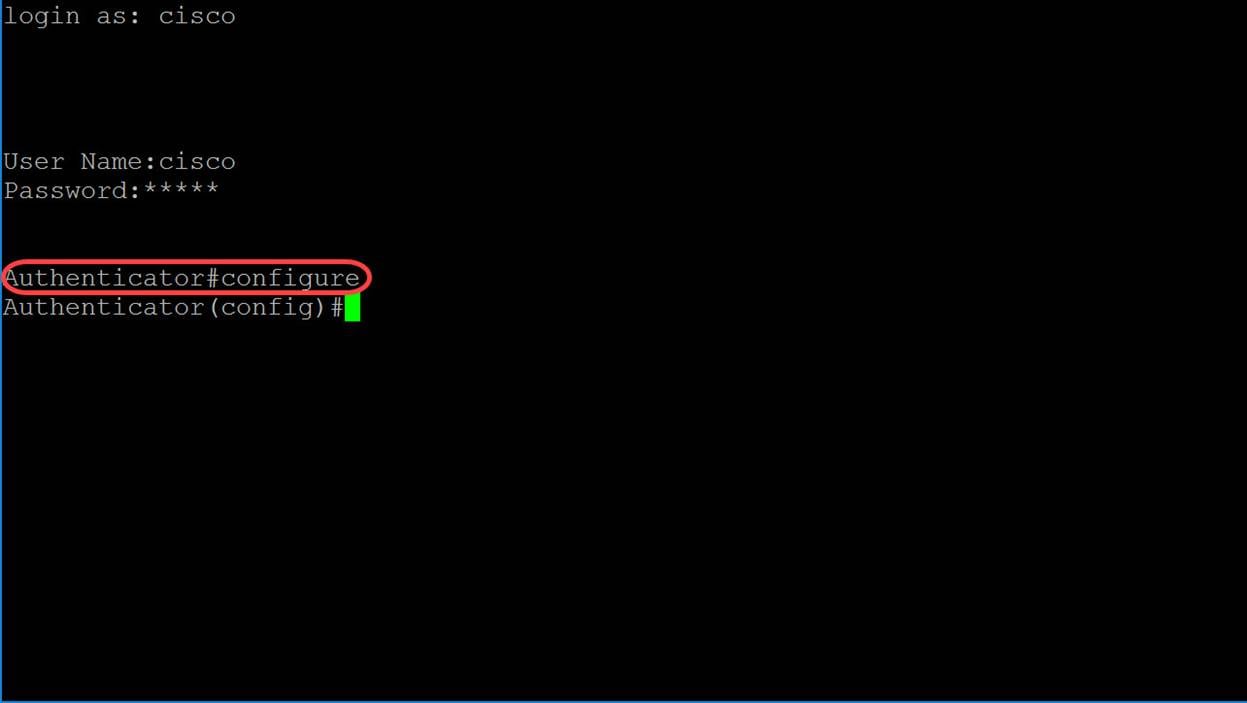

Stap 2. Voer in de bevoorrechte EXEC-modus van de switch de modus Global Configuration in door het volgende in te voeren:

Verificator#configuratie

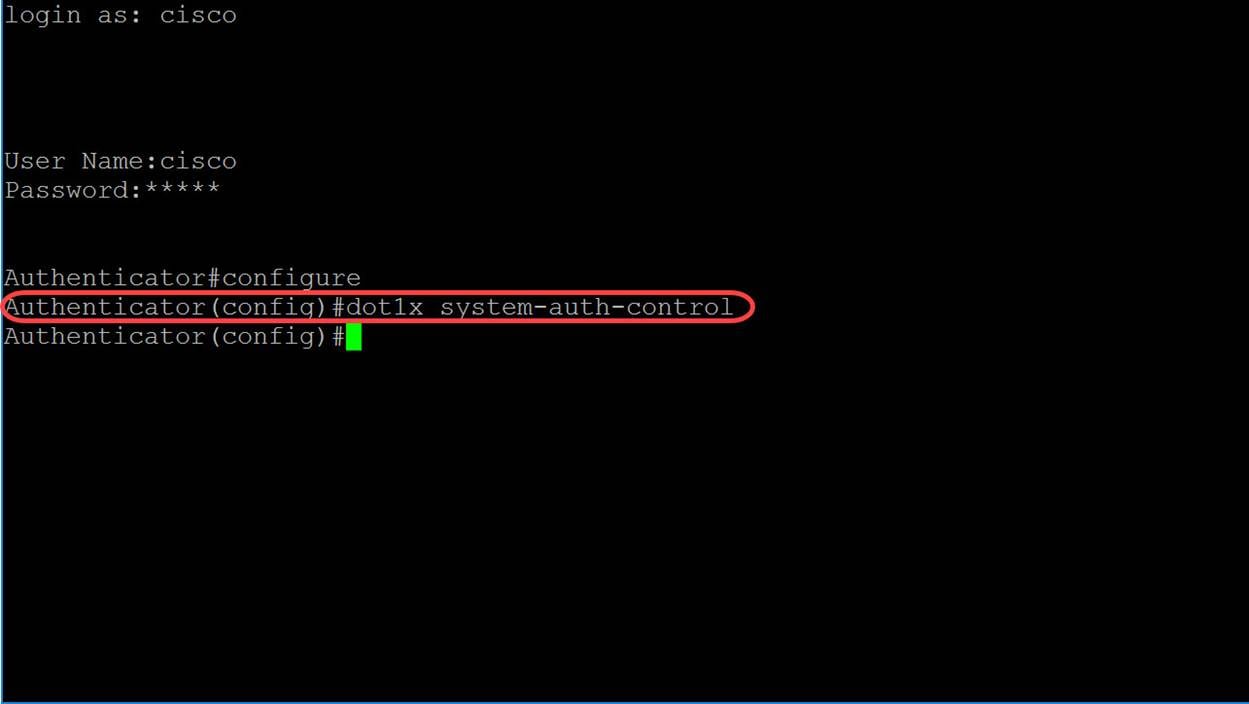

Stap 3. Gebruik de optie Pt1x systeem-auth-control in de modus Global Configuration om 802.1X wereldwijd in te schakelen.

Verificator (configuratie)#dot1x systeem-auth-control

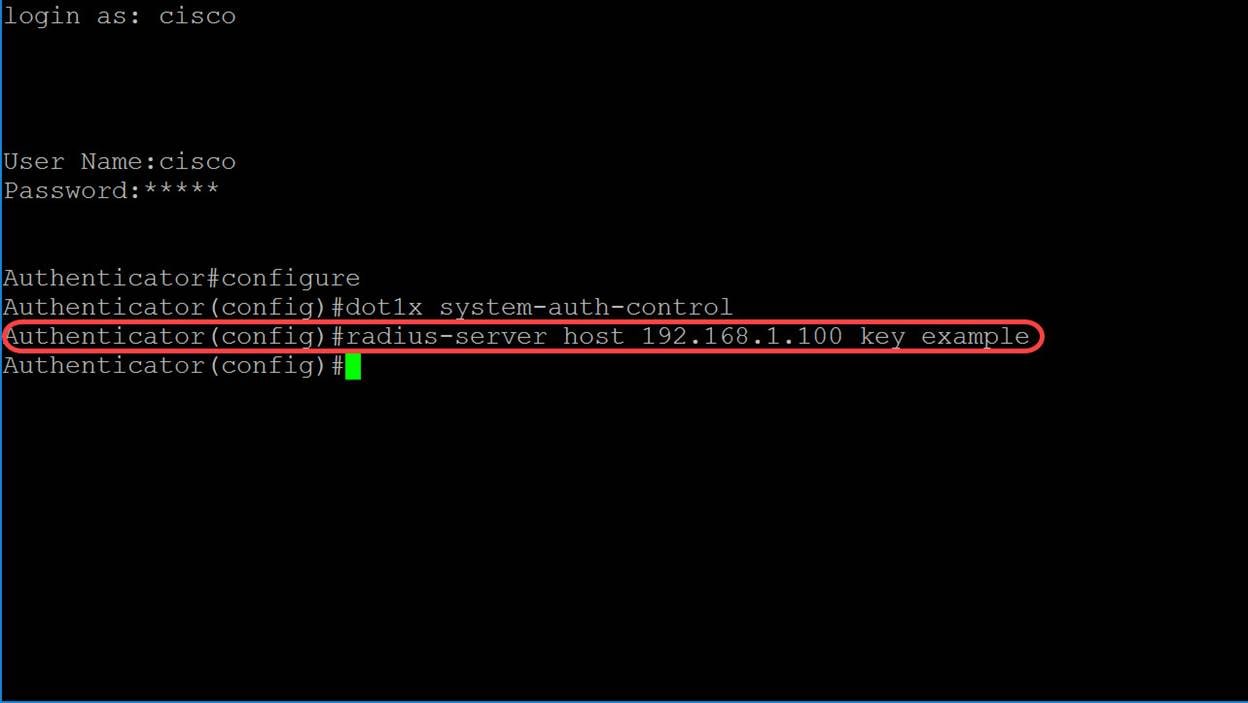

Stap 4. Gebruik de opdracht Straal-server host Global Configuration om een RADIUS-serverhost te configureren. De parameters zijn gedefinieerd als:

・ ip-adres — Specificeert het IP-adres van de RADIUS-serverhost. Het IP-adres kan een IPv4-, IPv6- of IPv6-adres zijn.

・ hostname — Specificeert de naam van de RADIUS-serverhost. Vertaling naar alleen IPv4-adressen wordt ondersteund. De lengte bestaat uit 1-158 tekens en de maximale labellengte van elk deel van de hostname is 63 tekens.

・ Auth-Port auth-port-number — Specificeert het poortnummer voor authenticatie aanvragen. Als het poortnummer op 0 is ingesteld, wordt de host niet gebruikt voor verificatie. Het bereik loopt van 0-65535.

・ Acc-poorts acct-port-number — Poortnummer voor boekhoudkundige verzoeken. De host wordt niet gebruikt voor accounting indien deze op 0 is ingesteld. Indien niet gespecificeerd, blijft het poortnummer standaard ingesteld op 1813.

・ timeout timeout — Specificeert de timeout waarde in seconden. Dit varieert van 1 tot 30.

・ opnieuw verzenden — Specificeert het aantal heruitzendingen. Het bereik is van 1-15.

・ dodelijke tijdstijd - Specificeert de duur van tijd in minuten gedurende welke een RADIUS-server wordt overgeslagen door transactieverzoeken. Het varieert van 0 tot 2000.

・ key key-string — Specificeert de authenticatie en encryptie key voor alle RADIUS-communicatie tussen het apparaat en de RADIUS-server. Deze toets moet overeenkomen met de encryptie die op de RADIUS-toets is gebruikt. Om een lege string te specificeren, voer "" in. De lengte kan van 0-128 tekens zijn. Als deze parameter niet wordt meegegeven, wordt de wereldwijd geconfigureerd Straaltoets gebruikt.

・ sleutel gecodeerd-key-string — Zelfde als key-string, maar de key is in gecodeerd formaat.

・ Prioriteit prioriteit — Specificeert de volgorde waarin servers worden gebruikt, waarbij 0 de hoogste prioriteit heeft. De prioriteitsmarge is van 0-65535.

・ gebruik {inlognaam|dot1.x|all} — specificeert het type RADIUS-servergebruik. De mogelijke waarden zijn:

o aanmelding — Specificeert dat de RADIUS-server gebruikt wordt voor de verificatie van gebruikerslogparameters.

o dot1.x — Specificeert dat de RADIUS-server gebruikt wordt voor 802.1x poortverificatie.

o all — Specificeert dat de RADIUS-server gebruikt wordt voor gebruikerslogverificatie en 802.1x-poortverificatie.

Straalserver-host {ip-adres|hostname} [auth-Port-auth-port-number][acct-port-port-number][timeout timeout][-poging opnieuw verzenden][------------------------------------------------------- {inloggen|dot1.x|alle]In dit voorbeeld worden alleen de host- en sleutelparameters gebruikt. We zullen het IP-adres 192.168.1.100 gebruiken als het IP-adres van de RADIUS-server en het voorbeeld van het woord als de string.

Verificator (configuratie)#Straal-server host 192.168.1.100 belangrijk voorbeeld

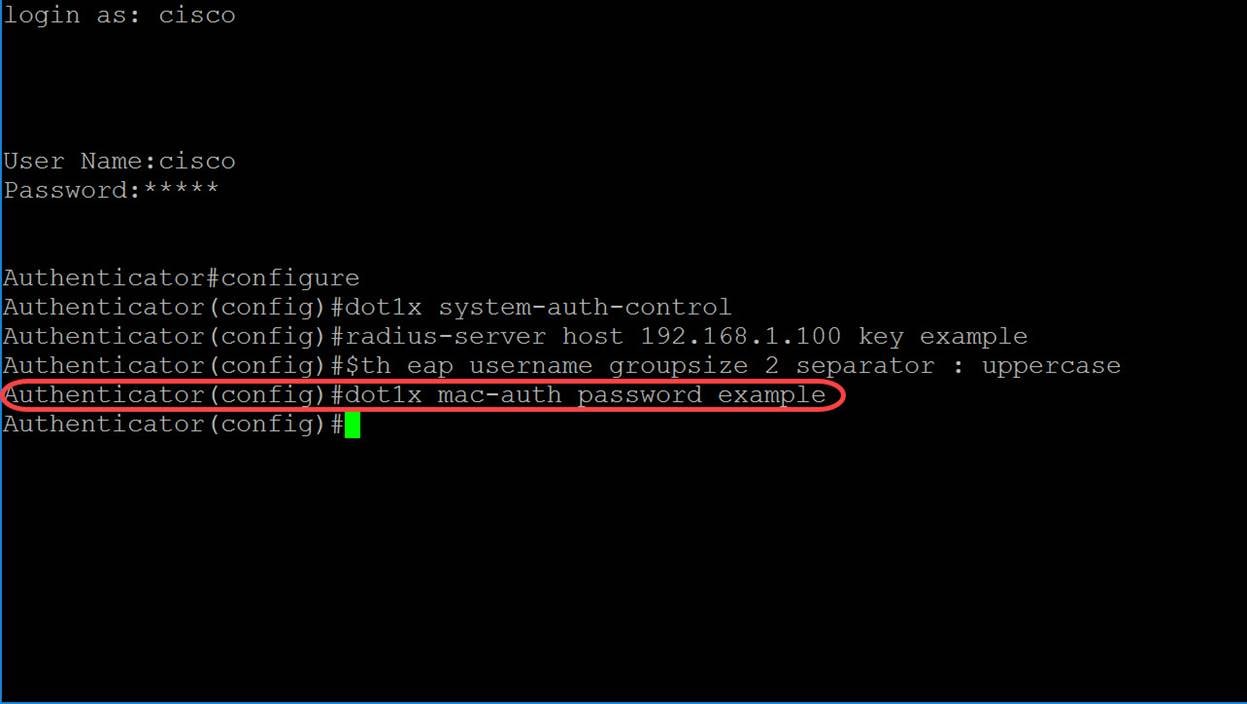

Stap 5. In MAC-gebaseerde verificatie is de gebruikersnaam van de aanvrager gebaseerd op het opgegeven apparaat MAC-adres. Het volgende definieert het formaat van deze MAC-gebaseerde gebruikersnaam, die van de switch naar de RADIUS-server wordt verzonden als onderdeel van het authenticatieproces. De volgende velden zijn gedefinieerd als:

・ mac-auth type — kies een MAC-authenticatietype

o eap — Gebruik RADIUS met EAP insluiting voor het verkeer tussen de switch (RADIUS-client) en de RADIUS-server, die een MAC-gebaseerde applicatie authentiek maakt.

o Straal — Gebruik RADIUS zonder EAP-insluiting voor het verkeer tussen de switch (RADIUS-client) en de RADIUS-server, die een MAC-gebaseerde applicatie authentiek maakt.

・ groepsgrootte — Aantal ASCII-tekens tussen grenzen van het MAC-adres dat als gebruikersnaam wordt verzonden. De optie bestaat uit 1, 2, 4 of 12 ASCII-tekens tussen scheidingstekens.

・ scheidingsteken — Tekens dat wordt gebruikt als scheidingsteken tussen de gedefinieerde groepen tekens in het MAC-adres. De opties zijn koppelteken, kleurteken of stip als scheidingsteken.

・ case — Verzend gebruikersnaam in lagere of bovenste case. De opties zijn kleine letters of hoofdletters.

dot1x mac-auth van het mac-autetype gebruikersnaam voor groepsgrootte groepsgrootte scheidingsteken voor scheidingsteken met scheidingstekens.In dit voorbeeld zullen we eap gebruiken als ons mac-authenticatietype, een groepsgrootte van 2, de kolon als onze scheidingsteken, en onze gebruikersnaam in voorhoede verzenden.

Authenticator (configuratie)#dot1x mac-auth eap gebruikersnaam groepering 2 separator: hoofdletters

Stap 6. Gebruik onderstaande opdracht om het wachtwoord te definiëren dat de switch zal gebruiken voor MAC-gebaseerde verificatie in plaats van het MAC-adres van de host. We gebruiken het woord voorbeeld als ons wachtwoord.

Authenticator (configuratie)#dot1x mac-auth wachtwoordvoorbeeld

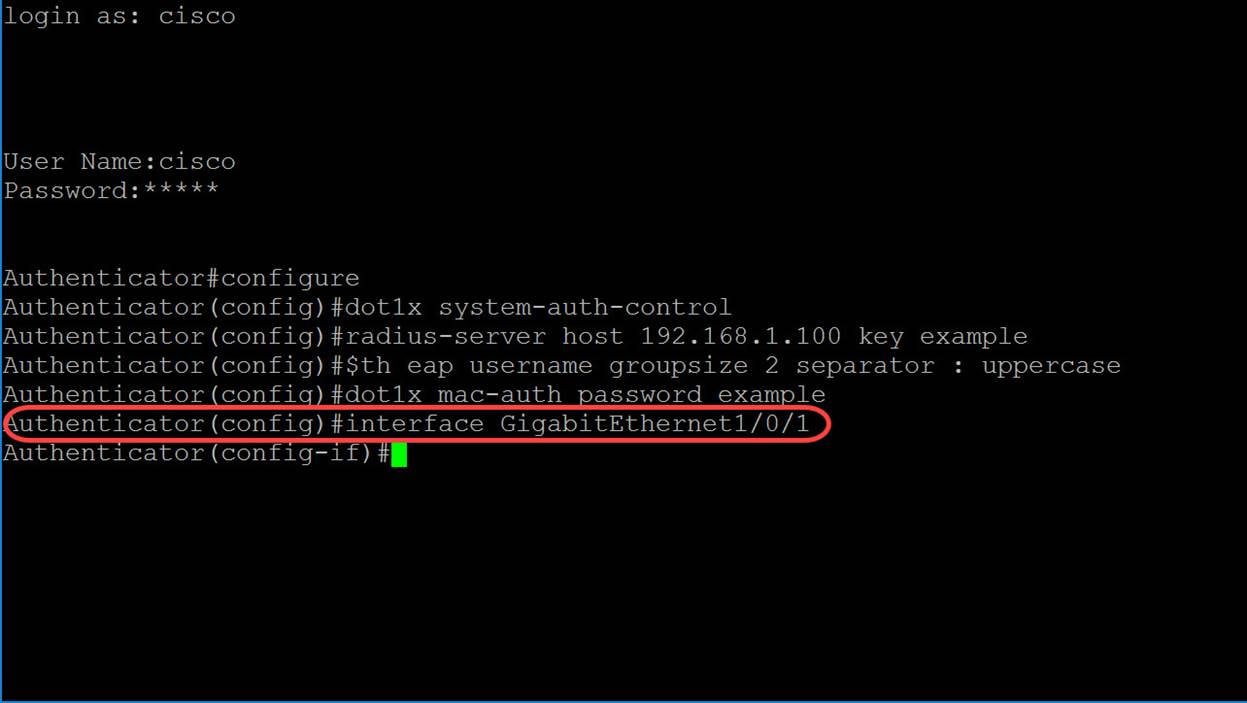

Stap 7. Om de modus Interface Configuration in te voeren om een interface te configureren, gebruikt u de opdracht Global Configuration-modus van de interface. We zullen Gigabit Ethernet1/0/1 configureren omdat onze end-host erop is aangesloten.

Opmerking: Stel de poort niet in die op de RADIUS-server is aangesloten.

Authenticator (configuratie)#interface Gigabit Ethernet1/0/1

Opmerking: Als u meerdere poorten tegelijkertijd wilt configureren, gebruikt u de opdracht voor interfacebereik.

Zie het voorbeeld hieronder om poorten 1-4 te configureren met behulp van de afstandsbediening:

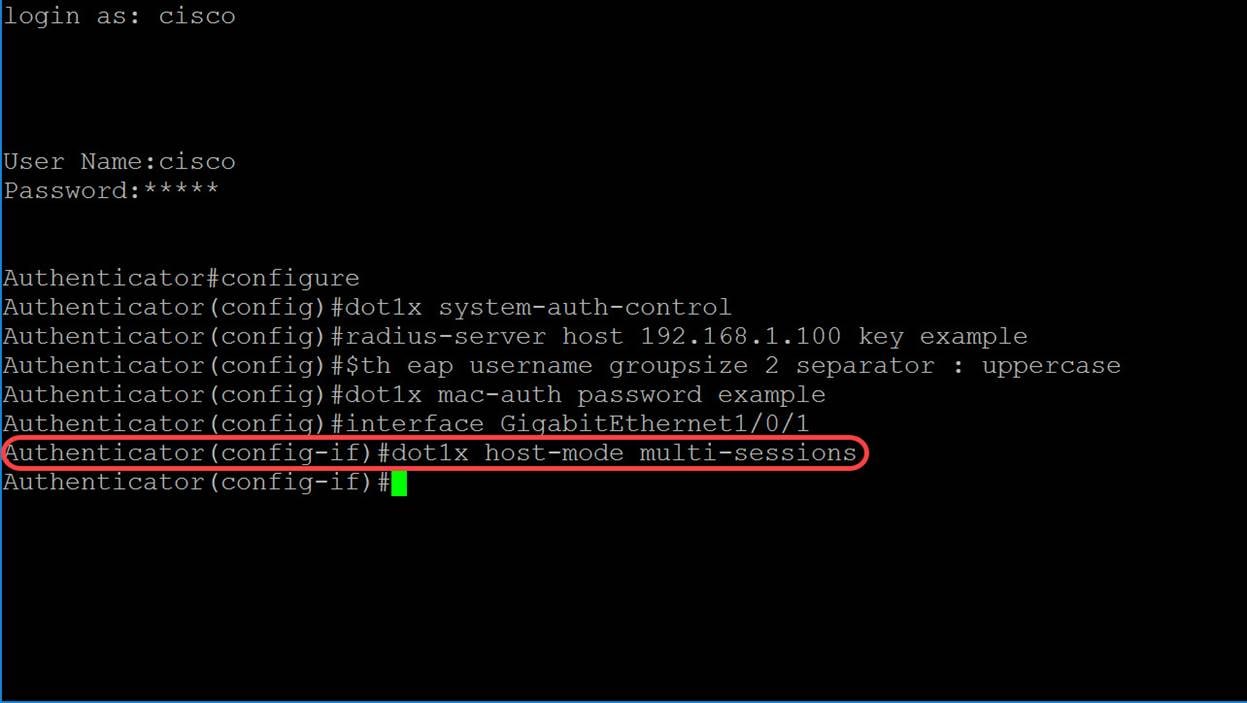

Verificator (configuratie)#interface-bereik Gigabit Ethernet1/0/1-4Stap 8. Gebruik de opdracht dot1x host-modus in de modus Interface om één host (client) of meerdere hosts op een door IEEE802.1X geautoriseerde poort toe te staan. De parameters zijn gedefinieerd als:

・ multi-host — multi-host modus inschakelen

o Een haven is toegestaan indien er ten minste één geautoriseerde cliënt is.

o Wanneer een poort niet is geautoriseerd en een gast VLAN is geactiveerd, wordt untagged verkeer opnieuw in kaart gebracht aan de gast VLAN. Verkeersverkeer met tag wordt verbroken tenzij het van de gast VLAN of van een niet-echt VLAN is gemaakt. Als de gast VLAN niet op een haven wordt toegelaten, wordt slechts het gelabelde verkeer dat tot niet echt bevonden VLANs behoort aangesloten.

o Wanneer een poort is toegestaan, wordt untagged en gelabeld verkeer van alle hosts die met de poort zijn verbonden, overbrugd op basis van de configuratie van de statische VLAN-poort.

o U kunt specificeren dat niet-gelabeld verkeer van de geautoriseerde poort opnieuw in kaart wordt gebracht aan een VLAN dat door een RADIUS-server wordt toegewezen tijdens het authenticatieproces. Verkeer met tag wordt verbroken tenzij het behoort tot het door RADIUS toegewezen VLAN of tot de niet-geauthentiseerde VLAN’s. De taak van Rus VLAN op een poort wordt ingesteld in de pagina Port Verificatie.

・ single-host-modus inschakelen

o Een haven is toegestaan als er een geautoriseerde cliënt is. Slechts één host kan worden geautoriseerd in een haven.

o Wanneer een poort niet is geautoriseerd en het gastVLAN is geactiveerd, wordt untagged verkeer opnieuw in kaart gebracht aan de gast VLAN. Verkeersverkeer met tag wordt verbroken tenzij het van de gast VLAN of van een niet-echt VLAN is gemaakt. Als een gast VLAN niet op de haven wordt toegelaten, wordt slechts het gelabelde verkeer dat tot niet echt bevonden VLANs behoort overbrugd.

o Wanneer een poort is geautoriseerd, wordt untagged en tagged verkeer van de geautoriseerde host overbrugd op basis van de statische VLAN-lidmaatschapspoortconfiguratie. Verkeer van andere gastheren is gedaald.

o Een gebruiker kan specificeren dat niet-gelabeld verkeer van de geautoriseerde host opnieuw in kaart wordt gebracht aan een VLAN dat door een RADIUS-server wordt toegewezen tijdens het verificatieproces. Verkeer met tag wordt verbroken tenzij het behoort tot het door RADIUS toegewezen VLAN of de niet-geauthentiseerde VLAN’s. De taak van Radius VLAN op een poort wordt ingesteld in de pagina Port Verificatie.

・ meerdere sessies — modus voor meerdere sessies inschakelen

o Anders dan de single-host- en multi-host-modi heeft een poort in de multi-sessie-modus geen verificatiestatus. Deze status wordt toegewezen aan elke client die is aangesloten op de poort.

o Gevangen verkeer dat tot een niet-echt VLAN behoort wordt altijd overbrugd ongeacht of de host is geautoriseerd.

o Gevangen en niet getagd verkeer van niet-geautoriseerde hosts die niet tot een niet-echt VLAN behoren, wordt opnieuw in kaart gebracht aan de gast VLAN als dit op het VLAN is gedefinieerd en ingeschakeld, of als het gastVLAN niet op de poort is geactiveerd.

o U kunt specificeren dat niet-gelabeld verkeer van de geautoriseerde poort opnieuw in kaart wordt gebracht aan een VLAN dat door een RADIUS-server wordt toegewezen tijdens het authenticatieproces. Verkeer met tag wordt verbroken tenzij het behoort tot het door RADIUS toegewezen VLAN of tot de niet-geauthentiseerde VLAN’s. De radiale VLAN-toewijzing op een poort wordt ingesteld in de pagina Port Verificatie.

dot1x host-modus wijze van ontvangstIn dit voorbeeld, zullen we de host-mode multi-sessies configureren.

Verificatie (configuratie-als)#dot1x host-mode multi-sessies

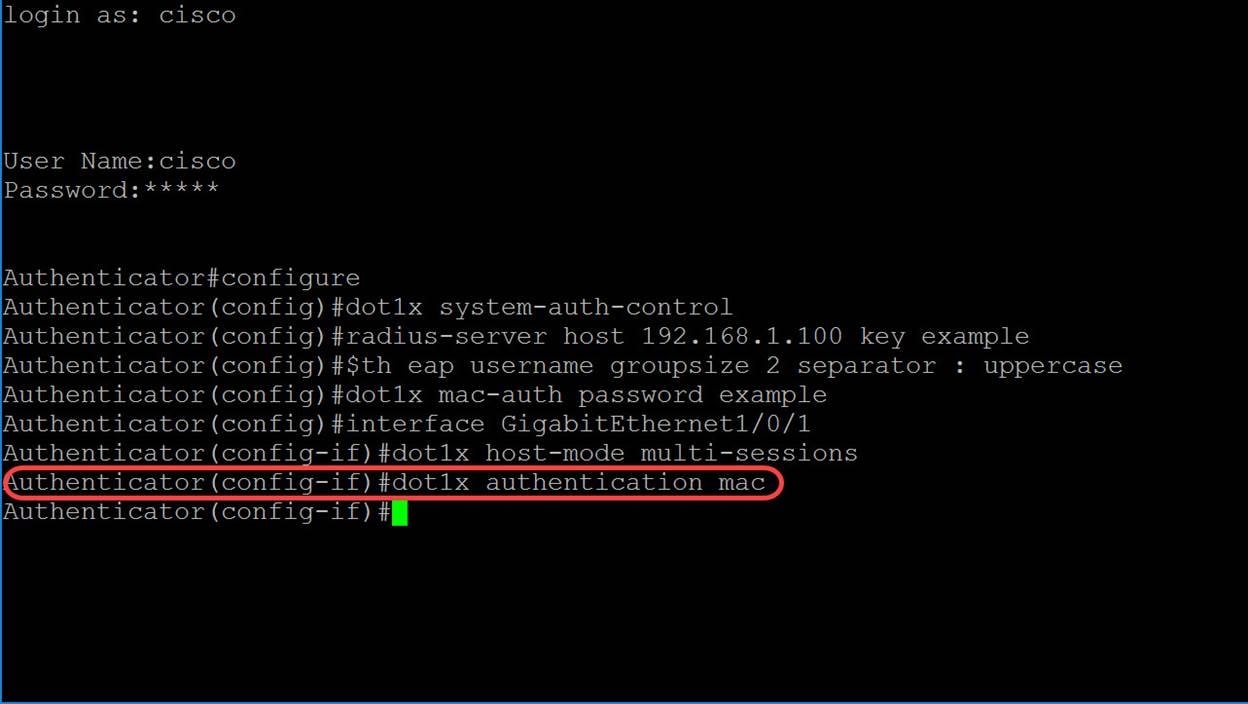

Stap 9. Om de authenticatiemethode op een poort te configureren gebruikt u de opdracht hieronder om MAC-gebaseerde verificatie mogelijk te maken.

Verificatie (configuratie-als)#dot1x authenticatie-mac

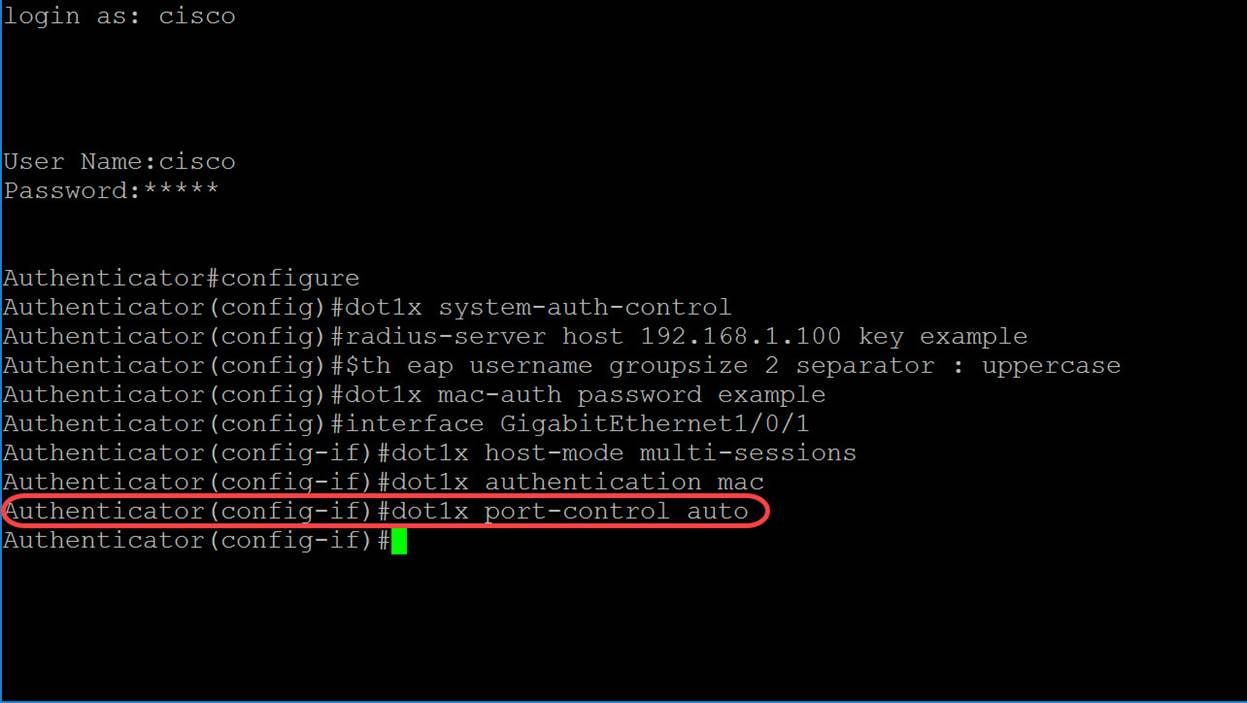

Stap 10. Om op poort gebaseerde authenticatie en autorisatie op het apparaat mogelijk te maken, gebruik de port-control opdracht om de port-control waarde te configureren. We kiezen de staat van de havenvergunning als auto. Hierdoor kunnen we de op de haven gebaseerde authenticatie en autorisatie van het apparaat mogelijk maken. De interface beweegt tussen een geautoriseerde of niet-geautoriseerde staat op basis van de authenticatie-uitwisseling tussen het apparaat en de client.

Verificatie (configuratie-als)#dot1x poortcontrole-auto

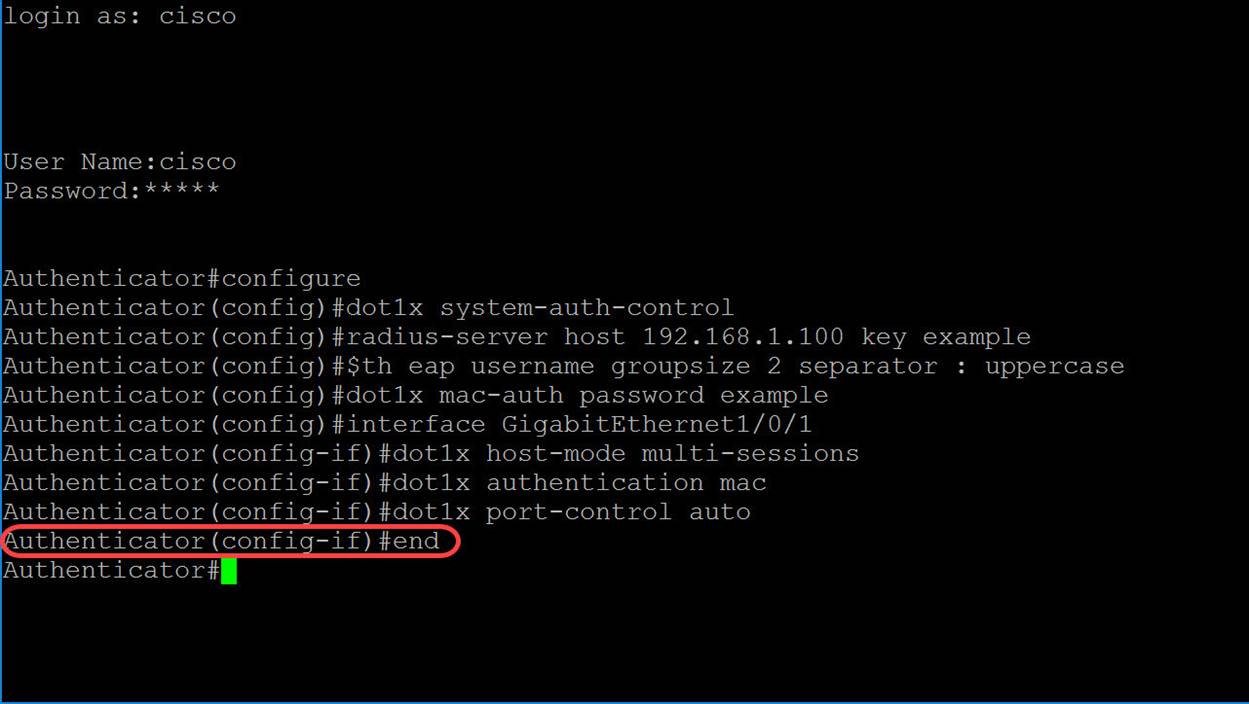

Stap 1. (Optioneel) Gebruik de opdracht om de huidige configuratiesessie te beëindigen en naar de bevoorrechte EXEC-modus terug te keren.

Verificatie (configuratie-als)#end

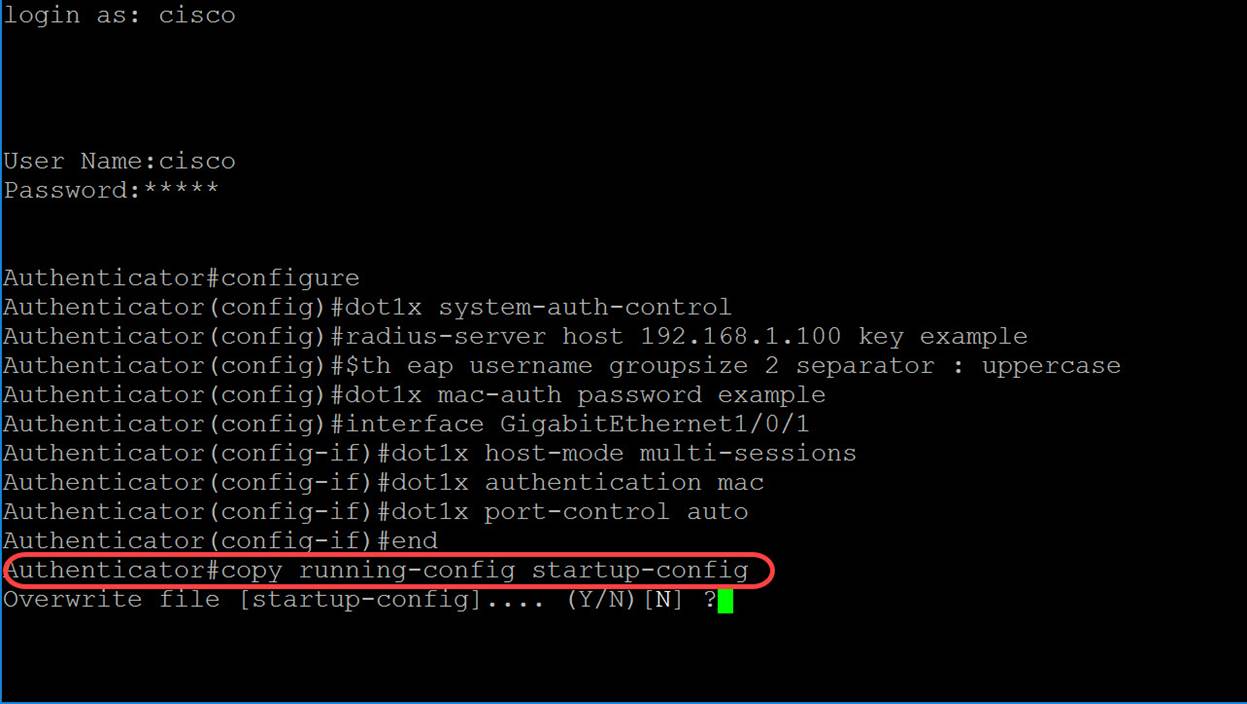

Stap 12. (Optioneel) Om een bestand van een bron naar een bestemming te kopiëren, gebruikt u de opdracht kopie in Geprivigeerde EXEC-modus. In dit voorbeeld, zullen we onze actieve configuratie aan het opstartende-klaar maken.

Verificatie#kopie-run-configuratie

Stap 13. (Optioneel) Er verschijnt een bericht en vraagt u of u het opstartbeeld-configuratiebestand wilt overschrijven. Type Y voor ja of N voor nee. We typen Y om ons opstartconfiguratie bestand te overschrijven.

Conclusie

U zou nu op MAC-gebaseerde verificatie op uw schakelaar moeten hebben ingesteld met behulp van de CLI. Volg de onderstaande stappen om te controleren of de MAC-gebaseerde verificatie werkt.

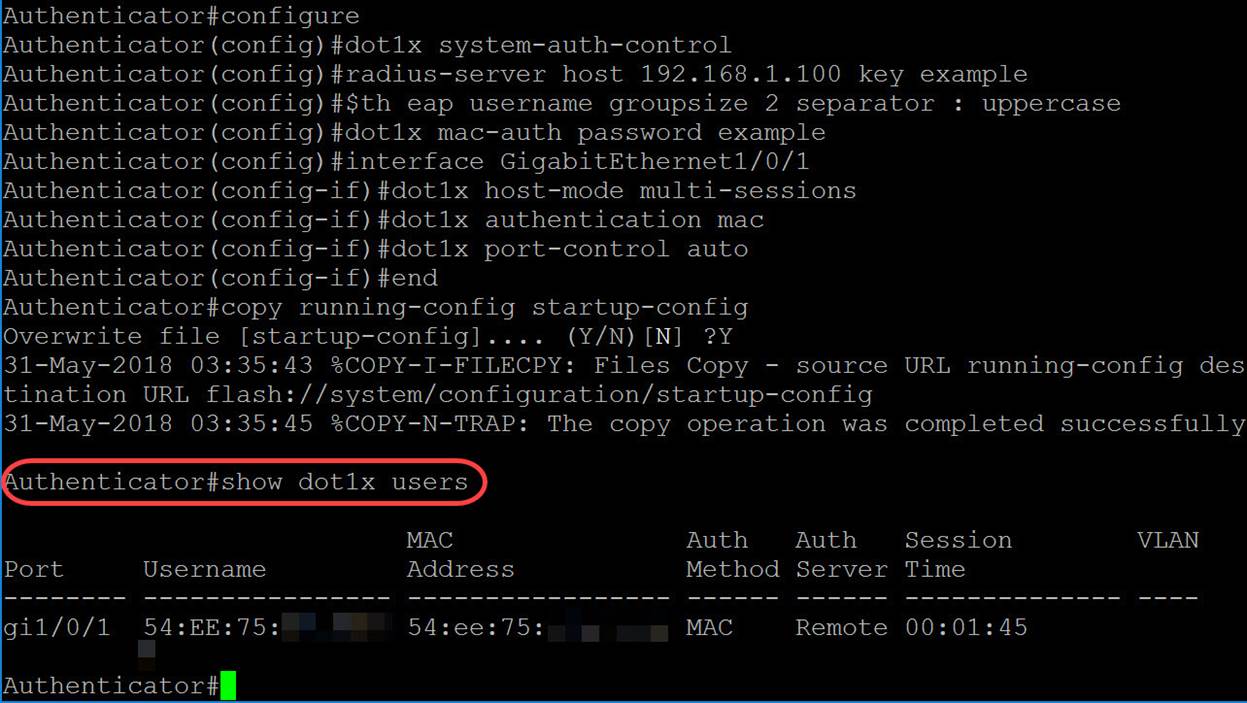

Stap 1. Om actieve 802.1X geautoriseerde gebruikers voor het apparaat weer te geven, gebruikt u de opdracht Point1x-gebruikers in Geprigeerde EXEC-modus.

Gebruikers van Authenticator#show dot1x

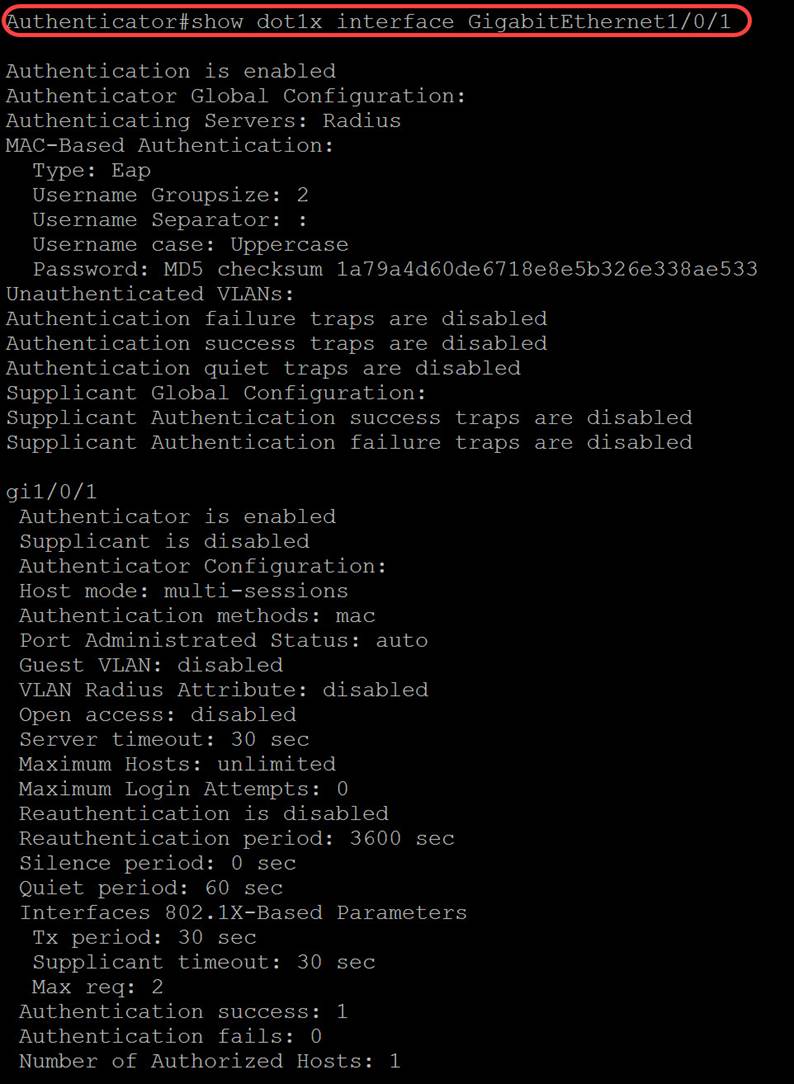

Stap 2. Om de 802.1X interfaces of de gespecificeerde interfacestatus weer te geven, gebruikt u de opdracht Show dot1x in Privileged EXEC-modus.

Authenticator#show dot1x interface Gigabit Ethernet1/0/1

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback