ACL in Catalyst 1300 Switches

Doel

Het doel van dit artikel is om aan te tonen hoe de downloadbare Access Control List (DACL) werkt op Cisco Catalyst 1300-switches met Cisco Identity Service Engine (ISE).

Toepasselijke apparaten | Softwareversie

- Katalysator 1300-serie | 4.1.6.54

Inleiding

ACL's zijn ACL's die aan een switch-poort zijn toegewezen op basis van een beleid of criteria zoals gebruikersaccountgroeplidmaatschap, tijdstip van de dag en meer. Dit kunnen lokale ACL's zijn die zijn opgegeven door filter-ID of downloadbare ACL's (DACL).

Downloadbare ACL's zijn dynamische ACL's die worden gemaakt en gedownload van de Cisco ISE-server. Ze passen dynamisch toegangscontroleregels toe op basis van gebruikersidentiteit en apparaattype. DACL heeft het voordeel dat u één centrale repository voor ACL's kunt hebben, dus u hoeft ze niet handmatig op elke switch te maken. Wanneer een gebruiker verbinding maakt met een switch, hoeft deze alleen maar te worden geverifieerd en de switch downloadt de toepasselijke ACL's van de Cisco ISE-server.

Gebruik van downloadbare ACL

- Verschillende gebruikers ontvangen verschillende ACL's wanneer ze verbinding maken met een switch (lokale ISE-gebruikers).

- Gebruikers met beperkte netwerkconnectiviteit kunnen zich aanmelden bij een centraal webportaal voor volledige netwerktoegang (centrale webverificatie).

- Geavanceerd - gebruik van MAC Authentication Bypass (MAB) om communicatie met Windows Active Directory (AD) en enkele gerelateerde services mogelijk te maken terwijl uw ISE-server wordt verbonden met AD en de gebruikersverificatie wordt gecontroleerd. Voordat u zich aanmeldt bij Windows AD, biedt het netwerk alleen toegang tot zeer beperkte bronnen, maar de AD-verificatie downloadt verschillende ACL's op basis van Windows-groepen en biedt volledige netwerktoegang.

- Geavanceerd - Gebruikers ontvangen verschillende ACL's op basis van de dag van de week, het tijdstip van de dag of een andere factor vanwege het beleid op de ISE-server.

In dit artikel wordt de eerste use case uitvoerig besproken.

Inhoud

- RADIUS-client configureren

- 802.1x-verificatie configureren

- Cisco ISE-serverconfiguratie voor downloadbare ACL

- Clientconfiguraties

- DACL-verificatie

Voorwaarden

- Zorg ervoor dat uw Catalyst 1300-switch is bijgewerkt naar de nieuwste firmware (de firmware van de switch moet 4.1.6 of hoger zijn).

- Wijs een statisch IP-adres toe aan de switch voor beheerdoeleinden.

RADIUS-client configureren

Stap 1

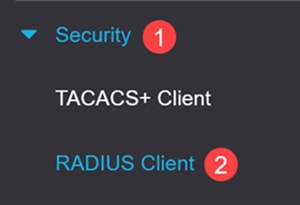

Meld u aan bij de Catalyst 1300-switch en navigeer naar Beveiliging > RADIUS-clientmenu.

Stap 2

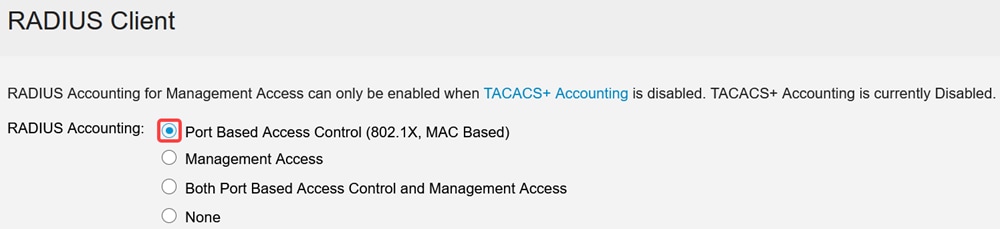

Selecteer voor RADIUS-boekhouding de optie Port Based Access Control (Toegangsbeheer op basis van poort).

Stap 3

Klik onder RADIUS-tabel op het pluspictogram om de Cisco ISE-server toe te voegen.

Stap 4

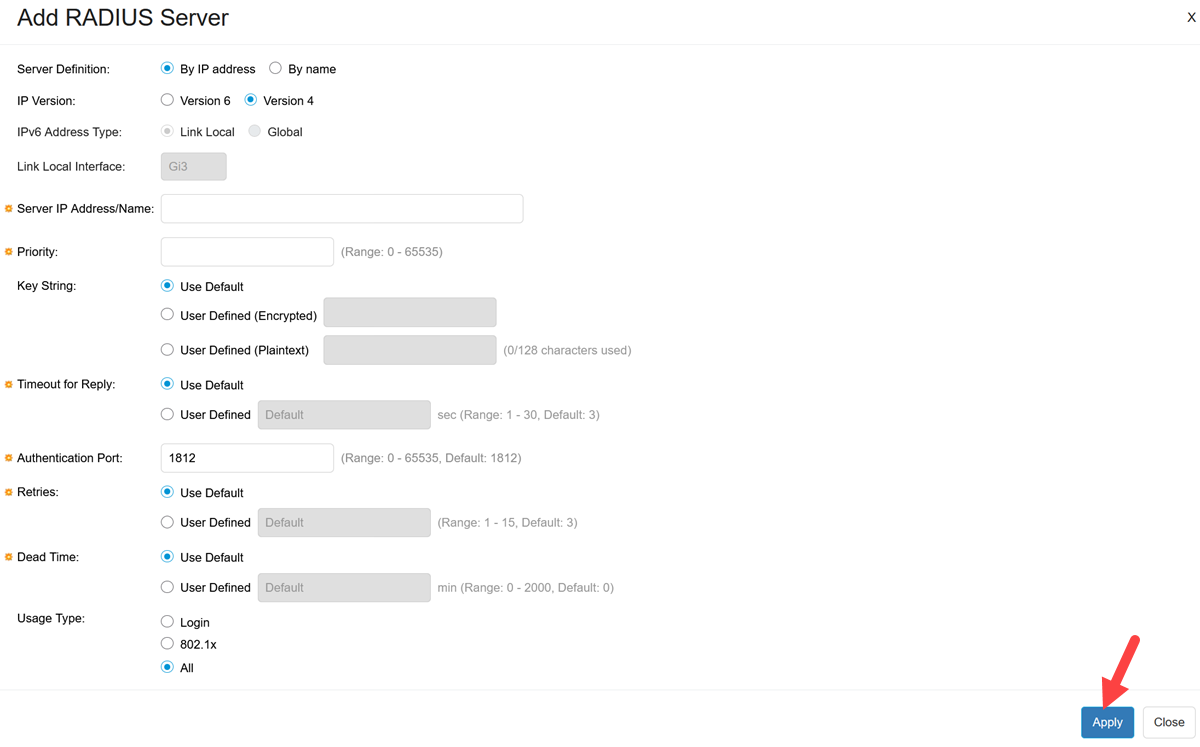

Voer de Cisco ISE Server-gegevens in en klik op Toepassen.

Het gebruikstype moet zijn geselecteerd als 802.1x.

802.1x-verificatie configureren

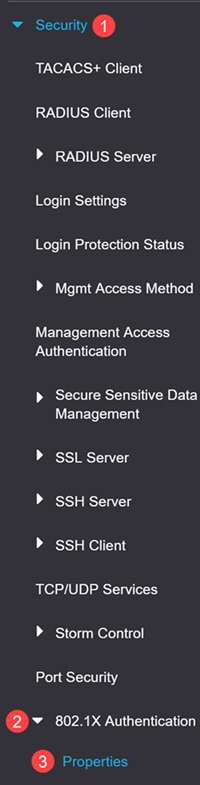

Stap 1

Navigeer naar Beveiliging > 802.1X-verificatie > menu Eigenschappen.

Stap 2

Klik op het selectievakje om Port-Based Authentication (Poortgebaseerde verificatie) in te schakelen.

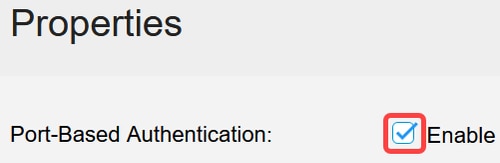

Stap 3

Selecteer onder Verificatiemethode de optie RADIUS en klik op Toepassen.

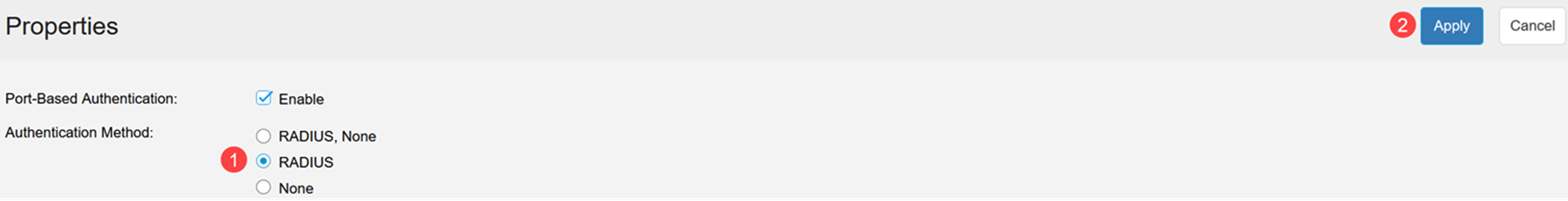

Stap 4

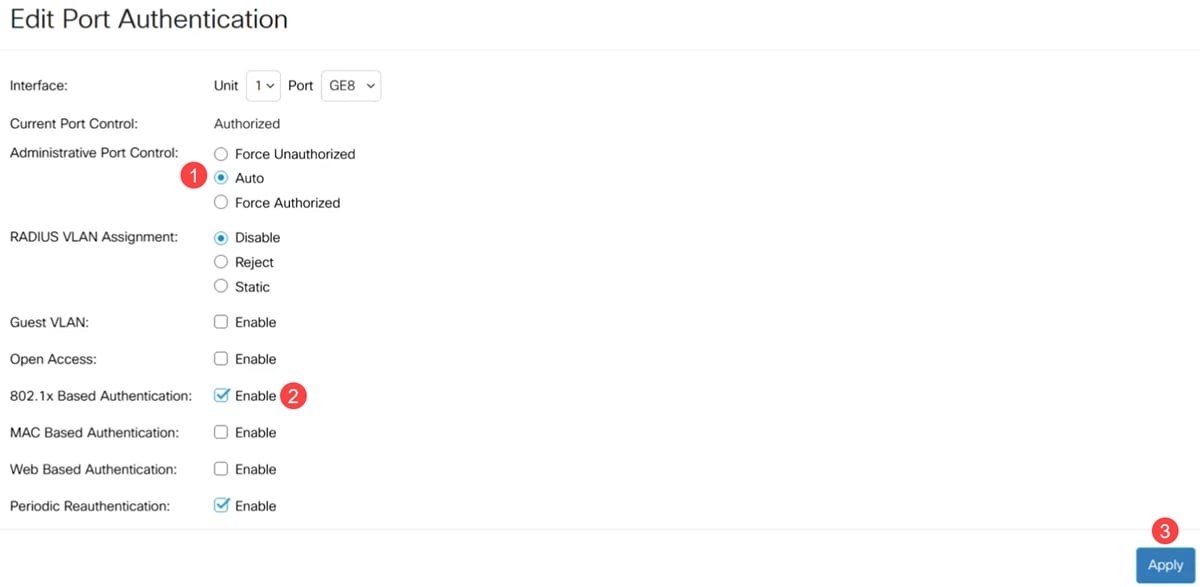

Ga naar Beveiliging > 802.1X-verificatie > Poortverificatie menu. Selecteer de poort waarop uw laptop is aangesloten en klik op het pictogram Bewerken. In dit voorbeeld wordt GE8 geselecteerd.

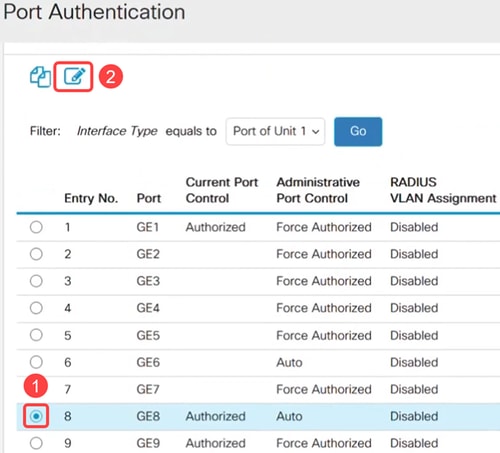

Stap 5

Selecteer het beheerpoortbesturingselement als automatisch en schakel 802.1x-gebaseerde verificatie in. Klik op Apply (Toepassen).

Cisco ISE-serverconfiguratie voor downloadbare ACL

ISE-configuratie valt buiten het bereik van Cisco Business Support. Raadpleeg de ISE-beheerdershandleiding voor meer informatie.

De configuraties in dit artikel zijn een voorbeeld voor downloadbare ACL om te werken met Cisco Catalyst 1300-serie switch.

Stap 1

Meld u aan bij uw Cisco ISE-server en navigeer naar Beheer > Netwerkbronnen > Netwerkapparaten en voeg het Catalyst switch-apparaat toe.

Stap 2

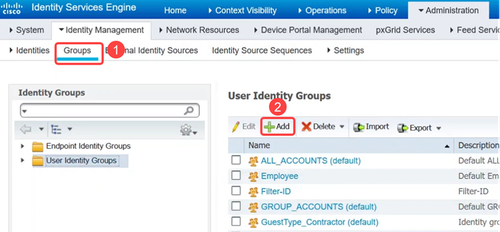

Om gebruikersidentiteitsgroepen te maken, bladert u naar het tabblad Groepen en voegt u de gebruikersidentiteitsgroepen toe.

Stap 3

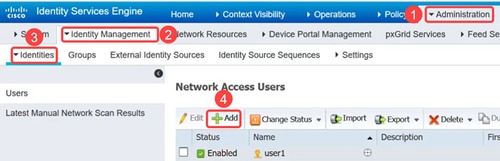

Ga naar het menu Beheer > Identiteitsbeheer > Identiteiten om de gebruikers te definiëren en de gebruikers aan de groepen toe te wijzen.

Stap 4

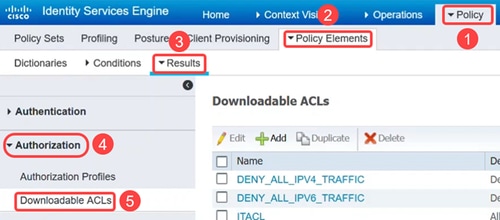

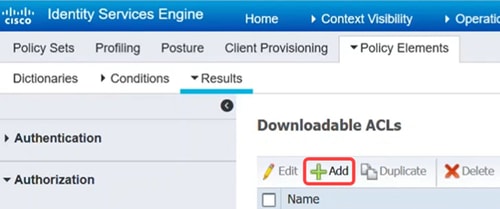

Navigeer naar Beleid > Beleidselementen > Resultaten menu. Klik onder Autorisatie op Downloadbare ACL's.

Stap 5

Klik op het pictogram Toevoegen om de downloadbare ACL te maken.

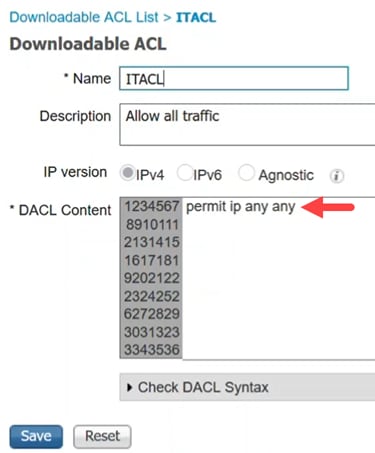

Stap 6

Configureer de naam, beschrijving, selecteer de IP-versie en voer de toegangscontrole-items (ACE's) in waaruit de downloadbare ACL bestaat in het veld DACL-inhoud. Klik op Save (Opslaan).

Alleen IP-ACL's worden ondersteund en de bron moet ELKE zijn. Voor ACL op ISE wordt nu alleen IPv4 ondersteund. Als een ACL wordt ingevoerd met een andere bron, terwijl de syntaxis prima kan zijn wat ISE betreft, zal het falen wanneer toegepast op de switch.

Stap 7

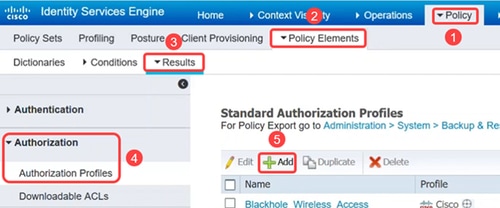

Machtigingsprofielen maken die worden gebruikt om uw DACL en andere beleidsregels logisch aan elkaar te koppelen binnen de ISE-beleidssets.

Ga hiervoor naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en klik op Toevoegen.

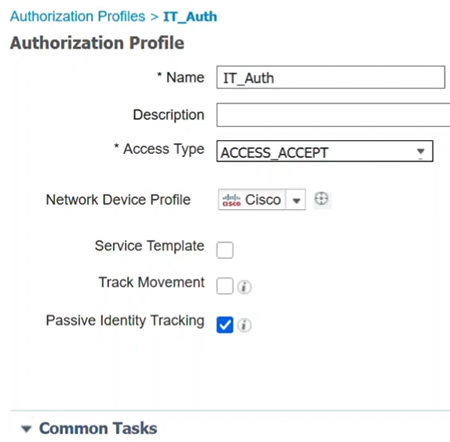

Stap 8

Configureer op de pagina Autorisatieprofiel het volgende:

- Naam

- Beschrijving

- Toegangstype - dit moet worden ingesteld op ACCESS_ACCEPT. Als deze optie is ingesteld op ACCESS_REJECT, wordt de verificatie geweigerd.

- Netwerkapparaatprofiel – dit moet worden geselecteerd als Cisco.

- Passive Identity Tracking - moet mogelijk worden ingeschakeld voor bepaalde verificatiescenario's. Het is vereist voor EasyConnect_PassiveID-scenario's die zijn gekoppeld aan AD.

- Algemene taken – Deze sectie heeft veel opties. In dit voorbeeld is DACL Name geconfigureerd.

Klik op Save (Opslaan).

Stap 9

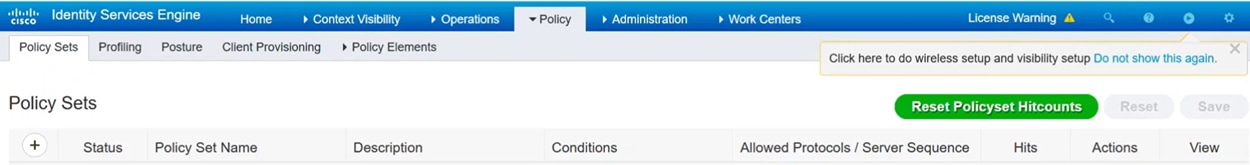

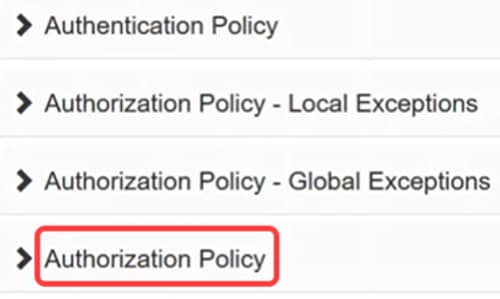

Als u beleidssets wilt configureren die logische groepen van verificatie- en autorisatiebeleid zijn, klikt u op Beleid > Beleidsreeksen in het menu.

U kunt het volgende bekijken bij het bekijken van een lijst met beleidssets:

- Status - Een groen vinkje geeft aan dat het is ingeschakeld, een leeg wit cirkeltje geeft aan dat het is uitgeschakeld en een oogpictogram is voor een configuratie die alleen op de monitor wordt weergegeven.

- Naam en beschrijving van beleidsset - spreken voor zich

- Voorwaarden - bepalen waar de beleidsset van toepassing is.

- Toegestane protocollen/serverreeks - stelt meer geavanceerde besturingselementen in.

- Hits - het aantal keren weergeven dat de beleidsset is gebruikt.

- Acties - hiermee kunt u de volgorde wijzigen waarin beleidssets kunnen worden toegepast, een bestaande beleidsset kopiëren of een bestaande beleidsset verwijderen.

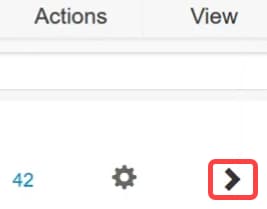

- Bekijken - hiermee kunt u de details van de beleidsset bewerken.

Stap 10

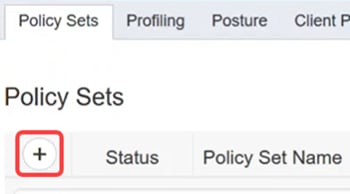

Als u een beleidsset wilt maken, klikt u op de knop Toevoegen.

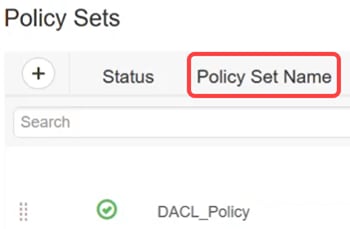

Stap 11

Definieer een naam voor de beleidsset.

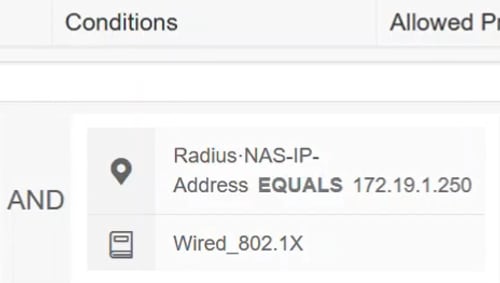

Stap 12

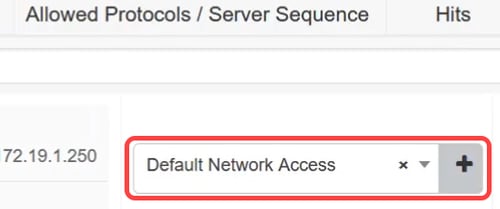

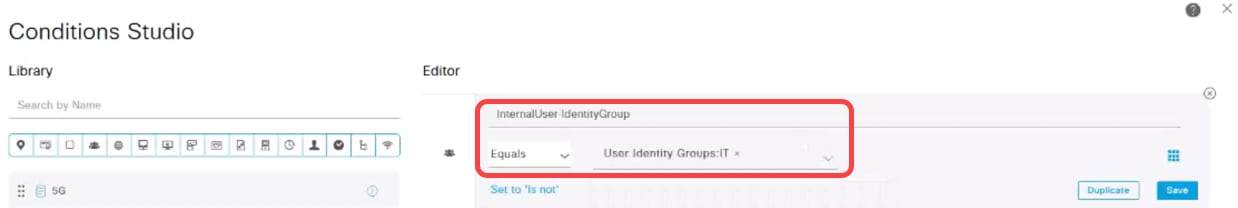

Klik onder Voorwaarden op de knop Toevoegen. Dit opent de Conditions Studio waar u kunt definiëren waar dit verificatieprofiel wordt gebruikt. In dit voorbeeld is het toegepast op het Radius-NAS-IP-adres (de switch) dat 172.19.1.250 en bekabeld_802.1x-verkeer is.

Stap 13

Configureer de toegestane protocollen voor de standaardnetwerktoegang en klik op Opslaan.

Stap 14

Klik onder Weergave op het pijltje om het verificatie- en autorisatiebeleid te configureren op basis van de netwerkconfiguratie en -vereisten of u kunt de standaardinstellingen kiezen. Klik in dit voorbeeld op Autorisatiebeleid.

Stap 15

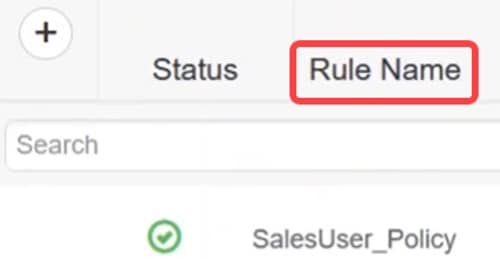

Klik op het plus-pictogram om een beleid toe te voegen.

Stap 16

Voer de naam van de regel in.

Stap 17

Klik onder Voorwaarden op het plus-pictogram en selecteer de identiteitsgroep. Klik op Gebruiken.

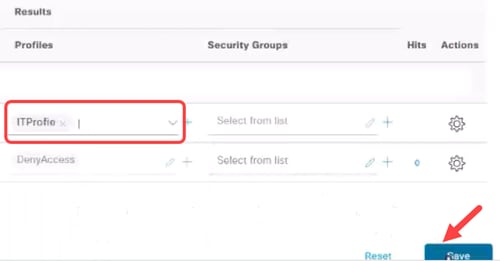

Stap 18

Pas het gewenste profiel toe en klik op Opslaan.

Clientconfiguraties

Stap 1

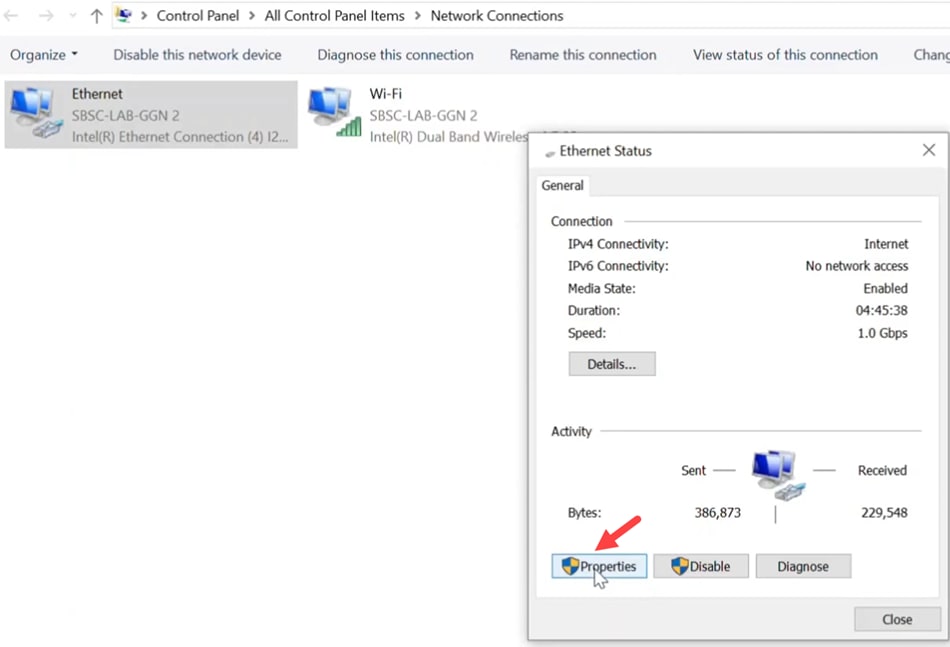

Navigeer op de clientlaptop naar Netwerkverbindingen > Ethernet en klik op Eigenschappen.

Stap 2

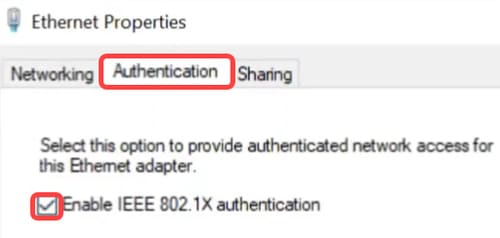

Klik op het tabblad Verificatie en controleer of 802.1X-verificatie is ingeschakeld.

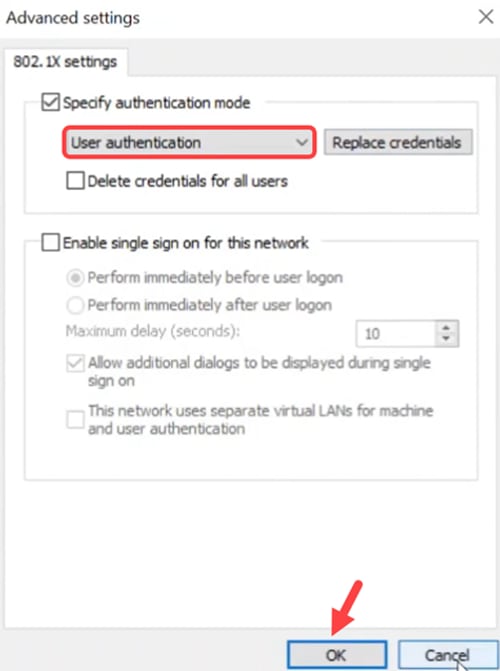

Stap 3

Selecteer onder Aanvullende instellingen de optie Gebruikersverificatie als verificatiemodus. Klik op Inloggegevens opslaan en vervolgens op OK.

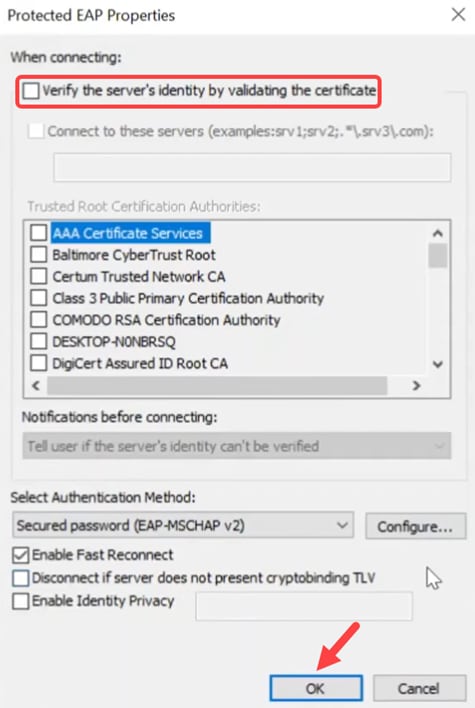

Stap 4

Klik op Instellingen en zorg ervoor dat het vakje naast Verifiëren van de identiteit van de server door het valideren van het certificaat is uitgeschakeld. Klik op OK.

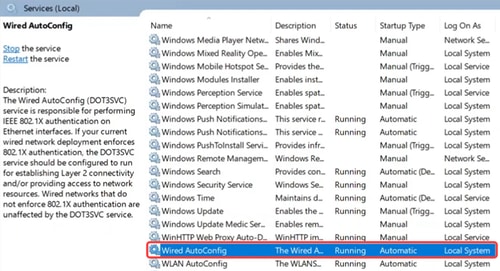

Stap 5

Schakel onder Services de instellingen voor bekabelde automatische configuratie in.

DACL-verificatie

Zodra de gebruiker is geverifieerd, kunt u de downloadbare ACL controleren.

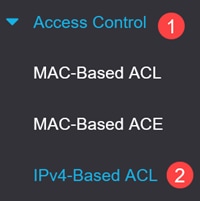

Stap 1

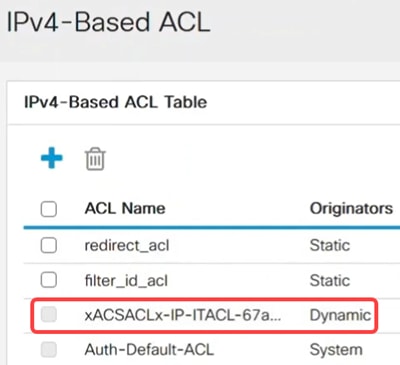

Meld u aan bij de Catalyst 1300-switch en navigeer naar Toegangscontrole > Op IPv4 gebaseerde ACL-menu.

Stap 2

De ACL-tabel op basis van IPv4 geeft de gedownloade ACL weer.

Downloadbare ACL's kunnen niet worden bewerkt.

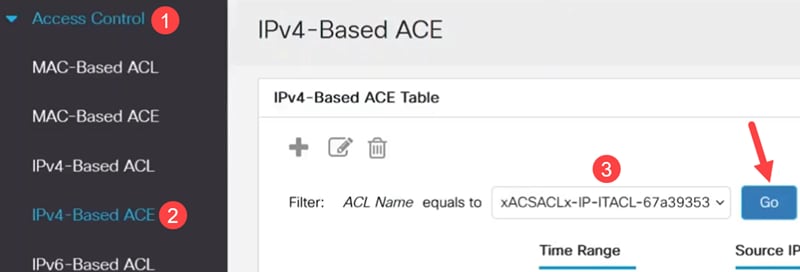

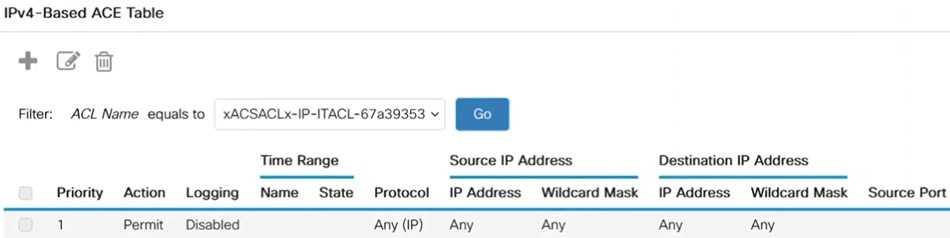

Stap 3

Een andere manier om te controleren is om naar IPv4-gebaseerde ACE te navigeren, selecteer de downloadbare ACL in het vervolgkeuzemenu ACL-naam en klik op Go. De regels die in ISE zijn geconfigureerd, worden weergegeven.

Stap 4

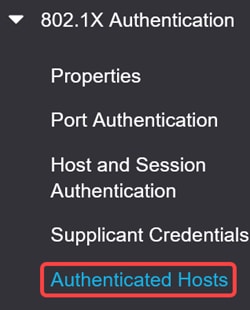

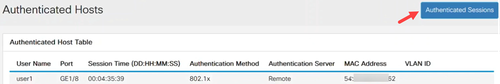

Navigeer naar Beveiliging > 802.1-verificatie > Het menu Geverifieerde hosts. U kunt controleren welke gebruikers zijn geverifieerd. Klik op Authenticated Sessions voor meer informatie.

Stap 5

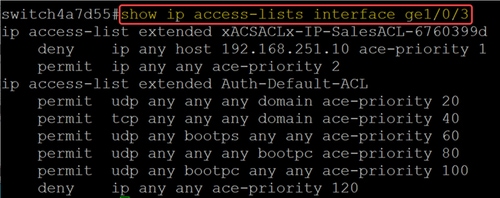

Voer vanuit de CLI de opdracht show ip access-lists interface uit, gevolgd door de interface-ID.

In dit voorbeeld zijn ACL's en ACE's toegepast op Gigabit Ethernet 3 te zien.

Stap 6

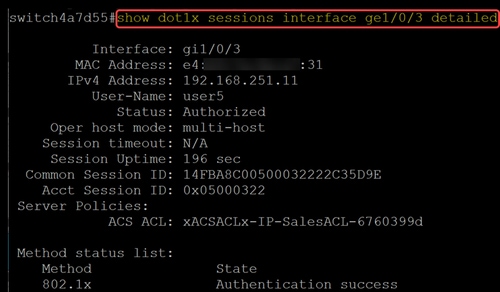

U kunt ook instellingen zien met betrekking tot de ISE-verbinding en ACL-downloads met behulp van de opdracht

tonen dot1x sessies interface <ID> gedetailleerd. U kunt de status, de 802.1x-verificatiestatus en de gedownloade ACL's bekijken.

Conclusie

Daar ga je! Nu weet u hoe downloadbare ACL werkt op Cisco Catalyst 1300-switches met Cisco ISE.

Raadpleeg de Catalyst 1300-beheerdershandleiding en de ondersteuningspagina van de Cisco Catalyst 1300-reeks voor meer informatie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

18-Jun-2025

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback