IPsec Profile Handmatige Keying Mode instellen op RV160 en RV260

Doel

Het doel van dit document is om u te tonen hoe u IPsec Profile voor Handmatige Keying Mode op RV160 en RV260 Series routers kunt configureren.

Inleiding

IPsec garandeert dat u beveiligde privé-communicatie via het internet hebt. Het geeft twee of meer hosts privacy, integriteit en authenticiteit voor het verzenden van gevoelige informatie via het internet. IPsec wordt algemeen gebruikt in een Virtual Private Network (VPN), geïmplementeerd op de IP-laag en kan veel toepassingen ondersteunen die geen beveiliging bieden. Een VPN wordt gebruikt om een veilig communicatiemechanisme voor gevoelige gegevens en IP-informatie te bieden die door een onveilig netwerk zoals het internet wordt doorgegeven. Het biedt een flexibele oplossing voor gebruikers op afstand en de organisatie om gevoelige informatie van andere partijen op hetzelfde netwerk te beschermen.

De handmatige toetsenmodus vermindert de flexibiliteit en opties van IPsec. Het vereist dat de gebruiker het sluitmateriaal en de noodzakelijke veiligheidsassociatie informatie aan elk apparaat verstrekt dat wordt gevormd. Handmatige blokkering schaadt niet goed, omdat het meestal het best in een kleine omgeving wordt gebruikt.

Het is alleen raadzaam deze methode te gebruiken als de implementatie van Internet Key Exchange (IKE)v1 of IKEv2 op deze router niet hetzelfde is als uw externe router of als een van de routers IKE niet ondersteunt. In dat geval kunt u de toetsen handmatig invoeren. Het wordt aanbevolen de automatische modus voor het vastzetten van de IPsec-profiel te configureren in plaats van de modus voor handmatige vastlegging als de router zowel IKEv1 als IKEv2 ondersteunt en dezelfde standaarden volgt.

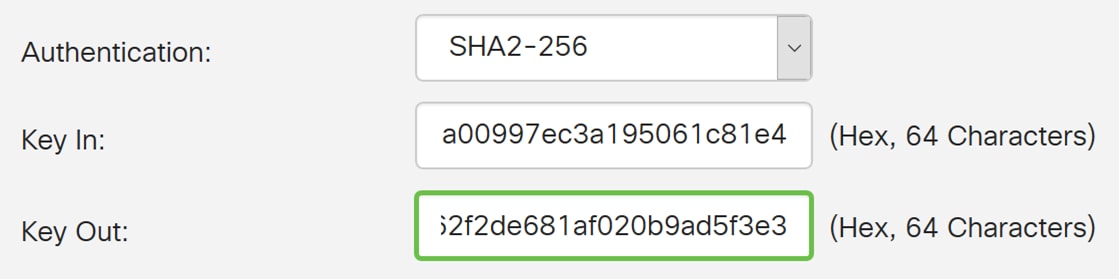

Wanneer u handmatige toetsencombinatie gebruikt, zorg er dan voor dat uw sleutel in op uw lokale router de Key Out op de afstandsrouter is en dat de Key In op uw afstandsrouter de Key Out op uw lokale router is.

Een voorbeeld van de configuratie voor de twee routers is:

| Veld | router A | router B |

| SPI-ingeving | 100 | 100 |

| SPI-uitloop | 100 | 100 |

| Versleuteling | AES-256 | AES-256 |

| Sleutel | ...91bb2b489ba0d28c7741b | ...858b8c5ec35505650b16 |

| Sleutel | ...858b8c5ec35505650b16 | ...91bb2b489ba0d28c7741b |

| Verificatie | SHA2-256 | SHA2-256 |

| Sleutel | ...A00997ec3a195061c81e4 | ...2f2de681af020b9ad5f3e3 |

| Sleutel | ...2f2de681af020b9ad5f3e3 | ...A00997ec3a195061c81e4 |

Aanvullende informatie over Cisco IPsec-technologie is te vinden in deze link: Inleiding aan Cisco IPSec-technologie.

Klik hier om te leren hoe u IPsec-profielen wilt configureren met behulp van de automatische modus op de RV160 en RV260.

Om te leren hoe u site-to-site VPN op RV160 en RV260 kunt configureren klikt u hier op.

Om site-to-site VPN te configureren met behulp van de wizard, raadpleegt u het artikel op: VPN Setup-wizard configureren op RV160 en RV260.

Toepasselijke apparaten

・ RV160

・ RV260

Softwareversie

·1.0.00.15

IPsec-profiel configureren met behulp van handmatige toetsencombinatie

Stap 1. Meld u aan bij het programma voor webconfiguratie.

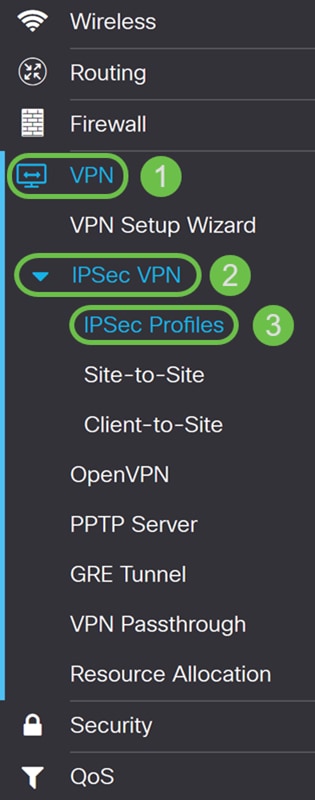

Stap 2. Navigeer naar VPN > IPSec VPN > IPSec VPN-profielen.

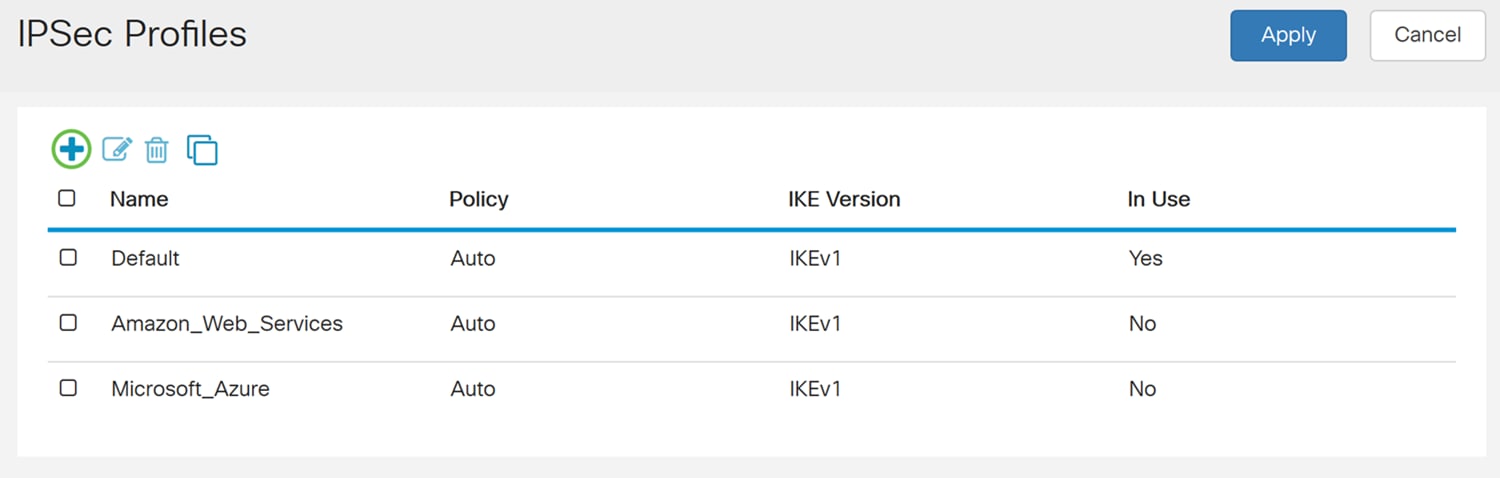

Stap 3. Druk op het pictogram plus om een nieuw IPsec-profiel te maken.

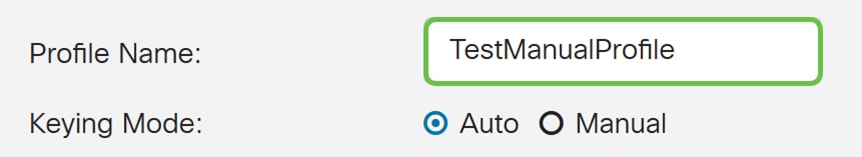

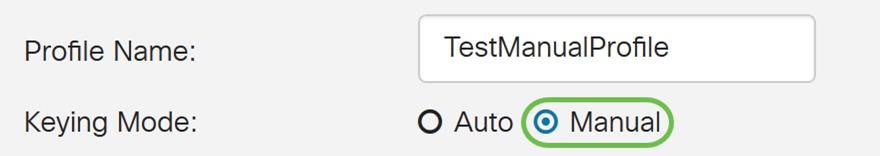

Stap 4. Voer een profielnaam in het veld Profile Name in.

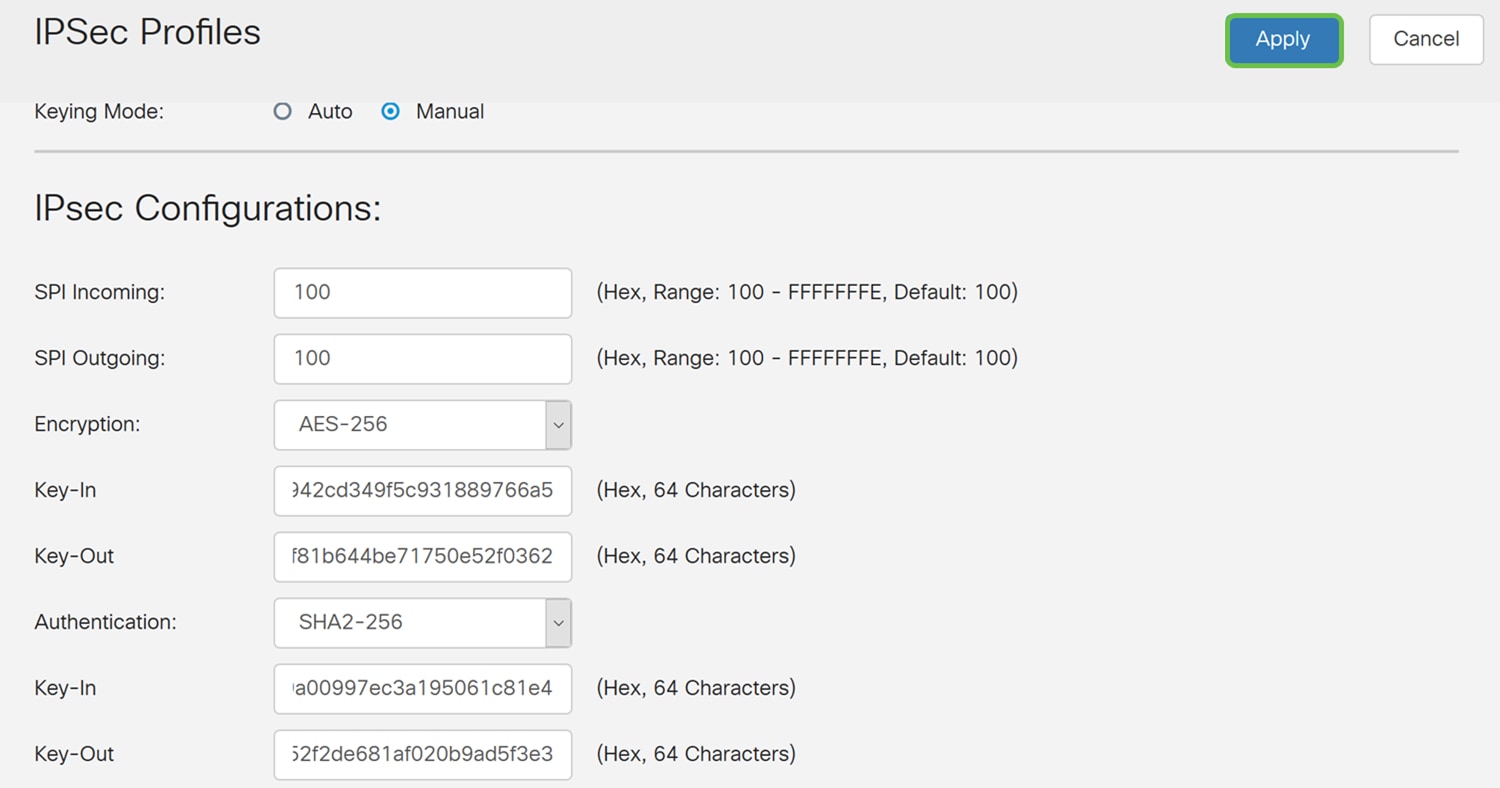

Stap 5. Selecteer Handmatig voor de modus voor onderhoud.

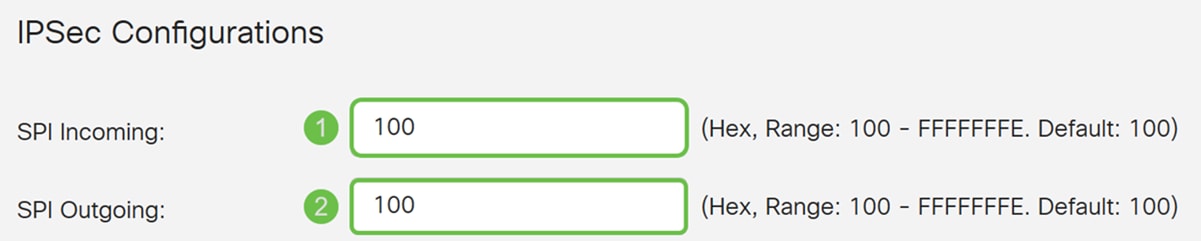

Stap 6. Voer in het gedeelte IPSec Configuration de Security Parameter Index (SPI) Inkomend en SPI Uitgaande in. SPI is een identificatielabel dat aan de header wordt toegevoegd wanneer IPsec wordt gebruikt voor het tunnelen van het IP-verkeer. Deze tag helpt het kernel detecteren tussen de twee verkeersstromen, waarbij verschillende encryptieregels en algoritmen kunnen worden gebruikt. Het hexadecimale bereik is van 100 FFFFFF.

We zullen de standaardwaarde van 100 gebruiken voor zowel SPI Inkomend als Uitgaand.

Stap 7. Selecteer een codering (3DES, AES-128, AES-192 of AES-256) in de vervolgkeuzelijst. Deze methode bepaalt het algoritme dat wordt gebruikt om ESP/ISAKMP pakketten te versleutelen of te decrypteren. Triple Data Encryption Standard (3DES) gebruikt DES-encryptie drie keer, maar is nu een legacy-algoritme. Dit betekent dat het alleen gebruikt mag worden als er geen betere alternatieven zijn, aangezien het nog steeds een marginaal maar aanvaardbaar veiligheidsniveau biedt. Gebruikers mogen het alleen gebruiken als het vereist is voor achterwaartse compatibiliteit omdat het kwetsbaar is voor een of andere "blokbotsing"-aanvallen. Het gebruik van 3DES wordt niet aanbevolen, omdat het niet veilig wordt geacht.

Advanced Encryption Standards (AES) is een cryptografisch algoritme dat ontworpen is om veiliger te zijn dan 3DES. AES gebruikt een grotere key size die ervoor zorgt dat de enige bekende benadering om een bericht te decrypteren voor een indringer is om elke mogelijke sleutel te proberen. Het wordt aanbevolen AES te gebruiken als uw apparaat dit kan ondersteunen.

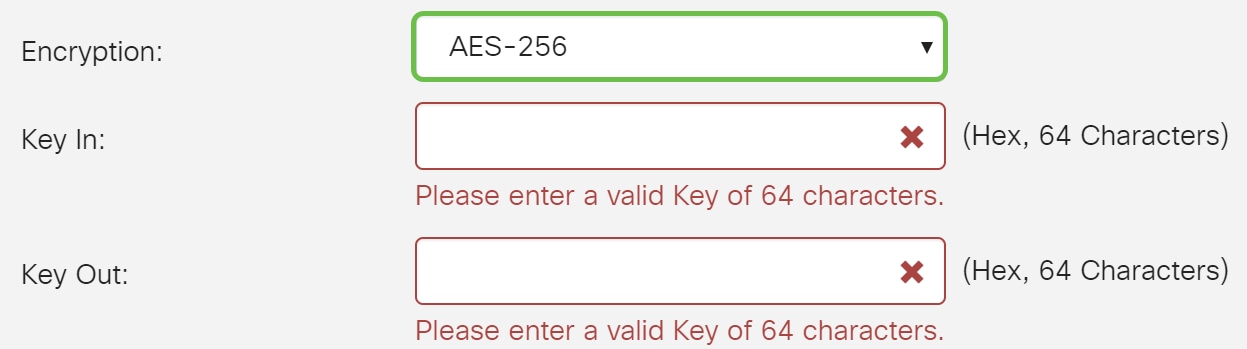

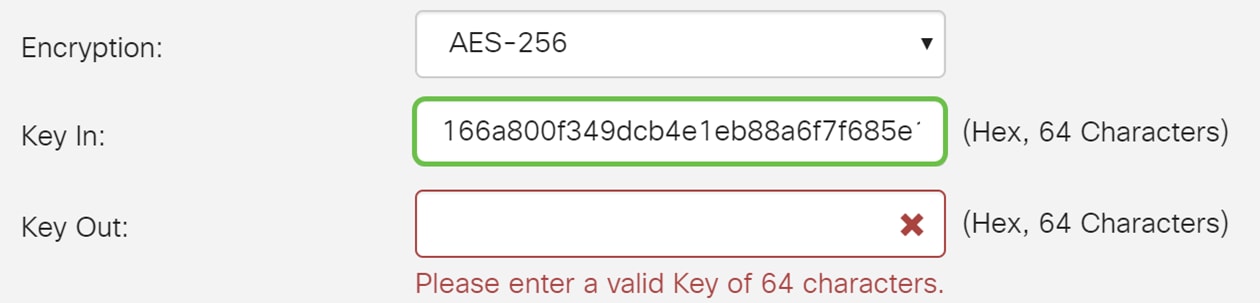

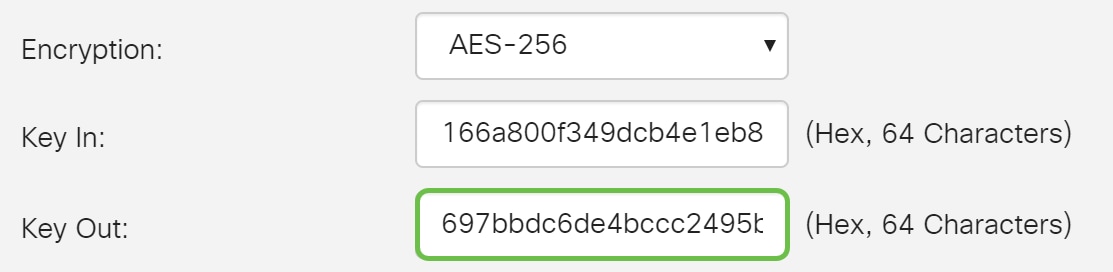

In dit voorbeeld gebruiken we AES-256 als onze encryptie.

Stap 8. Voer een 64 tekens hexadecimaal nummer in in het veld Key. Dit is de sleutel voor het decrypteren van ESP pakketten die in hex formaat worden ontvangen.

Best Practice: Gebruik een willekeurige hex-generator om de toets in te stellen en uit te schakelen. Zorg ervoor dat de afstandsrouter hetzelfde hexadecimale nummer heeft.

Stap 9. Voer een 64 tekens hexadecimaal nummer in in het veld Key Out. Dit is de sleutel voor het versleutelen van de gewone pakketten in de bestandsindeling voor hex.

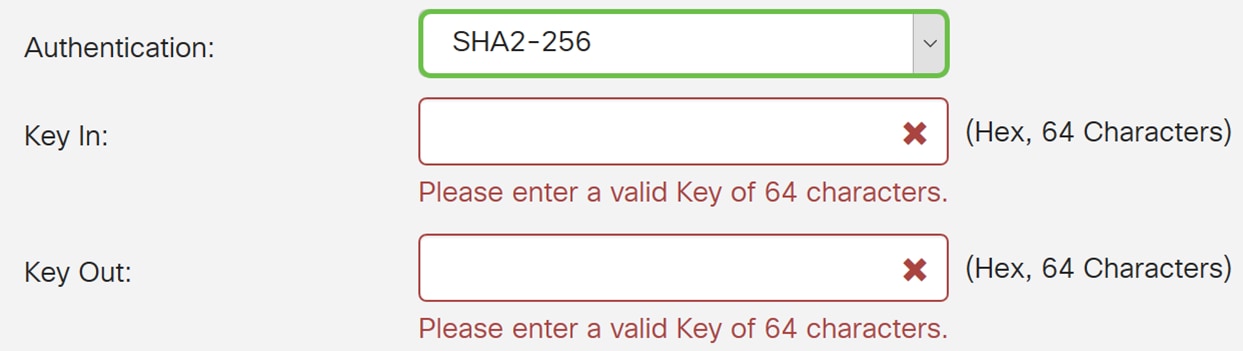

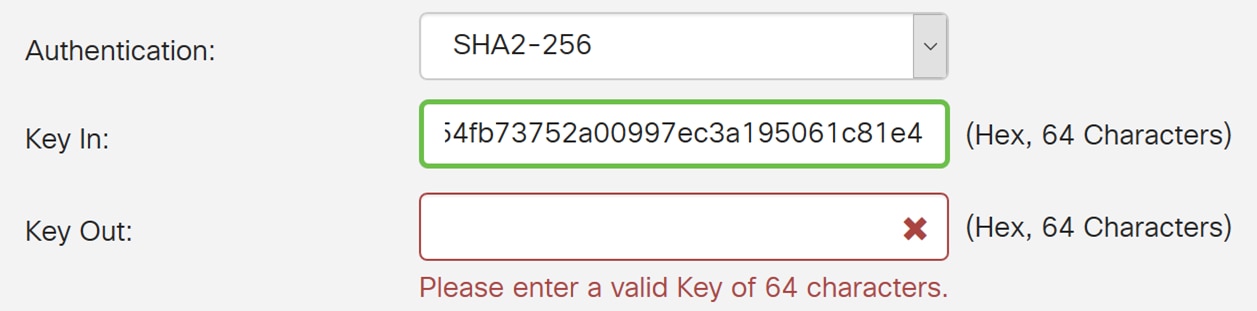

Stap 10. De verificatiemethode bepaalt hoe de ESP-headerpakketten worden gevalideerd. Dit is het hashing algoritme dat gebruikt wordt in de authenticatie om ze te valideren... dat kant A en kant B echt zijn wie ze zijn.

De MD5 is een one-way hashing algoritme dat een 128-bits vertering produceert en sneller is dan SHA1. SHA1 is een one-way hashing algoritme dat een 160-bits digest produceert terwijl SHA2-256 een 256-bits vertering produceert. SHA2-256 wordt aanbevolen omdat het veiliger is. Zorg ervoor dat beide uiteinden van de VPN-tunnel dezelfde authenticatiemethode gebruiken. Selecteer een verificatie (MD5, SHA1 of SHA2-256).

In dit voorbeeld zullen we SHA2-256 selecteren.

Stap 1. Voer in het veld Key in een zesadecimaal nummer van 64 tekens in. Dit is de sleutel voor het decrypteren van ESP pakketten die in hex formaat worden ontvangen.

Stap 12. Voer in het veld Key Out een 64 tekens hexadecimaal nummer in. Dit is de sleutel voor het versleutelen van de gewone pakketten in de bestandsindeling voor hex.

Stap 13. Druk op Toepassen om het nieuwe IPsec-profiel te maken.

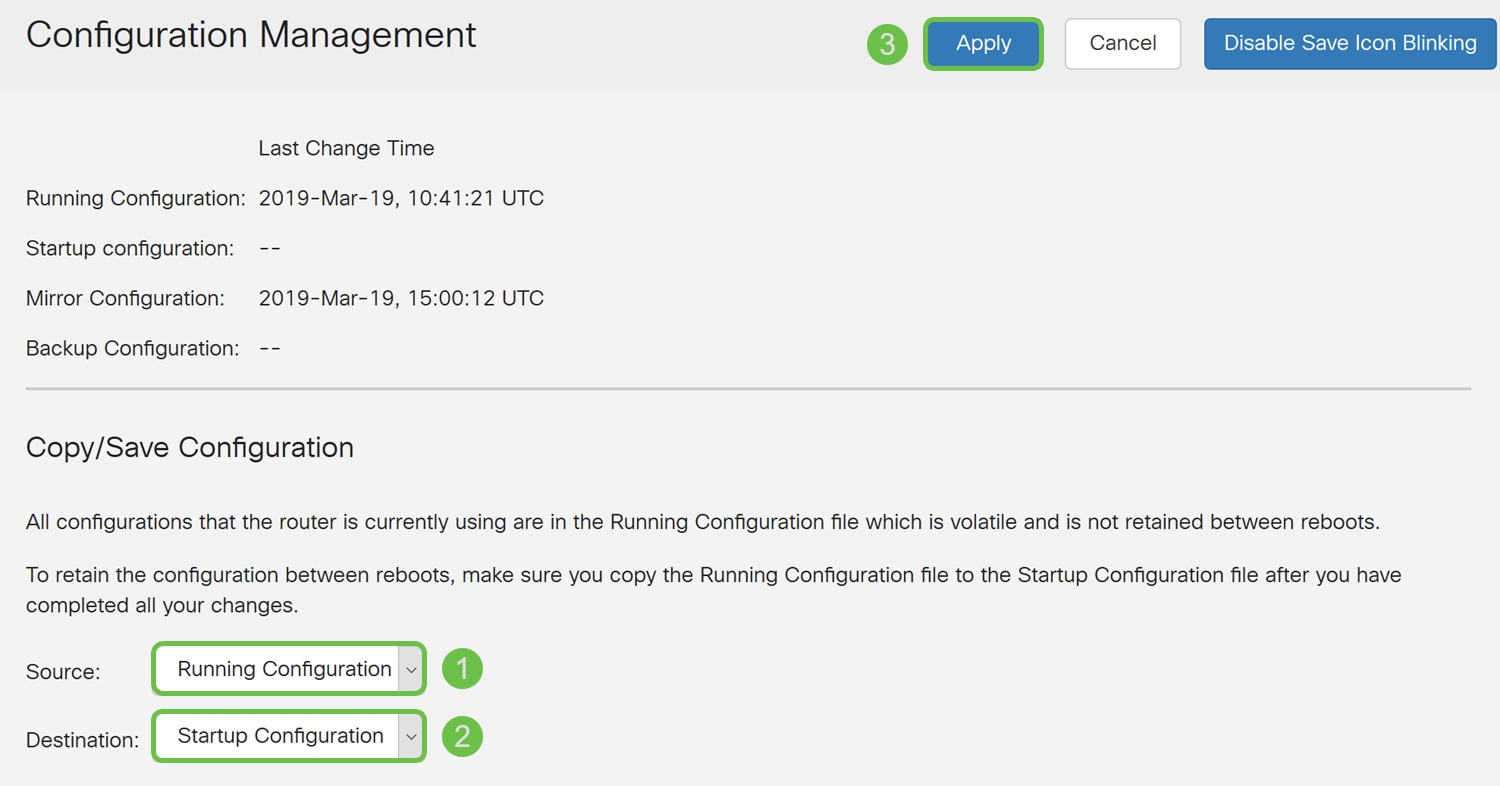

Stap 14. Klik boven op de pagina op de knop Opslaan. U wordt gericht naar de pagina Configuration Management.

Stap 15. Alle configuraties die de router momenteel gebruikt, zijn in het actieve configuratiebestand. De configuratie zal verloren gaan als het apparaat niet meer ingeschakeld is of opnieuw opgestart wordt. Wanneer u het configuratieveld kan uitvoeren naar het Opstartconfiguratiebestand, moet u ervoor zorgen dat de configuratie wordt opgeslagen. Controleer onder Configuration Management of de bron de configuratie uitvoert en de bestemming de opstartconfiguratie is. Klik op Toepassen.

Conclusie

U hebt het IPsec-profiel nu met succes ingesteld met behulp van de handmatige keimodus op uw RV160 of RV260.

Feedback

Feedback