Inleiding

In dit document wordt beschreven hoe u SecureLDAP configureert op servers uit de C-reeks.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Cisco UCS en CIMC.

Gebruikte componenten

- Cisco UCS C Series Server in standalone modus.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Het voorbeeld in deze handleiding toont een veilige LDAP-configuratie op servers uit de UCS C-reeks:

- Stel een DNS-server in, zodat domeinnamen voor de LDAP-server kunnen worden gebruikt in plaats van een IP-adres op de UCS-server. Zorg ervoor dat de juiste A-records zijn geconfigureerd om naar zowel de LDAP-server als de IP-adressen van de UCS-server uit de C-reeks te verwijzen.

- Windows Certificate Services configureren op de LDAP-server, waardoor het genereren van certificaten voor veilige LDAP-communicatie mogelijk wordt. De gegenereerde certificaten (Root en Intermediate) worden geüpload naar de server van de UCS C-reeks.

Configuratie aan de serverzijde van de UCS C-reeks

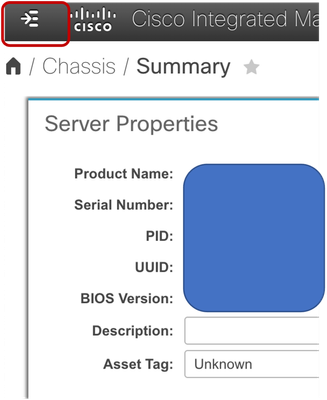

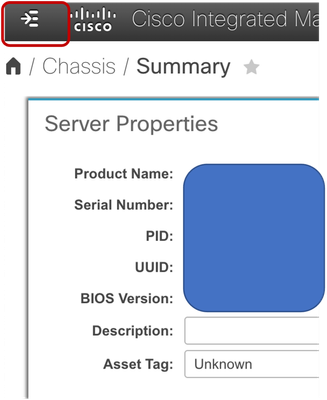

Als u de server uit de UCS-reeks wilt configureren voor interactie met een vooraf geconfigureerde DNS-server, opent u de CIMC-interface van de UCS-server en klikt u op het navigatiepictogram in de linkerbovenhoek.

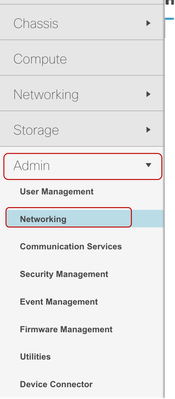

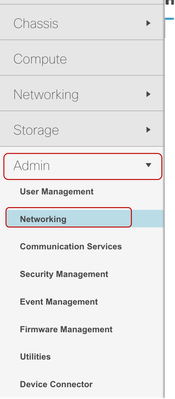

Navigeer naar Beheer en kies Netwerken.

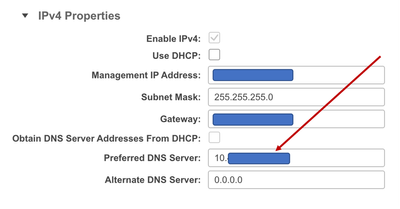

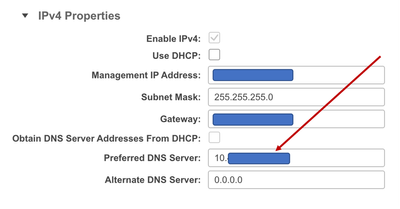

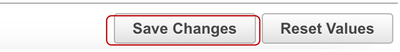

Voer in het gedeelte IPV4-eigenschappen de eerder geconfigureerde DNS-server FQDN of IP-adres in het veld Voorkeurs-DNS-server in en klik op Wijzigingen opslaan in de rechterbenedenhoek.

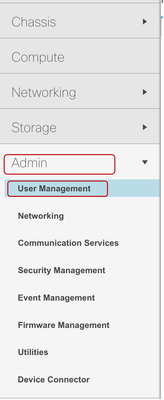

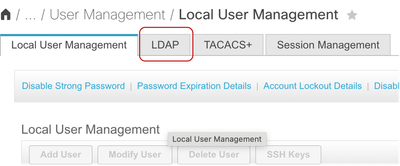

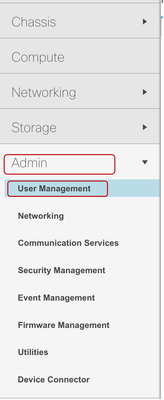

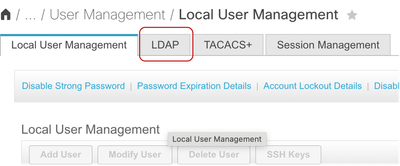

Selecteer vervolgens in het navigatiedeelvenster Beheer en kies Gebruikersbeheer.

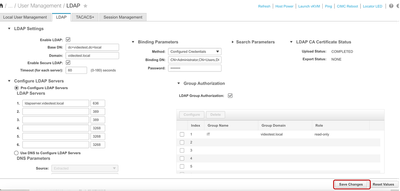

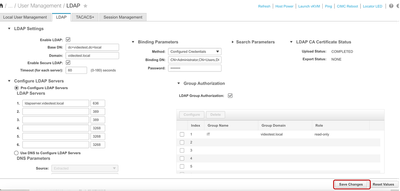

Selecteer LDAP op de pagina Gebruikersbeheer.

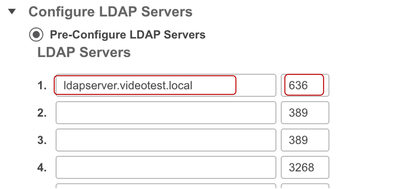

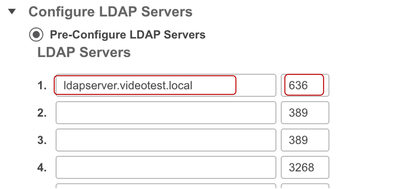

In de sectie LDAP-servers configureren, onder Vooraf geconfigureerde LDAP-servers, voegt u de FQDN van de LDAP-server toe. Het voorbeeld dat in deze video wordt gebruikt, is ldapserver.videotest.local.

Wijzig het poortnummer van 389 naar 636, het bekende poortnummer voor Secure LDAP.

Zorg ervoor dat toegang tot deze poort (636) is toegestaan op uw firewall.

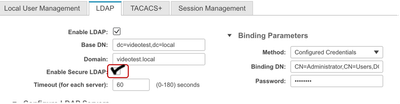

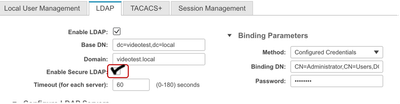

Configureer in het gedeelte LDAP-instellingen de parameters BaseDN, Domain, Timeout en Bind in overeenstemming met de standaard LDAP-configuratiepraktijken.

Schakel vervolgens het selectievakje Secure LDAP inschakelen in.

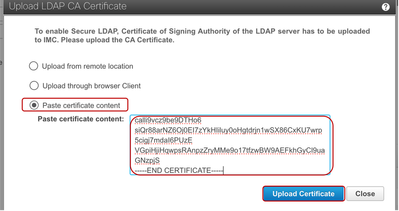

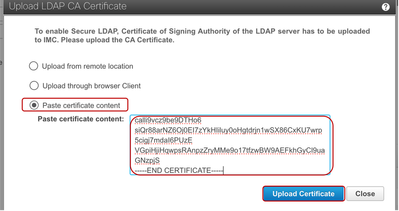

Selecteer in het pop-upvenster de optie Certificaatinhoud plakken.

Voor deze demonstratie wordt een zelfondertekend certificaat gebruikt dat wordt gegenereerd vanuit de Windows Server-installatie met actieve directory en wordt opgeslagen in een tekstbestand. Dit zelf ondertekende certificaat is ook samengevoegd met het basiscertificaat van dezelfde server om een certificaatketen te vormen.

Opmerking: Merk op dat de volledige inhoud van het Base64 gecodeerde X.509 (CER) bestand vanaf de ----BEGIN CERTIFICAAT----- naar de ----END CERTIFICAAT----- moet worden gekopieerd, dan onmiddellijk op de volgende regel, moet het volgende certificaat vanaf de -----BEGIN CERTIFICAAT-------- naar de -----END CERTIFICAAT-------- in gevallen waarin meerdere certificaten worden gebruikt.

Plak de gekopieerde inhoud in het veld Certificaatinhoud plakken en klik op Certificaat uploaden.

Alle andere instellingen in Secure LDAP blijven hetzelfde als de standaard LDAP-configuratie voor servers uit de C-reeks. Klik daarom op Wijzigingen opslaan op de algemene LDAP-configuratiepagina.

Nu is veilig LDAP met succes geconfigureerd op de server uit de UCS C-reeks.

Verificatie

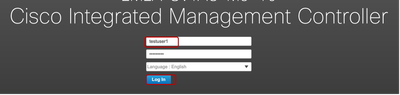

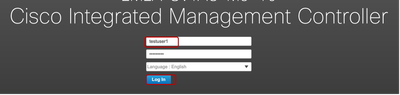

Om dit te verifiëren, probeert u zich aan te melden bij de UCS C Series Server met behulp van een van de geconfigureerde gebruikersaccounts in Active Directory. Selecteer uw domein en ga verder met inloggen.

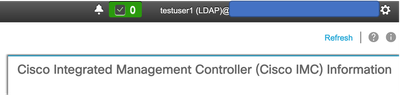

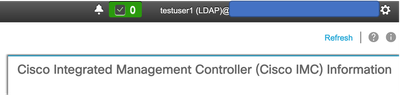

Inloggen bij testgebruiker1 is geslaagd via Secure LDAP

Feedback

Feedback