WSA-integratie configureren met ISE voor TrustSec Aware Services

Inhoud

Inleiding

In dit document wordt beschreven hoe u de Web Security Appliance (WSA) kunt integreren met de Identity Services Engine (ISE). ISE versie 1.3 ondersteunt een nieuwe API genaamd pxGrid. Dit moderne en flexibele protocol ondersteunt verificatie, codering en privileges (groepen), waardoor eenvoudige integratie met andere beveiligingsoplossingen mogelijk is.

WSA versie 8.7 ondersteunt het pxGrid protocol en is in staat om context-identiteitsgegevens van ISE op te halen. Als gevolg hiervan kunt u met WSA beleidsregels maken op basis van SGT-groepen (TrustSec Security Group Tag) die zijn opgehaald uit ISE.

Voorwaarden

Vereisten

Cisco raadt u aan om ervaring te hebben met Cisco ISE-configuratie en basiskennis van deze onderwerpen:

- ISE-implementaties en -autorisatieconfiguratie

- Adaptive Security Appliance (ASA) CLI-configuratie voor TrustSec- en VPN-toegang

- WSA-configuratie

- Basiskennis van TrustSec-implementaties

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Cisco ISE Software versie 1.3 en hoger

- Cisco AnyConnect Mobile Security versie 3.1 en hoger

- Cisco ASA versie 9.3.1 en hoger

- Cisco WSA versie 8.7 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Netwerkdiagram en verkeersstroom

TrustSec SGT-tags worden toegewezen door ISE en worden gebruikt als een verificatieserver voor alle typen gebruikers die toegang hebben tot het bedrijfsnetwerk. Hierbij gaat het om bekabelde/draadloze gebruikers die zich verifiëren via 802.1x- of ISE-gastportals. Ook externe VPN-gebruikers die ISE gebruiken voor verificatie.

Voor WSA maakt het niet uit hoe de gebruiker toegang heeft tot het netwerk.

Dit voorbeeld toont een externe VPN-gebruiker die de sessie op de ASA-VPN beëindigt. Deze gebruikers hebben een specifieke SGT-tag toegewezen gekregen. Al het HTTP-verkeer naar het internet wordt onderschept door de ASA-FW (firewall) en doorgestuurd naar de WSA voor inspectie. De WSA maakt gebruik van het identiteitsprofiel waarmee het gebruikers kan classificeren op basis van de SGT-tag en op basis daarvan toegangs- of decoderingsbeleid kan maken.

De gedetailleerde flow is:

- De AnyConnect VPN-gebruiker beëindigt de SSL-sessie (Secure Sockets Layer) op de ASA-VPN. De ASA-VPN is geconfigureerd voor TrustSec en gebruikt ISE voor verificatie van VPN-gebruikers. Aan de geverifieerde gebruiker wordt een SGT-tagwaarde = 2 (naam = IT) toegewezen. De gebruiker ontvangt een IP-adres van het 172.16.32.0/24-netwerk (172.16.32.50 in dit voorbeeld).

- De gebruiker probeert toegang te krijgen tot de webpagina op internet. De ASA-FW is geconfigureerd voor het Web Cache Communication Protocol (WCCP) dat het verkeer naar de WSA leidt.

- De WSA is geconfigureerd voor ISE-integratie. Het maakt gebruik van pxGrid om informatie te downloaden van de ISE: gebruiker IP-adres 172.16.32.50 is toegewezen SGT tag 2.

- De WSA verwerkt het HTTP-verzoek van de gebruiker en raakt het toegangsbeleid van PolicyForIT. Dat beleid is geconfigureerd om het verkeer naar de sportsites te blokkeren. Alle andere gebruikers (die niet tot SGT 2 behoren) hebben het standaard toegangsbeleid en hebben volledige toegang tot de sportsites.

ASA-VPN

Dit is een VPN-gateway geconfigureerd voor TrustSec. Gedetailleerde configuratie valt buiten het bereik van dit document. Verwijs naar deze voorbeelden:

- ASA en Catalyst 3750X Series Switch TrustSec Configuration Voorbeeld en handleiding voor probleemoplossing

- ASA Version 9.2 VPN SGT Classification and Enforcement Configuration Voorbeeld

ASA-FW

De ASA-firewall is verantwoordelijk voor de WCCP-omleiding naar de WSA. Dit apparaat is niet bekend met TrustSec.

interface GigabitEthernet0/0

nameif outside

security-level 100

ip address 172.16.33.110 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.32.110 255.255.255.0

access-list wccp-routers extended permit ip host 172.16.32.204 any

access-list wccp-redirect extended deny tcp any host 172.16.32.204

access-list wccp-redirect extended permit tcp any any eq www

access-list wccp-redirect extended permit tcp any any eq https

wccp 90 redirect-list wccp-redirect group-list wccp-routers

wccp interface inside 90 redirect in

ISE

ISE is een centraal punt in de TrustSec-implementatie. Het wijst SGT-tags toe aan alle gebruikers die toegang hebben tot het netwerk en deze verifiëren. De stappen die nodig zijn voor de basisconfiguratie worden in dit gedeelte weergegeven.

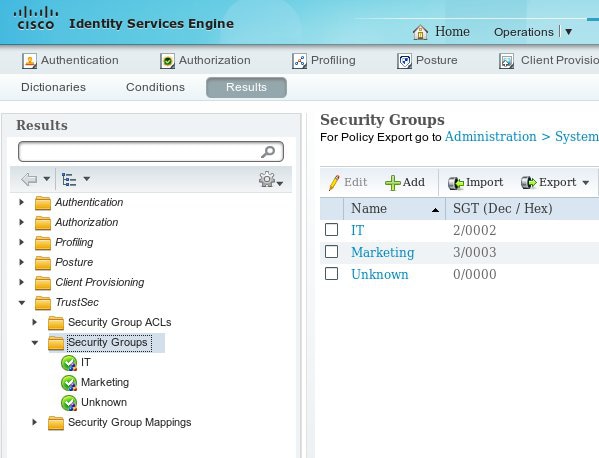

Stap 1. SGT voor IT en andere groepen

Kies Beleid > Resultaten > Toegang tot beveiligingsgroepen > Beveiligingsgroepen en maak de SGT:

Stap 2. Machtigingsregel voor VPN-toegang die SGT = 2 (IT) toewijst

Kies Beleid > Autorisatie en maak een regel voor externe VPN-toegang. Alle VPN-verbindingen die via ASA-VPN tot stand komen, krijgen volledige toegang (PermitAccess) en krijgen SGT-tag 2 (IT) toegewezen.

Stap 3. Netwerkapparaat toevoegen en PAC-bestand genereren voor ASA-VPN

Om de ASA-VPN aan het TrustSec-domein toe te voegen, is het noodzakelijk om het proxy Auto Config (PAC)-bestand handmatig te genereren. Dat bestand wordt geïmporteerd op de ASA.

Dat kan worden geconfigureerd vanuit Beheer > Netwerkapparaten. Nadat de ASA is toegevoegd, scrolt u naar de instellingen van TrustSec en genereert u het PAC-bestand. De details hiervoor worden beschreven in een afzonderlijk (referenced) document.

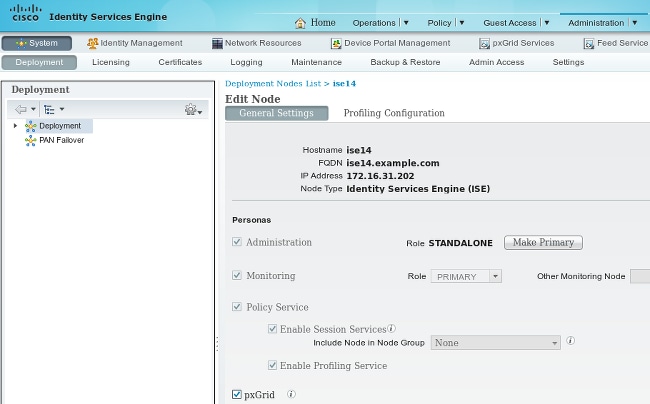

Stap 4. PxGrid-rol inschakelen

Kies Beheer > Implementatie om de pxGrid-rol in te schakelen.

Stap 5. Genereer het certificaat voor beheer en de pxGrid-rol

Het pxGrid-protocol maakt gebruik van certificaatverificatie voor zowel de client als de server. Het is erg belangrijk om de juiste certificaten te configureren voor zowel ISE als de WSA. Beide certificaten moeten de volledig gekwalificeerde domeinnaam (FQDN) bevatten in het onderwerp en x509-extensies voor clientverificatie en serververificatie. Zorg er ook voor dat de juiste DNS A-record is gemaakt voor zowel ISE als de WSA en overeenkomt met de bijbehorende FQDN.

Als beide certificaten zijn ondertekend door een andere certificeringsinstantie (CA), is het belangrijk om die CA's op te nemen in de vertrouwde winkel.

Als u certificaten wilt configureren, kiest u Beheer > Certificaten.

ISE kan voor elke rol een certificaat signing request (CSR) genereren. Voor de pxGrid-rol exporteert en ondertekent u de CSR met een externe CA.

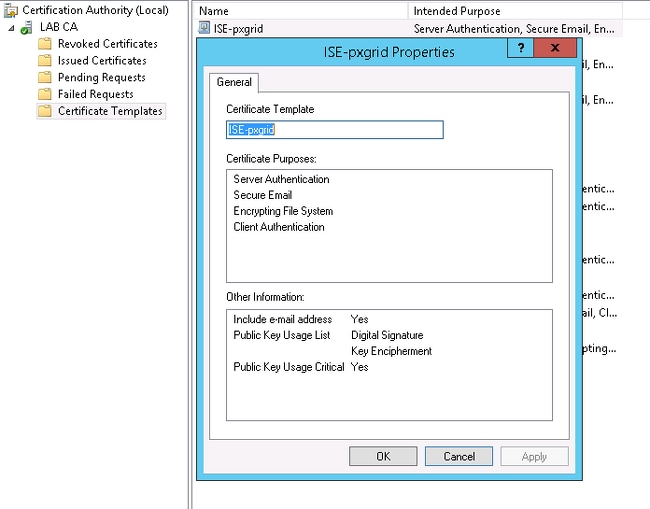

In dit voorbeeld is de Microsoft CA gebruikt met deze sjabloon:

Het eindresultaat kan er als volgt uitzien:

Vergeet niet om DNS A-records te maken voor ise14.example.com en pxgrid.example.com die verwijzen naar 172.16.31.202.

Stap 6. pxGrid Automatische registratie

Standaard registreert ISE niet automatisch pxGrid-abonnees. Dit moet handmatig worden goedgekeurd door de beheerder. Die instelling moet worden gewijzigd voor WSA-integratie.

Kies Beheer > pxGrid Services en stel Automatische registratie inschakelen in.

WSA

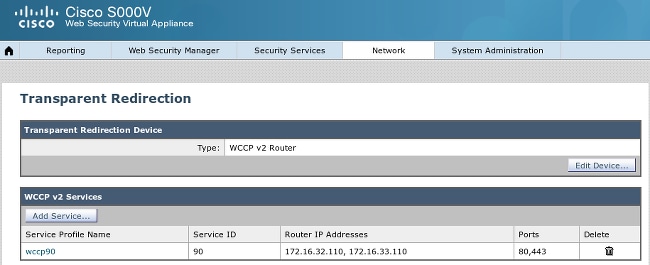

Stap 1. Transparante modus en omleiding

In dit voorbeeld is de WSA geconfigureerd met alleen de beheerinterface, transparante modus en omleiding van de ASA:

Stap 2. genereren van certificaten

De WSA moet erop vertrouwen dat de CA alle certificaten ondertekent. Kies Netwerk > Certificaatbeheer om een CA-certificaat toe te voegen:

Het is ook noodzakelijk om een certificaat te genereren dat de WSA zal gebruiken om te authenticeren naar pxGrid. Kies Netwerk > Identity Services Engine > WSA-clientcertificaat om de CSR te genereren, deze te ondertekenen met de juiste CA-sjabloon (ISE-pxgrid) en deze terug te importeren.

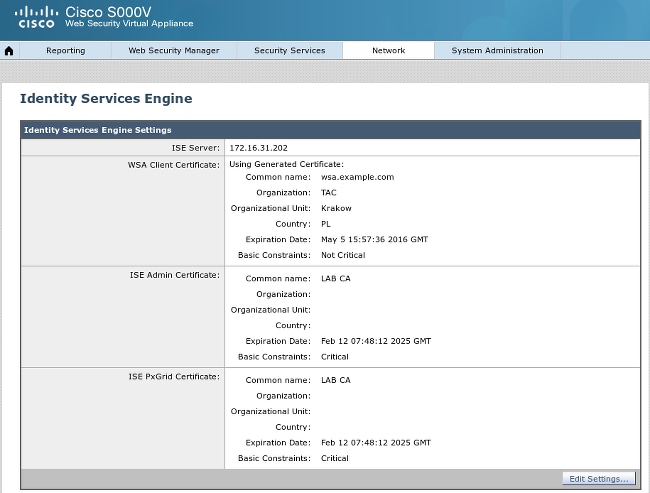

Importeer ook voor "ISE Admin Certificate" en "ISE pxGrid Certificate" het CA-certificaat (om het door ISE overgelegde pxGrid-certificaat te vertrouwen):

Stap 3. ISE-connectiviteit testen

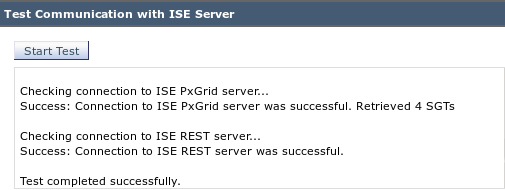

Kies Netwerk > Identity Services Engine om de verbinding met ISE te testen:

Stap 4. ISE-identificatieprofielen

Kies Web Security Manager > Identificatieprofielen om een nieuw profiel voor ISE toe te voegen. Voor "Identificatie en Authenticatie" gebruikt u "Gebruikers met ISE transparant identificeren".

Stap 5. Toegang tot het beleid op basis van de SGT-tag

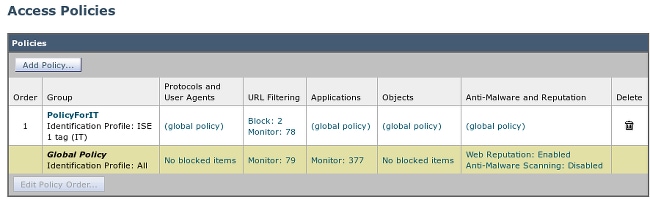

Kies Webbeveiligingsbeheer > Toegangsbeleid om een nieuw beleid toe te voegen. Het lidmaatschap maakt gebruik van het ISE-profiel:

Voor geselecteerde groepen en gebruikers wordt de SGT-tag 2 toegevoegd (IT):

Het beleid ontzegt toegang tot alle sportsites voor gebruikers die tot SGT IT behoren:

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Stap 1. VPN-sessie

De VPN-gebruiker start een VPN-sessie naar de ASA-VPN:

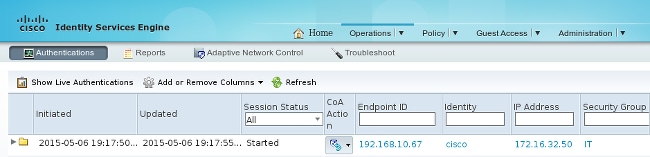

De ASA-VPN gebruikt ISE voor authenticatie. ISE maakt een sessie en wijst de SGT-tag 2 (IT) toe:

Na succesvolle verificatie maakt de ASA-VPN een VPN-sessie met de SGT-tag 2 (geretourneerd in Radius Access-Accept in cisco-av-pair):

asa-vpn# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 2

Assigned IP : 172.16.32.50 Public IP : 192.168.10.67

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)RC4 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 12979961 Bytes Rx : 1866781

Group Policy : POLICY Tunnel Group : SSLVPN

Login Time : 21:13:26 UTC Tue May 5 2015

Duration : 6h:08m:03s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : ac1020640000200055493276

Security Grp : 2:IT

Aangezien de koppeling tussen de ASA-VPN en de ASA-FW niet is ingeschakeld voor TrustSec, verzendt de ASA-VPN niet-gecodeerde frames voor dat verkeer (zou niet in staat zijn om GRE Ethernet-frames in te kapselen met het CMD/TrustSec-veld geïnjecteerd).

Stap 2. Sessiegegevens opgehaald door de WSA

In dit stadium moet de WSA de toewijzing ontvangen tussen het IP-adres, de gebruikersnaam en de SGT (via het pxGrid-protocol):

Stap 3. Verkeer omleiden naar de WSA

De VPN-gebruiker initieert een verbinding met sport.pl, die wordt onderschept door de ASA-FW:

asa-fw# show wccp

Global WCCP information:

Router information:

Router Identifier: 172.16.33.110

Protocol Version: 2.0

Service Identifier: 90

Number of Cache Engines: 1

Number of routers: 1

Total Packets Redirected: 562

Redirect access-list: wccp-redirect

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: wccp-routers

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

asa-fw# show access-list wccp-redirect

access-list wccp-redirect; 3 elements; name hash: 0x9bab8633

access-list wccp-redirect line 1 extended deny tcp any host 172.16.32.204 (hitcnt=0)

0xfd875b28

access-list wccp-redirect line 2 extended permit tcp any any eq www (hitcnt=562)

0x028ab2b9

access-list wccp-redirect line 3 extended permit tcp any any eq https (hitcnt=0)

0xe202a11e

en in GRE naar de WSA getunneld (merk op dat de WCCP router-id het hoogste IP-adres is dat is geconfigureerd):

asa-fw# show capture

capture CAP type raw-data interface inside [Capturing - 70065 bytes]

match gre any any

asa-fw# show capture CAP

525 packets captured

1: 03:21:45.035657 172.16.33.110 > 172.16.32.204: ip-proto-47, length 60

2: 03:21:45.038709 172.16.33.110 > 172.16.32.204: ip-proto-47, length 48

3: 03:21:45.039960 172.16.33.110 > 172.16.32.204: ip-proto-47, length 640

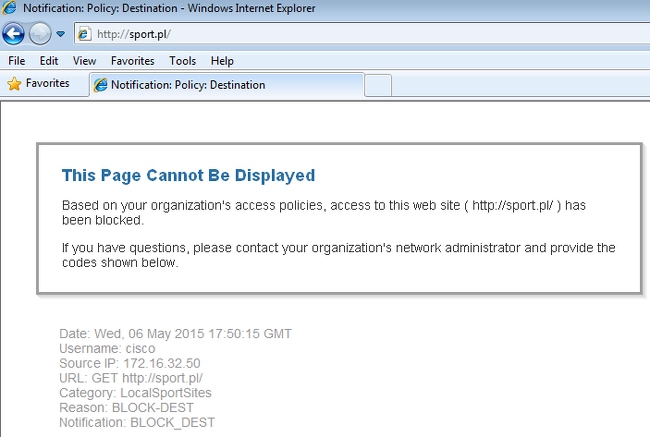

De WSA zet de TCP-handshake voort en verwerkt het GET-verzoek. Als gevolg hiervan wordt het beleid met de naam PolicyForIT getroffen en wordt het verkeer geblokkeerd:

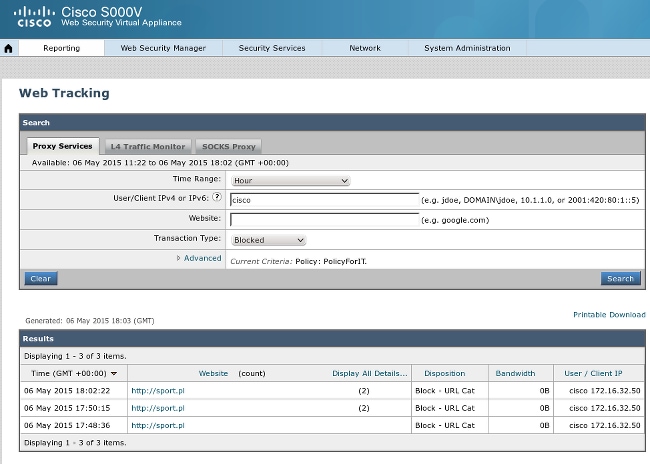

Dat blijkt uit het rapport van de WSA:

Let op: ISE geeft de gebruikersnaam weer.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Onjuiste certificaten

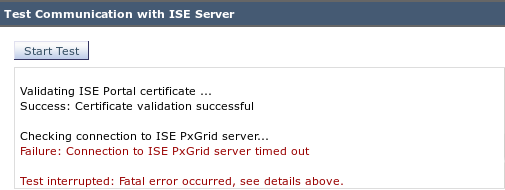

Wanneer de WSA niet correct is geïnitialiseerd (certificaten), test u op een storing in de ISE-verbinding:

De ISE-parametrie-cm.log meldt:

[2015-05-06T16:26:51Z] [INFO ] [cm-1.jabber-172-16-31-202]

[TCPSocketStream::_doSSLHandshake] [] Failure performing SSL handshake: 1

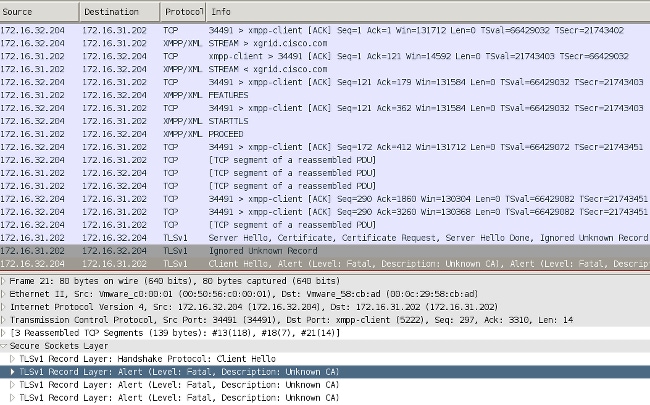

De reden voor de mislukking kan worden gezien met Wireshark:

Voor een SSL-sessie die wordt gebruikt om XMPP-uitwisseling (Extensible Messaging and Presence Protocol) te beveiligen (gebruikt door pxGrid), rapporteert de client een SSL-fout vanwege een onbekende certificaatketen die door de server wordt gepresenteerd.

Correct scenario

Voor het juiste scenario logt de ISE-parametrische controller.log:

2015-05-06 18:40:09,153 INFO [Thread-7][] cisco.pxgrid.controller.sasl.SaslWatcher

-:::::- Handling authentication for user name wsa.example.com-test_client

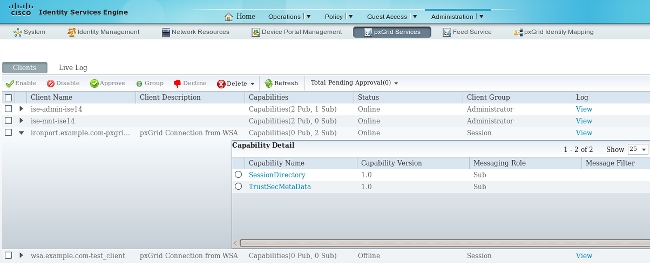

Ook presenteert de ISE GUI de WSA als een abonnee met de juiste mogelijkheden:

Gerelateerde informatie

- ASA versie 9.2.1 VPN Houding met ISE Configuratie Voorbeeld

- Gebruikershandleiding WSA 8.7

- ASA en Catalyst 3750X Series Switch TrustSec Configuration Voorbeeld en handleiding voor probleemoplossing

- Configuratiehandleiding voor Cisco TrustSec-Switch: inzicht in Cisco TrustSec

- Een externe server configureren voor gebruikersautorisatie van het beveiligingstoestel

- Cisco ASA Series VPN CLI Configuratiegids, 9.1

- Gebruikershandleiding Cisco Identity Services Engine, release 1.2

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

30-Jul-2015

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback