Inleiding

In dit document worden de stappen beschreven voor het opnieuw configureren van het verificatiemechanisme van de Cloud Delivered Firewall Tunnel van RSA naar PSK op Cisco ASA.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Umbrella.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Stap 1: Verifieer een bestaande tunnel met behulp van RSA-verificatie

Controleer of u een bestaande tunnel hebt met RSA-verificatie en of de status van de tunnel in de ASA wordt weergegeven die is gekoppeld aan dit verificatietype.

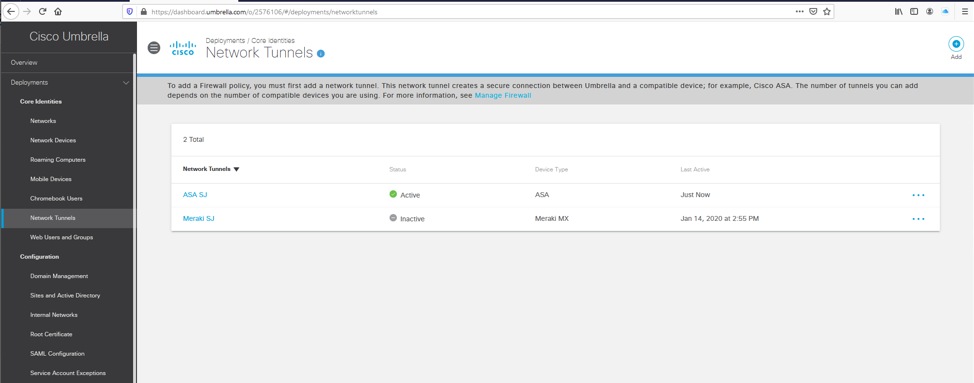

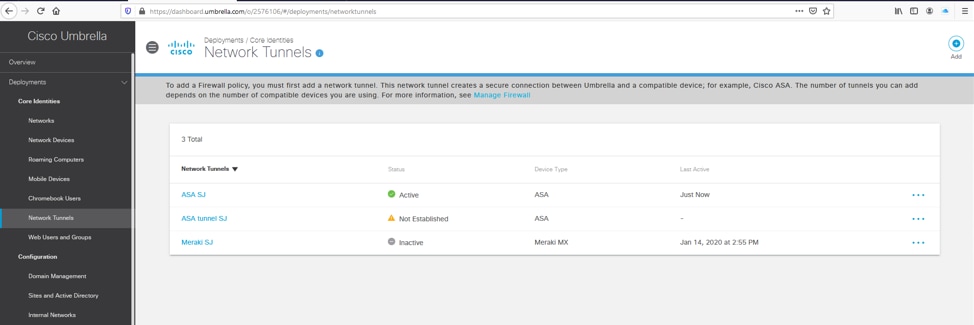

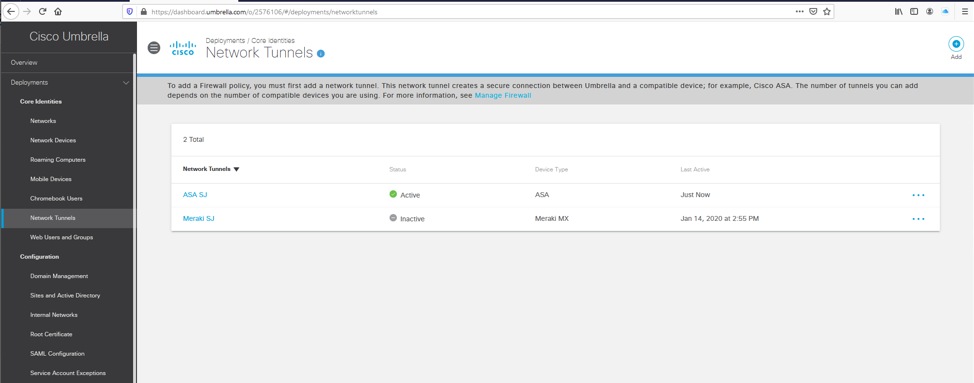

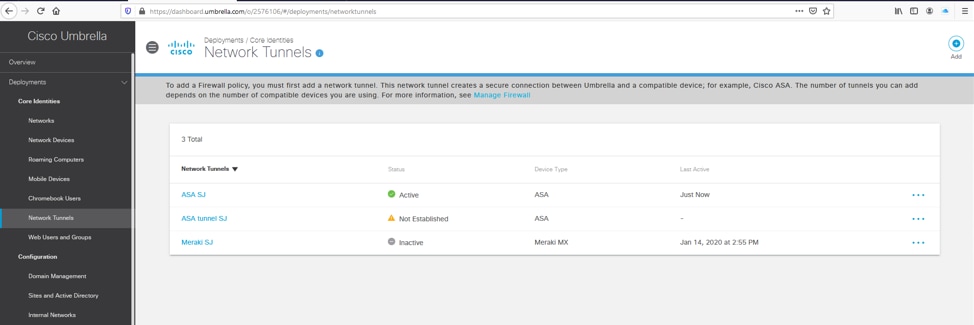

1. Zoek in het dashboard van de paraplu de netwerktunnel met de ASA met een vingerafdruk voor verificatie van het apparaat.

Afbeelding 1.png

Afbeelding 1.png

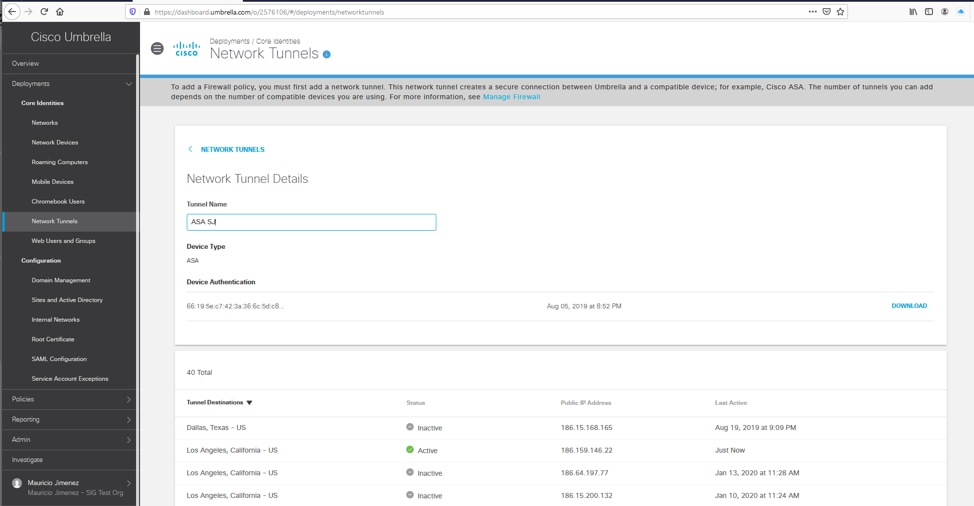

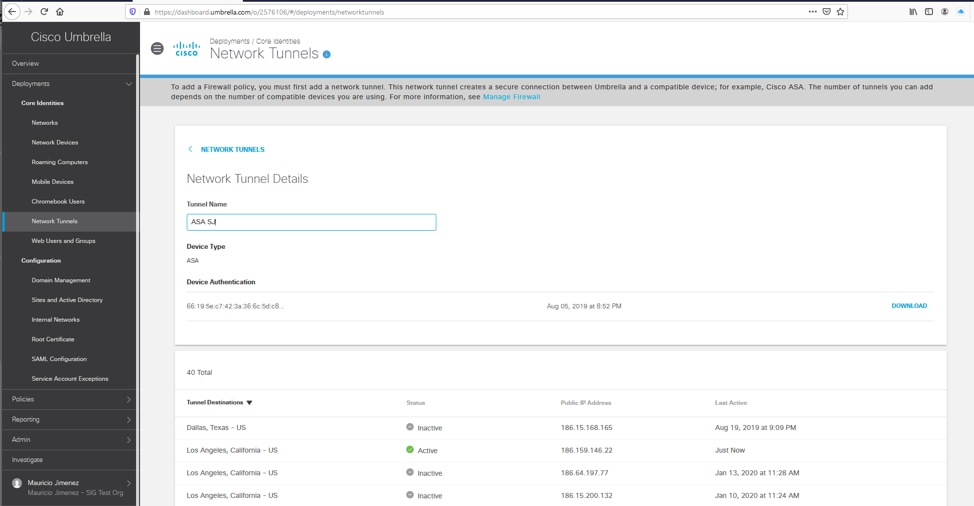

Afbeelding 2.png

Afbeelding 2.png

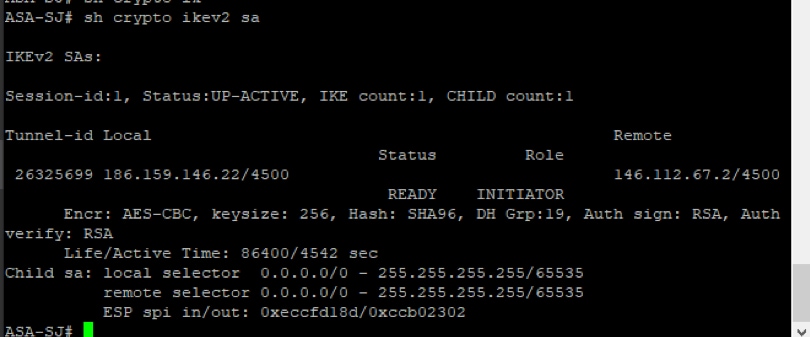

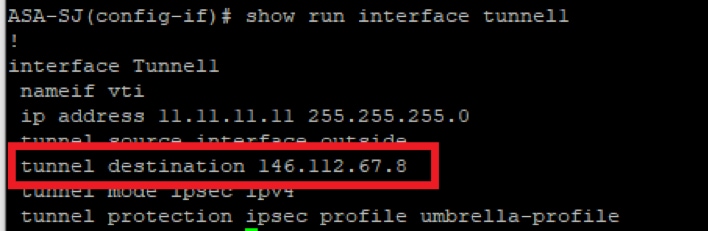

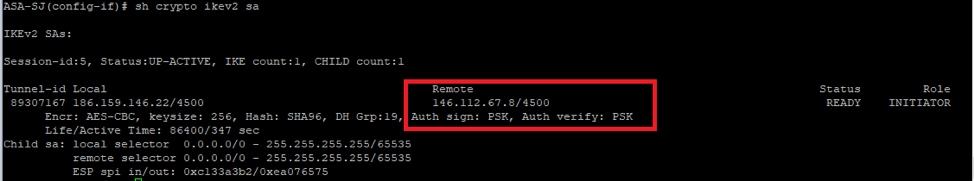

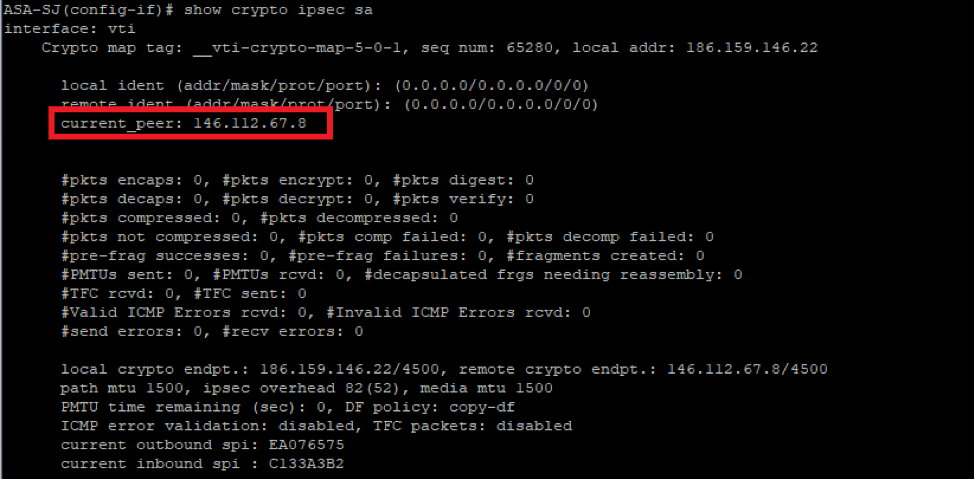

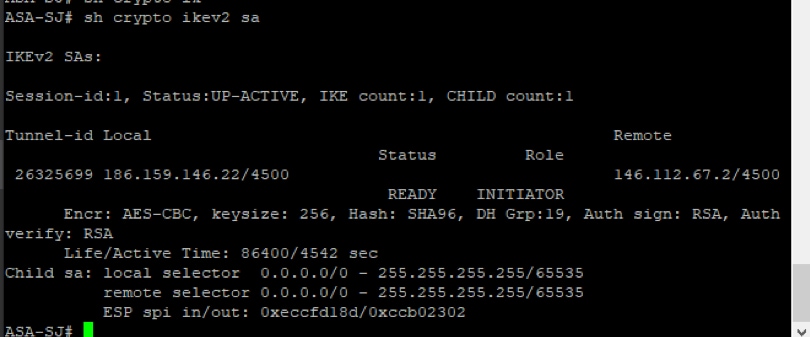

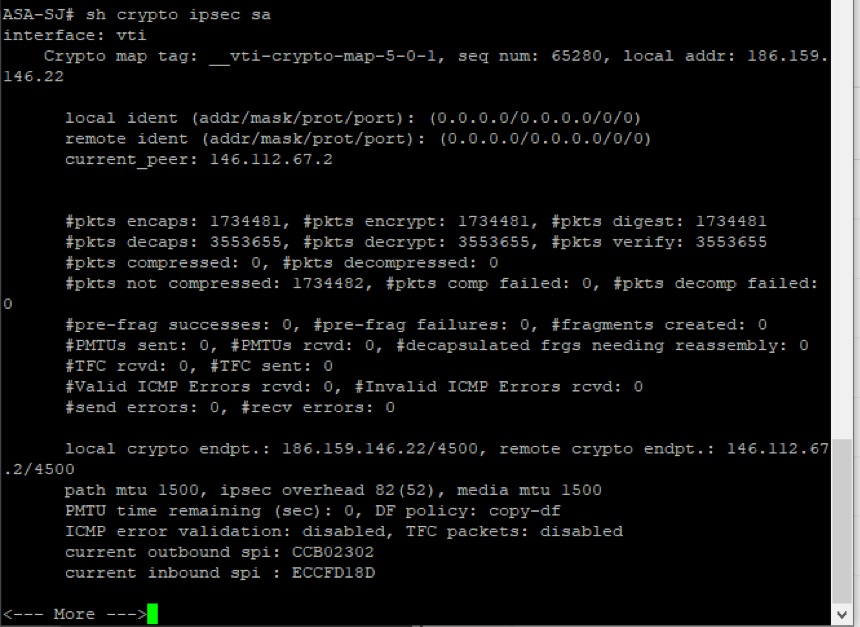

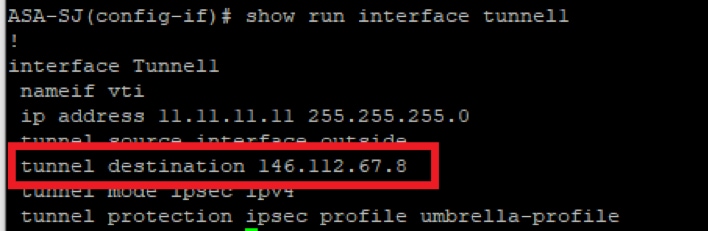

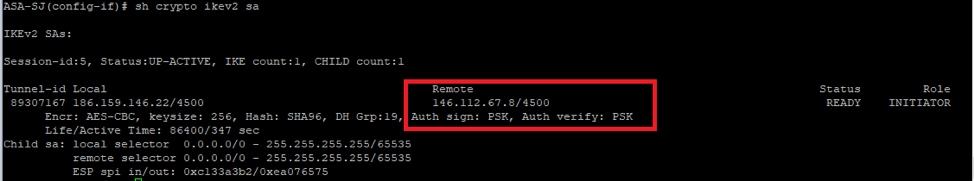

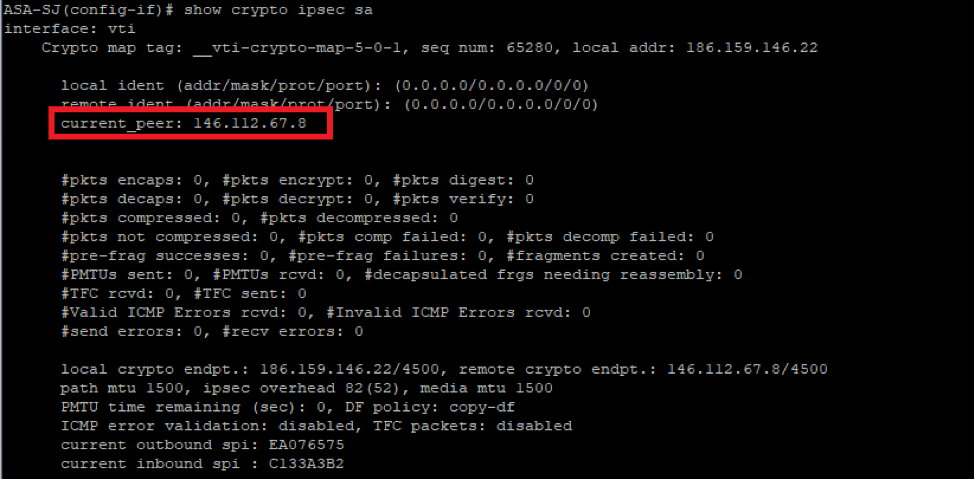

2. In de Cisco ASA kunt u deze opdrachten uitvoeren om het verificatietype en het IP-adres van de kop te controleren dat voor de tunnel wordt gebruikt.

show crypto ikev2 sa

en

show crypto ipsec sa

Afbeelding 3.png

Afbeelding 3.png

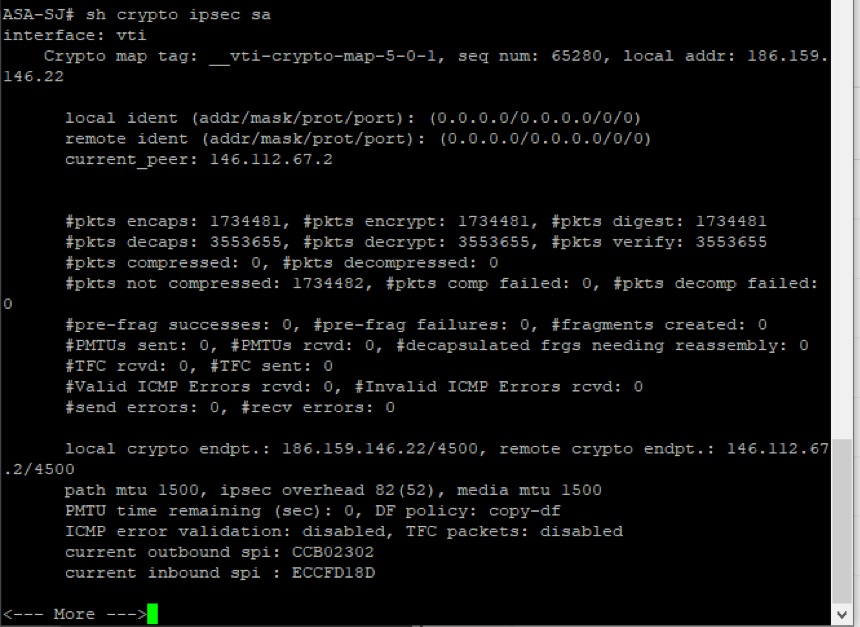

Afbeelding 4.png

Afbeelding 4.png

Stap 2: Registreer het openbare IP van ASA

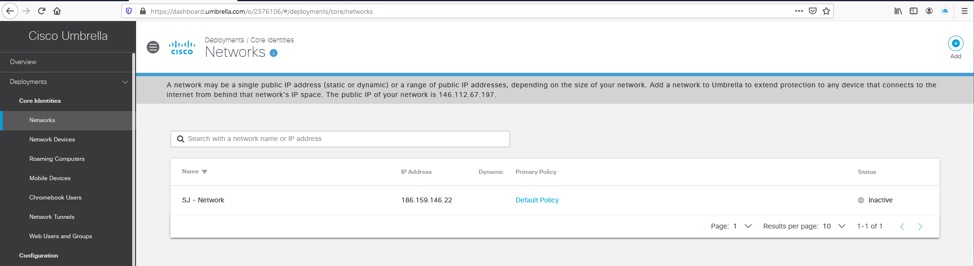

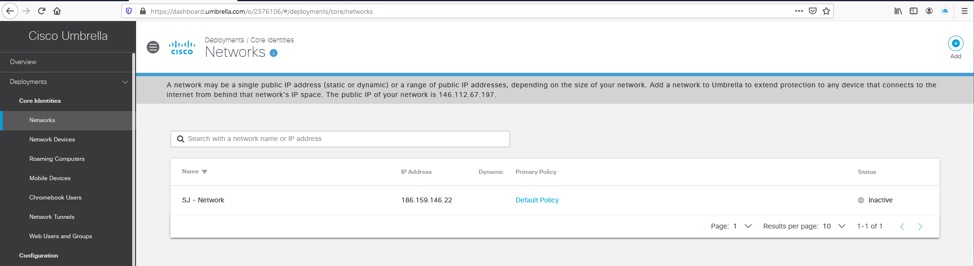

1. Zorg ervoor dat uw openbare IP-adres wordt gebruikt door de ASA-externe interface die is geregistreerd als een netwerk in het Umbrella-dashboard.

2. Als het netwerk niet bestaat, voegt u het netwerk toe en bevestigt u het openbare IP-adres dat door de ASA-interface wordt gebruikt. Het voor deze tunnel gebruikte Network object moet worden gedefinieerd met een /32 subnetmasker.

Afbeelding 5.png

Afbeelding 5.png

Stap 3: Nieuwe ASA-tunnel maken

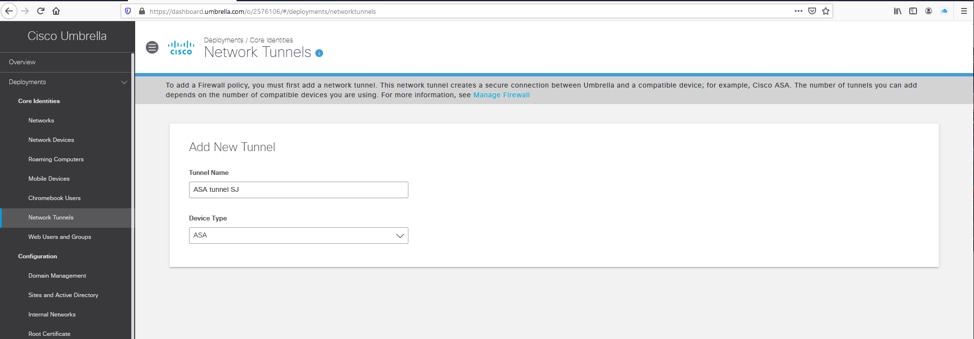

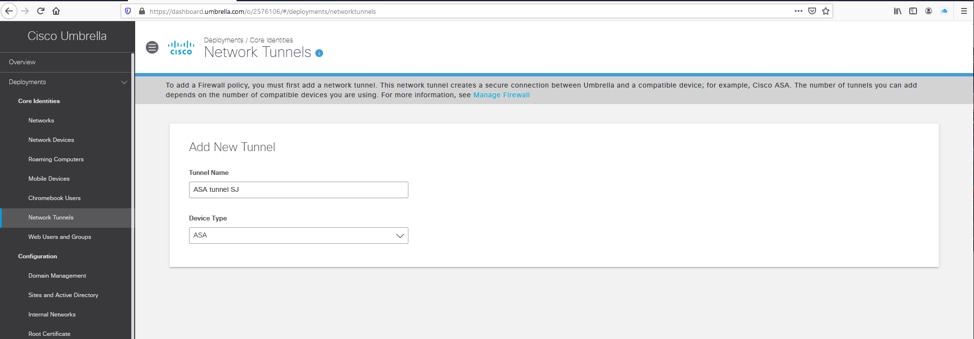

1. Maak in het overkoepelende dashboard onder Implementaties/Netwerktunnels een nieuwe tunnel door de optie Toevoegen te selecteren.

Afbeelding 6.png

Afbeelding 6.png

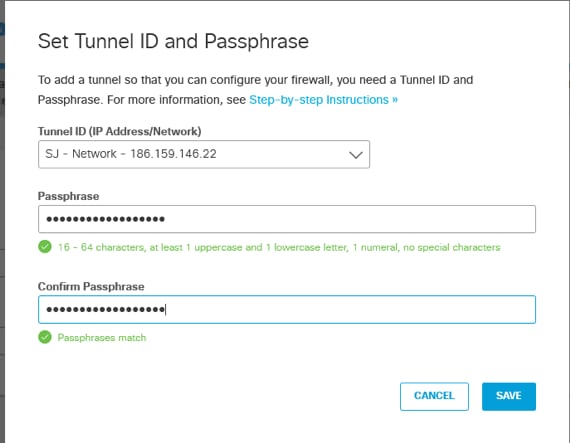

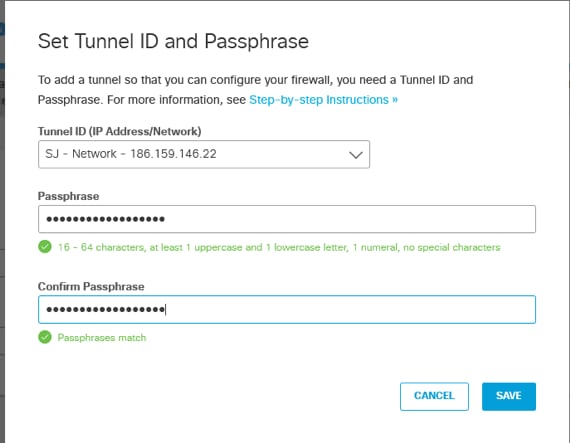

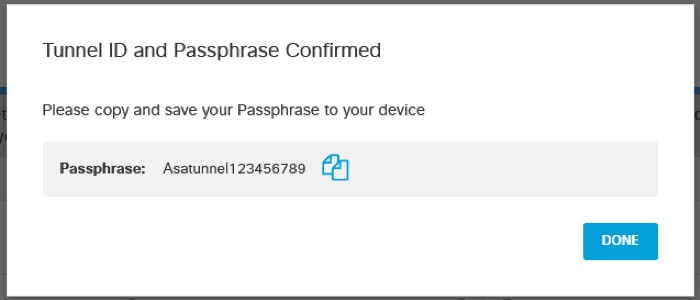

2. Selecteer de tunnel-ID op basis van het netwerk dat overeenkomt met het openbare IP-adres van uw ASA-externe interface en stel een wachtwoordzin in voor de PSK-verificatie.

Afbeelding 7.png

Afbeelding 7.png

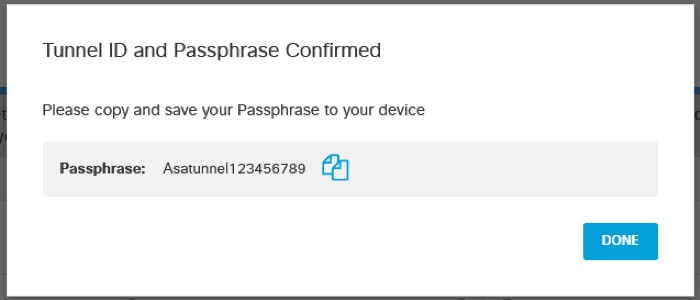

Afbeelding 8.png

Afbeelding 8.png

Afbeelding 9.png

Afbeelding 9.png

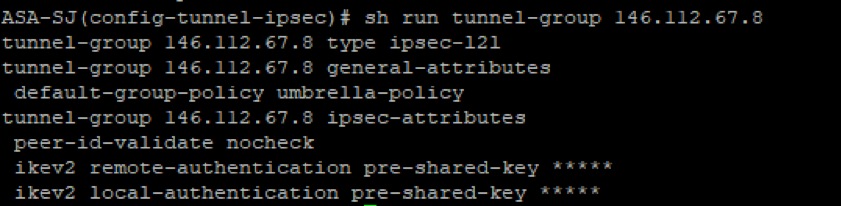

Stap 4: Nieuwe tunnelgroep maken

1. Maak in de ASA een nieuwe tunnelgroep aan met de nieuwe kop IP voor Umbrella en geef de wachtwoordzin op die in het Umbrella-dashboard is gedefinieerd voor de PSK-verificatie.

2. De bijgewerkte lijst van overkoepelende datacenters en IP's voor de headends is te vinden in de overkoepelende documentatie.

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

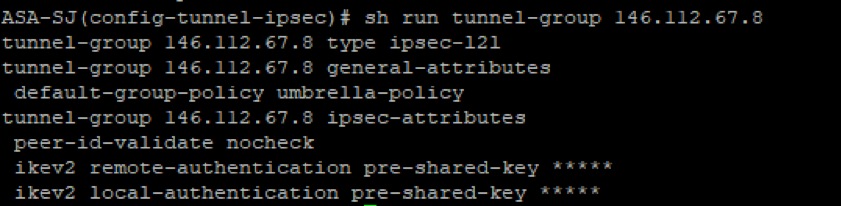

Afbeelding 10.png

Afbeelding 10.png

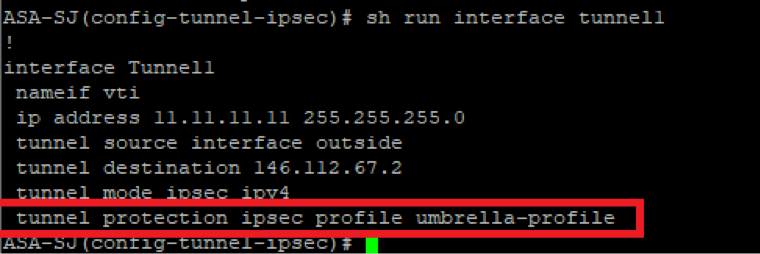

Stap 5: Zoek het IPSec-profiel dat wordt gebruikt voor de tunnelinterface

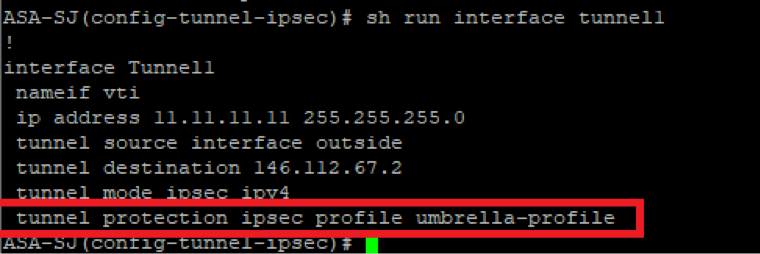

1. Zoek naar het "crypto ipsec-profiel" dat wordt gebruikt in de tunnelinterface voor de routegebaseerde configuratie naar de Umbrella-kop (# wordt vervangen door de ID die wordt gebruikt voor de tunnelinterface naar de Umbrella):

show run interface tunnel#

Afbeelding 11.png

Afbeelding 11.png

2. Als u niet zeker bent van de tunnel-ID, kunt u deze opdracht gebruiken om bestaande tunnelinterfaces te verifiëren en te bepalen welke wordt gebruikt voor de op de paraplutunnel gebaseerde configuratie:

show run interface tunnel

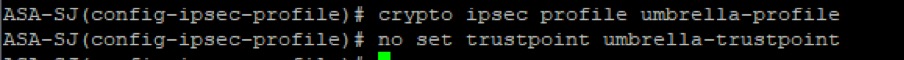

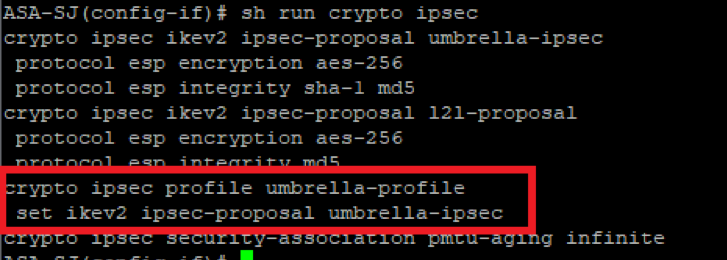

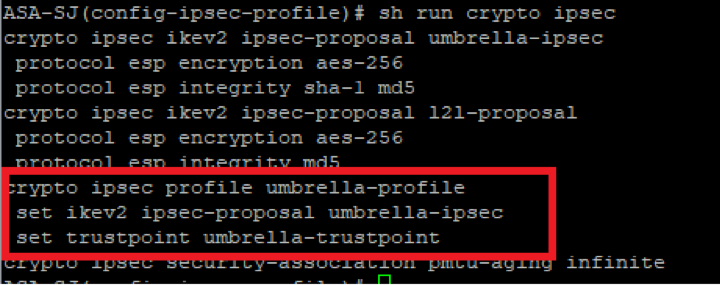

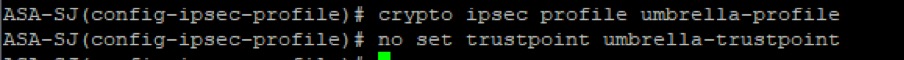

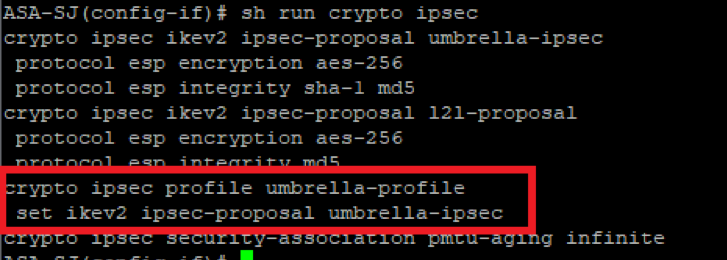

Stap 6: Verwijder Old Trustpoint uit IPSec-profiel

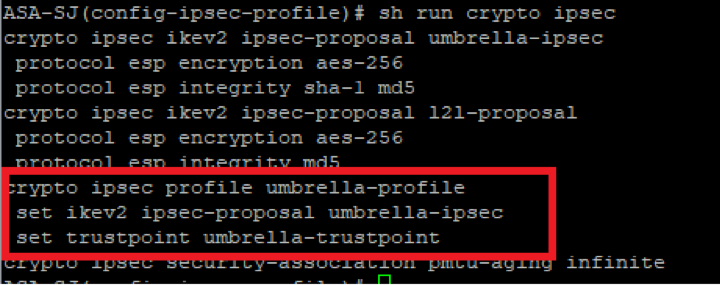

1. Verwijder het vertrouwenspunt uit uw IPSec-profiel dat verwijst naar de RSA-verificatie voor de tunnel. U kunt de configuratie controleren met deze opdracht:

show crypto ipsec

Afbeelding 12.png

Afbeelding 12.png

2. Verwijder het vertrouwenspunt met de volgende opdrachten:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Afbeelding 13.png

Afbeelding 13.png

3. Bevestig dat het trustpoint uit het crypto-ipsec-profiel is verwijderd:

Afbeelding 14.png

Afbeelding 14.png

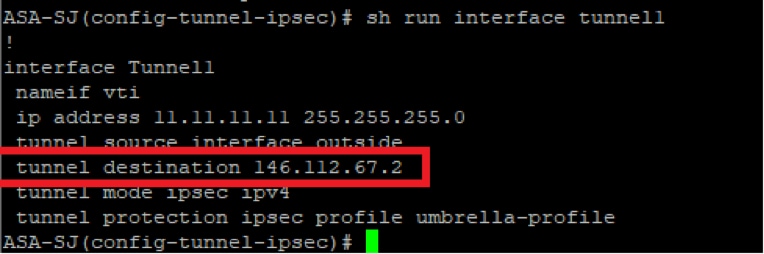

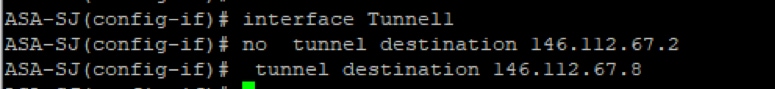

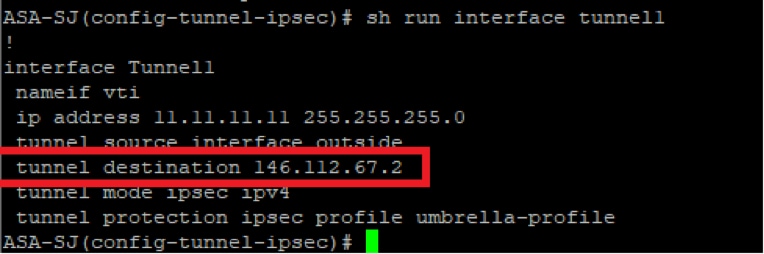

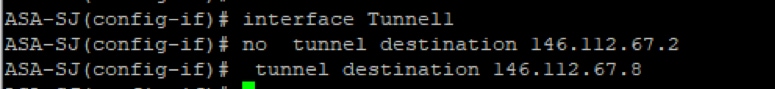

Stap 7: Tunnel-interface bijwerken met nieuwe Umbrella Headend IP

1. Vervang de bestemming van de tunnelinterface door het nieuwe IP-adres van het kopstuk van de paraplu dat eindigt in .8.

- U kunt deze opdracht gebruiken om de huidige bestemming te controleren, zodat deze wordt vervangen door het IP-adres uit de nieuwe IP-adresbereiken van het datacenter, die te vinden zijn in de overkoepelende documentatie:

show run interface tunnel

Afbeelding 15.png

Afbeelding 15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Afbeelding 16.png

Afbeelding 16.png

2. Bevestig de wijziging met de opdracht:

show run interface tunnel#

Afbeelding 17.png

Afbeelding 17.png

Stap 8: Bevestig dat de nieuwe tunnelconfiguratie is ingesteld

1. Bevestig dat de tunnelverbinding met Umbrella correct is hersteld met het bijgewerkte IP-adres van de koptelefoon en dat de PSK-verificatie met deze opdracht wordt gebruikt:

show crypto ikev2 sa

Afbeelding 18.png

Afbeelding 18.png

show crypto ipsec sa

Afbeelding 19.png

Afbeelding 19.png

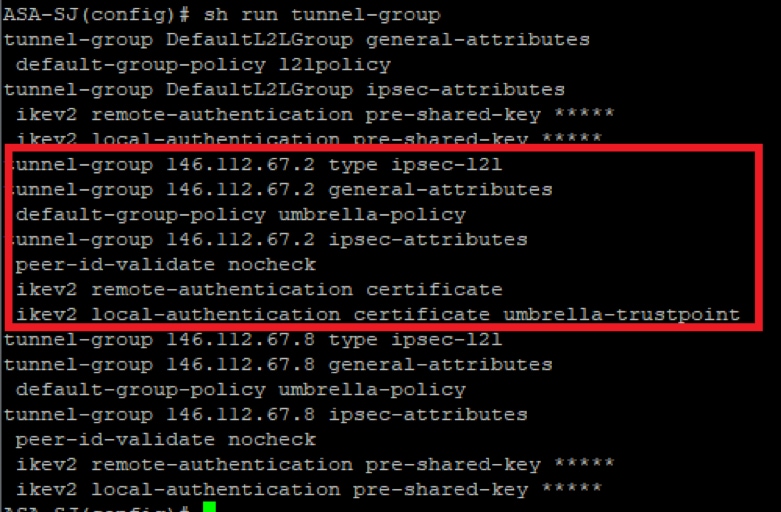

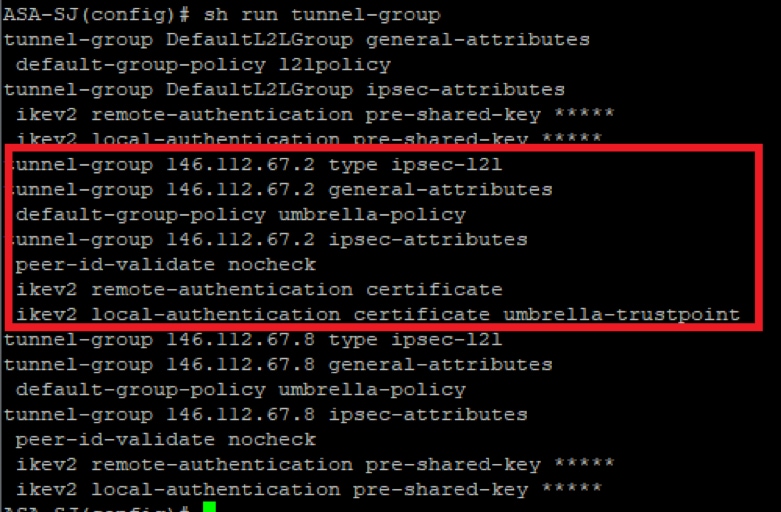

Stap 9 (optioneel): Verwijder de oude tunnelgroep

1. Verwijder de oude tunnelgroep die naar het vorige IP-bereik van de Umbrella-kop wees .2.

U kunt deze opdracht gebruiken om de juiste tunnel te identificeren voordat u de configuratie verwijdert:

show run tunnel-group

Afbeelding 20.png

Afbeelding 20.png

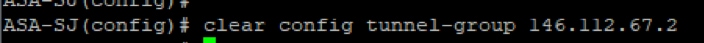

2. Verwijder elke verwijzing van de oude tunnelgroep met behulp van deze opdracht:

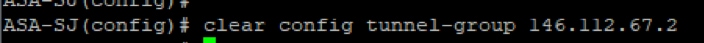

clear config tunnel-group <UMB DC IP address .2>

Afbeelding 21.png

Afbeelding 21.png

Stap 10 (optioneel): Verwijder Old Trustpoint

1. Verwijder elke verwijzing naar het eerder gebruikte vertrouwenspunt met de op de paraplutunnel gebaseerde configuratie met deze opdracht:

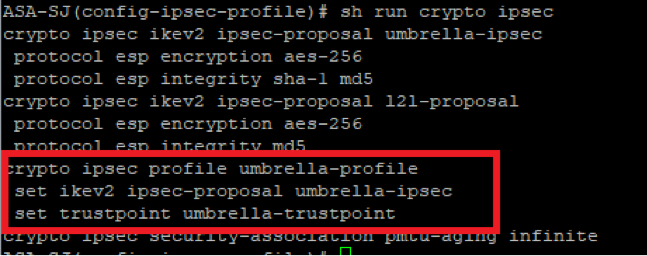

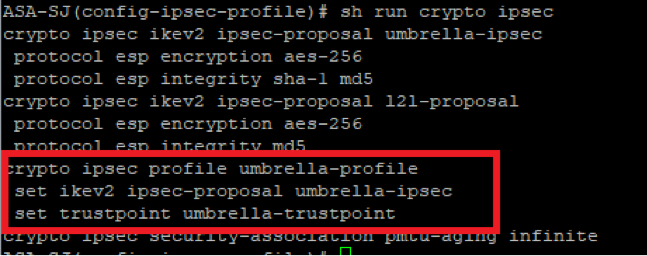

sh run crypto ipsec

De vriendelijke naam die voor het trustpoint wordt gebruikt, is te vinden wanneer u het "crypto ipsec-profiel" bekijkt:

Afbeelding 22.png

Afbeelding 22.png

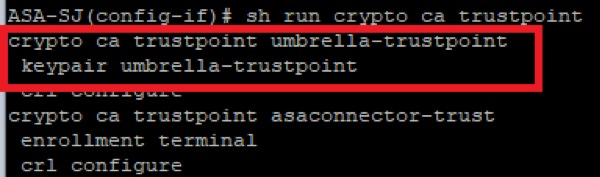

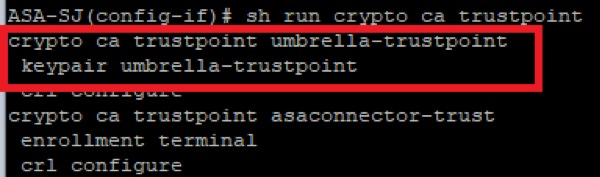

2. U kunt deze opdracht uitvoeren om de trustpoint-configuratie te bevestigen. Zorg ervoor dat de vriendelijke naam overeenkomt met de configuratie die wordt gebruikt in de crypto ipsec-profielopdracht:

sh run crypto ca trustpoint

Afbeelding 23.png

Afbeelding 23.png

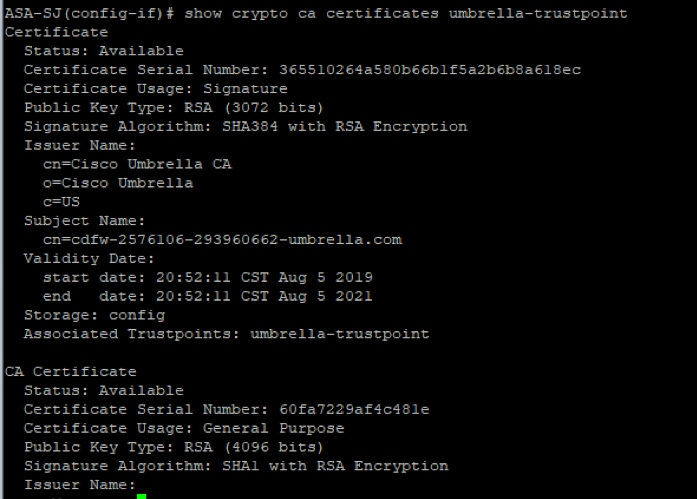

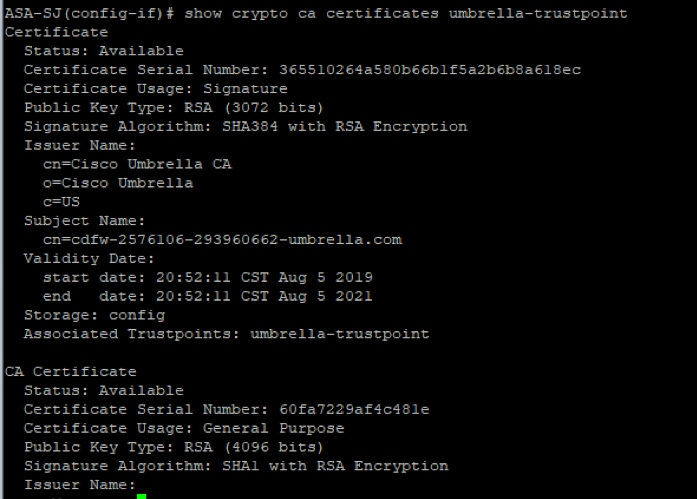

3. Gebruik de opdracht voor meer informatie over het certificaat:

show crypto ca certificate <trustpoint-name>

Afbeelding 24.png

Afbeelding 24.png

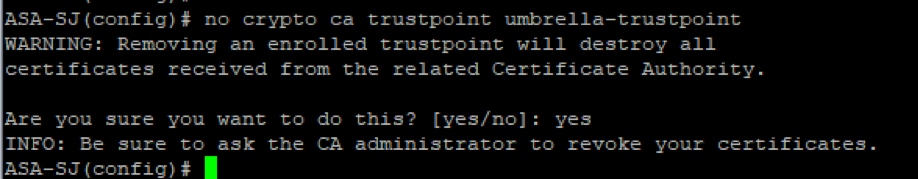

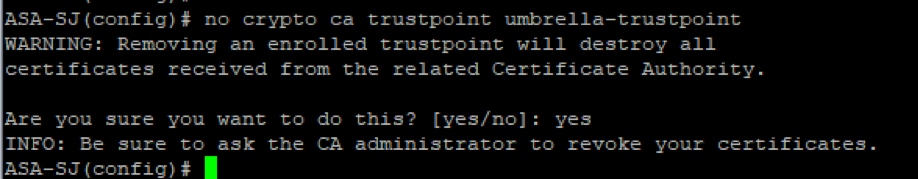

4. Verwijder het vertrouwenspunt met de opdracht:

no crypto ca trustpoint <trustpoint-name>

Afbeelding 25.png

Afbeelding 25.png

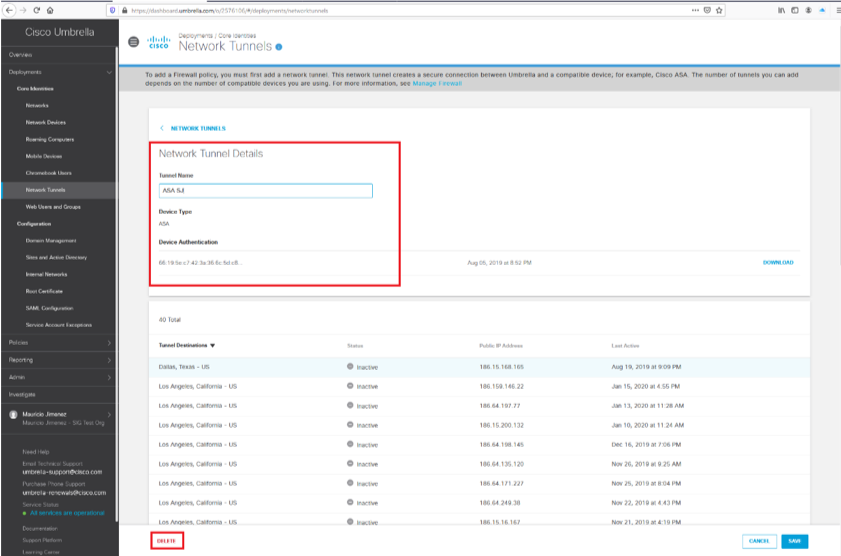

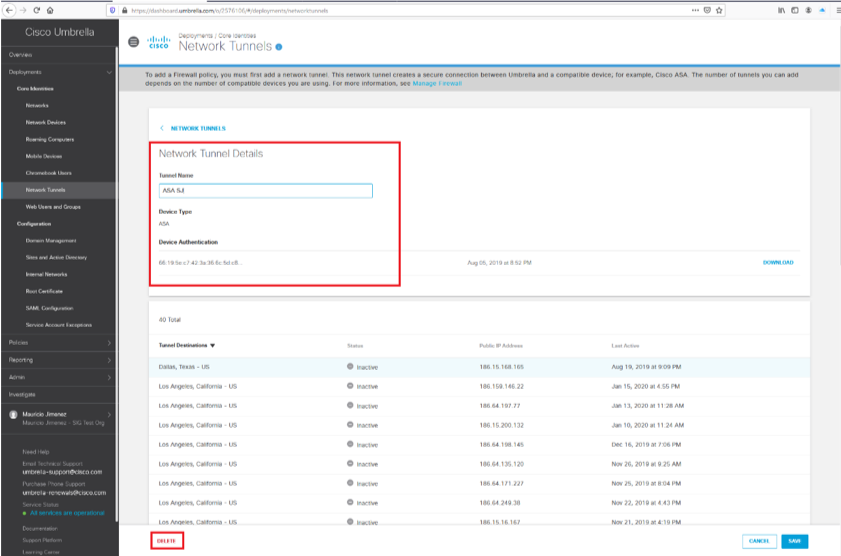

Stap 11 (optioneel): Oude netwerktunnel verwijderen

1. Verwijder de oude netwerktunnel uit het Umbrella-dashboard door naar Netwerktunneldetails te navigeren en Verwijderen te selecteren.

Afbeelding 26.png

Afbeelding 26.png

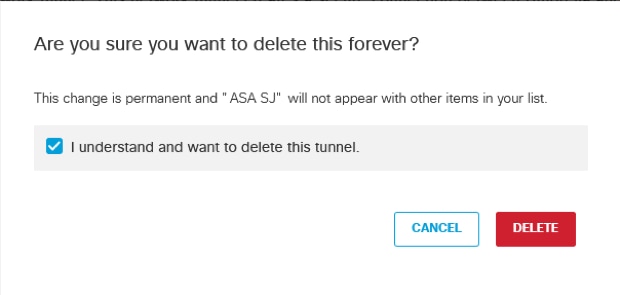

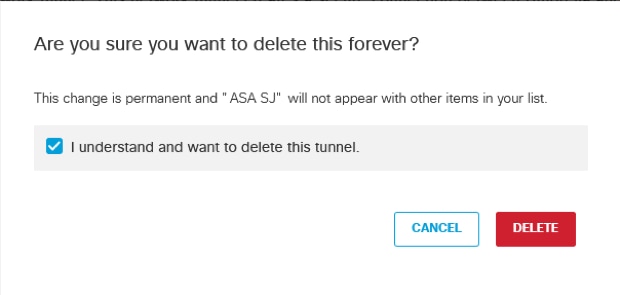

2. Bevestig de verwijdering door de optie Ik begrijp en wil deze tunnel verwijderen in het pop-upvenster te selecteren en selecteer vervolgens Verwijderen.

Afbeelding 27.png

Afbeelding 27.png

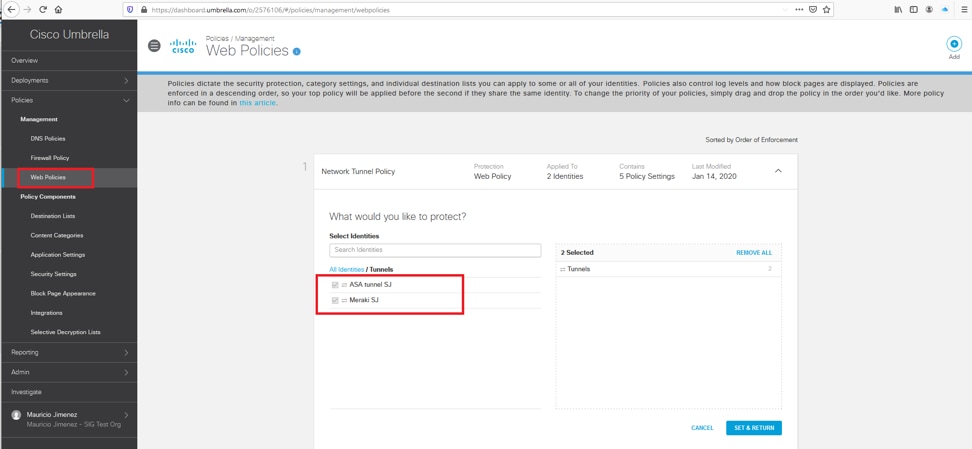

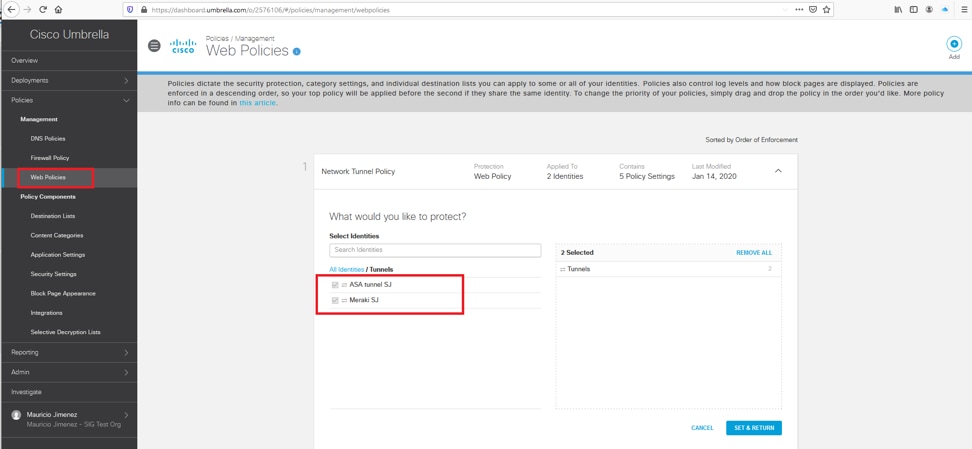

Stap 12: Webbeleid bijwerken met nieuwe tunnelidentiteit

Bevestig dat uw webbeleid de bijgewerkte identiteit heeft met de nieuwe netwerktunnel:

1. Navigeer in het Umbrella-dashboard naar Beleid > Beheer > Webbeleid.

2. Controleer het gedeelte Tunnels en bevestig dat uw webbeleid de bijgewerkte identiteit heeft met de nieuwe netwerktunnel.

Afbeelding 28.png

Afbeelding 28.png

Feedback

Feedback