Inleiding

In dit document wordt beschreven hoe Cisco Umbrella met NetIQ voor Single Sign-on (SSO) met SAML kan worden geïntegreerd.

Overzicht van Umbrella SAML Integration voor NetIQ

Het configureren van SAML met NetIQ verschilt van onze andere SAML-integraties, omdat het geen één- of tweeklikproces in de wizard is, maar wijzigingen in NetIQ vereist om correct te werken. Dit document beschrijft de gedetailleerde wijzigingen die u moet aanbrengen om SAML en NetIQ samen te laten werken. Als zodanig wordt deze informatie "as is" verstrekt en is deze ontwikkeld in samenwerking met bestaande klanten. De beschikbare ondersteuning voor deze oplossing is beperkt en Cisco Umbrella-ondersteuning kan niet verder gaan dan de algemene beschrijving die hier wordt gegeven.

Voor meer informatie over hoe SAML-integratie werkt met Umbrella, lees onze review hier: Aan de slag met Single Sign-On.

115000348788

115000348788

Voorwaarden

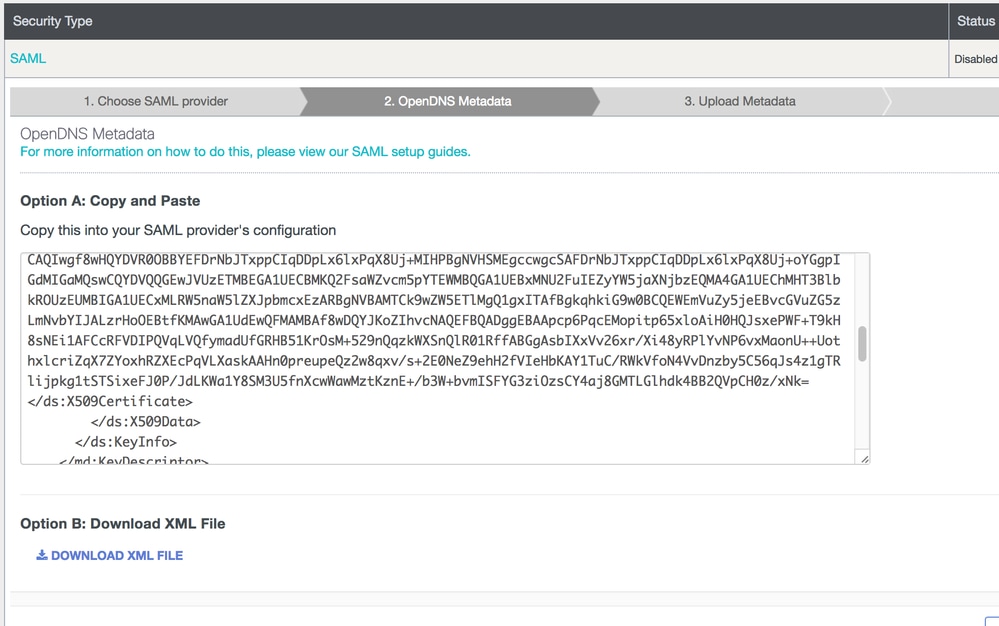

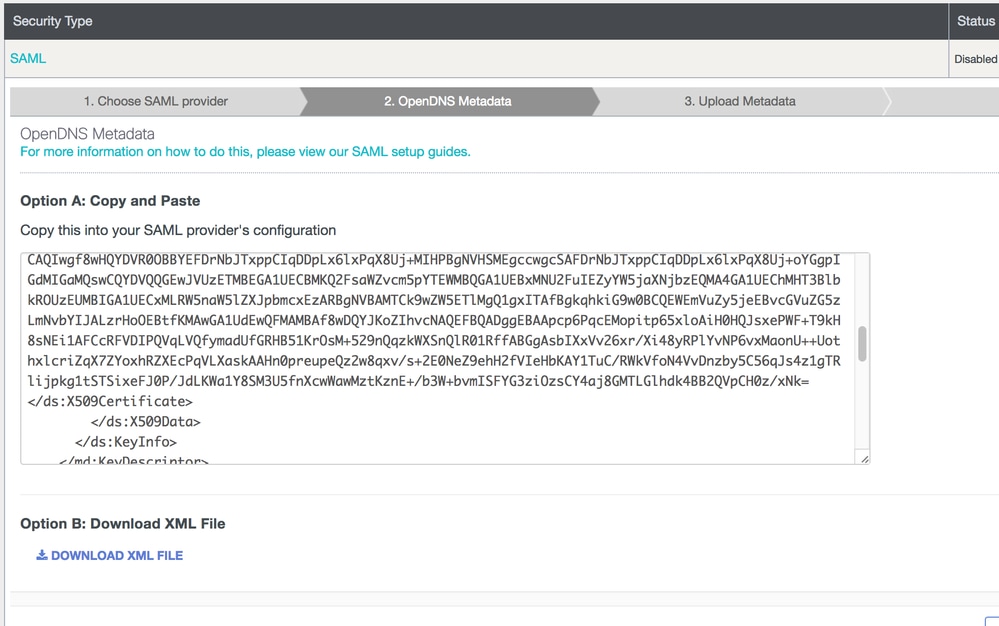

U kunt hier stappen vinden om door de initiële SAML-setup te komen: Identiteits Integraties: Vereisten. Nadat u de stappen hebt voltooid die het downloaden van de metagegevens van Cisco Umbrella omvatten, kunt u deze specifieke NetIQ-instructies blijven gebruiken om de configuratie te voltooien.

De metagegevens zijn te vinden in de installatiewizard Cisco Umbrella SAML (Instellingen > Verificatie > SAML).

115001332488

115001332488

Metagegevens en Cisco-overkoepelend certificaat importeren

- Open de Cisco Umbrella-metagegevens (gedownload in de voorwaarden) in een teksteditor en pak het X509-certificaat uit. Het certificaat begint met ds:X509Certificate en eindigt met ds/ds:X509Certificate - gewoon kopiëren van het begin tot het einde.

- Dit nieuwe bestand opslaan als CiscoUmbrella.cer.

- Converteer het x509 certificaat naar PKCS7 / PEM. Methoden hiervoor variëren, maar deze opdracht doet de truc:

openssl x509 -in CiscoUmbrella.cer -out CiscoUmbrella.pem -outform PEM

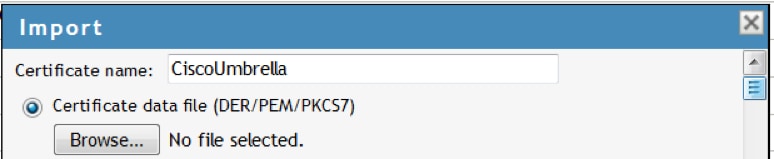

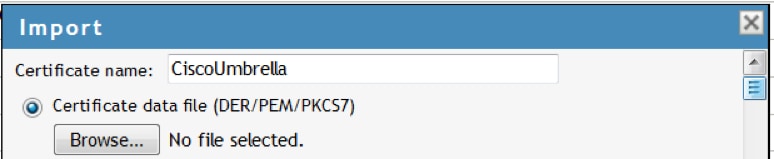

- In NetIQ lanceert NAM onder Trusted Roots.

- Selecteer Nieuw > Bladeren en importeren CiscoUmbrella.pem.

115000349367

115000349367

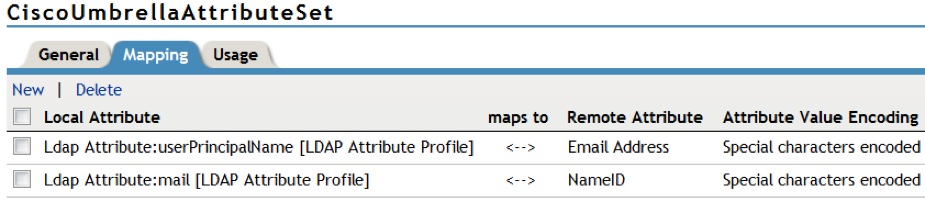

Een Attribuutgroep maken

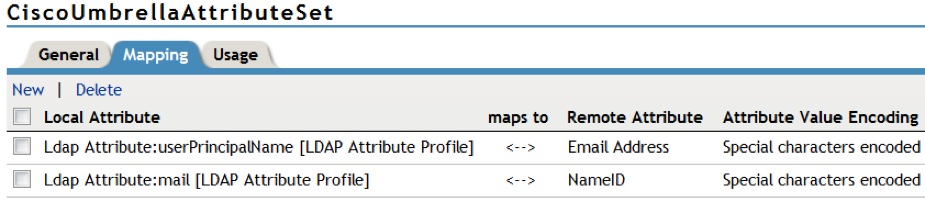

- Ga naar Identiteitsservers > NetIQ NAM.

- Klik op Attribuutsets.

- Selecteer Nieuw en breng de LDAP-kenmerken in kaart:

115000349567

115000349567

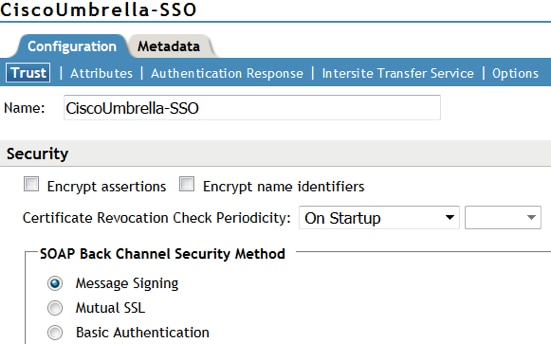

Een nieuwe vertrouwensprovider maken

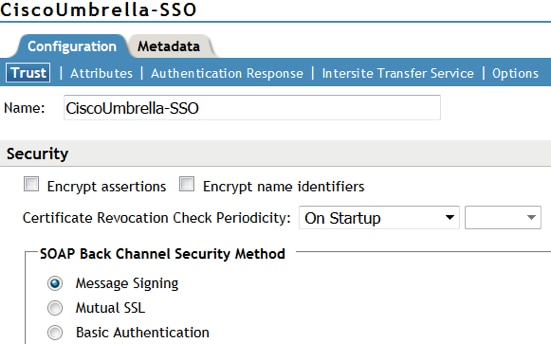

- Ga naar het tabblad Algemeen van IDP en selecteer SAML 2.0.

- Selecteer Nieuwe vertrouwensprovider maken.

115000348788

115000348788

115000349827

115000349827

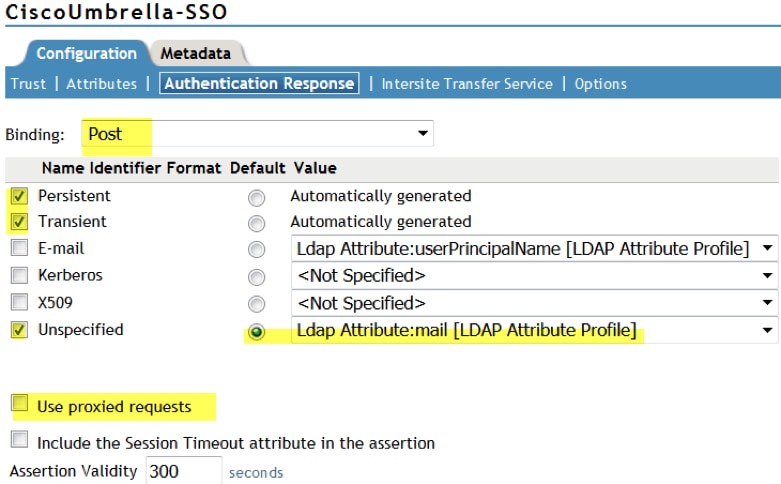

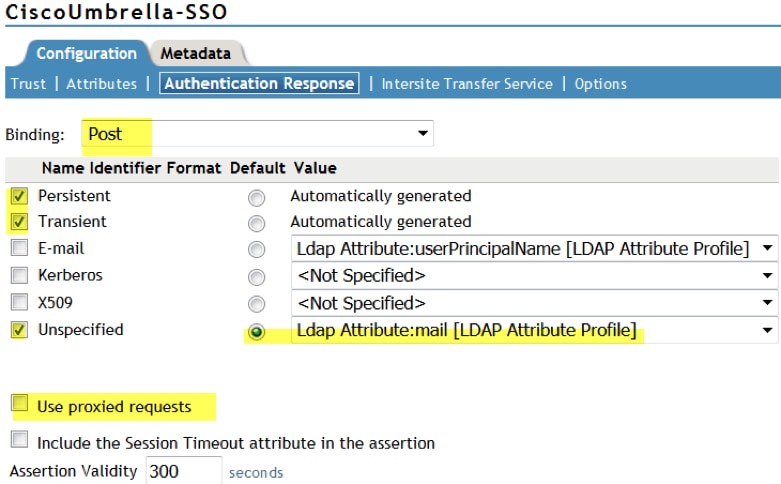

- Selecteer het Attribuut dat u zojuist hebt gemaakt en kies Verzenden met verificatie. Kies Post Binding, Persistent, Transient en Unspecified voor Authentication Response.

- Selecteer LDAP Attribuut: mail [LDAP Attribuutprofiel] en maak deze standaard.

115000355688

115000355688

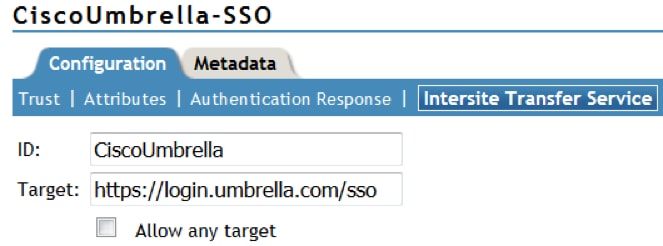

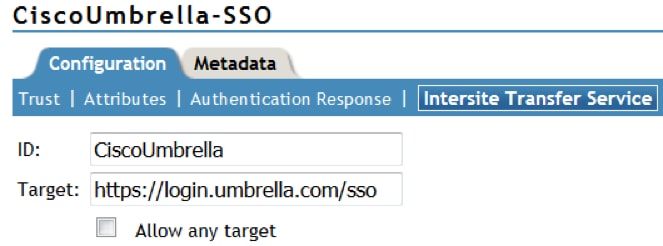

- Navigeer naar Configuratie > Intersite Transfer Service. Geef het een naam zoals Cisco Umbrella SAML en voeg de Cisco Umbrella SSO-inlog-URL toe als een doel (https://login.umbrella.com/sso).

115000356827

115000356827

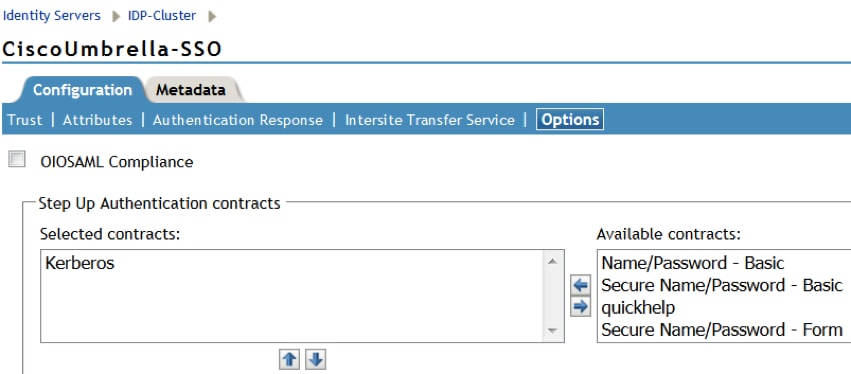

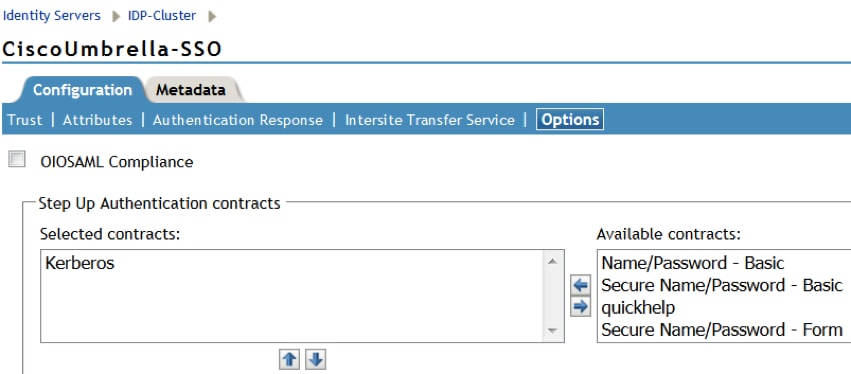

- Ga naar Configuratie > Opties en kies Kerberos als de Geselecteerde contracten:

115000356068

115000356068

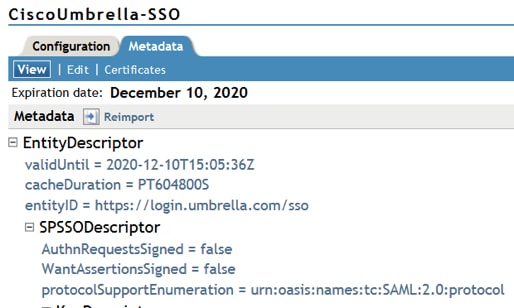

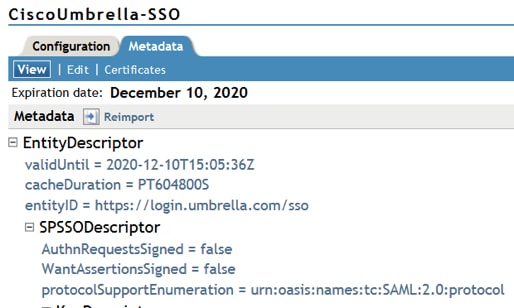

- Open het Cisco Umbrella Metadata-bestand. Werk het veld EntityDescription validUntil date bij naar toekomstige gegevens, zoals 2020-12-10T20:50:59Z (zoals weergegeven in de screenshot).

- Ga terug naar NetIQ > Metagegevens en importeer het bijgewerkte metagegevensbestand.

115000357147

115000357147

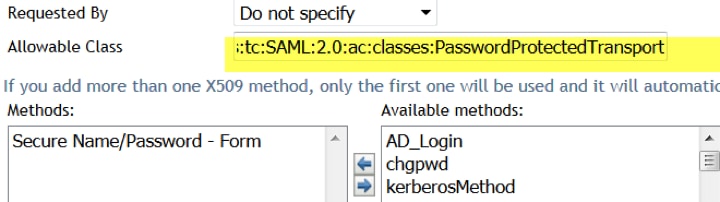

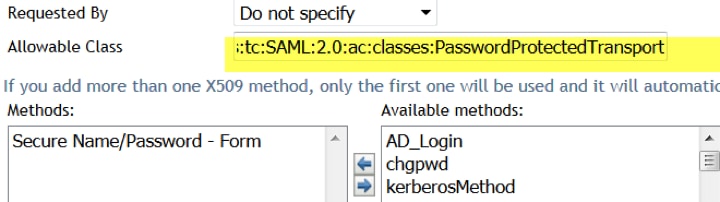

- Voeg een klasse toe aan de bewering. De Cisco Umbrella-bewering vereist de klasse

urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport

- Ga naar Lokaal > Contracten en selecteer Beveiligde naam/wachtwoord en voeg toe aan het veld Toegestane klasse en voeg de bovenstaande klasse toe:

115000357247

115000357247

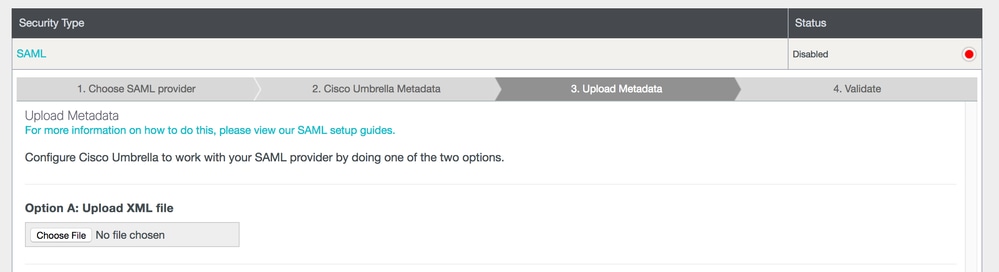

- Update Identity Services en Access Gateways om ervoor te zorgen dat ze geldig en up-to-date zijn en download vervolgens de NetIQ-metagegevens.

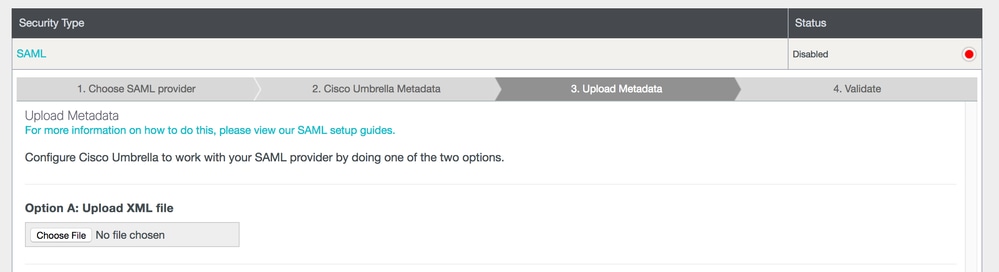

- Gebruik de gedownloade metagegevens om door de SAML-wizard Cisco Umbrella "Other" te lopen. Stap 3 is waar u wordt gevraagd om de metadata te uploaden:

115001186107

115001186107

Feedback

Feedback