Inleiding

In dit document wordt beschreven hoe u SAML-verificatie configureert voor Secure Web Gateway (SWG) met Active Directory Federated Services (ADFS).

Vereiste voor SAML-verificatie

Umbrella SAML-verificatie vereist dat het SAML-antwoord de PrincipalName van de eindgebruiker (bijvoorbeeld user@domain.local) bevat als de claim Name ID. Deze verplichting geldt voor alle aanbieders van identiteitsbewijzen. Sommige, zoals ADFS, vereisen handmatige configuratie om dit kenmerk op te nemen.

Configuratiestappen in ADFS

- Selecteer in ADFS de optie Relying Party Trusts gemaakt voor Umbrella onder ADFS > Relying Party Trusts.

- Klik op Uitgiftebeleid voor claims bewerken.

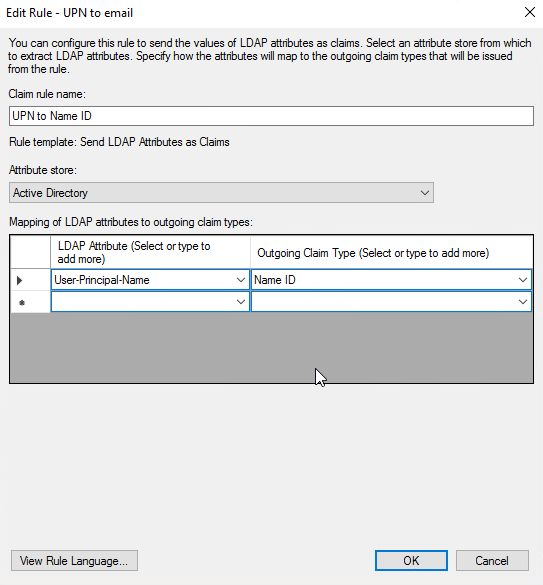

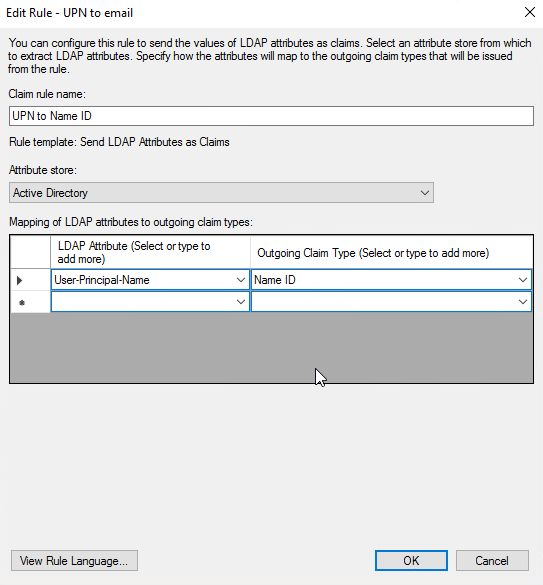

- Voeg een nieuwe regel toe met behulp van de claim templateLDAP Attribuut verzenden als claims.

- Configureer de regel om het LDAP-attributeuserPrincipalName toe te wijzen aan de uitgaande SAML-claim typeName ID.

Screenshot_2021-10-20_at_12.33.50.png

Screenshot_2021-10-20_at_12.33.50.png

- Sla de configuratie op.

UPN versus e-mailadres

Het UPN van een gebruiker (bijvoorbeeld user@domain.local) komt vaak overeen met het e-mailadres van de gebruiker. In sommige omgevingen verschilt het e-mailadres (bijvoorbeeld user@externaldomain.tld) van het UPN.

- Umbrella vereist dat de Identity Provider de Name IDclaim met de UPN-waarde verzendt.

- Dit moet overeenkomen met de gebruikersnaam die is opgegeven in Implementaties > Gebruikers en groepen in paraplu.

- Overkoepelende hulpprogramma's voor gebruikersprovisioning (zoals de AD-connector) identificeren gebruikers aan de hand van hun UPN.

Feedback

Feedback