Inleiding

In dit artikel wordt beschreven hoe u problemen kunt oplossen met de ASA Firewall die de DNScrypt-functionaliteit blokkeert.

Overzicht

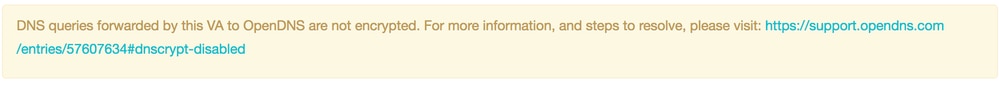

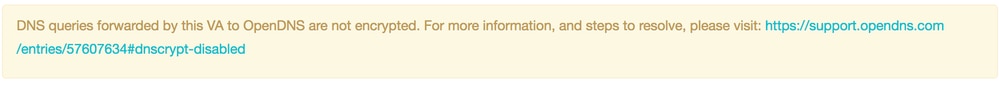

De Cisco ASA Firewall kan de DNScrypt-functionaliteit blokkeren die wordt aangeboden door de Umbrella Virtual Appliance. Dit resulteert in deze waarschuwing voor het Umbrella Dashboard:

Deze foutmeldingen zijn ook te zien in de ASA firewall logs:

Dropped UDP DNS request from inside:192.168.1.1/53904 to outside-fiber:208.67.220.220/53; label length 71 bytes exceeds protocol limit of 63 bytes

DNSCrypt-codering is ontworpen om de inhoud van uw DNS-query's te beschermen en voorkomt als zodanig ook dat firewalls pakketinspecties uitvoeren.

Oorzaak

Deze fouten mogen geen gevolgen hebben voor gebruikers die te maken hebben met de DNS-resolutie.

De Virtual Appliance verzendt testquery's om de beschikbaarheid van DNScrypt te bepalen en het zijn die testquery's die worden geblokkeerd. Deze foutmeldingen geven echter aan dat het virtuele apparaat geen extra beveiliging toevoegt door het DNS-verkeer van uw bedrijf te coderen.

resolutie

We raden aan om de DNS-pakketcontrole uit te schakelen voor verkeer tussen de Virtual Appliance en de DNS-resolvers van Umbrella. Hoewel dit de registratie en protocolinspectie op de ASA uitschakelt, verbetert het de beveiliging door DNS-codering toe te staan.

Opmerking: deze opdrachten worden alleen ter begeleiding gegeven en het wordt aanbevolen dat een Cisco-expert wordt geraadpleegd voordat wijzigingen in een productieomgeving worden aangebracht.

Wees je ook bewust van dit defect op ASA kan invloed hebben op DNS via TCP, wat ook problemen met DNSCrypt kan veroorzaken:

CSCsm90809 DNS-inspectieondersteuning voor DNS via TCP

Uitzonderingen voor pakketinspectie – IOS-opdrachten

- Maak een nieuwe ACL genaamd 'dns_inspect' met regels om verkeer te weigeren naar 208.67.222.222 en 208.67.220.220.

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended permit udp any any eq domain

access-list dns_inspect extended permit tcp any any eq domain

For VA 2.2.0, please also add our 3rd and 4th resolver IPs which are also enabled for encryption. This will not be needed for 2.2.1+

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.220 eq domain

- Verwijder het huidige DNS-inspectiebeleid op de ASA. Voorbeeld:

ciscoasa(config)# policy-map global_policy

ciscoasa(config-pmap)# class inspection_default

ciscoasa(config-pmap-c)# no inspect dns

- Maak een klassenoverzicht dat overeenkomt met de ACL die is gemaakt in stap #1:

class-map dns_inspect_cmap

match access-list dns_inspect

- Configureer een beleidskaart onder global_policy. Dit moet overeenkomen met de klassenindeling die is gemaakt in stap #3. DNS-inspectie inschakelen.

policy-map global_policy

class dns_inspect_cmap

inspect dns

- Als deze optie is ingeschakeld, kunt u controleren of het verkeer de uitsluitingen raakt door het volgende uit te voeren:

sh access-list dns_inspect

Uitzonderingen voor pakketinspectie – ASDM-interface

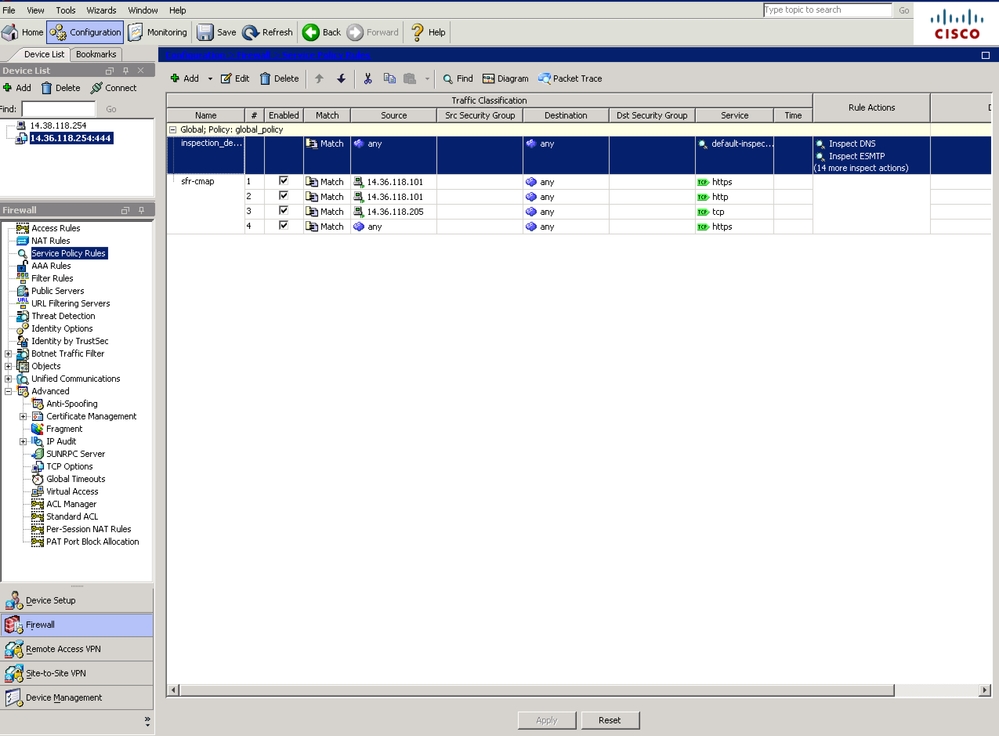

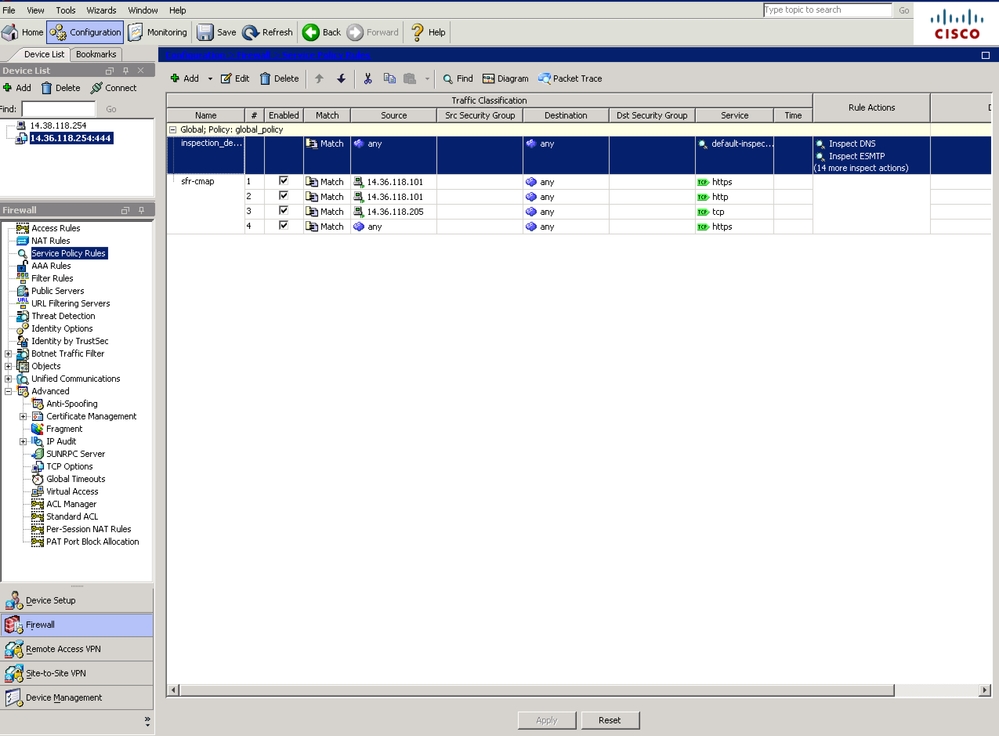

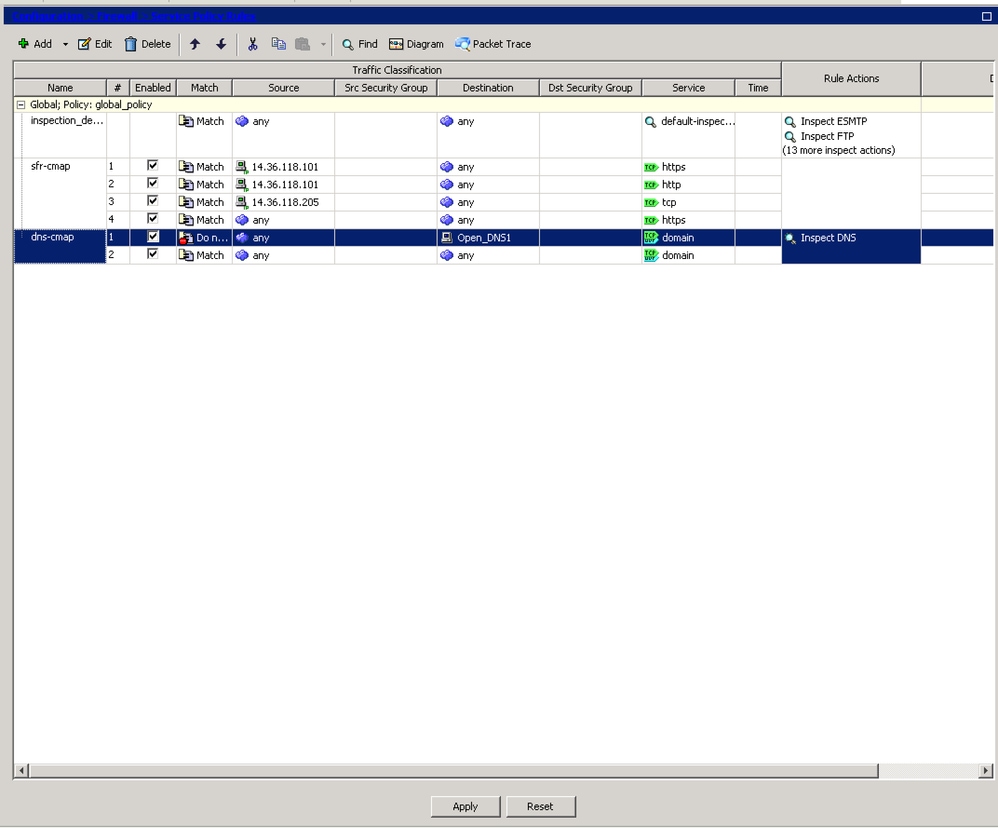

- Schakel eerst een DNS-pakketinspectie uit, indien van toepassing.Dit gebeurt in Configuratie > Firewall > Servicebeleidsregels.

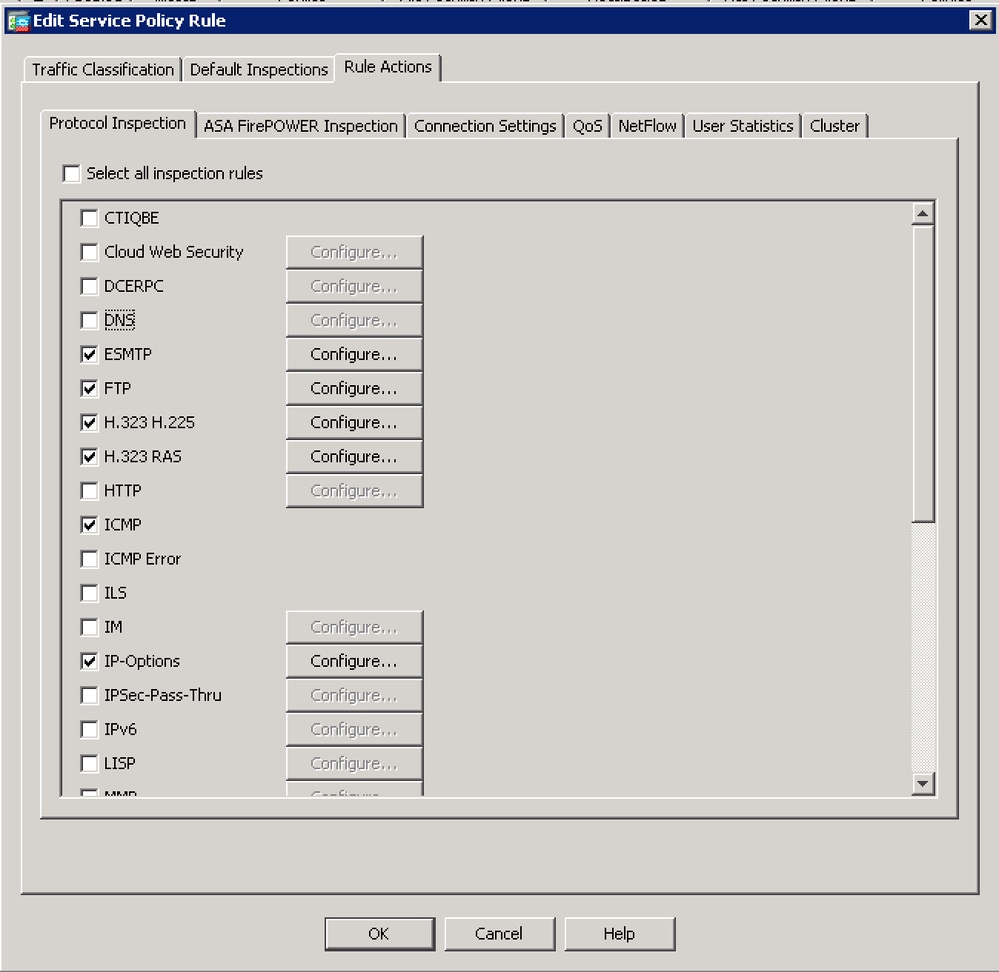

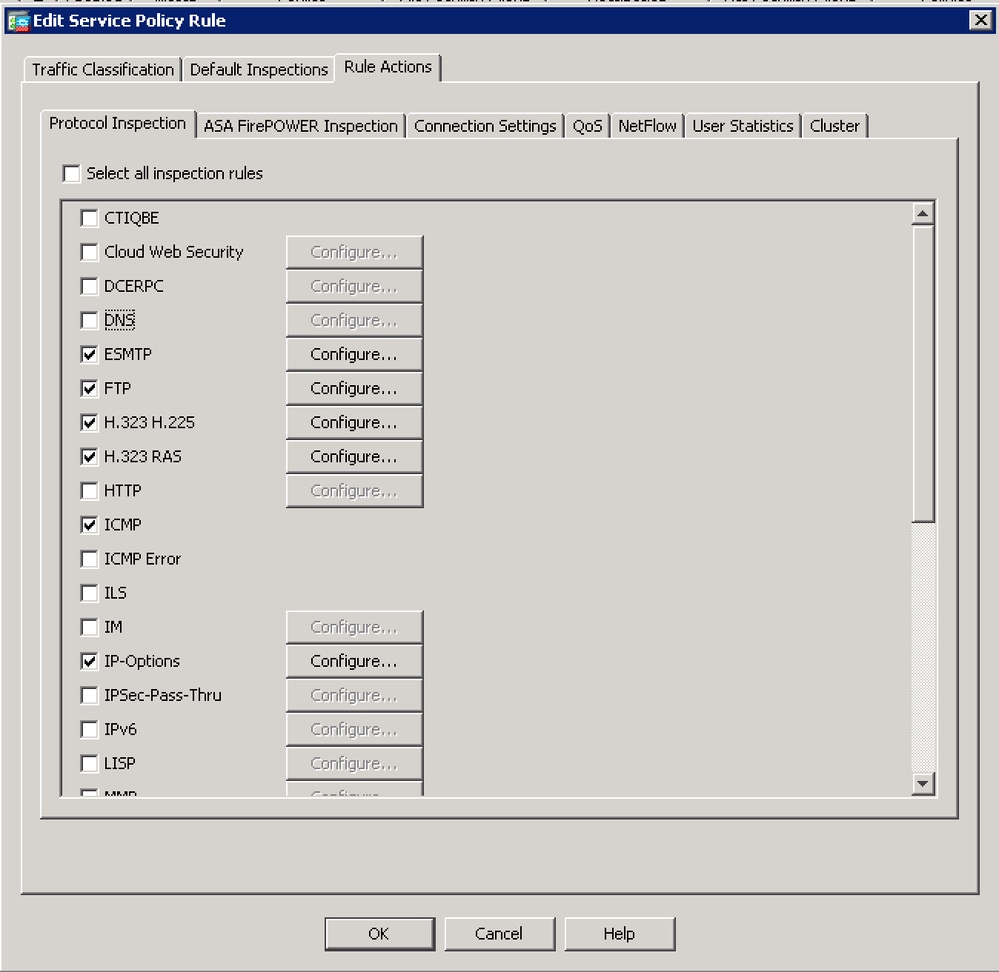

- In het voorbeeld is de DNS-inspectie ingeschakeld onder de klasse Global Policy en 'inspection_default'. Markeer het en klik op Bewerken. Schakel in het nieuwe venster het selectievakje voor 'DNS' uit onder het tabblad 'Regelactie'.

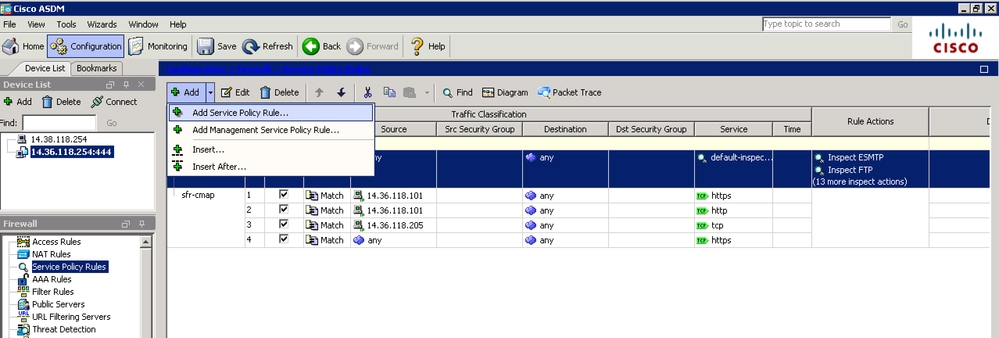

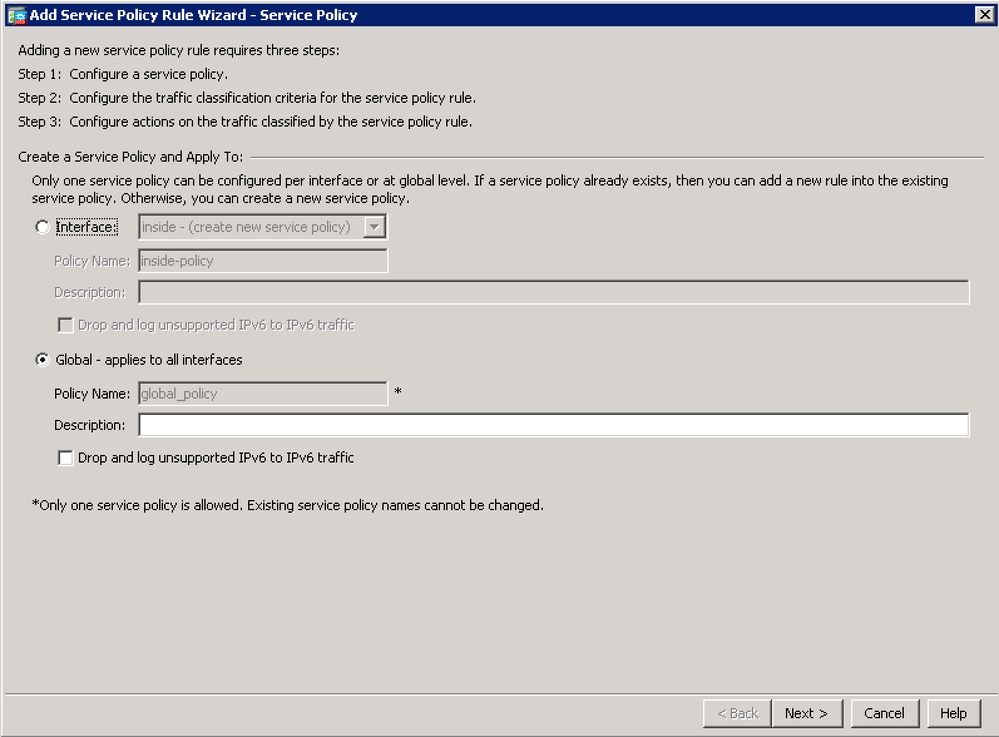

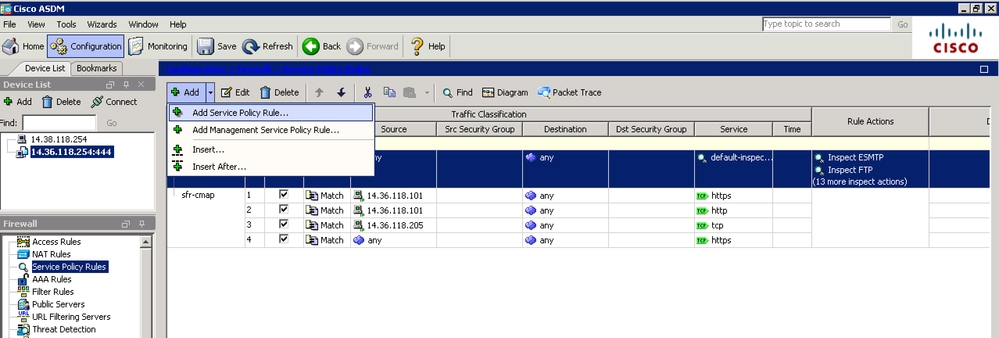

- Nu kunt u de DNS-inspectie opnieuw configureren, dit keer met extra verkeersvrijstellingen. Klik op Toevoegen > Servicebeleidsregel toevoegen...

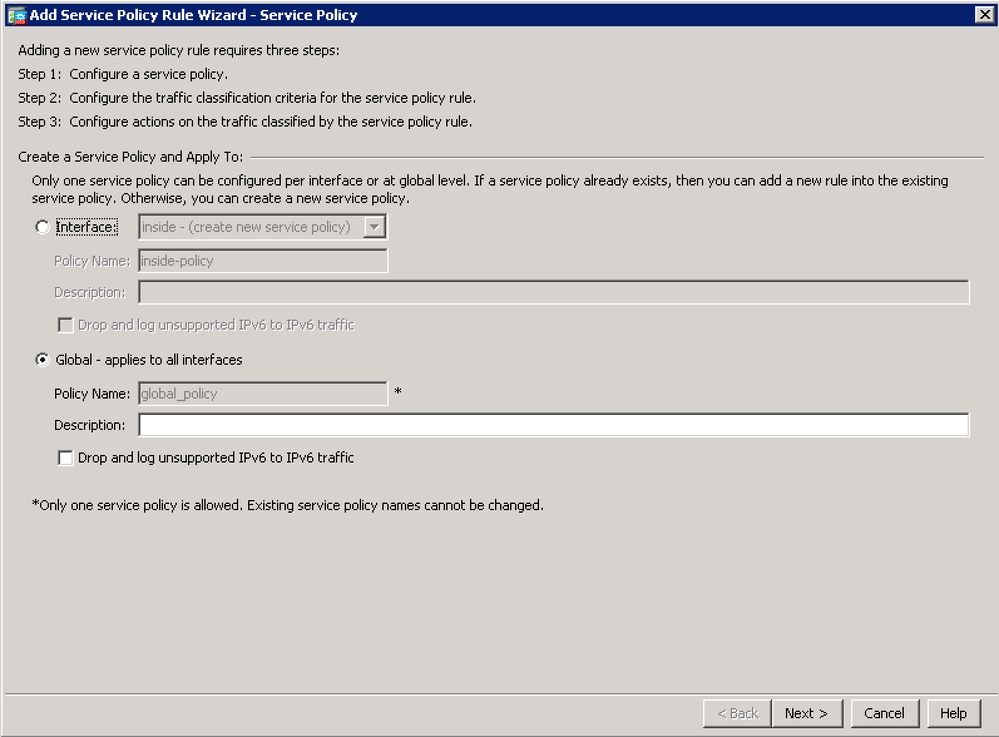

- Selecteer "Algemeen - van toepassing op alle interfaces" en klik op Volgende (u kunt dit ook toepassen op een specifieke interface als u dat wilt).

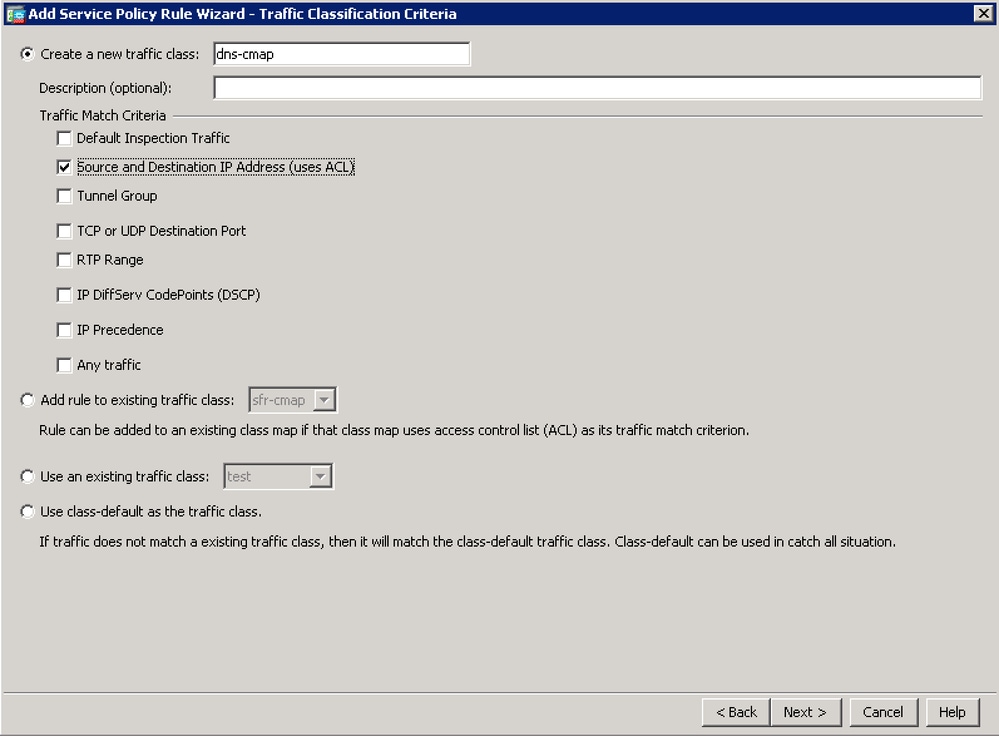

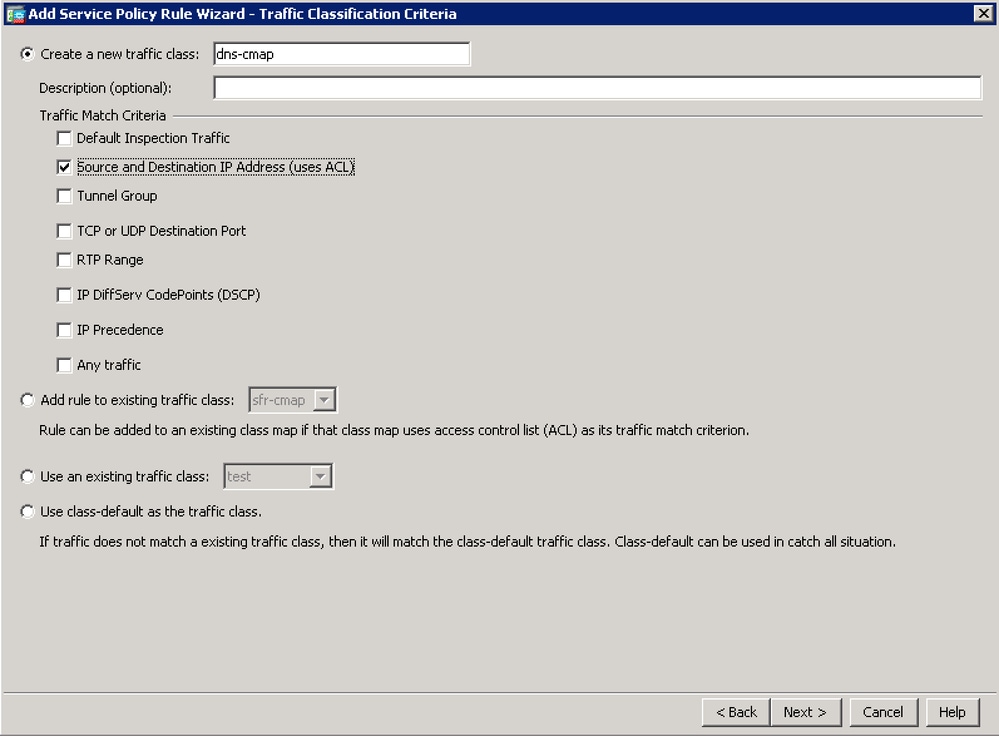

- Geef een naam aan de class-map (bijvoorbeeld 'dns-cmap') en vink de optie "Source and Destination IP Address (uses ACL)" aan. Klik op Volgende.

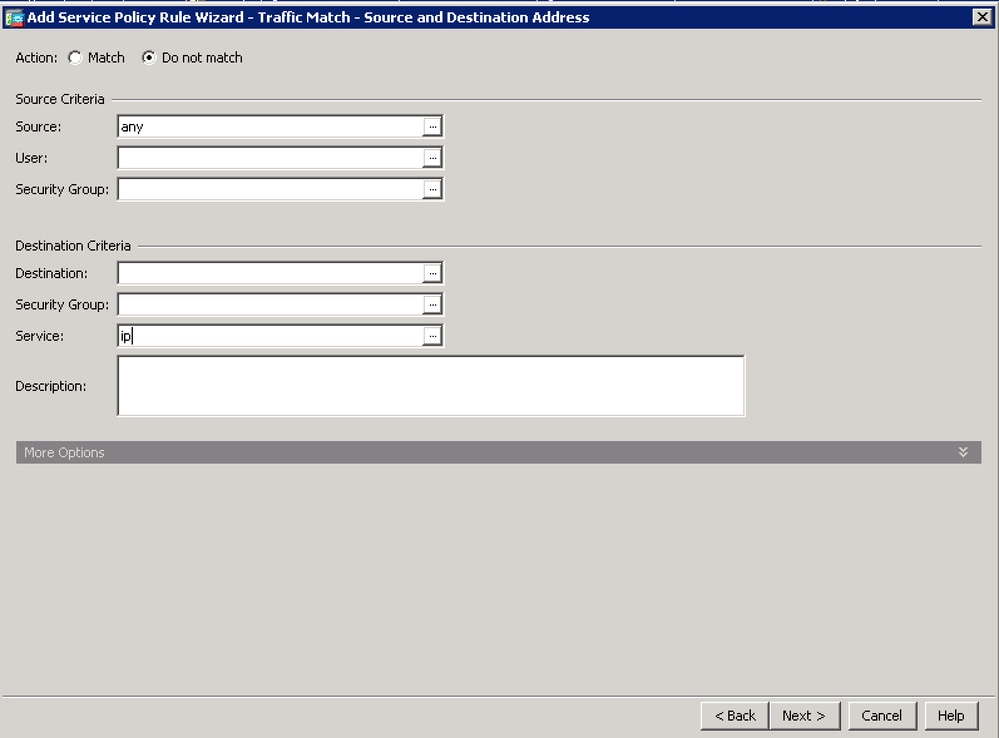

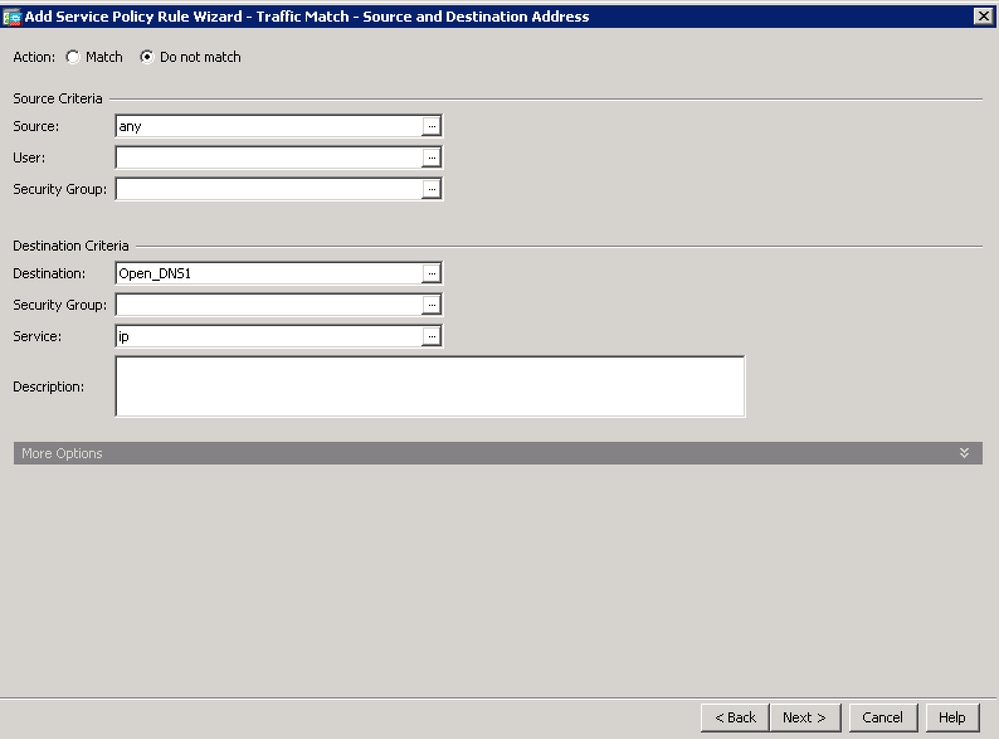

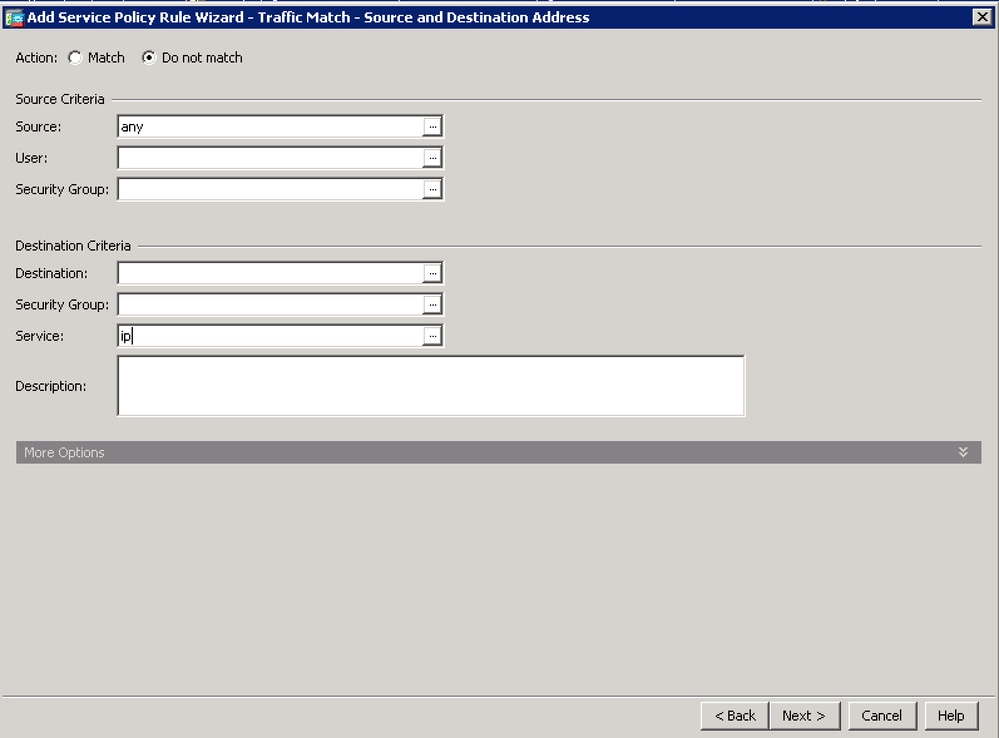

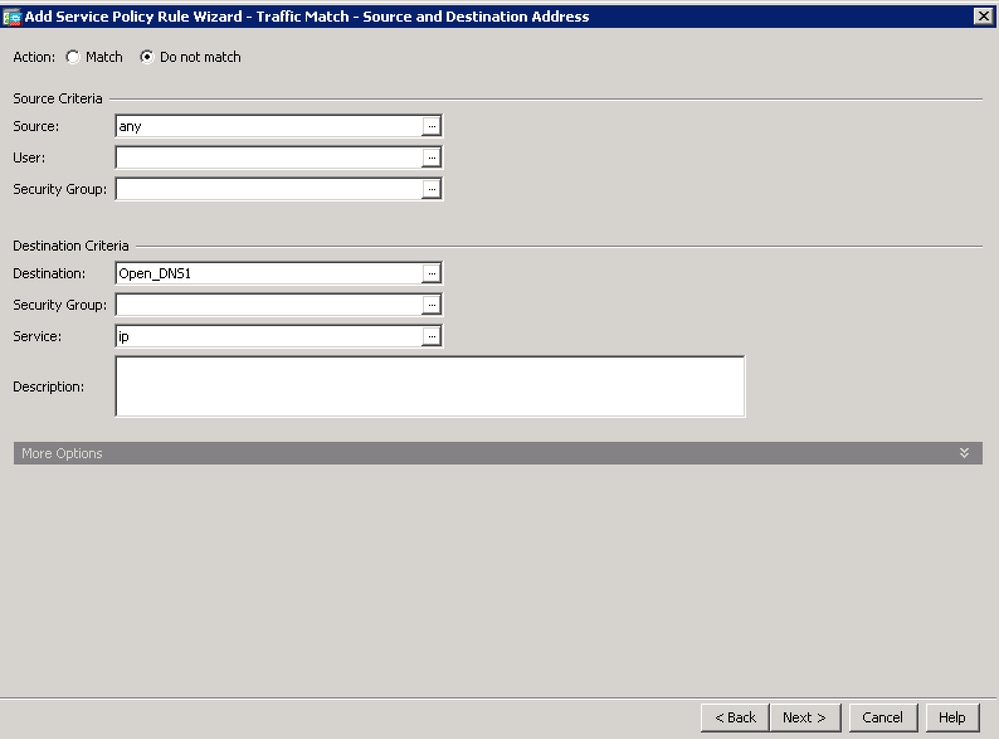

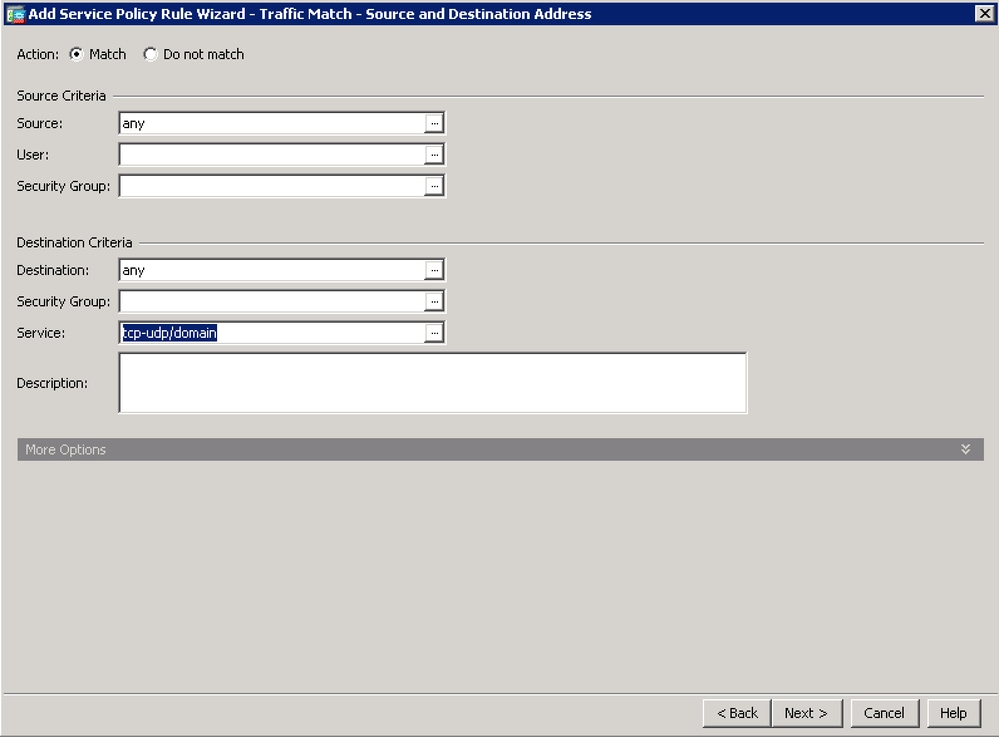

- Begin met het configureren van het verkeer dat u niet wilt worden geïnspecteerd met behulp van de actie "Niet overeenkomen".

Voor Source kunt u de optie 'any' gebruiken om al het verkeer dat bestemd is voor de DNS-servers van Umbrella vrij te stellen. Als alternatief kunt u hier een Network Object-definitie maken om alleen het specifieke IP-adres van het virtuele apparaat vrij te stellen.

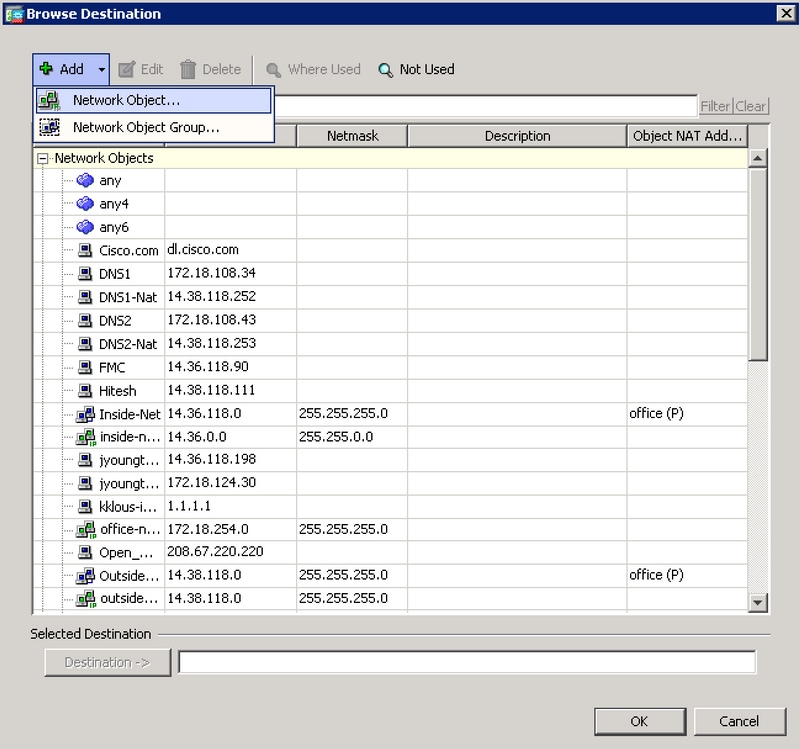

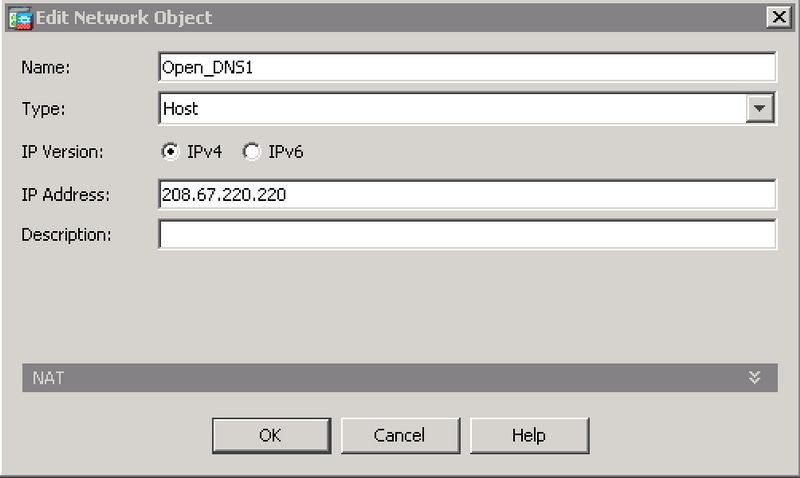

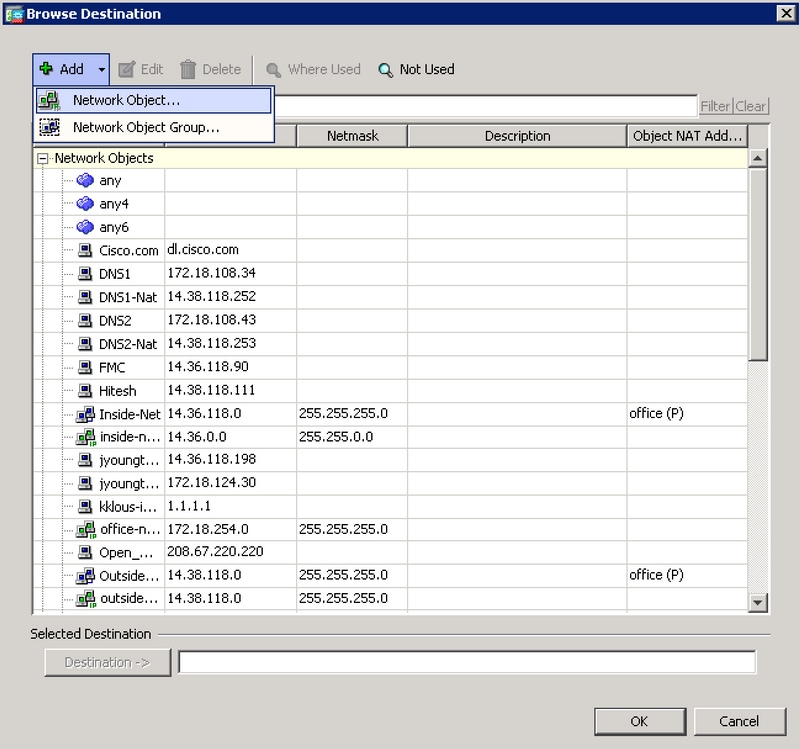

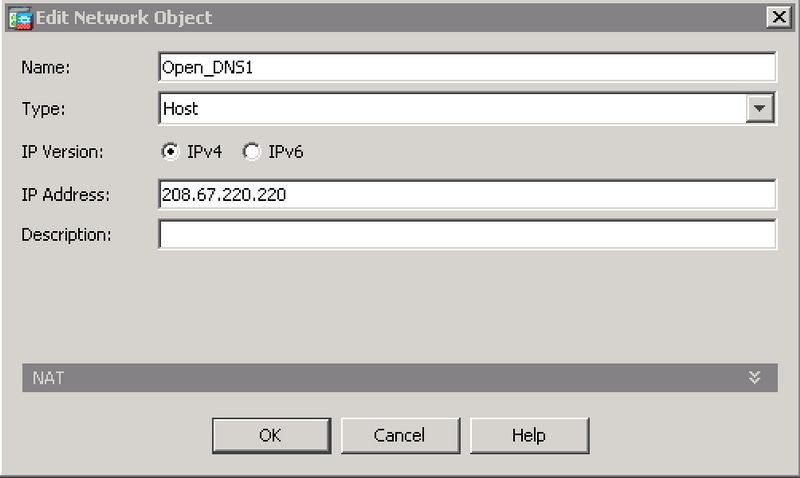

- Klik ... in het veld Bestemming. Klik in het volgende venster op Toevoegen > Netwerkobject en maak een object met het IP-adres van '208.67.222.222'. Herhaal deze stap om een object te maken met een IP-adres van '208.67.220.220'.

- Voeg beide overkoepelende netwerkobjecten toe aan het veld Bestemming en klik op OK.

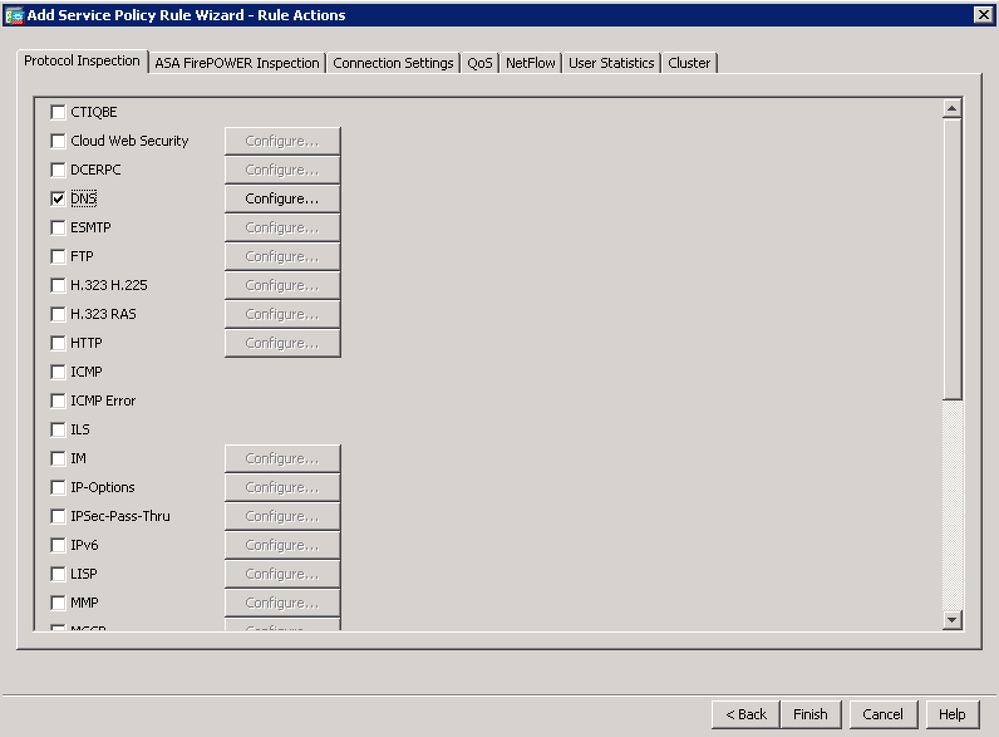

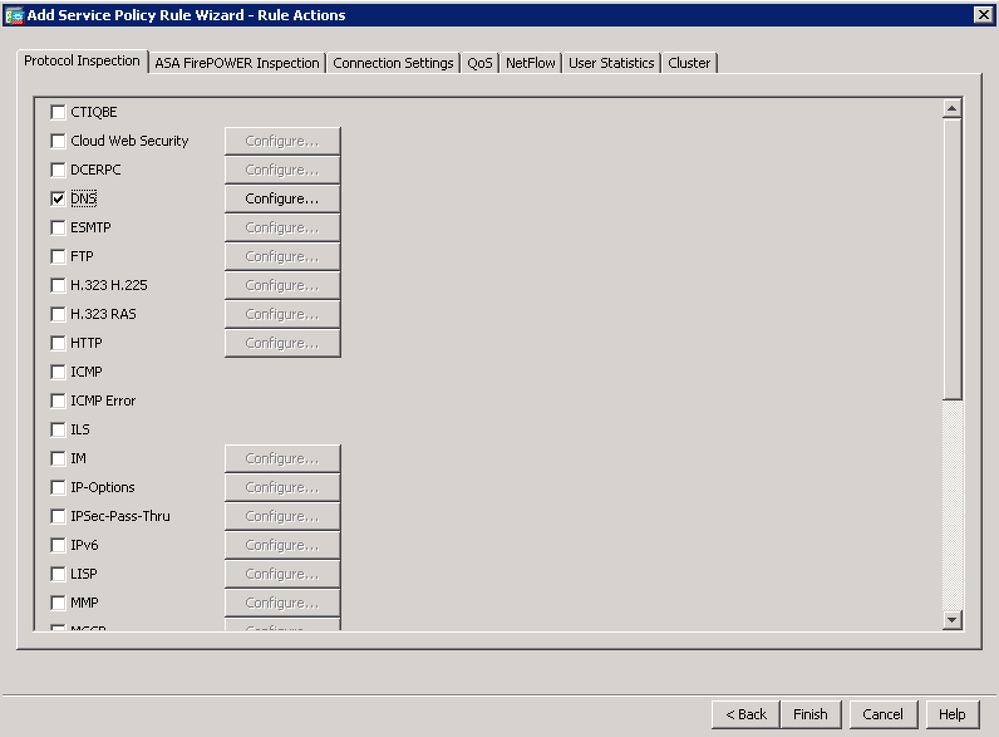

- Schakel in het volgende venster het selectievakje voor 'DNS' in en klik op Voltooien.

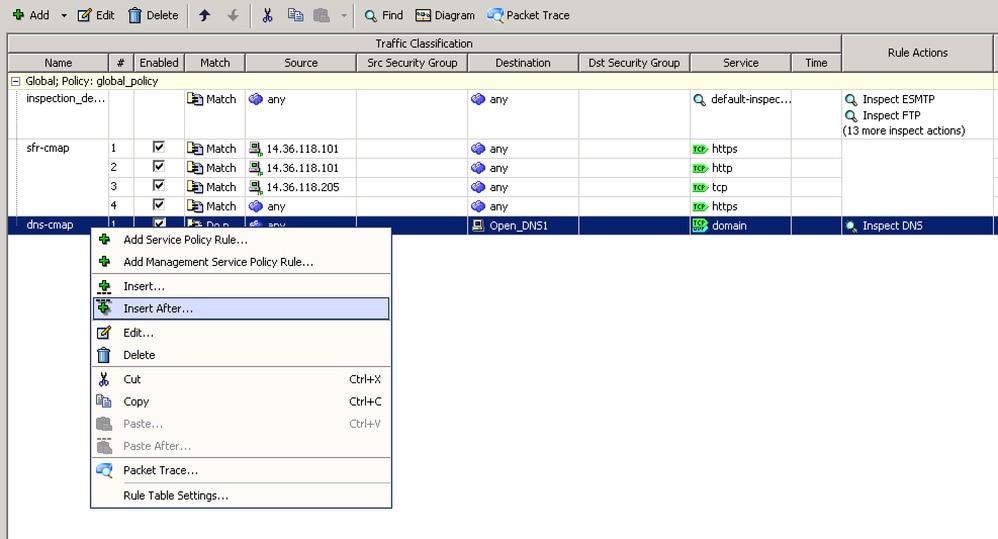

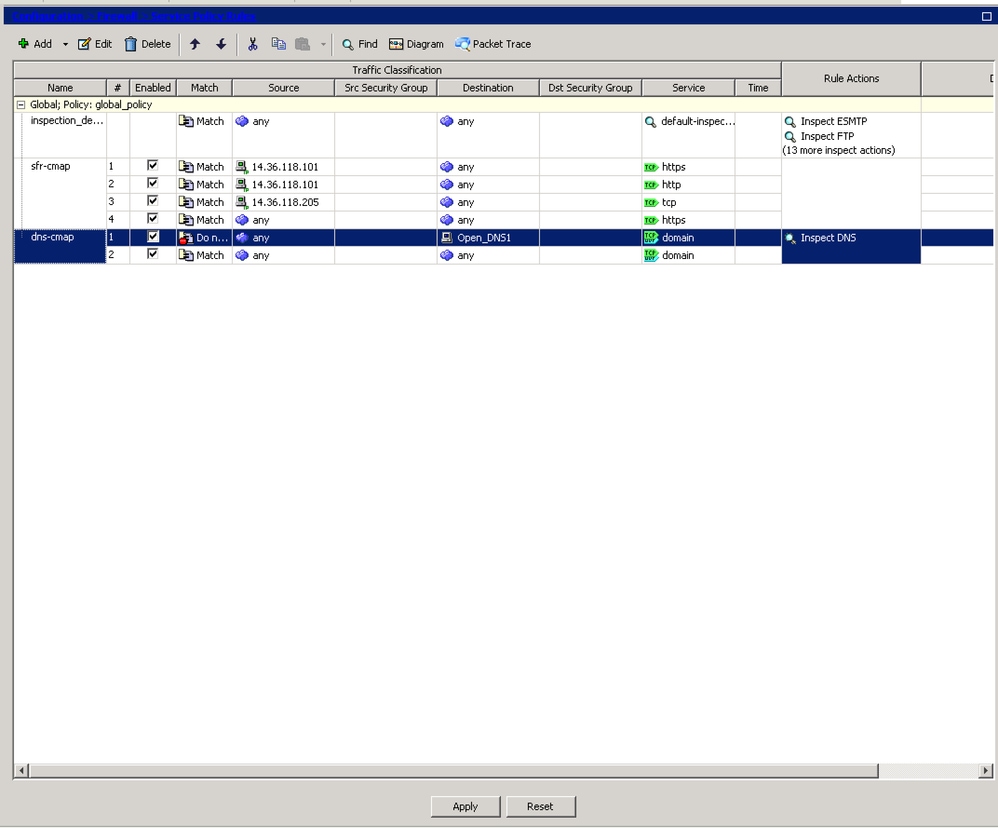

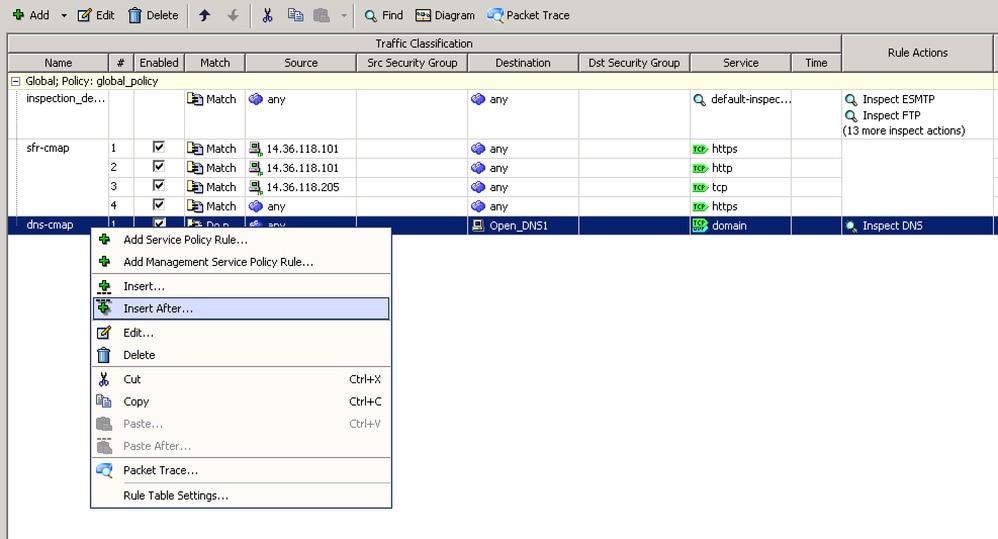

- De ASA toont nu het nieuwe Global-Policy voor 'dns-cmap'. Nu moet u het resterende verkeer configureren dat wordt geïnspecteerd door de ASA. Dit wordt gedaan door met de rechtermuisknop op 'dns-cmap' te klikken en de optie 'Insert After...' te selecteren, waarmee een nieuwe regel wordt gemaakt.

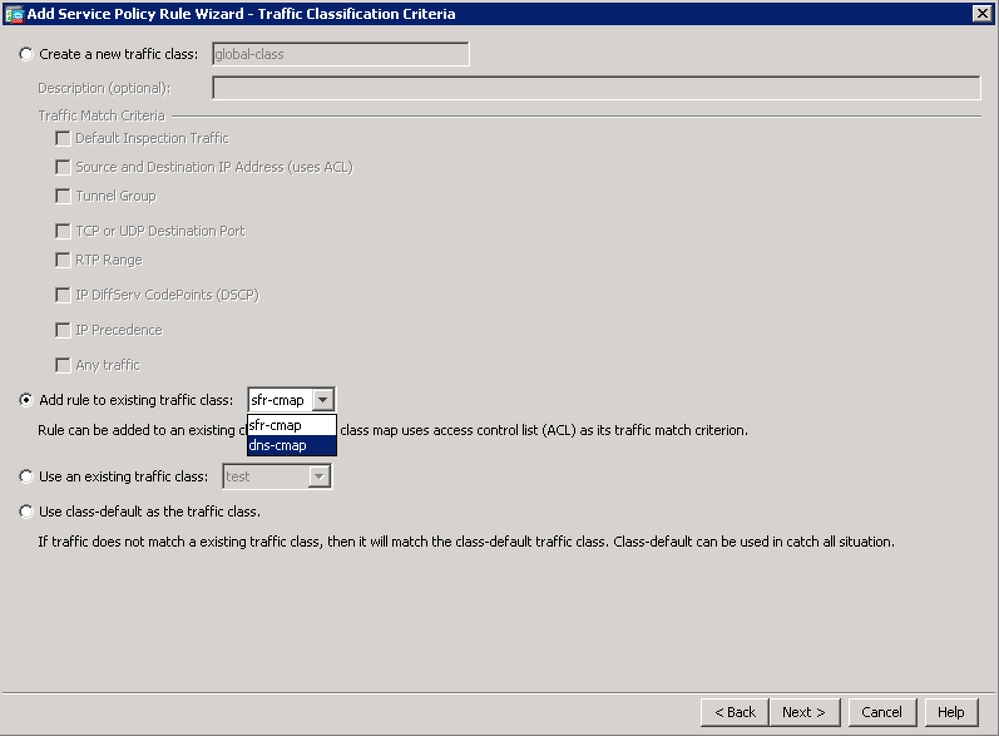

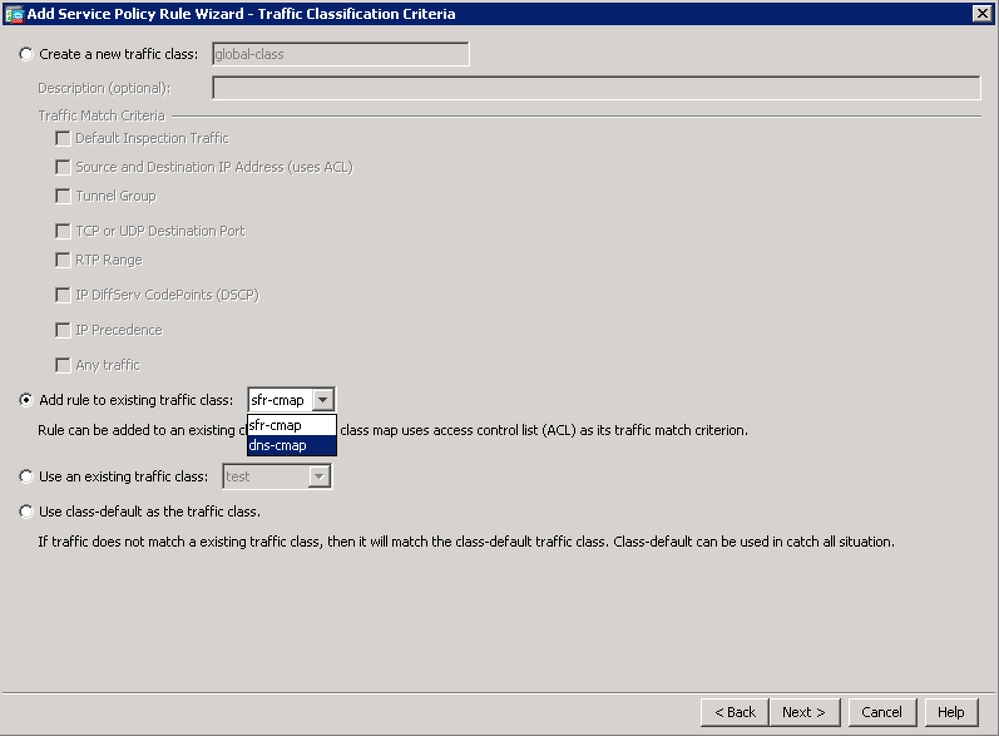

- Klik in het eerste venster op Volgende en schakel vervolgens het keuzerondje "Regel toevoegen aan bestaande verkeersklasse:" in. Selecteer 'dns-cmap' in de vervolgkeuzelijst en klik vervolgens op Volgende.

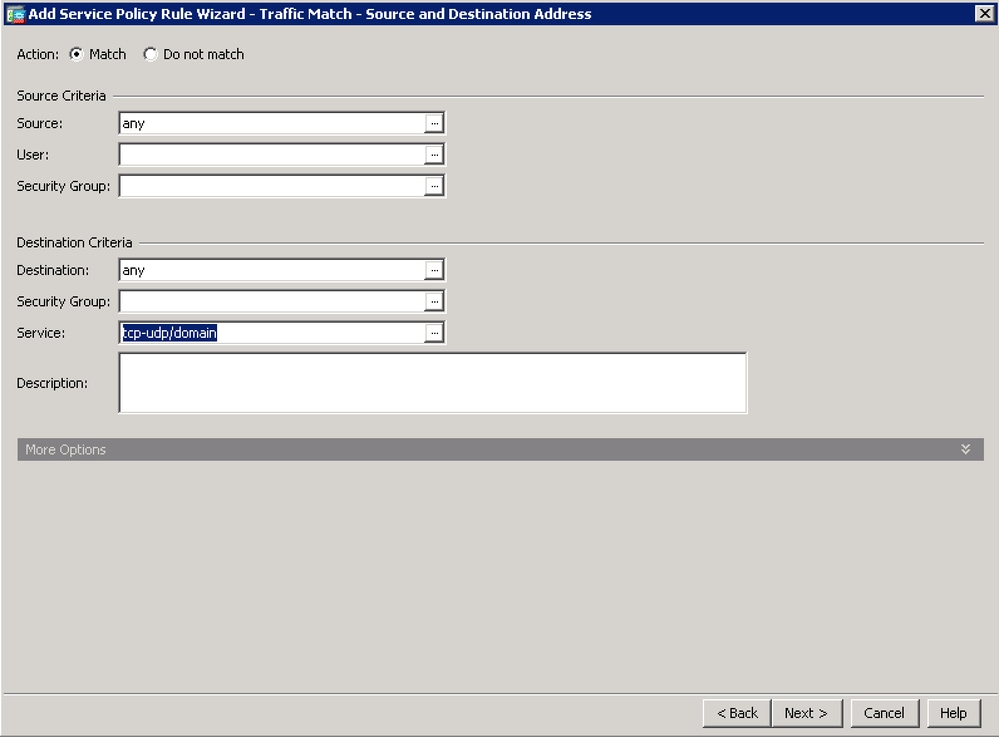

- Laat de actie achter als 'Match'. Kies de bron, bestemming en service van het verkeer dat onderworpen is aan DNS-inspectie. Hier vergelijken we bijvoorbeeld het verkeer van elke client die naar een TCP- of UDP DNS-server gaat. Klik op Next (Volgende).

- Laat de optie 'DNS' ingeschakeld en klik op Voltooien.

- Klik op Toepassen onderaan het venster.

Meer informatie

Als u DNScrypt liever uitschakelt dan ASA-vrijstellingen te configureren, neem dan contact op met Umbrella Support.

Feedback

Feedback