Identiteitscertificaat van Telemetry Broker vervangen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u het serveridentiteitscertificaat op de CTB-managernode (Cisco Telemetry Broker) kunt vervangen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Toestelbeheer Cisco Telemetry Broker

- x509-certificaten

Gebruikte componenten

De apparaten die voor dit document worden gebruikt, werken met versie 2.0.1

- Cisco Telemetry Broker Manager-node

- Cisco Telemetry Broker-node

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Certificaatvereisten

Het x509-certificaat dat wordt gebruikt door de Cisco Telemetry Broker Manager moet aan deze vereisten voldoen:

- De Cert en Private Key moeten een overeenkomend paar zijn

- Het certificaat en de privésleutel moeten PEM-gecodeerd zijn

- De persoonlijke sleutel mag niet met een wachtwoord worden beveiligd

Bevestig dat het certificaat en de privésleutel overeenkomen

Meld u aan bij de CTB Manager-opdrachtregelinterface (CLI) als de beheerdersgebruiker.

Opmerking: Het is mogelijk dat de bestanden die in deze sectie worden genoemd, nog niet op het systeem bestaan.

Desudo openssl req -in server.csr -pubkey -noout -outform pem | sha256sumopdracht voert de SHA-256-controlesom van de openbare sleutel uit het bestand Certificaatondertekeningsverzoek uit.

Desudo openssl pkey -in server_key.pem -pubout -outform pem | sha256sumopdracht voert de SHA-256 checksum van de publieke sleutel uit het private key bestand.

Desudo openssl x509 -in server_cert.pem -pubkey -noout -outform pem | sha256sumopdracht voert de SHA-256 checksum van de publieke sleutel uit het uitgegeven certificaatbestand.

Het certificaat en de uitvoer van de privésleutel moeten overeenkomen. Als er geen certificaatondertekeningsverzoek is gebruikt, bestaat het bestand server_cert.pem niet.

admin@ctb-manager:~$ sudo openssl req -in server.csr -pubkey -noout -outform pem | sha256sum

3e8e6b0d397ada1be7e89be21eb555c9527741460074385730d524c60e3ae315 -

admin@ctb-manager:~$

admin@ctb-manager:~$ sudo openssl pkey -in server_key.pem -pubout -outform pem | sha256sum

3e8e6b0d397ada1be7e89be21eb555c9527741460074385730d524c60e3ae315 -

admin@ctb-manager:~$ sudo openssl x509 -in server_cert.pem -pubkey -noout -outform pem | sha256sum

3e8e6b0d397ada1be7e89be21eb555c9527741460074385730d524c60e3ae315 -Bevestigen dat privésleutel niet is beveiligd met wachtwoordgroep

Meld u aan bij CTB Manager als de beheerdersgebruiker. Voer hetssh-keygen -yf server_key.pemcommando uit.

Een wachtwoordzin wordt niet gevraagd als de privésleutel er geen vereist.

admin@ctb-manager:~$ ssh-keygen -yf server_key.pem

ssh-rsa {removed for brevity}

admin@ctb-manager:~$Certificaat en privésleutel bevestigen zijn PEM-gecodeerd

Opmerking: Deze validaties kunnen worden uitgevoerd voordat u de certificaten installeert.

Meld u aan bij CTB Manager als de beheerdersgebruiker.

Bekijk de inhoud van het server_cert.pem-bestand met desudo cat server_cert.pemopdracht. Pas de opdracht aan uw certificaatbestandsnaam aan.

De eerste en de laatste regel van het bestand moeten respectievelijk -----BEGIN CERTIFICATE----- en-----END CERTIFICATE-----zijn.

admin@ctb-manager:~$ sudo cat server_cert.pem

-----BEGIN CERTIFICATE-----

{removed_for_brevity}

-----END CERTIFICATE-----

admin@ctb-manager:~$ Bekijk het bestand server_key.pem met de opdrachtsudo cat server_key.pem. Pas de opdracht aan de bestandsnaam van uw privésleutel aan.

De eerste en de laatste regel van het bestand moeten respectievelijk -----BEGIN PRIVATE KEY----- en-----END PRIVATE KEY-----zijn.

admin@ctb-manager:~$ sudo cat server_key.pem

-----BEGIN PRIVATE KEY-----

{removed_for_brevity}

-----END PRIVATE KEY-----

admin@ctb-manager:~$ zelf ondertekend certificaat

Zelf ondertekend certificaat genereren

- Meld u aan bij CTB Manager via een SSH (Secure Shell) zoals de gebruiker tijdens de installatie heeft geconfigureerd, dit is meestal de "admin" -gebruiker.

- Geef het

sudo openssl req -x509 -newkey rsa:{key_len} -nodes -keyout server_key.pem -out server_cert.pem -sha256 -days 3650 -subj /CN={ctb_manager_ip}commando.- Wijzig de sleutel

rsa:{key_len}met een privésleutel naar keuze, zoals 2048, 4096 of 8192 - Wijzig de IP-adressen

{ctb_manager_ip}van de CTB Manager-nodeadmin@ctb-manager:~$ sudo openssl req -x509 -newkey rsa:4096 -nodes -keyout server_key.pem -out server_cert.pem -sha256 -days 3650 -subj /CN=10.209.35.152 [sudo] password for admin: Generating a RSA private key .....................................................................................++++ ............................................................................++++ writing new private key to 'server_key.pem' ----- admin@ctb-manager:~$

- Wijzig de sleutel

- Bekijk het server_cert.pem-bestand met de opdracht

cat server_cert.pemen kopieer de inhoud naar uw buffer zodat deze naar het lokale werkstation kan worden geplakt in een teksteditor naar keuze. Sla het bestand op. U kunt deze bestanden ook uit de/home/admindirectory SCP.admin@ctb-manager:~$ cat server_cert.pem -----BEGIN CERTIFICATE----- {removed_for_brevity} -----END CERTIFICATE----- admin@ctb-manager:~$ - Bekijk het server_key.pem-bestand met de opdracht

sudo cat server_key.pemen kopieer de inhoud naar uw buffer, zodat deze naar het lokale werkstation kan worden geplakt in een teksteditor naar keuze. Sla het bestand op. U kunt dit bestand ook uit de/home/admindirectory verwijderen.admin@ctb-manager:~$ sudo cat server_key.pem -----BEGIN PRIVATE KEY----- {removed_for_brevity} -----END PRIVATE KEY----- admin@ctb-manager:~$

Zelf ondertekend certificaat uploaden

- Navigeer naar de CTB Manager Web UI en log in als de admin gebruiker en klik op het tandwielpictogram om toegang te krijgen tot "

Settings". CTB-instellingspictogram

CTB-instellingspictogram - Navigeer naar het tabblad "TLS-certificaat".

Tabblad CTB-certificaten

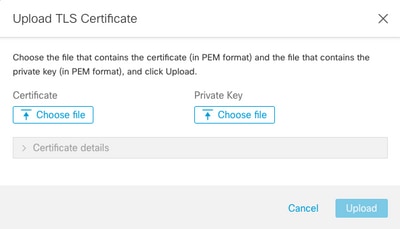

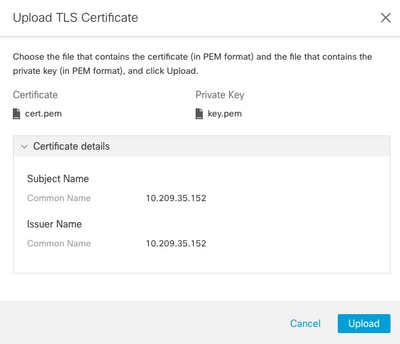

Tabblad CTB-certificaten - Selecteer

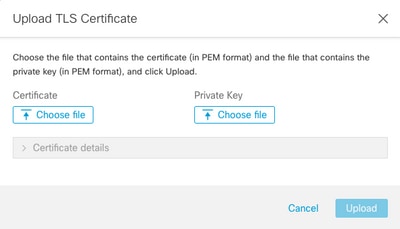

Upload TLS Certificateen selecteer vervolgens deserver_cert.pemoptie en de optieserver_key.pemvoor respectievelijk het certificaat en de privésleutel in het dialoogvenster "TLS-certificaat uploaden". Selecteer Uploaden zodra de bestanden zijn geselecteerd.

- Nadat de bestanden zijn geselecteerd, wordt de combinatie van certificaat en sleutel door een verificatieproces bevestigd en wordt de algemene naam van de uitgever en het onderwerp weergegeven.

CTB Cert Upload

CTB Cert Upload - Selecteer de knop "Uploaden" om het nieuwe certificaat te uploaden. De Web UI wordt binnen enkele ogenblikken opnieuw opgestart en nadat deze opnieuw is opgestart, meldt u zich opnieuw aan bij het apparaat.

- Meld u aan bij de CTB Manager Node Web Console en navigeer

Settings > TLS Certificatenaar certificaatgegevens zoals een nieuwe vervaldatum of bekijk de certificaatgegevens met de browser voor meer gedetailleerde informatie zoals serienummers.

Broker-knooppunten bijwerken

Zodra de CTB Manager Node een nieuw identiteitscertificaat heeft, moet elke CTB Broker Node handmatig worden bijgewerkt.

- Log in op elke broker node via ssh en voer de

sudo ctb-manageopdracht uitadmin@ctb-broker:~$ sudo ctb-manage We trust you have received the usual lecture from the local System Administrator. It usually boils down to these three things: #1) Respect the privacy of others. #2) Think before you type. #3) With great power comes great responsibility. [sudo] password for admin: - Selecteer deze optie

cwanneer u daarom wordt gevraagd.== Management Configuration A manager configuration already exists for 10.209.35.152 Options: (o) Associate this node with a new manager (c) Re-fetch the manager's certificate but keep everything else (d) Deactivate this node (should be done after removing this node on the manager UI) (a) Abort How would you like to proceed? [o/c/d/a] c - Controleer de certificaatgegevens als deze overeenkomen met de waarden voor het ondertekende certificaat en selecteer

yom het certificaat te accepteren. De services worden automatisch gestart en zodra de service is gestart, wordt de prompt geretourneerd. De service start kan tot ongeveer 15 minuten duren om te voltooien.== Testing connection to server exists == Fetching certificate from 10.209.35.152 Subject Hash 3fcbcd3c subject=CN = 10.209.35.152 issuer=CN = 10.209.35.152 Validity: notBefore=Mar 28 13:12:43 2023 GMT notAfter=Mar 27 13:12:43 2024 GMT X509v3 Subject Alternative Name: IP Address:10.209.35.152 Do you accept the authenticity of the server? [y/n] y == Writing /var/lib/titan/titanium_proxy/ssl/titanium.pem done == Starting service

Certificaatautoriteit (CA) afgegeven certificaten

Certificaatondertekeningsverzoek (CSR) genereren voor afgifte door een certificeringsinstantie

- Meld u aan bij CTB Manager via een SSH (Secure Shell) zoals de gebruiker tijdens de installatie heeft geconfigureerd, dit is meestal de "admin" -gebruiker.

- Geef het

openssl req -new -newkey rsa:{key_len} -nodes -addext "subjectAltName = DNS:{ctb_manager_dns_name},IP:{ctb_manager_ip}" -keyout server_key.pem -out server.csrcommando. De 'extra' attributen op de laatste twee regels kunnen desgewenst leeg gelaten worden.

- Wijzig de naam

{ctb_manager_dns_name}met de DNS-naam van de CTB Manager-node - Wijzig de IP-adressen

{ctb_manager_ip}van de CTB Manager-node - Wijzig de

{key_len}sleutel met een privésleutel naar keuze, zoals 2048, 4096 of 8192.admin@ctb-manager:~$ openssl req -new -newkey rsa:4096 -nodes -addext "subjectAltName = DNS:ctb-manager,IP:10.209.35.152" -keyout server_key.pem -out server.csr Generating a RSA private key ......................++++ ....................................++++ writing new private key to 'server_key.pem' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:US State or Province Name (full name) [Some-State]:North Carolina Locality Name (eg, city) []:RTP Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cisco Systems Inc Organizational Unit Name (eg, section) []:TAC Common Name (e.g. server FQDN or YOUR name) []:ctb-manager Email Address []:noreply@cisco.com Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

- Wijzig de naam

- SCP de CSR- en Key-bestanden naar een lokaal systeem en geef de CSR door aan de CA. De afgifte van de CSR door de bevoegde autoriteit in PEM-formaat valt buiten het toepassingsgebied van dit document.

Een certificaat met keten maken

De CA geeft het serveridentiteitscertificaat af in PEM-indeling. Er moet een ketenbestand worden gemaakt met alle ketencertificaten en het serveridentiteitscertificaat voor de CTB Manager-node.

Maak in een teksteditor een bestand door het certificaat dat in de vorige stap is ondertekend te combineren en alle certificaten in de keten helemaal toe te voegen, inclusief de vertrouwde CA in één bestand in PEM-indeling in de weergegeven volgorde.

— BEGIN CERTIFICATE —

{CTB Manager Issued Certificate}

— END CERTIFICATE —

— BEGIN CERTIFICATE —

{Issuing Certificate Authority Certificate}

— END CERTIFICATE —

— BEGIN CERTIFICATE —

{Intermediate Certificate Authority Certificate}

— END CERTIFICATE —

— BEGIN CERTIFICATE —

{Root Certificate Authority Certificate}

— END CERTIFICATE — Zorg ervoor dat dit nieuwe certificaatbestand met kettingbestand geen spaties aan de voorzijde of achterzijde, lege regels en in de hierboven weergegeven volgorde bevat.

Certificaat van Upload Certificate Authority afgegeven

- Navigeer naar de CTB Manager Web UI en log in als beheerder en klik op het tandwielpictogram om toegang te krijgen tot "

Settings". CTB-instellingspictogram

CTB-instellingspictogram - Navigeer naar het tabblad "TLS-certificaat".

Tabblad CTB-certificaten

Tabblad CTB-certificaten - Selecteer

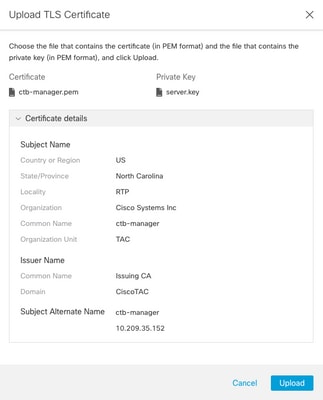

Upload TLS Certificateen selecteer vervolgens het certificaat met het kettingbestand dat in de laatste sectie is gemaakt en de CTB-manager die is gegenereerdserver_key.pemvoor respectievelijk het certificaat en de privésleutel in het dialoogvenster "TLS-certificaat uploaden". Selecteer Uploaden zodra de bestanden zijn geselecteerd.

- Nadat de bestanden zijn geselecteerd, wordt de combinatie van certificaat en sleutel door een verificatieproces bevestigd en wordt de algemene naam van de uitgever en het onderwerp weergegeven, zoals hieronder wordt weergegeven.

CTB CA Uitgegeven CERT-validatie

CTB CA Uitgegeven CERT-validatie - Selecteer de knop "Uploaden" om het nieuwe certificaat te uploaden. De web-gebruikersinterface wordt in ongeveer 60 seconden opnieuw opgestart en logt in op de web-gebruikersinterface nadat deze opnieuw is opgestart.

- Meld u aan bij de CTB Manager Node Web Console en navigeer

Settings > TLS Certificatenaar certificaatgegevens zoals een nieuwe vervaldatum of bekijk de certificaatgegevens met de browser voor meer gedetailleerde informatie zoals serienummers.

Broker-knooppunten bijwerken

Zodra de CTB Manager Node een nieuw identiteitscertificaat heeft, moet elke CTB Broker Node handmatig worden bijgewerkt.

- Log in op elke broker node via ssh en voer de

sudo ctb-manageopdracht uitadmin@ctb-broker:~$ sudo ctb-manage We trust you have received the usual lecture from the local System Administrator. It usually boils down to these three things: #1) Respect the privacy of others. #2) Think before you type. #3) With great power comes great responsibility. [sudo] password for admin: - Selecteer deze optie

cwanneer u daarom wordt gevraagd.== Management Configuration A manager configuration already exists for 10.209.35.152 Options: (o) Associate this node with a new manager (c) Re-fetch the manager's certificate but keep everything else (d) Deactivate this node (should be done after removing this node on the manager UI) (a) Abort How would you like to proceed? [o/c/d/a] c - Controleer de certificaatgegevens als deze overeenkomen met de waarden voor het ondertekende certificaat en selecteer

yom het certificaat te accepteren. De services worden automatisch gestart en zodra de service is gestart, wordt de prompt geretourneerd. De service start kan tot ongeveer 15 minuten duren om te voltooien.== Testing connection to server exists == Fetching certificate from 10.209.35.152 Subject Hash fa7fd0fb subject=C = US, ST = North Carolina, L = RTP, O = "Cisco Systems Inc", OU = TAC, CN = ctb-manager, emailAddress = noreply@cisco.com issuer=DC = CiscoTAC, CN = Issuing CA Validity: notBefore=Jun 13 16:09:29 2023 GMT notAfter=Sep 11 16:19:29 2023 GMT X509v3 Subject Alternative Name: DNS:ctb-manager, IP Address:10.209.35.152 Do you accept the authenticity of the server? [y/n] y == Writing /var/lib/titan/titanium_proxy/ssl/titanium.pem done == Starting service

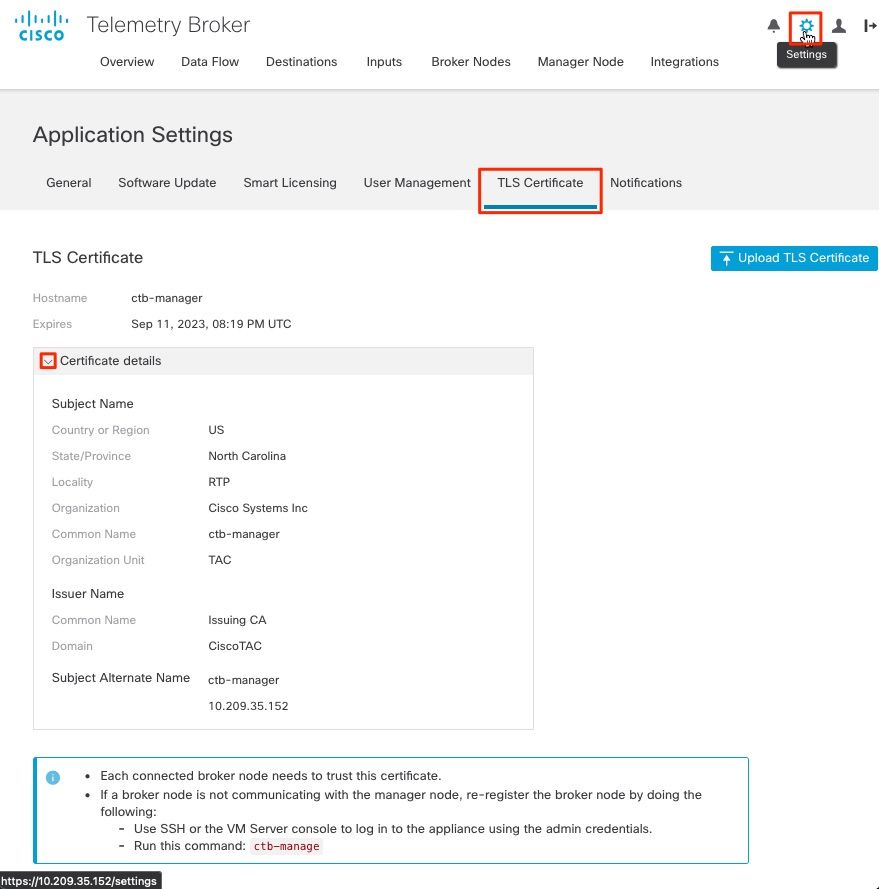

Verifiëren

Meld u aan bij de CTB Manager Node Web Console en navigeerSettings > TLS Certificatenaar certificaatgegevens zoals een nieuwe vervaldatum of bekijk de certificaatgegevens met de browser voor meer gedetailleerde informatie zoals serienummers.

CTB-certificaatgegevens

CTB-certificaatgegevens

Controleer of de CTB Broker Node geen alarmen toont in de CTB Manager Node Web UI.

Problemen oplossen

Als het certificaat onvolledig is, zoals het ontbreken van de ketencertificaten, kan de CTB Broker Node niet communiceren met de Manager Node en presenteert "Niet gezien sinds" in de kolom Status in de lijst van Broker Nodes.

De Broker Node zal doorgaan met het repliceren en distribueren van verkeer in deze staat.

Meld u aan bij de CTB Manager Node CLI en geef desudo grep -ic begin /var/lib/titan/titanium_frontend/ssl/cert.pemopdracht uit om te zien hoeveel certificaten er in het bestand cert.pem zitten.

admin@ctb-manager:~$ sudo grep -ic begin /var/lib/titan/titanium_frontend/ssl/cert.pem

[sudo] password for admin:

3 <-- Output

admin@ctb-manager:~$ De geretourneerde outputwaarde moet gelijk zijn aan het aantal CA-apparaten in de keten plus de CTB Manager.

De output van 1 wordt verwacht bij gebruik van een zelf ondertekend certificaat.

De output van 2 wordt verwacht als de PKI-infrastructuur bestaat uit één basiscertificeringsinstantie die ook de uitgevende certificeringsinstantie is.

De output van 3 wordt verwacht als de PKI-infrastructuur bestaat uit een root-CA en de uitgevende CA.

De output van 4 wordt verwacht als de PKI-infrastructuur bestaat uit een basiscertificeringsinstantie, een ondergeschikte certificeringsinstantie en de uitgevende certificeringsinstantie.

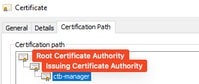

Vergelijk de uitvoer met de PKI die wordt vermeld bij het bekijken van het certificaat in een andere toepassing, zoals Microsoft Windows Crypto Shell ExtensionsPKI.

PKI-infrastructuur

PKI-infrastructuur

In deze afbeelding bevat de PKI-infrastructuur een basiscertificeringsinstantie en de uitgevende certificeringsinstantie.

De uitvoerwaarde van de opdracht is naar verwachting 3 in dit scenario.

Als de uitvoer niet aan de verwachtingen voldoet, bekijkt u de stappen in het gedeelte Certificaat met keten maken om te bepalen of een certificaat is gemist.

Bij het bekijken van een certificaat in Microsoft Windows Crypto Shell Extensions is het mogelijk dat niet alle certificaten worden gepresenteerd als de lokale machine niet voldoende informatie heeft om het certificaat te verifiëren.

Geef de opdrachtsudo ctb-mayday van de CLI om een mayday-bundel te genereren zodat TAC deze kan beoordelen.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Jul-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Joshua MartinCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback