Aangepaste URL-categorieën configureren in Secure Web Appliance

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de structuur van aangepaste Uniform Resource Locator (URL)-categorieën beschreven in Secure Web Appliance (SWA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Hoe werkt proxy.

- Beheer van Secure Web Appliance (SWA).

Cisco raadt u aan om:

- Fysieke of Virtual Secure Web Appliance (SWA) geïnstalleerd.

- Licentie geactiveerd of geïnstalleerd.

- De installatiewizard is voltooid.

- Administratieve toegang tot de SWA.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Aangepaste URL-rubrieken

Met de URL-filterengine kunt u transacties filteren in het beleid voor toegang, decodering en gegevensbeveiliging. Wanneer u URL-categorieën voor beleidsgroepen configureert, kunt u acties configureren voor aangepaste URL-categorieën, indien van toepassing, en voorgedefinieerde URL-categorieën.

U kunt aangepaste en externe live-feed URL-categorieën maken die specifieke hostnamen en IP-adressen (Internet Protocol) beschrijven. Daarnaast kunt u URL-categorieën bewerken en verwijderen.

Wanneer u deze aangepaste URL-categorieën opneemt in dezelfde Access-, Decryptie- of Cisco Data Security Policy-groep en verschillende acties toewijst aan elke categorie, heeft de actie van de hoger opgenomen aangepaste URL-categorie voorrang.

Opmerking: Als Domain Name System (DNS) meerdere IP's naar een website oplost en als een van die IP's een aangepaste geblokkeerde lijst is, dan blokkeert de Web Security Appliance de website voor alle IP's, ongeacht of ze niet worden vermeld in de aangepaste geblokkeerde lijst.

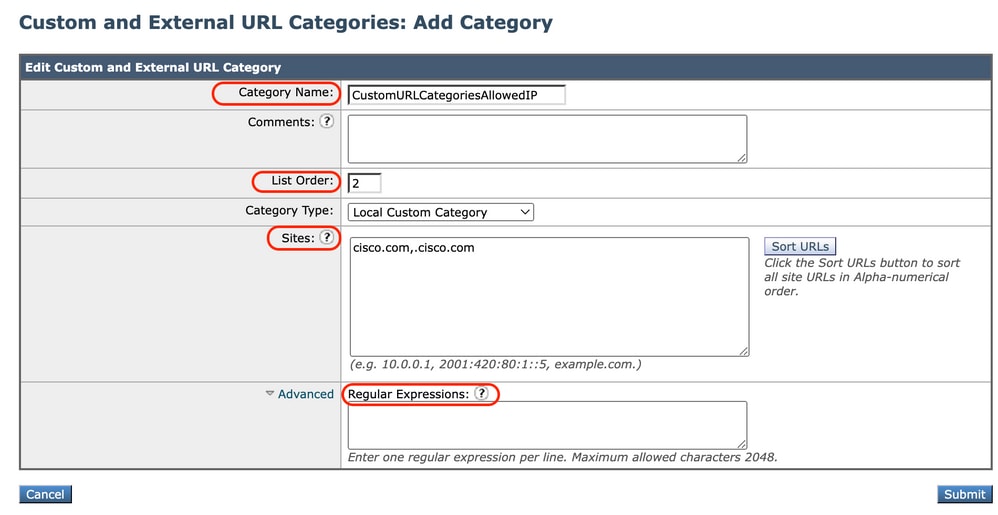

URL-categorieën voor live feed

Externe Live Feed-categorieën worden gebruikt om de lijst met URL's van een specifieke site te trekken, bijvoorbeeld om de Office 365-URL's van Microsoft op te halen.

Als u bij het maken en bewerken van aangepaste en externe URL-categorieën de categorie Externe live-feed selecteert, moet u het feedformaat selecteren (Cisco Feed Format of Office 365 Feed Format) en vervolgens een URL opgeven voor de juiste feed-bestandsserver.

Hier is de verwachte indeling voor elk feedbestand:

- Cisco Feed Format – Dit moet een bestand met door komma's gescheiden waarden (.csv) zijn; dat wil zeggen een tekstbestand met een .csv-extensie. Elke vermelding in het .csv-bestand moet op een afzonderlijke regel staan, opgemaakt als adres/komma/adrestype

(bijvoorbeeld: www.cisco.com, site of AD2.*\.com, regex). Geldige adrestypen zijn site en regex.

Hier is een fragment uit een Cisco Feed Format .csv-bestand:

www.cisco.com,site

\.xyz,regex

ad2.*\.com,regex

www.cisco.local,site

1:1:1:11:1:1::200,site - Office 365 Feed Format – Dit is een XML-bestand op een Microsoft Office 365-server of een lokale server waarop u het bestand hebt opgeslagen. Het wordt geleverd door de Office 365-service en kan niet worden gewijzigd.

De netwerkadressen in het bestand zijn ingesloten door XML-tags, deze structuur: producten > product > adreslijst > adres. In de huidige implementatie kan een "adreslijsttype" IPv6, IPv4 of URL zijn [dat domeinen en Reguliere expressies (regex)-patronen kan bevatten].

Hier is een fragment van een Office 365-feedbestand:

fc00:1040:401::d:80

fc00:1040:401::a

fc00:1040:401::9

10.71.145.72

10.71.148.74

10.71.145.114

*.cisco.com

*.example.local

*.subdomain.cisco.com

*.example.local

Opmerking: neem http:// of https:// niet op als onderdeel van een sitevermelding in het bestand of er treedt een fout op. Met andere woorden, www.cisco.com wordt correct geparseerd, terwijl http://www.cisco.com een fout produceert

Stappen voor het maken van aangepaste URL-categorieën

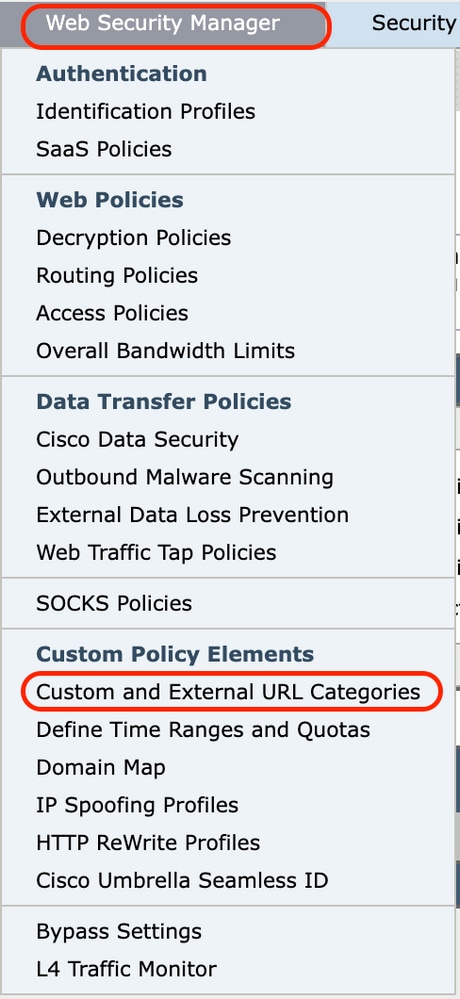

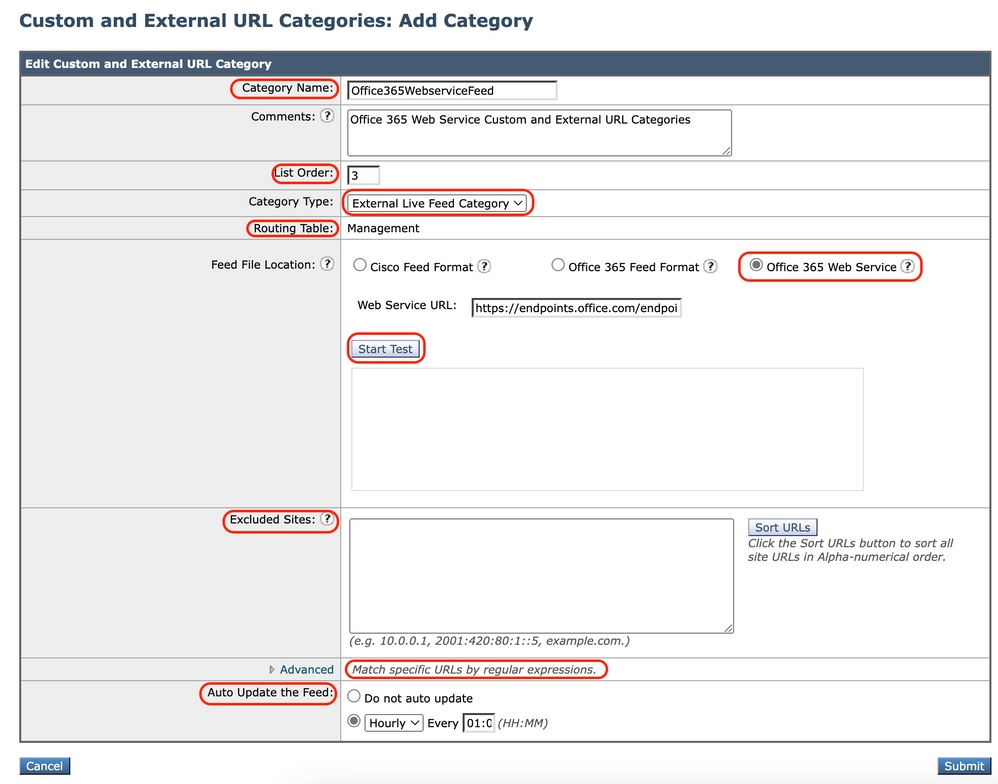

Stap 1. Kies Web Security Manager > Aangepaste en externe URL-categorieën.

afbeelding - Aangepaste rubriek selecteren in GUI

afbeelding - Aangepaste rubriek selecteren in GUI

Stap 2. Klik op Rubriek toevoegen als u een aangepaste URL-rubriek wilt maken. Als u een aangepaste URL-rubriek wilt bewerken, klikt u op de naam van de URL-rubriek.

afbeelding- categorie toevoegen vanuit GUI

afbeelding- categorie toevoegen vanuit GUI

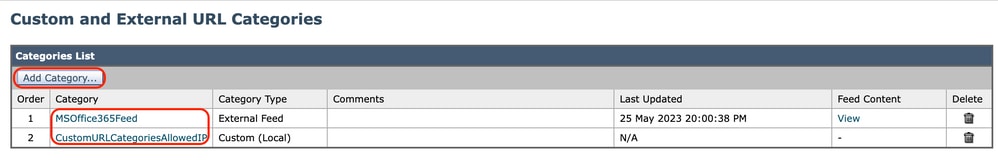

Stap 3. Geef deze informatie:

- Rubrieknaam: Voer een id in voor deze URL-categorie. Deze naam wordt weergegeven wanneer u een URL-filter configureert voor beleidsgroepen.

- Lijstvolgorde: geef de volgorde van deze categorie op in de lijst met aangepaste URL-categorieën. Voer "1" in voor de eerste URL-categorie in de lijst.

De URL-filterengine evalueert een clientverzoek aan de hand van de aangepaste URL-categorieën in de opgegeven volgorde.

Opmerking: wanneer de URL-filterengine een URL-categorie overeenkomt met de URL in een clientverzoek, wordt de URL eerst geëvalueerd aan de hand van de aangepaste URL-categorieën die in de beleidsgroep zijn opgenomen. Als de URL in de aanvraag niet overeenkomt met een aangepaste rubriek, vergelijkt de URL-filterengine deze met de vooraf gedefinieerde URL-categorieën. Als de URL niet overeenkomt met een aangepaste of vooraf gedefinieerde URL-categorie, wordt de aanvraag niet gecategoriseerd.

- Rubriektype: Kies een lokale aangepaste rubriek of een externe live-feedrubriek.

- Routeringstabel: Kies Beheer of Gegevens. Deze keuze is alleen beschikbaar als "gesplitste routering" is ingeschakeld; dat wil zeggen, het is niet beschikbaar met lokale aangepaste categorieën.

afbeelding - Lokale aangepaste URL-categorie afbeelding - Lokale aangepaste URL-categorie |

Afbeelding - Aangepaste URL-categorie - Feeds configureren Afbeelding - Aangepaste URL-categorie - Feeds configureren |

| Lokale aangepaste rubriek | Externe categorie Live Feed |

Reguliere expressies definiëren en gebruiken

De Secure Web Appliance maakt gebruik van een syntaxis voor reguliere expressies die enigszins verschilt van de syntaxis voor reguliere expressies die wordt gebruikt door andere engine-implementaties die patronen met Velocity matchen.

Verder ondersteunt het apparaat geen achterwaartse schuine streep om te ontsnappen aan een voorwaartse schuine streep. Als u een voorwaartse schuine streep in een reguliere expressie wilt gebruiken, typt u gewoon de voorwaartse schuine streep zonder een achterwaartse schuine streep.

Opmerking: AsyncOS for Web maakt technisch gezien gebruik van de Flex regular expression analyzer

Om je reguliere Expressies te testen kun je deze link gebruiken: flex lint - Regex Tester/Debugger

Let op: reguliere expressies die meer dan 63 tekens retourneren, mislukken en een fout bij ongeldige invoer veroorzaken. Zorg ervoor dat u reguliere expressies maakt die niet meer dan 63 tekens kunnen retourneren

Waarschuwing: reguliere expressies die uitgebreide tekenovereenkomsten uitvoeren, verbruiken bronnen en kunnen de systeemprestaties beïnvloeden. Om deze reden kunnen reguliere expressies voorzichtig worden toegepast.

U kunt reguliere expressies op deze locaties gebruiken:

· Aangepaste URL-categorieën voor toegangsbeleid. Wanneer u een aangepaste URL-categorie maakt die u kunt gebruiken met toegangsbeleidsgroepen, kunt u reguliere expressies gebruiken om meerdere webservers op te geven die overeenkomen met het patroon dat u invoert.

· Aangepaste user agents om te blokkeren. Wanneer u de toepassingen bewerkt om te blokkeren voor een Access Policy-groep, kunt u reguliere expressies gebruiken om specifieke user agents in te voeren om te blokkeren.

Tip: u kunt de webproxy-bypass niet instellen voor reguliere expressies.

Hier is de lijst met tekenklassen in Flex Regular Expression

| Karakterklassen | |

|---|---|

| . | Alle tekens behalve Newline |

| \w \d \s | Woord, cijfer, witruimte |

| \W \D \S | Niet woord, cijfer, witruimte |

| [ABC] | A, B of C |

| [^abc] | Niet A, B of C |

| [A-G] | Teken tussen A en G |

| ankers | |

| ^ABC$ | begin/einde van de string |

| \b | woordgrens |

| Ontsnapte tekens | |

| \. \* \\ | Ontsnapte bijzondere personages |

| \t \n \r | tabblad, lijnvoer, retourzending van het vervoer |

| \u00A9 | Unicode ontsnapt © |

| Groepen en rondkijken | |

| (ABC) | vastleggroep |

| \1 | Terug naar groep #1 |

| (?:ABC) | niet-vastleggende groep |

| (?=ABC) | positieve blik vooruit |

| (?! ABC) | Negatieve blik vooruit |

| Kwantificatoren en afwisseling | |

| A* A+ A? | 0 of meer, 1 of meer, 0 of 1 |

| a{5} a{2,} | Vijf, twee of meer |

| a{1,3} | tussen één en drie |

| A+? A{2,}? | Match zo weinig mogelijk |

| AB|CD | Match AB of CD |

Let op: Wees op uw hoede voor niet-ontsnapte punten in lange patronen, en vooral in het midden van langere patronen en wees op uw hoede voor dit meta-karakter (Star * ), vooral in combinatie met het dot-karakter. Elk patroon bevat een niet-ontsnapte stip die meer dan 63 tekens retourneert nadat de stip is uitgeschakeld.

Altijd ontsnappen *(ster) en. (punt) met \ ( slash terug ) zoals \* en \.

Als we .cisco.local gebruiken in de reguliere expressie, is het domein Xcisco.local ook een match.

Het niet-ontsnapte karakter beïnvloedt de prestaties en het creëert traagheid tijdens het surfen op het web. Dit komt omdat de patroonmatching-engine duizenden of miljoenen mogelijkheden moet doorlopen totdat hij een match vindt voor de juiste invoer, ook kan hij enkele beveiligingsproblemen hebben met betrekking tot de vergelijkbare URL's voor toegestane beleidsregels

U kunt de CLI-optie (Command-Line Interface) gebruiken geavanceerde proxyconfig > diversen > Wilt u URL-conversie in kleine letters inschakelen voor snelheidsregex, om standaard regex-conversie in kleine letters in of uit te schakelen voor hoofdletterongevoelige overeenkomsten. Gebruik het als u problemen heeft met de hoofdlettergevoeligheid.

Beperkingen en ontwerpproblemen

- U kunt niet meer dan 30 externe live feed-bestanden gebruiken in deze URL-categoriedefinities en elk bestand mag niet meer dan 5000 vermeldingen bevatten.

- Als het aantal externe voeringangen toeneemt, veroorzaakt dit een verslechtering van de prestaties.

- Het is mogelijk om hetzelfde adres in meerdere aangepaste URL-categorieën te gebruiken, maar de volgorde waarin de categorieën worden vermeld, is relevant.

Als u deze categorieën in hetzelfde beleid opneemt en voor elke categorie verschillende acties definieert, wordt de actie toegepast die is gedefinieerd voor de categorie die het hoogst wordt vermeld in de tabel met aangepaste URL-categorieën.

- Wanneer een FTP-verzoek (File Transfer Protocol) op transparante wijze wordt doorgestuurd naar de FTP-proxy, bevat het geen Hostname-informatie voor de FTP-server, alleen het IP-adres.

Hierdoor komen sommige vooraf gedefinieerde URL-categorieën en Web Reputation Filters die alleen Hostname-informatie bevatten niet overeen met native FTP-verzoeken, zelfs als de verzoeken voor die servers zijn bestemd.

Als u de toegang tot deze sites wilt blokkeren, moet u aangepaste URL-categorieën maken zodat ze hun IP-adressen kunnen gebruiken.

- Een ongecategoriseerde URL is een URL die niet overeenkomt met een vooraf gedefinieerde URL-categorie of een aangepaste URL-categorie bevat

Aangepaste URL-rubrieken gebruiken in beleidsregels

Met de URL-filterengine kunt u transacties filteren in het beleid voor toegang, decodering en gegevensbeveiliging. Wanneer u URL-categorieën voor beleidsgroepen configureert, kunt u acties configureren voor aangepaste URL-categorieën, indien van toepassing, en voorgedefinieerde URL-categorieën.

Stappen voor het configureren van URL-filters voor toegangsbeleid

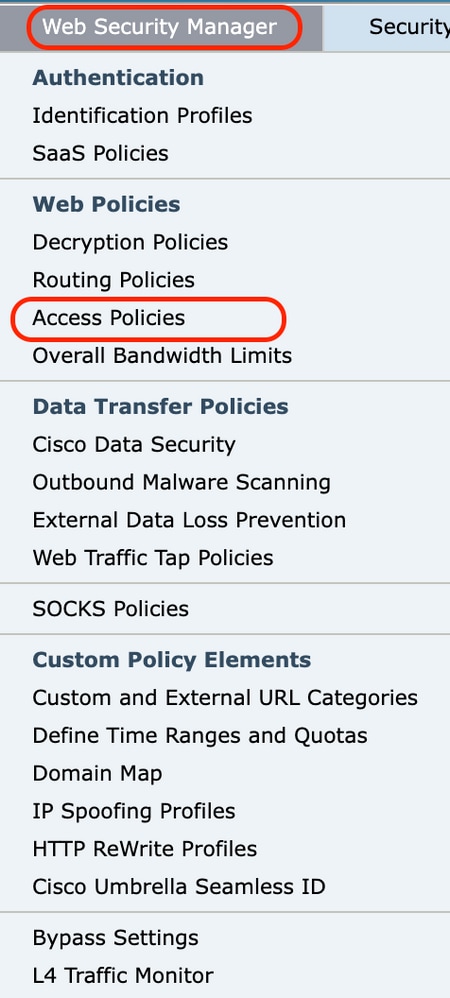

Stap 1. Kies Webbeveiligingsbeheer > Toegangsbeleid.

Image — Selecteer toegangsbeleid in de GUI

Image — Selecteer toegangsbeleid in de GUI

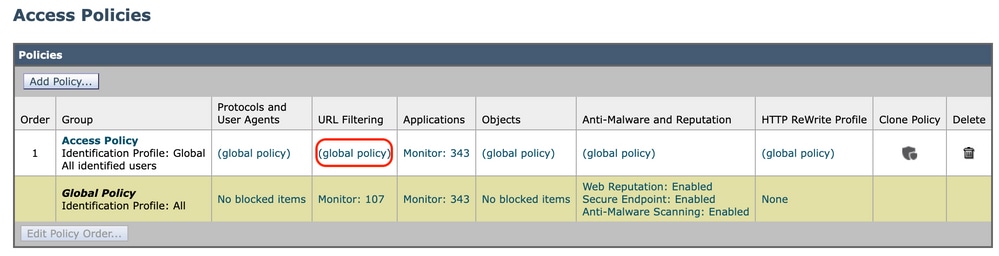

Stap 2. Klik op de koppeling in de tabel Beleid onder de kolom URL-filter voor de beleidsgroep die u wilt bewerken.

Afbeelding - Aangepaste rubriek toevoegen aan toegangsbeleid

Afbeelding - Aangepaste rubriek toevoegen aan toegangsbeleid

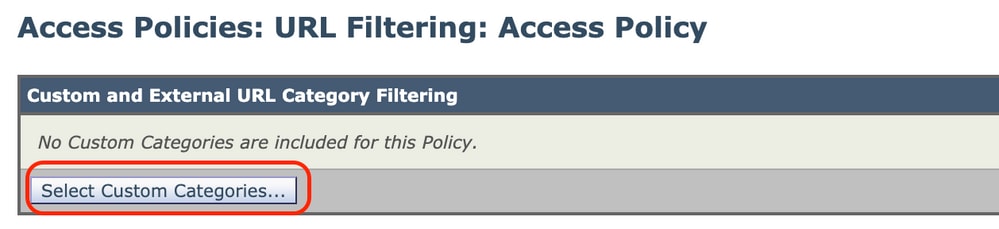

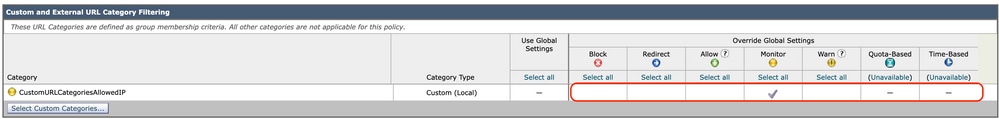

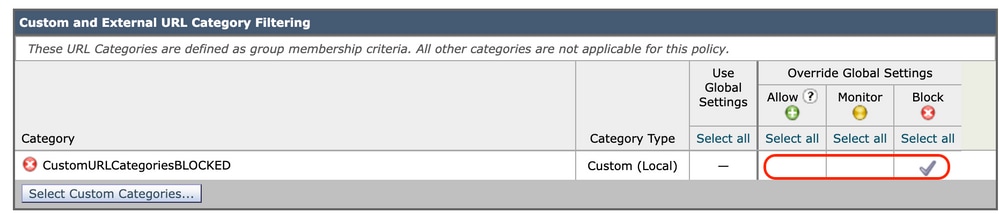

Stap 3. (Optioneel) In het gedeelte Aangepaste URL-categoriefiltering kunt u aangepaste URL-categorieën toevoegen waarop u actie kunt ondernemen in dit beleid:

a) Klik op Aangepaste rubrieken selecteren.

Afbeelding-Selecteer een aangepaste URL-rubriek

Afbeelding-Selecteer een aangepaste URL-rubriek

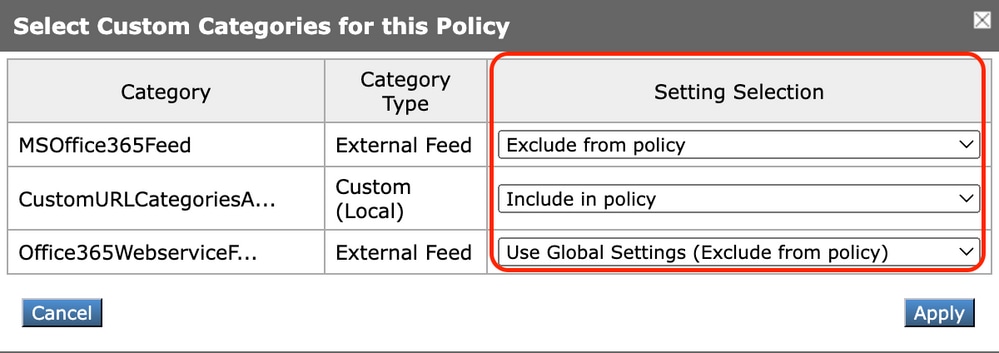

b) Kies welke aangepaste URL-categorieën u in dit beleid wilt opnemen en klik op Toepassen.

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Kies welke aangepaste URL-categorieën de URL-filterengine moet vergelijken met de clientaanvraag.

De URL-filterengine vergelijkt clientverzoeken met opgenomen aangepaste URL-categorieën en negeert uitgesloten aangepaste URL-categorieën.

De URL-filterengine vergelijkt de URL in een clientverzoek met opgenomen aangepaste URL-categorieën vóór vooraf gedefinieerde URL-categorieën.

De aangepaste URL-categorieën die in het beleid zijn opgenomen, worden weergegeven in het gedeelte Aangepaste URL-categoriefiltering.

Stap 4. Kies in het gedeelte Aangepaste URL-categoriefiltering een actie voor elke opgenomen aangepaste URL-categorie.

Afbeelding - Actie kiezen voor aangepaste rubriek

Afbeelding - Actie kiezen voor aangepaste rubriek

|

Actie |

Beschrijving |

|---|---|

|

Globale instellingen gebruiken |

Gebruikt de actie voor deze categorie in de Global Policy Group. Dit is de standaardactie voor door de gebruiker gedefinieerde beleidsgroepen. Geldt alleen voor door de gebruiker gedefinieerde beleidsgroepen. |

|

Block (blokkeren) |

De Web Proxy ontkent transacties die overeenkomen met deze instelling. |

|

omleiden |

Hiermee wordt verkeer dat oorspronkelijk is bestemd voor een URL in deze categorie omgeleid naar een locatie die u opgeeft. Wanneer u deze actie kiest, wordt het veld Omleiden naar weergegeven. Geef een URL op waarnaar al het verkeer moet worden omgeleid. |

|

Allow (toestaan) |

Sta altijd verzoeken van klanten toe voor websites in deze categorie. Toegestane verzoeken omzeilen alle verdere filters en Malware scans. Gebruik deze instelling alleen voor vertrouwde websites. U kunt deze instelling gebruiken voor interne sites. |

|

Monitor (bewaken) |

De Web Proxy staat het verzoek niet toe of blokkeert het niet. In plaats daarvan blijft het de clientaanvraag evalueren aan de hand van andere beheerinstellingen voor beleidsgroepen, zoals het webreputatiefilter. |

|

waarschuwen |

De Web Proxy blokkeert in eerste instantie het verzoek en geeft een waarschuwingspagina weer, maar stelt de gebruiker in staat om door te gaan door op een hypertekstlink op de waarschuwingspagina te klikken. |

|

op basis van quota |

Als een individuele gebruiker het opgegeven volume of de opgegeven tijdquota nadert, wordt een waarschuwing weergegeven. Wanneer aan een quotum is voldaan, wordt een blokpagina weergegeven. . |

|

op tijd gebaseerd |

De webproxy blokkeert of bewaakt het verzoek gedurende de opgegeven tijdsperioden. |

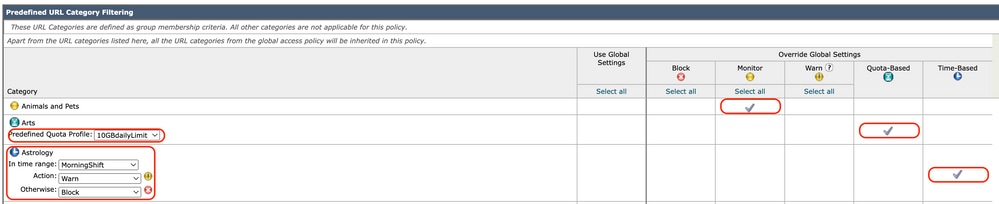

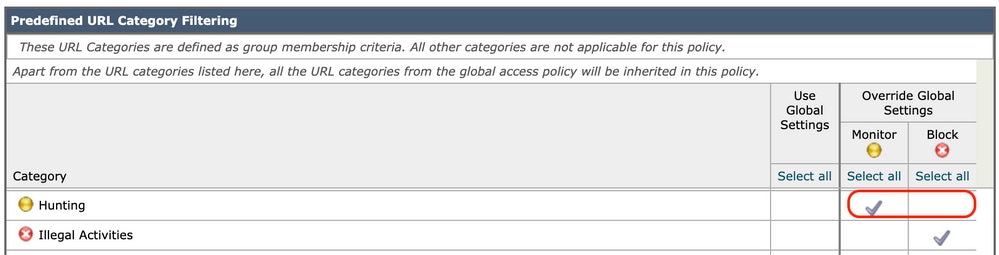

Stap 5. Kies in het gedeelte Vooraf gedefinieerde URL-categoriefilter een van deze acties voor elke categorie:

-

Globale instellingen gebruiken

-

Monitor (bewaken)

-

waarschuwen

-

Block (blokkeren)

-

op tijd gebaseerd

-

op basis van quota

Afbeelding - Actie selecteren voor vooraf gedefinieerde categorie

Afbeelding - Actie selecteren voor vooraf gedefinieerde categorie

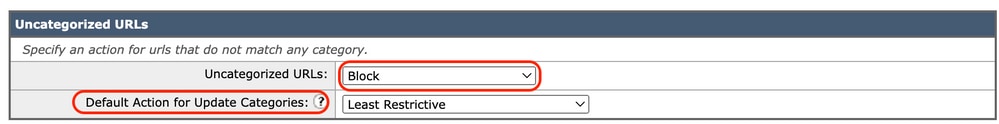

Stap 6. Kies in het gedeelte Uncategorized URL's de actie die moet worden uitgevoerd voor clientverzoeken aan websites die niet in een vooraf gedefinieerde of aangepaste URL-categorie vallen. Deze instelling bepaalt ook de standaardactie voor nieuwe en samengevoegde rubrieksresultaten van updates van de set van URL-rubrieken.

Afbeelding - Actie kiezen voor URL zonder rubriek

Afbeelding - Actie kiezen voor URL zonder rubriek

Stap 7. Wijzigingen indienen en vastleggen.

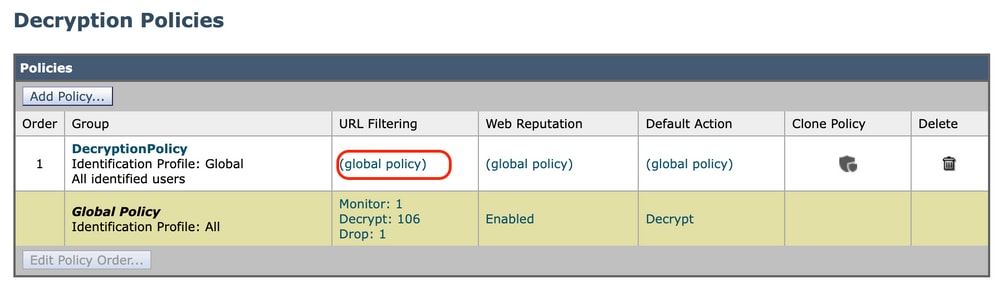

Stappen voor het configureren van URL-filters voor het decoderingsbeleid

Stap 1. Kies Webbeveiligingsbeheer > Decoderingsbeleid.

Afbeelding - Decoderingsbeleid kiezen

Afbeelding - Decoderingsbeleid kiezen

Stap 2. Klik op de koppeling in de tabel Beleid onder de kolom URL-filtering voor de beleidsgroep die u wilt bewerken.

Afbeelding - URL-filter kiezen

Afbeelding - URL-filter kiezen

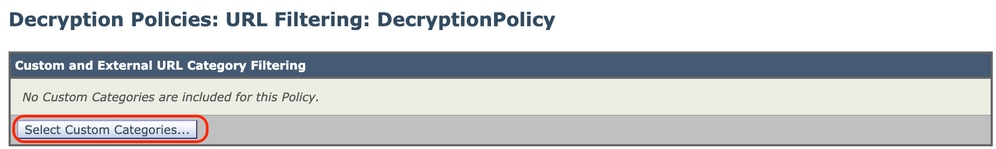

Stap 3. (Optioneel) In het gedeelte Aangepaste URL-categoriefiltering kunt u aangepaste URL-categorieën toevoegen waarop u actie kunt ondernemen in dit beleid:

-

Klik op Aangepaste rubrieken selecteren.

Afbeelding - Aangepaste rubrieken kiezen

Afbeelding - Aangepaste rubrieken kiezen

b. Kies welke aangepaste URL-categorieën u wilt opnemen in dit beleid en klik op Toepassen.

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Kies welke aangepaste URL-categorieën de URL-filterengine moet vergelijken met de clientaanvraag.

De URL-filterengine vergelijkt clientverzoeken met opgenomen aangepaste URL-categorieën en negeert uitgesloten aangepaste URL-categorieën.

De URL-filterengine vergelijkt de URL in een clientverzoek met opgenomen aangepaste URL-categorieën vóór vooraf gedefinieerde URL-categorieën.

De aangepaste URL-categorieën die in het beleid zijn opgenomen, worden weergegeven in het gedeelte Aangepaste URL-categoriefiltering.

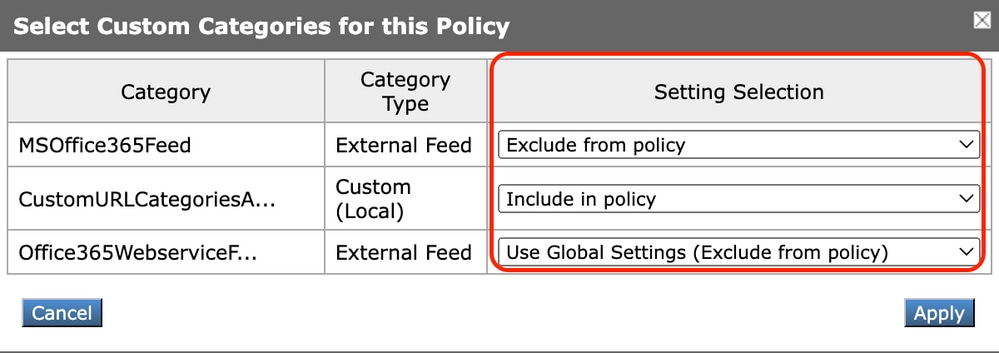

Stap 4. Kies een actie voor elke aangepaste en vooraf gedefinieerde URL-categorie.

Afbeelding - Kies actie voor decoderingsbeleid

Afbeelding - Kies actie voor decoderingsbeleid

|

Actie |

Beschrijving |

|---|---|

|

Globale instelling gebruiken |

Hiermee gebruikt u de actie voor deze categorie in de algemene beleidsgroep voor decodering. Dit is de standaardactie voor door de gebruiker gedefinieerde beleidsgroepen. Geldt alleen voor door de gebruiker gedefinieerde beleidsgroepen. Wanneer een aangepaste URL-categorie is uitgesloten in het algemene ontcijferingsbeleid, is de standaardactie voor aangepaste URL-categorieën die zijn opgenomen in het door de gebruiker gedefinieerde ontcijferingsbeleid Monitor in plaats van Globale instellingen gebruiken. U kunt geen Globale instellingen gebruiken kiezen wanneer een aangepaste URL-categorie is uitgesloten in het algemene decoderingsbeleid. |

|

passeren |

Doorloopt de verbinding tussen de client en de server zonder de verkeersinhoud te inspecteren. |

|

Monitor (bewaken) |

De Web Proxy staat het verzoek niet toe of blokkeert het niet. In plaats daarvan blijft het de clientaanvraag evalueren aan de hand van andere beheerinstellingen voor beleidsgroepen, zoals het webreputatiefilter. |

|

ontcijferen |

Hiermee wordt de verbinding toegestaan, maar wordt de verkeersinhoud gecontroleerd. Het toestel decodeert het verkeer en past het toegangsbeleid toe op het gedecodeerde verkeer alsof het een platte tekst Hypertext Transfer Protocol (HTTP)-verbinding is. Wanneer de verbinding is gedecodeerd en toegangsbeleid is toegepast, kunt u het verkeer scannen op malware. |

|

Afwijzing |

Hiermee wordt de verbinding verbroken en wordt het verbindingsverzoek niet doorgegeven aan de server. Het toestel meldt de gebruiker niet dat het de verbinding heeft verbroken. |

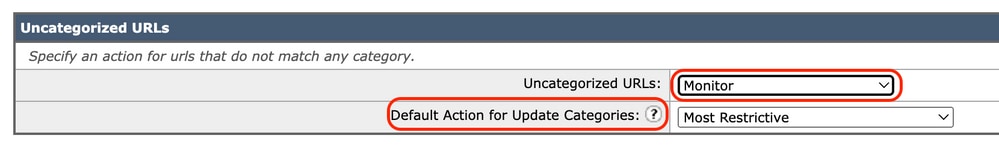

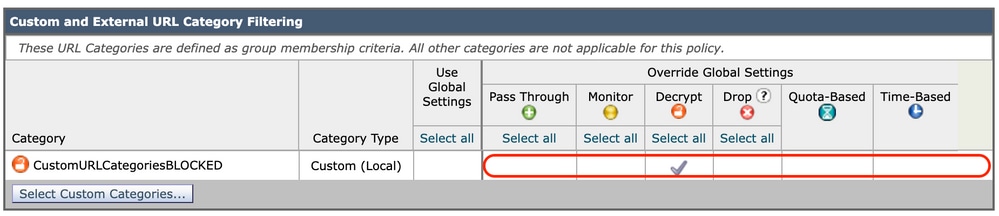

Stap 5. Kies in het gedeelte Uncategorized URL's de actie die moet worden uitgevoerd voor clientverzoeken aan websites die niet in een vooraf gedefinieerde of aangepaste URL-categorie vallen.

Deze instelling bepaalt ook de standaardactie voor nieuwe en samengevoegde rubrieksresultaten van updates van de set van URL-rubrieken.

Afbeelding - Beleid voor decodering zonder categorie

Afbeelding - Beleid voor decodering zonder categorie

Stap 6. Wijzigingen indienen en vastleggen.

Let op: Als u een bepaalde URL-categorie wilt blokkeren voor HTTPS-verzoeken (Hypertext Transfer Protocol Secure), kiest u ervoor om die URL-categorie te decoderen in de groep Decryptiebeleid en kiest u vervolgens om dezelfde URL-categorie te blokkeren in de groep Toegangsbeleid.

Stappen voor het configureren van URL-filters voor beleidsgroepen voor gegevensbeveiliging

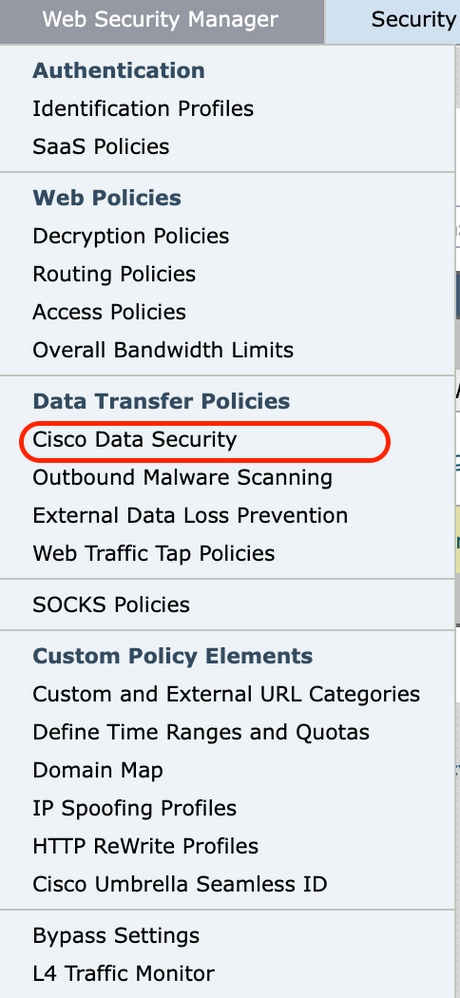

Stap 1. Kies Webbeveiligingsbeheer > Cisco-gegevensbeveiliging.

Image - Cisco-gegevensbeveiliging

Image - Cisco-gegevensbeveiliging

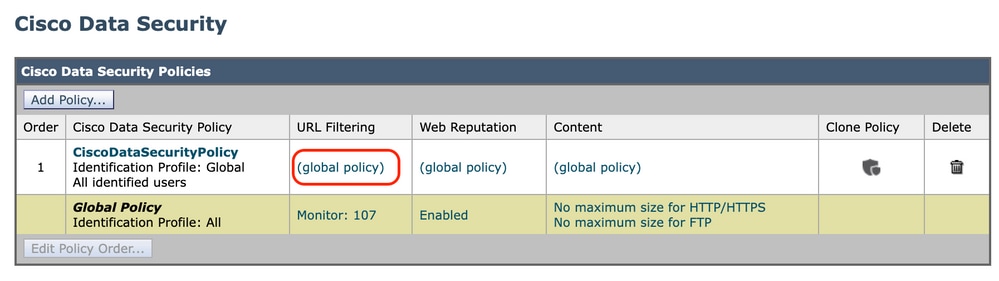

Stap 2. Klik op de koppeling in de tabel Beleid onder de kolom URL-filtering voor de beleidsgroep die u wilt bewerken.

Afbeelding - Gegevensbeveiliging kiest URL-filter

Afbeelding - Gegevensbeveiliging kiest URL-filter

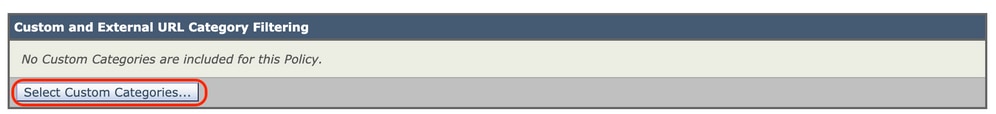

Stap 3. (Optioneel) In het gedeelte Aangepaste URL-categoriefiltering kunt u aangepaste URL-categorieën toevoegen waarop u actie kunt ondernemen in dit beleid:

-

Klik op Aangepaste rubrieken selecteren.

Afbeelding - Aangepast veld selecteren

Afbeelding - Aangepast veld selecteren

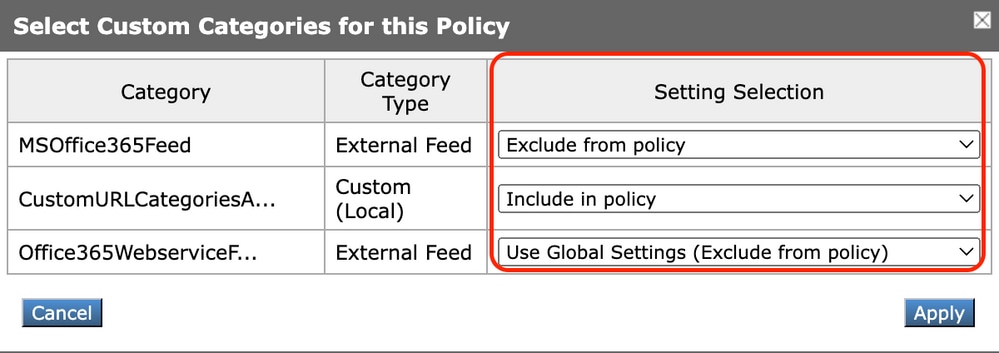

b. Kies welke aangepaste URL-categorieën u wilt opnemen in dit beleid en klik op Toepassen.

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Afbeelding-Selecteer Aangepaste categorieën om in het beleid op te nemen

Kies welke aangepaste URL-categorieën de URL-filterengine moet vergelijken met de clientaanvraag.

De URL-filterengine vergelijkt clientverzoeken met opgenomen aangepaste URL-categorieën en negeert uitgesloten aangepaste URL-categorieën.

De URL-filterengine vergelijkt de URL in een clientverzoek met opgenomen aangepaste URL-categorieën vóór vooraf gedefinieerde URL-categorieën.

De aangepaste URL-categorieën die in het beleid zijn opgenomen, worden weergegeven in het gedeelte Aangepaste URL-categoriefiltering.

Stap 4. Kies in het gedeelte Aangepaste URL-categoriefiltering een actie voor elke aangepaste URL-categorie.

Image — Data Security Choose Action

Image — Data Security Choose Action

|

Actie |

Beschrijving |

|---|---|

|

Globale instelling gebruiken |

Gebruikt de actie voor deze categorie in de Global Policy Group. Dit is de standaardactie voor door de gebruiker gedefinieerde beleidsgroepen. Geldt alleen voor door de gebruiker gedefinieerde beleidsgroepen. Wanneer een aangepaste URL-categorie is uitgesloten in het algemene Cisco-gegevensbeveiligingsbeleid, is de standaardactie voor aangepaste URL-categorieën in door de gebruiker gedefinieerde Cisco-gegevensbeveiligingsbeleid Monitor in plaats van Globale instellingen gebruiken. U kunt globale instellingen niet gebruiken als een aangepaste URL-categorie is uitgesloten in het algemene gegevensbeveiligingsbeleid van Cisco. |

|

Allow (toestaan) |

Sta altijd uploadverzoeken toe voor websites in deze categorie. Alleen van toepassing op aangepaste URL-categorieën. Toegestane verzoeken omzeilen alle verdere gegevensbeveiligingsscans en het verzoek wordt geëvalueerd aan de hand van het toegangsbeleid. Gebruik deze instelling alleen voor vertrouwde websites. U kunt deze instelling gebruiken voor interne sites. |

|

Monitor (bewaken) |

De Web Proxy staat het verzoek niet toe of blokkeert het niet. In plaats daarvan blijft het het uploadverzoek evalueren aan de hand van andere instellingen voor beleidsgroepbeheer, zoals het filter voor webreputatie. |

|

Block (blokkeren) |

De Web Proxy ontkent transacties die overeenkomen met deze instelling. |

Stap 5. Kies in de sectie Vooraf gedefinieerde URL-categoriefiltering een van deze acties voor elke categorie:

-

Globale instellingen gebruiken

-

Monitor (bewaken)

-

Block (blokkeren)

Afbeelding - Vooraf gedefinieerde URL voor gegevensbeveiliging - Actie kiezen

Afbeelding - Vooraf gedefinieerde URL voor gegevensbeveiliging - Actie kiezen

Stap 6. Kies in het gedeelte Uncategorized URL's de actie die moet worden uitgevoerd voor uploadverzoeken naar websites die niet in een vooraf gedefinieerde of aangepaste URL-categorie vallen.

Deze instelling bepaalt ook de standaardactie voor nieuwe en samengevoegde rubrieksresultaten van updates van de set van URL-rubrieken.

Afbeelding - Gegevensbeveiliging in categorie

Afbeelding - Gegevensbeveiliging in categorie

Stap 7. Wijzigingen indienen en vastleggen.

Let op: Als u de maximale bestandsgroottebeperking niet uitschakelt, blijft Web Security Appliance de maximale bestandsgrootte valideren wanneer de opties Toestaan of Monitor zijn geselecteerd in de URL-filtering.

Stappen voor het configureren van het beheren van uploadverzoeken met aangepaste URL-categorieën

Elk uploadverzoek wordt toegewezen aan een beleidsgroep "Uitgaand scannen van malware" en neemt de controle-instellingen van die beleidsgroep over.

Nadat de Web Proxy de koppen voor het uploadverzoek heeft ontvangen, heeft deze de informatie die nodig is om te beslissen of de aanvraaginstantie moet worden gescand.

De DVS-engine scant het verzoek en geeft een oordeel terug aan de Web Proxy. De blokkeringspagina wordt weergegeven voor de eindgebruiker, indien van toepassing.

|

Stap 1 |

Kies Web Security Manager > Uitgaand scannen op malware. |

||||||||

|

Stap 2 |

Klik in de kolom Bestemmingen op de koppeling voor de beleidsgroep die u wilt configureren. |

||||||||

|

Stap 3 |

Selecteer in de sectie Bewerken bestemmingsinstellingen de optie "Aangepaste instellingen voor scannen definiëren" in het vervolgkeuzemenu. |

||||||||

|

Stap 4 |

Selecteer in het gedeelte Bestemmingen om te scannen een van de volgende opties:

|

||||||||

|

Stap 5 |

Dien uw wijzigingen in. |

||||||||

|

Stap 6 |

Klik in de kolom Anti-Malware Filtering op de koppeling voor de beleidsgroep. |

||||||||

|

Stap 7 |

Selecteer in de sectie Instellingen voor antimalware de optie Aangepaste instellingen voor antimalware definiëren. |

||||||||

|

Stap 8 |

Selecteer in de sectie Cisco DVS Anti-Malware Settings welke anti-malware-scanengines u wilt inschakelen voor deze beleidsgroep. |

||||||||

|

Stap 9 |

Kies in de sectie Malwarecategorieën of u de verschillende malwarecategorieën wilt controleren of blokkeren. De categorieën in deze sectie zijn afhankelijk van welke scanengines u inschakelt. |

||||||||

|

Stap 10 |

Wijzigingen indienen en vastleggen. |

Stappen voor het configureren van controle-uploadverzoeken in extern DLP-beleid

Zodra de Web Proxy de koppen voor het uploadverzoek heeft ontvangen, heeft deze de informatie die nodig is om te beslissen of het verzoek naar het externe DLP-systeem kan gaan voor scan.

Het DLP-systeem scant het verzoek en retourneert een vonnis naar de Web Proxy, blokkeert of controleert (evalueer het verzoek aan de hand van het toegangsbeleid).

|

Stap 1 |

Kies Web Security Manager > Preventie van extern gegevensverlies. |

|

Stap 2 |

Klik op de koppeling onder de kolom Bestemmingen voor de beleidsgroep die u wilt configureren. |

|

Stap 3 |

Kies in het gedeelte Bestemmingsinstellingen bewerken de optie "Bestemmingen definiëren Aangepaste instellingen scannen." |

|

Stap 4 |

Kies een van de volgende opties in het gedeelte Bestemming om te scannen:

|

|

Stap 5 |

Wijzigingen indienen en vastleggen. |

URL's omzeilen en doorgeven

U kunt de Secure Web Appliance configureren in een transparante proxy-implementatie om de HTTP- of HTTPS-verzoeken van bepaalde clients of naar bepaalde bestemmingen te omzeilen.

Tip: u kunt passthrough gebruiken voor toepassingen waarvoor verkeer door het toestel moet gaan, zonder dat wijzigingen of certificaatcontroles van de bestemmingsservers nodig zijn

Let op: de functie Domeintoewijzing werkt in de HTTPS Transparent-modus. Deze functie werkt niet in de expliciete modus en voor HTTP-verkeer.

-

De aangepaste lokale rubriek moet worden geconfigureerd zodat het verkeer deze functie kan gebruiken.

-

Wanneer deze functie is ingeschakeld, wijzigt of wijst de servernaam aan volgens de servernaam die is geconfigureerd in de domeinnaam, zelfs als er gegevens over de servernaamindicatie (SNI) beschikbaar zijn.

-

Deze functie blokkeert geen verkeer op basis van een domeinnaam als dat verkeer overeenkomt met de domeinnaam en de bijbehorende aangepaste categorie, decoderingsbeleid en doorvoeractie zijn geconfigureerd.

-

Authenticatie werkt niet met deze doorvoerfunctie. Authenticatie vereist decodering, maar het verkeer wordt in dit geval niet gedecodeerd.

-

Het verkeer wordt niet gecontroleerd. U moet UDP-verkeer configureren om niet naar de Web Security Appliance te komen, in plaats daarvan moet het rechtstreeks via de firewall naar het internet gaan voor toepassingen zoals WhatsApp, Telegram enzovoort.

-

WhatsApp, Telegram en Skype werken in de Transparante modus. Sommige apps zoals WhatsApp werken echter niet in de expliciete modus vanwege beperkingen op de app.

Zorg ervoor dat u een identificatiebeleid hebt gedefinieerd voor de apparaten waarvoor doorgaand verkeer naar specifieke servers vereist is. In het bijzonder moet u:

-

Kies Vrijstellen van verificatie/identificatie.

-

Geef de adressen op waarop dit identificatieprofiel van toepassing moet zijn. U kunt IP-adressen, Classless Inter-Domain Routing (CIDR)-blokken en subnetten gebruiken.

|

Stap 1 |

HTTPS-proxy inschakelen. |

||||||||||

|

Stap 2 |

Kies Web Security Manager > Domeintoewijzing.

|

||||||||||

|

Stap 3 |

Kies Web Security Manager > Aangepaste en externe URL-categorieën.

|

||||||||||

|

Stap 4 |

Kies Web Security Manager > Decoderingsbeleid.

(Optioneel) U kunt de %(opmaakspecificatie gebruiken om toegangslog-informatie te bekijken. |

Web Proxy Bypass configureren voor webverzoeken

Zodra u de aangepaste URL-categorieën toevoegt aan de proxy-bypasslijst, worden alle IP-adressen en de domeinnamen van de aangepaste URL-categorieën omzeild voor zowel de bron als de bestemming.

|

Stap 1 |

Kies Web Security Manager > Instellingen omzeilen. |

|

Stap 2 |

Klik op Instellingen voor bypass bewerken. |

|

Stap 3 |

Voer de adressen in waarvoor u de webproxy wilt omzeilen. Opmerking: Wanneer u /0 configureert als subnetmasker voor elk IP-adres in de bypasslijst, omzeilt het toestel al het webverkeer. In dit geval interpreteert het toestel de configuratie als 0.0.0.0/0. |

|

Stap 4 |

Kies de aangepaste URL-categorieën die u wilt toevoegen aan de proxy bypass-lijst. |

|

Stap 5 |

Verzend en verbind uw wijzigingen. |

Let op: u kunt de webproxy bypass voor reguliere expressies niet instellen.

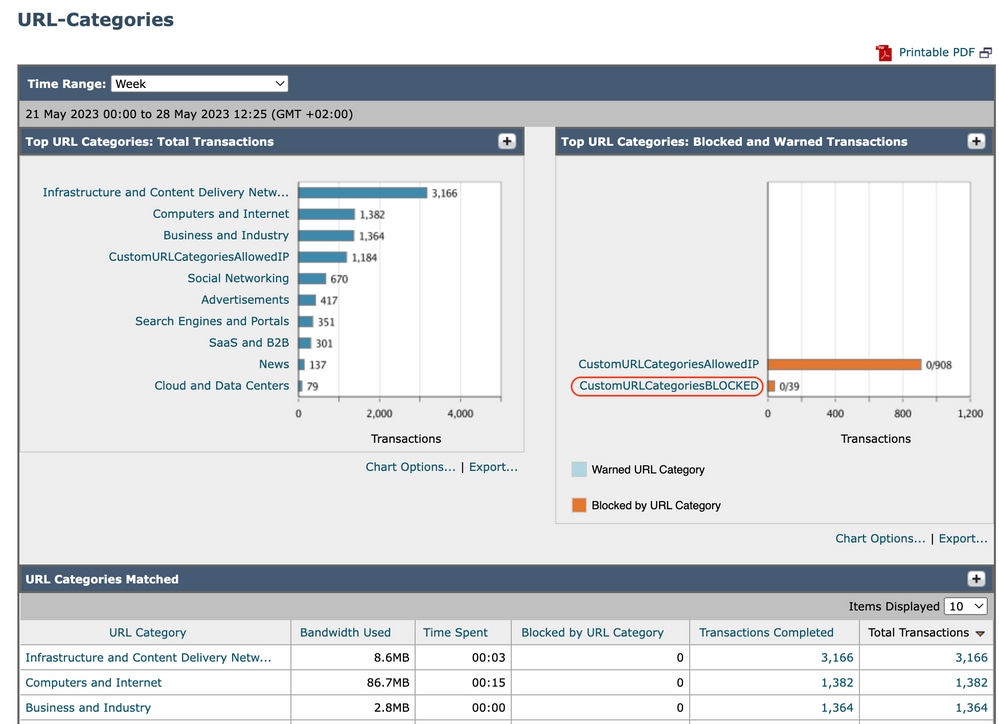

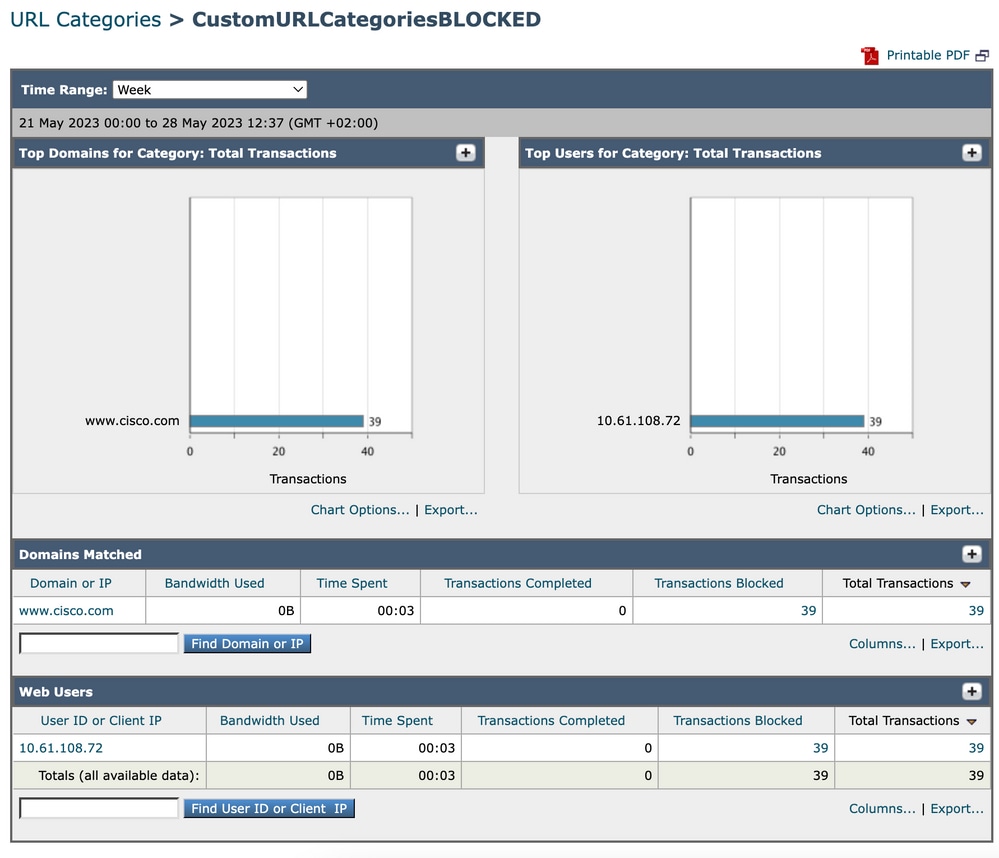

Rapporten

Op de pagina "Rapportage" >> URL-categorieën vindt u een collectieve weergave van URL-statistieken met informatie over de belangrijkste URL-categorieën die overeenkomen en de bovenste URL-categorieën die zijn geblokkeerd.

Deze pagina geeft categoriespecifieke gegevens weer voor bandbreedtebesparingen en webtransacties.

|

Deel |

Beschrijving |

|---|---|

|

Tijdsbereik (vervolgkeuzelijst) |

Kies het tijdbereik voor uw rapport. |

|

Top-URL-categorieën op totaal aantal transacties |

Dit gedeelte geeft de bovenste URL-categorieën weer die op de site worden bezocht in een grafiekformaat. |

|

Top URL-categorieën door geblokkeerde en gewaarschuwde transacties |

Toont de bovenste URL die een blokkering of waarschuwingsactie heeft geactiveerd per transactie in een grafiekformaat. |

|

URL-rubrieken gevonden |

Toont de verwerking van transacties per URL-categorie gedurende het opgegeven tijdsbereik, plus de gebruikte bandbreedte en de tijd die in elke categorie is doorgebracht. Als het percentage ongecategoriseerde URL's hoger is dan 15-20%, overweeg dan deze opties:

|

Rapport Afbeelding-URL-categorie

Rapport Afbeelding-URL-categorie

U kunt op een rubrieknaam klikken om meer details met betrekking tot die rubriek weer te geven, zoals overeenkomende domeinen of gebruikerslijst.

Afbeelding - Pagina met gedetailleerd rapport

Afbeelding - Pagina met gedetailleerd rapport

De set van vooraf gedefinieerde URL-categorieën kan periodiek automatisch worden bijgewerkt op uw Web Security Appliance.

Als deze updates zich voordoen, blijven oude rubrieknamen in rapporten verschijnen totdat de gegevens die aan de oudere rubrieken zijn gekoppeld te oud zijn om in rapporten te worden opgenomen.

Rapportgegevens die zijn gegenereerd na het bijwerken van een URL-categorieënset, gebruiken de nieuwe categorieën, zodat u zowel oude als nieuwe categorieën in hetzelfde rapport kunt zien.

In URL-statistieken op de pagina URL-categorieën van rapporten is het belangrijk om te begrijpen hoe u deze gegevens kunt interpreteren:

| gegevenstype | Beschrijving |

| URL-filtering overgeslagen | Vertegenwoordigt de geblokkeerde beleid-, poort- en beheerdersagent die optreedt voordat de URL wordt gefilterd. |

| Niet-gecategoriseerde URL | Geeft alle transacties weer waarvoor de URL-filterengine wordt opgevraagd, maar er wordt geen categorie gekoppeld. |

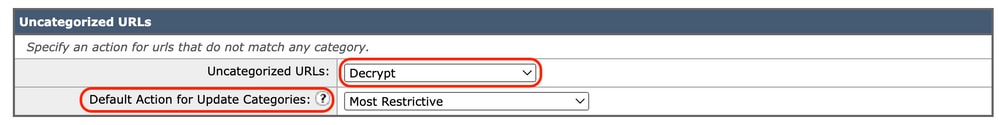

Aangepaste URL-categorieën bekijken in het toegangslogboek

De Secure Web Appliance gebruikt de eerste vier tekens van aangepaste URL-categorienamen voorafgegaan door "c_" in de toegangslogs.

In dit voorbeeld is de categorienaam CustomURLCategoriesBLOCKED en in de acesslogs zie je C_Cust:

1685269516.853 86 10.61.108.72 TCP_DENIED_SSL/403 0 GET https://www.cisco.com:443/ - NONE/- - DROP_CUSTOMCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-NONE-NONE <"C_Cust",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

Let op: Overweeg de aangepaste URL-categorienaam als u Sawmill gebruikt om de toegangslogs te ontleden. Als de eerste vier tekens van de aangepaste URL-categorie een spatie bevatten, kan Sawmill de vermelding in het toegangslogboek niet goed ontleden. Gebruik in plaats daarvan alleen ondersteunde tekens in de eerste vier tekens.

Tip: Als u de volledige naam van een aangepaste URL-categorie in de toegangslogs wilt opnemen, voegt u de opmaakspecificatie %XF toe aan de toegangslogs.

Wanneer in een beleidsgroep voor webtoegang een aangepaste URL-categorie is ingesteld op Bewaken en een andere component (zoals de Web Reputation Filters of de Different Verdicts Scanning (DVS)-engine) de uiteindelijke beslissing neemt om een aanvraag voor een URL in de aangepaste URL-categorie toe te staan of te blokkeren, wordt in het toegangslogboekitem voor het verzoek de vooraf gedefinieerde URL-categorie weergegeven in plaats van de aangepaste URL-categorie.

Ga voor meer informatie over het configureren van aangepaste velden in Access Logs naar: Prestatieparameter configureren in Access Logs - Cisco

Problemen oplossen

Rubriek niet-overeenkomend

In de toegangslogboeken kunt u zien tot welke aangepaste URL-categorie het verzoek behoort, als de selectie niet is zoals verwacht:

- Als de aanvraag is gecategoriseerd in andere aangepaste URL-categorieën, controleert u op dubbele URL's of een overeenkomende reguliere expressie in andere categorieën of verplaatst u de aangepaste URL-categorie naar boven en test u opnieuw. Het is beter om de overeenkomende aangepaste URL-categorie zorgvuldig te inspecteren.

- Als het verzoek is gecategoriseerd in Vooraf gedefinieerde categorieën, controleer dan de voorwaarden in de bestaande Aangepaste URL-categorie, als ze allemaal overeenkomen, probeer het IP-adres toe te voegen en test of zorg ervoor dat de typefout en de juiste reguliere expressie wordt gebruikt, indien van toepassing.

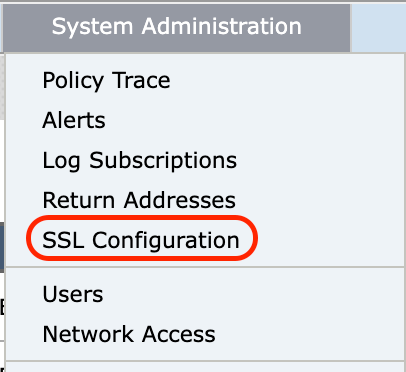

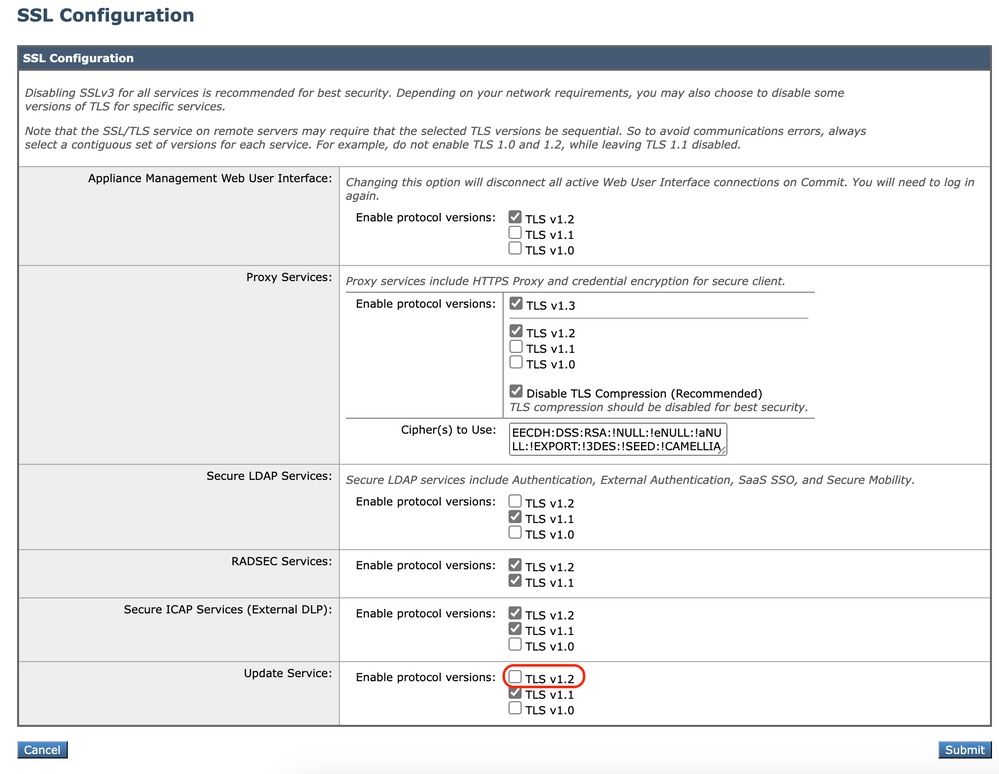

Vooraf gedefinieerde categorieën zijn niet bijgewerkt

Als de vooraf gedefinieerde categorieën niet zijn bijgewerkt of in de toegangslogs die u "err" ziet in het gedeelte URL-categorie, zorg er dan voor dat TLSv1.2 is ingeschakeld voor Updater.

Als u de Updater SSL-configuratie wilt wijzigen, gebruikt u de volgende stappen uit de GUI:

Stap 1. Kies SSL-configuratie in Systeembeheer

Image- SSL-configuratie

Image- SSL-configuratie

Stap 2. Kies Instellingen bewerken.

Stap 3. Kies TLSv1.2 in het gedeelte Update service

Image — Update Service TLSv1.2

Image — Update Service TLSv1.2

Stap 4. Wijzigingen indienen en vastleggen

Als u de Updater SSL-configuratie wilt wijzigen, gebruikt u de volgende stappen van CLI:

Stap 1. Vanuit CLI voert u sclofig uit

Stap 2. Typ de versie en druk op enter

Stap 3. Kies Updater

Stap 4. Kies TLSv1.2

Stap 5. Druk op Enter om de wizard af te sluiten

Stap 6. committeer de wijzigingen.

SWA_CLI> sslconfig

Disabling SSLv3 is recommended for best security.

Note that the SSL/TLS service on remote servers may require that the selected TLS versions be sequential. So to avoid communications errors, always select a contiguous set of versions for each service. For example, do not enable TLS 1.0 and

1.2, while leaving TLS 1.1 disabled.

Choose the operation you want to perform:

- VERSIONS - Enable or disable SSL/TLS versions

- COMPRESS - Enable or disable TLS compression for Proxy Service

- CIPHERS - Set ciphers for services in Secure Web Appliance

- FALLBACK - Enable or disable SSL/TLS fallback option

- ECDHE - Enable or disable ECDHE Authentication.

[]> versions

SSL/TLS versions may be enabled or disabled for the following services:

LDAPS - Secure LDAP Services (including Authentication, External Authentication, SaaS SSO, Secure Mobility)

Updater - Update Service

WebUI - Appliance Management Web User Interface

RADSEC - Secure RADSEC Services (including Authentication, External Authentication)

SICAP - Secure ICAP Service

Proxy - Proxy Services (including HTTPS Proxy, Credential Encryption for Secure Client)

Currently enabled SSL/TLS versions by service: (Y : Enabled, N : Disabled)

LDAPS Updater WebUI RADSEC SICAP Proxy

TLSv1.0 N N N N/A N N

TLSv1.1 Y Y N Y Y N

TLSv1.2 N N Y Y Y Y

TLSv1.3 N/A N/A N/A N/A N/A Y

Select the service for which to enable/disable SSL/TLS versions:

1. LDAPS

2. Updater

3. Proxy

4. RADSEC

5. SICAP

6. WebUI

7. All Services

[]> 2

Currently enabled protocol(s) for Updater are TLSv1.1.

To change the setting for a specific protocol, select an option below:

1. TLSv1.0

2. TLSv1.1

3. TLSv1.2

[]> 3

TLSv1.2 support for Update Service is currently disabled. Do you want to enable it? [N]> Y

Currently enabled protocol(s) for Updater are TLSv1.1, TLSv1.2.

referentie

Richtlijnen voor best practices voor Cisco Web Security-apparaten - Cisco

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

07-Jul-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Amirhossein Mojarrad

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback