FTD HA (Failover) migreren naar een andere FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de procedure beschreven voor de migratie van een FTD HA van een bestaand VCC naar een ander VCC.

Voor een zelfstandige migratie van een firewall naar een nieuwe FMC, controleert u https://www.cisco.com/c/en/us/support/docs/security/secure-firewall-threat-defense/222480-migrate-an-ftd-from-one-fmc-to-another-f.html

Afkortingen

ACS = beleid inzake toegangscontrole

ARP = Address Resolution Protocol

CLI = opdrachtregelinterface

FMC = Secure Firewall Management Center

FTD = Secure Firewall Threat Defence

GARP = gratuite ARP

HA = hoge beschikbaarheid

MW = Onderhoudsvenster

UI = gebruikersinterface

Voorwaarden

Voordat u met het migratieproces begint, moet u ervoor zorgen dat u over de volgende voorwaarden beschikt:

- UI- en CLI-toegang tot zowel de bron- als de bestemmingsFMC's.

- Administratieve referenties voor zowel FMC's als firewalls.

- Consoletoegang tot beide firewalls.

- Toegang tot de L3 upstream- en downstreamapparaten (voor het geval u de ARP-cache moet wissen).

- Zorg ervoor dat de bestemmings-/doel-FMC dezelfde versie heeft als de bron-/oude FMC.

- Zorg ervoor dat de bestemmings-/beoogde VCC dezelfde licenties heeft als de bron-/oude VCC.

- Zorg ervoor dat u een MW regelt om de migratie uit te voeren, omdat dit het transitverkeer zal beïnvloeden.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall 31xx, FTD versie 7.4.2.2.

- Secure Firewall Management Center versie 7.4.2.2.

- De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

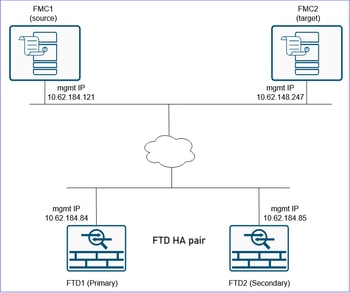

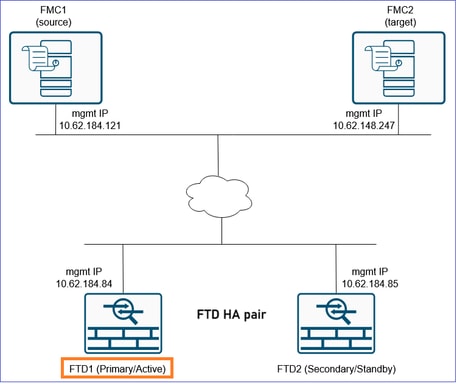

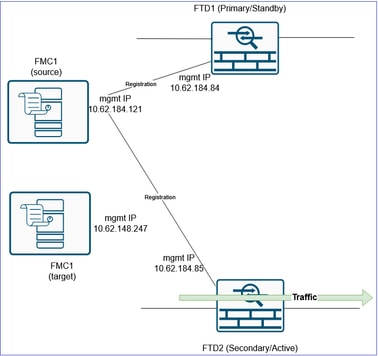

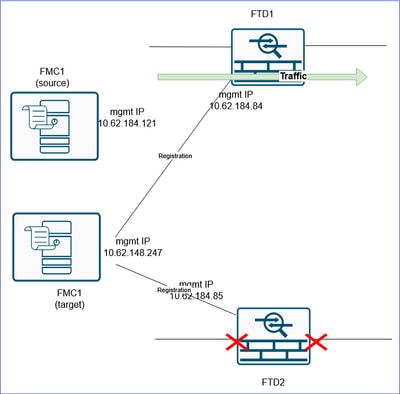

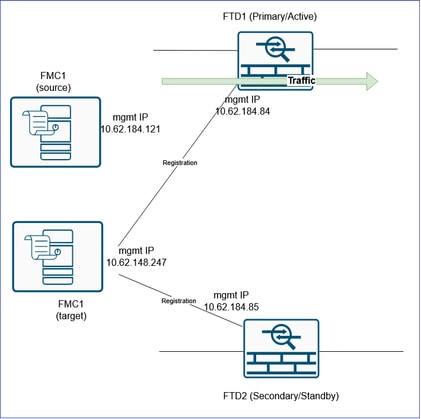

Topologie

Configureren

Migratiestappen

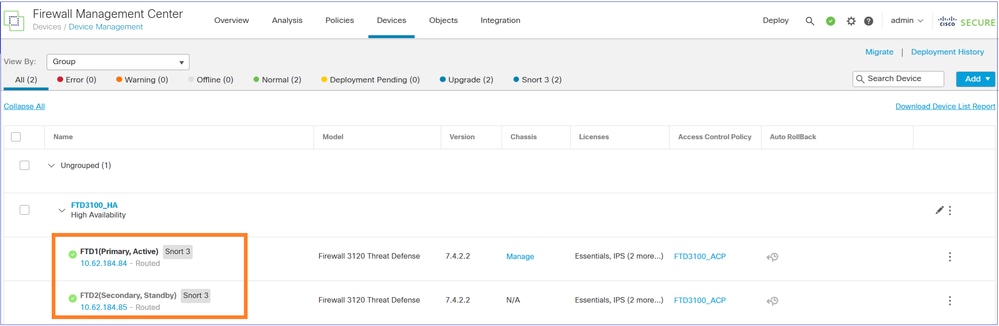

Voor dit scenario beschouwen we deze staten:

FTD1: Primair/actief

FTD2: secundair/stand-by

Let op: U moet ervoor zorgen dat u wijzigingen in verband met FTD HA-afmelding en registratie in versie 7.4 en hoger in overweging neemt.

Overweeg wijzigingen met betrekking tot FTD HA-uitschrijving en registratie in versie 7.4 en hoger

Voordat u verder gaat met de stappen die u moet vertrouwd raken met deze belangrijke punten:

1. In softwareversies 7.4 en later kan FTD in HA worden geregistreerd bij FMC zonder de HA eerst te verbreken. De gebruiker moet de primaire FTD altijd registreren bij FMC. Tijdens de registratie van de primaire eenheid ontdekt en registreert het VCC automatisch de secundaire eenheid.

Raadpleeg de sectie "Verwijder (uitschrijven) een High Availability Pair en registreer u bij een nieuw Firewall Management Center" in de Apparaatconfiguratiehandleiding van het Cisco Secure Firewall Management Center, 7.4.

2. In softwareversies die ouder zijn dan 7.4, moet de HA worden afgebroken in de bron-VCC en moeten de eenheden onafhankelijk worden geregistreerd bij de beoogde VCC. Vervolgens kan de gebruiker HA configureren in de beoogde FMC.

3. Als u apparaten met softwareversies eerder dan 7.4 migreert, gaat u verder met de stappen die beginnen bij "Stap 1. Exporteer de apparaatconfiguratie vanuit de primaire firewall."

4. Als u apparaten met softwareversies 7.4 en hoger migreert, hebt u 2 opties:

- a) Ga door met de stappen, maar sla de stappen over die betrekking hebben op het breken en maken van HA. Dit houdt in dat FTD HA als geheel, zonder HA te verbreken, niet is geregistreerd bij de bron-FMC en geregistreerd is bij de beoogde FMC, zoals weergegeven in punt 1.

- b) Doorgaan met alle stappen. Dit houdt in dat HA moet worden afgebroken in de bron-VCC, dat eenheden onafhankelijk moeten worden geregistreerd bij het beoogde VCC en dat HA moet worden aangemaakt in het beoogde VCC.

5. Beide opties hebben voor- en nadelen. Deze tabel geeft een overzicht van de twee opties:

|

Opties |

Voordelen |

Nadelen |

|

a) Breek HA niet, verwijder HA van de bron FMC en registreer bij de beoogde FMC |

|

|

|

b) Doorbreek HA in de bron-FMC, registreer eenheden bij de beoogde FMC en maak FTD HA aan |

|

|

6. Als u voor optie a hebt gekozen, gaat u verder met de volgende stappen:

- Stap 2-4 overslaan.

- Bij stap 6 wordt de FTD HA-registratie van de bron FMC opgezegd.

- Registreer bij stap 8 de primaire FTD HA om zich te richten op FMC. De FMC ontdekt en registreert automatisch de secundaire eenheid.

- Stap 12-14 overslaan.

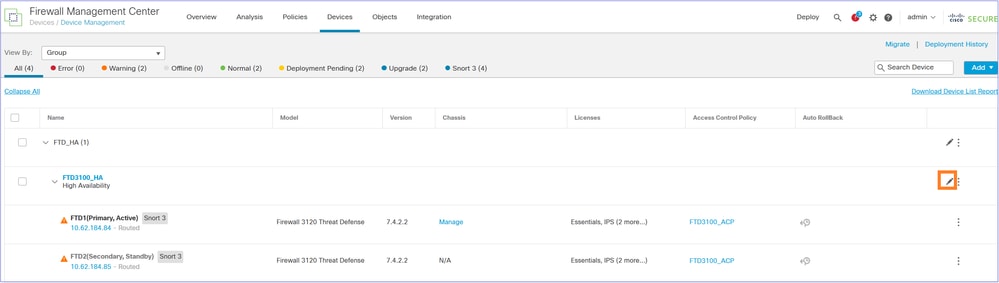

Stap 1. De apparaatconfiguratie exporteren vanuit de primaire firewall

Navigeer in de FMC1 (bron FMC) naar Apparaten > Apparaatbeheer. Selecteer het FTD HA-paar en selecteer Bewerken:

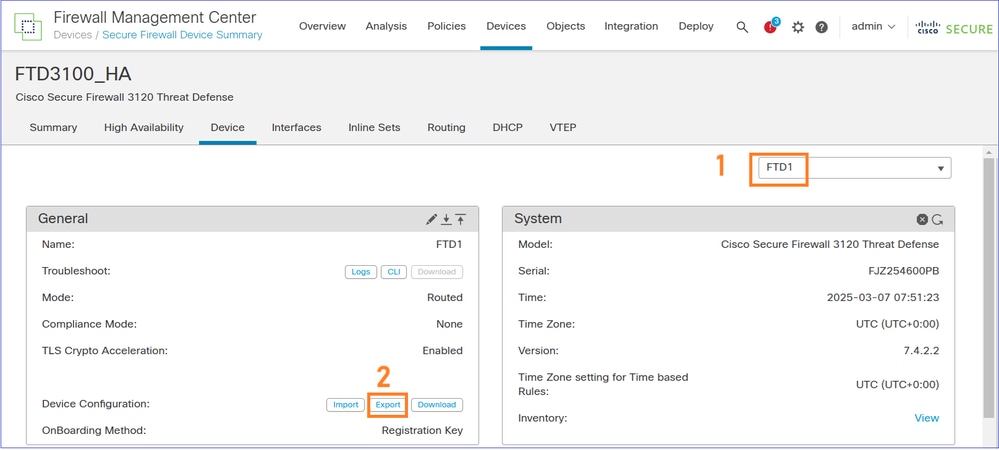

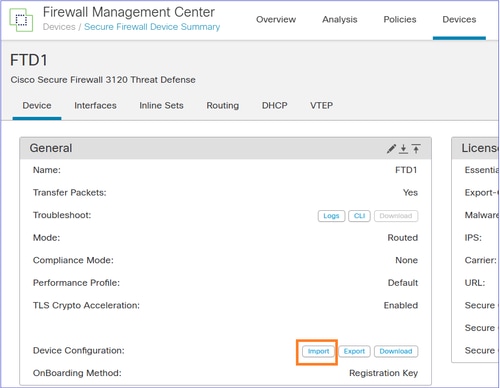

Navigeer naar het tabblad Apparaat. Controleer of de primaire/actieve FTD (in dit geval FTD1) is geselecteerd en selecteer Exporteren om de apparaatconfiguratie te exporteren:

Opmerking: de optie Exporteren is beschikbaar vanaf versie 7.1 van de software en hoger.

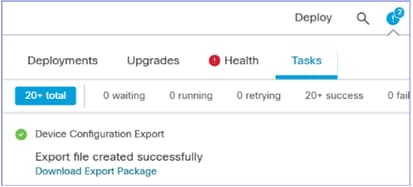

U kunt naar de pagina Meldingen > Taken navigeren om ervoor te zorgen dat het exporteren is voltooid. Selecteer vervolgens het pakket Download Export:

U kunt ook op de knop Downloaden klikken in het gebied Algemeen. U krijgt een sfo-bestand, bijvoorbeeld DeviceExport-cc3fdc40-f9d7-11ef-bf7f-6c8e2fc106f6.sfo

Het bestand bevat apparaatgerelateerde configuratie zoals:

- Gerouteerde interfaces

- Inline-sets

- routering

- DHCP

- VTEP

- Bijbehorende objecten

Opmerking: het geëxporteerde configuratiebestand kan alleen naar dezelfde FTD worden geïmporteerd. De UUID van de FTD moet overeenkomen met de inhoud van het geïmporteerde sfo-bestand. Dezelfde FTD kan worden geregistreerd in een ander FMC en hetzelfde bestand kan worden geïmporteerd.

Referentie: 'De apparaatconfiguratie exporteren en importeren' https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/760/management-center-device-config-76/get-started-device-settings.html#Cisco_Task.dita_7ccc8e87-6522-4ba9-bb00-eccc8b72b7c8

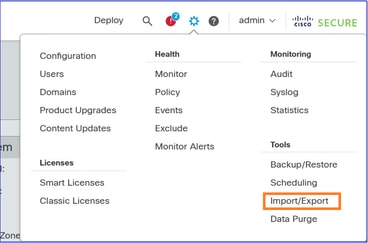

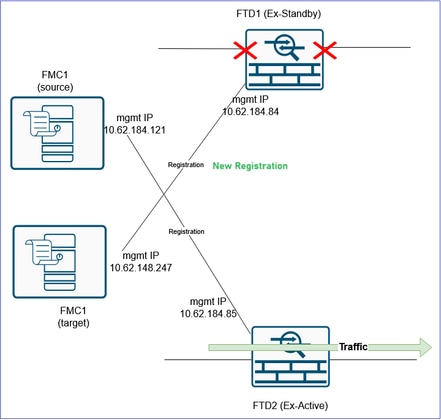

Stap 2. Maak de secundaire FTD actief

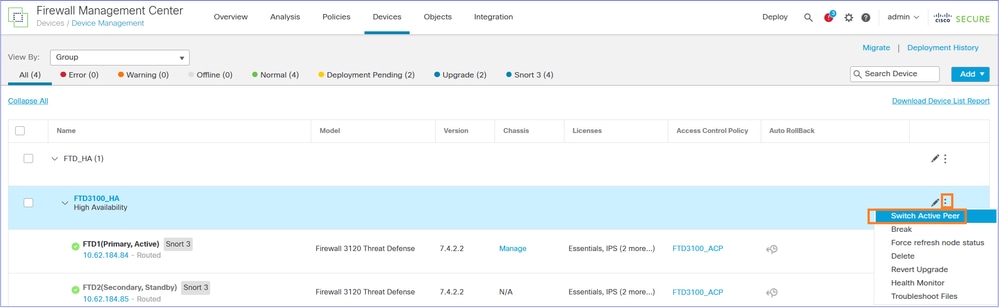

Navigeer naar Apparaten > Apparaatbeheer, selecteer het FTD HA-paar en selecteer Switch Active Pair:

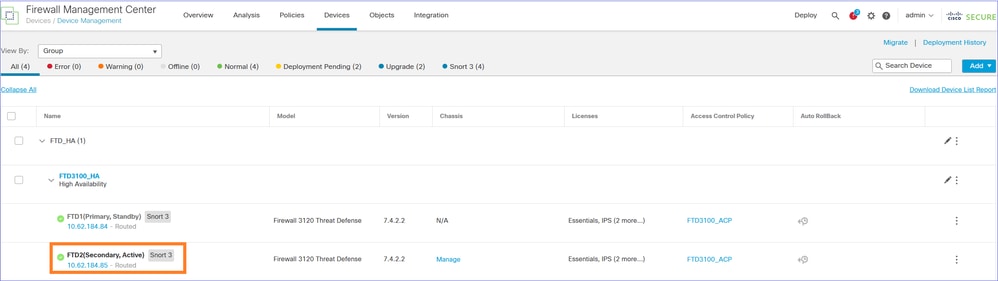

Het resultaat is FTD1 (primair/standby) en FTD (secundair/actief):

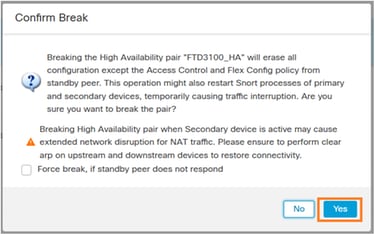

Nu wordt het verkeer afgehandeld door de Secundaire / Actieve FTD:

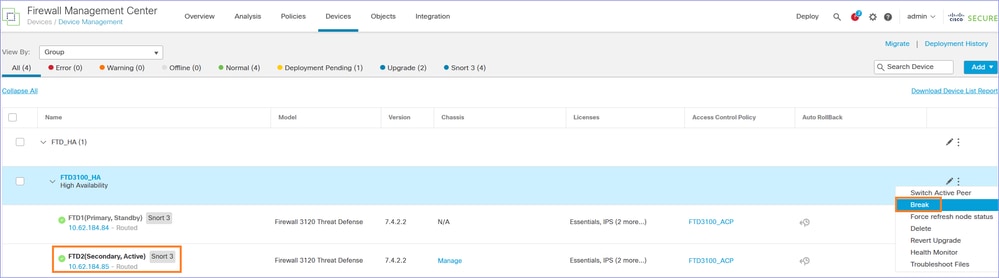

Stap 3. Doorbreek de FTD HA

Navigeer naar Apparaten > Apparaatbeheer en breek de FTD HA:

Dit venster verschijnt. Selecteer Ja

Opmerking: op dit punt kunt u een aantal verkeersonderbrekingen ervaren voor een paar seconden sinds de Snort-motor opnieuw opstart tijdens de HA-pauze. Ook, zoals het bericht vermeldt, als u NAT gebruikt en een langdurige verkeersstoring ervaart, overweeg dan om de ARP-cache op upstream- en downstreamapparaten te wissen.

Na het breken van de FTD HA, heb je twee zelfstandige FTD's op FMC.

Vanuit het oogpunt van configuratie heeft de FTD2 (ex-Active) nog steeds de configuratie, behalve de failover-gerelateerde configuratie, en behandelt het verkeer:

FTD3100-4# show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1288 maximum

MAC Address Move Notification Interval not set

FTD3100-4# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Port-channel1 unassigned YES unset up up

Port-channel1.200 10.0.200.70 YES manual up up

Port-channel1.201 10.0.201.70 YES manual up up

De FTD1 (ex-Standby) heeft alle configuratie verwijderd:

FTD3100-3# show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1288 maximum

MAC Address Move Notification Interval not set

FTD3100-3# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Data0/1 unassigned YES unset up up

Ethernet1/1 unassigned YES unset admin down down

Ethernet1/2 unassigned YES unset admin down down

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset admin down down

Ethernet1/5 unassigned YES unset admin down down

Ethernet1/6 unassigned YES unset admin down down

Ethernet1/7 unassigned YES unset admin down down

Ethernet1/8 unassigned YES unset admin down down

Ethernet1/9 unassigned YES unset admin down down

Ethernet1/10 unassigned YES unset admin down down

Ethernet1/11 unassigned YES unset admin down down

Ethernet1/12 unassigned YES unset admin down down

Ethernet1/13 unassigned YES unset admin down down

Ethernet1/14 unassigned YES unset admin down down

Ethernet1/15 unassigned YES unset admin down down

Ethernet1/16 unassigned YES unset admin down down

Stap 4. Isoleer de FTD1 (ex-primaire) gegevensinterfaces

Koppel de gegevenskabels van de FTD1 (ex-Primary) los. Laat alleen de FTD-beheerpoort aangesloten.

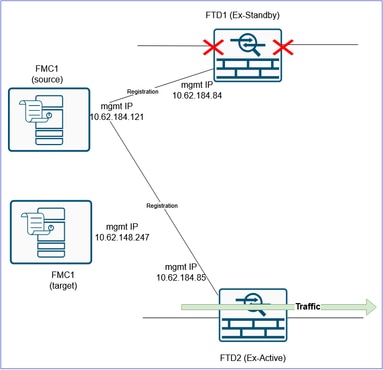

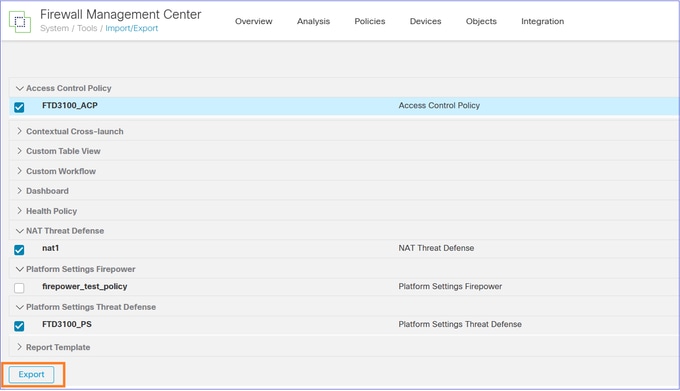

Stap 5. Het gedeelde FTD-beleid exporteren

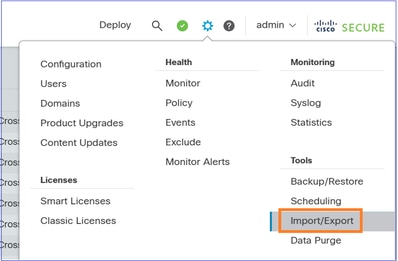

Navigeer naar Systeem > Gereedschappen en selecteer Importeren/exporteren:

Exporteer de verschillende beleidsregels die aan het apparaat zijn gekoppeld. Zorg ervoor dat u alle beleidsregels die aan de FTD zijn gekoppeld, zoals exporteert:

- Toegangscontrolebeleid (ACS)

- Network Address Translation (NAT)-beleid

- Gezondheidsbeleid (indien aangepast)

- Instellingen FTD-platform

en zo verder.

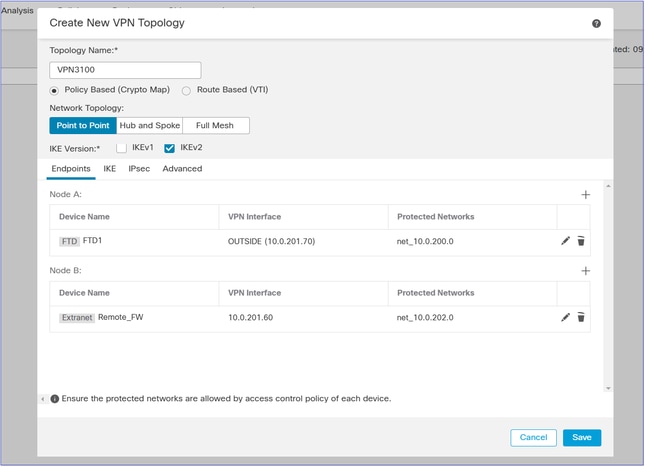

Opmerking: op het moment van schrijven wordt het exporteren van VPN-gerelateerde configuratie niet ondersteund. U moet de VPN handmatig opnieuw configureren op de FMC2 (doel-FMC) na de apparaatregistratie.

Gerelateerde verbeteringen Cisco bug ID CSCwf05294  .

.

Het resultaat is een .sfo bestand, bijvoorbeeld ObjectExport_20250306082738.sfo

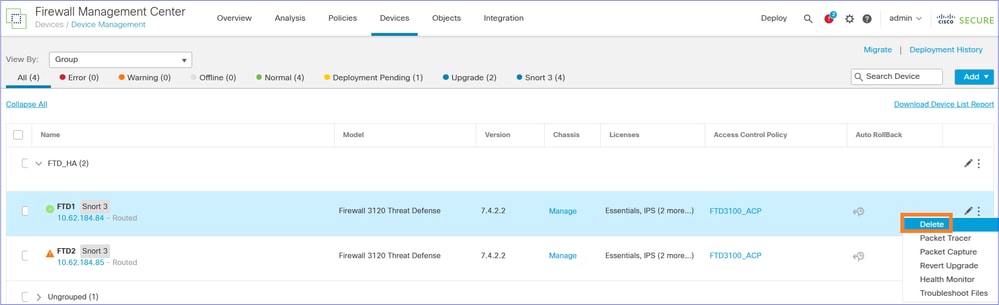

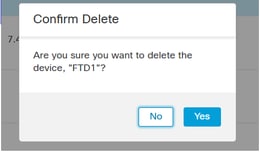

Stap 6. Verwijder/deregistreer de FTD1 (ex-Primary) van de oude/oorspronkelijke FMC

De verwijdering van het apparaat bevestigen:

FTD1 CLI-verificatie:

> show managers

No managers configured.

>

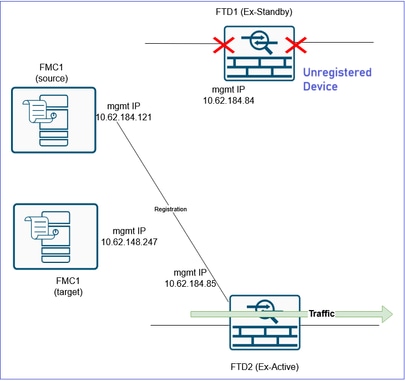

De huidige status na verwijdering van het FTD1-apparaat:

Stap 7. Importeer het object FTD-beleidsconfiguratie in de FMC2 (doel-FMC)

Opmerking: Het document richt zich op de migratie van een enkel FTD HA-paar naar een nieuw FMC. Aan de andere kant, als u van plan bent om meerdere firewalls te migreren die hetzelfde beleid (bijvoorbeeld ACP, NAT) en objecten delen en u dit in fasen wilt doen, moet u deze punten overwegen.

- Als u een bestaand beleid hebt voor de beoogde FMC met dezelfde naam, wordt u gevraagd of u:

a. Het beleid wilt vervangen of

b. Maak een nieuwe met een andere naam. Hierdoor ontstaan dubbele objecten met verschillende namen (achtervoegsel _1).

- Als u kiest voor optie 'b', zorg er dan in stap 9 voor dat u de nieuw gemaakte objecten opnieuw doorgeeft aan het gemigreerde beleid (ACP-beveiligingszones, NAT-beveiligingszones, routering, platforminstellingen, enzovoort).

Meld u aan bij de FMC2 (doel-FMC) en importeer het object FTD Policies sfo dat u in stap 5 hebt geëxporteerd:

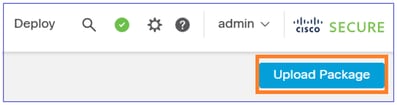

Selecteer Uploadpakket:

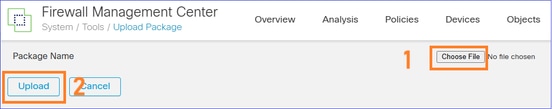

Upload het bestand:

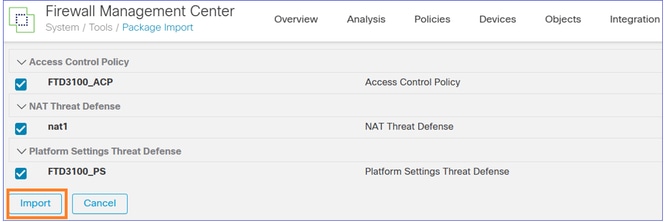

Importeer het beleid:

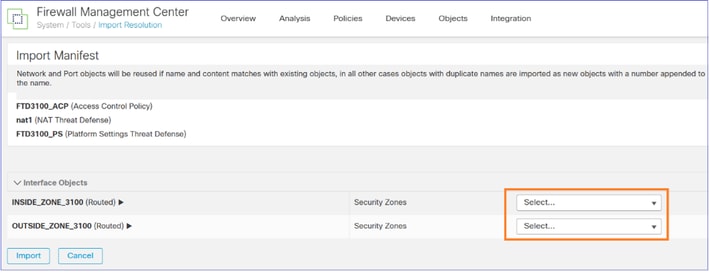

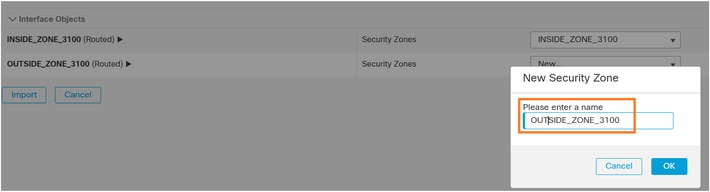

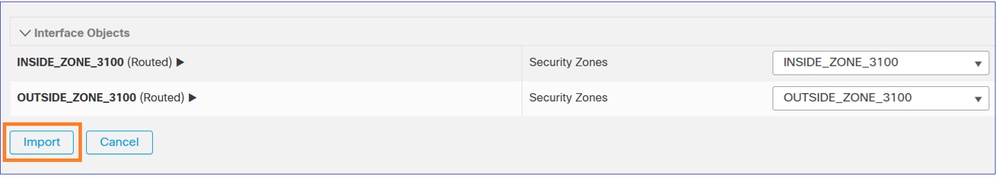

Maak de interface-objecten/beveiligingszones op de FMC2 (doel-FMC):

Je kunt dezelfde namen geven als die ze hadden op de FMC1 (bron FMC):

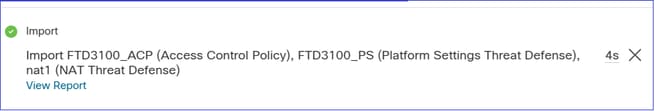

Zodra u Importeren selecteert, begint een taak het gerelateerde beleid te importeren in de FMC2 (doel-FMC):

De taak is voltooid:

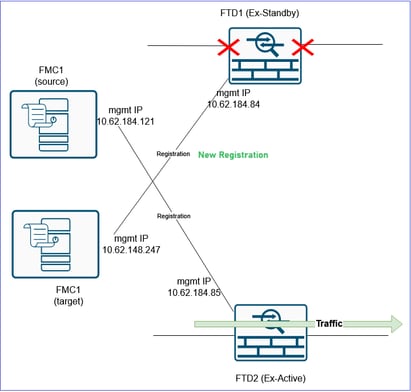

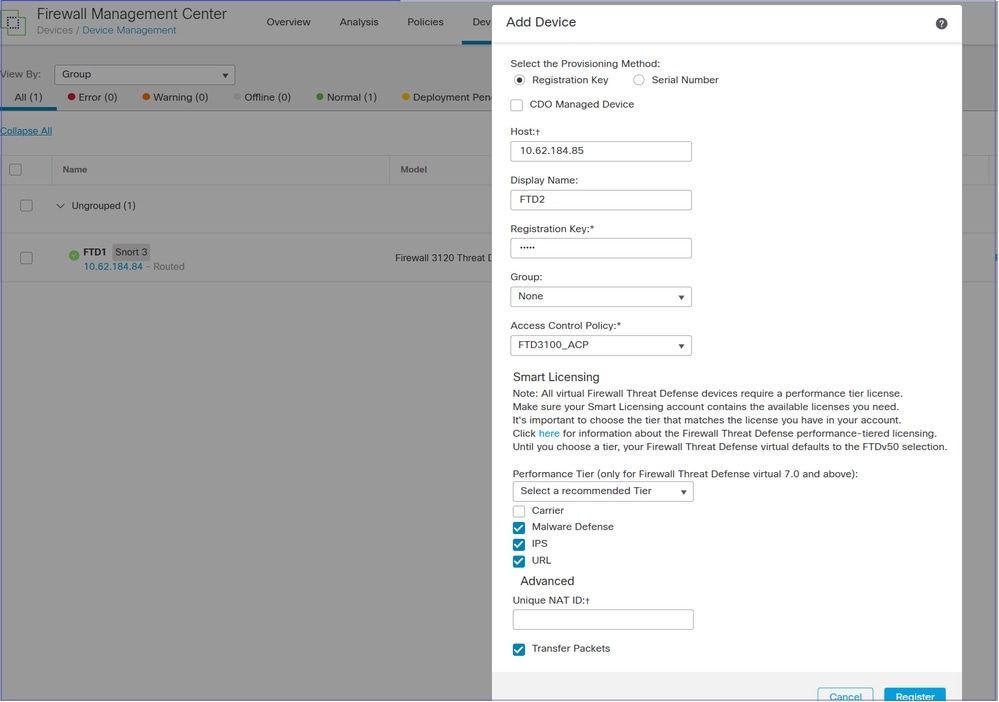

Stap 8. Registreer het FTD1 (ex-Primary) in het FMC2

Ga naar de FTD1 (ex-Primary) CLI en configureer de nieuwe manager:

> configure manager add 10.62.148.247 cisco

Manager 10.62.148.247 successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

>

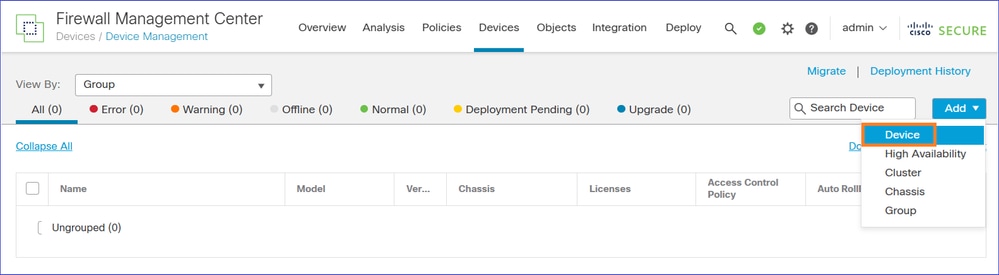

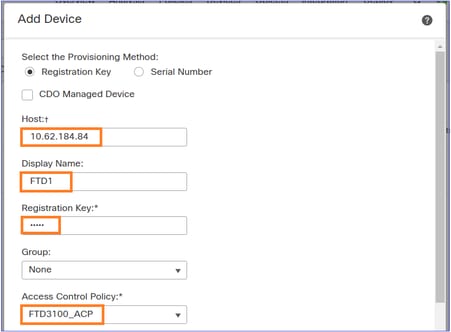

Navigeer naar de UI-apparaten (FMC-doel) > Apparaatbeheer en voeg het FTD-apparaat toe:

Als de apparaatregistratie mislukt, raadpleegt u dit document om het probleem op te lossen: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215540-configure-verify-and-troubleshoot-firep.html

Wijs het toegangsbeleid toe dat u in de vorige stap hebt geïmporteerd:

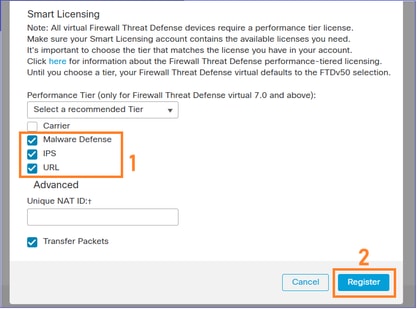

Pas de benodigde licenties toe en registreer het apparaat:

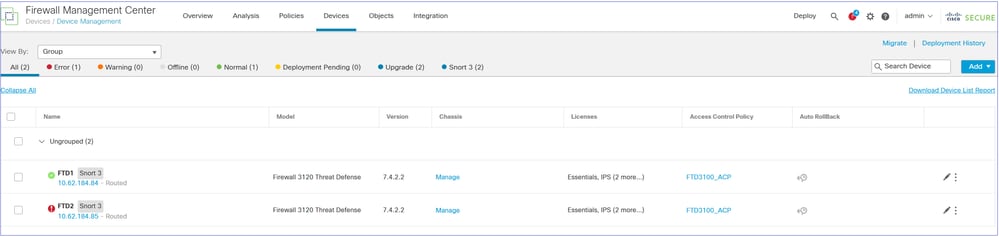

Het resultaat:

Stap 9. Importeer het object FTD-apparaatconfiguratie in de FMC2 (doel-FMC)

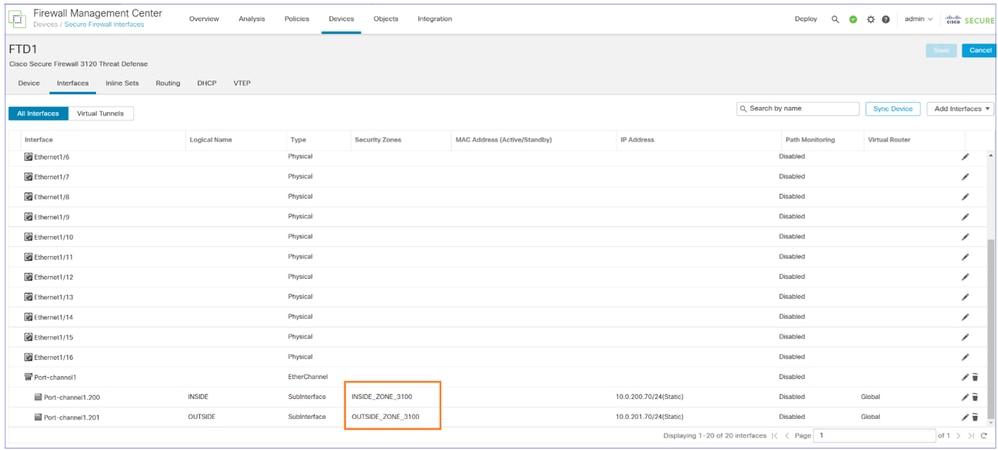

Meld u aan bij de FMC2 (doel-FMC), navigeer naar Apparaten > Apparaatbeheer en bewerk het FTD-apparaat dat u in de vorige stap hebt geregistreerd.

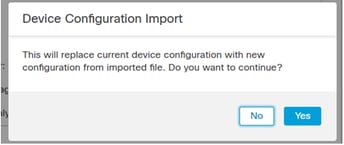

Navigeer naar het tabblad Apparaat en importeer het FTD Policies-object dat u in stap 2 hebt geëxporteerd:

Opmerking: Als u in stap 7 de optie 'b' hebt gekozen (een nieuw beleid maken), zorg er dan voor dat u de nieuw gemaakte objecten opnieuw doorgeeft aan het gemigreerde beleid (ACP-beveiligingszones, NAT-beveiligingszones, routering, platforminstellingen, enzovoort).

Er wordt een FMC-taak gestart.

De apparaatconfiguratie wordt toegepast op de FTD1, bijvoorbeeld Security Zones, ACP, NAT, enzovoort:

Let op: als u een ACP hebt die uitbreidt naar veel toegangscontrole-elementen, kan het compilatieproces van de ACP (tmatch compile) enkele minuten duren om te voltooien. U kunt deze opdracht gebruiken om de status van de ACP-compilatie te controleren:

FTD3100-3# show asp rule-engine

Rule compilation Status: Completed

Stap 10. De FTD-configuratie voltooien

Op dit punt is het doel om alle functies te configureren die nog steeds kunnen ontbreken in FTD1 na de registratie in de FMC2 (doel FMC) en het importeren van het apparaatbeleid.

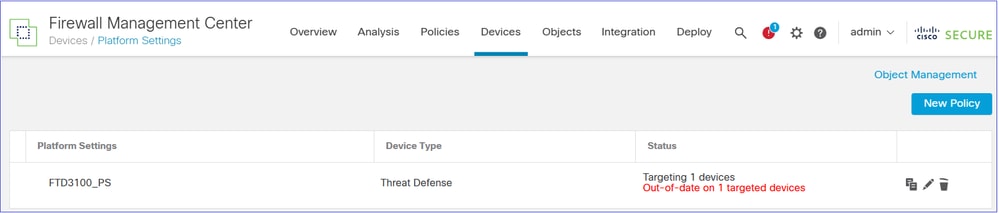

Zorg ervoor dat beleidsregels zoals NAT, Platforminstellingen, QoS, enzovoort. worden toegewezen aan de FTD. U ziet dat het beleid is toegewezen, maar in afwachting van implementatie.

Platforminstellingen worden bijvoorbeeld geïmporteerd en toegewezen aan het apparaat, maar in afwachting van de implementatie:

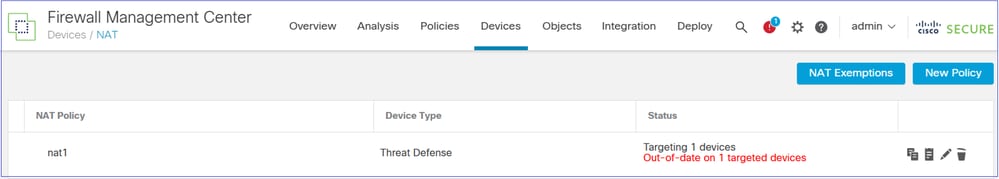

Als NAT is geconfigureerd, wordt het NAT-beleid geïmporteerd en toegewezen aan het apparaat, maar in afwachting van de implementatie:

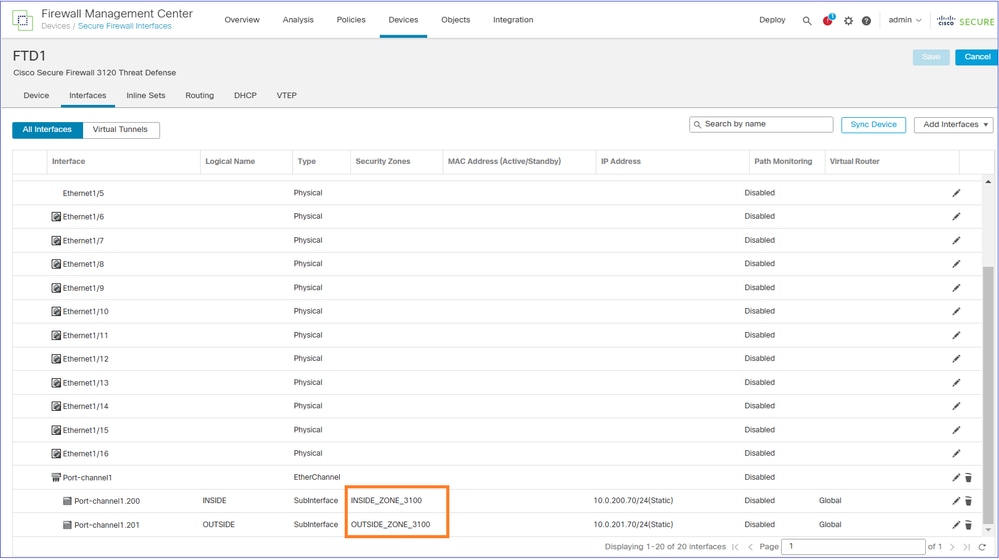

Beveiligingszones worden toegepast op de interfaces:

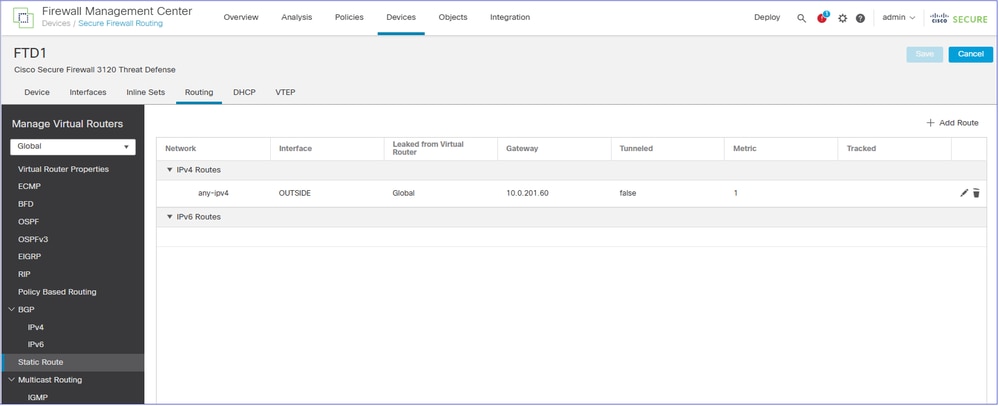

Routeringsconfiguratie wordt toegepast op het FTD-apparaat:

Opmerking: het is nu tijd om het beleid te configureren dat niet automatisch kan worden gemigreerd (bijvoorbeeld VPN's).

Opmerking: als de FTD die wordt gemigreerd S2S VPN-peers heeft die ook naar de beoogde FMC worden gemigreerd, moet u de VPN configureren nadat alle FTD's naar de beoogde FMC zijn verplaatst.

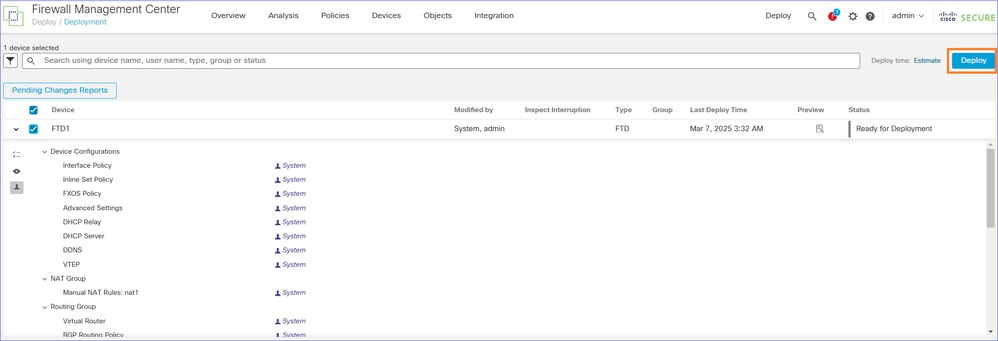

Implementeer de wijzigingen die in behandeling zijn:

Stap 11. Verifieer de geïmplementeerde FTD-configuratie

Op dit punt is het doel om te controleren van de FTD CLI dat alle configuratie is op zijn plaats.

De suggestie is om de ‘show running-config’-output van beide FTD’s te vergelijken. U kunt tools zoals WinMerge of diff gebruiken voor de vergelijking.

De verschillen die je ziet en die normaal zijn:

- Serienummer van medisch hulpmiddel

- Interfacebeschrijvingen

- ACL-regeleenheden

- Configuratie Cryptochecksum

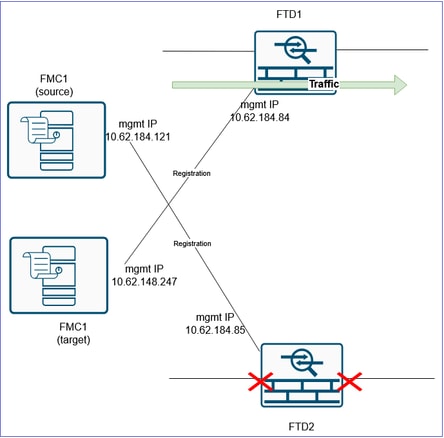

Stap 12. De cut-over doen

Bij deze stap is het doel om het verkeer van de FTD2 die momenteel het verkeer afhandelt en nog steeds is geregistreerd bij de oude/oorspronkelijke FMC, te switches naar de FTD1 die is geregistreerd bij de beoogde FMC.

Vóór:

Na:

Let op: maak een MW om de cutover te doen. Tijdens de cutover krijgt u enige verkeersonderbreking totdat al het verkeer wordt omgeleid naar de FTD1, VPN's opnieuw worden ingesteld, enzovoort.

Let op: Start de cutover niet, tenzij de ACS-compilatie is voltooid (zie stap 10 hierboven).

Waarschuwing: zorg ervoor dat u de gegevenskabels loskoppelt van de FTD2 of de bijbehorende switchpoorten afsluit. Anders kunt u eindigen met beide apparaten die het verkeer afhandelen!

Let op: Aangezien beide apparaten dezelfde IP-configuratie gebruiken, moet de ARP-cache van de aangrenzende L3-apparaten worden bijgewerkt. Overweeg om de ARP-cache van de aangrenzende apparaten handmatig te wissen om de verkeerscoutover te versnellen.

Tip: U kunt ook een GARP-pakket verzenden en de ARP-cache van de aangrenzende apparaten bijwerken met de opdracht FTD CLI:

FTD3100-3# debug menu ipaddrutl 5 10.0.200.70

Gratuitous ARP sent for 10.0.200.70

Je moet deze opdracht herhalen voor elk IP dat de FW bezit. Het kan dus sneller zijn om de ARP-cache van de aangrenzende apparaten te wissen dan het verzenden van GARP-pakketten voor elk IP dat de firewall bezit.

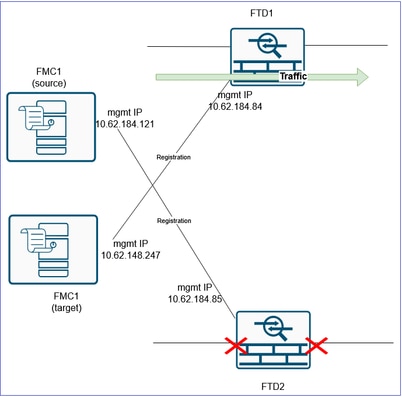

Stap 13. Migreer de tweede FTD naar de FMC2 (doel-FMC)

Het laatste punt is de hervorming van het HA-paar. Hiervoor moet u eerst de FTD2 verwijderen uit de FMC1 (bron FMC) en deze registreren bij de FMC2 (doel FMC).

Vóór:

Na:

Als je een VPN-configuratie hebt gekoppeld aan de FTD2, moet je deze eerst verwijderen voordat je de FTD verwijdert. In een ander geval wordt een bericht getoond dat hierop lijkt:

CLI-verificatie:

> show managers

No managers configured.

Het is een goede praktijk om alle FTD-configuraties uit te wissen voordat u ze registreert bij de beoogde FMC. Een snelle manier om dit te doen is door te switches tussen de firewallmodi.

Als u bijvoorbeeld de modus Routed hebt, switch dan naar Transparant en vervolgens terug naar Routed:

> configure firewall transparent

En dan:

> configure firewall routed

Registreer het vervolgens bij de FMC2 (doel-FMC):

> configure manager add 10.62.148.247 cisco

Manager 10.62.148.247 successfully configured.

Please make note of reg_key as this will be required while adding Device in FMC.

>

Het resultaat:

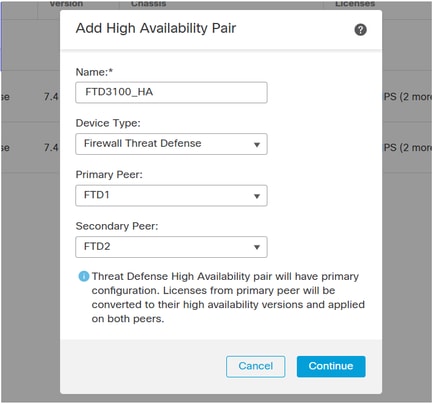

Stap 14. De FTD HA hervormen

Opmerking: Deze taak (zoals elke HA-gerelateerde taak) moet ook worden uitgevoerd tijdens een MW. Tijdens de HA-onderhandeling zal er een verkeersstoring zijn gedurende ~ 1 minuut, omdat de data-interfaces naar beneden gaan.

Navigeer in de beoogde FMC naar Apparaten > Apparaatbeheer en Toevoegen > Hoge beschikbaarheid.

Let op: Zorg ervoor dat u als primaire peer de FTD selecteert die het verkeer afhandelt (FTD1 in dit scenario):

Configureer de HA-instellingen opnieuw, inclusief bewaakte interfaces, stand-by-IP's, virtuele MAC-adressen, enzovoort.

Verificatie van FTD1 CLI:

FTD3100-3# show failover | include host

This host: Primary - Active

Other host: Secondary - Standby Ready

Verificatie van FTD2 CLI:

FTD3100-3# show failover | include host

This host: Secondary - Standby Ready

Other host: Primary – Active

VCC-UI-verificatie:

Tot slot brengen/opnieuw aansluiten van de data-interfaces van de FTD2 apparaat.

Referenties

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

08-Dec-2025

|

De sectie Configureren bijgewerkt. |

1.0 |

20-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mikis ZafeiroudisCisco TAC Engineer

- Ilkin GasimovCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback