Inleiding

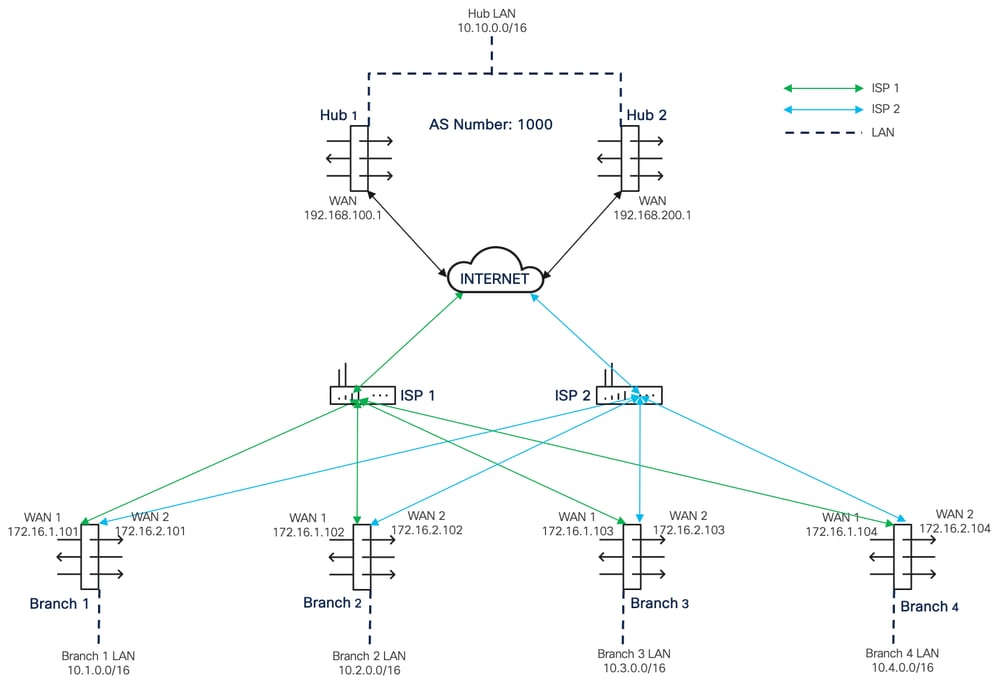

Dit document beschrijft hoe u een dubbele ISP-topologie met twee hubs en vier spaken in hetzelfde gebied kunt configureren met behulp van de SD-WAN-wizard.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall Threat Defence (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Softwaregedefinieerde WAN (SD-WAN)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FTD versie 7.6.0

- FMC versie 7.6.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Ondersteunde software- en hardwareplatforms

|

bedrijfsleider

|

FTD

|

Ondersteunde platforms

|

|

|

-

Hub FTD >= 7.6.0

-

Gesproken FTD >= 7.3.0

|

Alle platforms die FMC >= 7.6.0 kan beheren

|

Configureren

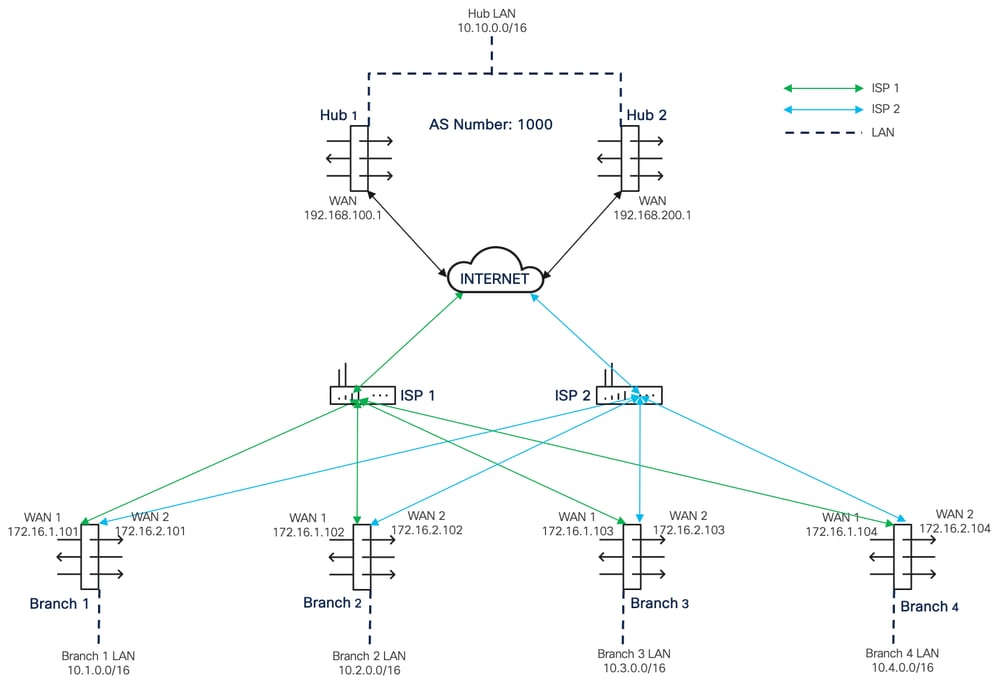

Netwerkdiagram

Netwerktopologiediagram

Netwerktopologiediagram

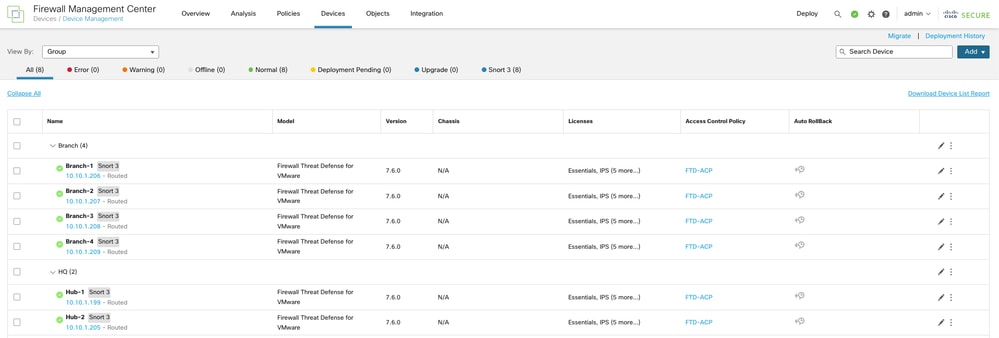

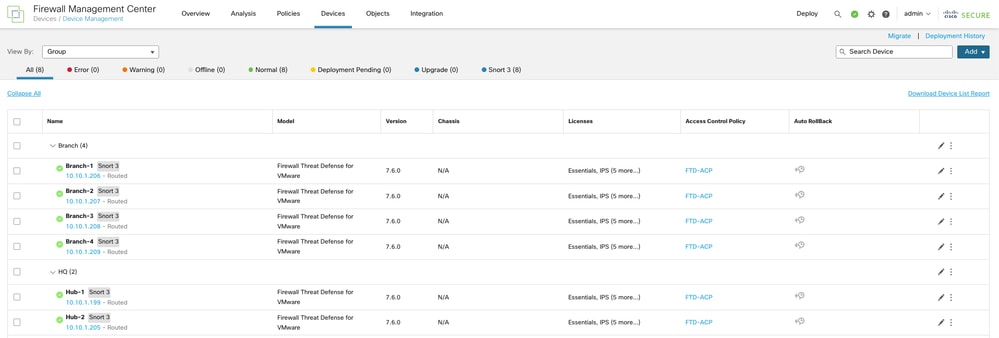

Lijst van apparaten

Lijst van apparaten

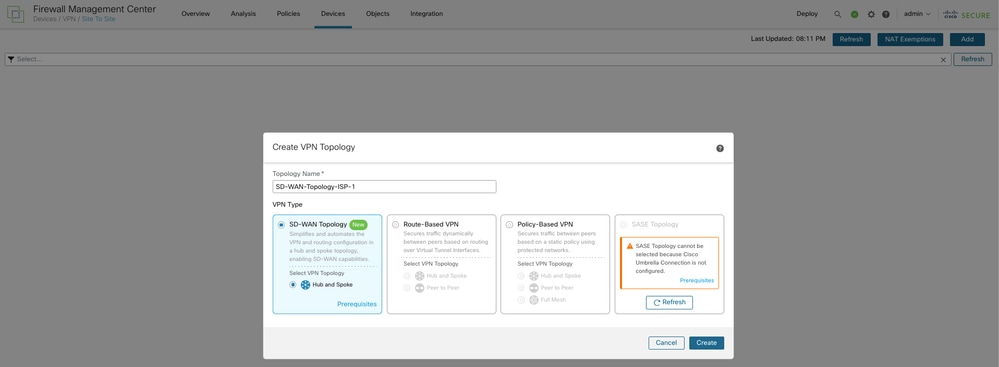

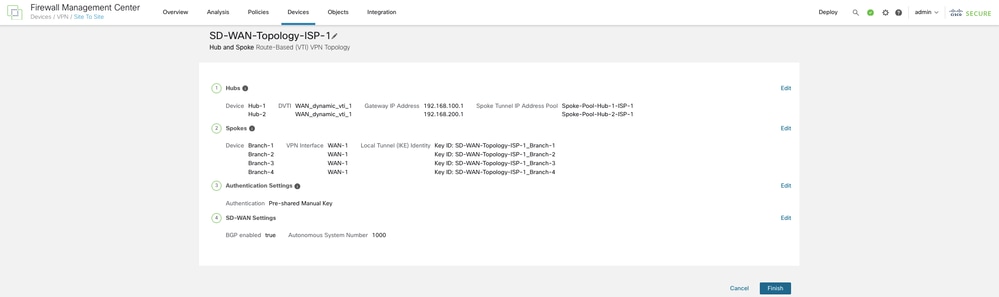

Stap 1. Maak een SD-WAN topologie met WAN-1 als VPN-interface

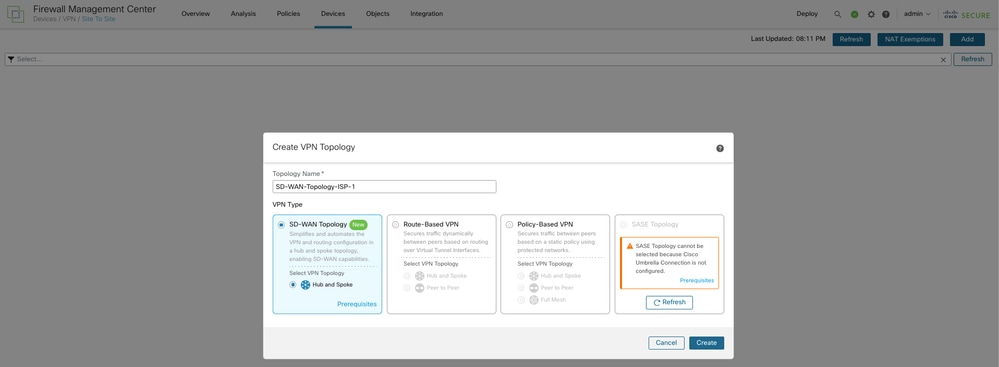

Ga naar Apparaten > VPN > Site to Site. Kies Add, en ga een geschikte naam op het gebied van de Naam van de Topologie voor de eerste topologie met WAN-1 als interface van VPN in. Klik op SD-WAN topologie>Aanmaken.

Een SD-WAN topologie met WAN-1 als VPN-interface maken

Een SD-WAN topologie met WAN-1 als VPN-interface maken

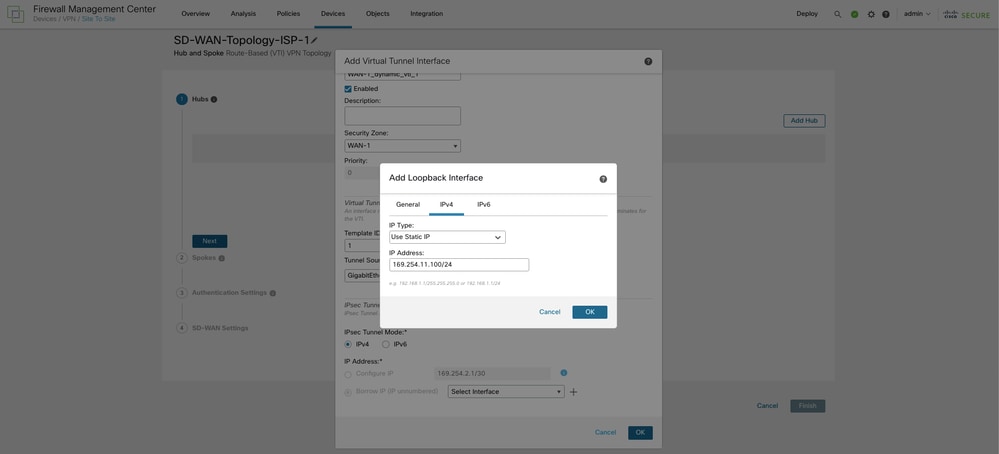

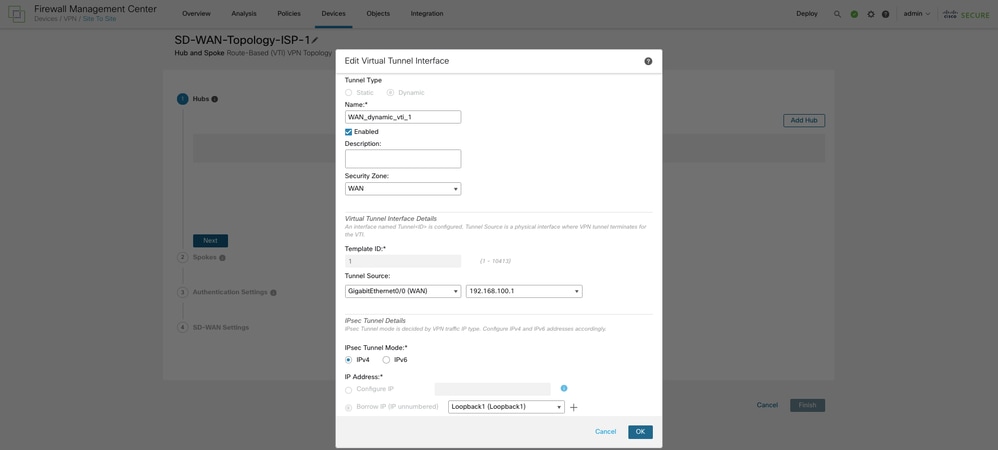

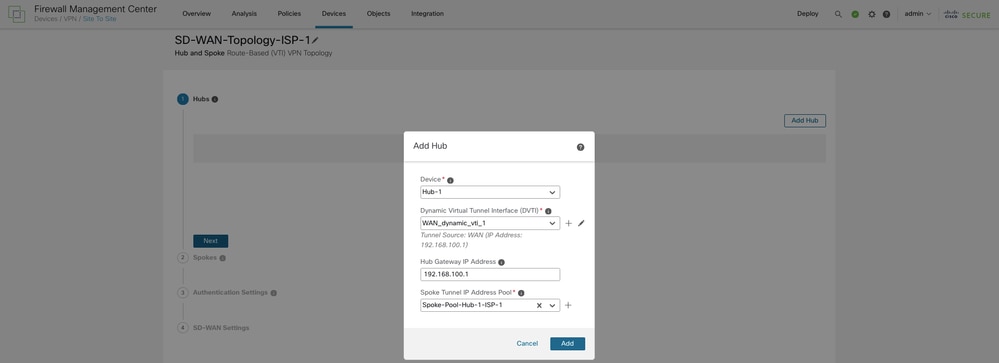

Stap 2. Configureer de Dynamic Virtual Tunnel Interface (DVTI) op de primaire hub

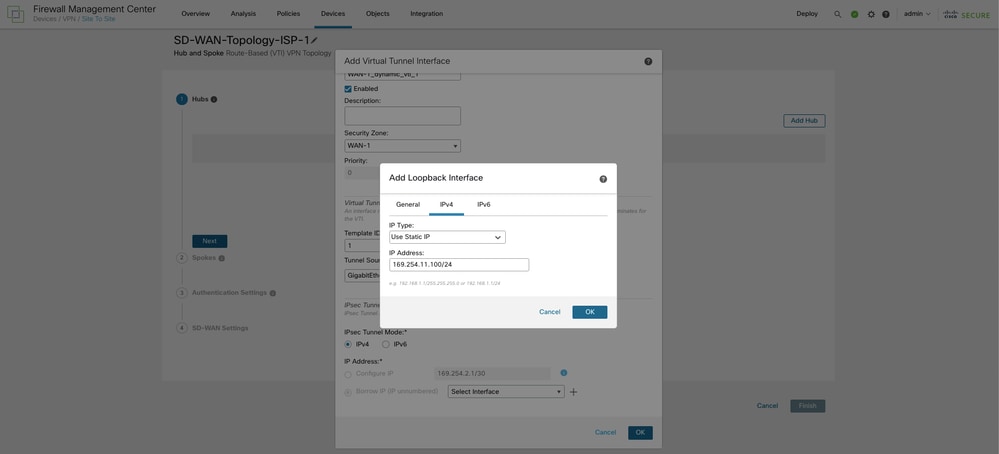

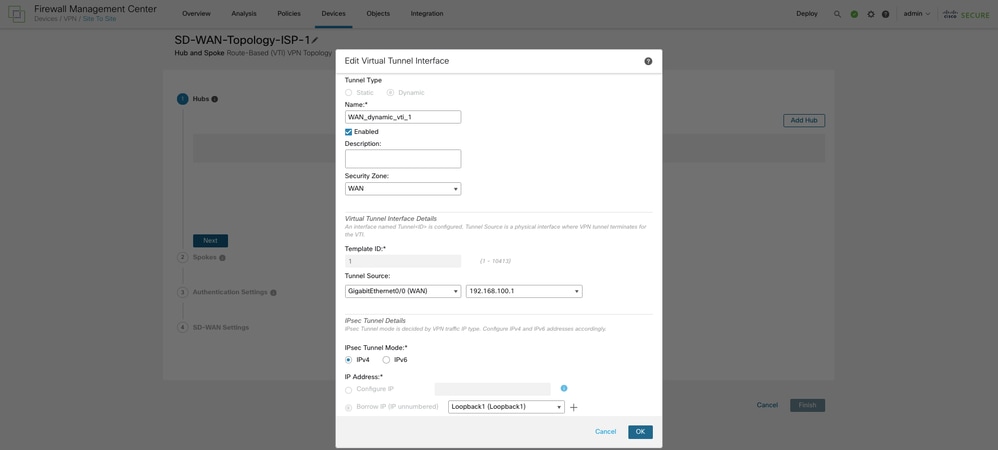

Klik op Hub toevoegen en kies de primaire hub uit de vervolgkeuzelijst Apparaat. Klik op het +-pictogram naast Dynamic Virtual Tunnel Interface (DVTI). Configureer een naam, beveiligingszone en sjabloon-ID en wijs WAN-1 toe als de Tunnel Source interface voor de DVTI.

Kies een fysieke of loopback-interface uit de vervolgkeuzelijst Borrow IP. In de huidige topologie, erft DVTI een loopback interface IP adres. Klik op OK.

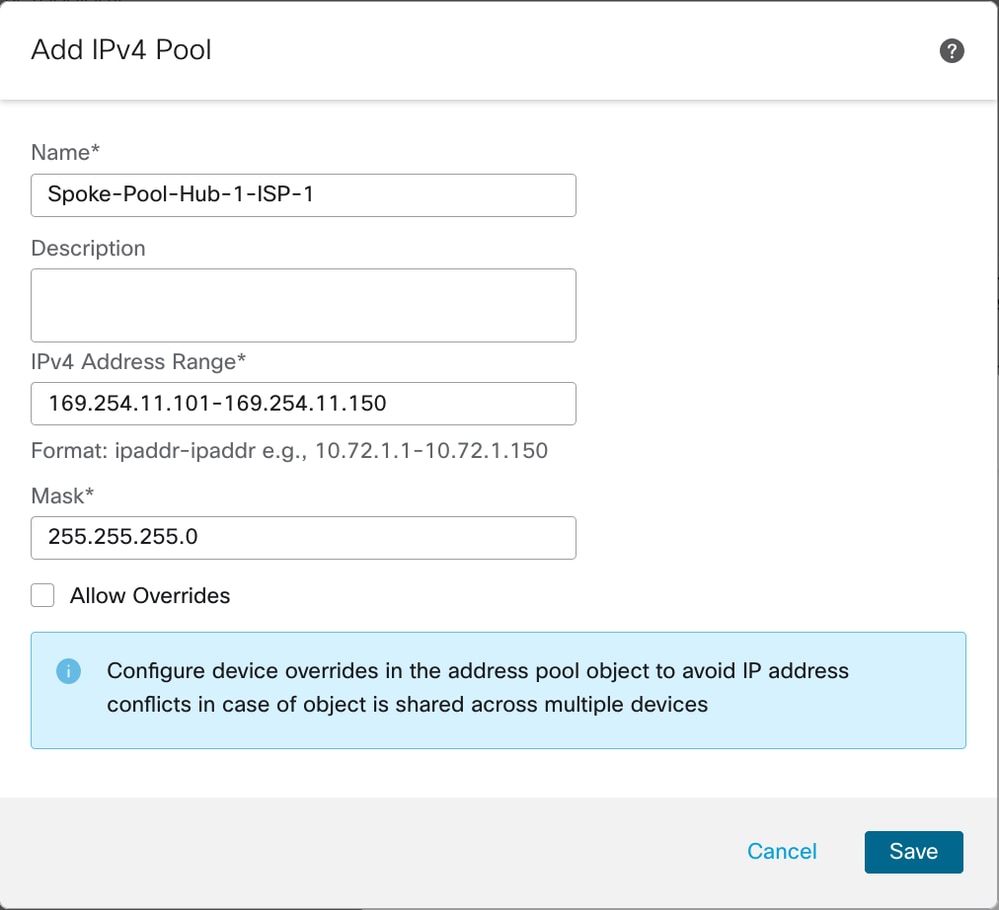

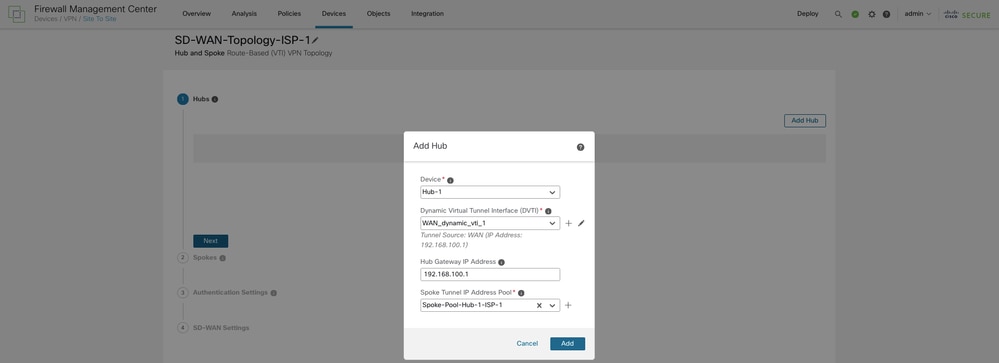

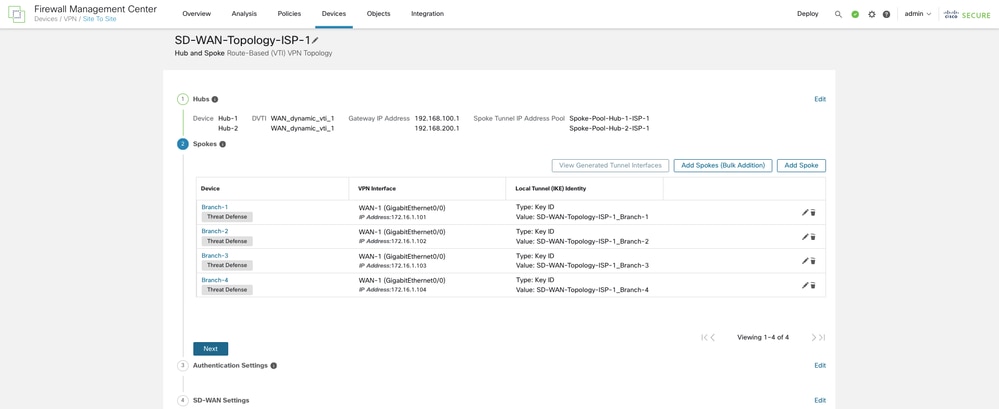

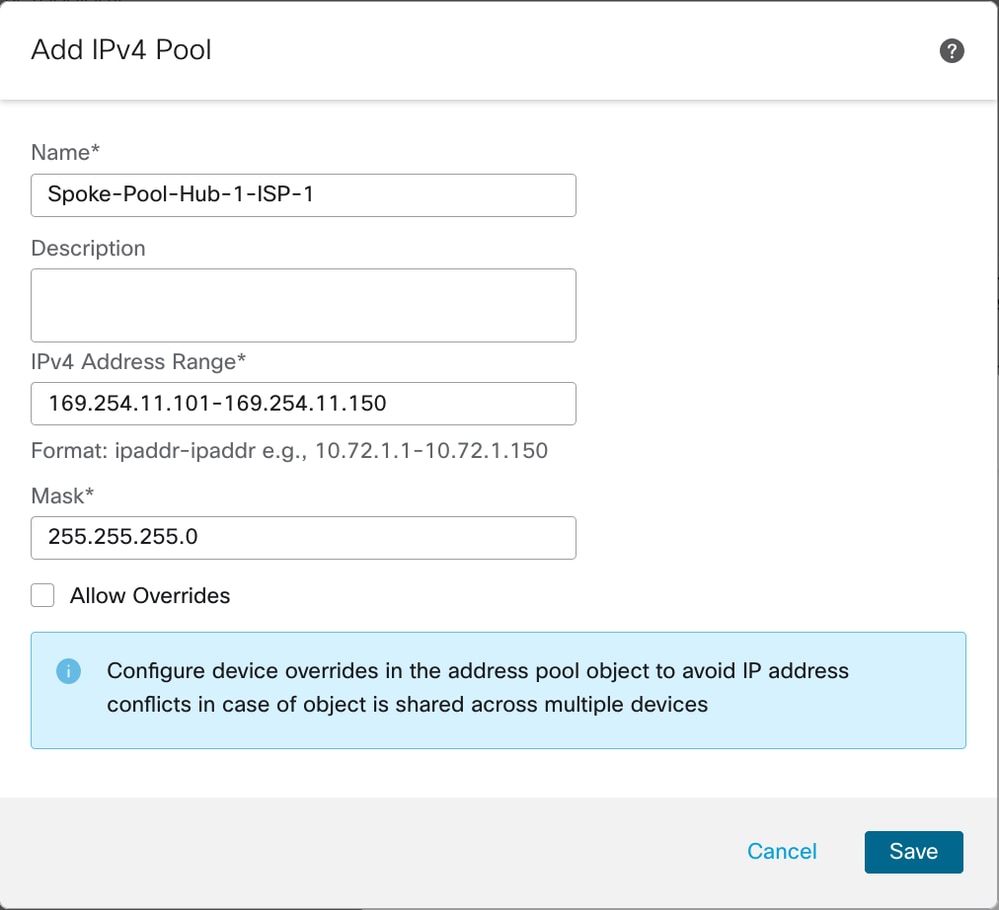

Kies een adrespool of klik op het +-pictogram naast Spoke Tunnel IP-adrespool om een nieuwe adrespool te maken. Wanneer u spaken toevoegt, genereert de wizard automatisch spraaktunnelinterfaces en wijst IP-adressen toe aan deze spraakinterfaces vanuit deze IP-adrespool.

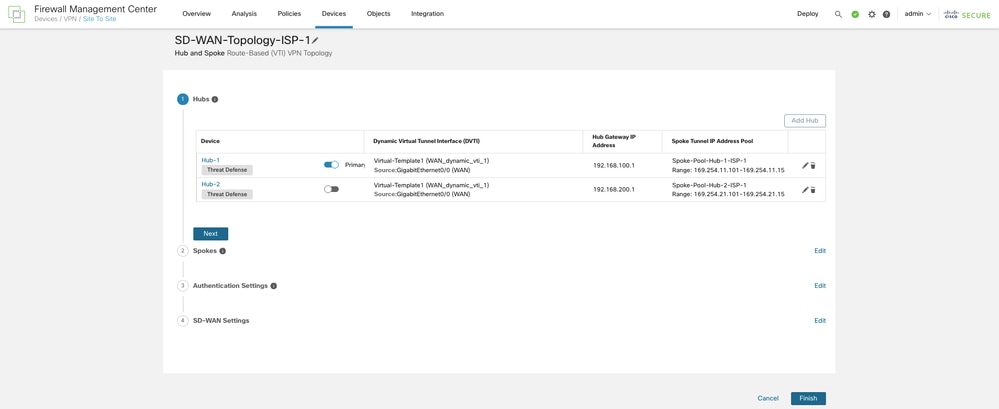

Zodra de primaire hubconfiguratie is voltooid, kies Add om de primaire hub in de topologie op te slaan.

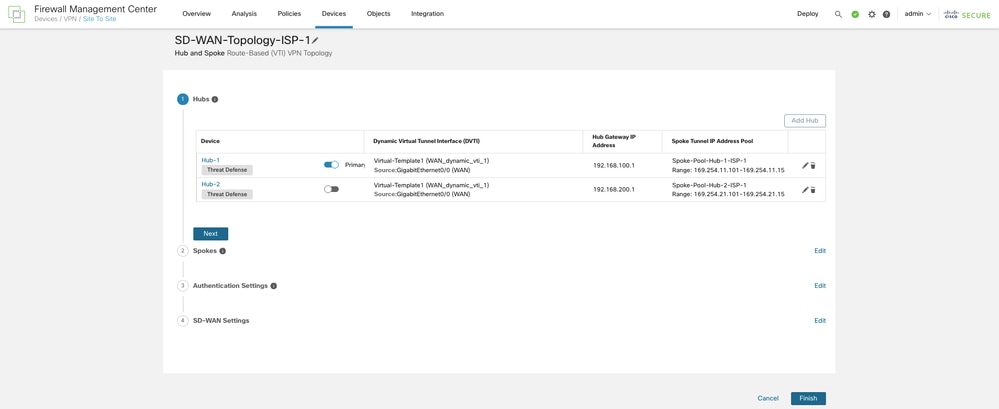

Stap 3. Configureer de DVTI op de secundaire hub

Kies nu opnieuw Hub toevoegen om de secundaire hub in de topologie met WAN-1 als VPN-interface te configureren door stap 1 en 2 te herhalen. Klik op Volgende.

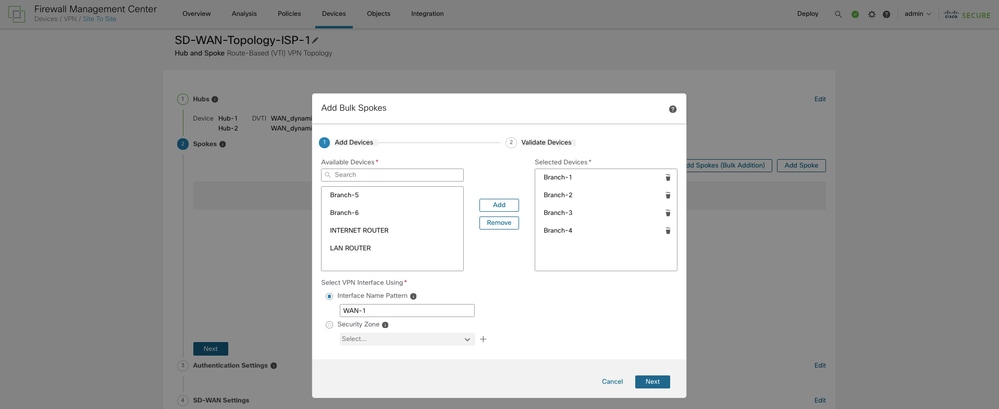

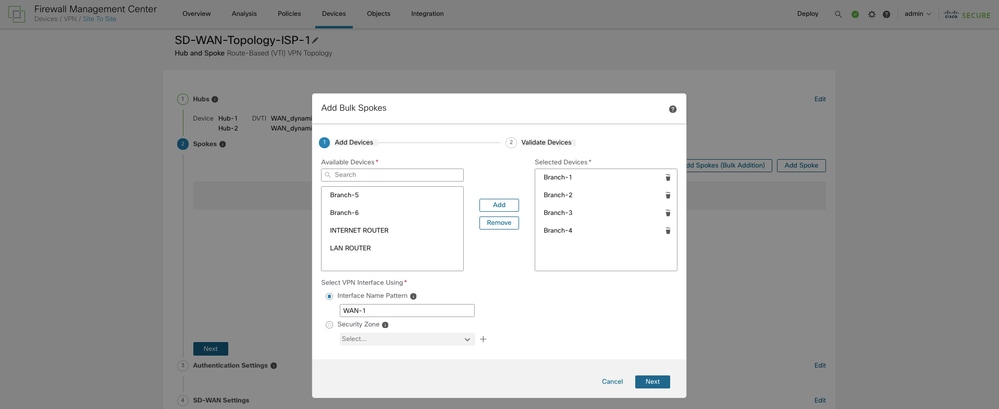

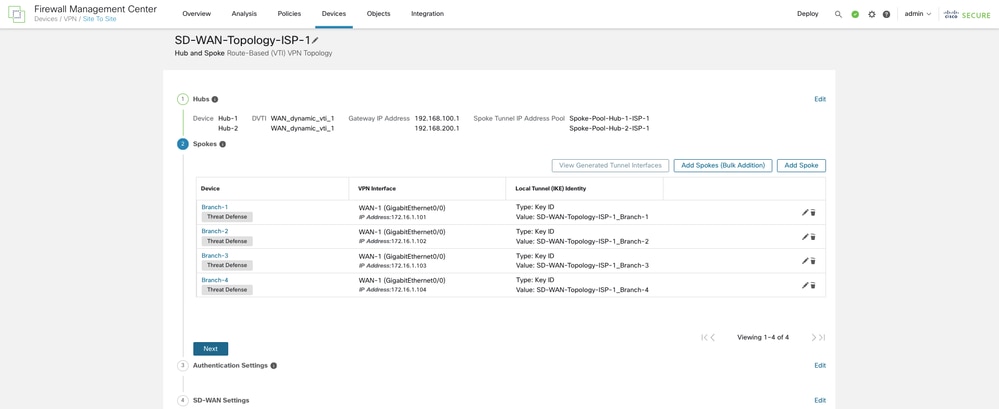

Stap 4. Configureer de Spokes

Kies Spaak toevoegen om een enkel spaak apparaat toe te voegen, of klik op Spkes toevoegen (bulk-toevoeging) om meerdere spaken toe te voegen aan uw topologie. De huidige topologie gebruikt de laatstgenoemde optie om veelzijdige tak FTDs aan de topologie toe te voegen. Kies in het dialoogvenster Bulkspaken toevoegen de gewenste FTD's om deze als spaken toe te voegen. Kies of een gemeenschappelijk Patroon van de interfacenaam dat de logische naam van WAN-1 op alle spokes of de Veiligheidszone aanpast die met WAN-1 wordt geassocieerd.

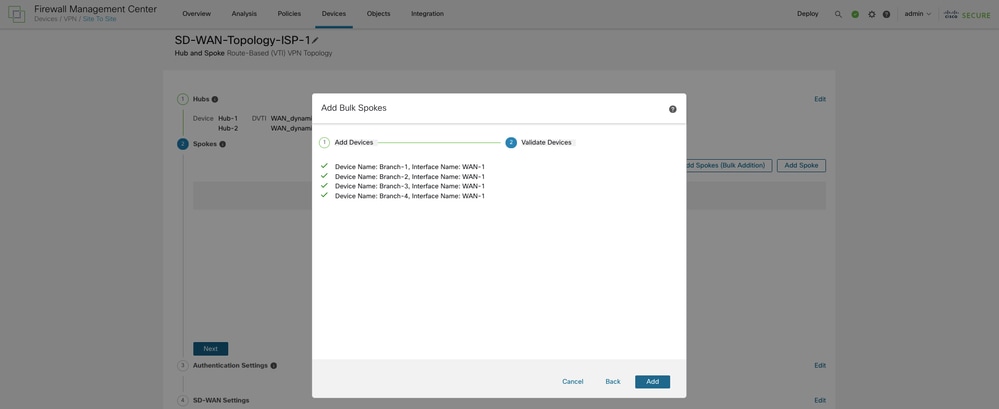

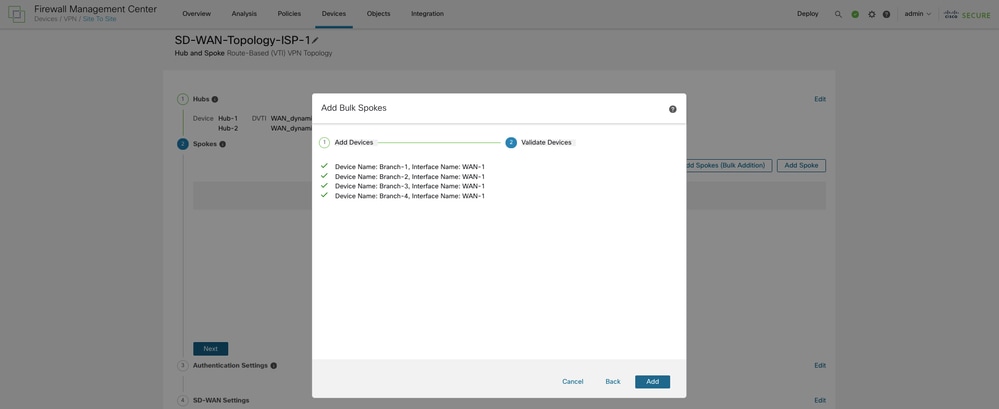

Klik op Volgende zodat de wizard valideert of de spaken interfaces hebben met het opgegeven patroon of de beveiligingszone.

Kies Add en de wizard kiest automatisch de hub DVTI als het IP-adres van de tunnelbron voor elke spaak.

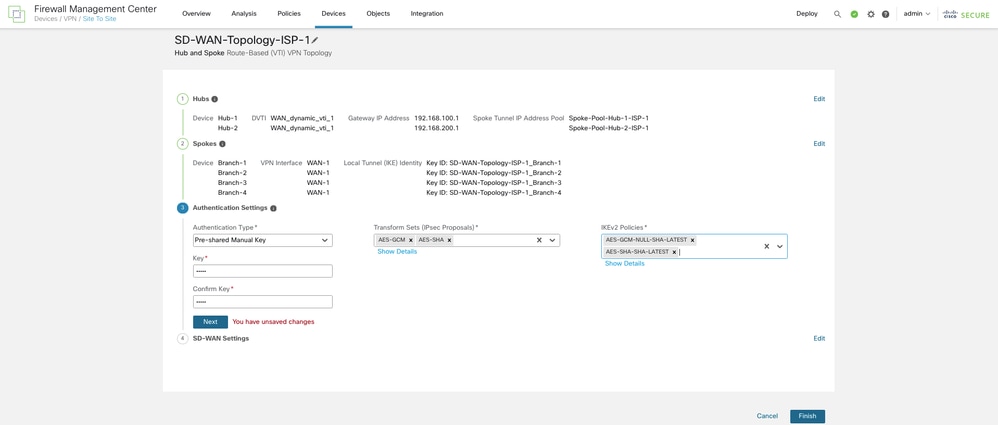

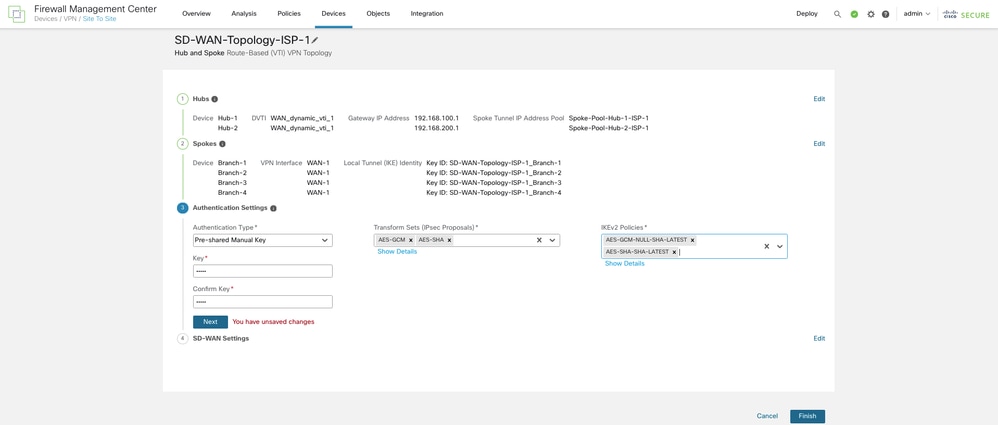

Stap 5. De verificatie-instellingen configureren

Klik op Volgende om de verificatie-instellingen te configureren. Voor apparaatverificatie kunt u een handmatige vooraf gedeelde sleutel, een automatisch gegenereerde vooraf gedeelde sleutel of een certificaat in de vervolgkeuzelijst Verificatietype kiezen. Kies een of meer algoritmen uit de vervolgkeuzelijsten Transformatiesets en IKEv2-beleid.

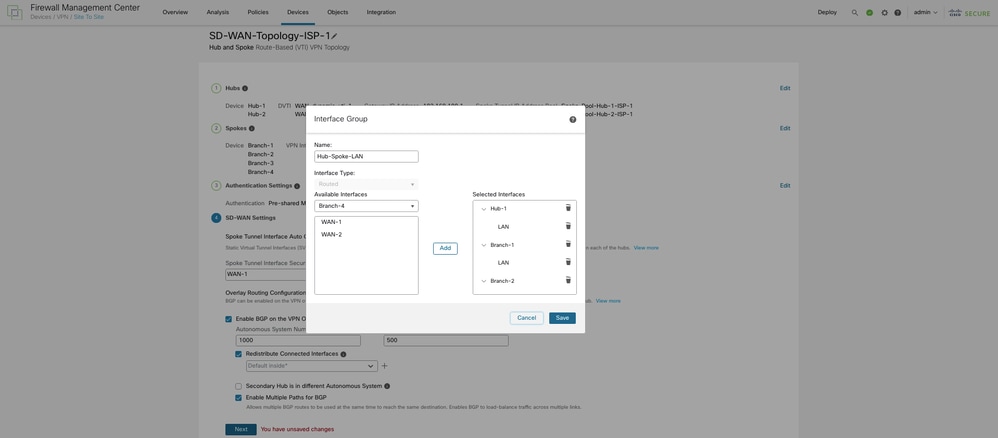

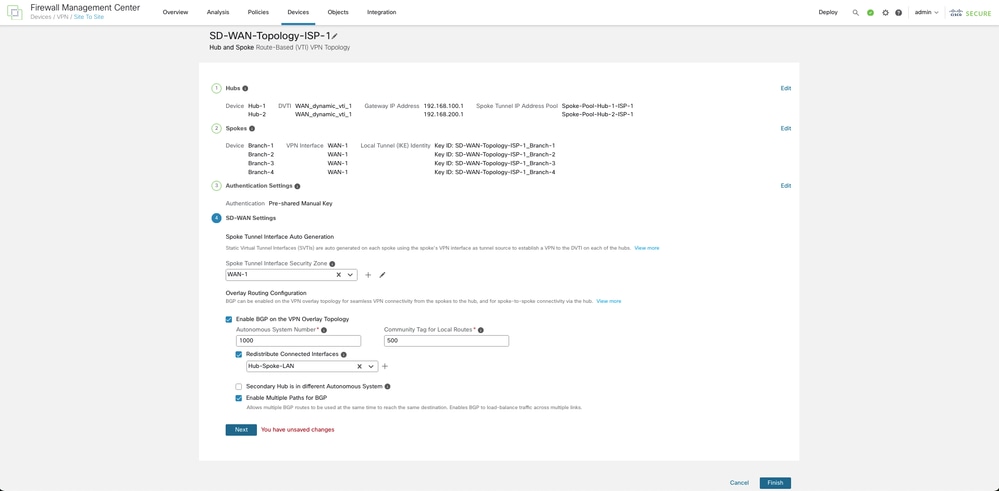

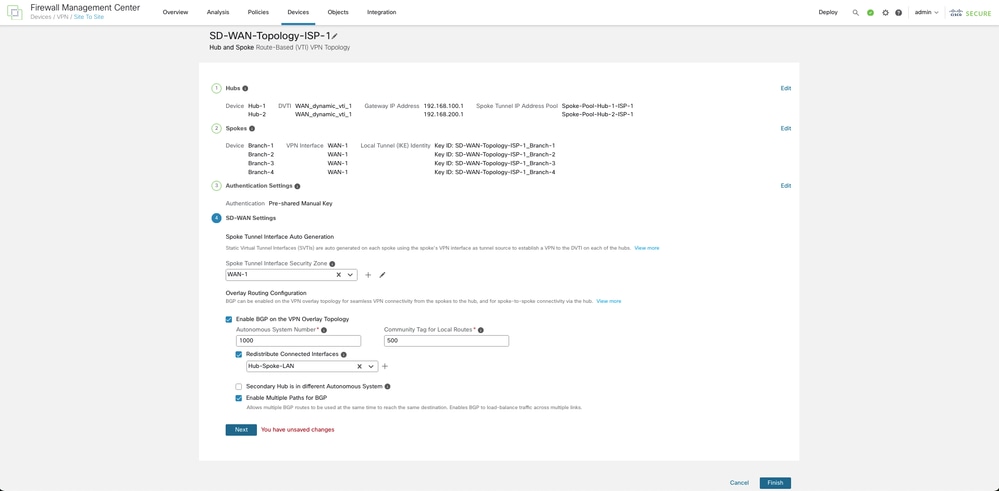

Stap 6. Configureer de SD-WAN instellingen

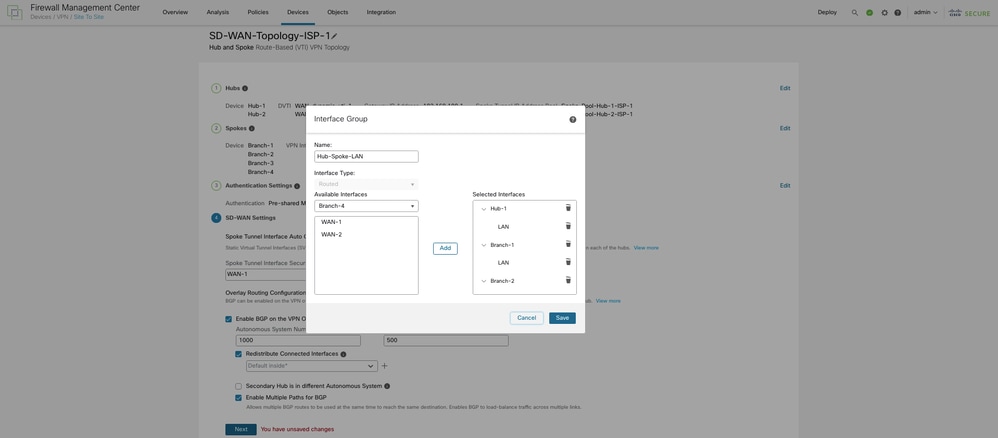

Klik op Volgende om de SD-WAN-instellingen te configureren. Deze stap omvat de automatisch genereren van spraaktunnelinterfaces en BGP-configuratie (BGP) van het overlay-netwerk. Kies in de vervolgkeuzelijst Spoke Tunnel Interface Security Zone een beveiligingszone of klik + om een beveiligingszone te maken waaraan de wizard automatisch de automatisch gegenereerde Statische virtuele tunnelinterfaces (SVTI’s) van de spaken toevoegt.

Schakel het aanvinkvakje BGP inschakelen in op het aanvinkvakje VPN Overlay Topology om BGP-configuraties tussen de interface van de overlay-tunnel te automatiseren. Voer in het veld Autonomous System Number een Autonomous System (AS) in. Controleer het aanvinkvakje Redistribute Connected Interfaces en kies een interfacegroep uit de vervolgkeuzelijst of kies + om een interfacegroep met verbonden LAN-interfaces van de hubs en spaken voor BGP-routeherverdeling in de overlay-topologie te maken.

Voer in het veld Community Tag for Local Routes het BGP-communitykenmerk in om verbonden en herverdeelde lokale routes te taggen. Deze eigenschap laat gemakkelijke route het filtreren toe. Controleer of de secundaire hub in het aanvinkvakje Verschillende Autonomous System staat als u een secundaire hub in een andere AS hebt. Tenslotte schakelt u het aanvinkvakje Meervoudige paden inschakelen voor BGP in om BGP in staat te stellen werklastverdeling over meerdere koppelingen te maken.

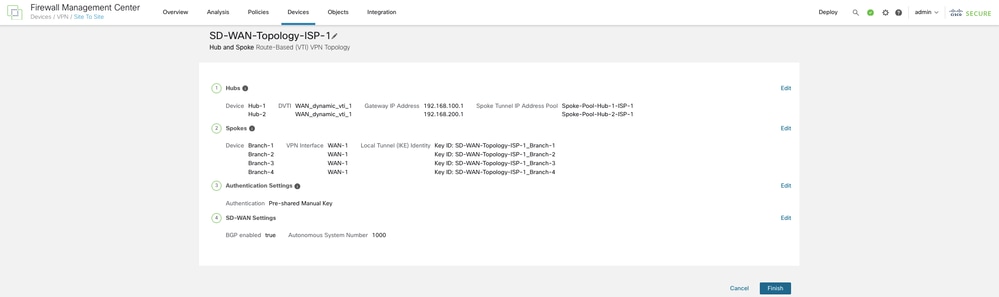

Klik op Voltooien om de SD-WAN topologie op te slaan en te valideren.

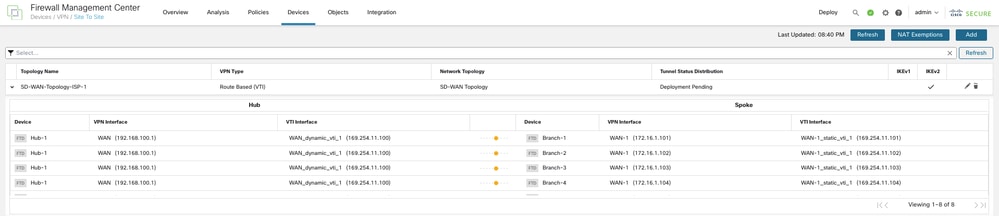

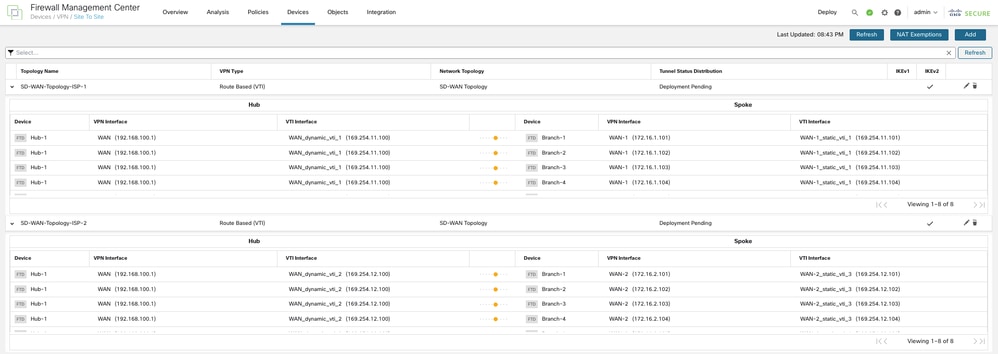

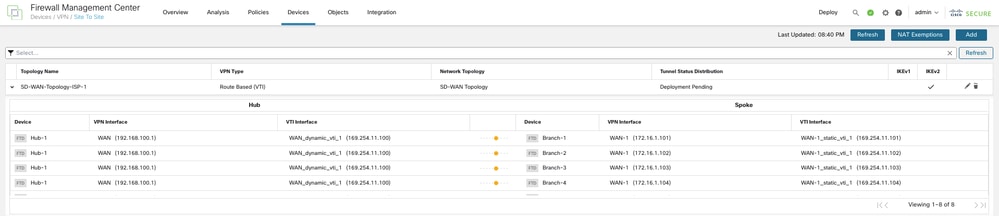

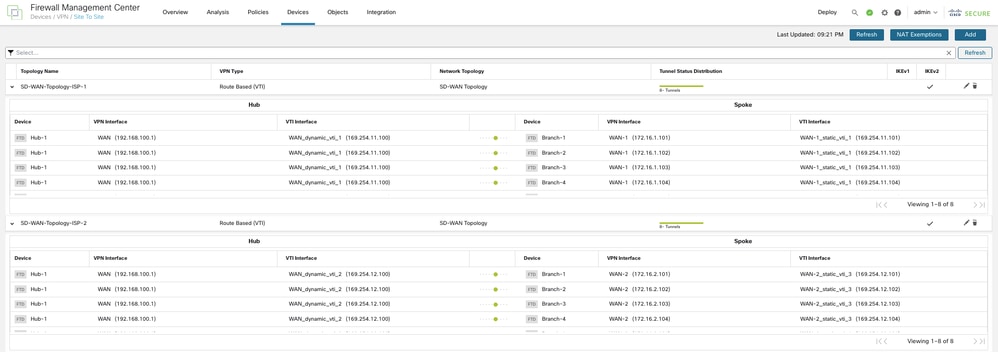

U kunt de topologie bekijken onder Apparaten > Site-to-site VPN. Het totale aantal tunnels in de eerste SD-WAN topologie is 8.

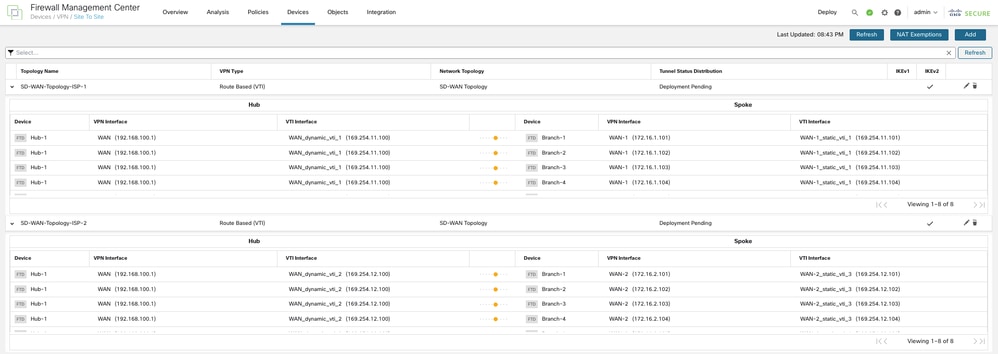

Stap 7. Maak een SD-WAN topologie met WAN-2 als VPN-interface

Herhaal stap 1 tot en met 6 om een SD-WAN topologie met WAN-2 als VPN-interface te configureren. Het totale aantal tunnels in de tweede SD-WAN topologie is 8. De definitieve topologieën moeten als het getoonde beeld kijken:

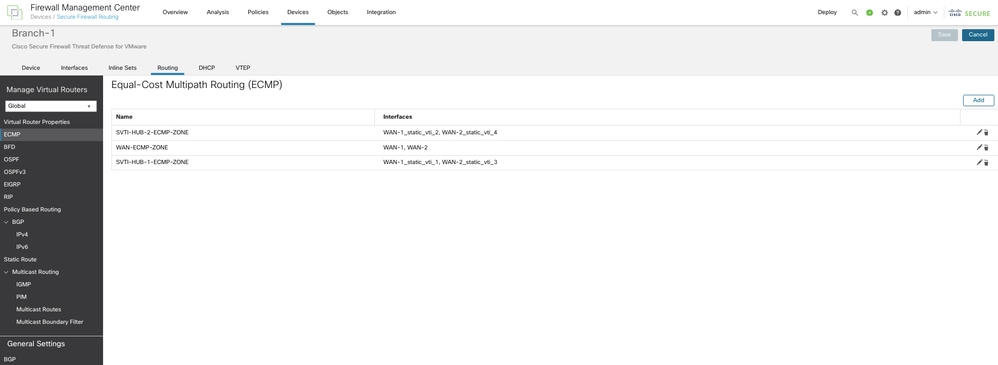

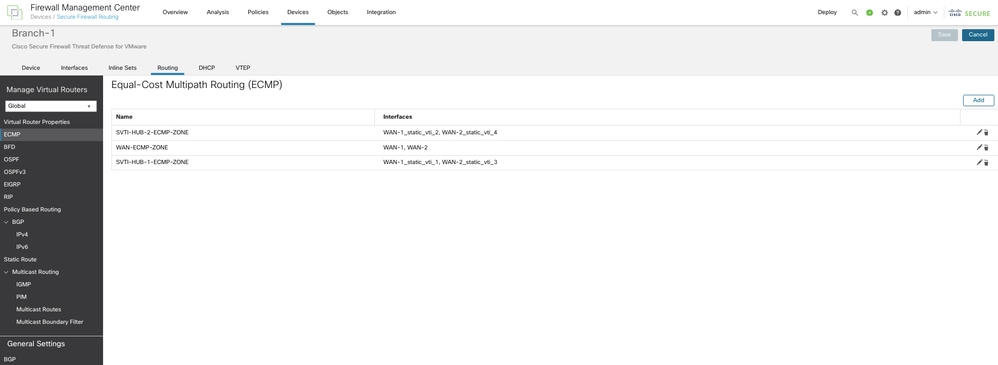

Stap 8. ECMP-zones instellen (gelijkwaardige multi-path)

Navigeer in elke vertakking naar Routing > ECMP en configureer de ECMP-zones voor de WAN-interfaces en SVTI’s die verbinding maken met zowel de primaire als de secundaire hub, zoals aangegeven op de afbeelding. Dit kan linkredundantie bieden en taakverdeling van het VPN-verkeer inschakelen.

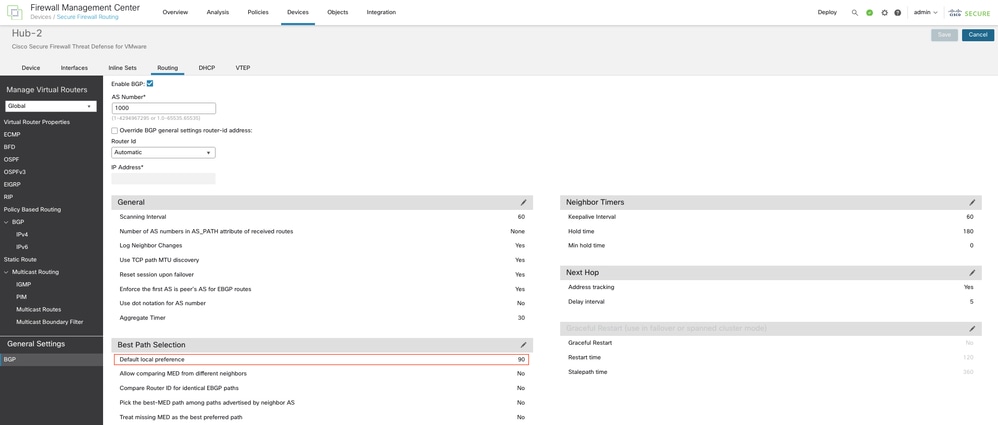

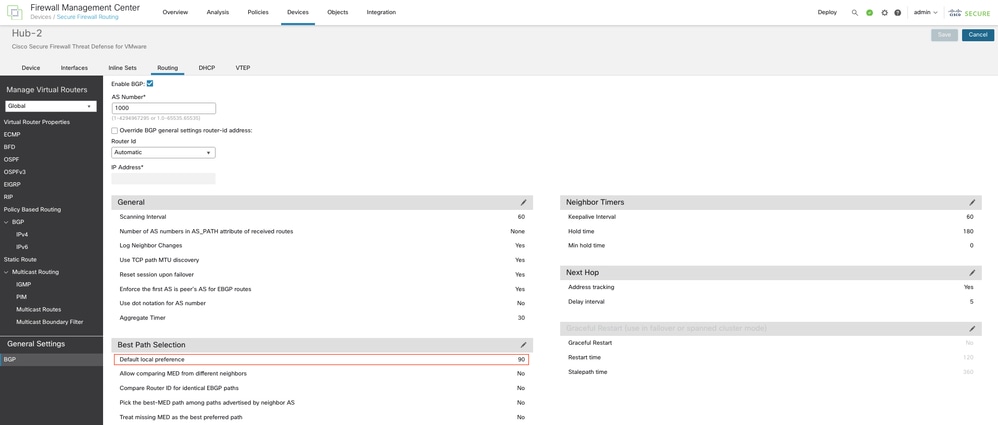

Stap 9. Wijzig de BGP lokale voorkeur op de hub

Navigeer naar Routing > Algemene instellingen > BGP op de secundaire hub. Klik op BGP inschakelen, het AS-nummer configureren en de standaard lokale voorkeurswaarde onder Best Path Selection instellen op een lagere waarde dan die welke op de primaire hub is geconfigureerd. Klik op Save (Opslaan). Dit zorgt ervoor dat routes naar de primaire hub de voorkeur krijgen boven routes naar de secundaire hub. Wanneer de primaire hub naar beneden gaat, nemen de routes naar de secundaire hub over.

Stel de configuraties aan alle apparaten op.

Verifiëren

Controleer de tunnelstatus

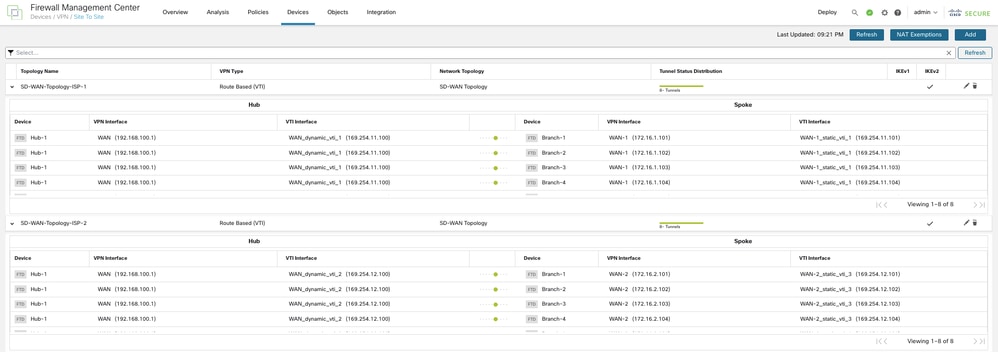

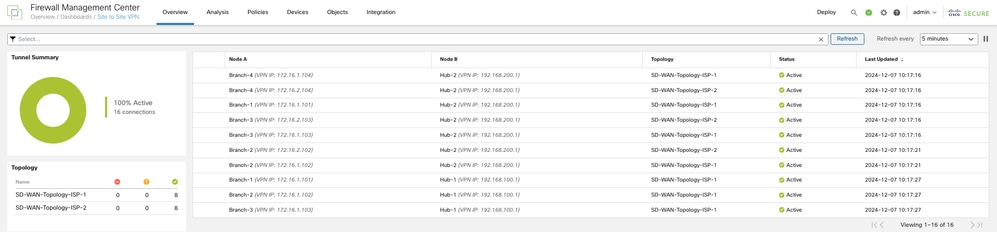

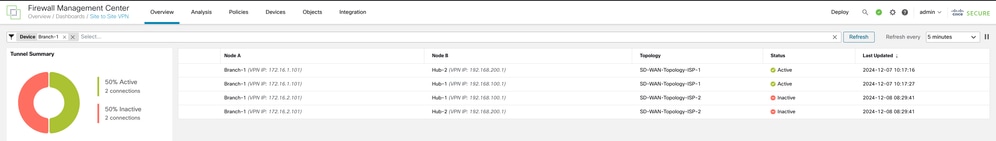

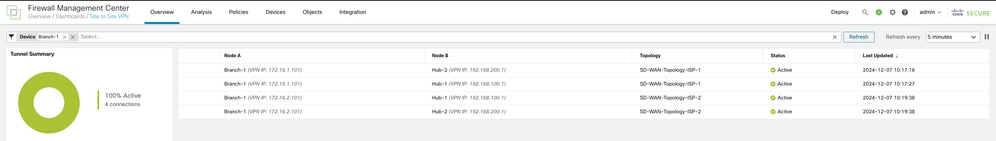

Om te verifiëren of de VPN-tunnels van de SD-WAN topologieën zijn geopend, navigeer je naar Apparaat > VPN > Site-to-Site.

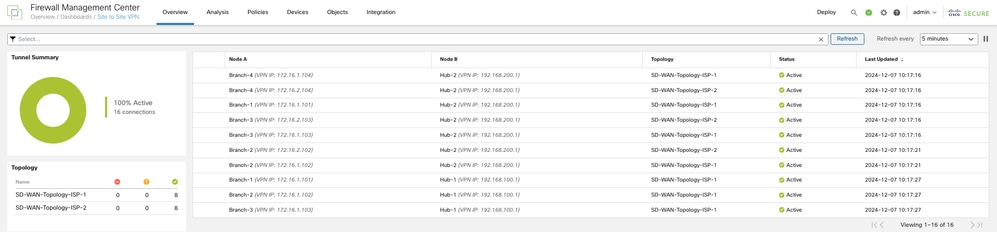

Kies Overzicht > Dashboards > Site-to-site VPN om de details van de SD-WAN VPN-tunnels te bekijken.

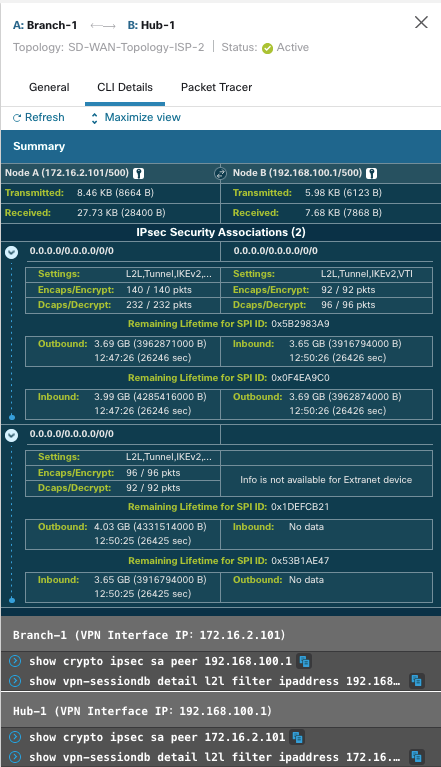

Zo bekijkt u meer details van elke VPN-tunnel:

- Hang over een tunnel.

- Klik op de volledige informatie bekijken (

) pictogram. Er verschijnt een venster met tunneldetails en meer acties.

) pictogram. Er verschijnt een venster met tunneldetails en meer acties.

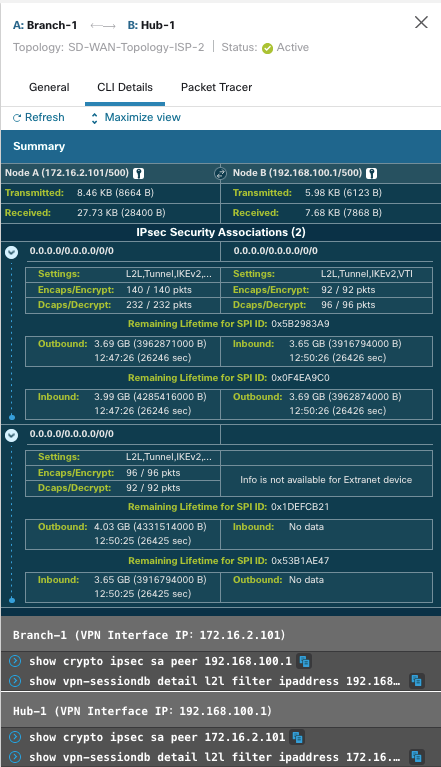

- Klik op het tabblad CLI-details in het zijvenster om de opdrachten voor de show en de details van de IPsec-beveiligingsassociaties te bekijken.

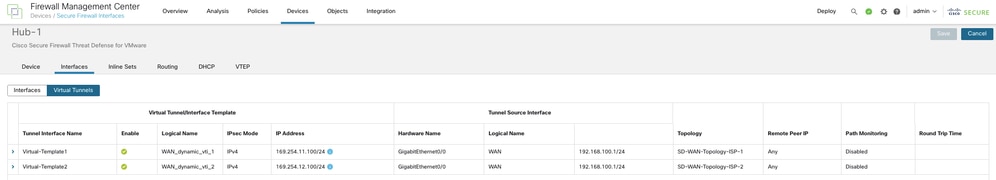

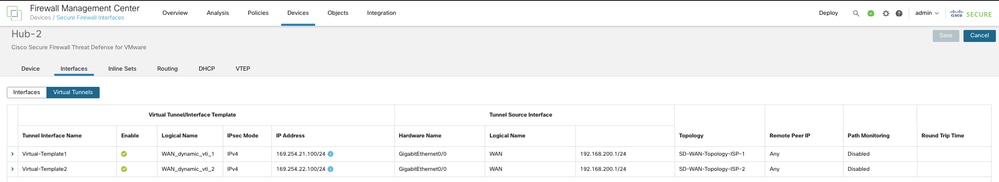

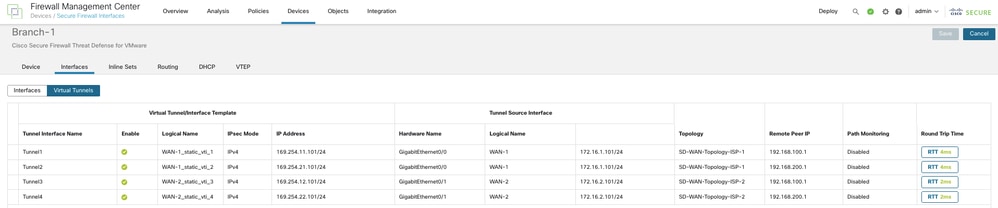

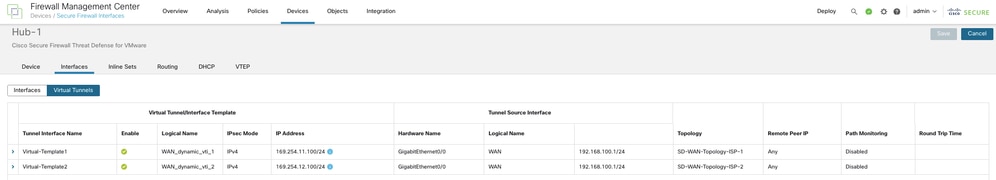

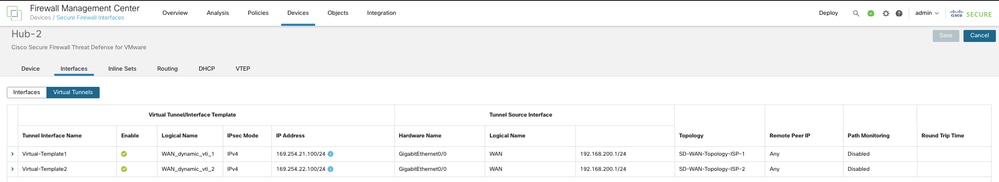

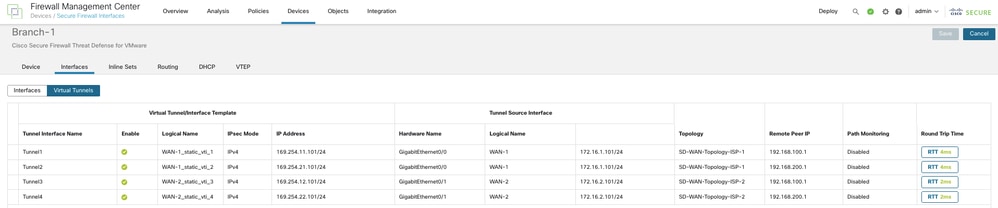

Controleer virtuele tunnelinterfaces (VTI’s)

Zo geeft u de dynamische VTI's van hubs en statische VTI's van spaken weer:

- Navigeer naar Apparaten > Apparaatbeheer.

- Kies het bewerkingspictogram voor een hub of een spaak apparaat.

- Klik op het tabblad Interface.

- Klik op de Virtuele tunnels tabblad.

Voor elk VTI kunt u details zoals naam, IP-adres, IPsec-modus, tunnelbroninterfacedetails, topologie en externe peer-IP bekijken.

DVTI's op de primaire hub:

DVTI's op de secundaire hub:

SVTI's op de spraak:

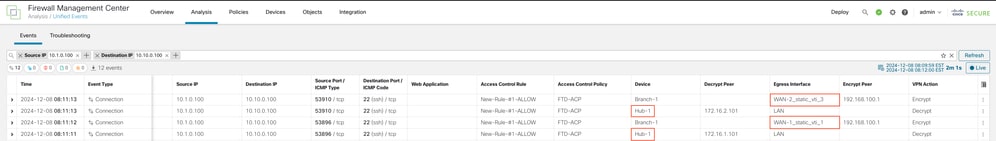

Om lading-in evenwicht brengen, dubbele ISP overtolligheid, en de overtolligheid van het hubniveau te verifiëren, slechts wordt het verkeer van Tak 1 aan de Hub gebruikt. Hieronder vindt u de details van de installatie:

10.1.0.0.100 - client in vestiging 1 verbonden netwerk

10.10.0.0.100 - client in met hub verbonden netwerk

WAN-1_statistical_vti_1 - SVTI naar Hub 1 via ISP 1

WAN-2_statistical_vti_3 - SVTI naar Hub 1 via ISP 2

WAN-1_statische_vti_2 - SVTI naar Hub 2 via ISP 1

WAN-2_statische_vti_4 - SVTI naar Hub 2 via ISP 2

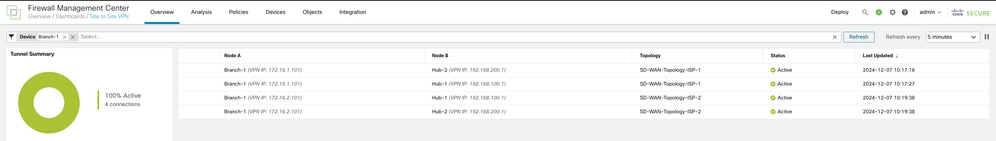

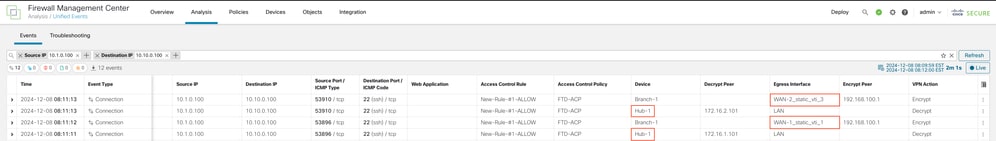

Controleer taakverdeling bij VPN-verkeer

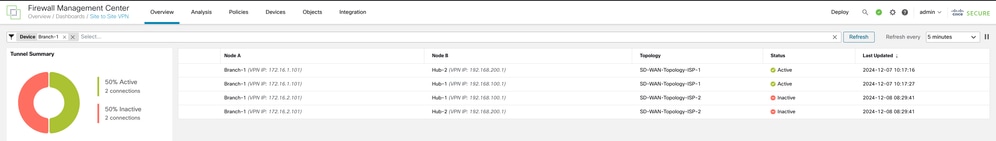

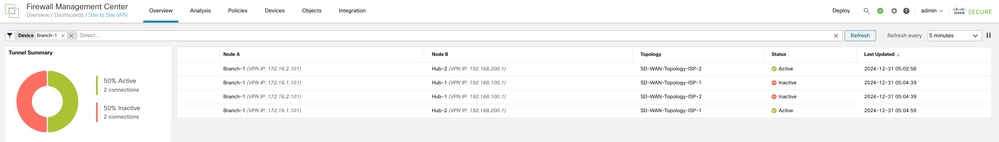

De tunnelstatus is te zien in het dashboard Site to Site VPN. Idealiter moeten alle tunnels actief zijn:

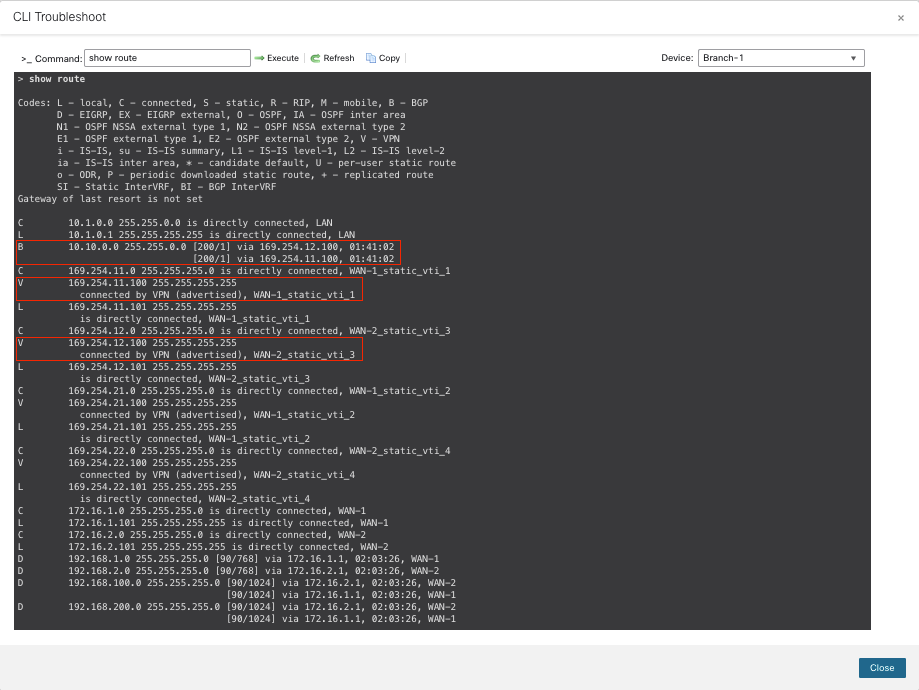

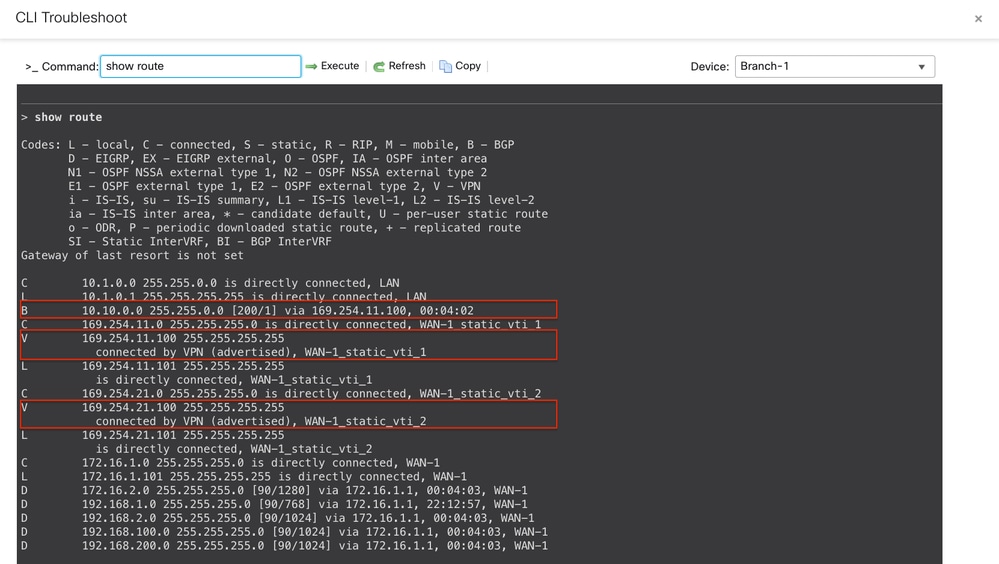

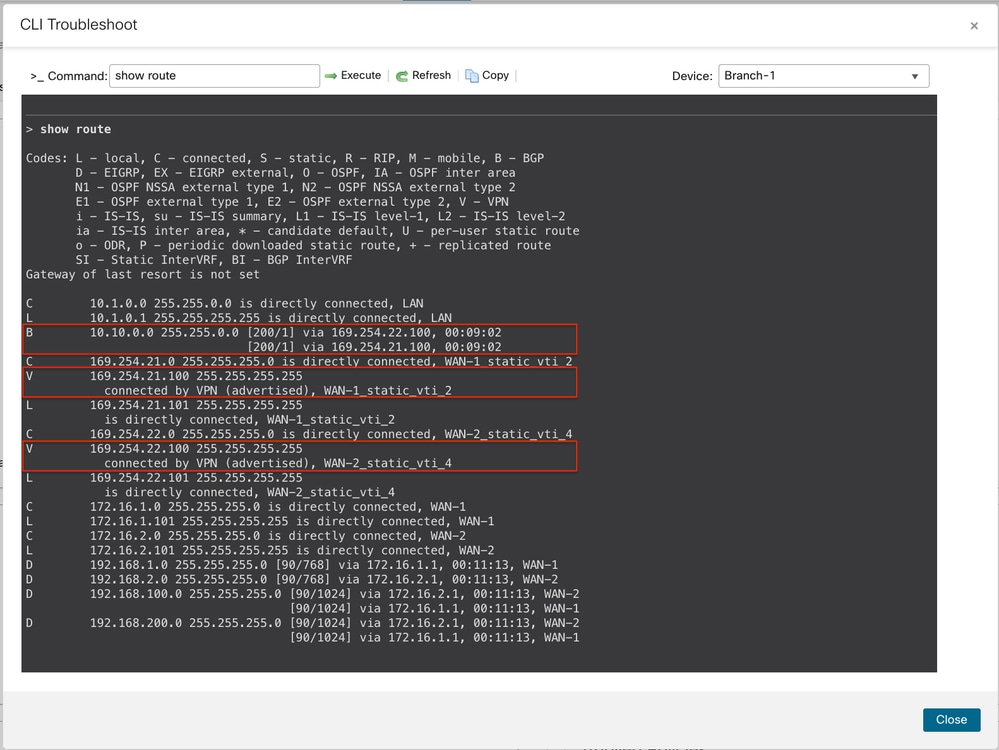

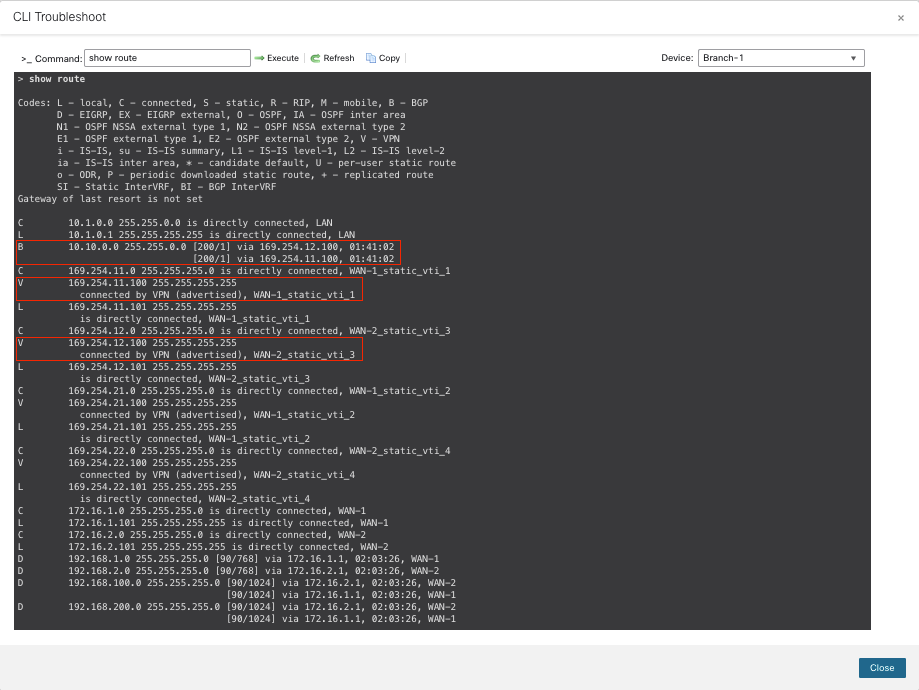

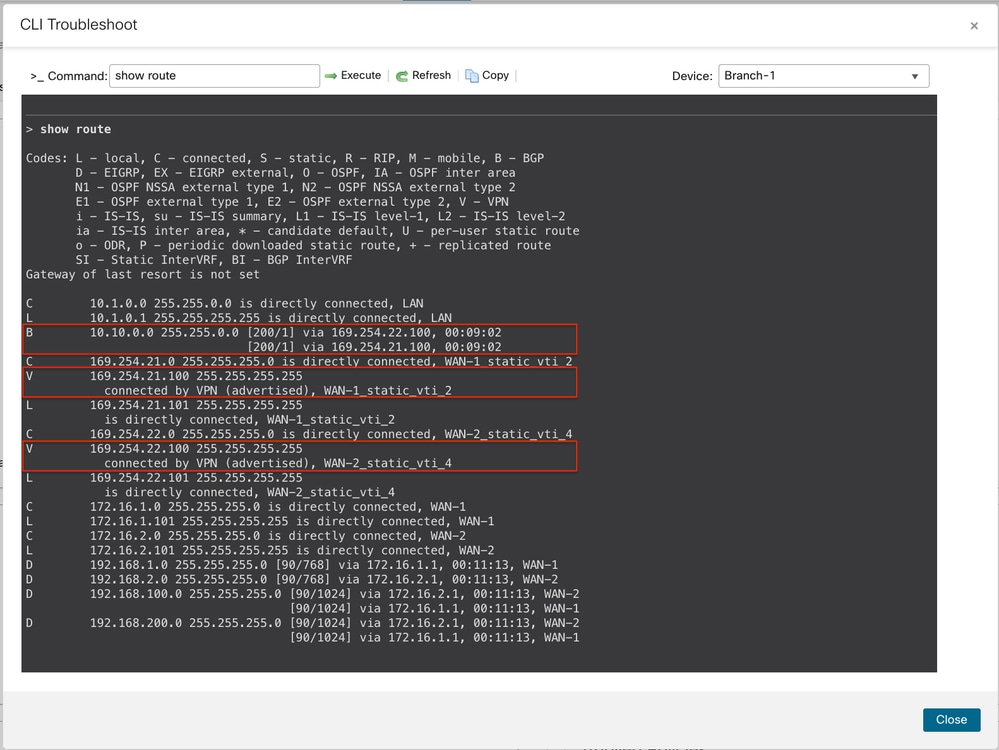

Routes naar de primaire hub hebben de voorkeur. De opdracht route voor show op Tak 1 geeft aan dat het VPN-verkeer is gebalanceerd tussen de twee SVTI’s op ISP 1 en ISP 2 naar de primaire hub:

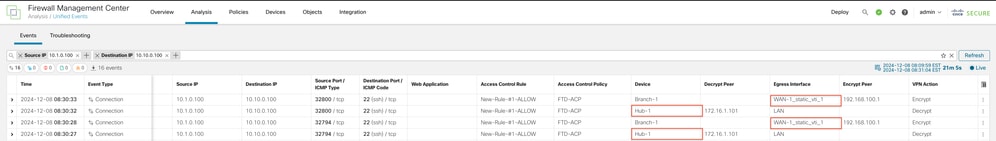

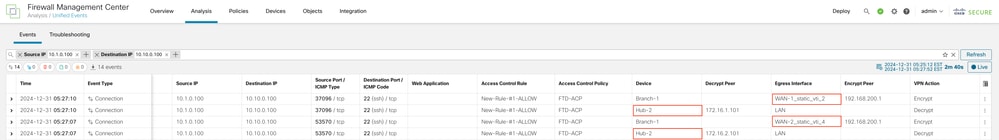

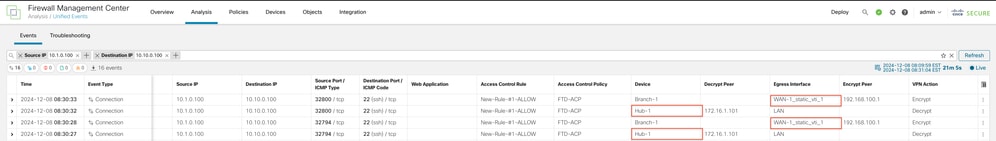

De uitgaande interface die voor het huidige VPN-verkeer wordt gebruikt, kan in Unified Events worden weergegeven:

Controleer redundantie van dubbele ISP

Wanneer ISP-2 beneden is, wijst de tunnelstatus erop dat de tunnels via ISP-1 actief zijn:

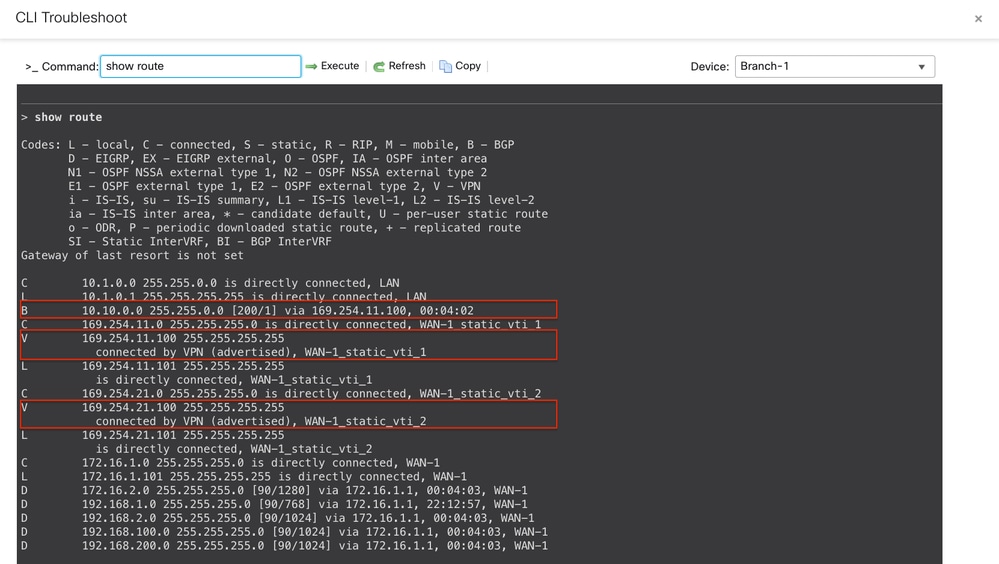

Routes naar de primaire hub hebben de voorkeur. De opdracht route in show op Branch 1 geeft aan dat het VPN-verkeer via de SVTI’s op ISP-1 naar de primaire hub wordt geleid:

De uitgaande interface die voor het huidige VPN-verkeer wordt gebruikt, kan in Unified Events worden weergegeven:

Controleer de redundantie van hubniveau

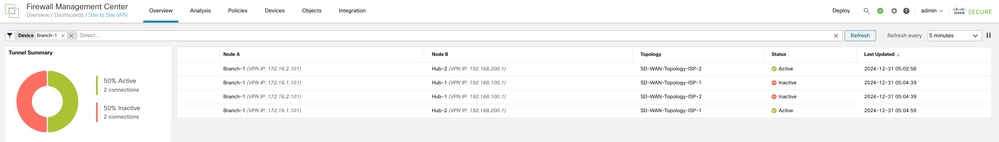

Wanneer de primaire hub is ingestort, geeft de tunnelstatus aan dat de tunnels naar de secundaire hub actief zijn:

Aangezien de primaire hub is ingestort, hebben de routes naar de secundaire hub de voorkeur. De opdracht route voor show op Tak 1 geeft aan dat het VPN-verkeer is gebalanceerd tussen de twee SVTI’s op ISP 1 en ISP 2 naar de secundaire hub:

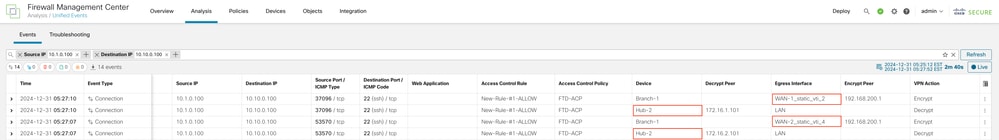

De uitgaande interface die voor het huidige VPN-verkeer wordt gebruikt, kan in Unified Events worden weergegeven:

Feedback

Feedback