Inleiding

Dit document beschrijft het proces van het configureren van bedreigingsdetectie voor Remote Access VPN-services op Cisco Secure Firewall Threat Defense (FTD).

Voorwaarden

Cisco raadt u aan kennis te hebben van deze onderwerpen:

- Cisco Secure Firewall Threat Defense (FTD).

- Cisco Secure Firewall Management Center (FMC).

- Remote Access VPN (RAVPN) op FTD.

Vereisten

Deze functies voor bedreigingsdetectie worden ondersteund in de volgende versies van Cisco Secure Firewall Threat Defense:

- 7.0 versie trein-> ondersteund vanaf 7.0.6.3 en nieuwere versies binnen deze specifieke trein.

- 7.2 versie trein-> ondersteund vanaf 7.2.9 en nieuwere versie binnen deze specifieke trein.

- 7.4 versie trein-> ondersteund vanaf 7.4.2.1 en nieuwere versie binnen deze specifieke trein.

- 7.6 versie train-> ondersteund vanaf 7.6.0 en eventuele nieuwere versies.

Opmerking: Deze functies worden momenteel niet ondersteund in versie 7.1 of 7.3.

Gebruikte componenten

De informatie die in dit document wordt beschreven, is gebaseerd op de volgende hardware- en softwareversies:

- Cisco Secure Firewall Threat Defense Virtual versie 7.0.6.3.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dreigingsdetectiefuncties voor VPN-services voor externe toegang helpen DoS-aanvallen (Denial of Service) van IPv4-adressen te voorkomen door automatisch de host (IP-adres) te blokkeren die de geconfigureerde drempelwaarden overschrijdt om verdere pogingen te voorkomen totdat u handmatig de schijn van het IP-adres verwijdert. Er zijn aparte services beschikbaar voor de volgende soorten aanvallen:

- Herhaalde mislukte verificatiepogingen om op afstand toegang te krijgen tot VPN-services (brute-force-aanvallen met het scannen van gebruikersnaam/wachtwoord).

- Client initiatie aanvallen, waarbij de aanvaller start maar niet de verbinding pogingen om een externe toegang VPN headend herhaalde keren van een enkele host voltooien.

- Verbindingspogingen om de VPN-services voor externe toegang ongeldig te maken. Dat wil zeggen, wanneer aanvallers proberen verbinding te maken met specifieke ingebouwde tunnelgroepen die uitsluitend bedoeld zijn voor de interne werking van het apparaat. Legitieme eindpunten mogen nooit proberen verbinding te maken met deze tunnelgroepen.

Deze aanvallen, zelfs wanneer ze geen succes hebben bij hun poging om toegang te krijgen, kunnen computerbronnen verbruiken en voorkomen dat geldige gebruikers verbinding maken met de VPN-services voor externe toegang.

Wanneer u deze services inschakelt, wordt de host (IP-adres) die de geconfigureerde drempelwaarden overschrijdt automatisch door de beveiligde firewall gemeden om verdere pogingen te voorkomen totdat u handmatig de schijn van het IP-adres verwijdert.

Opmerking: alle services voor bedreigingsdetectie voor VPN-toegang op afstand zijn standaard uitgeschakeld.

Configureren

Opmerking: de configuratie van deze functies op Secure Firewall Threat Defense wordt momenteel alleen ondersteund via FlexConfig.

1. Meld u aan bij het Secure Firewall Management Center.

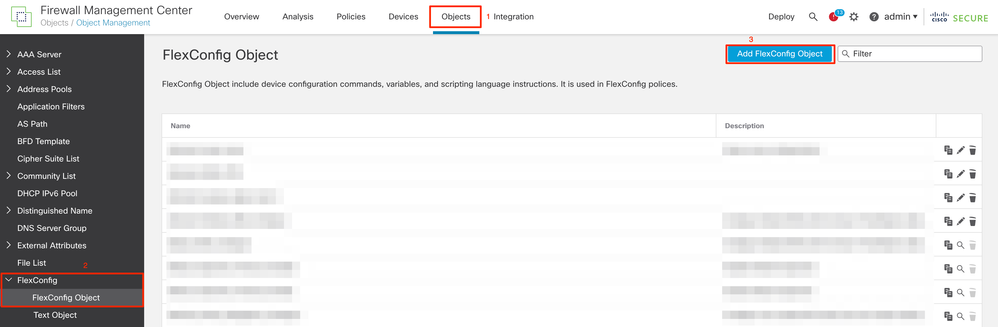

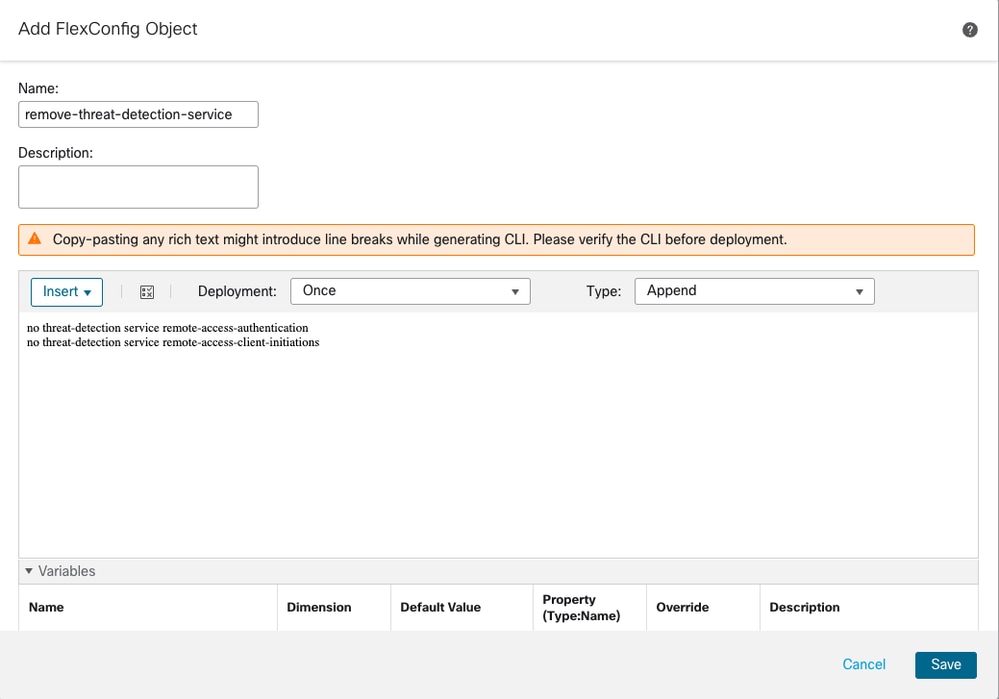

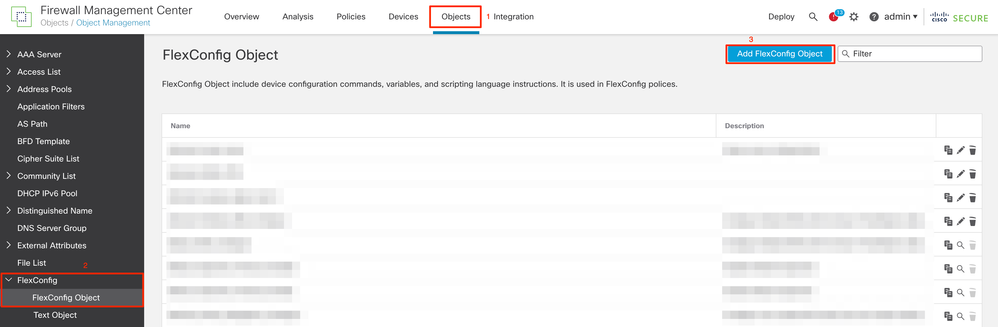

2. Om het FlexConfig-object te configureren, gaat u naar Objecten > Objectbeheer > FlexConfig > FlexConfig-object en klikt u vervolgens op FlexConfig-object toevoegen.

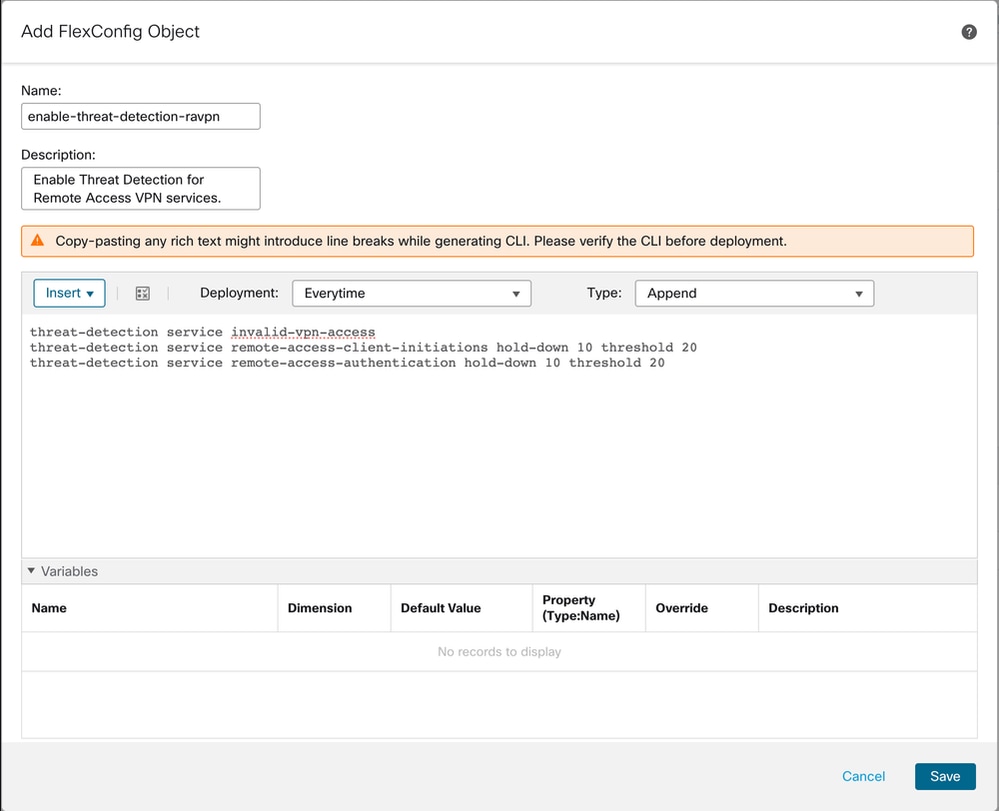

3. Nadat het venster Object FlexConfig toevoegen is geopend, voegt u de vereiste configuratie toe om de functies voor bedreigingsdetectie voor Remote Access VPN in te schakelen:

- Naam FlexConfig-object: enable-threat-detection-ravpn

- FlexConfig-objectbeschrijving: Threat Detection inschakelen voor VPN-services voor externe toegang.

- Implementatie: elke keer

- Tekst: toevoegen.

- Tekstvak: voeg de opdrachten "Threat Detection Service" toe op basis van de beschikbare functies die hierna worden beschreven.

Opmerking: u kunt de drie beschikbare functies voor bedreigingsdetectie voor Remote Access VPN inschakelen met hetzelfde FlexConfig-object, of u kunt één FlexConfig-object afzonderlijk maken voor elke functie die moet worden ingeschakeld.

Functie 1: Dreigingsdetectie voor pogingen om verbinding te maken met interne (ongeldige) VPN-services

Om deze service in te schakelen, voegt u de opdracht threat-detection service invalid-vpn-access toe in het tekstvak van het object FlexConfig.

Functie 2: Dreigingsdetectie voor aanvallen van VPN-client voor externe toegang

Voeg de opdracht Threat-detection service remote-access-client-initiations hold-down <minutes> threshold <count> in het tekstvak van het object FlexConfig toe om deze service in te schakelen, waarbij:

- Als u <minuten> ingedrukt houdt, wordt de periode na de laatste initiatiepoging gedefinieerd waarin opeenvolgende verbindingspogingen worden geteld. Als het aantal opeenvolgende verbindingspogingen binnen deze periode voldoet aan de geconfigureerde drempel, wordt het IPv4-adres van de aanvaller gemeden. U kunt deze periode instellen tussen 1 en 1440 minuten.

- Drempelwaarde <aantal> is het aantal verbindingspogingen dat nodig is binnen de wachtperiode om een shun te activeren. U kunt de drempelwaarde tussen 5 en 100 instellen.

Als de wachttijd bijvoorbeeld 10 minuten is en de drempelwaarde 20, wordt het IPv4-adres automatisch gemeden als er 20 opeenvolgende verbindingspogingen zijn binnen een tijdspanne van 10 minuten.

Opmerking: Houd bij het instellen van de hold-down- en drempelwaarden rekening met het NAT-gebruik. Als u PAT gebruikt, waarmee veel verzoeken van hetzelfde IP-adres kunnen worden gedaan, overweeg dan hogere waarden. Dit zorgt ervoor dat geldige gebruikers voldoende tijd hebben om verbinding te maken. In een hotel kunnen bijvoorbeeld veel gebruikers proberen om in een korte periode verbinding te maken.

Kenmerk 3: Dreigingsdetectie voor verificatiefouten van Remote Access VPN

Om deze service in te schakelen, voegt u de opdracht Threat-detection service remote-access-authentication hold-down<minutes> threshold <count> toe in het tekstvak van het object FlexConfig, waarbij:

- Inhouden <minuten> definieert de periode na de laatste mislukte poging waarin opeenvolgende fouten worden geteld. Als het aantal opeenvolgende verificatiefouten binnen deze periode voldoet aan de geconfigureerde drempel, wordt het IPv4-adres van de aanvaller gemeden. U kunt deze periode instellen tussen 1 en 1440 minuten.

- Drempelwaarde <aantal> is het aantal mislukte verificatiepogingen dat nodig is binnen de wachtperiode om een SHUN te activeren. U kunt de drempelwaarde tussen 1 en 100 instellen.

Als de wachttijd bijvoorbeeld 10 minuten is en de drempelwaarde 20 is, wordt het IPv4-adres automatisch gemeden als er 20 opeenvolgende verificatiefouten zijn binnen een tijdspanne van 10 minuten.

Opmerking: Houd bij het instellen van de hold-down- en drempelwaarden rekening met het NAT-gebruik. Als u PAT gebruikt, waarmee veel verzoeken van hetzelfde IP-adres kunnen worden gedaan, overweeg dan hogere waarden. Dit zorgt ervoor dat geldige gebruikers voldoende tijd hebben om verbinding te maken. In een hotel kunnen bijvoorbeeld veel gebruikers proberen om in een korte periode verbinding te maken.

Opmerking: verificatiefouten via SAML worden nog niet ondersteund.

Deze voorbeeldconfiguratie maakt de drie beschikbare bedreigingsdetectieservices voor VPN-toegang op afstand mogelijk met een wachttijd van 10 minuten en een drempel van 20 minuten voor clientinitiatie en mislukte verificatiepogingen. Configureer de hold-down en drempelwaarden volgens uw omgevingsvereisten.

In dit voorbeeld wordt één FlexConfig-object gebruikt om de drie beschikbare functies in te schakelen.

threat-detection service invalid-vpn-access

threat-detection service remote-access-client-initiations hold-down 10 threshold 20

threat-detection service remote-access-authentication hold-down 10 threshold 20

Nieuw object FlexConfig

Nieuw object FlexConfig

4. Sla het object FlexConfig op.

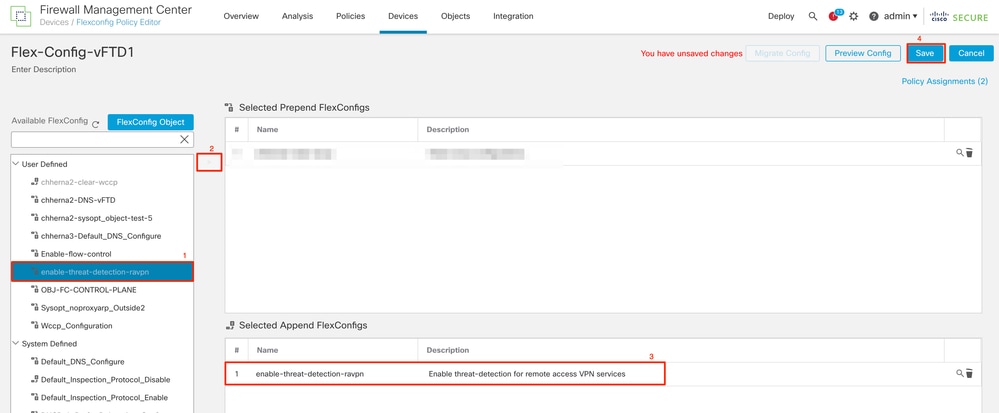

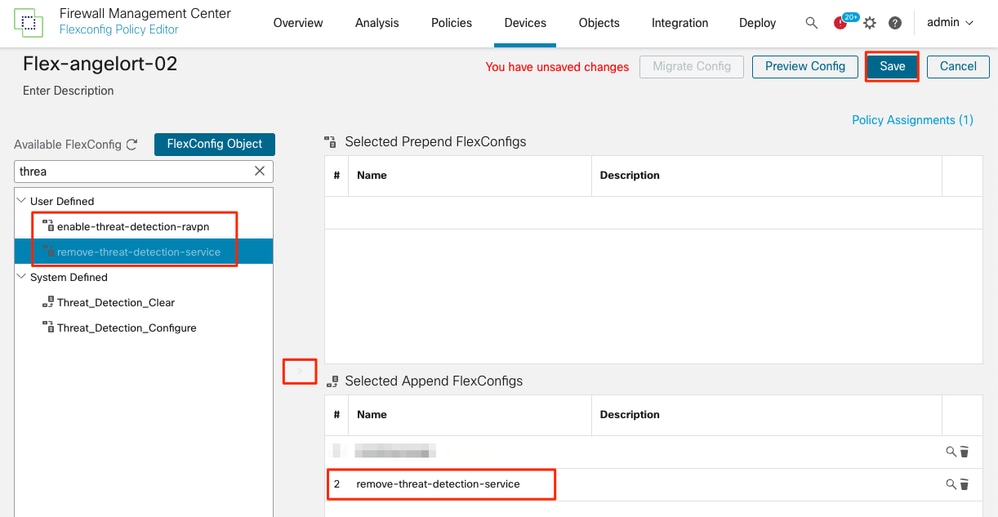

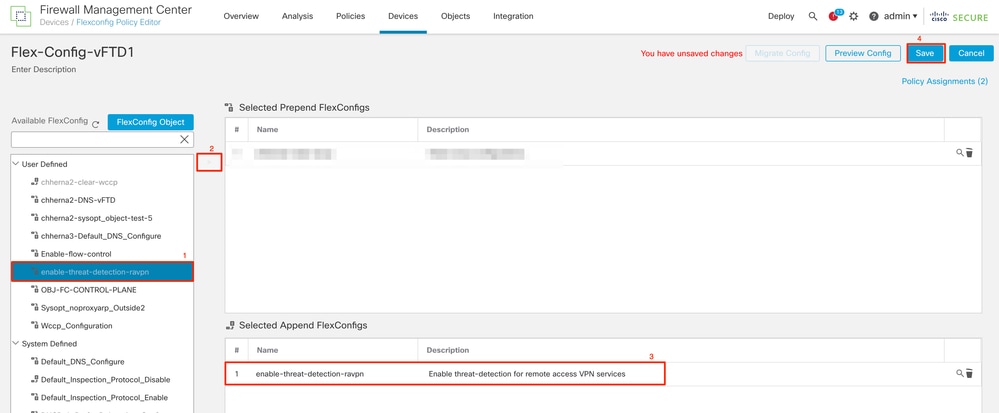

5. Navigeer naar Apparaten > FlexConfig en selecteer het FlexConfig-beleid dat is toegewezen aan uw beveiligde firewall.

6. Selecteer in het linkerdeelvenster de beschikbare FlexConfig-objecten die u in stap 3 hebt geconfigureerd, selecteer het FlexConfig-object dat u hebt geconfigureerd, klik op ">" en sla de wijzigingen op.

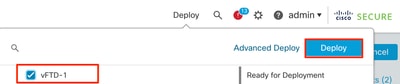

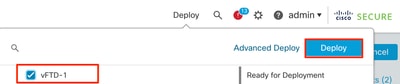

7. Implementeer de wijzigingen en controleer.

Verifiëren

Om statistieken weer te geven voor bedreigingsdetectie RAVPN-services, meldt u zich aan bij de CLI van de FTD en voert u de opdracht show threat-detection service [service] [entries|details] uit. Waar de service kan worden gebruikt: verificatie voor externe toegang, initiaties voor externe toegang tot client of ongeldige VPN-toegang.

U kunt de weergave verder beperken door deze parameters toe te voegen:

- vermeldingen — Geef alleen de vermeldingen weer die worden bijgehouden door de bedreigingsdetectiedienst. Bijvoorbeeld de IP-adressen waarvoor een mislukte verificatiepoging is uitgevoerd.

- details — Geef zowel servicedetails als servicegegevens weer.

Voer de opdracht show threat-detection service uit om statistieken weer te geven van alle bedreigingsdetectieservices die zijn ingeschakeld.

ciscoftd# show threat-detection service

Service: invalid-vpn-access

State : Enabled

Hold-down : 1 minutes

Threshold : 1

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Service: remote-access-authentication

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Name: remote-access-client-initiations

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Voer de opdracht show threat-detection service <service> entries uit om meer details te bekijken van potentiële aanvallers die worden gevolgd voor de verificatieservice voor externe toegang.

ciscoftd# show threat-detection service remote-access-authentication entries

Service: remote-access-authentication

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

Om de algemene statistieken en details van een specifieke VPN-service voor bedreigingsdetectie te bekijken, voert u de opdracht show threat-detection service <service> details uit.

ciscoftd# show threat-detection service remote-access-authentication details

Service: remote-access-authentication

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

Opmerking: De vermeldingen geven alleen de IP-adressen weer die worden bijgehouden door de service voor het opsporen van bedreigingen. Als een IP-adres voldoet aan de voorwaarden om te worden gemeden, neemt het aantal blokkeringen toe en wordt het IP-adres niet langer weergegeven als een item.

Bovendien kunt u shuns controleren die door de VPN-services worden toegepast en shuns verwijderen voor één IP-adres of alle IP-adressen met de volgende opdrachten:

Geeft gemeden hosts weer, inclusief hosts die automatisch worden gemeden door bedreigingsdetectie voor VPN-services of handmatig met behulp van de opdracht schuwen. U kunt de weergave optioneel beperken tot een opgegeven IP-adres.

- Geen SHUN IP_ADDRESS [interface IF_NAME]

Hiermee verwijdert u een schijn die is toegepast op het opgegeven IP-adres.

Als een IP-adres op meerdere interfaces wordt gemeden en er geen specifieke interface wordt genoemd, verwijdert de opdracht de schijn van slechts één interface. De selectie van deze interface is gebaseerd op het opzoeken van de route naar het gemeden IP-adres. Als u de schijn van extra interfaces wilt verwijderen, moet u de interface expliciet opgeven.

Hiermee verwijdert u de schijn van alle IP-adressen en alle interfaces.

Opmerking: IP-adressen die worden gemeden door bedreigingsdetectie voor VPN-services, worden niet weergegeven in de opdracht show threat-detection shun, die alleen van toepassing is op het scannen van bedreigingsdetectie.

Als u alle details wilt lezen voor elke opdrachtuitvoer en beschikbare syslog-berichten met betrekking tot de bedreigingsdetectieservices voor VPN-toegang op afstand, raadpleegt u het document Opdrachtreferentie.

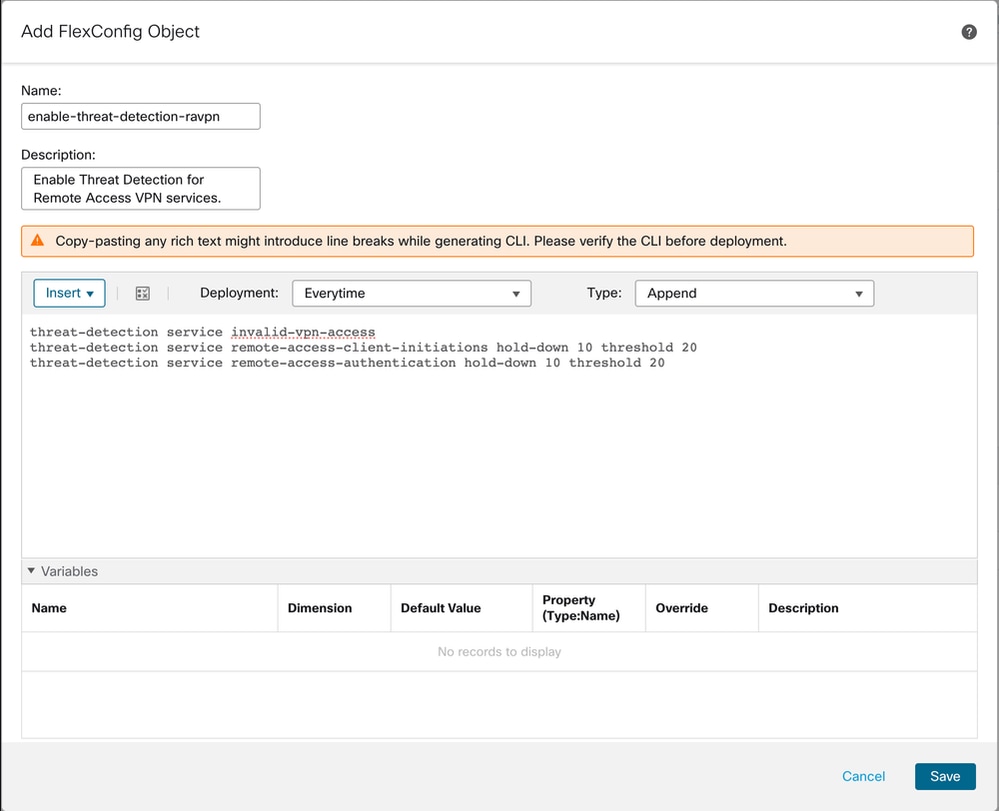

Configuratie verwijderen of wijzigen

Als u aanpassingen moet maken aan de geconfigureerde drempelwaarden of de ingehouden waarden, of als u gewoon de geconfigureerde functies voor bedreigingsdetectie voor RAVPN-services wilt uitschakelen, gaat u verder zoals hieronder beschreven:

- Navigeer naar Apparaten > FlexConfig en selecteer het FlexConfig-beleid dat op uw apparaat wordt toegepast.

- Zoek het FlexConfig-object dat u eerder hebt gedefinieerd om de functies voor bedreigingsdetectie voor RAVPN-services in te schakelen en klik op het prullenbakpictogram om het te verwijderen.

- Sla de wijzigingen op en implementeer ze.

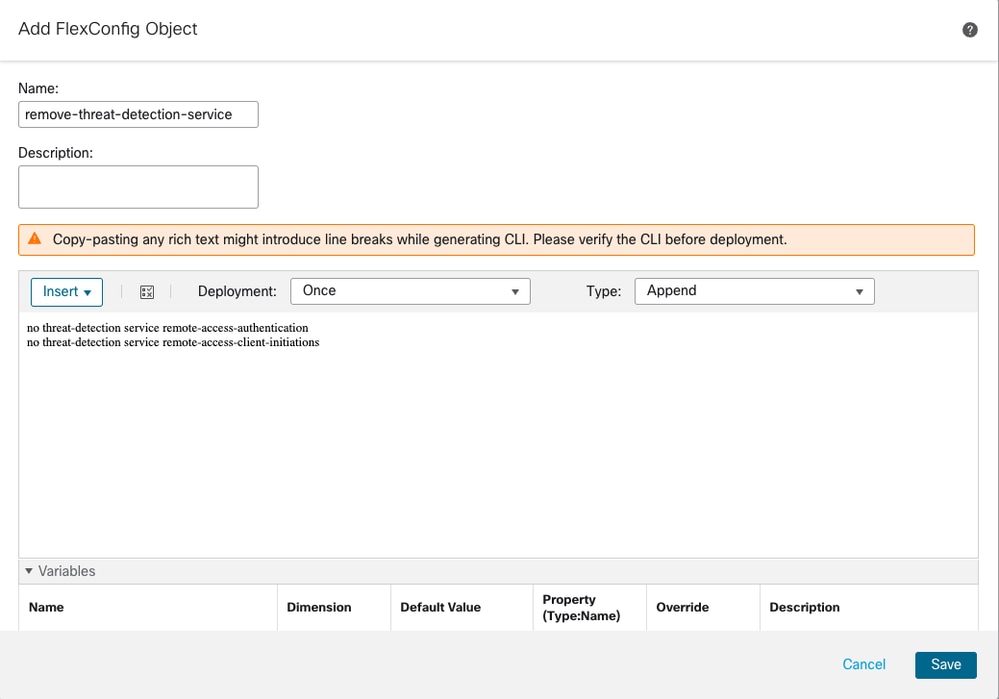

- Navigeer naar Objecten > Objectbeheer > FlexConfig > FlexConfig-object en klik vervolgens op FlexConfig-object toevoegen.

- Nadat het venster Object FlexConfig toevoegen is geopend, voegt u de vereiste configuratie toe om de no-form van de opdrachten in te voeren die worden gebruikt voor bedreigingsdetectie voor RAVPN-services:

- FlexConfig-objectnaam: remove-threat-detection-service

- Beschrijving FlexConfig-object: Dreigingsdetectie verwijderen voor VPN-services voor externe toegang.

- Implementatie: eenmaal

- Tekst: toevoegen.

- Tekstvak: voeg de no form van de threat-detection service commando's die u wilt later wijzigen of volledig te verwijderen. De beschikbare opties zijn:

Opmerking: U moet de volgende opdrachten invoeren. Neem de opties voor ingehouden of drempelwaarden niet op in de geen vorm van de opdrachten.

- Geen bedreigingsdetectieservice Remote-Access-Client-Initiations

- Geen service voor bedreigingsdetectie-verificatie voor externe toegang

- Geen service voor bedreigingsdetectie ongeldige VPN-toegang

In dit voorbeeld wordt één FlexConfig-object gebruikt om de eerder geconfigureerde functies voor clientinitiaties met externe toegang en verificatie met externe toegang te verwijderen.

no threat-detection service remote-access-client-initiations

no threat-detection service remote-access-authentication

6. Sla het object FlexConfig op.

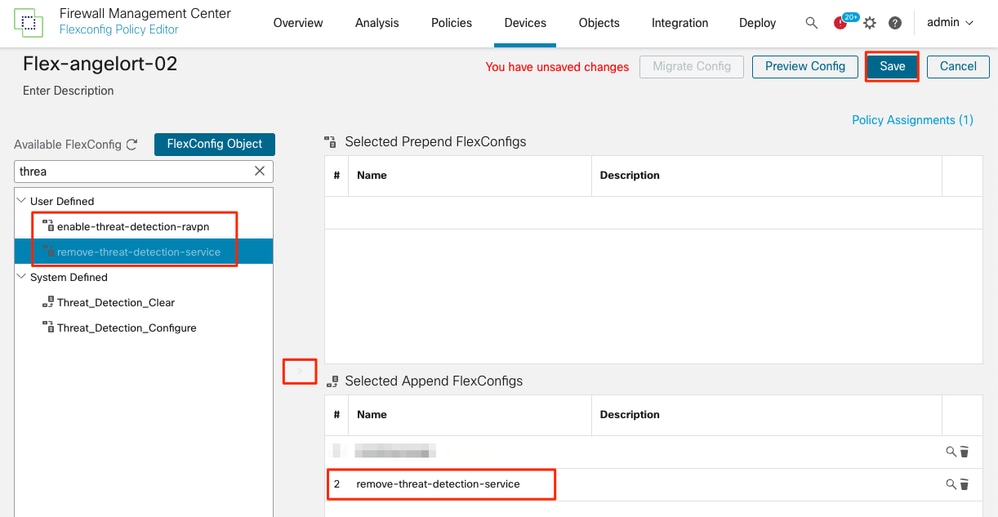

7. Navigeer naar Apparaten > FlexConfig en selecteer het FlexConfig-beleid dat is toegewezen aan uw beveiligde firewall.

8. Selecteer in het linkerdeelvenster de beschikbare FlexConfig-objecten die u in stap 5 hebt geconfigureerd, klik op ">" en sla de wijzigingen op.

9. U kunt een voorbeeld bekijken van de opdrachten die in de implementatie moeten worden toegepast. Nadat de configuratie is opgeslagen, klikt u op Voorbeeldconfiguratie en selecteert u het juiste apparaat.

10. Implementeer de wijzigingen en controleer of de opdrachten zijn verwijderd.

11. (Optioneel) Als u de functies van de service voor bedreigingsdetectie voor RAVPN opnieuw moet implementeren met verschillende hold-down- of drempelwaarden, gaat u verder zoals beschreven in het gedeelte Configureren. In dat geval hoeft u geen nieuw FlexConfig-object met de gewijzigde waarden te maken. U kunt het FlexConfig-object bewerken dat oorspronkelijk is gemaakt.

Gerelateerde informatie

Feedback

Feedback