Secure Firewall Device Manager configureren in High Availability

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Secure Firewall Device Manager (FDM) High Availability (HA) kunt configureren en verifiëren op beveiligde firewallapparaten.

Voorwaarden

Vereisten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 2x Cisco Secure Firewall 2100-beveiligingstoestel

- FDM versie 7.0.5 uitvoeren (build 72)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Taak 1. Voorwaarden controleren

Taakvereiste:

Controleer of beide FDM-apparaten voldoen aan de vereisten voor notities en kunnen worden geconfigureerd als HA-eenheden.

Oplossing:

Stap 1. Verbinding maken met het IP-adres voor toestelbeheer via SSH en de hardware van de module controleren.

Verifieer met de opdracht Versie weergeven de hardware- en softwareversie van het primaire apparaat:

> show version

-------------------[ FPR2130-1 ]--------------------

Model : Cisco Firepower 2130 Threat Defense (77) Version 7.0.5 (Build 72)

UUID : 6197946e-2747-11ee-9b20-ead7c72f2631

VDB version : 338

----------------------------------------------------Controleer de hardware- en softwareversie van het secundaire apparaat:

> show version

-------------------[ FPR2130-2 ]--------------------

Model : Cisco Firepower 2130 Threat Defense (77) Version 7.0.5 (Build 72)

UUID : 6ba86648-2749-11ee-b7c9-c9e434a6c9ab

VDB version : 338

----------------------------------------------------Taak 2. Secure Firewall Device Manager configureren in High Availability

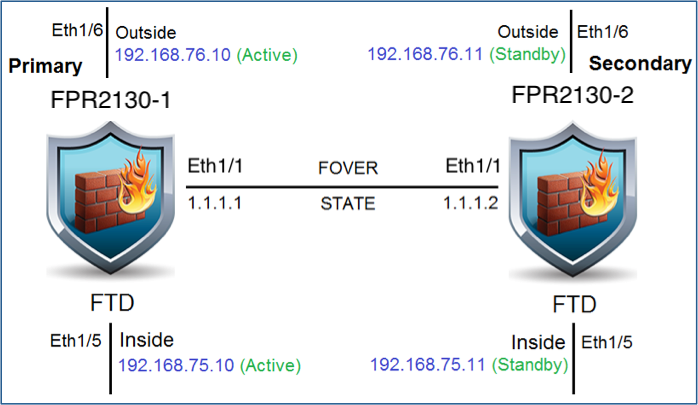

Netwerkdiagram

Configureer Active/Standby High Availability (HA) volgens dit diagram:

Hoge beschikbaarheid inschakelen voor Secure Firewall Device Manager in primaire eenheid

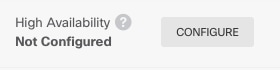

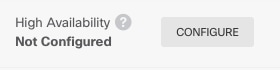

Stap 1. Om FDM Failover te configureren, navigeert u naar Apparaat en klikt u op Configureren naast de groep Hoge beschikbaarheid:

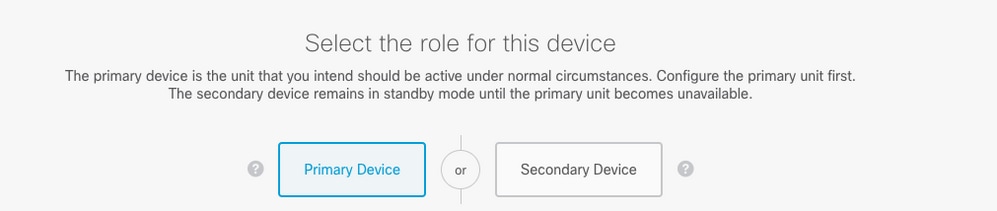

Stap 2. Klik op de pagina Hoge beschikbaarheid op het vak Primair apparaat:

Waarschuwing: Zorg ervoor dat u de juiste eenheid als primaire eenheid selecteert. Alle configuraties op de geselecteerde primaire eenheid worden gerepliceerd naar de geselecteerde secundaire FTD-eenheid. Als gevolg van replicatie kan de huidige configuratie op de secundaire eenheid worden vervangen.

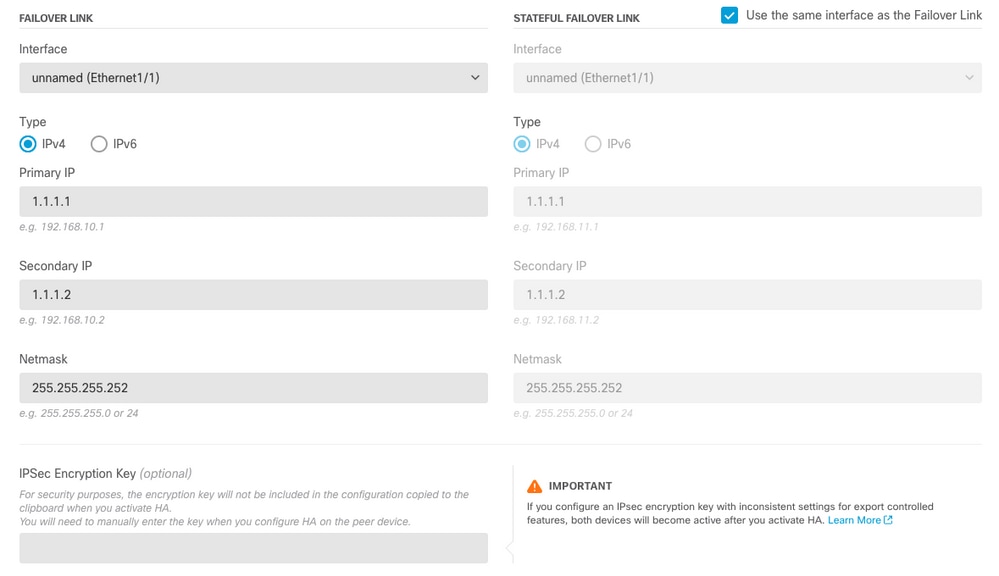

Stap 3. Configureer de failover-koppeling en de instellingen voor de statuskoppeling:

In dit voorbeeld heeft de statuskoppeling dezelfde instellingen als de failover-koppeling.

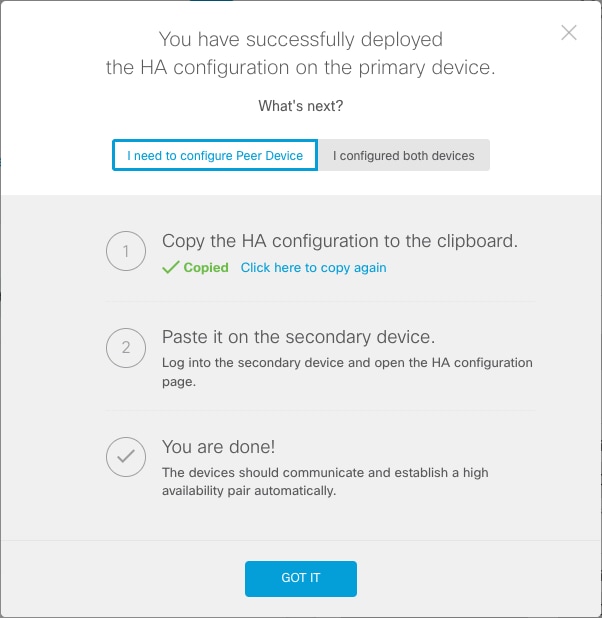

Stap 4. Klik op HA activeren

Stap 5. Kopieer de HA-configuratie naar het klembord op het bevestigingsbericht om deze op het Secundaire apparaat te plakken.

Het systeem implementeert de configuratie onmiddellijk op het apparaat. U hoeft geen implementatietaak te starten. Als u geen bericht ziet dat uw configuratie is opgeslagen en de implementatie wordt uitgevoerd, bladert u naar de bovenkant van de pagina om de foutmeldingen te zien.

De configuratie wordt ook naar het klembord gekopieerd. U kunt de kopie gebruiken om de secundaire eenheid snel te configureren. Voor extra beveiliging is de coderingssleutel niet opgenomen in de kopie van het klembord.

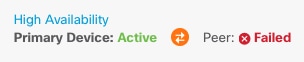

Op dit punt moet u op de pagina Hoge beschikbaarheid staan en moet de status van uw apparaat 'Onderhandelen' zijn. De status moet naar Actief worden overgezet, zelfs voordat u de peer configureert, die moet worden weergegeven als Mislukt totdat u deze configureert.

Hoge beschikbaarheid inschakelen voor Secure Firewall Device Manager in Secundaire eenheid

Nadat u het primaire apparaat hebt geconfigureerd voor actieve/standby-hoge beschikbaarheid, moet u het secundaire apparaat configureren. Log in op de FDM op dat apparaat en voer deze procedure uit.

Stap 1. Om FDM Failover te configureren, navigeert u naar Apparaat en klikt u op Configureren naast de groep Hoge beschikbaarheid:

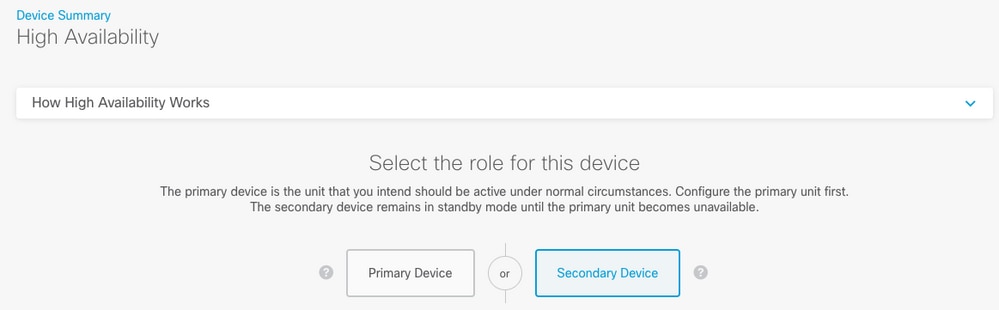

Stap 2. Klik op de pagina Hoge beschikbaarheid op het vak Secundair apparaat:

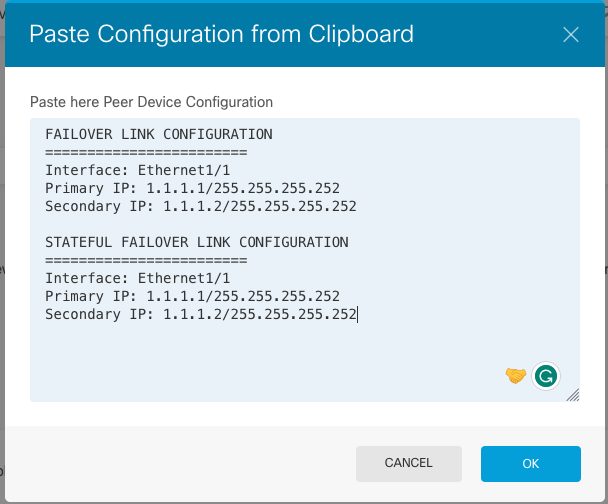

Stap 3. Kies een van deze opties:

-

Eenvoudige methode: klik op de knop Plakken vanaf klembord, plak in de configuratie en klik op OK. Hiermee worden de velden bijgewerkt met de juiste waarden, die u vervolgens kunt controleren.

-

Handmatige methode—Configureer de failover- en stateful failover-koppelingen rechtstreeks. Voer exact dezelfde instellingen in op het secundaire apparaat dat u op het primaire apparaat hebt ingevoerd.

Stap 4. Klik op HA activeren

Het systeem implementeert de configuratie onmiddellijk op het apparaat. U hoeft geen implementatietaak te starten. Als u geen bericht ziet dat uw configuratie is opgeslagen en de implementatie wordt uitgevoerd, bladert u naar de bovenkant van de pagina om de foutmeldingen te zien.

Nadat de configuratie is voltooid, krijgt u een bericht dat u HA hebt geconfigureerd. Klik op Get It om het bericht te negeren.

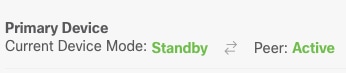

Op dit punt moet u op de pagina Hoge beschikbaarheid staan en moet de status van uw apparaat aangeven dat dit het secundaire apparaat is. Als de verbinding met het primaire apparaat succesvol was, synchroniseert het apparaat met het primaire apparaat en uiteindelijk moet de modus Stand-by zijn en moet de peer actief zijn.

De configuratie van de interfaces voltooien

Stap 1. Om FDM-interfaces te configureren, navigeert u naar Apparaat en klikt u op Alle interfaces weergeven:

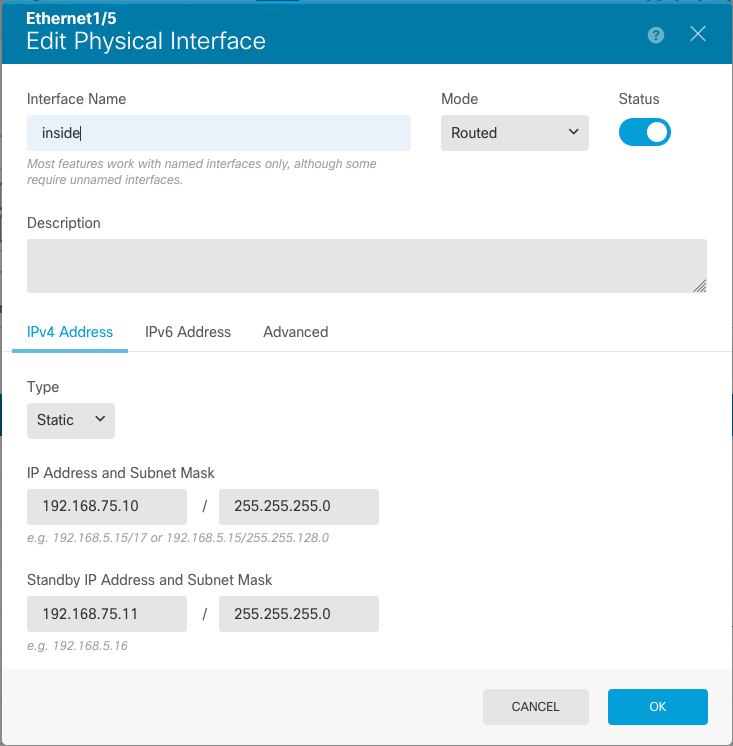

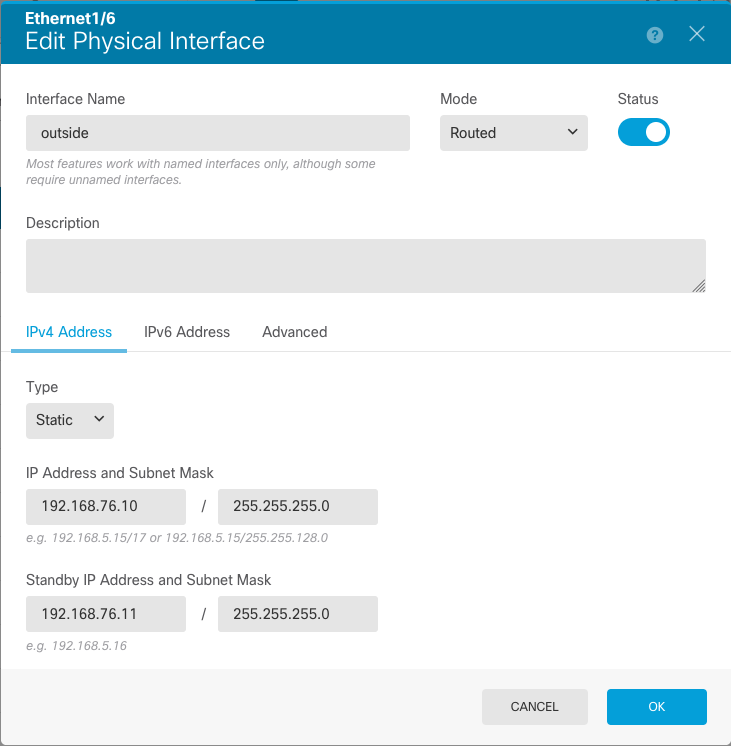

Stap 2. Selecteer en bewerk de instellingen van de interfaces zoals weergegeven in de afbeeldingen:

Ethernet 1/5 interface:

Ethernet 1/6 interface

Stap 3. Nadat u de wijzigingen hebt geconfigureerd, klikt u op Wijzigingen in behandeling en nu implementeren.

en nu implementeren.

Taak 3. Verifieer de hoge beschikbaarheid van FDM

Taakvereiste:

Controleer de High Availability-instellingen van de FDM GUI en van de FDM CLI.

Oplossing:

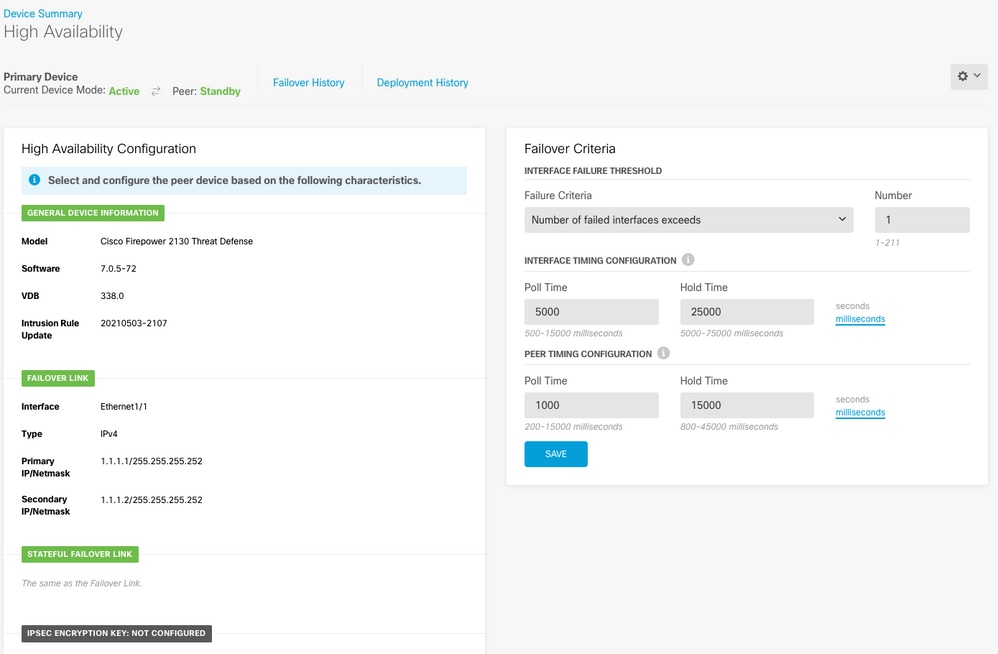

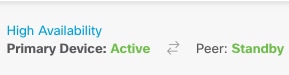

Stap 1. Navigeer naar Apparaat en controleer de instellingen voor Hoge beschikbaarheid:

Stap 2. Maak verbinding met de CLI van het primaire FDM-apparaat met SSH en valideer met de opdracht high-availability config tonen:

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: failover-link Ethernet1/1 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 4 of 1293 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.16(4)200, Mate 9.16(4)200

Serial Number: Ours JAD231510ZT, Mate JAD2315110V

Last Failover at: 00:01:29 UTC Jul 25 2023

This host: Primary - Active

Active time: 4927 (sec)

slot 0: FPR-2130 hw/sw rev (1.3/9.16(4)200) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface eth2 (0.0.0.0): Link Down (Shutdown)

Interface inside (192.168.75.10): No Link (Waiting)

Interface outside (192.168.76.10): No Link (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: FPR-2130 hw/sw rev (1.3/9.16(4)200) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface eth2 (0.0.0.0): Link Down (Shutdown)

Interface inside (192.168.75.11): No Link (Waiting)

Interface outside (192.168.76.11): No Link (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : failover-link Ethernet1/1 (up)

Stateful Obj xmit xerr rcv rerr

General 189 0 188 0

sys cmd 188 0 188 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 0 0

Xlate_Timeout 0 0 0 0

IPv6 ND tbl 0 0 0 0

VPN IKEv1 SA 0 0 0 0

VPN IKEv1 P2 0 0 0 0

VPN IKEv2 SA 0 0 0 0

VPN IKEv2 P2 0 0 0 0

VPN CTCP upd 0 0 0 0

VPN SDI upd 0 0 0 0

VPN DHCP upd 0 0 0 0

SIP Session 0 0 0 0

SIP Tx 0 0 0 0

SIP Pinhole 0 0 0 0

Route Session 0 0 0 0

Router ID 0 0 0 0

User-Identity 1 0 0 0

CTS SGTNAME 0 0 0 0

CTS PAC 0 0 0 0

TrustSec-SXP 0 0 0 0

IPv6 Route 0 0 0 0

STS Table 0 0 0 0

Rule DB B-Sync 0 0 0 0

Rule DB P-Sync 0 0 0 0

Rule DB Delete 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 10 188

Xmit Q: 0 11 957

Stap 3. Doe hetzelfde op het secundaire apparaat.

Stap 4. De huidige status valideren met de opdracht failoverstatus weergeven:

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 00:01:45 UTC Jul 25 2023

====Configuration State===

Sync Done

====Communication State===

Mac set

Stap 5. Verifieer de configuratie vanuit de primaire eenheid met de failover van de show-running-config en toon de interface running-config:

> show running-config failover

failover

failover lan unit primary

failover lan interface failover-link Ethernet1/1

failover replication http

failover link failover-link Ethernet1/1

failover interface ip failover-link 1.1.1.1 255.255.255.252 standby 1.1.1.2

> show running-config interface

!

interface Ethernet1/1

description LAN/STATE Failover Interface

ipv6 enable

!

interface Ethernet1/2

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet1/3

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet1/4

shutdown

no nameif

no security-level

no ip address

!

interface Ethernet1/5

nameif inside

security-level 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

interface Ethernet1/6

nameif outside

security-level 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Ethernet1/7

shutdown

no nameif

no security-level

no ip address

!

interface Management1/1

management-only

nameif diagnostic

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

no ip addressTaak 4. Switch van de failover-rollen

Taakvereiste:

Vanuit de grafische interface van Secure Firewall Device Manager kunt u de failover-rollen switches van Primary/Active, Secondary/Standby naar Primary/Standby, Secondary/Active

Oplossing:

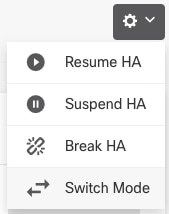

Stap 1. Klik op Apparaat

Stap 2. Klik op de link Hoge beschikbaarheid aan de rechterkant van het apparaatoverzicht.

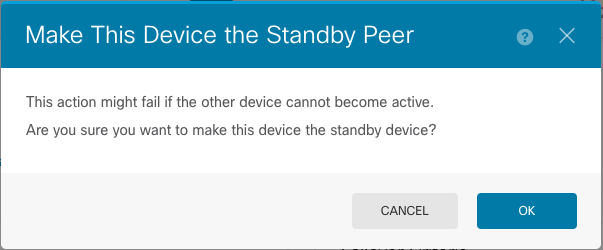

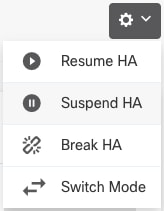

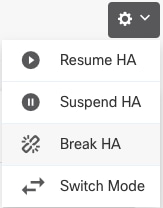

Stap 3. Vanaf het tandwielpictogram ( ), kiest u Switch Mode.

), kiest u Switch Mode.

Stap 4. Lees het bevestigingsbericht en klik op OK.

Het systeem dwingt failover zodat de actieve eenheid stand-by wordt en de stand-by-eenheid de nieuwe actieve eenheid wordt.

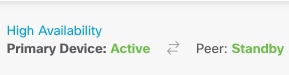

Stap 5. Controleer het resultaat zoals weergegeven in de afbeelding:

Stap 6. Het is ook mogelijk om te controleren met behulp van de koppeling Failover History en de pop-up CLI-console moet de resultaten weergeven:

==========================================================================

From State To State Reason

==========================================================================

21:55:37 UTC Jul 20 2023

Not Detected Disabled No Error

00:00:43 UTC Jul 25 2023

Disabled Negotiation Set by the config command

00:01:28 UTC Jul 25 2023

Negotiation Just Active No Active unit found

00:01:29 UTC Jul 25 2023

Just Active Active Drain No Active unit found

00:01:29 UTC Jul 25 2023

Active Drain Active Applying Config No Active unit found

00:01:29 UTC Jul 25 2023

Active Applying Config Active Config Applied No Active unit found

00:01:29 UTC Jul 25 2023

Active Config Applied Active No Active unit found

18:51:40 UTC Jul 25 2023

Active Standby Ready Set by the config command

==========================================================================

PEER History Collected at 18:55:08 UTC Jul 25 2023

===========================PEER-HISTORY===================================

From State To State Reason

===========================PEER-HISTORY===================================

22:00:18 UTC Jul 24 2023

Not Detected Disabled No Error

00:52:08 UTC Jul 25 2023

Disabled Negotiation Set by the config command

00:52:10 UTC Jul 25 2023

Negotiation Cold Standby Detected an Active mate

00:52:11 UTC Jul 25 2023

Cold Standby App Sync Detected an Active mate

00:53:26 UTC Jul 25 2023

App Sync Sync Config Detected an Active mate

01:00:12 UTC Jul 25 2023

Sync Config Sync File System Detected an Active mate

01:00:12 UTC Jul 25 2023

Sync File System Bulk Sync Detected an Active mate

01:00:23 UTC Jul 25 2023

Bulk Sync Standby Ready Detected an Active mate

18:45:01 UTC Jul 25 2023

Standby Ready Just Active Other unit wants me Active

18:45:02 UTC Jul 25 2023

Just Active Active Drain Other unit wants me Active

18:45:02 UTC Jul 25 2023

Active Drain Active Applying Config Other unit wants me Active

18:45:02 UTC Jul 25 2023

Active Applying Config Active Config Applied Other unit wants me Active

18:45:02 UTC Jul 25 2023

Active Config Applied Active Other unit wants me Active

===========================PEER-HISTORY===================================Stap 7. Na de verificatie maakt u de primaire eenheid weer actief.

Taak 5. Hoge beschikbaarheid opschorten of hervatten

U kunt een eenheid opschorten in een paar met hoge beschikbaarheid. Dit is handig wanneer:

-

Beide eenheden bevinden zich in een actief-actieve situatie en het oplossen van de communicatie op de failover-link corrigeert het probleem niet.

-

U wilt problemen met een actieve of stand-by eenheid oplossen en wilt niet dat de eenheden gedurende die tijd uitvallen.

-

U wilt failover voorkomen tijdens de installatie van een software-upgrade op het standby-apparaat.

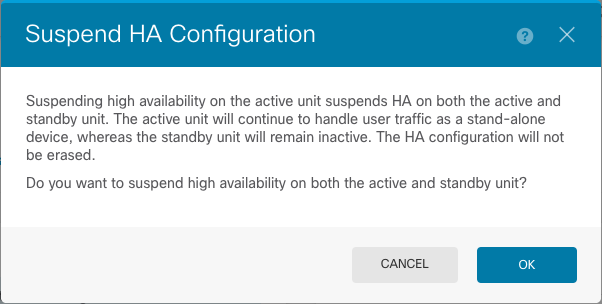

Het belangrijkste verschil tussen het opschorten van HA en het breken van HA is dat op een opgehangen HA-apparaat de configuratie met hoge beschikbaarheid behouden blijft. Wanneer u HA breekt, wordt de configuratie gewist. Zo hebt u de mogelijkheid om HA op een opgeschort systeem te hervatten, waardoor de bestaande configuratie mogelijk wordt en de twee apparaten weer als een failover-paar functioneren.

Taakvereiste:

Schakel vanuit de grafische interface van Secure Firewall Device Manager de primaire eenheid uit en hervat de hoge beschikbaarheid op dezelfde eenheid.

Oplossing:

Stap 1. Klik op Apparaat.

Stap 2. Klik op de link Hoge beschikbaarheid aan de rechterkant van het apparaatoverzicht.

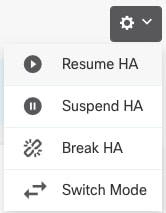

Stap 3. Vanaf het tandwielpictogram ( ), kiest u HA onderbreken.

), kiest u HA onderbreken.

Stap 4. Lees het bevestigingsbericht en klik op OK.

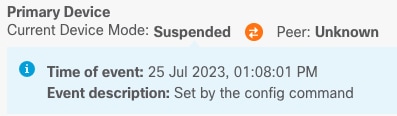

Stap 5. Controleer het resultaat zoals weergegeven in de afbeelding:

Stap 6. Om de HA te hervatten, vanaf het tandwielpictogram ( ), kiest u Hervatten.

), kiest u Hervatten.

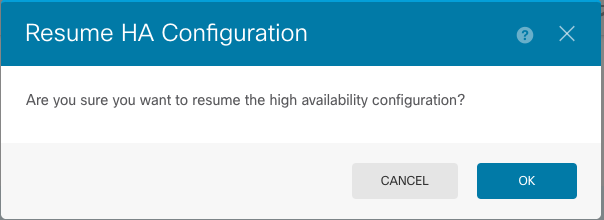

Stap 7. Lees het bevestigingsbericht en klik op OK.

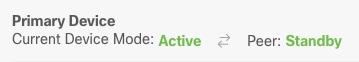

Stap 5. Controleer het resultaat zoals weergegeven in de afbeelding:

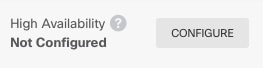

Taak 6. Breaking High Availability

Als u niet langer wilt dat de twee apparaten werken als een paar met hoge beschikbaarheid, kunt u de HA-configuratie verbreken. Wanneer u HA breekt, wordt elk apparaat een zelfstandig apparaat. De configuraties moeten worden gewijzigd als:

-

Het actieve apparaat behoudt de volledige configuratie zoals deze is vóór de onderbreking, waarbij de configuratie van de HA is verwijderd.

-

Op het standby-apparaat zijn alle interfaceconfiguraties verwijderd, naast de HA-configuratie. Alle fysieke interfaces zijn uitgeschakeld, hoewel subinterfaces niet zijn uitgeschakeld. De beheerinterface blijft actief, zodat u zich kunt aanmelden bij het apparaat en het opnieuw kunt configureren.

Taakvereiste:

Breek het High Availability-paar via de grafische interface van Secure Firewall Device Manager.

Oplossing:

Stap 1. Klik op Apparaat.

Stap 2. Klik op de link Hoge beschikbaarheid aan de rechterkant van het apparaatoverzicht.

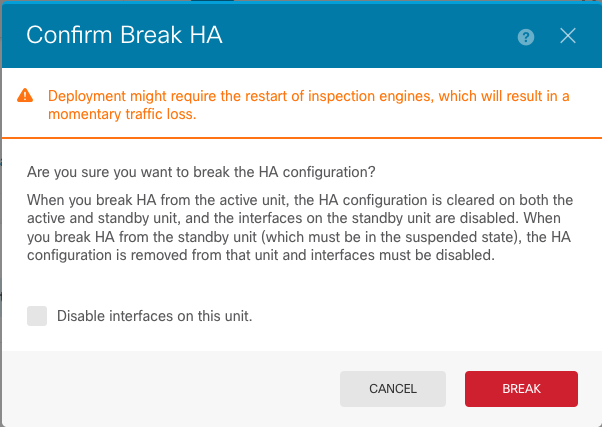

Stap 3. Vanaf het tandwielpictogram ( ), kiest u Breek HA.

), kiest u Breek HA.

Stap 4. Lees het bevestigingsbericht, beslis of u de optie wilt selecteren om interfaces uit te schakelen en klik op Onderbreken.

U moet de optie selecteren om interfaces uit te schakelen als u HA van de standby-eenheid breekt.

Het systeem implementeert uw wijzigingen onmiddellijk op zowel dit apparaat als het peer-apparaat (indien mogelijk). Het kan enkele minuten duren voordat de implementatie op elk apparaat is voltooid en elk apparaat onafhankelijk wordt.

Stap 5. Controleer het resultaat zoals weergegeven in de afbeelding:

Gerelateerde informatie

- Alle versies van de configuratiehandleiding voor Cisco Secure Firewall Device Manager vindt u hier

- Cisco Global Technical Assistance Center (TAC) beveelt deze visuele gids ten zeerste aan voor diepgaande praktische kennis over Cisco Firepower Next-Generation Security Technologies:

https://www.ciscopress.com/store/cisco-firepower-threat-defense-ftd-configuration-and-9781587144806

- Voor alle configuratie- en probleemoplossingstechnologieën die betrekking hebben op de Firepower-technologieën

https://www.cisco.com/c/en/us/support/security/defense-center/series.html

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

27-Jul-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Armando Lozada AlcantarSecurity Escalation Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback