Inleiding

In dit document wordt een stapsgewijze doorloop beschreven voor het configureren van FTD om syslogs naar Splunk te verzenden en deze logs te gebruiken om aangepaste dashboards en waarschuwingen te maken.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van deze onderwerpen voordat u deze configuratiehandleiding doorneemt:

- Syslog

- Basiskennis van de zoekverwerkingstaal (SPL) van Splunk

In dit document wordt ook verondersteld dat u Splunk Enterprise al op een server hebt geïnstalleerd en toegang hebt tot de webinterface.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Firepower Threat Defense (FTD) draait op versie 7.2.4

-

Cisco Firepower Management Center (FMC) draait op versie 7.2.4

-

Splunk Enterprise-exemplaar (versie 9.4.3) dat wordt uitgevoerd op een Windows-systeem

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie.

Achtergrondinformatie

Cisco FTD-apparaten genereren gedetailleerde syslogs over inbraakgebeurtenissen, toegangscontrolebeleid, verbindingsgebeurtenissen en meer. Het integreren van deze logs met Splunk maakt krachtige analyse en real-time alerting voor netwerkbeveiligingsoperaties mogelijk.

Splunk is een real-time data-analyseplatform dat is ontworpen om machinaal gegenereerde gegevens in te nemen, te indexeren, te zoeken en te visualiseren. Splunk is vooral effectief in cybersecurity omgevingen als een Security Information and Event Management (SIEM) tool vanwege zijn vermogen om:

-

Loggegevens op schaal opnemen

-

Voer complexe zoekopdrachten uit met SPL

-

Dashboards en waarschuwingen maken

-

Integreer met beveiligings- en incidentresponssystemen

Splunk verwerkt gegevens via een gestructureerde pijplijn om ongestructureerde of semi-gestructureerde machinegegevens nuttig en uitvoerbaar te maken. De belangrijkste fasen van deze pijpleiding worden vaak aangeduid als IPIS wat staat voor:

-

Invoer

-

ontleden

-

indexering

-

zoeken

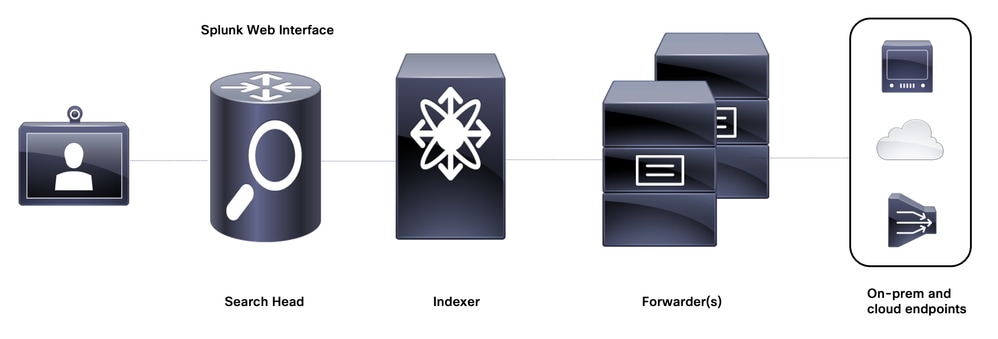

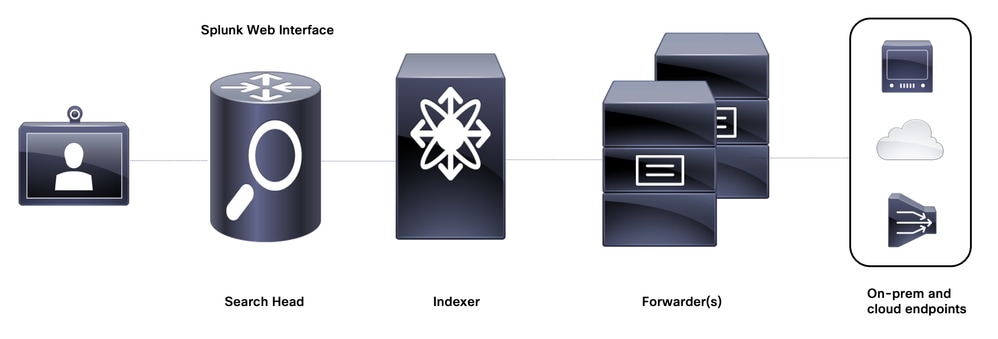

De belangrijkste brede componenten van de onderliggende architectuur die worden gebruikt om de IPIS-pijplijn te realiseren, worden weergegeven in dit diagram:

Splunk onderliggende architectuur

Splunk onderliggende architectuur

Configureren

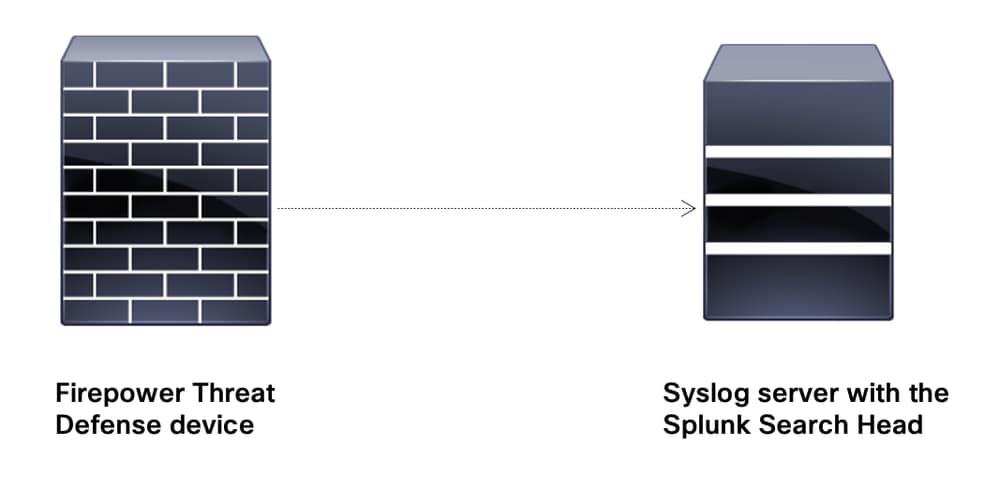

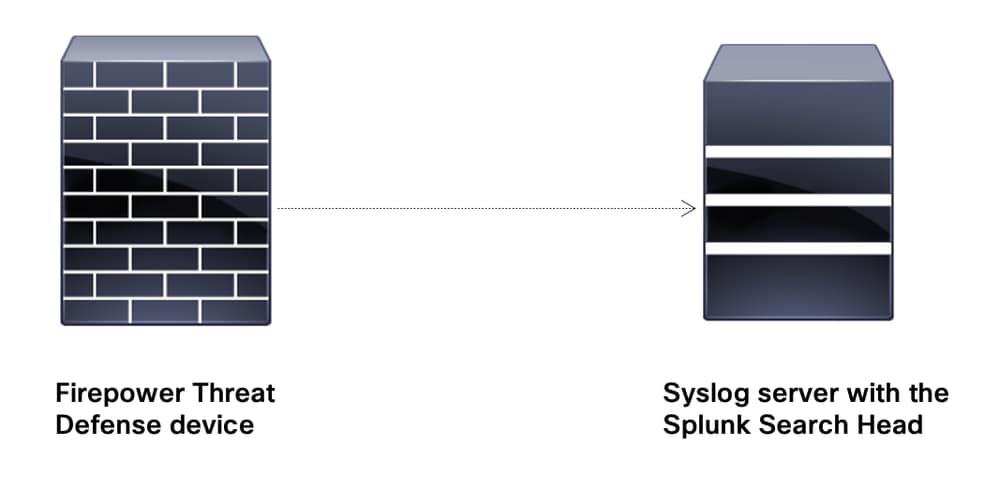

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Opmerking: de laboratoriumomgeving voor dit document vereist geen afzonderlijke forwarder- en indexerinstanties. De Windows-machine, dat wil zeggen de syslog-server waarop de Splunk Enterprise-instantie is geïnstalleerd, fungeert als de indexeerder en de zoekkop.

Configuraties

Syslog-instellingen configureren voor de FTD

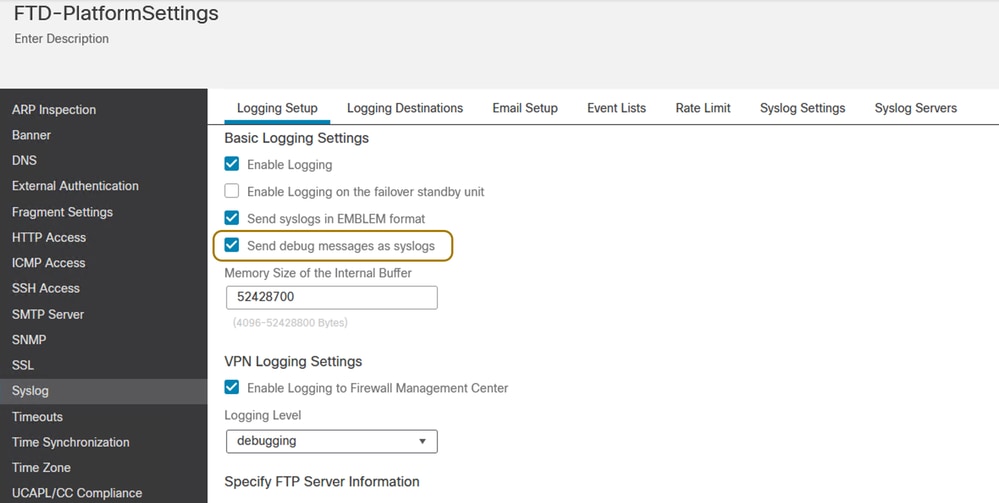

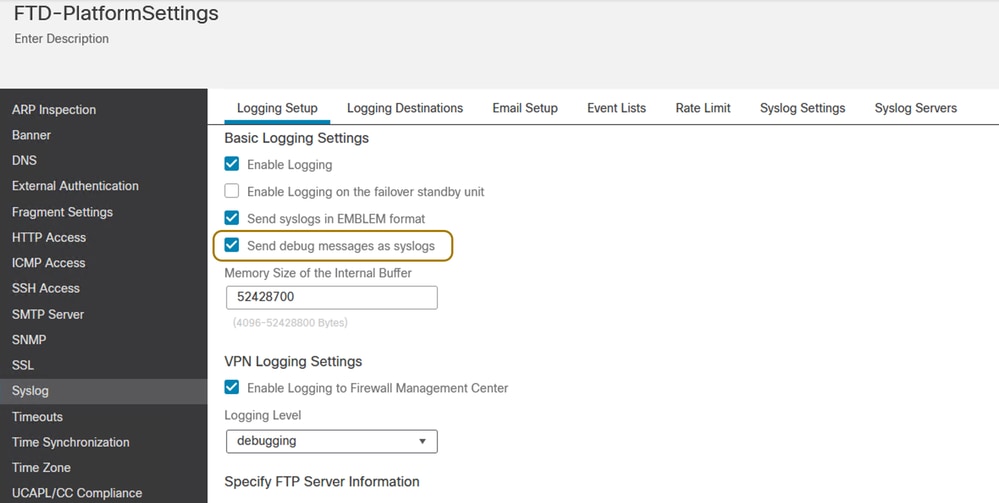

Stap 1. Configureer de voorlopige syslog-instellingen op FMC voor de FTD onder Apparaten > Platforminstellingen om de logs te verzenden naar de syslog-server waarop de Splunk-instantie wordt uitgevoerd.

Platforminstellingen op FTD - Syslog

Platforminstellingen op FTD - Syslog

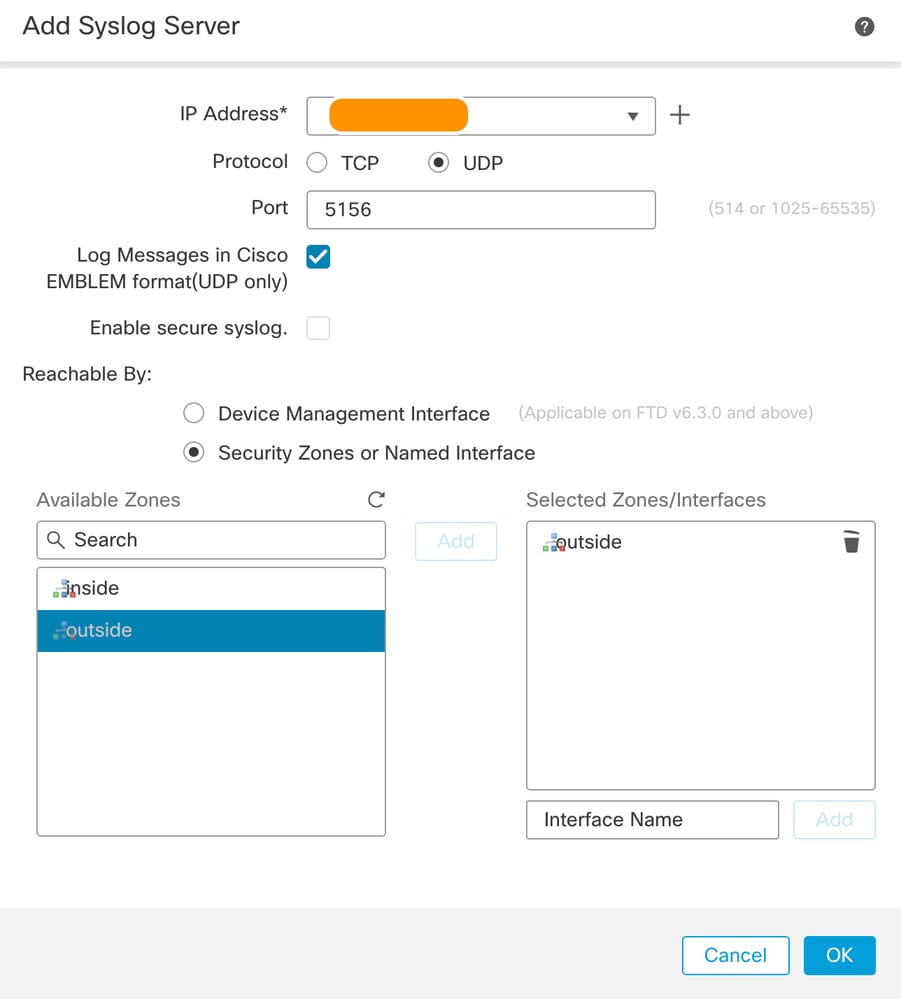

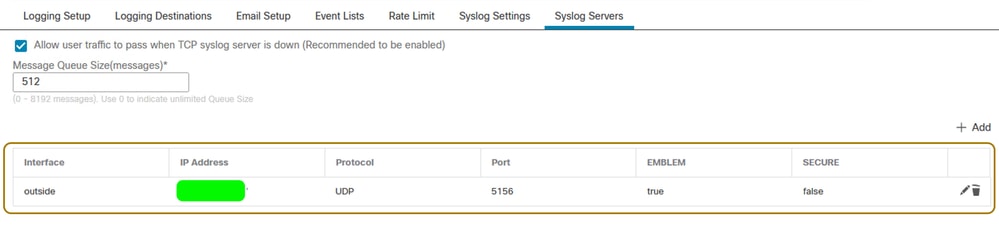

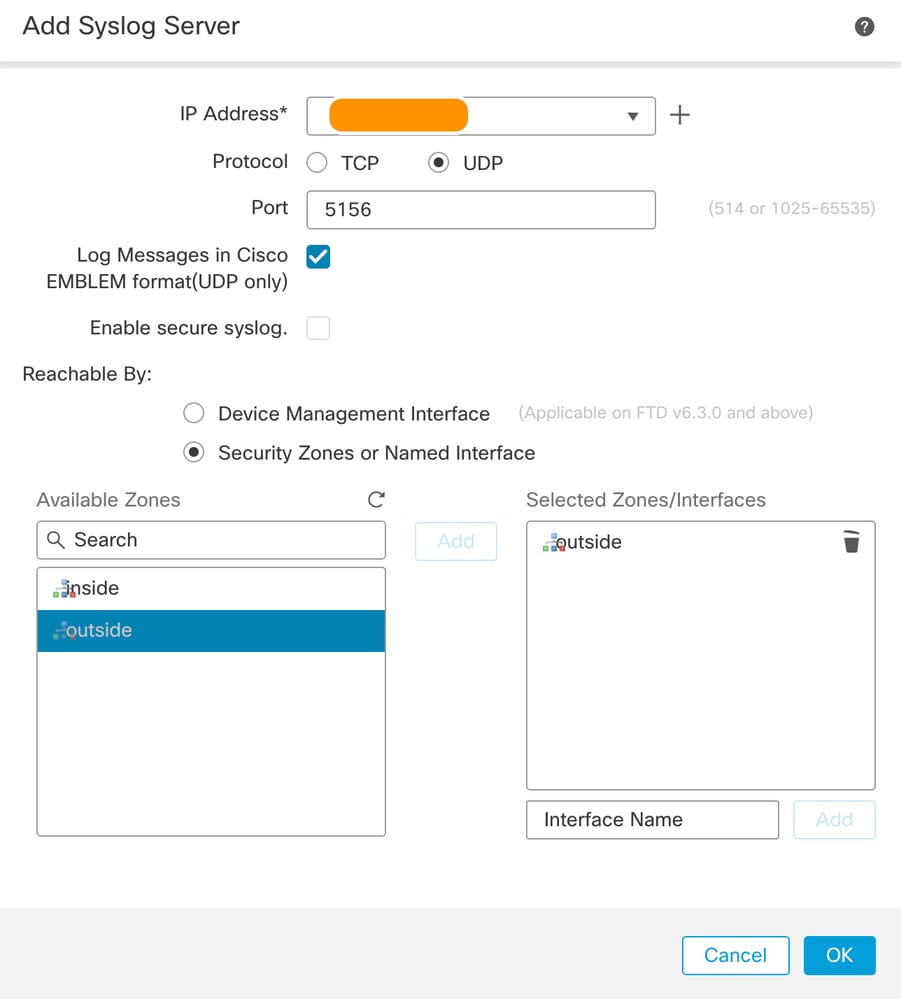

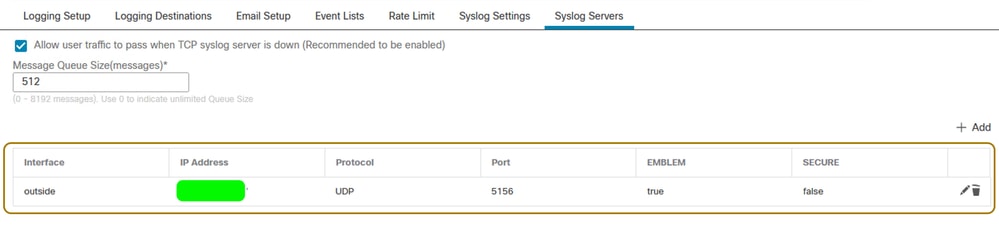

Stap 2. Configureer het IP-adres van het systeem waarop de Splunk Enterprise-installatie is geïnstalleerd en wordt uitgevoerd als een Syslog-server. Definieer de velden zoals vermeld.

IP Address: Fill in the IP address of the host acting as the syslog server

Protocol: TCP/UDP (usually UDP is preferred)

Port: You can choose any random high port. In this case 5156 is being used

Interface: Add the interface(s) through which you have connectivity to the server

Platforminstellingen op FTD - Syslog Server toevoegen

Platforminstellingen op FTD - Syslog Server toevoegen

Platform Settings on FTD - Syslog server toegevoegd

Platform Settings on FTD - Syslog server toegevoegd

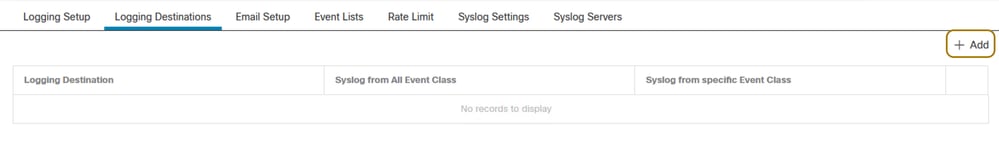

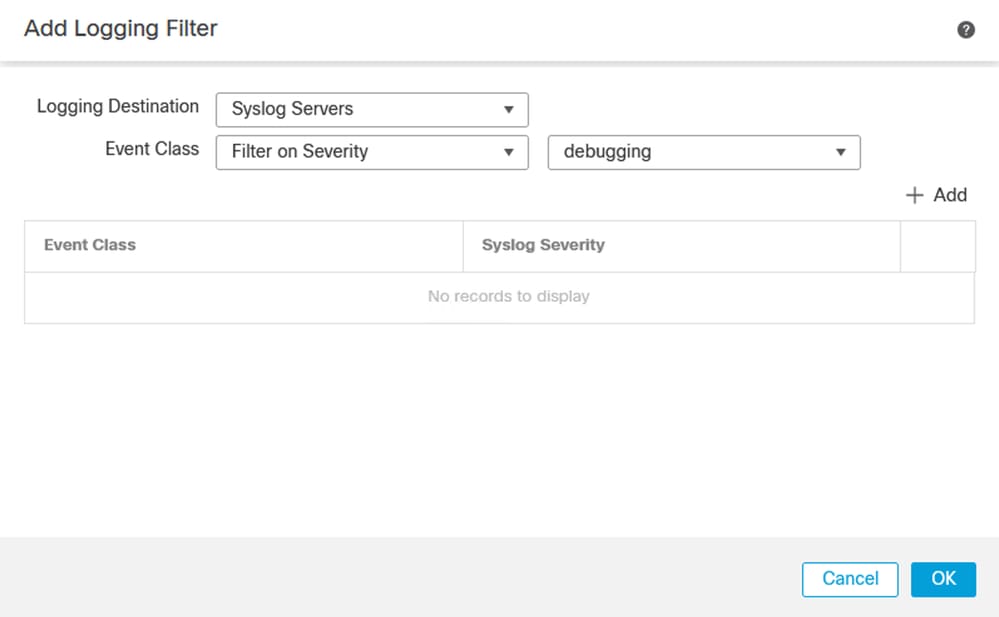

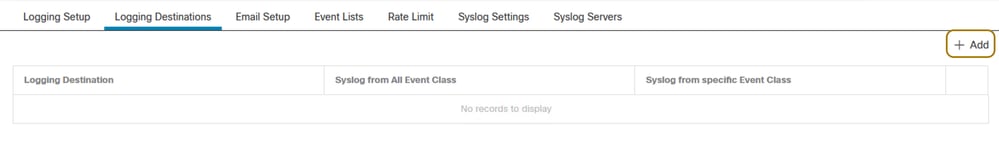

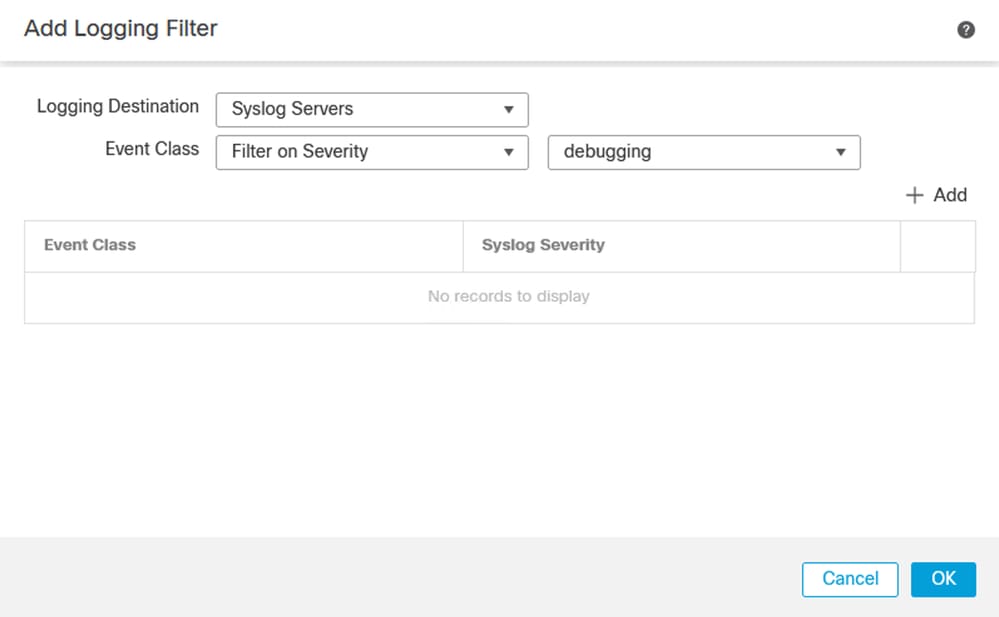

Stap 3. Voeg een logboekbestemming toe voor Syslog-servers. Het logniveau kan worden ingesteld op basis van uw keuze of use case.

Platforminstellingen op FTD - Logboekbestemming toevoegen

Platforminstellingen op FTD - Logboekbestemming toevoegen

Platforminstellingen op FTD - Prioriteitsniveau instellen voor logboekbestemming

Platforminstellingen op FTD - Prioriteitsniveau instellen voor logboekbestemming

Implementeer de wijzigingen in de platforminstelling op de FTD na het voltooien van deze stappen.

Een gegevensinvoer configureren op de Splunk Enterprise-instantie

Stap 1. Meld u aan bij uw Splunk Enterprise-webinterface.

Aanmeldingspagina voor Splunk-webinterface

Aanmeldingspagina voor Splunk-webinterface

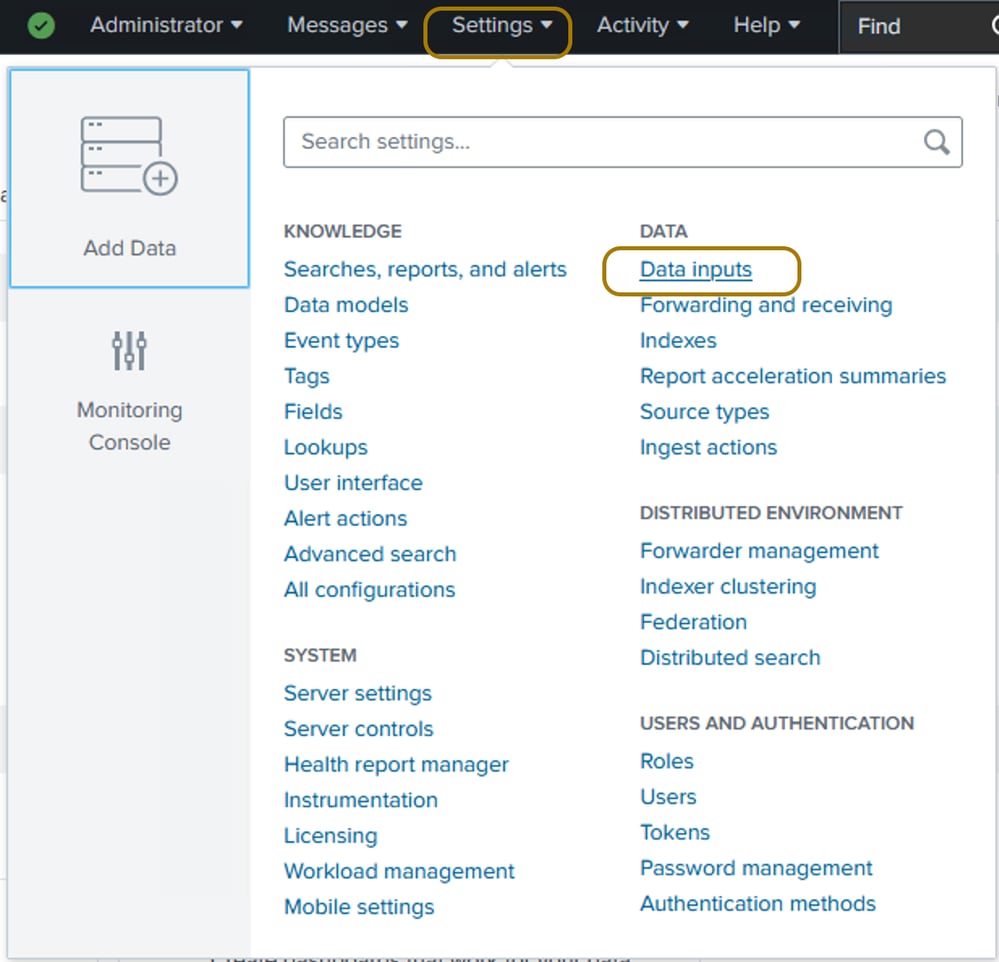

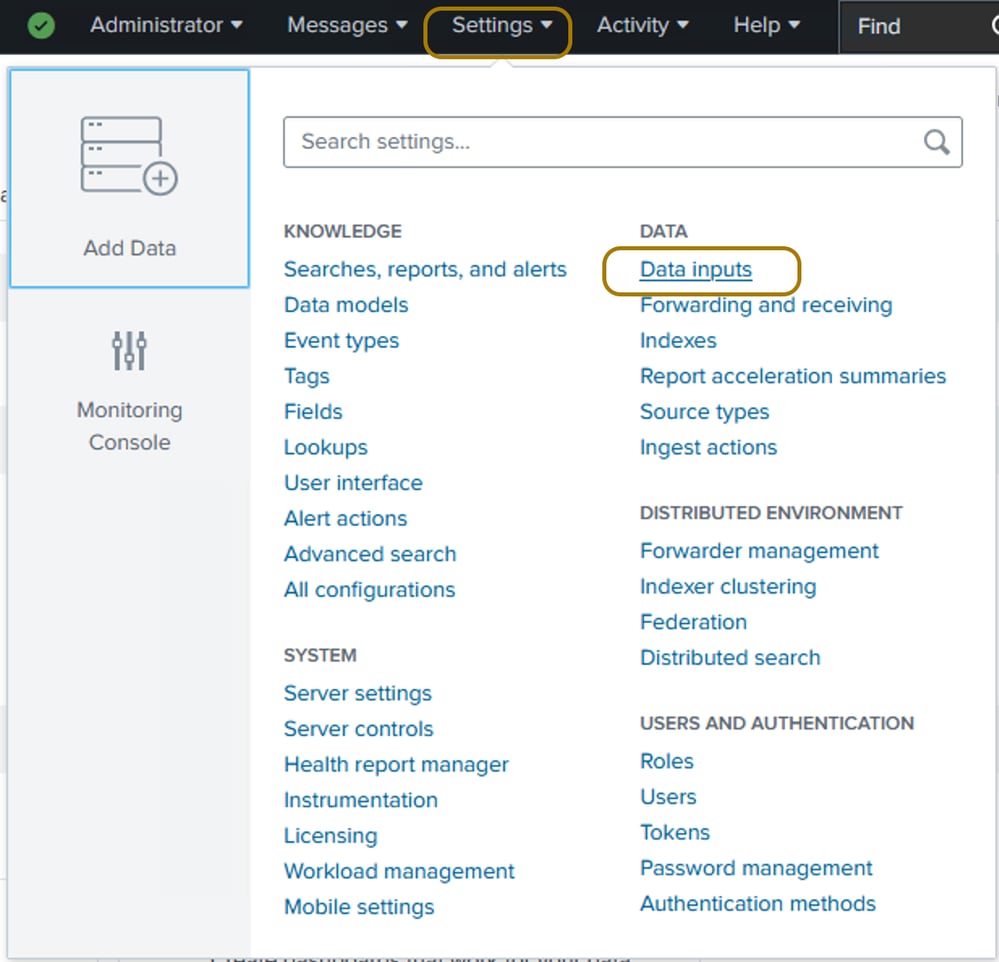

Stap 2. U moet een gegevensinvoer definiëren zodat u de syslogs op Splunk kunt opslaan en indexeren. Navigeer naar Instellingen > Gegevens > Gegevensinvoer na het aanmelden.

Navigeer naar gegevensinvoer op Splunk

Navigeer naar gegevensinvoer op Splunk

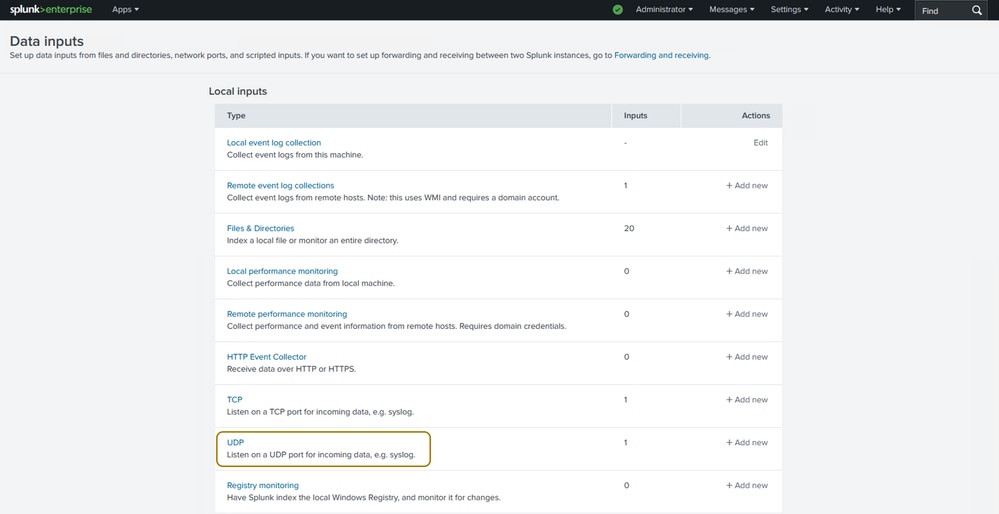

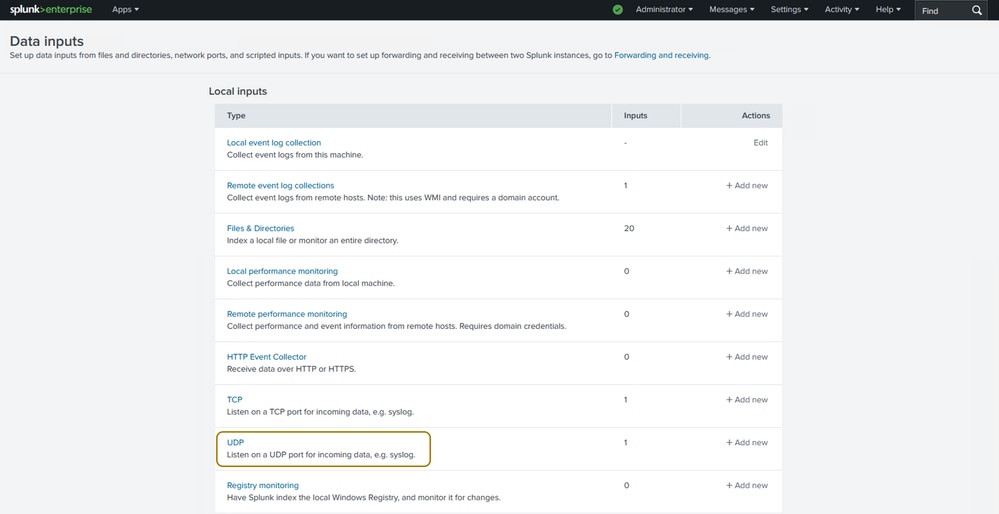

Stap 3. Kies UDP en klik vervolgens op Nieuwe lokale UDP op de volgende pagina die wordt weergegeven.

Klik op 'UDP' voor een UDP-gegevensinvoer

Klik op 'UDP' voor een UDP-gegevensinvoer

Een 'nieuwe lokale UDP'-invoer maken

Een 'nieuwe lokale UDP'-invoer maken

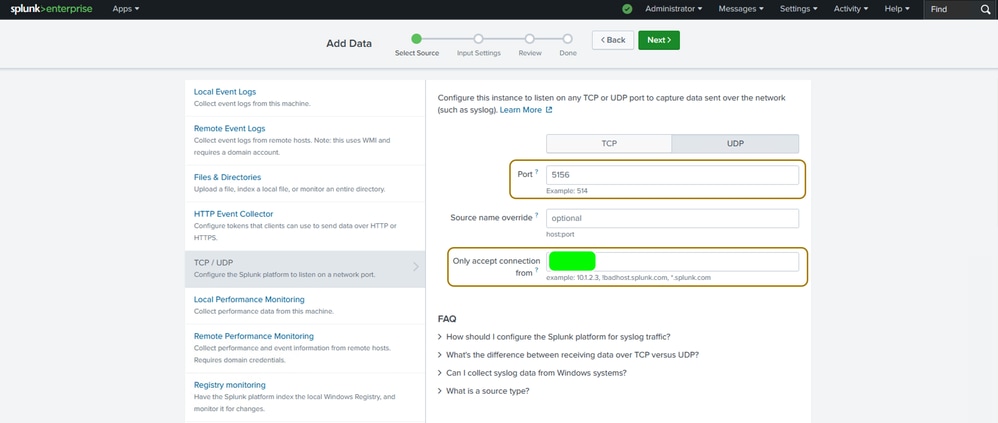

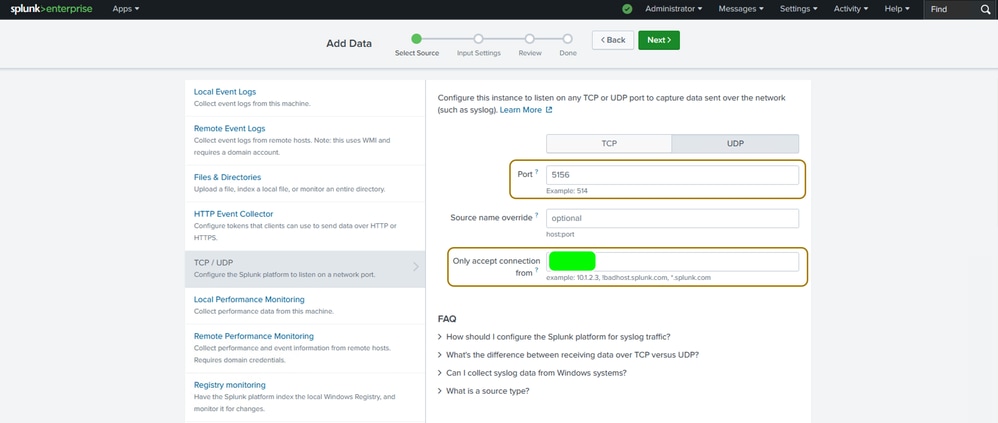

Stap 4. Voer de poort in waarop de syslogs worden verzonden. Het moet hetzelfde zijn als de poort die is geconfigureerd op de FTD-syslog-instellingen, in dit geval 5156. Om de syslogs alleen van één bron (de FTD) te accepteren, stelt u het veld Alleen verbinding van accepteren in op het IP van de interface op de FTD die communiceert met de Splunk-server. Klik op Next (Volgende).

Poort en FTD IP-adres opgeven

Poort en FTD IP-adres opgeven

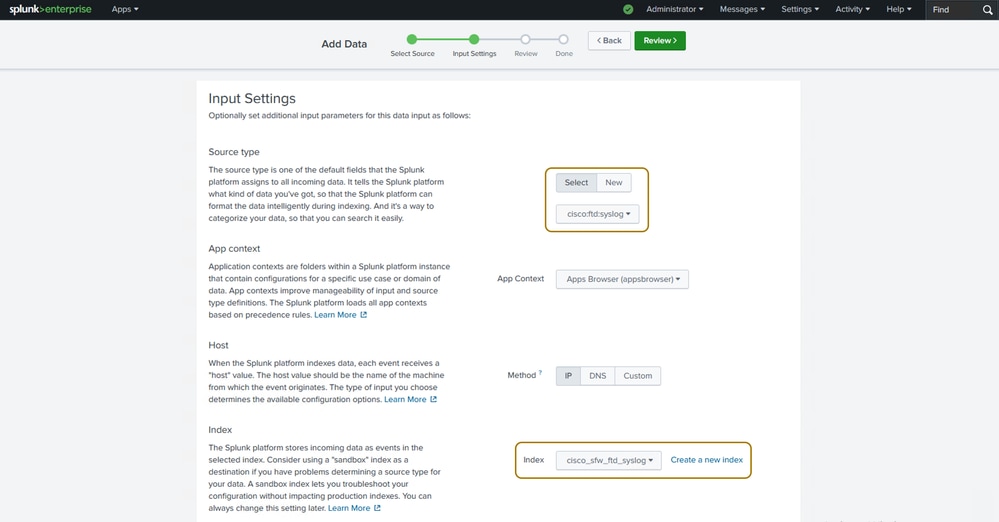

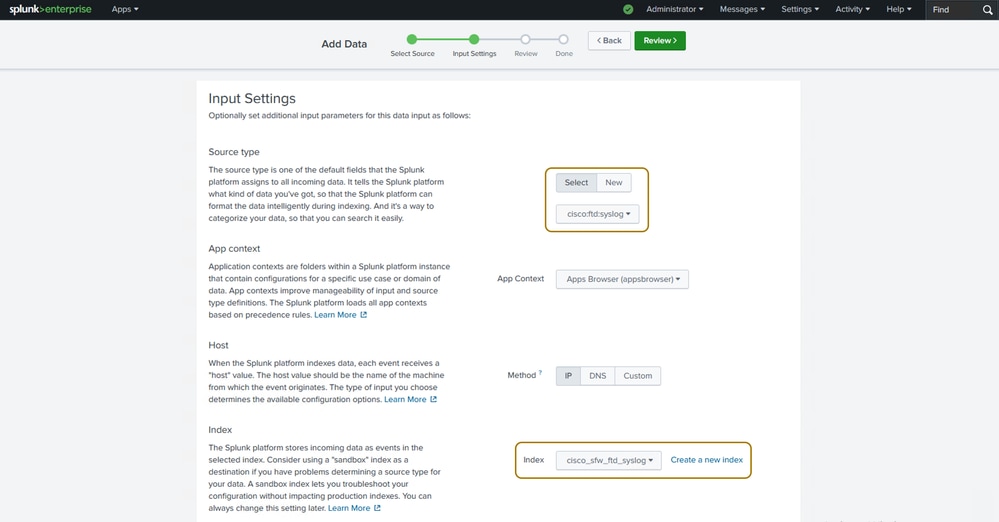

Stap 5. U kunt zoeken en het brontype en de index veldwaarden kiezen uit de vooraf gedefinieerde waarden op Splunk zoals gemarkeerd in de volgende afbeelding. De standaardinstellingen kunnen worden gebruikt voor de overige velden.

Instellingen voor gegevensinvoer configureren

Instellingen voor gegevensinvoer configureren

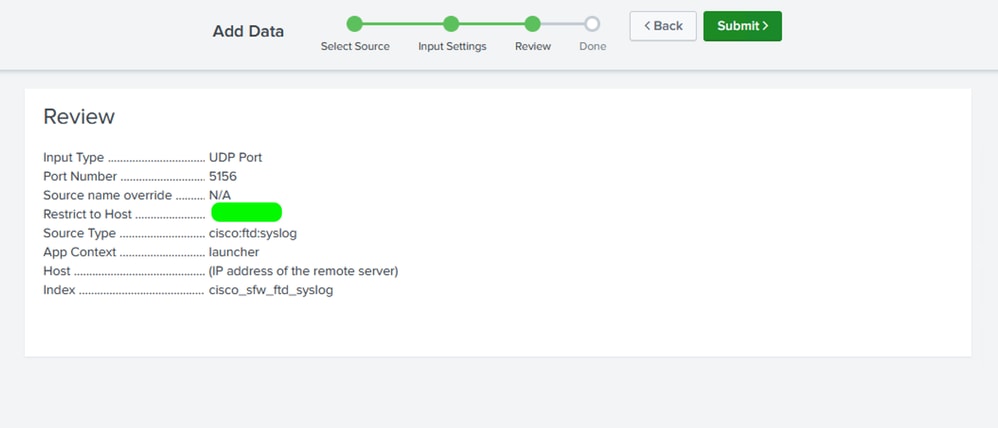

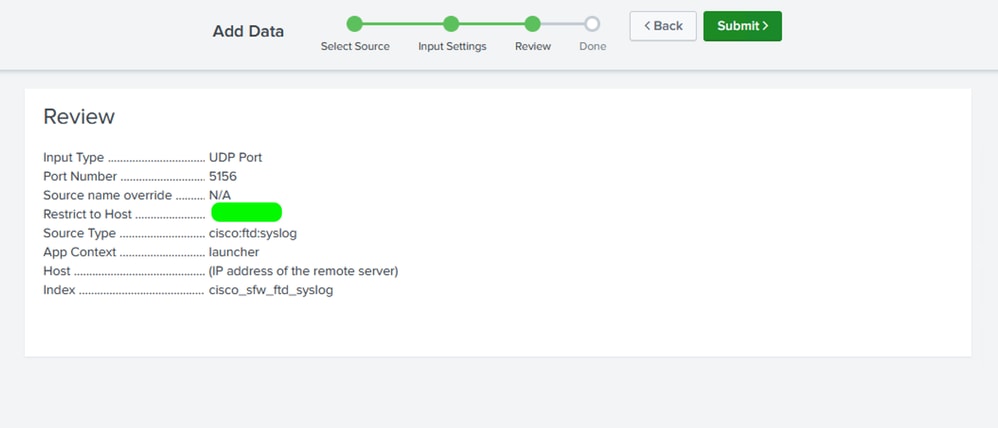

Stap 6. Controleer de instellingen en klik op Indienen.

Instellingen voor gegevensinvoer controleren

Instellingen voor gegevensinvoer controleren

SPL-query's uitvoeren en dashboards maken

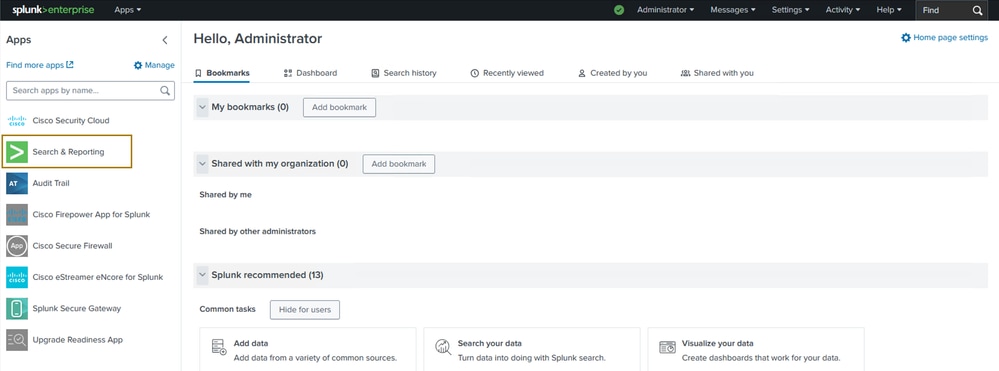

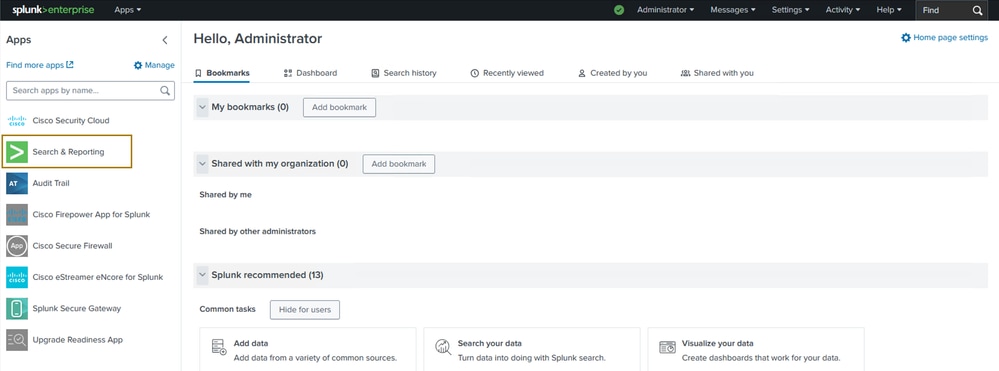

Stap 1. Navigeer naar de zoek- en rapportage-app op Splunk.

Navigeer naar de app Zoeken en rapporteren

Navigeer naar de app Zoeken en rapporteren

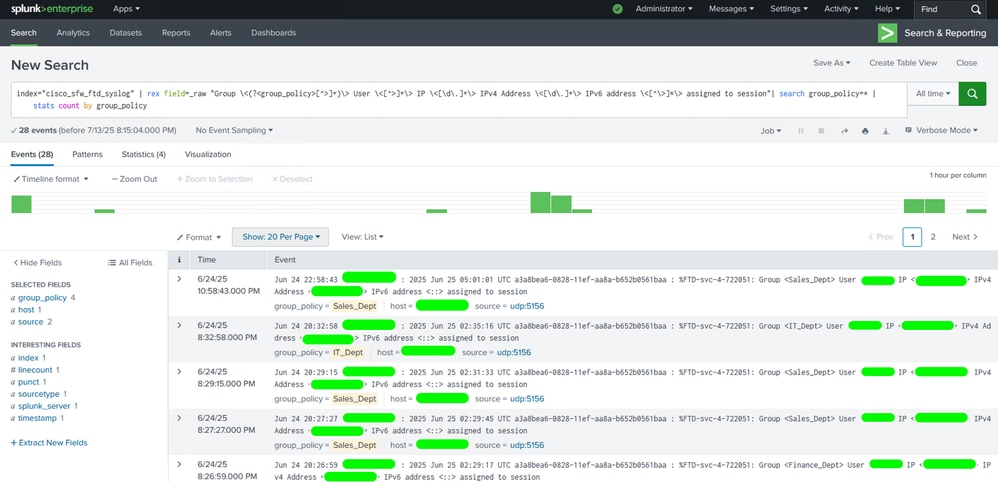

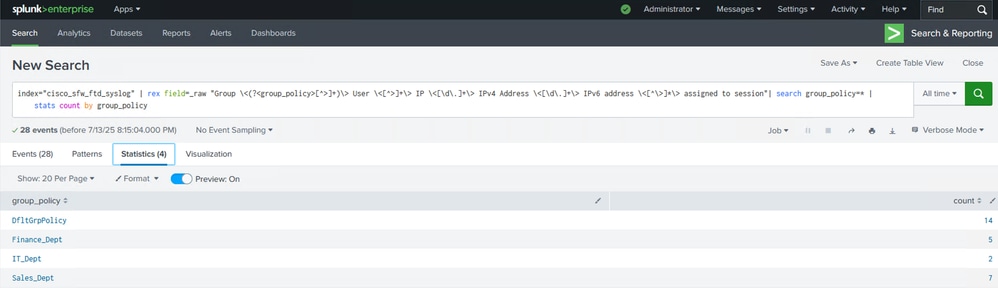

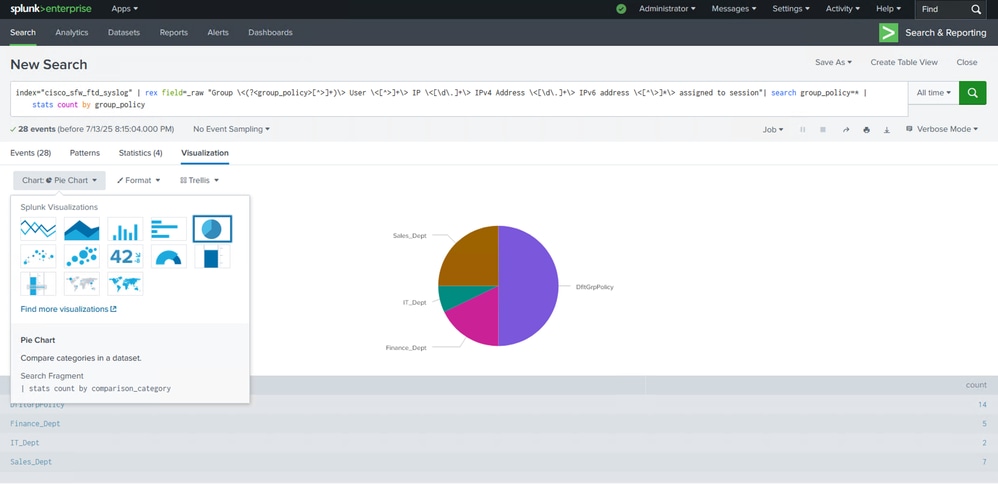

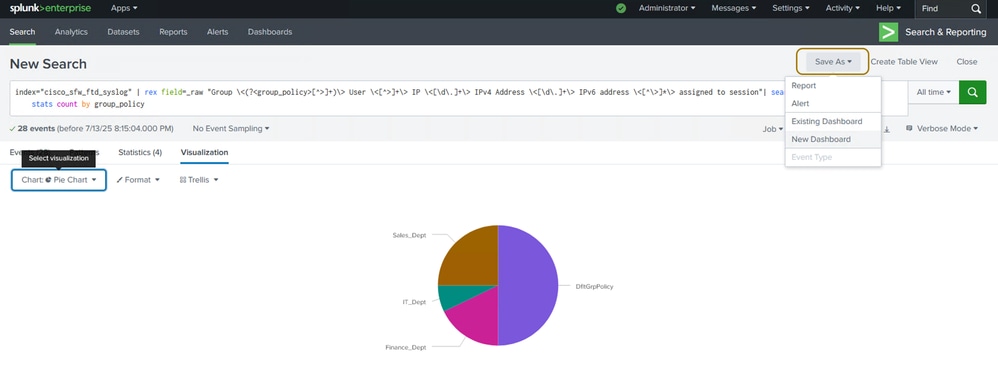

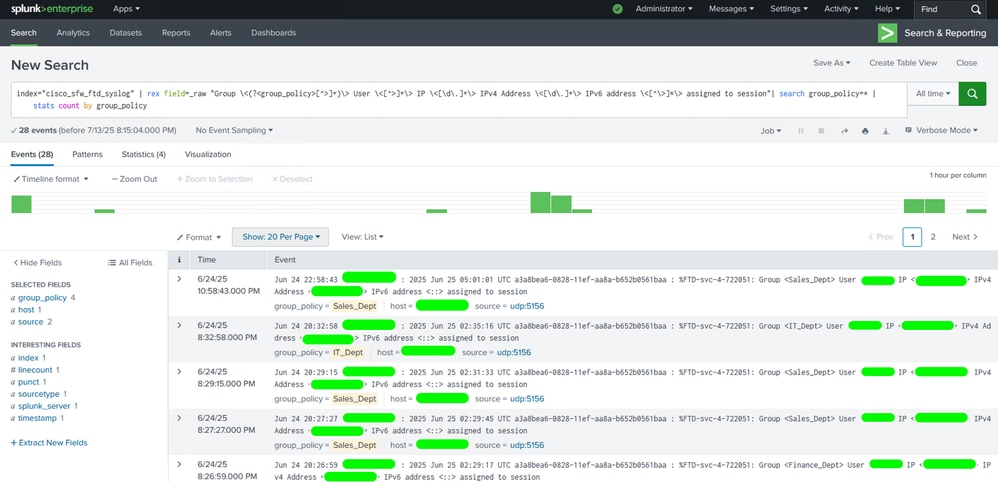

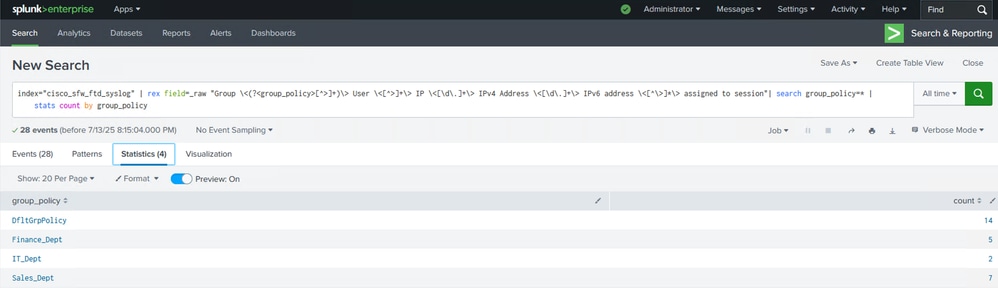

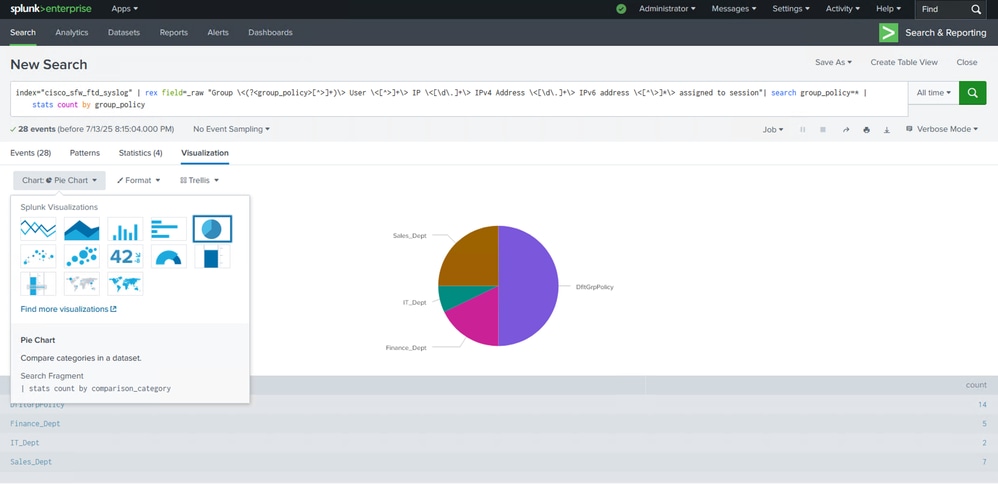

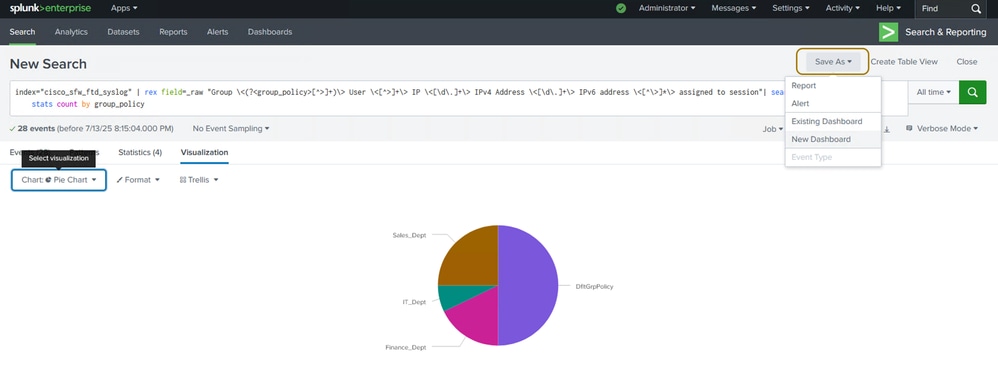

Stap 2. Formuleer en voer een SPL-query uit op basis van de gegevens die u wilt visualiseren. U kunt elk log volledig zien (in de uitgebreide modus) onder het tabblad Gebeurtenissen, het aantal verbindingen per groepsbeleid op het tabblad Statistieken en deze gegevens visualiseren met behulp van deze statistieken onder het tabblad Visualisatie.

Zoeken naar evenementen met SPL-query's

Zoeken naar evenementen met SPL-query's

Controleer het tabblad Statistieken

Controleer het tabblad Statistieken

Het tabblad Visualisatie toont de grafiek/grafiek

Het tabblad Visualisatie toont de grafiek/grafiek

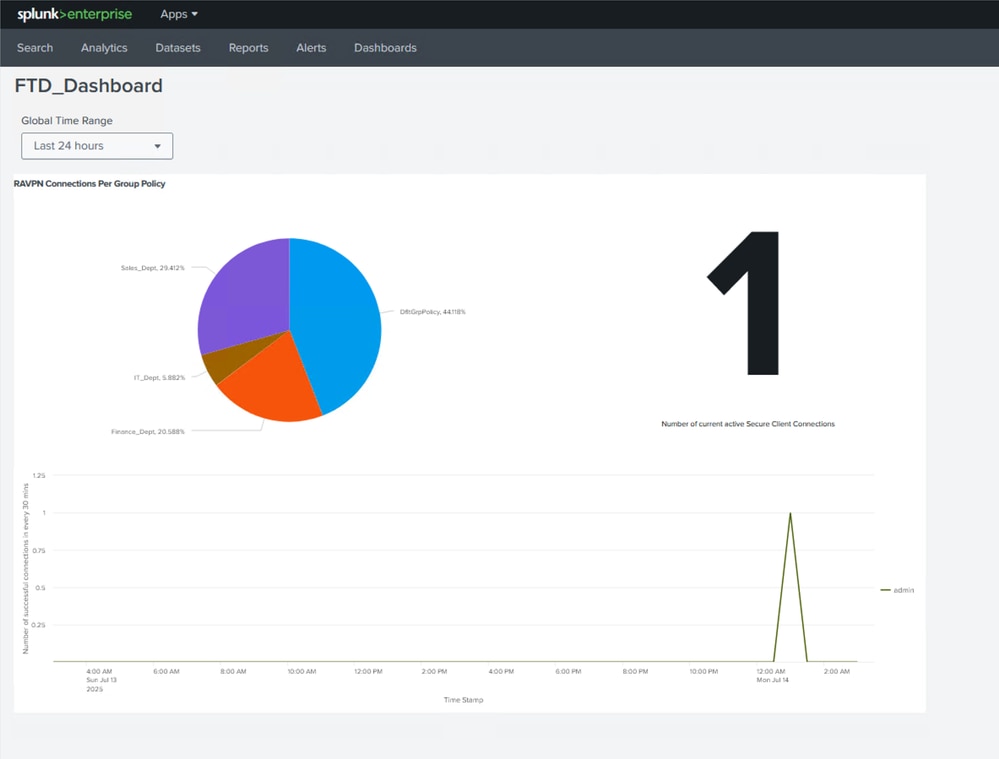

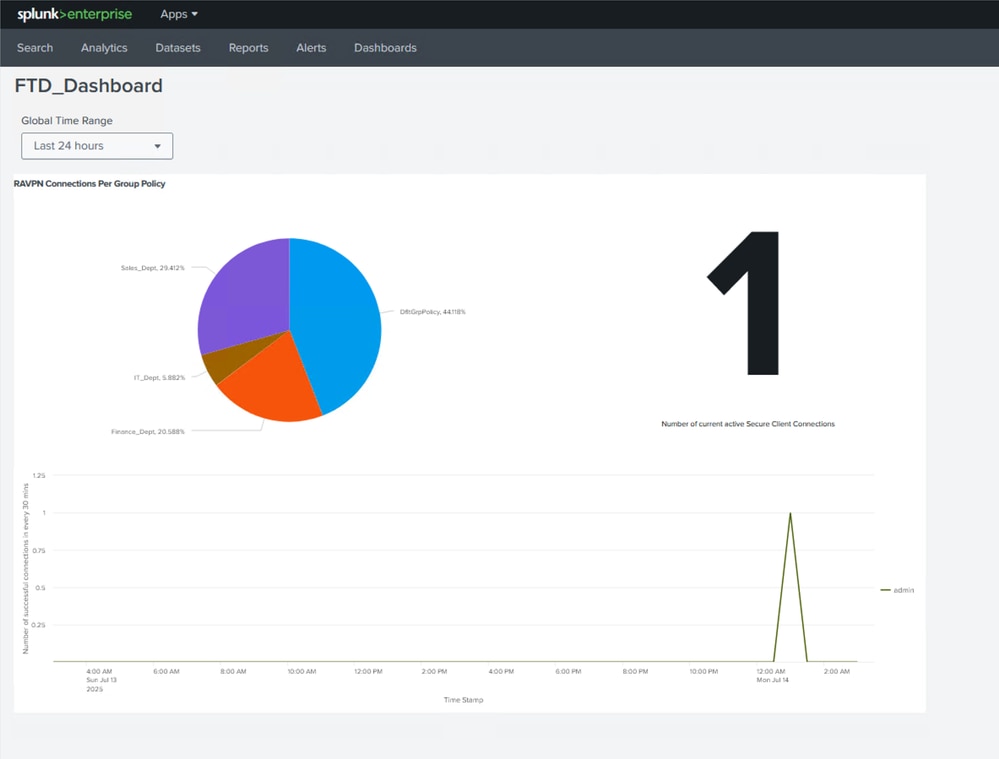

Opmerking: in dit voorbeeld haalt de query logs op voor succesvolle VPN-verbindingen met externe toegang op verschillende groepsbeleidsgebieden. Een cirkeldiagram is gebruikt om het aantal en percentage succesvolle verbindingen per groepsbeleid te visualiseren. Op basis van uw wensen en voorkeuren kunt u ervoor kiezen om ook een ander type visualisatie te gebruiken, zoals een staafdiagram.

Stap 3. Klik op Opslaan als en kies Nieuw of Bestaand dashboard, afhankelijk van of u al een dashboard hebt waaraan u dit paneel wilt toevoegen of dat u een nieuw dashboard wilt maken. Dit voorbeeld toont het laatste.

Het paneel opslaan in een dashboard

Het paneel opslaan in een dashboard

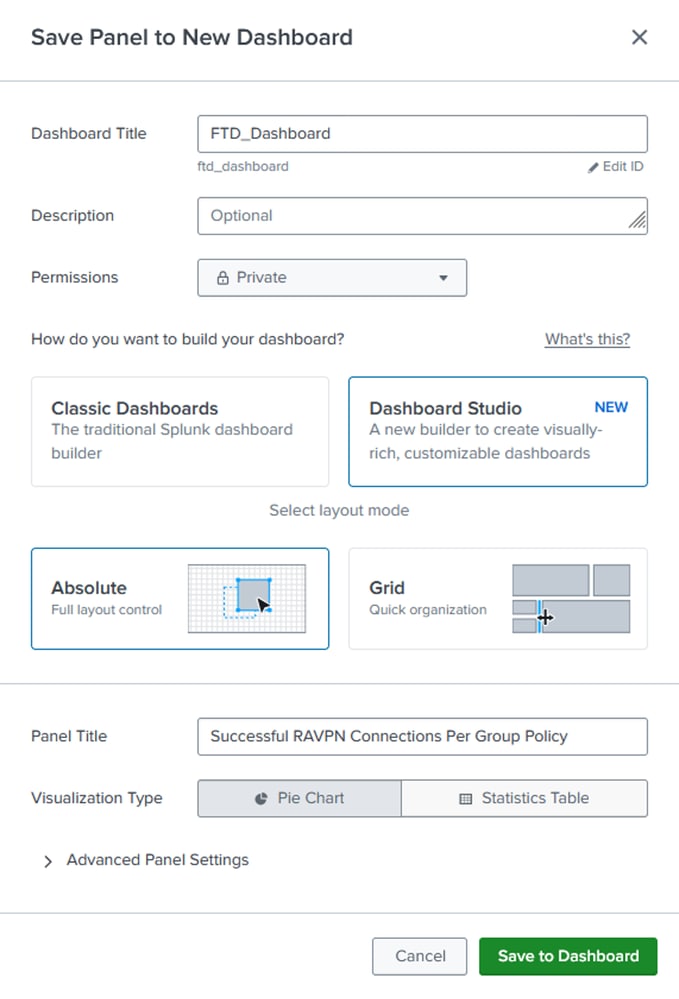

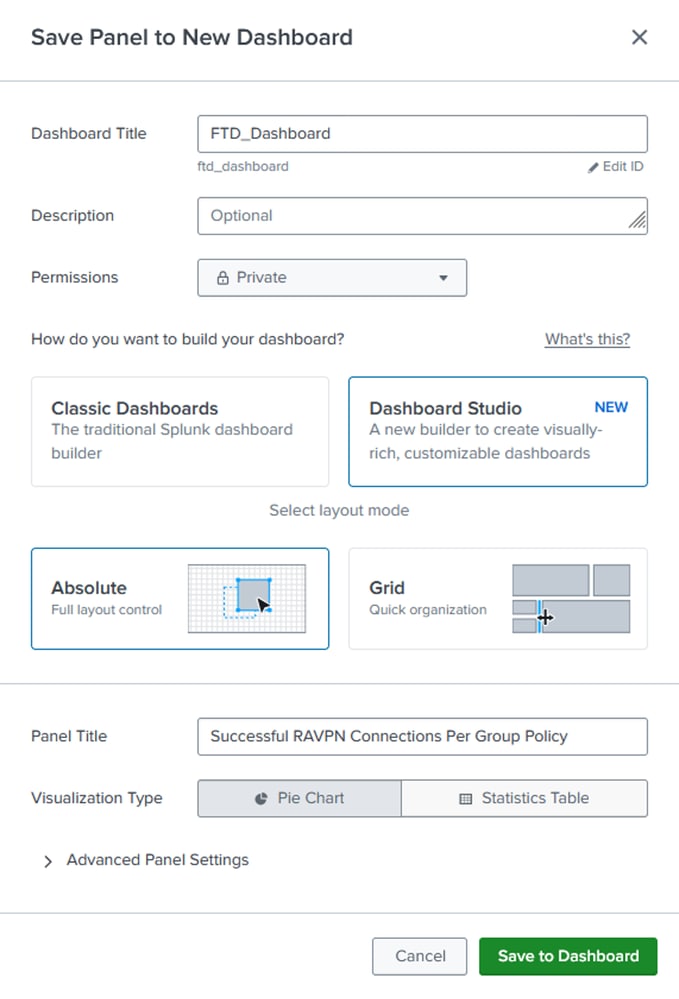

Stap 4. Geef een titel aan het dashboard dat u maakt en geef een titel voor het paneel dat het cirkeldiagram bevat.

Instellingen voor het nieuwe dashboard

Instellingen voor het nieuwe dashboard

Opmerking: U kunt de machtigingen instellen op Privé of Gedeeld in App op basis van het feit of alleen u het dashboard moet bekijken of andere gebruikers met toegang tot de Splunk-instantie ook zijn toegestaan. Bovendien, afhankelijk van het feit of u al dan niet gedetailleerde controle wilt over paneelinstellingen en lay-out van het dashboard, kiest u de klassieke of Dashboard Studio-modus om uw dashboard te bouwen.

Stap 5 (optioneel). Voer meer SPL-query's uit en sla ze op als panelen op dit dashboard volgens uw vereiste met behulp van de eerder genoemde stappen.

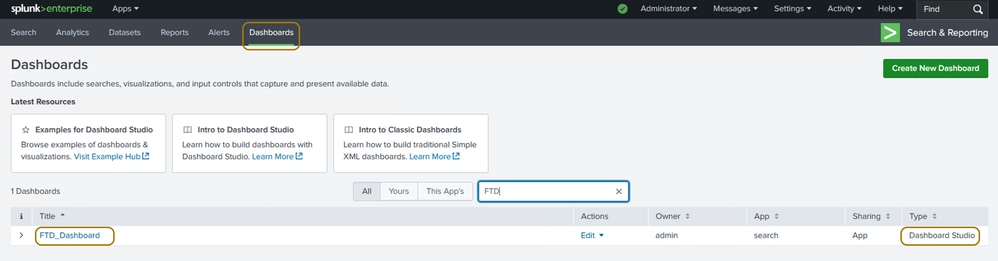

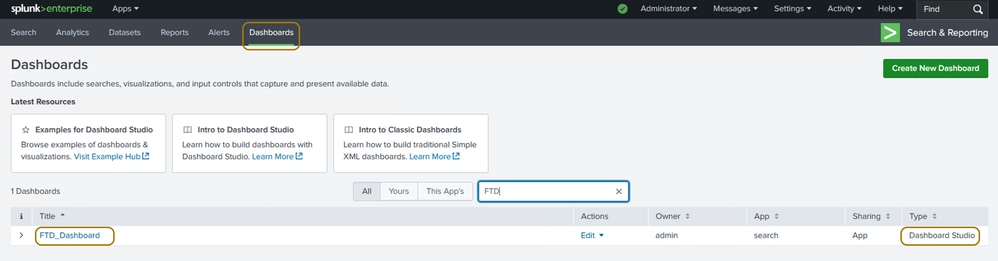

Stap 6. Navigeer naar het tabblad Dashboard om te zoeken en kies het dashboard dat u hebt gemaakt. Klik erop om de deelvensters te bekijken, te bewerken of te herschikken.

Hoe het dashboard te bekijken

Hoe het dashboard te bekijken

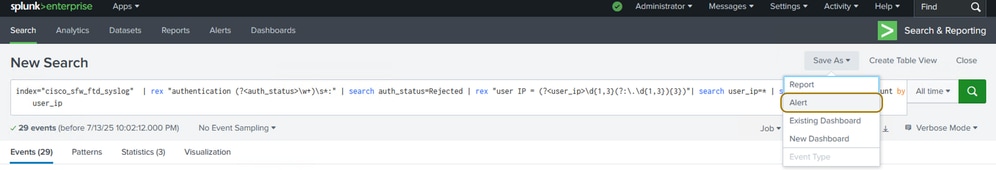

Waarschuwingen configureren op basis van SPL-query's

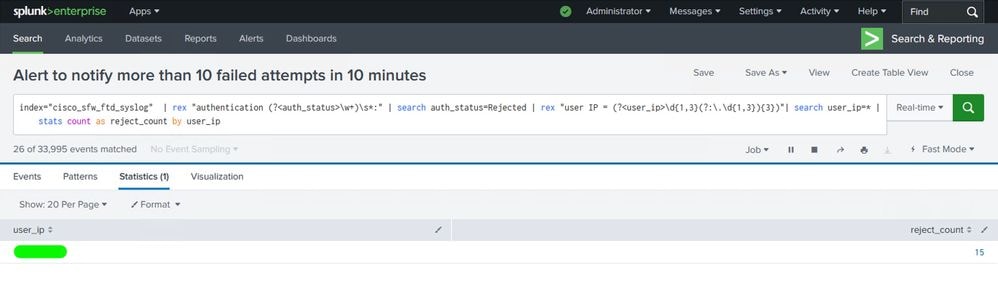

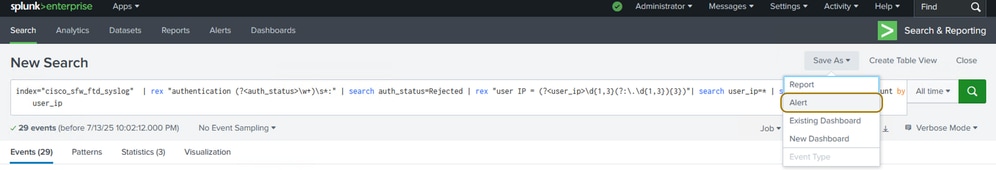

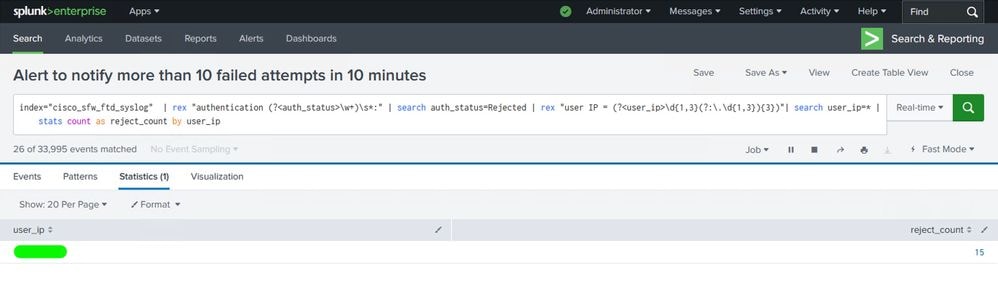

Stap 1. Navigeer naar de app Zoeken en rapporteren om uw SPL-query te maken en uit te voeren om te controleren of deze de juiste logs ophaalt die worden gebruikt om de waarschuwing te activeren.

SPL-query's uitvoeren voor het maken van respectieve waarschuwingen

SPL-query's uitvoeren voor het maken van respectieve waarschuwingen

Opmerking: In dit voorbeeld wordt de query gebruikt om mislukte verificatielogboeken voor VPN-verbindingen met externe toegang op te halen om waarschuwingen te activeren wanneer het aantal mislukte pogingen binnen een bepaalde tijd een bepaalde drempel overschrijdt.

Stap 3. Klik op Opslaan als en kies Waarschuwing.

De waarschuwing opslaan

De waarschuwing opslaan

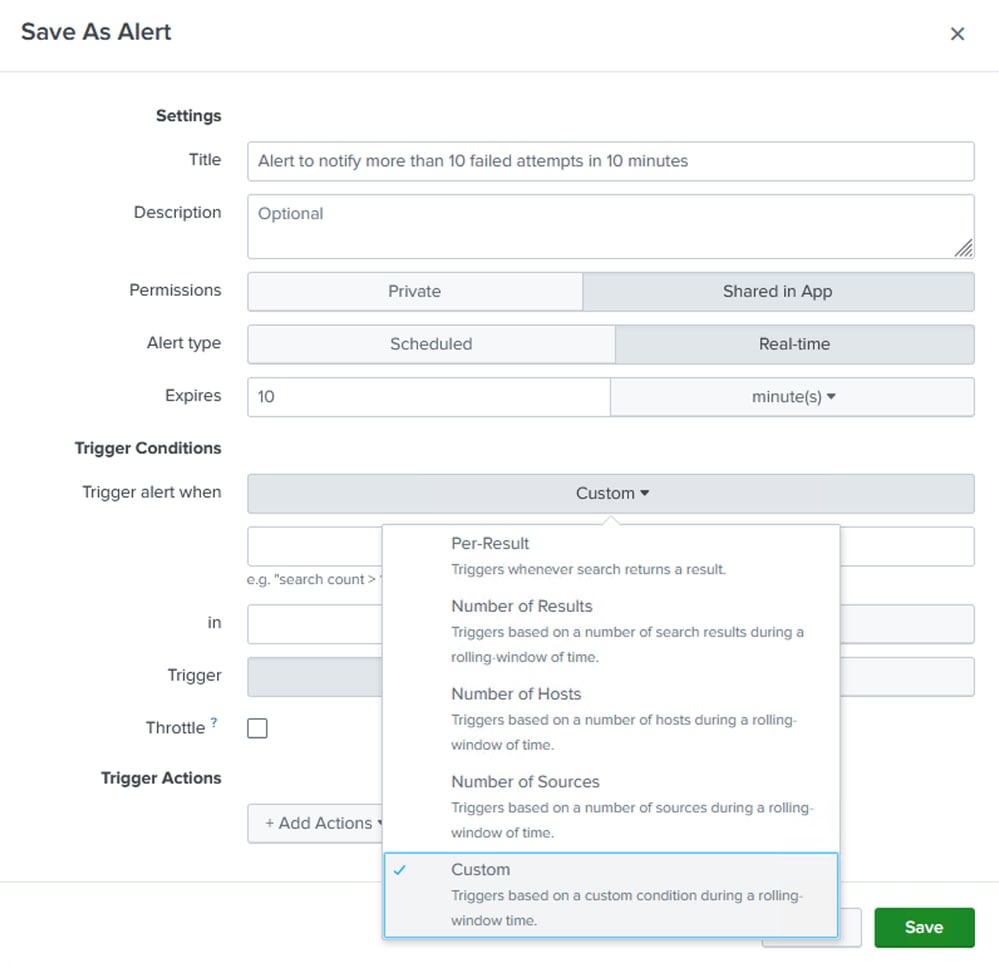

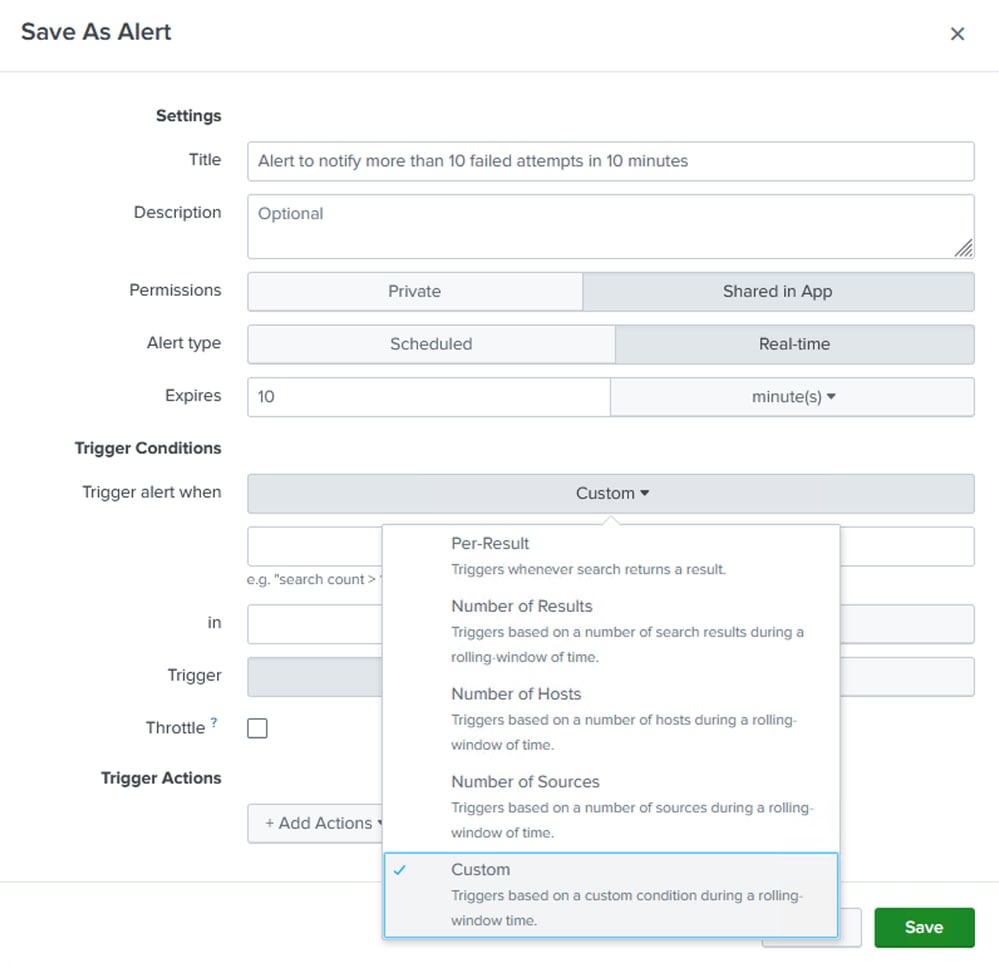

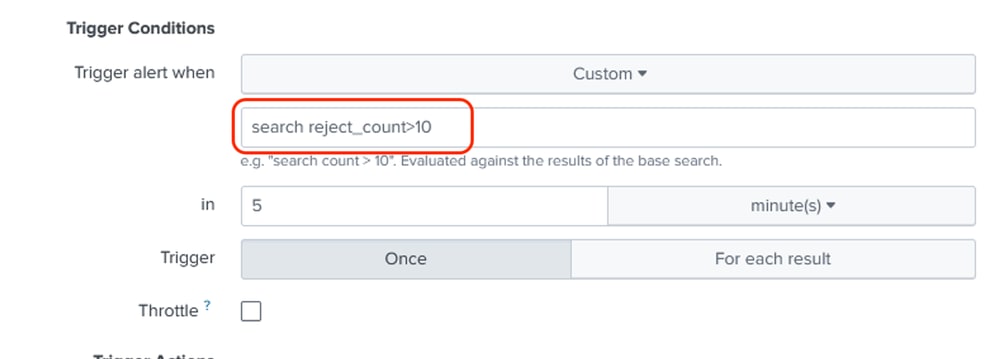

Stap 4. Geef een titel om de waarschuwing te noemen. Vul alle andere gegevens en parameters in die nodig zijn om de waarschuwing te configureren en klik op Opslaan. De instellingen die voor deze waarschuwing zijn gebruikt, zijn hier vermeld.

Permissions: Shared in App.

Alert Type: Real-time (allows failed user authentications in the last 10 minutes can be tracked continuously).

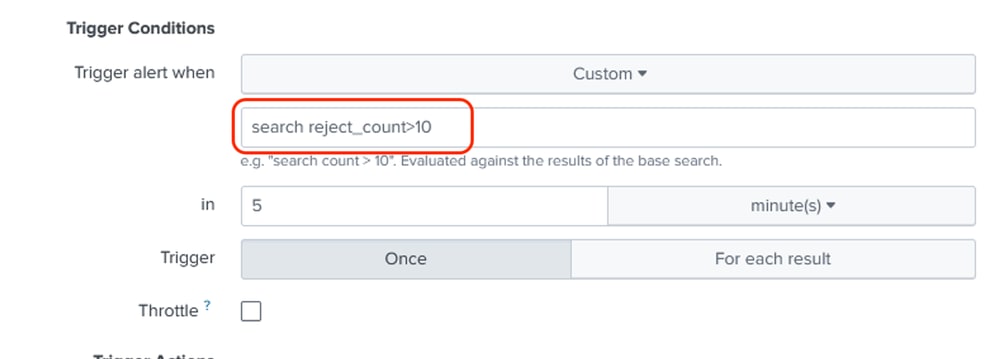

Trigger Conditions: A custom condition is used to search if the reject_count counter from the SPL query has exceeded 10 in the last 5 minutes for any IP address.

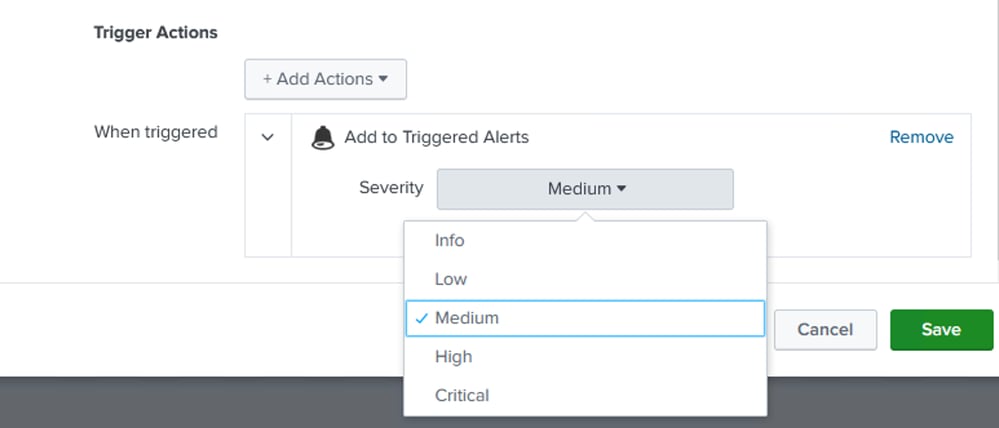

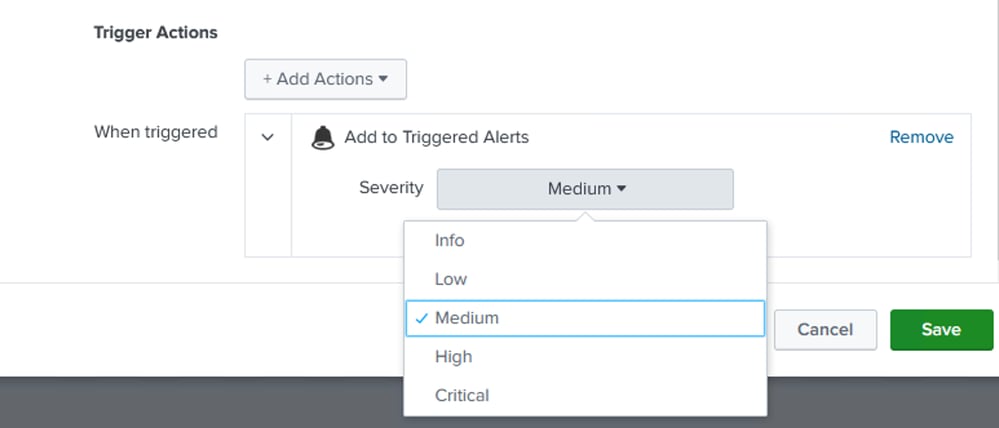

Trigger Actions: Set a trigger action such as Add to Triggered Alerts, Send email, etc. and set the alert severity as per your requirement.

Extra instellingen voor het maken van waarschuwingen

Extra instellingen voor het maken van waarschuwingen

Extra instellingen voor het maken van waarschuwingen

Extra instellingen voor het maken van waarschuwingen

Extra instellingen voor het maken van waarschuwingen

Extra instellingen voor het maken van waarschuwingen

Opmerking: Als u de waarschuwingen voor elk resultaat wilt activeren, moet u ook de instellingen voor het afknijpen dienovereenkomstig definiëren.

Verifiëren

Nadat u de dashboards en waarschuwingen hebt gemaakt, kunt u de configuraties, gegevensstroom, dashboards en realtime waarschuwingen controleren met behulp van de instructies in deze sectie.

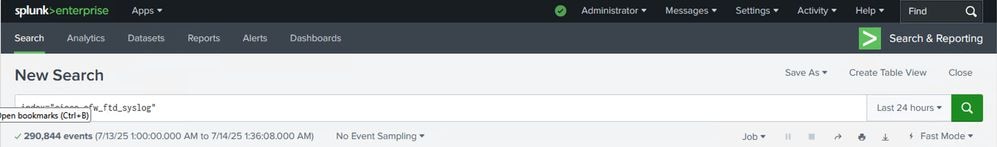

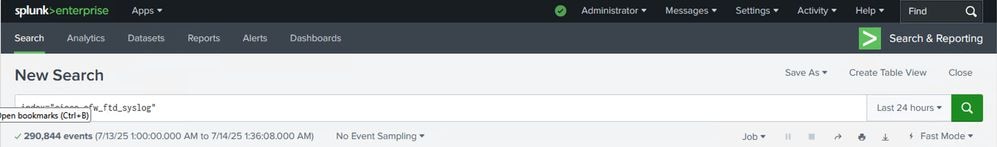

Logbestanden bekijken

U kunt de zoek-app gebruiken om te bevestigen of de logs die door de firewall zijn verzonden, worden ontvangen en zichtbaar zijn voor de splunk-zoekkop. Dit kan worden geverifieerd door de meest recente geïndexeerde logs (search index = "cisco_sfw_ftd_syslog") en de bijbehorende tijdstempel te controleren.

Logbestanden controleren en bekijken

Logbestanden controleren en bekijken

Logbestanden controleren en bekijken

Logbestanden controleren en bekijken

Bekijk de Real-time Dashboards

U kunt navigeren naar het aangepaste dashboard dat u hebt gemaakt en de wijzigingen op elk van de deelvensters bekijken, omdat nieuwe gegevens en logs worden gegenereerd vanuit de FTD.

Dashboards bekijken

Dashboards bekijken

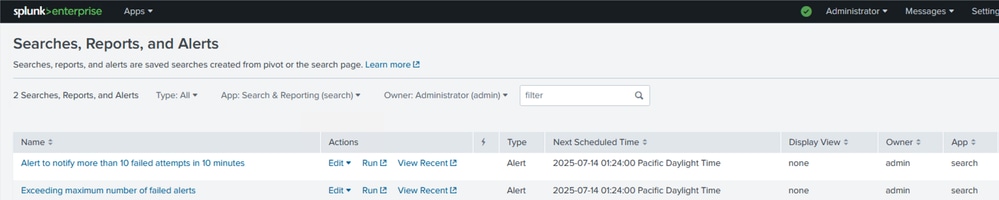

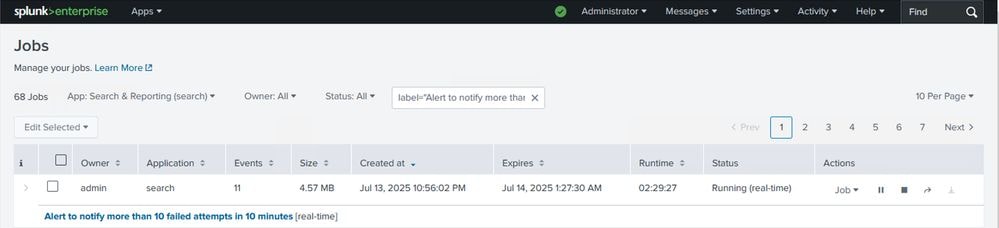

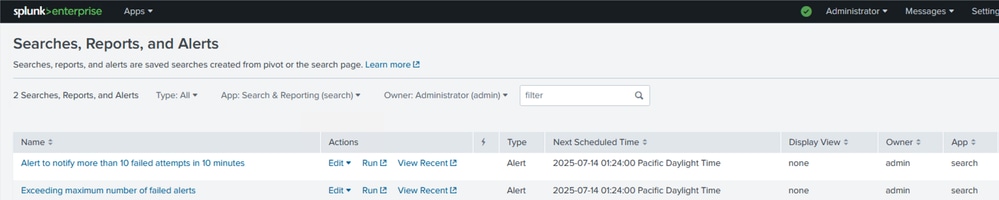

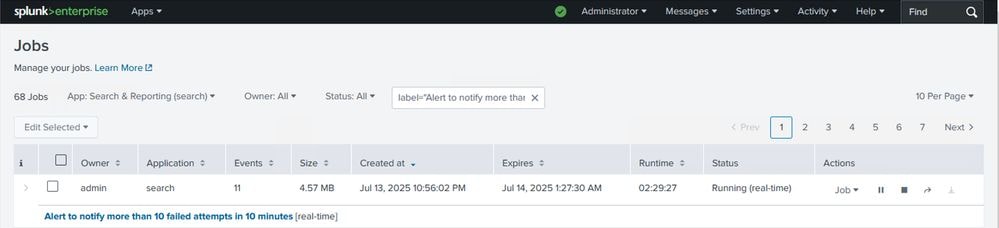

Controleer of er waarschuwingen zijn geactiveerd

Om de informatie over de waarschuwingen te verifiëren, kunt u naar de sectie zoeken, rapporten en waarschuwingen navigeren om de recente waarschuwingsinformatie te bekijken. Klik op Recente weergave om meer te weten te komen over de taken en zoekopdrachten.

Waarschuwingen controleren en bekijken

Waarschuwingen controleren en bekijken

Waarschuwingen controleren en bekijken

Waarschuwingen controleren en bekijken

Statistieken controleren voor getriggerde waarschuwing

Statistieken controleren voor getriggerde waarschuwing

Feedback

Feedback