Inleiding

In dit document wordt beschreven hoe u het configuratiebestand .zip van een Secure Firewall Device Manager (FDM) kunt genereren dat met behulp van FMT naar een FMC moet worden gemigreerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Firewall Threat Defense (FTD)

- Cisco Firewall Management Center (FMC)

- Firewall Migration Tool (FMT)

- Postman API Platform

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies.

FTD 7.4.2

VCC 7.4.2

FMT 7.7.0.1

Postbode 11.50.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

- FDM kan nu op verschillende manieren naar FMC worden gemigreerd. In dit document is het scenario dat zal worden onderzocht het genereren van het configuratie .zip-bestand met behulp van API-verzoeken en het later uploaden van dat bestand naar FMT om de configuratie naar FMC te migreren.

- De stappen die in dit document worden weergegeven, beginnen direct met het gebruik van Postman, dus het wordt aanbevolen dat u Postman al hebt geïnstalleerd. De pc of laptop die u gaat gebruiken, moet toegang hebben tot FDM en FMC, ook FMT moet worden geïnstalleerd en uitgevoerd.

overwegingen

- Dit document is meer gericht op het genereren van .zip-bestanden voor de configuratie dan op het gebruik van FMT.

- FDM-migratie met behulp van configuratie .zip-bestand, is voor niet-live migraties en vereisen niet onmiddellijk een bestemming FTD.

Waarschuwing: als u deze modus kiest, kunt u alleen Access Control Policy (ACP), Network Address Translation Policy (NAT) en Objecten migreren. Met betrekking tot de objecten die moeten worden gebruikt in een ACS-regel of NAT, te migreren, anders worden die genegeerd.

Configuratie

API-aanvragen - Postman

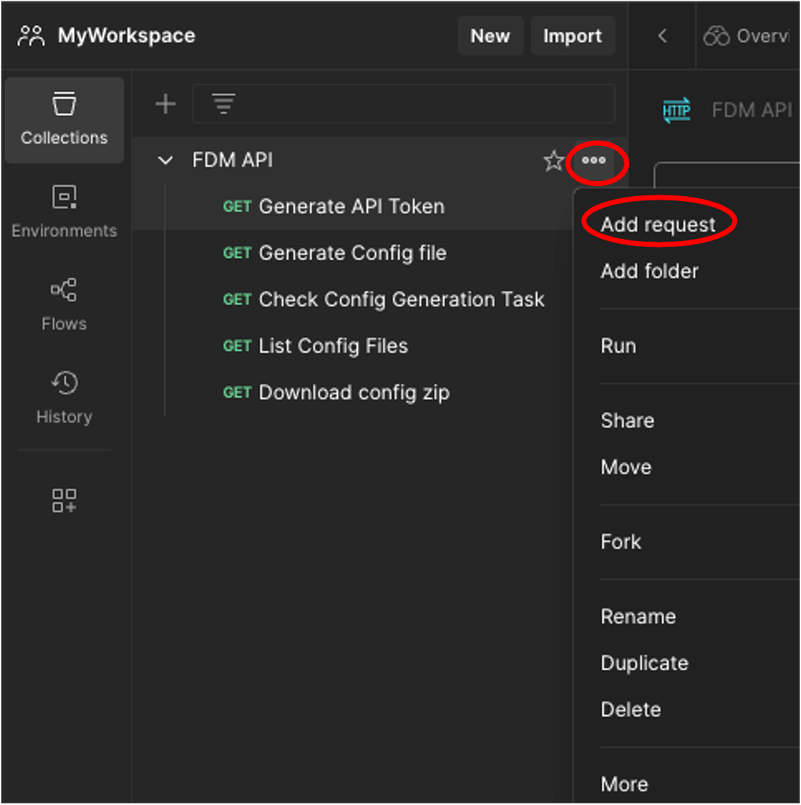

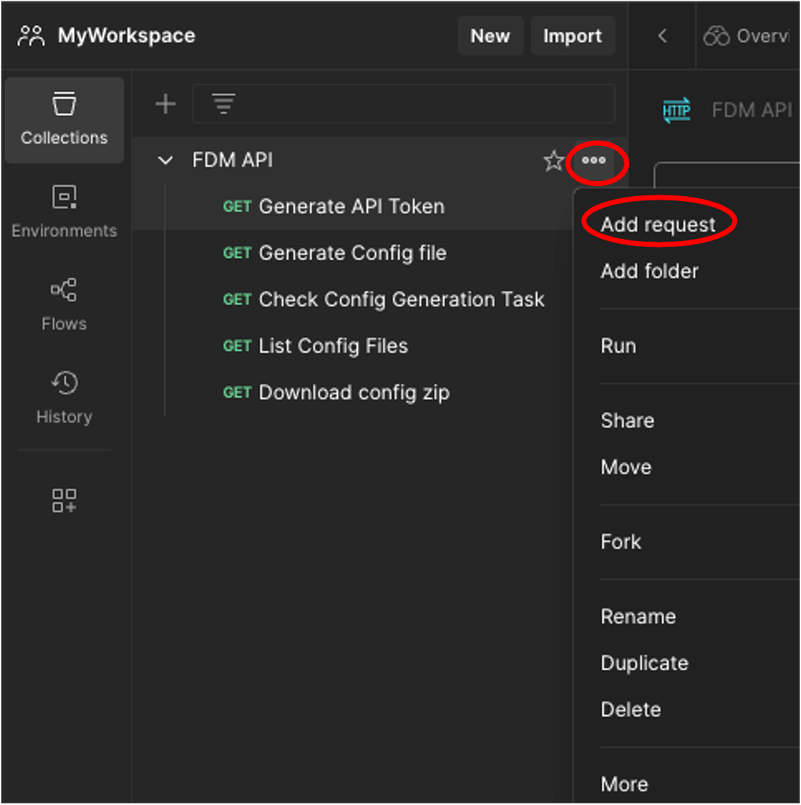

- Maak in Postman een nieuwe collectie (in dit scenario wordt FDM API gebruikt).

- Klik op de 3 punten en klik op Aanvraag toevoegen.

Postman - Collectie creatie en verzoek toevoeging

Postman - Collectie creatie en verzoek toevoeging

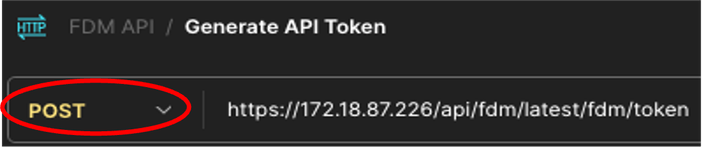

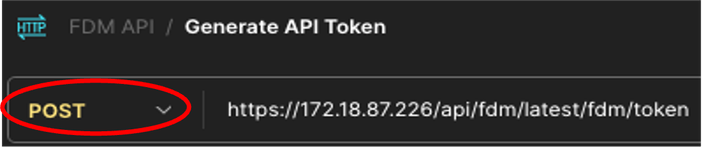

- Noem dit nieuwe verzoek: Genereer API Token. Het wordt gemaakt als een GET-verzoek, maar op het moment dat u deze uitvoert, moet POST worden geselecteerd in het vervolgkeuzemenu. In het tekstvak naast POST, introduceert u de volgende regel https://<FDM IP ADD>/api/fdm/latest/fdm/token

Postbode - Token Request

Postbode - Token Request

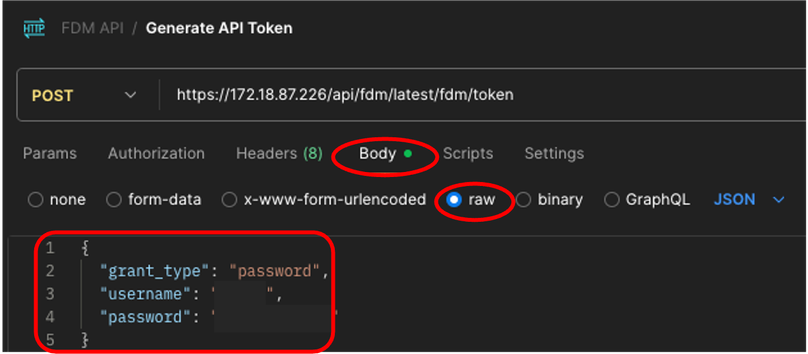

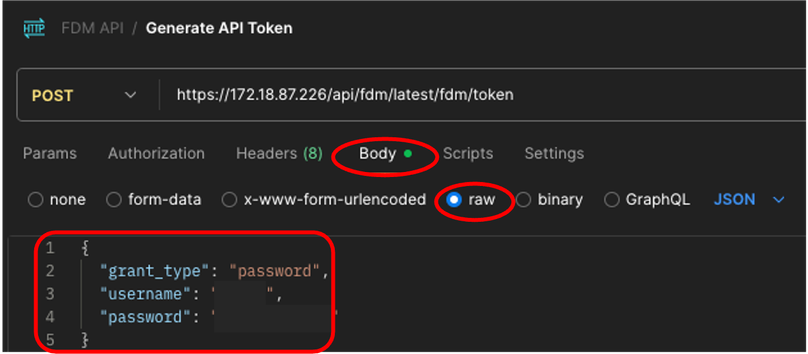

4. Selecteer op het tabblad Body de optie raw en introduceer de referenties om met dit formaat toegang te krijgen tot het FTD-apparaat (FDM).

{

"grant_type": "password",

"gebruikersnaam": "gebruikersnaam",

"Password": "Password"

}

Postbode - Token Request Body

Postbode - Token Request Body

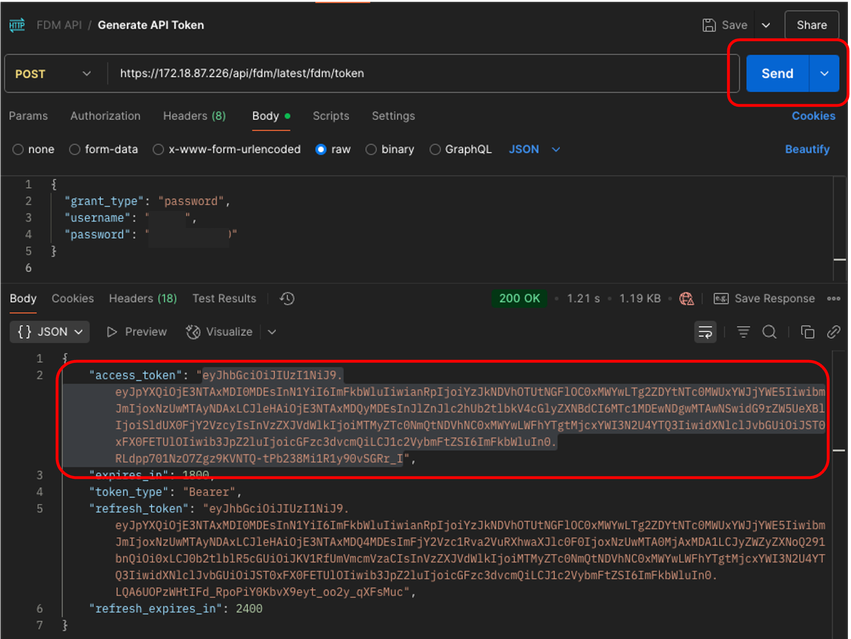

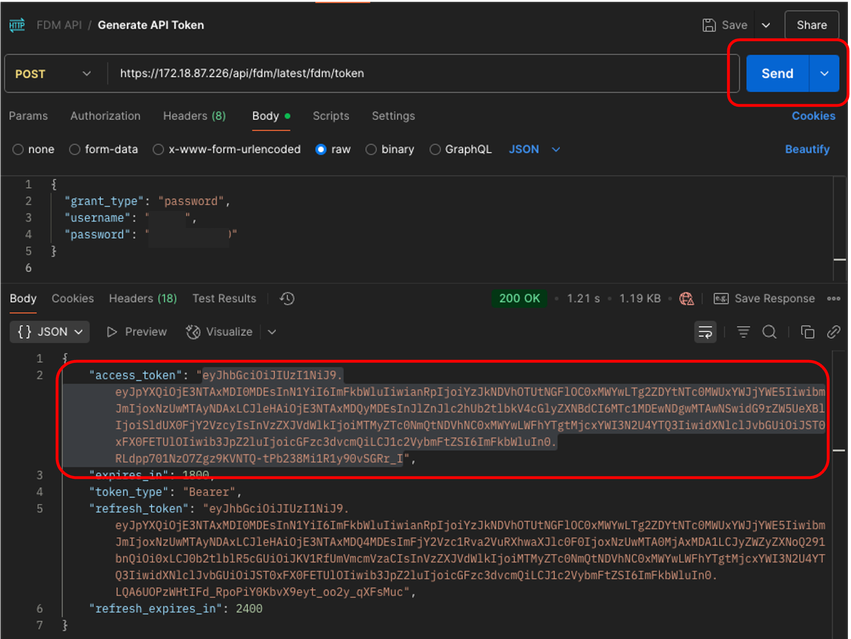

5. Klik ten slotte op Verzenden om uw toegangstoken te krijgen. Als alles goed is, krijg je een 200 OK reactie. Maak een kopie van het hele token (binnen de dubbele aanhalingstekens) omdat het in latere stappen zal worden gebruikt.

Postbode - Token succesvol gegenereerd

Postbode - Token succesvol gegenereerd

6. Herhaal stap 2, om een nieuw verzoek aan te maken, wordt POST opnieuw gebruikt.

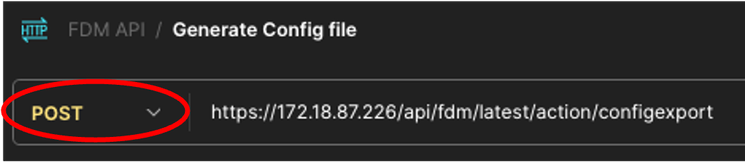

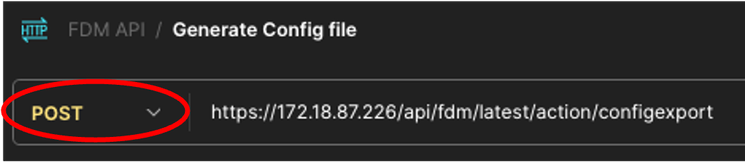

7. Dit nieuwe verzoek aanroepen: Config-bestand genereren. Het wordt gemaakt als een GET-verzoek, maar op het moment dat u deze uitvoert, moet POST worden geselecteerd in het vervolgkeuzemenu. In het tekstvak naast POST, introduceert u de volgende regel https://<FDM IP ADD>/api/fdm/latest/action/configexport

Postman - Aanvraag voor configuratiebestand genereren

Postman - Aanvraag voor configuratiebestand genereren

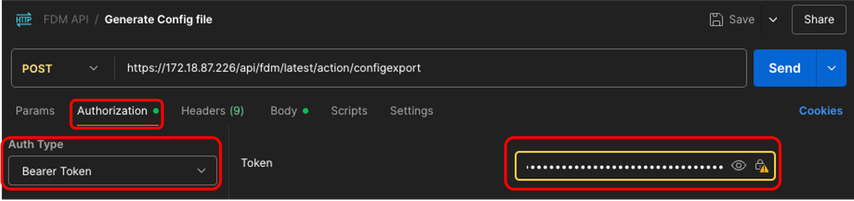

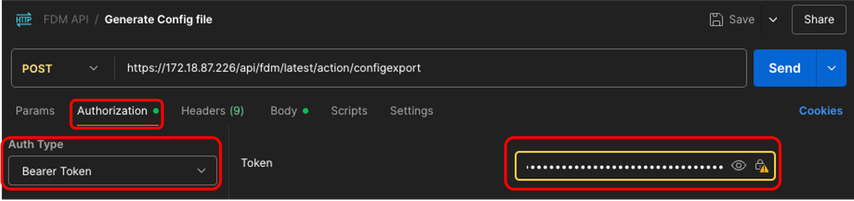

8. Selecteer op het tabblad Autorisatie Token aan toonder als Auth Type in de vervolgkeuzelijst en plak in het tekstvak naast Token de token die in stap 5 is gekopieerd.

Postman - Config File Request genereren - Autorisatie

Postman - Config File Request genereren - Autorisatie

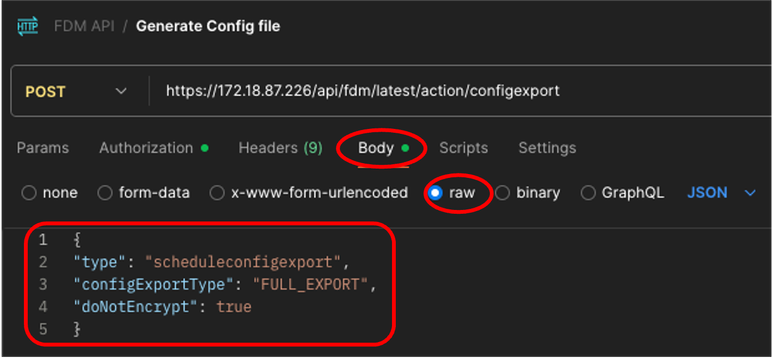

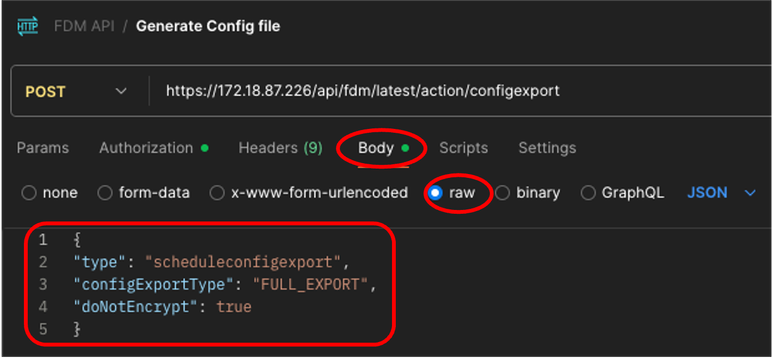

9. Selecteer op het tabblad Lichaam de onbewerkte optie en voer deze informatie in.

{

"type": "ScheduleConfigeExport",

"configExportType": "FULL_EXPORT"

"doNotEncrypt": true

}

Postman - Aanvraag voor configuratiebestand genereren - Body

Postman - Aanvraag voor configuratiebestand genereren - Body

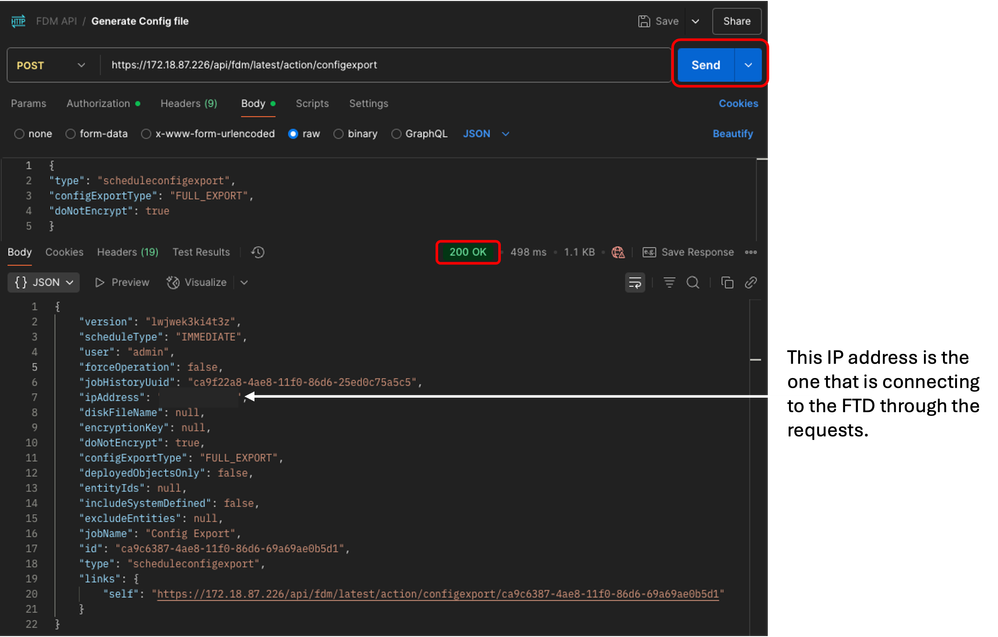

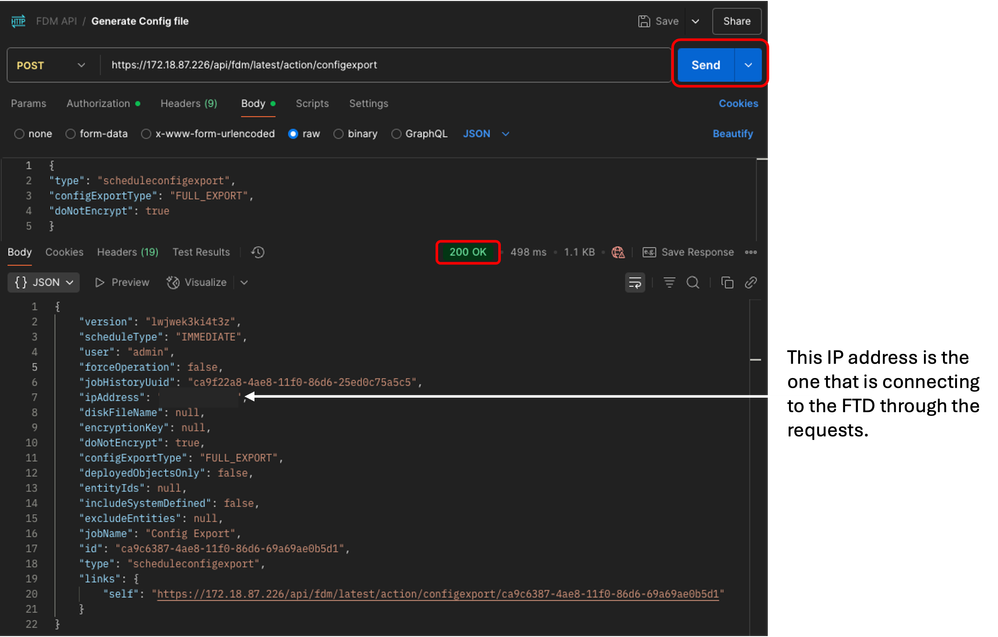

10. Klik ten slotte op Verzenden. Als alles goed is, krijg je een 200 OK reactie.

Postman - Config File Request genereren - Uitvoer

Postman - Config File Request genereren - Uitvoer

11. Herhaal stap 2 om een nieuw verzoek te maken. Deze keer wordt GET gebruikt.

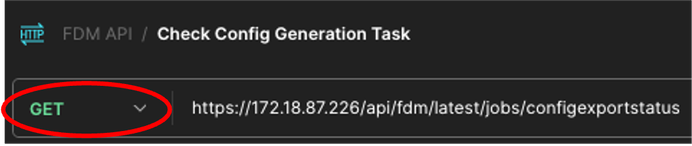

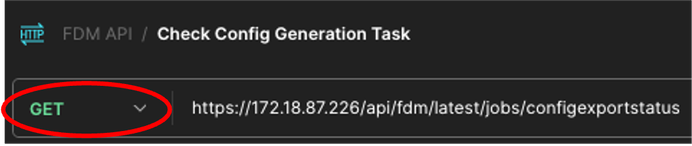

12. Bel dit nieuwe verzoek: Controleer de taak Config Generation. Het zal worden gemaakt als een GET-verzoek. Ook moet de tijd dat u deze uitvoert, GET worden geselecteerd in het vervolgkeuzemenu. In het tekstvak naast GET introduceert u de volgende regel https://<FDM IP ADD>/api/fdm/latest/jobs/configexportstatus

Postman - Controleer de status van de exportstatus van de configuratie

Postman - Controleer de status van de exportstatus van de configuratie

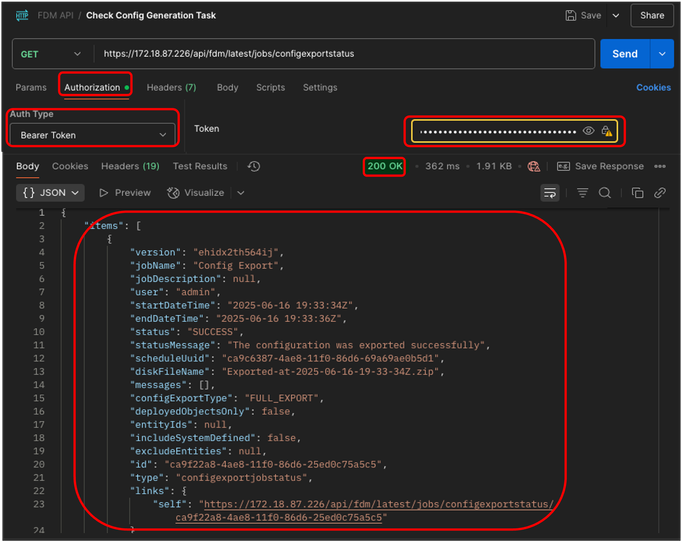

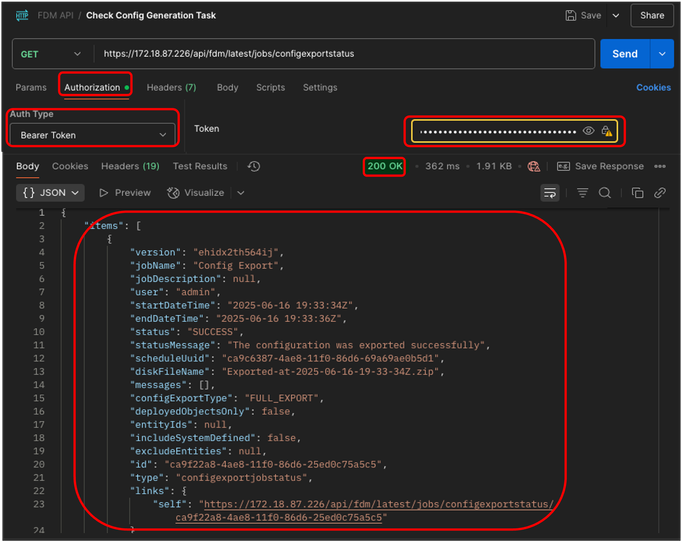

13. Op het tabblad Autorisatie selecteert u Token aan toonder als Auth Type in de vervolgkeuzelijst en plakt u in het tekstvak naast Token het token dat in stap 5 is gekopieerd. Klik tot slot op Verzenden. Als alles in orde is, ontvangt u een 200 OK-reactie en in het JSON-veld zijn de taakstatus en andere details te zien.

Postman - Verzoek om exportstatus configureren - Autorisatie en uitvoer

Postman - Verzoek om exportstatus configureren - Autorisatie en uitvoer

14. Herhaal stap 2, om een nieuw verzoek aan te maken, wordt GET ditmaal gebruikt.

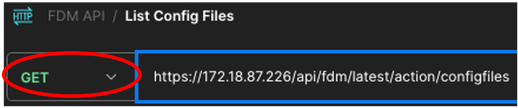

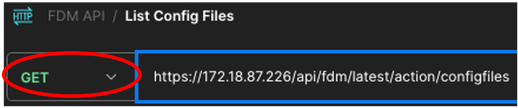

15. Noem dit nieuwe verzoek: Lijst Config Files. Het wordt gemaakt als een GET-verzoek, ook op het moment dat u deze uitvoert, moet GET worden geselecteerd in het vervolgkeuzemenu. In het tekstvak naast GET introduceert u de volgende regel https://<FDM IP ADD>/api/fdm/latest/action/configfiles

Postman - Lijst geëxporteerde configuratiebestanden aanvragen

Postman - Lijst geëxporteerde configuratiebestanden aanvragen

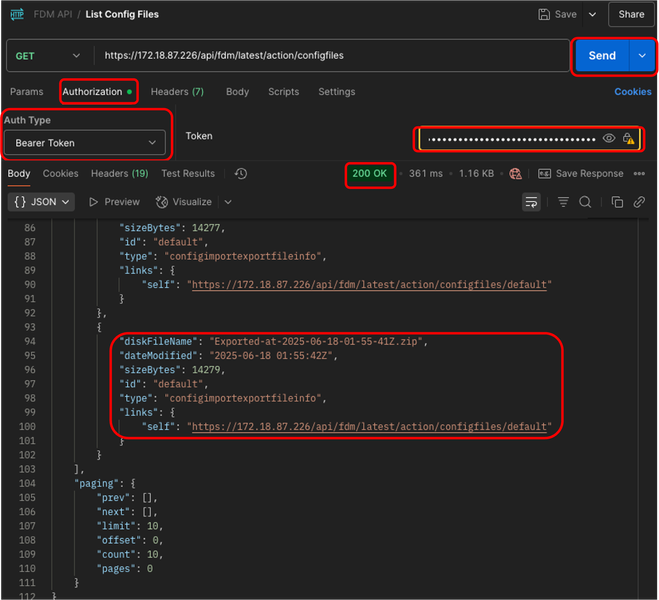

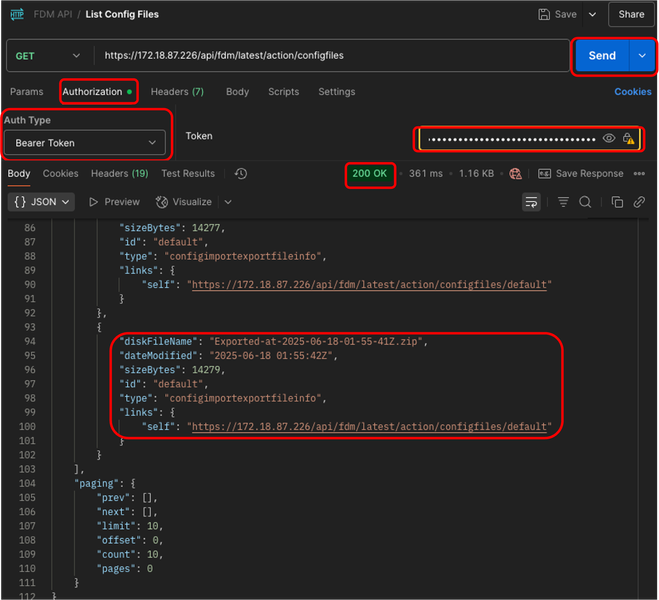

16. Selecteer op het tabblad Autorisatie de optie Token aan toonder als Auth Type in het vervolgkeuzemenu en plak de token die in stap 5 is gekopieerd in het tekstvak naast Token. Klik tot slot op Verzenden. Als alles in orde is, ontvangt u een 200 OK-reactie en in het JSON-veld wordt de lijst met de geëxporteerde bestanden weergegeven. De meest recente staat onderaan. Kopieer de nieuwste bestandsnaam (recentere datum in de bestandsnaam) omdat deze in de laatste stap wordt gebruikt.

Postman - Lijst geëxporteerde Config-bestanden aanvragen - Autorisatie en uitvoer

Postman - Lijst geëxporteerde Config-bestanden aanvragen - Autorisatie en uitvoer

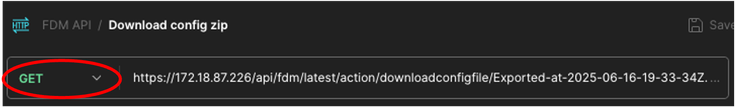

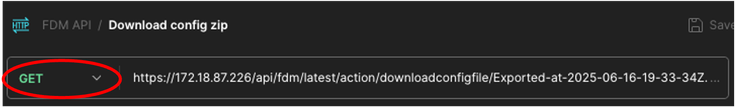

17. Herhaal stap 2, om een nieuw verzoek aan te maken, wordt GET ditmaal gebruikt.

18. Bel dit nieuwe verzoek: Download config zip. Het wordt gemaakt als een GET-verzoek, ook op het moment dat u deze uitvoert, moet GET worden geselecteerd in het vervolgkeuzemenu. In het tekstvak naast GET introduceert u de volgende regel en plakt u aan het einde de bestandsnaam die u hebt gekopieerd in stap 16. https://<FDM IP ADD>/api/fdm/latest/action/downloadconfigfile/<Exported_File_name.zip>

Postman - Bestandsaanvraag Config.zip downloaden

Postman - Bestandsaanvraag Config.zip downloaden

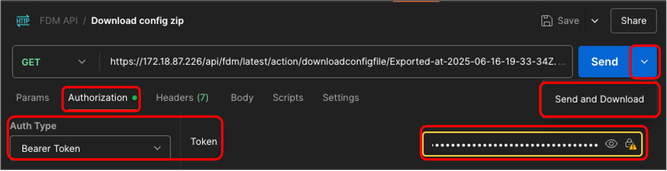

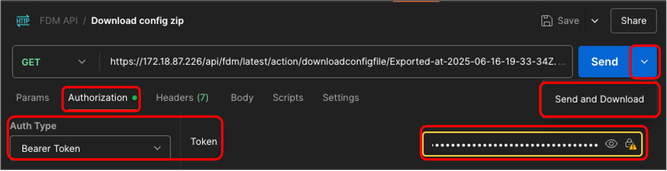

19. Op het tabblad Autorisatie selecteert u Token aan toonder als Auth Type in de vervolgkeuzelijst en plakt u in het tekstvak naast Token het token dat in stap 5 is gekopieerd. Klik ten slotte op de pijl omlaag naast Verzenden en kies Verzenden en Downloaden.

Postman - Config.zip File Request downloaden - Autorisatie

Postman - Config.zip File Request downloaden - Autorisatie

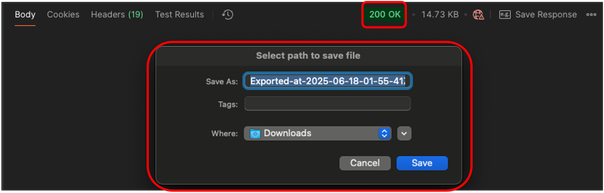

20. Als alles in orde is, ontvangt u een 200 OK-antwoord en wordt er een pop-upvenster weergegeven waarin wordt gevraagd naar de doelmap waarin het bestand configuration.zip wordt opgeslagen. Dit .zip-bestand kan nu worden geüpload naar de Firewall Migration Tool.

Postman - Config.zip File Request downloaden - Opslaan

Postman - Config.zip File Request downloaden - Opslaan

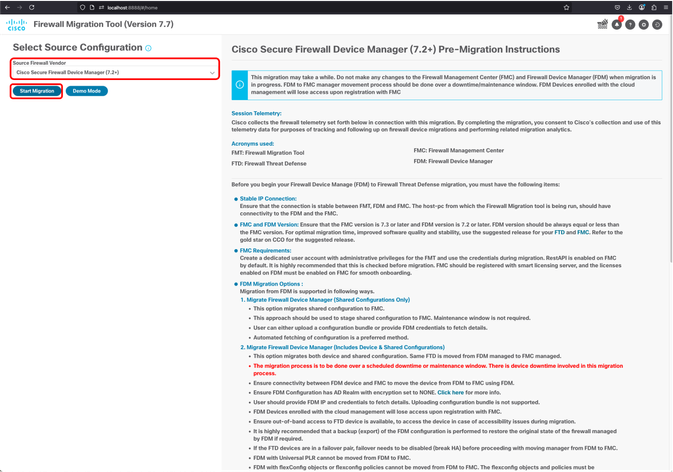

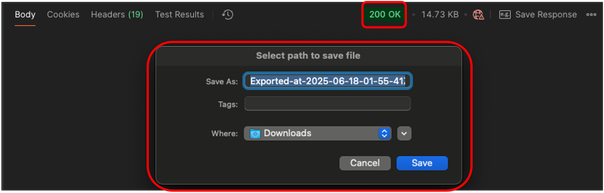

Firewall Migration Tool

21. Open Firewall Migration Tool en selecteer Cisco Secure Firewall Device Manager (7.2+) in het vervolgkeuzemenu Select Source Configuration (Bronconfiguratie selecteren) en klik op Migratie starten.

FMT - FDM-selectie

FMT - FDM-selectie

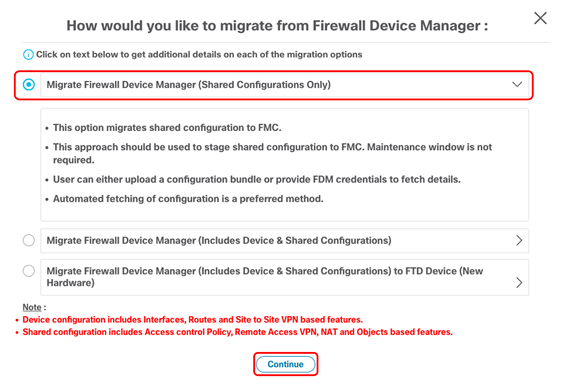

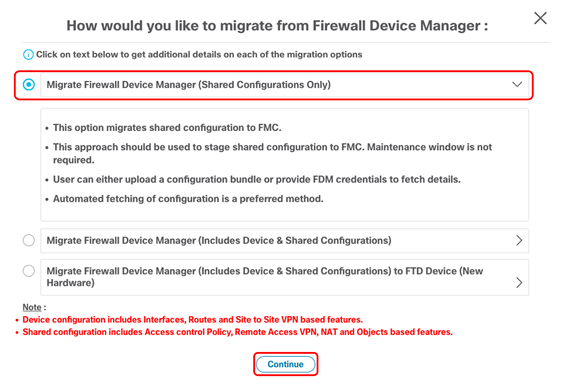

22. Controleer eerst het keuzerondje Firewall Device Manager migreren (Alleen gedeelde configuraties) en klik op Doorgaan.

FMT - Alleen gedeelde FDM-migratieconfiguraties

FMT - Alleen gedeelde FDM-migratieconfiguraties

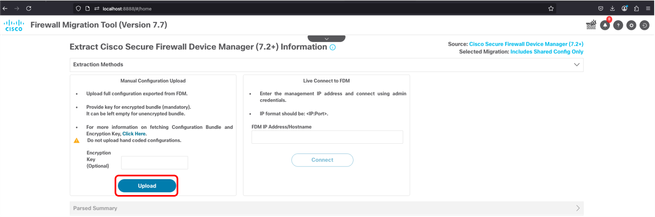

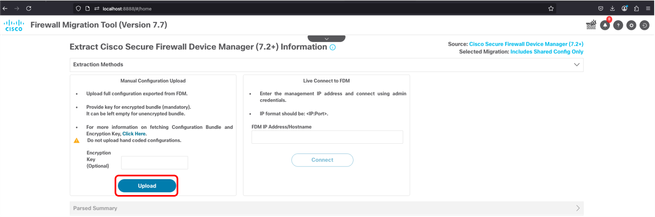

23. Klik in het linkerdeelvenster (Handmatige configuratie uploaden) op Uploaden.

FMT - Config.zip-bestand uploaden

FMT - Config.zip-bestand uploaden

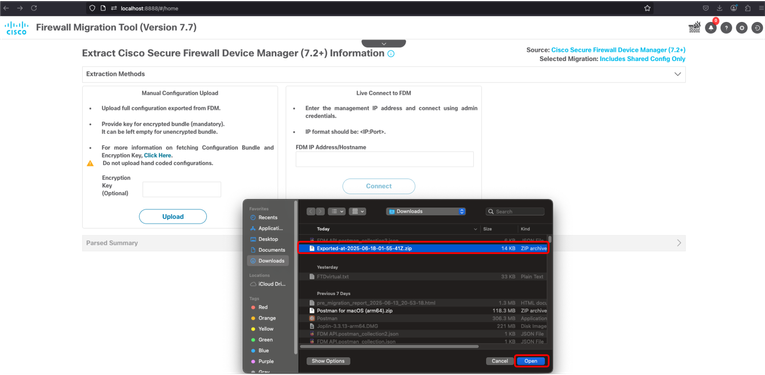

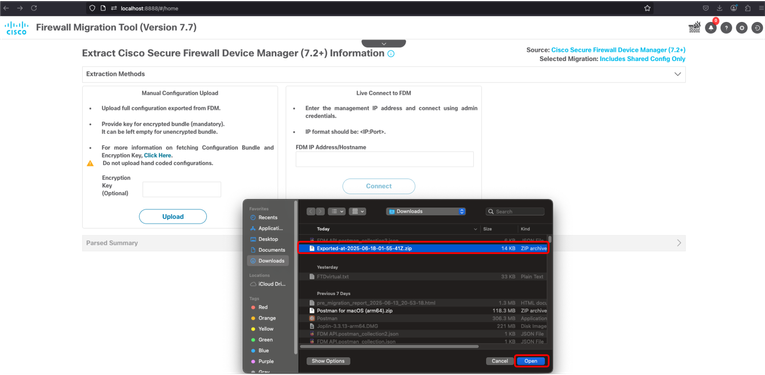

24. Selecteer het geëxporteerde zip-configuratiebestand in de map die u eerder hebt opgeslagen en klik op Openen.

FMT - Bestandsselectie Config.zip

FMT - Bestandsselectie Config.zip

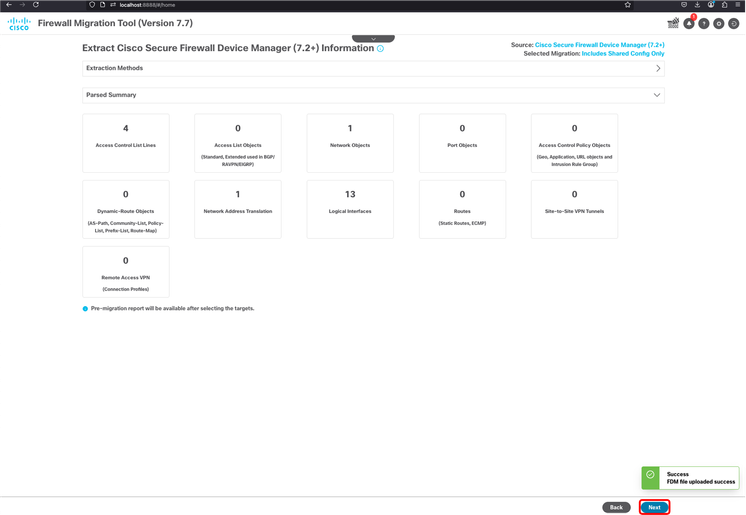

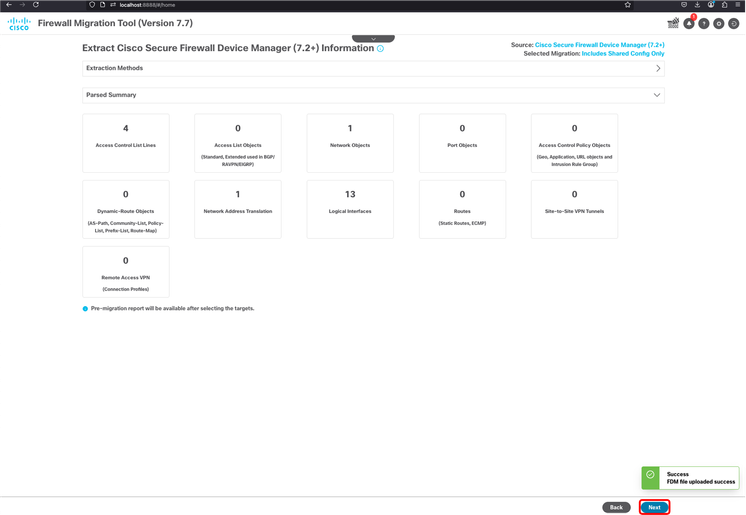

25. Als alles verloopt zoals verwacht, wordt de samenvatting weergegeven. In de rechterbenedenhoek is ook een pop-up te zien die aangeeft dat het FDM-bestand met succes is geüpload. Klik op Next (Volgende).

FMT - Samenvatting ontleden

FMT - Samenvatting ontleden

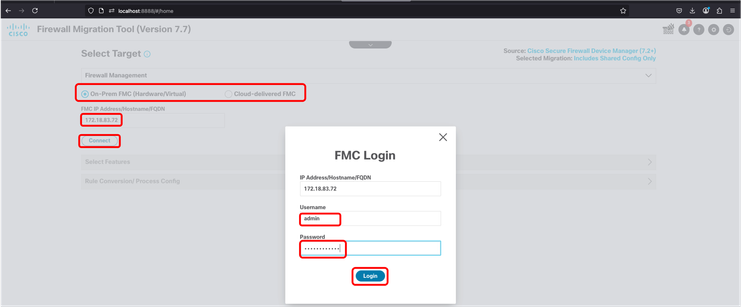

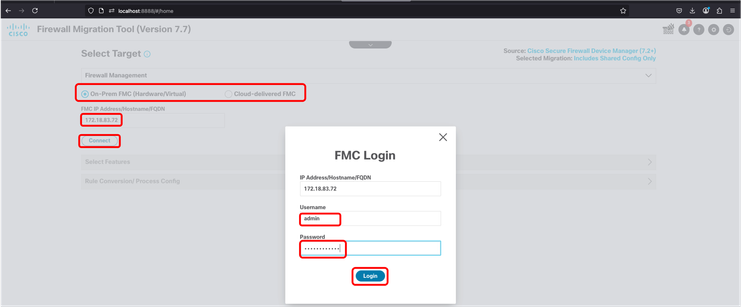

26. Controleer de optie die beter bij uw omgeving past (On-Prem FMC of Cd-FMC). In dit scenario wordt een On-Prem FMC gebruikt. Typ het IP-adres van de FMC en klik op Verbinden. Er verschijnt een nieuw pop-upvenster waarin om FMC-referenties wordt gevraagd, waarna u op Login klikt nadat u deze informatie hebt ingevoerd.

Inloggen bij FMT - FMC Target

Inloggen bij FMT - FMC Target

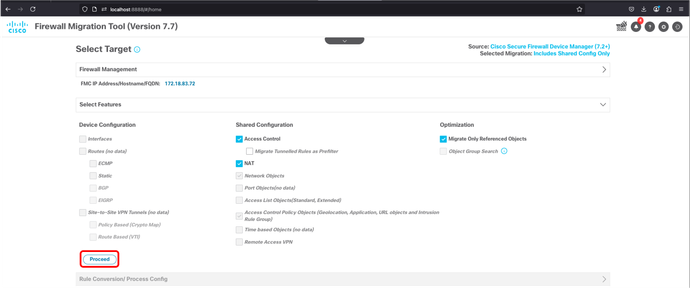

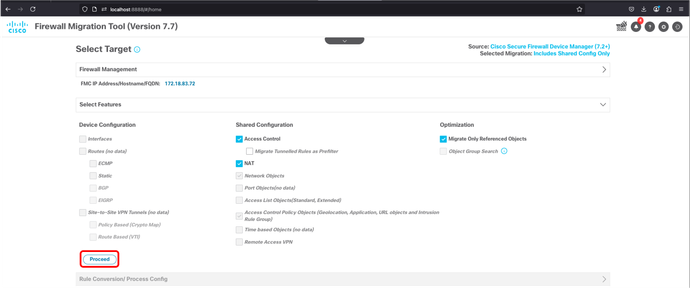

27. Het volgende scherm toont de beoogde FMC en de functies die zullen worden gemigreerd. Klik op Doorgaan.

FMT - FMC-doel - Selectie van functies

FMT - FMC-doel - Selectie van functies

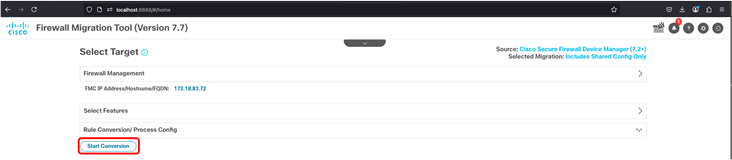

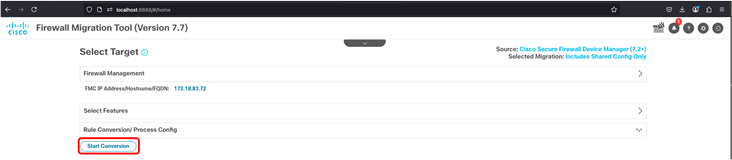

28. Zodra het doel van de FMC is bevestigd, klikt u op de knop Conversie starten.

FMT - Config-conversie starten

FMT - Config-conversie starten

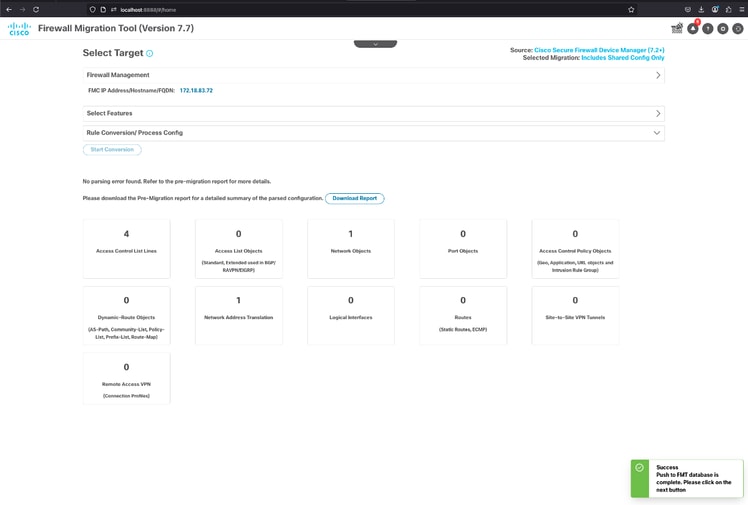

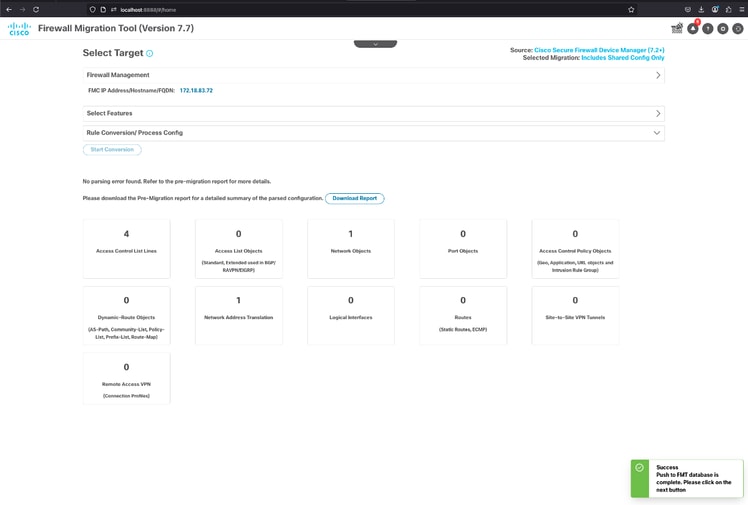

29. Als alles verloopt zoals verwacht, wordt in de rechterbenedenhoek een pop-up weergegeven met de mededeling dat de push naar de FMT-database is voltooid. Klik op Next (Volgende).

FMT - Database-push voltooid

FMT - Database-push voltooid

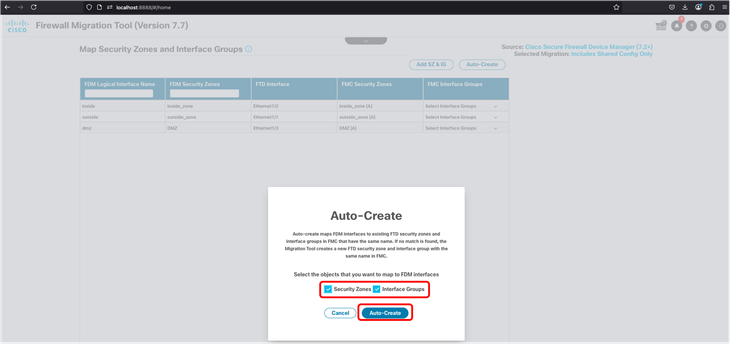

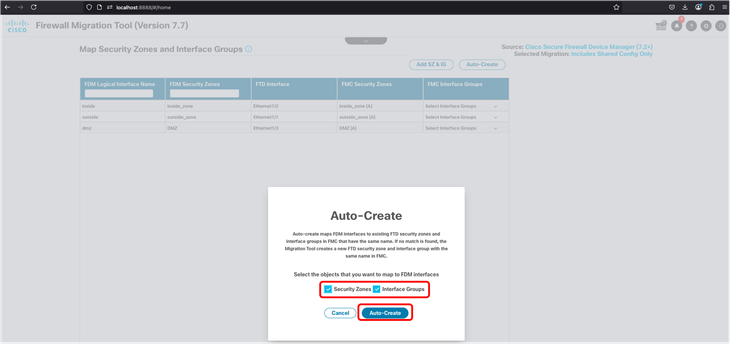

30. In het volgende scherm moet u de beveiligingszones en interfacegroepen handmatig maken of de optie Automatisch maken kiezen. In dit scenario wordt automatisch maken gebruikt.

FMT - Automatische creatie van beveiligingszones en interfacegroepen

FMT - Automatische creatie van beveiligingszones en interfacegroepen

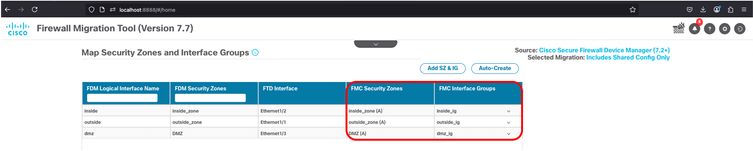

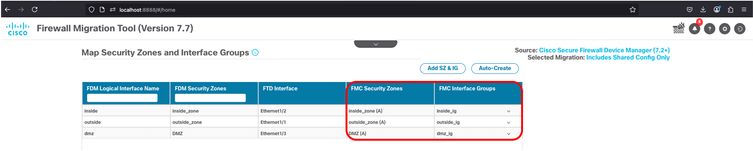

31. Na voltooiing worden in de tabel in de vierde en vijfde kolom respectievelijk de beveiligingszone en de interfacegroep weergegeven.

FMT - Beveiligingszones en interfacegroepen met succes gemaakt

FMT - Beveiligingszones en interfacegroepen met succes gemaakt

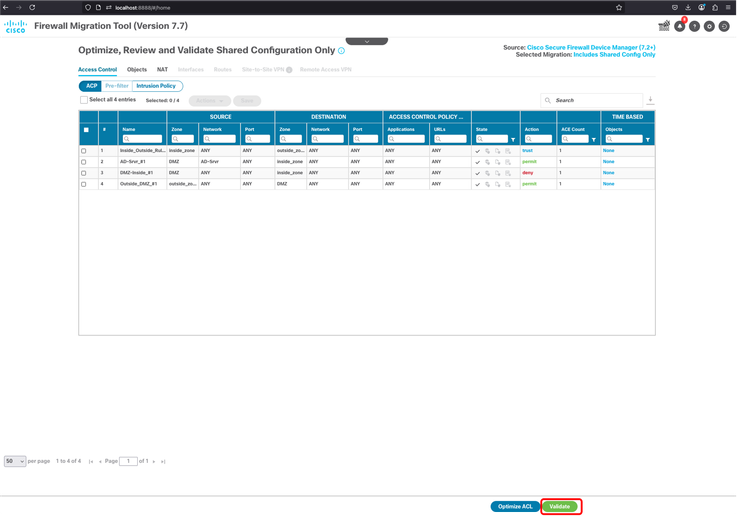

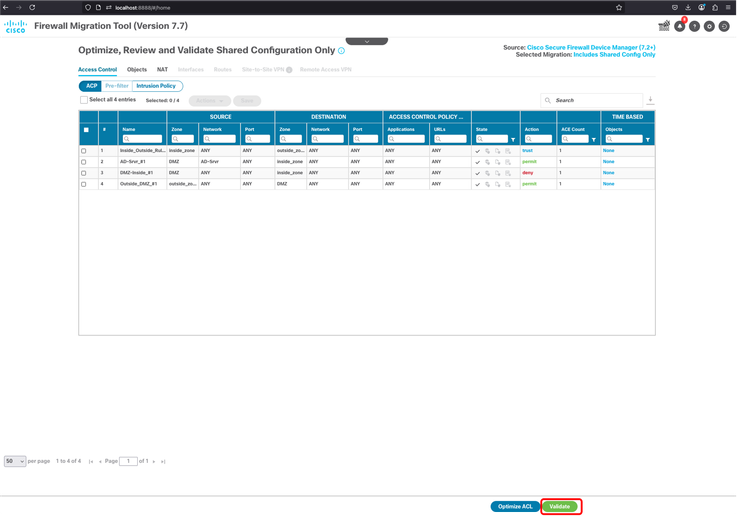

32. In het volgende scherm kunt u ACL optimaliseren of alleen ACP, Objecten en NAT valideren. Als u klaar bent, klikt u op de knop Valideren.

FMT - ACL optimaliseren - migratie valideren

FMT - ACL optimaliseren - migratie valideren

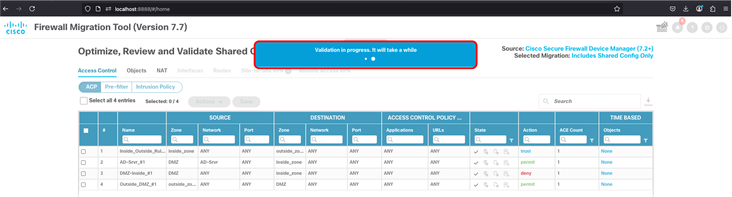

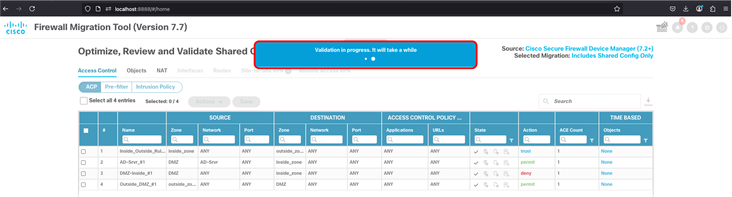

33. Het duurt een paar minuten voordat de validering is voltooid.

FMT - Validatie in uitvoering

FMT - Validatie in uitvoering

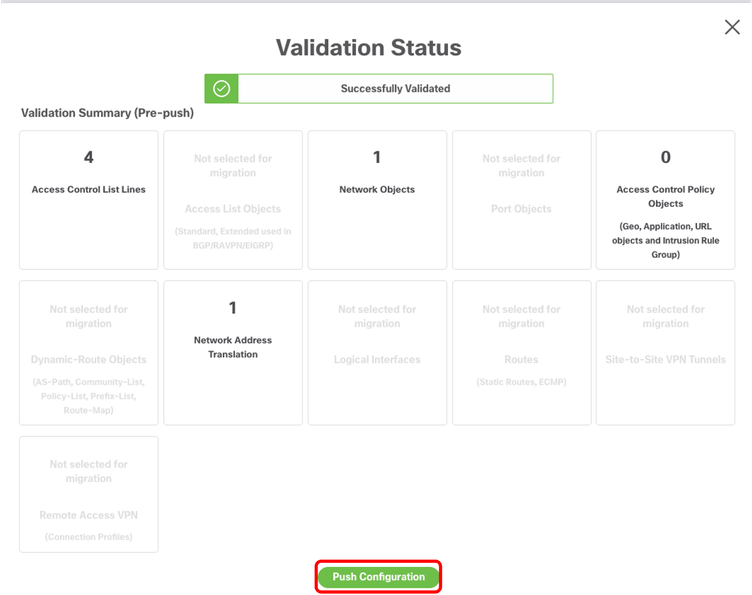

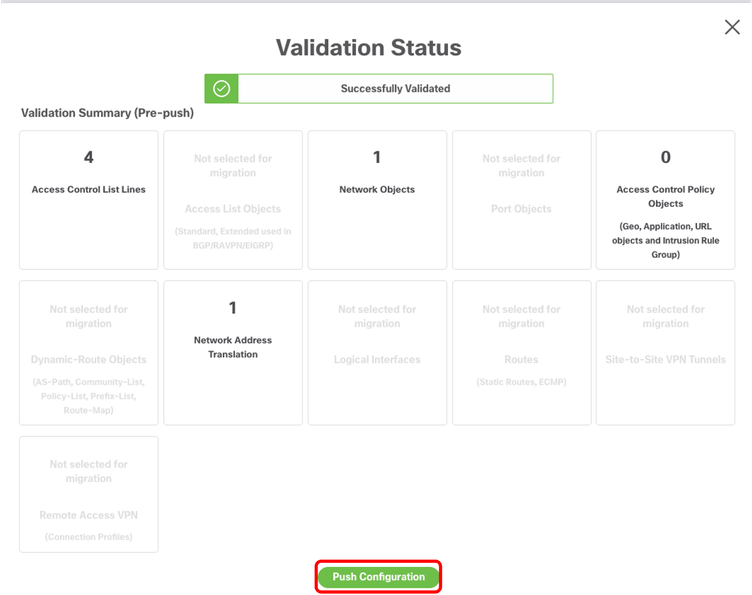

34. Wanneer u klaar bent, laat FMT u weten dat de configuratie met succes is gevalideerd en de volgende stap is op de knop Configuratie indrukken klikken.

FMT - Validatie geslaagd - Configuratie naar FMC duwen

FMT - Validatie geslaagd - Configuratie naar FMC duwen

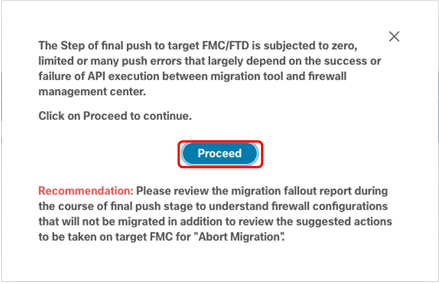

35. Klik ten slotte op de knop Doorgaan.

FMT - Ga verder met Config Push

FMT - Ga verder met Config Push

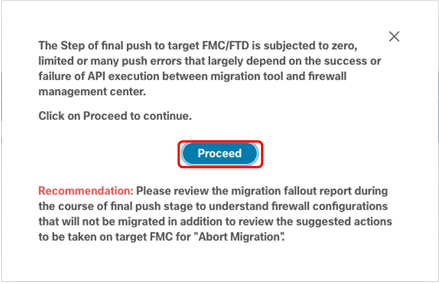

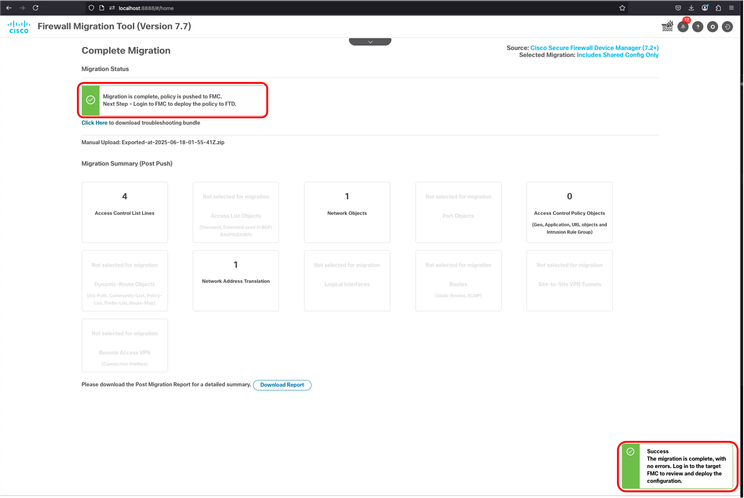

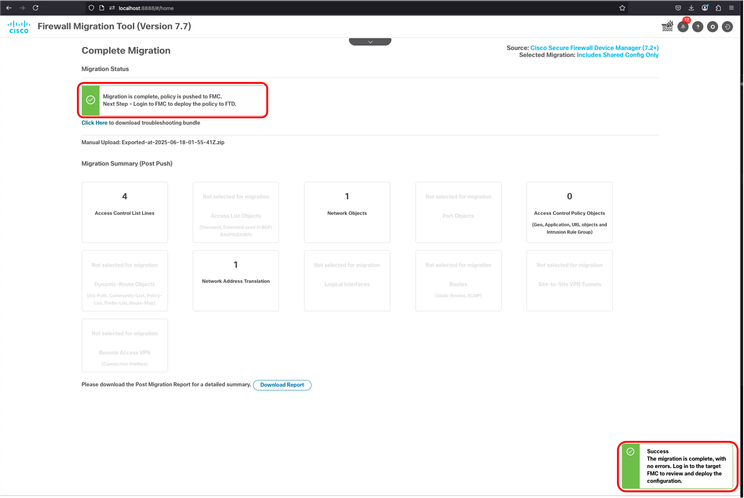

36. Als alles verloopt zoals verwacht, wordt de melding Migratie geslaagd weergegeven. FMT vraagt u om in te loggen bij FMC en het gemigreerde beleid naar FTD te implementeren.

FMT - Melding van geslaagde migratie

FMT - Melding van geslaagde migratie

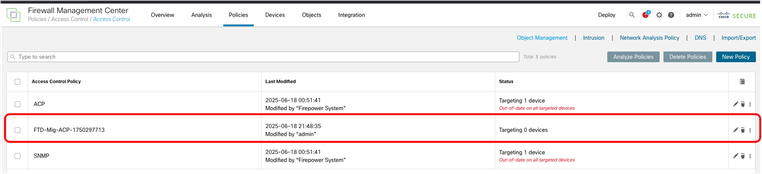

VCC-verificatie

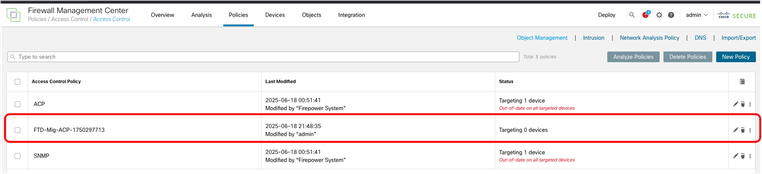

37. Na de aanmelding bij het VCC worden de ACS-en NAT-beleidslijnen weergegeven als FTD-Mig. Nu kunt u doorgaan met het implementeren van de nieuwe FTD.

VCC - ACS gemigreerd

VCC - ACS gemigreerd

FMC - NAT-beleid gemigreerd

FMC - NAT-beleid gemigreerd

Gerelateerde informatie

Feedback

Feedback