Inleiding

In dit document worden de beste praktijken beschreven voor redundante verbindingen tussen Cisco Catalyst-Switches en Cisco Secure Firewalls on High Availability.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Beveiligde Firewall Threat Defence (FTD)

- Veilig Firewall Management Center (FMC)

- Cisco IOS® XE

- Virtual Switching System (VSS)

- Hoge beschikbaarheid (HA)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Secure Firewall Threat Defense versie 7.2.5.1

- Secure Firewall Manager Center versie 7.2.5.1

- Cisco IOS XE versie 16.12.08

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

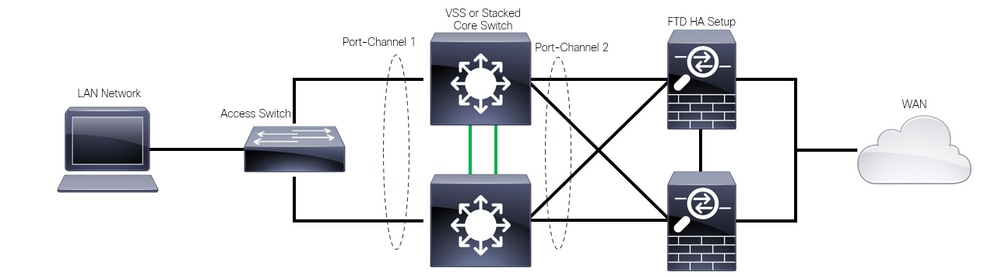

Er zijn gebruikers die geloven dat een enkele verbindingsverbinding (poortkanaal) tussen één logische katalysatoreenheid (VSS of Stacked) naar een paar HA FTD's voldoende is om een volledige redundante oplossing te hebben in het geval dat één Switch of link uitvalt. Dit is een veel voorkomende misvatting omdat een VSS- of Stacked Switch-setup fungeert als één logisch apparaat. Terwijl op hetzelfde moment, een paar HA FTDs fungeren als twee verschillende logische apparaten met een als Active en de andere als Standby.

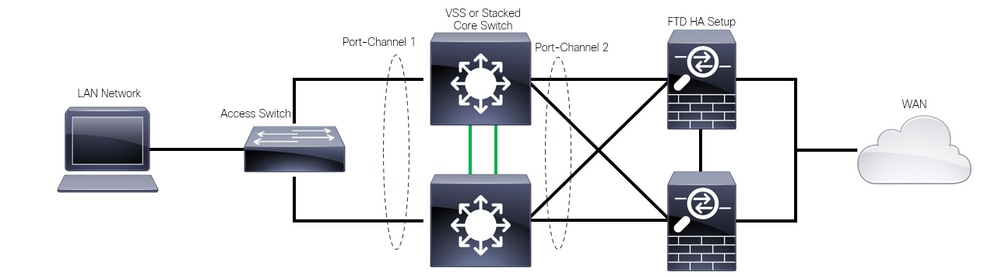

Het volgende diagram is een ongeldig ontwerp waarin een enkel poortkanaal is geconfigureerd vanaf de Switch die is ingesteld op het FTD HA-paar:

Ongeldig ontwerp

Ongeldig ontwerp

De vorige configuratie is niet geldig omdat dit poortkanaal fungeert als een enkele koppeling die is verbonden met twee verschillende apparaten en netwerkbotsingen veroorzaakt, dus blokkeert het Spanning Tree Protocol (SPT) verbindingen van een van de FTD's.

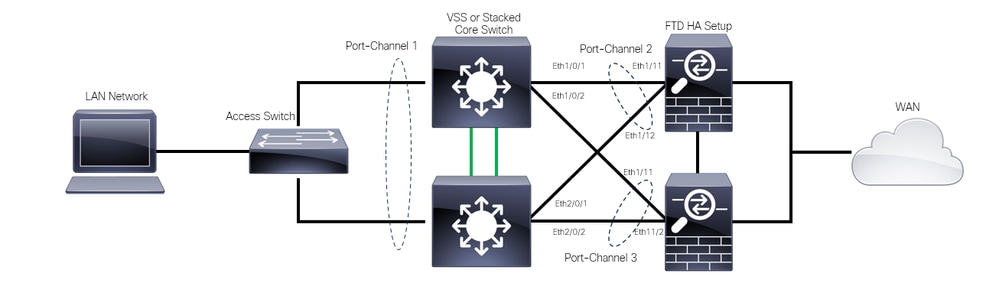

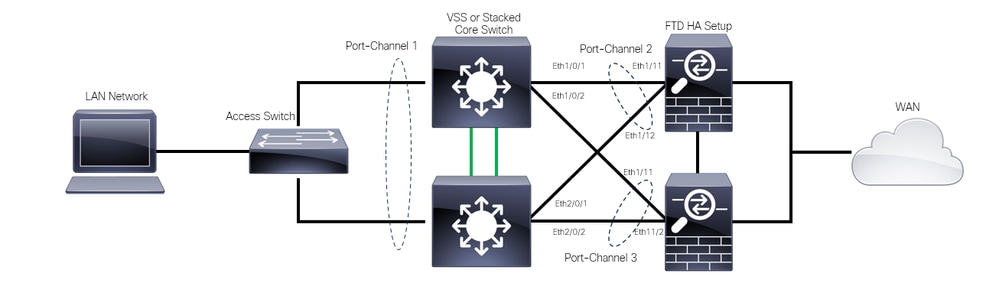

Het volgende diagram is een geldig ontwerp waarin twee verschillende poortkanalen zijn geconfigureerd voor elk lid van de Switch VSS of Stack.

geldig ontwerp

geldig ontwerp

Configuraties

Switchconfiguratie

Stap 1. Configureer poortkanalen met hun respectieve Virtual Local Area Network (VLAN).

MXC.PS.A.06-3850-02#configure terminal

MXC.PS.A.06-3850-02(config)#interface GigabitEthernet 1/0/1

MXC.PS.A.06-3850-02(config-if)#shutdown

MXC.PS.A.06-3850-02(config-if)#switchport mode access

MXC.PS.A.06-3850-02(config-if)#switchport access vlan 300

% Access VLAN does not exist. Creating vlan 300

MXC.PS.A.06-3850-02(config-if)#channel-group 2 mode active

Creating a port-channel interface Port-channel 2

MXC.PS.A.06-3850-02(config-if)#no shutdown

MXC.PS.A.06-3850-02(config-if)#exit

!

MXC.PS.A.06-3850-02(config)#interface GigabitEthernet 2/0/1

MXC.PS.A.06-3850-02(config-if)#shutdown

MXC.PS.A.06-3850-02(config-if)#switchport mode access

MXC.PS.A.06-3850-02(config-if)#switchport access vlan 300

MXC.PS.A.06-3850-02(config-if)#channel-group 2 mode active

MXC.PS.A.06-3850-02(config-if)#exit

!

MXC.PS.A.06-3850-02(config)#interface GigabitEthernet 1/0/2

MXC.PS.A.06-3850-02(config-if)#shutdown

MXC.PS.A.06-3850-02(config-if)#switchport mode access

MXC.PS.A.06-3850-02(config-if)#switchport access vlan 300

MXC.PS.A.06-3850-02(config-if)#channel-group 3 mode active

Creating a port-channel interface Port-channel 3

MXC.PS.A.06-3850-02(config-if)#no shutdown

MXC.PS.A.06-3850-02(config-if)#exit

!

MXC.PS.A.06-3850-02(config)#interface GigabitEthernet 2/0/2

MXC.PS.A.06-3850-02(config-if)#shutdown

MXC.PS.A.06-3850-02(config-if)#switchport mode access

MXC.PS.A.06-3850-02(config-if)#switchport access vlan 300

MXC.PS.A.06-3850-02(config-if)#channel-group 3 mode active

Stap 2. Configureer een SVI-adres (Switched Virtual Interface) voor het Port-Channel VLAN.

MXC.PS.A.06-3850-02(config-if)#exit

MXC.PS.A.06-3850-02(config)#interface VLAN 300

MXC.PS.A.06-3850-02(config-if)#ip address 10.8.4.31 255.255.255.0

MXC.PS.A.06-3850-02(config-if)#no shutdown

FTD HA-configuratie

Stap 1. Log in op de FMC GUI.

FMC-aanmelding

FMC-aanmelding

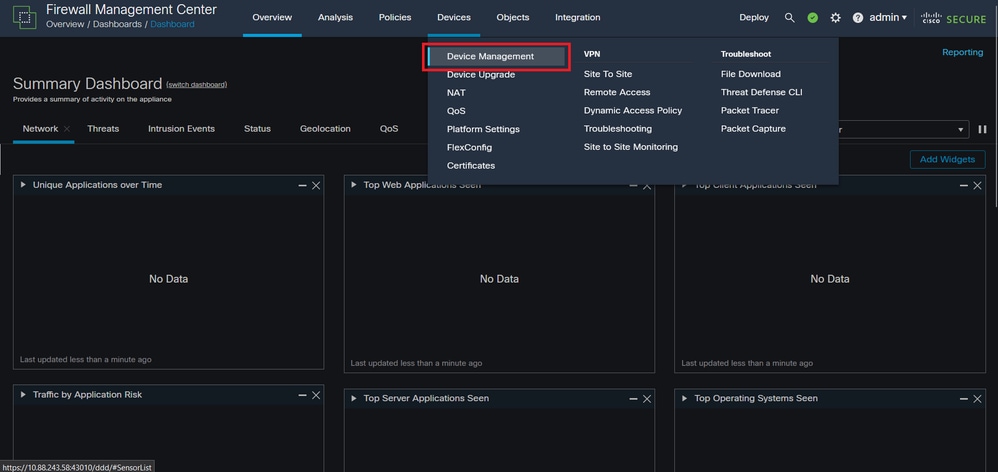

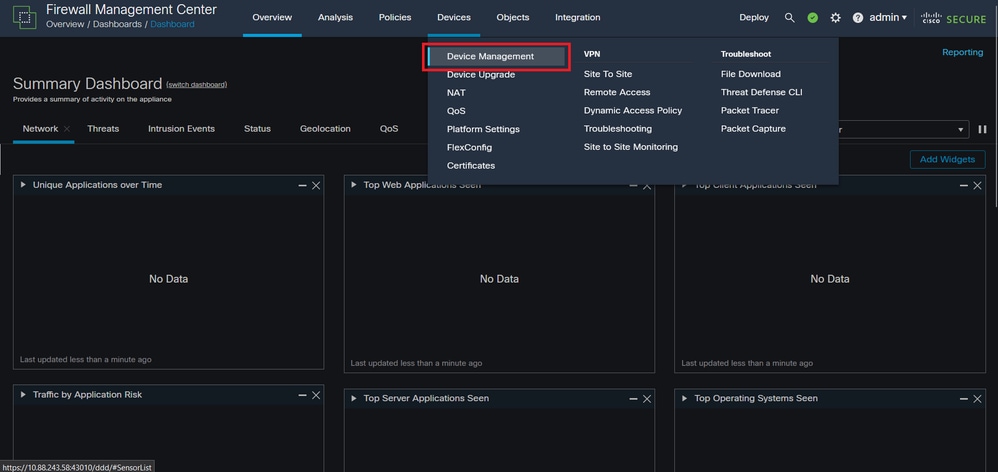

Stap 2. Ga naar Apparaten > Apparaatbeheer.

Apparaatbeheer

Apparaatbeheer

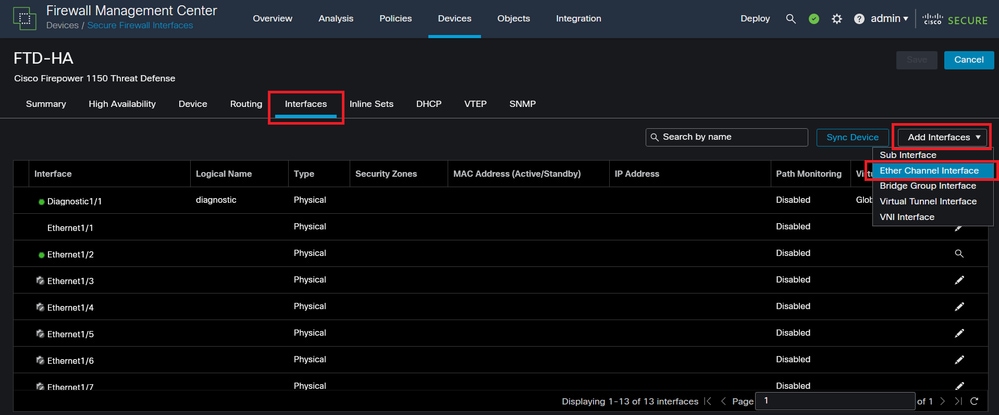

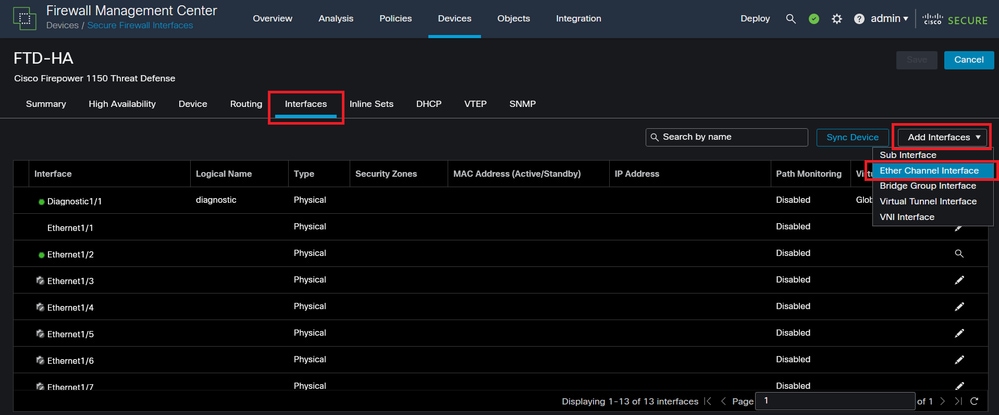

Stap 3. Bewerk het gewenste HA-apparaat en navigeer naar Interfaces > Interfaces toevoegen > Ether Channel Interface.

Ether-kanaalcreatie

Ether-kanaalcreatie

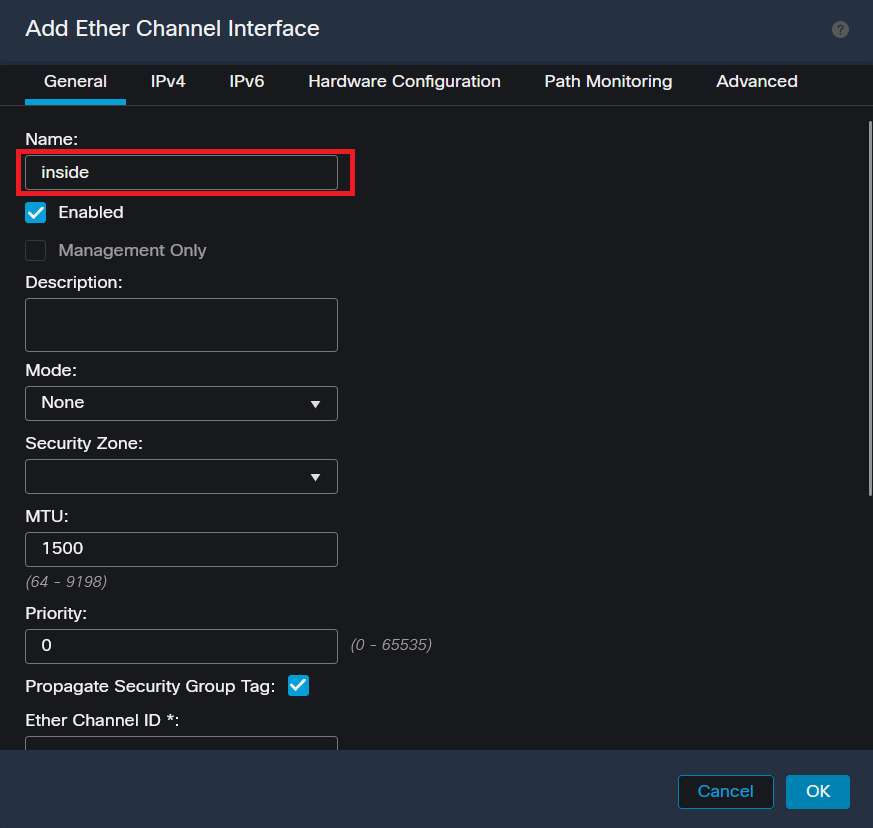

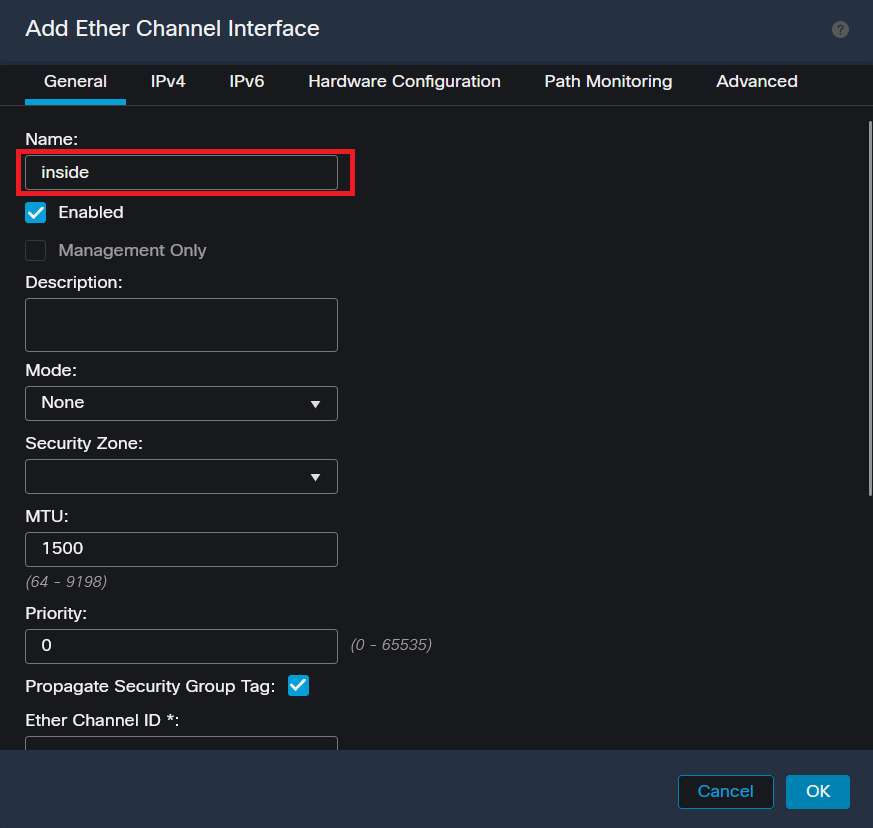

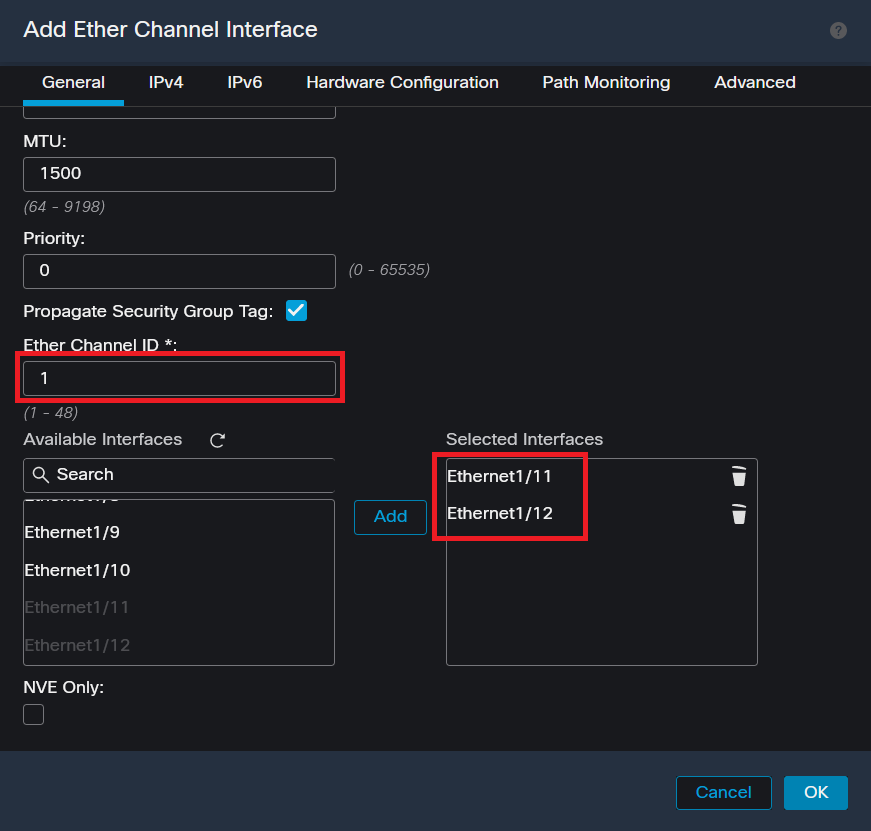

Stap 4. Voeg een interfacenaam, Ether Channel ID en de lidinterfaces toe.

Ether-kanaalnaam

Ether-kanaalnaam

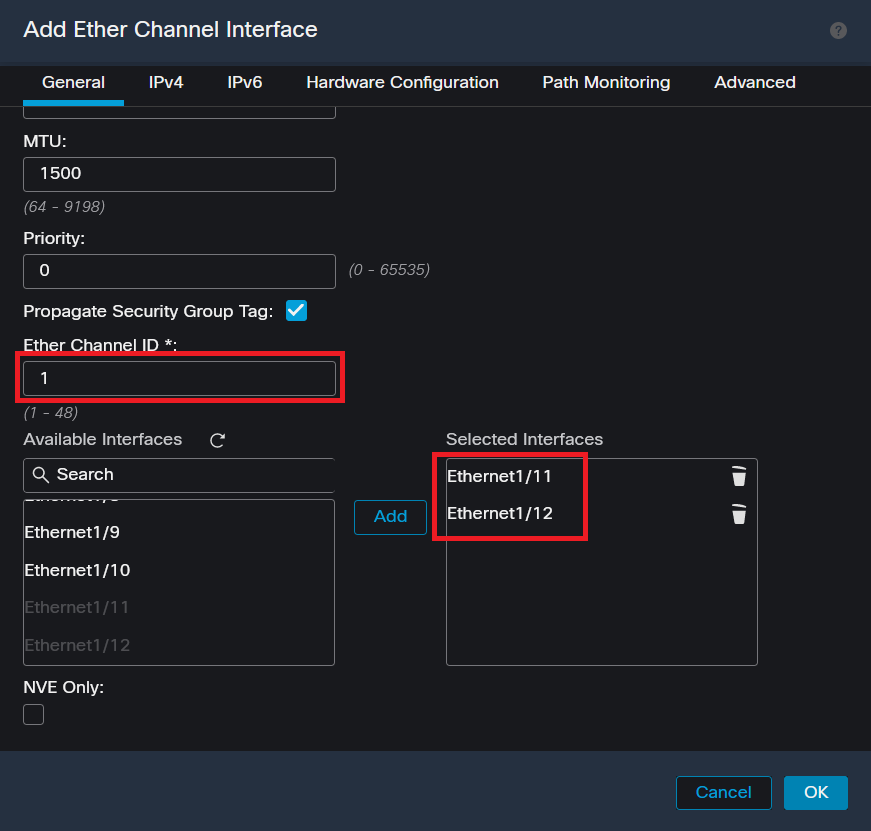

Ether-Channel ID en leden

Ether-Channel ID en leden

Opmerking: de ID van het Ether-kanaal op de FTD hoeft niet overeen te komen met de ID van het Port-Channel op de Switch.

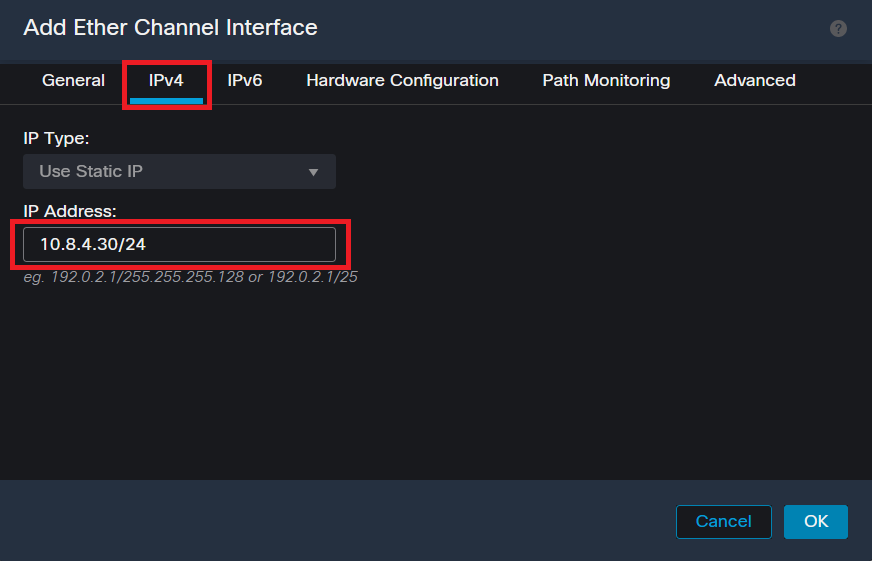

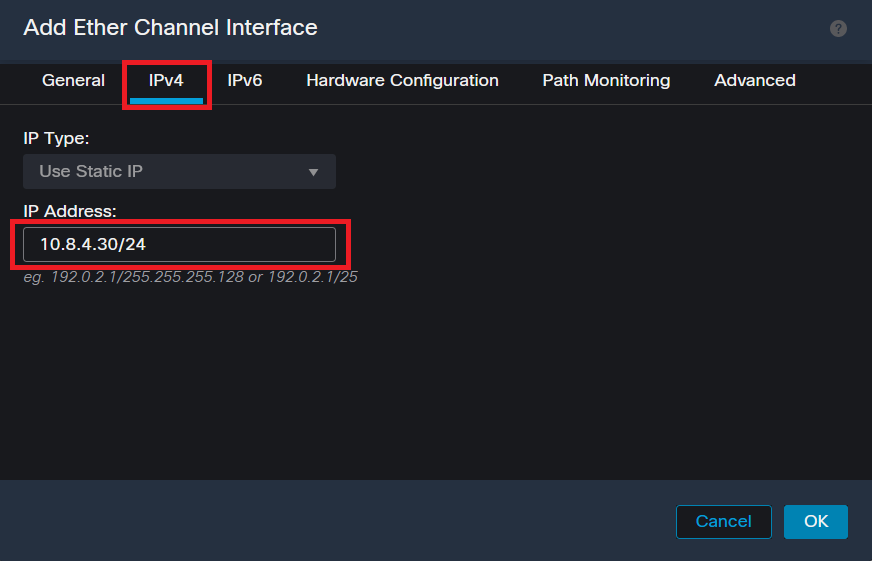

Stap 5. Navigeer naar het tabblad IPv4 en voeg een IP-adres toe aan hetzelfde subnet als de VLAN 300 voor de Switch.

IP-adres Ether Channel

IP-adres Ether Channel

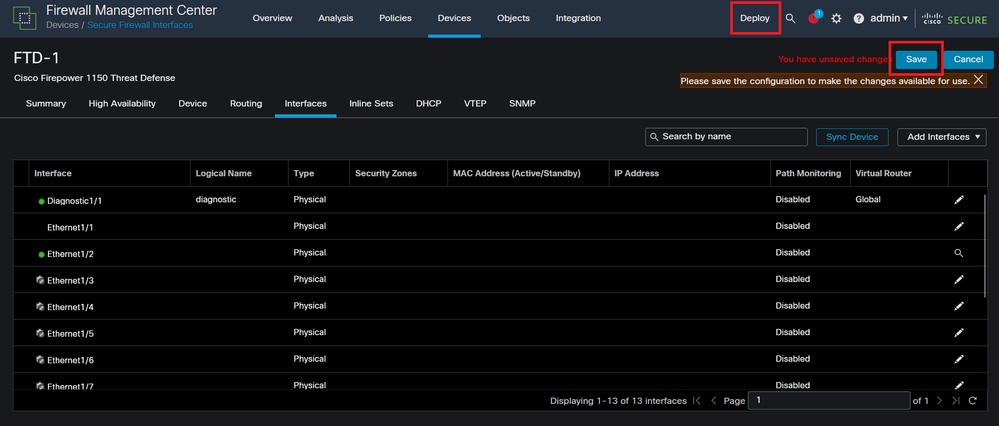

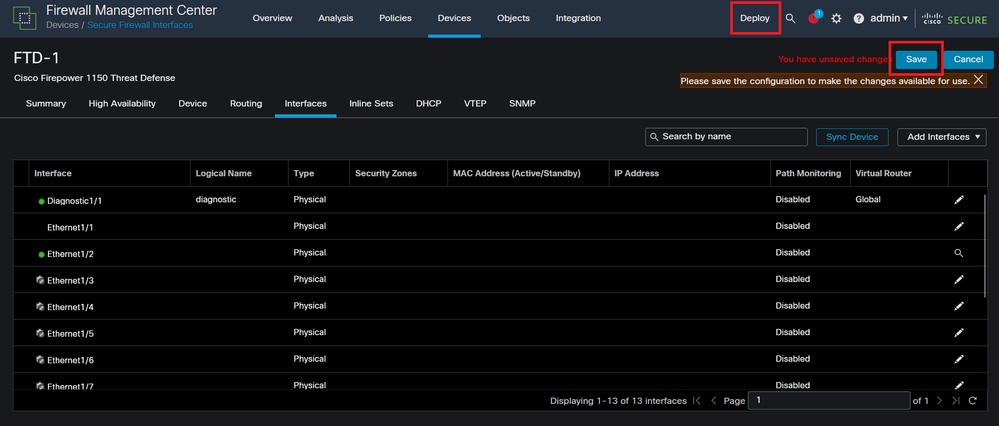

Stap 6. De wijzigingen opslaan en implementeren.

Opslaan en implementeren

Opslaan en implementeren

Verifiëren

Stap 1. Zorg ervoor dat de status van de VLAN- en poortkanaalinterfaces omhoog is vanuit het oogpunt van de Switch.

MXC.PS.A.06-3850-02#show ip interface brief

Interface IP-Address OK? Method Status Protocol

***OUTPUT OMITTED FOR BREVITY***

Vlan300 10.8.4.31 YES manual up up

***OUTPUT OMITTED FOR BREVITY***

Port-channel2 unassigned YES unset up up

Port-channel3 unassigned YES unset up up

Stap 2. Controleer of de status van het poortkanaal op beide FTD-eenheden is ingesteld door de opdrachtregelinterface van het apparaat te openen.

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# show interface ip brief

***OUTPUT OMITTED FOR BREVITY***

Port-channel1 10.8.4.30 YES unset up up

***OUTPUT OMITTED FOR BREVITY***

Stap 3. Controleer de bereikbaarheid tussen de Switch SVI en het IP-adres van het FTD-poortkanaal.

MXC.PS.A.06-3850-02#ping 10.8.4.30 source vlan 300

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.8.4.34, timeout is 2 seconds:

Packet sent with a source address of 10.8.4.31

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/2 ms

Feedback

Feedback