Inleiding

Dit document beschrijft de stappen voor de configuratie en probleemoplossing van WCCP op FTD.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Web Cache Communications Protocol (WCCP) versie 2 (v2)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Secure Firewall Management Center (FMCv) v7.4.2

- Secure Firewall Threat Defense Virtual (FTDv) v7.4.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Web Cache Communication Protocol (WCCP) wordt gebruikt om webverkeer naar een cacheserver te verwijzen. Het wordt meestal geïmplementeerd in netwerkapparaten zoals Cisco-routers en -firewalls om HTTP-, HTTP- en FTD-over-HTTP-verzoeken naar een proxyserver te sturen.

WCCP is beschikbaar in verschillende versies, waaronder WCCP v1, v2 en v3, waarbij elke versie verbeterde functies en schaalbaarheid biedt.

Hoe het werkt

- Gebruiker machine Win10-0 doet een HTTPS-verzoek.

- Hier is de FTD Firewall de gateway voor de gebruiker-pc. Het ontvangt het HTTP/HTTPS-verzoek.

- FTD begrijpt dat de bestemmingshaven 443 is en leidt het verkeer naar DMZ om

- DMZ kapselt het pakket met GRE in en verstuurt het verzoek naar de Proxyserver.

- Proxyserver kijkt in zijn cache of start een nieuwe verbinding met de oorspronkelijke server en reageert direct op de gebruikersmachine.

Netwerkdiagram

Netwerktopologie

Netwerktopologie

Configuraties

Deze stappen tonen de configuratie voor WCCP op FMC aan. Het verkeer met poort 80 en 443 moet worden omgeleid van de Inside zone naar de DMZ zone.

Opmerking: Het document beschrijft de stappen voor dynamische service-id. De poortinformatie is van de WCCP-client geleerd.

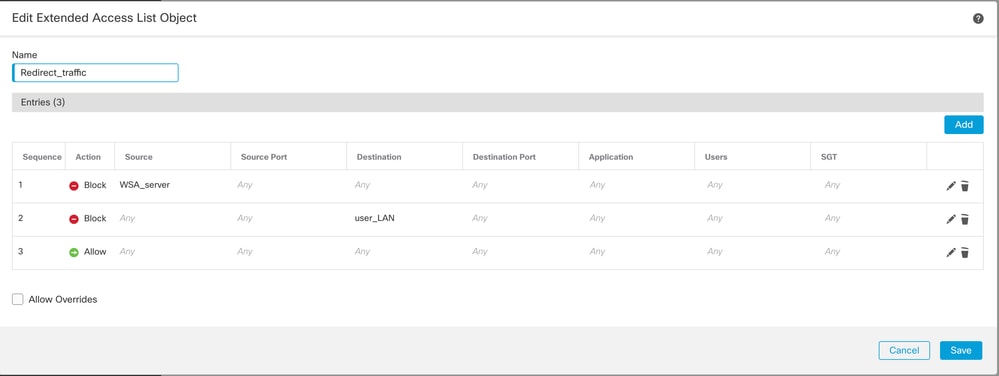

Stap 1: Log in op FMC GUI en navigeer naar Object > Objectbeheer > Toegangslijst > Uitgebreid > Uitgebreide toegangslijst toevoegen.

Maak twee uitgebreide toegangslijsten.

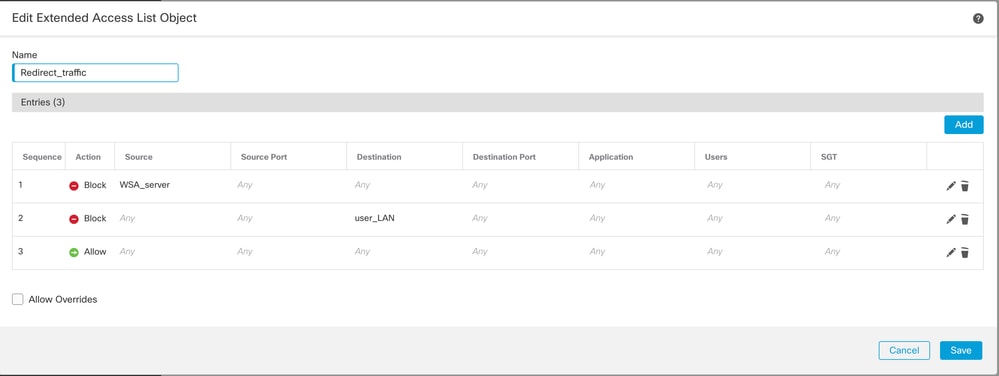

1) Maak een toegangslijst aan om gebruikersverkeer om te leiden en klik op Opslaan.

Gebruikersverkeer omleiden

Gebruikersverkeer omleiden

Opmerking: Deze toegangslijst zorgt ervoor dat u Action Block hebt voor verkeer dat van WCCP-client naar FTD komt om loop in het netwerk te voorkomen.

Daarnaast kunt u een andere verklaring met Action Block maken om ervoor te zorgen dat de communicatie tussen interne hosts niet naar proxyserver wordt verzonden.

De definitieve verklaring moet al ander verkeer toestaan dat voor omleiding aan de volmacht in aanmerking komt.

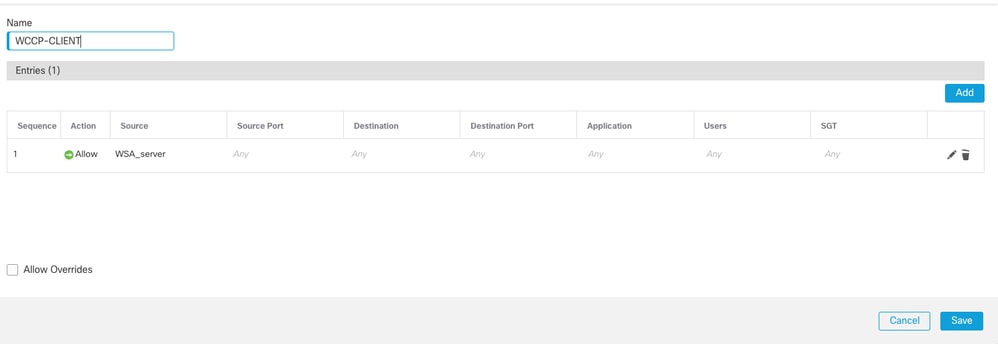

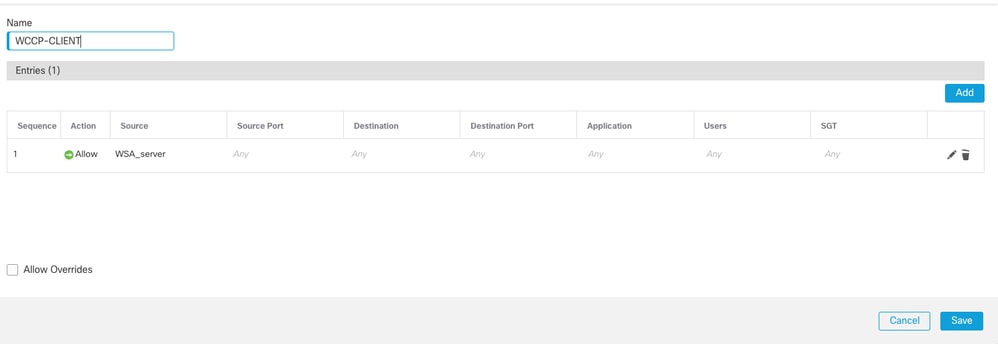

2) Maak een toegangslijst om de WCCP-client te identificeren en klik op Opslaan.

Toegangslijst om de WCCP-client te identificeren

Toegangslijst om de WCCP-client te identificeren

Opmerking: De configuratie van een uitgebreide toegangslijst met de IP-adressen van de WCCP-server.

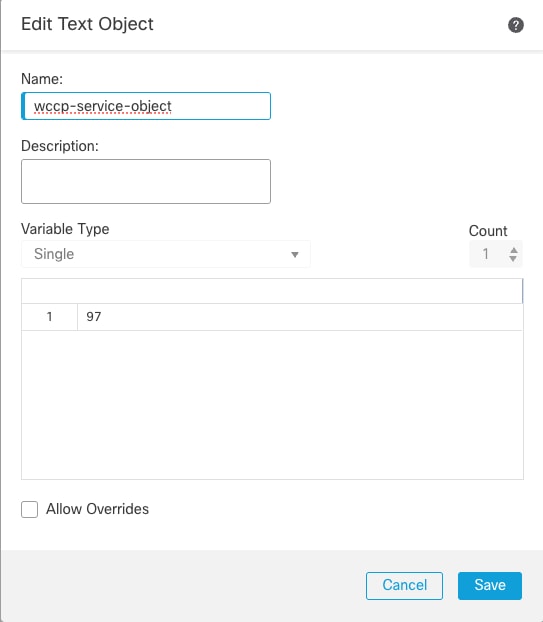

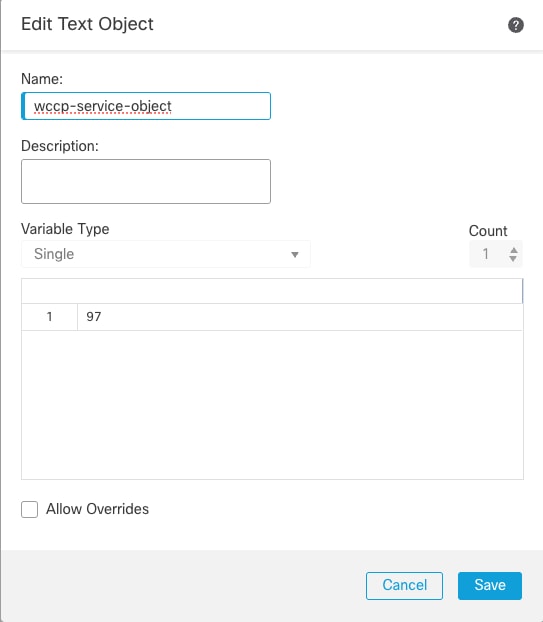

Stap 2: Navigeer naar Object > Objectbeheer > FlexConfig > Tekstobject > Tekstobject toevoegen om WCCP-service en -opslag toe te voegen.

WCCP-serviceobject maken

WCCP-serviceobject maken

Opmerking: In dit voorbeeld is de service-id 97. U wordt aangeraden een Service-ID tussen 90 en 97 te selecteren, aangezien dit aangepaste service-ID’s zijn die doorgaans niet in strijd zijn met andere service-ID’s die aan specifieke protocollen zijn toegewezen.

Raadpleeg voor meer informatie WCCP op ASA: Concepten, beperkingen en configuratie

Stap 3:

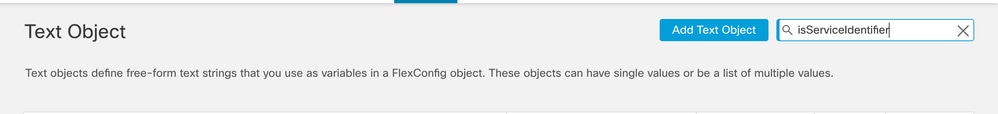

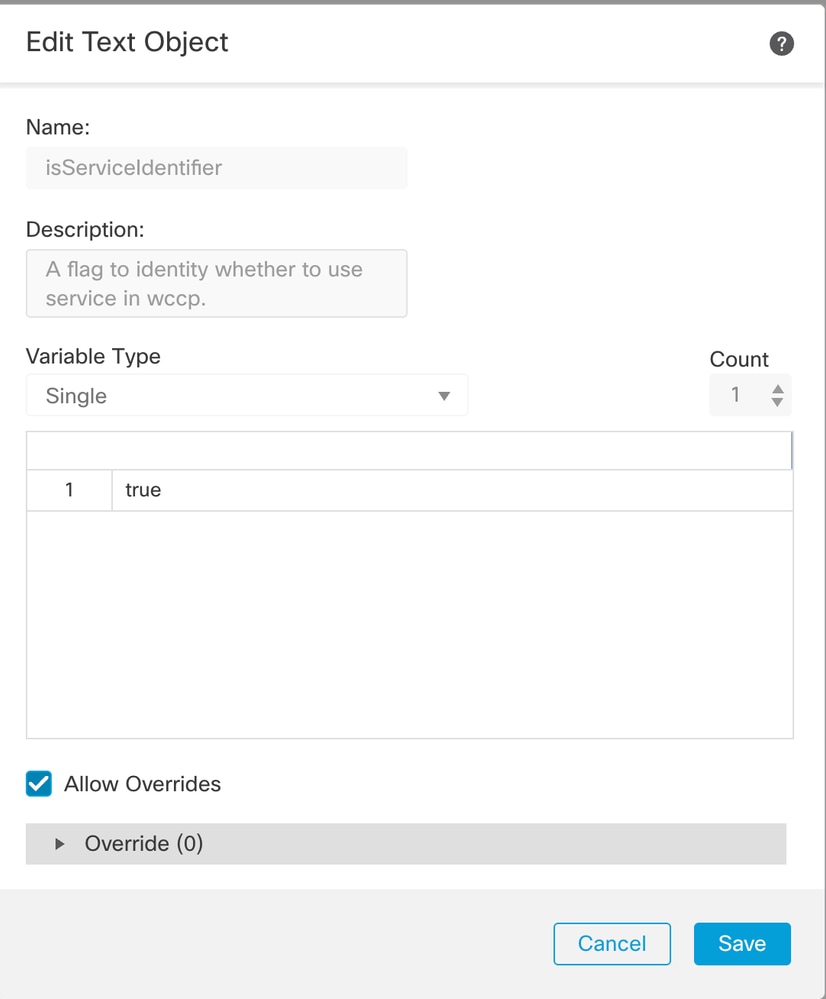

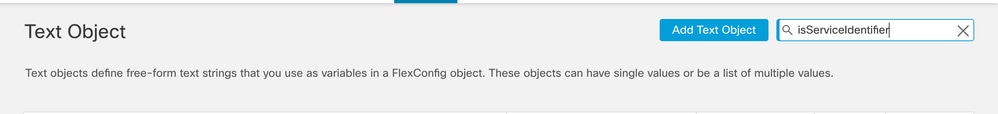

- Navigeer naar Object > Objectbeheer > FlexConfig > Tekstobject en zoek naar isServiceIdentifer.

Zoeken naar isServiceIdentifer

Zoeken naar isServiceIdentifer

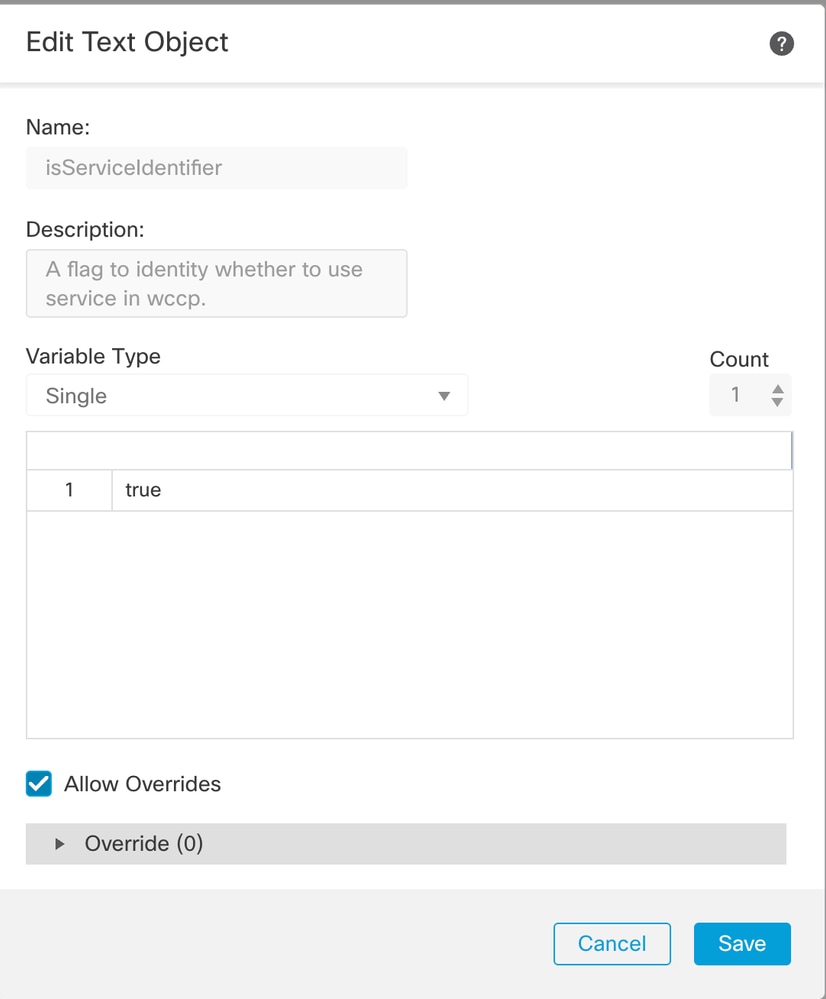

Wijzig de waarde van vals naar waar

Wijzig de waarde van vals naar waar

Opmerking: Daarnaast kunt u een door de gebruiker gedefinieerd Tekstobject maken dat in stap 2 wordt weergegeven.

Stap 4:

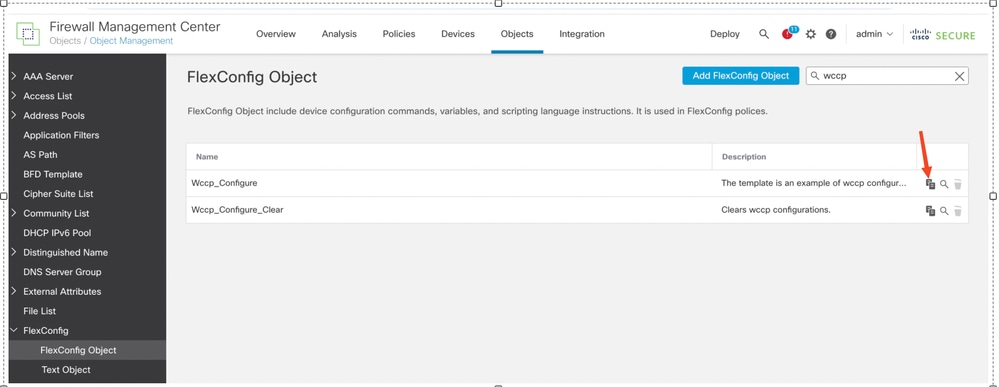

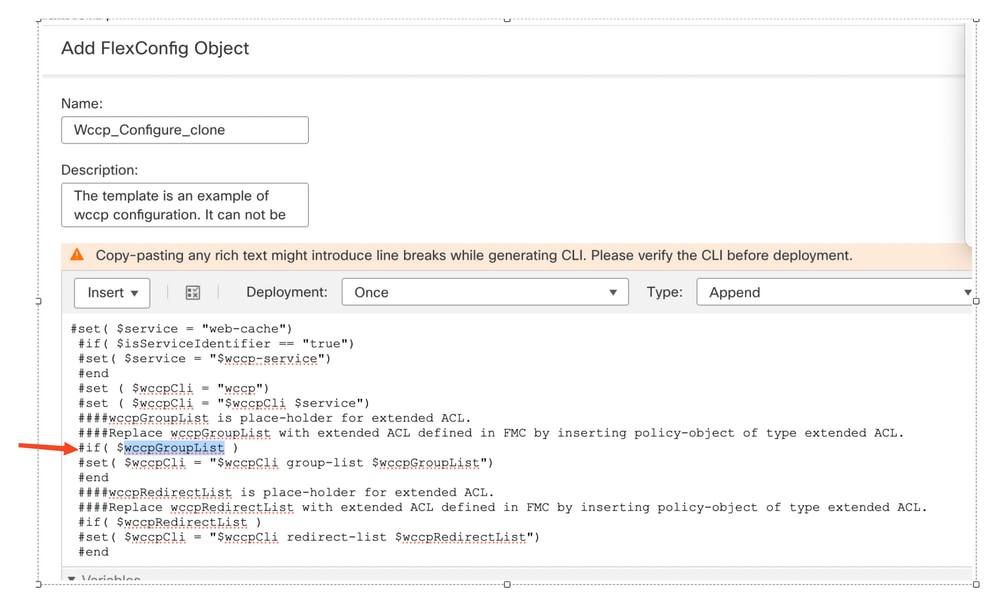

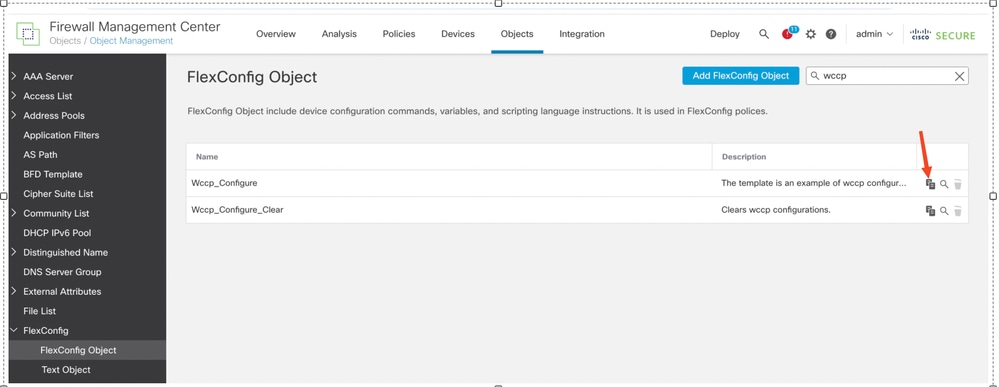

- Navigeer naar Object > Objectbeheer > Flex Config > FlexConfig Object.

- Zoeken naar trefwoord wccp.

- Klik op de kloonoptie voor de WCCP_Configure sjabloon.

De wccp_fig sjabloon klonen

De wccp_fig sjabloon klonen

Opmerking: Het object FlexConfig heeft een vooraf gedefinieerde sjabloon: WCCP_Configure. De sjabloon kan niet aan het apparaat worden gekoppeld. Je moet het klonen.

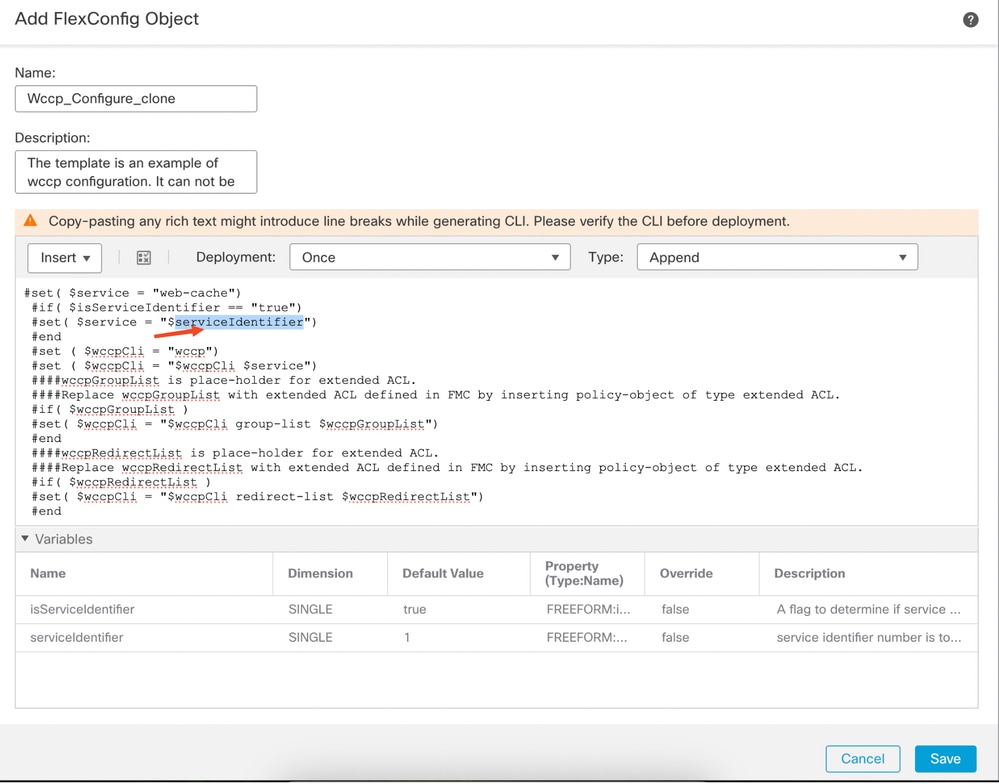

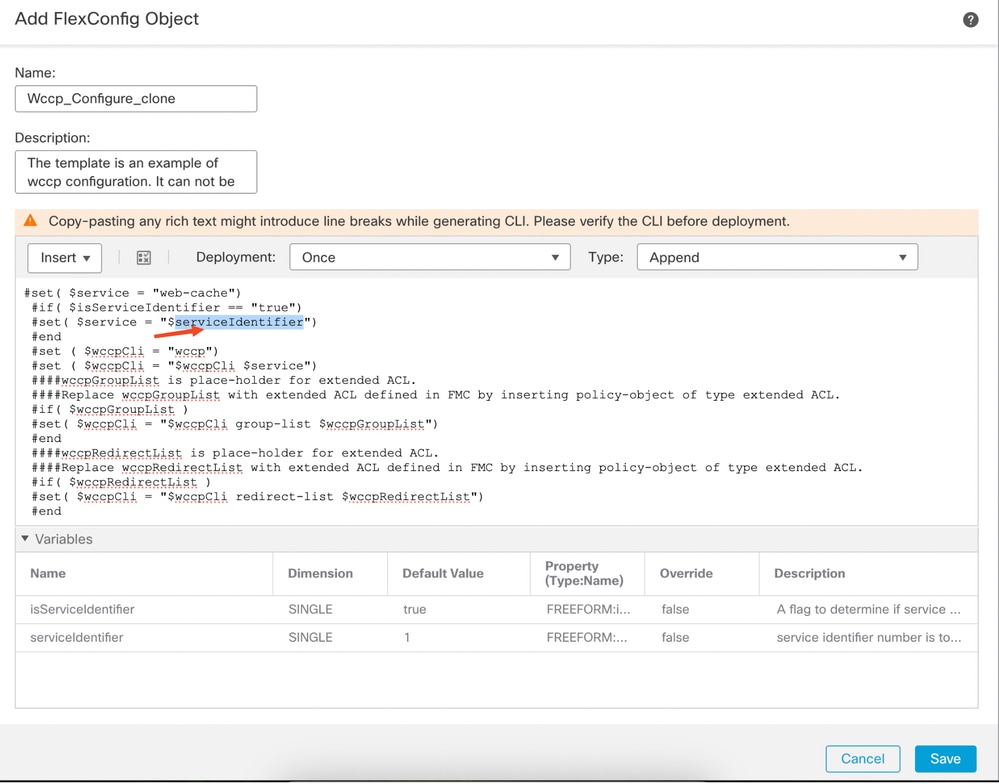

Stap 5:

- Verwijder de $serviceIdentifier variabelen uit de derde regel en geef je eigen variabele op.

De service-ID verwijderen

De service-ID verwijderen

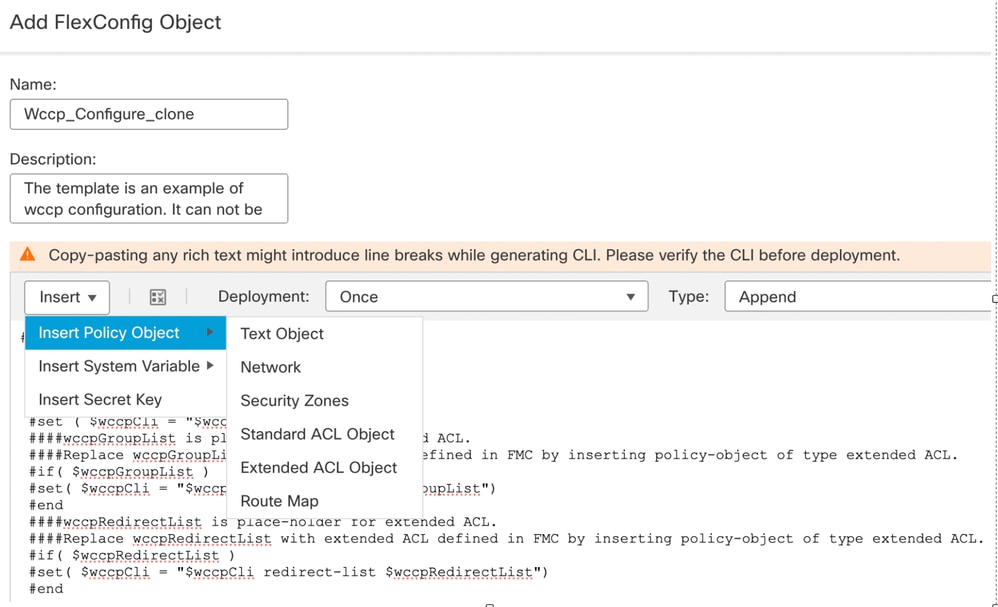

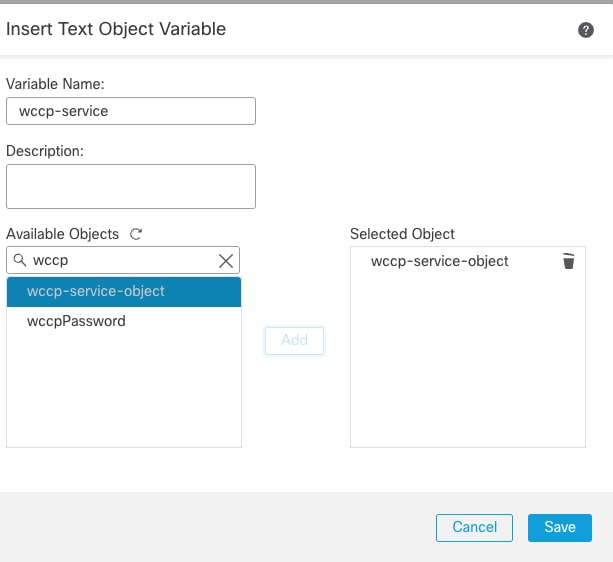

- Plaats de Text Object-Service als de variabele die in stap 2 is gemaakt.

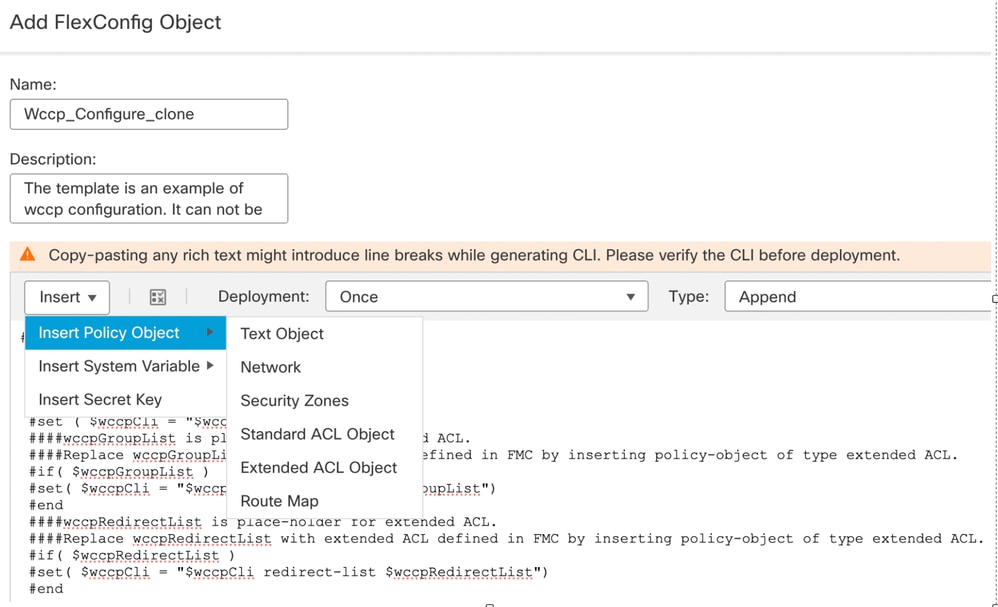

- Selecteer in het vervolgkeuzemenu Invoegen > Beleidsobject invoegen > Tekstobject

Voer het wcp-service object als variabele in

Voer het wcp-service object als variabele in

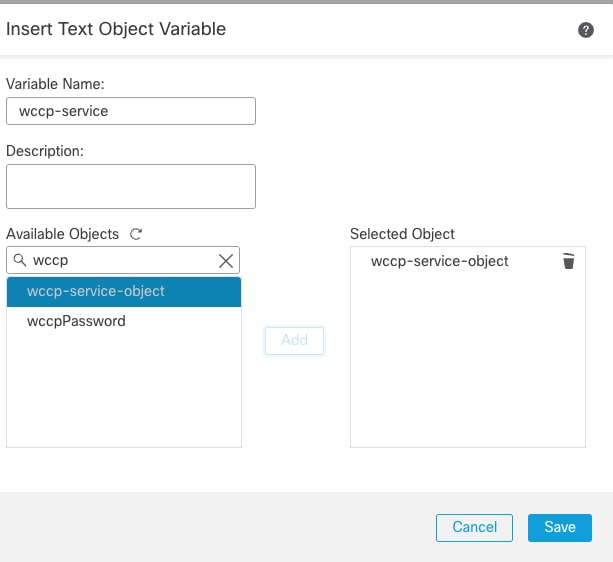

- Verleen variabele Namewcp-service.

- Zoeken naar wccp-service-object in beschikbaar object.

- Voeg het object toe en sla het op.

WCCP-service object toevoegen

WCCP-service object toevoegen

Stap 6:

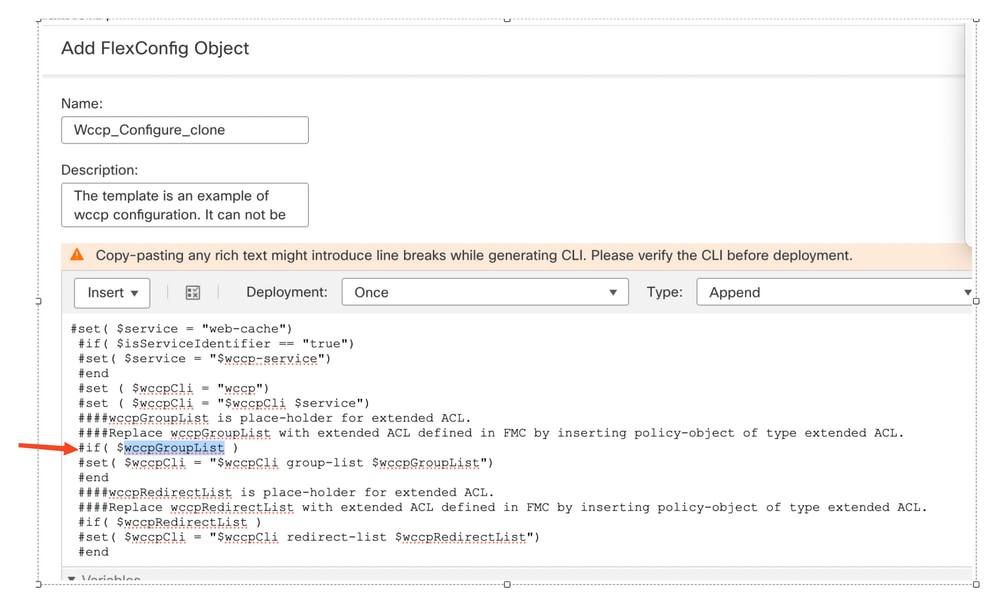

- Kopieer de wccpGroupList variabele naam en geef uw eigen variabele.

Vooraf gedefinieerde wccpGroupList-variabele verwijderen

Vooraf gedefinieerde wccpGroupList-variabele verwijderen

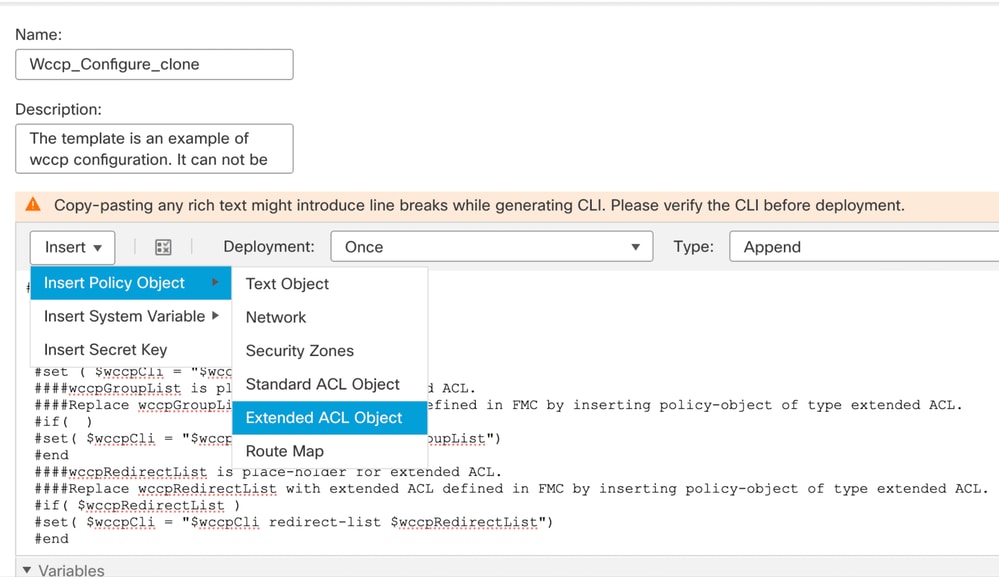

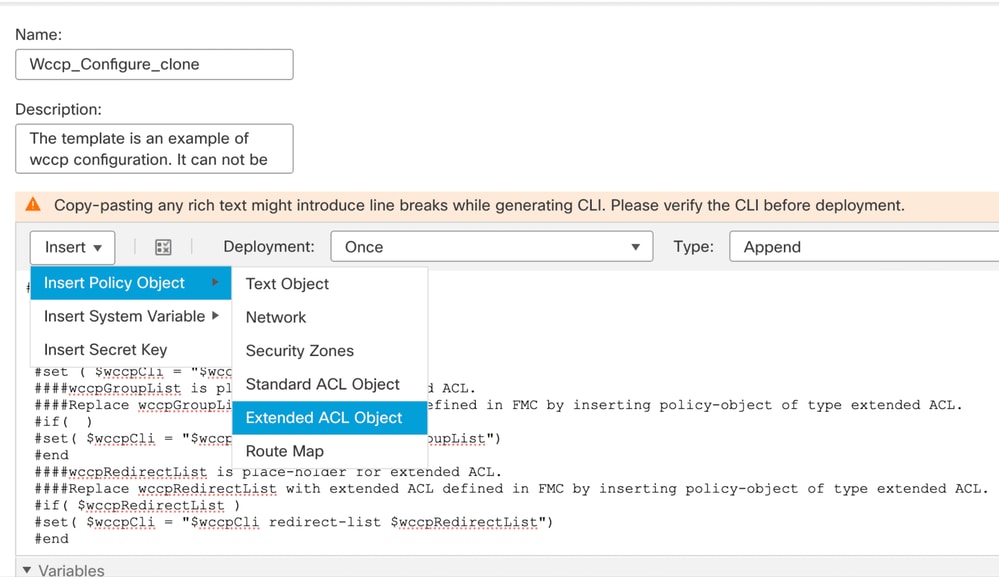

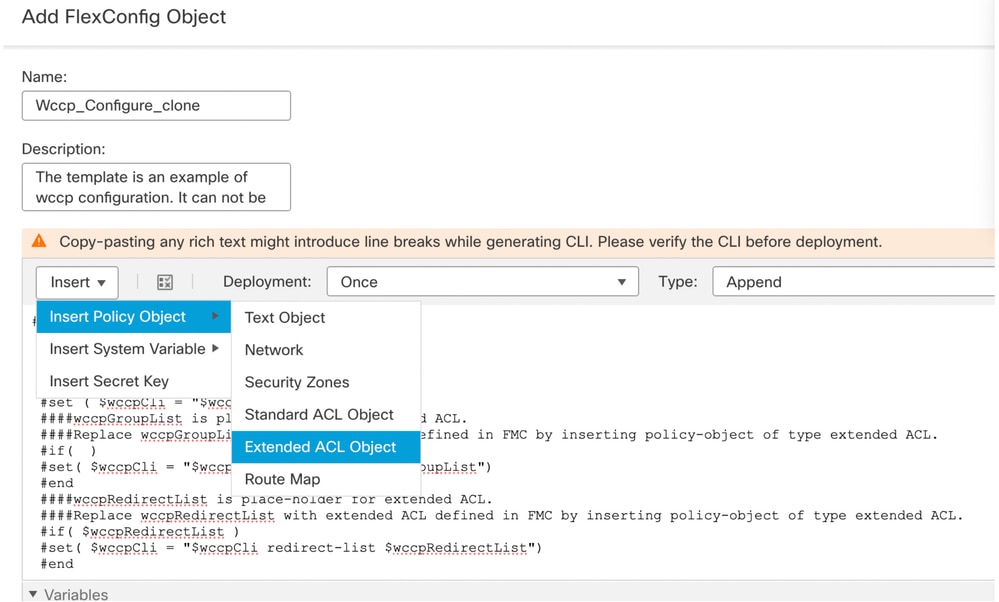

- Van vervolgkeuzemenu Invoegen > Beleidsobject invoegen > Uitgebreid ACL-object.

WCCP-groepslijst uitgebreid ACL toevoegen

WCCP-groepslijst uitgebreid ACL toevoegen

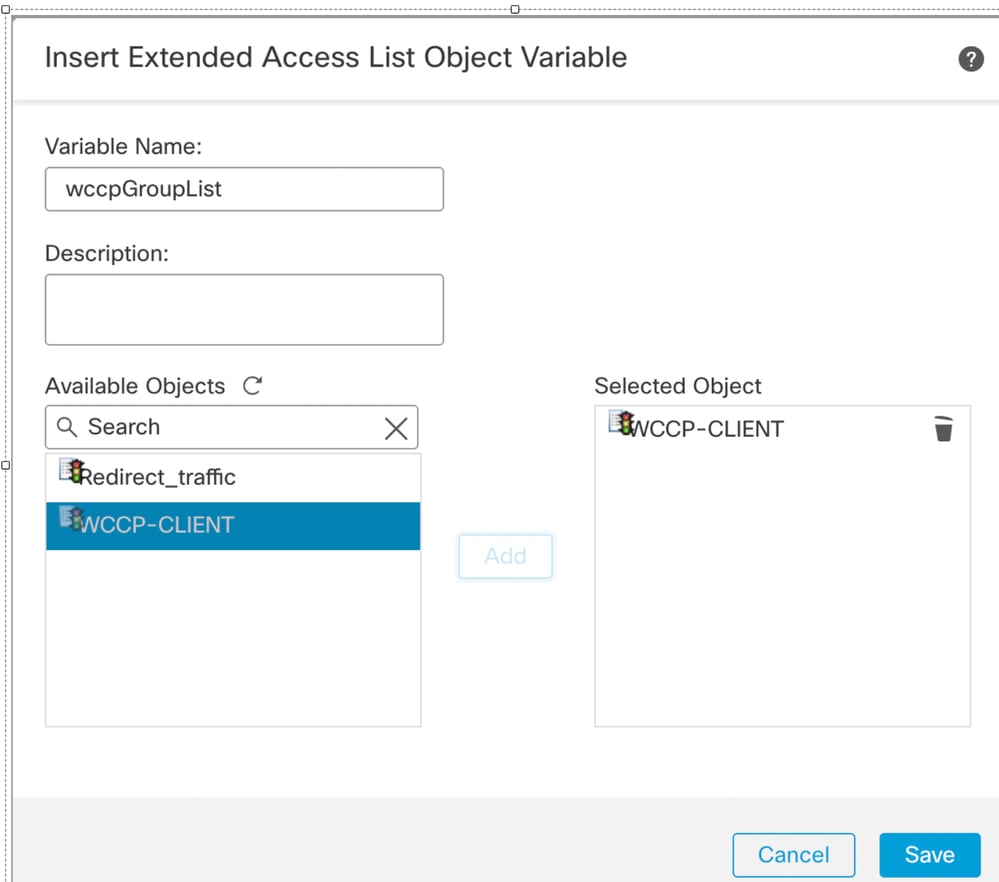

- Plakt de naam wccpGroupList die u in de vorige stap in sectie Variabele Naam hebt gekopieerd.

- Zoeken naar WCCP-CLIENT in beschikbare objecten die in stap 1 zijn gemaakt.

- Voeg en bewaar deze.

Uitgebreide lijst met WCCP-CLIENT toevoegen

Uitgebreide lijst met WCCP-CLIENT toevoegen

Stap 7:

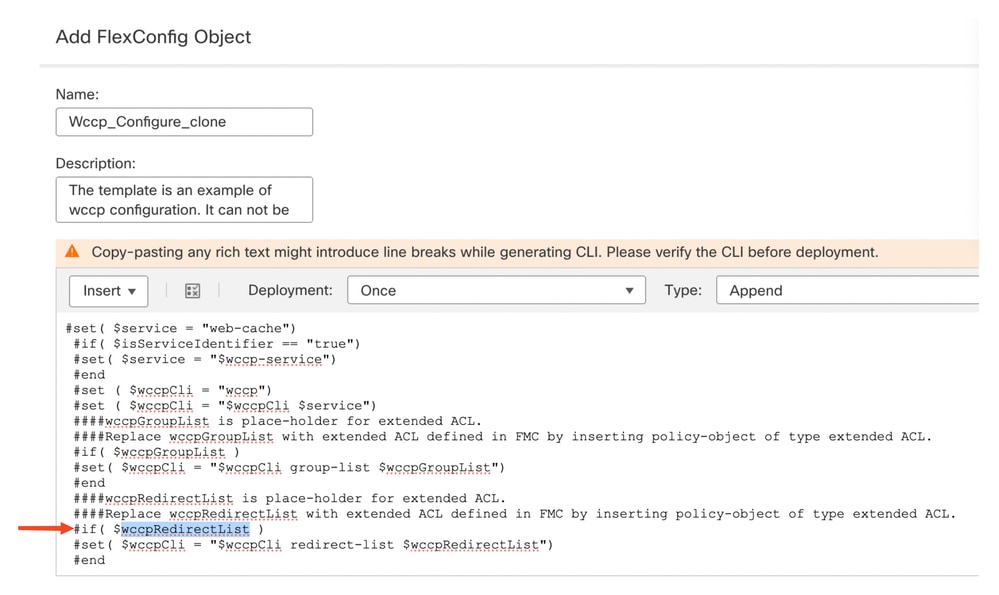

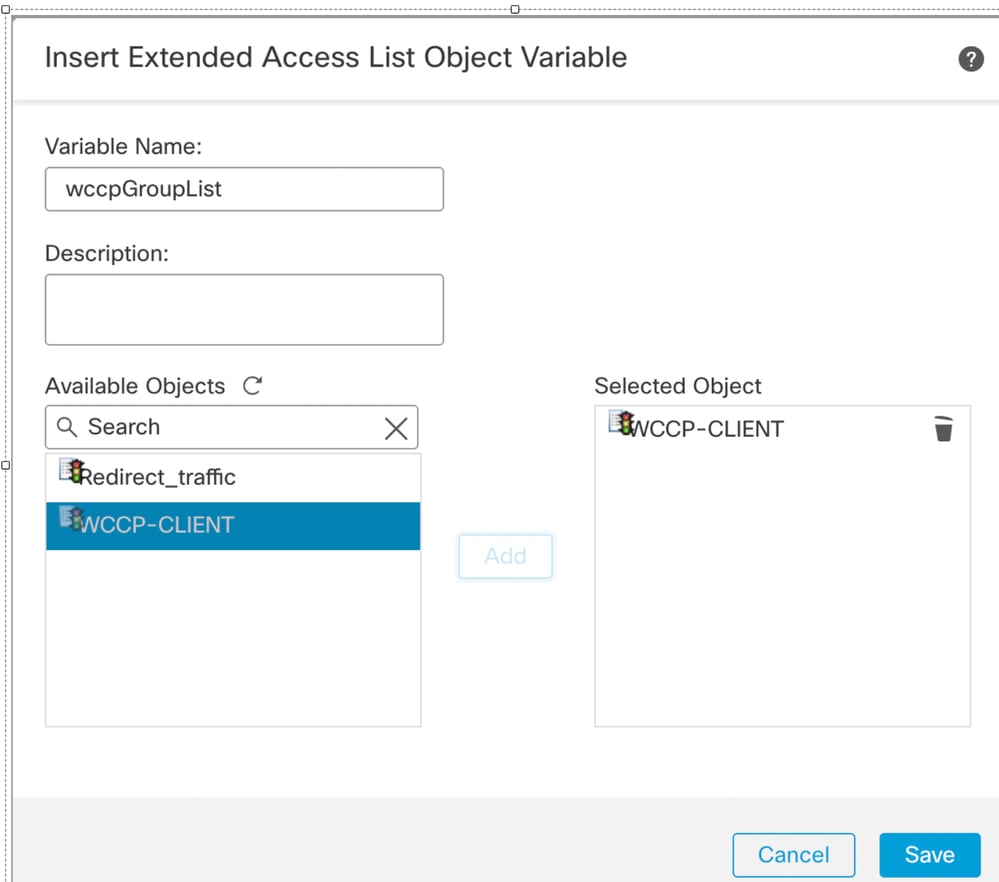

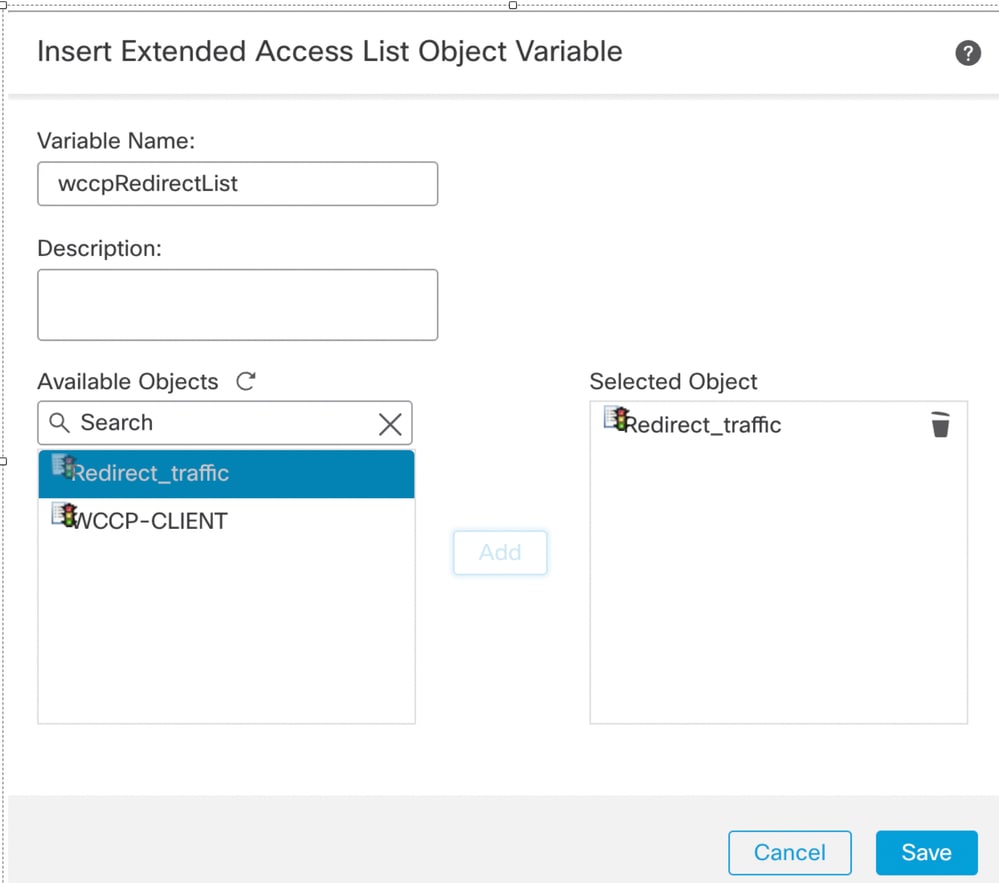

- Selecteer wccpRedirectList om uw eigen variabele te kopiëren en te verstrekken.

WCCPredirectList verwijderen

WCCPredirectList verwijderen

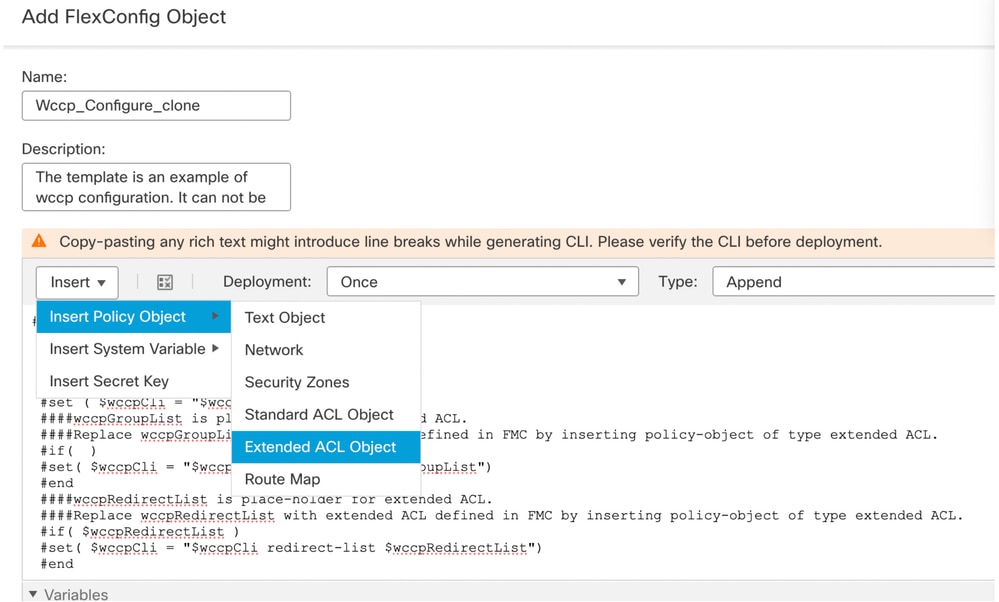

- Selecteer in het vervolgkeuzemenu Invoegen > Beleidsobject invoegen > Uitgebreid ACL-object .

Selecteer uitgebreid ACL-object voor wccpRedirectList

Selecteer uitgebreid ACL-object voor wccpRedirectList

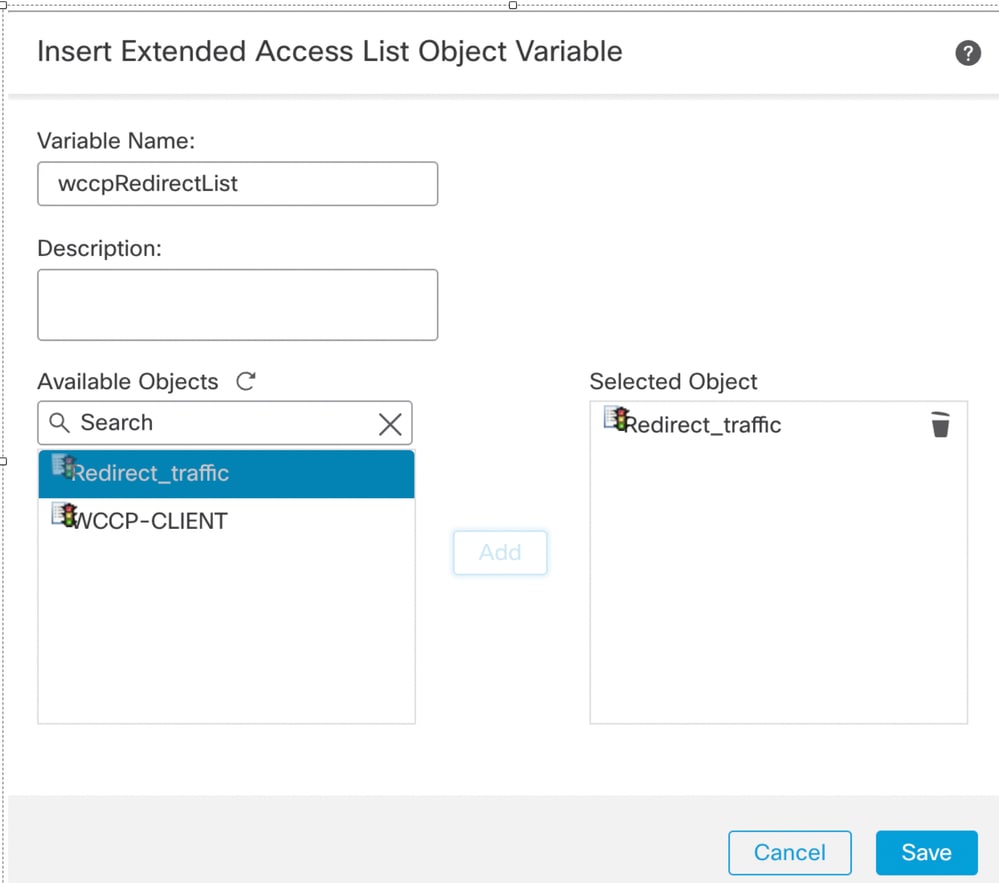

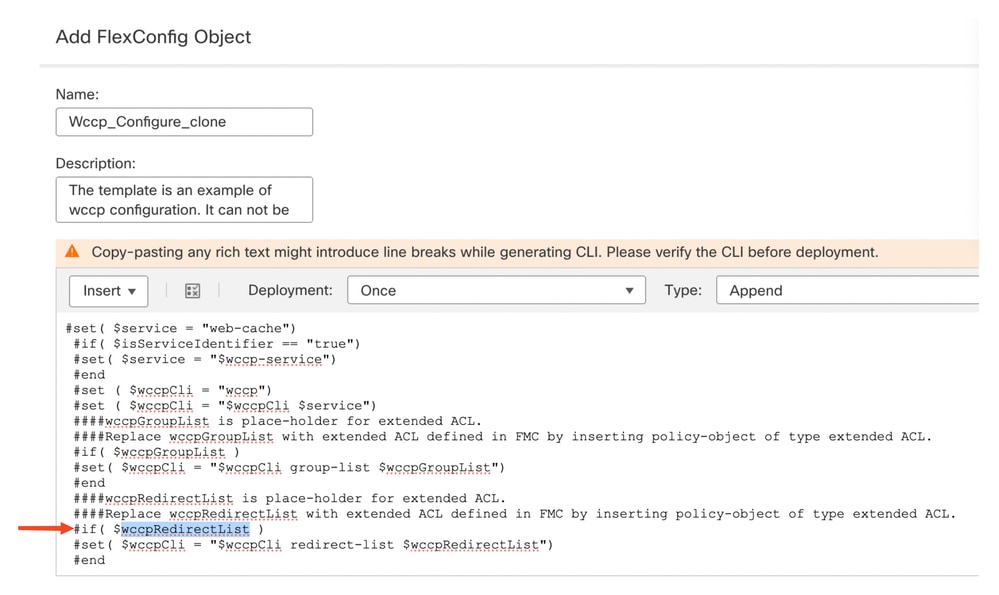

- Plakt wccpRedirectList in variabele naam.

- Zoeken naar Redirect_traffic in beschikbaar object.

- Selecteer Add en Save it.

Redirect_traffic ACL toevoegen

Redirect_traffic ACL toevoegen

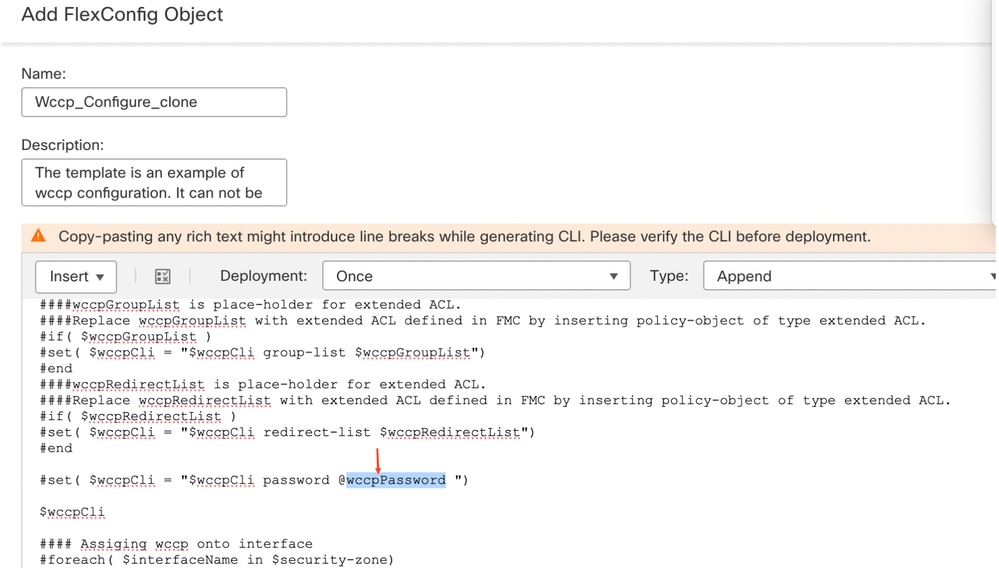

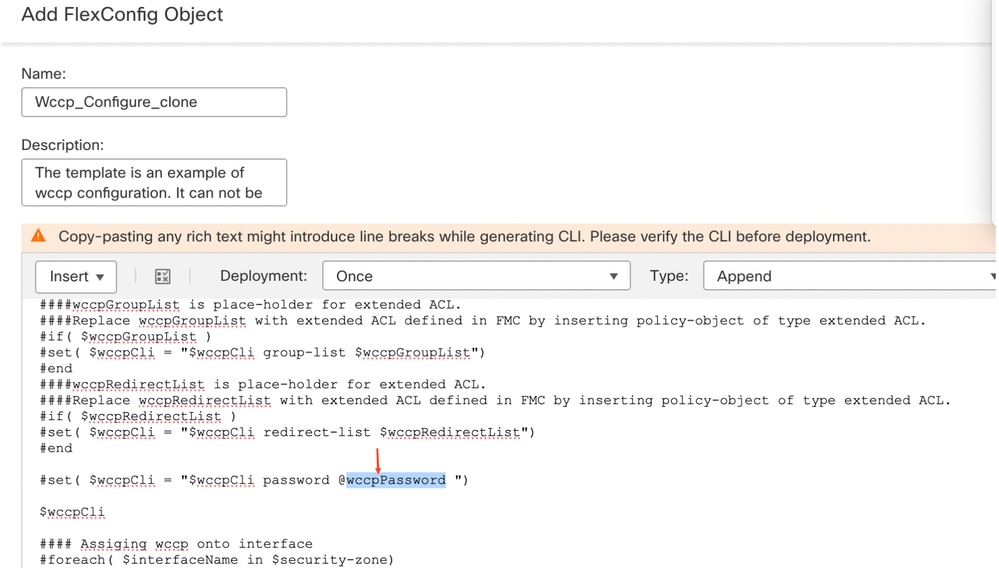

Stap 8:

- @wccpPassword verwijderen

Het vooraf gedefinieerde wcppassword verwijderd

Het vooraf gedefinieerde wcppassword verwijderd

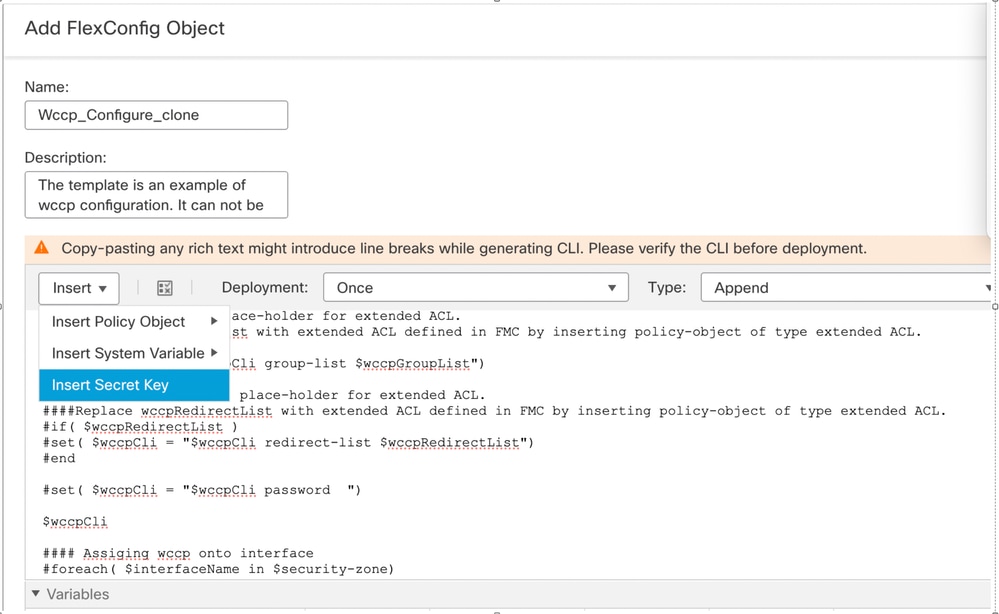

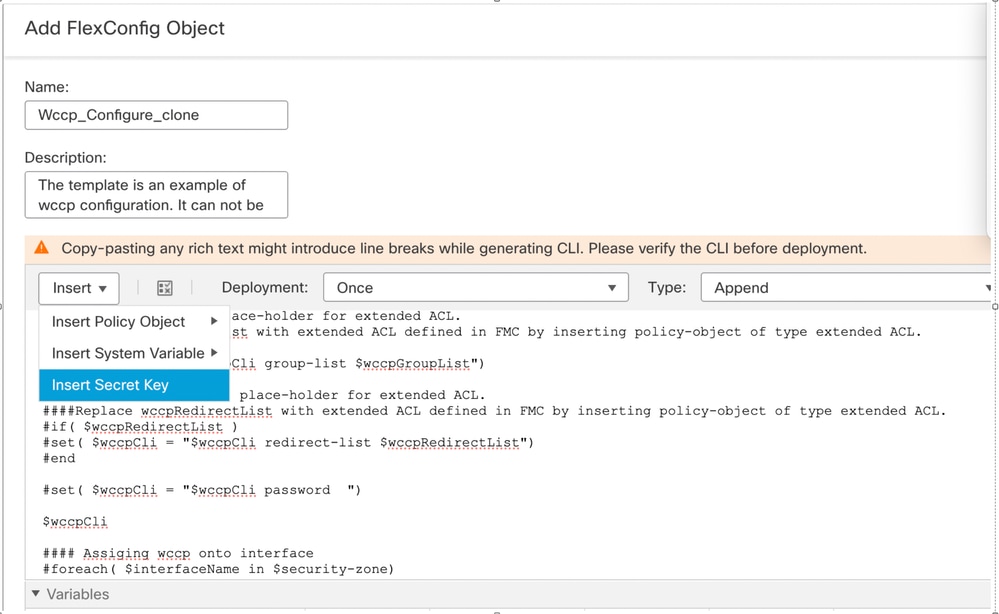

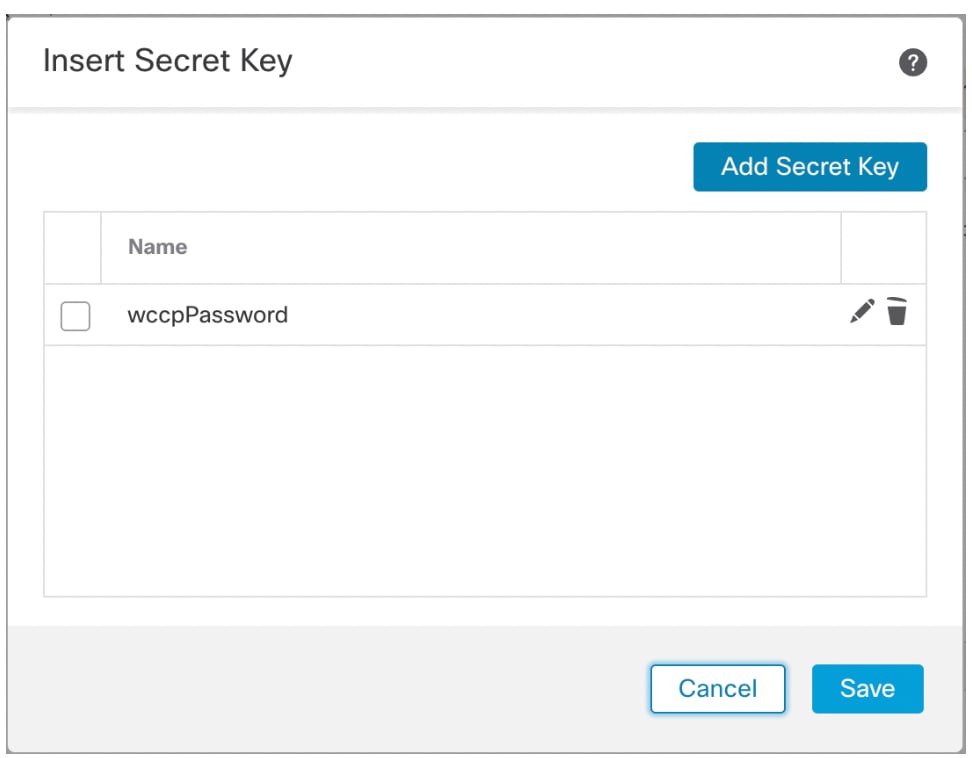

- Selecteer de toets in het uitrolmenu Invoegen > Secret Key invoegen.

Selecteer geheime sleutel

Selecteer geheime sleutel

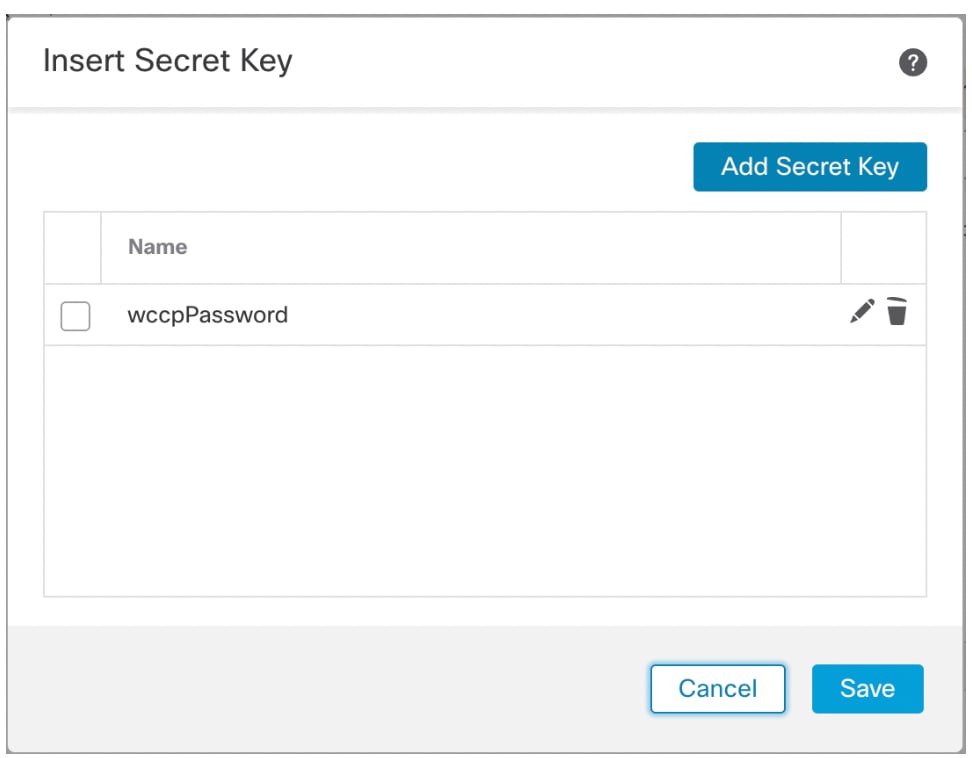

- Klik op Geheime sleutel toevoegen.

Voeg geheime sleutel toe

Voeg geheime sleutel toe

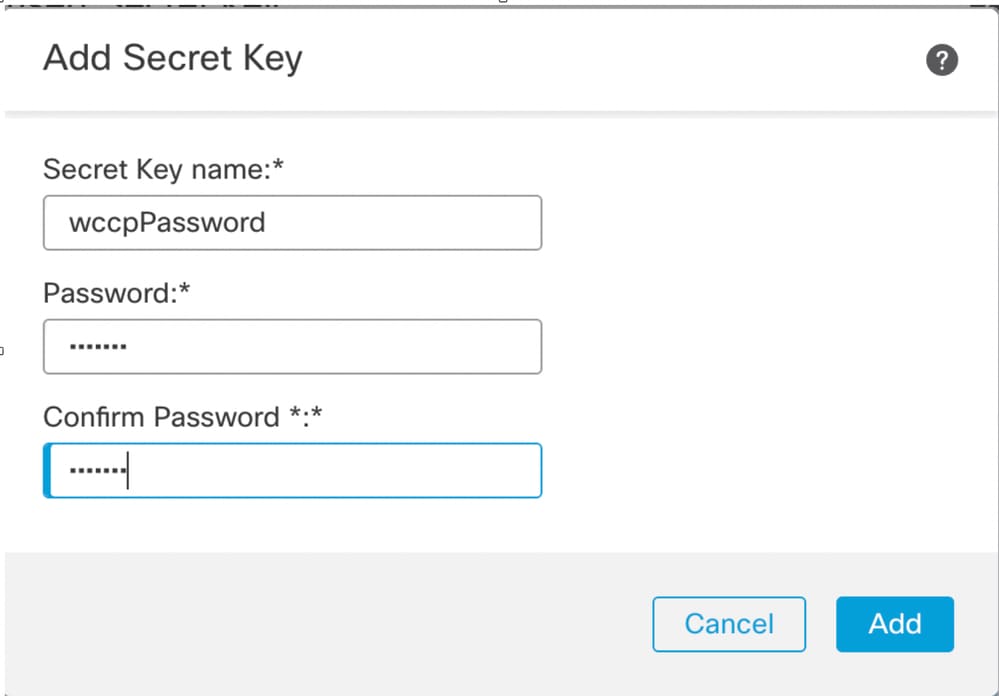

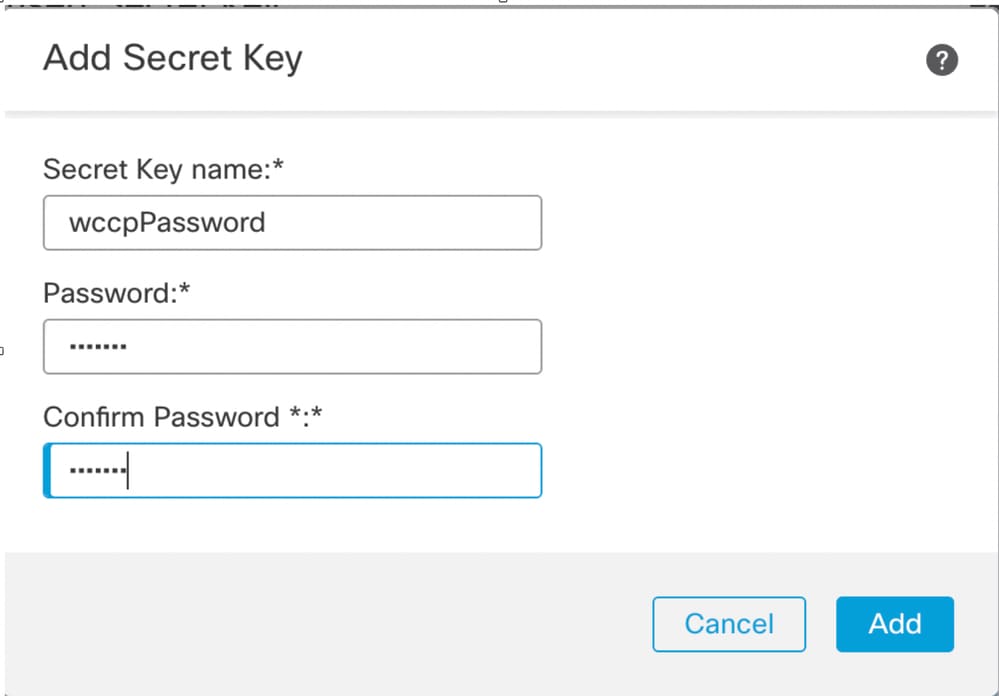

- Voer een naam in bij de naam van de geheime sleutel.

- Voer het wachtwoord in.

- Voer hetzelfde wachtwoord in Wachtwoord bevestigen en klik op Toevoegen.

Door gebruiker gedefinieerde geheime sleutel toevoegen

Door gebruiker gedefinieerde geheime sleutel toevoegen

Opmerking: In dit voorbeeld, de binneninterface behoort tot Security Zone in.

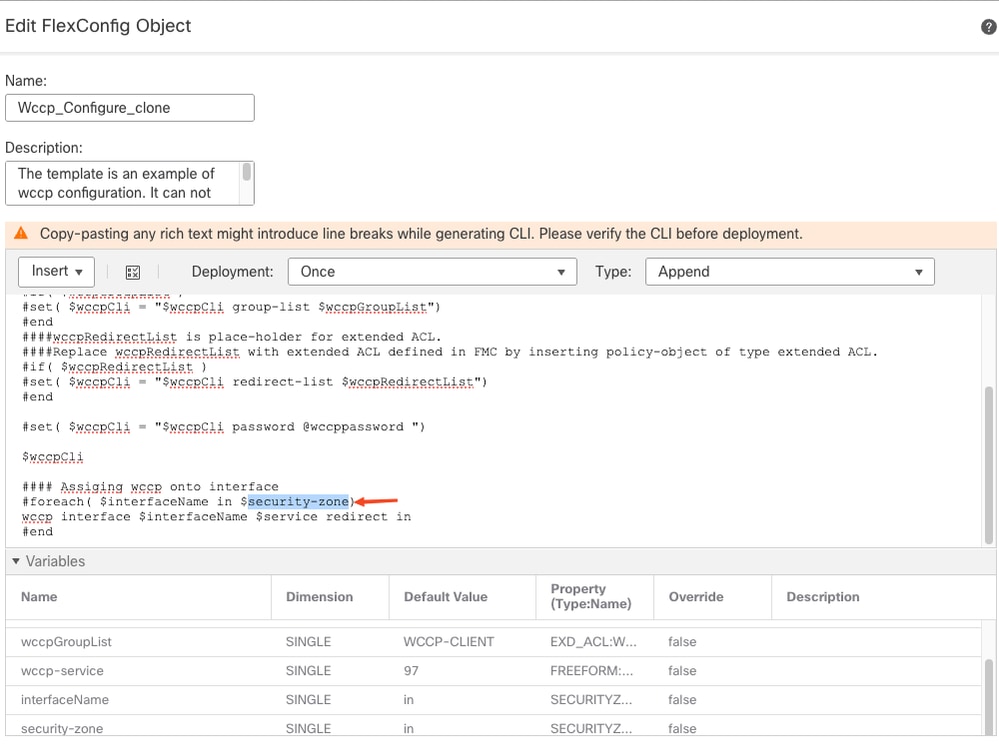

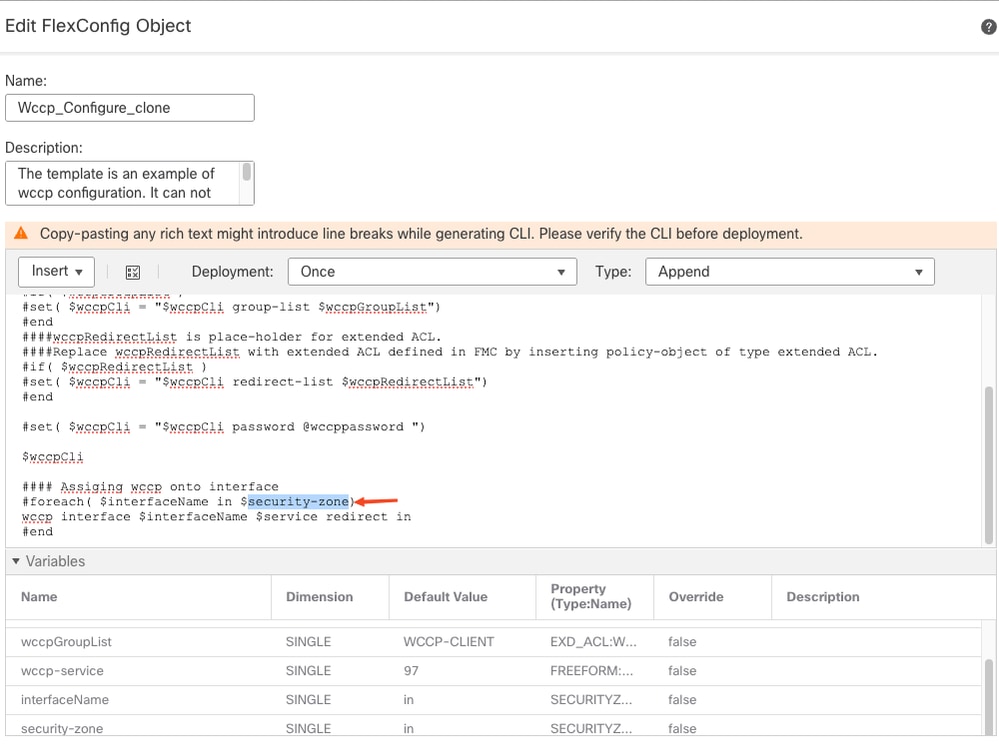

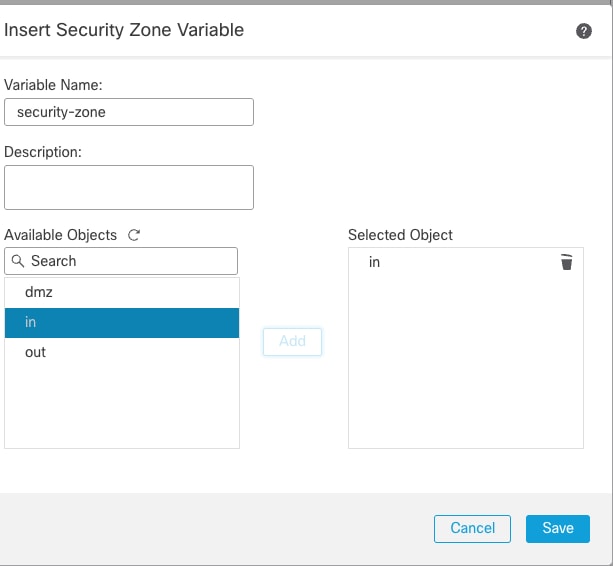

Stap 9:

- Kopieer de vooraf gedefinieerde security-zone en vervang de $ security-zone door uw eigen variabele.

Kopieert de naam security-zone.

Kopieert de naam security-zone.

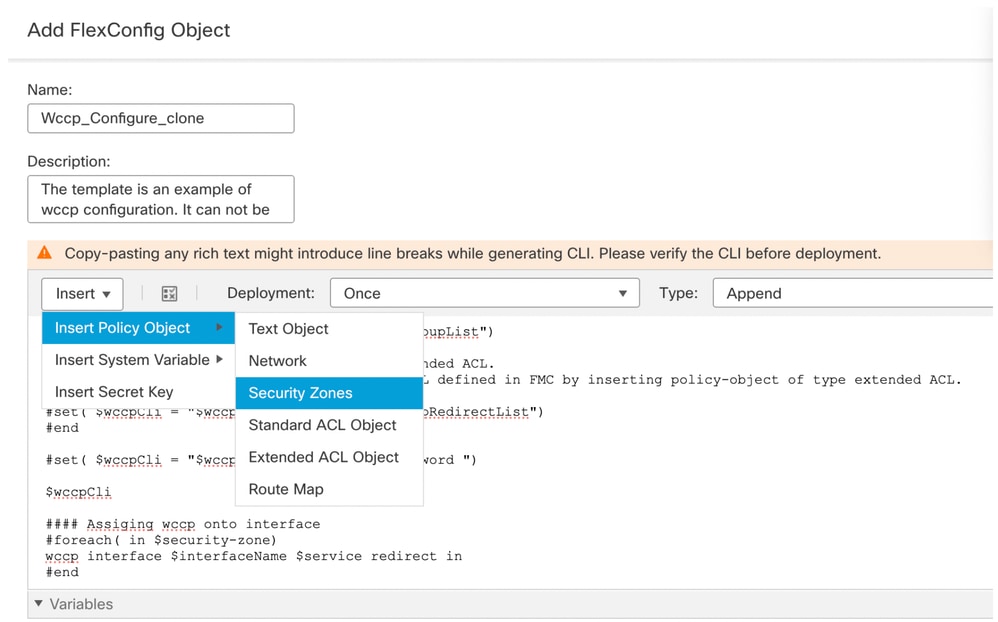

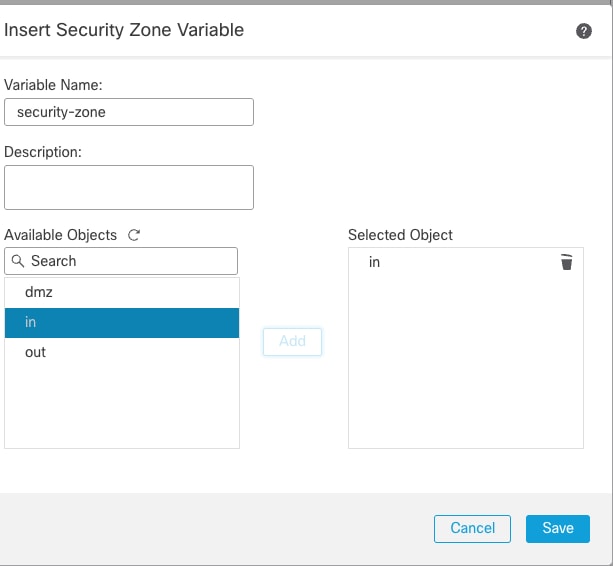

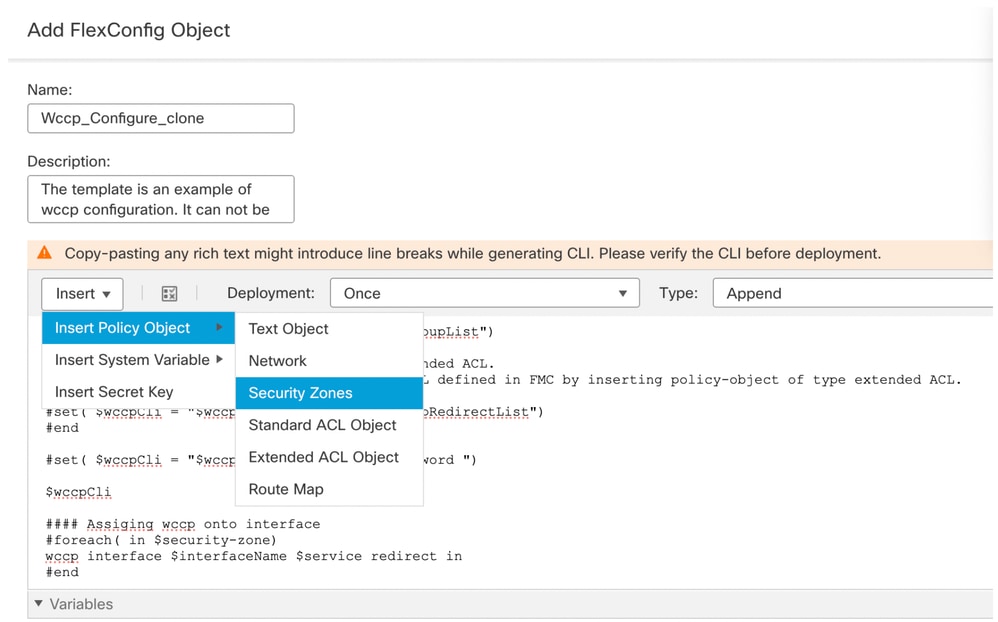

- Selecteer Beveiligingszones in het vervolgkeuzemenu en invoegen > Beleidsobject invoegen.

Selecteer de beveiligingszone

Selecteer de beveiligingszone

- Plakt de variabele Naam als veiligheidszone.

- Selecteer uit de lijst Beschikbare objecten de interface die u wilt toevoegen.

- Klik op Save (Opslaan).

De veiligheidszone toevoegen

De veiligheidszone toevoegen

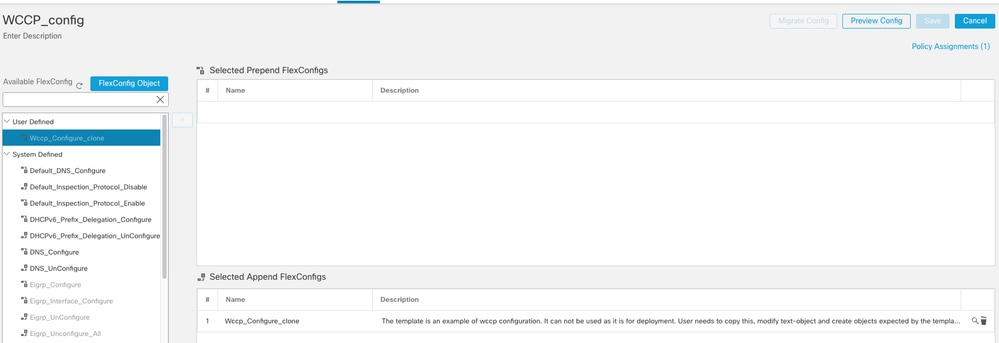

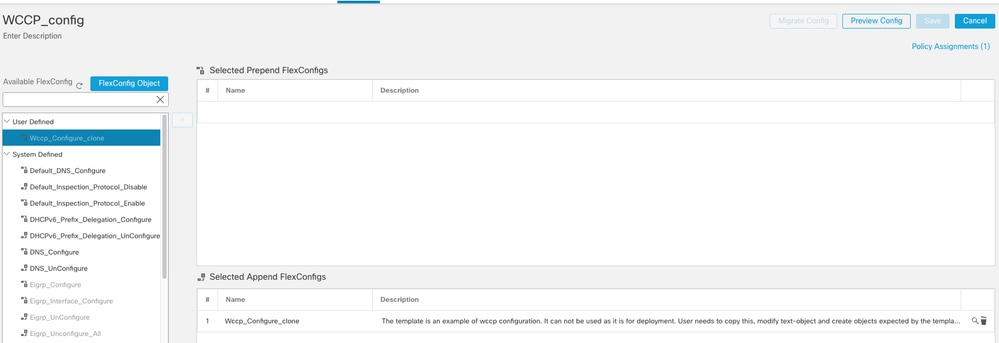

Stap 10:

- Navigeer naar Apparaten > FlexConfig, klik op Nieuw beleid of bewerk een bestaand beleid.

- Selecteer het geconfigureerde WCCP_Configure_clone object en klik > om het toe te wijzen.

- Klik op Save (Opslaan).

Opmerking: Voor een Nieuw Beleid, zorg ervoor dat u het Beleid aan FTD-apparaat toewijst. Voor een bestaand beleid moet het beleid al toegewezen zijn.

Wijs de geconfigureerde FlexConfig aan een apparaat toe

Wijs de geconfigureerde FlexConfig aan een apparaat toe

Stap 11: Navigeer naar Implementeren > Selecteer het FTD-apparaat > klik op Implementeren.

Verifiëren

Stap 1: Controleer de actieve configuratie.

Log in op FTD CLI en voer de opdracht show running-config wccpuit.

Configuratievoorbeeld:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

Om er zeker van te zijn dat de configuratie het juiste wachtwoord heeft, voert u de opdrachten uit.

1) system support diagnostic-cli

2) enable

3) Druk op Enter zonder wachtwoord

4) more system:running-config | include wccp

Stap 2: Controleer de WCCP-status

De opdracht uitvoeren show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

De opdracht uitvoeren wccp 97-service tonen

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

Opmerking: Hier is 97 de service-id. Zorg ervoor dat u het poortnummer kunt zien dat u hebt geleerd van WCCP-client in poorten: deel.

3) Run the command show wccp 97 view

Problemen oplossen

Stap 1: Controleer of FTD de route heeft van dezelfde interface die het WCCP-verzoek van de Proxyserver heeft ontvangen.

In dit voorbeeld wordt verkeer naar de mz-interface omgeleid.

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

Opmerking: Hier 10.xx.xx.xx is proxy server IP, 255.yyy.yyy.yyy is Netmask, 10.zz.zz.z is de volgende hop gateway.

Stap 2: Neem de opnamen binnen en dmz-interface om er zeker van te zijn dat het verkeer wordt omgeleid.

Opname op Inside interface voor poort 443

capture capinside interface inside trace detail match tcp any any eq 443

Opname op dmz-interface:

capture capdmz interface dmz trace detail match gre any any

Opmerking: Op de dmz interface moet u filteren met GRE-protocol. Het redirect pakket is ingekapseld in GRE pakket naar wccp client.

Stap 3: Debug voor wccp

Voer de opdrachten uit:

debug wccp event

debu wccp packet

De Cisco-bug IDCSCvn90518 is verhoogd zodat de ondersteuning van de FDM en FMC native mode is voor WCCP-configuratie.

Feedback

Feedback