Inleiding

In dit document wordt beschreven hoe u Netflow kunt configureren in het Cisco Secure Firewall Management Center met versie 7.4 of hoger.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

- NetFlow-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Specifieke vereisten voor dit document zijn onder meer:

- Cisco Secure Firewall Threat Defense met versie 7.4 of hoger

- Cisco Secure Firewall Management Center met versie 7.4 of hoger

Collector toevoegen in NetFlow

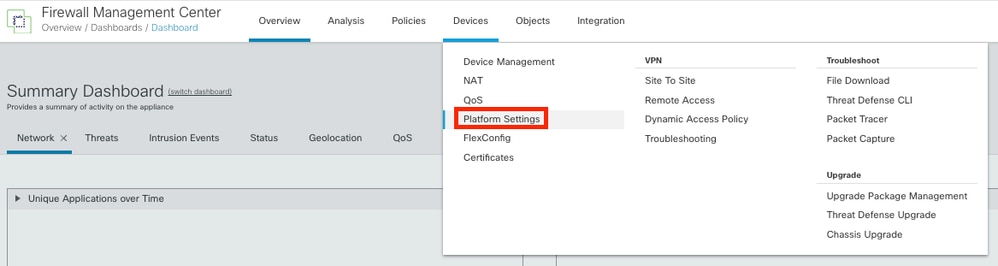

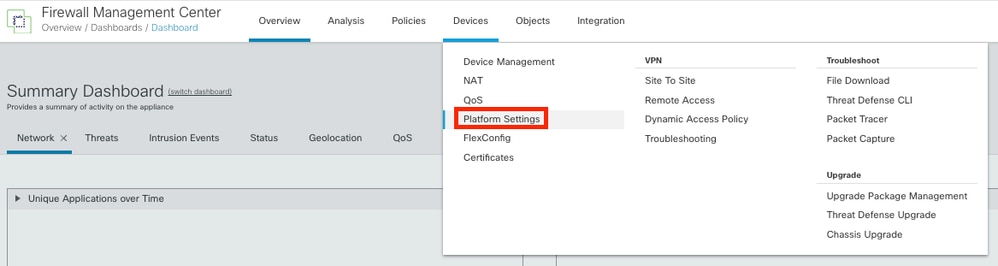

Stap 1. Navigeer naar Apparaten > Platforminstellingen:

Toegang tot platforminstellingen

Toegang tot platforminstellingen

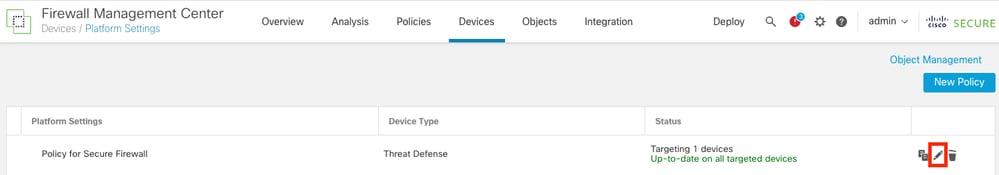

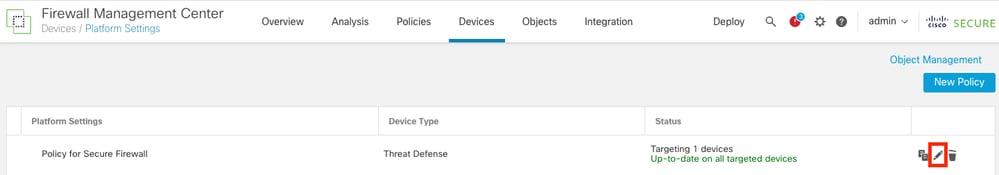

Stap 2. Bewerk het beleid voor platforminstellingen dat is toegewezen aan het monitorapparaat:

Beleidseditie

Beleidseditie

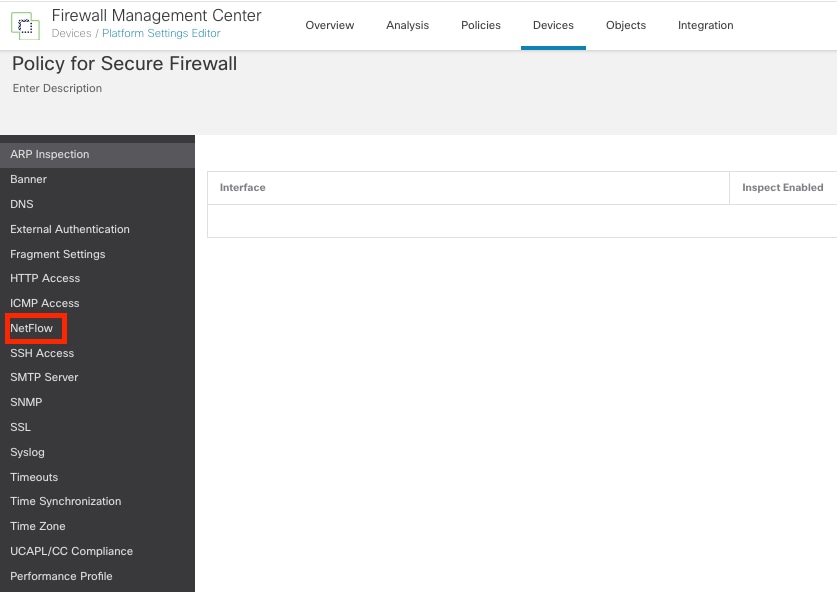

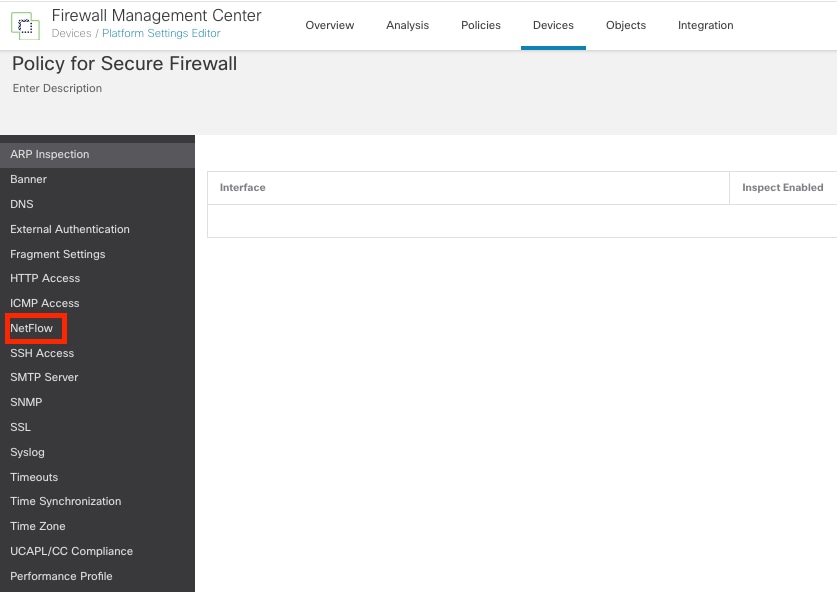

Stap 3. Kies Netflow:

Toegang tot NetFlow-instellingen

Toegang tot NetFlow-instellingen

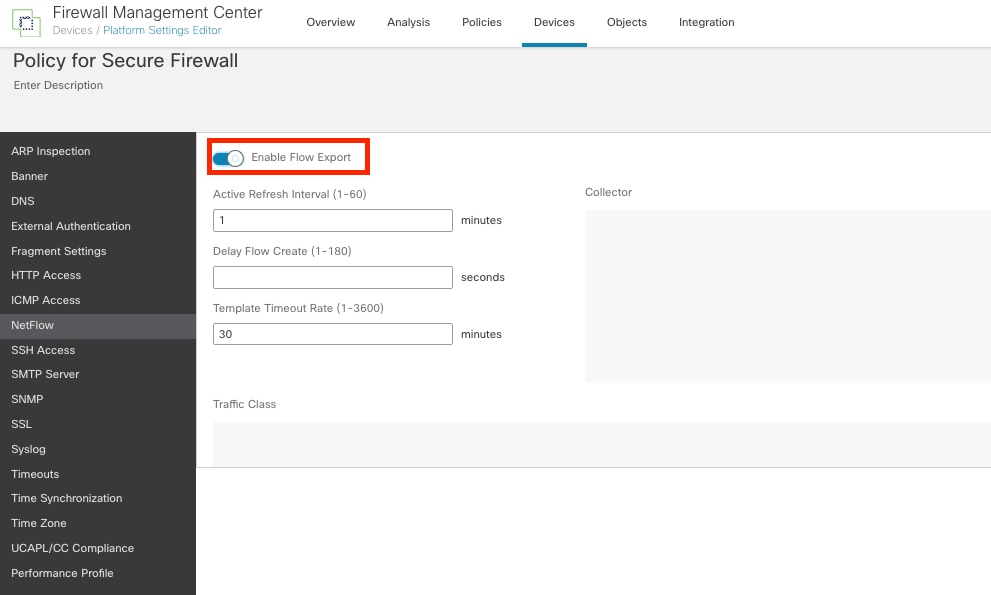

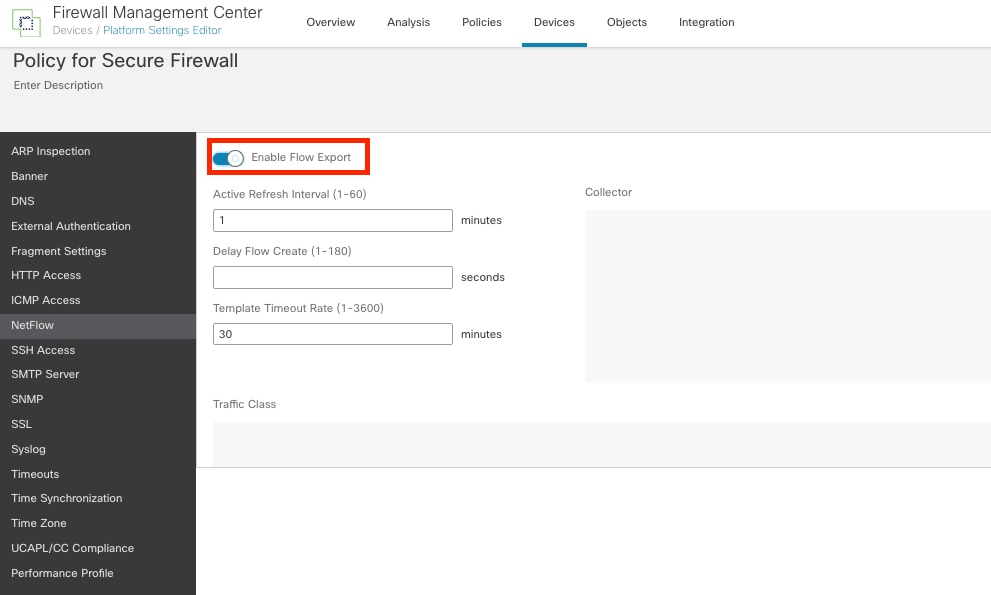

Stap 4. Schakel de schakelaar Flow-export in om de export van NetFlow-gegevens in te schakelen:

Inschakelen van NetFlow

Inschakelen van NetFlow

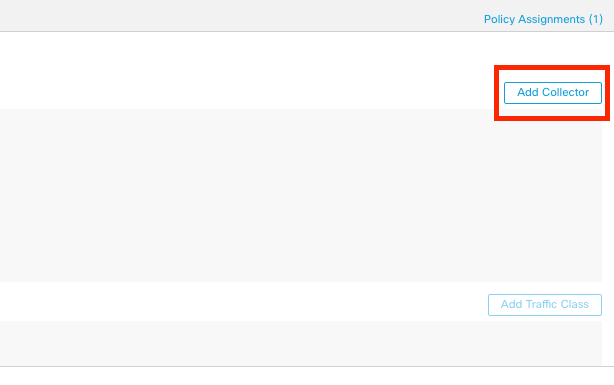

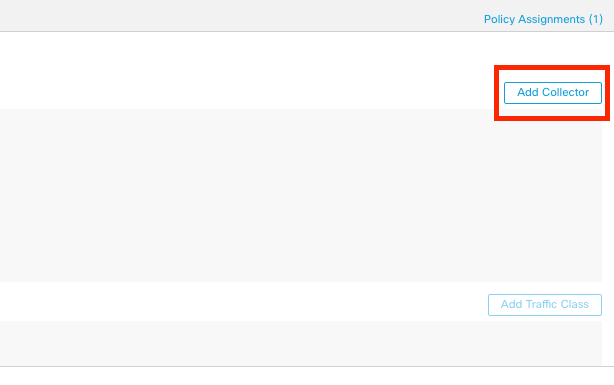

Stap 5. Klik op Verzamelaar toevoegen:

Verzamelaar toevoegen

Verzamelaar toevoegen

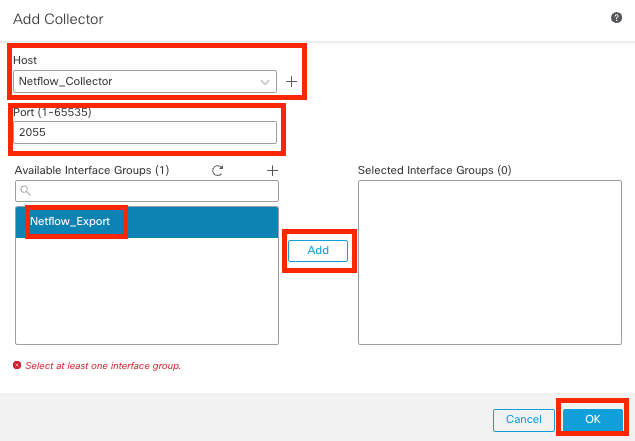

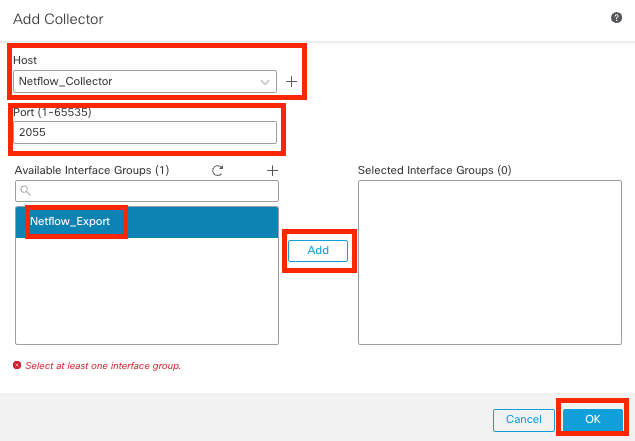

Stap 6. Kies het collector host IP-object van de NetFlow-gebeurtenisverzamelaar, de UDP-poort op de verzamelaar waarnaar de NetFlow-pakketten moeten worden verzonden, kies de interface-groep via welke de verzamelaar moet worden bereikt en klik op OK:

Instellingen verzamelaar

Instellingen verzamelaar

Verkeersklasse toevoegen aan NetFlow

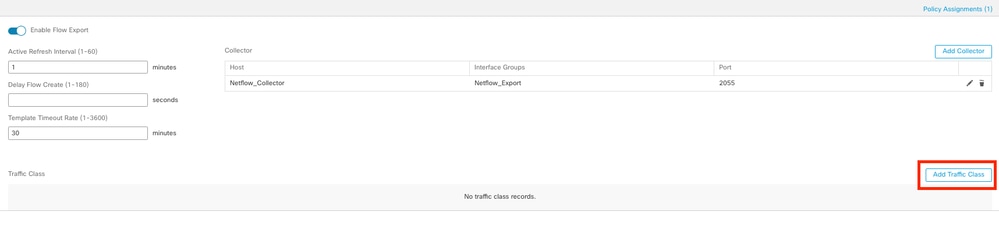

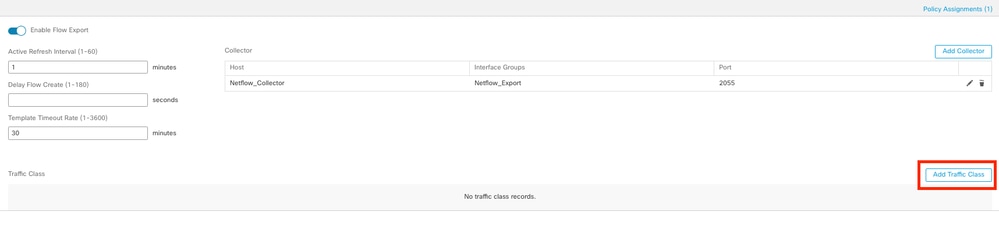

Stap 1. Klik op Verkeersklasse toevoegen:

Verkeersklasse toevoegen

Verkeersklasse toevoegen

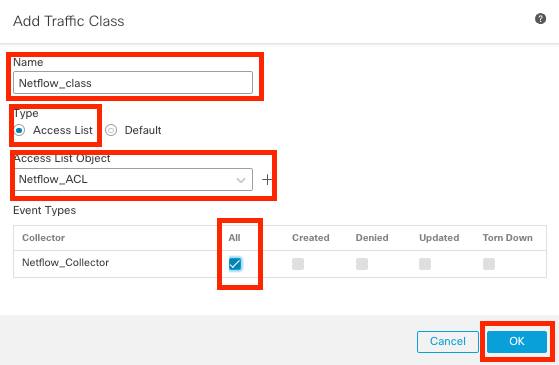

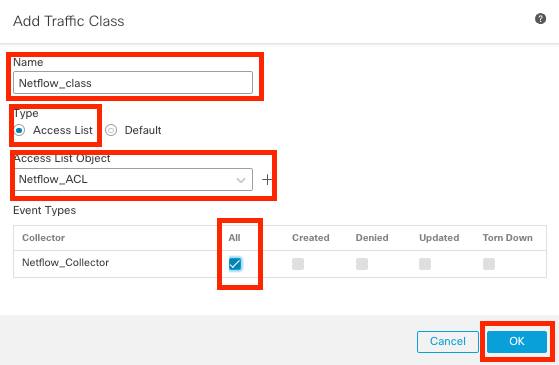

Stap 2. Voer het veld naam in van de klasse traffic die moet overeenkomen met de NetFlow-gebeurtenissen, selecteer de selectievakjes voor de verschillende NetFlow-gebeurtenissen die u naar de verzamelaars wilt verzenden om de ACL-klasse traffic op te geven die moet overeenkomen met het vastgelegde verkeer voor de NetFlow-gebeurtenissen en klik op OK:

Instellingen voor de verkeersklasse

Instellingen voor de verkeersklasse

Probleemoplossing

Stap 1. U kunt de configuratie controleren via FTD CLI.

1.1. Van FTD-CLI naar systeemondersteuning voor diagnostische-cli:

>system support diagnostic-cli

1.2 Controleer de configuratie van de beleidskaart:

firepower#show running-config policy-map

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map type inspect ip-options UM_STATIC_IP_OPTIONS_MAP

parameters

eool action allow

nop action allow

router-alert action allow

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect sip

inspect netbios

inspect tftp

inspect icmp

inspect icmp error

inspect ip-options UM_STATIC_IP_OPTIONS_MAP

class class_snmp

inspect snmp

class Netflow_class_Netflow_ACL

flow-export event-type all destination 192.168.31.1

class class-default

set connection advanced-options UM_STATIC_TCP_MAP

!

1.3. Controleer de flow-exportconfiguratie:

firepower#show running-config flow-export

flow-export destination Inside 192.168.31.1 2055

Opmerking: In dit voorbeeld is Inside de naam van de interface die is geconfigureerd in de interfacegroep met de naam Netflow_Export.

Stap 2. Controleer het aantal treffers voor de ACL:

firepower#show access-list Netflow_ACL

access-list Netflow_ACL; 1 elements; name hash: 0xbad5d4bf

access-list Netflow_ACL line 1 extended permit ip object Inside_Network any (hitcnt=44) 0xb704fc5b

access-list Netflow_ACL line 1 extended permit ip 10.1.2.0 255.255.255.0 any (hitcnt=44) 0xb704fc5b

Stap 3. Netstroomtellers controleren:

firepower#show flow-export counters

destination: Inside 192.168.31.1 2055

Statistics:

packets sent 101

Errors:

block allocation failure 0

invalid interface 0

template send failure 0

no route to collector 0

failed to get lock on block 0

source port allocation failure 0

Gerelateerde informatie

Feedback

Feedback