Inleiding

In dit document wordt het proces beschreven voor de implementatie van Cisco Secure Endpoint of Secure Client met Microsoft Intune. Het document doorloopt de stappen voor het maken van een Microsoft Intune-ondersteunde apps van de installatieprogramma's voor Secure Endpoint/Secure Client en gebruikt die vervolgens voor implementatie met behulp van het Microsoft Intune-beheercentrum. Concreet omvat het proces het verpakken van het Cisco Secure Endpoint-installatieprogramma als een Win32-toepassing met behulp van de Intune Win32 Content Prep Tool, gevolgd door het configureren en implementeren van de app via Intune. We hebben de officiële Microsoft Prep Tool gebruikt voor het maken van de app.

Configuratie

Beveiligde implementatie van eindpunten

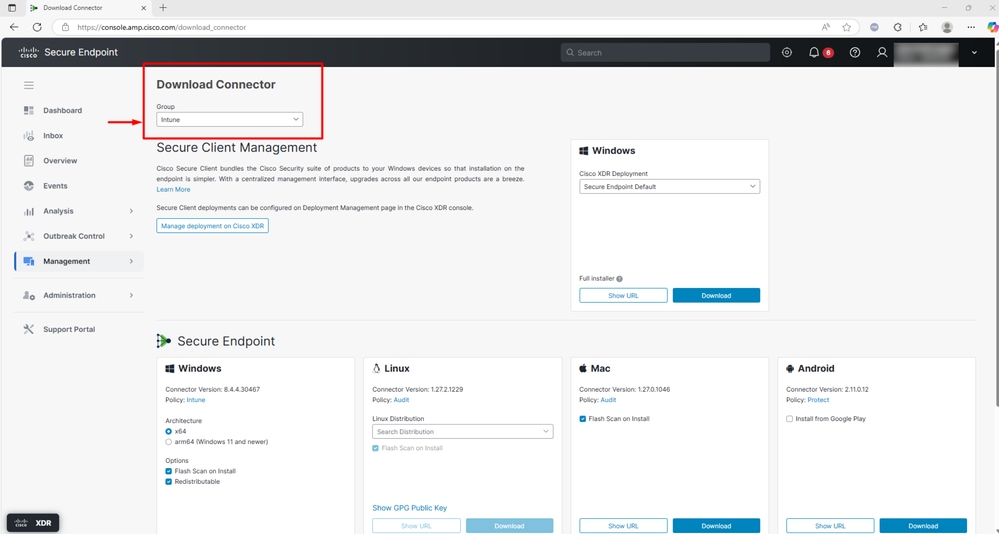

Stap 1. Download het Cisco Secure Endpoint Installer.

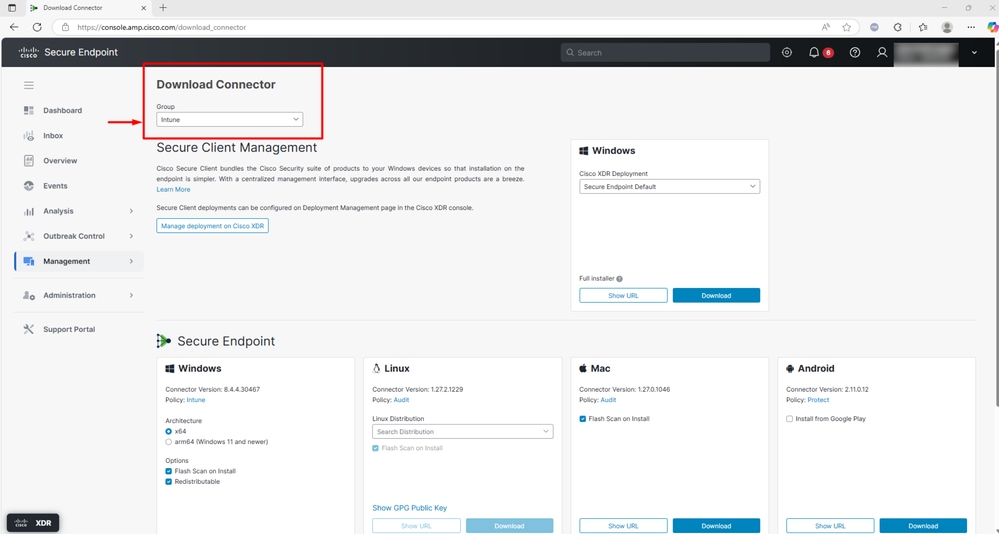

- Ga naar het tabblad Beheer en selecteer Connector downloaden

- Selecteer de groep Beveiligd eindpunt waarvoor de connector moet worden geregistreerd

- Selecteer downloaden en het EXE-installatieprogramma wordt lokaal gedownload, zoals wordt weergegeven in de schermafbeelding

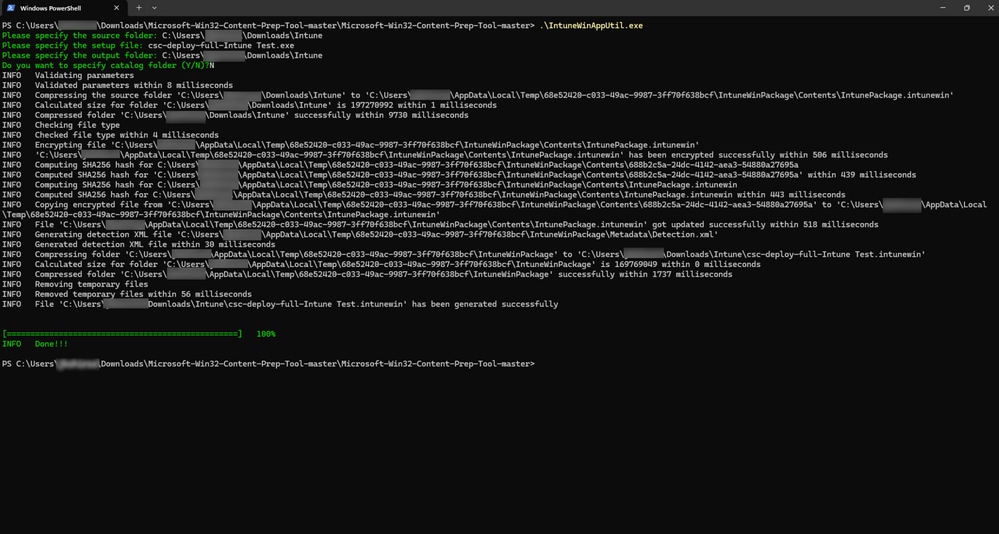

Stap 2. Bereid het Intune-bestand voor met Win32 Content Prep Tool.

De Win32 Content Prep Tool is een hulpprogramma van Microsoft Intune om IT-beheerders te helpen bij het voorbereiden van Win32-toepassingen (d.w.z. traditionele Windows-desktopapps) voor implementatie via Microsoft Intune. De tool converteert Win32 applicatie installateurs (zoals .exe, .msi, en aanverwante bestanden) in een .intunewin bestandsformaat, die nodig is voor de implementatie van deze apps via Intune.

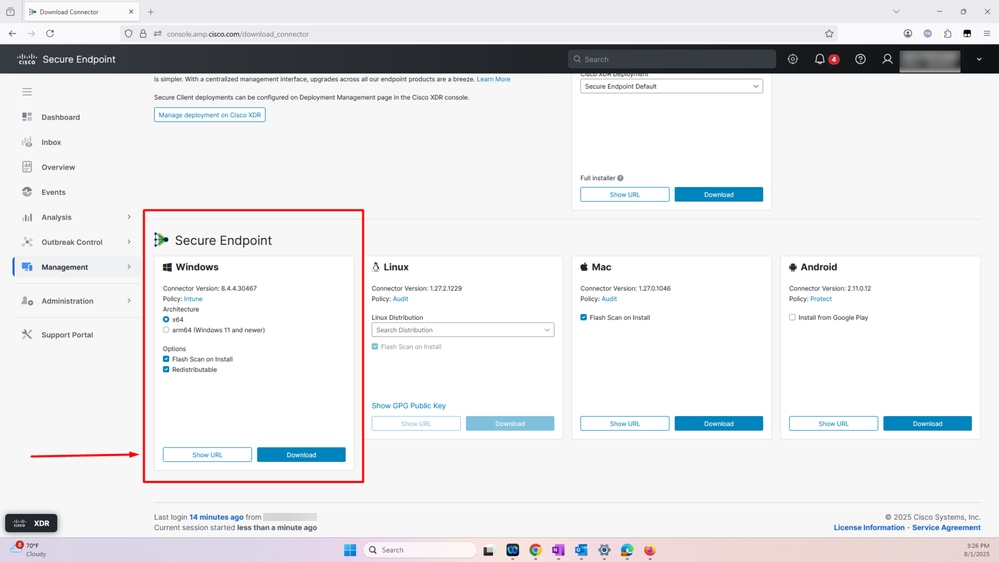

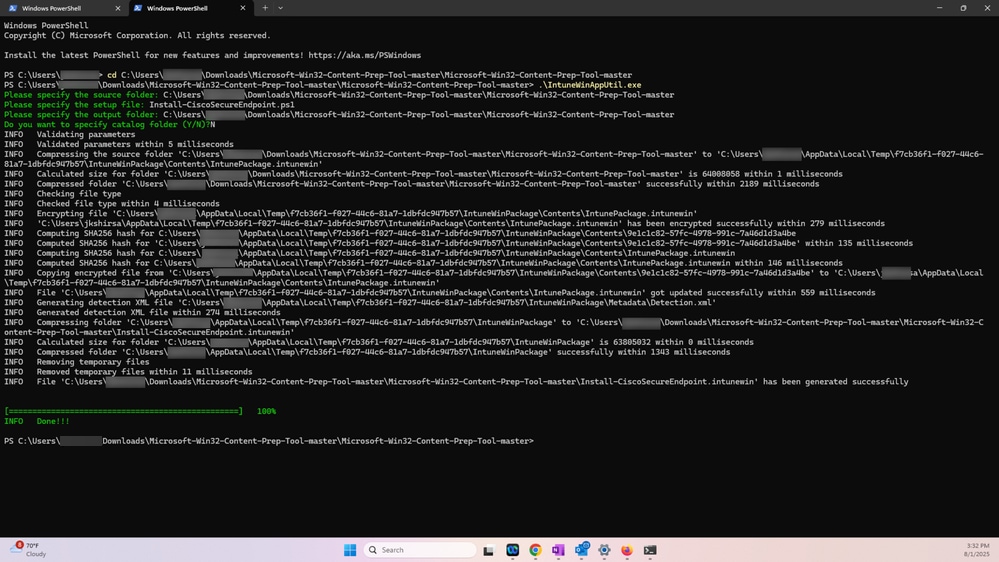

Volg de volgende stappen om het Intune-bestand voor te bereiden:

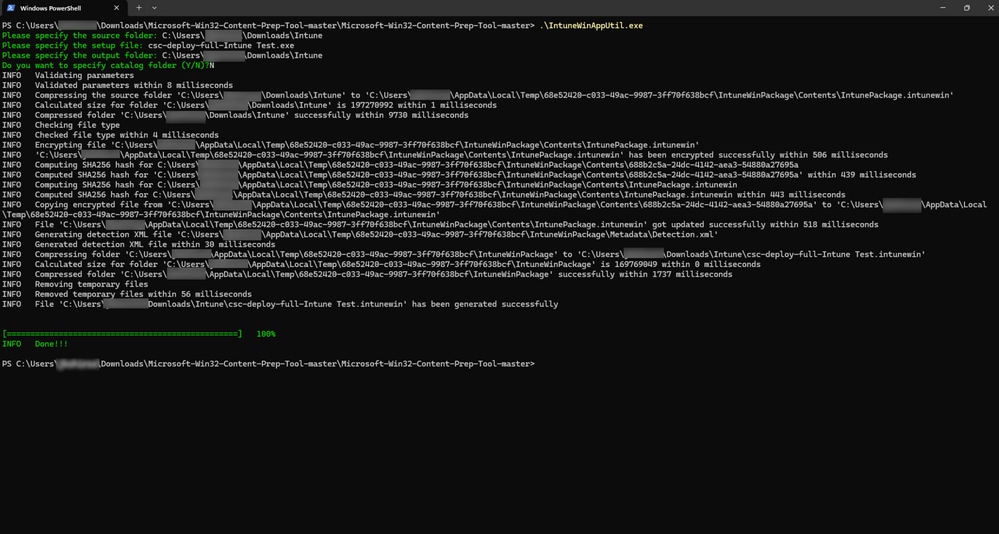

- IntuneWinAppUtil.exe uitvoeren

- Wijzig in de volgende stap de map met het uitvoerbare bestand Cisco Secure Endpoint dat in stap 1 is gedownload en installeer het powershell-script (Install-CiscoSecureEndpoint.ps1)

- Geef vervolgens de scriptbestandsnaam op voor het installatiebestand: Install-CiscoSecureEndpoint.ps1

- Geef in de volgende stap de map op waarin het Intunewin-bestand moet worden gegenereerd

- Voer N in wanneer u wordt gevraagd om catalogus op te geven

- Intunewin File wordt gegenereerd zoals getoond in de screenshot:

Stap 3. Upload het Secure Endpoint IntuneWin-bestand naar Microsoft Intune Admin Center.

Voer de volgende stappen uit:

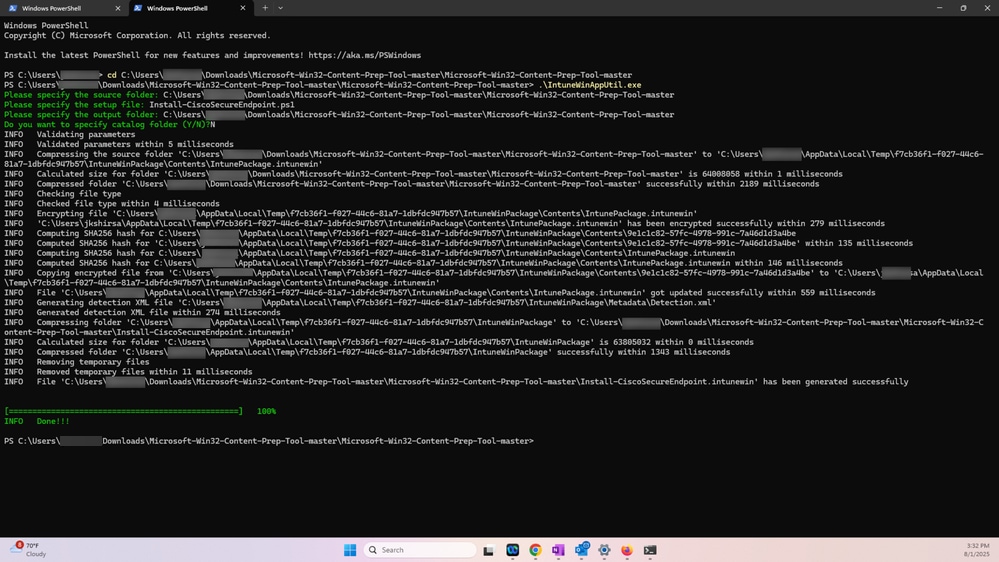

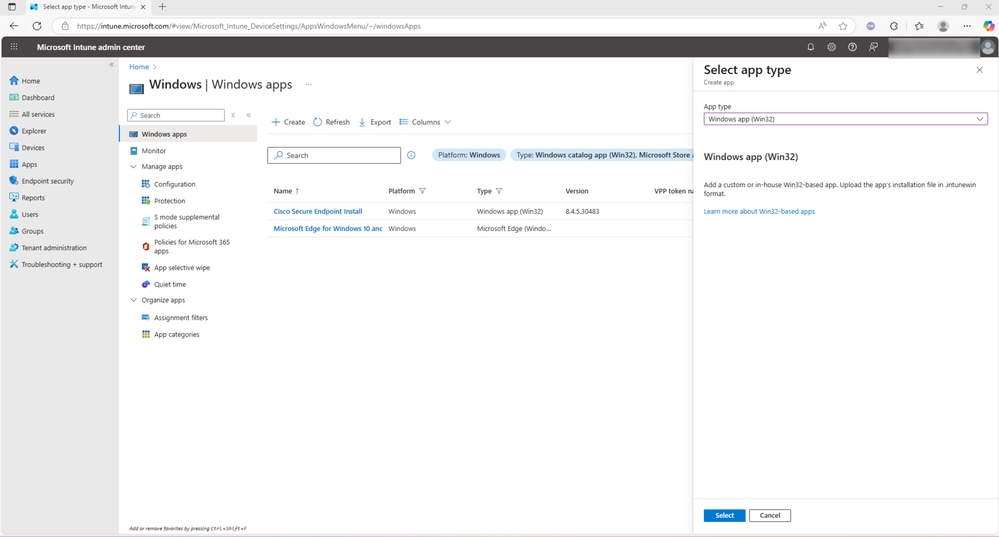

- Aanmelden bij Microsoft Intune Admin Center

- Navigeer naar de Windows-apps in het Microsoft Intune Admin Center en selecteer App Type – Win32 en selecteer

Deze twee acties worden getoond in de screenshot:

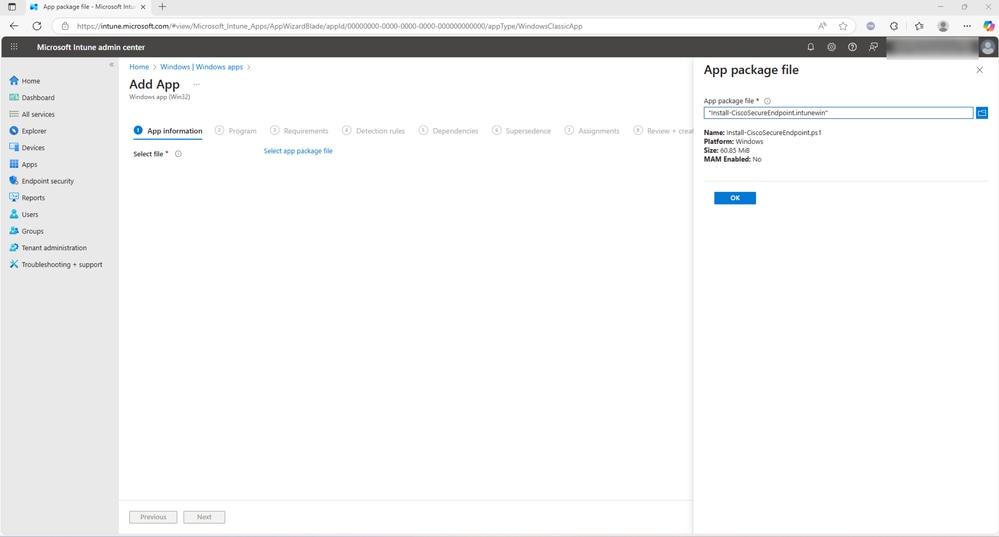

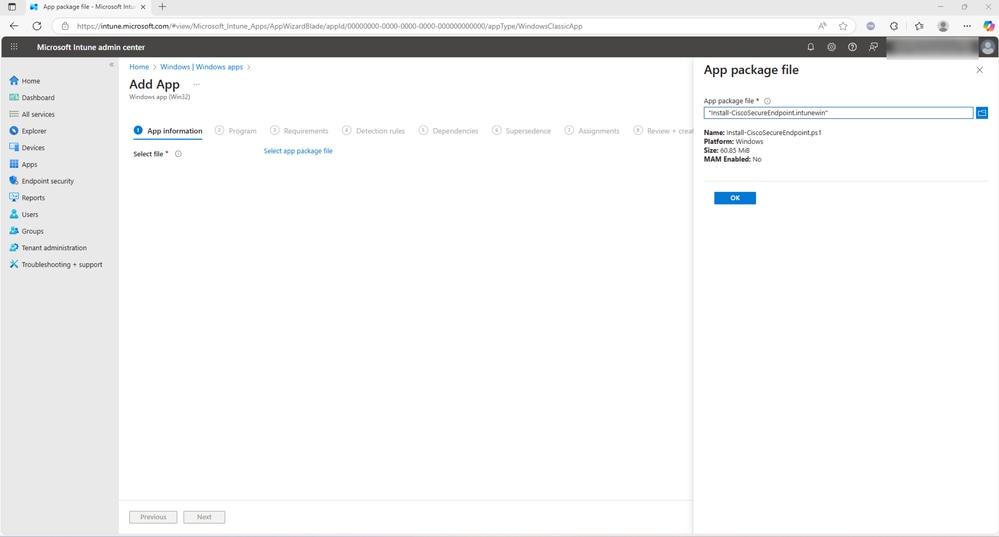

- Upload in de volgende stap het Secure Endpoint Intunewin-bestand dat is gemaakt in stap 2 en selecteer OK

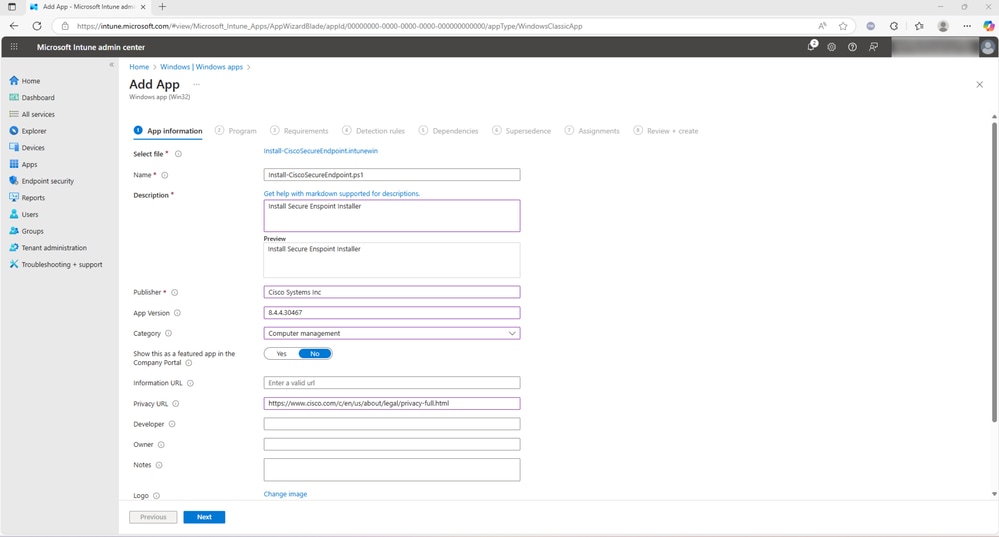

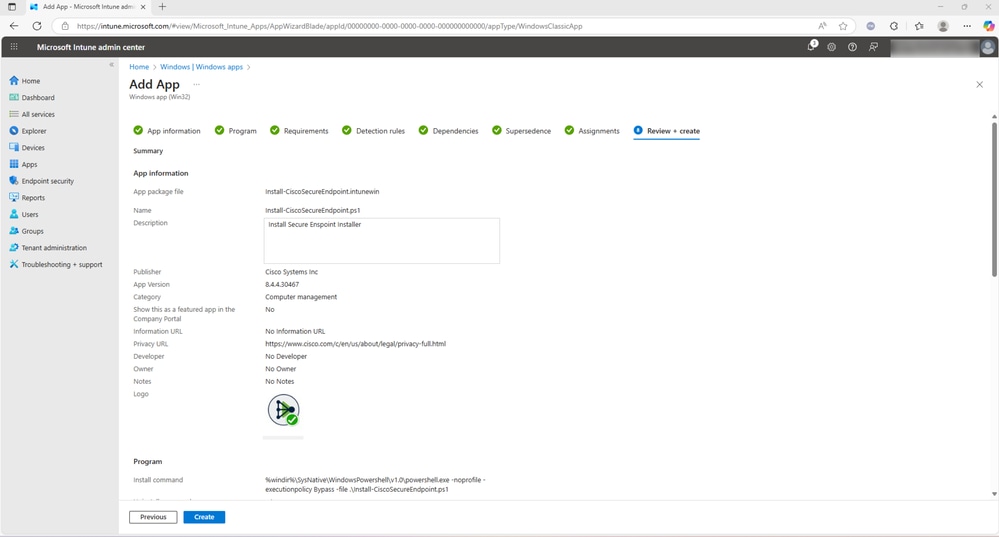

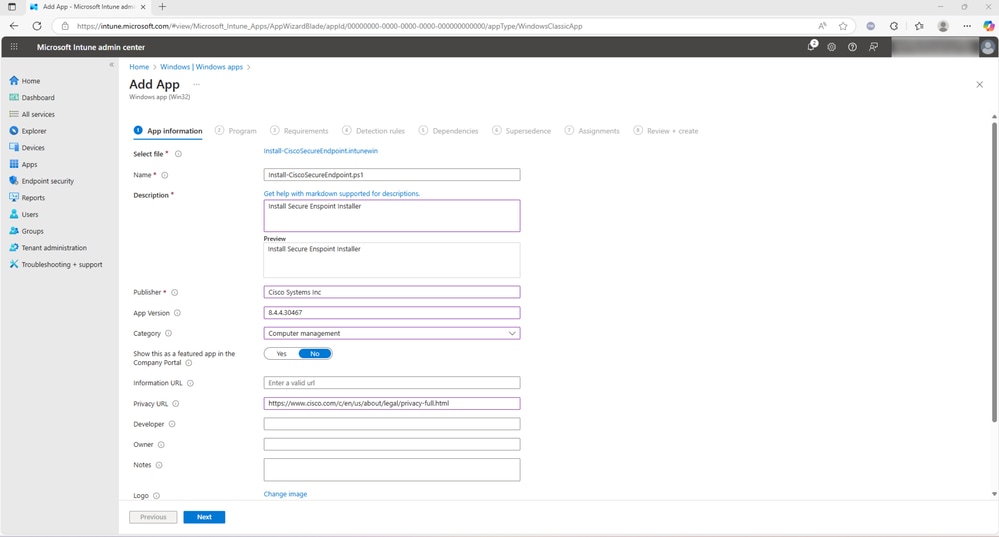

- Nadat u OK hebt geselecteerd, voert u de informatie in die wordt weergegeven in de schermafbeelding. De optionele velden kunnen op elk tabblad leeg worden gelaten. Ga naar de volgende stap door Volgende te selecteren

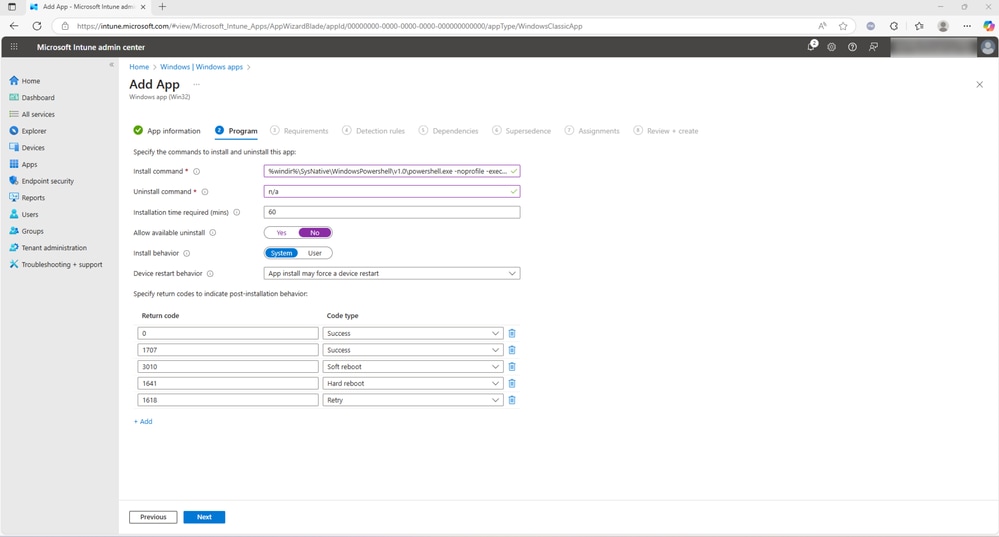

Houd er rekening mee dat de hier gepresenteerde code als voorbeeld dient en dat elke code kan worden gebruikt als installatieopdracht voor dit installatieprogramma

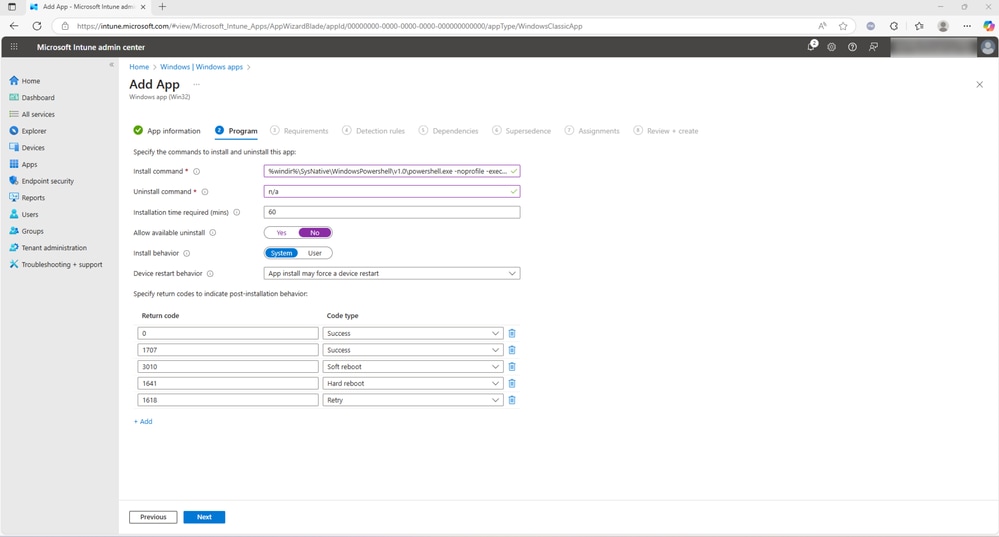

- Voer Verwijderen in als n.v.t. en installatietijd vereist als 60 (optioneel). Stel Allow available uninstall in als No, selecteer Install behaviour as System en voer eventuele optionele details in voordat u Next selecteert

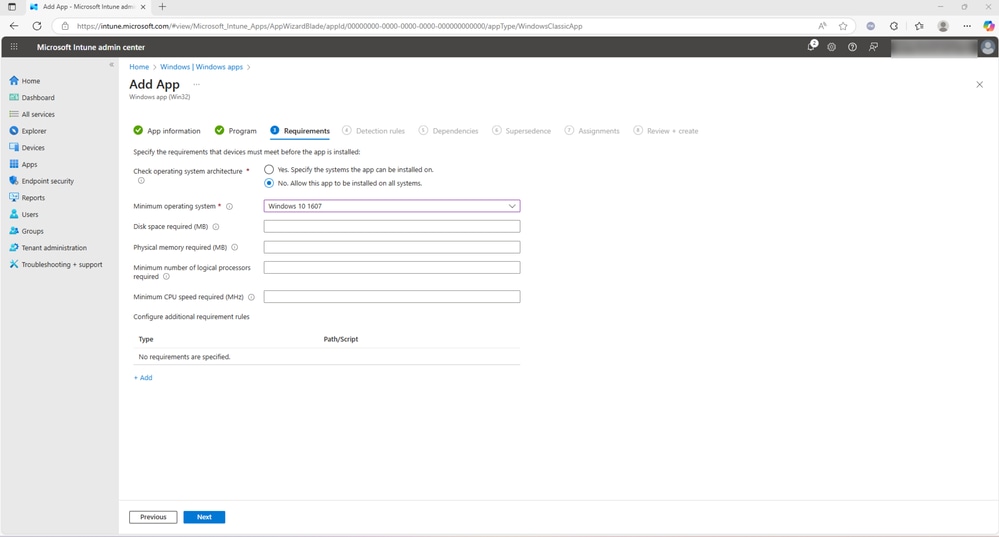

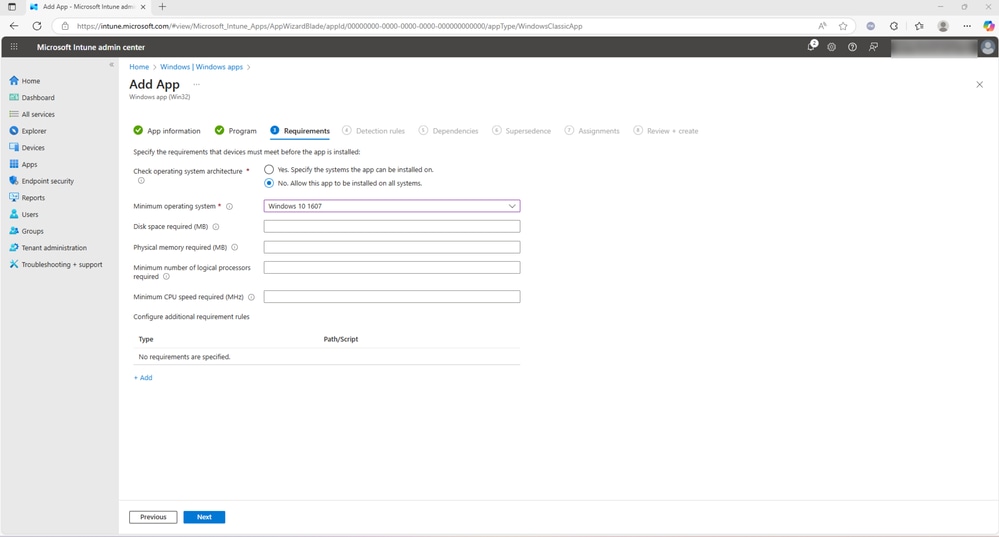

- Schakel op het tabblad Vereisten het selectievakje Nee in. Sta toe dat deze app op alle systemen wordt geïnstalleerd en selecteer het minimale besturingssysteem. Vul desgewenst velden en optionele velden in en selecteer Volgende

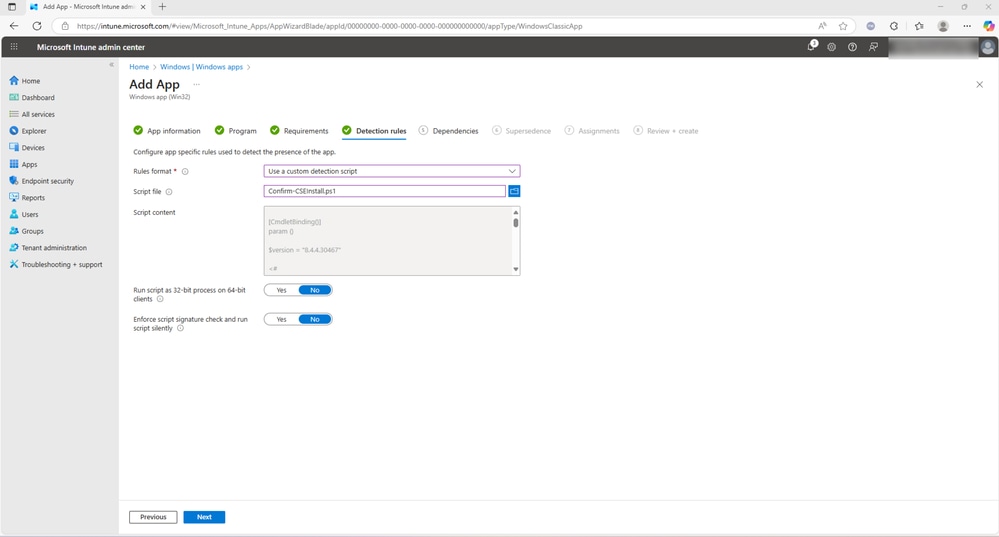

-

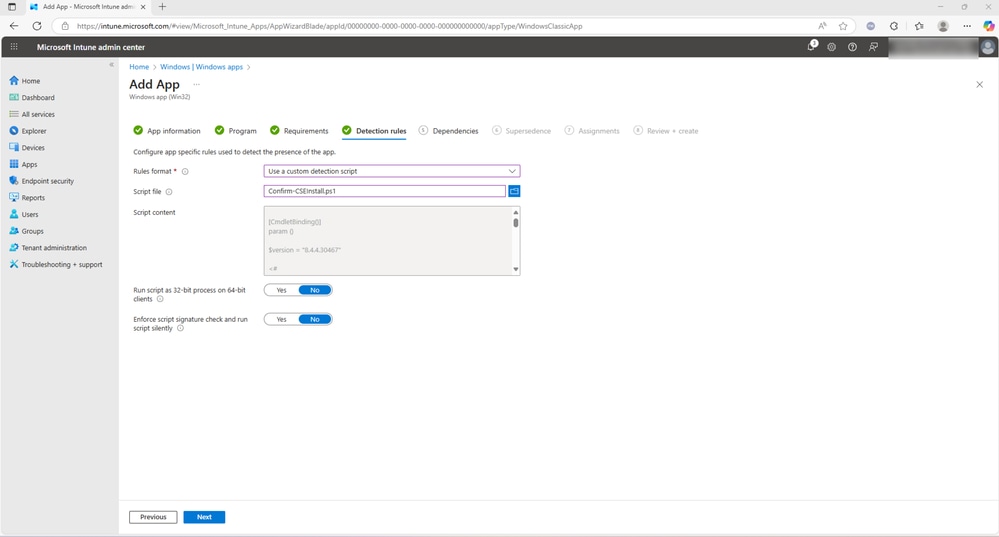

Wanneer u detectieregels handmatig configureert, kunt u een regeltype definiëren, zoals MSI, Bestand of Register, om de aanwezigheid van de toepassing te detecteren. In dit document is de alternatieve optie Een aangepast detectiescript gebruiken geselecteerd.

- Selecteer Volgende om door te gaan. Opmerking: voor dit implementatieproces kan een aangepast detectiescript worden gemaakt dat aan uw omgeving en detectiecriteria voldoet.

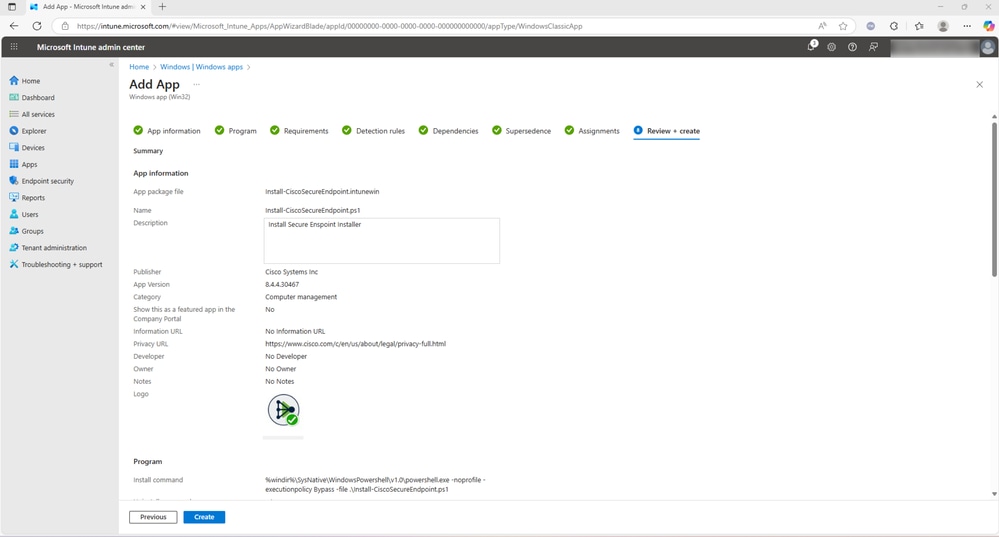

- De volgende tabbladen zijn optioneel. Er hoeven geen afhankelijkheden te worden geconfigureerd, wijs de toepassing toe aan de vereiste groep en selecteer Bekijken + maken

Beveiligde clientimplementatie

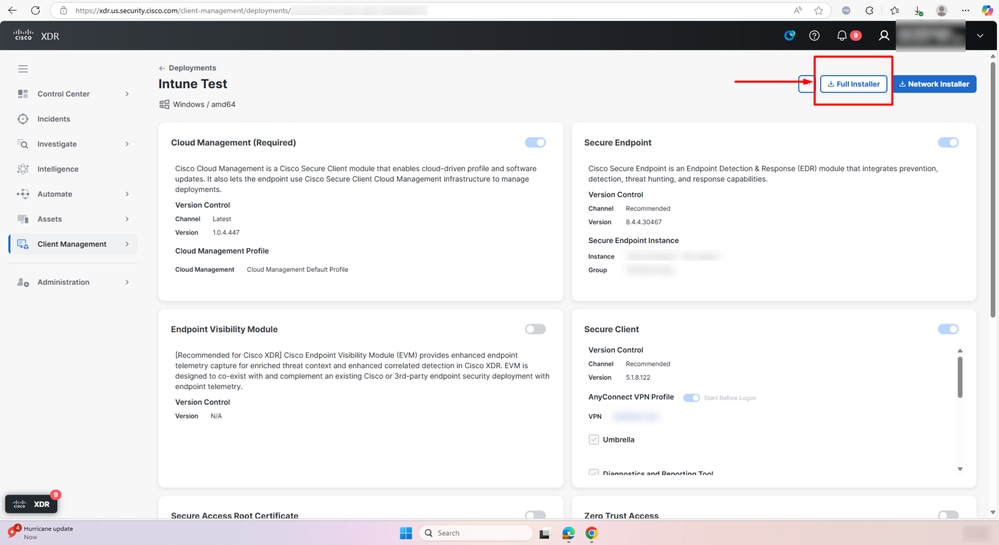

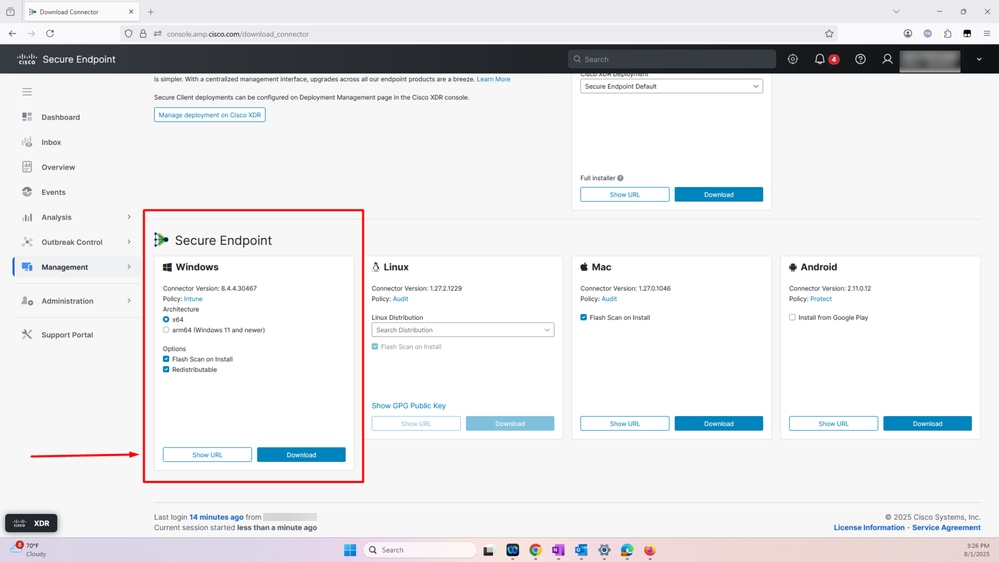

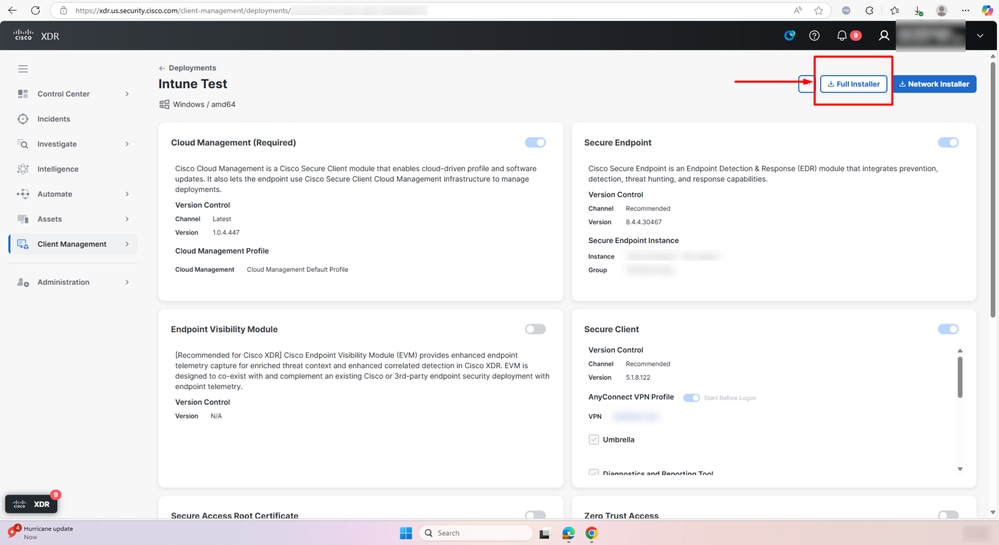

Stap 1. De volledige implementatie van Cisco Secure Client downloaden

- Maak een nieuwe implementatie en selecteer Volledig installatieprogramma of Netwerkinstallatieprogramma afhankelijk van uw implementatietype

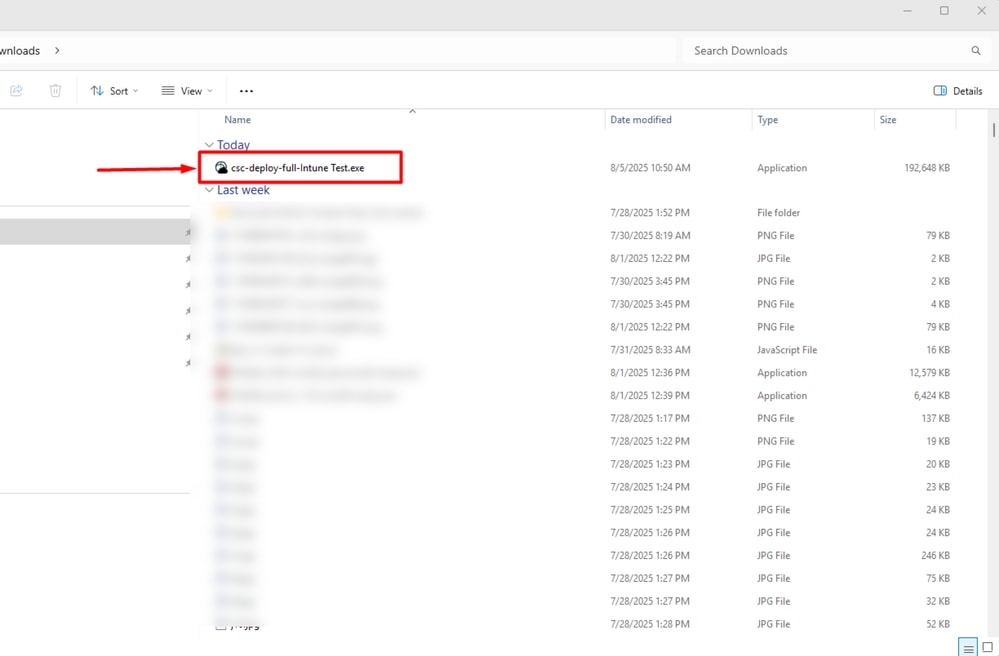

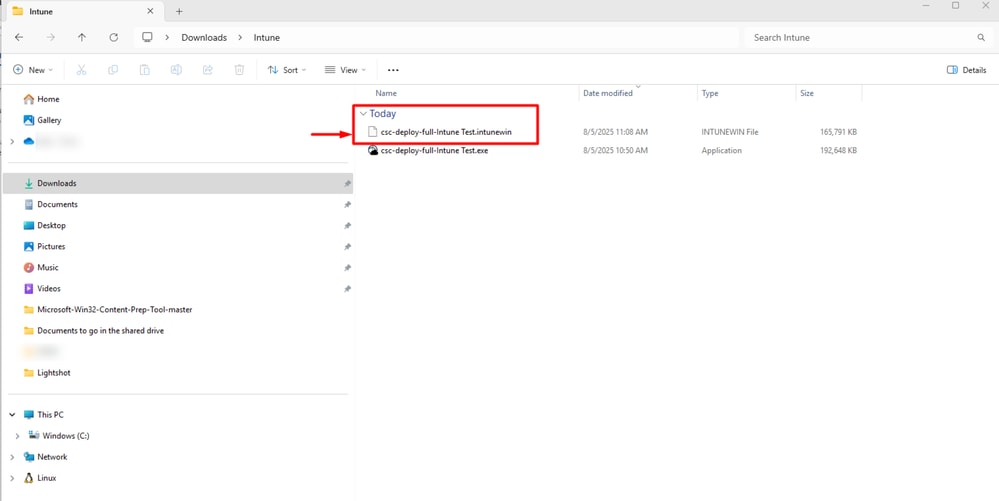

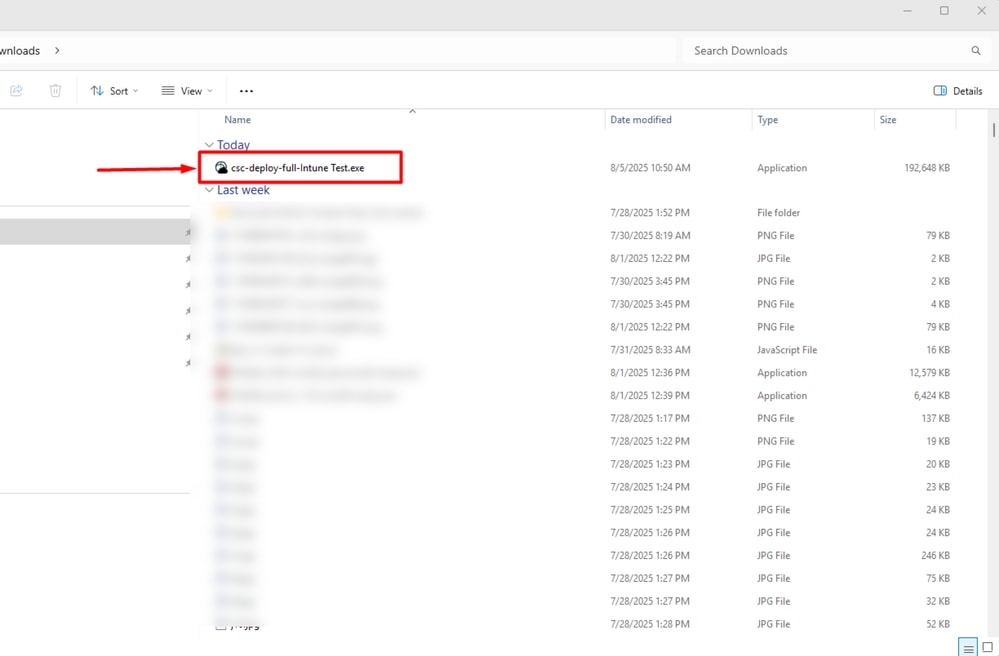

- Een csc-deploy-full-Intune Test.exe wordt gedownload zoals weergegeven in de schermafbeelding.

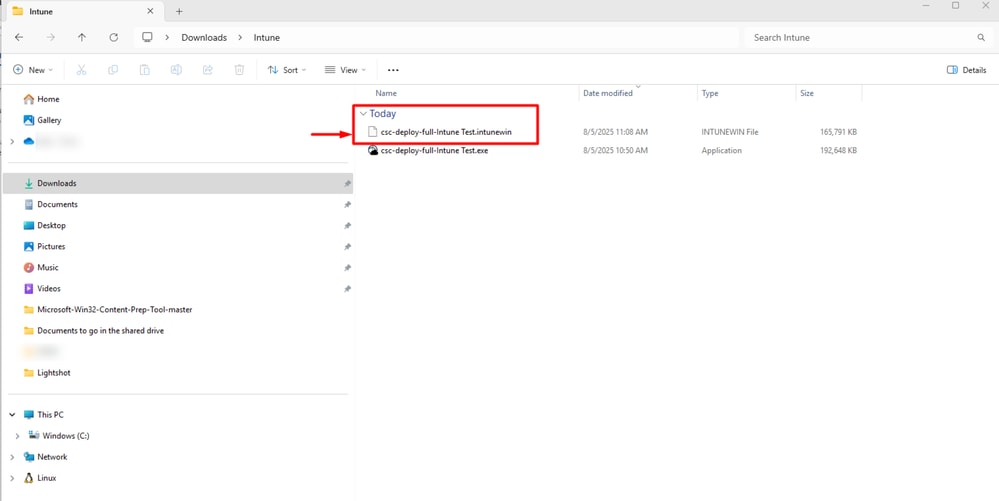

Stap 2. Bereid het Intune-bestand voor door dezelfde procedure in stap 2 te volgen. Hierdoor wordt het bestand csc-deploy-full-Intune Test.intunewin gemaakt.

- De bovenstaande stappen resulteren in het maken van een csc-deploy-full-Intune Test.intunewin-bestand zoals weergegeven in de schermafbeelding.

Stap 3. Upload het bestand csc-deploy-full-intune Test.intunewin uit deel 1 naar Microsoft Intune Admin Center volgens de bovenstaande stappen.

Hiermee wordt het proces voor de implementatie van Cisco Secure Endpoint met behulp van Intune voltooid.

Install-CiscoSecureEndpoint.ps1-script

[CmdletBinding()]

param ()

$cse_exe =

$version =

if ($PSCommandPath -eq $null) {

function GetPSCommandPath() {

return $MyInvocation.PSCommandPath;

}

$PSCommandPath = GetPSCommandPath

}

$script = [pscustomobject]@{

"Path" = Split-Path $PSCommandPath -Parent

"Name" = Split-Path $PSCommandPath -Leaf

}

Set-Location -Path $script.Path

$cse_installer = [IO.Path]::Combine($script.Path, $cse_exe)

$csc_installer_args = "/R /S"

<#

Cannot use -wait for 'Cisco Secure Endpoint' and therefore cannot get the exit code to return.

Using -wait, returns varied results, instead use Get-Process and while loop to wait for installation to complete.

#>

$install = Start-Process -WorkingDirectory "$($script.Path)" -FilePath "${cse_installer}" -ArgumentList "${csc_installer_args}" -PassThru -NoNewWindow

while (Get-Process "$($cse_exe -replace '.exe', '')" -ErrorAction SilentlyContinue)

{

Start-Sleep -Seconds 10

}

Confirm-CSEInstall.ps1 script

[CmdletBinding()]

param ()

$version =

<#

https://learn.microsoft.com/en-us/intune/intune-service/apps/apps-win32-add#step-4-detection-rules

The app gets detected when the script both returns a 0 value exit code and writes a string value to STDOUT

The Intune agent checks the results from the script. It reads the values written by the script to the STDOUT stream,

the standard error (STDERR) stream, and the exit code. If the script exits with a nonzero value, the script fails and

the application detection status isn't installed. If the exit code is zero and STDOUT has data, the application

detection status is installed.

#>

$cse = Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\*, HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\* -ErrorAction SilentlyContinue | Where-Object { $_ -like "*Immunet Protect*" } | Where-Object { $_.DisplayName -like "*Cisco Secure Endpoint*" }

if ($cse | Where-Object { [System.Version] $_.DisplayVersion -ge [System.Version] "${version}" })

{

Write-Host "Installed"

exit 0

}

exit 1

Feedback

Feedback