Inleiding

In dit document wordt beschreven hoe u schadelijke verbindingen op een Windows-eindpunt kunt detecteren en blokkeren met de hostfirewall in Cisco Secure Endpoint.

Voorwaarden

Vereisten

- Host Firewall is beschikbaar met Secure Endpoint Advantage- en Premier-pakketten.

- Ondersteunde connectorversies

- Windows (x64): Secure Endpoint Windows-connector 8.4.2 en hoger.

- Windows (ARM): Secure Endpoint Windows-connector 8.4.4 en hoger.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Gids voor probleemoplossing

Dit document biedt een handleiding voor het blokkeren van schadelijke verbindingen met het gebruik van Cisco Secure Endpoint Host Firewall. Om te testen, gebruikt u de testpagina malware.wicar.org (208.94.116.246) om een handleiding voor probleemoplossing te maken.

Stappen voor het identificeren en blokkeren van schadelijke verbindingen

- Eerst moet u de URL of het IP-adres identificeren dat u wilt bekijken en blokkeren. Kijk voor dit scenario naar malware.wicar.org.

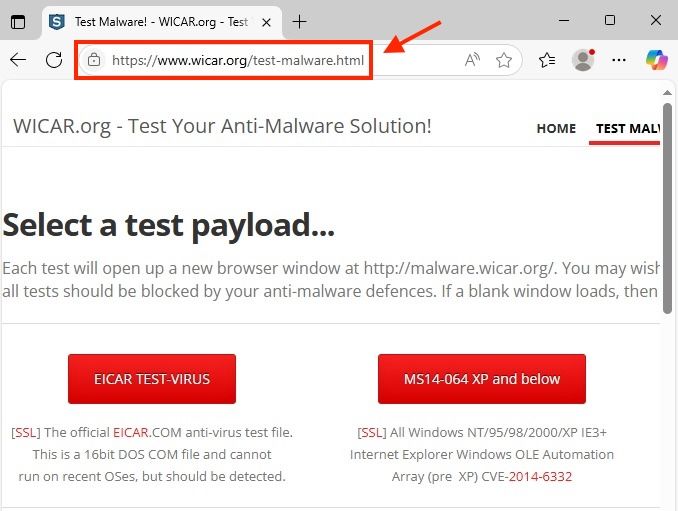

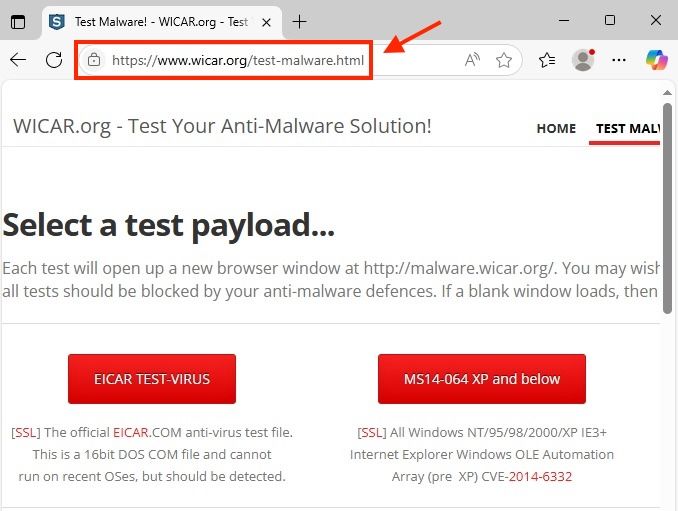

- Controleer of de toegang tot de URL succesvol is. malware.wicar.org verwijst door naar een andere URL, zoals in de afbeelding wordt weergegeven.

Kwaadaardige URL van browser

Kwaadaardige URL van browser

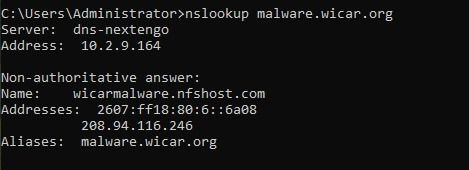

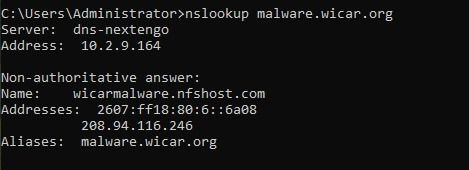

3. Gebruik de opdracht nslookup om het IP-adres op te halen dat is gekoppeld aan de URL malware.wicar.org.

nslookup-uitvoer

nslookup-uitvoer

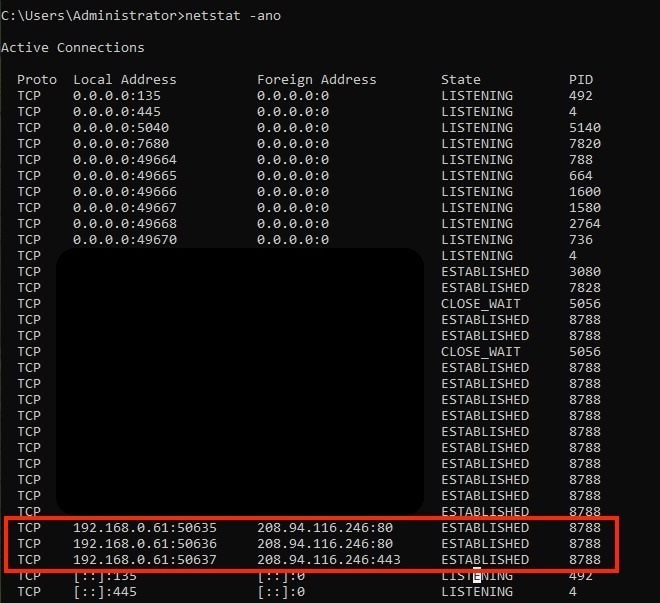

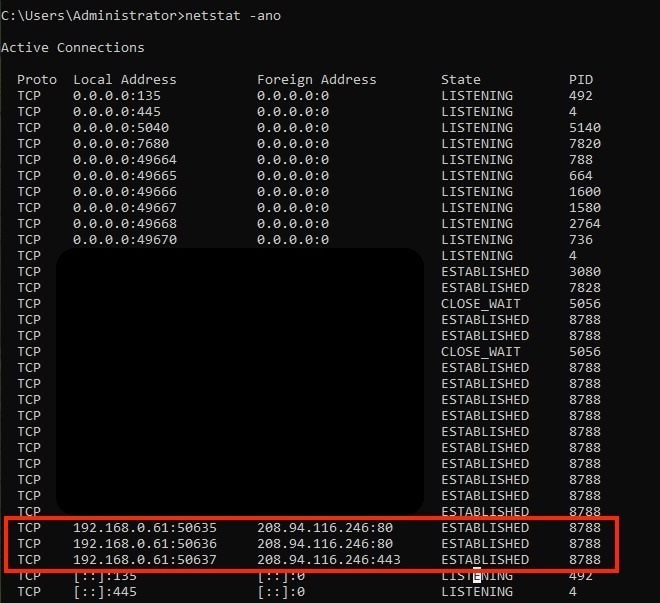

4. Zodra het schadelijke IP-adres is verkregen, controleert u de actieve verbindingen op het eindpunt met de opdracht: netstat -ano.

netstat voor alle aansluitingen

netstat voor alle aansluitingen

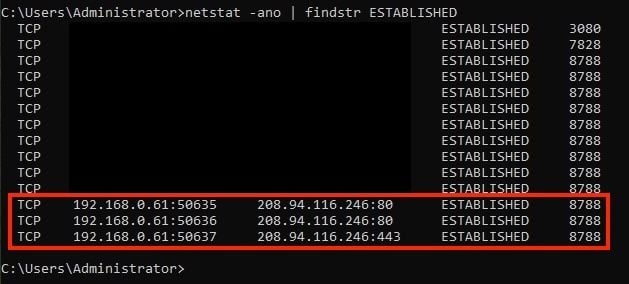

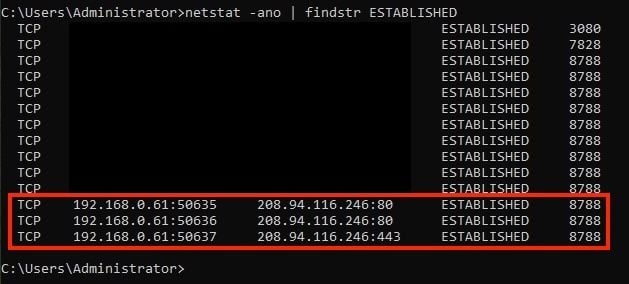

5. Om actieve verbindingen te isoleren, past u een filter toe om alleen gevestigde verbindingen weer te geven.

netstat voor gevestigde verbindingen

netstat voor gevestigde verbindingen

6. Zoek het IP-adres dat is verkregen met de opdracht lookup in de vorige uitvoer. Identificeer de bron-IP, bestemming-IP, bronpoort en bestemmingspoort.

- Lokaal IP: 192.168.0.61

- Extern IP: 208.94.116.246

- Lokale poort: niet van toepassing

- Bestemming Porto 80 en 443

7. Zodra u over deze informatie beschikt, navigeert u naar het Cisco Secure Endpoint Portal om de hostfirewallconfiguratie te maken.

Configuratie van firewall en maken van regels voor host

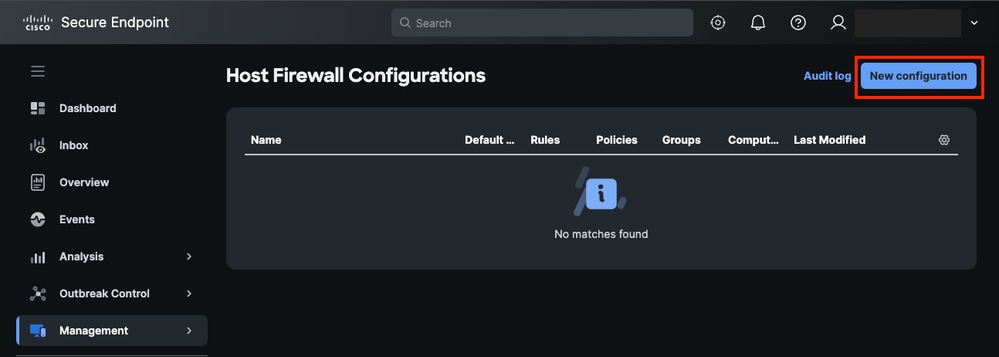

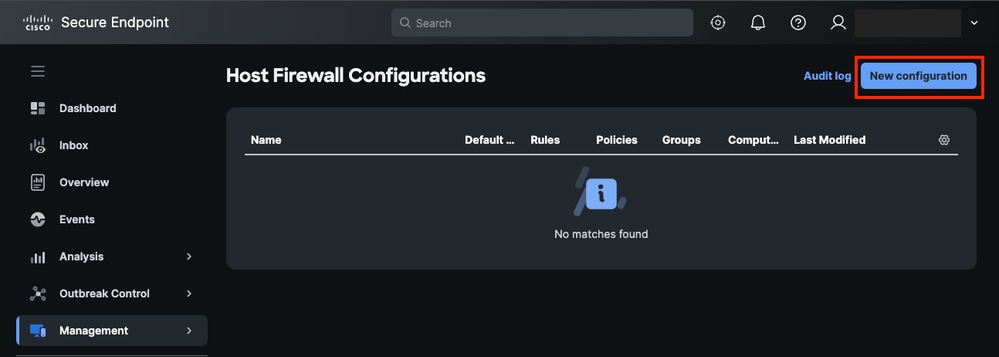

- Navigeer naar Beheer > Host Firewall en klik op Nieuwe configuratie.

Host Firewall Nieuwe configuratie

Host Firewall Nieuwe configuratie

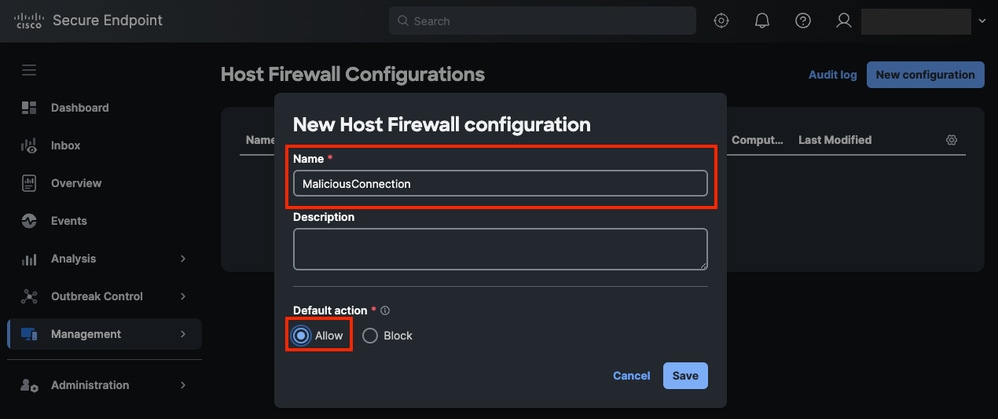

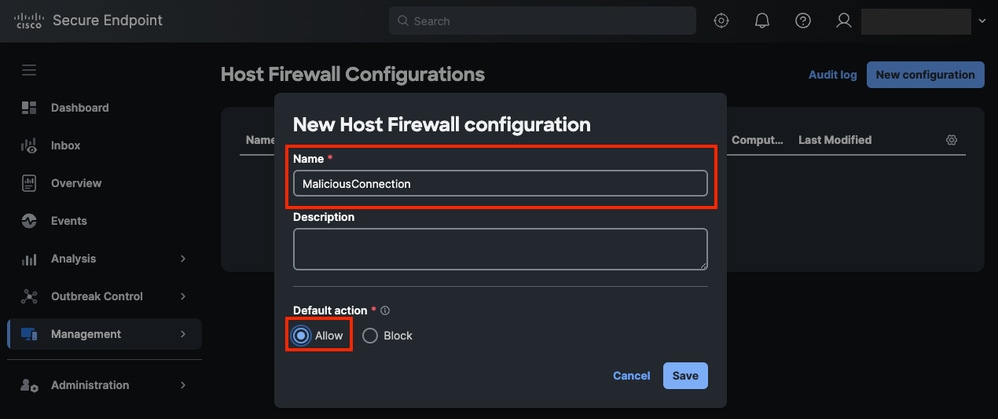

- Selecteer een naam en de standaardactie. Selecteer in dit geval Toestaan.

Naam en standaardactie van de configuratie van de hostfirewall

Naam en standaardactie van de configuratie van de hostfirewall

Opmerking: houd er rekening mee dat u een blokregel maakt, maar dat u ander verkeer moet toestaan om impact op legitieme verbindingen te voorkomen.

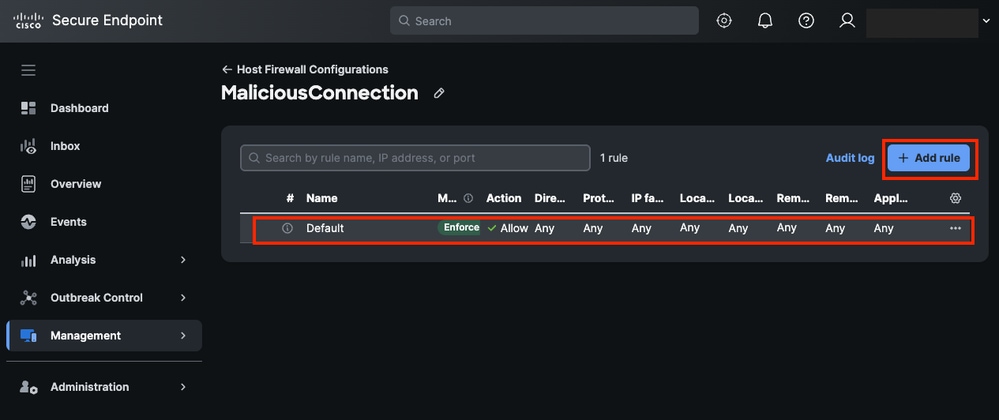

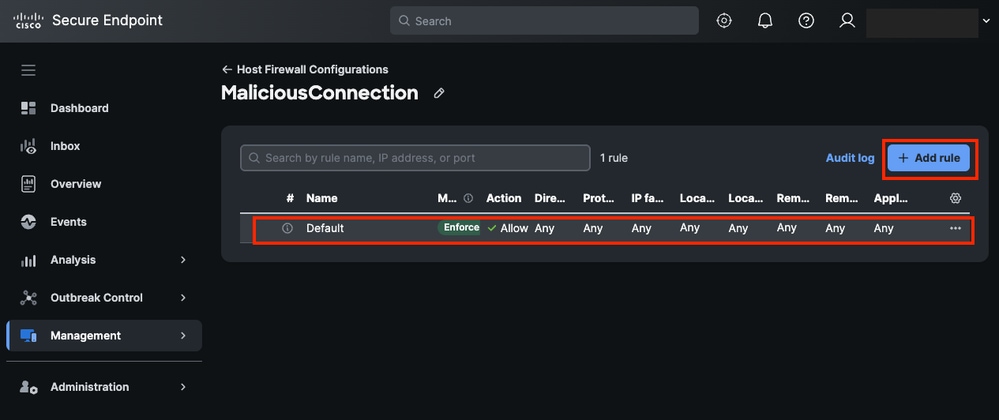

- Controleer of de standaardregel is gemaakt en klik op Regel toevoegen.

Regel toevoegen in hostfirewall

Regel toevoegen in hostfirewall

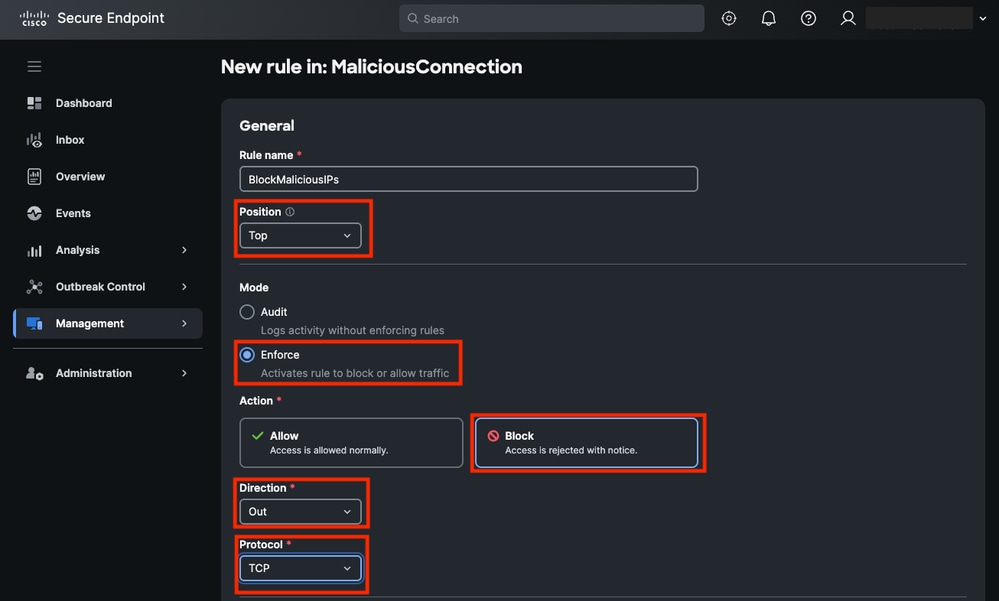

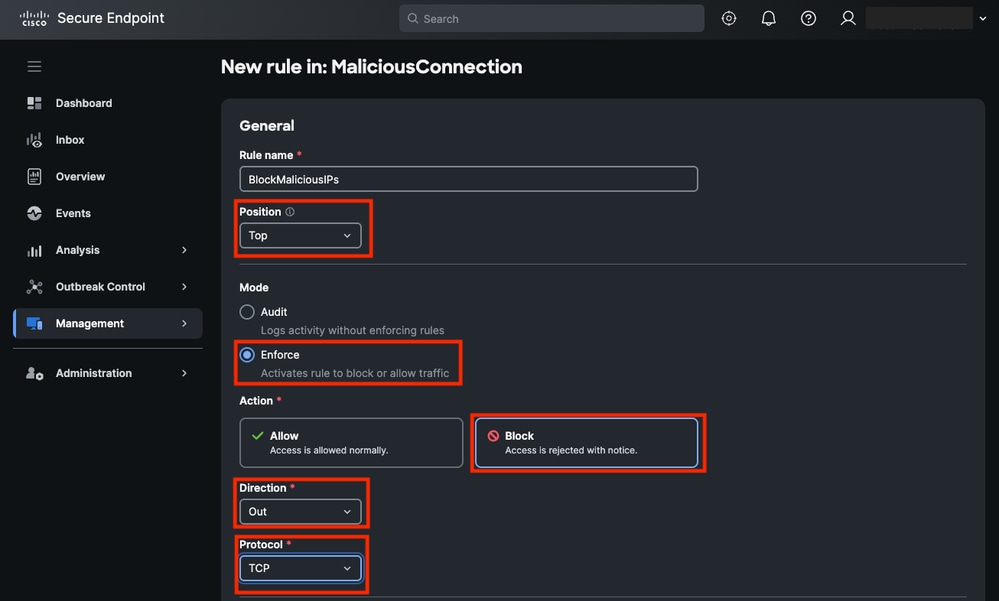

- Wijs een naam toe en stel de volgende parameters in:

- Positie: boven

- Modus: afdwingen

- Actie: blokkeren

- Richting: Uit

- Protocol: TCP

Algemene parameters regel

Algemene parameters regel

Opmerking: wanneer u schadelijke verbindingen van een intern eindpunt naar een externe bestemming adresseert, meestal naar het internet, kan de richting altijd uit zijn.

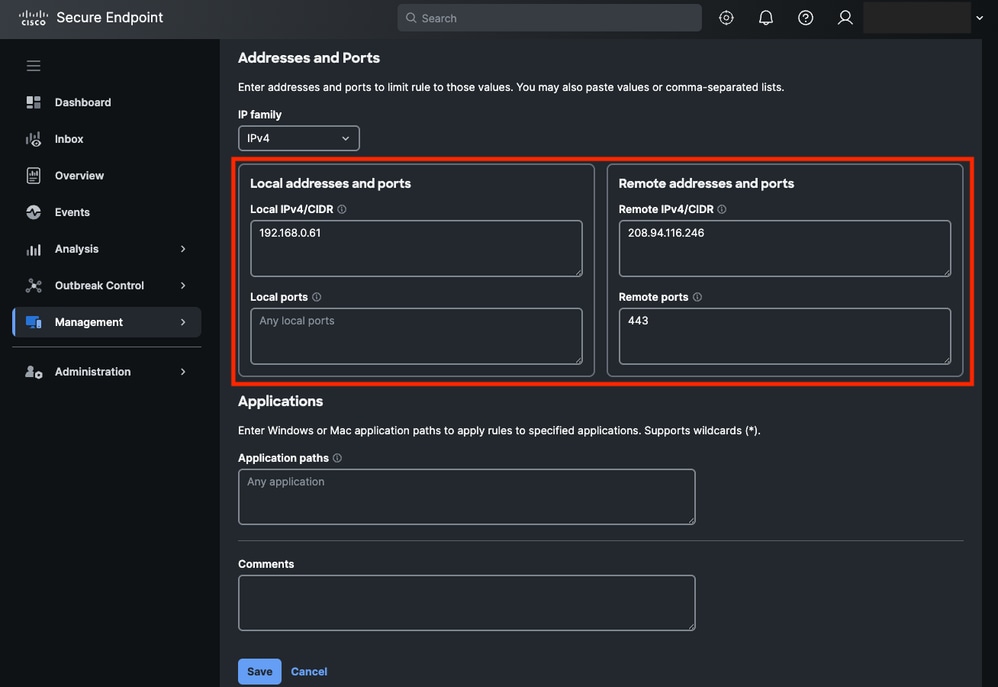

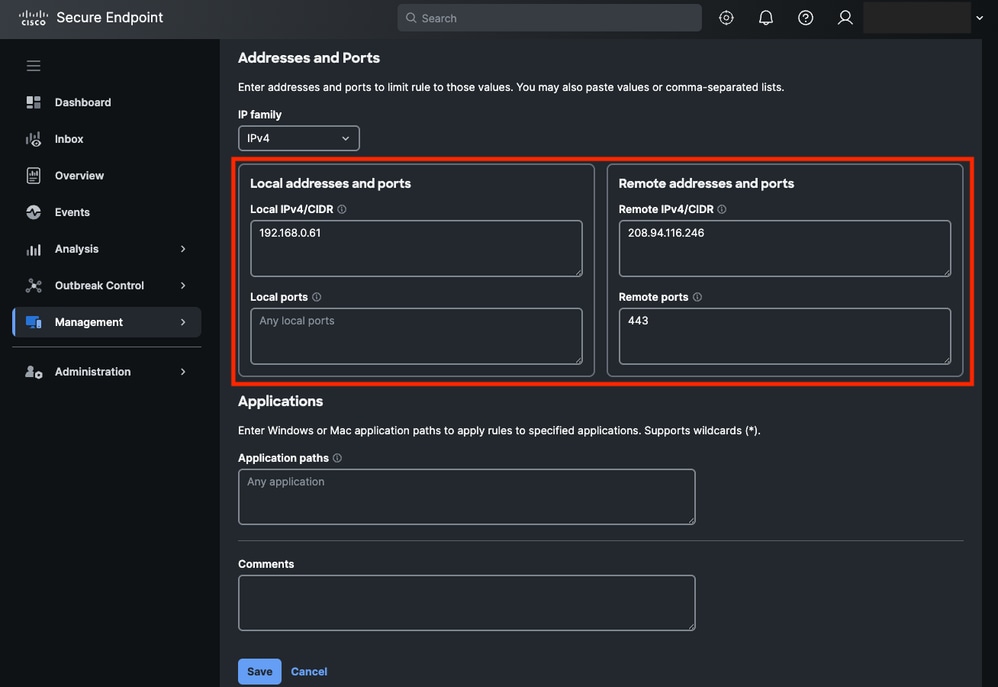

- Geef de lokale en bestemmings-IP's op:

- Lokaal IP: 192.168.0.61

- Extern IP: 208.94.116.246

- Laat het lokale Portfield leeg.

- Stel de bestemmingspoort in op 80 en 443, deze komen overeen met HTTP en HTTPS.

Regel Adressen en poorten

Regel Adressen en poorten

6. Klik ten slotte op Opslaan.

Host Firewall inschakelen in het beleid en de nieuwe configuratie toewijzen

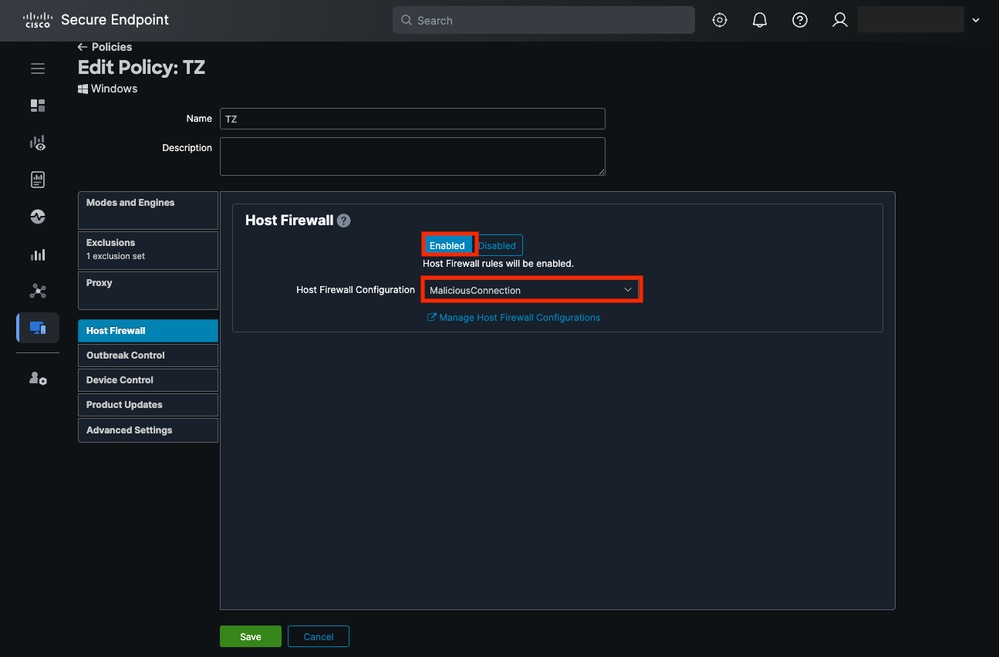

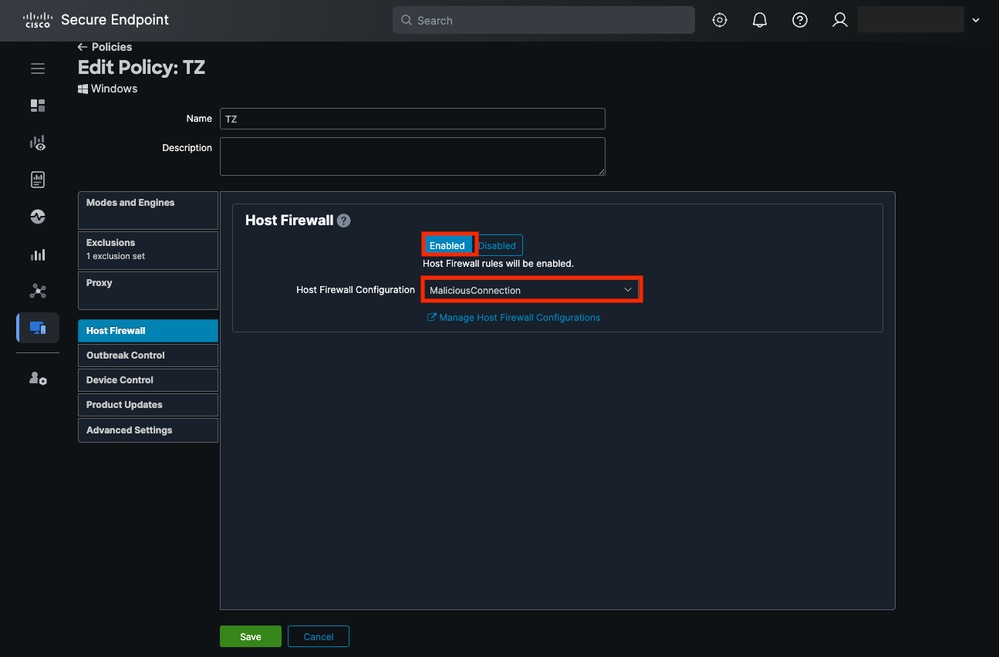

- Navigeer in het Secure Endpoint Portal naar Beheer > Beleid en selecteer het beleid dat is gekoppeld aan het eindpunt waar u schadelijke activiteiten wilt blokkeren.

- Klik op Bewerken en navigeer naar het tabblad Host Firewall.

- Schakel de functie Host Firewall in en selecteer de recente configuratie, in dit geval MaliciousConnection.

Hostfirewall ingeschakeld in beleid voor beveiligd eindpunt

Hostfirewall ingeschakeld in beleid voor beveiligd eindpunt

- Klik op Save (Opslaan).

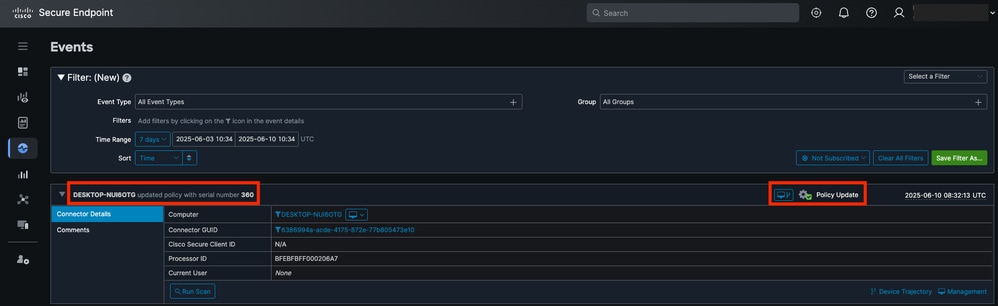

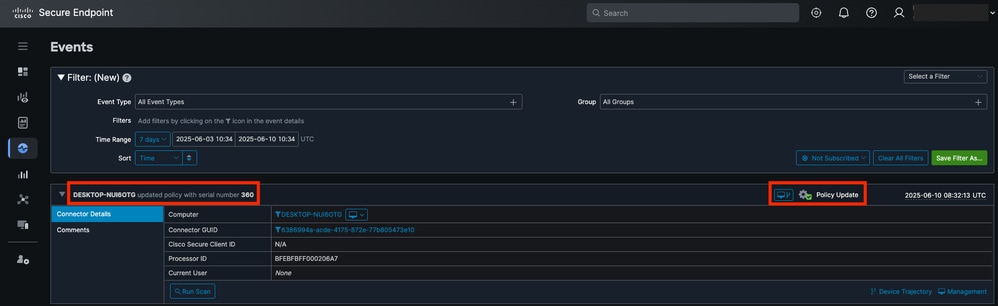

- Controleer ten slotte of het eindpunt de beleidswijzigingen heeft toegepast.

Policy Update Event

Policy Update Event

De configuratie lokaal valideren

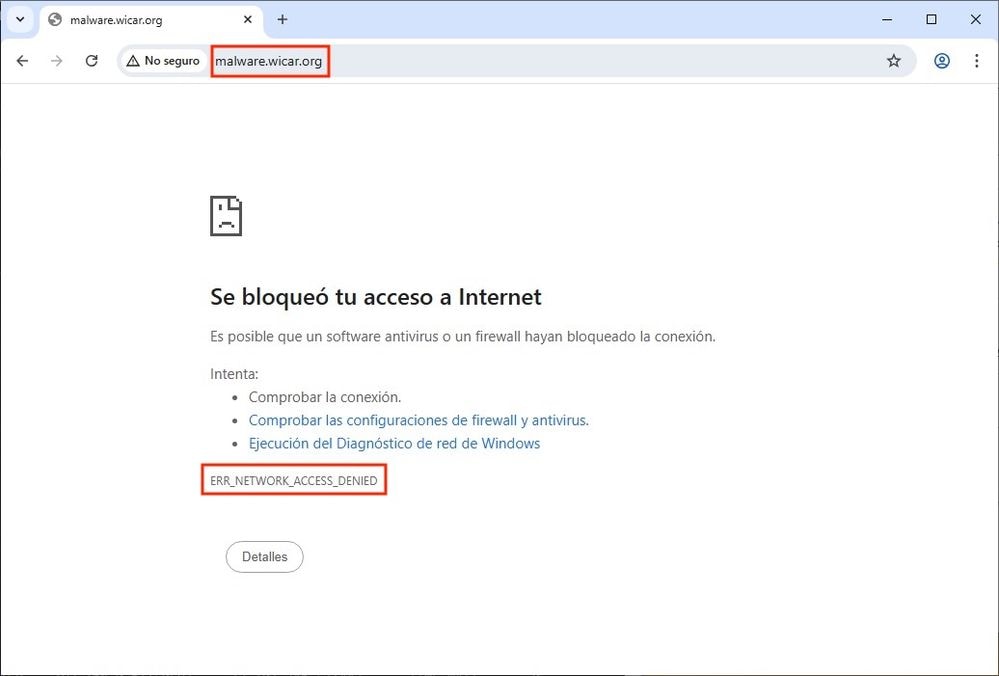

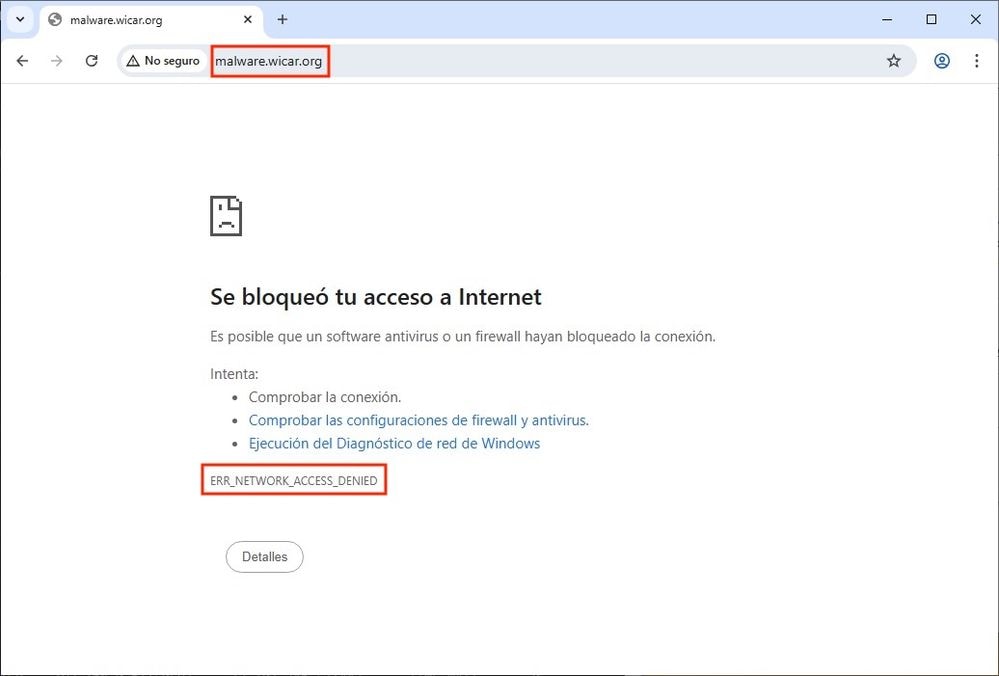

- Gebruik de URL malware.eicar.org in een browser om te bevestigen dat deze is geblokkeerd.

Fout bij netwerktoegang geweigerd vanuit browser

Fout bij netwerktoegang geweigerd vanuit browser

- Controleer of er geen verbindingen tot stand zijn gebracht nadat u de blokkering hebt bevestigd. Gebruik de opdracht netstat -ano | findstr ESTABLISHED om ervoor te zorgen dat het IP-adres dat is gekoppeld aan de schadelijke URL (208.94.116.246) niet zichtbaar is.

Logbestanden bekijken

1. Navigeer op het eindpunt naar de map:

C:\Program Files\Cisco\AMP\<Connector version>\FirewallLog.csv

Opmerking: Het logbestand bevindt zich in de map <install directory>\Cisco\AMP\<Connector version>\FirewallLog.csv

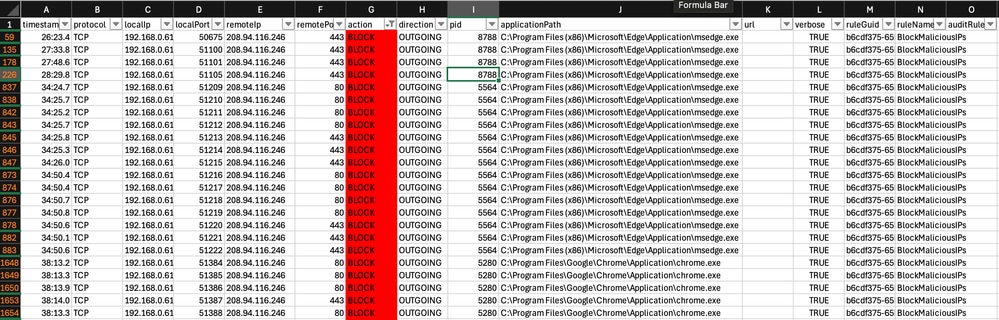

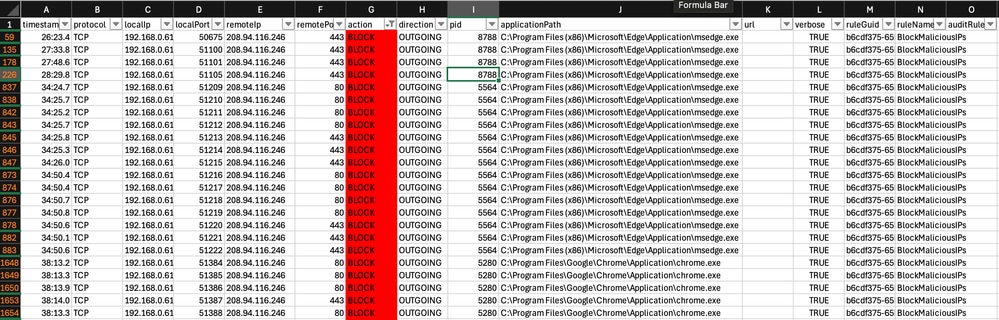

2. Open het CSV-bestand om overeenkomsten voor de actieregel Blok te valideren. Gebruik een filter om onderscheid te maken tussen verbindingen toestaan en blokkeren. Firewall logt in CSV-bestand

Firewall logt in CSV-bestand

Orbital gebruiken om firewalllogboeken op te halen

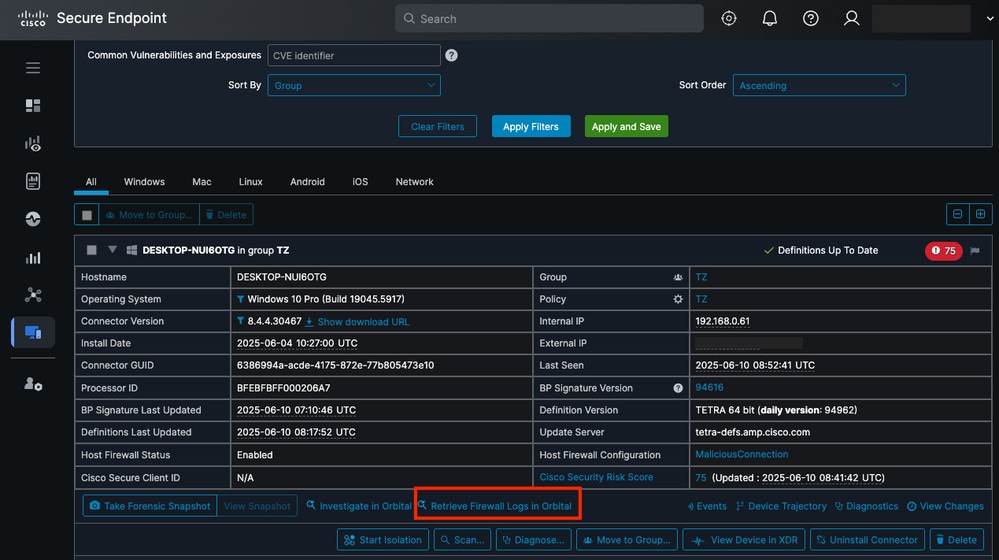

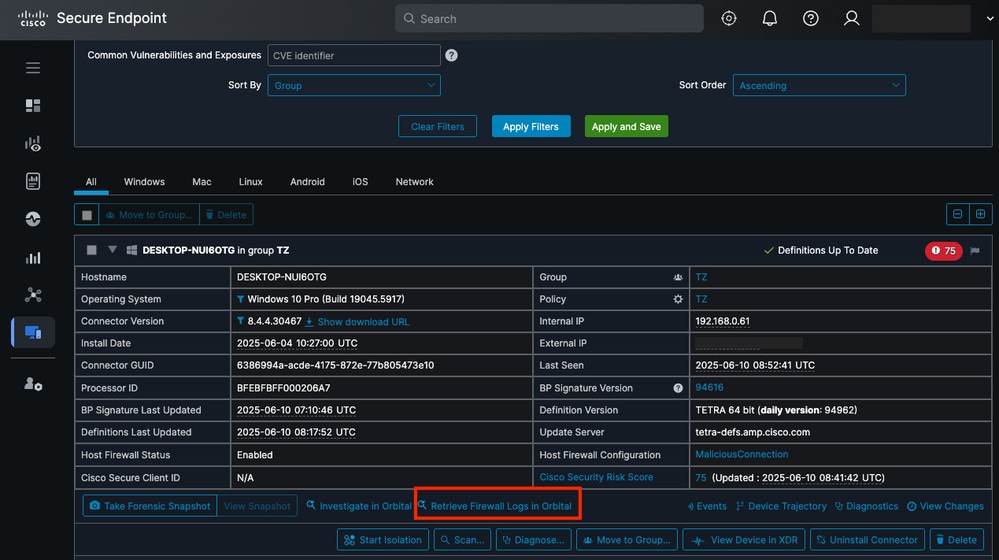

- Navigeer in het Secure Endpoint Portal naar Beheer > Computers, zoek het eindpunt en klik op Firewall-logboeken ophalen in Orbital. Deze actie leidt je door naar het Orbital Portal.

Knop om firewalllogboeken in Orbital op te halen

Knop om firewalllogboeken in Orbital op te halen

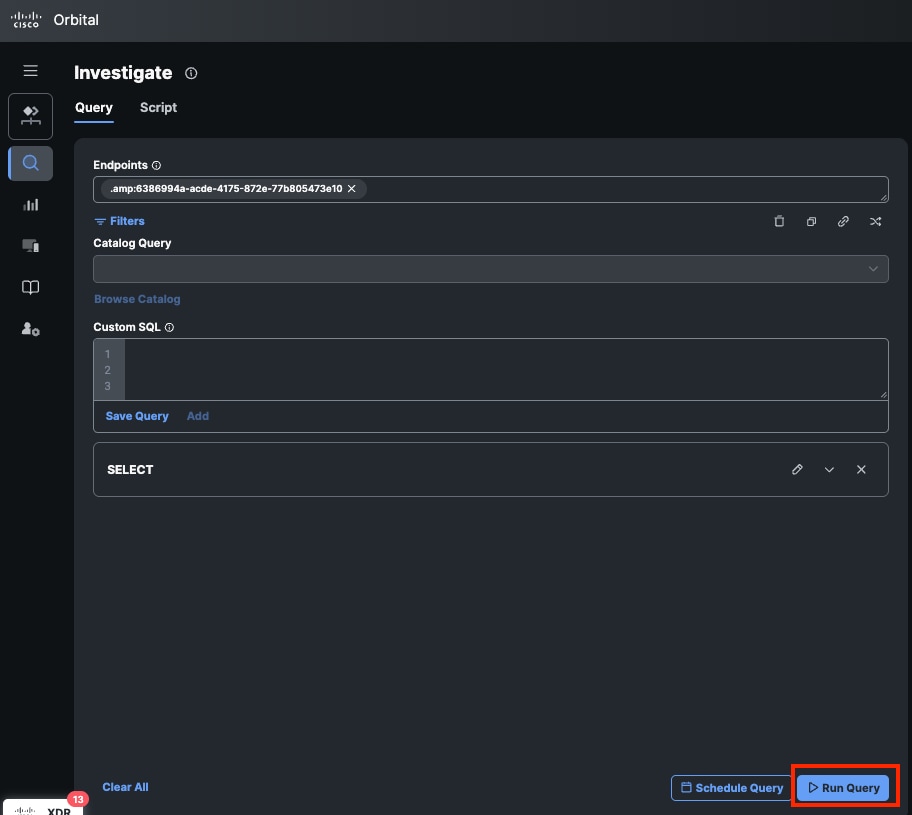

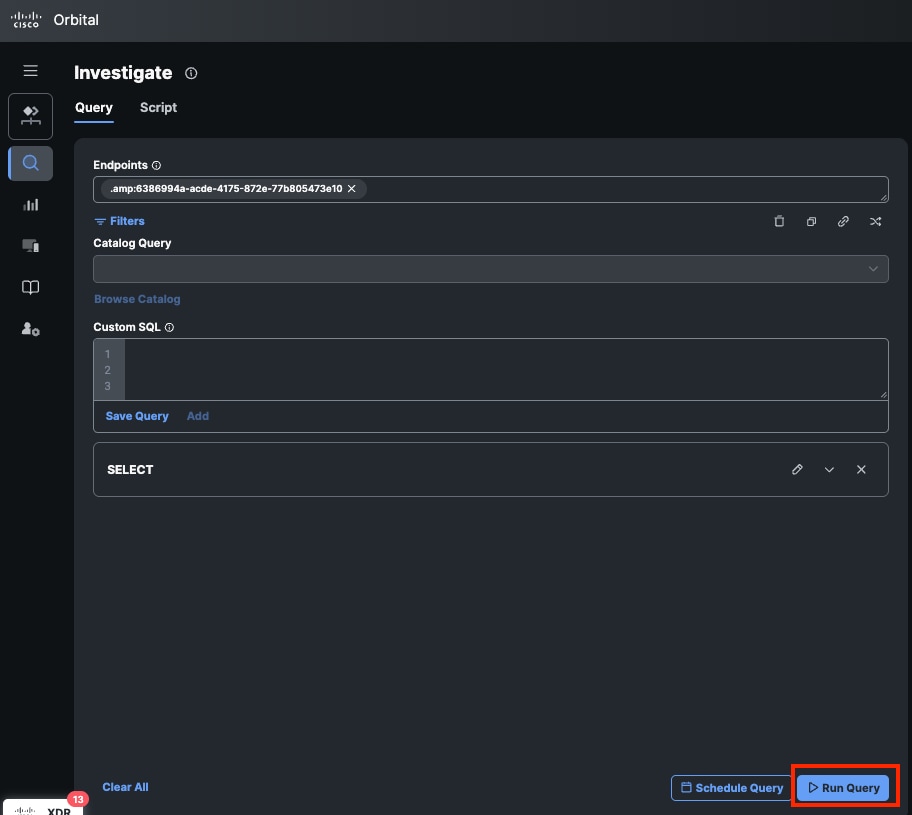

- Klik in het Orbital Portal op Query uitvoeren. Met deze actie worden alle logs weergegeven die zijn opgenomen op het eindpunt voor de hostfirewall.

Query vanuit orbitaal uitvoeren

Query vanuit orbitaal uitvoeren

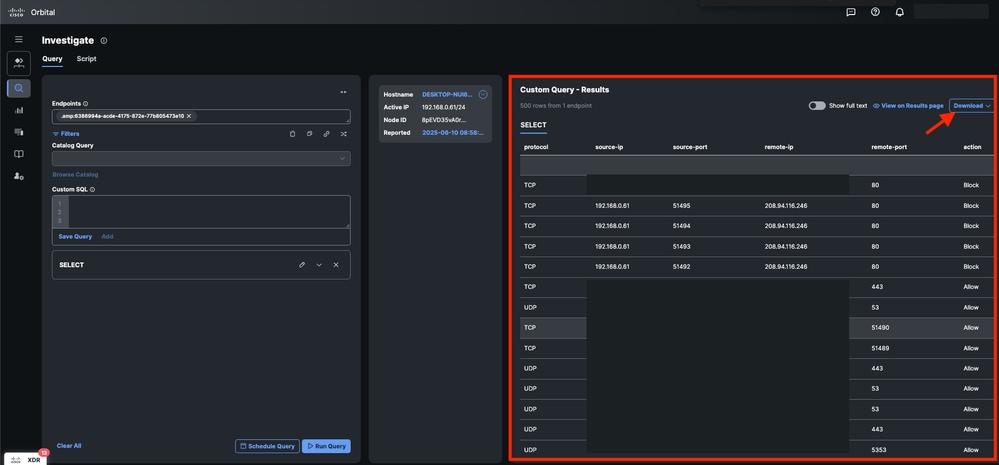

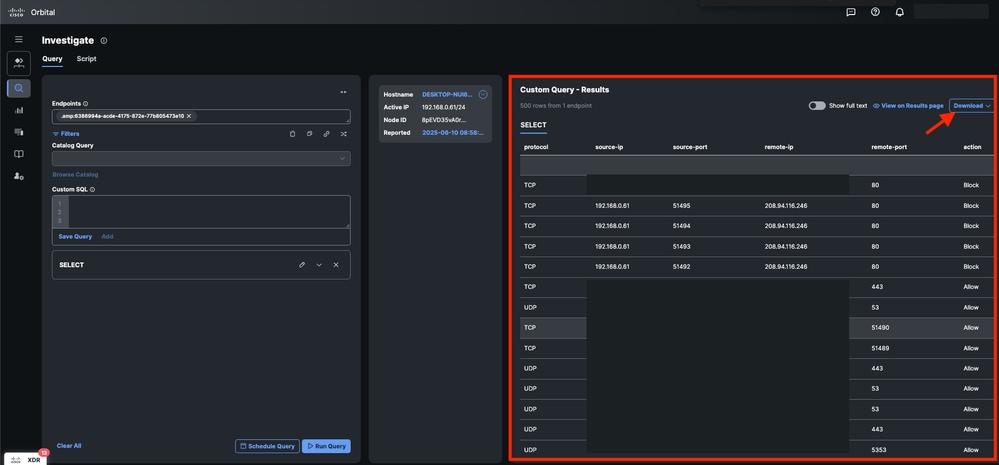

- De informatie is zichtbaar in de resultatenbalk, of u kunt deze downloaden.

Zoekresultaten van Orbital

Zoekresultaten van Orbital

Feedback

Feedback