Inleiding

In dit document worden de configuratiestappen beschreven die nodig zijn om Cisco Secure Email (CES) te integreren met Microsoft 365-quarantaine.

Achtergrondinformatie

In moderne e-mailinfrastructuren worden meestal meerdere beveiligingslagen geïmplementeerd, wat kan resulteren in berichten die door verschillende systemen in quarantaine worden geplaatst. Om de gebruikerservaring te verbeteren en consistente meldingsworkflows te behouden, wordt aanbevolen het quarantainebeheer te centraliseren binnen één platform.

Deze handleiding beschrijft het proces voor het omleiden van ongewenste berichten, zoals spam en graymail, gedetecteerd door Cisco CES naar de Microsoft 365-gebruikersquarantaine.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Een actieve huurder in CES Gateway

- Een actieve tenant in Microsoft Exchange online

- Toegang tot Microsoft 365 (O365)-services

- Een Microsoft 365 Defender-licentie (vereist om quarantainebeleid en -meldingen te configureren)

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Microsoft 365 (O365) configureren

Begin met het instellen van Microsoft 365 om in quarantaine geplaatste berichten te ontvangen en te beheren.

Quarantainemeldingen inschakelen in Microsoft Exchange Online

Er zijn meerdere configuratieopties om te bepalen hoe berichten naar Microsoft 365-quarantaine worden geleid.

Als het doel is om te voorkomen dat eindgebruikers toegang krijgen tot in quarantaine geplaatste berichten of quarantainemeldingen ontvangen, kan dit worden bereikt door een regel voor e-mailstromen (transport) te implementeren die de berichten rechtstreeks naar quarantaine leidt.

Omgekeerd, als de eis is dat eindgebruikers quarantaine-meldingen ontvangen en de mogelijkheid hebben om berichten vrij te geven, moet de regelconfiguratie dienovereenkomstig worden aangepast. In dit scenario moet de waarde Spam Confidence Level (SCL) worden ingesteld op 9, waarmee het bericht wordt aangeduid als zeer vertrouwelijke spam en waarmee gebruikersmeldingen en releasefunctionaliteit mogelijk zijn.

Deze configuraties worden beschreven in de officiële documentatie van Microsoft; Microsoft Quarantine Notification configuratie.

Het voorbeeld illustreert de configuratie waarmee eindgebruikers quarantainemeldingen en vrijgaveberichten kunnen ontvangen.

Een e-mailstroomregel maken

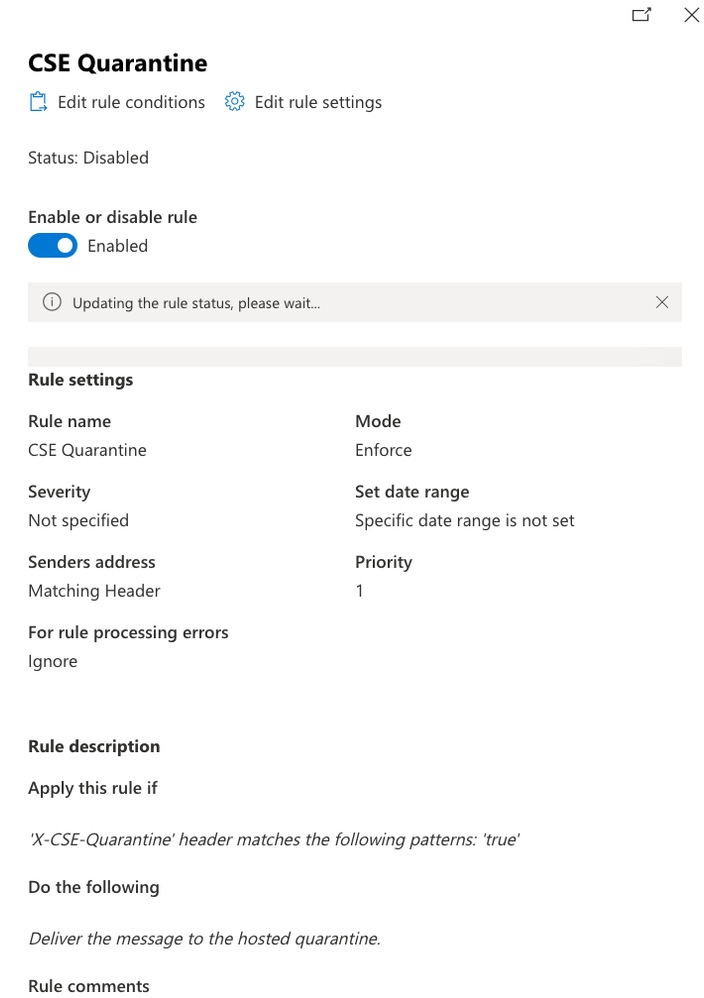

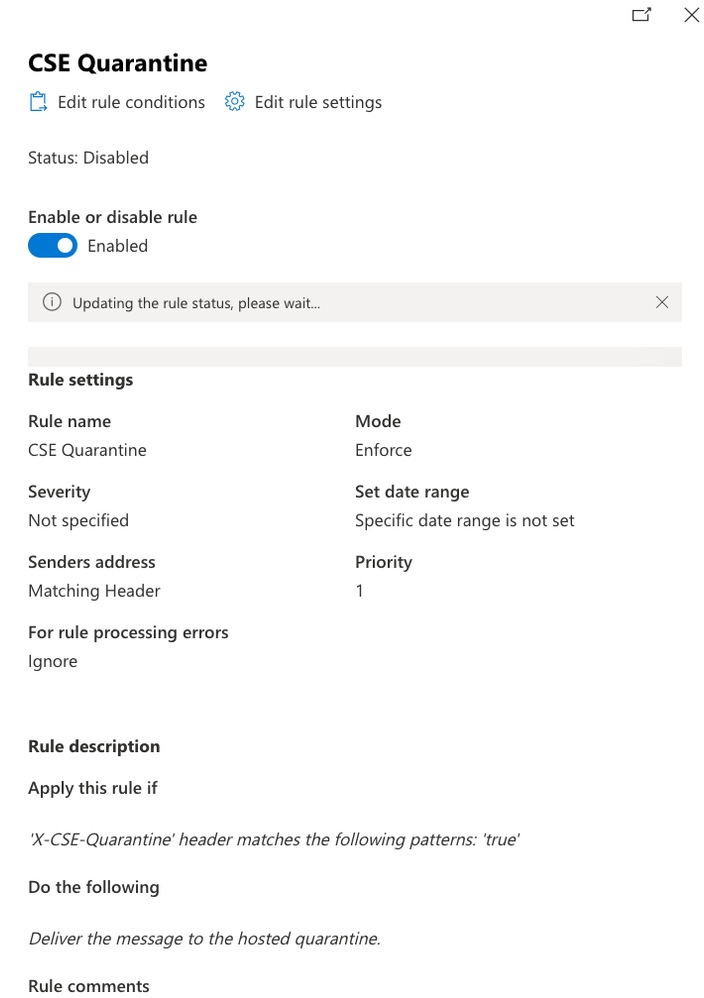

Als meldingen eenmaal actief zijn, configureert u een regel die berichten die zijn gemarkeerd door CES Gateway doorstuurt naar de quarantaine die wordt gehost door Microsoft.

- Open het Microsoft Exchange Admin Center.

- Navigeer in het linkermenu naar Mail Flow > Regels.

- Klik op Regel toevoegen en kies Een nieuwe regel maken.

- Stel de naam van de regel in op CSE Quarantaine Rule.

- Als u deze regel toepast, kiest u De berichtkoptekst en kiest u Tekstpatronen die overeenkomen.

- Voer in de naam van de koptekst X-CSE-Quarantaine in en stel de waarde in op true.

- Kies onder Doe het volgende, Wijzig de berichteigenschappen, Stel het spambetrouwbaarheidsniveau in en vervolgens 9.

- Sla de configuratie op.

- Controleer na het opslaan of de regel is ingeschakeld.

Op de foto zie je hoe de regel eruit ziet.

Microsoft-regel

Microsoft-regel

Cisco Secure Email configureren

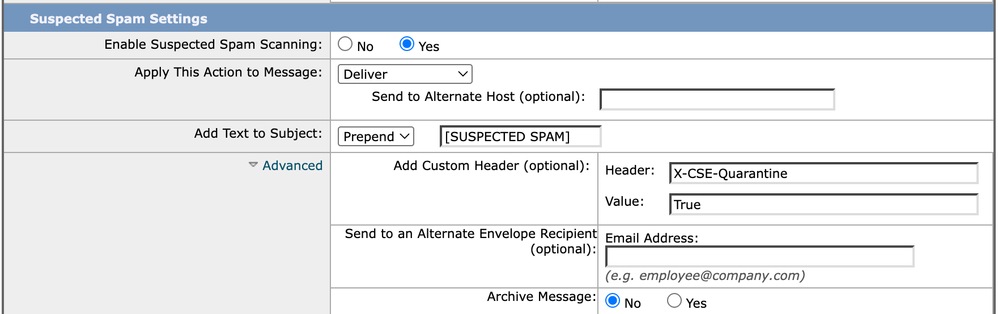

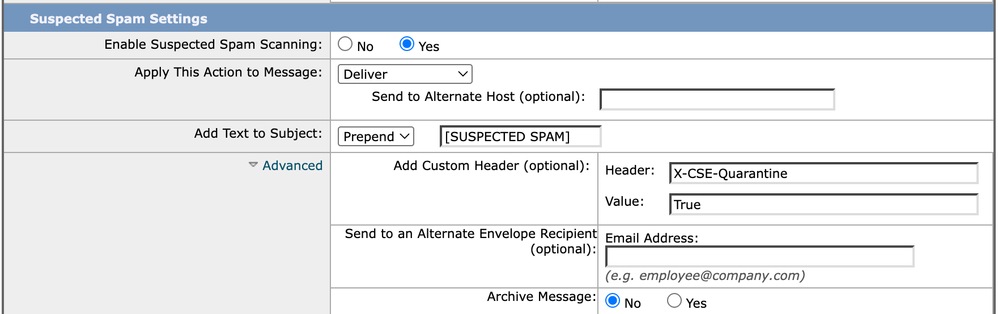

In Cisco CES kan een aangepaste header (X-CSE-Quarantine: true) worden toegevoegd aan elk bericht dat moet worden omgeleid naar de quarantaine van Microsoft. Deze berichten kunnen worden gemarkeerd door elk inhoudsfilter of elke engine in CES. In dit voorbeeld is het geconfigureerd voor berichten met verdachte spam.

- Open de Cisco Secure Email Management Console.

- Ga naar E-mailbeleid > Beleid voor inkomende e-mail.

- Bewerk het beleid dat u wilt wijzigen (kies bijvoorbeeld het standaardbeleid).

- Klik op de Spam-instellingen voor het gekozen beleid.

- Wijzig onder Verdachte spam de actie van Quarantaine in Leveren.

- Klik op Geavanceerd en voeg een aangepaste koptekst toe:

- Naam koptekst: X-CSE-Quarantine

- Waarde: true (dezelfde waarde die in de Microsoft-regel wordt gebruikt)

- Klik op Indienen en vervolgens Wijzigingen vastleggen om de configuratie toe te passen.

Op de foto zie je hoe de configuratie eruit ziet.

CES-configuratie

CES-configuratie

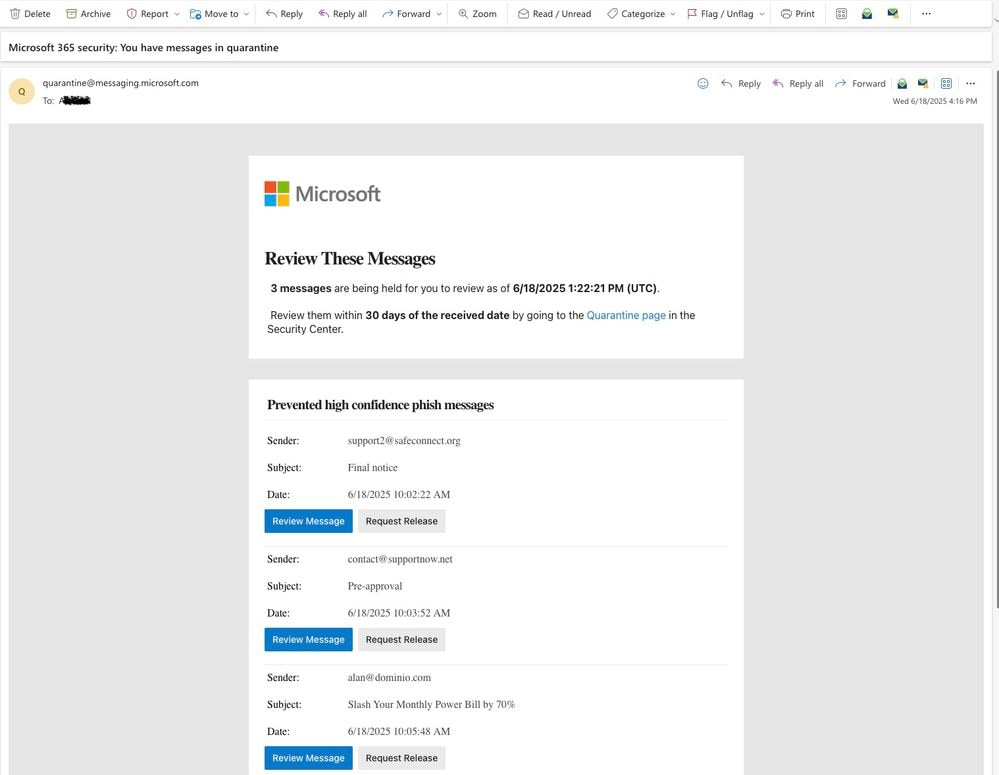

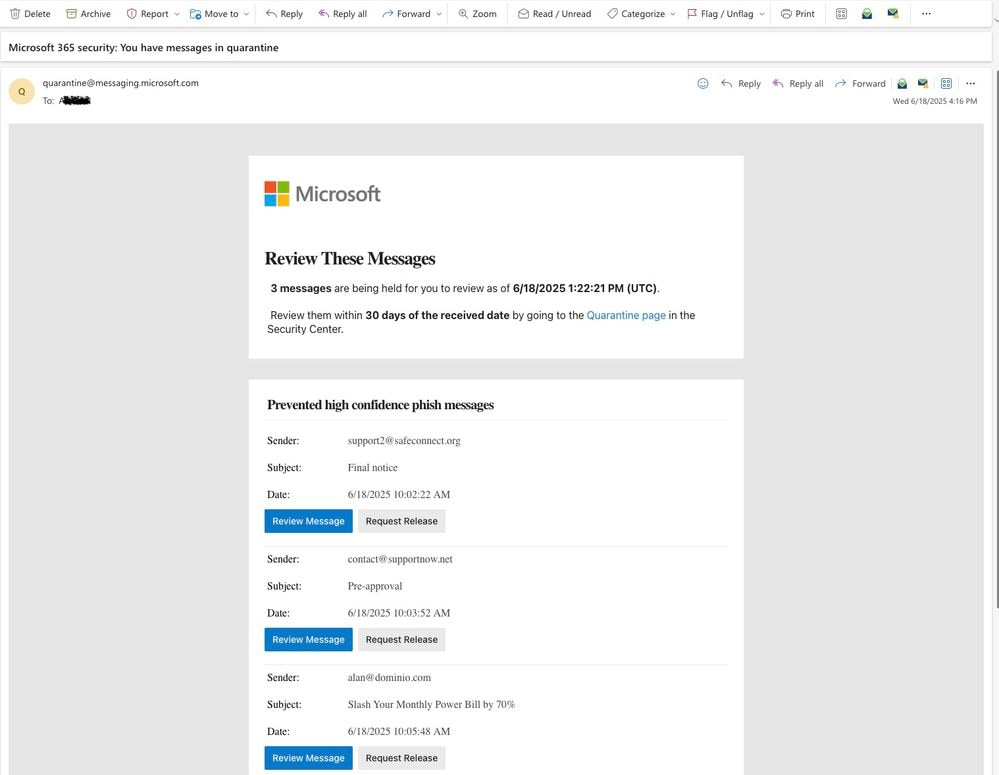

Verifiëren

Vanaf dit punt worden e-mails die door Cisco CES zijn geïdentificeerd als potentiële spam, gelabeld met de aangepaste header. Microsoft 365 detecteert deze tag en stuurt het bericht door naar de Microsoft-quarantaine.

Gebruikers ontvangen quarantaine-meldingen volgens de Microsoft 365-configuratie.

Problemen oplossen

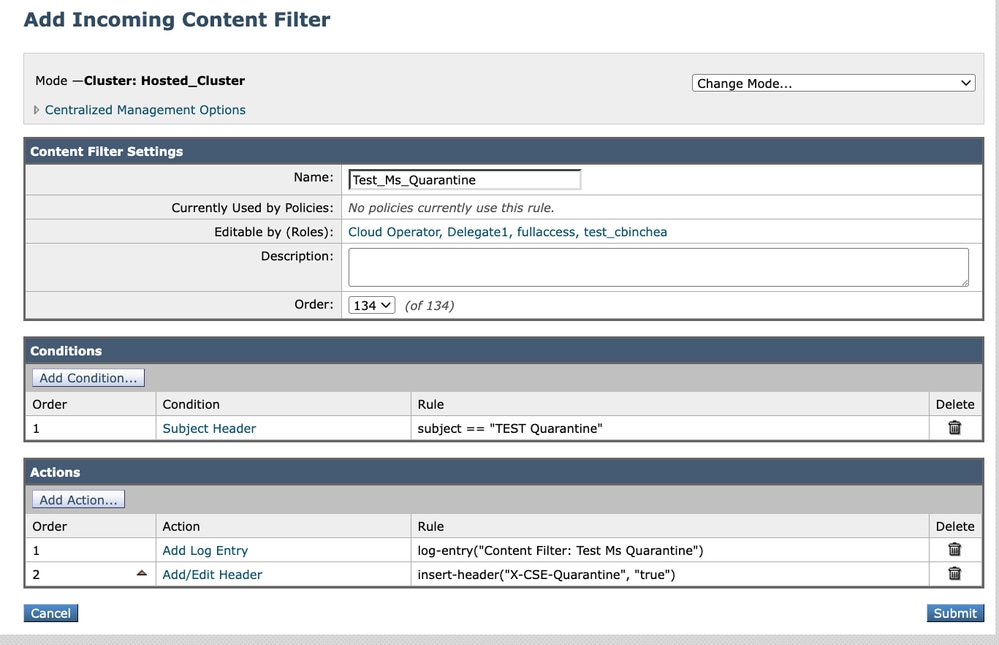

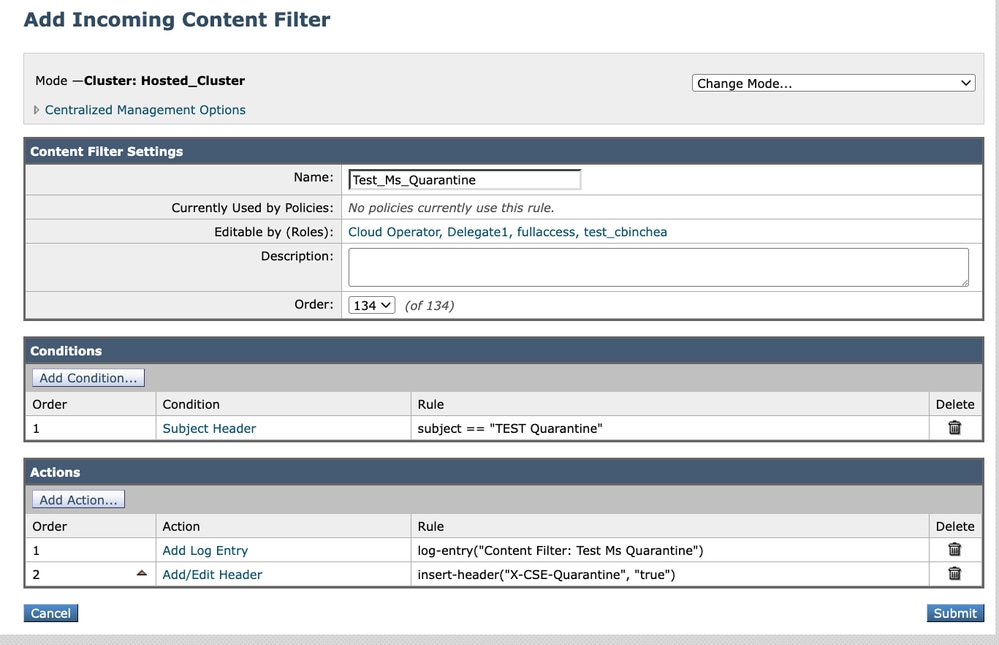

Om de effectiviteit van de configuratie te valideren en te bevestigen dat Microsoft het bericht naar de beoogde quarantaine stuurt, kan een filter voor binnenkomende inhoud worden gemaakt om dezelfde koptekst in te voegen wanneer het berichtonderwerp overeenkomt met een specifiek trefwoord of patroon.

Door dit filter te implementeren, voegt de Secure Email Gateway (SEG) de aangewezen header toe, waardoor Microsoft 365 het bericht kan verwerken volgens de standaard anti-spam logica - effectief het gedrag repliceren dat kan optreden als de header wordt geïnjecteerd door de native spam filtering engine.

Hier is een voorbeeld van een inhoudsfilter:

Inhoudsfilter test

Inhoudsfilter test

Feedback

Feedback