Meerdere certificaatverificatie configureren op FTD voor RAVPN

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt de procedure beschreven voor het gebruik van Multiple Certificate Authentication for Secure Client on Firepower Threat Defense (FTD) dat wordt beheerd door FMC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Remote Access VPN (RAVPN)

- Ervaring met het Firepower Management Center (FMC)

- Basiskennis van X509-certificaten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD - 7,6

- Cisco FMC - 7,6

- Windows 11 met Cisco Secure Client 5.1.4.74

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Voorafgaand aan softwareversie 7.0 ondersteunt FTD authenticatie op basis van één certificaat, wat betekent dat de gebruiker of de machine kan worden geverifieerd, maar niet beide, voor een enkele verbindingspoging.

Meerdere op certificaten gebaseerde authenticatie biedt de mogelijkheid om het certificaat van het apparaat of apparaat te laten valideren door de dreiging, om ervoor te zorgen dat het apparaat een door het bedrijf uitgegeven apparaat is, naast het verifiëren van het gebruikersidentiteitscertificaat om VPN-toegang toe te staan met behulp van de Secure Client tijdens SSL- of IKEv2 EAP-fase.

Meerdere certificaatauthenticatie beperkt momenteel het aantal certificaten tot twee. Beveiligde client moet ondersteuning voor meervoudige certificaatverificatie aangeven. Als dat niet het geval is, gebruikt de gateway een van de oudere verificatiemethoden of mislukt de verbinding. Secure Clientversie 4.4.04030 of hoger ondersteunt op Multi-Certificate gebaseerde verificatie.

Configuraties

Configuratie op FTD

- Navigeer naar Apparaten > VPN > Externe toegang.

- Selecteer het VPN-beleid voor externe toegang en klik op Bewerken.

Opmerking: Als u geen VPN voor externe toegang hebt geconfigureerd, klikt u op Toevoegen om een nieuw VPN-beleid voor externe toegang te maken.

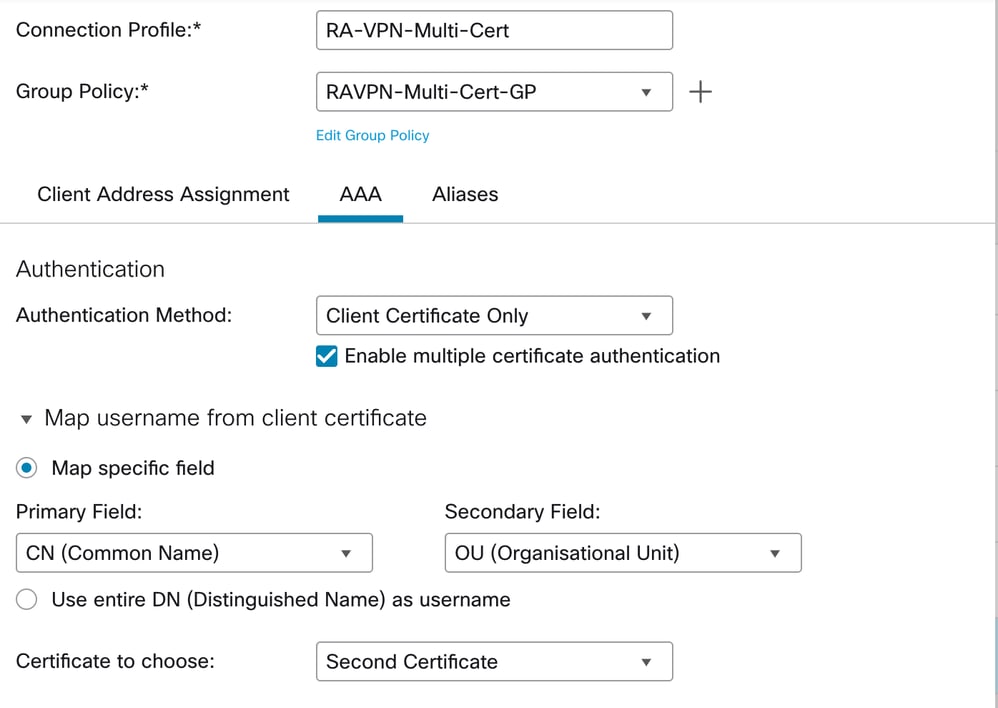

- Selecteer en bewerk een verbindingsprofiel om meerdere certificaatverificatie te configureren.

- Klik op AAA-instellingen en kies Verificatiemethode als Alleen clientcertificaat of Clientcertificaat en AAA.

Opmerking: Selecteer de verificatieserver als u de verificatiemethode Clientcertificaat en AAA hebt geselecteerd.

- Selecteer het selectievakje Meerdere certificaatverificatie inschakelen.

-

Kies een van de certificaten om de gebruikersnaam toe te wijzen uit het clientcertificaat:

-

Eerste certificaat — Selecteer deze optie om de gebruikersnaam toe te wijzen vanaf het machinecertificaat dat is verzonden vanaf de VPN-client.

-

Tweede certificaat — Selecteer deze optie om de gebruikersnaam toe te wijzen aan het gebruikerscertificaat dat door de client is verzonden.

De gebruikersnaam die van de client wordt verzonden, wordt gebruikt als de VPN-sessie-gebruikersnaam wanneer alleen certificaatverificatie is ingeschakeld. Wanneer AAA- en certificaatverificatie is ingeschakeld, is de VPN-sessiegebruikersnaam gebaseerd op de optie Prefill.

-

- Als u de optie Kaartspecifiek selecteert, die de gebruikersnaam uit het clientcertificaat bevat, worden in de velden Primair en Secundair de standaardwaarden weergegeven: Common Name (CN) en Organizational Unit (OU) respectievelijk.

AAA-instellingen van verbindingsprofiel

AAA-instellingen van verbindingsprofiel

8. Als u de optie Volledige DN als gebruikersnaam gebruiken selecteert, wordt de gebruikersidentiteit automatisch opgehaald. Een onderscheidende naam is een unieke identificatie, bestaande uit individuele velden die kunnen worden gebruikt als de identificatie bij het matchen van gebruikers met een verbindingsprofiel. DN-regels worden gebruikt voor verbeterde certificaatverificatie.

Opmerking: Als u het clientcertificaat en de AAA-verificatie hebt geselecteerd, selecteert u de optie Gebruikersnaam vooraf invullen in het aanmeldingsvenster van het certificaat om de secundaire gebruikersnaam in het clientcertificaat in te vullen wanneer de gebruiker verbinding maakt via de Secure Client VPN-module van Cisco Secure Client.

Gebruikersnaam verbergen in aanmeldingsvenster: de secundaire gebruikersnaam is vooraf ingevuld in het clientcertificaat, maar verborgen voor de gebruiker zodat de gebruiker de vooraf ingevulde gebruikersnaam niet wijzigt.

9. Raadpleeg Beveiligde client configureren (AnyConnect) voor externe toegang VPN op FTD voor andere gedetailleerde configuraties.

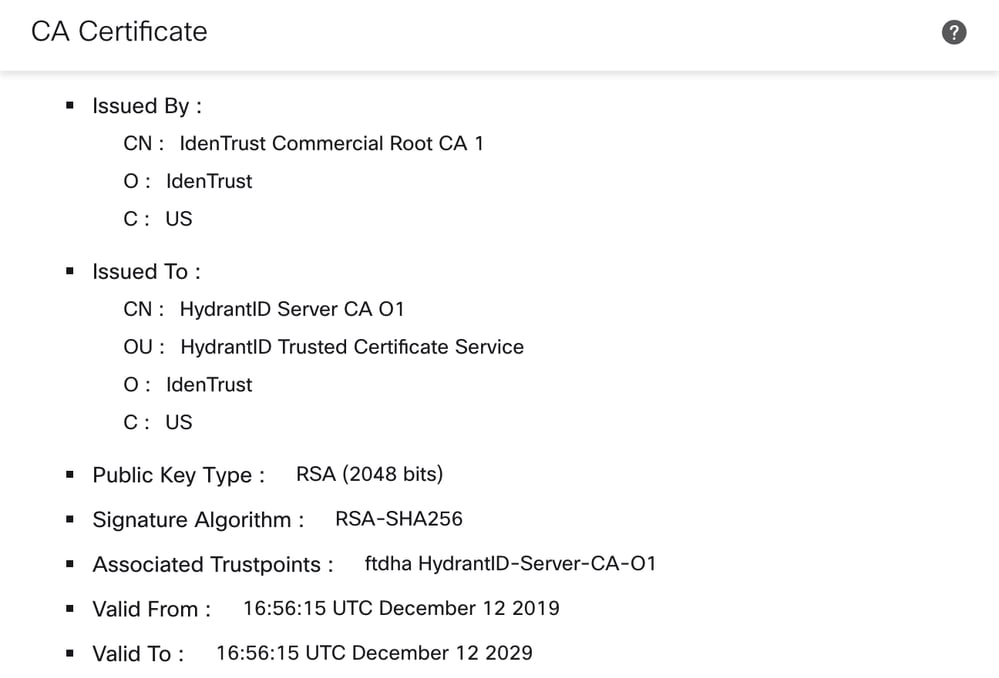

10. Upload de CA-certificaten van het gebruikersopslagcertificaat en het machineopslagcertificaat naar het FTD voor een succesvolle validatie. Aangezien in dit scenario het certificaat van de gebruikersopslag en het certificaat van de machineopslag door dezelfde certificeringsinstantie zijn ondertekend, volstaat de installatie van die ene certificeringsinstantie. Als het gebruikersopslagcertificaat en het machineopslagcertificaat door een andere CA zijn ondertekend, moeten beide CA-certificaten naar de FTD worden geüpload.

CA-certificaat geïnstalleerd op FTD van FMC

CA-certificaat geïnstalleerd op FTD van FMC

Opmerking: voor het AnyConnect-clientprofiel moet CertificateStore zijn ingesteld op All en CertificateStoreOverride op true als de gebruiker geen beheerdersrechten heeft.

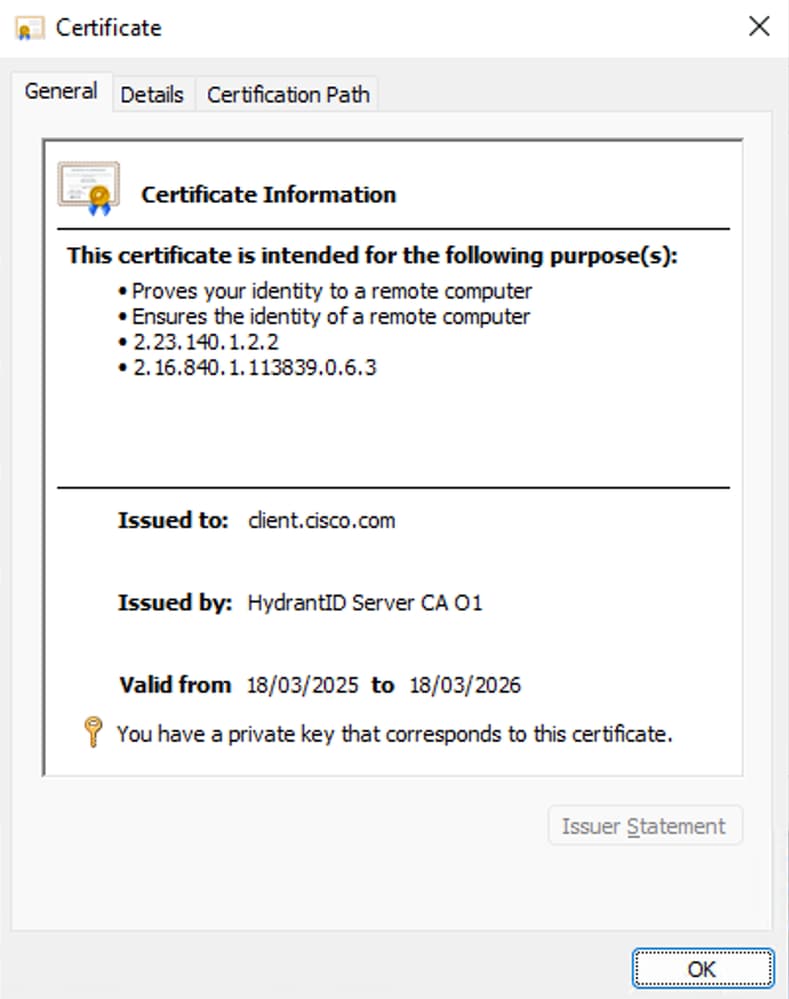

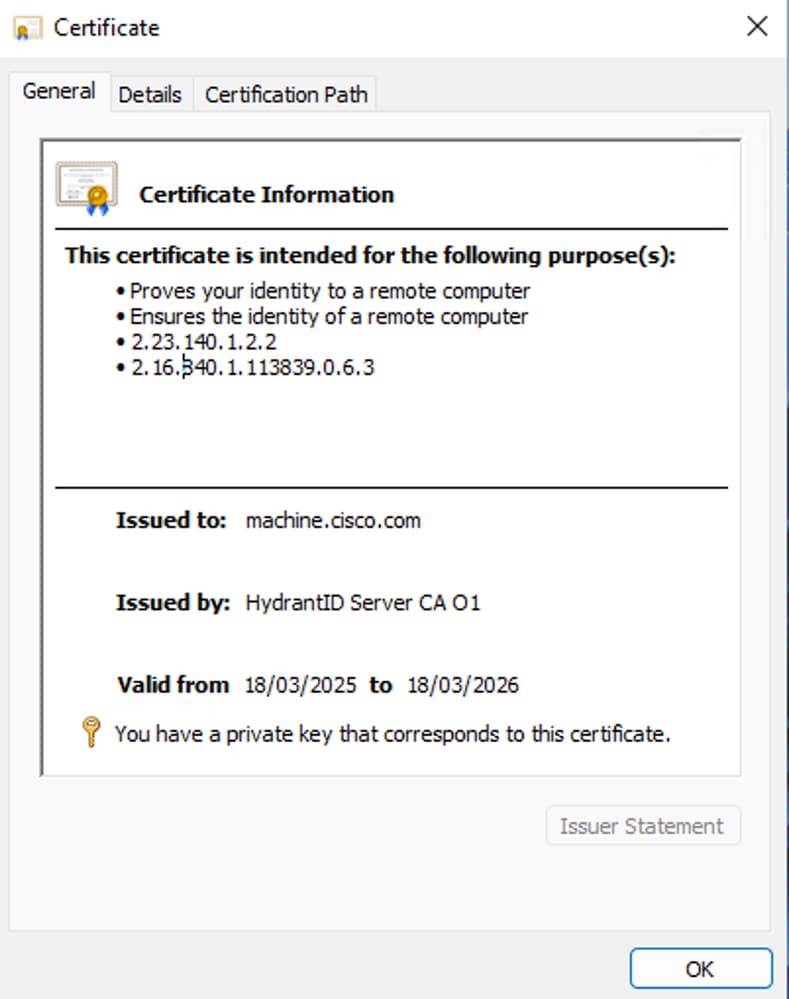

Certificaten op gebruikersmachine

Het gebruikerssysteem waarmee verbinding moet worden gemaakt met dit verbindingsprofiel, moet beschikken over geldige certificaten die zijn geïnstalleerd in het gebruikersarchief en het systeemarchief.

Certificaat uit gebruikerswinkel:

Gebruikerswinkelcertificaat

Gebruikerswinkelcertificaat

Certificaat van Machine Store:

machineopslagcertificaat

machineopslagcertificaat

Verifiëren

1. Controleer de configuratie van het verbindingsprofiel vanuit de FTD CLI:

firepower# show run tunnel-group

tunnel-group RA-VPN-Multi-Cert type remote-access

tunnel-group RA-VPN-Multi-Cert general-attributes

address-pool RAVPN-MultiCert-Pool

default-group-policy RAVPN-Multi-Cert-GP

tunnel-group RA-VPN-Multi-Cert webvpn-attributes

authentication multiple-certificate

group-alias RAVPN-MultiCert enable

2. Voer deze opdracht uit om de verbinding te verifiëren:

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : client.cisco.com Index : 28

Assigned IP : 192.168.13.1 Public IP : 10.106.56.89

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 19324 Bytes Rx : 134555

Pkts Tx : 2 Pkts Rx : 1379

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-Multi-Cert-GP Tunnel Group : RA-VPN-Multi-Cert

Login Time : 07:18:53 UTC Wed Mar 19 2025

Duration : 0h:21m:00s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a6a43590001c00067da6fdd

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 28.1

Public IP : 10.106.56.89

Encryption : none Hashing : none

TCP Src Port : 53927 TCP Dst Port : 443

Auth Mode : Multiple-certificate

Idle Time Out: 30 Minutes Idle TO Left : 9 Minutes

Client OS : win

Client OS Ver: 10.0.22000

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 11581 Bytes Rx : 224

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 28.2

Assigned IP : 192.168.13.1 Public IP : 10.106.56.89

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 53937

TCP Dst Port : 443 Auth Mode : Multiple-certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 7743 Bytes Rx : 240

Pkts Tx : 1 Pkts Rx : 3

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 28.3

Assigned IP : 192.168.13.1 Public IP : 10.106.56.89

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 62975

UDP Dst Port : 443 Auth Mode : Multiple-certificate

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 5.1.4.74

Bytes Tx : 0 Bytes Rx : 134091

Pkts Tx : 0 Pkts Rx : 1376

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Gebruikersnaam client.cisco.comis opgehaald uit gebruikerswinkelcertificaat CN als map gebruikersnaam uit Tweede certificaat is geselecteerd in de sectie AAA. Als Eerste certificaat is geselecteerd, wordt de gebruikersnaam opgehaald uit het systeemopslagcertificaat dat machine.cisco.com is.

Problemen oplossen

- Zorg ervoor dat geldige certificaten aanwezig zijn in de opslag van gebruikerscertificaten en machinecertificaten.

- Verzamel debugs op FTD om logs met betrekking tot certificaatvalidatie te controleren met behulp van debug crypto ca 14.

- Beoordeel DART vanaf de gebruikersmachine.

DART-logs van werkscenario:

******************************************

Date : 03/19/2025

Time : 00:18:50

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::processResponseStringFromSG

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 12100

[MCA] Multiple client cert auth requested by peer (via AggAuth)

******************************************

Date : 03/19/2025

Time : 00:18:50

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::nextClientCert

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 6774

Subject Name: C=US, ST=California, L=San Jose, O=Cisco Systems Inc., CN=machine.cisco.com

Issuer Name : C=US, O=IdenTrust, OU=HydrantID Trusted Certificate Service, CN=HydrantID Server CA O1

Store : Microsoft Machine

******************************************

Date : 03/19/2025

Time : 00:18:50

Type : Information

Source : csc_vpnapi

Description : Function: CTransportCurlStatic::ClientCertRequestCB

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\CTransportCurlStatic.cpp

Line: 1358

Using client cert: /C=US/ST=California/L=San Jose/O=Cisco Systems Inc./CN=machine.cisco.com

******************************************

Date : 03/19/2025

Time : 00:18:51

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::processResponseStringFromSG

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 12105

[MCA] Client certificate accepted at protocol level

******************************************

Date : 03/19/2025

Time : 00:18:51

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::processResponseStringFromSG

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 12124

[MCA] Received and successfully parsed Multiple Certificate Authentication request from secure gateway.

******************************************

Date : 03/19/2025

Time : 00:18:51

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::nextClientCert

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 6774

Subject Name: C=US, ST=California, L=San Jose, O=Cisco Systems Inc., CN=client.cisco.com

Issuer Name : C=US, O=IdenTrust, OU=HydrantID Trusted Certificate Service, CN=HydrantID Server CA O1

Store : Microsoft User

******************************************

Date : 03/19/2025

Time : 00:18:51

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::processIfcData

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 4129

[MCA] Second certificate for Multiple Certificate Authentication found - now sending 2nd certificate to secure gateway.

******************************************

Date : 03/19/2025

Time : 00:18:51

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::userResponse

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 1690

Processing user response.

******************************************

Date : 03/19/2025

Time : 00:18:52

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::createMultiCertAuthReplyXML

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 17127

[MCA] Successfully signed Multiple Certificate Authentication data with 2nd certificate

******************************************

Date : 03/19/2025

Time : 00:18:52

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::sendResponse

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 6522

[MCA] Multiple Certificate Authentication response ready to send to secure gateway

******************************************

Date : 03/19/2025

Time : 00:18:52

Type : Information

Source : csc_vpnapi

Description : Message type prompt sent to the user:

Your client certificate will be used for authentication

******************************************

Date : 03/19/2025

Time : 00:18:53

Type : Information

Source : csc_vpnapi

Description : Function: CVpnApiShim::SaveUserPrompt

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\ApiShim\ApiShim.cpp

Line: 3538

User submitted response for host ftdha.cisco.com and tunnel group: RAVPN-MultiCert

******************************************

Date : 03/19/2025

Time : 00:18:53

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::userResponse

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 1690

Processing user response.

******************************************

Date : 03/19/2025

Time : 00:18:53

Type : Information

Source : csc_vpnapi

Description : Function: ConnectMgr::processIfcData

File: C:\temp\build\thehoff\Raccoon_MR40.765445939442\Raccoon_MR4\vpn\Api\ConnectMgr.cpp

Line: 3815

Authentication succeeded

******************************************

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ashitha Kotarutechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback