Inleiding

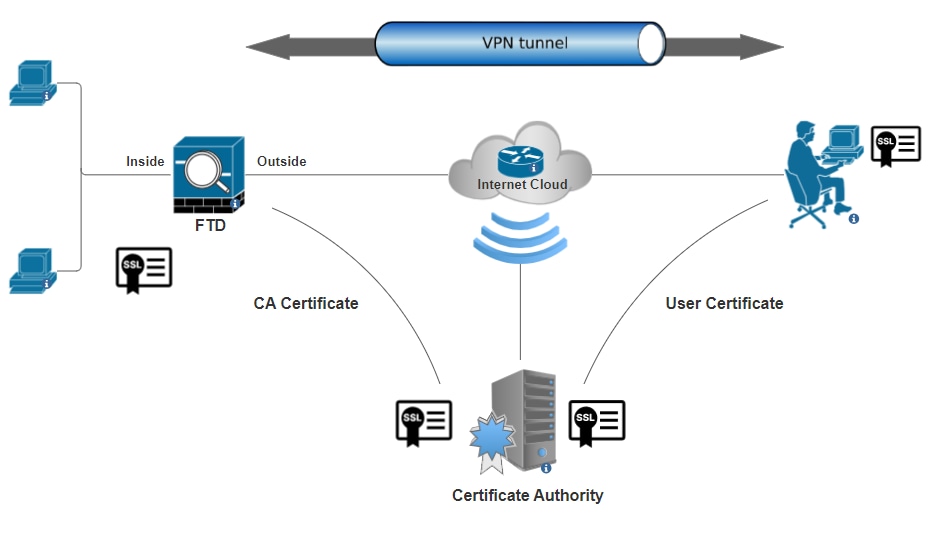

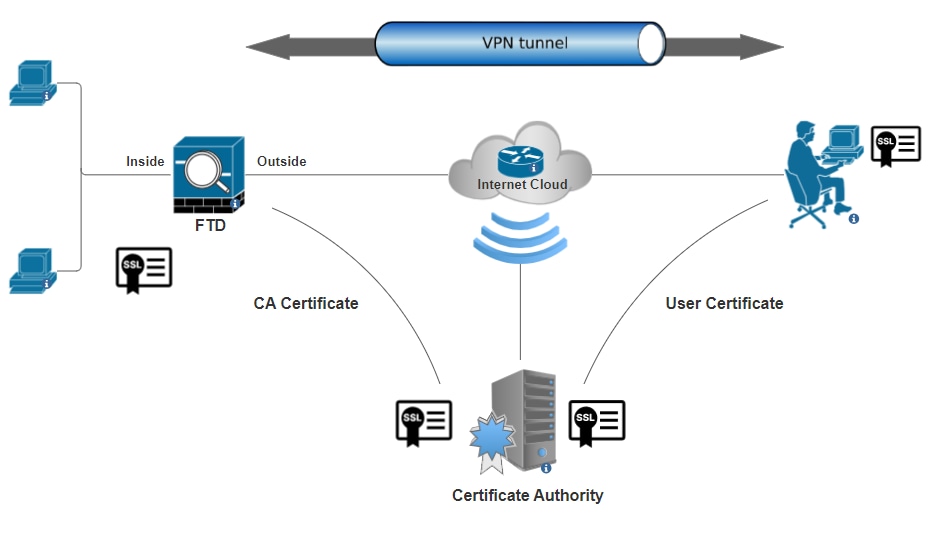

In dit document wordt beschreven hoe u een VPN voor externe toegang configureert op Firepower Threat Defense (FTD), beheerd door Firepower Management Center (FMC) met certificaatverificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Handmatige certificaatregistratie en basisprincipes van Secure Sockets Layer (SSL)

- FMC

- Basiskennis van verificatie voor Remote Access VPN

- Externe certificeringsinstantie (CA) zoals Entrust, Geotrust, GoDaddy, Thawte en VeriSign

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Secure Firepower Threat Defense versie 7.4.1

- FMC versie 7.4.1

- Secure Client versie 5.0.05040

- Microsoft Windows Server 2019 als CA-server

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Configuraties

Een certificaat maken/importeren dat wordt gebruikt voor serververificatie

Opmerking: op FMC is een certificaat van de certificeringsinstantie (CA) nodig voordat u de CSR kunt genereren. Als CSR wordt gegenereerd vanuit een externe bron (OpenSSL of 3rd party), mislukt de handmatige methode en moet de PKCS12-certificaatindeling worden gebruikt.

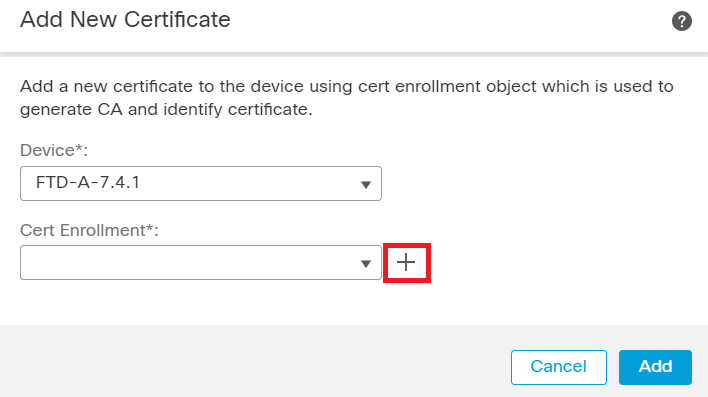

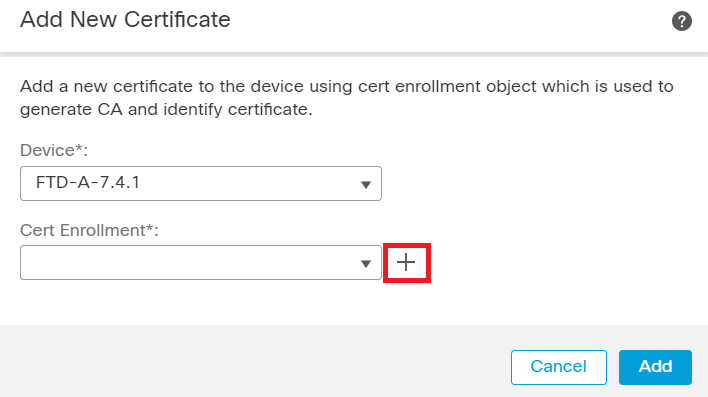

Stap 1. Navigeer naarDevices > Certificatesen klikAddop. Kies Apparaat en klik op het plusteken (+) onder Inschrijving voor cert.

Cert-inschrijving toevoegen

Cert-inschrijving toevoegen

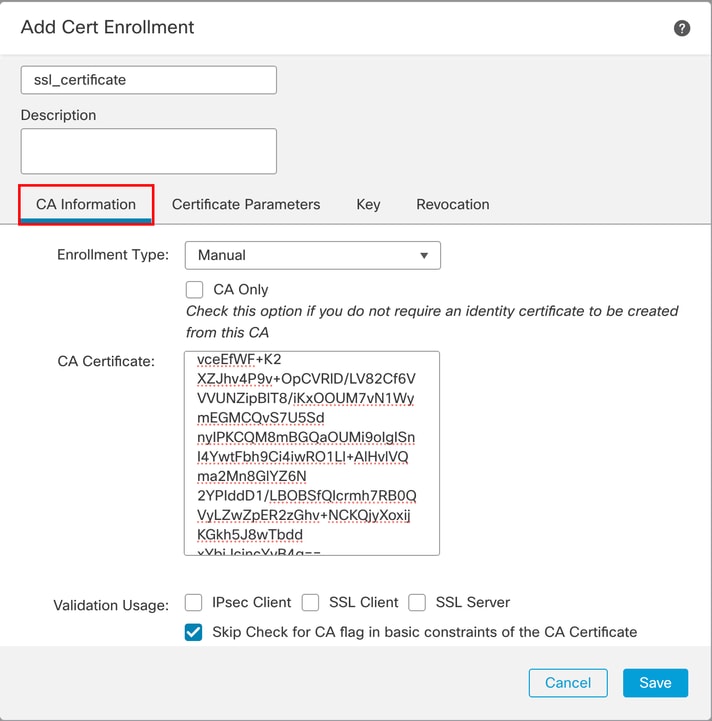

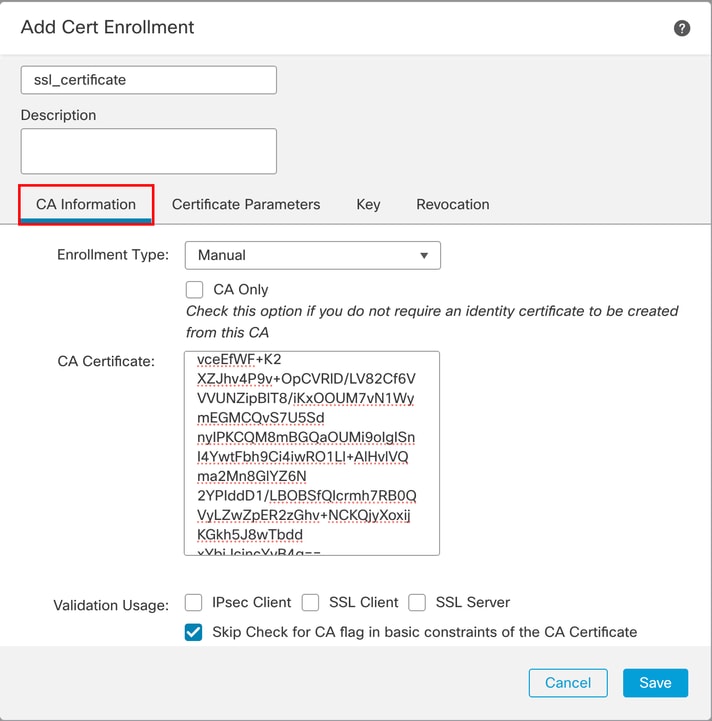

Stap 2. Kies onderCA Informationhet inschrijvingstype alsManualen plak het CA-certificaat dat wordt gebruikt om de CSR te ondertekenen.

CA-gegevens toevoegen

CA-gegevens toevoegen

Stap 3. kiezen Skip Check for CA flag in basic constraints of the CA Certificate as shown in the earlier image.

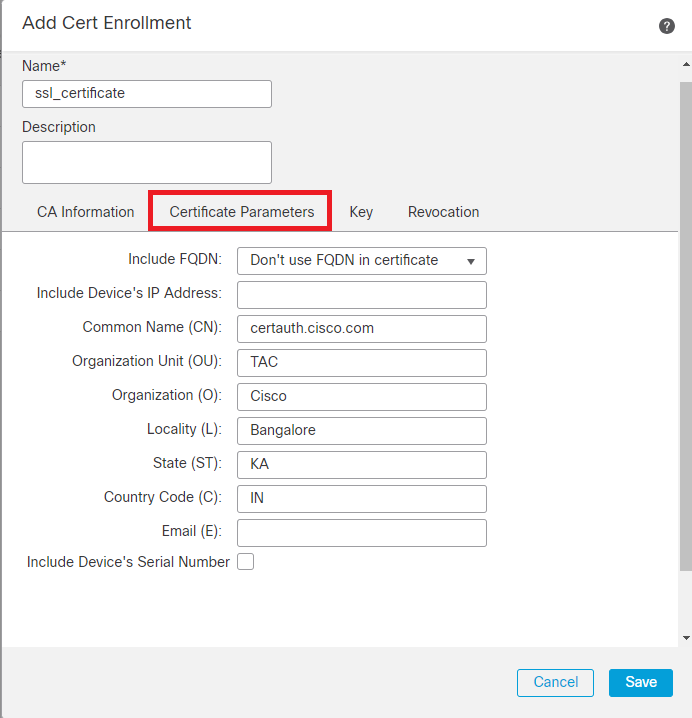

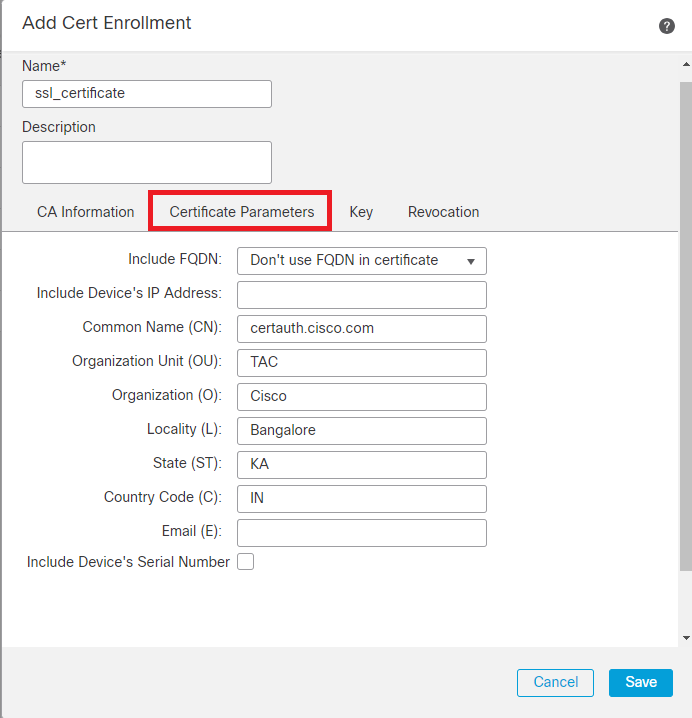

Stap 4. Vul onderCertificate Parametersde naam van het onderwerp details in.

Certificaatparameters toevoegen

Certificaatparameters toevoegen

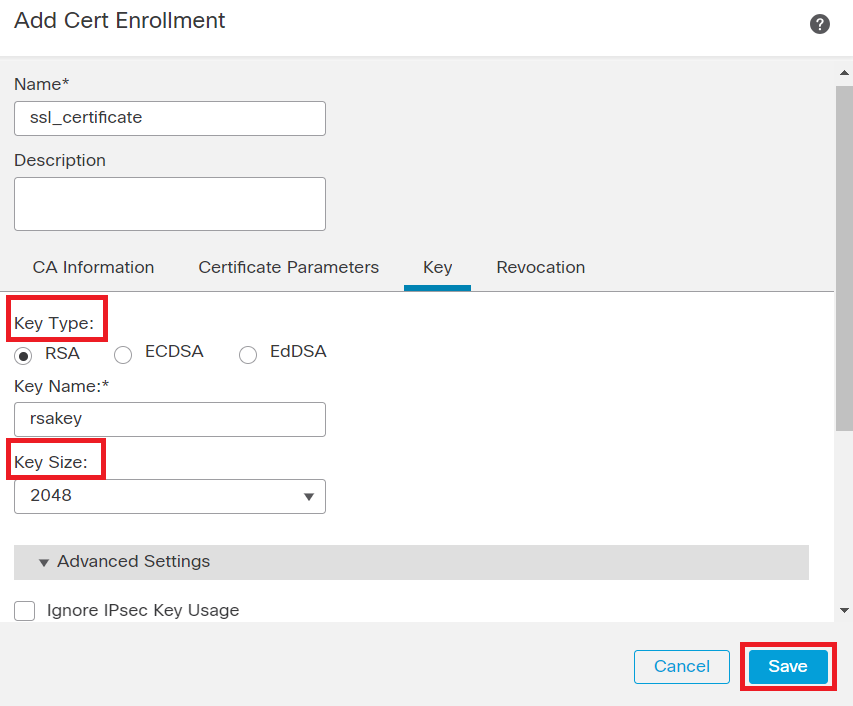

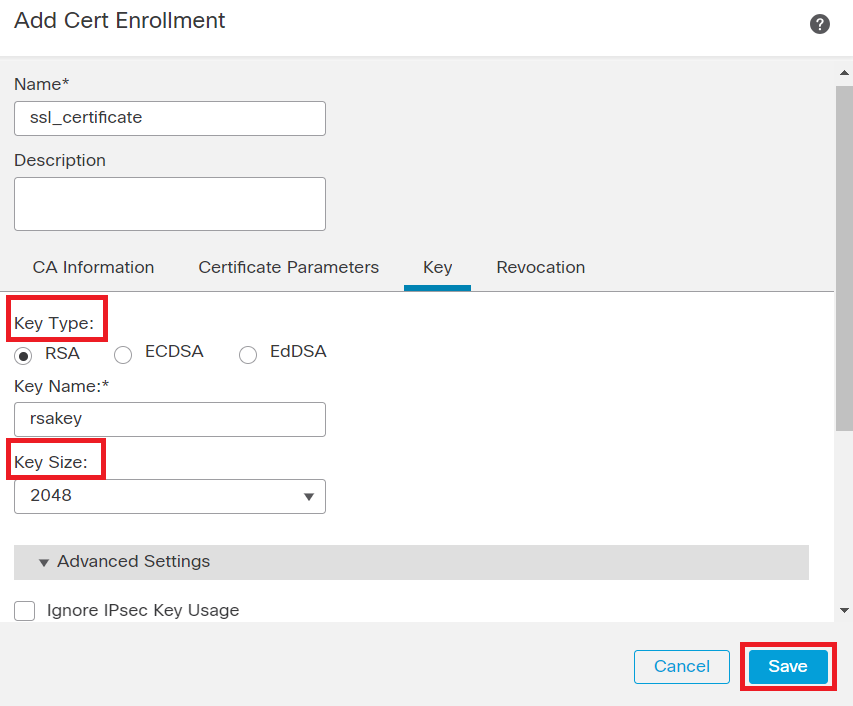

Stap 5. Kies onderKeyhet sleuteltype als RSA met een sleutelnaam en -grootte. Klik op de knop .Save

Opmerking: voor RSA-sleuteltype is de minimale sleutelgrootte 2048 bits.

RSA-sleutel toevoegen

RSA-sleutel toevoegen

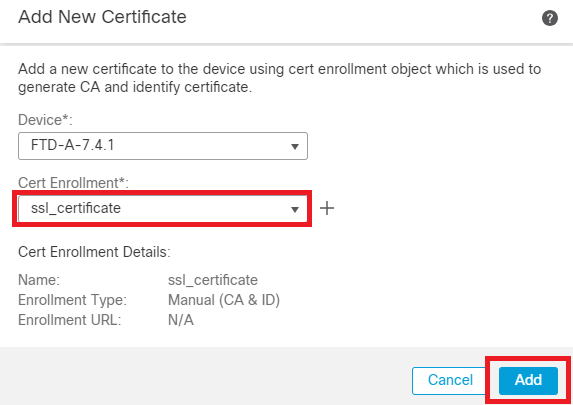

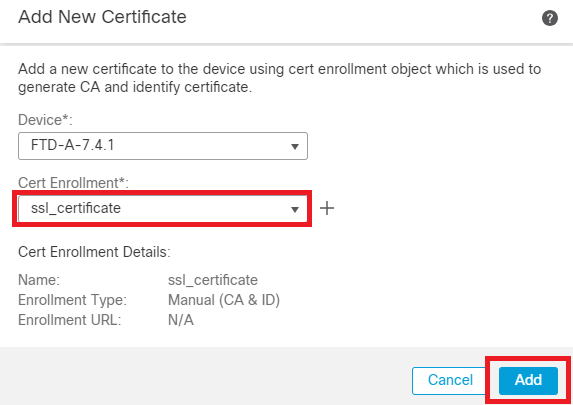

Stap 6. Kies onderCert Enrollmenthet vertrouwenspunt uit de vervolgkeuzelijst die zojuist is gemaakt en klikAdd.

Nieuw certificaat toevoegen

Nieuw certificaat toevoegen

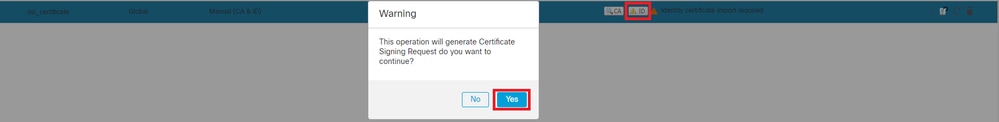

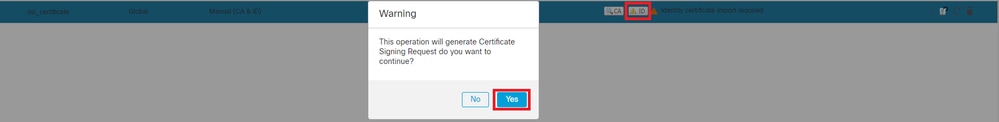

Stap 7. Klik op ID en klik vervolgens opYesde volgende prompt om de CSR te genereren.

MVO genereren

MVO genereren

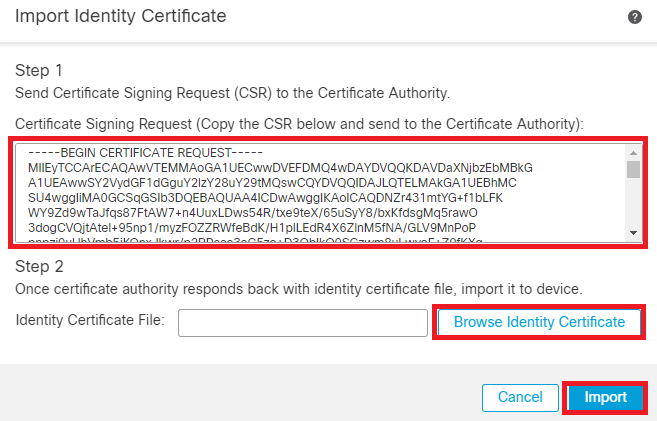

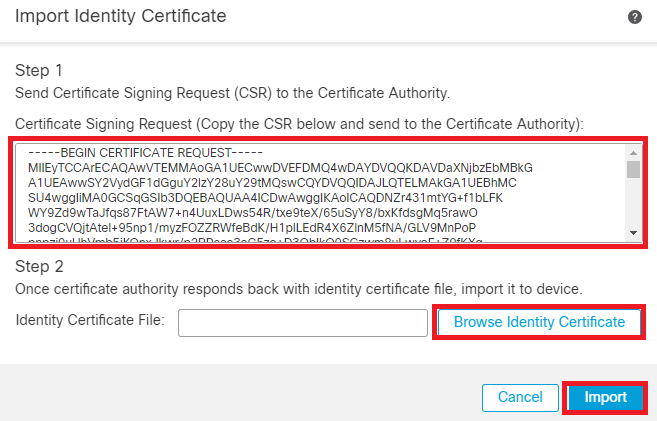

Stap 8. Kopieer de CSR en laat deze ondertekenen door de certificeringsinstantie. Zodra het identiteitscertificaat is afgegeven door CA, importeert u het door te klikkenBrowse Identity Certificateen te klikkenImport.

ID-invoercertificaat

ID-invoercertificaat

Opmerking: Als de uitgifte van het ID-certificaat tijd kost, kunt u stap 7 later herhalen. Hierdoor wordt dezelfde CSR gegenereerd en kunt u het ID-certificaat importeren.

Een vertrouwd/intern CA-certificaat toevoegen

Stap 1. Navigeer naarDevices > Certificatesen klik opAdd.

Kies Apparaat en klik op het plusteken (+) onder Inschrijving voor cert.

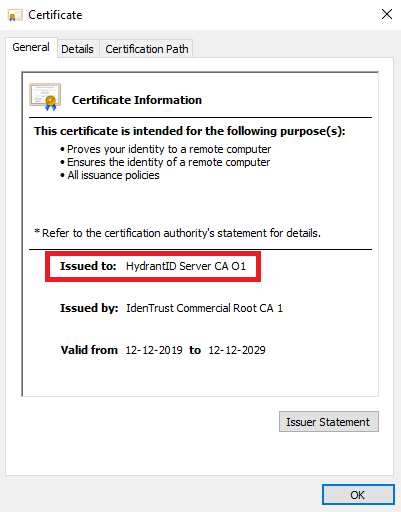

Hier wordt auth-risaggar-ca gebruikt om identiteits-/gebruikerscertificaten uit te geven.

auth-risaggar-ca

auth-risaggar-ca

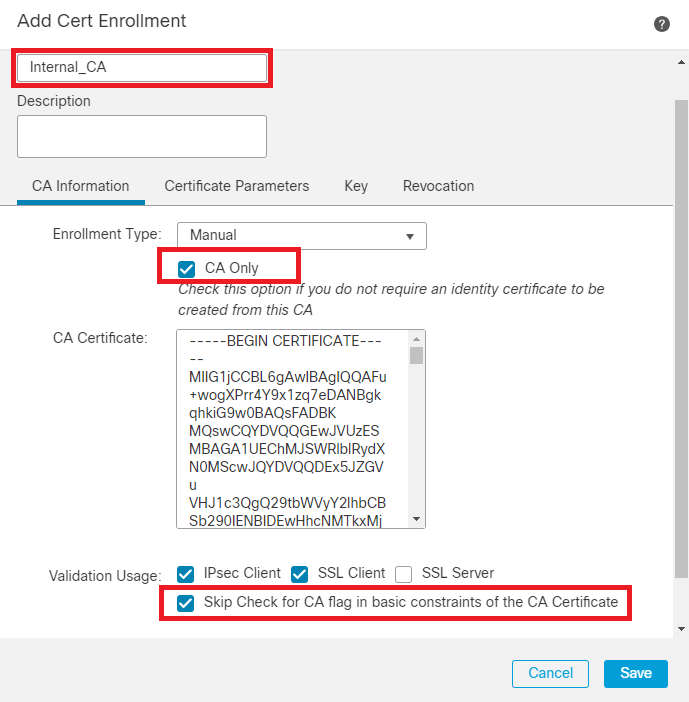

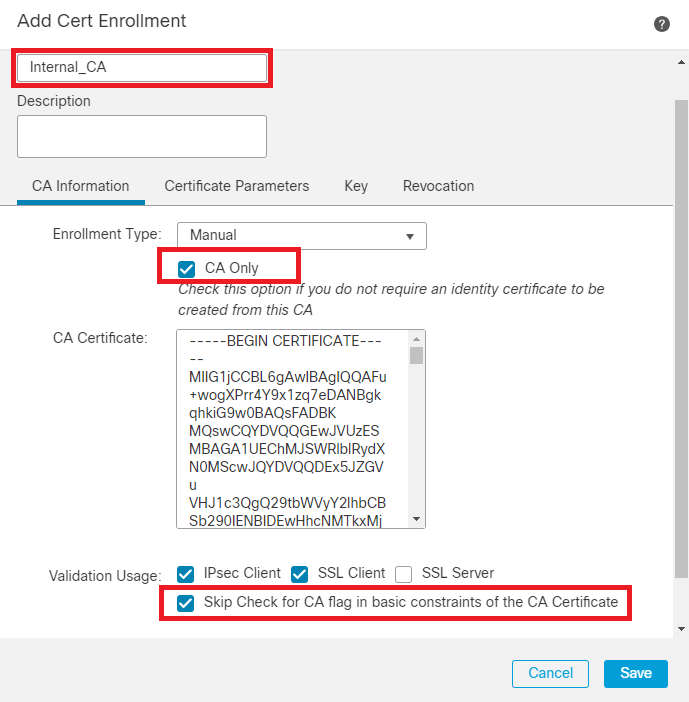

Stap 2. Voer een trustpointnaam in en kiesManualhieronder als inschrijvingstypeCA information.

Stap 3. ControleerCA Onlyen plak het vertrouwde/interne CA-certificaat in pem-indeling.

Stap 4. Controleer Skip Check for CA flag in basic constraints of the CA Certificateen klikSave.

Trustpoint toevoegen

Trustpoint toevoegen

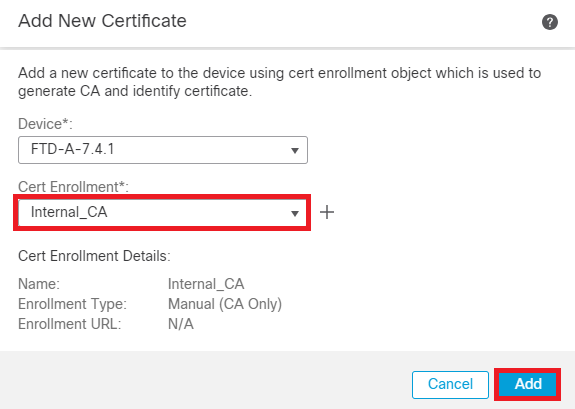

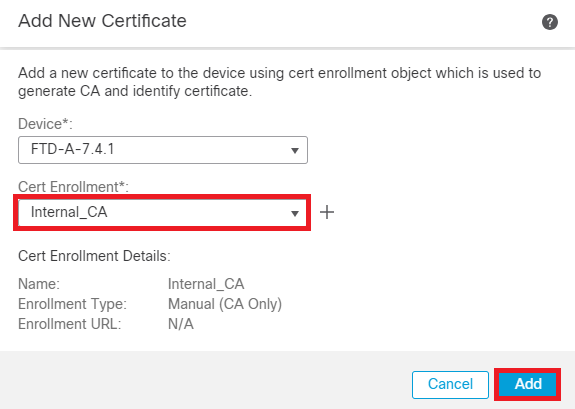

Stap 5. Kies onderCert Enrollmenthet vertrouwenspunt uit de vervolgkeuzelijst die zojuist is gemaakt en klikAdd.

Interne CA toevoegen

Interne CA toevoegen

Stap 6. Het certificaat dat eerder is toegevoegd, wordt weergegeven als:

Certificaat toegevoegd

Certificaat toegevoegd

Adresgroep configureren voor VPN-gebruikers

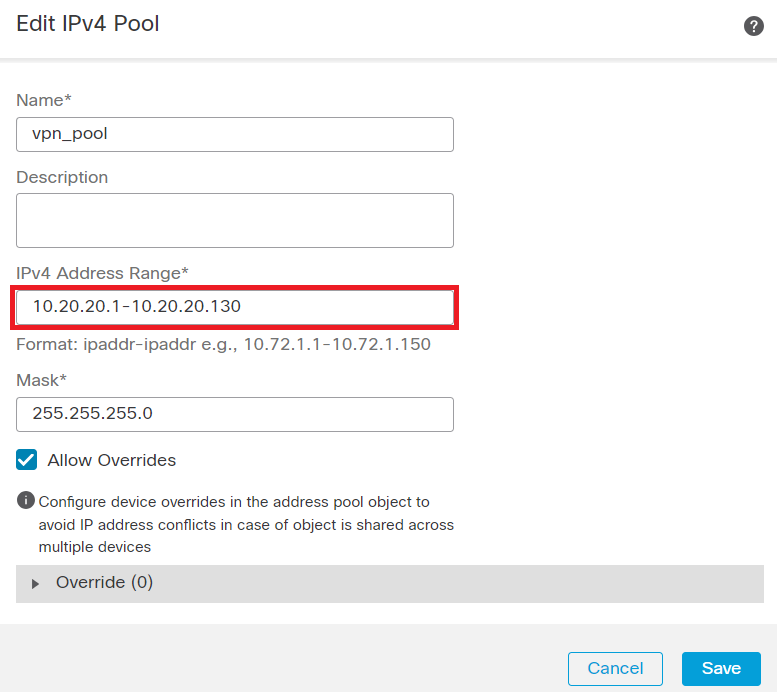

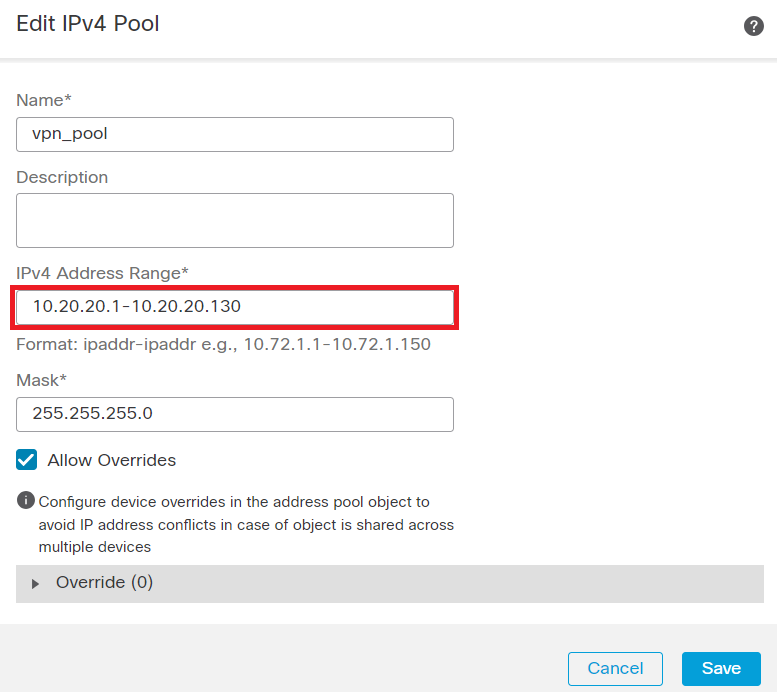

Stap 1. Navigeer naarObjects > Object Management > Address Pools > IPv4 PoolsEuropa.

Stap 2. Voer de naam en het IPv4-adresbereik in met een masker.

IPv4-groep toevoegen

IPv4-groep toevoegen

Beveiligde clientimages uploaden

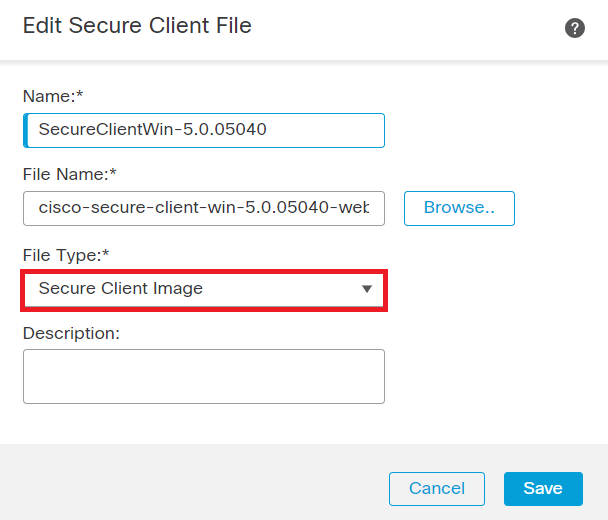

Stap 1. Download webdeploy beveiligde clientimages volgens besturingssysteem vanaf de website Cisco Software.

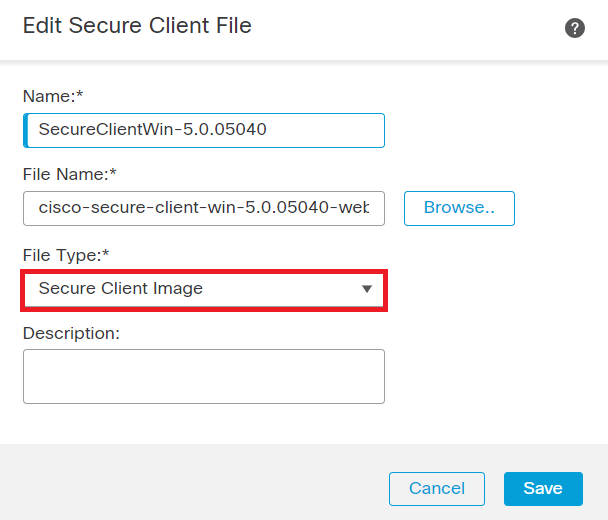

Stap 2. Navigeer naarObjects > Object Management > VPN > Secure Client File > Add Secure Client FileEuropa.

Stap 3. Voer de naam in en kies het Secure Client-bestand op de schijf.

Stap 4. Kies het bestandstype alsSecure Client Imageen klik opSave.

Beveiligde clientimage toevoegen

Beveiligde clientimage toevoegen

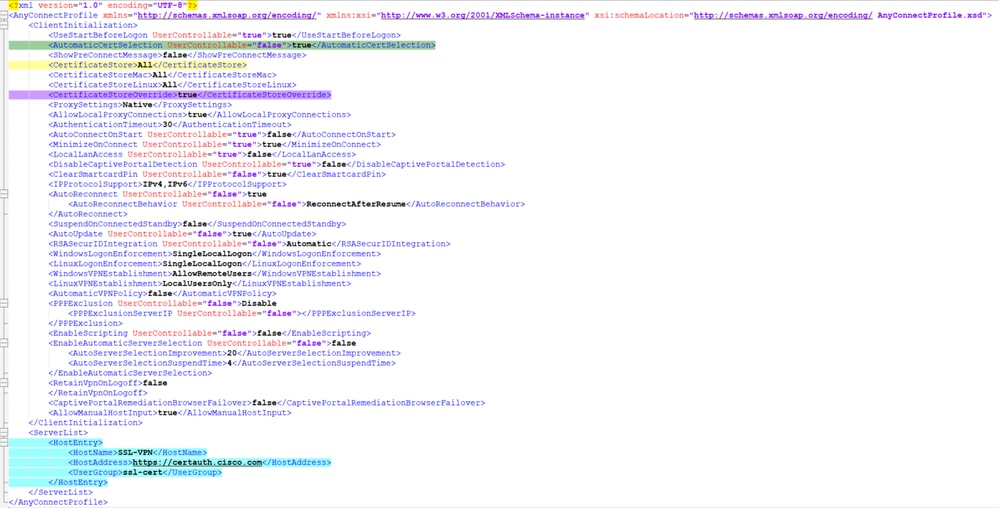

XML-profiel maken en uploaden

Stap 1. Download en installeer de Secure Client vanaf de Cisco Software-siteProfile Editor.

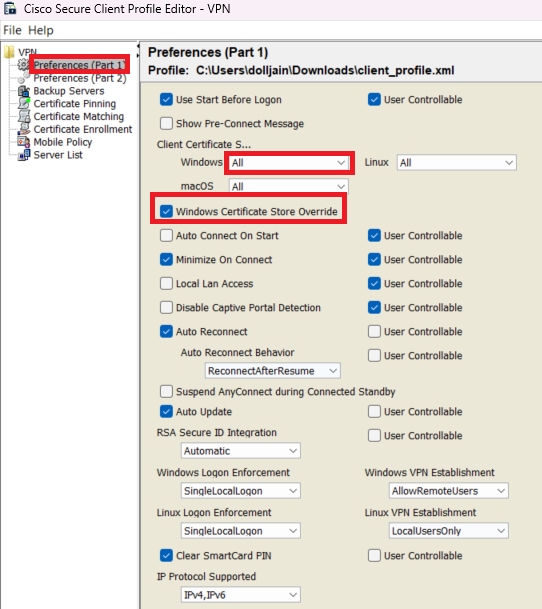

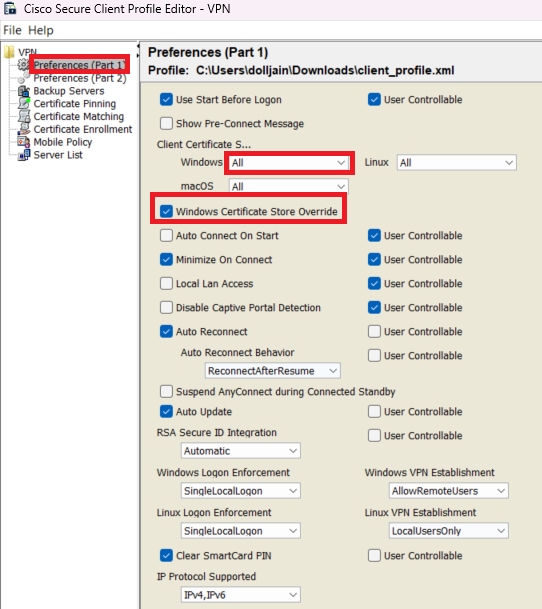

Stap 2. Maak een nieuw profiel en kiesAlluit de keuzelijst Selectie clientcertificaat. Het controleert voornamelijk welke certificaatopslag(s) Secure Client kan gebruiken om certificaten op te slaan en te lezen.

Twee andere beschikbare opties zijn:

- Machine - Secure Client is beperkt tot het opzoeken van certificaten in het certificaatarchief van het lokale Windows-systeem.

- Gebruiker - Secure Client is beperkt tot het opzoeken van certificaten in het lokale Windows-certificaatarchief.

Certificaatopslag instellen als overschrijvingTrue.

Hierdoor kan een beheerder Secure Client opdracht geven om certificaten te gebruiken in het certificaatarchief van het Windows-systeem (Lokaal systeem) voor clientcertificaatverificatie. Certificate Store Override is alleen van toepassing op SSL, waarbij de verbinding standaard wordt geïnitieerd door het UI-proces. Bij gebruik van IPSec/IKEv2 is deze functie in het beveiligde clientprofiel niet van toepassing.

Voorkeuren toevoegen (deel 1)

Voorkeuren toevoegen (deel 1)

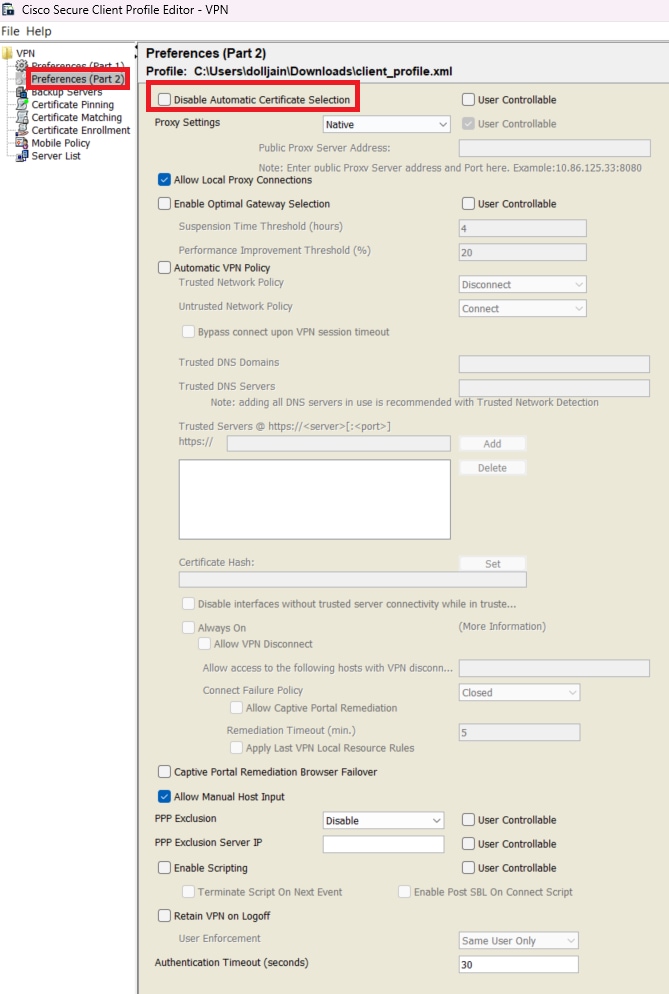

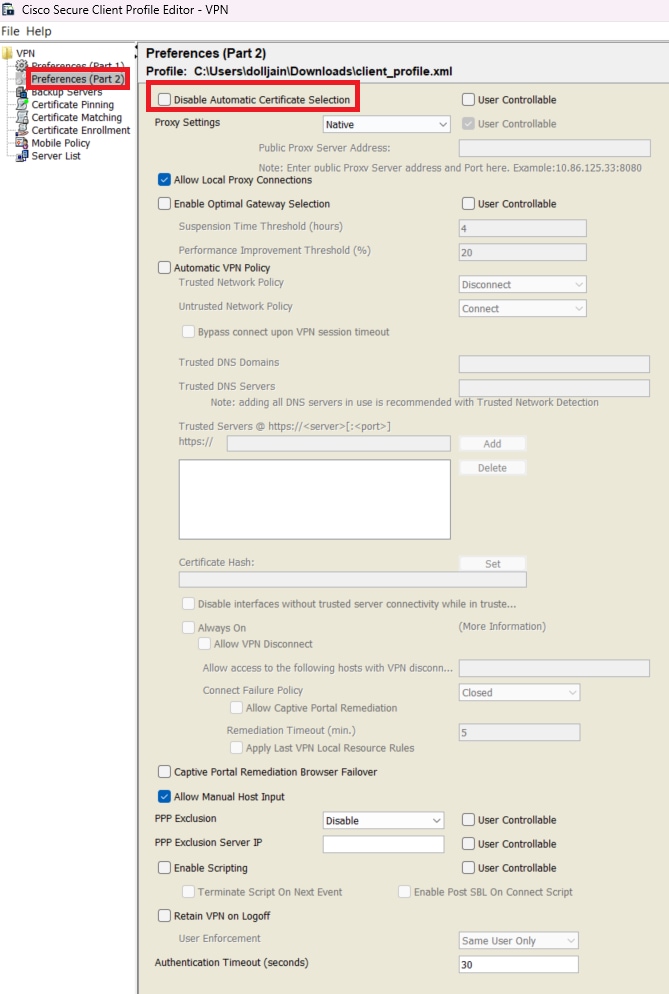

Stap 3. (Optioneel) Schakel het vinkjeDisable Automatic Certificate Selectionuit omdat de gebruiker niet wordt gevraagd het verificatiecertificaat te kiezen.

Voorkeuren toevoegen (deel 2)

Voorkeuren toevoegen (deel 2)

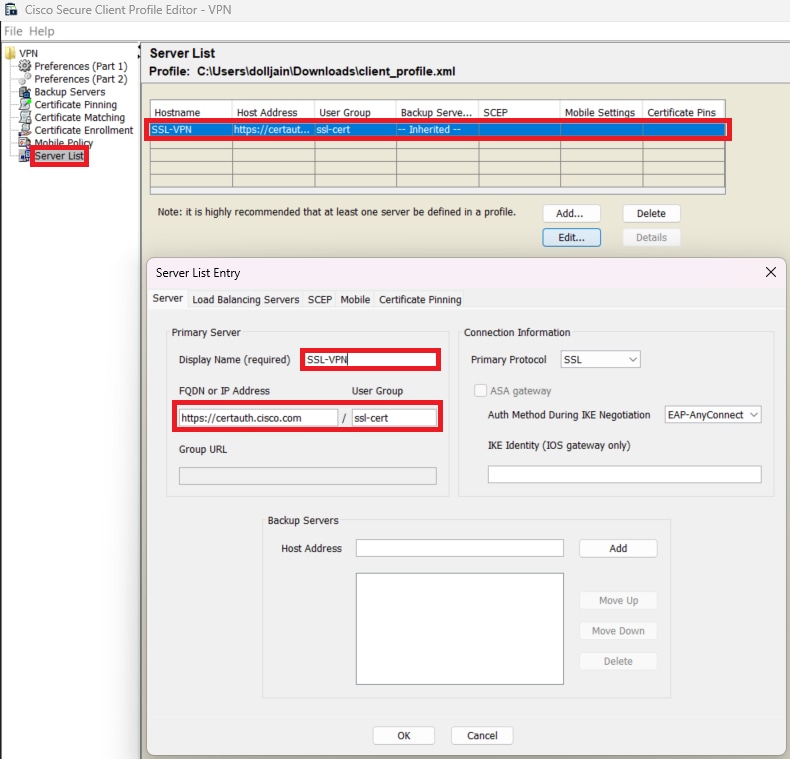

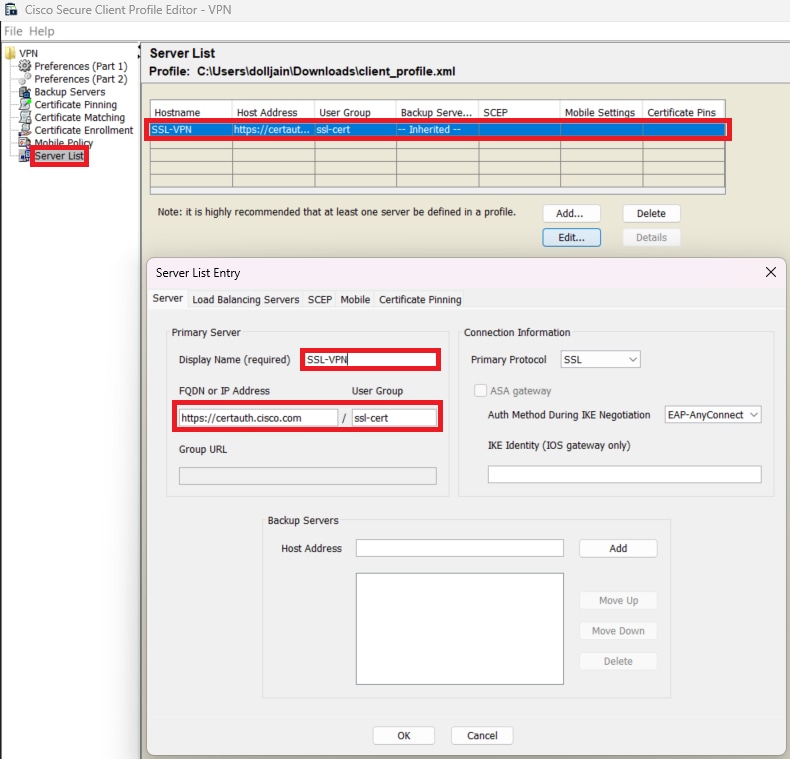

Stap 4. Maak eenServer List Entryprofiel aan voor het instellen van een profiel in Secure Client VPN door een groep-alias en een groep-url op te geven onder de Serverlijst en het XML-profiel op te slaan.

Serverlijst toevoegen

Serverlijst toevoegen

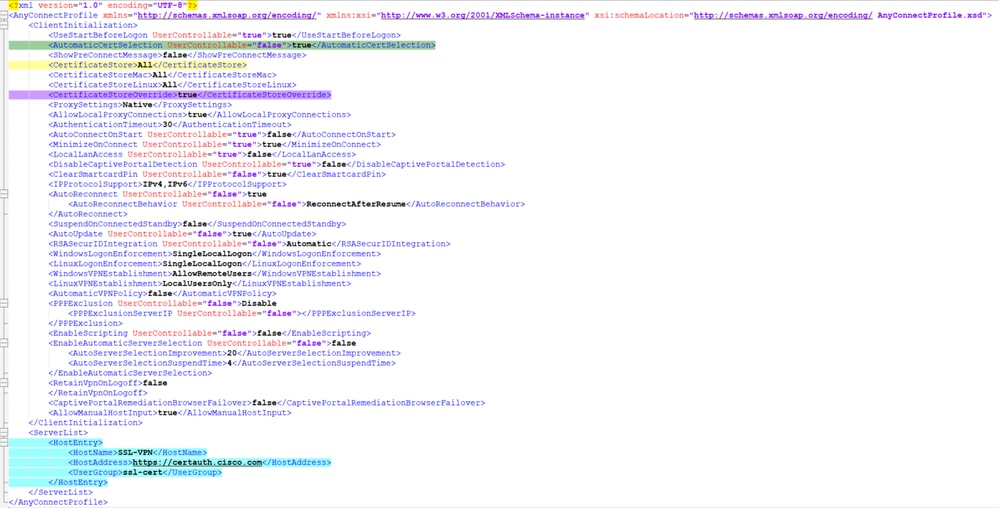

Stap 5. Het XML-profiel is klaar voor gebruik.

XML-profiel

XML-profiel

Locatie van XML-profielen voor verschillende besturingssystemen:

- Windows - C:\ProgramData\Cisco\Cisco Secure Client\VPN\Profiel

- MacOS - /opt/cisco/anyconnect/profiel

- Linux - /opt/cisco/anyconnect/profiel

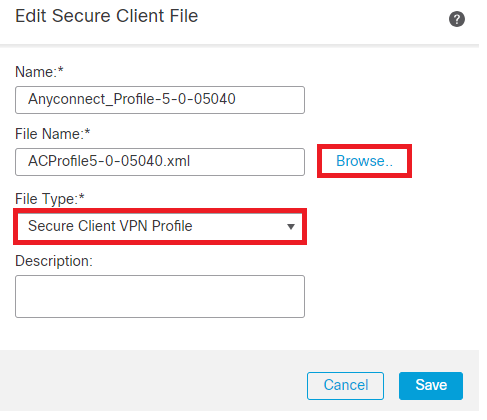

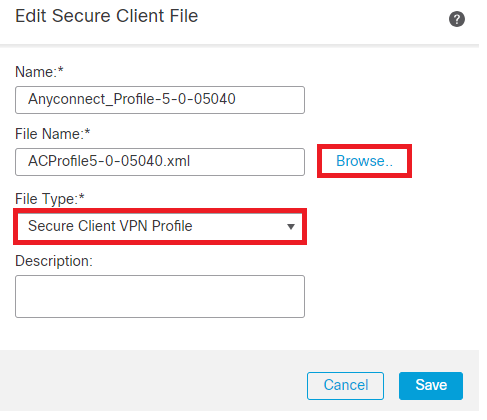

Stap 6. Navigeer naarObjects > Object Management > VPN > Secure Client File > Add Secure Client ProfileEuropa.

Voer de naam voor het bestand in en klikBrowseom het XML-profiel te kiezen. Klik op de knop .Save

Secure Client VPN-profiel toevoegen

Secure Client VPN-profiel toevoegen

VPN-configuratie voor externe toegang

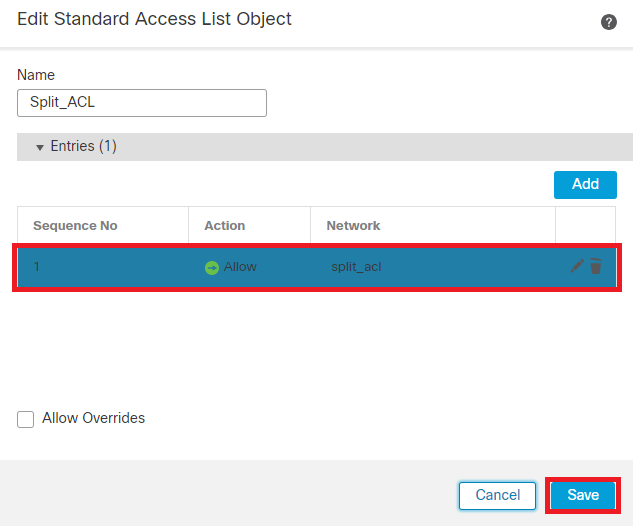

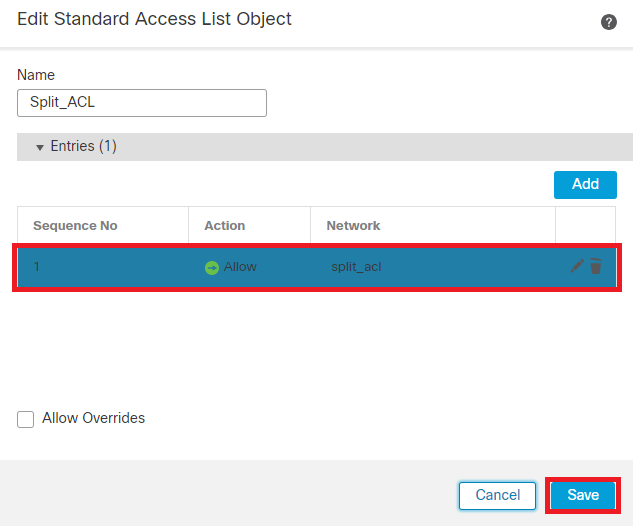

Stap 1. Maak een ACL aan volgens de vereisten om toegang tot interne bronnen mogelijk te maken.

Navigeer naarObjects > Object Management > Access List > Standarden klik opAdd Standard Access List.

Standaard ACL toevoegen

Standaard ACL toevoegen

Opmerking: Deze ACL wordt gebruikt door Secure Client om beveiligde routes toe te voegen aan interne bronnen.

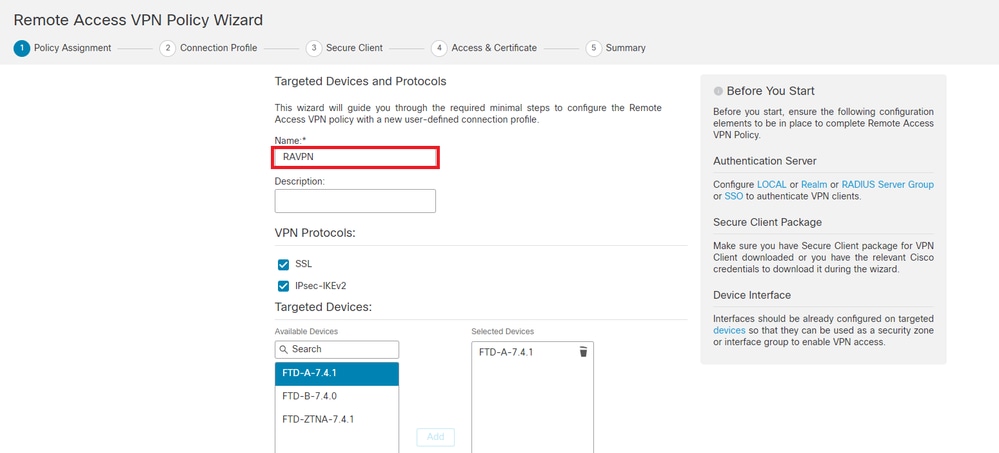

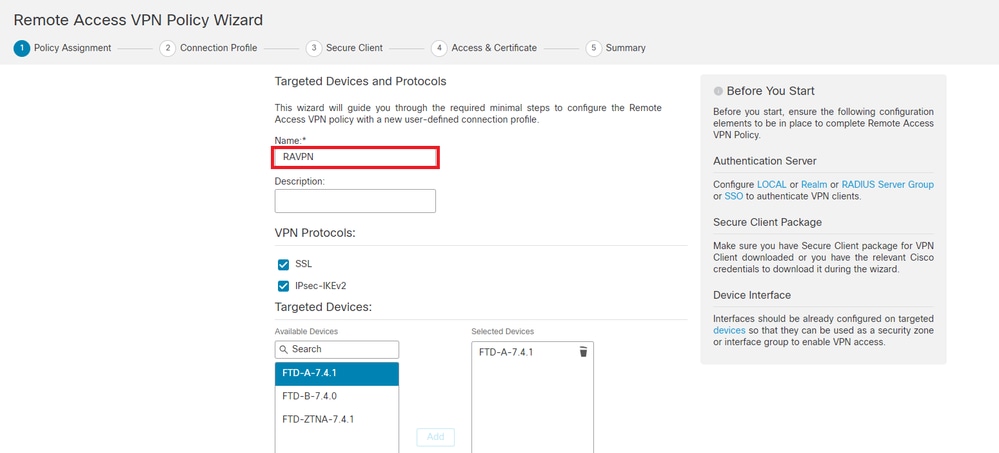

Stap 2. Navigeer naarDevices > VPN > Remote Accessen klik opAdd.

Stap 3. Voer de naam van het profiel in, kies het FTD-apparaat en klik op Volgende.

Profielnaam toevoegen

Profielnaam toevoegen

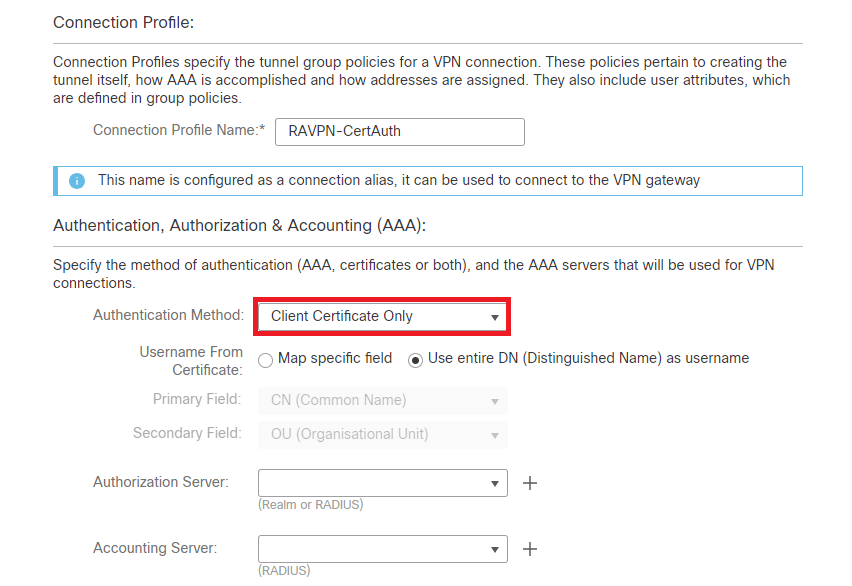

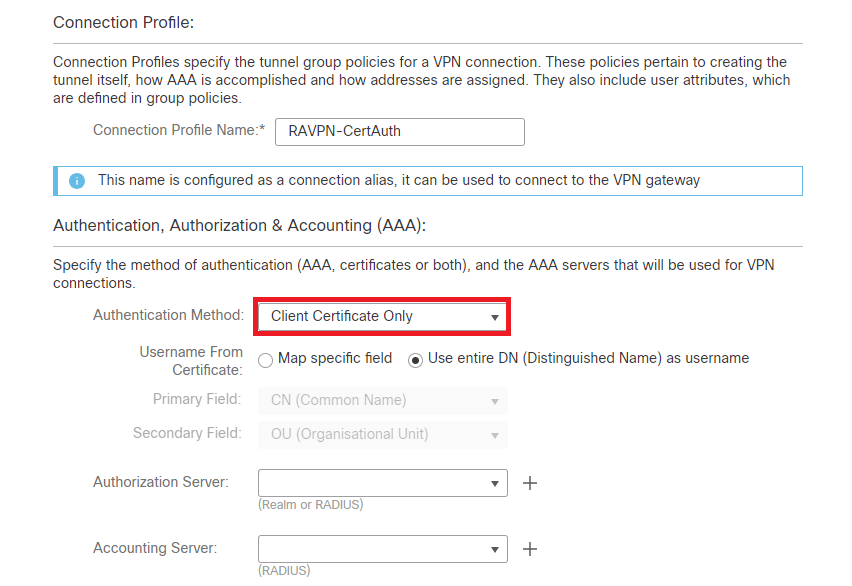

Stap 4. Voer deConnection Profile Nameverificatiemethode in en kies de verificatiemethodeClient Certificate Onlyonder Authenticatie, autorisatie en boekhouding (AAA).

Selecteer de verificatiemethode

Selecteer de verificatiemethode

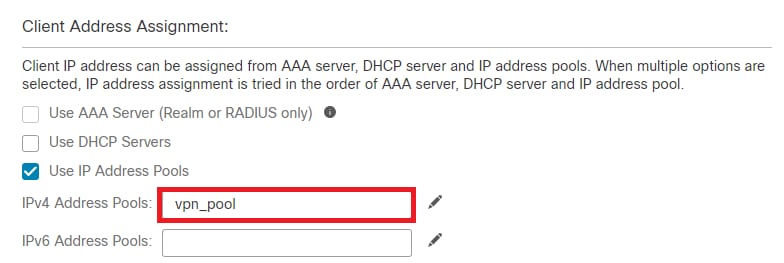

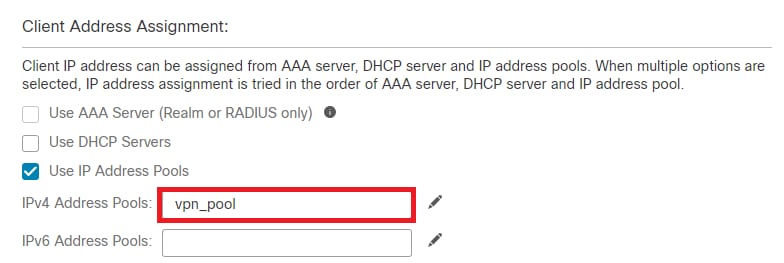

Stap 5. KlikUse IP Address Pools onder Clientadrestoewijzing en kies de eerder gemaakte IPv4-adresgroep.

Selecteer toewijzing clientadres

Selecteer toewijzing clientadres

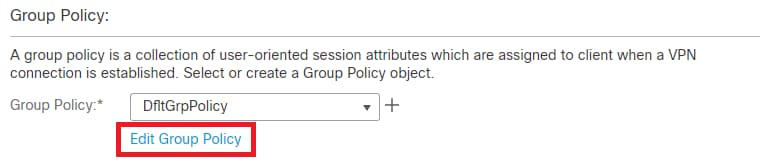

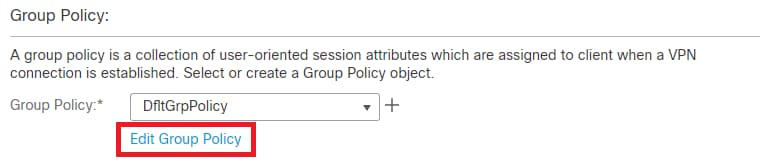

Stap 6. Bewerk het groepsbeleid.

Groepsbeleid bewerken

Groepsbeleid bewerken

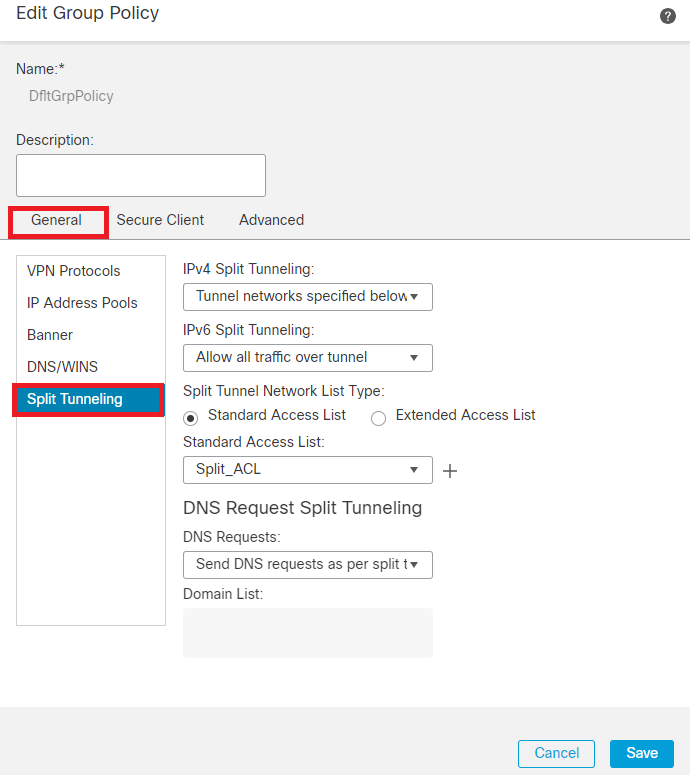

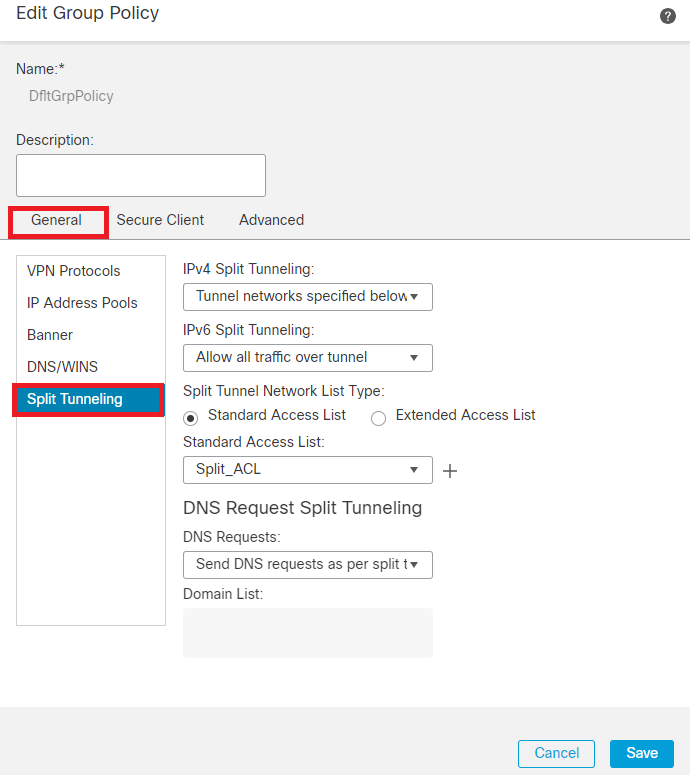

Stap 7. Navigeer naarGeneral > Split Tunneling, kiesTunnel networks specified belowen vervolgensStandard Access Listonder Splitsing Tunnel Network List Type.

Kies de eerder gemaakte ACL.

Split Tunneling toevoegen

Split Tunneling toevoegen

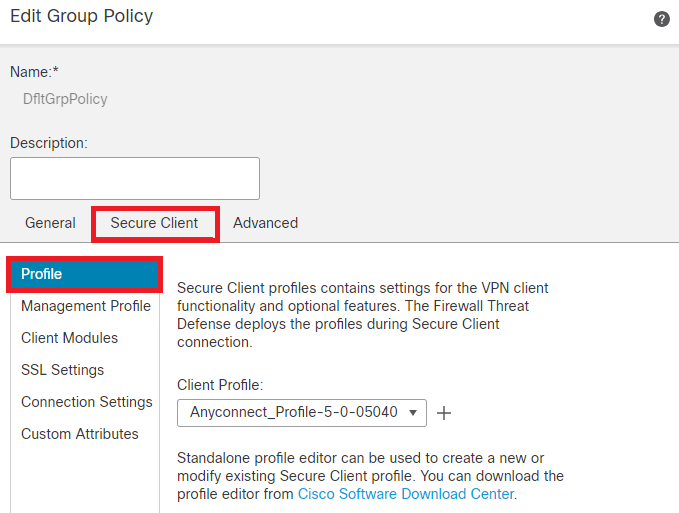

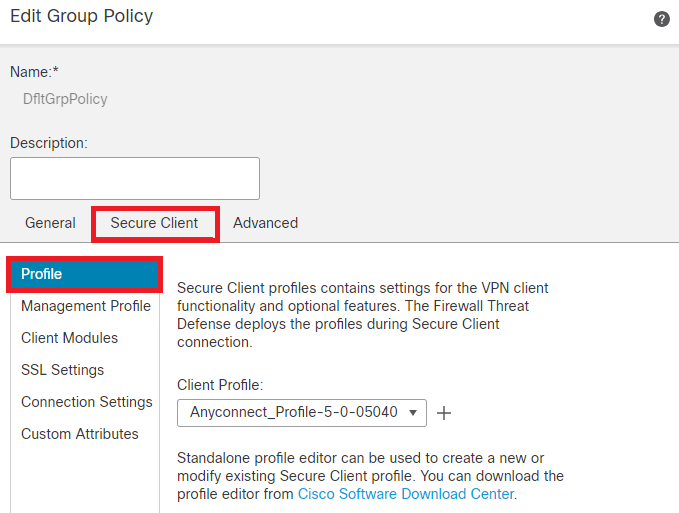

Stap 8. Navigeer naarSecure Client > Profile, kies de knopClient Profile en klik opSave.

Beveiligd clientprofiel toevoegen

Beveiligd clientprofiel toevoegen

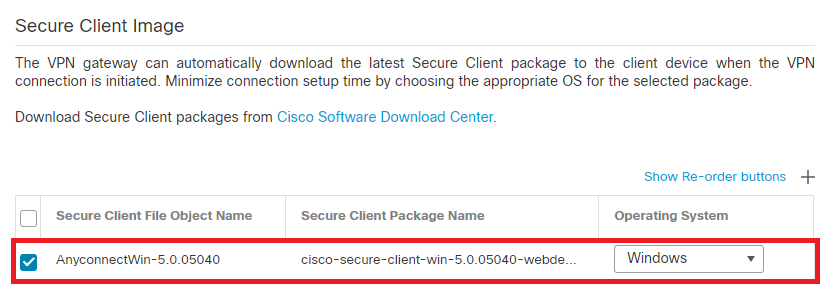

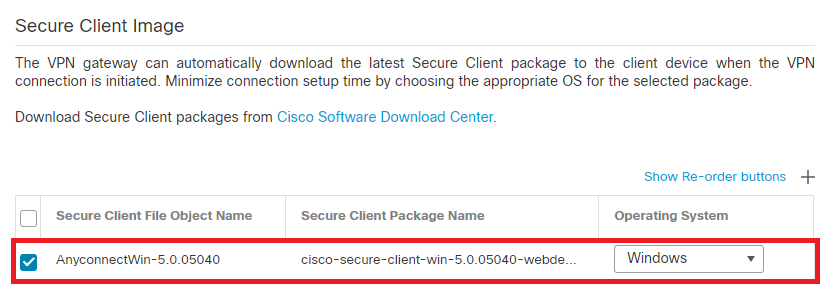

Stap 9. Klik opNext, kies vervolgens deSecure Client Imageen klikNextop.

Beveiligde clientimage toevoegen

Beveiligde clientimage toevoegen

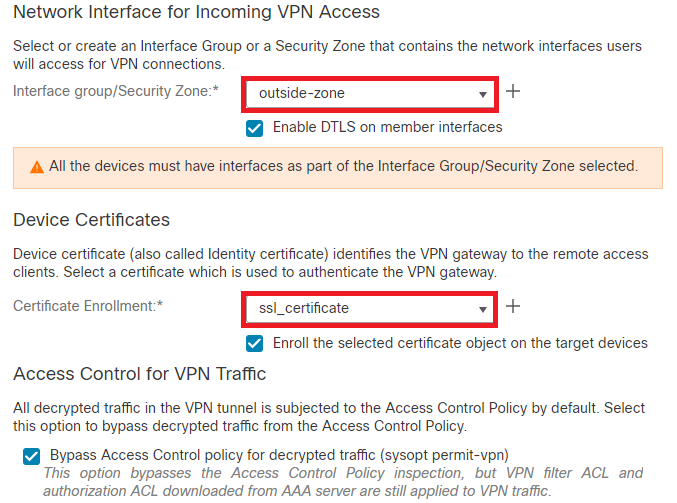

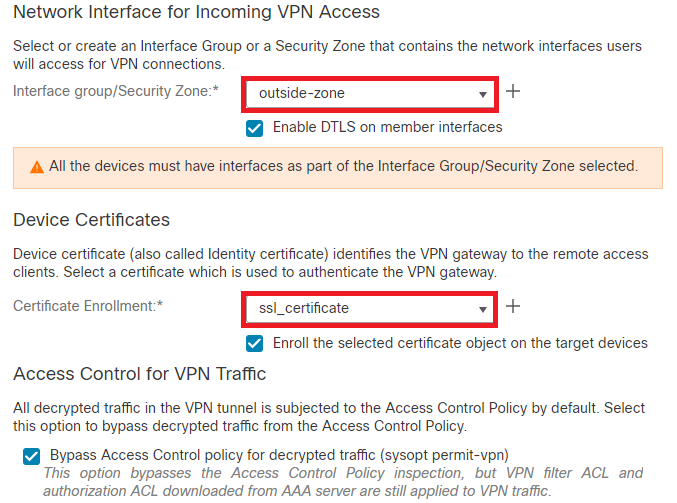

Stap 10. Kies de Netwerkinterface voor VPN-toegang, kies deDevice Certificatesen controleer sysopt permit-vpn en klik opNext.

Toegangscontrole toevoegen voor VPN-verkeer

Toegangscontrole toevoegen voor VPN-verkeer

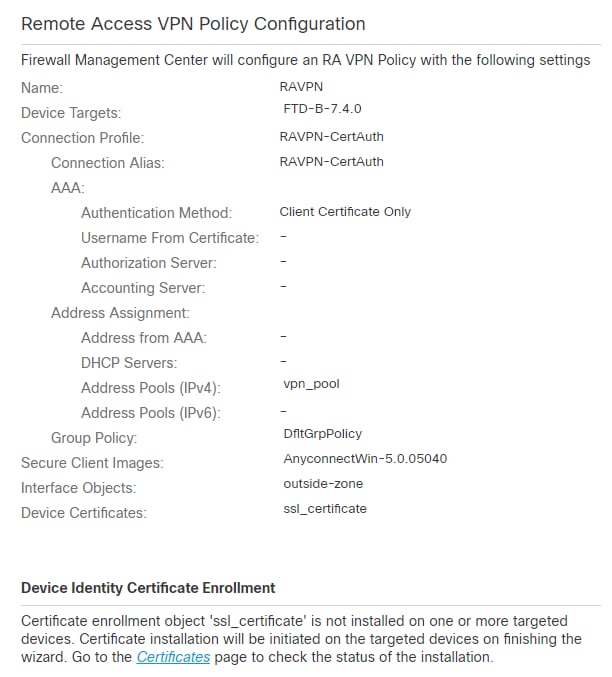

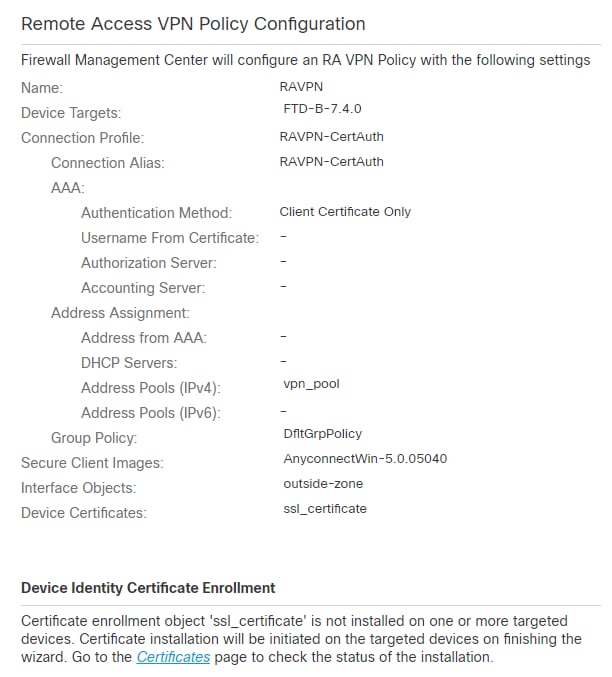

Stap 11. Controleer ten slotte alle configuraties en klik opFinish

Configuratie van VPN-beleid voor externe toegang

Configuratie van VPN-beleid voor externe toegang

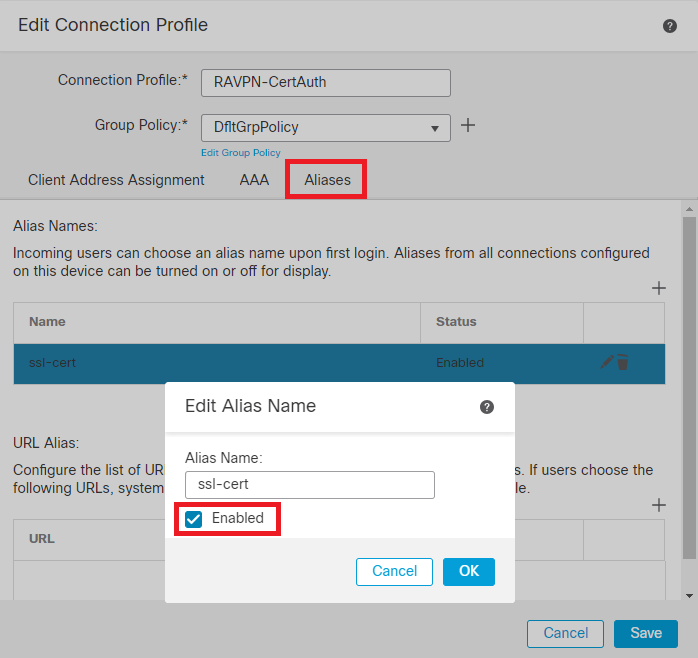

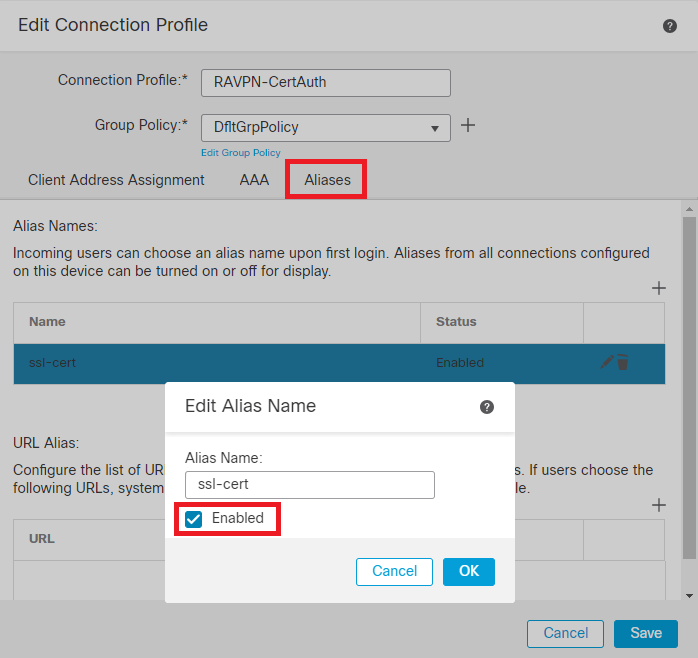

Stap 12. Zodra de eerste configuratie van Remote Access VPN is voltooid, bewerkt u het gemaakte verbindingsprofiel en navigeert u naarAliases.

Stap 13. Configureergroup-aliasdoor op het pluspictogram te klikken (+).

Groepsalias bewerken

Groepsalias bewerken

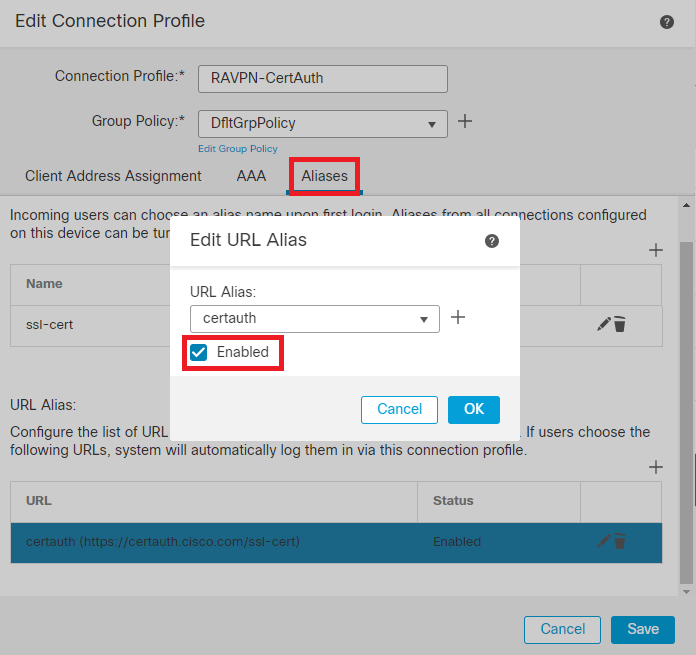

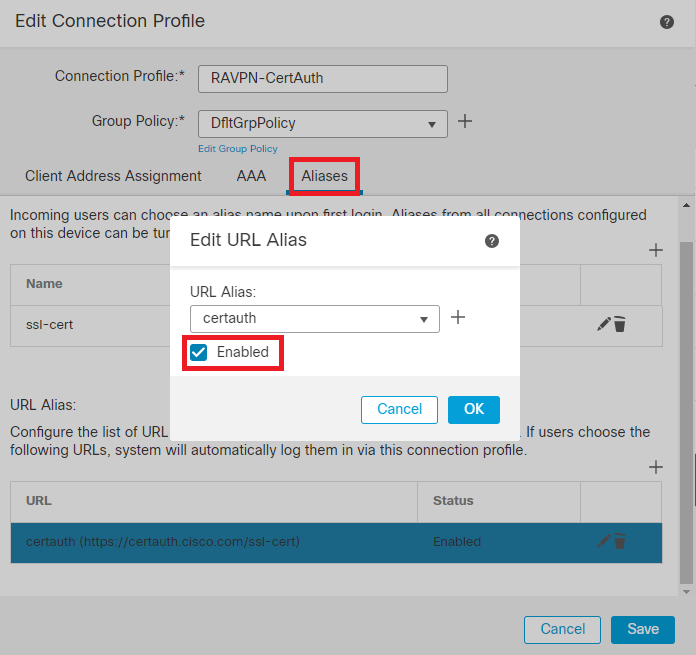

Stap 14. Configureergroup-urldoor op het pluspictogram te klikken (+). Gebruik dezelfde groep-URL die eerder in het clientprofiel is geconfigureerd.

Groeps-URL bewerken

Groeps-URL bewerken

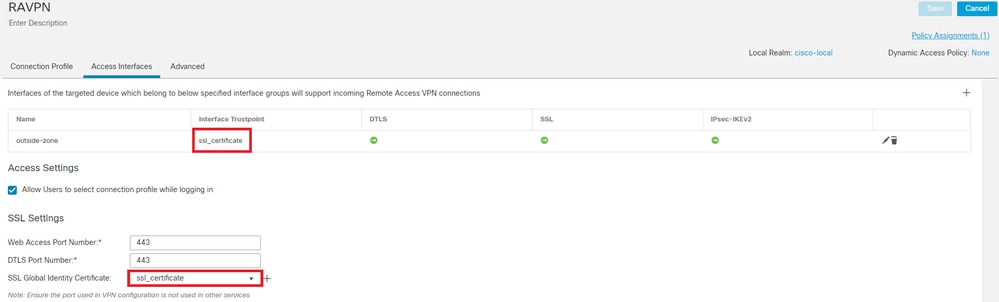

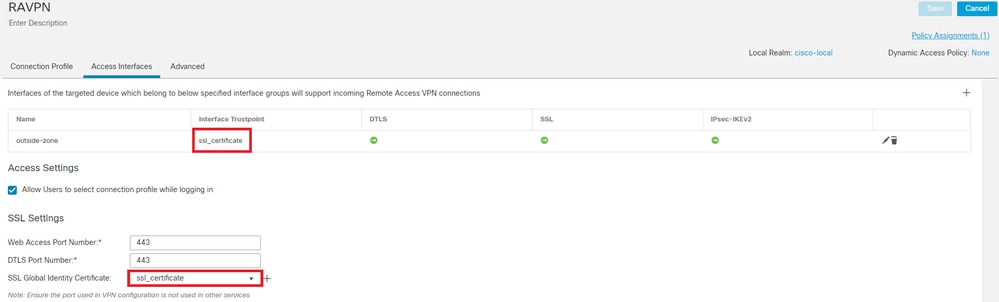

Stap 15. Navigeer naar Access Interfaces. Kies deInterface Truspointen deSSL Global Identity Certificateonder de SSL-instellingen.

Toegangsinterfaces bewerken

Toegangsinterfaces bewerken

Stap 16. KlikSaveen implementeer deze wijzigingen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

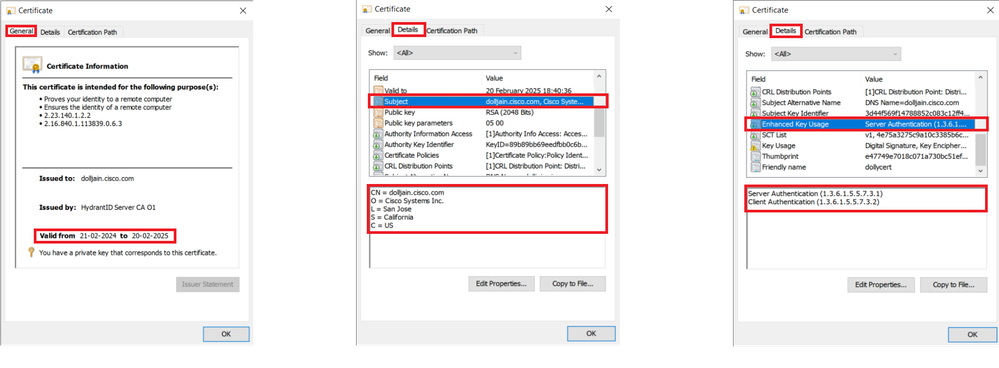

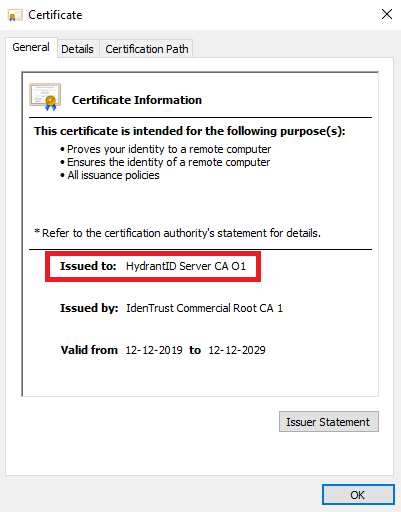

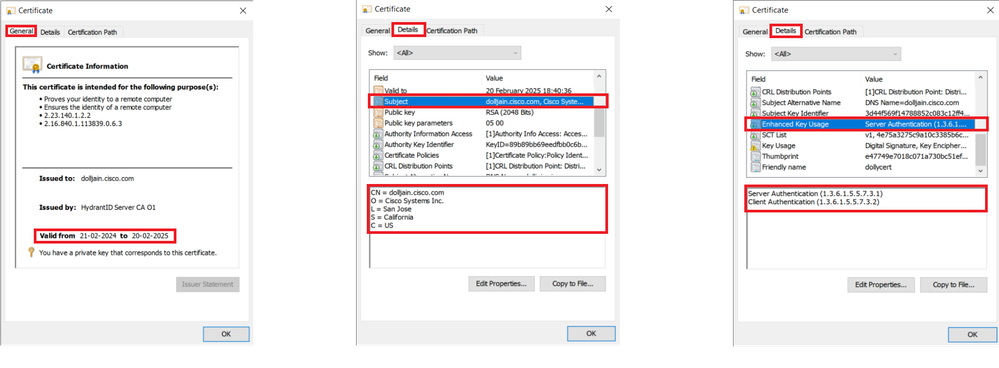

1. Op de beveiligde client-pc moet het certificaat zijn geïnstalleerd met een geldige datum, onderwerp en Enhanced Key Usage (EKU) op de pc van de gebruiker. Dit certificaat moet worden afgegeven door de CA waarvan het certificaat is geïnstalleerd op FTD zoals eerder getoond. Hier wordt het identiteits- of gebruikerscertificaat afgegeven door auth-risaggar-ca.

Certificaatmarkeringen

Certificaatmarkeringen

Opmerking: het clientcertificaat moet de clientverificatie-EKU hebben.

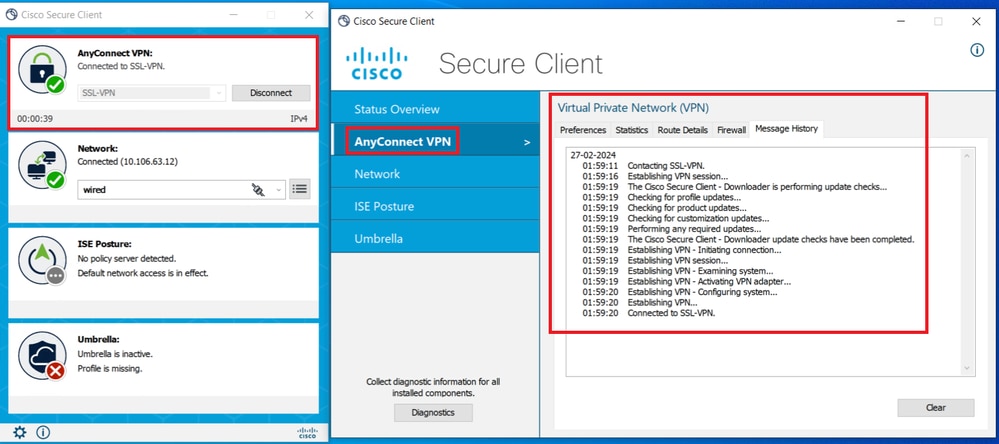

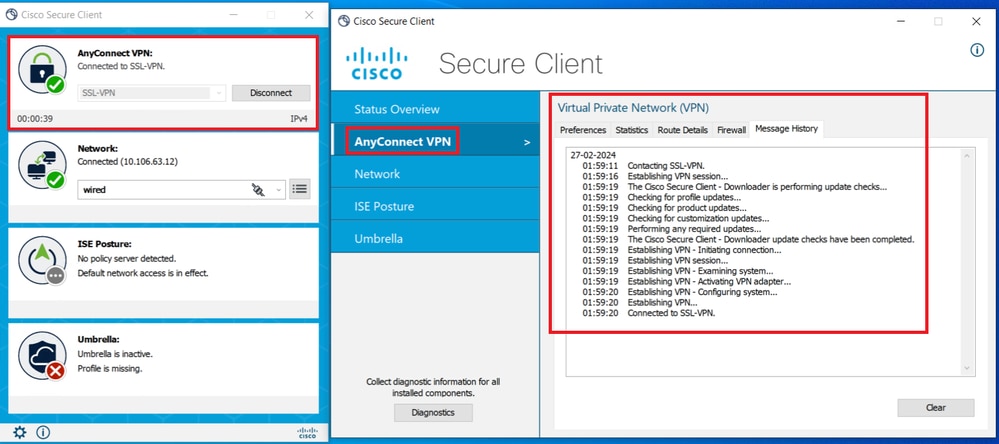

2. De beveiligde client moet de verbinding tot stand brengen.

Succesvolle beveiligde clientverbinding

Succesvolle beveiligde clientverbinding

3. Uitvoerenshow vpn-sessiondb anyconnectom de verbindingsgegevens van de actieve gebruiker onder de gebruikte tunnelgroep te bevestigen.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dolljain.cisco.com Index : 8

Assigned IP : 10.20.20.1 Public IP : 72.163.X.X

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256

Bytes Tx : 14402 Bytes Rx : 9652

Group Policy : DfltGrpPolicy Tunnel Group : RAVPN-CertAuth

Login Time : 08:32:22 UTC Mon Mar 18 2024

Duration : 0h:03m:59s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5de050000800065f7fc16

Security Grp : none Tunnel Zone : 0

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

1. Debugs kunnen worden uitgevoerd vanaf de diagnostische CLI van het FTD:

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Raadpleeg deze handleiding voor veelvoorkomende problemen.

Feedback

Feedback