Inleiding

In dit document wordt beschreven hoe u Secure Access configureert met Palo Alto Firewall.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Palo Alto 11.x Version Firewall

- beveiligde toegang

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- Clientless ZTNA

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Palo Alto 11.x Version Firewall

- beveiligde toegang

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Veilige toegang - Palo Alto

Veilige toegang - Palo Alto

Cisco heeft Secure Access ontworpen om privétoepassingen te beschermen en toegang te bieden, zowel on-premise als in de cloud. Het beschermt ook de verbinding van het netwerk naar het internet. Dit wordt bereikt door de implementatie van meerdere beveiligingsmethoden en -lagen, allemaal gericht op het behoud van de informatie terwijl ze er toegang toe hebben via de cloud.

Configureren

VPN configureren voor beveiligde toegang

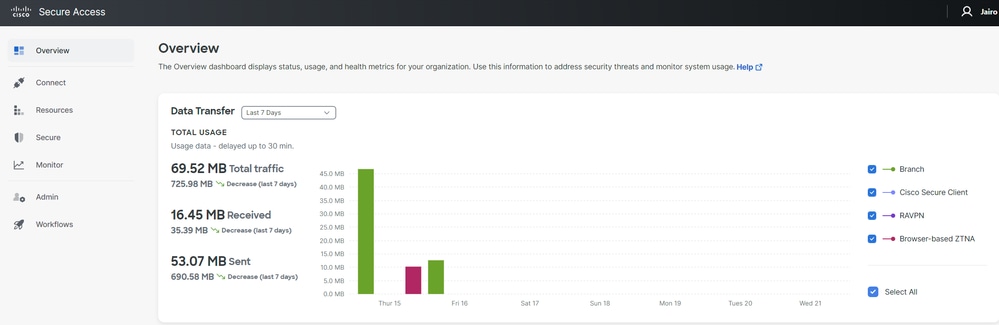

Navigeer naar het beheerderspaneel van Secure Access.

Veilige toegang - Hoofdpagina

Veilige toegang - Hoofdpagina

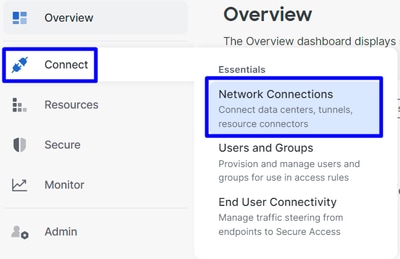

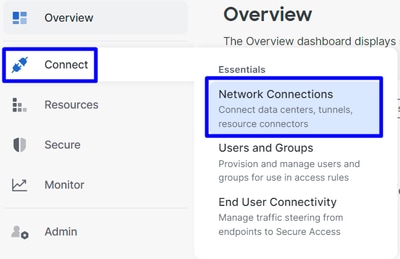

- Klik op

Connect > Network Connections

Veilige toegang - netwerkverbindingen

Veilige toegang - netwerkverbindingen

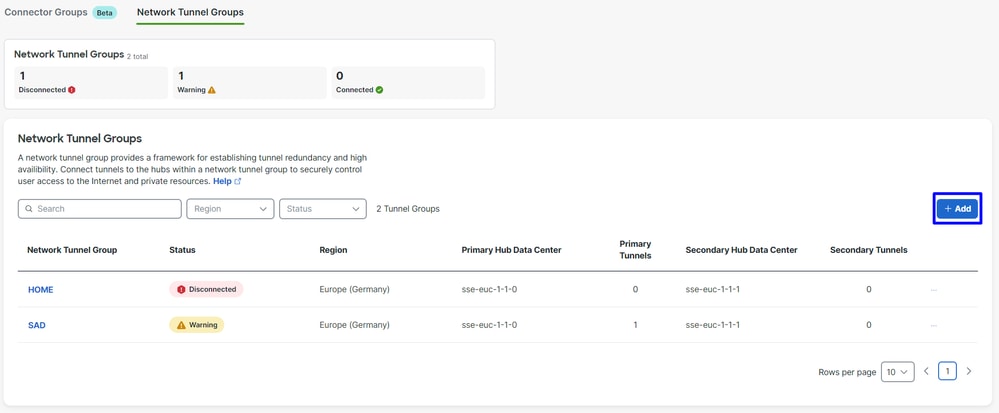

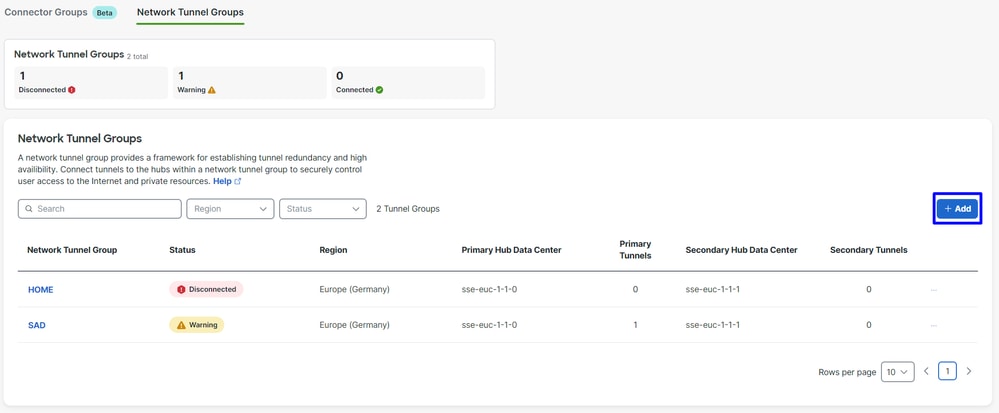

- Onder

Network Tunnel Groups klik op + Add

Veilige toegang - Netwerktunnelgroepen

Veilige toegang - Netwerktunnelgroepen

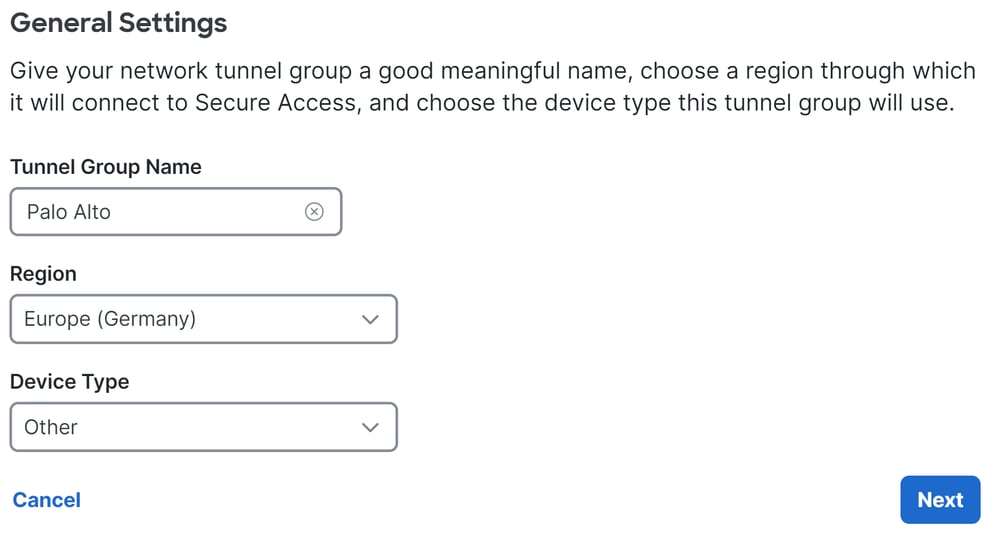

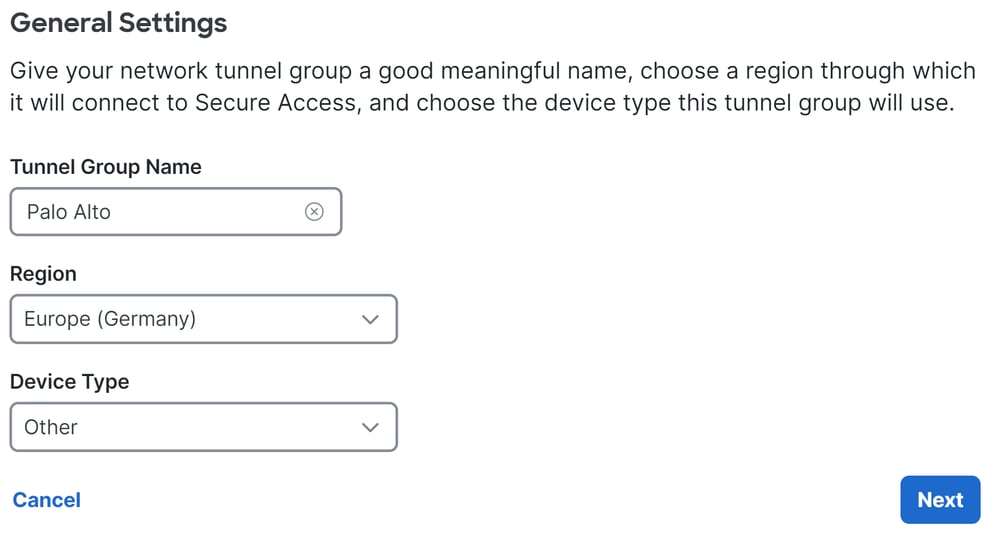

- Configureren

Tunnel Group Name, Region en

- Klik op de knop

Next

Opmerking: Kies de regio die het dichtst bij de locatie van uw firewall ligt.

- Configureer de

Tunnel ID Format en Passphrase

- Klik op de knop

Next

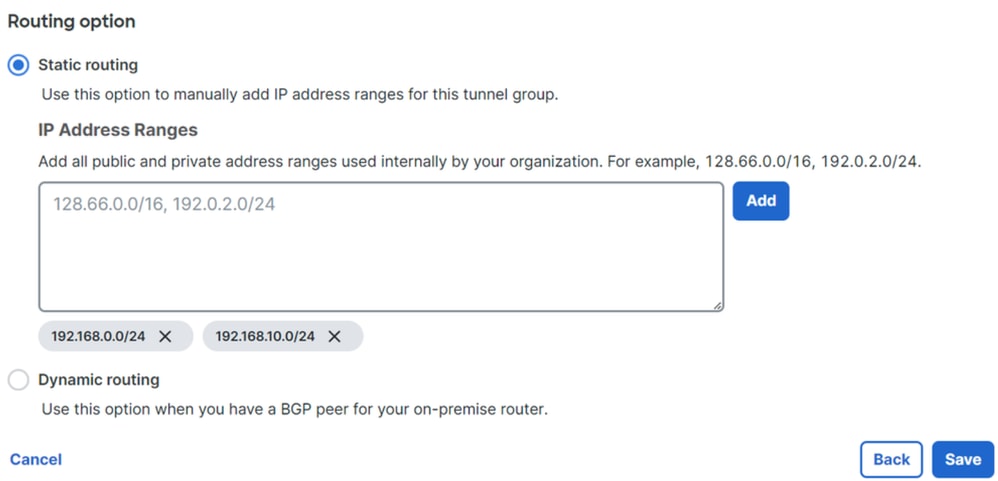

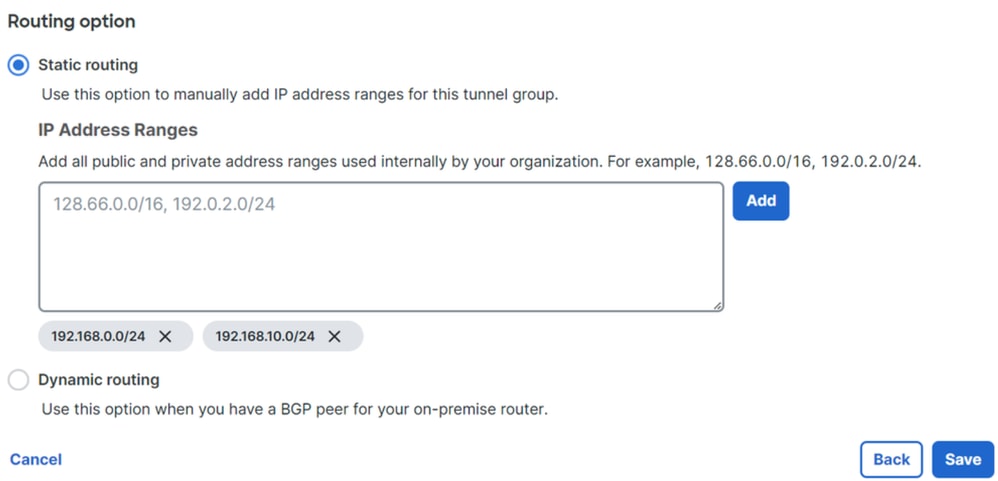

- Configureer de IP-adresbereiken of -hosts die u in uw netwerk hebt geconfigureerd en die het verkeer via Secure Access willen doorgeven

- Klik op de knop

Save

Veilige toegang - tunnelgroepen - routeringsopties

Veilige toegang - tunnelgroepen - routeringsopties

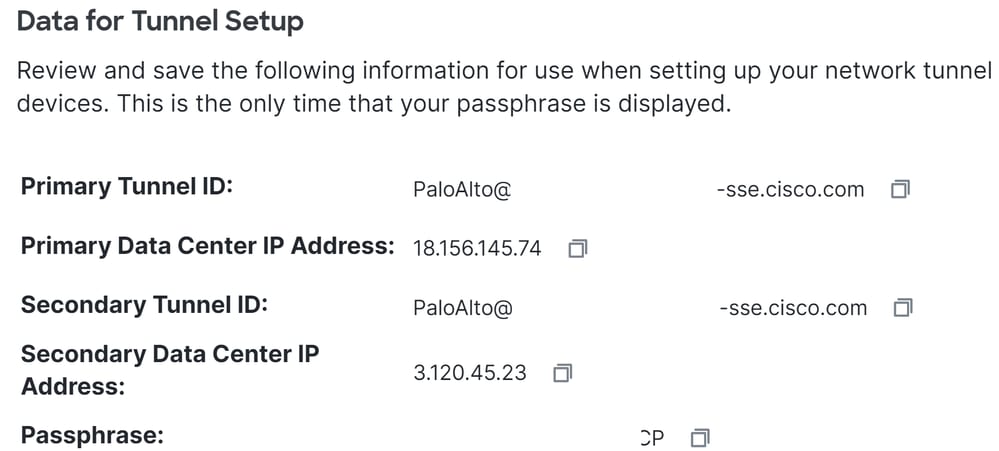

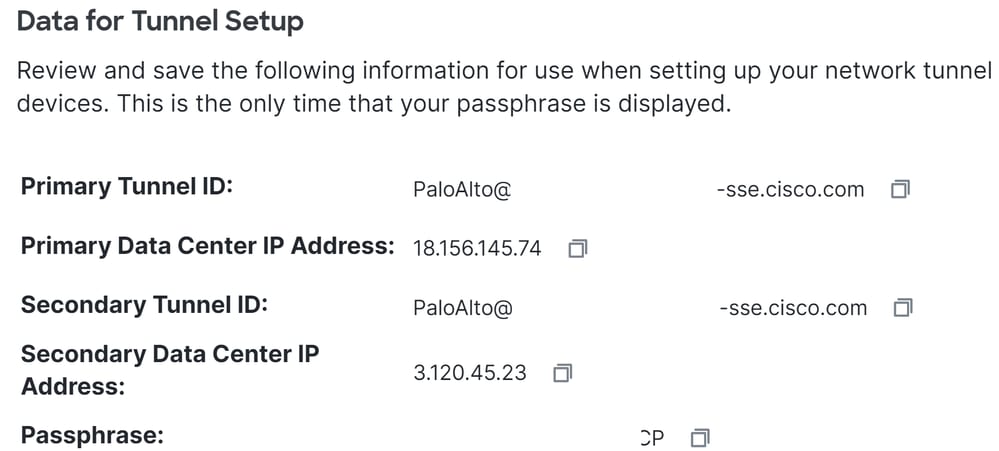

Nadat u op de informatie over de tunnel hebt geklikt Save die wordt weergegeven, slaat u die informatie op voor de volgende stap, Configure the tunnel on Palo Altonl.

tunnelgegevens

Configureer de tunnel op Palo Alto

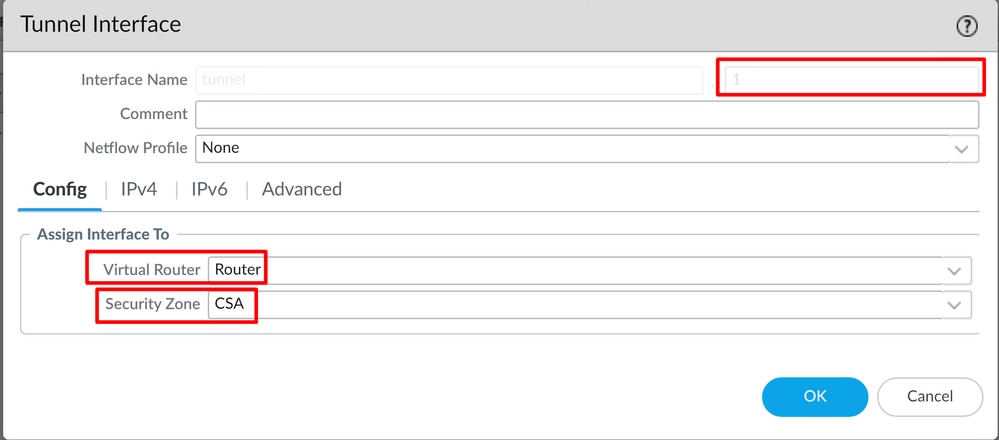

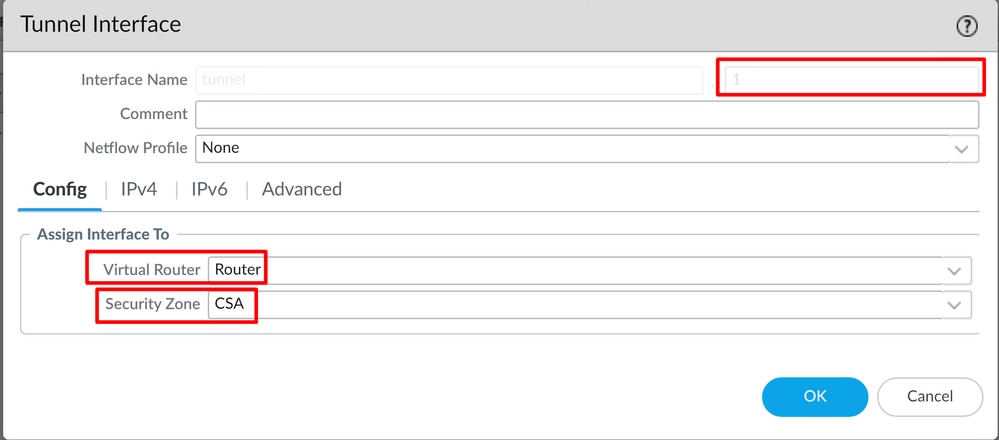

De tunnelinterface configureren

Ga naar het Palo Alto Dashboard.

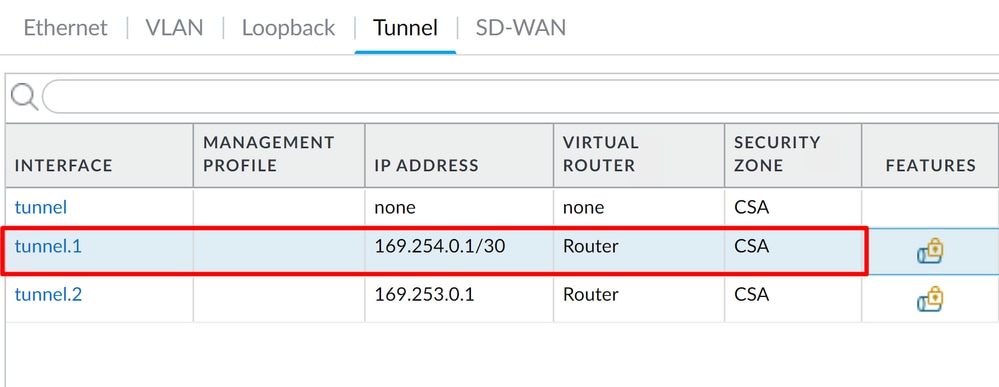

Network > Interfaces > TunnelClick Add

- Configureer onder het

Config menuVirtual Router, Security Zoneen wijs eenSuffix Number

- Configureer onder

IPv4een niet-routeerbaar IP-adres. U kunt bijvoorbeeld gebruik maken van 169.254.0.1/30

- Klik op de knop

OK

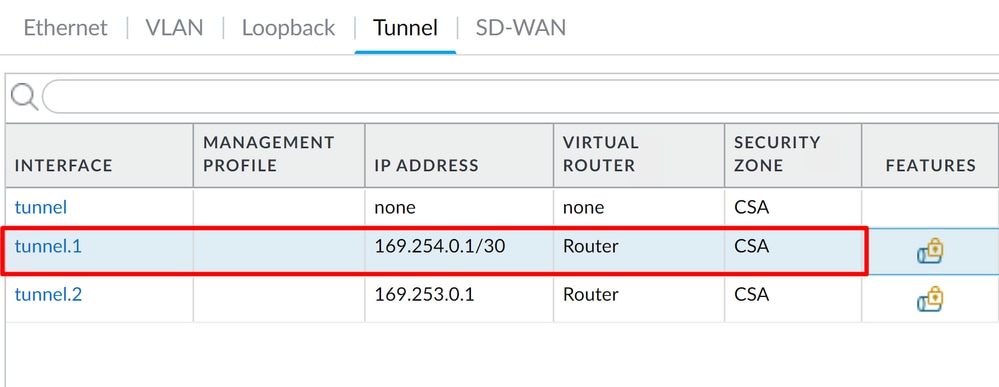

Daarna kunt u zoiets als dit laten configureren:

Als u het op deze manier hebt geconfigureerd, kunt u op klikken om de configuratie op te slaan en door te gaan met de volgende stap Commit, Configure IKE Crypto Profile.

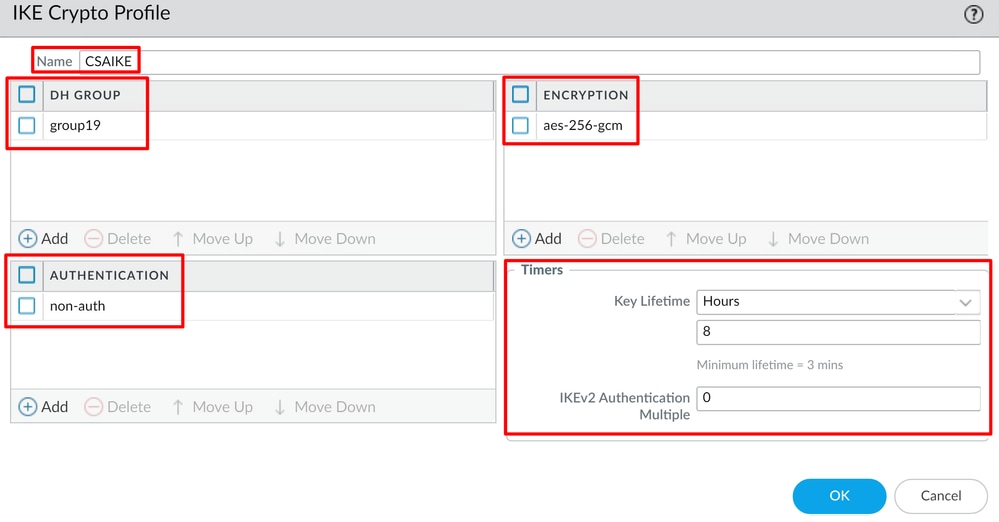

IKE Crypto-profiel configureren

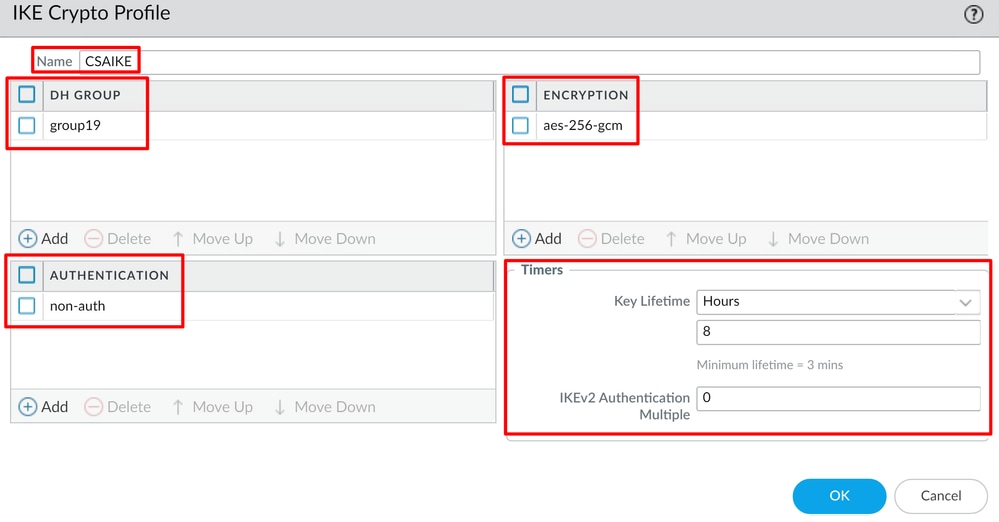

Als u het cryptoprofiel wilt configureren, gaat u naar:

Network > Network Profile > IKE Crypto - Klik op de knop

Add

- Configureer de volgende parameters:

Name: Configureer een naam om het profiel te identificeren.DH GROUP: groep 19AUTHENTICATION: niet-authENCRYPTION: AES-256-GCMTimers

Key Lifetime: 8 uurIKEv2 Authentication:0

- Nadat u alles hebt geconfigureerd, klikt u op

OK

Als u het op deze manier hebt geconfigureerd, kunt u op klikken om de configuratie op te slaan en door te gaan met de volgende stap, zodat u de configuratie kunt Commit opslaan, Configure IKE Gateways.

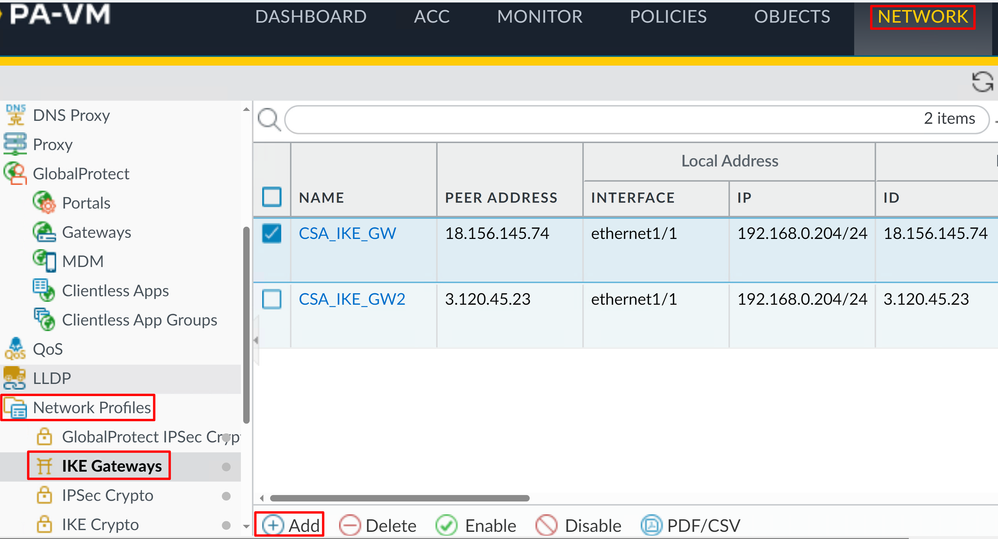

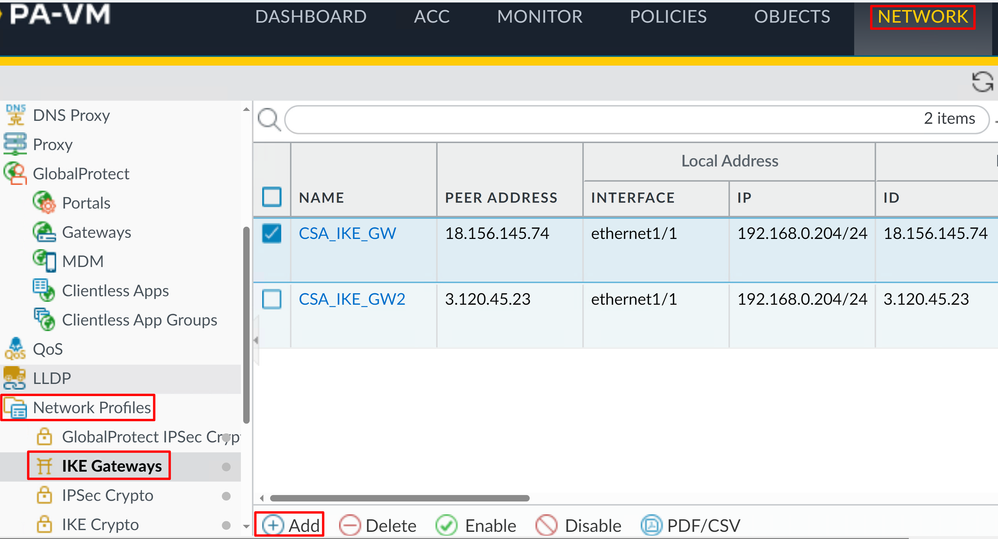

IKE-gateways configureren

IKE-gateways configureren

Network > Network Profile > IKE Gateways- Klik op de knop

Add

- Configureer de volgende parameters:

Name: Configureer een naam om de Ike Gateways te identificeren.Version : alleen IKEv2-modusAddress Type :IPv4Interface : Selecteer uw Internet WAN-interface.Local IP Address: Selecteer het IP-adres van uw Internet WAN-interface.Peer IP Address Type :IPPeer Address: Gebruik de IP van Primary IP Datacenter IP Address, gegeven in de stap Tunnel Data.Authentication: vooraf gedeelde sleutelPre-shared Key : Gebruik de informatie passphrase die in de stap Tunnel Data wordt gegeven.Confirm Pre-shared Key : Gebruik de informatie passphrase die in de stap Tunnel Data wordt gegeven.Local Identification : Kies User FQDN (Email address) en gebruik het Primary Tunnel ID gegeven in de stap, Tunnel Data.Peer Identification :IP AddressKies en gebruik de Primary IP Datacenter IP Addressmethode.

- Klik op de knop

Advanced Options

Enable NAT Traversal- Selecteer het

IKE Crypto Profile bestand dat u in de stap hebt gemaakt, IKE Crypto Profile configureren

- Vink het selectievakje aan voor

Liveness Check

- Klik op de knop

OK

Als u het op deze manier hebt geconfigureerd, kunt u op klikken om de configuratie op te slaan en door te gaan met de volgende stap, zodat u de configuratie kunt Commit opslaan, Configure IPSEC Crypto.

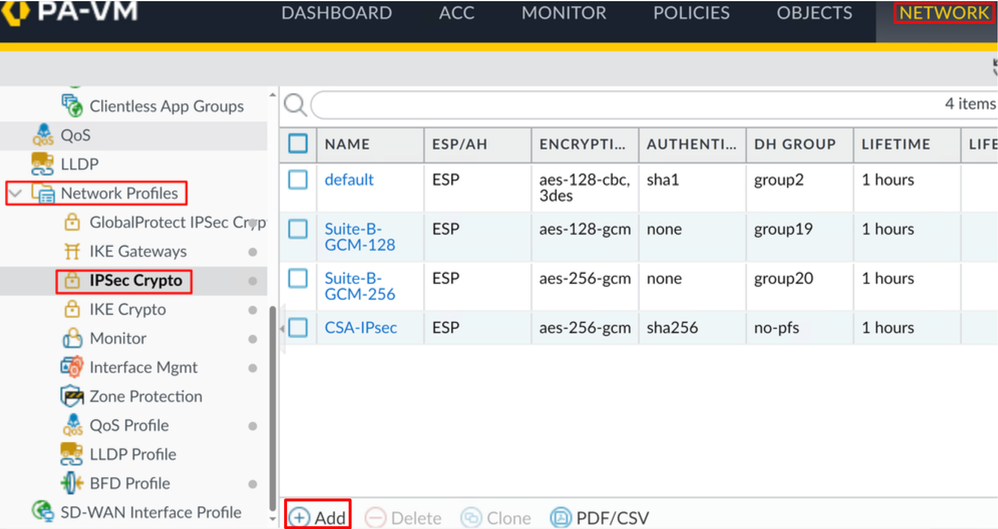

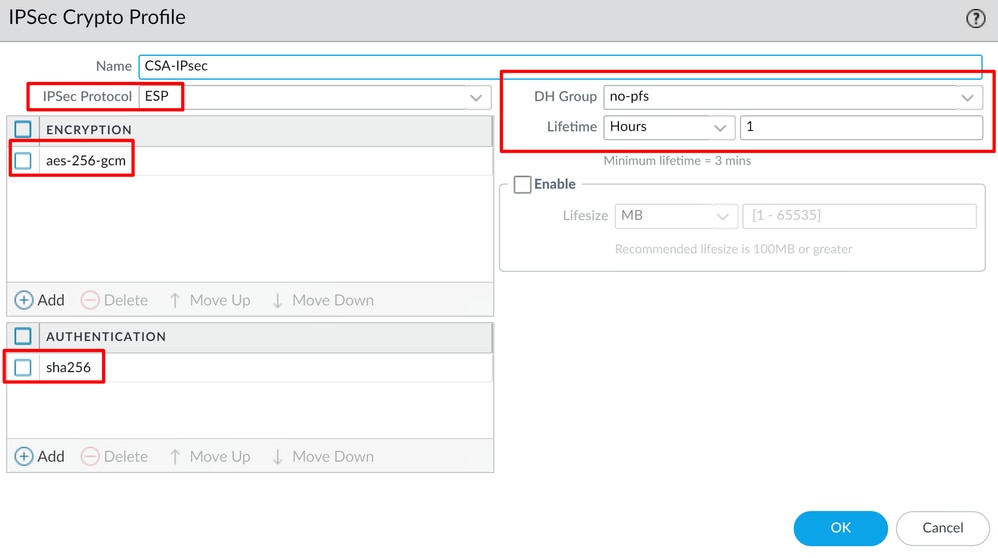

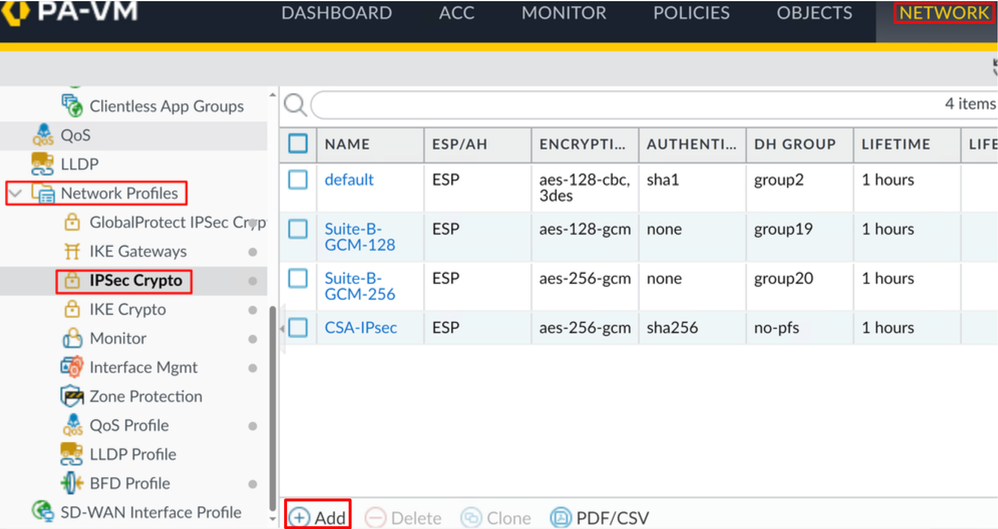

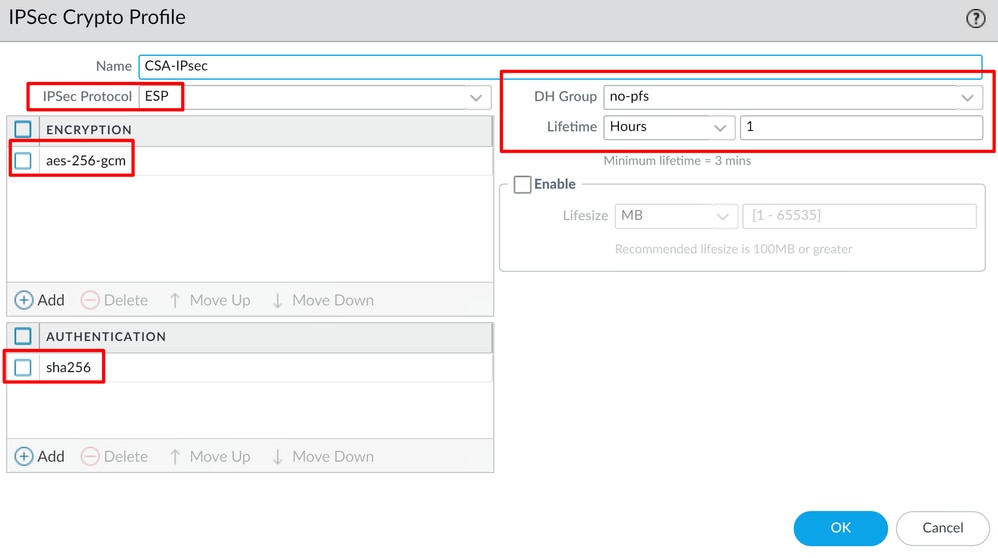

IPSEC Crypto-profiel configureren

Om IKE Gateways te configureren, navigeert u naar Network > Network Profile > IPSEC Crypto

- Configureer de volgende parameters:

Name: Gebruik een naam om het IPsec-profiel voor beveiligde toegang te identificerenIPSec ProtocolESP:ENCRYPTION: AES-256-GCMDH Group: geen PFS, 1 uur

- Klik op de knop

OK

Als u het op deze manier hebt geconfigureerd, kunt u op klikken om de configuratie op te slaan en door te gaan met de volgende stap, zodat u de configuratie kunt Commit opslaan, Configure IPSec Tunnels.

IPSec-tunnels configureren

Om te configureren IPSec Tunnelsnavigeert u naar Network > IPSec Tunnels.

- Configureer de volgende parameters:

Name: Gebruik een naam om de beveiligde toegangstunnel te identificerenTunnel Interface: Kies de tunnelinterface die op de stap is geconfigureerd, configureer de tunnelinterfaceType: autosleutelAddress Type:IPv4IKE Gateways: Kies de IKE-gateways die bij de stap zijn geconfigureerd en configureer IKE-gateways.IPsec Crypto Profile: Kies de IKE-gateways die in de stap zijn geconfigureerd en configureer het IPSEC Crypto-profiel- Vink het selectievakje aan voor

Advanced Options

IPSec Mode TunnelKies: Tunnel.

- Klik op de knop

OK

Let op: Proxy-ID wordt niet ondersteund, vermijd elke configuratie met Proxy-ID in Palo Alto IPSEC-tunnels met beveiligde toegang.

Nu uw VPN succesvol is gemaakt, kunt u doorgaan met de Configure Policy Based Forwardingstap.

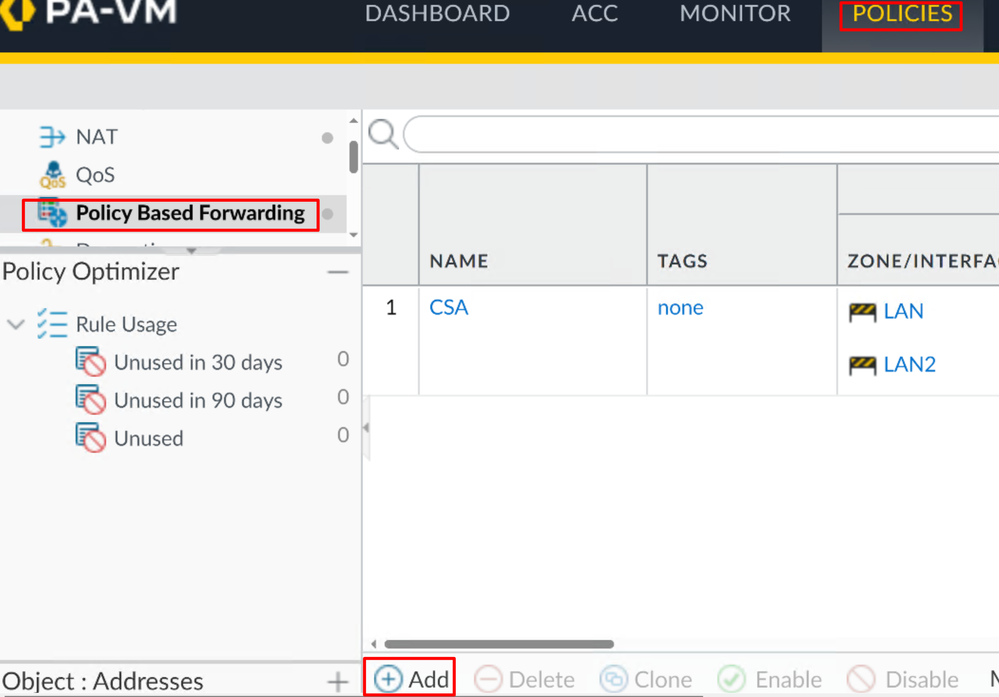

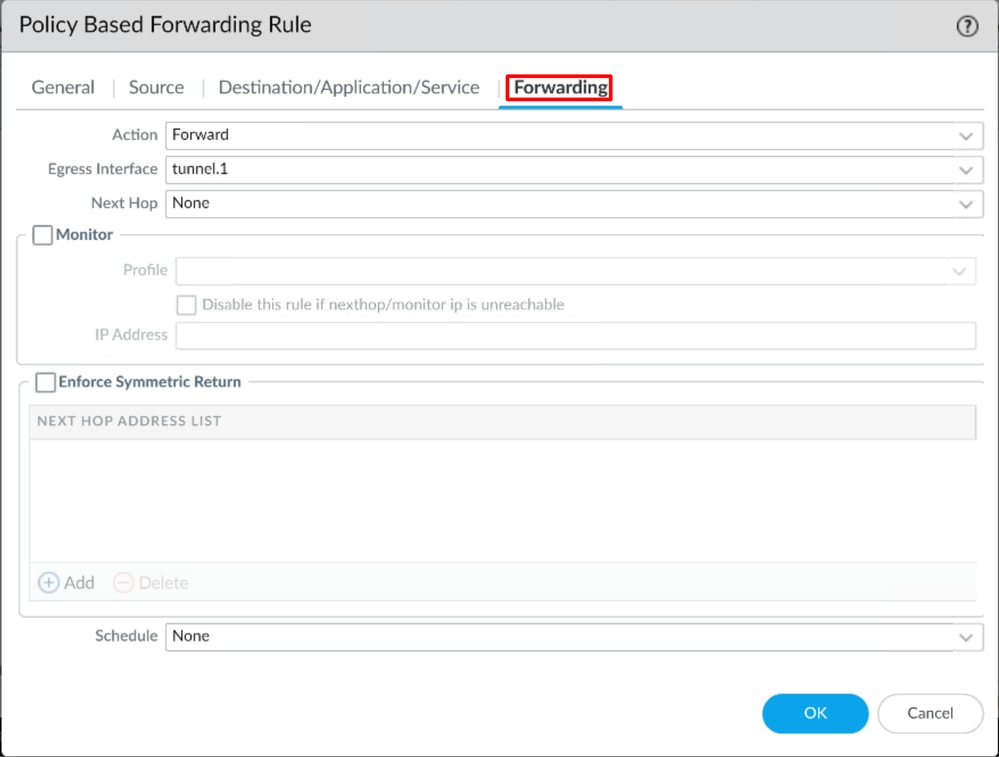

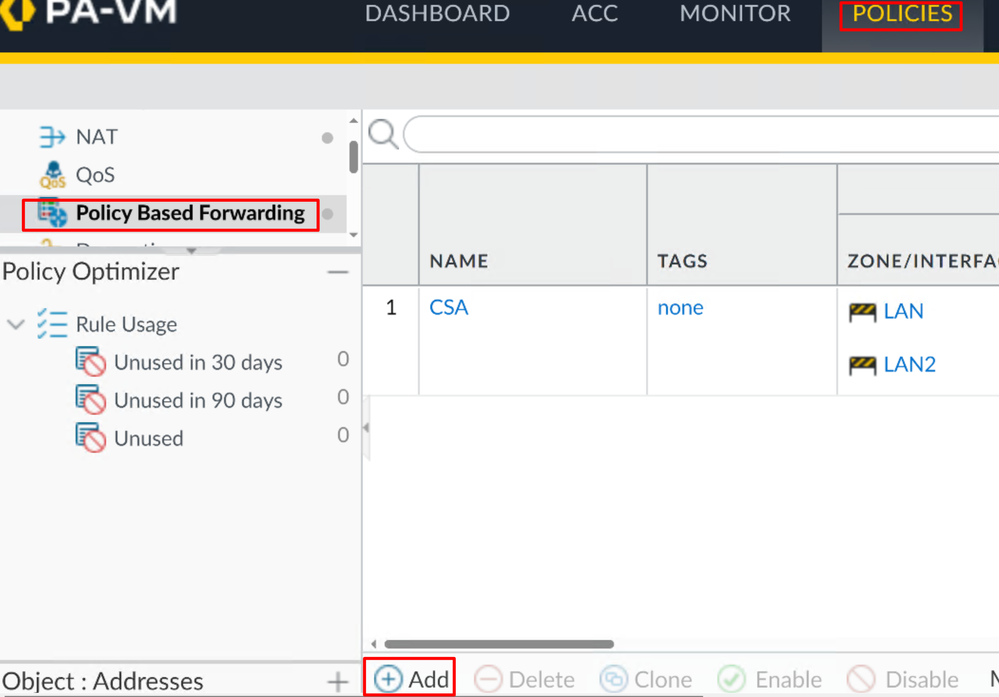

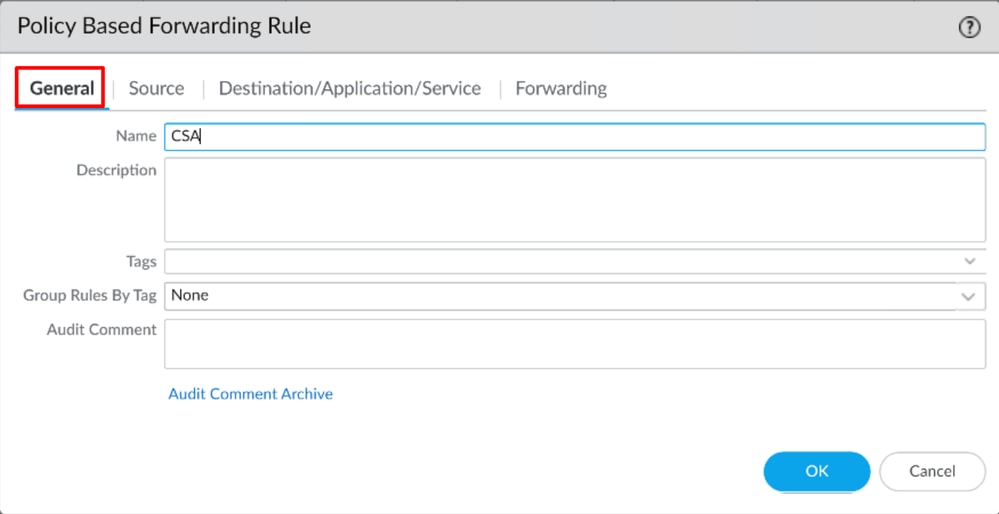

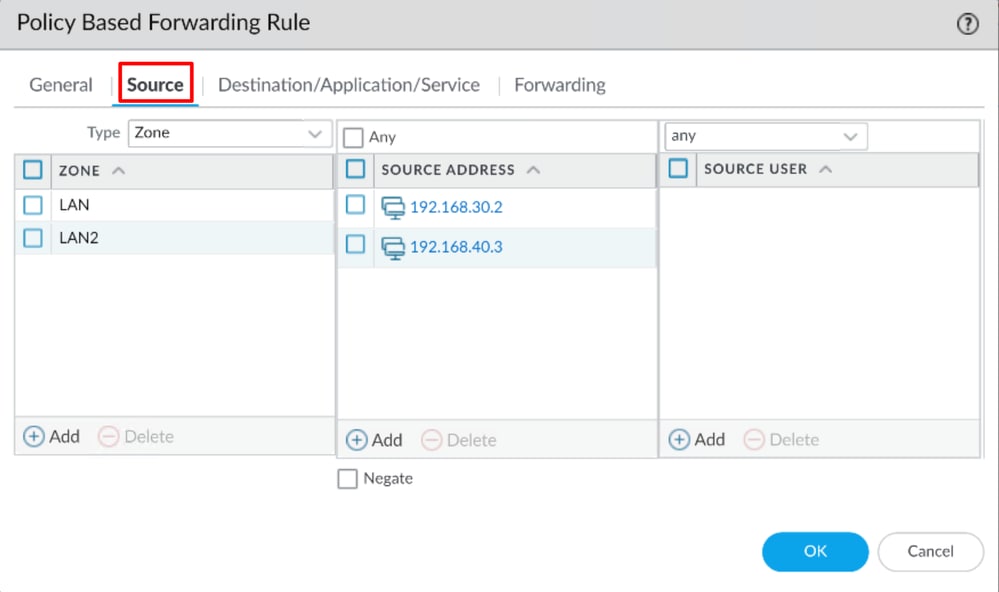

Op beleid gebaseerde doorverwijzing configureren

Om te configureren Policy Based Forwardingnavigeert u naar Policies > Policy Based Forwarding.

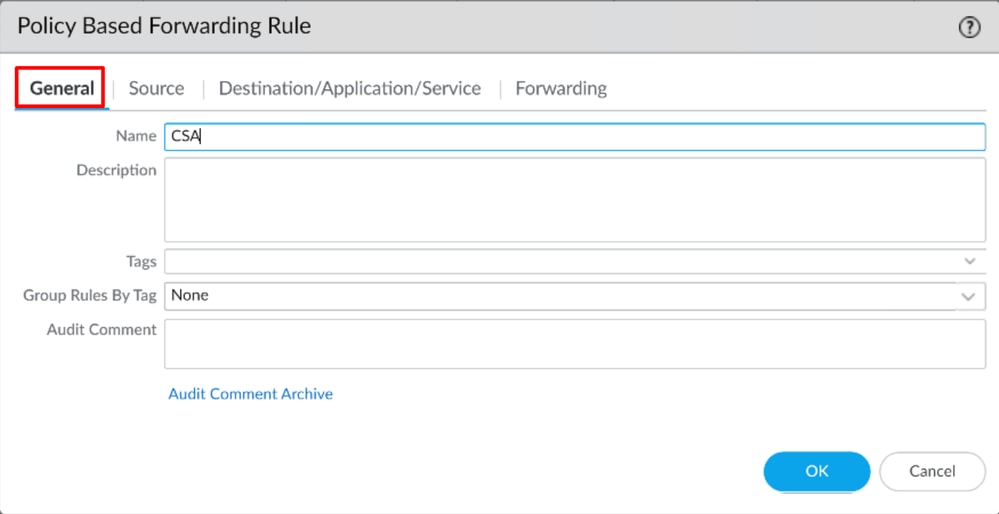

- Configureer de volgende parameters:

General

Name: Gebruik een naam om de Secure Access, Policy Base Forwarding (Routering op basis van herkomst) te identificeren

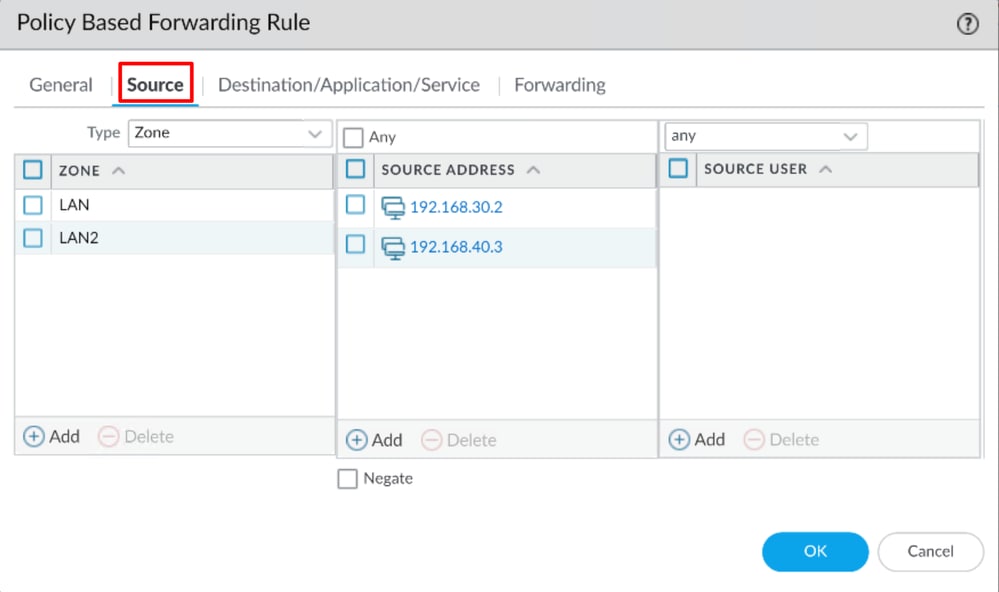

Source

Zone: Selecteer de zones van waaruit u plannen hebt om het verkeer te routeren op basis van de oorsprongSource Address: Configureer de host of netwerken die u als bron wilt gebruiken.Source Users: Configureer de gebruikers die u het verkeer wilt routeren (alleen indien van toepassing)

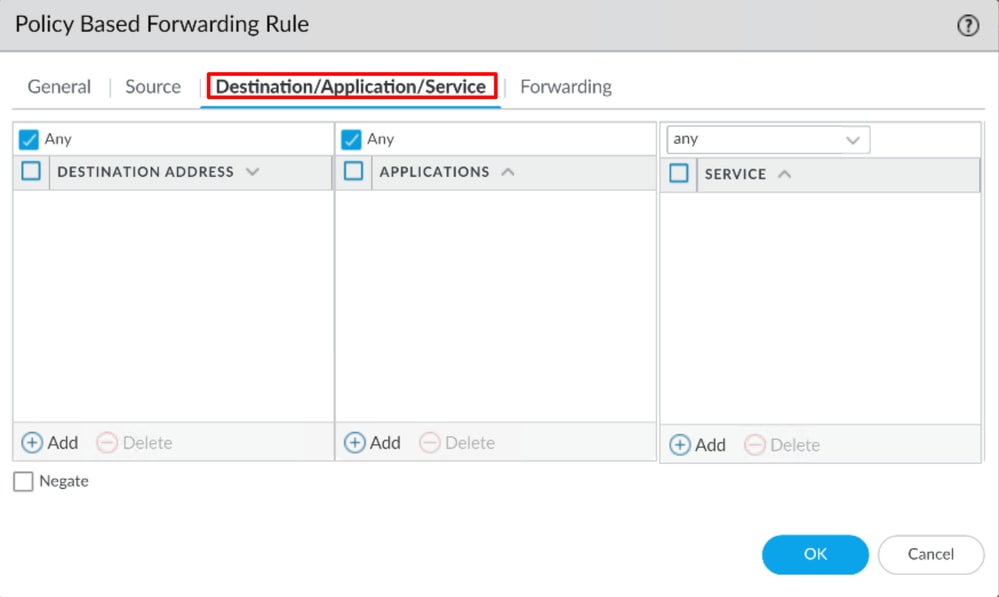

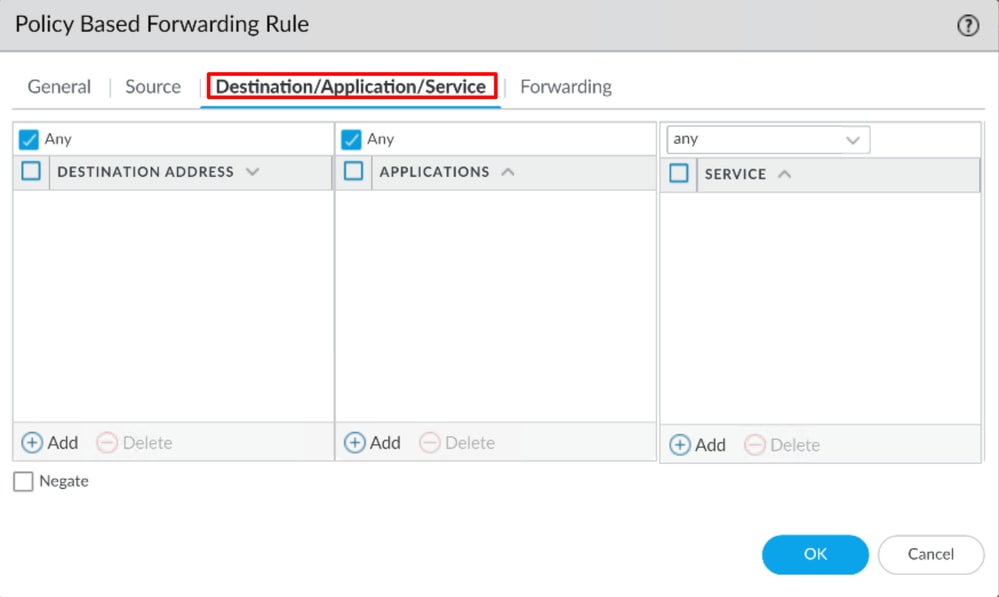

Destination/Application/Service

Destination Address: U kunt het laten als Any, of u kunt het bereik van de adressen van Secure Access (100.64.0.0/10) opgeven

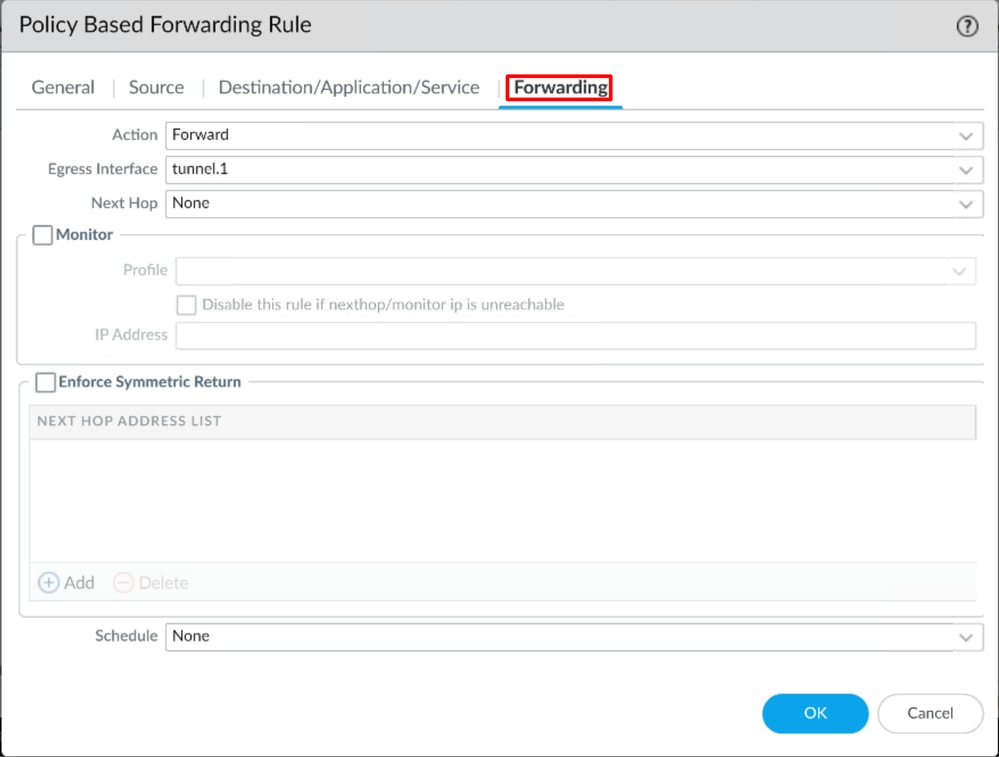

Forwarding

- Klik

OK en Commit

Nu heb je alles geconfigureerd op Palo Alto; nadat je de route hebt geconfigureerd, kan de tunnel worden ingesteld en moet je doorgaan met het configureren van de RA-VPN, Browser-Based ZTA of Client Base ZTA op Secure Access Dashboard.

Feedback

Feedback