Inleiding

De functie Context-Based Access Control (CBAC) van de Cisco IOS® Firewall Feature Set inspecteert actief de activiteit achter een firewall. CBAC specificeert welk verkeer moet worden ingeschakeld en welk verkeer moet worden vrijgegeven door gebruik te maken van toegangslijsten (op dezelfde manier als Cisco IOS toegangslijsten gebruikt). CBAC-toegangslijsten bevatten echter IP-inspectieverklaringen waarmee u het protocol kunt inspecteren om te controleren of er niet met wordt geknoeid voordat het protocol naar de systemen achter de firewall gaat.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

CBAC kan ook worden gebruikt met Network Address Translation (NAT), maar de configuratie in dit document heeft voornamelijk betrekking op pure inspectie. Als u NAT uitvoert, moeten uw toegangslijsten de globale adressen weerspiegelen, niet de echte adressen.

Voorafgaand aan configuratie, overweeg deze vragen.

Welk verkeer wilt u eruit laten?

Welk verkeer u wilt uitlaten hangt af van uw siteveiligheidsbeleid, maar in dit algemene voorbeeld is alles toegestaan uitgaand. Als uw toegangslijst alles ontkent, dan kan geen verkeer vertrekken. Specificeer uitgaand verkeer met deze uitgebreide toegangslijst:

access-list 101 permit ip [source-network] [source-mask] any

access-list 101 deny ip any any

Welk verkeer wilt u binnenlaten?

Welk verkeer u wilt laten binnen hangt van uw plaatsveiligheidsbeleid af. Het logische antwoord is echter alles wat uw netwerk niet beschadigt.

In dit voorbeeld is er een lijst van verkeer dat logisch lijkt om binnen te laten. ICMP-verkeer (Internet Control Message Protocol) is over het algemeen aanvaardbaar, maar biedt wel enkele mogelijkheden voor DOS-aanvallen. Dit is een voorbeeldtoegangslijst voor inkomend verkeer:

Uitgebreide IP-toegangslijst 101

permit tcp 10.10.10.0 0.0.0.255 any (84 matches)

permit udp 10.10.10.0 0.0.0.255 any

permit icmp 10.10.10.0 0.0.0.255 any (3 matches)

deny ip any any

Uitgebreide IP-toegangslijst 102

permit eigrp any any (486 matches)

permit icmp any 10.10.10.0 0.0.0.255 echo-reply (1 match)

permit icmp any 10.10.10.0 0.0.0.255 unreachable

permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

permit icmp any 10.10.10.0 0.0.0.255 echo (1 match)

permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

deny ip any any (62 matches)

access-list 101 permit tcp 10.10.10.0 0.0.0.255 any

access-list 101 permit udp 10.10.10.0 0.0.0.255 any

access-list 101 permit icmp 10.10.10.0 0.0.0.255 any

access-list 101 deny ip any any

access-list 102 permit eigrp any any

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo-reply

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 unreachable

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

access-list 102 deny ip any any

Toegangslijst 101 is voor uitgaand verkeer. Toegangslijst 102 is voor inkomend verkeer. De toegangslijsten maken alleen een routingprotocol, Enhanced Interior Gateway Routing Protocol (EIGRP) en opgegeven ICMP-inkomend verkeer mogelijk.

In het voorbeeld, is een server aan de kant Ethernet van de router niet toegankelijk van Internet. De toegangslijst blokkeert het opzetten van een sessie. Om het toegankelijk te maken, moet de toegangslijst worden gewijzigd om het gesprek toe te staan om voor te komen. Als u een toegangslijst wilt wijzigen, verwijdert u de toegangslijst, bewerkt u de lijst en past u de bijgewerkte toegangslijst opnieuw toe.

Opmerking: De reden dat u de toegangslijst 102 verwijdert voordat u bewerkt en opnieuw toepast, is te wijten aan de "ontken ip any" aan het einde van de toegangslijst. In dit geval, als u een nieuwe ingang moest toevoegen alvorens u de toegang-lijst verwijdert, verschijnt de nieuwe ingang na ontkennen. Daarom wordt dit nooit gecontroleerd.

In dit voorbeeld wordt het Simple Mail Transfer Protocol (SMTP) alleen voor 10.10.10.1 toegevoegd.

Uitgebreide IP-toegangslijst 102

permit eigrp any any (385 matches)

permit icmp any 10.10.10.0 0.0.0.255 echo-reply

permit icmp any 10.10.10.0 0.0.0.255 unreachable

permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

permit icmp any 10.10.10.0 0.0.0.255 echo

permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

permit tcp any host 10.10.10.1 eq smtp (142 matches)

!--- In this example, you inspect traffic that has been

!--- initiated from the inside network.

Welk verkeer wilt u inspecteren?

De CBAC binnen Cisco IOS ondersteunt:

| Trefwoordnaam |

Protocol |

| vaag |

UCS Me-protocol |

| ftp |

File Transfer Protocol |

| h323 |

H.323-protocol (bijvoorbeeld Microsoft NetMeeting of Intel Video Phone) |

| http |

HTTP-protocol |

| RCMD |

R-opdrachten (r-exec, r-login, r-sh) |

| RealAudio |

Real Audio-protocol |

| rpc |

Remote Procedure Call-protocol |

| smtp |

Simple Mail Transfer Protocol |

| sqlnet |

SQL Net-protocol |

| stroomlijnwerk |

StreamWorks-protocol |

| tcp |

Transmission Control Protocol |

| tftp |

TFTP-protocol |

| udp |

User Datagram Protocol |

| vdolive |

VDOLive protocol |

Elk protocol is gekoppeld aan een trefwoordnaam. Pas de sleutelwoordnaam op een interface toe die u wilt inspecteren. Met deze configuratie worden bijvoorbeeld FTP, SMTP en Telnet geïnspecteerd:

router1#configure

Configuring from terminal, memory, or network [terminal]? Enter configuration

commands, one per line. End with CNTL/Z.

router1(config)#ip inspect name mysite ftp

router1(config)#ip inspect name mysite smtp

router1(config)#ip inspect name mysite tcp

router1#show ip inspect config

Session audit trail is disabled

one-minute (sampling period) thresholds are [400:500]connections

max-incomplete sessions thresholds are [400:500]

max-incomplete tcp connections per host is 50.

Block-time 0 minute.

tcp synwait-time is 30 sec -- tcp finwait-time is 5 sec

tcp idle-time is 3600 sec -- udp idle-time is 30 sec

dns-timeout is 5 sec

Inspection Rule Configuration

Inspection name mysite

ftp timeout 3600

smtp timeout 3600

tcp timeout 3600

Dit document beschrijft welk verkeer u wilt uitschakelen, welk verkeer u wilt inschakelen en welk verkeer u wilt controleren. Nu u bereid bent om CBAC te configureren, voltooit u de volgende stappen:

-

Pas de configuratie toe.

-

Voer de toegangslijsten in zoals hierboven is ingesteld.

-

Configureer de inspectieverklaringen.

-

Pas de toegangslijsten op de interfaces toe.

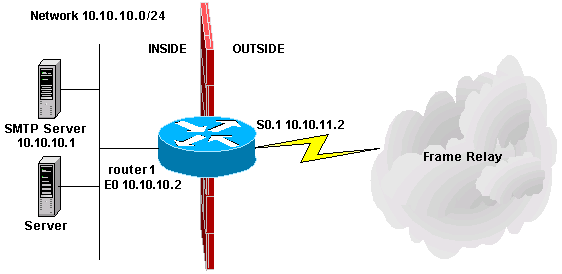

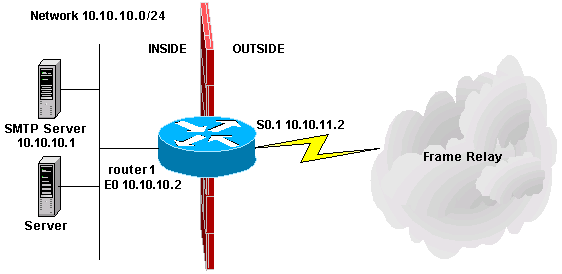

Na deze procedure, verschijnt uw configuratie zoals aangetoond in dit diagram en configuratie.

| Op context gebaseerde configuratie van toegangscontrole |

!

version 11.2

no service password-encryption

service udp-small-servers

service tcp-small-servers

!

hostname router1

!

!

no ip domain-lookup

ip inspect name mysite ftp

ip inspect name mysite smtp

ip inspect name mysite tcp

!

interface Ethernet0

ip address 10.10.10.2 255.255.255.0

ip access-group 101 in

ip inspect mysite in

no keepalive

!

interface Serial0

no ip address

encapsulation frame-relay

no fair-queue

!

interface Serial0.1 point-to-point

ip address 10.10.11.2 255.255.255.252

ip access-group 102 in

frame-relay interface-dlci 200 IETF

!

router eigrp 69

network 10.0.0.0

no auto-summary

!

ip default-gateway 10.10.11.1

no ip classless

ip route 0.0.0.0 0.0.0.0 10.10.11.1

access-list 101 permit tcp 10.10.10.0 0.0.0.255 any

access-list 101 permit udp 10.10.10.0 0.0.0.255 any

access-list 101 permit icmp 10.10.10.0 0.0.0.255 any

access-list 101 deny ip any any

access-list 102 permit eigrp any any

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo-reply

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 unreachable

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

access-list 102 permit tcp any host 10.10.10.1 eq smtp

access-list 102 deny ip any any

!

line con 0

line vty 0 4

login

!

end |

Gerelateerde informatie

Feedback

Feedback