Inleiding

In dit document wordt beschreven hoe u de externe Syslog-server op ISE configureert.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE).

- SYSLOG-servers

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine (ISE) 3.3 versie.

- Kiwi Syslog Server v1.2.1.4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

.

Syslog-berichten van ISE worden verzameld en opgeslagen door logboekverzamelaars. Deze logboekverzamelaars worden toegewezen aan Monitoring-knooppunten, zodat MnT de verzamelde logs lokaal opslaat.

Om externe logs te verzamelen, configureert u externe syslog-servers, die doelen worden genoemd. Logs worden ingedeeld in verschillende vooraf gedefinieerde categorieën.

U kunt de logboekuitvoer aanpassen door de categorieën te bewerken met betrekking tot hun doelen, prioriteitsniveau, enzovoort.

Configuratie

U kunt de webinterface gebruiken om externe syslog-serverdoelen te maken waarnaar systeemlogboekberichten worden verzonden. Logberichten worden verzonden naar de doelen van de externe syslog-server in overeenstemming met de syslog-protocolstandaard (zie RFC-3164).

Doel voor externe logboekregistratie configureren (UDP-syslog)

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beheer > Klik op Toevoegen.

) en kies Beheer > Klik op Toevoegen.

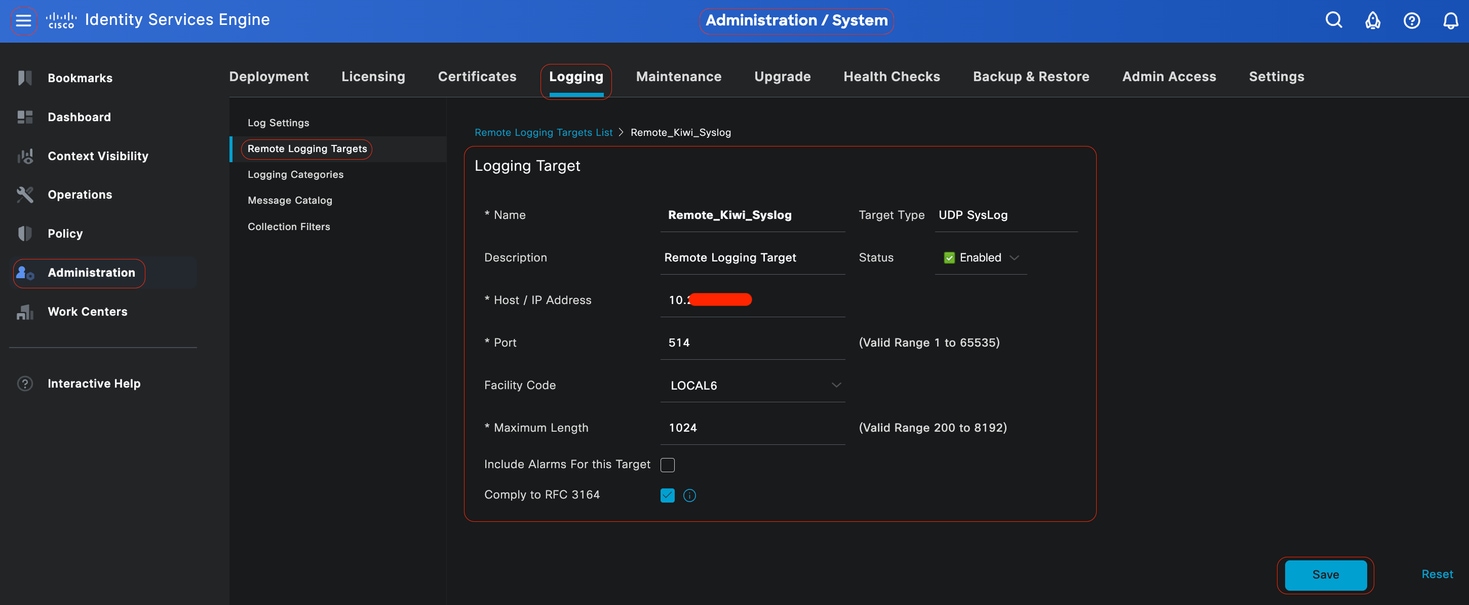

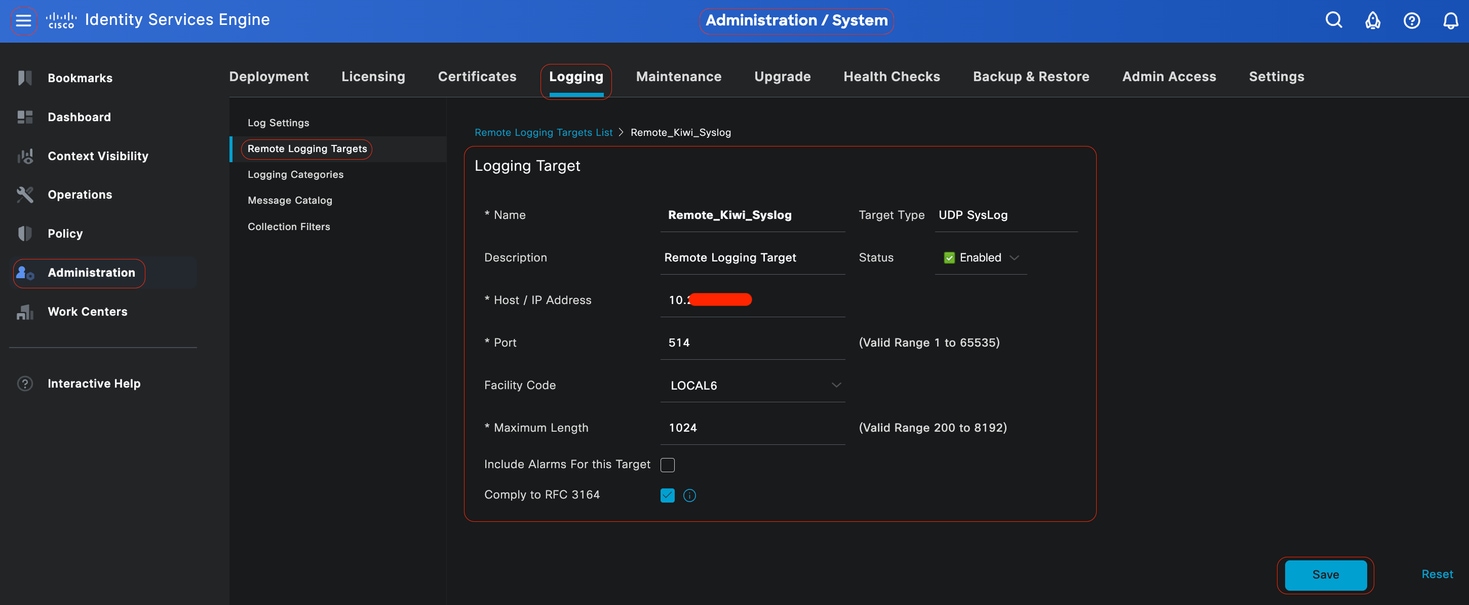

Opmerking: Dit configuratievoorbeeld is gebaseerd op een screenshot met de naam: Remote Logging Target configureren.

- Naam als Remote_Kiwi_Syslog, hier kunt u de naam van de Remote Syslog server invoeren, dit wordt gebruikt voor beschrijvende doeleinden.

- Doeltype als UDP Syslog, in dit configuratievoorbeeld wordt UDP Syslog gebruikt; u kunt echter meer opties configureren in de vervolgkeuzelijst Doeltype:

UDP Syslog: Gebruikt voor het verzenden van syslog-berichten via UDP, geschikt voor lichtgewicht en snelle logging.

TCP Syslog: Gebruikt voor het verzenden van syslog-berichten via TCP, die betrouwbaarheid biedt met mogelijkheden voor foutcontrole en herverzending.

Veilige syslog: het verwijst naar syslog-berichten die worden verzonden via TCP met TLS-codering, waardoor de integriteit en vertrouwelijkheid van gegevens wordt gewaarborgd.

Opmerking: Het is essentieel om te vermelden dat als u een syslog-server met FQDN gaat configureren, u DNS-caching moet instellen om impact op de prestaties te voorkomen. Zonder DNS-caching zoekt ISE elke keer een DNS-server op wanneer een syslog-pakket moet worden verzonden naar het externe logboekdoel dat is geconfigureerd met FQDN. Dit heeft een grote impact op de prestaties van ISE.

Gebruikservice cache enablede opdracht in alle PSN's van de implementatie om dit te verhelpen:

Voorbeeld

ise/admin(config)# service cache enable hosts ttl 180

- Poort als 514, in dit configuratievoorbeeld, luistert de Kiwi Syslog Server in poort 514, wat de standaardpoort is voor UDP syslog-berichten. Gebruikers kunnen dit poortnummer echter wijzigen in een waarde tussen 1 en 65535. Zorg ervoor dat de gewenste poort niet wordt geblokkeerd door een firewall.

- Facility Code als LOCAL6, kunt u de syslog facilitaire code die moet worden gebruikt voor het loggen, uit de drop-down lijst te kiezen. Geldige opties zijn Lokaal0 tot Lokaal7.

- Maximale lengte als 1024, hier kunt u de maximale lengte van de externe logboekdoelberichten invoeren. Maximale lengte is ingesteld op 1024 standaard ISE 3.3 versie, waarden zijn van 200 tot 8192 bytes.

Opmerking: om te voorkomen dat u afgekapte berichten naar uw externe doel verzendt, kunt u de maximale lengte wijzigen als 8192.

- Neem alarmen op voor dit doel, om het eenvoudig te houden, in dit configuratievoorbeeld is Inclusief alarmen voor dit doel niet ingeschakeld; wanneer u dit selectievakje aanvinkt, worden echter ook alarmberichten naar de externe server verzonden.

- Voldoen aan RFC 3164 is aangevinkt, wanneer u dit selectievakje aanvinkt, worden de scheidingstekens (,; { } \ \) in de syslog-berichten die naar de externe servers worden verzonden niet ontlopen, zelfs als een backslash (\) wordt gebruikt.

-

Als de configuratie is voltooid, klikt u op Opslaan.

-

Zodra u het systeem hebt opgeslagen, wordt deze waarschuwing weergegeven: U hebt ervoor gekozen om een onveilige (TCP/UDP) verbinding met de server te maken. Weet u zeker dat u wilt doorgaan?, klik op Ja.

Extern doel configureren

Extern doel configureren

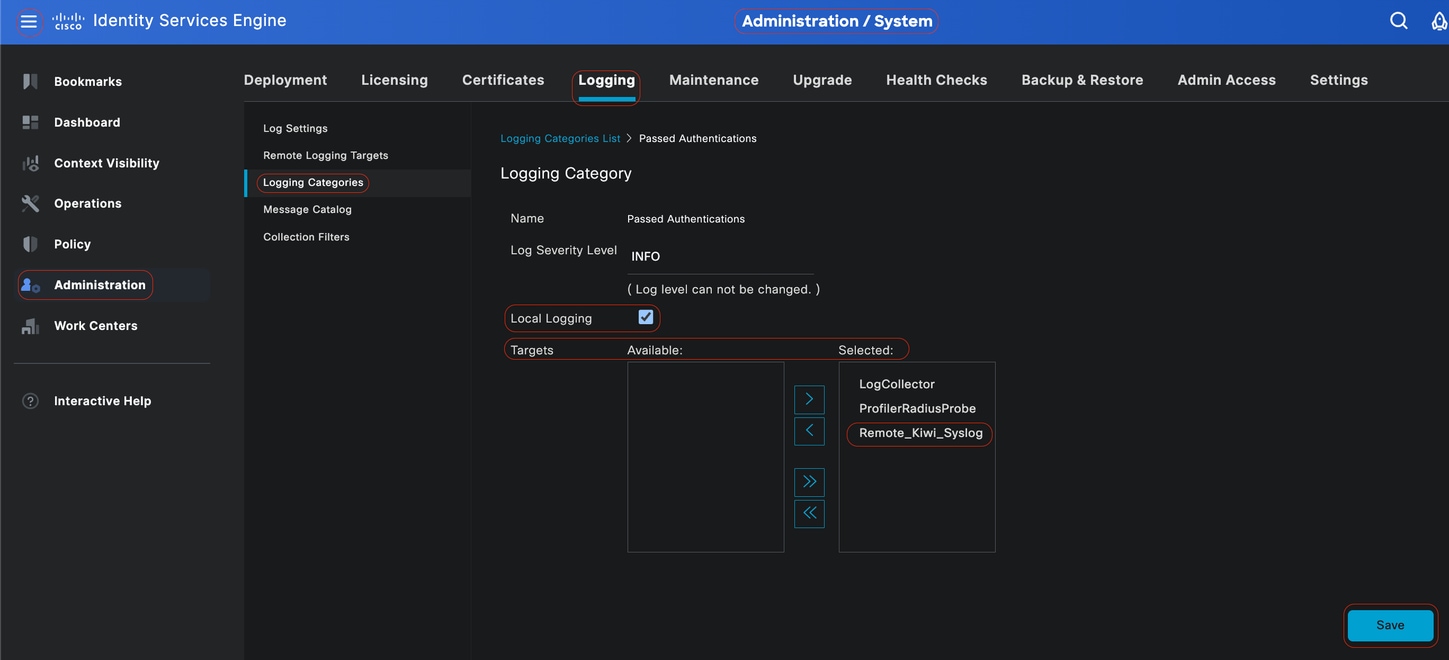

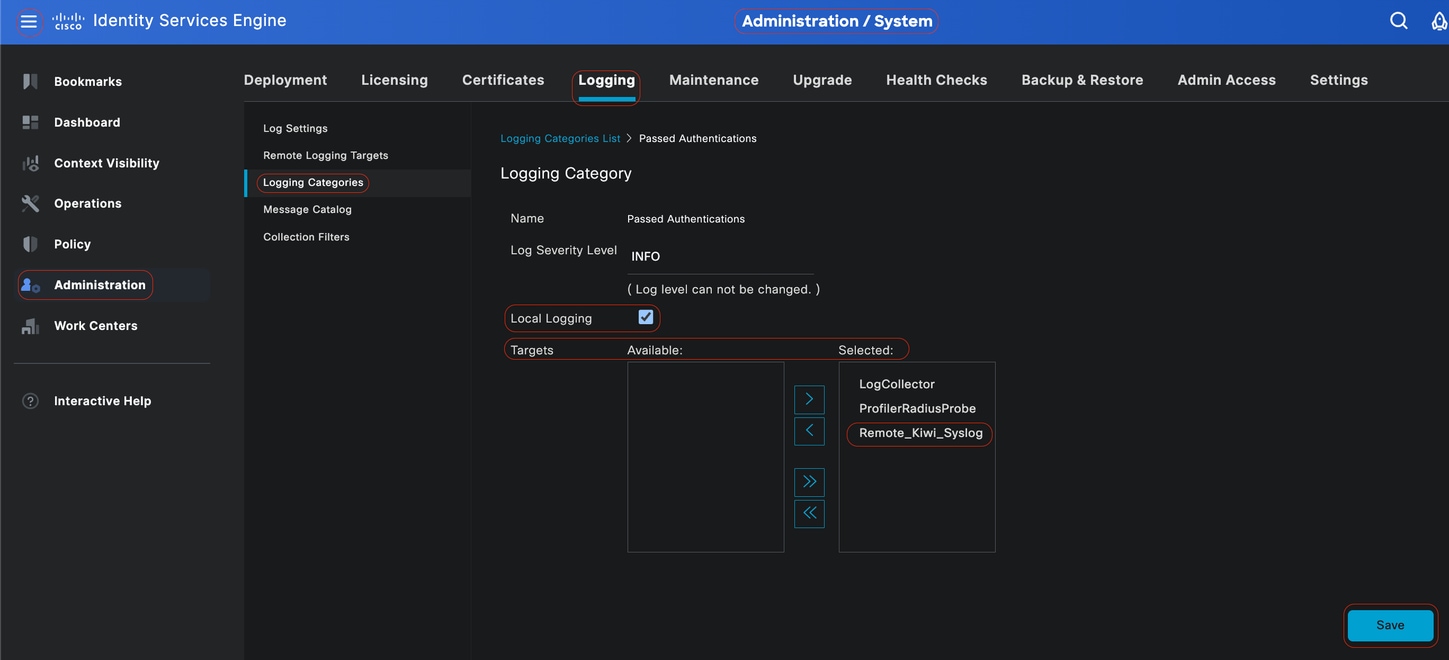

Extern doel configureren onder Logboekcategorieën

Cisco ISE stuurt controleerbare gebeurtenissen naar het syslog-doel. Nadat u het doel voor externe logboekregistratie hebt geconfigureerd, moet u het doel voor externe logboekregistratie toewijzen aan de beoogde categorieën om de controleerbare gebeurtenissen door te sturen.

De logboekdoelen kunnen vervolgens worden toegewezen aan elk van deze logboekcategorieën. Gebeurtenislogboeken uit deze logcategorieën worden alleen gegenereerd vanuit PSN-knooppunten en kunnen worden geconfigureerd om de relevante logboeken naar de externe syslog-server te verzenden, afhankelijk van de services die op die knooppunten zijn ingeschakeld:

Gebeurtenislogboeken uit deze logcategorieën worden gegenereerd vanuit alle knooppunten in de implementatie en kunnen worden geconfigureerd om de relevante logboeken naar de externe syslog-server te verzenden:

In dit configuratievoorbeeld gaat u Extern doel configureren onder vier Logboekcategorieën, deze 3 om logboeken met verificatieverkeer te verzenden: Geslaagde verificaties, mislukte pogingen en Radiusboekhouding, en deze categorie voor logboekverkeer van ISE-beheerders:

Opmerking: Dit configuratievoorbeeld is gebaseerd op een screenshot met de naam: Remote Logging Target configureren

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies en klik op de gewenste categorie (Geslaagde verificaties, mislukte pogingen en Radius Accounting).

) en kies en klik op de gewenste categorie (Geslaagde verificaties, mislukte pogingen en Radius Accounting).

Stap 1 - Logprioriteitsniveau: een gebeurtenisbericht wordt gekoppeld aan een prioriteitsniveau, waarmee een beheerder de berichten kan filteren en prioriteren. Selecteer het gewenste niveau voor de ernst van het log. Voor sommige logboekcategorieën is deze waarde standaard ingesteld en kunt u deze niet bewerken. Voor sommige logboekcategorieën kunt u een van deze prioriteitsniveaus kiezen uit een vervolgkeuzelijst:

-

FATAAL: noodniveau. Dit niveau betekent dat u Cisco ISE niet kunt gebruiken en dat u onmiddellijk de nodige actie moet ondernemen.

-

FOUT: Dit niveau geeft een kritieke foutconditie aan.

-

WAARSCHUWING: Dit niveau duidt op een normale maar significante toestand. Dit is het standaardniveau dat voor veel logboekcategorieën is ingesteld.

-

INFO: Dit niveau geeft een informatief bericht aan.

-

DEBUG: Dit niveau geeft een diagnostische foutmelding aan.

Stap 2 - Lokale logboekregistratie: Met dit selectievakje wordt het genereren van het lokale logboek ingeschakeld. Dit betekent dat de logs die door de PSN's worden gegenereerd, ook worden opgeslagen op de specifieke PSN die het log genereert. We raden aan de standaardconfiguratie te behouden

Stap 3 - Doelstellingen: Met dit gebied kunt u de doelen voor een logboekcategorie kiezen door de doelen tussen de beschikbare en de geselecteerde gebieden over te zetten met behulp van de linker- en rechterpijlpictogrammen.

Het Beschikbare gebied bevat de bestaande logboekdoelstellingen, zowel lokaal (vooraf gedefinieerd) als extern (door de gebruiker gedefinieerd).

Het geselecteerde gebied, dat in eerste instantie leeg is, geeft vervolgens de doelen weer die voor de categorie zijn gekozen.

Stap 4- Herhaal van stap 1 tot stap 3 om het externe doel toe te voegen onder Mislukte pogingen en Radius Accounting categorieën.

Externe doelen toewijzen aan beoogde categorieën

Externe doelen toewijzen aan beoogde categorieën

Stap 5- Controleer of uw externe doel onder de vereiste categorieën valt.U moet het externe doel kunnen zien dat u zojuist hebt toegevoegd.

In deze schermafbeelding ziet u het externe doel Remote_Kiwi_Syslog toegewezen aan de vereiste categorieën.

Rubrieken verifiëren

Rubrieken verifiëren

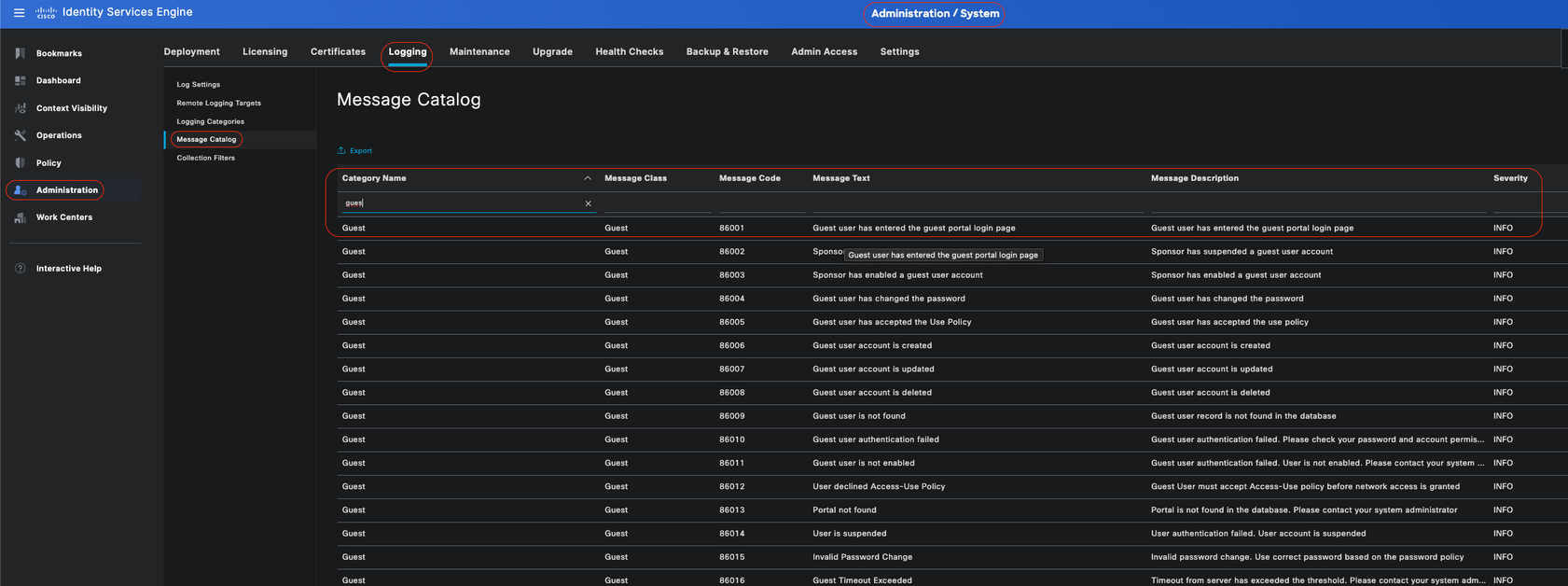

Categorieën begrijpen

Een bericht wordt gegenereerd wanneer een gebeurtenis plaatsvindt. Er zijn verschillende soorten gebeurtenisberichten die worden gegenereerd vanuit meerdere faciliteiten, zoals de kernel, e-mail, gebruikersniveau, enzovoort.

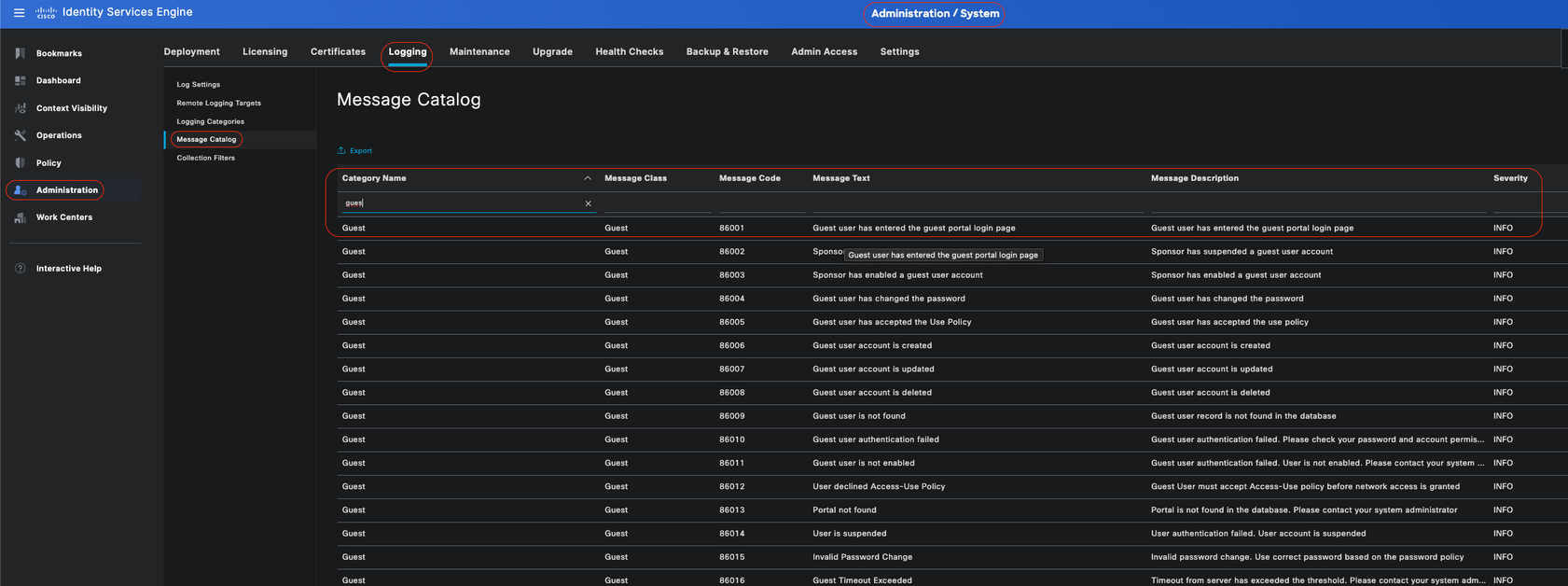

Deze fouten zijn gecategoriseerd in de Berichtencatalogus en deze evenementen zijn ook hiërarchisch georganiseerd in categorieën.

Deze categorieën hebben bovenliggende categorieën die één of enkele categorieën bevatten.

|

bovenliggende categorie

|

Rubriek

|

|

AAA-controle

|

AAA-controle

Mislukte pogingen

Geslaagde verificatie

|

|

AAA-diagnostiek

|

AAA-diagnostiek

Authenticatie en autorisatie voor beheerders

Verificatiestroomdiagnose

Diagnose identiteitswinkel

beleidsdiagnose

radiusdiagnostiek

gast

|

|

Accounting

|

Accounting

radiusboekhouding

|

|

Administratieve en operationele audit

|

Administratieve en operationele audit

|

|

Controle van houding en clientprovisioning

|

Controle van houding en clientprovisioning

|

|

Diagnose houding en clientprovisioning

|

Diagnose houding en clientprovisioning

|

|

profiler

|

profiler

|

|

Systeemdiagnose

|

Systeemdiagnose

gedistribueerd beheer

Interne bedrijfsdiagnostiek

|

|

systeemstatistieken

|

systeemstatistieken

|

In deze schermafbeelding kunt u zien dat Gast een Berichtklasse is en gecategoriseerd is als een Gastcategorie. Deze gastcategorie heeft een bovenliggende categorie met de naam AAA Diagnostics.

berichtencatalogus

berichtencatalogus

Controleren en problemen oplossen

Het nemen van een TCP Dump tegen de Remote Logging Target is de snelste probleemoplossing en het controleren van de stap om te bevestigen of log gebeurtenissen worden verzonden.

Opname moet worden gemaakt van de PSN die de gebruiker verifieert, omdat PSN logboekberichten gaat genereren en deze berichten naar het externe doel worden verzonden

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Troubleshoot.

) en kies Troubleshoot.

TCP-dump

TCP-dump

In deze schermafbeelding kunt u zien hoe ISE Syslog-berichten verzendt voor ISE Administrator-logboekverkeer.

Syslog-verkeer

Syslog-verkeer

Feedback

Feedback