Configureer ISE 2.1 Threat-Centric NAC (TC-NAC) met AMP en posteringsservices

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Threat-Centric NAC met Advanced Malware Protection (AMP) kunt configureren op Identity Services Engine (ISE) 2.1. De niveaus van de bedreigingsstrengheid en de resultaten van de kwetsbaarheidsbeoordeling kunnen worden gebruikt om het toegangsniveau van een eindpunt of een gebruiker dynamisch te controleren. Posture Services wordt ook in dit document behandeld.

Opmerking: Het doel van het document is om ISE 2.1 Integratie met AMP te beschrijven, worden Posture Services weergegeven zoals ze zijn vereist wanneer we AMP van ISE provisioneren.

Voorwaarden

Vereisten

Cisco raadt u aan een basiskennis te hebben van deze onderwerpen:

-

Cisco Identity Service Engine

-

Advanced Malware Protection

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Service Engine versie 2.1

- Draadloze LAN-controller (WLC) 8.0.121.0

- AnyConnect VPN-client 4.2.02075

- Windows 7-servicepack 1

Configureren

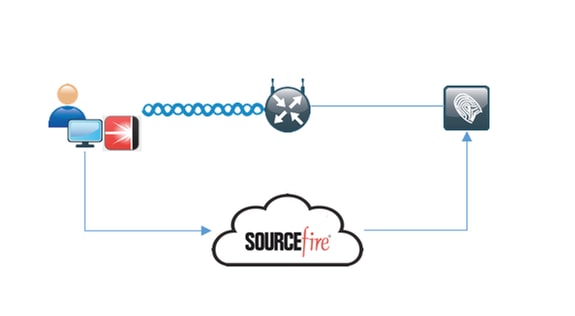

Netwerkdiagram

Gedetailleerde stroom

1. De client maakt verbinding met het netwerk, het AMP_Profile wordt toegewezen en de gebruiker wordt doorgestuurd naar AnyConnect Provisioning Portal. Als AnyConnect niet op de machine wordt gedetecteerd, worden alle geconfigureerde modules (VPN, AMP, Houding) geïnstalleerd. De configuratie wordt voor elke module samen met dat profiel gedrukt

2. Zodra AnyConnect is geïnstalleerd, wordt de poortanalyse uitgevoerd

3. AMP Enabler-module installeert FireAMP-connector

4. Wanneer de client probeert kwaadaardige software te downloaden, geeft de AMP-connector een waarschuwingsbericht en meldt dit aan AMP Cloud

5. AMP Cloud stuurt deze informatie naar ISE

AMP-cloud configureren

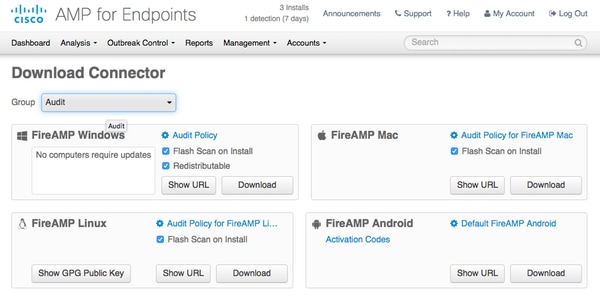

Stap 1. Download Connector vanuit AMP Cloud

Om de connector te downloaden, navigeer je naar Management > Download Connector. Selecteer vervolgens type en Download FireAMP (Windows, Android, Mac, Linux). In dit geval werd Audit geselecteerd en het installatiebestand van FireAMP voor Windows.

Opmerking: Het downloaden van dit bestand genereert een .exe bestand genaamd Audit_FireAMPSetup.exe in het voorbeeld. Dit bestand is naar de webserver verzonden om beschikbaar te zijn zodra de gebruiker om de configuratie van het AMP vraagt.

ISE configureren

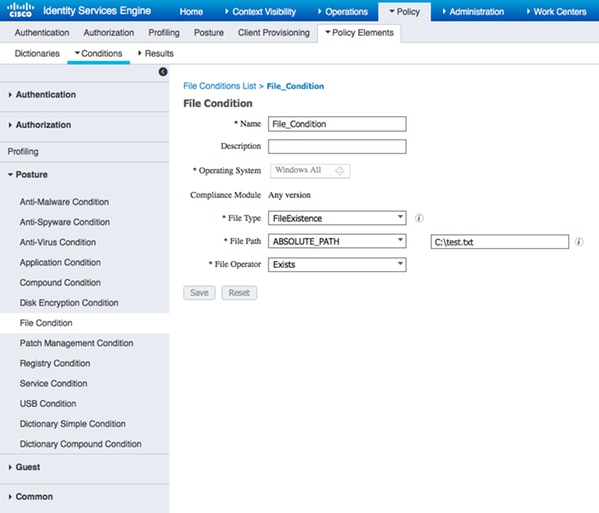

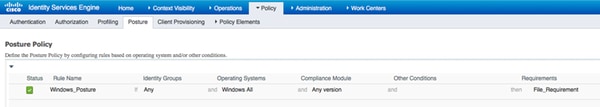

Stap 1. Posturiebeleid en -voorwaarden configureren

Navigeer naar Beleid > Beleidselementen > Voorwaarden > Houding > Bestandsvoorwaarden. U kunt zien dat er een eenvoudige voorwaarde voor het bestaan van bestanden is gemaakt. Bestand moet bestaan als eindpunt moet voldoen aan het beleid dat is geverifieerd door de Posture module:

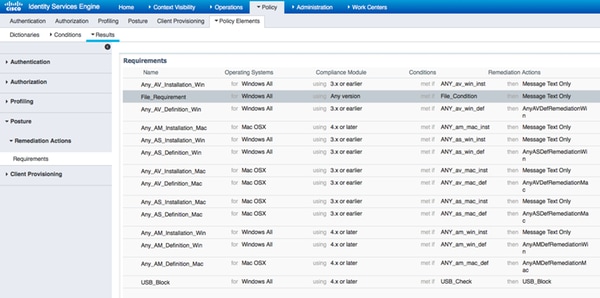

Deze voorwaarde wordt gebruikt voor een eis:

De vereiste wordt gebruikt in het Posture beleid voor Microsoft Windows systemen:

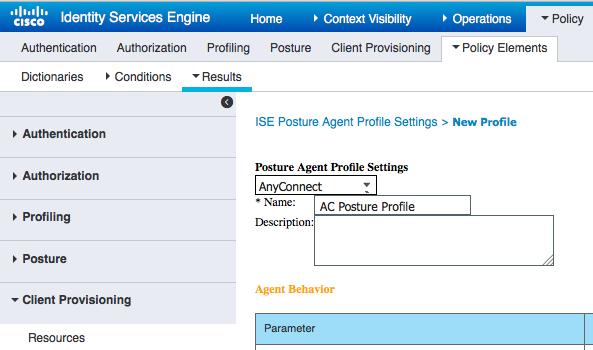

Stap 2. Profiel van postuur configureren

- Navigeer naar Beleid > Beleidselementen > Resultaten > Clientprovisioning > Resources en voeg Netwerktoegangscontrole (NAC) Agent of AnyConnect Agent-poortprofiel toe

- Selecteer AnyConnect

- Vanuit het gedeelte Posture Protocol * toevoegen zodat de Agent verbinding kan maken met alle servers

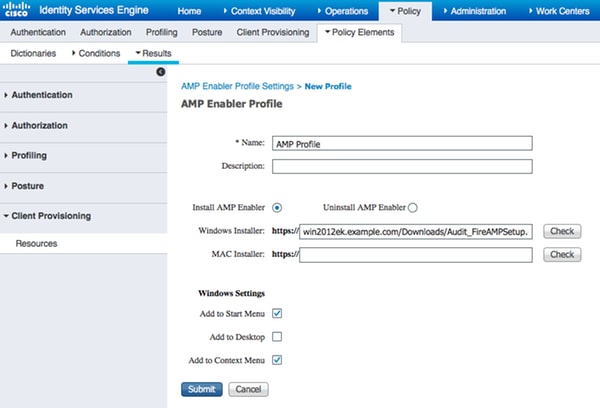

Stap 3. AMP-profiel configureren

Het AMP-profiel bevat informatie over de locatie van de Windows-installateur. Windows Installer is eerder gedownload uit de AMP Cloud. Het moet toegankelijk zijn vanaf de clientmachine. Certificaat van de HTTPS-server, waar de installateur zich bevindt, moet ook door de clientmachine worden vertrouwd.

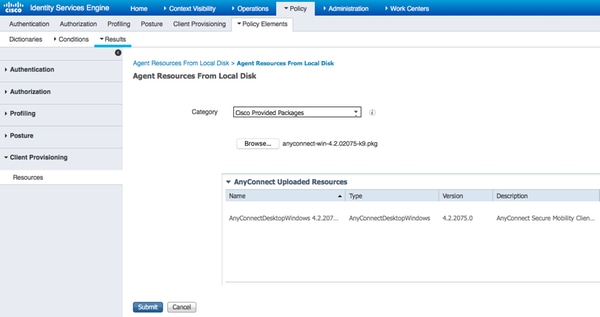

Stap 2. Toepassingen en XML-profiel uploaden naar ISE

- Download de toepassing handmatig van de officiële Cisco-site: anyconnect-win-4.2.02075-k9.pkg

- Ga op ISE naar Policy > Policy Elements > Results > Client Provisioning > Resources en voeg Agent Resources vanaf Local Disk toe

- Kies Cisco Provided Packages en selecteer AnyConnect-win-4.2.02075-k9.pkg

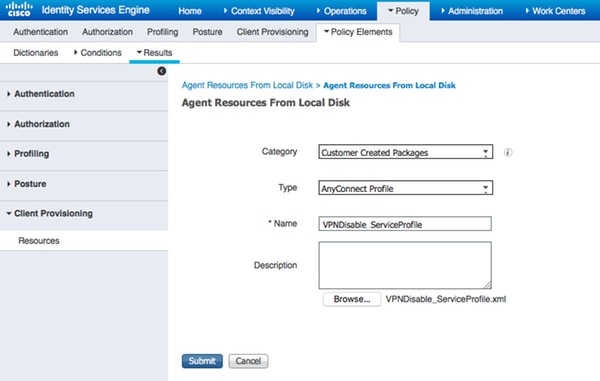

- Navigeer naar Beleid > Beleidselementen > Resultaten > Clientprovisioning > Resources en voeg resources voor agents toe vanaf lokale schijf

- Kies door de klant gemaakte pakketten en typ het AnyConnect-profiel. Selecteer VPDNisable_ServiceProfile.xml

Opmerking: VPNDisable_ServiceProfile.xml wordt gebruikt om VPN-titels te verbergen, omdat dit voorbeeld geen VPN-module gebruikt. Dit is de inhoud van VPNDisable_ServiceProfile.xml:

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<Initialisatie van client>

<ServiceDisable>waar</ServiceDisable>

</Initialisatie van client>

</AnyConnect>

Stap 3. Nalevingsmodule voor AnyConnect downloaden

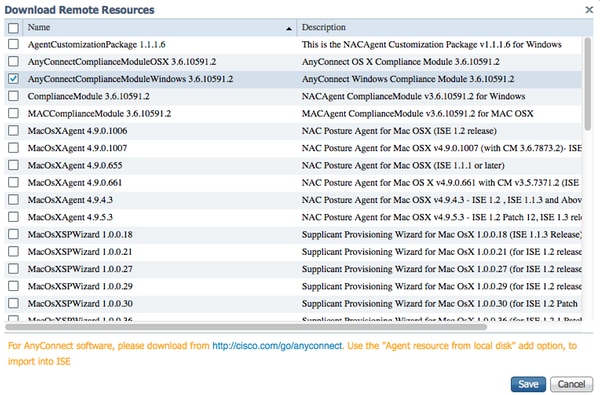

- Navigeren naar Beleid > Beleidselementen > Resultaten > Clientprovisioning > Resources en Agent-bronnen toevoegen vanaf Cisco-site

- Selecteer AnyConnect Windows Compliance Module 3.6.10591.2 en klik op Opslaan

Stap 4. Configuratie AnyConnect toevoegen

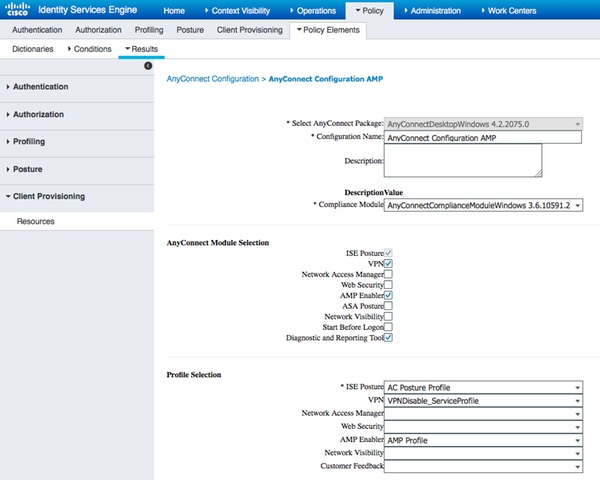

- Navigeren naar Beleid > Beleidselementen > Resultaten > Clientprovisioning > Resources en AnyConnect-configuratie toevoegen

- Configureer de naam en selecteer de compliance module en alle vereiste AnyConnect modules (VPN, AMP en houding)

- Kies in Profielselectie het profiel dat eerder voor elke module is geconfigureerd

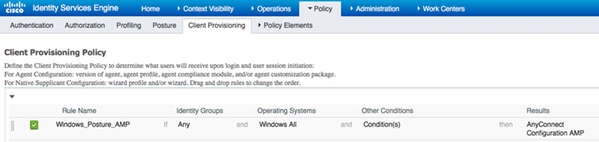

Stap 5. Regels voor clientprovisioning configureren

Naar de eerder gemaakte AnyConnect-configuratie wordt verwezen in de regels voor clientprovisioning

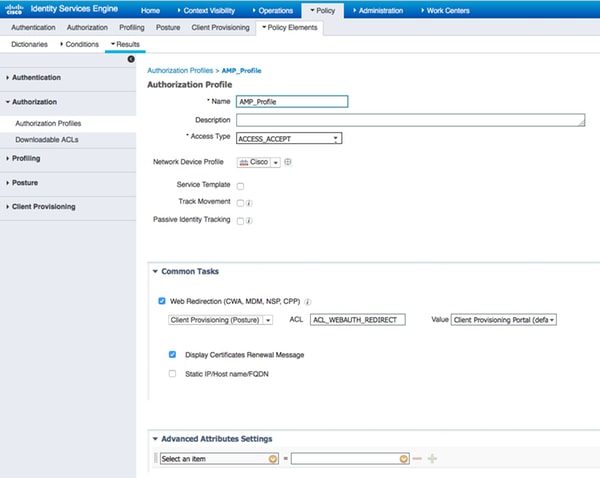

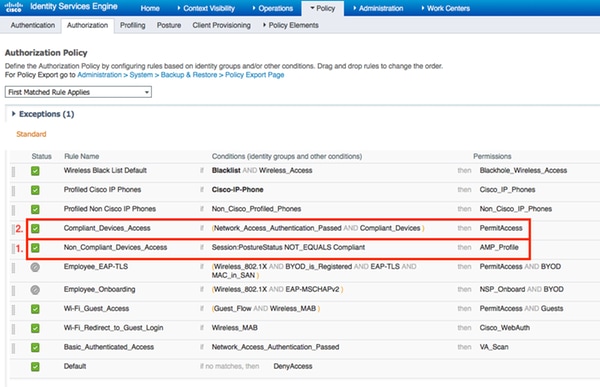

Stap 6. Autorisatiebeleid configureren

Eerst wordt de omleiding naar Client Provisioning Portal uitgevoerd. Er wordt standaard beleid gebruikt voor de autorisatie van de houding.

Daarna wordt, zodra conform, volledige toegang toegewezen

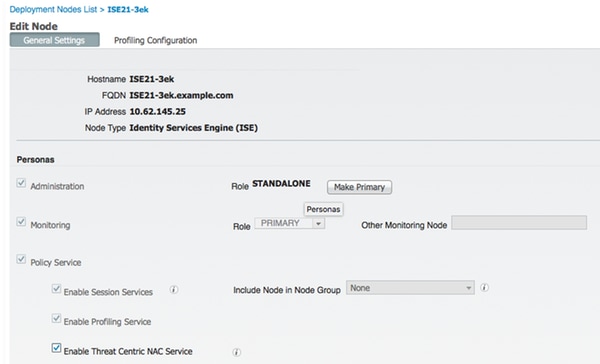

Stap 7. TC-NAC services inschakelen

Schakel TC-NAC services in onder Beheer > Implementatie > Knooppunt bewerken. Schakel selectievakje Threat Centric NAC-service in.

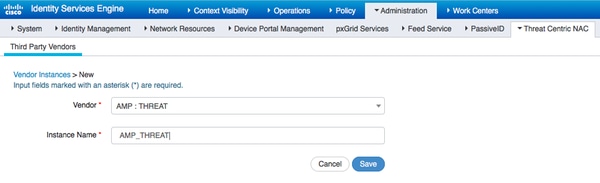

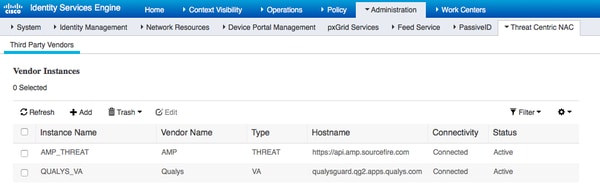

Stap 8. AMP-adapter configureren

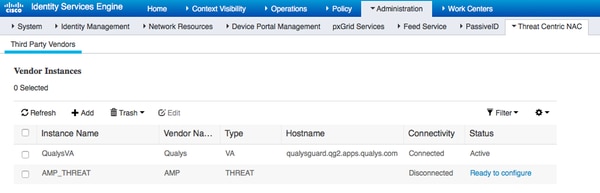

Navigeer naar Beheer > Threat Centric NAC > Verkopers van derden > Toevoegen. Klik op Opslaan

Het zou overgang naar Klaar om staat te vormen moeten. Klik op Klaar om te configureren

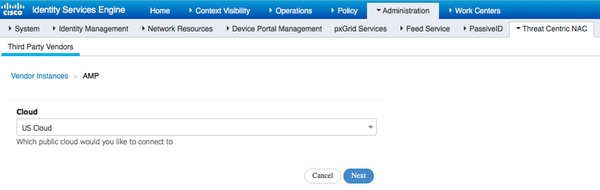

Selecteer Cloud en klik op Next

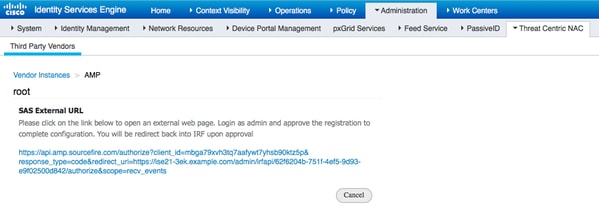

Klik op de FireAMP-link en meld u aan als beheerder in FireAMP.

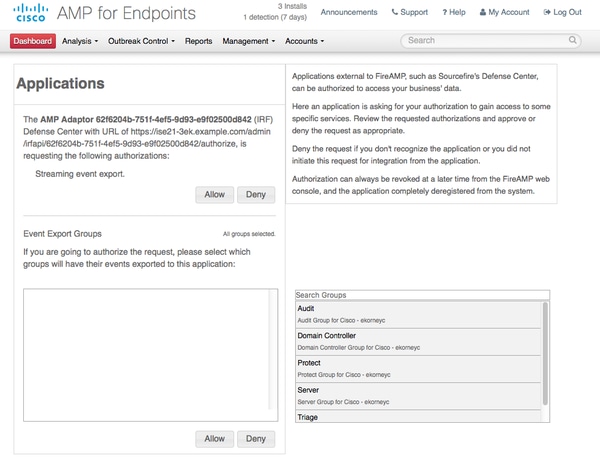

Klik op Toestaan in het paneel Toepassingen om toestemming te geven voor de aanvraag voor export van streaming gebeurtenissen. Na die actie wordt u teruggestuurd naar Cisco ISE

Selecteer de gebeurtenissen (bijvoorbeeld verdachte download, verbinding met verdachte domein, uitgevoerde malware, java compromis) die u wilt controleren. De samenvatting van de configuratie van de adapterinstantie wordt weergegeven op de overzichtspagina van de configuratie. Overgangen van adapterinstanties naar Connected/Active State.

Verifiëren

Endpoint

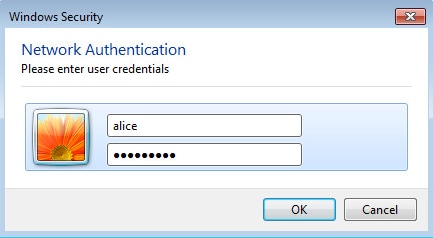

Verbinding maken met een draadloos netwerk via PEAP (MSCHAPv2).

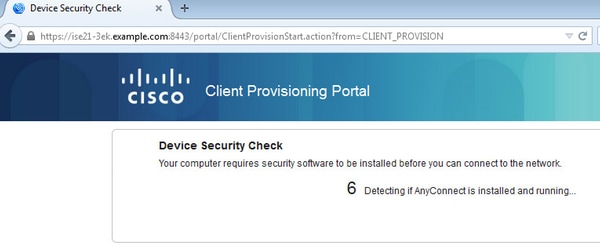

Nadat de verbonden omleiding naar Client Provisioning Portal heeft plaatsgevonden.

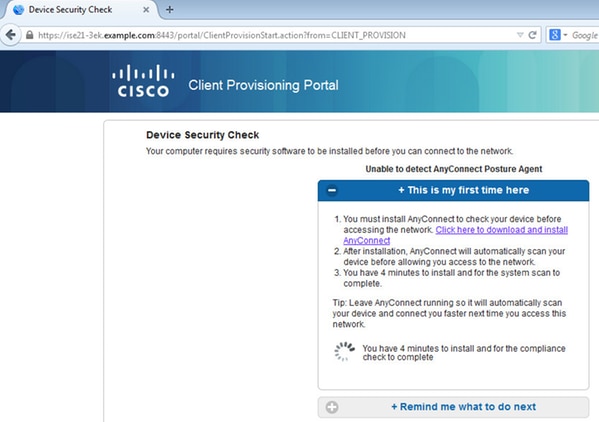

Aangezien er niets op de clientmachine is geïnstalleerd, vraagt ISE om AnyConnect-clientinstallatie.

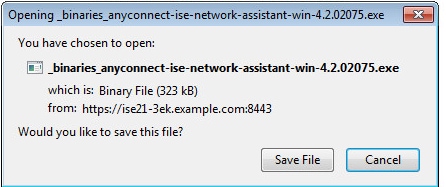

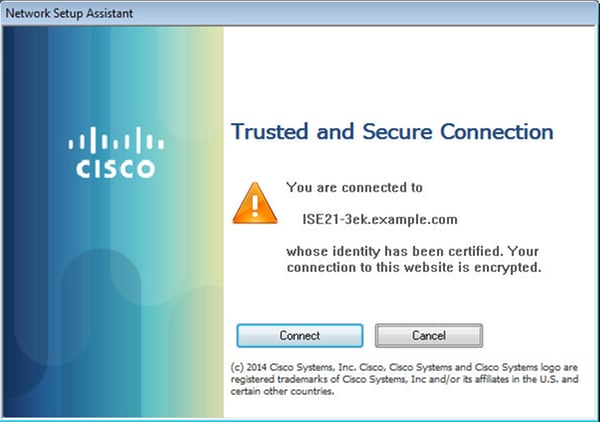

Network Setup Assistant (NSA)-toepassing moet worden gedownload en vanaf een clientmachine worden uitgevoerd.

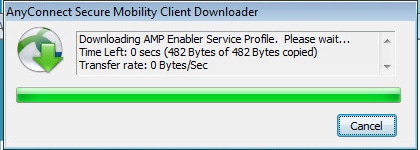

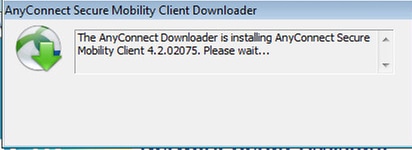

NSA is verantwoordelijk voor het installeren van de vereiste onderdelen en profielen.

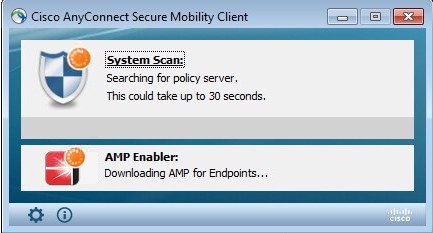

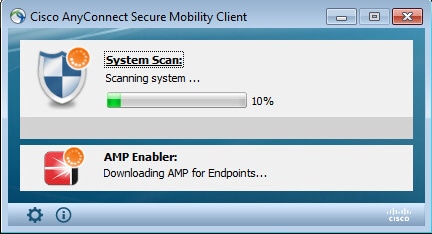

Als de installatie is voltooid, voert de AnyConnect Posture-module een nalevingscontrole uit.

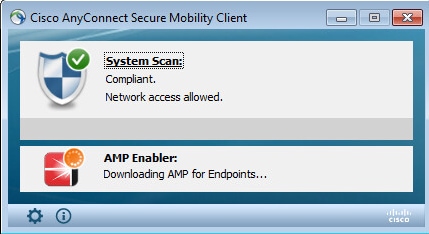

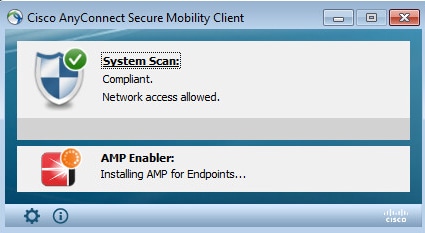

Aangezien volledige toegang wordt gegeven, indien endpoint compatibel is, wordt AMP gedownload en geïnstalleerd vanaf de webserver die eerder in het AMP-profiel is gespecificeerd.

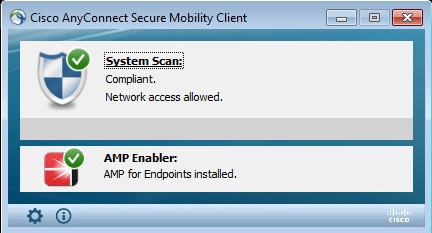

De AMP-connector verschijnt.

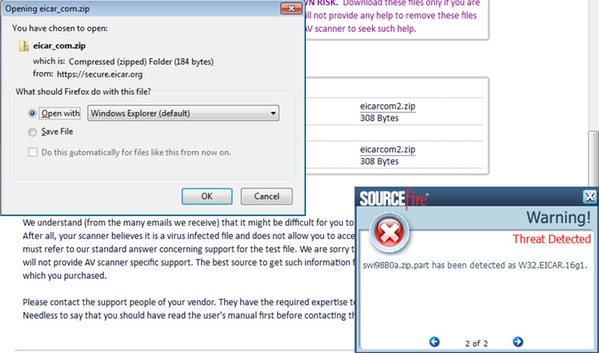

Om AMP in actie te testen wordt de Eicar string in een zip bestand gedownload. De bedreiging wordt gedetecteerd en gemeld aan AMP Cloud.

AMP-cloud

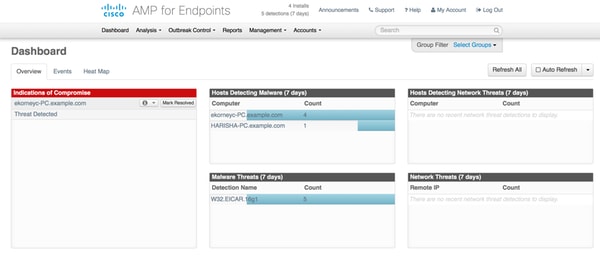

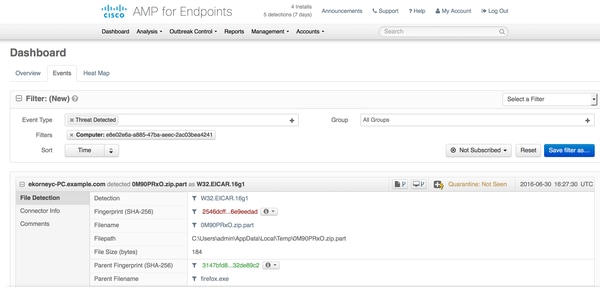

Om de details van de bedreiging Dashboard van AMP wolk kan worden gebruikt te verifiëren.

Om meer informatie te krijgen over de bedreiging, filepath en vingerafdrukken, kunt u op de Host klikken, waar malware werd gedetecteerd.

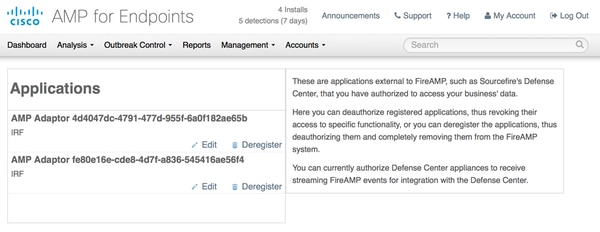

Om een exemplaar van ISE te bekijken of te deregistreren, kunt u naar accounts > Toepassingen navigeren

ISE

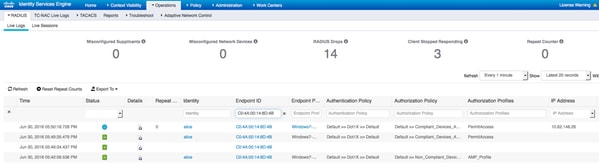

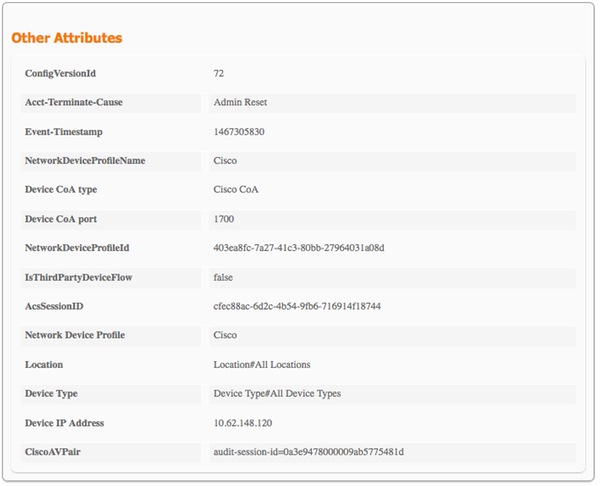

Op ISE zelf wordt regelmatige postuur gezien, vindt omleiding plaats eerst om netwerknaleving te controleren. Zodra het eindpunt compatibel is, wordt CoA Reauth verzonden en wordt een nieuw profiel met PermitAccess toegewezen.

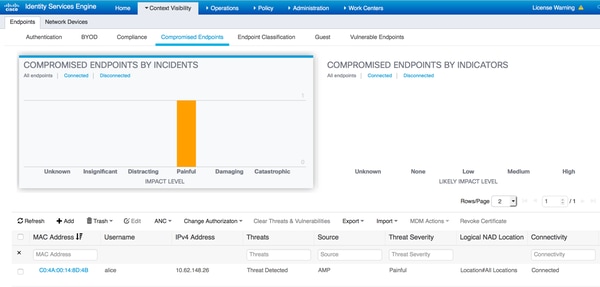

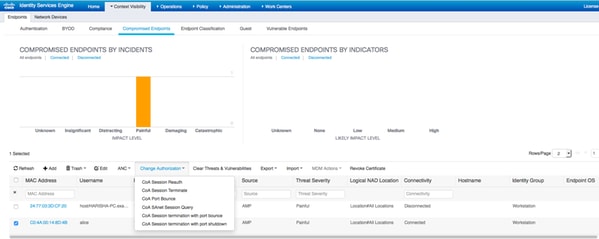

Om de gedetecteerde bedreigingen te bekijken kunt u navigeren naar Context Visibility > Endpoints > Compromised Endpoints

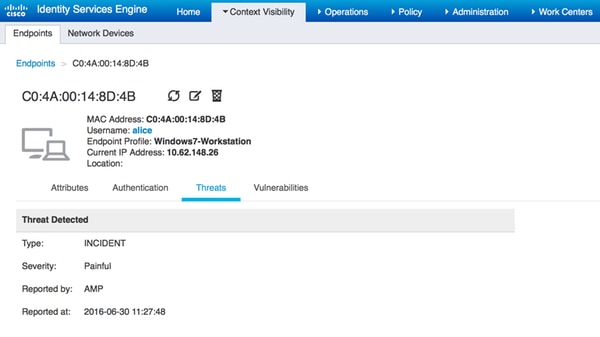

Als u het eindpunt selecteert en naar het tabblad Threat navigeert, worden meer details weergegeven.

Wanneer een bedreigingsgebeurtenis voor een eindpunt wordt gedetecteerd, kunt u het MAC-adres van het eindpunt op de pagina met gecompromitteerde endpoints selecteren en een ANC-beleid toepassen (indien geconfigureerd, bijvoorbeeld Quarantine). U kunt ook een wijziging van de autorisatie opgeven om de sessie te beëindigen.

Als CoA Session Terminate is geselecteerd, stuurt ISE CoA Disconnect en client verliest toegang tot het netwerk.

Problemen oplossen

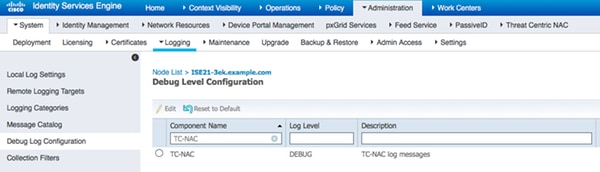

Om debugs op ISE in te schakelen, navigeer naar Beheer > Systeem > Vastlegging > Debug Log Configuration, selecteer TC-NAC Node en wijzig het Log Level van TC-NAC component om DEBUG in te schakelen

Logbestanden te controleren - irf.log. U kunt deze rechtstreeks via ISE CLI volgen:

ISE21-3ek/admin# show logging application irf.log tail

Threat Even wordt ontvangen uit de AMP Cloud

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:53 -:::::: - call notification handler com.cisco.cpm.irf.service.irfNotificationHandler$MyNotificationHandler@3fac8043 Bericht{messageType=notification, messageID=THREAT_EVENT, content="c0:4a:14:8d:4b": [{"incident": {"Impact_Qualification": "Painful"}, "time-stamp": 1467304068599, "leverancier": "AMP", "title": "Threat Detected"}]}', prioriteit=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf .threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null, headers=null, delivery-mode=null, ority=0, correlatie-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=notification, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.service.IrfNotificationHandler:handle:140 -:::::::- Toegevoegd aan de wachtrij: Bericht{messageType=notification, messageId=THREAT_EVENT, content="c0:4a:00:14:8d:4b": ["" "Impact_Qualification": "Pijnlijk"}, "tijdstempel": 1467304068599, "leverancier": "AMP", "title": "Threat Detected"}]}', prioriteit=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat), amqpProperties=#contentHeader<basic> type=application/json, content-encoding=null, headers=null, delivery-mode=null, ority=0, correlatie-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=MESSAGE, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)}

2016-06-30 18:27:48,617 DEBUG [IRF-AMQP-Dispatcher-Notification-0][] cisco.cpm.irf.amqp.NotificationDispatcher:processDelivery:59 -::::::: - Gereed verwerkingsbericht: Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.threat) #contentHeader<basic>(content-type=application/json, content-index=index=index=index=index headers=null, delivery-mode=null, ority=0, correlatie-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=MESSAGE, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)

2016-06-30 18:27:48,706 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:parseKennisgeving:221 -:::::- bericht parseren: Bericht{messageType=notification, messageID=THREAT_EVENT, content='{"c0:4a:00:14:8d:4b": [{"incident":}, "time-stamp": 1467304068599, "leverancier": "AMP", "title": "Threat Detected"}]}', prioriteit=0, timestamp=Thu Jun 30 18:27:48 CEST 2016, amqpEnvelope=Envelope(deliveryTag=79, redelivery=false, exchange=irf.topic.events, routingKey=irf.events.events.threat), amqpProperties=#contentHeader<basic>(content-type=application/json, content-encoding=null=delivery=null mode=null, ority=0, correlatie-id=null, reply-to=null, expiration=null, message-id=THREAT_EVENT, timestamp=null, type=MESSAGE, user-id=null, app-id=fe80e16e-cde8-4d7f-a836-545416ae56f4, cluster-id=null)

Informatie over de bedreiging wordt naar PAN verzonden

2016-06-30 18:27:48,724 DEBUG [IRF-EventProcessor-0][] cisco.cpm.irf.service.IrfEventProcessor:storeEventsInES:366 -::::- Voeg bedreigingsgebeurtenis-informatie toe om naar PAN te sturen - c0:4a:00:14:8d:4b {incident={Impact_Qualification=Painful}, time-stamp=P=1467304068599 , title=Bedreiging gedetecteerd}

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

01-Jul-2016

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Eugene KorneychukCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback