Apparaatsensor configureren voor ISE-profilering

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe de apparaatsensor kan worden geconfigureerd zodat deze kan worden gebruikt voor profileringsdoeleinden op ISE.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Radius-protocol

- Cisco Discovery Protocol (CDP) en Link Layer Discovery Protocol (LLDP)

- Cisco Identity Service Engine (ISE)

- Cisco Catalyst Switch 9300

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.4 patch 3

- Cisco Catalyst Switch 9300-48P versie 17.12.4

- Cisco IP Phone 8811 versie 12.8.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Apparaatsensor is een functie van toegangsapparaten die wordt gebruikt om ruwe eindpuntgegevens van netwerkapparaten te verzamelen met protocollen zoals Cisco Discovery Protocol (CDP), Link Layer Discovery Protocol (LLDP) en Dynamic Host Configuration Protocol (DHCP). De eindpuntgegevens zijn nuttig om de profielingsmogelijkheden van de netwerktoegangsapparaten te voltooien. Zodra de informatie is verzameld, kan deze worden ingekapseld in de radius boekhoudpakketten en verzonden naar een profileringsserver, die in dit artikel ISE zal zijn.

Opmerking: Apparaatsensor profileert alleen apparaten die één stap verwijderd zijn van de NAD (Network Access Device).

Zodra de informatie is verzameld, kan deze worden ingekapseld in radius accounting en verzonden naar een profileringsserver. In dit artikel wordt ISE gebruikt als profileringsserver.

Configureren

Stap 1. Standaard AAA-configuratie

Raadpleeg de volgende stappen voor het configureren van verificatie, autorisatie en boekhouding (AAA):

- AAA inschakelen met de opdracht aaa new-model en 802.1X wereldwijd inschakelen op de switch

- De Radius-server configureren en dynamische autorisatie inschakelen (wijziging van autorisatie - CoA)

- CDP- en LLDP-protocollen inschakelen. Verificatieconfiguratie switchport toevoegen

-

Verificatieconfiguratie switchport toevoegen

! aaa new-model ! ! aaa group server radius ISE-GROUP server name ise ! aaa authentication dot1x default group radius aaa authorization network default group radius aaa accounting update newinfo aaa accounting dot1x default start-stop group radius ! ! aaa server radius dynamic-author clientserver-key Krakow123 ! dot1x system-auth-control ! lldp run cdp run ! interface GigabitEthernet1/0/1 description IP_Phone switchport mode access switchport voice vlan 101 authentication event fail action next-method authentication host-mode multi-domain authentication order dot1x mab authentication priority dot1x mab authentication port-control auto mab dot1x pae authenticator dot1x timeout tx-period 2 spanning-tree portfast ! radius server ise address ipv4 auth-port 1812 acct-port 1813 key !

Opmerking: De switch moet worden geconfigureerd om VSA's (Cisco vendor-specific attributes) naar ISE te verzenden.

Deze attributen kunnen in de boekhoudpakketten worden verzonden door de volgende opdracht te configureren:

radius-server vsa send accountingStap 2. Apparaatsensor configureren

1. Bepaal welke kenmerken van CDP/LLDP nodig zijn om het apparaat te profileren. In het geval van Cisco IP Phone 8811 kunt u deze gebruiken:

- LLDP SystemDescription-kenmerk

- CDP CachePlatform-kenmerk

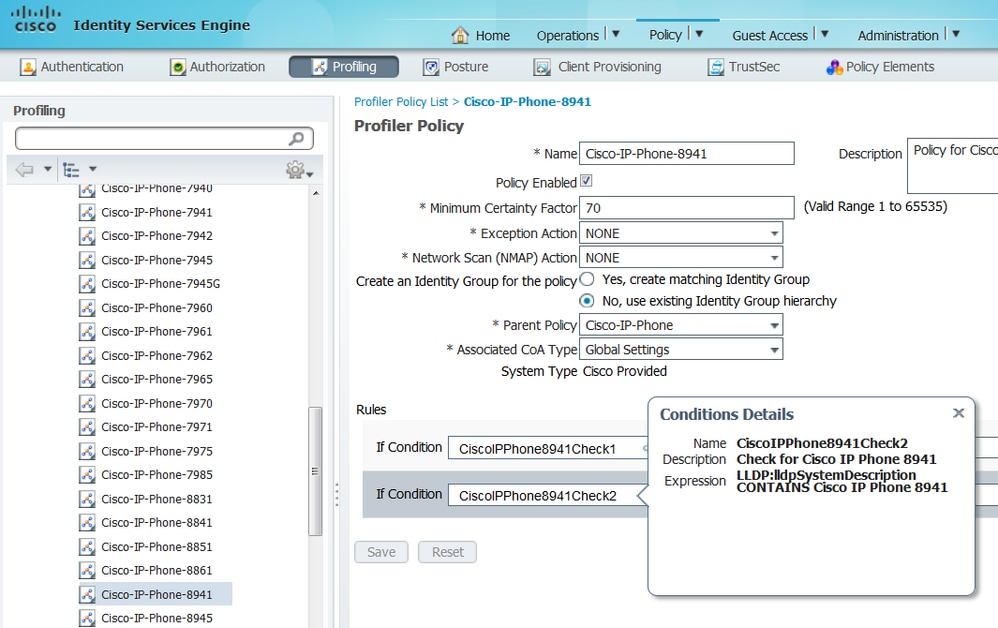

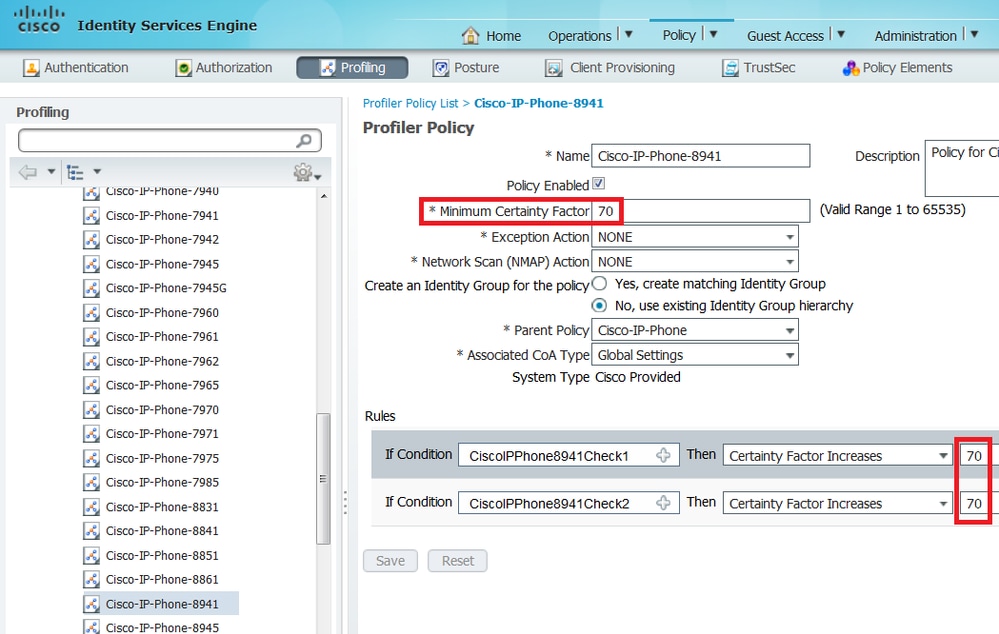

U kunt valideren welke kenmerken worden gebruikt om het apparaat te profileren door het Profilerbeleid te controleren. Hiervoor kunt u navigeren naar Werkcentra > Profiler > Profileringsbeleid en het profileringsbeleid selecteren dat u wilt matchen.

Uit de onderstaande schermafbeelding kunnen we zien dat de minimale zekerheidsfabriek die vereist is voor het eindpunt om te worden geprofileerd als Cisco-IP-Phone-8811 70 is. Aangezien beide attributen een Zekerheidsfabriek verhoging van 70 bieden, volstaat het dus om er slechts één te verkrijgen:

Opmerking: om te worden geprofileerd als een specifieke Cisco IP-telefoon, moet u voldoen aan minimumvoorwaarden voor alle bovenliggende profielen. Dit betekent dat de profiler moet overeenkomen met Cisco-Device (minimale zekerheidsfactor 10) en Cisco-IP-Phone (minimale zekerheidsfactor 20). Hoewel de profiler overeenkomt met die twee profielen, moet deze nog steeds worden geprofileerd als een specifieke Cisco IP Phone, omdat elk IP Phone-model een minimale zekerheidsfactor van 70 heeft. Het apparaat wordt toegewezen aan het profiel waarvoor het de hoogste zekerheidsfactor heeft.

2.Configureer twee filterlijsten: één voor CDP en een andere voor LLDP. Die geven aan welke attributen moeten worden opgenomen in de Radius-boekhoudberichten. Deze stap is optioneel.

3. Maak twee filterspecificaties voor CDP en LLDP. In de filterspecificatie kunt u de lijst met kenmerken aangeven die moeten worden opgenomen of uitgesloten van boekhoudberichten. In het voorbeeld zijn deze attributen opgenomen:

-

apparaatnaam en platformtype van CDP

- systeembeschrijving van LLDP

U kunt extra attributen configureren die indien nodig via Radius naar ISE worden verzonden. Deze stap is ook optioneel.

4.Voeg de opdracht apparaatsensor toe om alle wijzigingen te melden om updates te activeren wanneer TLV's worden toegevoegd, gewijzigd of verwijderd voor de huidige sessie.

5.Om de informatie die is verzameld via de apparaatsensorfunctionaliteit daadwerkelijk te verzenden, moet u de switch expliciet vertellen om dit te bereiken met de opdracht apparaatsensorboekhouding.

!

device-sensor filter-list cdp list cdp-list

tlv name device-name

tlv name platform-type

!

device-sensor filter-list lldp list lldp-list

tlv name system-description

!

device-sensor filter-spec lldp include list lldp-list

device-sensor filter-spec cdp include list cdp-list

!

device-sensor accounting

device-sensor notify all-changes

!Stap 3. Profilering configureren op ISE

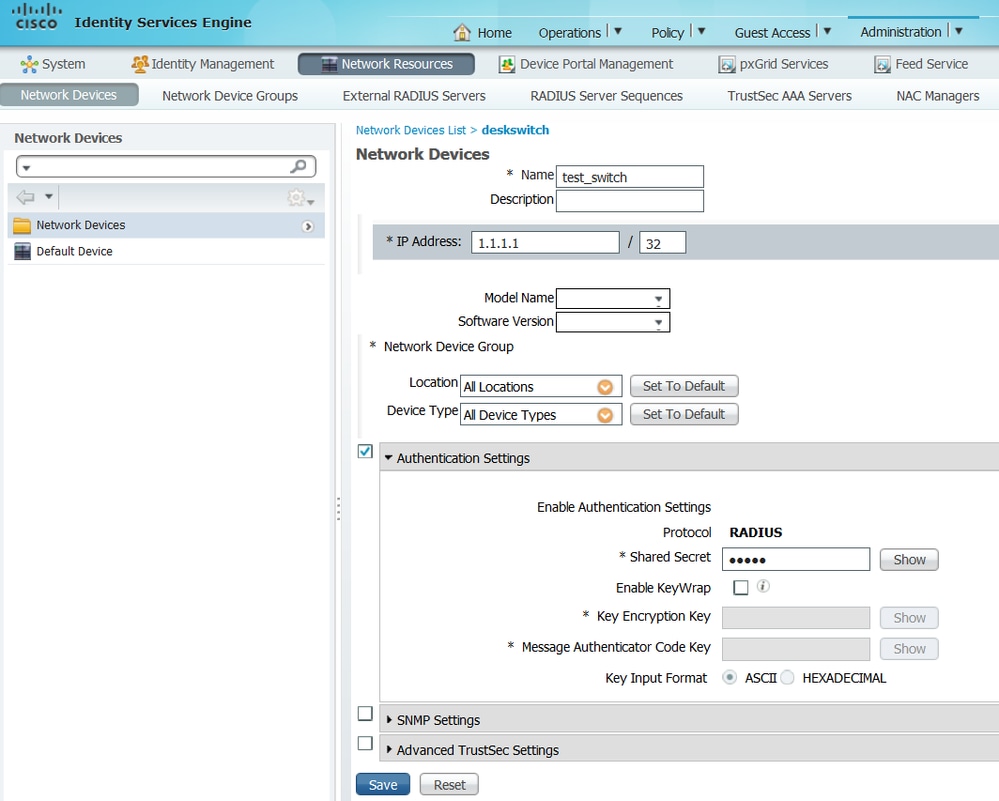

1. Voeg de switch toe als netwerkapparaat in Beheer > Netwerkbronnen > Netwerkapparaten. Gebruik de radiusserversleutel van de switch als een gedeeld geheim in de verificatieinstellingen:

2. De profileringsservice inschakelen op de ISE-node. Ga hiervoor naar Beheer > Systeem > Implementatie, kies de ISE-node en schakel op het tabblad Beleidsservice de optie Profileringsservice in. Als u profilering op meerdere PSN's nodig hebt, kunt u deze service voor elk van hen inschakelen. Houd er echter rekening mee dat hoe meer sondes u toevoegt en hoe meer knooppunten u profileringsservice inschakelt, hoe groter de impact op de prestaties, dus schakel ze verstandig in.

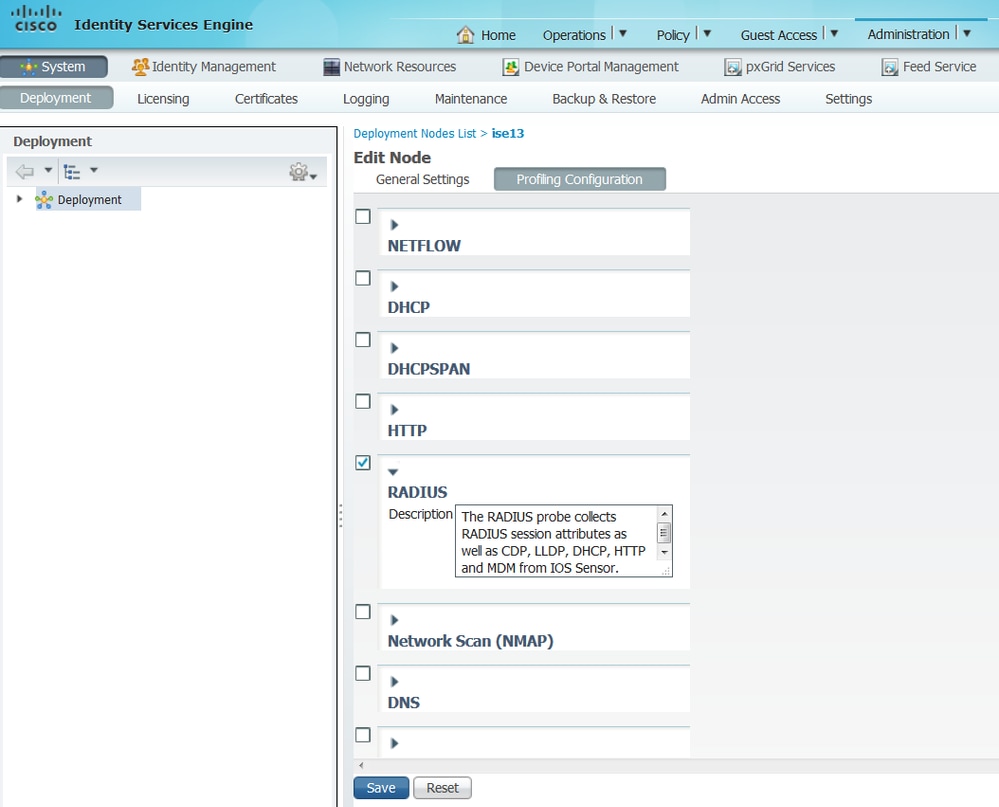

3. Schakel de Radius-sonde in op de profileringsnode. Navigeer hiervoor naar Beheer > Systeem > Implementatie, kies de ISE-node en klik op het tabblad Profielconfiguratie.

4. Stel het type CoA (Change of Authorization) in op Reauth om herauthenticatie van het eindpunt af te dwingen wanneer het wordt geprofileerd. Zorg er daarnaast voor dat het filter Eindpuntkenmerken is ingeschakeld. Ga hiervoor naar Beheer > Systeem > Instellingen > Profilering.

Opmerking: Het is een best practice om het filter voor eindpuntkenmerken in te schakelen in productie-implementaties om prestatieproblemen te voorkomen wanneer er te veel onnodige profielgegevens worden verzameld. Als u een kenmerk wilt toevoegen aan de lijst met toegestane items die momenteel niet aanwezig is, kunt u een nieuwe voorwaarde en nieuw beleid voor profilers maken waarin het kenmerk wordt gebruikt. Het attribuut wordt automatisch toegevoegd aan de whitelist van opgeslagen en gerepliceerde attributen.

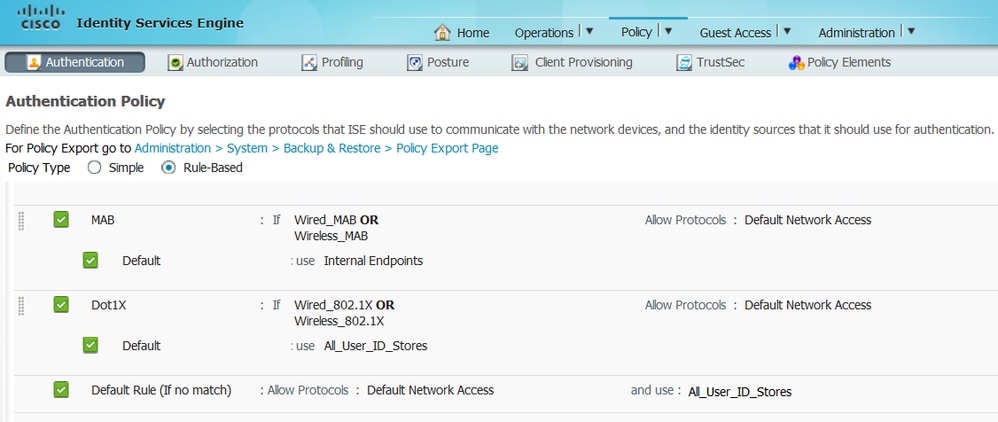

5. ISE-verificatieregels configureren:

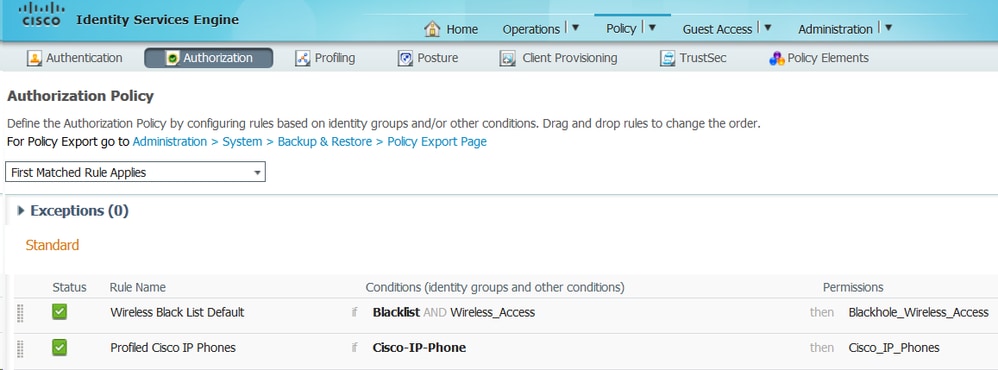

6. Configureer de regels voor ISE-autorisatie. De regel Cisco-IP-Phone Profiel wordt gebruikt, die vooraf is geconfigureerd op ISE:

U kunt een machtigingsbeleid configureren dat fungeert als een vangbeleid, waarmee de eindpunten kunnen worden geautoriseerd in het netwerk (met beperkte toegang) om ervoor te zorgen dat de attributen in de boekhoudpakketten worden verzonden. Maak bovendien een ander beleid dat wordt afgestemd zodra de apparaten zijn geprofileerd, zodat ze toegang hebben tot de benodigde bronnen in het netwerk.

Verifiëren

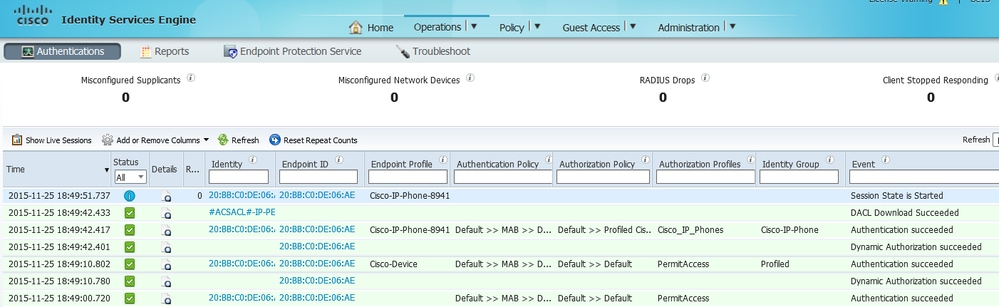

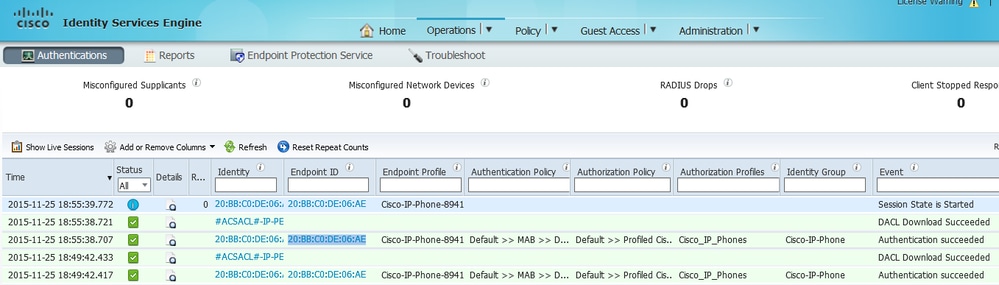

Om te controleren of profilering correct werkt, raadpleegt u Bewerkingen > Straal > Live Logs op ISE:

Ten eerste zal de verificatie naar verwachting mislukken omdat we de volgorde van de verificatiemethode op de switch hebben geconfigureerd als dot1x gevolgd door MAB. Daarom, nadat dot1x-verificatie mislukt, probeert de IP-telefoon te authenticeren met behulp van MAB en authenticatie is succesvol om 14:36:14 uur. In dit live logboek kunnen we zien dat het apparaat wordt geprofileerd als een Cisco-apparaat omdat de OUI het woord "Cisco" bevat, overeenkomend met het vooraf gedefinieerde Cisco-Device-profileringsbeleid. Daarna, aangezien het apparaat toegang heeft tot het netwerk, worden de CDP- en LLDP-attributen verzonden in de Radius Accounting-pakketten. Daarom wordt om 14:36:15 uur het apparaat geprofileerd en verzendt ISE een CoA om het eindpunt te dwingen opnieuw te authenticeren. Na de succesvolle CoA kunnen we zien dat het apparaat wordt geverifieerd in het netwerk en het juiste autorisatiebeleid raakt, dat alleen is gereserveerd voor Cisco IP-telefoons.

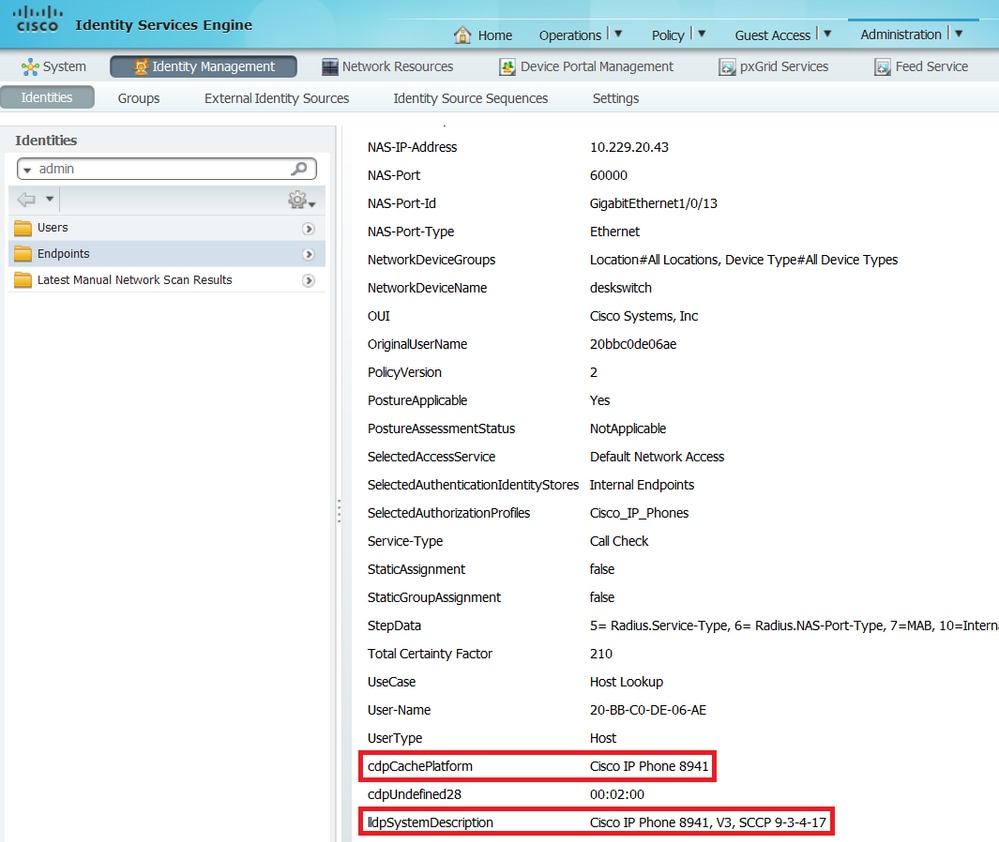

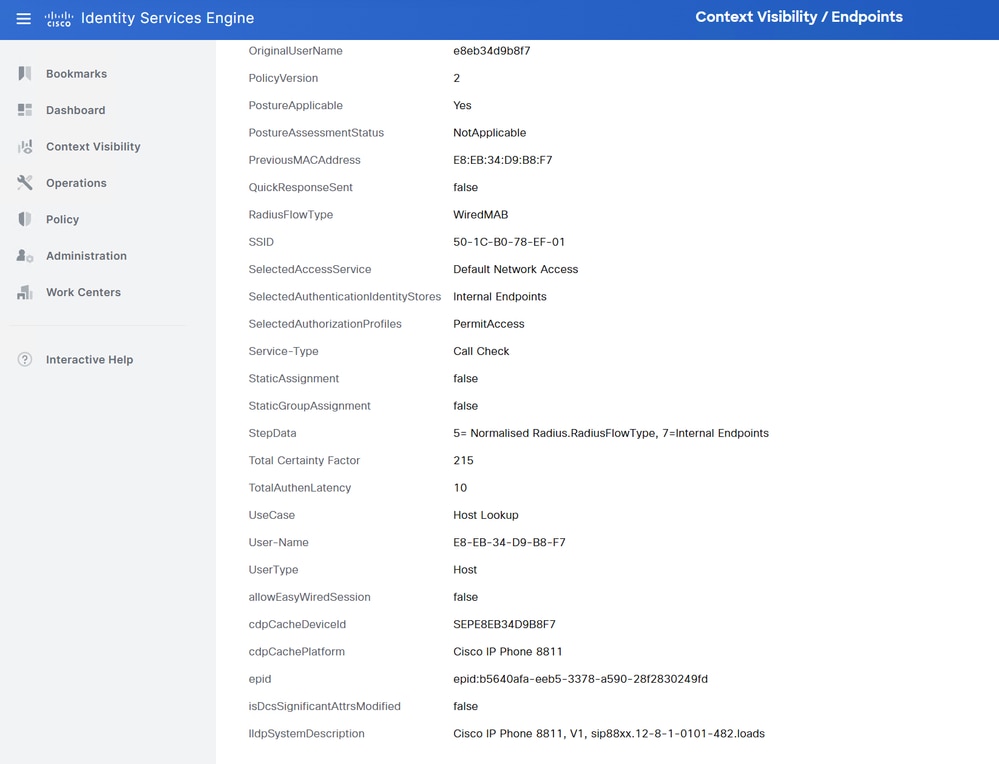

In Beheer > Identiteitsbeheer > Identiteiten > Eindpunten, kunt u filteren op het geteste MAC-adres van het eindpunt en kunt u zien wat voor soort kenmerken zijn verzameld door de Radius-sonde en wat hun waarden zijn:

Zoals u kunt zien, is de totale berekende zekerheidsfactor 215 in dit scenario. Het komt voort uit het feit dat het eindpunt ook overeenkwam met het Cisco-Device profiel (met een totale zekerheidsfactor van 30) en het Cisco-IP-Phone profiel (met een totale zekerheidsfactor van 45). Bovendien kwam de profiler ook overeen met beide voorwaarden in profiel Cisco-IP-Phone-8811, de zekerheidsfactor voor dit profiel is 140 (70 voor elk kenmerk volgens het profileringsbeleid). Samengevat: 30+45+70+70=215.

Problemen oplossen

Stap 1. Gegevens controleren die zijn verzameld door CDP/LLDP

Switch#show cdp neighbors GigabitEthernet1/0/1 details

-------------------------

Device ID: SEPE8EB34D9B8F7

Entry address(es):

Platform: Cisco IP Phone 8811, Capabilities: Host Phone Two-port Mac Relay

Interface: GigabitEthernet1/0/1, Port ID (outgoing port): Port 1

Holdtime : 151 sec

Second Port Status: Down

Version :

sip88xx.12-8-1-0101-482.loads

advertisement version: 2

Peer Source MAC: e8eb.34d9.b8f7

Duplex: full

Power drawn: 6.086 Watts

Power request id: 63418, Power management id: 4

Power request levels are:6086 0 0 0 0

Switch#show lldp neighbors GigabitEthernet1/0/1 details

------------------------------------------------

Local Intf: Gi1/0/1

Local Intf service instance: -

Chassis id: 0.0.0.0

Port id: E8EB34D9B8F7:P1

Port Description: SW PORT

System Name: SEPE8EB34D9B8F7

System Description:

Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads

Time remaining: 175 seconds

System Capabilities: B,T

Enabled Capabilities: B,T

Management Addresses - not advertised

Auto Negotiation - supported, enabled

Physical media capabilities:

1000baseT(FD)

100base-TX(FD)

100base-TX(HD)

10base-T(FD)

10base-T(HD)

Media Attachment Unit type: 30

Vlan ID: - not advertised

Peer Source MAC: e8eb.34d9.b8f7

MED Information:

MED Codes:

(NP) Network Policy, (LI) Location Identification

(PS) Power Source Entity, (PD) Power Device

(IN) Inventory

H/W revision: 1

F/W revision: sb2388xx.BE-01-027.sbn size=-1

S/W revision: sip88xx.12-8-1-0101-482.loads

Serial number: FCH25023CZN

Manufacturer: Cisco Systems, Inc.

Model: CP-8811

Capabilities: NP, PD, IN

Device type: Endpoint Class III

Network Policy(Voice): VLAN 101, tagged, Layer-2 priority: 5, DSCP: 46

Network Policy(Voice Signal): VLAN 101, tagged, Layer-2 priority: 4, DSCP: 32

PD device, Power source: PSE, Power Priority: Unknown, Wattage: 5.9

Location - not advertised

Total entries displayed: 1Als u de verzamelde gegevens niet kunt zien, controleer dit dan:

- Controleer de status van de verificatiesessie op de switch (deze moet zijn geslaagd).

OCEAN#sh access-session int gig1/0/1 det

Interface: GigabitEthernet1/0/1

IIF-ID: 0x172041DB

MAC Address: e8eb.34d9.b8f7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: E8-EB-34-D9-B8-F7

Status: Authorized

Domain: DATA

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Common Session ID: F24D300A0000001B9A787BED

Acct Session ID: 0x0000012b

Handle: 0x79000011

Current Policy: POLICY_Gi1/0/1

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecured

Server Policies:

Method status list:

Method State

dot1x Stopped

mab Authc Success- Controleer of CDP- en LLDP-protocollen zijn ingeschakeld. Controleer of er niet-standaardopdrachten zijn met betrekking tot CDP/LLDP en hoe deze het ophalen van kenmerken van het eindpunt kunnen beïnvloeden.

Switch#show running-config all | include cdp run

cdp run

Switch#show running-config all | include lldp run

lldp run- Controleer in de configuratiegids of uw eindpunt CDP/LLDP en dergelijke ondersteunt.

Stap 2. Controleer de apparaatsensorcache

Switch#show device-sensor cache interface GigabitEthernet1/0/1

Device: e8eb.34d9.b8f7 on port GigabitEthernet1/0/1

----------------------------------------------------------------------------

Proto Type:Name Len Value Text

LLDP 6:system-description 56 0C 36 43 69 73 63 6F 20 49 .6Cisco I

50 20 50 68 6F 6E 65 20 38 P Phone 8

38 31 31 2C 20 56 31 2C 20 811, V1,

73 69 70 38 38 78 78 2E 31 sip88xx.1

32 2D 38 2D 31 2D 30 31 30 2-8-1-010

31 2D 34 38 32 2E 6C 6F 61 1-482.loa

64 73 ds

CDP 6:platform-type 23 00 06 00 17 43 69 73 63 6F ....Cisco

20 49 50 20 50 68 6F 6E 65 IP Phone

20 38 38 31 31 8811

CDP 1:device-name 19 00 01 00 13 53 45 50 45 38 ....SEPE8

45 42 33 34 44 39 42 38 46 EB34D9B8F

37 7Als u geen gegevens in dit veld ziet of als de informatie niet volledig is, controleert u de opdrachten van de apparaatsensor; met name filterlijsten en filterspecificaties.

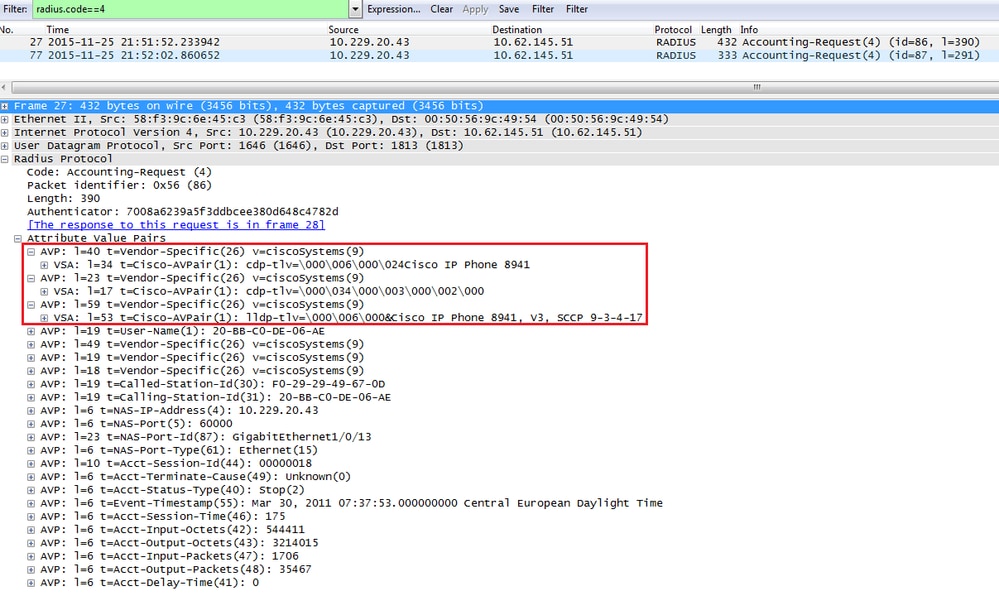

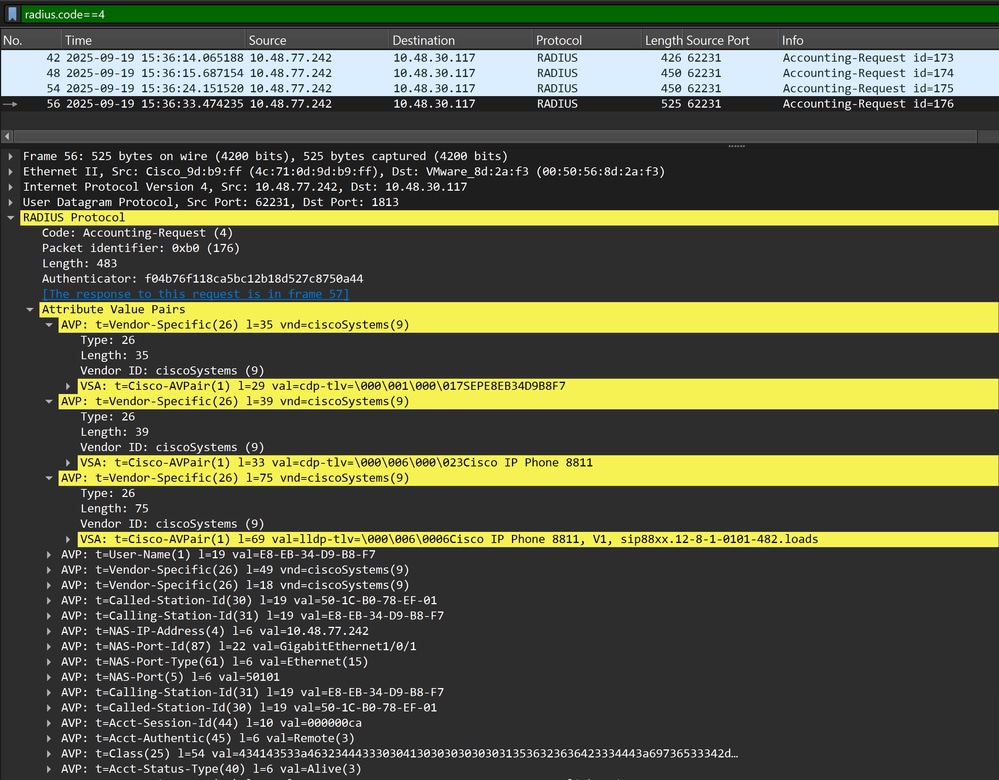

Stap 3. Controleer of attributen aanwezig zijn in Radius Accounting

U kunt controleren of u de opdracht gebruiktdebug radiusop de switch of pakketopname uitvoert tussen de switch en ISE.

Radius Debug

Switch#debug radius

Switch#set platform software trace smd switch active R0 dot1x-all verbose

Switch#show platform software trace level smd switch active R0 | inc dot1x

dot1x Notice

dot1x-all Verbose

dot1x-redun NoticeAls u de foutopsporing wilt uitschakelen, kunt u de volgende opdracht uitvoeren:

Switch#set platform software trace all noticeDe logs weergeven:

Switch#show logging process smd | include RADIUS

2025/09/19 14:36:25.431793040 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Send Accounting-Request to 10.48.30.117:1813 id 1813/180, len 459

2025/09/19 14:36:25.431800182 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: authenticator 37 19 72 c0 54 6b 63 a4 - e2 93 7b c1 c8 93 24 4c

2025/09/19 14:36:25.431804371 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 35

2025/09/19 14:36:25.431808600 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 29 "cdp-tlv= "

2025/09/19 14:36:25.431811616 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 39

2025/09/19 14:36:25.431815180 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 33 "cdp-tlv= "

2025/09/19 14:36:25.431817947 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 75

2025/09/19 14:36:25.431822305 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 69 "lldp-tlv= "

2025/09/19 14:36:25.431826085 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: User-Name [1] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431828885 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 49

2025/09/19 14:36:25.431832691 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=F24D300A000000156266B34D"

2025/09/19 14:36:25.431835418 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Vendor, Cisco [26] 18

2025/09/19 14:36:25.431839009 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Cisco AVpair [1] 12 "method=mab"

2025/09/19 14:36:25.431842591 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431846145 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431851298 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-IP-Address [4] 6 10.48.77.242

2025/09/19 14:36:25.431854702 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/1"

2025/09/19 14:36:25.431859269 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2025/09/19 14:36:25.431863238 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: NAS-Port [5] 6 50101

2025/09/19 14:36:25.431866514 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Calling-Station-Id [31] 19 "E8-EB-34-D9-B8-F7"

2025/09/19 14:36:25.431870007 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Called-Station-Id [30] 19 "50-1C-B0-78-EF-01"

2025/09/19 14:36:25.431873587 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Session-Id [44] 10 "000000cc"

2025/09/19 14:36:25.431882560 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2025/09/19 14:36:25.431885338 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Class [25] 54 ...

2025/09/19 14:36:25.431933331 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2025/09/19 14:36:25.431937105 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Event-Timestamp [55] 6 1758292585

2025/09/19 14:36:25.431940547 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2025/09/19 14:36:25.431973200 {smd_R0-0}{1}: [radius] [23554]: (info): RADIUS: Started 5 sec timeoutpakketopname

Stap 4. Foutopsporingen van profielen controleren op ISE

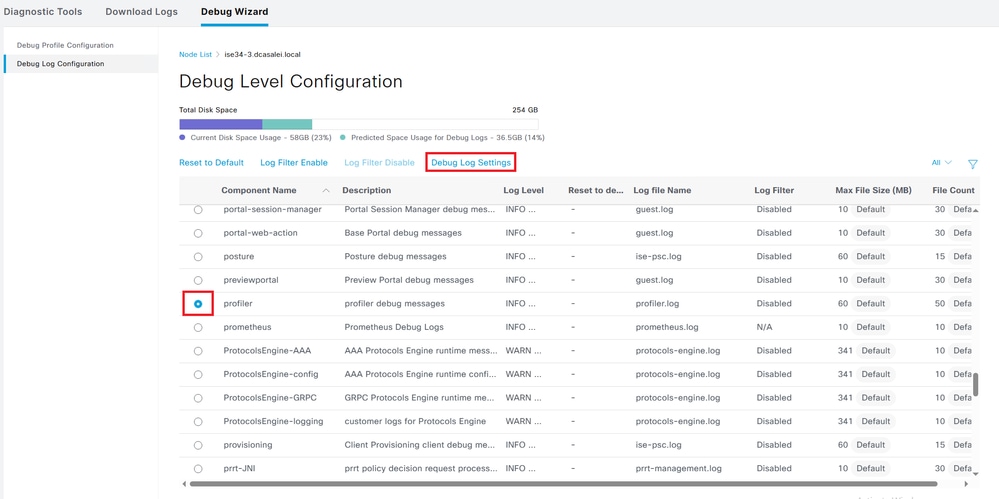

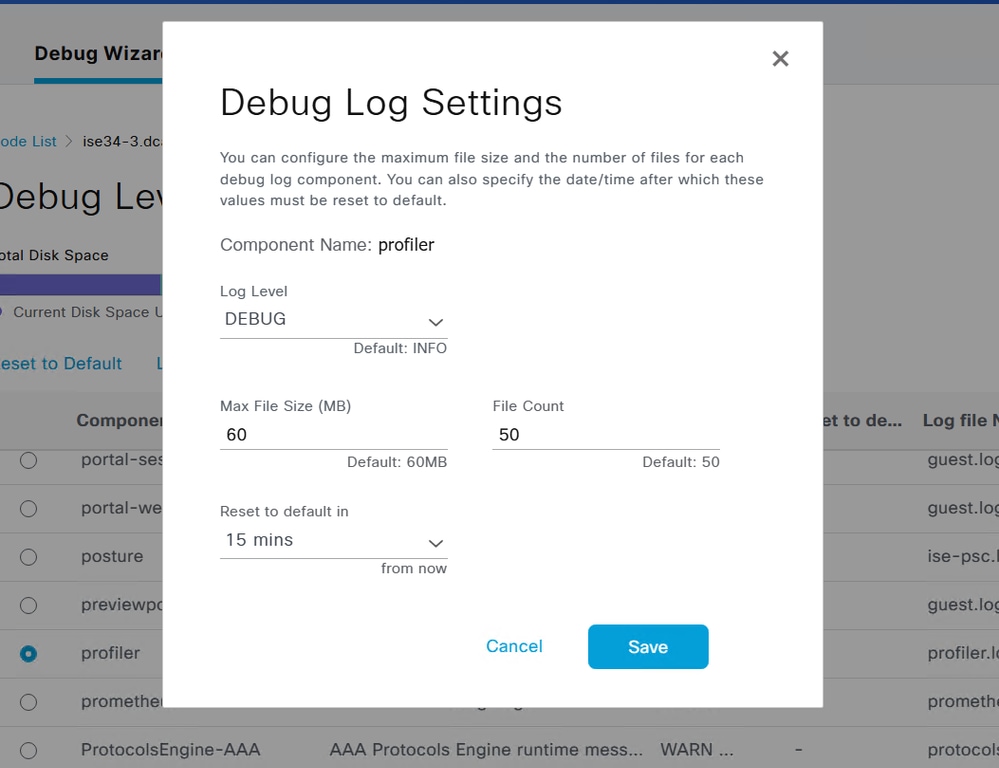

Als de attributen van de switch zijn verzonden, is het mogelijk om te controleren of ze op ISE zijn ontvangen. Om dit te controleren, schakelt u profilerfouten in voor de juiste PSN-node (Beheer > Systeem > Logboekregistratie > Foutopsporingslogboekconfiguratie > PSN > profiler > foutopsporing) en voert u de verificatie van het eindpunt nog een keer uit.

Kijk voor deze informatie:

- Foutopsporing die aangeeft dat radiussonde attributen heeft ontvangen:

2025-09-21 07:14:07,574 INFO [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- MSG_CODE=[3000], VALID=[true], PRRT_TIMESTAMP=[2025-09-21 07:14:07.571 +00:00], MAC=[E8-EB-34-D9-B8-F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- ATTRS=[Device IP Address=10.48.77.242, UserName=CP-8811-SEPE8EB34D9B8F7, NetworkDeviceName=Test_Switch, User-Name=CP-8811-SEPE8EB34D9B8F7, NAS-IP-Address=10.48.77.242, NAS-Port=50101, Class=CACS:F24D300A000000166B1DB387:ise34-3/547062375/1383, Called-Station-ID=50-1C-B0-78-EF-01, Calling-Station-ID=E8-EB-34-D9-B8-F7, Acct-Status-Type=Start, Acct-Delay-Time=0, Acct-Session-Id=000000ce, Acct-Authentic=Remote, Event-Timestamp=1758438796, NAS-Port-Type=Ethernet, NAS-Port-Id=GigabitEthernet1/0/1, cisco-av-pair=cdp-tlv=cdpCacheDeviceId=SEPE8EB34D9B8F7, cisco-av-pair=cdp-tlv=cdpCachePlatform=Cisco IP Phone 8811, cisco-av-pair=lldp-tlv=lldpSystemDescription=Cisco IP Phone 8811\, V1\, sip88xx.12-8-1-0101-482.loads, cisco-av-pair=audit-session-id=F24D300A000000166B1DB387, cisco-av-pair=method=mab, QuickResponseSent=true, AcsSessionID=ise34-3/547062375/1389, SelectedAccessService=Default Network Access, RequestLatency=8, Step=11004, Step=11017, Step=15049, Step=15008, Step=22095, Step=11005, NetworkDeviceGroups=IPSEC#Is IPSEC Device#No, NetworkDeviceGroups=Location#All Locations, NetworkDeviceGroups=Device Type#All Device Types, CPMSessionID=F24D300A000000166B1DB387, StepLatency=1=0\;2=0\;3=0\;4=6\;5=0, TotalAuthenLatency=8, ClientLatency=0, Network Device Profile=Cisco, Location=Location#All Locations, Device Type=Device Type#All Device Types, IPSEC=IPSEC#Is IPSEC Device#No, ]

- Foutopsporing die aangeeft dat kenmerken met succes zijn ontleed:

2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 1: cdpCacheDeviceId=[SEPE8EB34D9B8F7] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 2: cdpCachePlatform=[Cisco IP Phone 8811] 2025-09-21 07:14:07,574 DEBUG [RADIUSParser-1-thread-2][[]] cisco.profiler.probes.radius.RadiusParser -:F24D300A000000166B1DB387::::- Parsed IOS Sensor 3: lldpSystemDescription=[Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads]

- Foutopsporing die aangeeft dat attributen worden verwerkt door de forwarder:

2025-09-21 07:14:08,709 DEBUG [pool-55-thread-8][[]] cisco.profiler.infrastructure.probemgr.Forwarder -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:ProfilerCollection:- Endpoint Attributes:EndPoint[id=,name= ] MAC: E8:EB:34:D9:B8:F7 Attribute:AAA-Server value:ise34-3 (... more attributes ...) Attribute:User-Name value:CP-8811-SEPE8EB34D9B8F7 Attribute:cdpCacheDeviceId value:SEPE8EB34D9B8F7 Attribute:cdpCachePlatform value:Cisco IP Phone 8811 Attribute:lldpSystemDescription value:Cisco IP Phone 8811, V1, sip88xx.12-8-1-0101-482.loads Attribute:SkipProfiling value:false

Opmerking: een forwarder slaat eindpunten op in de Cisco ISE-database, samen met de bijbehorende gegevensattributen, en stelt de analyzer vervolgens op de hoogte van nieuwe eindpunten die op uw netwerk zijn gedetecteerd. De analysator classificeert eindpunten naar de eindpuntidentiteitsgroepen en slaat eindpunten op met de overeenkomende profielen in de database.

Stap 5. Nieuwe kenmerken en apparaattoewijzing profileren

Meestal nadat nieuwe attributen zijn toegevoegd aan de bestaande verzameling voor een specifiek apparaat, wordt dit apparaat of eindpunt toegevoegd aan de profileringswachtrij om te controleren of het een ander profiel moet krijgen op basis van nieuwe attributen:

2025-09-21 07:14:08,714 INFO [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Classify Mac E8:EB:34:D9:B8:F7 MessageCode 3000 epSource RADIUS Probe

2025-09-21 07:14:08,724 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-Device matched E8:EB:34:D9:B8:F7 (certainty 30)

2025-09-21 07:14:08,727 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone matched E8:EB:34:D9:B8:F7 (certainty 45)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- Policy Cisco-IP-Phone-8811 matched E8:EB:34:D9:B8:F7 (certainty 140)

2025-09-21 07:14:08,729 DEBUG [pool-3352-thread-8][[]] cisco.profiler.infrastructure.profiling.ProfilerManager -:F24D300A000000166B1DB387::90decf50-96ba-11f0-91c8-525ff9f6e55c:Profiling:- After analyzing policy hierarchy: Endpoint: E8:EB:34:D9:B8:F7 EndpointPolicy:Cisco-IP-Phone-8811 for:215 ExceptionRuleMatched:falseGerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

02-Oct-2025

|

Bijgewerkte opmaak, kopteksten, vooringenomen taal |

3.0 |

14-Aug-2024

|

Bijgewerkte opmaak, enkele grammaticale verbeteringen. |

1.0 |

14-Dec-2015

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Piotr BorowiecLeider levering aan klant

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback