Inleiding

In dit document wordt beschreven hoe u de Cisco Identity Services Engine (ISE) configureert als een externe verificatie voor het beheer van de Cisco Catalyst SD-WAN GUI.

Voorwaarden

Vereisten

Cisco raadt u aan om kennis te hebben van deze onderwerpen:

- TACACS+-protocol

- Cisco ISE Device Administration

- Cisco Catalyst SD-WAN-beheer

- Cisco ISE-beleidsevaluatie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Services Engine (ISE) versie 3.4 Patch2

- Cisco Catalyst SD-WAN versie 20.15.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Voordat u begint

Vanaf Cisco vManage Release 20.9.1 worden nieuwe tags gebruikt voor verificatie:

- Viptela-User-Group: voor gebruikersgroepdefinities in plaats van Viptela-Group-Name.

- Viptela-Resource-Group: voor definities van brongroepen.

Configureren - TACACS+ gebruiken

Catalyst SD-WAN configureren met behulp van TACACS+

Procedure

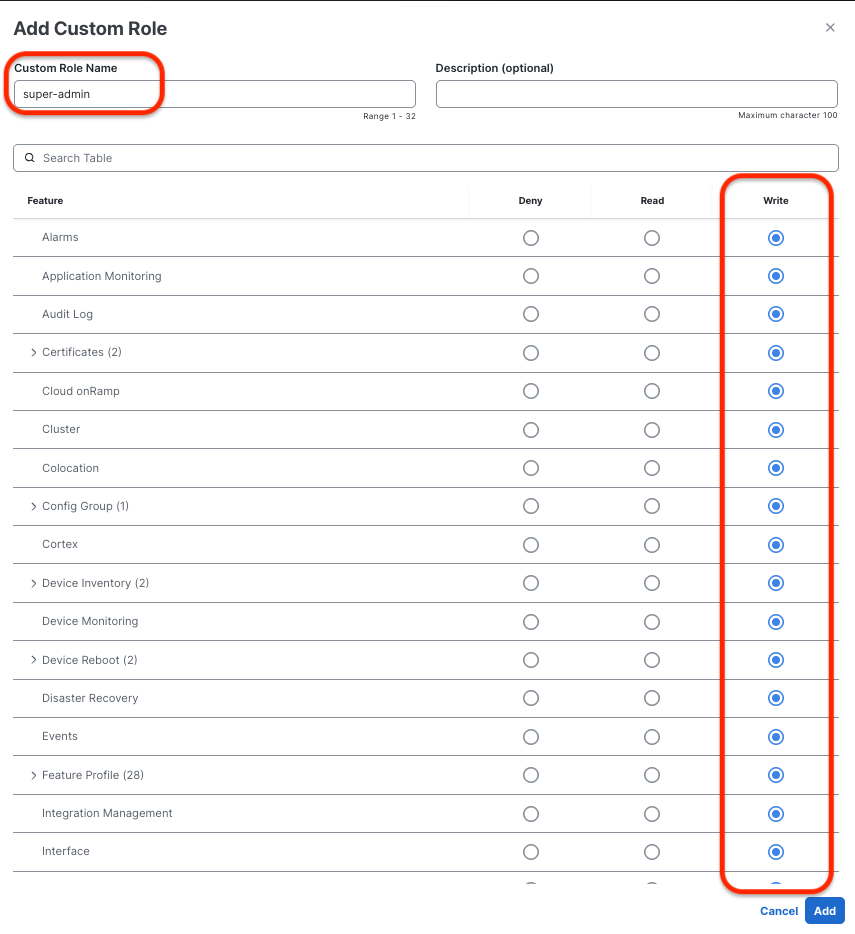

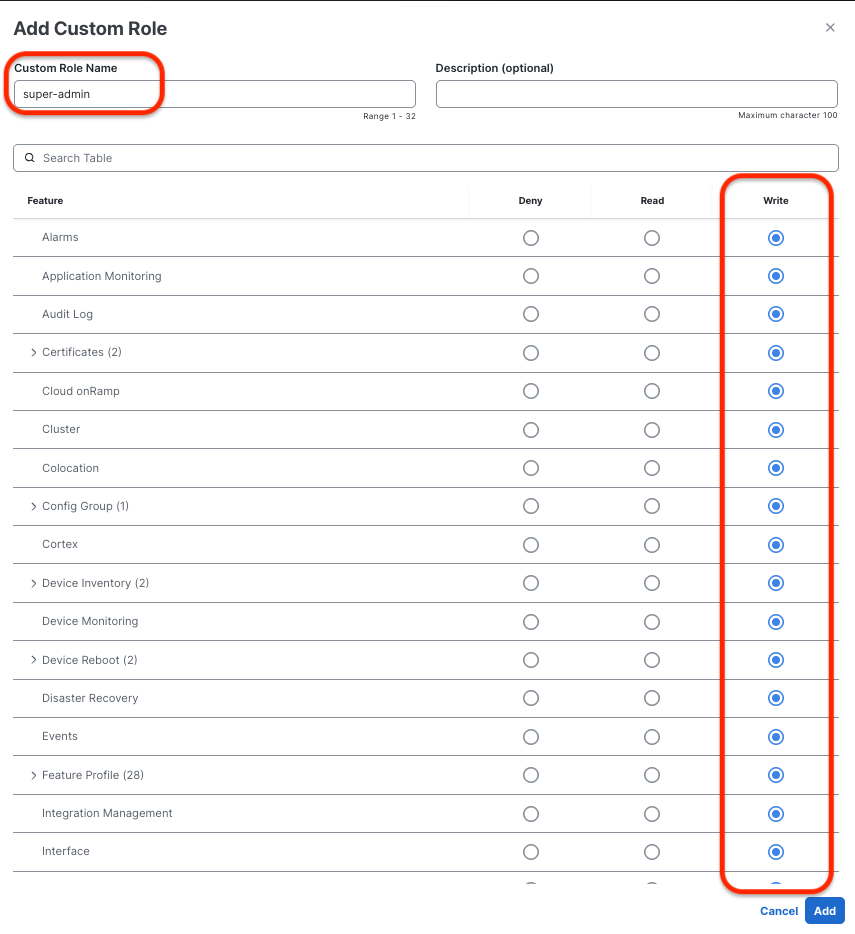

Stap 1. (Optioneel) Aangepaste rollen definiëren.

Configureer uw aangepaste rollen die aan uw vereisten voldoen, in plaats daarvan kunt u de standaardgebruikersrollen gebruiken. Dit kan worden gedaan vanuit het tabblad Catalyst SD-WAN: Beheer > Gebruikers en toegang > Rollen.

Twee aangepaste rollen maken:

- Beheerdersrol: superbeheerder

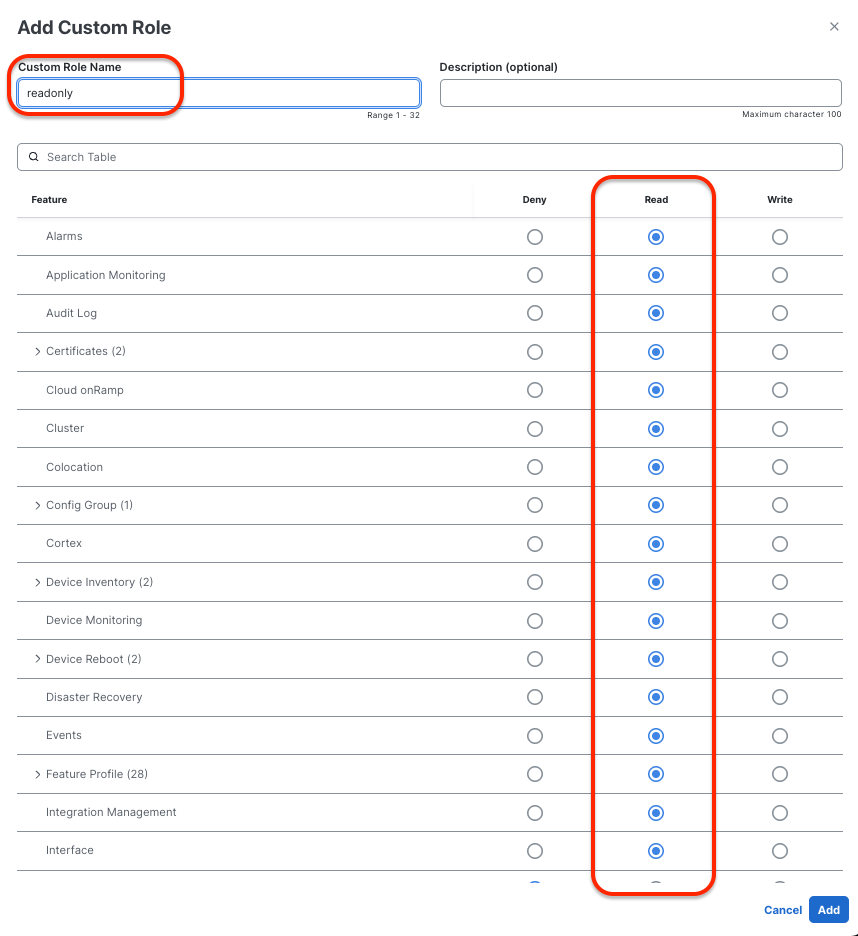

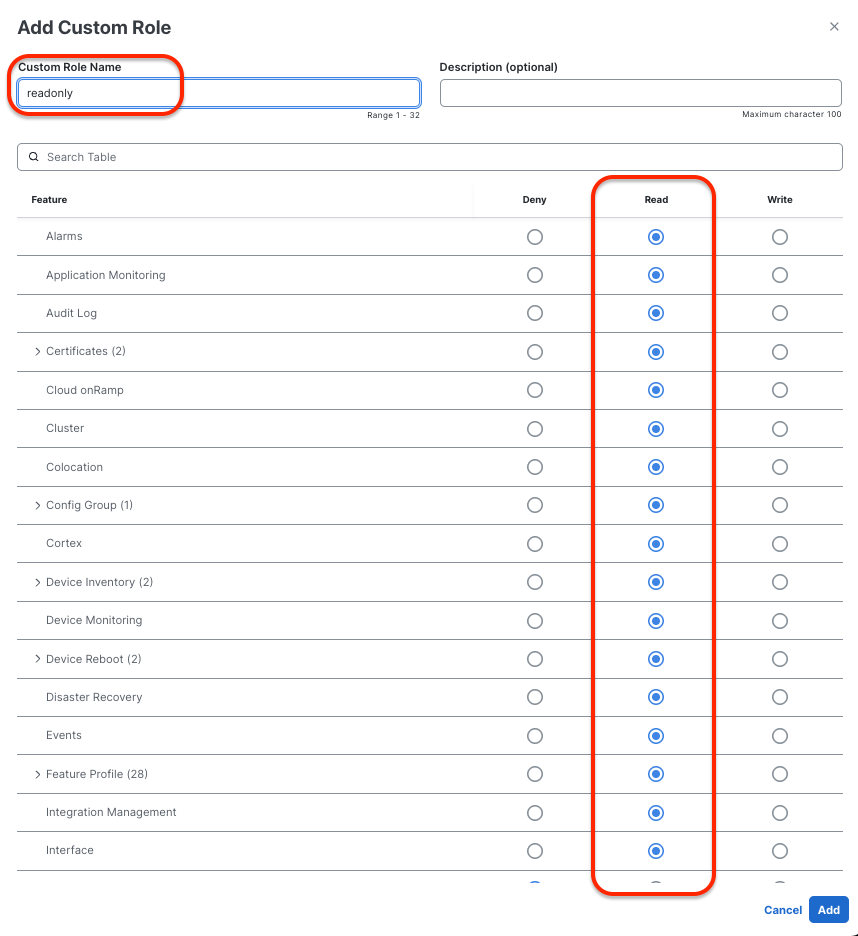

- Alleen-lezen rol: alleen-lezen

Dit kan worden gedaan vanuit het tabblad Catalyst SD-WAN: Beheer > Gebruikers en toegang > Rollen > Klik > Rol toevoegen.

Beheerdersrol (super-admin)

Beheerdersrol (super-admin) Alleen-lezen rol (alleen-lezen)

Alleen-lezen rol (alleen-lezen)

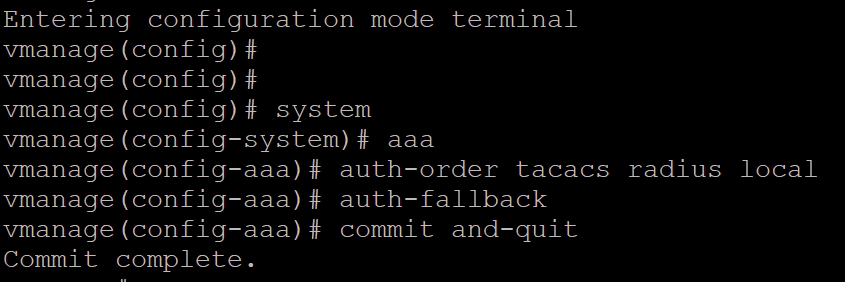

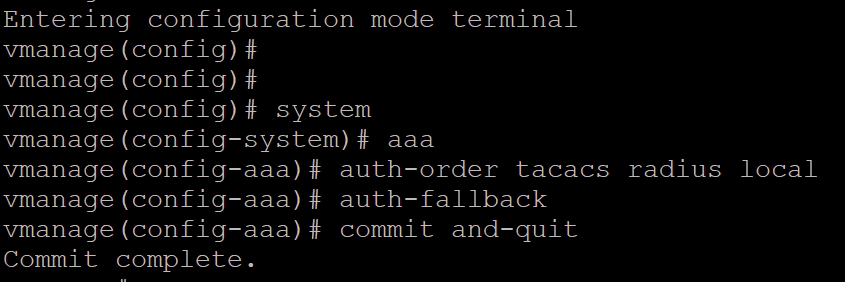

Stap 2. Configureer externe verificatie met behulp van TACACS+ (CLI).

vManger CLI - TACACS+-configuratie

vManger CLI - TACACS+-configuratie

ISE configureren voor TACACS+

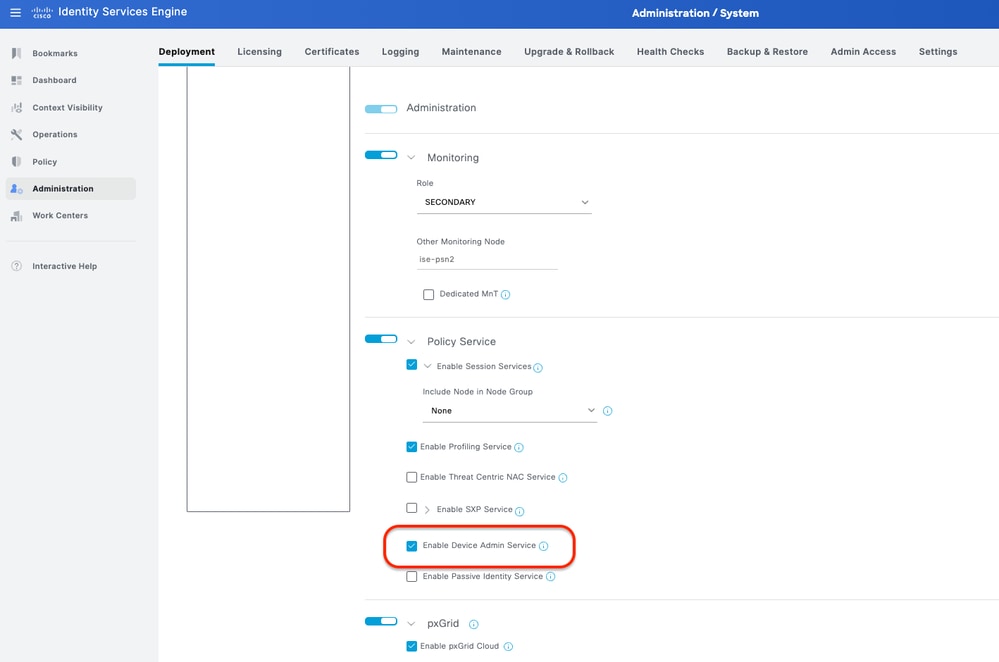

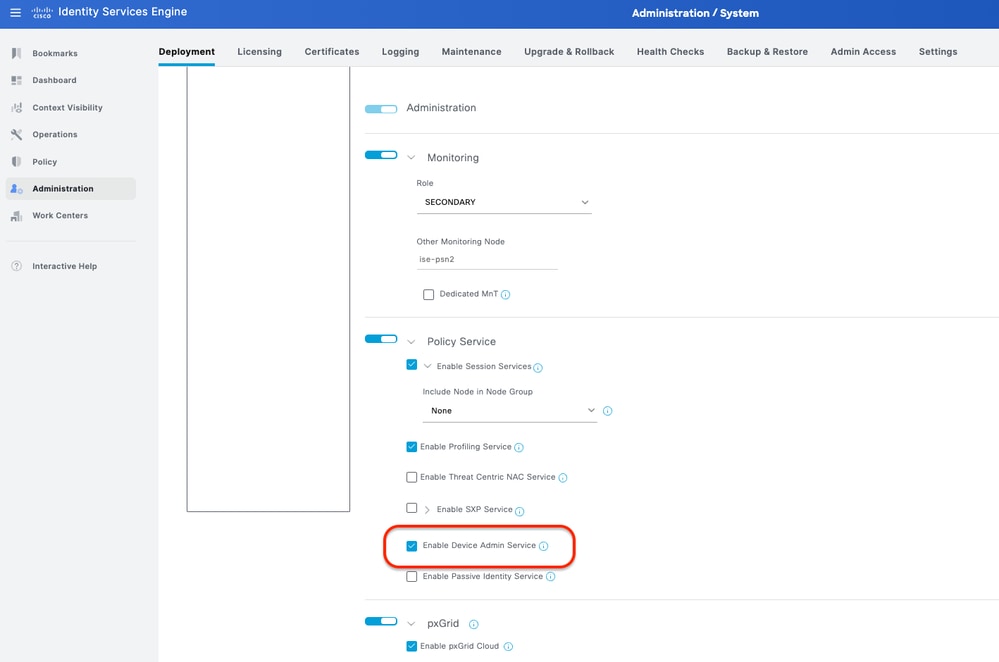

Stap 1. Apparaatbeheerservice inschakelen.

Dit kan worden gedaan via het tabblad Beheer > Systeem > Implementatie > Bewerken (ISE PSN-knooppunt)>Schakel Apparaatbeheerservice inschakelen in.

Apparaatbeheerservice inschakelen

Apparaatbeheerservice inschakelen

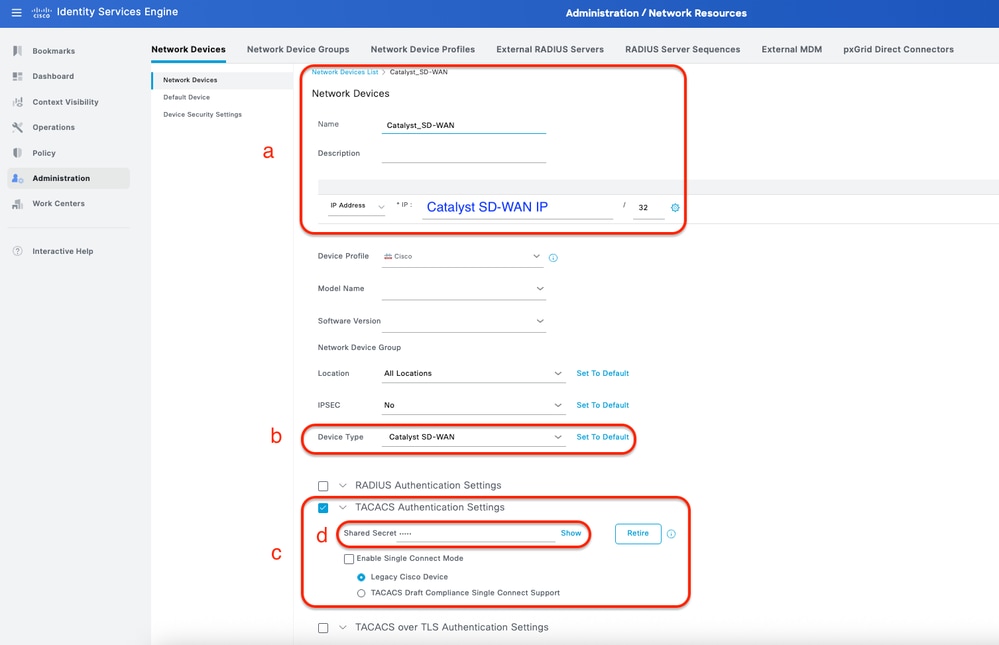

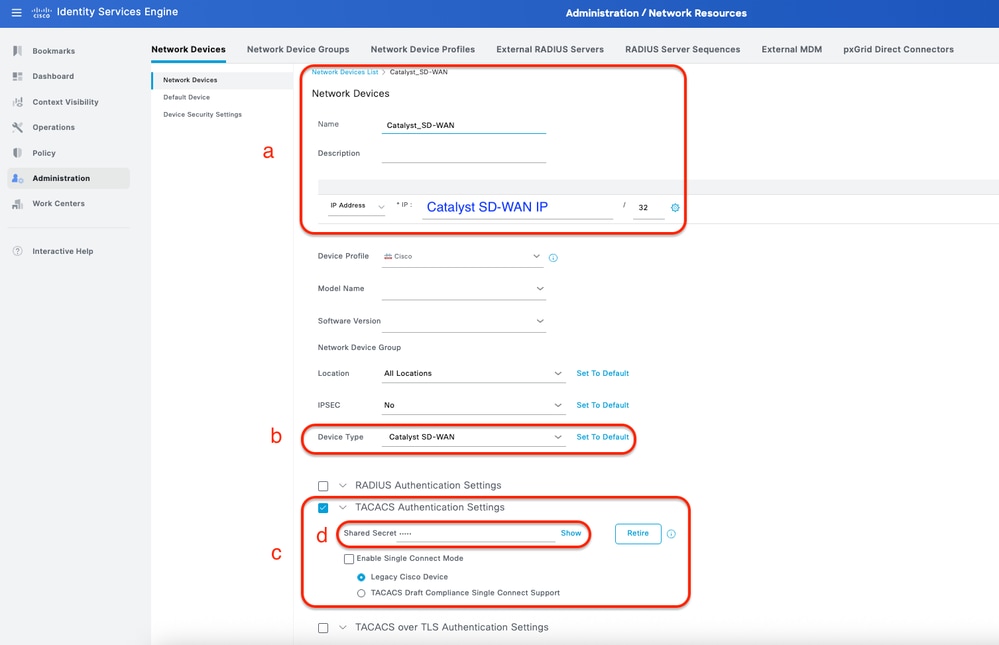

Stap 2. Voeg Catalyst SD-WAN toe als netwerkapparaat op ISE.

U kunt dit doen via het tabblad Beheer > Netwerkbronnen > Netwerkapparaten.

Procedure

a. Definieer (Catalyst SD-WAN) de naam en het IP-adres van het netwerkapparaat.

b. (Optioneel) Type apparaat classificeren voor de voorwaarde Policy Set.

c. TACACS+-verificatie-instellingen inschakelen.

d. Gedeeld TACACS+-geheim instellen.

ISE Network Device Catalyst (SD-WAN) voor TACACS+

ISE Network Device Catalyst (SD-WAN) voor TACACS+

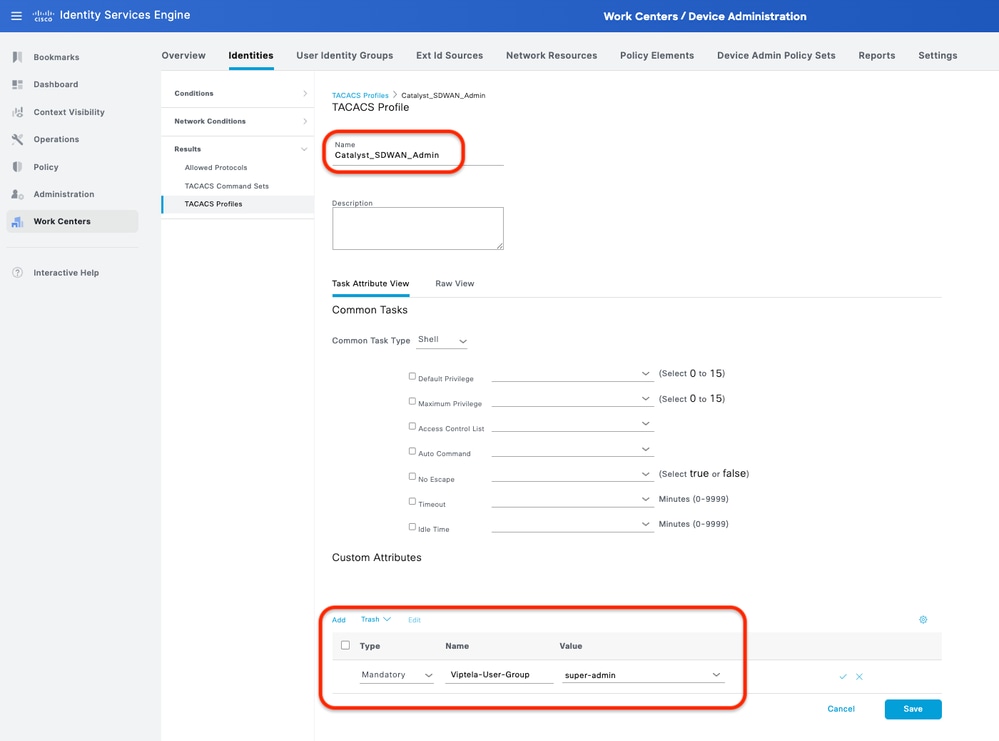

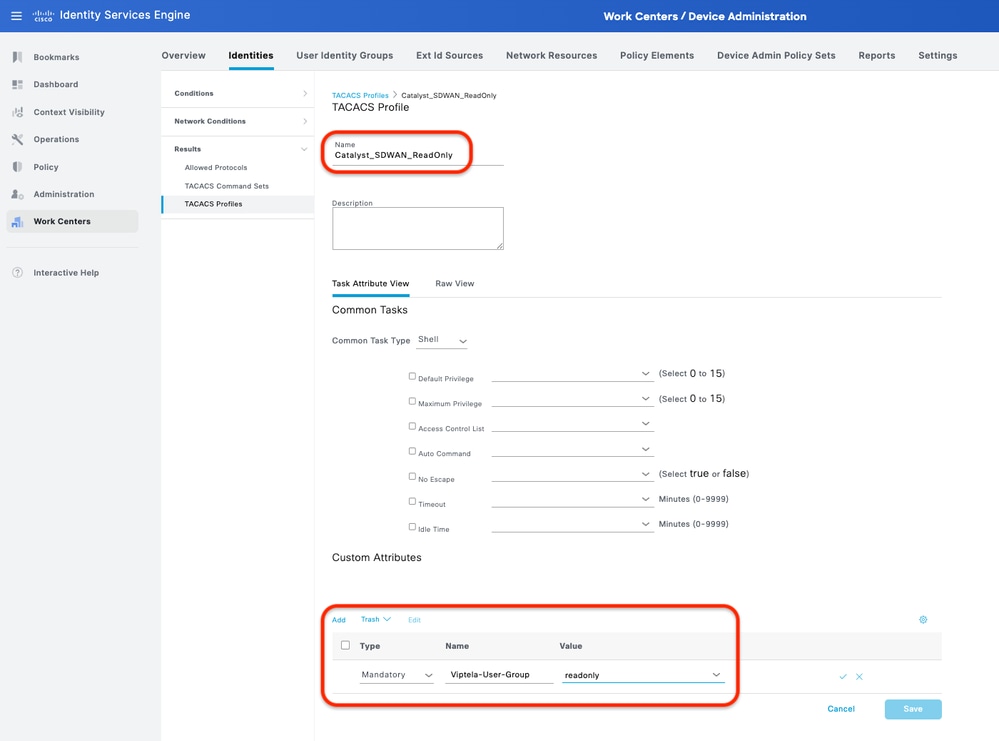

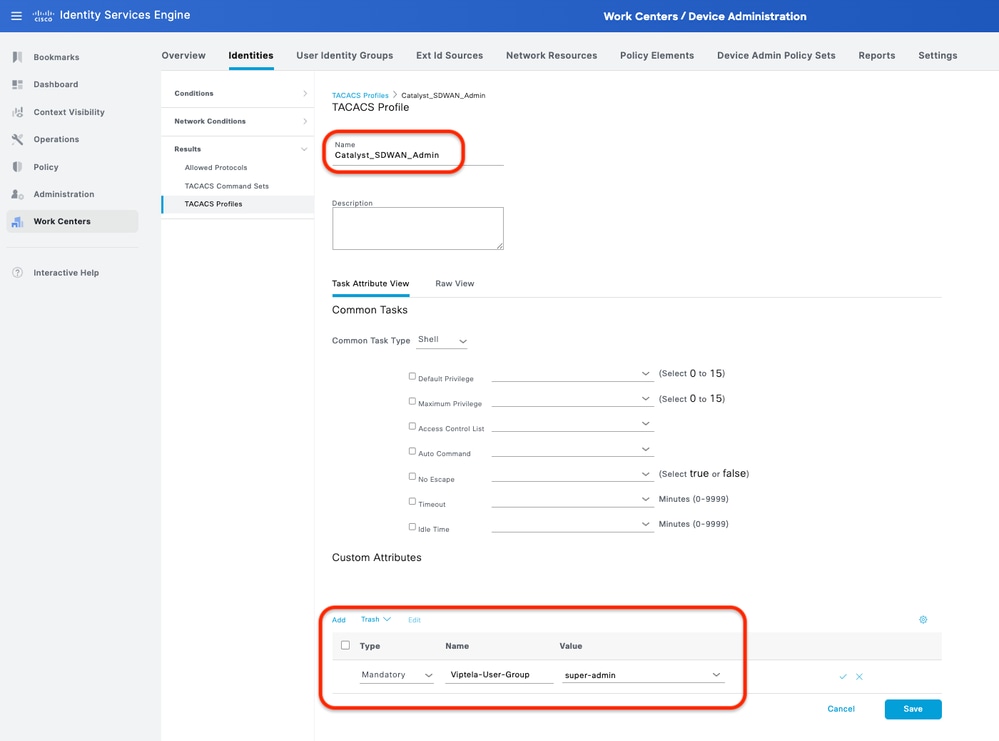

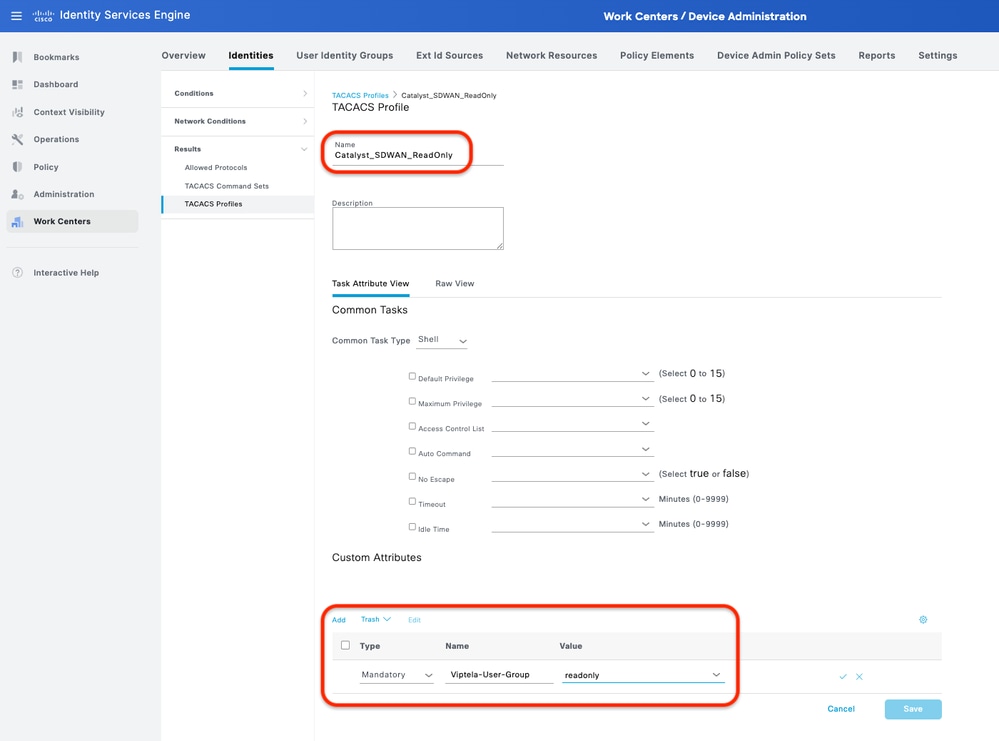

Stap 3. Maak een TACACS+-profiel voor elke Catalyst SD-WAN-rol.

TACACS+-profielen maken:

- Catalyst_SDWAN_Admin: voor Super Admin-gebruikers.

- Catalyst_SDWAN_ReadOnly: voor alleen-lezen gebruikers.

U kunt dit doen via het tabblad Werkcentra > Apparaatbeheer > Beleidselementen > Resultaten > TACACS-profielen > Toevoegen.

TACACS+ profiel - (Catalyst_SDWAN_Admin)

TACACS+ profiel - (Catalyst_SDWAN_Admin) TACACS+-profiel - (Catalyst_SDWAN_ReadOnly)

TACACS+-profiel - (Catalyst_SDWAN_ReadOnly)

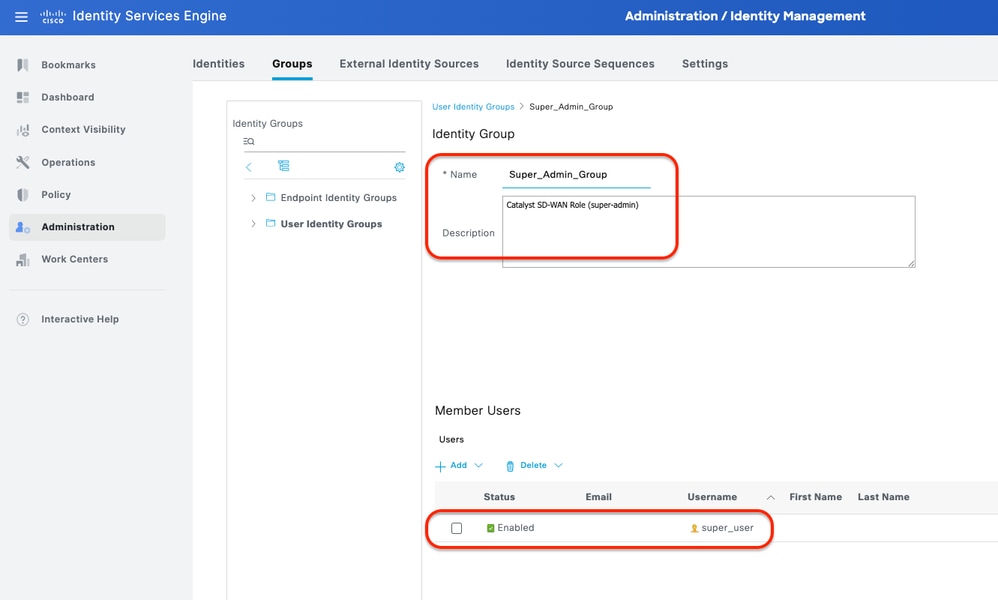

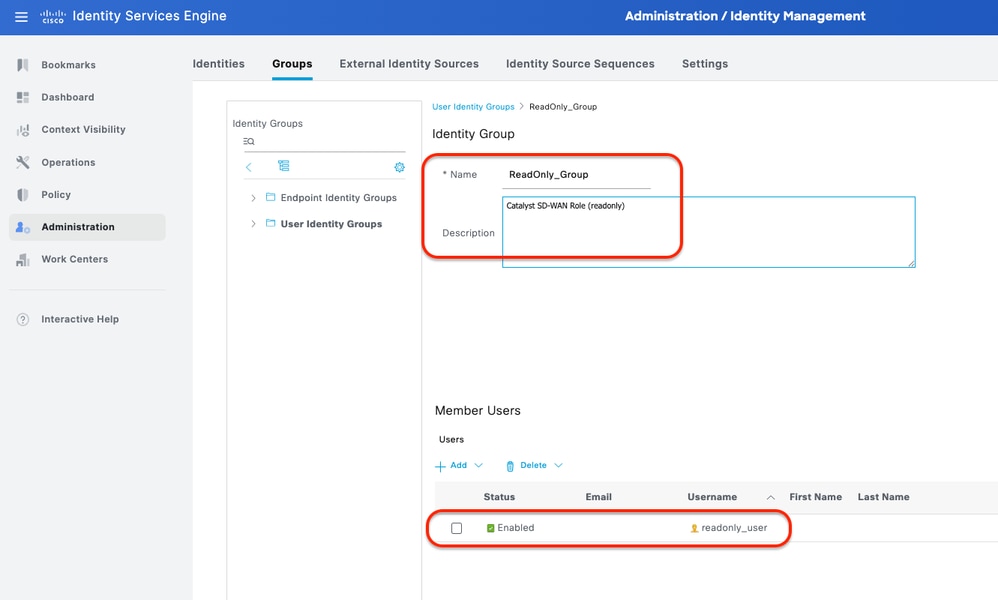

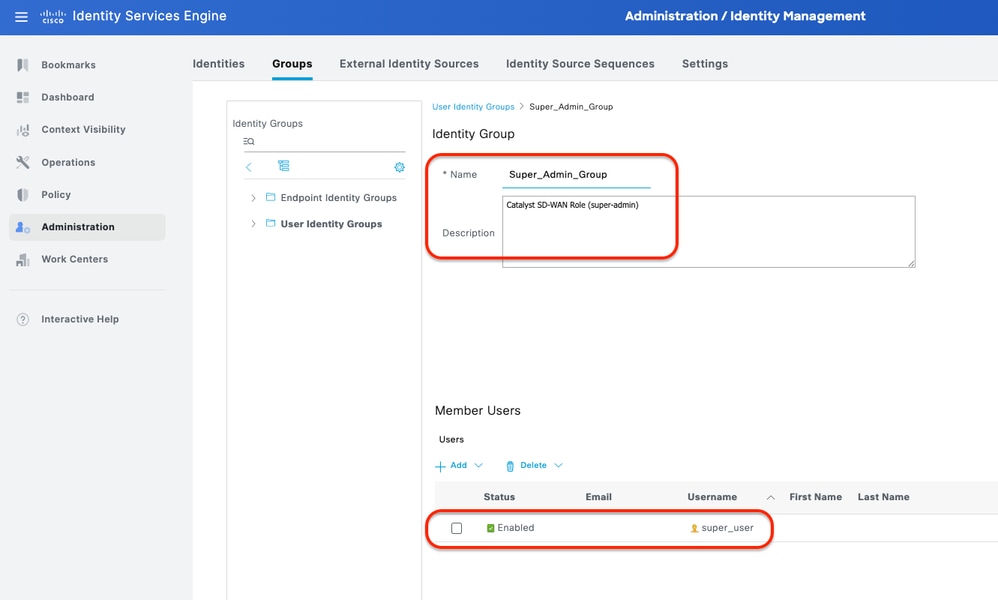

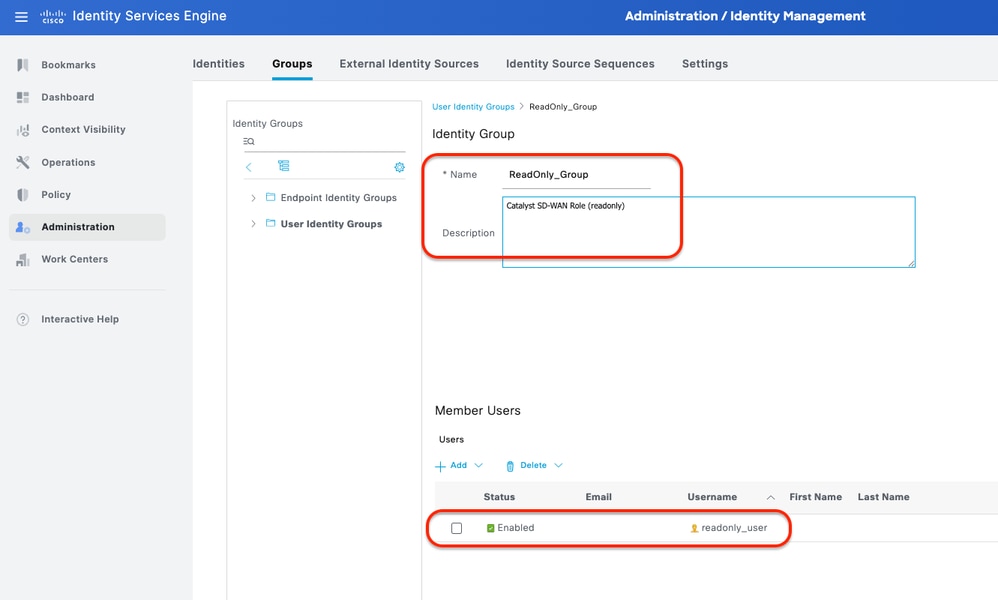

Stap 4. Maak een gebruikersgroep en voeg lokale gebruikers toe als lid.

Dit kan worden gedaan via het tabblad Werkcentra > Apparaatbeheer > Gebruikersidentiteitsgroepen.

Maak twee groepen voor gebruikersidentiteit:

- Super_Admin_Group

- ReadOnly_Group

Gebruikersidentiteitsgroep - (Super_Admin_Group)

Gebruikersidentiteitsgroep - (Super_Admin_Group) Gebruikersidentiteitsgroep - (ReadOnly_Group)

Gebruikersidentiteitsgroep - (ReadOnly_Group)

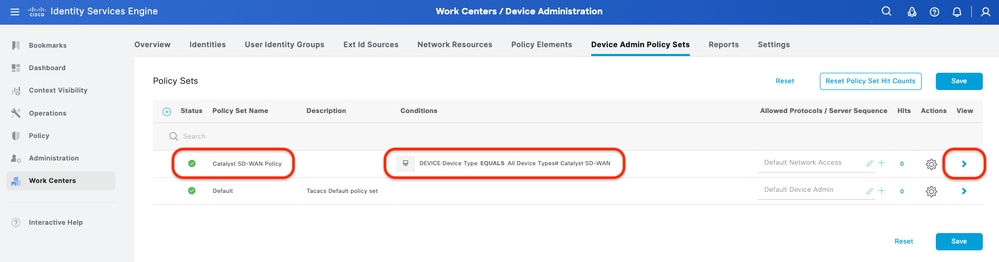

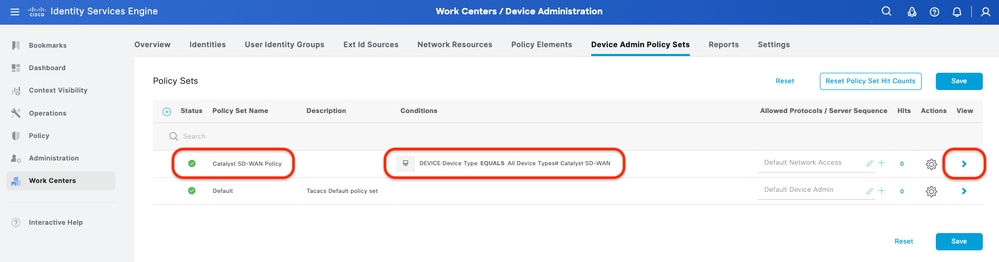

Stap 5. (Optioneel) TACACS+-beleidsset toevoegen.

Dit kan worden gedaan via het tabblad Werkcentra > Apparaatbeheer > Beleidssets apparaatbeheer.

Procedure

a. Klik op Acties en kies (Nieuwe rij hierboven invoegen).

b. Definieer de naam van de beleidsset.

c. Stel de voorwaarde voor beleidssets in op Selecteer apparaattype dat u eerder hebt gemaakt op (Stap 2 > b).

d. Stel de toegestane protocollen in.

e. Klik op Opslaan.

f. Klik op (>) Weergave beleidsset om de verificatie- en autorisatieregels te configureren.

ISE-beleidsset

ISE-beleidsset

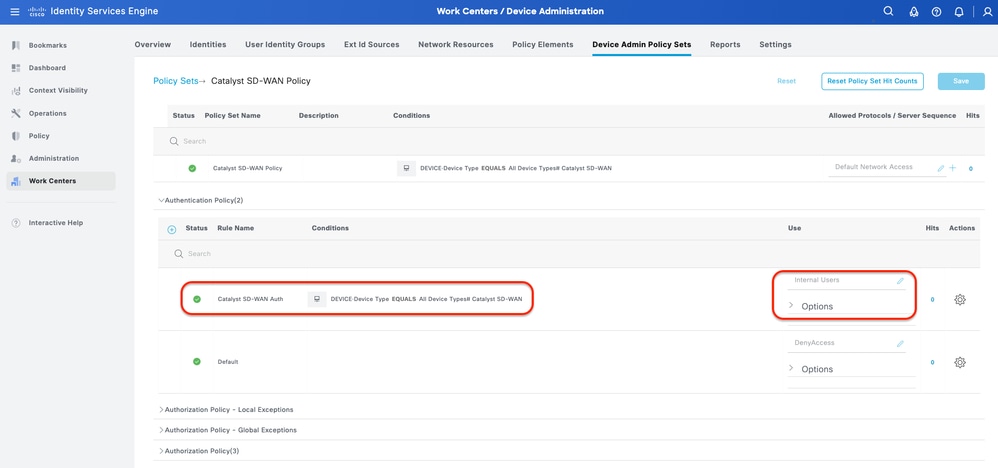

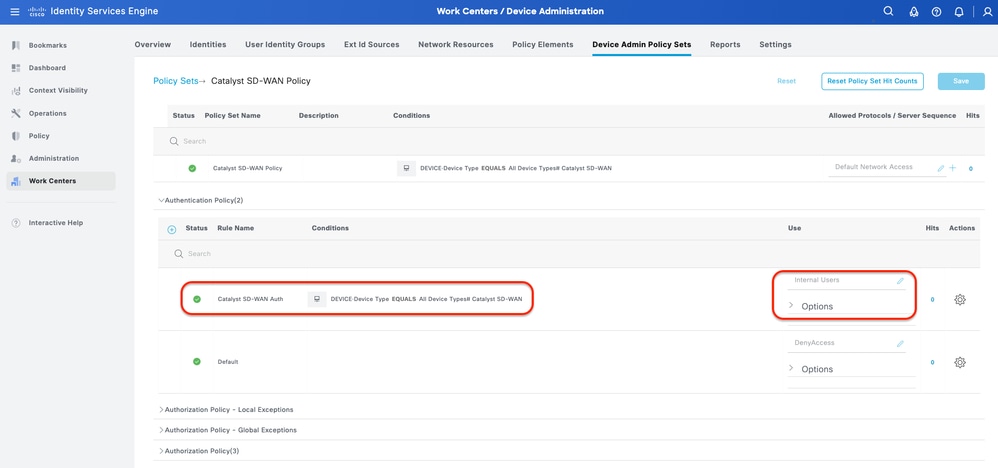

Stap 6. Configureer het TACACS+-verificatiebeleid.

Dit kan worden gedaan via het tabblad Werkcentra > Apparaatbeheer > Apparaatbeheerbeleidssets > Klik (>).

Procedure

a. Klik op Acties en kies (Nieuwe rij hierboven invoegen).

b. De naam van het verificatiebeleid definiëren.

c. Stel de voorwaarde voor het verificatiebeleid in en selecteer Apparaattype dat u eerder hebt gemaakt (stap 2 > b).

d. Stel het verificatiebeleid Gebruik voor identiteitsbron in.

e. Klik op Opslaan.

Authenticatiebeleid

Authenticatiebeleid

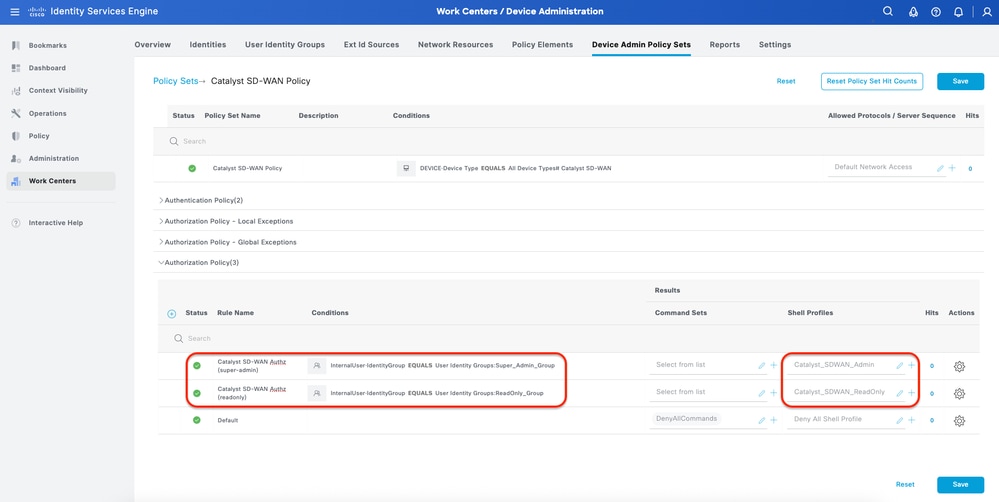

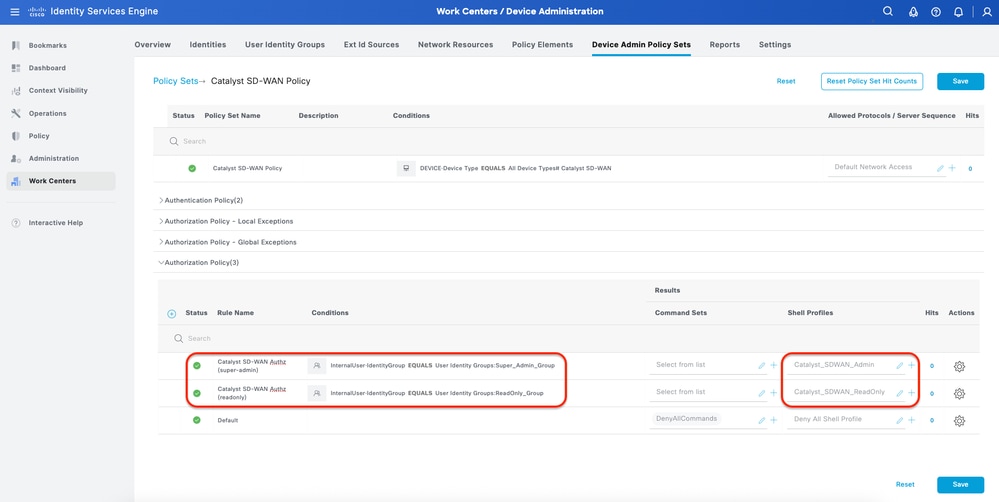

Stap 7. Het machtigingsbeleid van TACACS+ configureren.

U kunt dit doen via het tabblad Werkcentra > Apparaatbeheer > Apparaatbeheerbeleidssets > Klik op (>).

Deze stap om het machtigingsbeleid voor elke SD-WAN-rol van de katalysator te maken:

- Catalyst SD-WAN Authz (super-admin): super-admin

- Catalyst SD-WAN Authz (alleen-lezen): alleen-lezen

Procedure

a. Klik op Acties en kies (Nieuwe rij hierboven invoegen).

b. Definieer de naam van het autorisatiebeleid.

c. Stel de voorwaarde voor het autorisatiebeleid in en selecteer de gebruikersgroep die u hebt gemaakt in (stap 4).

d. Stel de Shell-profielen voor het machtigingsbeleid in en selecteer het TACACS-profiel dat u in hebt gemaakt (stap 3).

e. Klik op Opslaan.

machtigingsbeleid

machtigingsbeleid

Controleer de configuratie van TACACS+

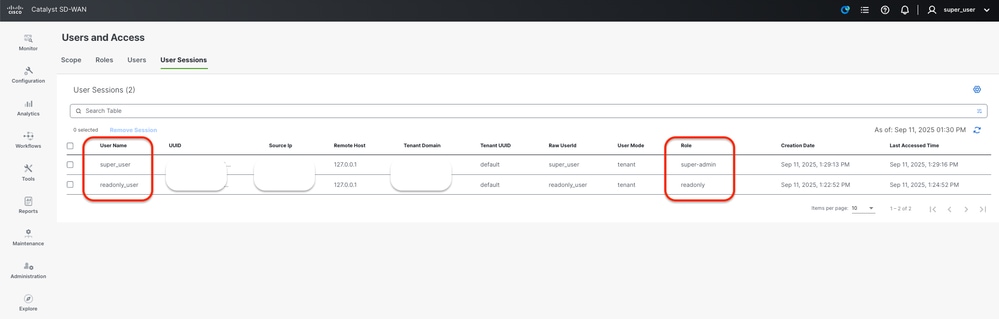

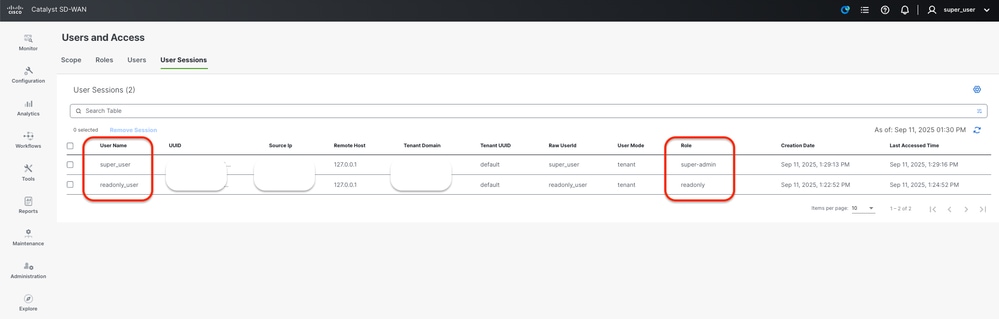

1- Display Catalyst SD-WAS User Sessions Catalyst SD-WAN: Beheer > Gebruikers en toegang > Gebruikersessies.

U kunt de lijst bekijken van externe gebruikers die voor het eerst zijn ingelogd via RADIUS. De informatie die wordt weergegeven, bevat hun gebruikersnamen en rollen.

Catalyst SD-WAS-gebruikerssessies

Catalyst SD-WAS-gebruikerssessies

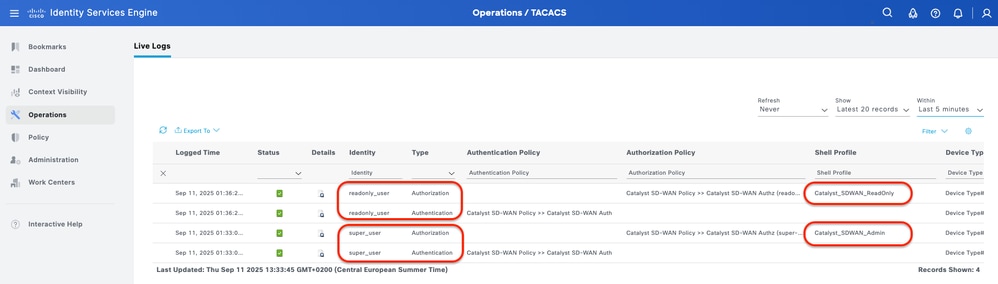

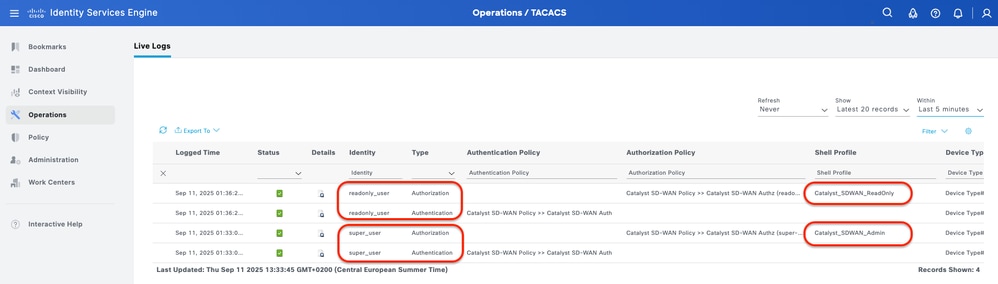

2- ISE - TACACS Live-Logs Operations > TACACS > Live-Logs.

Live-logs

Live-logs

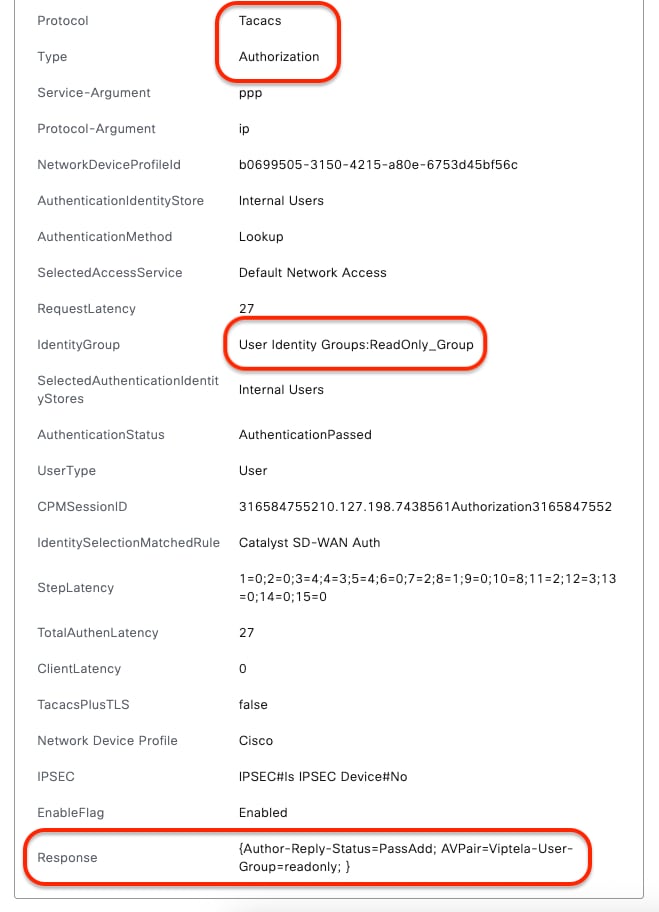

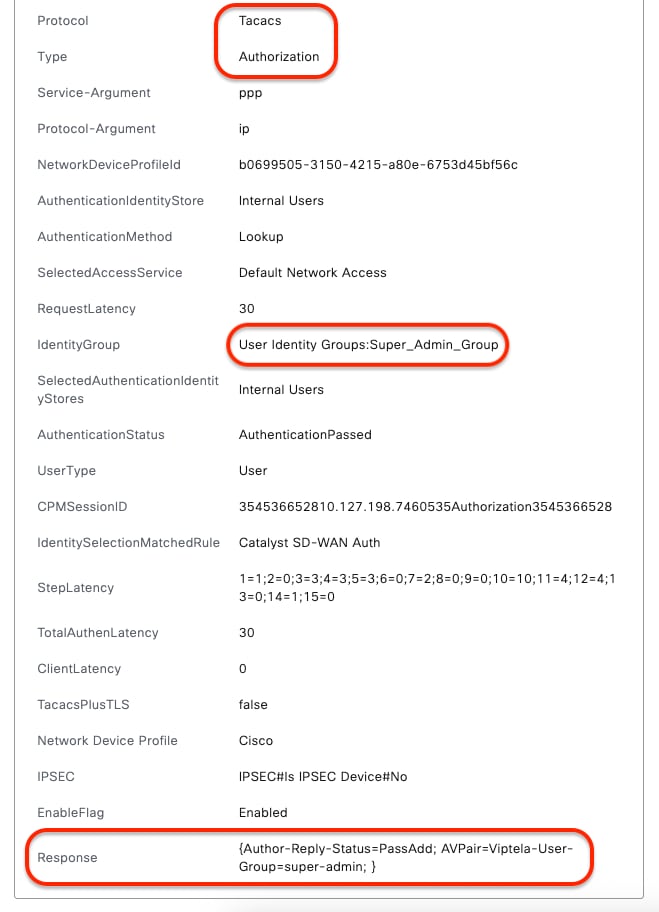

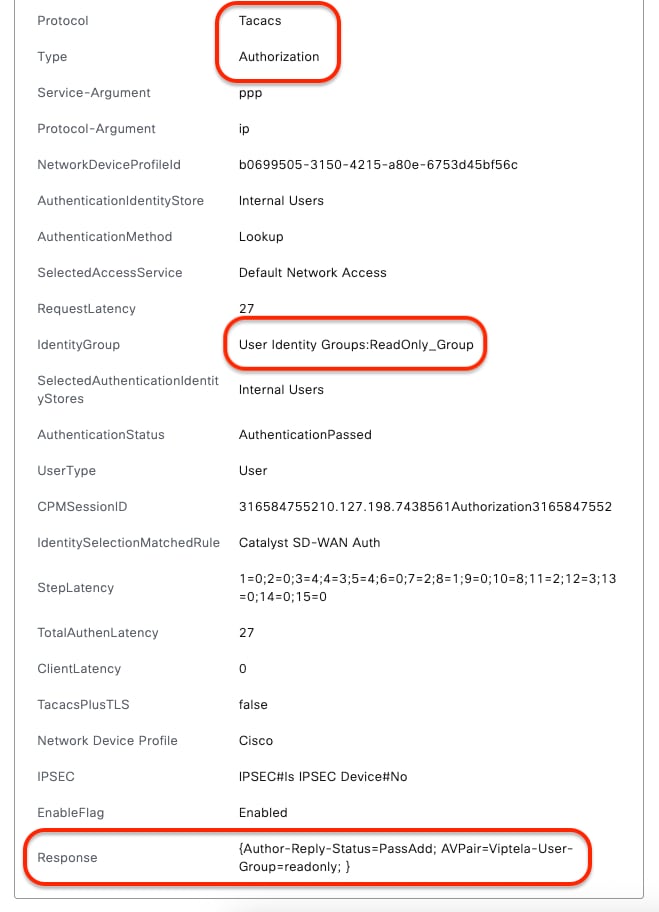

Gedetailleerde live-logs - (alleen-lezen)

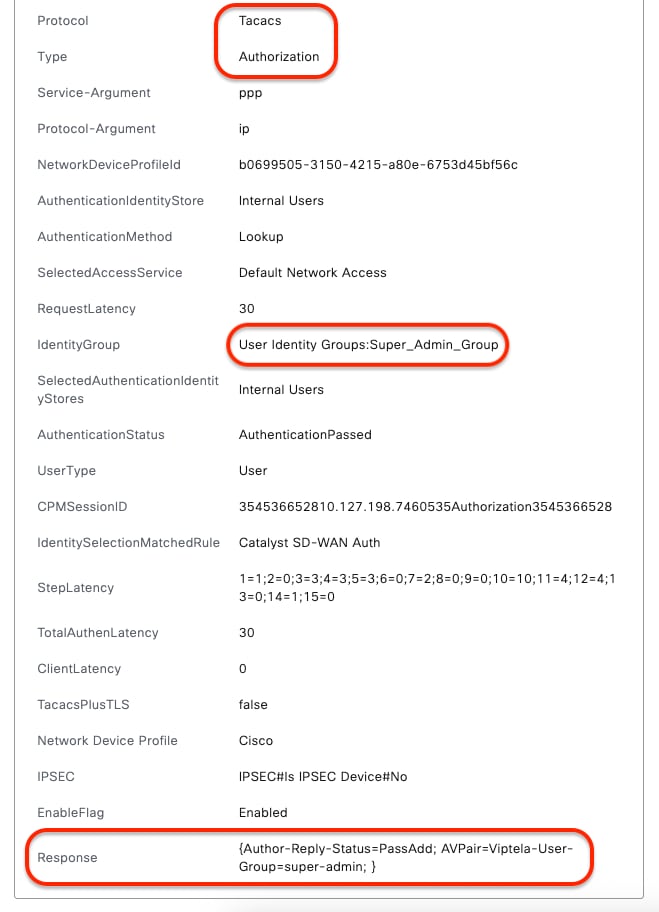

Gedetailleerde live-logs - (alleen-lezen) Gedetailleerde Live-Logs - (super-admin)

Gedetailleerde Live-Logs - (super-admin)

Problemen oplossen

Er is momenteel geen specifieke diagnostische informatie beschikbaar voor deze configuratie.

Referenties

Feedback

Feedback