Geïntegreerde ISE 3.3 met WSA met behulp van externe CA

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft procedures om ISE 3.3 te integreren met Cisco Secure Web Applicatie (WSA) met behulp van pxGrid-verbindingen.

Voorwaarden

Vereisten

Cisco raadt kennis over deze onderwerpen aan:

- Identity Services Engine

- Cisco Secure Web Applicatie (WSA)

- Platform Exchange Grid (pxGrid)

- TLS-/SSL-certificaten.

- PKI op Windows-server 2016

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine (ISE) versie 3.3 patch 4

- Cisco Secure Web Applicatie versie 15.2.0-16

- Windows-server 2016 als een externe certificeringsinstantie (CA)-server.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Deel A: Cisco Identity Services Engine 3.3 certificaatconfiguratie

Stap 1: Genereert een ISEserver pxGrid-certificaat

Een CSR genereren voor een ISE-server pxGrid-certificaat:

1.Log in Cisco Identity Services Engine (ISE) GUI.

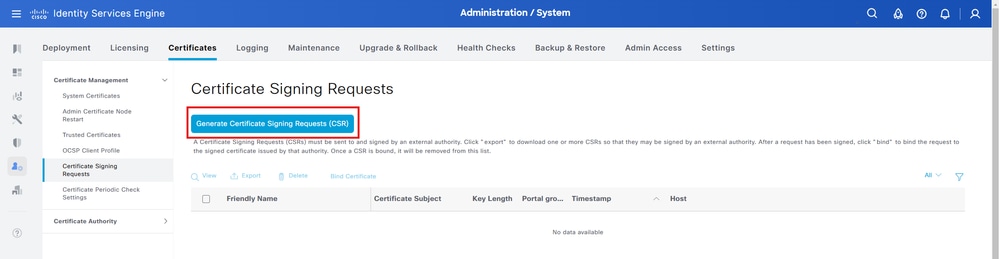

2.NavigatietoAdministration > Systeem > Certificaten > Certificaatbeheer >Certificaatondertekeningsaanvragen.

3. Selecteer Generate Certificate Signing Verzoek (CSR).

4. SelectpxGridin het certificaat (de certificaten) wordt gebruikt voor het veld.

5. Selecteer ISE-knooppunt waarvoor het certificaat wordt gegenereerd.

6.Indien nodig andere gegevens van het certificaat invullen.

7. Klik op Generate.

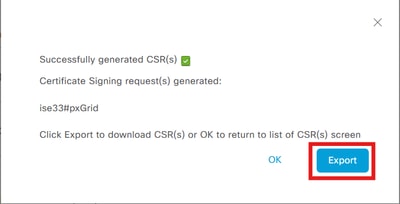

8. Klik op Exporteren en sla het bestand lokaal op.

Stap 2: Een ISE-servercertificaat met NetGrid maken met een externe CA

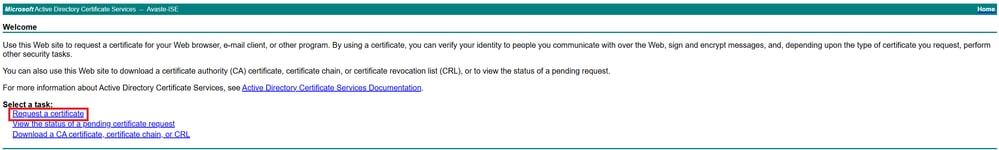

1.Navigeren naar MS Active Directory Certificate Service, https://server/certsrv/, waar de server IP of DNS van uw MS-server is.

2. Klik op Certificaat aanvragen.

3. Kies om een geavanceerde certificaataanvraag in te dienen.

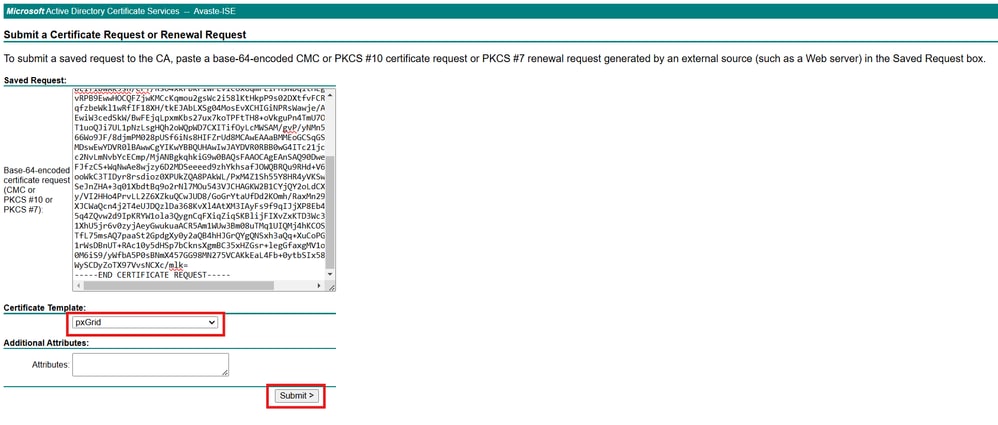

4.Kopieer de inhoud van de MVO gegenereerd in de vorige sectie naar het veld Opgeslagen aanvraag.

5. Selecteer pxGridas de certificaatsjabloon en klikIndienen.

Opmerking: Voor het gebruik van certificaatsjabloon pxGrid zijn zowel clientverificatie als serververificatie in het veld Uitgebreid sleutelgebruik nodig.

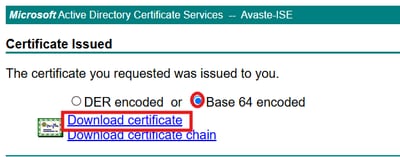

6.Downloadhet gegenereerde certificaat inBase-64-formaat enOpslaan als ISE_pxGrid.cer.

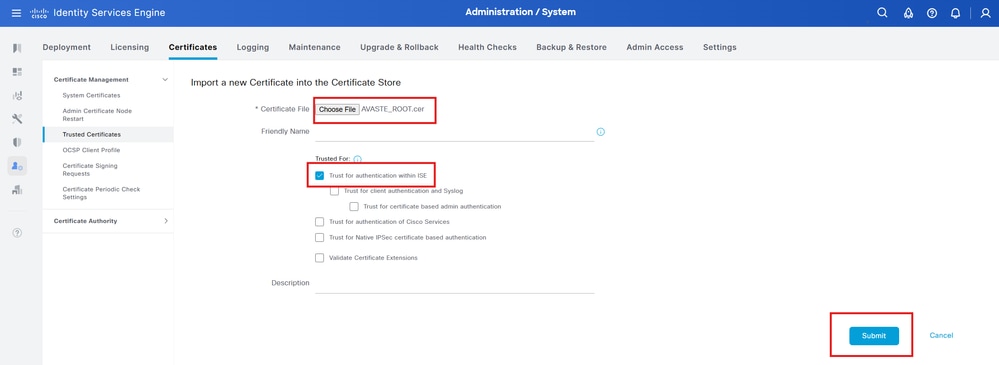

Stap 3: Het CA Root Certificate importeren in de ISE Trust Store

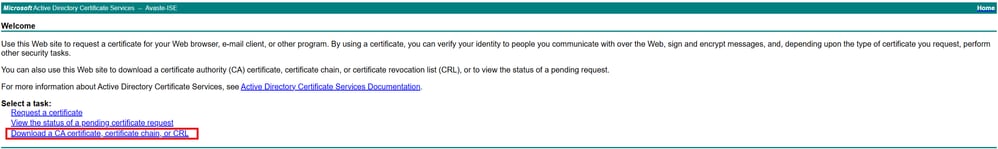

1.Navigeren naar MS Active Directory Certificate Service startpagina en selecteerEen CA-certificaat, certificaatketen of CRL downloaden.

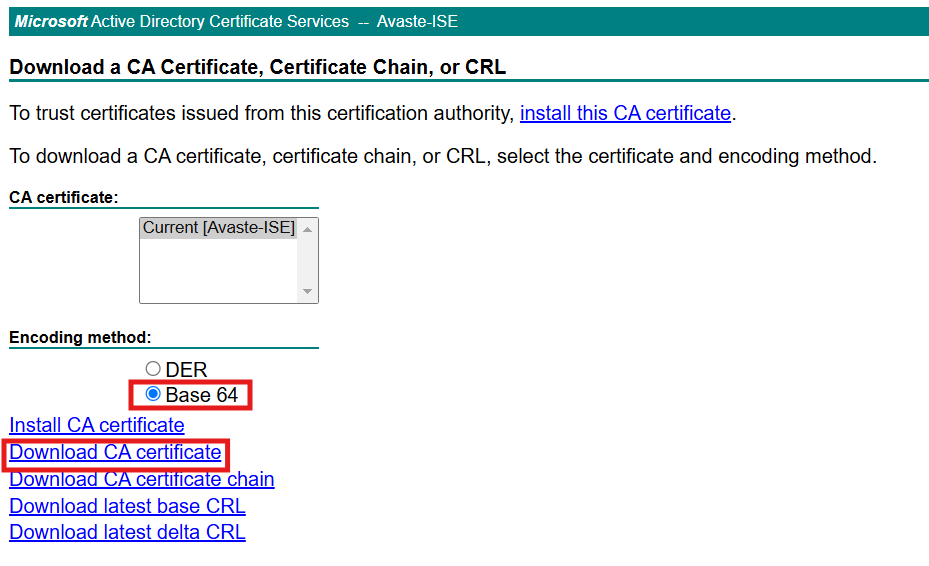

2. Selecteer Base-64formaat en klikDownloadCA certificaat.

3.Het certificaat opslaan als CA_Root.cer.

4.Log in op Cisco Identity Services Engine (ISE) GUI.

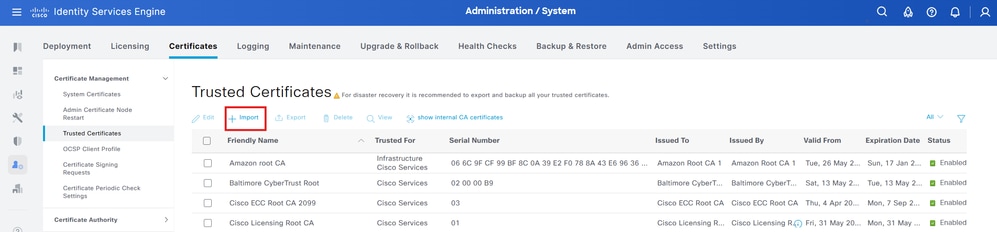

5. Selecteer Beheer > Systeem > Certificaten > Certificaatbeheer >Betrouwbare certificaten.

6. Selecteer Importeren > certificaatbestand enImporteer het basiscertificaat.

7. Zorg ervoor dat het selectievakje Vertrouwen voor verificatie in ISE is geselecteerd.

8. Klik op Indienen.

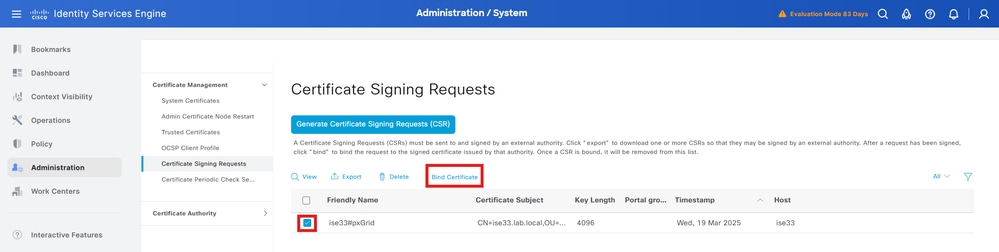

Stap 4: Binding van het ISE-certificaat aan het verzoek tot ondertekening van het certificaat (CSR).

1.Log in Cisco Identity Services Engine (ISE) GUI.

2. Selecteer Beheer > Systeem > Certificaten > Certificaatbeheer >Aanvragen voor certificaatondertekening.

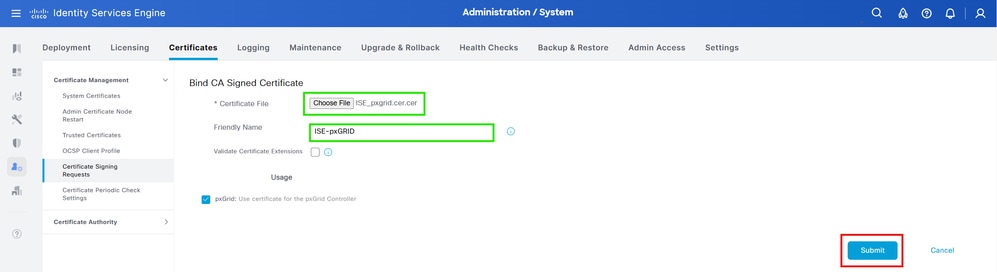

3. Selecteer de MVO die in de vorige sectie is gegenereerd en klik vervolgens op Bindcertificaat.

4. Kies op het formulier Bind CA Signed Certificate het eerder gegenereerde ISE_pxGrid.cer certificaat.

5. Geef het certificaat een vriendschappelijke naam en klikSubmit.

7. Klik op Ja als het systeem het certificaat moet vervangen.

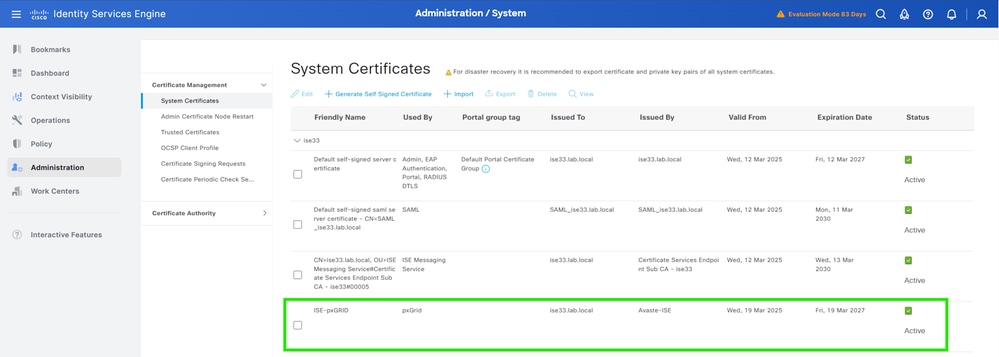

8. Selecteer Beheer > Systeem > Certificaten > Systeemcertificaten.

9. In de lijst ziet u het gemaakte pxGrid-certificaat dat is ondertekend door de externe CA.

Deel B: CA Root Certificate toevoegen aan WSA Certificate Trust Store

CA Root Certificate toevoegen aan WSA Trusted Store:

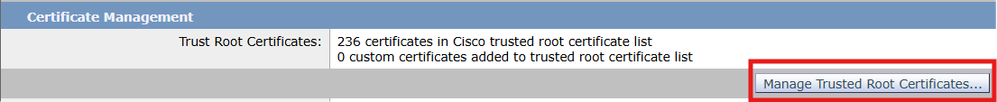

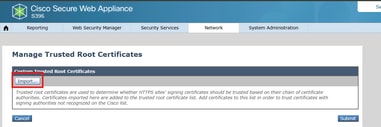

1.Log in op Web Security Applicatie (WSA) GUI.

2. Navigeer naar netwerk > certificaatbeheer > Trusted Root-certificaten beheren.

3. Importeer en upload het CA-basiscertificaat en klik vervolgens op Indienen.

4. Klik op Wijzigingen vastleggen om de wijzigingen toe te passen.

Certificaten worden nu ingezet, ga verder met Integratie.

Integratie

Alvorens over te gaan tot integratie, zorg ervoor dat:

Voor Cisco ISE onder Beheer > PxGrid Services > Instellingen en Controleer automatisch nieuwe op certificaat gebaseerde accounts voor clientverzoek om automatisch goed te keuren en op te slaan.

Deel A: Schakel WSA in voor ISE-integratie en genereer CSR voor WSA-clientcertificaat.

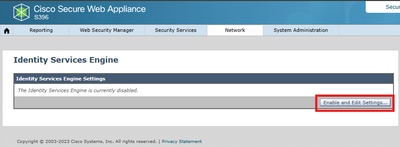

1.Log in op Web Security Applicatie (WSA) GUI.

2. Navigeren naar netwerk > Identificatiediensten >Identification Service Engine.

3. Klik op Instellingen inschakelen en bewerken.

4.Voer het IP-adres of FQDN voor Primair ISE-pxGrid-knooppunt in.

5.Upload het CA-basiscertificaat voor de primaire PxGrid-knooppunt.

6.Voer het IP-adres of FQDN-adres van het secundaire ISE-pxGrid in.(optioneel)

7.Upload het CA-basiscertificaat voor de secundaire PxGrid-knooppunt. (Optioneel)

Opmerking: Er kunnen slechts twee pxGrid-knooppunten per ISE-implementatie zijn. Dit fungeert als een PxGrid Active-Standby configuratie; slechts één ISE+pxGrid-knooppunt kan tegelijkertijd actief zijn. In een pxGrid Active-stand-by configuratie wordt alle informatie doorgegeven via de PAN, waar de tweede ISE+pxGrid-knooppunt inactief blijft.

8. Blader naar het gedeelte Clientcertificaat voor Web Appliance en klik op Nieuw certificaat en nieuwe sleutel genereren.

9. Vul certificaatgegevens in zoals nodig en klik op Generate.

Opmerking: De duur van het certificaat moet een geheel getal tussen 24 en 60 maanden zijn en het land moet een landencode van twee tekens volgens ISO zijn (alleen hoofdletters).

10. Klik op Aanvraag voor ondertekening van certificaat downloaden.

11. Klik op Indienen.

12. Klik op Wijzigingen vastleggen om de wijzigingen toe te passen.

Waarschuwing: Als u geen vermelde wijzigingen indient en doorvoert en het ondertekende certificaat direct uploadt en uitvoert, kunt u problemen tijdens de integratie onder ogen zien.

Deel B: Onderteken een WSA-client CSR met een externe CA

1.Navigeren naar MS Active Directory Certificate Service,https://server/certsrv/, waar de server IP of DNS van uw MS-server is.

2. Klik op Certificaat aanvragen.

3. Kies om een geavanceerde certificaataanvraag in te dienen.

4.Kopieer de inhoud van de MVO gegenereerd in de vorige sectie naar het veld Opgeslagen aanvraag.

5. Selecteer pxGridas de certificaatsjabloon en klikIndienen.

Opmerking: Opmerking: Voor het gebruik van certificaatsjabloon pxGrid zijn zowel clientverificatie als serververificatie in het veld Uitgebreid sleutelgebruik nodig.

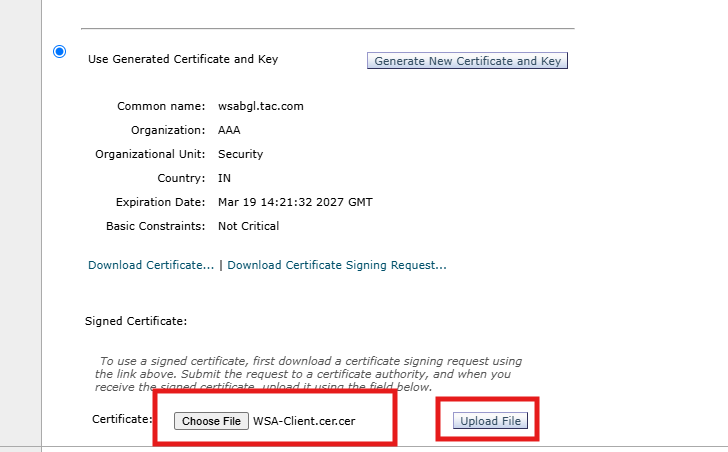

6.Downloadhet gegenereerde certificaat inBase-64-formaat enOpslaan als WSA-Client.cer.

Deel C: Binding van het WSA-clientcertificaat aan het CSR-certificaat (Certificate Signing Verzoek) en integratie.

1.Navigatie naar Web Security Applicatie (WSA) GUI.

2. Navigeren naar netwerk > Identificatiediensten >Identification Service Engine.

3. Klik op Instellingen bewerken.

4.Navigeer naar het gedeelte Clientcertificaat voor Web Applicatie.

5. Upload onder het gedeelte ondertekende certificaten het ondertekende certificaat WSA-Client.cer

6. Klik op Indienen.

7. Klik op Wijzigingen vastleggen om de wijzigingen toe te passen.

8.Klik op Instellingen bewerken.

9.Scroll naar Test Communication met ISE-knooppunten en klik op Start Test, dat als volgt kan resulteren:

- Communicatie testen met ISE-knooppunten

- Communicatie testen met ISE-knooppunten

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

Verifiëren

Ga op Cisco ISE naar Beheer >PxGrid Services > Clientbeheer > Clients.

Dit genereert de WSA als een pxgrid-client met de statusEnabled.

Om het abonnement op een onderwerp van Cisco ISE te verifiëren, navigeer naar Beheer > PxGrid-services > Diagnostiek > Websocket > Clients:

Cisco ISE PxGrid-server.log TRACE level.reference

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedProbleemoplossing

Probleem

Onbekende CA-probleem, op de WSA de test voor ISE-verbinding mislukt met fout. Falen: Time out van verbinding met ISE PxGrid-server.

Cisco ISE PxGrid-server.log TRACE level.reference

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

De reden voor de fout kan met pakketopnamen worden gezien,

Oplossing

1. Zorg ervoor dat het door de Web Appliance ondertekende certificaat met succes op de WSA is gekoppeld en dat de wijzigingen zijn doorgevoerd.

2. Zorg ervoor dat de emittent of het Root CA-certificaat van het WSA-clientcertificaat deel uitmaakt van Trusted Store op Cisco ISE.

Bekende gebreken

| Cisco bug-ID | Beschrijving |

| 23986 van Cisco-bug-id | PxGrid GetUserGroups API-verzoek om lege respons terug te sturen. |

| 77321 van Cisco-bug-id | WSA ontvangt SID's in plaats van AD-groepen van ISE. |

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

26-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anurag VasteTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback