Configureren, verifiëren en problemen oplossen bij registratie van Firepower-apparaten

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de procedures voor het oplossen van problemen bij de verbinding tussen Firepower Threat Defense (FTD) en Firepower Management Center (FMC).

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FTD-software 6.6.x en 6.5.x

- FMC-software 6.6.x

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit document worden de procedures beschreven voor de werking, verificatie en probleemoplossing van de verbinding (sftunnel) tussen een beheerde FTD en het beheerde VCC.

De informatie en de voorbeelden zijn gebaseerd op FTD, maar de meeste concepten zijn ook volledig toepasbaar op NGIPS (7000/8000 serie toestellen) of een FirePOWER module op ASA55xx.

Een FTD ondersteunt 2 hoofdbeheermodi:

- Off-box via FMC - ook bekend als extern beheer

- On-box via Firepower Device Manager (FDM) en/of Cisco Defense Orchestrator (CDO) – ook bekend als lokaal beheer

In het geval van extern beheer moet de FTD zich eerst registreren bij het VCC dat gebruikmaakt van een proces dat bekend staat als apparaatregistratie.

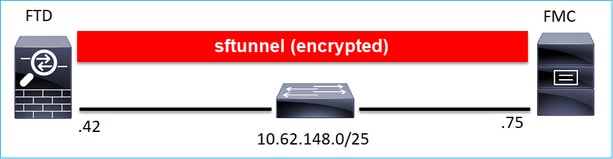

Als de registratie klaar is, zetten het FTD en het FMC een beveiligde tunnel op met de naam sftunnel (de naam is afgeleid van de Sourcefire-tunnel).

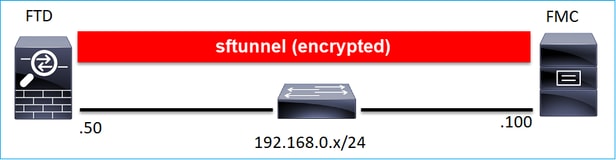

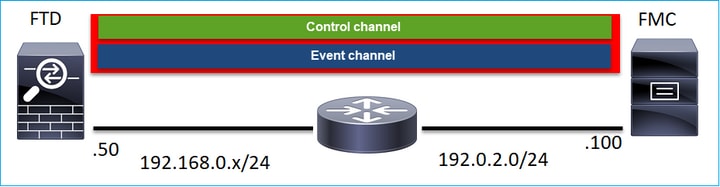

Ontwerpopties

Vanuit ontwerpoogpunt kan de FTD – FMC in hetzelfde L3-subnet worden ondergebracht:

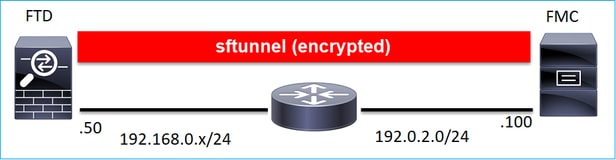

of worden gescheiden door verschillende netwerken:

192.0.2.0

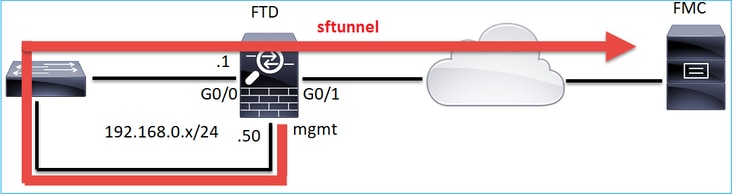

Let op: De tunnel kan ook door de FTD zelf. Dit ontwerp wordt niet aanbevolen. De reden hiervoor is dat een FTD-gegevensplanprobleem de communicatie tussen FTD en FMC kan verstoren.

Welke informatie wordt uitgewisseld via de tunnel?

Deze lijst bevat de meeste informatie die door de tunnel wordt gedragen:

- Apparaat Heartbeat (levendgeborenen)

- Tijdsynchronisatie (NTP)

- Gebeurtenissen (Verbinding, Inbraak/IPS, Bestand, SSL enzovoort)

- Opzoeken van malware

- Gezondheidsgebeurtenissen/waarschuwingen

- Gebruikers- en groepsinfo (voor identiteitsbeleid)

- FTD HA-toestandsinformatie

- FTD-clusterstatusinformatie

- Informatie/evenementen over Intelligente beveiliging (SI)

- Informatie/gebeurtenissen van de Threat Intelligence Director (TID)

- Opgenomen bestanden

- Netwerkdetectiegebeurtenissen

- Beleidsbundel (beleidsimplementatie)

- Software-upgradebundels

- Softwarepatchbundels

- VDB's

- SRU's

Welk protocol/poort wordt gebruikt door de sftunnel?

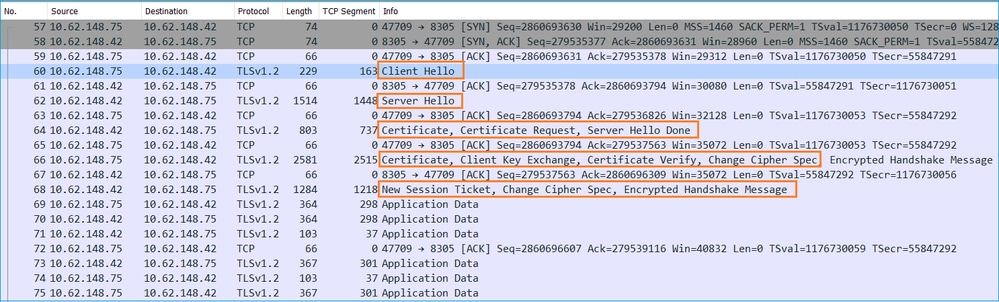

De tunnel maakt gebruik van de TCP-poort 8305. In de backend is het een TLS-tunnel:

Hoe de Softunnel TCP-poort op FTD wijzigen?

> configure network management-port 8306 Management port changed to 8306.

Opmerking: In dit geval moet u ook de poort op de FMC wijzigen (Configuratie > Beheerinterfaces > Gedeelde instellingen). Dit is van invloed op alle andere apparaten die al bij dezelfde FMC zijn geregistreerd. Cisco raadt u ten zeerste aan de standaardinstellingen voor de poort voor extern beheer te behouden, maar als de beheerpoort in strijd is met andere communicatie in uw netwerk, kunt u een andere poort kiezen. Als u de beheerpoort wijzigt, moet u deze wijzigen voor alle apparaten in uw implementatie die samen moeten communiceren.

Hoeveel verbindingen worden er door de tunnel tot stand gebracht?

De sftunnel legt 2 verbindingen (kanalen):

- besturingskanaal

- Gebeurteniskanaal

Welk apparaat start elk kanaal?

Het hangt af van het scenario. Controleer de scenario's die in de rest van het document worden beschreven.

Configureren

Basisprincipes voor registratie

FTD CLI

Op FTD is de basissyntaxis voor de apparaatregistratie:

> Manager configureren <FMC-host> <registratiesleutel> <NAT-id> toevoegen

| Waarde |

Beschrijving |

| FMC-host |

Dit kan zijn:

|

| inschrijvingssleutel |

Dit is een gedeelde geheime alfanumerieke tekenreeks (tussen 2 en 36 tekens) die wordt gebruikt voor de apparaatregistratie. Alleen alfanumerieke tekens, koppelteken (-), onderstrepingsteken (_) en punt (.) zijn toegestaan. |

| NAT-ID | Een alfanumerieke tekenreeks die wordt gebruikt tijdens het registratieproces tussen de FMC en het apparaat wanneer een zijde geen IP-adres opgeeft. Geef dezelfde NAT-ID op voor de FMC. |

Raadpleeg voor meer informatie de Cisco Firepower Threat Defense Command Reference

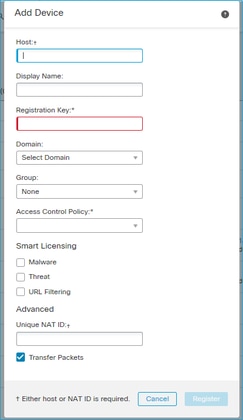

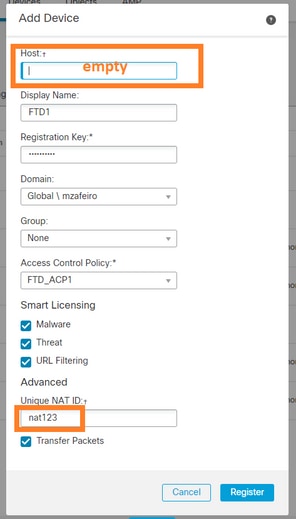

FMC-GEBRUIKERSINTERFACE

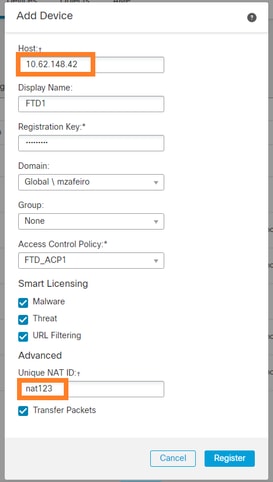

Navigeer in FMC naar Apparaten > Apparaatbeheer. Selecteer Toevoegen > Apparaat

- Geef in de host het FTD IP-adres op.

- Geef in de naam van het scherm op wat u wilt.

- De registratiesleutel moet overeenkomen met de sleutel die is opgegeven in de FTD CLI.

- Als u meerdere domeinen gebruikt, geeft u het domein op waaronder u de FTD wilt toevoegen.

- Geef in de groep de apparaatgroep op waaronder u de FTD wilt toevoegen.

- Geef in het toegangscontrolebeleid het beveiligingsbeleid op dat u op FTD wilt implementeren.

- Slimme licenties: Geef de benodigde licenties op die nodig zijn voor de geconfigureerde functies.

- NAT ID: Nodig in specifieke scenario's die later in dit document worden beschreven.

Raadpleeg voor meer informatie de configuratiehandleiding van het Firepower Management Center en voeg apparaten toe aan het Firepower Management Center

Scenario 1. Statisch IP-adres FMC en FTD

FTD CLI

> Configuratiemanager toevoegen <FMC Static IP> <Registration Key>

Voorbeeld:

> configure manager add 10.62.148.75 Cisco-123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

Achtergrondinformatie

Zodra u de opdracht FTD invoert, probeert de FTD elke 20 seconden verbinding te maken met de FMC, maar omdat de FMC nog niet is geconfigureerd, antwoordt deze met TCP RST:

> capture-traffic Please choose domain to capture traffic from: 0 - eth0 1 - Global Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n host 10.62.148.75 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 18:53:33.365513 IP 10.62.148.42.46946 > 10.62.148.75.8305: Flags [S], seq 2274592861, win 29200, options [mss 1460,sackOK,TS val 55808298 ecr 0,nop,wscale 7], length 0 18:53:33.365698 IP 10.62.148.75.8305 > 10.62.148.42.46946: Flags [R.], seq 0, ack 2274592862, win 0, length 0 18:53:53.365973 IP 10.62.148.42.57607 > 10.62.148.75.8305: Flags [S], seq 1267517632, win 29200, options [mss 1460,sackOK,TS val 55810298 ecr 0,nop,wscale 7], length 0 18:53:53.366193 IP 10.62.148.75.8305 > 10.62.148.42.57607: Flags [R.], seq 0, ack 1267517633, win 0, length 0 18:54:13.366383 IP 10.62.148.42.55484 > 10.62.148.75.8305: Flags [S], seq 4285875151, win 29200, options [mss 1460,sackOK,TS val 55812298 ecr 0,nop,wscale 7], length 0 18:54:13.368805 IP 10.62.148.75.8305 > 10.62.148.42.55484: Flags [R.], seq 0, ack 4285875152, win 0, length 0

De apparaatregistratiestatus:

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status : Type : Manager Host : 10.62.148.75 Registration : Pending

De FTD luistert op poort TCP 8305:

admin@vFTD66:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.42:8305 0.0.0.0:* LISTEN

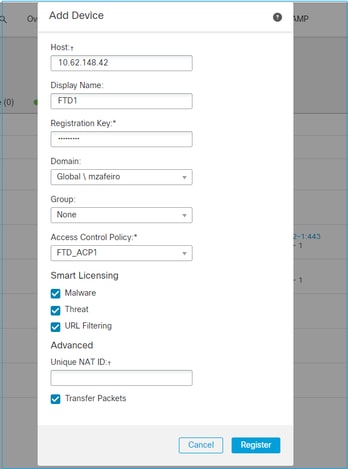

FMC-GEBRUIKERSINTERFACE

Geef in dit geval het volgende op:

- Host (IP-adres van de FTD)

- Weergavenaam

- Registratiesleutel (deze moet overeenkomen met de sleutel die op FTD is geconfigureerd)

- toegangscontrolebeleid

- Domein

- Informatie over slimme licenties

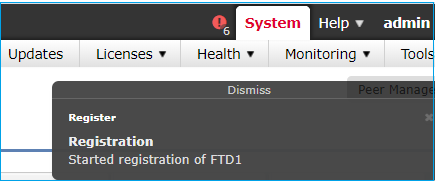

Selecteer Registreren

Het registratieproces wordt gestart:

De FMC begint te luisteren op poort TCP 8305:

admin@FMC2000-2:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.75:8305 0.0.0.0:* LISTEN

Op de achtergrond initieert de FMC een TCP-verbinding:

20:15:55.437434 IP 10.62.148.42.49396 > 10.62.148.75.8305: Flags [S], seq 655146775, win 29200, options [mss 1460,sackOK,TS val 56302505 ecr 0,nop,wscale 7], length 0 20:15:55.437685 IP 10.62.148.75.8305 > 10.62.148.42.49396: Flags [R.], seq 0, ack 655146776, win 0, length 0 20:16:00.463637 ARP, Request who-has 10.62.148.42 tell 10.62.148.75, length 46 20:16:00.463655 ARP, Reply 10.62.148.42 is-at 00:50:56:85:7b:1f, length 28 20:16:08.342057 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [S], seq 2704366385, win 29200, options [mss 1460,sackOK,TS val 1181294721 ecr 0,nop,wscale 7], length 0 20:16:08.342144 IP 10.62.148.42.8305 > 10.62.148.75.50693: Flags [S.], seq 1829769842, ack 2704366386, win 28960, options [mss 1460,sackOK,TS val 56303795 ecr 1181294721,nop,wscale 7], length 0 20:16:08.342322 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [.], ack 1, win 229, options [nop,nop,TS val 1181294722 ecr 56303795], length 0 20:16:08.342919 IP 10.62.148.75.50693 > 10.62.148.42.8305: Flags [P.], seq 1:164, ack 1, win 229, options [nop,nop,TS val 1181294722 ecr 56303795], length 163 20:16:08.342953 IP 10.62.148.42.8305 > 10.62.148.75.50693: Flags [.], ack 164, win 235, options [nop,nop,TS val 56303795 ecr 1181294722], length 0

Het controlekanaal van de tunnel wordt gevestigd:

admin@FMC2000-2:~$ netstat -na | grep 8305 tcp 0 0 10.62.148.75:8305 0.0.0.0:* LISTEN tcp 0 0 10.62.148.75:50693 10.62.148.42:8305 ESTABLISHED

> sftunnel-status

SFTUNNEL Start Time: Sat Apr 18 20:14:20 2020

Both IPv4 and IPv6 connectivity is supported

Broadcast count = 4

Reserved SSL connections: 0

Management Interfaces: 1

eth0 (control events) 10.62.148.42,

***********************

**RUN STATUS****ksec-fs2k-2-mgmt.cisco.com*************

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelA Connected: Yes, Interface eth0

ChannelB Connected: No

Registration: Completed.

IPv4 Connection to peer '10.62.148.75' Start Time: Sat Apr 18 20:16:08 2020

PEER INFO:

sw_version 6.6.0

sw_build 90

Management Interfaces: 1

eth0 (control events) 10.62.148.75,

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

Peer channel Channel-B is not valid

Na een paar minuten wordt het Event-kanaal ingesteld. De initiator van het Event-kanaal kan aan beide zijden zijn. In dit voorbeeld was het de FMC:

20:21:15.347587 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [S], seq 3414498581, win 29200, options [mss 1460,sackOK,TS val 1181601702 ecr 0,nop,wscale 7], length 0 20:21:15.347660 IP 10.62.148.42.8305 > 10.62.148.75.43957: Flags [S.], seq 2735864611, ack 3414498582, win 28960, options [mss 1460,sackOK,TS val 56334496 ecr 1181601702,nop,wscale 7], length 0 20:21:15.347825 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [.], ack 1, win 229, options [nop,nop,TS val 1181601703 ecr 56334496], length 0 20:21:15.348415 IP 10.62.148.75.43957 > 10.62.148.42.8305: Flags [P.], seq 1:164, ack 1, win 229, options [nop,nop,TS val 1181601703 ecr 56334496], length 163

De willekeurige bronpoort geeft de verbindingsinitiator aan:

admin@FMC2000-2:~$ netstat -na | grep 10.62.148.42 tcp 0 0 10.62.148.75:50693 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:43957 10.62.148.42:8305 ESTABLISHED

In het geval dat het Event-kanaal is gestart door de FTD, is de output:

admin@FMC2000-2:~$ netstat -na | grep 10.62.148.42 tcp 0 0 10.62.148.75:58409 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:8305 10.62.148.42:46167 ESTABLISHED

Van de FTD kant:

> sftunnel-status

SFTUNNEL Start Time: Sat Apr 18 20:14:20 2020

Both IPv4 and IPv6 connectivity is supported

Broadcast count = 6

Reserved SSL connections: 0

Management Interfaces: 1

eth0 (control events) 10.62.148.42,

***********************

**RUN STATUS****ksec-fs2k-2-mgmt.cisco.com*************

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelA Connected: Yes, Interface eth0

Cipher used = AES256-GCM-SHA384 (strength:256 bits)

ChannelB Connected: Yes, Interface eth0

Registration: Completed.

IPv4 Connection to peer '10.62.148.75' Start Time: Sat Apr 18 20:16:08 2020

PEER INFO:

sw_version 6.6.0

sw_build 90

Management Interfaces: 1

eth0 (control events) 10.62.148.75,

Peer channel Channel-A is valid type (CONTROL), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

Peer channel Channel-B is valid type (EVENT), using 'eth0', connected to '10.62.148.75' via '10.62.148.42'

> show managers Type : Manager Host : 10.62.148.75 Registration : Completed >

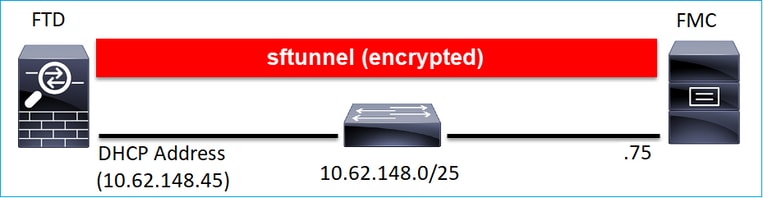

Scenario 2. FTD DHCP IP-adres - Statisch IP-adres FMC

In dit scenario kreeg de FTD-beheerinterface zijn IP-adres van een DHCP-server:

FTD CLI

U moet de NAT-ID opgeven:

> Manager configureren <FMC Static IP> <registratiesleutel> <NAT ID> toevoegen

Voorbeeld:

> configure manager add 10.62.148.75 Cisco-123 nat123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC. >

De FTD-registratiestatus:

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status : Type : Manager Host : 10.62.148.75 Registration : Pending

FMC-GEBRUIKERSINTERFACE

Geef in dit geval het volgende op:

- Weergavenaam

- Registratiesleutel (deze moet overeenkomen met de sleutel die op FTD is geconfigureerd)

- toegangscontrolebeleid

- Domein

- Informatie over slimme licenties

- NAT-ID (dit is vereist wanneer host niet is opgegeven. Deze moet overeenkomen met de configuratie op FTD)

Wie initieert in dit geval de tunnel?

De FTD initieert beide kanaalverbindingen:

ftd1:/home/admin# netstat -an | grep 148.75 tcp 0 0 10.62.148.45:40273 10.62.148.75:8305 ESTABLISHED tcp 0 0 10.62.148.45:39673 10.62.148.75:8305 ESTABLISHED

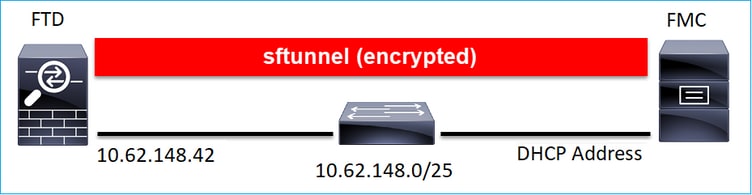

Scenario 3. Statisch FTD-IP-adres - FMC DHCP-IP-adres

> configure manager add DONTRESOLVE Cisco-123 nat123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC. >

Opmerking: Bij DONTRESOLVE is de NAT-ID vereist.

FMC-GEBRUIKERSINTERFACE

Geef in dit geval het volgende op:

- FTD IP-adres

- Weergavenaam

- Registratiesleutel (deze moet overeenkomen met de sleutel die op FTD is geconfigureerd)

- toegangscontrolebeleid

- Domein

- Informatie over slimme licenties

- NAT-ID (deze moet overeenkomen met de op FTD geconfigureerde ID)

De FTD nadat de registratie is gedaan:

> show managers Type : Manager Host : 5a8454ea-8273-11ea-a7d3-d07d71db8f19DONTRESOLVE Registration : Completed

Wie initieert in dit geval de tunnel?

- De FMC start het controlekanaal.

- Het eventkanaal kan door beide partijen worden gestart.

root@FMC2000-2:/Volume/home/admin# netstat -an | grep 148.42 tcp 0 0 10.62.148.75:50465 10.62.148.42:8305 ESTABLISHED tcp 0 0 10.62.148.75:48445 10.62.148.42:8305 ESTABLISHED

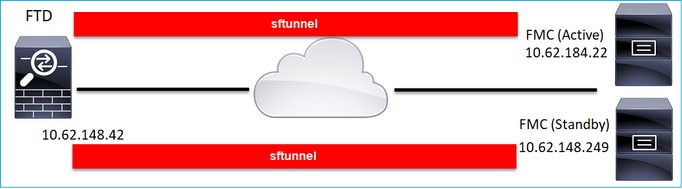

Scenario 4. FTD-registratie bij FMC HA

Configureer bij FTD alleen de Active FMC:

> configure manager add 10.62.184.22 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

Opmerking: zorg ervoor dat verkeer van TCP-poort 8305 van de FTD naar beide FMC's is toegestaan.

Eerst wordt de tunnel naar het actieve VCC ingesteld:

> show managers Type : Manager Host : 10.62.184.22 Registration : Completed

Na een paar minuten start de FTD de registratie bij de Standby FMC:

> show managers Type : Manager Host : 10.62.184.22 Registration : Completed Type : Manager Host : 10.62.148.249 Registration : Completed

In de FTD-backend worden 2 controlekanalen (één voor elk VCC) en 2 eventkanalen (één voor elk VCC) ingesteld:

ftd1:/home/admin# netstat -an | grep 8305 tcp 0 0 10.62.148.42:8305 10.62.184.22:36975 ESTABLISHED tcp 0 0 10.62.148.42:42197 10.62.184.22:8305 ESTABLISHED tcp 0 0 10.62.148.42:8305 10.62.148.249:45373 ESTABLISHED tcp 0 0 10.62.148.42:8305 10.62.148.249:51893 ESTABLISHED

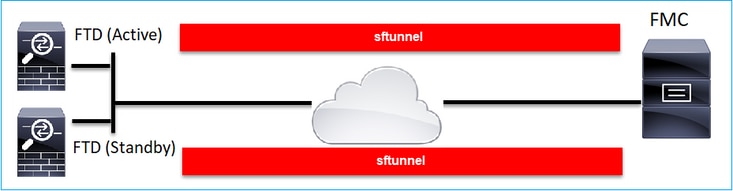

Scenario 5. FTD HA

In het geval van FTD HA heeft elke eenheid een afzonderlijke tunnel naar het VCC:

Je registreert beide FTD’s onafhankelijk en dan vanuit FMC vorm je de FTD HA. Zie voor meer details:

- Hoge beschikbaarheid van FTD op Firepower-applicaties configureren

- Hoge beschikbaarheid voor bescherming tegen vuurkracht

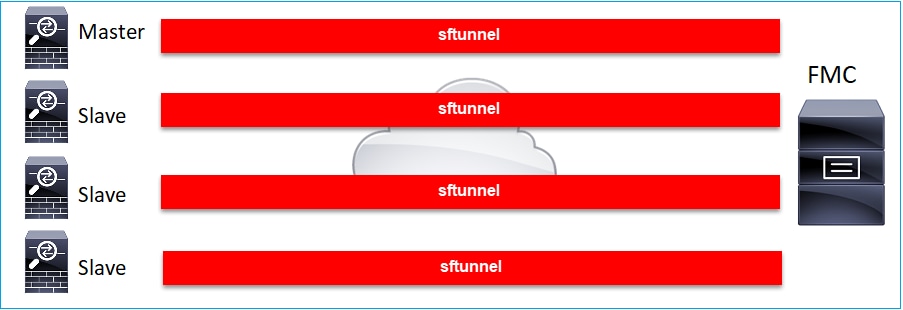

Scenario 6. FTD-cluster

In het geval van het FTD-cluster heeft elke eenheid een afzonderlijke tunnel naar het FMC. Vanaf versie 6.3 van de FMC hoeft u alleen de FTD-besturingseenheid bij de FMC te registreren. Vervolgens zorgt de FMC voor de rest van de units en registreert deze automatisch.

Opmerking: we raden aan de besturingseenheid toe te voegen voor de beste prestaties, maar u kunt elke eenheid van het cluster toevoegen. Zie voor meer informatie: Een Firepower Threat Defense Cluster maken

Veelvoorkomende problemen oplossen

1. Ongeldige syntaxis voor FTD CLI

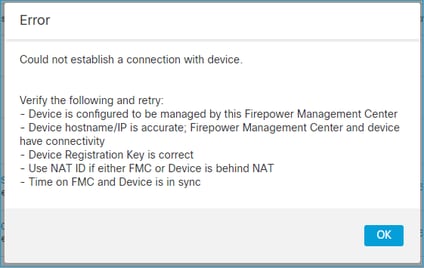

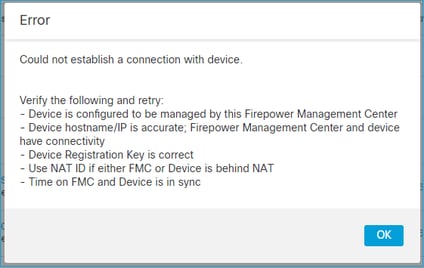

In het geval van een ongeldige syntaxis op FTD en een mislukte registratiepoging, toont de FMC UI een vrij generieke Foutmelding:

In deze opdracht is de sleutel de registratiesleutel, terwijl de cisco123 de NAT ID is. Het is vrij gebruikelijk om de zoekwoordsleutel toe te voegen, terwijl er technisch gezien geen dergelijk zoekwoord is:

> configure manager add 10.62.148.75 key cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

Aanbevolen actie

Gebruik de juiste syntaxis en gebruik geen zoekwoorden die niet bestaan.

> configure manager add 10.62.148.75 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

2. Sleutelverschil tussen FTD en VCC

De FMC UI toont:

Aanbevolen actie

Controleer bij FTD het bestand /ngfw/var/log/messages op verificatieproblemen.

Manier 1 – Controleer de vorige logs

> system support view-files Type a sub-dir name to list its contents: s Type the name of the file to view ([b] to go back, [Ctrl+C] to exit) > messages Apr 19 04:02:05 vFTD66 syslog-ng[1440]: Configuration reload request received, reloading configuration; Apr 19 04:02:07 vFTD66 SF-IMS[3116]: [3116] pm:control [INFO] ControlHandler auditing message->type 0x9017, from '', cmd '/ngf w/usr/bin/perl /ngfw/usr/local/sf/bin/run_hm.pl --persistent', pid 19455 (uid 0, gid 0) /authenticate Apr 19 20:17:14 vFTD66 SF-IMS[18974]: [19131] sftunneld:sf_ssl [WARN] Accept: Failed to authenticate peer '10.62.148.75' <- The problem

Manier 2 – Controleer de live logs

> expert ftd1:~$ sudo su Password: ftd1::/home/admin# tail -f /ngfw/var/log/messages

Controleer bij FTD de inhoud van het bestand /etc/sf/sftunnel.conf om er zeker van te zijn dat de registratiesleutel correct is:

ftd1:~$ cat /etc/sf/sftunnel.conf | grep reg_key

reg_key cisco-123;

3. Connectiviteitsproblemen tussen FTD en FMC

De FMC UI toont:

Aanbevolen acties

- Zorg ervoor dat er geen apparaat in het pad is (bijvoorbeeld een firewall) dat het verkeer blokkeert (TCP 8305). Zorg er in het geval van FMC HA voor dat verkeer naar TCP-poort 8305 is toegestaan naar beide FMC's.

- Neem foto's om bidirectionele communicatie te verifiëren. Gebruik bij FTD de opdracht capture-traffic. Zorg ervoor dat er een TCP 3-weg handshake is en geen TCP FIN- of RST-pakketten.

> capture-traffic Please choose domain to capture traffic from: 0 - eth0 1 - Global Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n host 10.62.148.75 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 20:56:09.393655 IP 10.62.148.42.53198 > 10.62.148.75.8305: Flags [S], seq 3349394953, win 29200, options [mss 1460,sackOK,TS val 1033596 ecr 0,nop,wscale 7], length 0 20:56:09.393877 IP 10.62.148.75.8305 > 10.62.148.42.53198: Flags [R.], seq 0, ack 3349394954, win 0, length 0 20:56:14.397412 ARP, Request who-has 10.62.148.75 tell 10.62.148.42, length 28 20:56:14.397602 ARP, Reply 10.62.148.75 is-at a4:6c:2a:9e:ea:10, length 46

Neem ook een vangst op FMC om bidirectionele communicatie te garanderen:

root@FMC2000-2:/var/common# tcpdump -i eth0 host 10.62.148.42 -n -w sftunnel.pcap

Het wordt ook aanbevolen om de opname in pcap-formaat te exporteren en de inhoud van het pakket te controleren:

ftd1:/home/admin# tcpdump -i eth0 host 10.62.148.75 -n -w tunnel.pcap HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

Mogelijke oorzaken:

- De FMC heeft het FTD-apparaat niet toegevoegd.

- Een apparaat in het pad (bijvoorbeeld een firewall) blokkeert of wijzigt het verkeer.

- De pakketten worden niet correct gerouteerd in het pad.

- Het sftunnelproces op FTD of FMC is down (controleer scenario 6)

- Er is een MTU-probleem in het pad (controlescenario).

Controleer dit document voor analyse van vastlegging:

Vastleggingen van de Firepower-firewall analyseren om netwerkproblemen effectief te troubleshooten

4. Incompatibele SW tussen FTD – FMC

De FMC UI toont:

Aanbevolen actie

Controleer het bestand FTD /ngfw/var/log/messages:

Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_connections [INFO] Need to send SW version and Published Services to 10.62.148.247 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_channel [INFO] >> ChannelState do_dataio_for_heartbeat peer 10.62.148.247 / channelA / CONTROL [ msgSock & ssl_context ] << Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_heartbeat [INFO] Saved SW VERSION from peer 10.62.148.247 (10.10.0.4) Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:ssl_mac [WARN] FMC(manager) 10.62.148.247 send unsupported version 10.10.0.4 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_connections [INFO] <<<<<<<<<<<<<<<<<<<<<< ShutDownPeer 10.62.148.247 >>>>>>>>>>>>>>>>>>>>>>>> Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:stream_file [INFO] Stream CTX destroyed for 10.62.148.247 Apr 19 22:08:09 mzafeiro_vFTD66 SF-IMS[12730]: [12830] sftunneld:sf_channel [INFO] >> ChannelState ShutDownPeer peer 10.62.148.247 / channelA / CONTROL [ msgSock & ssl_context ] <<

Controleer de compatibiliteitsmatrix voor Firepower:

Cisco Firepower Compatibility Guide

5. Tijdsverschil tussen FTD en FMC

De FTD-FMC communicatie is gevoelig voor tijdsverschillen tussen de 2 apparaten. Het is een ontwerpvereiste om FTD en FMC te laten synchroniseren door dezelfde NTP-server.

Specifiek, wanneer de FTD is geïnstalleerd op een platform zoals 41xx of 93xx, neemt het zijn tijdsinstellingen van het bovenliggende chassis (FXOS).

Aanbevolen actie

Zorg ervoor dat de chassisbeheerder (FCM) en de FMC dezelfde tijdbron gebruiken (NTP-server)

6. SFTUNNEL-proces uitgeschakeld of uitgeschakeld

Op FTD behandelt het sftunnelproces het registratieproces. Dit is de status van het proces vóór de beheerdersconfiguratie:

> pmtool status … sftunnel (system) - Waiting Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 06:12:06 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh

De registratiestatus:

> show managers No managers configured.

De beheerder configureren:

> configure manager add 10.62.148.75 cisco123 Manager successfully configured. Please make note of reg_key as this will be required while adding Device in FMC.

Nu is het proces aan de gang:

> pmtool status … sftunnel (system) - Running 24386 Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 07:12:35 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh(enrolled)

In zeldzame gevallen kan het proces worden uitgeschakeld of uitgeschakeld:

> pmtool status … sftunnel (system) - User Disabled Command: /ngfw/usr/local/sf/bin/sftunnel -d -f /etc/sf/sftunnel.conf PID File: /ngfw/var/sf/run/sftunnel.pid Enable File: /ngfw/etc/sf/sftunnel.conf CPU Affinity: Priority: 0 Next start: Mon Apr 20 07:09:46 2020 Required by: sfmgr,sfmbservice,sfipproxy CGroups: memory=System/ProcessHigh

De status van de beheerder ziet er normaal uit:

> show managers Host : 10.62.148.75 Registration Key : **** Registration : pending RPC Status :

Aan de andere kant mislukt de apparaatregistratie:

Op FTD zijn er geen gerelateerde berichten te zien in /ngfw/var/log/berichten

Aanbevolen actie

Verzamel het FTD-probleemoplossingsbestand en neem contact op met Cisco TAC

7. FTD In afwachting van registratie bij het secundaire VCC

Er zijn scenario's waarbij na de eerste FTD-registratie voor een FMC HA-installatie het FTD-apparaat niet wordt toegevoegd aan de secundaire FMC.

Aanbevolen actie

Gebruik de procedure die in dit document wordt beschreven:

CLI gebruiken om apparaatregistratie op te lossen in Firepower Management Center High Availability

Waarschuwing: deze procedure is opdringerig omdat deze een apparaat bevat dat niet is geregistreerd. Dit is van invloed op de configuratie van het FTD-apparaat (deze is verwijderd). Het wordt aanbevolen om deze procedure alleen te gebruiken tijdens de eerste FTD-registratie en -installatie. Verzamel in verschillende gevallen FTD- en FMC-probleemoplossingsbestanden en neem contact op met Cisco TAC.

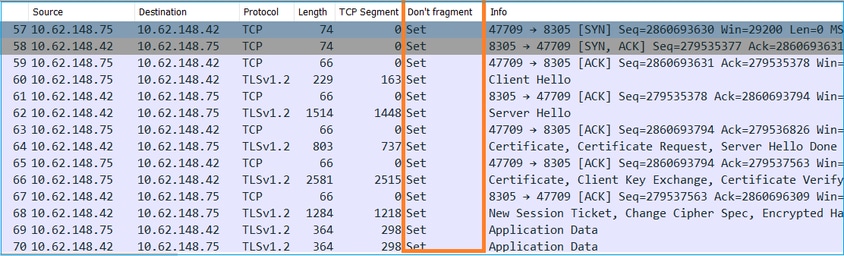

8. Registratie mislukt vanwege Path MTU

Er zijn scenario's te zien in Cisco TAC waarbij het stunnelverkeer een link moet doorkruisen met een kleine MTU. De setunnel pakketten hebben de Don't fragment bit Set dus fragmentatie is niet toegestaan:

Bovendien kunt u in de bestanden /ngfw/var/log/messages een bericht als dit zien:

MSGS: 10-09 14:41:11 ftd1 SF-IMS[7428]: [6612] sftunneld: sf_ssl [FOUT] Verbinding maken: SSL-handshake mislukt

Aanbevolen actie

Om te controleren of er pakketverlies is als gevolg van fragmentatie, neemt u opnames op FTD, FMC en idealiter op apparaten in het pad. Controleer of u pakketten ziet die aan beide uiteinden aankomen.

Op FTD verlaagt u de MTU op de FTD-beheerinterface. De standaardwaarde is 1500 bytes. MAX is 1500 voor de Management Interface en 9000 voor de Eventing Interface. Het commando werd toegevoegd in FTD 6.6 release.

Cisco Firepower Threat Defense Command-referentie

Voorbeeld

> configure network mtu 1300 MTU set successfully to 1300 from 1500 for eth0 Refreshing Network Config... Interface eth0 speed is set to '10000baseT/Full'

Verificatie

> show network ===============[ System Information ]=============== Hostname : ksec-sfvm-kali-3.cisco.com DNS Servers : 192.168.200.100 Management port : 8305 IPv4 Default route Gateway : 10.62.148.1 Netmask : 0.0.0.0 ======================[ eth0 ]====================== State : Enabled Link : Up Channels : Management & Events Mode : Non-Autonegotiation MDI/MDIX : Auto/MDIX MTU : 1300 MAC Address : 00:50:56:85:7B:1F ----------------------[ IPv4 ]---------------------- Configuration : Manual Address : 10.62.148.42 Netmask : 255.255.255.128 Gateway : 10.62.148.1 ----------------------[ IPv6 ]----------------------

Om het MTU-pad van de FTD te verifiëren, kunt u deze opdracht gebruiken:

root@firepower:/home/admin# ping -M do -s 1472 10.62.148.75

Met de optie do wordt het don't fragment bit in de ICMP-pakketten ingesteld. Wanneer u bovendien 1472 opgeeft, verzendt het apparaat 1500 bytes: (IP-header = 20 bytes) + (ICMP-header = 8 bytes) + (1472 bytes ICMP-gegevens)

Verlaag bij FMC de MTU-waarde op de FMC-beheerinterface zoals beschreven in dit document:

Firepower Management Center-beheerinterfaces configureren

9. FTD wordt niet geregistreerd na een bootstrap-wijziging van de Chassis Manager UI

Dit is van toepassing op FP41xx- en FP93xx-platforms en gedocumenteerd in Cisco-bug-ID CSCvn45138  .

.

Over het algemeen mag u geen bootstrap-wijzigingen uitvoeren vanuit de chassisbeheerder (FCM), tenzij u een noodherstel uitvoert.

Aanbevolen actie

Als u een bootstrap-wijziging hebt uitgevoerd en u hebt de voorwaarde aangepast (de FTD-FMC-communicatie is verbroken terwijl de FTD omhoog komt na de bootstrap-wijziging), moet u de FTD verwijderen en opnieuw registreren bij FMC.

10. FTD verliest toegang tot FMC vanwege ICMP-omleidingsberichten

Dit probleem kan het registratieproces beïnvloeden of de FTD-FMC-communicatie verbreken na de registratie.

Het probleem in dit geval is een netwerkapparaat dat ICMP Redirect-berichten verzendt naar de FTD-beheerinterface en FTD-FMC-communicatie met zwarte gaten.

Hoe dit probleem te identificeren

In dit geval is de 10.100.1.1 het IP-adres van de FMC. Op FTD is er een route in de cache vanwege het ICMP-omleidingsbericht dat door het FTD is ontvangen op de beheerinterface:

ftd1:/ngfw/var/common# ip route get 10.100.1.1

10.100.1.1 via 10.10.1.1 dev br1 src 10.10.1.23

cache

Aanbevolen actie

Stap 1

Schakel de ICMP-omleiding uit op het apparaat dat deze verzendt (bijvoorbeeld upstream L3-switch, router, enzovoort).

Stap 2

Wis de FTD-routecache uit de FTD CLI:

ftd1:/ngfw/var/common# ip route flush 10.100.1.1

Als het niet wordt omgeleid, ziet het er als volgt uit:

ftd1:/ngfw/var/common# ip route get 10.100.1.1

10.100.1.1 via 10.62.148.1 dev eth0 src 10.10.1.23

cache mtu 1500 advmss 1460 hoplimit 64

Referenties

- Begrijp ICMP-omleidingsberichten

- Cisco bug ID CSCvm53282 FTD: Routeringstabellen toegevoegd door ICMP-omleidingen blijven voor altijd vastzitten in de routeringstabel-cache

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

14-Aug-2023

|

Bijgewerkte lijst van contribuanten. |

2.0 |

19-Jul-2022

|

Artikel bijgewerkt voor opmaak, machinevertaling, gerunds, SEO, stijlvereisten, enz. om te voldoen aan de huidige Cisco-richtlijnen. |

1.0 |

20-May-2020

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mikis ZafeiroudisCisco TAC Engineer

- Ilkin GasimovCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback