Inleiding

In dit document wordt beschreven hoe u het Firepower Management Center (FMC) Single Sign-On (SSO) configureert met Azure als Identity Provider (idP).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Firepower Management Center

- Basiskennis van Single Sign-On

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Firepower Management Center (FMC) versie 6.7.0

- Azure - IdP

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

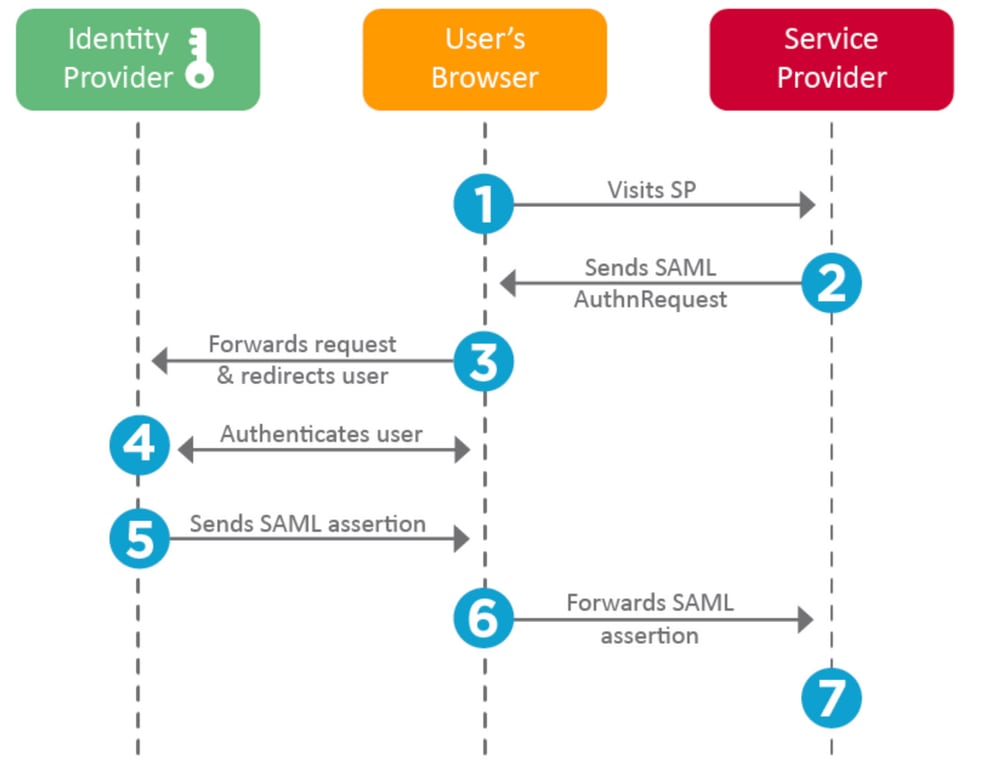

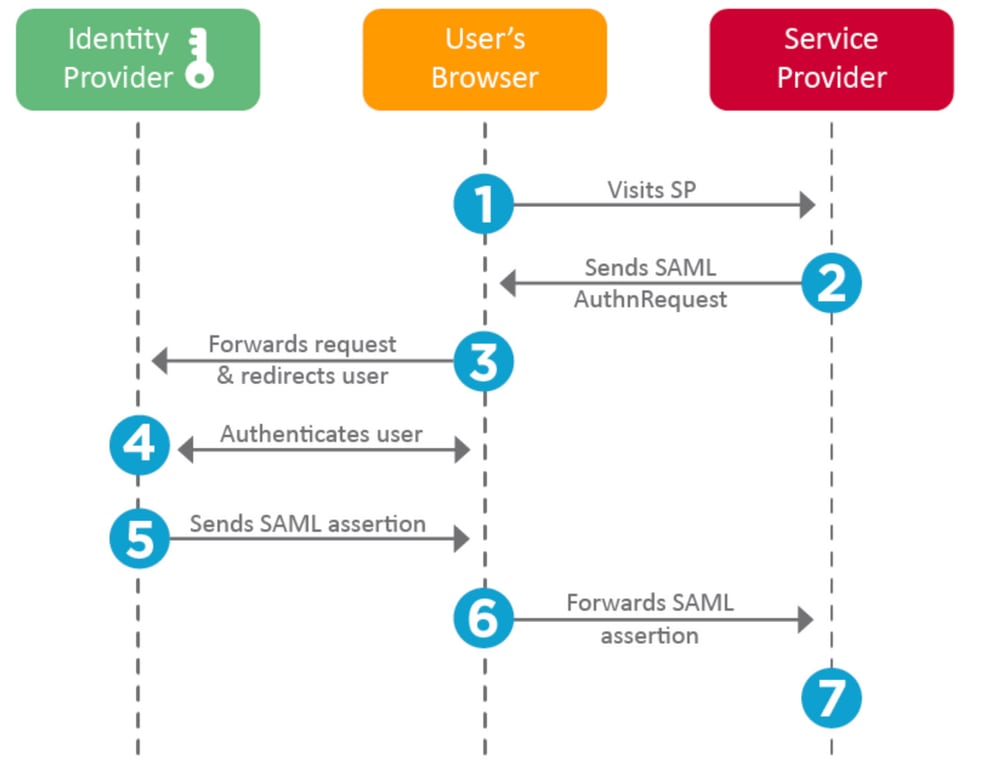

SAML-terminologieën

Security Assertion Markup Language (SAML) is meestal het onderliggende protocol dat SSO mogelijk maakt. Een bedrijf onderhoudt een enkele inlogpagina, daarachter is een identiteitsarchief en verschillende authenticatieregels. Het kan eenvoudig elke web-app configureren die SAML ondersteunt, waarmee u zich kunt aanmelden bij alle webapplicaties. Het heeft ook het beveiligingsvoordeel dat gebruikers niet worden gedwongen om wachtwoorden te behouden (en mogelijk opnieuw te gebruiken) voor elke web-app waartoe ze toegang moeten hebben, noch dat wachtwoorden worden blootgesteld aan die web-apps.

Configuratie voor SAML moet op twee plaatsen gebeuren: bij de IdP en bij de SP. De IdP moet worden geconfigureerd zodat het weet waar en hoe gebruikers moeten worden verzonden wanneer ze zich willen aanmelden bij een specifieke SP. De SP moet worden geconfigureerd zodat het weet dat het SAML-beweringen kan vertrouwen die zijn ondertekend door de IdP.

Definitie van een paar termen die de kern vormen van SAML:

-

Identity Provider (IdP) - De software tool of dienst (vaak gevisualiseerd door een login pagina en/of dashboard) die de authenticatie uitvoert; controleert gebruikersnaam en wachtwoorden, verifieert de accountstatus, roept twee-factor en andere authenticatie.

-

Service Provider (SP) - De webapplicatie waar de gebruiker toegang probeert te krijgen.

-

SAML Assertion - Een bericht waarin de identiteit van een gebruiker en vaak andere kenmerken worden bevestigd, verzonden via HTTP via browseromleidingen

IDp-configuratie

Specificaties voor een SAML-bewering, wat deze bevat en hoe deze moet worden opgemaakt, worden verstrekt door de SP en ingesteld op de IdP.

- EntityID - Een wereldwijd unieke naam voor de SP. Formaten variëren, maar het komt steeds vaker voor dat deze waarde wordt opgemaakt als een URL.

Voorbeeld: https://<FQDN-or-IPaddress>/saml/metadata

- Assertion Consumer Service (ACS) Validator - Een beveiligingsmaatregel in de vorm van een reguliere expressie (regex) die ervoor zorgt dat de SAML-bewering naar de juiste ACS wordt verzonden. Dit komt alleen in het spel tijdens SP-geïnitieerde aanmeldingen waar de SAML-verzoek bevat een ACS-locatie, dus deze ACS-validator zou ervoor zorgen dat de SAML-verzoek-verstrekte ACS-locatie is legitiem.

Voorbeeld: https://<FQDN-or-IPaddress>/saml/acs

- Attributen - Het aantal en de opmaak van attributen kunnen sterk variëren. Er is meestal ten minste één attribuut, de nameID, dat is meestal de gebruikersnaam van de gebruiker die probeert in te loggen.

- SAML Signature Algorithm - SHA-1 of SHA-256. Minder vaak SHA-384 of SHA-512. Dit algoritme wordt gebruikt in combinatie met het X.509-certificaat dat hier wordt genoemd.

SP-configuratie

De achterkant van het bovenstaande gedeelte, dit gedeelte spreekt over informatie die door de IdP wordt verstrekt en op de SP wordt ingesteld.

- Uitgever-URL - Unieke ID van de IdP. Opgemaakt als een URL met informatie over de IdP, zodat de SP kan valideren dat de SAML-beweringen die het ontvangt, worden uitgegeven door de juiste IdP.

- SAML SLO (Single Log-out) Endpoint - Een IdP-eindpunt dat uw IdP-sessie sluit wanneer de SP hierheen wordt doorgestuurd, meestal nadat op de afmelding is geklikt.

Voorbeeld: https://access.wristbandtent.com/logout

SAML op FMC

De SSO-functie in FMC wordt geïntroduceerd vanaf 6.7. De nieuwe functie vereenvoudigt FMC-autorisatie (RBAC), omdat de bestaande informatie wordt gekoppeld aan FMC-rollen. Het is van toepassing op alle FMC UI-gebruikers en FMC-rollen. Voorlopig ondersteunt het SAML 2.0-specificatie en deze ondersteunde IDP's

Beperkingen en voorbehouden

-

SSO kan alleen worden geconfigureerd voor het Global Domain.

-

FMC's in HA Pair hebben een individuele configuratie nodig.

-

Alleen lokale/AD-beheerders kunnen Single Sign-on configureren.

- SSO geïnitieerd vanuit Idp wordt niet ondersteund.

Configureren

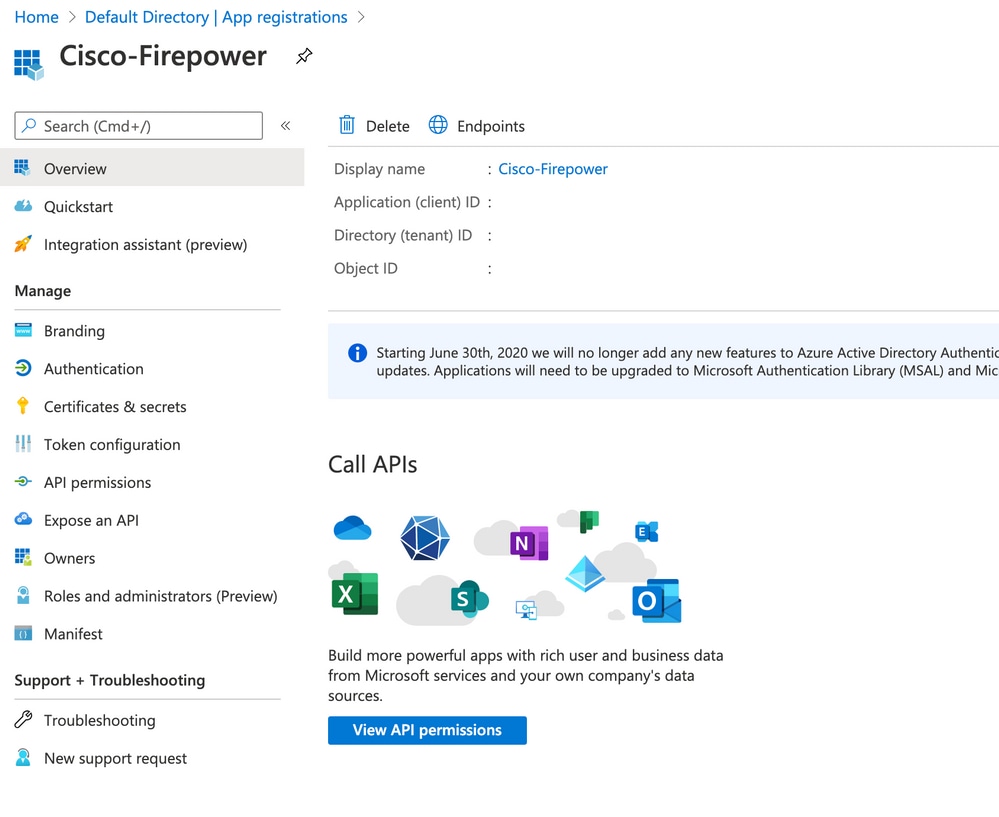

Configuratie op Identity Provider

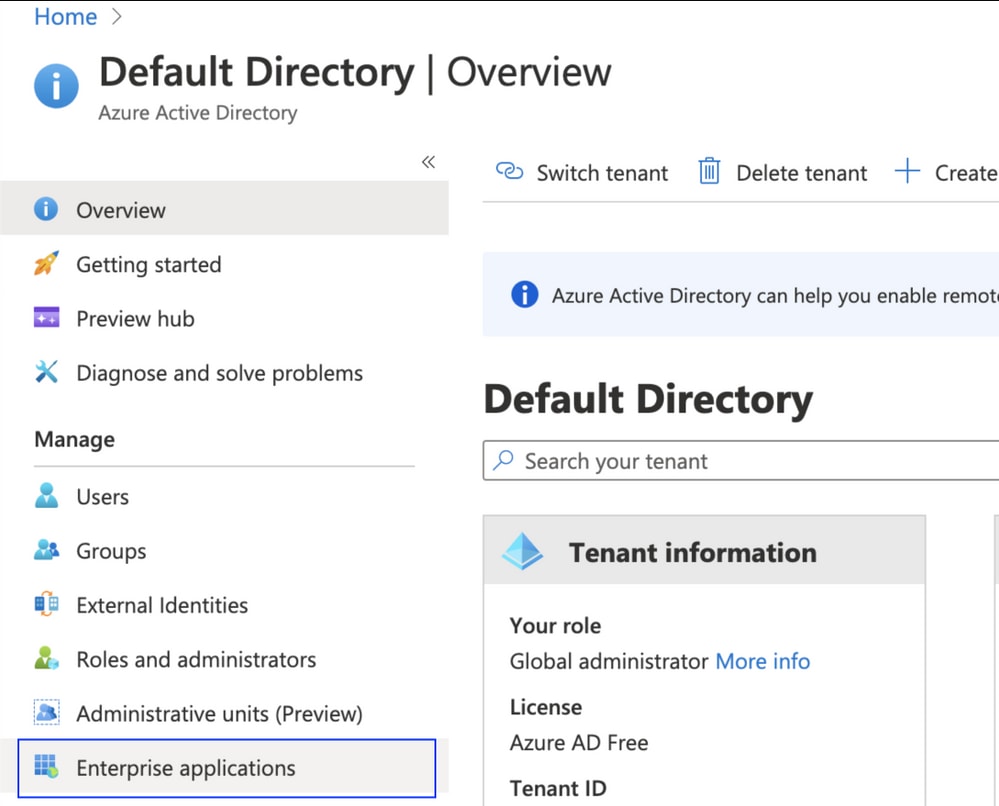

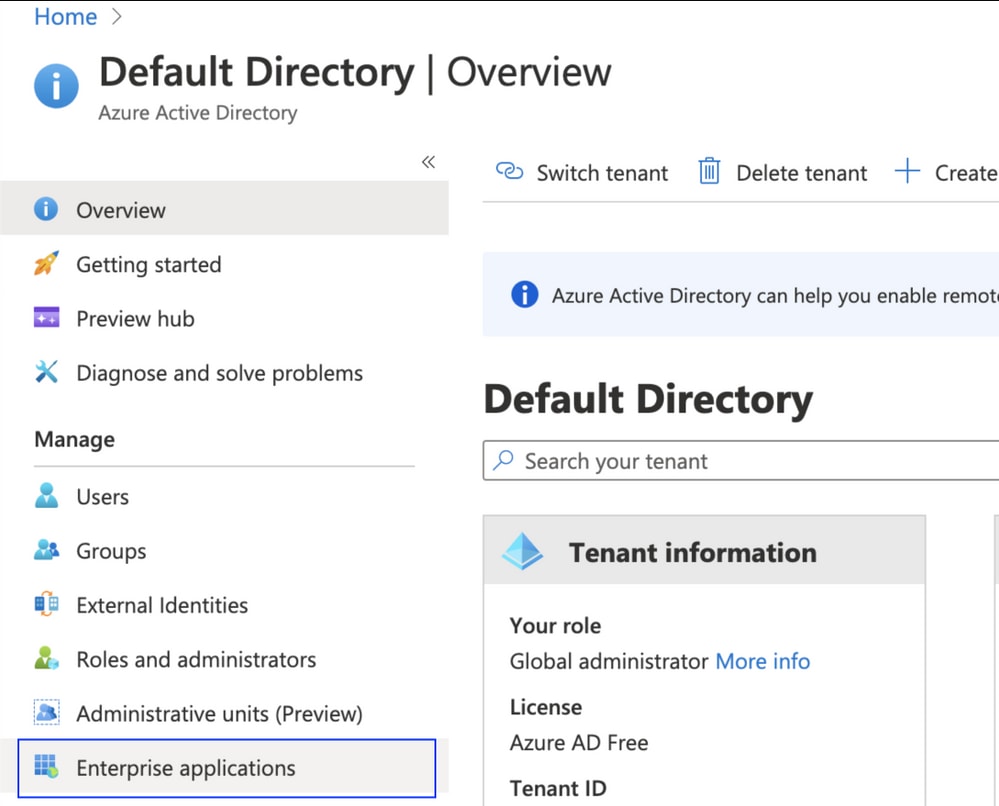

Stap 1. Log in bij Microsoft Azure. Navigeer naar Azure Active Directory > Enterprise Application.

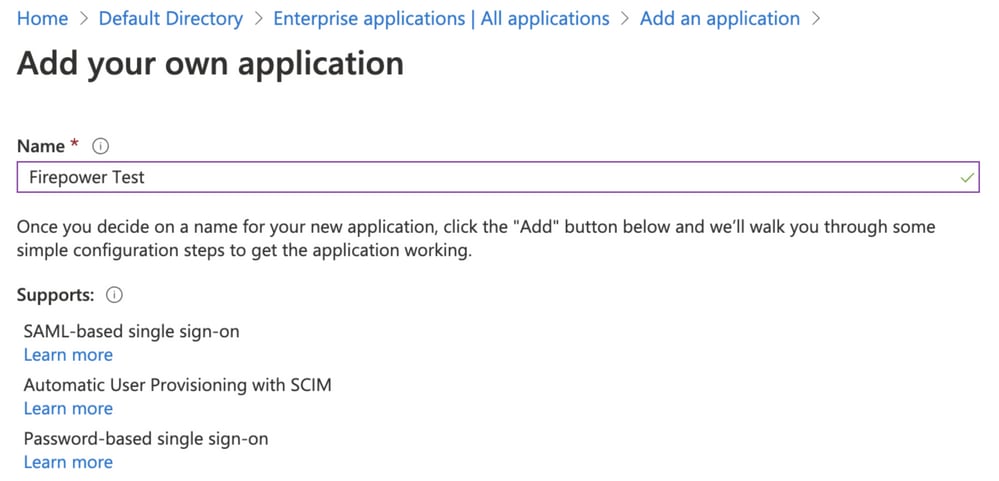

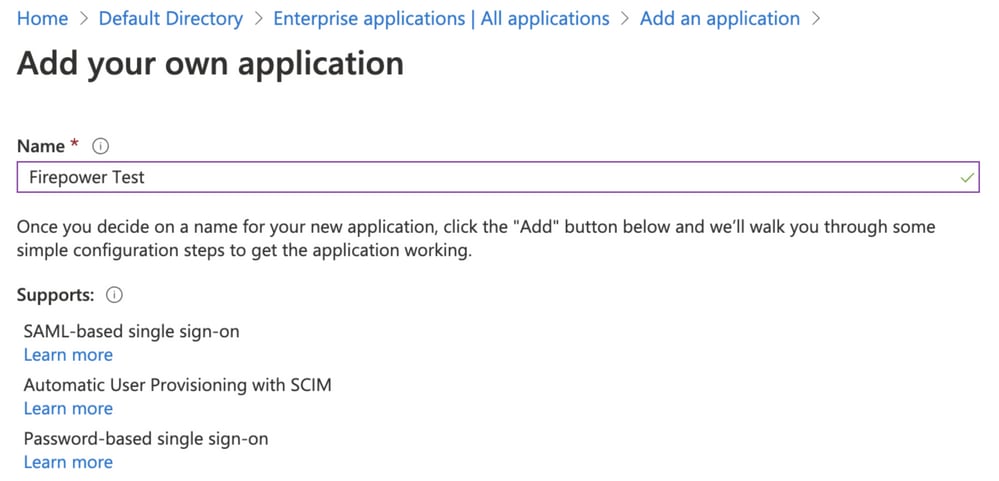

- Stap 2. Nieuwe toepassing maken onder Niet-galerijtoepassing, zoals in deze afbeelding wordt weergegeven:

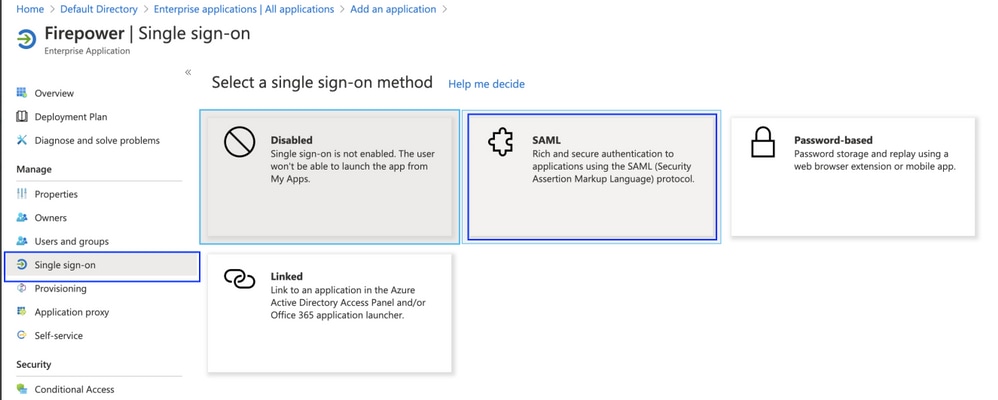

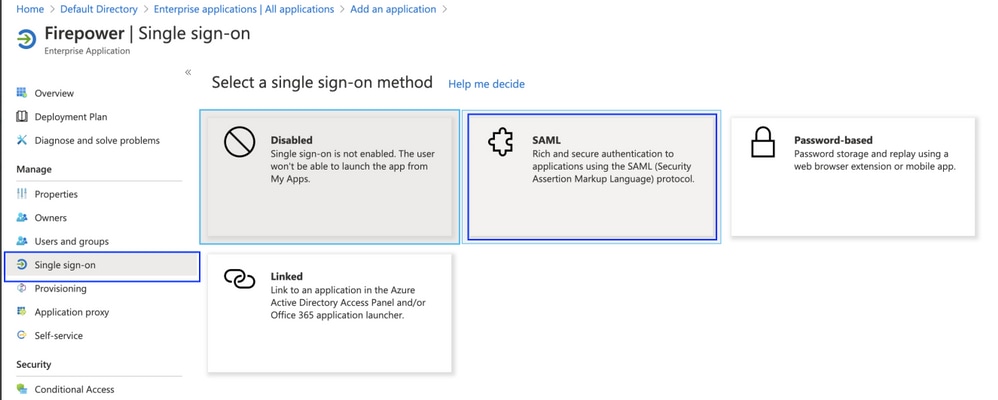

Stap 3. Bewerk de toepassing die is gemaakt en navigeer naar Eenmalige aanmelding instellen > SAML, zoals weergegeven in deze afbeelding.

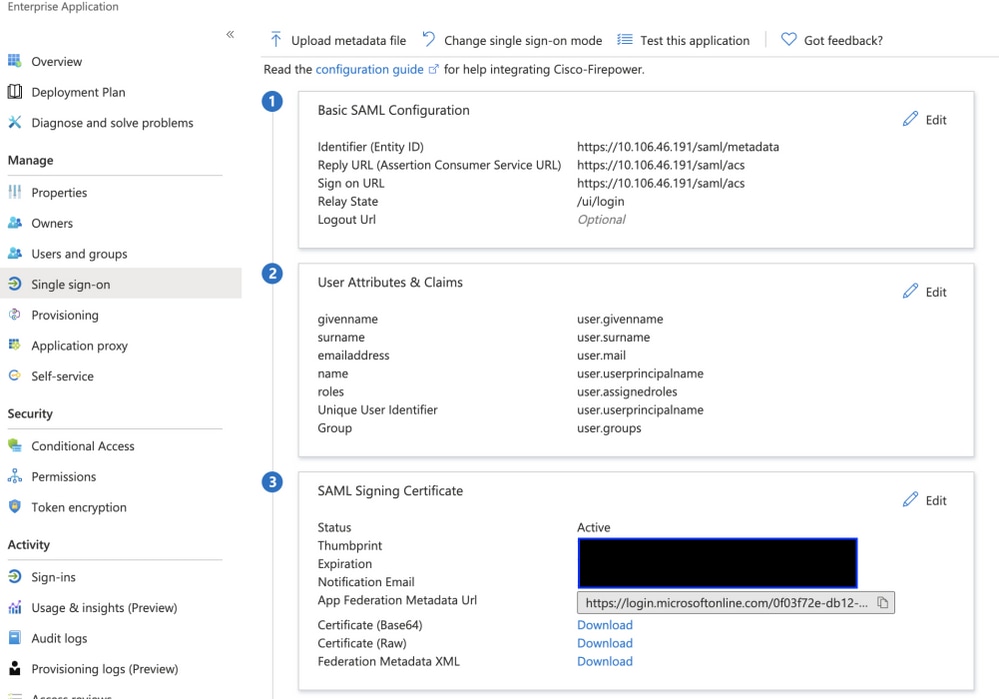

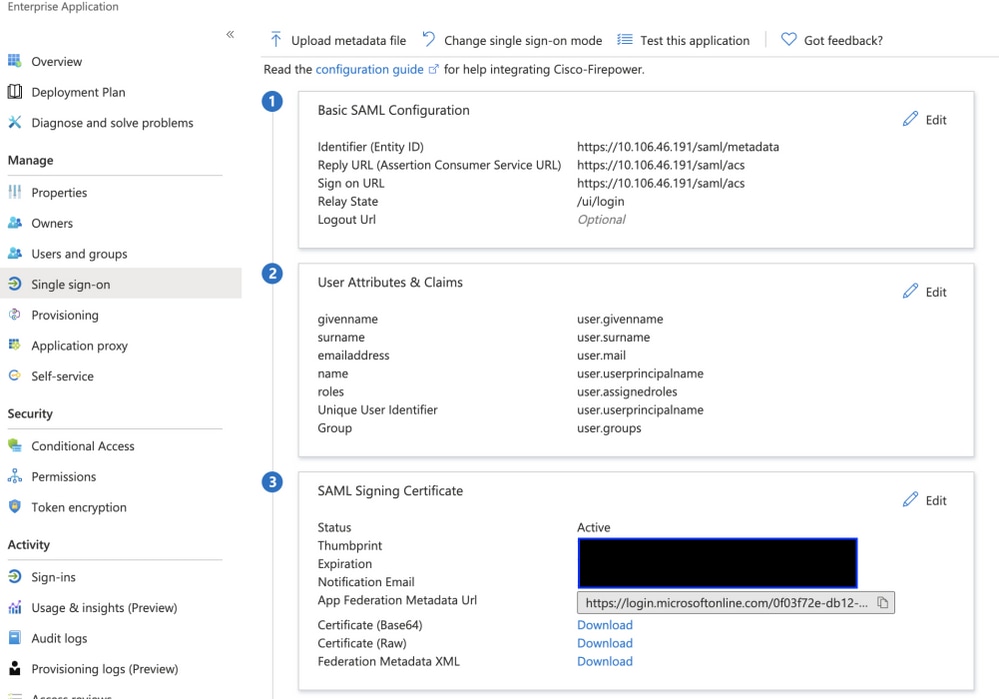

Stap 4. Bewerk de SAML-basisconfiguratie en geef de FMC-gegevens op:

- FMC-URL: https://<FMC-FQDN-or-IP-adres>

- Identificatiecode (Entiteit-ID): https://<FMC-FQDN-or-IPaddress>/saml/metadata

- Beantwoord-URL: https://<FMC-FQDN-or-IPaddress>/saml/acs

- Inloggen op URL: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

Houd de rest als standaard - dit wordt verder besproken voor toegang op basis van rollen.

Dit betekent het einde van de configuratie van de Identity Provider. Download de Federation Metadata XML die wordt gebruikt voor FMC-configuratie.

Configuratie in Firepower Management Center

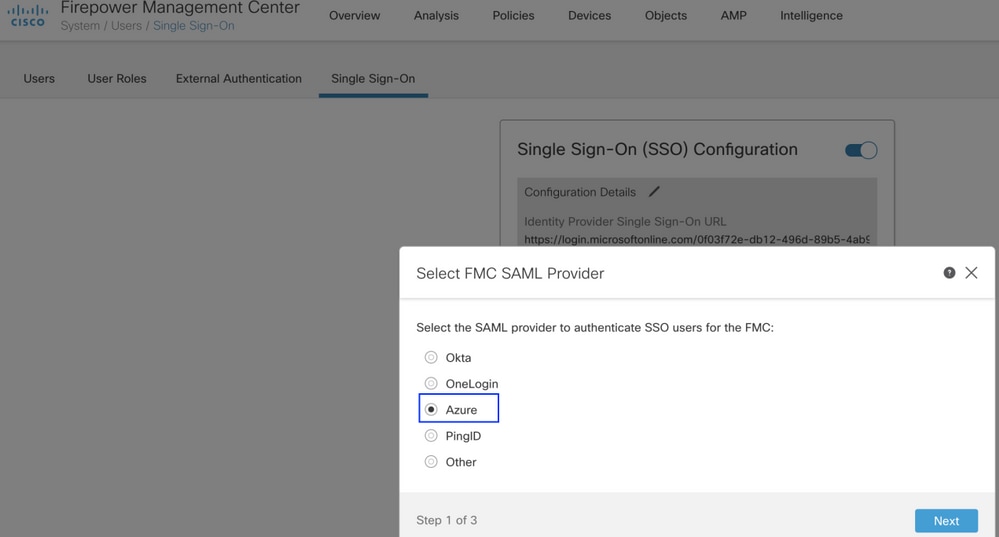

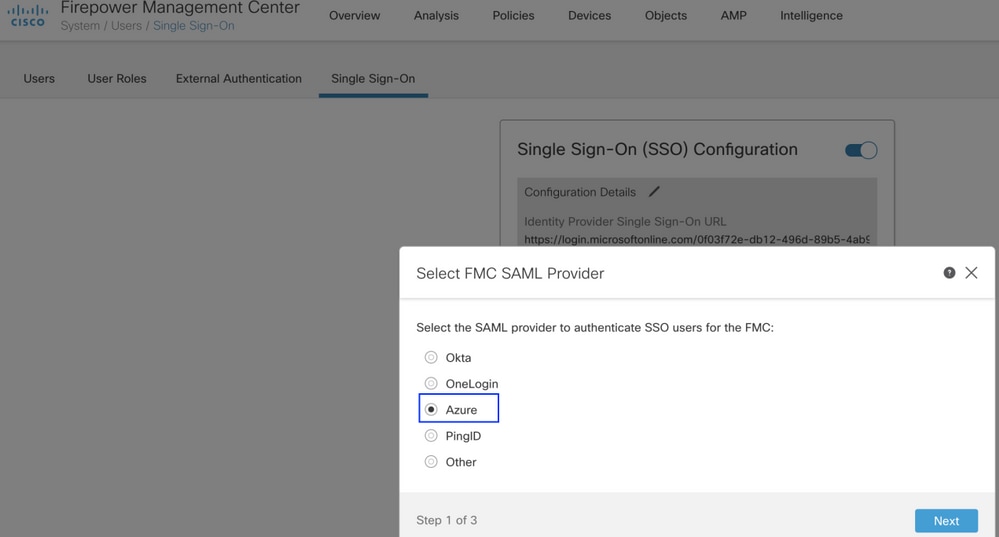

Stap 1. Meld u aan bij FMC, navigeer naar Instellingen > Gebruikers > Eenmalige aanmelding en schakel SSO in. Selecteer Azure als provider.

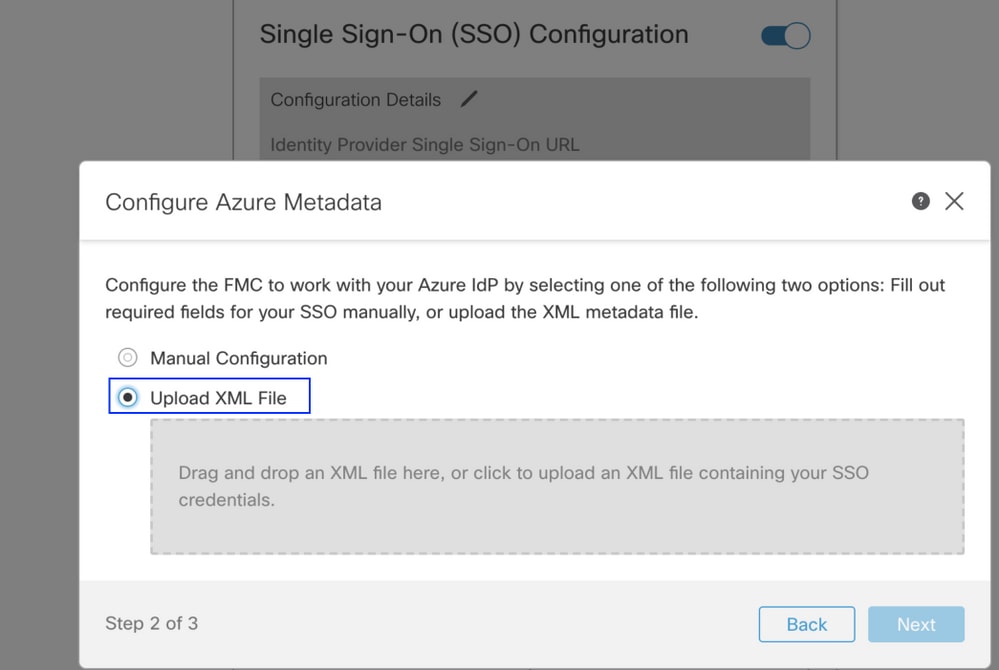

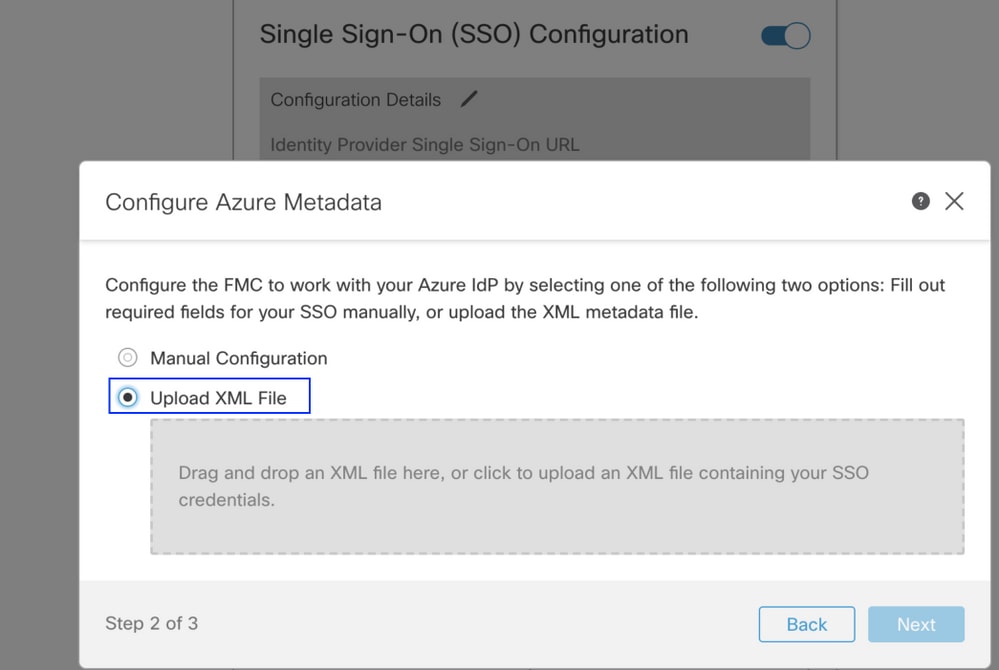

Stap 2. Upload hier het XML-bestand dat van Azure is gedownload. Het vult automatisch alle benodigde details in.

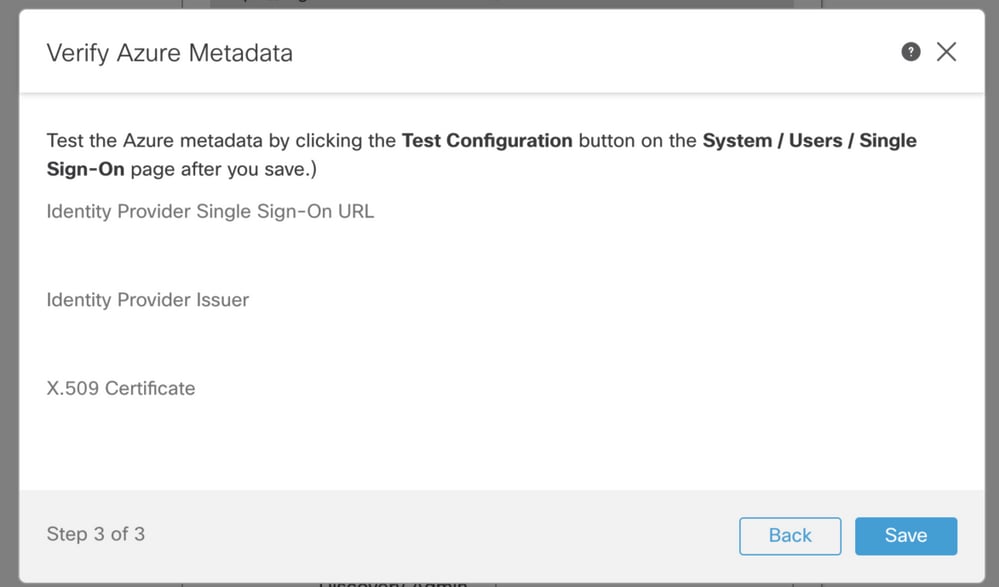

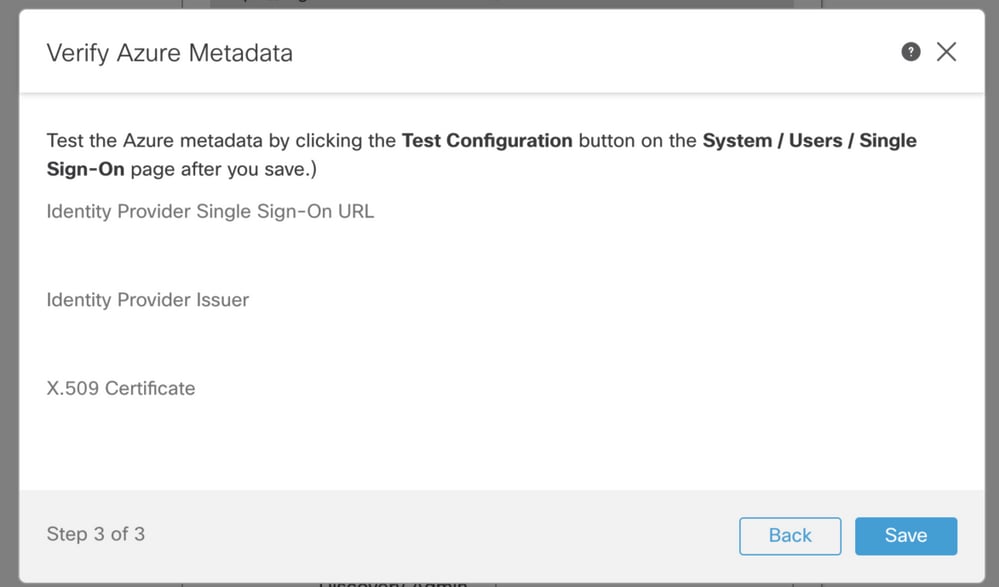

Stap 3. Controleer de configuratie en klik op Opslaan, zoals in deze afbeelding wordt weergegeven.

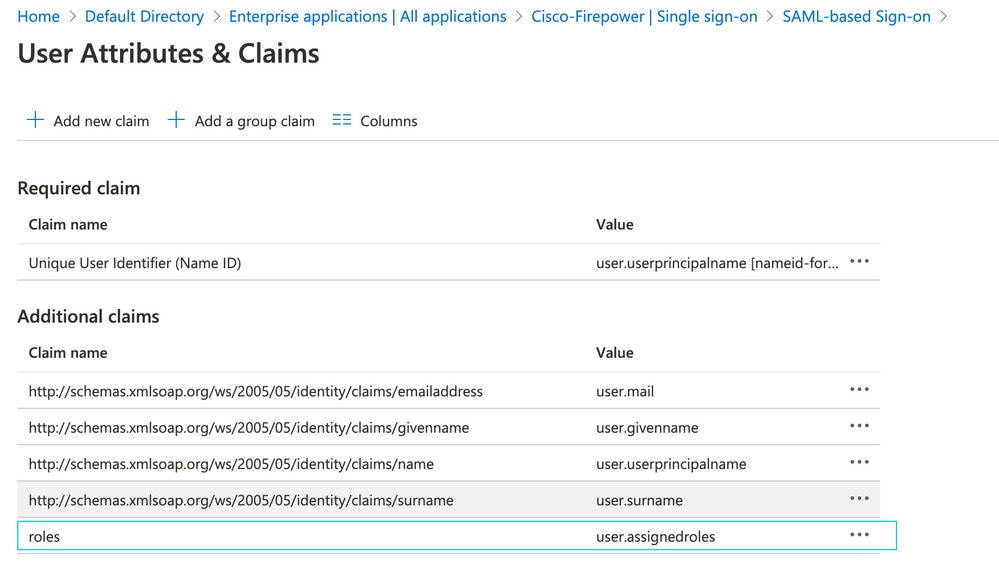

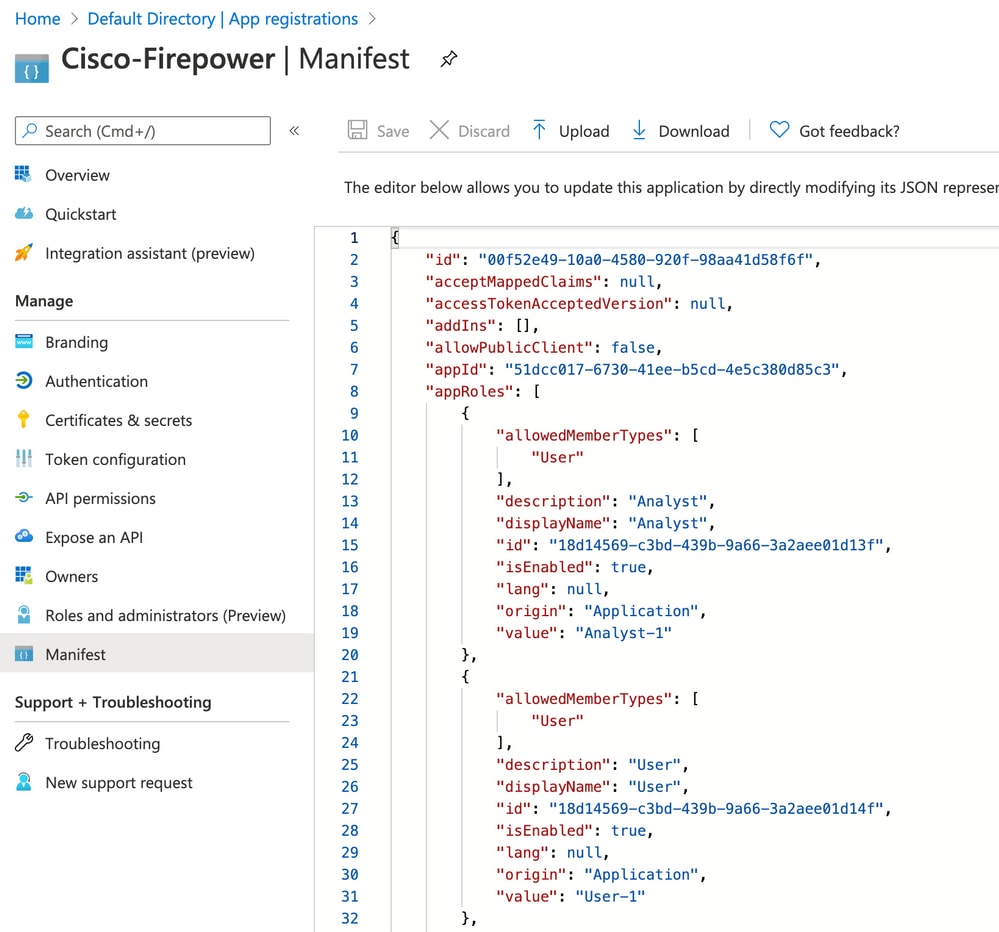

Geavanceerde configuratie - RBAC met Azure

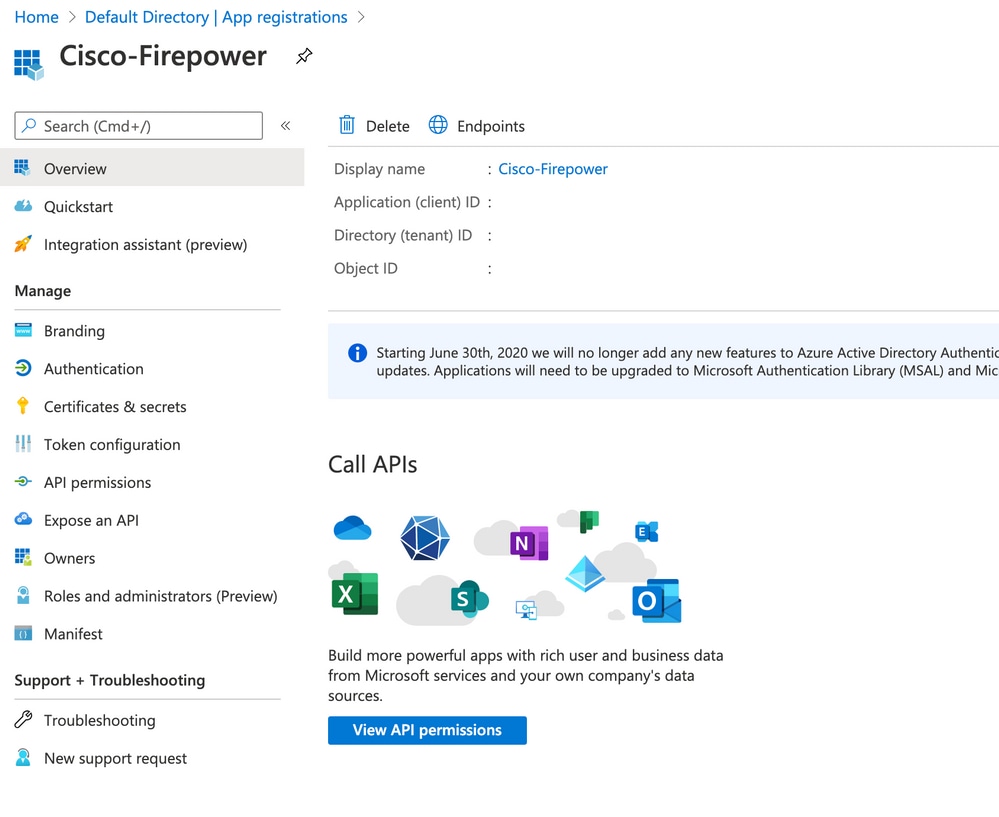

Om verschillende roltypen te gebruiken om aan rollen van FMC te koppelen, moet u het manifest van Toepassing op Azure bewerken om waarden aan rollen toe te wijzen. De rollen hebben standaard de waarde Null.

Stap 1. Navigeer naar de applicatie die is gemaakt en klik op Single sign-on.

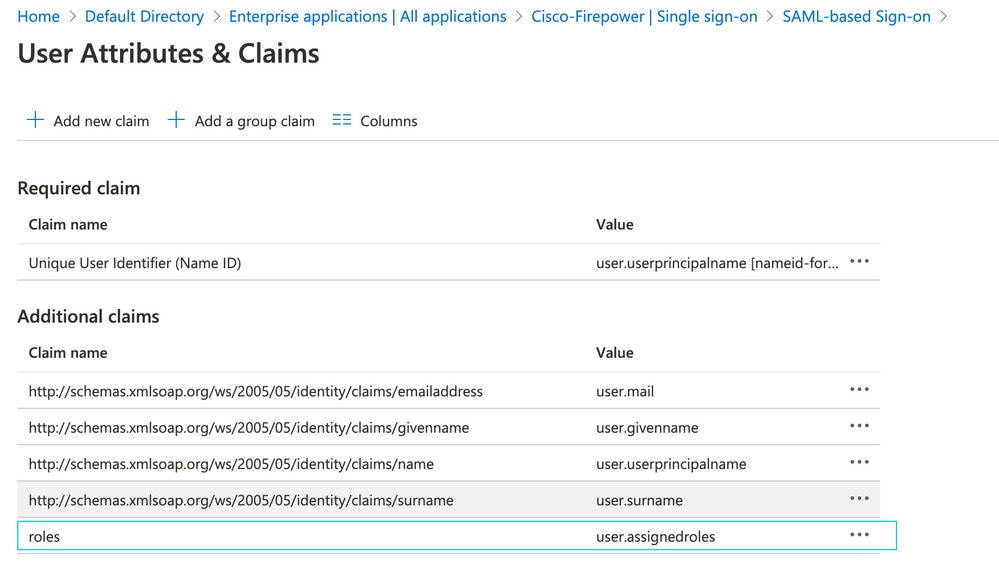

Stap 2. Bewerk de gebruikerskenmerken en claims. Voeg een nieuwe claim toe met Naam: rollen en selecteer de waarde als user.assignedroles.

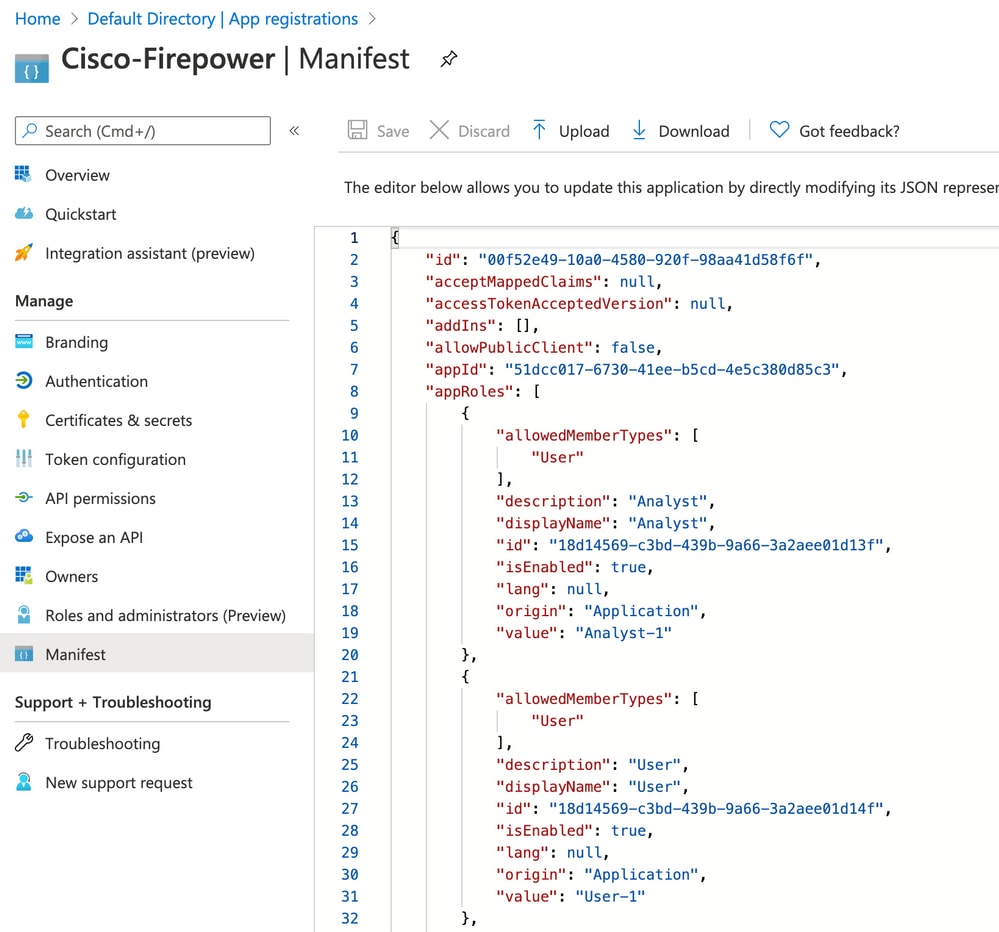

Stap 3. Navigeer naar <Application-Name> > Manifest. Bewerk het manifest. Het bestand heeft de JSON-indeling en er is een standaardgebruiker beschikbaar om te kopiëren. Hier worden bijvoorbeeld 2 rollen gemaakt: Gebruiker en Analist.

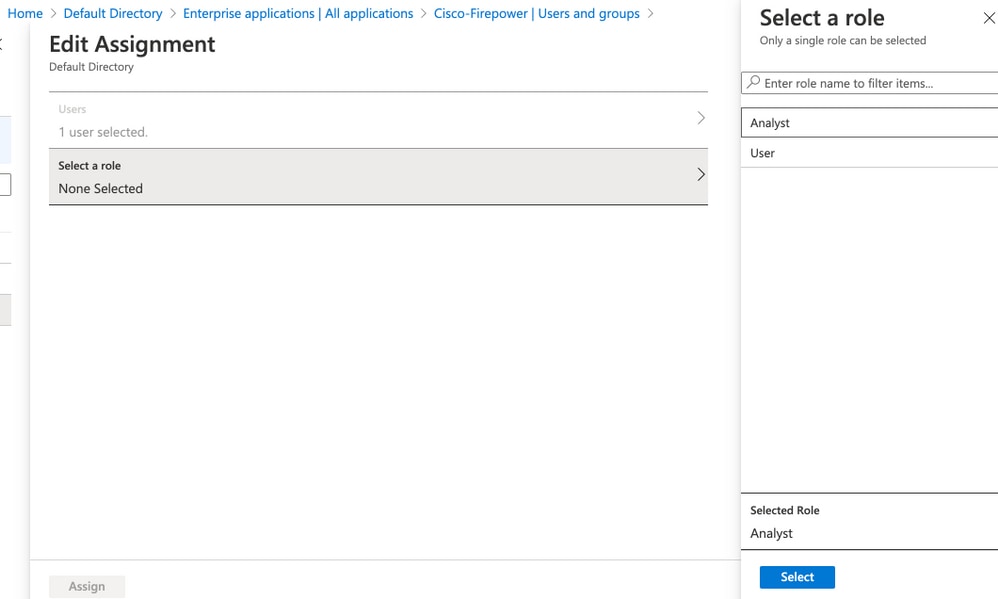

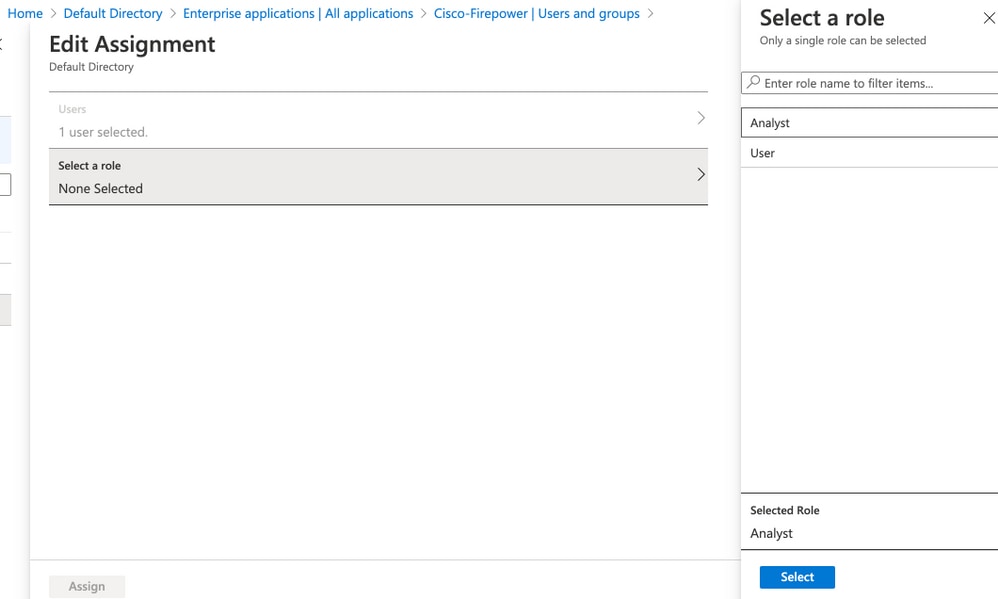

Stap 4. Navigeer naar <Naam van toepassing> > Gebruikers en groepen. Bewerk de gebruiker en wijs de nieuw gemaakte rollen toe, zoals in deze afbeelding wordt getoond.

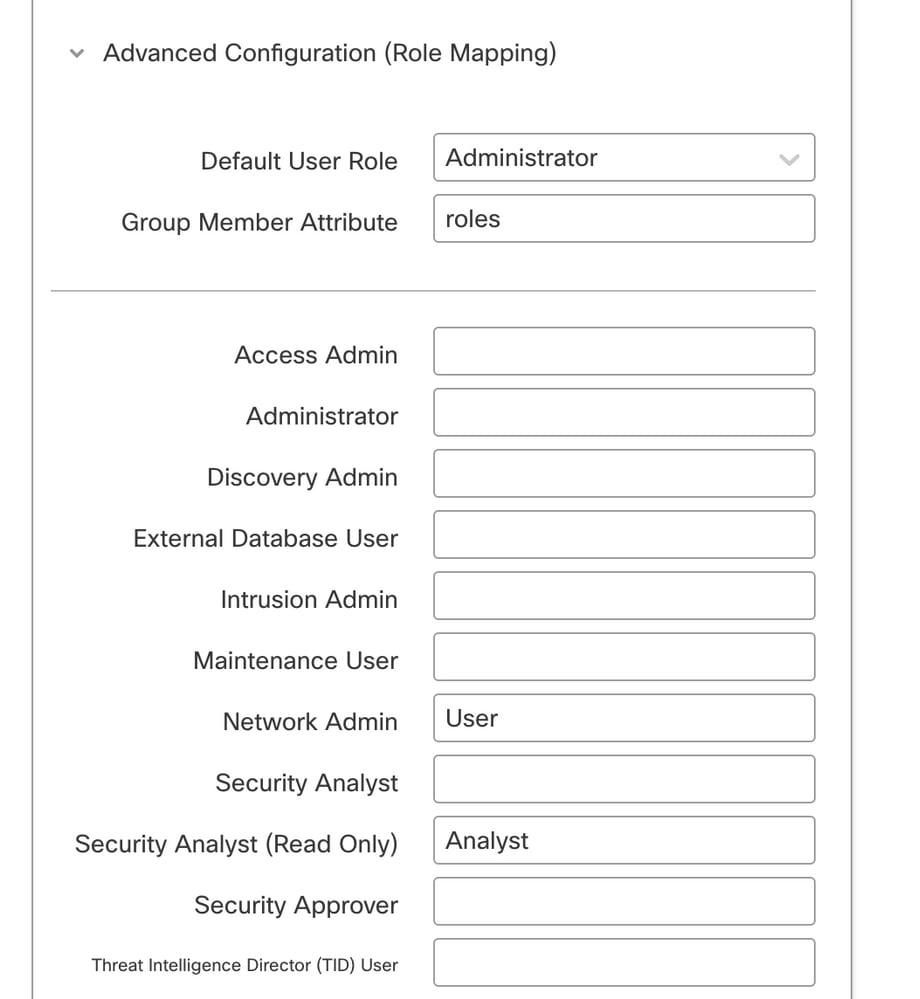

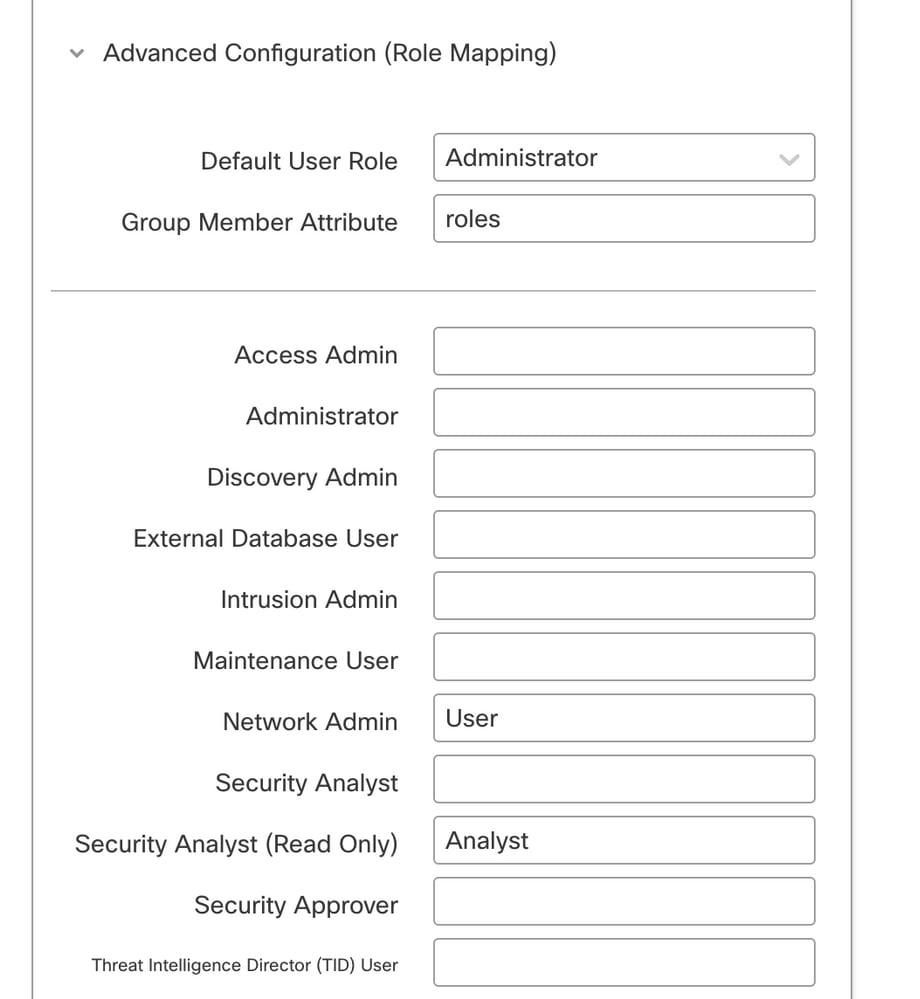

Stap 4. Meld u aan bij FMC en bewerk de geavanceerde configuratie in SSO. Bijvoorbeeld, Groepslidkenmerk: wijs de weergavenaam die u hebt opgegeven in Toepassingsmanifest toe aan de rollen.

Zodra dat is gebeurd, kunt u inloggen op hun aangewezen rol.

Verifiëren

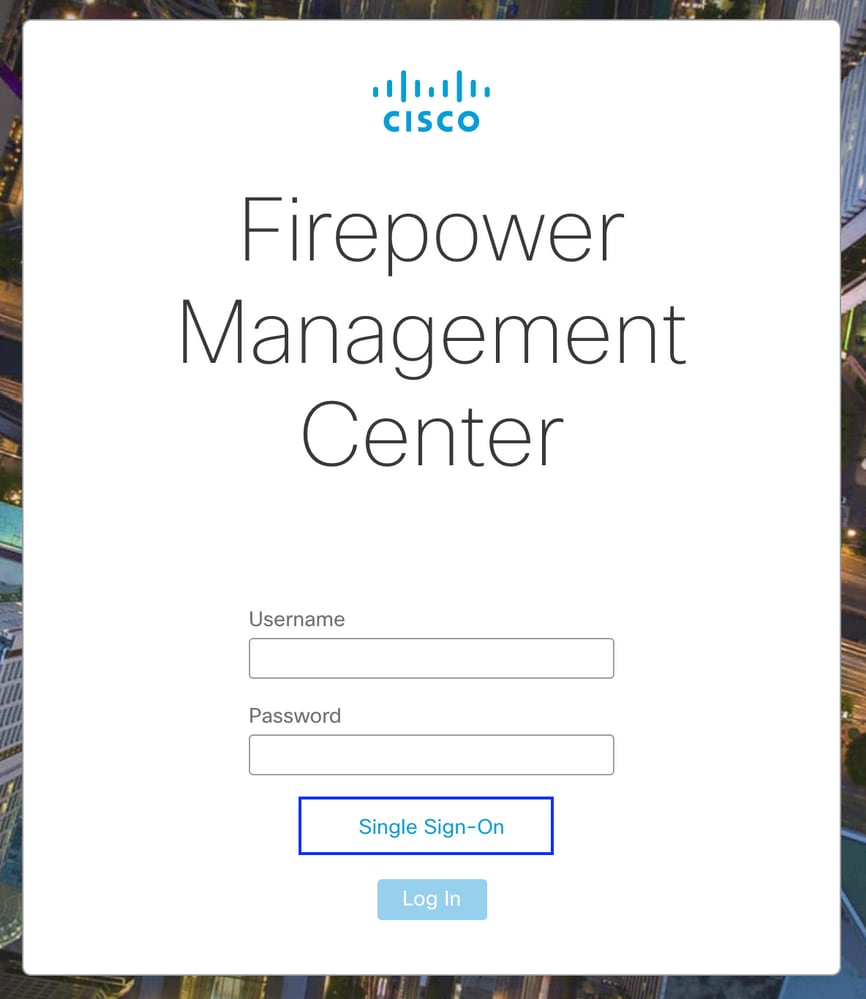

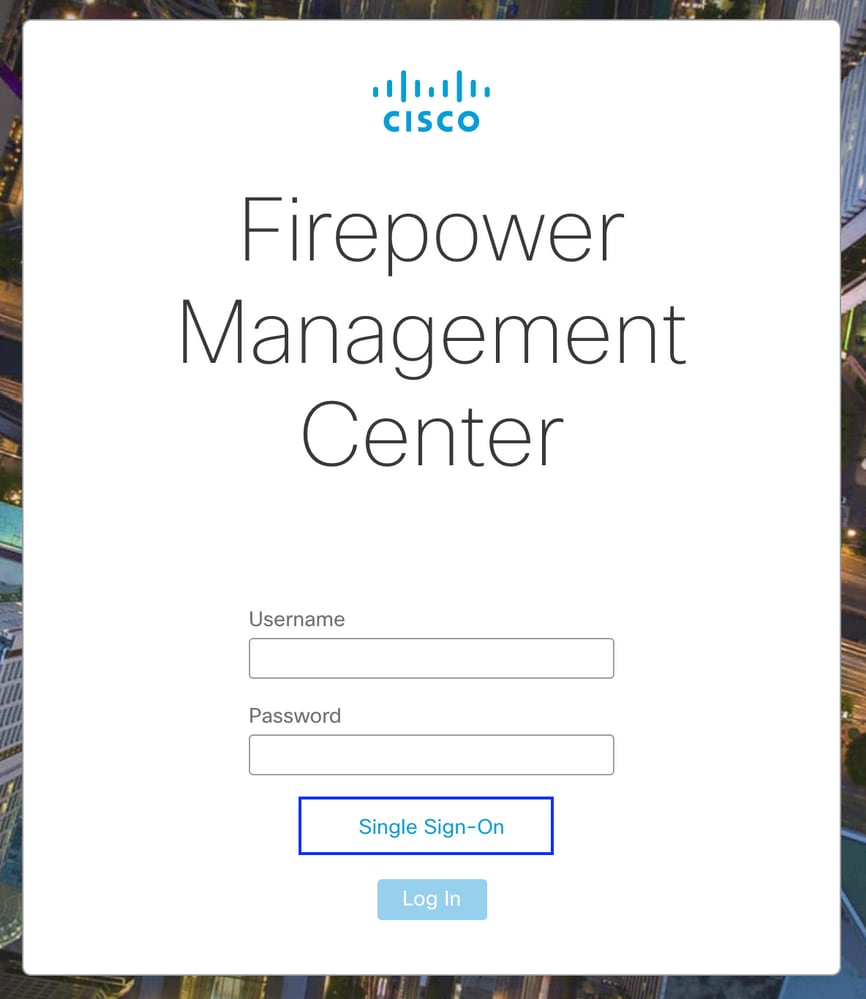

Stap 1. Navigeer naar de FMC URL vanuit uw browser: https://<FMC URL>. Klik op Single Sign-On, zoals weergegeven in deze afbeelding.

U wordt dan doorgestuurd naar de Microsoft-aanmeldingspagina en als u zich aanmeldt, wordt de standaardpagina van de FMC geretourneerd.

Stap 2. Navigeer in FMC naar Systeem > Gebruikers om de SSO-gebruiker aan de database toe te voegen.

Problemen oplossen

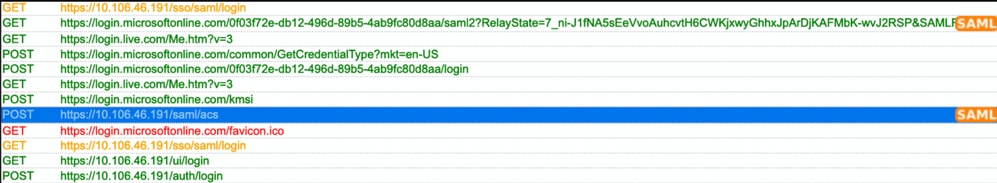

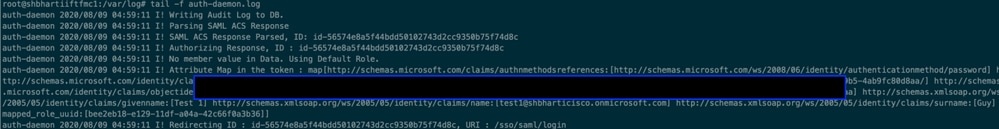

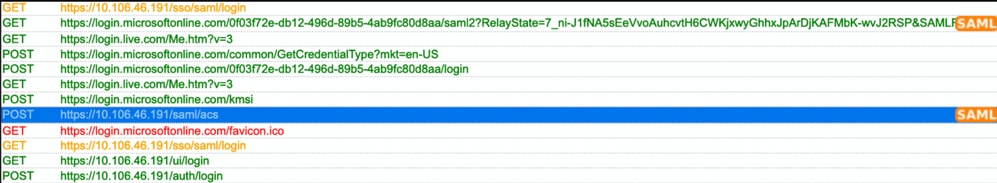

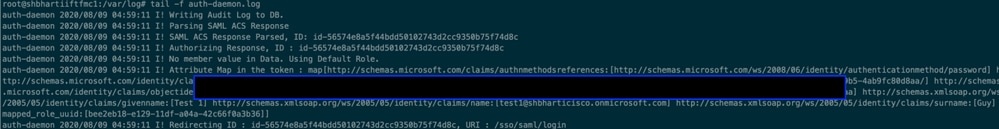

Verifieer de SAML-verificatie en dit is de workflow die u bereikt voor een succesvolle autorisatie (deze afbeelding is van een laboratoriumomgeving):

Browser SAML-logboeken

FMC SAML-logboeken

Controleer de SAML-logboeken op FMC op /var/log/auth-daemon.log

Feedback

Feedback