Inleiding

In dit document wordt beschreven hoe u de Veilige firewall apparaatbeheer (FDM) on-box-beheerservice configureert voor de Veilige firewall 2100-reeks waarop FTD is geïnstalleerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Firewall 2100, installatie van FTD-software

- Cisco Secure Firewall Threat Defense (FTD) basisconfiguratie en probleemoplossing

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Secure Firewall 2100-reeks

- Cisco FTD versie 6.2.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De belangrijkste bedoeling van dit document is om u te begeleiden door de stappen die nodig zijn om het FDM On-Box-beheer voor de Secure Firewall 2100-reeks in te schakelen.

U hebt twee opties voor het beheer van de Secure Firewall Threat Defense (FTD) die is geïnstalleerd op een beveiligde firewall uit de 2100-reeks:

- Het beheer van de on-box van Secure Firewall Device Management (FDM)

- Het Cisco Secure Firewall Management Center (FMC)

Opmerking: een FTD die op een Secure Firewall 2100 is geïnstalleerd, kan niet tegelijkertijd door zowel FDM als FMC worden beheerd. Als u FDM On-Box-beheer inschakelt op de Secure Firewall 2100 FTD, voorkomt u dat beheer via FMC verloopt, tenzij lokaal beheer is uitgeschakeld en opnieuw is geconfigureerd voor FMC. Omgekeerd schakelt het registreren van de FTD bij een FMC automatisch de FDM On-Box-beheerservice op het apparaat uit.

Gebruik de Secure Firewall Migration Tool (FMT) om de configuratie naadloos te migreren van een lokaal beheerd apparaat met behulp van FDM naar beheer door de FMC, zoals beschreven in de Migratie van een door FDM beheerd apparaat naar Cisco Secure Firewall Threat Defense met de Migratietool

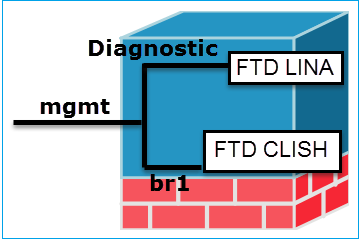

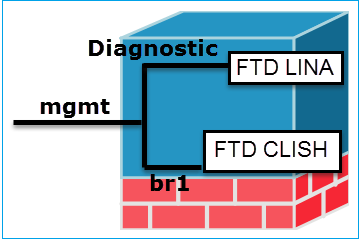

De beheerinterface is onderverdeeld in 2 logische interfaces, br1 (management0 op 2100/4100/9300 toestellen) en diagnostische:

| |

Beheer - br1/Management0 |

Beheer - Diagnose |

| Doel |

- Deze interface wordt gebruikt om de FTD IP toe te wijzen die wordt gebruikt voor FTD/FMC-communicatie.

- Beëindigt de tunnel tussen FMC/FTD.

- Gebruikt als bron voor op regels gebaseerde syslogs.

- Biedt SSH en HTTPS toegang tot de FTD box.

|

- Biedt externe toegang (bijvoorbeeld SNMP) tot de ASA-engine.

- Gebruikt als bron voor LINA-niveau syslogs, AAA, SNMP enzovoort berichten.

|

| Verplicht |

Ja, omdat het wordt gebruikt voor FTD/FMC-communicatie (de tunnel eindigt erop).

|

Nee, en het wordt niet aanbevolen om het te configureren. De aanbeveling is om in plaats daarvan een data-interface te gebruiken (bekijk de onderstaande opmerking).

|

Opmerking: Het voordeel van het laten staan van het IP-adres van de diagnostische interface is dat u de beheerinterface op hetzelfde netwerk kunt plaatsen als elke andere gegevensinterface. Als u de diagnostische interface configureert, moet het IP-adres zich op hetzelfde netwerk bevinden als het IP-adres voor het beheer en geldt dit als een normale interface die niet op hetzelfde netwerk kan worden gebruikt als andere gegevensinterfaces. Omdat de beheerinterface internettoegang vereist voor updates, betekent het plaatsen van de beheerinterface op hetzelfde netwerk als een interne FTD-interface dat u de FTD kunt implementeren met alleen een switch op het LAN en de interne interface kunt aanwijzen als de standaardgateway voor de beheerinterface (dit geldt alleen wanneer de FTD wordt geïmplementeerd in de routemodus).

De FTD kan worden geïnstalleerd in een beveiligd firewall 2100-apparaat. Het chassis heeft een eigen besturingssysteem, Secure Firewall eXtensible Operating System (FXOS) genaamd, om de basisbewerkingen van het apparaat te regelen, terwijl het logische FTD-apparaat op een module/blade is geïnstalleerd.

Opmerking: U kunt de FXOS Graphic User Interface (GUI) met de naam Secure Firewall Chassis Manager (FCM) of de FXOS Command Line Interface (CLI) gebruiken om chassisfuncties te configureren. De FCM van de GUI is echter niet beschikbaar wanneer de FTD is geïnstalleerd op de 2100-reeks, alleen op de FXOS CLI.

Veilig Firewall 21xx-apparaat:

Opmerking: op de beveiligde firewall 2100-reeks wordt de beheerinterface gedeeld tussen het FXOS-chassis en het logische FTD-apparaat.

Configureren

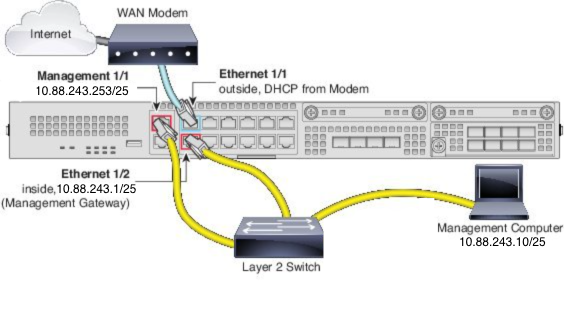

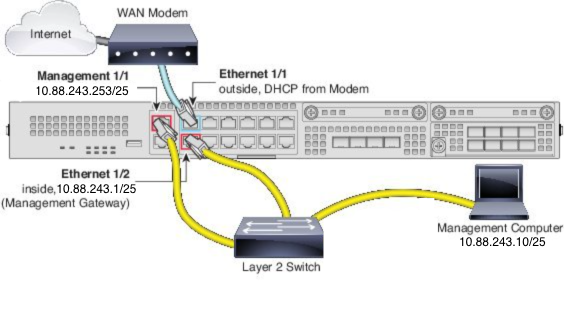

Netwerkdiagram

De standaardconfiguratie gaat ervan uit dat bepaalde beveiligde firewall 2100-interfaces worden gebruikt voor de binnen- en buitennetwerken. De eerste configuratie is gemakkelijker te voltooien als u netwerkkabels op basis van deze verwachtingen op de interfaces aansluit. Zie de volgende afbeelding voor informatie over de bekabeling van de beveiligde firewall 2100-reeks.

Opmerking: De afbeelding toont een eenvoudige topologie die een Layer 2-switch gebruikt. Er kunnen andere topologieën worden gebruikt en uw implementatie kan variëren afhankelijk van uw logische basisnetwerkconnectiviteit, poorten, adressering en configuratievereisten.

Configuraties

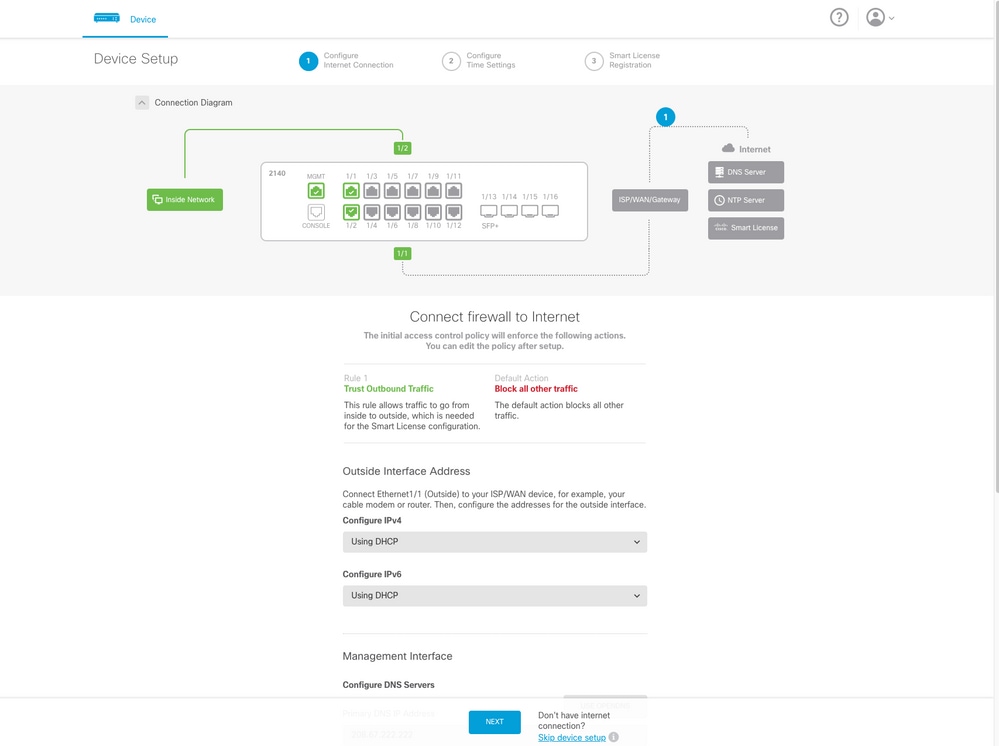

Om het FDM On-Box-beheer op de beveiligde firewall 2100-reeks mogelijk te maken, gaat u als volgt te werk.

1. Consoletoegang tot het 2100-chassis en aansluiting op de FTD-toepassing.

firepower# connect ftd

>

2. Het IP-adres voor FTD-beheer configureren.

>configure network ipv4 manual 10.88.243.253 255.255.255.128 10.88.243.1

3. Configureer het beheertype als lokaal.

>configure manager local

4. Configureer vanaf welke IP-adressen/subnetten het On-Box-beheer toegang tot het FTD kan krijgen.

>configure https-access-list 0.0.0.0/0

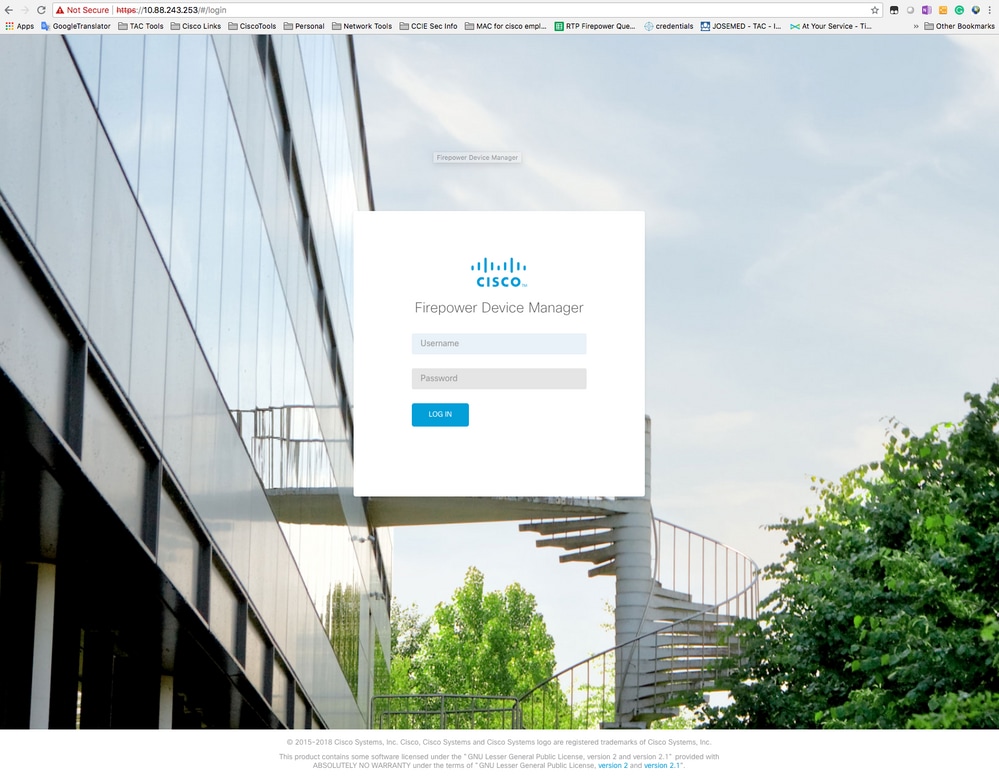

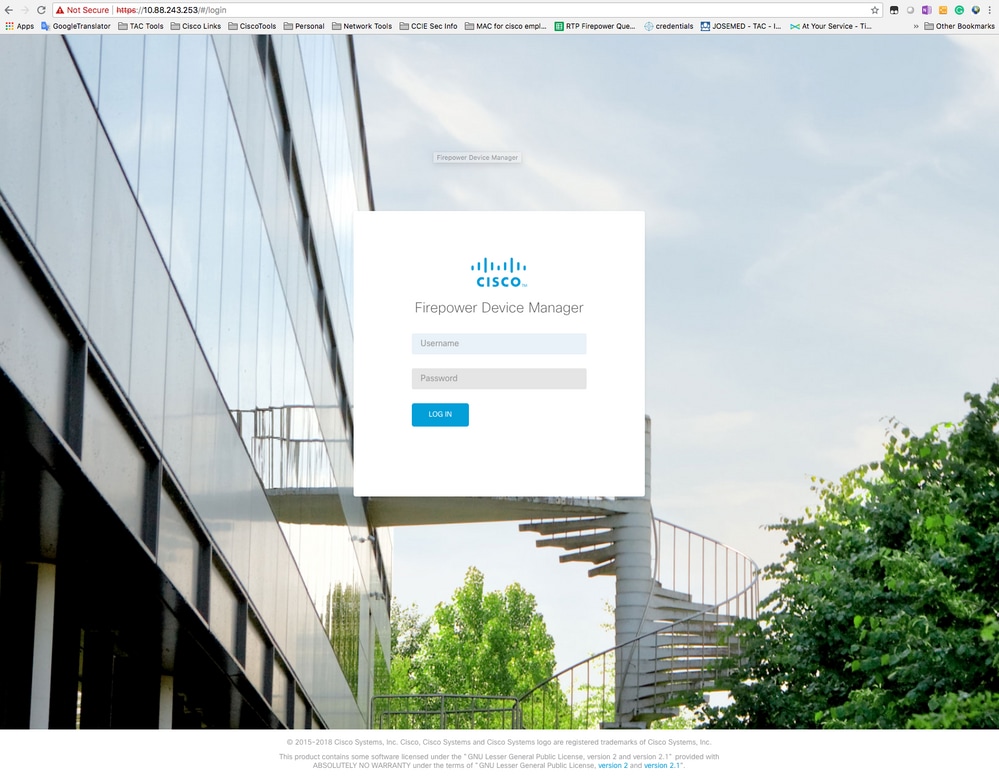

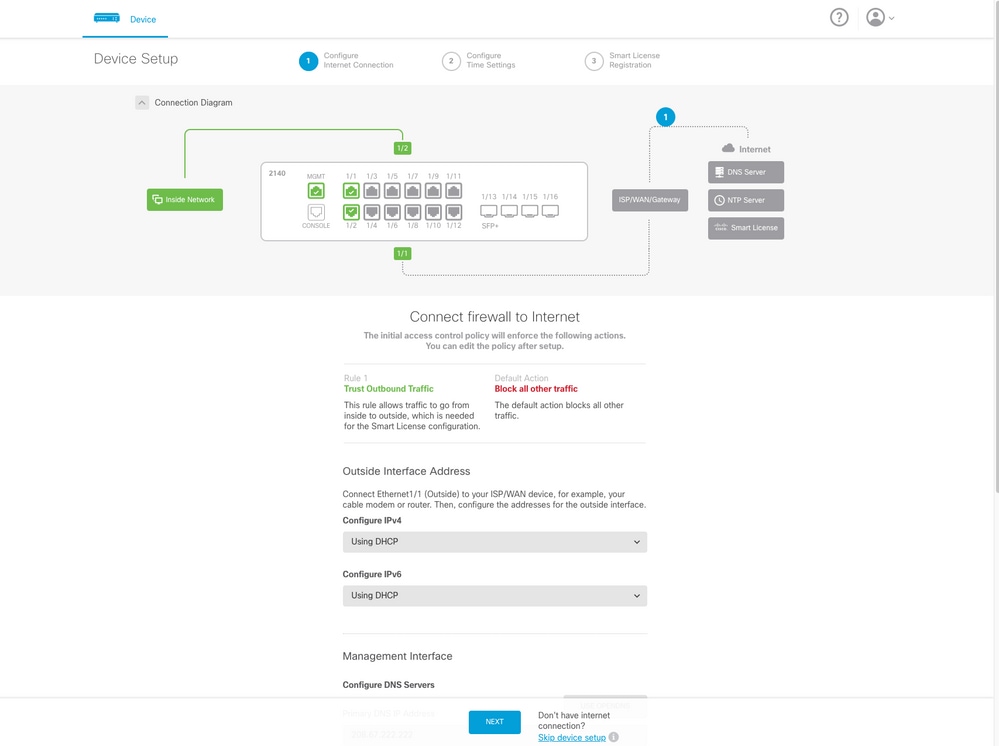

5. Open een browser en https in het IP-adres dat u hebt geconfigureerd om de FTD te beheren. Dit kan de FDM (On-Box) manager openen.

6. Meld u aan en gebruik de standaard beveiligde firewall-referenties, gebruikersnaam, beheerder en wachtwoord Admin123.

Verifiëren

1. Controleer de netwerkinstellingen die u voor de FTD hebt geconfigureerd met de volgende opdracht.

> show network

===============[ System Information ]===============

Hostname : firepower

DNS Servers : 10.67.222.222

10.67.220.220

Management port : 8305

IPv4 Default route

Gateway : 10.88.243.129

==================[ management0 ]===================

State : Enabled

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 00:2C:C8:41:09:80

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.88.243.253

Netmask : 255.255.255.128

Broadcast : 10.88.243.255

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled2. Controleer het beheertype dat u voor de FTD hebt geconfigureerd met de volgende opdracht.

> show managers

Managed locally.

Gerelateerde informatie

Feedback

Feedback