Testen van outdoorbraakfilter URL-herschrijven

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Uitbraakfilters (OF) Berichtwijzigingsoptie kunt testen voor URL-herschrijven.

Achtergrondinformatie

Als het niveau van de berichtdreiging de drempel van de berichtwijziging overschrijdt, herschrijft de functie Outbreak Filters alle URL's in het bericht om de gebruiker om te leiden naar de pagina van de de Web security as van Cisco als zij op een van hen klikken. AsyncOS schrijft alle URL's in een bericht behalve de URL's die naar geypasseerde domeinen wijzen.

De volgende opties zijn beschikbaar voor URL-herschrijven:

- Alleen inschakelen voor niet-ondertekende berichten. Met deze optie kan AsyncOS URL’s herschrijven in niet-ondertekende berichten die voldoen aan de drempel voor wijziging van het bericht, maar niet ondertekende berichten. Cisco raadt het gebruik van deze instelling aan voor URL-herschrijven.

Opmerking: Het e-mailsecurity apparaat kan URL's herschrijven in een door DomainKeys/DKIM ondertekend bericht en de handtekening van het bericht ongeldig maken als een server of apparaat op uw netwerk anders dan het e-mailsecurity apparaat verantwoordelijk is voor het controleren van de DomainKeys/DKIM-handtekening. Het apparaat overweegt een bericht dat is getekend als het versleuteld is met S/MIME of als het een S/MIME-handtekening bevat.

-

Het e-mailsecurity apparaat kan URL's herschrijven in een door DomainKeys/DKIM ondertekend bericht en de handtekening van het bericht ongeldig maken als een server of apparaat op uw netwerk anders dan het e-mailsecurity apparaat verantwoordelijk is voor het controleren van de DomainKeys/DKIM-handtekening.

Het apparaat overweegt een bericht dat is getekend als het versleuteld is met S/MIME of als het een S/MIME-handtekening bevat.

- Schakel voor alle berichten in. Met deze optie kan AsyncOS URL’s herschrijven in alle berichten die voldoen aan de drempel voor wijziging van het bericht, inclusief ondertekende, of deze overschrijden. Als AsyncOS een ondertekend bericht wijzigt, wordt de handtekening ongeldig.

- Uitschakelen. Deze optie schakelt URL herschrijven voor Outbreak Filters uit.

U kunt een beleid wijzigen om URLs aan bepaalde domeinen van wijziging uit te sluiten. Om domeinen te omzeilen, voer het IPv4 adres, IPv6 adres, CIDR bereik, hostname, partiële hostname of domein in het veld Scannen in het domein van het Domein Bypass Domain in. Meerdere items scheiden met behulp van komma's.

De scanfunctie van het domein omzeilen is vergelijkbaar met, maar onafhankelijk van, de globale lijst die door URL-filtering wordt gebruikt. Zie "Whitelists maken voor URL-filtering" in de ESA-gebruikershandleiding voor meer informatie over die lijst.

Testen van outdoorbraakfilter URL-herschrijven

Er zijn twee opties om de ESE te testen.

Testen van deel 1

Voeg een kwaadaardige URL toe in het e-maillichaam. Safe test URL die kan worden gebruikt:

http://malware.testing.google.test/testing/malware/

Indien verzonden, zou het voorbeeld van de postlogboeken gelijkaardig aan het volgende moeten bevatten:

Tue Jul 3 09:31:38 2018 Info: MID 185843 Outbreak Filters: verdict positive

Tue Jul 3 09:31:38 2018 Info: MID 185843 Threat Level=5 Category=Malware Type=Malware

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten URL u'http://malware.testing.google.test/testing/malware/'

Tue Jul 3 09:31:38 2018 Info: MID 185843 rewritten to MID 185844 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185843 done

Tue Jul 3 09:31:38 2018 Info: MID 185844 Virus Threat Level=5

Tue Jul 3 09:31:38 2018 Warning: MID 185844 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:31:38 2018 Info: MID 185844 rewritten to MID 185845 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185844 done

Tue Jul 3 09:31:38 2018 Info: Message finished MID 185846 done

Tue Jul 3 09:31:38 2018 Info: MID 185845 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Malware: Malware)

Tue Jul 3 09:31:38 2018 Info: MID 185845 queued for delivery

Houd er rekening mee dat de e-maillogs ons "herschreven URL" laten zien, dat BEWAAR deze URL opnieuw heeft geschreven via de Cisco web security proxy. Let er ook op dat het bericht in de Outbreak Quarantine staat, zoals hier in ons voorbeeld wordt getoond.

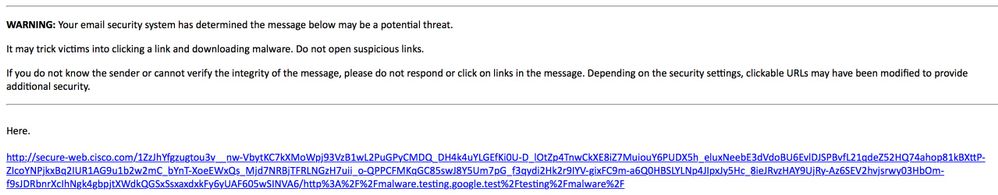

Het eindresultaat is dat de geleverde e-mail-instantie de volgende informatie bevat:

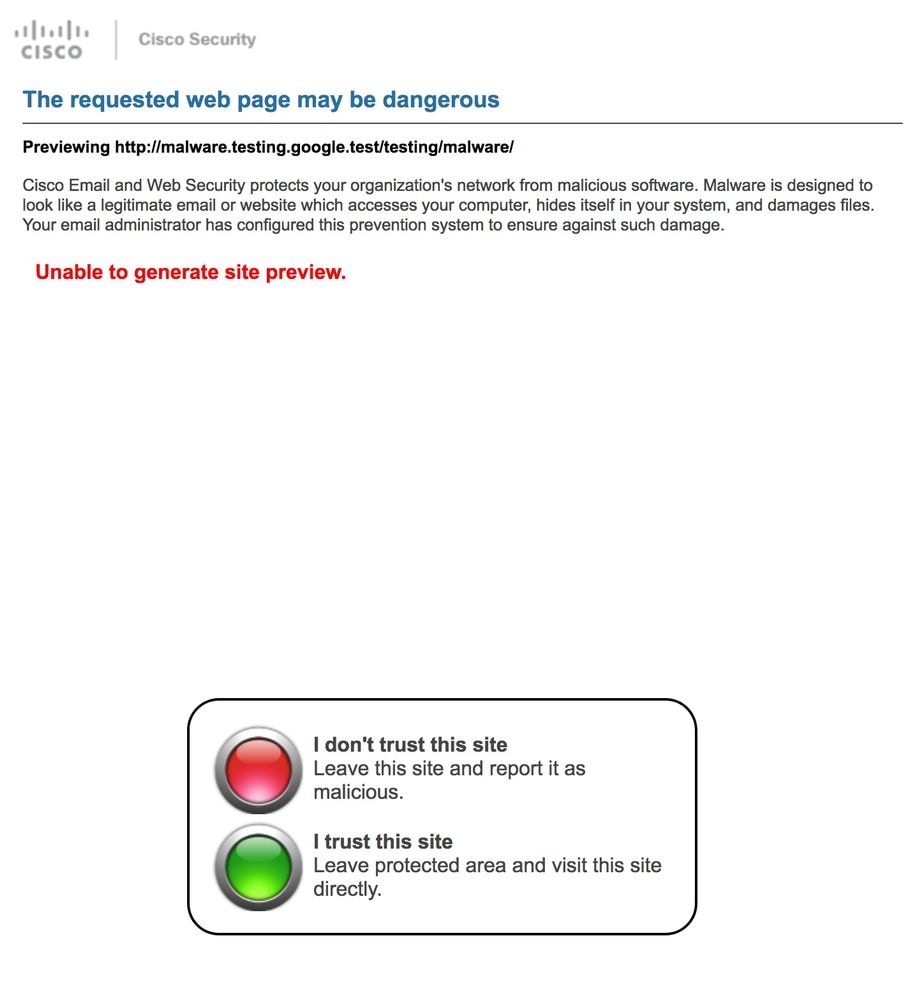

Wanneer de eindgebruiker nu de e-mail ontvangt, klikt u op de herschreven URL, dan worden ze opnieuw gericht naar de Cisco web security proxy en zie:

Opmerking: "Kan site voorbeeldweergave niet genereren" wordt weergegeven op basis van de HTML/codering van de oorspronkelijke URL of website. Een website met CSS, HTML-ruiten of complexe weergave kan geen site-voorvertooning genereren.

Testen van deel 2

De tweede optie is gegevens met de e-mailinstantie of bijlage op te nemen om van de activatie gebruik te kunnen maken.

Er zijn twee opties om te slagen:

- Maak een bestand (een eenvoudig tekstbestand doet het) met de naam "hallo.voftest" tussen de grootte van 25000 en 30000 bytes, en voeg dat bestand aan uw teste-mail toe. Dit zal de virusbeslagregels in werking stellen.

- Plaats de volgende GTUBE ("Generic Test for Unsolicated Bulk Email") 72-byte testtekst in de behuizing van een e-mail:

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTPHISH-STANDARD-ANTI-PHISH-TEST-EMAIL*C.34X

Dit zal leiden tot de invoering van de nieuwe regels en de phish-regels. Het voorbeeld Mail logs moet ongeveer gelijk zijn aan het volgende:

Tue Jul 3 09:44:12 2018 Info: MID 185880 Outbreak Filters: verdict positive

Tue Jul 3 09:44:12 2018 Info: MID 185880 Threat Level=5 Category=Phish Type=Phish

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten URL u'https://www.simplesite.com/'

Tue Jul 3 09:44:12 2018 Info: MID 185880 rewritten to MID 185881 by url-threat-protection filter 'Threat Protection'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185880 done

Tue Jul 3 09:44:12 2018 Info: MID 185881 Virus Threat Level=5

Tue Jul 3 09:44:12 2018 Warning: MID 185881 Failed to add disclaimer as header. Disclaimer has been added as attachment.

Tue Jul 3 09:44:12 2018 Info: MID 185881 rewritten to MID 185882 by add-heading filter 'Heading Stamping'

Tue Jul 3 09:44:12 2018 Info: Message finished MID 185881 done

Tue Jul 3 09:44:13 2018 Info: MID 185882 enqueued for transfer to centralized quarantine "Outbreak" (Outbreak rule Phish: Phish)

Tue Jul 3 09:44:13 2018 Info: MID 185882 queued for delivery

Houd er rekening mee dat de e-maillogs ons "herschreven URL" laten zien, dat BEWAAR deze URL opnieuw heeft geschreven via de Cisco web security proxy. Let er ook op dat het bericht in de Outbreak Quarantine staat, zoals hier in ons voorbeeld wordt getoond.

Het eindresultaat is dat de geleverde e-mail-instantie de volgende informatie bevat:

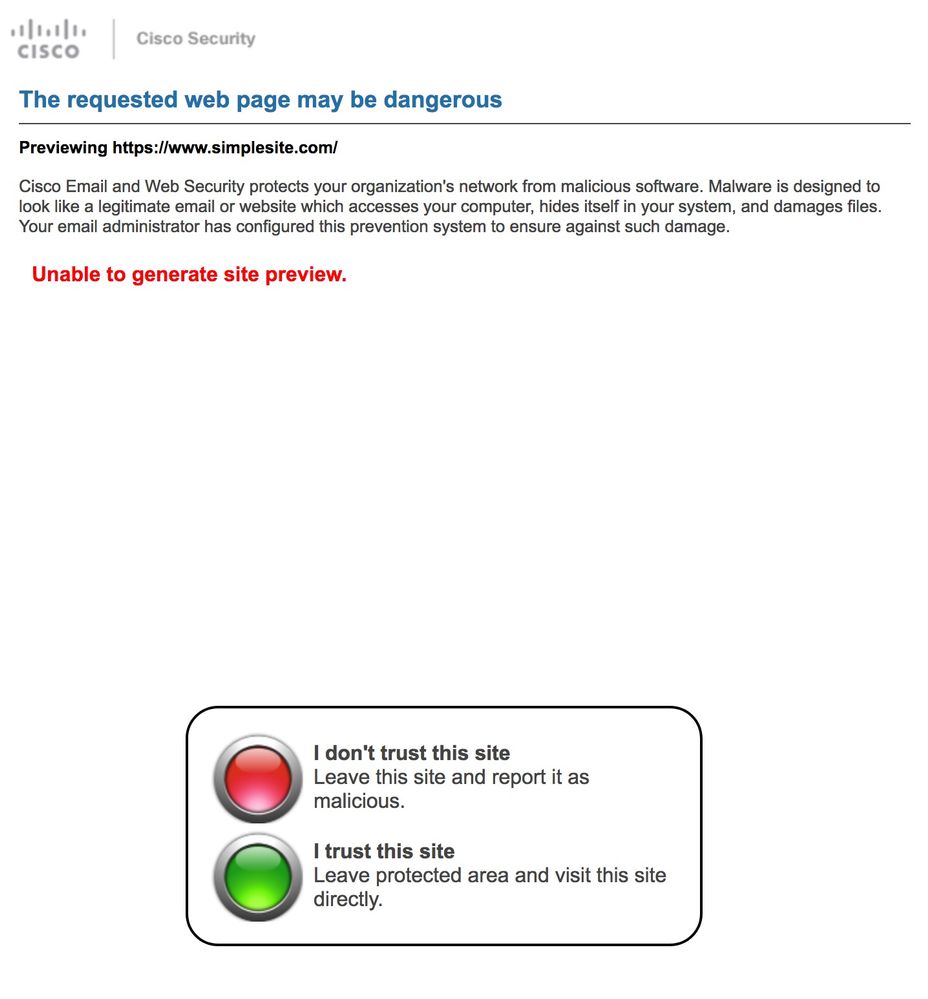

Wanneer de eindgebruiker nu de e-mail ontvangt, klikt u op de herschreven URL, dan worden ze opnieuw gericht naar de Cisco web security proxy en zie:

Opmerking: "Kan site voorbeeldweergave niet genereren" wordt weergegeven op basis van de HTML/codering van de oorspronkelijke URL of website. Een website met CSS, HTML-ruiten of complexe weergave kan geen site-voorvertooning genereren.

Gerelateerde informatie

- Cisco e-mail security eindgebruikershandleidingen

- Technische ondersteuning en documentatie – Cisco Systems

| Gebruik: x-advertentie = uitbraak |

Bijgedragen door Cisco-engineers

- Robert SherwinCisco e-mail security tijd

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback