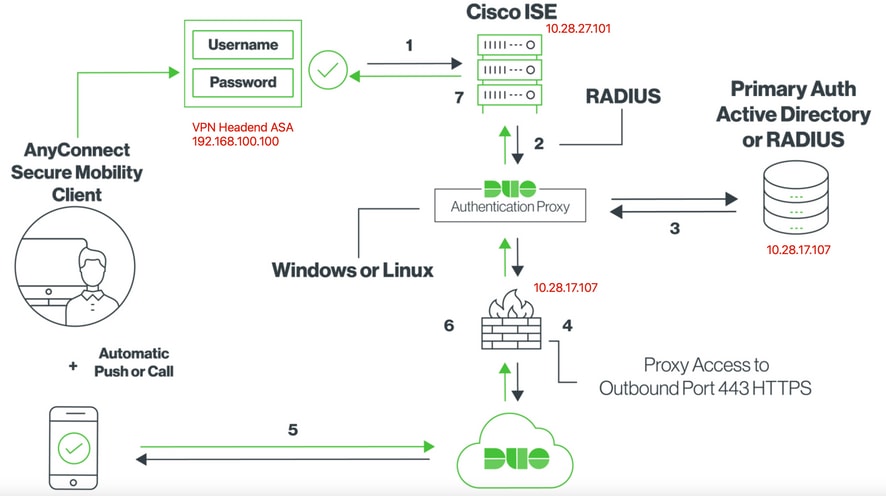

- Primaire verificatie gestart bij Cisco ISE.

- Cisco ASA verzendt een verificatieverzoek naar de Duo Authentication Proxy.

- Bij primaire verificatie wordt Active Directory of RADIUS gebruikt.

- Duo Authentication Proxy-verbinding tot stand gebracht met Duo Security via TCP-poort 443.

- Secundaire verificatie via de service van Duo Security.

- Duo-verificatieproxy ontvangt verificatierespons.

- Cisco ISE-toegang verleend.

Gebruikersaccounts:

- Active Directory Admin: Dit wordt gebruikt als de directory-account zodat de Duo Auth Proxy zich kan binden aan de Active Directory-server voor primaire verificatie.

- Active Directory-testgebruiker

- Duo-testgebruiker voor secundaire verificatie

Active Directory-configuraties

Windows-server is vooraf geconfigureerd met Active Directory Domain-services.

Opmerking: Als RADIUS Duo Auth Proxy Manager op dezelfde Active Directory-hostcomputer wordt uitgevoerd, moeten de NPS-rollen (Network Policy Server) worden verwijderd. Als beide RADIUS-services worden uitgevoerd, kunnen ze conflicteren en de prestaties beïnvloeden.

Om AD-configuratie voor verificatie en gebruikersidentiteit op Remote Access VPN-gebruikers te bereiken, zijn een paar waarden vereist.

Al deze gegevens moeten worden gemaakt of verzameld op de Microsoft Server voordat de configuratie kan worden gedaan op de ASA en Duo Auth proxy server.

De belangrijkste waarden zijn:

- Domeinnaam. Dit is de domeinnaam van de server. In deze configuratiehandleiding is agarciam.cisco de domeinnaam.

- IP-adres van de server/volledig gekwalificeerd domeinnaam (FQDN). Het IP-adres of FQDN dat wordt gebruikt om de Microsoft-server te bereiken. Als een FQDN wordt gebruikt, moet een DNS-server worden geconfigureerd binnen ASA en Duo Auth proxy om de FQDN op te lossen.

In deze configuratiehandleiding is deze waarde agarciam.cisco (die oplost tot 10.28.17.107).

- Serverpoort. De haven die wordt gebruikt door de LDAP-service. Standaard gebruiken LDAP en STARTTLS TCP-poort 389 voor LDAP en LDAP over SSL (LDAPS) gebruikt TCP-poort 636.

- Root CA. Als LDAPS of STARTTLS wordt gebruikt, is de root-CA vereist die wordt gebruikt om het SSL-certificaat te ondertekenen dat door LDAPS wordt gebruikt.

- Directory gebruikersnaam en wachtwoord. Dit is de account die door de Duo Auth-proxyserver wordt gebruikt om zich aan de LDAP-server te binden en gebruikers te verifiëren en naar gebruikers en groepen te zoeken.

- Base en Group Distinguished Name (DN) De Base DN is het vertrekpunt voor Duo Auth proxy en vertelt de Active Directory om te beginnen met het zoeken naar en authenticeren van gebruikers.

In deze configuratiehandleiding wordt het hoofddomein agarciam.cisco gebruikt als basis-DN en is DN Group Duo-USERS.

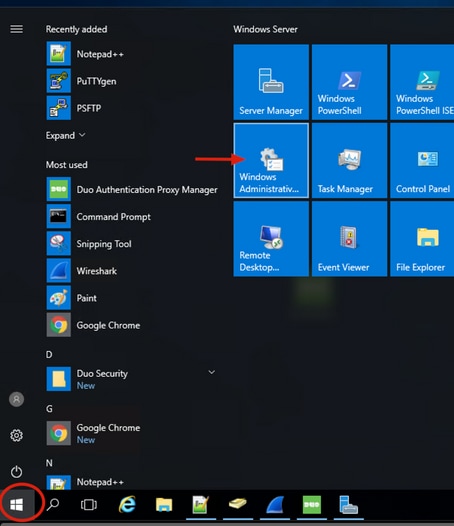

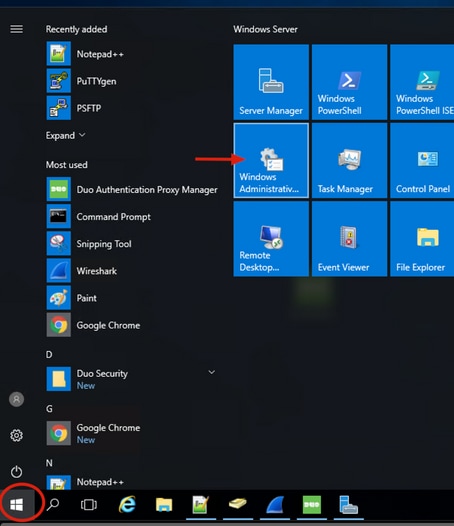

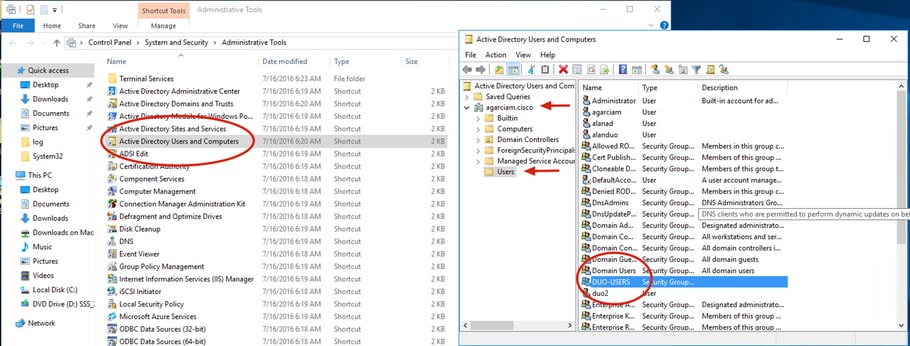

1. Om een nieuwe Duo-gebruiker toe te voegen, bladert u op Windows Server naar het Windows-pictogram linksonder en klikt u op Windows-beheerprogramma's, zoals weergegeven in de afbeelding.

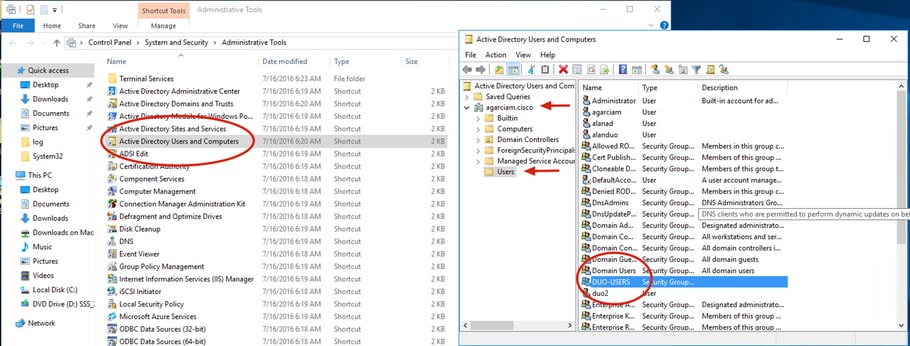

2. Navigeer in het venster Windows-beheerprogramma's naar Active Directory-gebruikers en -computers.

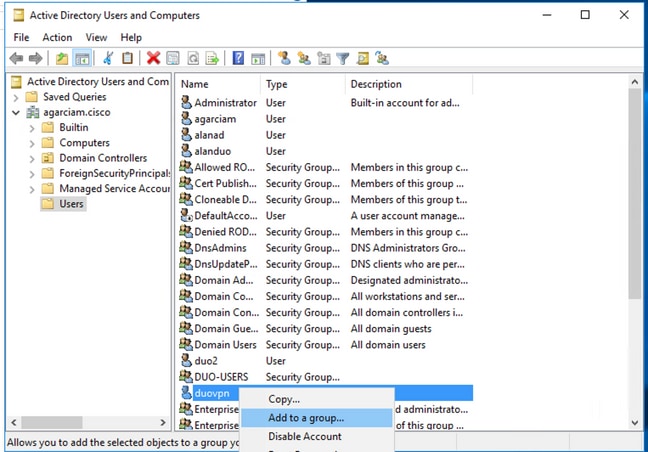

Vouw in het deelvenster Gebruikers en computers van Active Directory de domeinoptie uit en navigeer naar de map Gebruikers.

In dit configuratievoorbeeld wordt Duo-USERS gebruikt als de doelgroep voor secundaire verificatie.

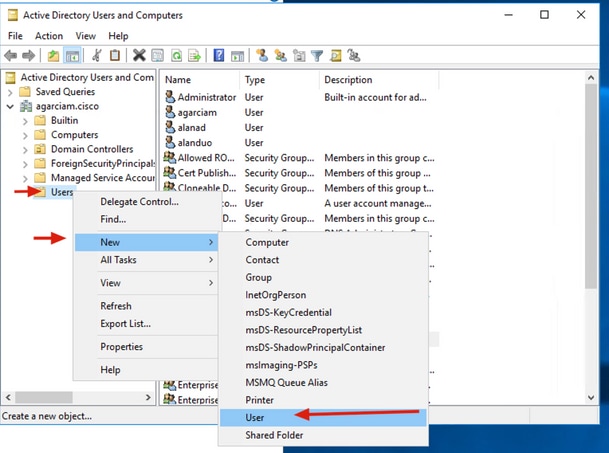

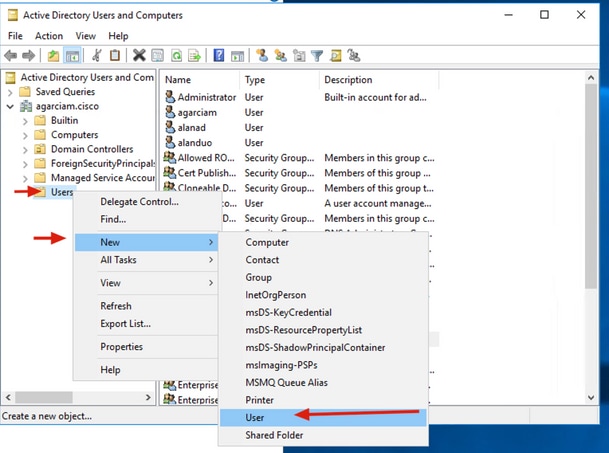

3. Klik met de rechtermuisknop op de map Gebruikers en selecteer Nieuw > Gebruiker, zoals weergegeven in de afbeelding.

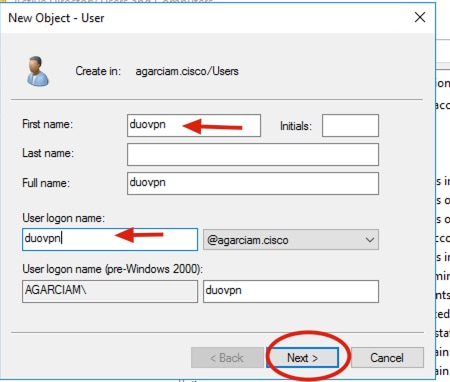

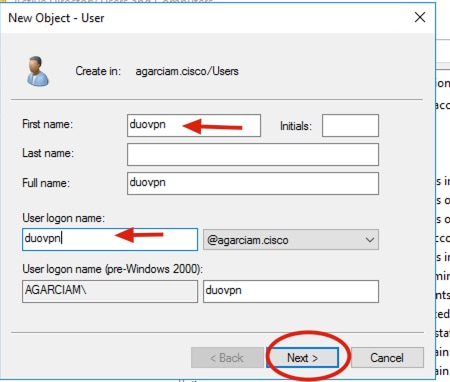

4. Geef in het venster Nieuw object-gebruiker de identiteitskenmerken voor deze nieuwe gebruiker op en klik op Volgende, zoals in de afbeelding wordt weergegeven.

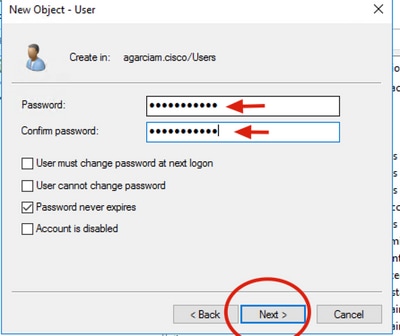

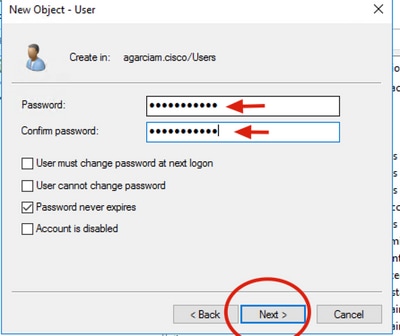

5. Bevestig het wachtwoord en klik op Volgende, en Voltooi vervolgens zodra de gebruikersgegevens zijn geverifieerd.

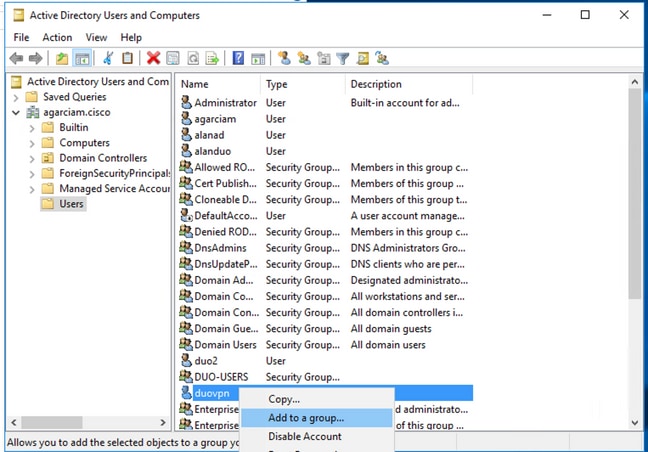

6. Wijs de nieuwe gebruiker toe aan een specifieke groep, klik met de rechtermuisknop en selecteer Toevoegen aan een groep, zoals in de afbeelding wordt weergegeven.

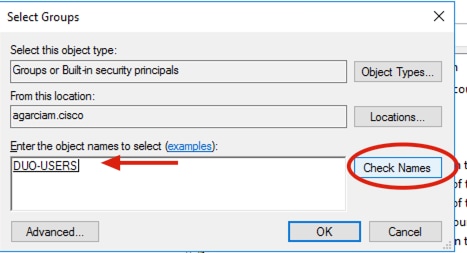

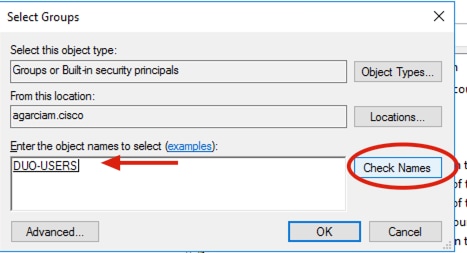

7. Typ in het deelvenster Groepen selecteren de naam van de gewenste groep en klik op Namen controleren.

Selecteer vervolgens de naam die overeenkomt met uw criteria en klik op OK.

8. Dit is de gebruiker die in dit document als voorbeeld wordt gebruikt.

DUO-configuraties

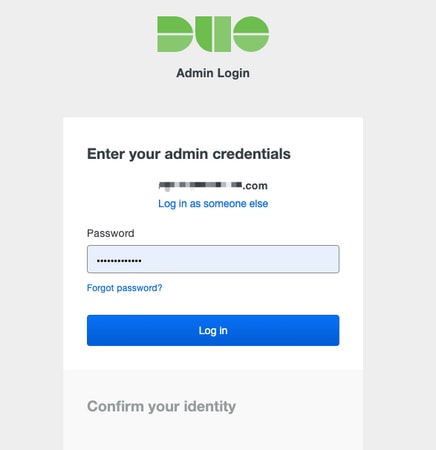

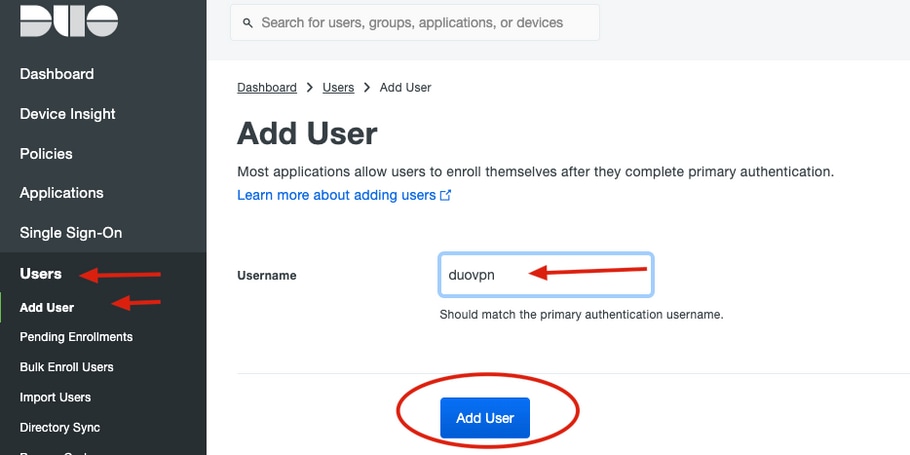

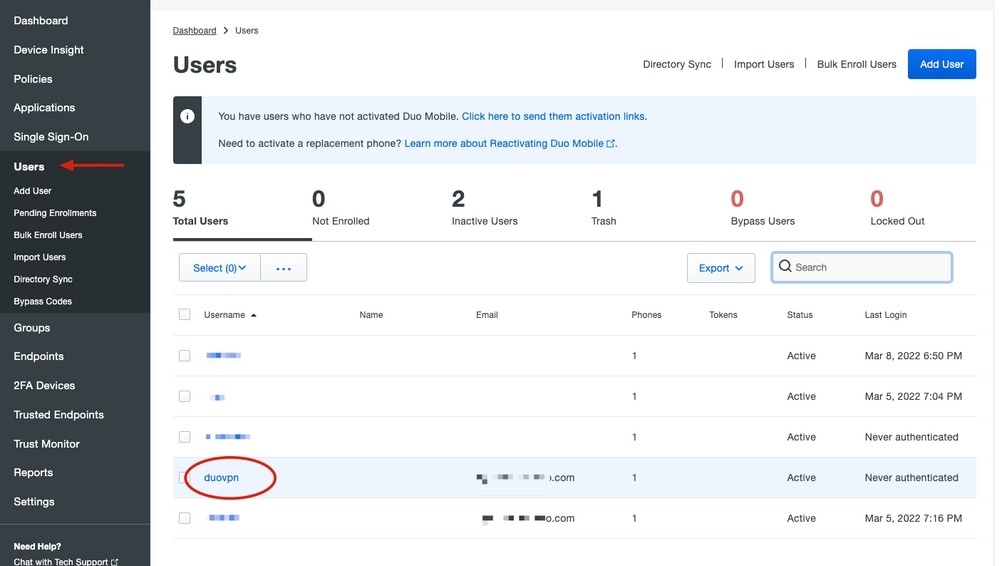

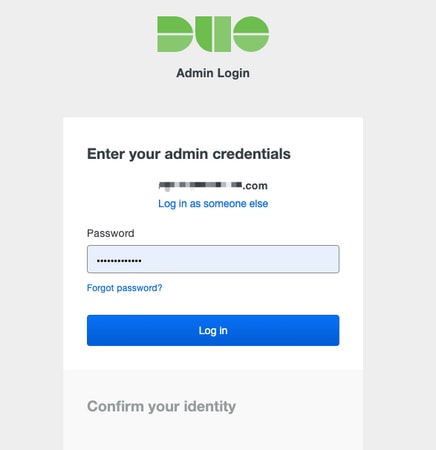

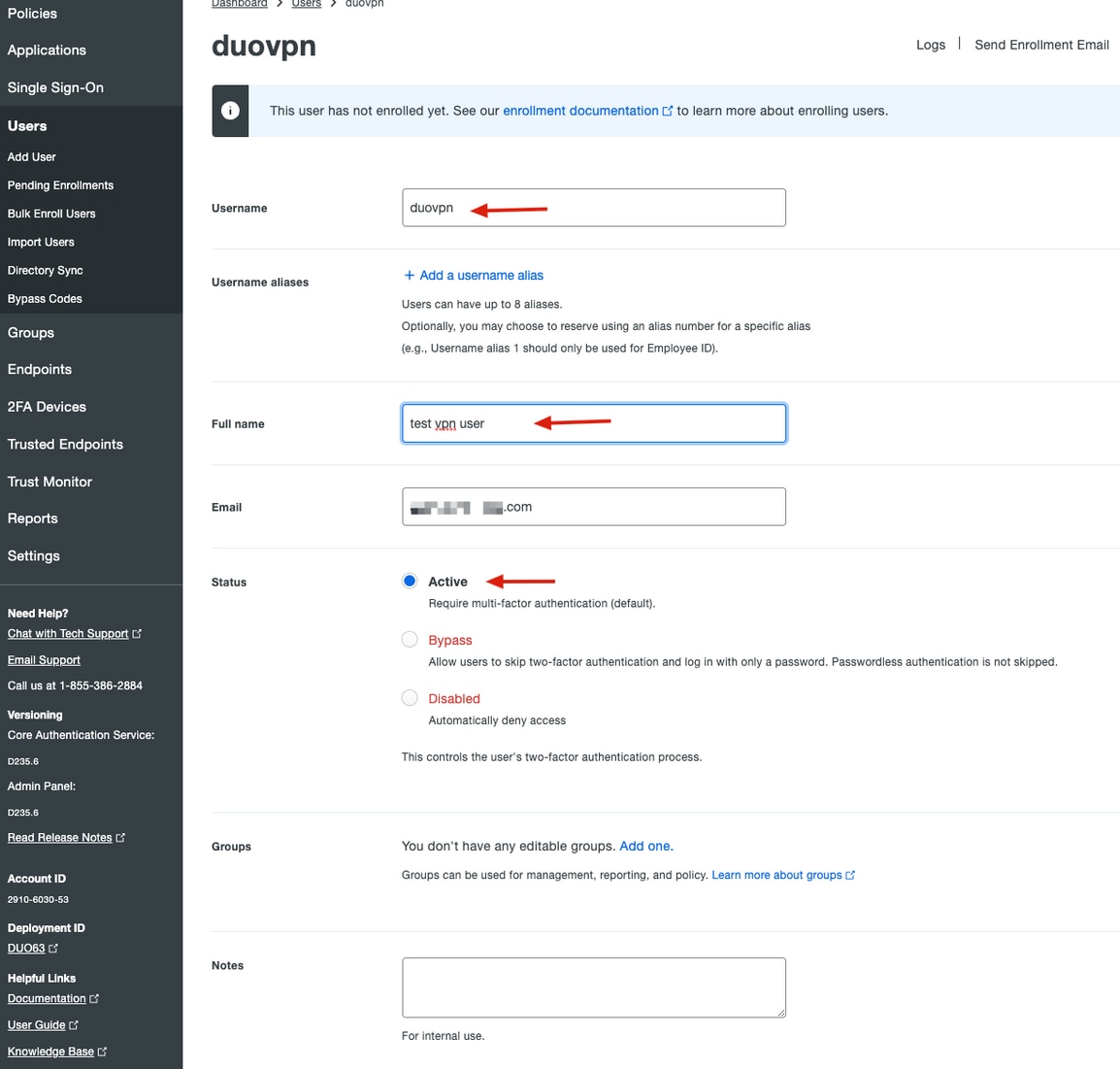

1. Meld u aan bij uw Duo Admin-portal.

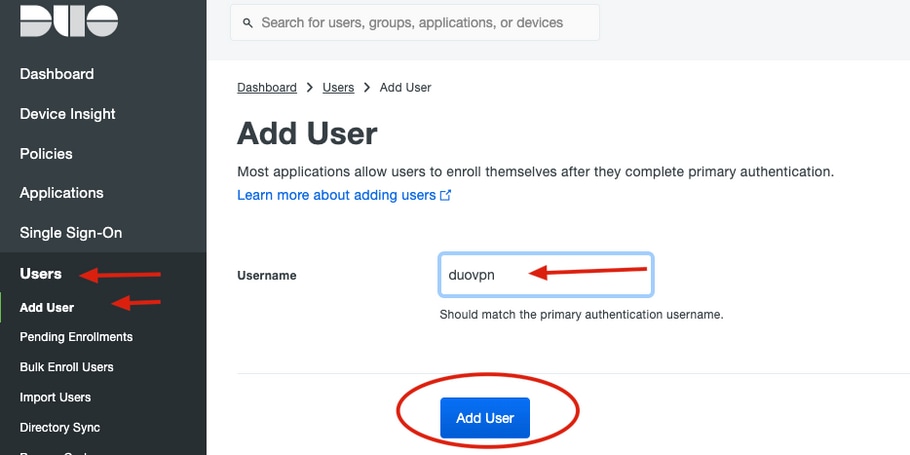

2.Navigeer in het linkerdeelvenster naar Gebruikers, klik op Gebruiker toevoegen en typ de naam van de gebruiker die overeenkomt met onze Active Domain-gebruikersnaam en klik vervolgens op Gebruiker toevoegen.

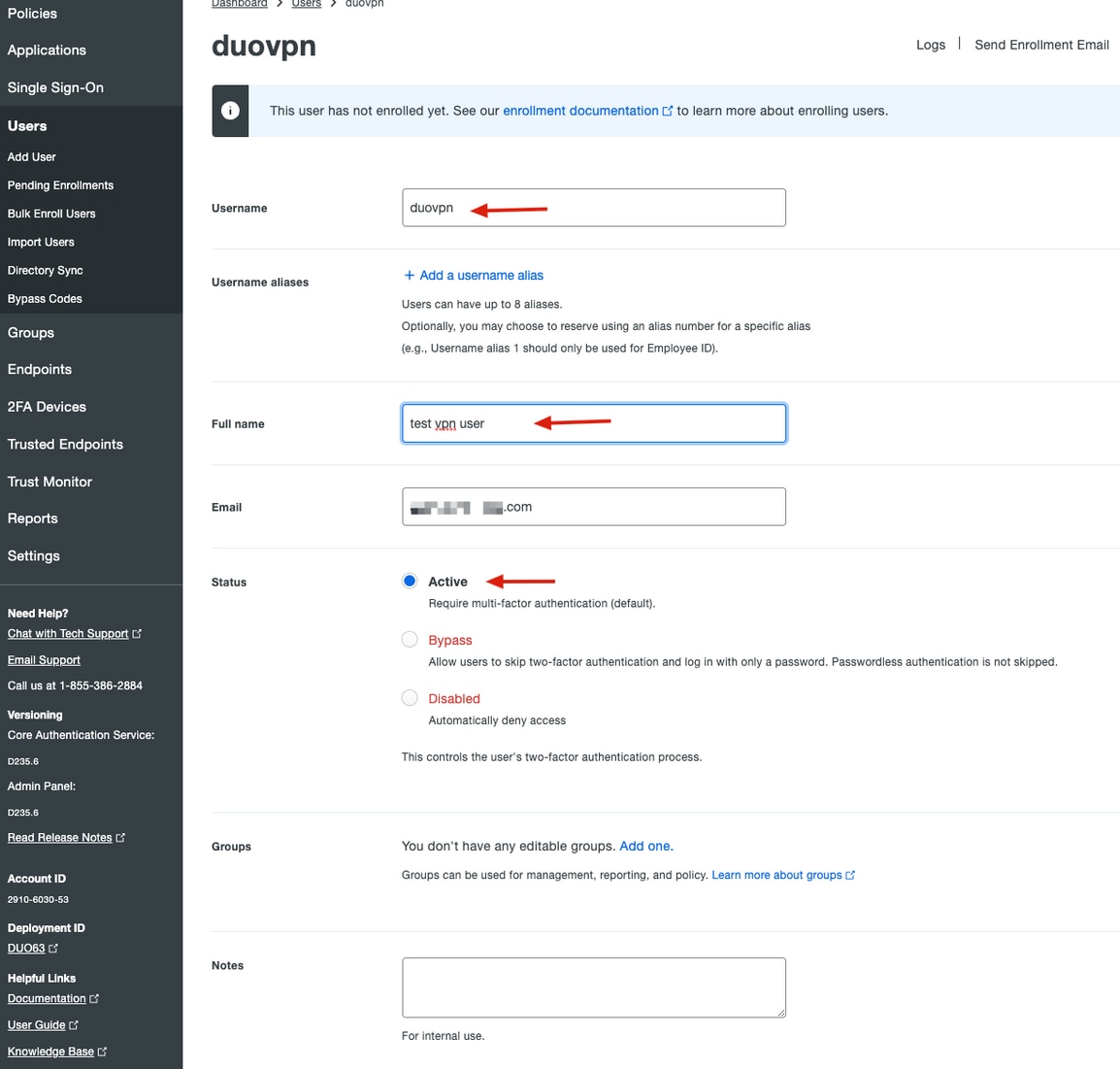

3. Vul in het nieuwe gebruikerspaneel alle benodigde informatie in.

4. Geef onder Gebruikersinstellingen de secundaire verificatiemethode op.

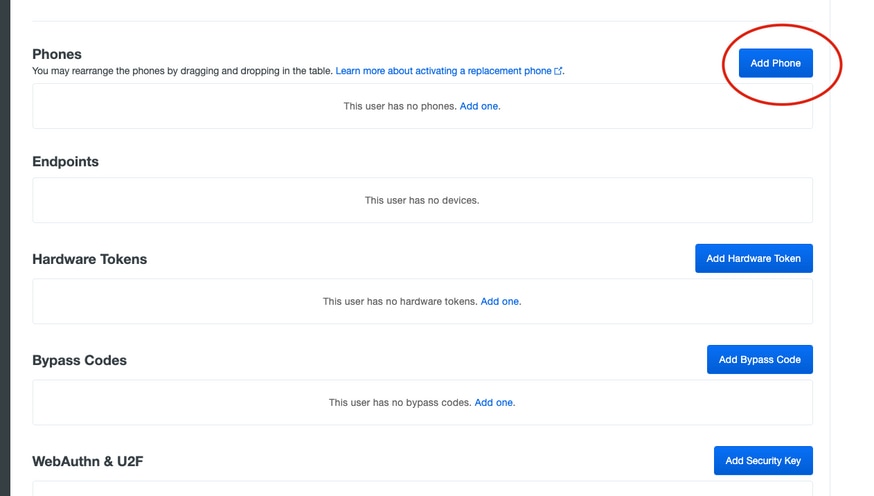

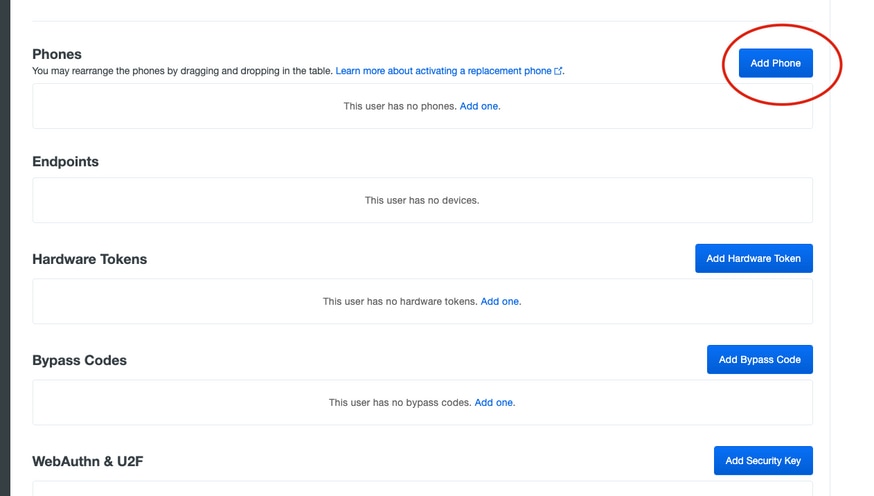

Opmerking: In dit document wordt de methode Duo push voor mobiele apparaten gebruikt, dus moet een telefoonapparaat worden toegevoegd.

Klik op Telefoon toevoegen.

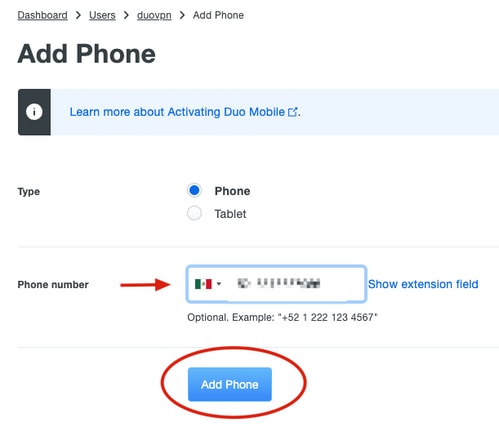

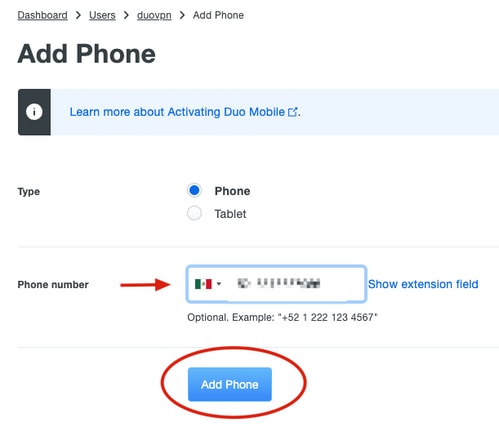

5. Typ het telefoonnummer van de gebruiker en klik op Telefoon toevoegen.

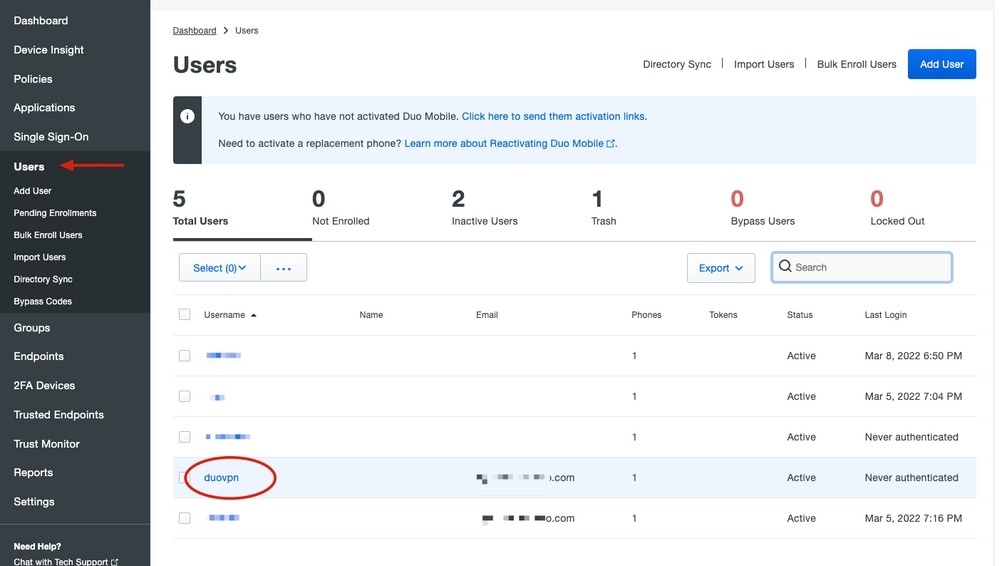

6. Navigeer in het linkerdeelvenster Duo-beheer naar Gebruikers en klik op de nieuwe gebruiker.

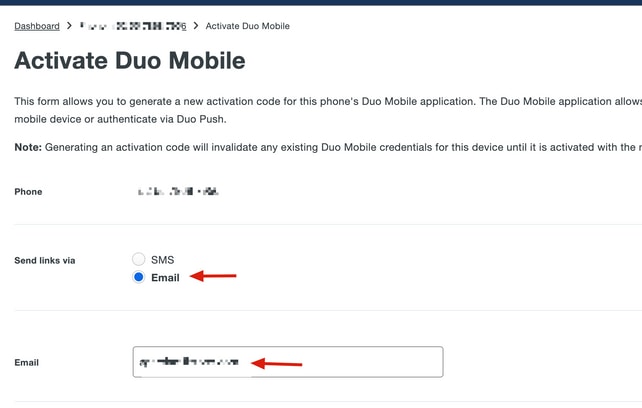

Opmerking: Als u op dit moment geen toegang hebt tot uw telefoon, kunt u de e-mailoptie selecteren.

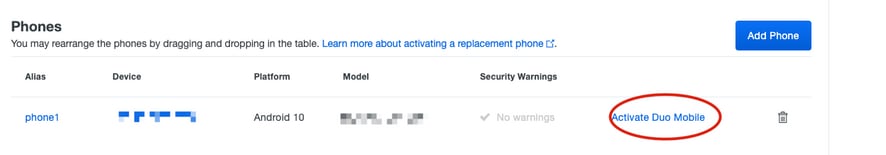

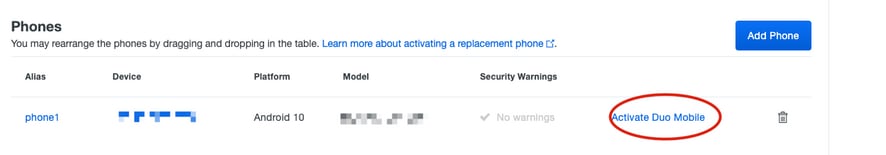

7.Navigeer naar het gedeelte Telefoons en klik op Duo Mobile activeren.

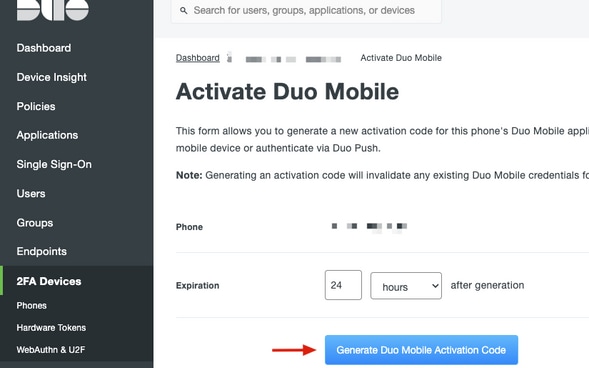

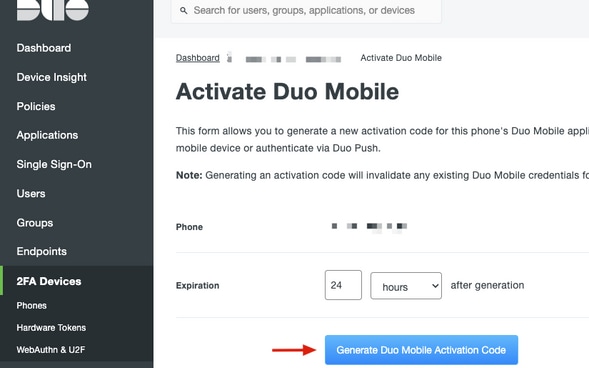

8. Klik op Mobiele activeringscode van Duo genereren.

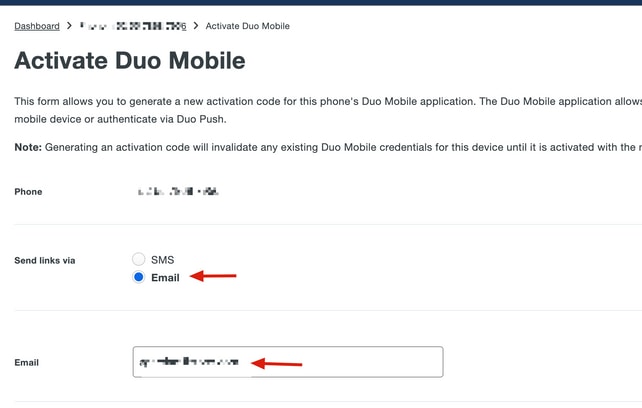

9. Selecteer E-mail om de instructies via e-mail te ontvangen, typ uw e-mailadres en klik op Instructies per e-mail verzenden.

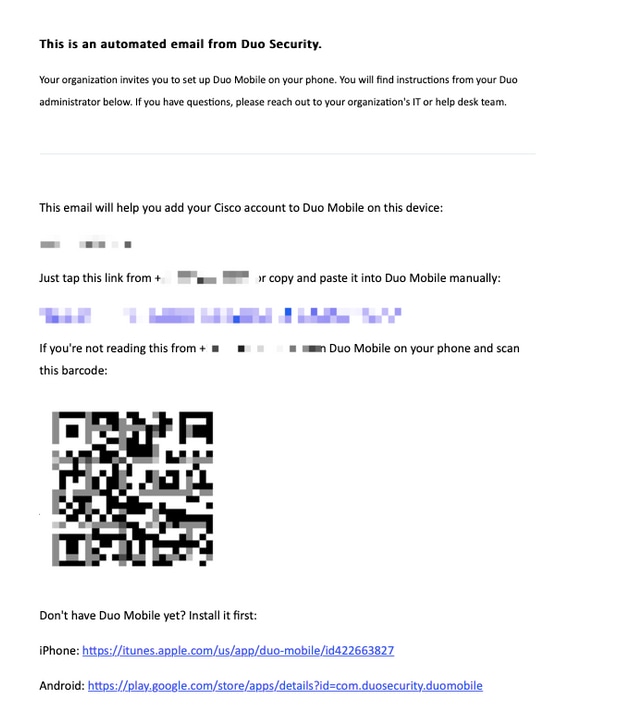

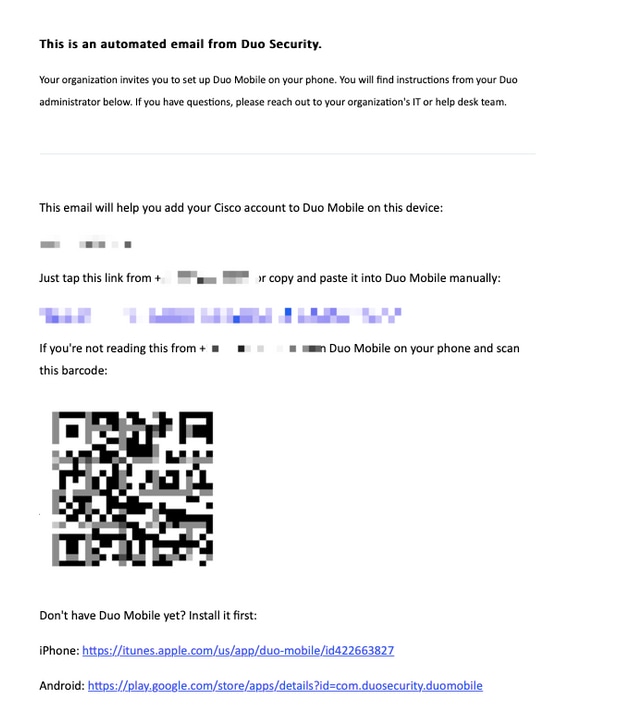

10. U ontvangt een e-mail met de instructies, zoals weergegeven in de afbeelding.

11. Open de Duo Mobile App vanaf uw mobiele apparaat en klik op Toevoegen, selecteer vervolgens QR-code gebruiken en scan de code in de e-mailinstructies.

12. Nieuwe gebruiker wordt toegevoegd aan uw Duo Mobile App.

Duo Auth-proxyconfiguratie

1. Download en installeer Duo Auth Proxy Manager van Cisco Duo Authentication.

Opmerking: In dit document wordt de Duo Auth Proxy Manager geïnstalleerd op dezelfde Windows Server waarop Active Directory-services worden gehost.

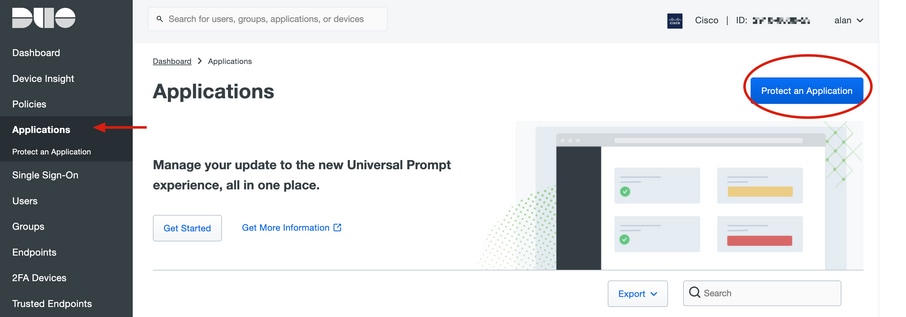

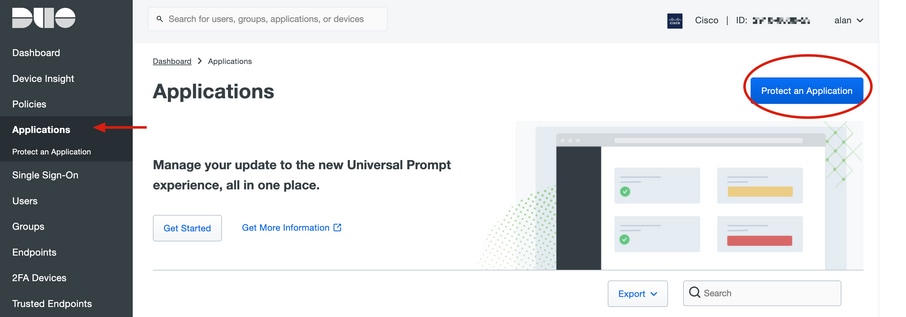

2. Navigeer in het paneel Duo Admin naar Toepassingen en klik op Een toepassing beveiligen.

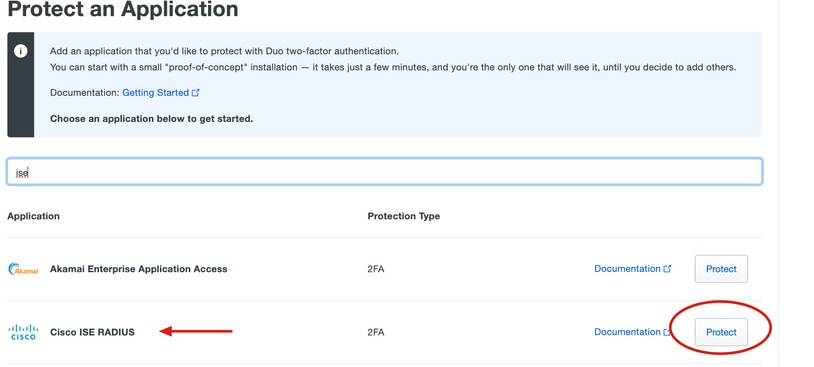

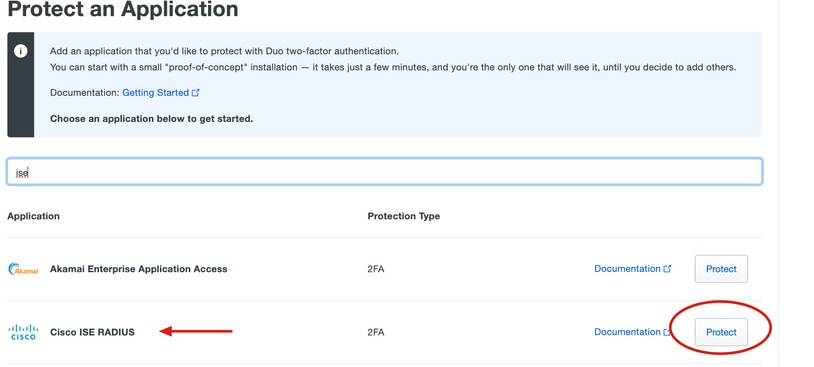

3. Zoek in de zoekbalk naar Cisco ISE Radius.

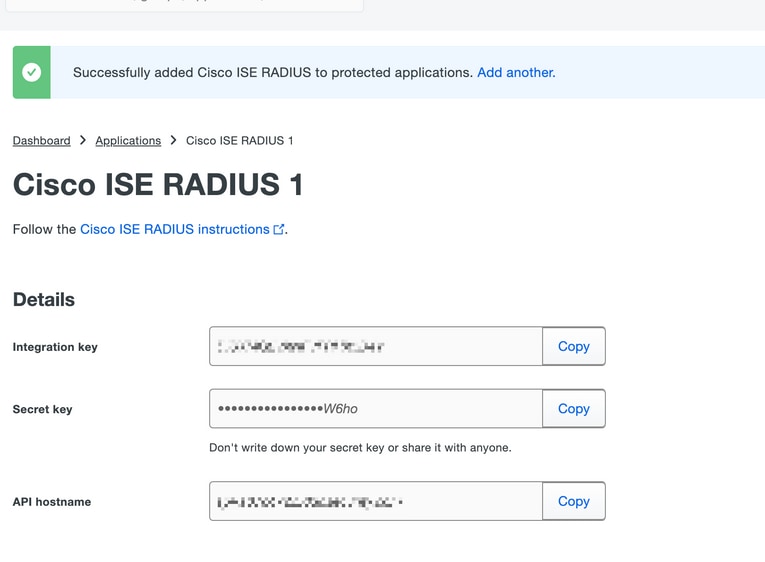

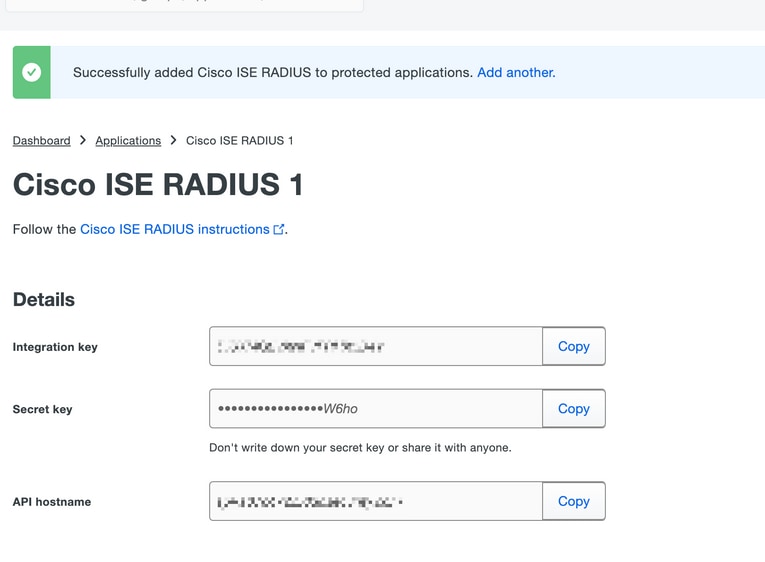

4. Kopieer de integratiesleutel, de geheime sleutel en de API-hostnaam. U hebt deze informatie nodig voor de configuratie van de Duo Authentication Proxy.

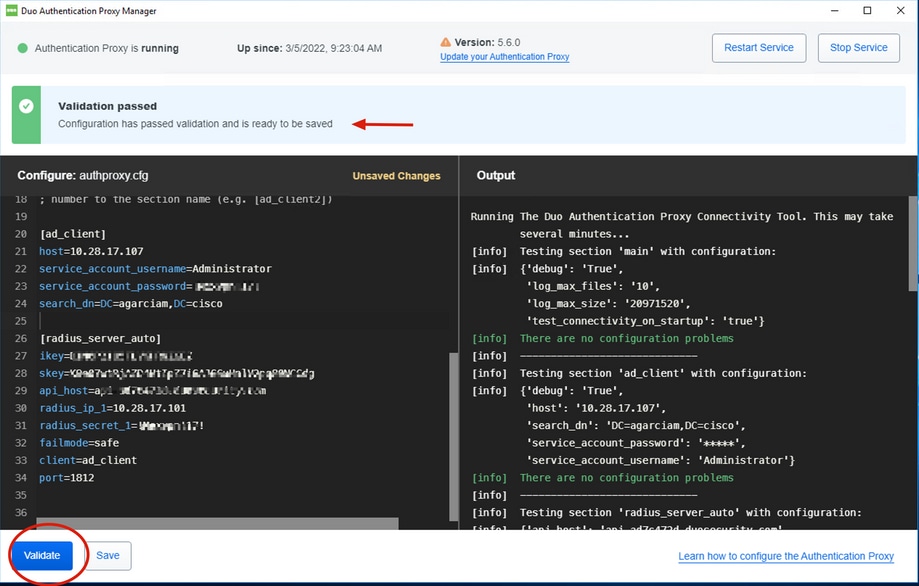

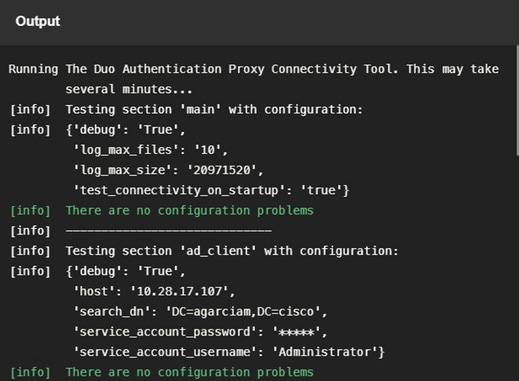

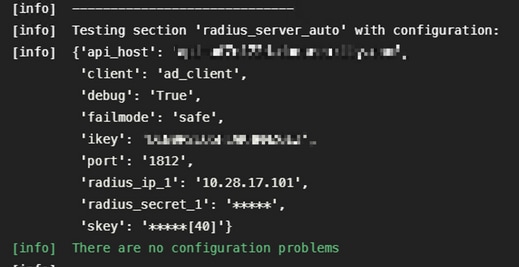

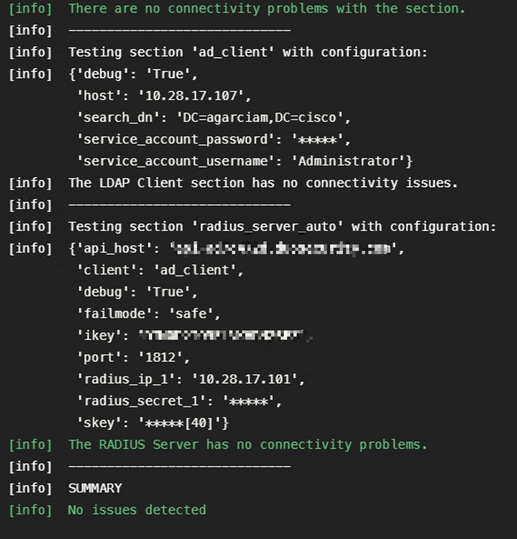

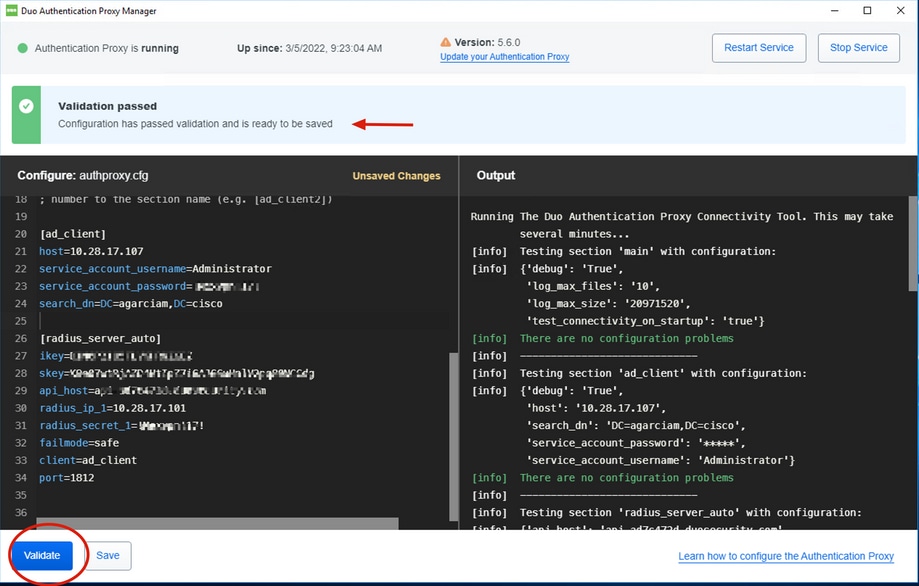

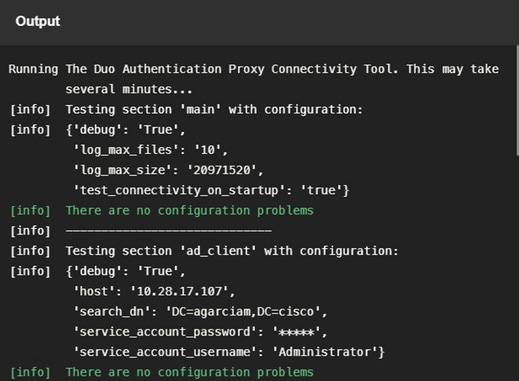

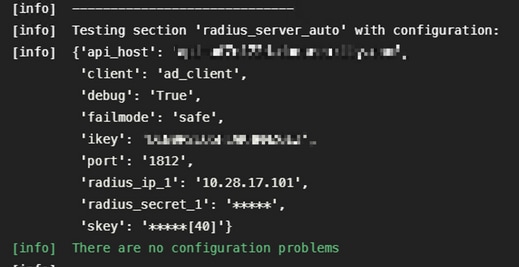

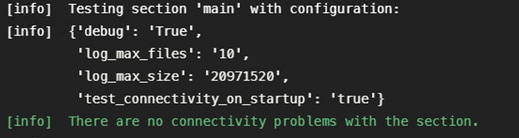

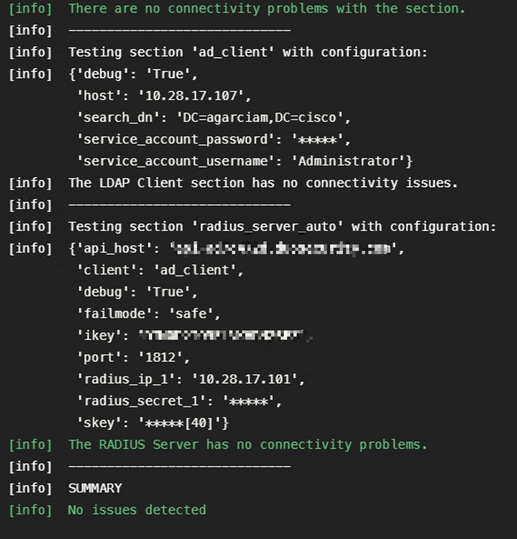

5. Voer de toepassing Duo Authentication Proxy Manager uit en voltooi de configuratie voor zowel Active Directory-client als ISE Radius Server en klik op Valideren.

Opmerking: als de validatie niet succesvol is, raadpleegt u het tabblad Foutopsporing voor meer informatie en corrigeert u dienovereenkomstig.

Cisco ISE-configuraties

1. Log in op de ISE Admin portal.

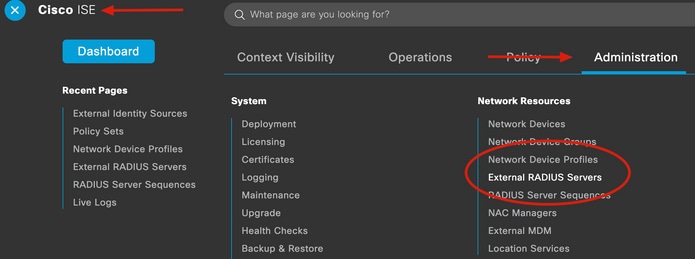

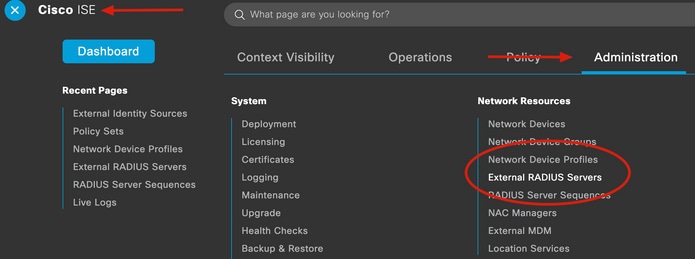

2.Vouw het tabblad Cisco ISE uit en navigeer naar Beheer, klik vervolgens op Netwerkbronnen en klik op Externe RADIUS-servers.

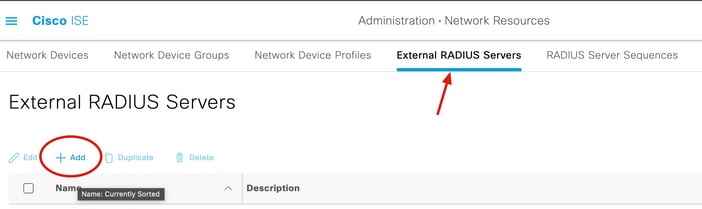

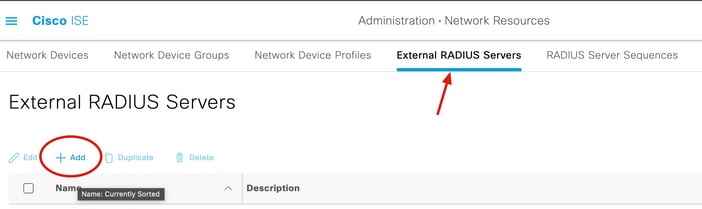

3. Klik op het tabblad Externe radiusservers op Toevoegen.

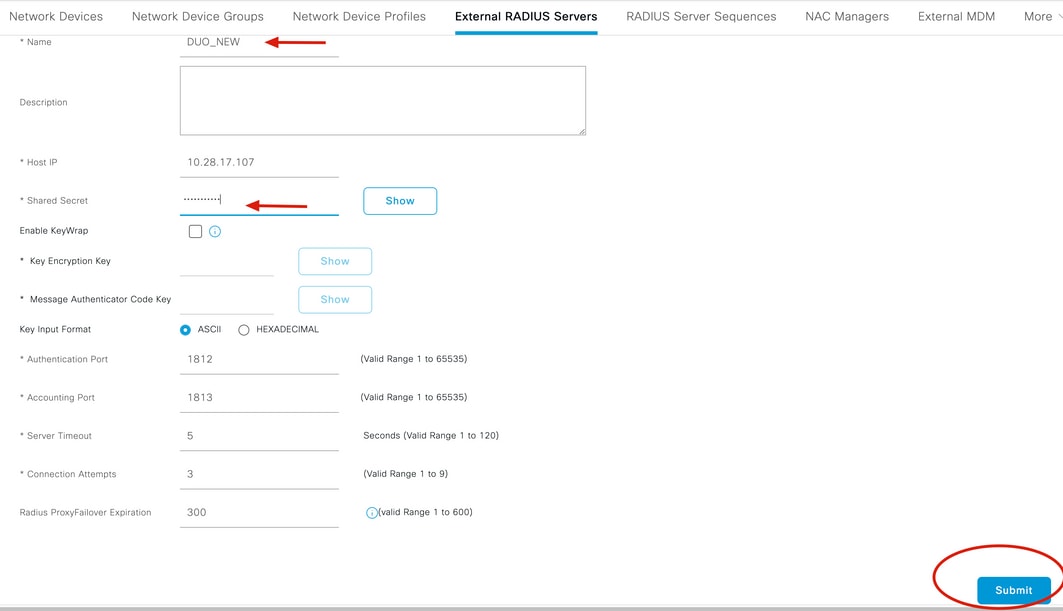

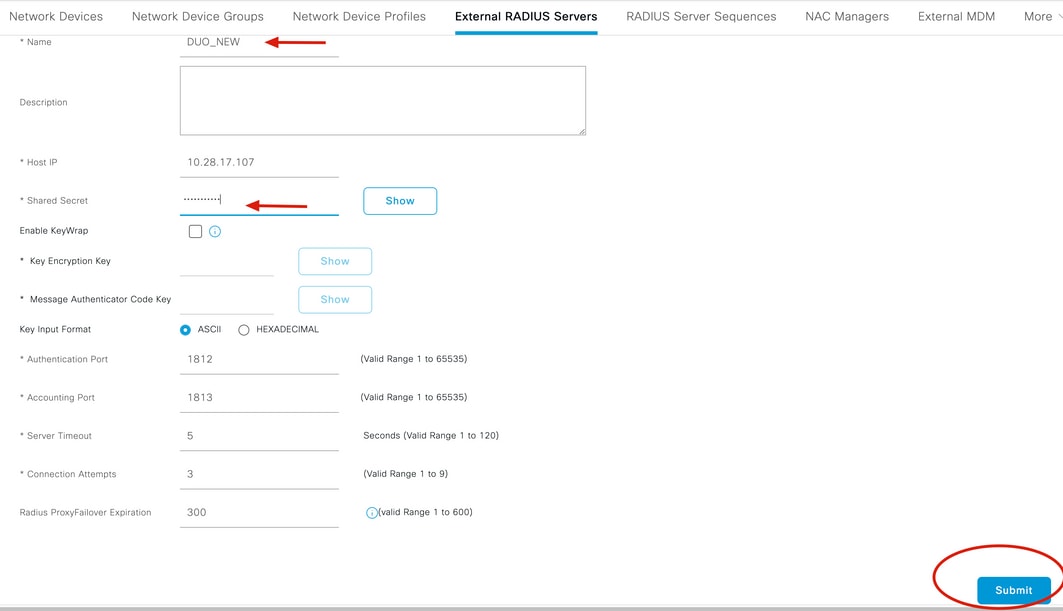

4. Vul het lege veld in met de RADIUS-configuratie die wordt gebruikt in de Duo Authentication Proxy Manager en klik op Indienen.

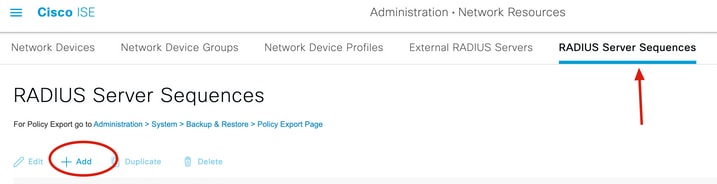

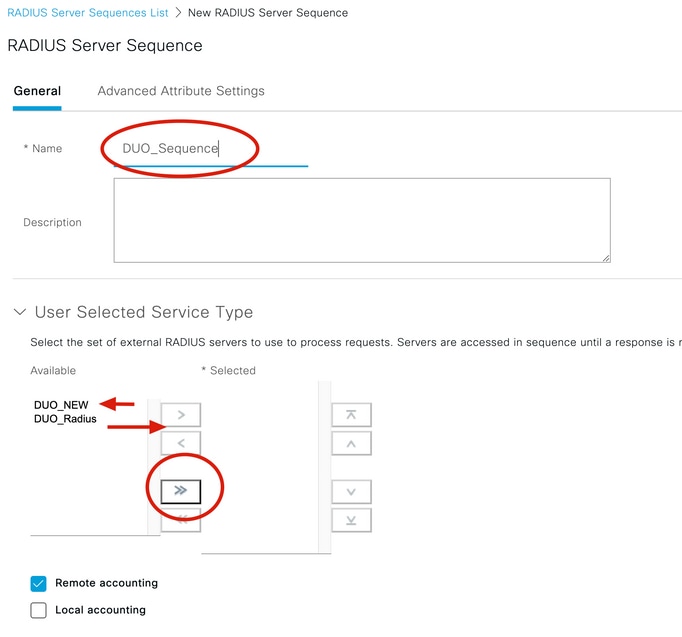

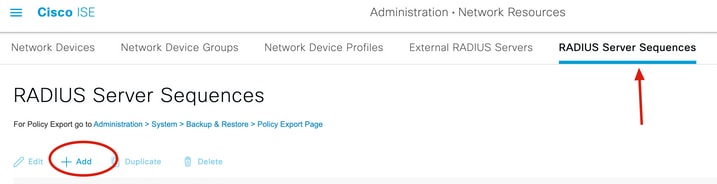

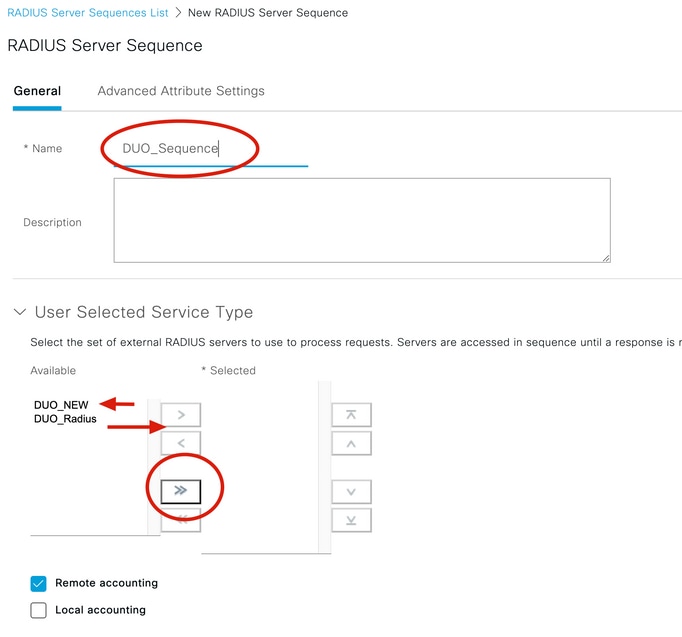

5. Navigeer naar het tabblad RADIUS-serverreeksen en klik op Toevoegen.

6. Geef de naam van de reeks op en wijs de nieuwe RADIUS External-server toe. Klik op Indienen.

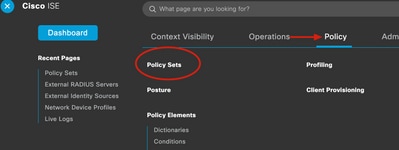

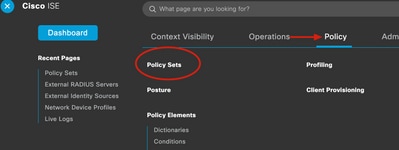

7. Navigeer vanuit het Dashboard-menu naar Beleid en klik op Beleidsreeksen.

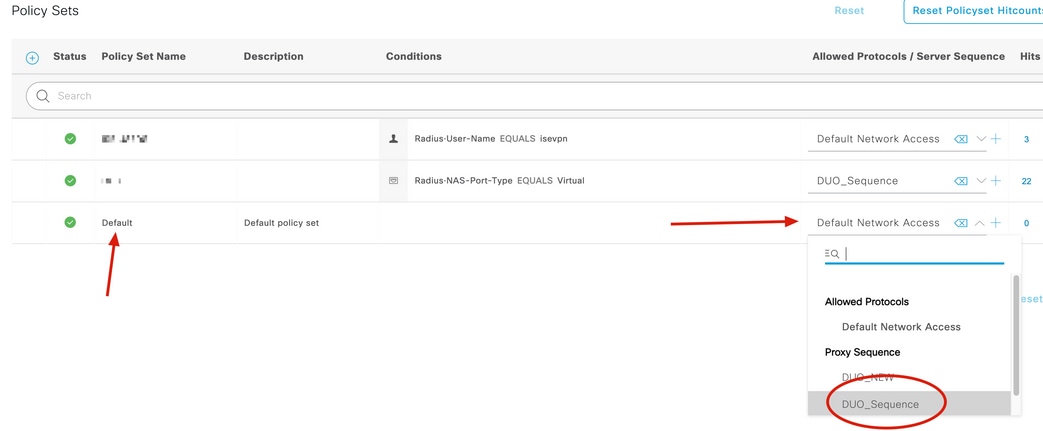

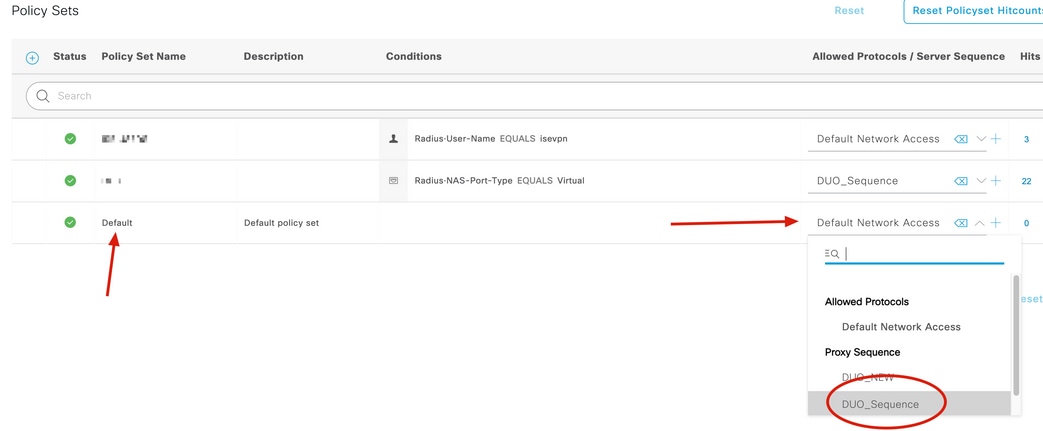

8. Wijs de RADIUS-reeks toe aan het standaardbeleid.

Opmerking: in dit document wordt de Duo-reeks op alle verbindingen toegepast, dus wordt het standaardbeleid gebruikt. Beleidstoewijzing kan variëren volgens de vereisten.

Cisco ASA RADIUS/ISE-configuratie

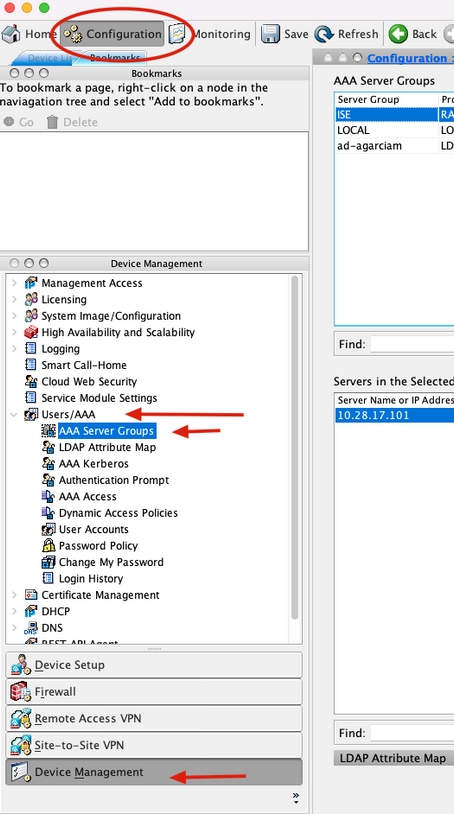

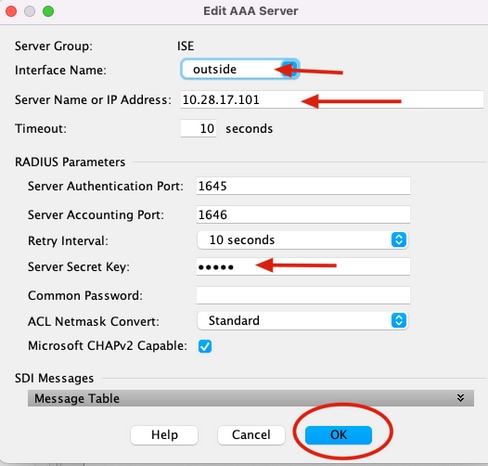

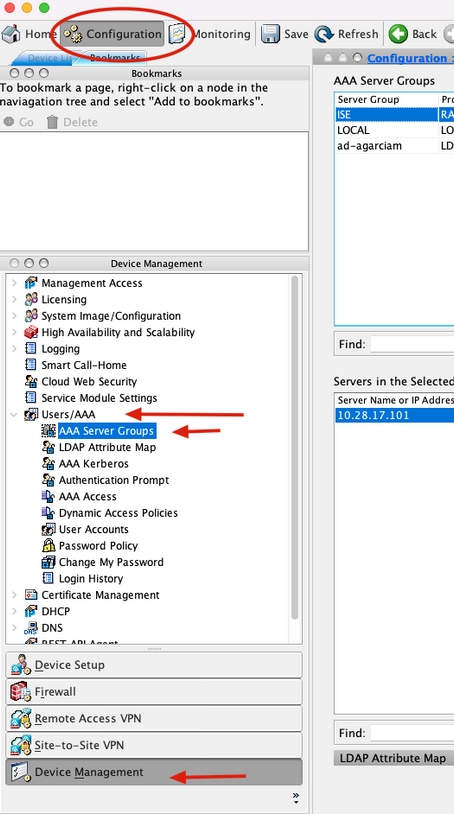

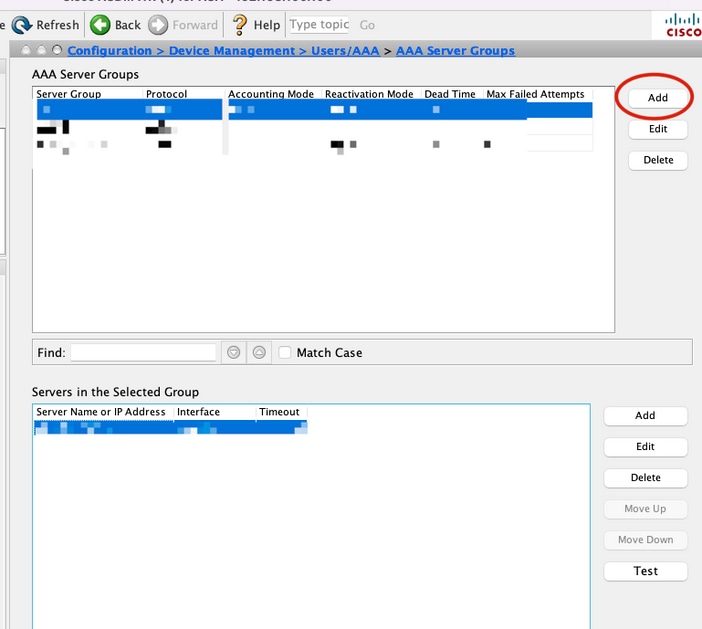

1. Als u ISE RADIUS Server wilt configureren onder AAA-servergroepen, gaat u naar Configuratie, klikt u vervolgens op Apparaatbeheer, vouwt u de sectie Gebruikers/AAA uit en selecteert u AAA-servergroepen.

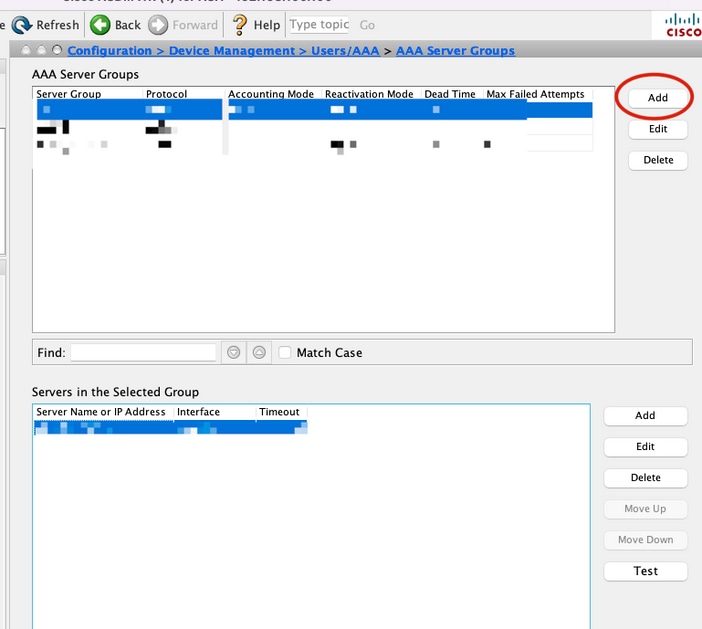

2. Klik in het deelvenster AAA-servergroepen op Toevoegen.

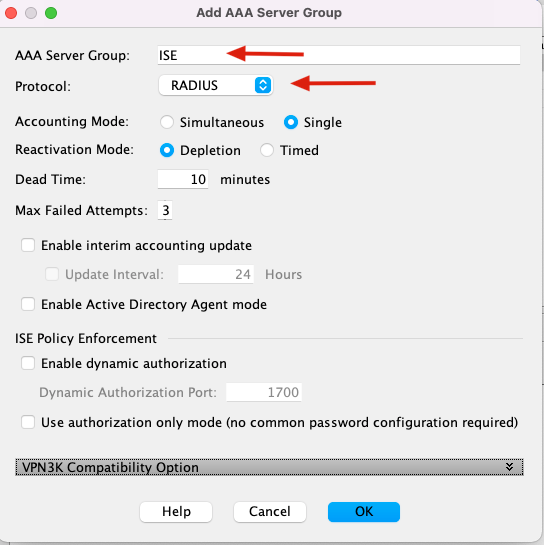

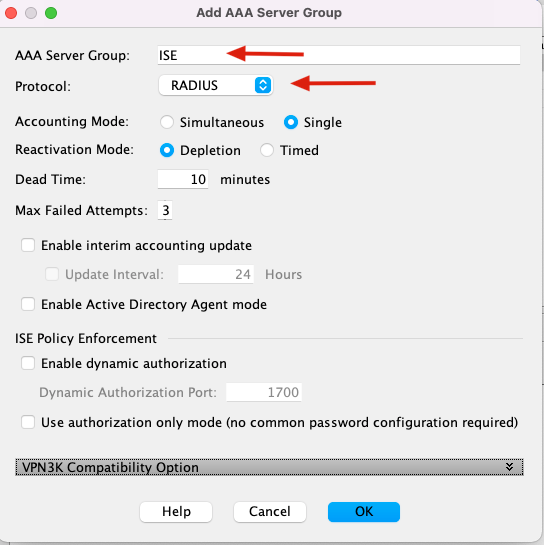

3. Selecteer de naam van de servergroep en geef RADIUS op als het te gebruiken protocol en klik vervolgens op OK.

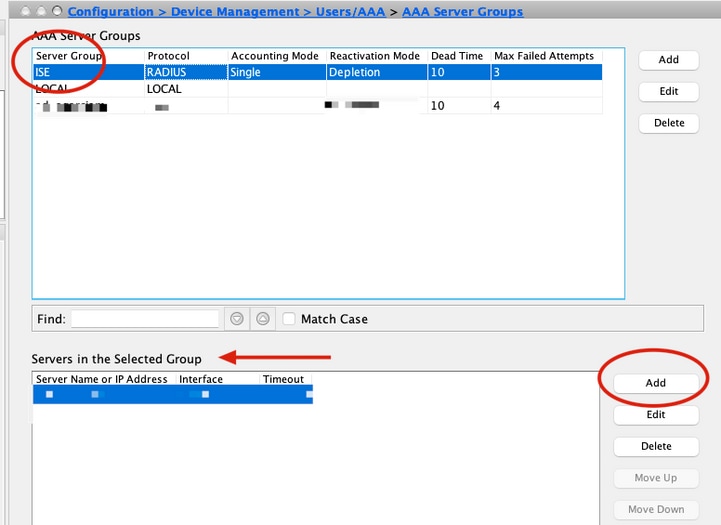

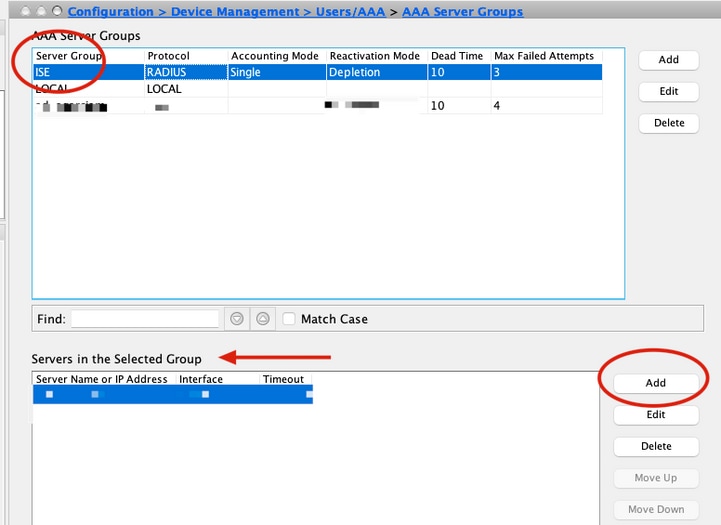

5. Selecteer de nieuwe servergroep en klik op Toevoegen onder de Servers in het deelvenster Geselecteerde groep, zoals in de afbeelding wordt weergegeven.

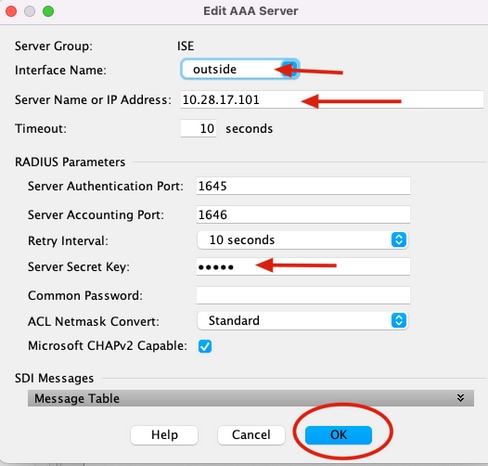

6. Selecteer in het venster AAA-server bewerken de naam van de interface, geef het IP-adres van de ISE-server op en typ de geheime RADIUS-sleutel en klik op OK.

Opmerking: al deze informatie moet overeenkomen met de informatie die is opgegeven in Proxybeheer voor dubbele verificatie.

CLI-configuratie

aaa-server ISE protocol radius

dynamic-authorization

aaa-server ISE (outside) host 10.28.17.101

key *****

Cisco ASA Remote Access VPN-configuratie

ip local pool agarciam-pool 192.168.17.1-192.168.17.100 mask 255.255.255.0

group-policy DUO internal

group-policy DUO attributes

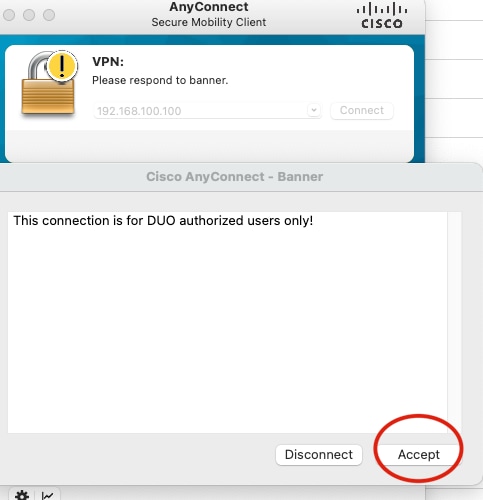

banner value This connection is for DUO authorized users only!

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split-agarciam

address-pools value agarciam-pool

tunnel-group ISE-users type remote-access

tunnel-group ISE-users general-attributes

address-pool agarciam-pool

authentication-server-group ISE

default-group-policy DUO

tunnel-group ISE-users webvpn-attributes

group-alias ISE enable

dns-group DNS-CISCO

testen

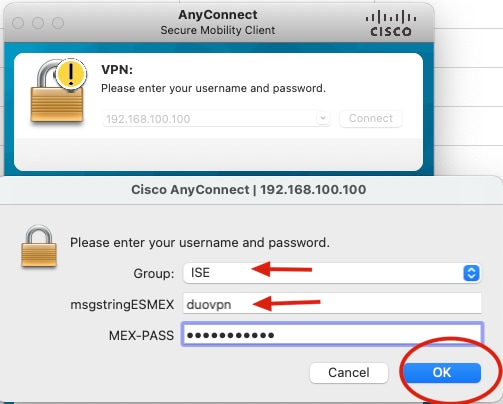

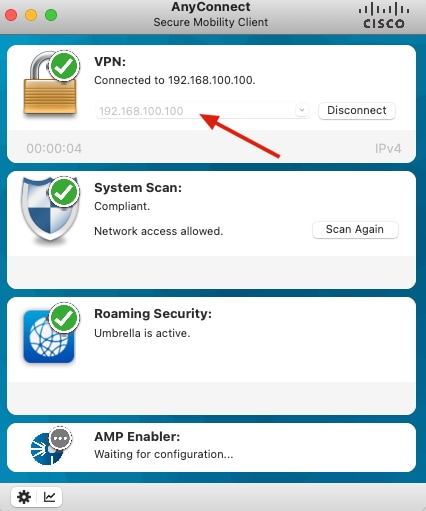

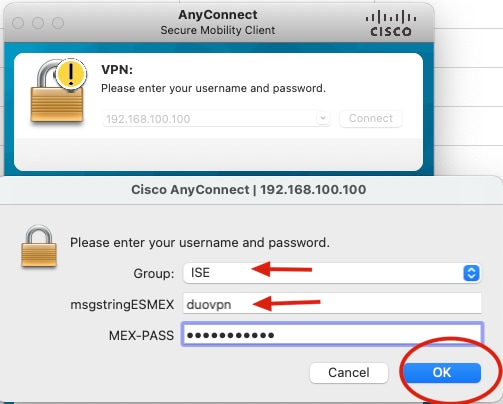

1. Open de Anyconnect-app op uw pc-apparaat. Geef de hostnaam van de VPN ASA Headend op en log in met de gebruiker die is gemaakt voor de secundaire verificatie van Duo en klik op OK.

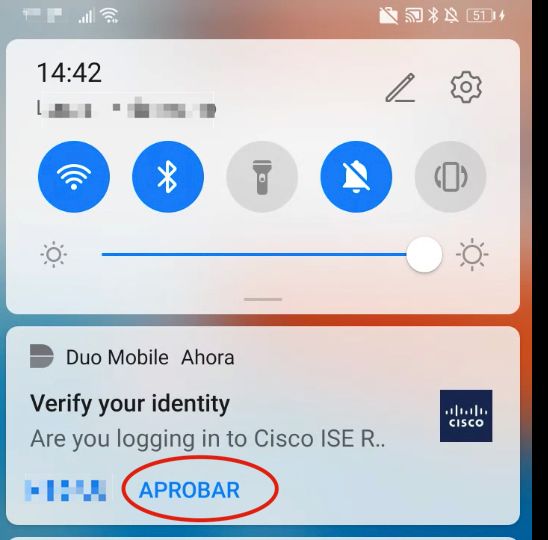

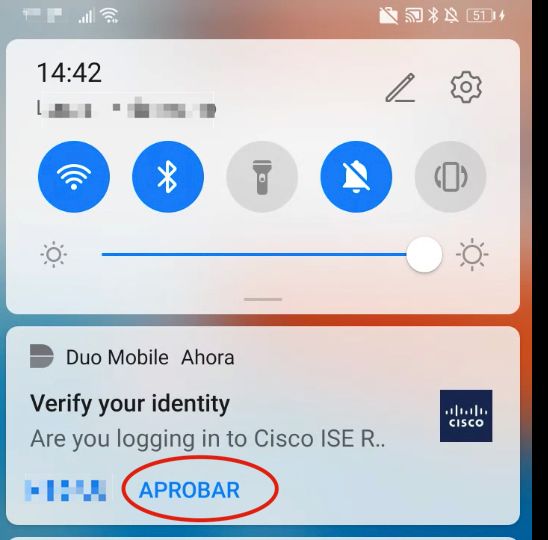

2. U hebt een Duo-pushmelding ontvangen op het opgegeven Duo Mobile-apparaat van de gebruiker.

3. Open de melding voor de Duo Mobile App en klik op Goedkeuren.

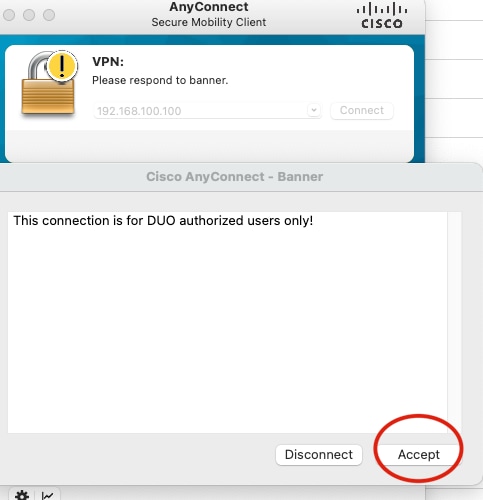

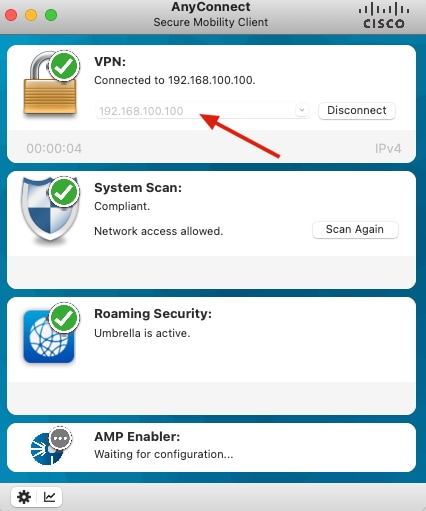

4. Accepteer de banner en de verbinding wordt tot stand gebracht.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

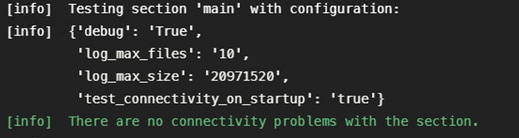

Duo Authentication Proxy wordt geleverd met een debug-tool die fouten en fouten weergeeft.

Werkfouten

Opmerking: De volgende informatie wordt opgeslagen in C:\Program Files\Duo Security Authentication Proxy\log\connectivity_tool.log.

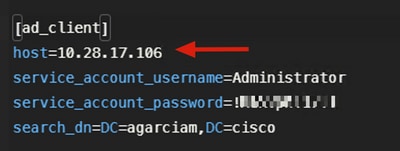

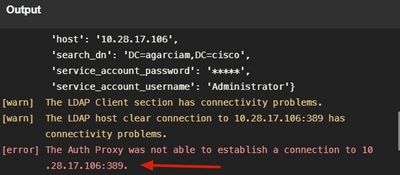

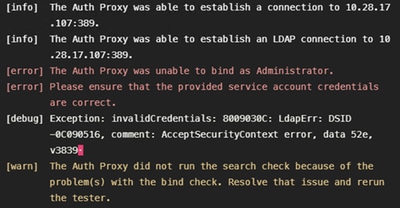

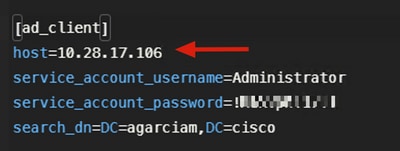

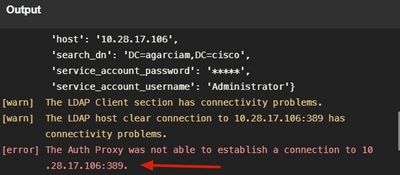

1. Connectiviteitsproblemen, verkeerde IP, niet-oplosbare FQDN/hostnaam in Active Directory-configuratie.

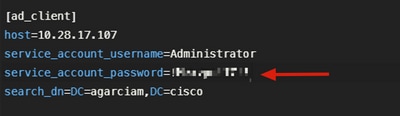

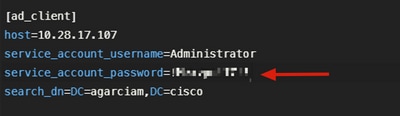

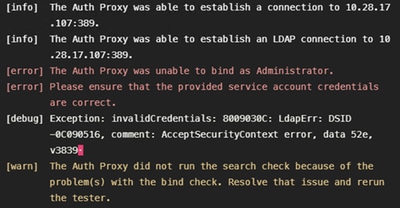

2. Verkeerd wachtwoord voor de gebruiker Administrator in Active Directory.

Debugs

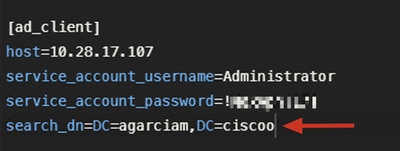

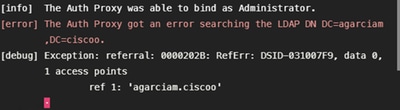

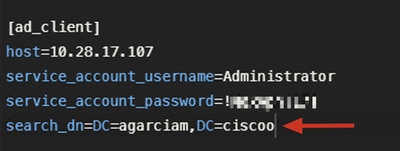

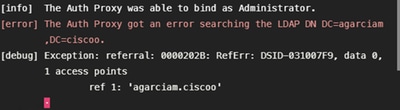

3. Verkeerd basisdomein

Debugs

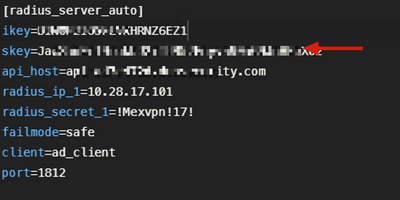

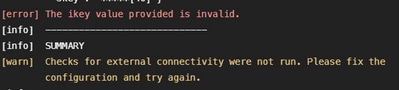

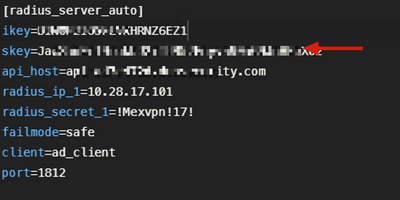

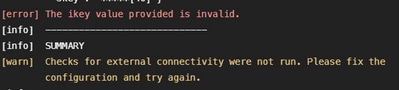

4. Verkeerde waarde voor sleutelradius

Debugs

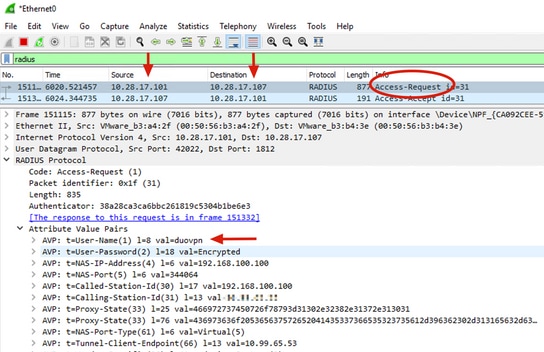

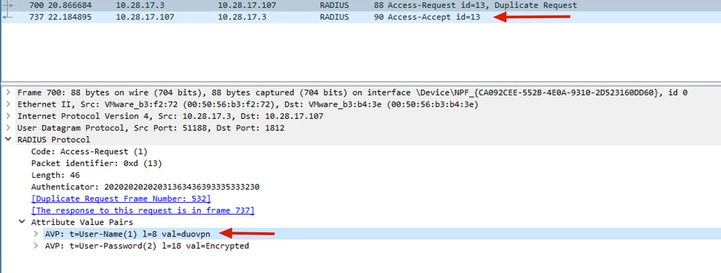

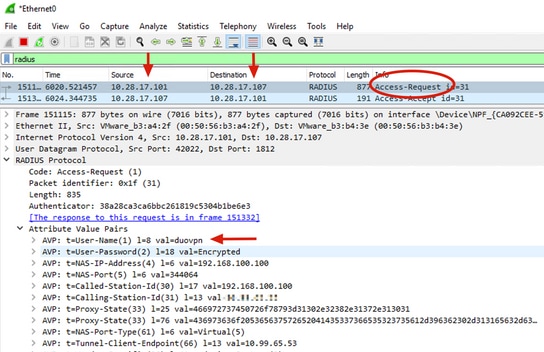

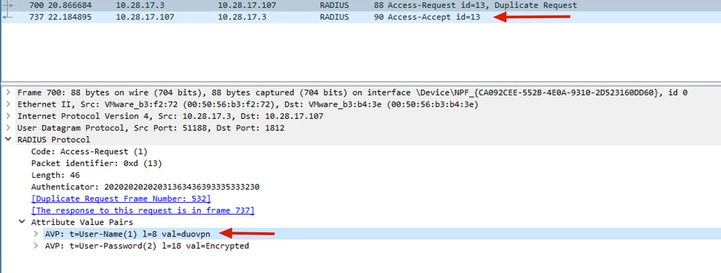

5. Controleer of ISE Server Access-Request-pakketten verzendt.

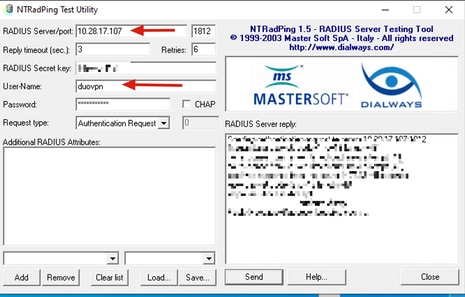

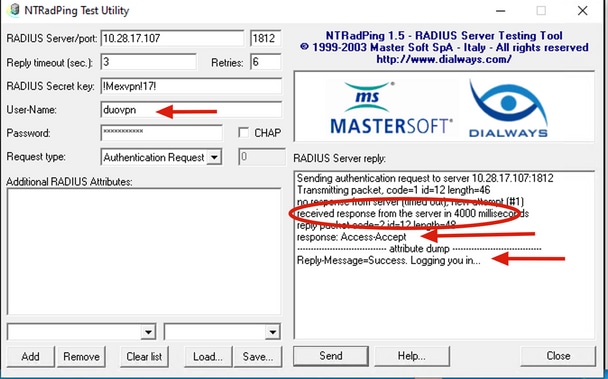

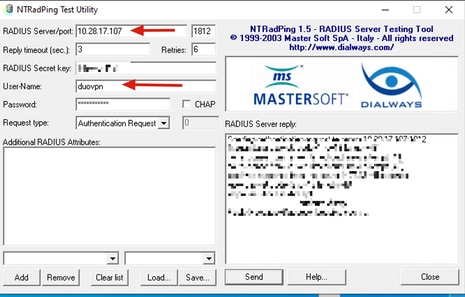

6. Om te bevestigen dat de Duo Authentication Proxy-server werkt, biedt Duo de tool NTRadPing om Access-request-pakketten en de respons met Duo te simuleren.

6.1 Installeer NTRadPing op een andere pc en genereer verkeer.

Opmerking: In dit voorbeeld wordt het Windows-systeem 10.28.17.3 gebruikt.

6.2 Configureer met de attributen die worden gebruikt in de configuratie ISE Radius.

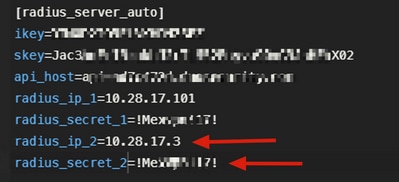

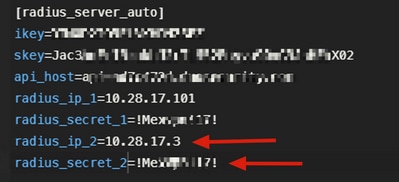

6.3 Configureer de Duo Authentication Proxy Manager als volgt.

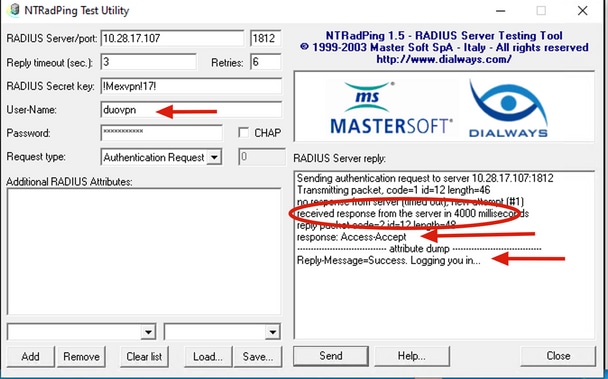

6.4. Navigeer naar uw NTRadPing-tool en klik op Verzenden. U ontvangt een Duo-pushmelding op het toegewezen mobiele apparaat.

Feedback

Feedback